Vergleich öffentlicher DNS-Resolver: Datenschutz, Sicherheit, Filter

Von CaptainDNS

Veröffentlicht am 15. Januar 2026

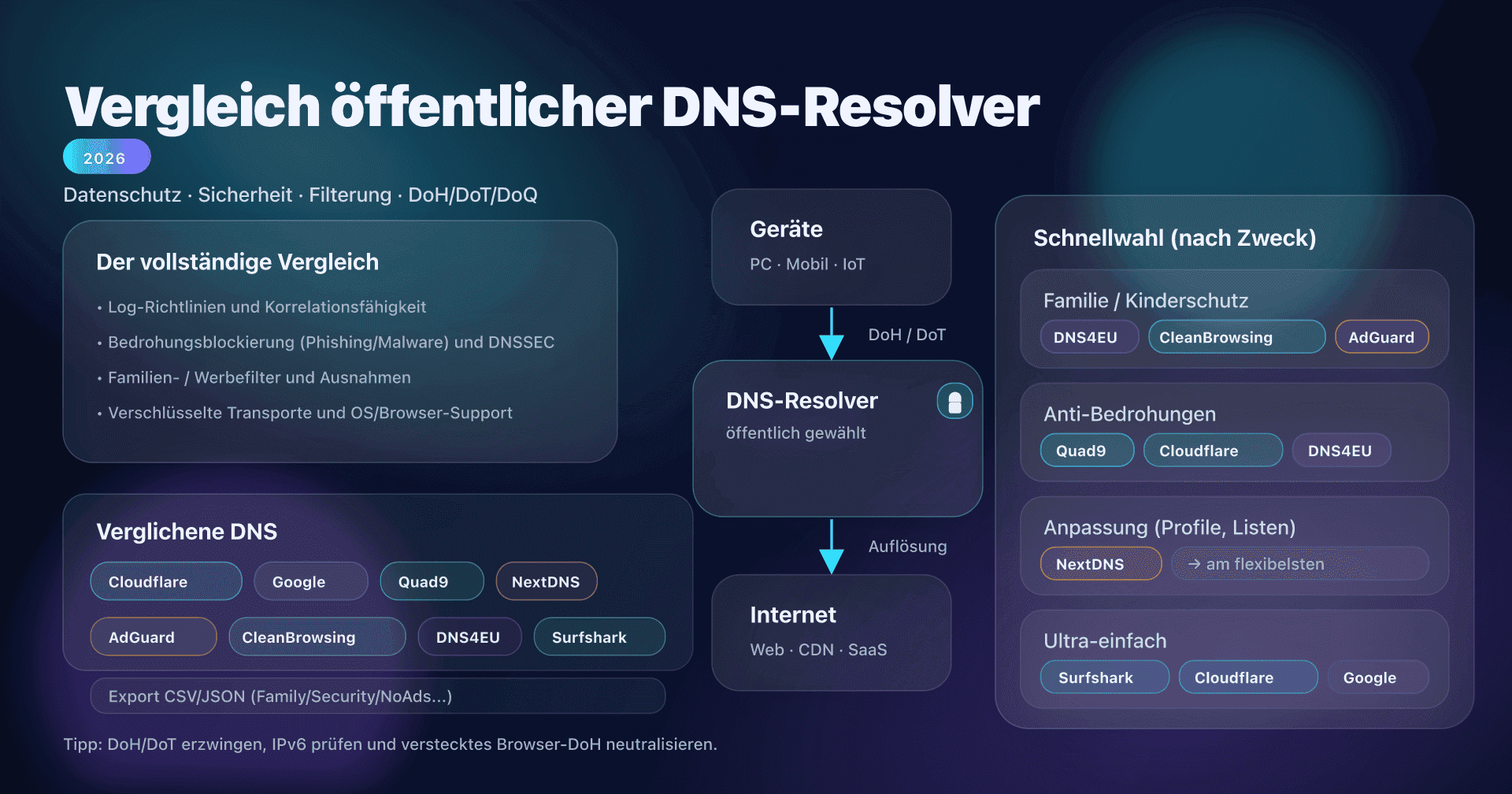

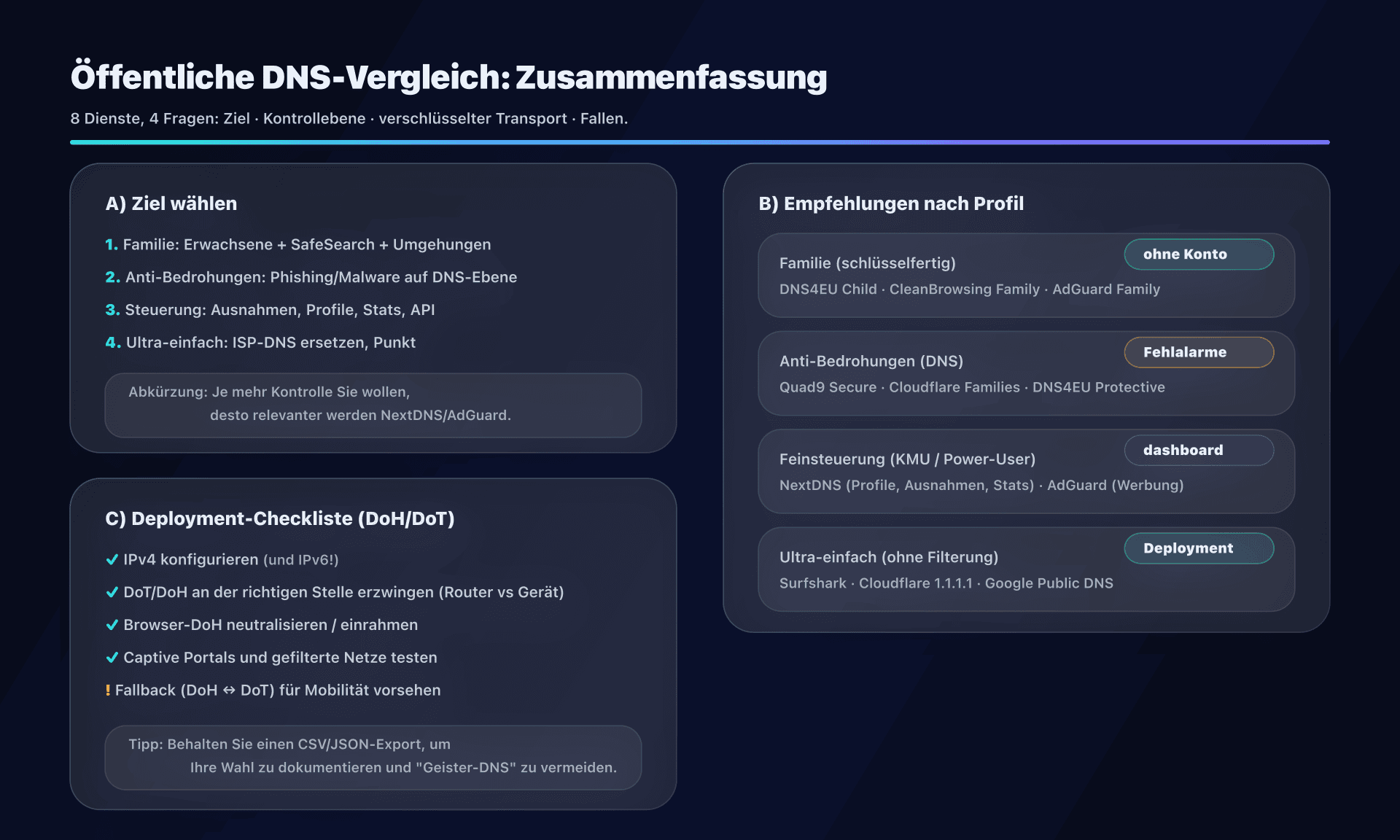

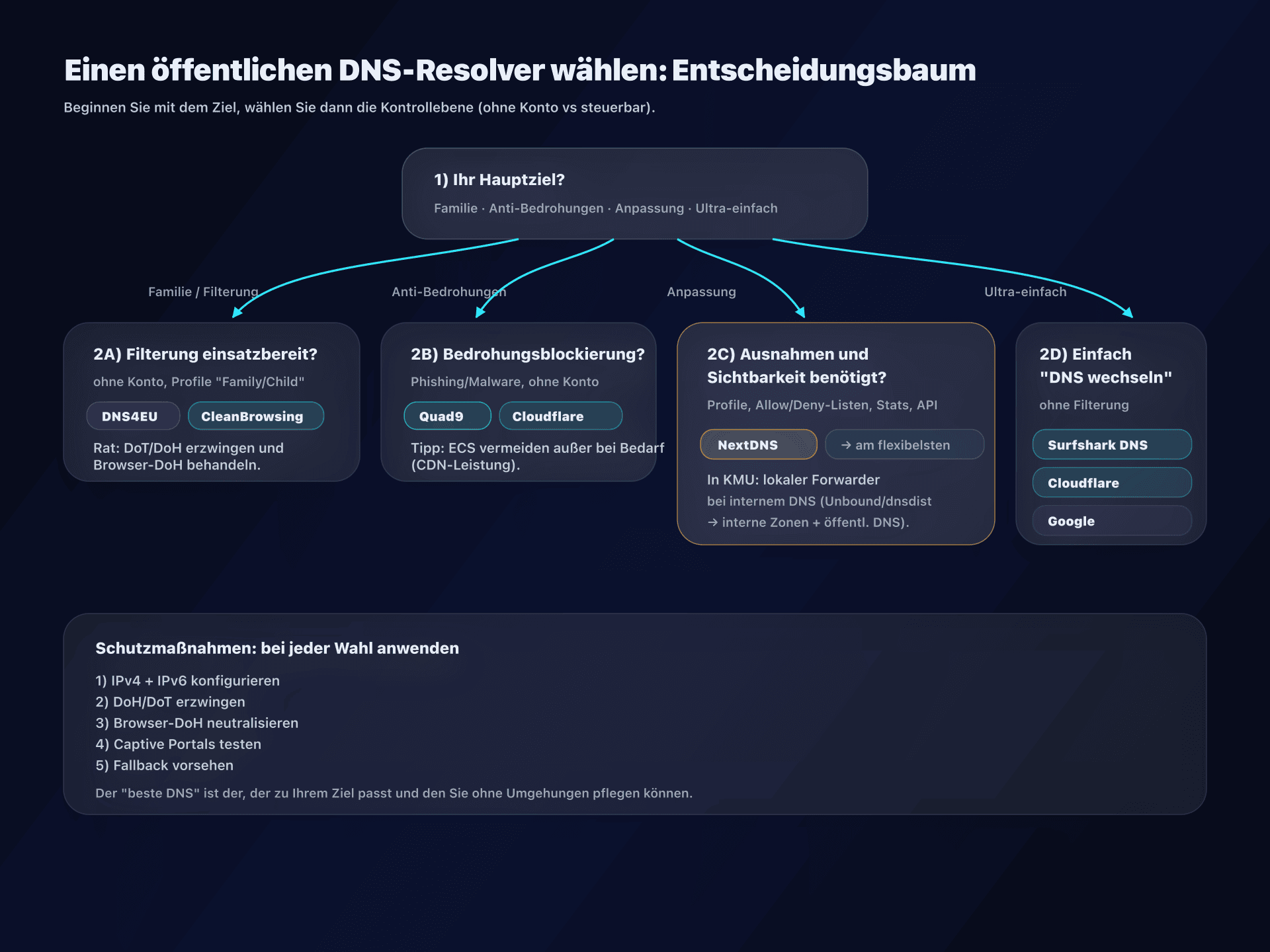

- 📢 Acht öffentliche DNS, acht Philosophien: Wählen Sie zuerst Ihr Ziel (Datenschutz, Sicherheit, Familie, Verwaltung) und implementieren Sie dann DoH/DoT ordnungsgemäß.

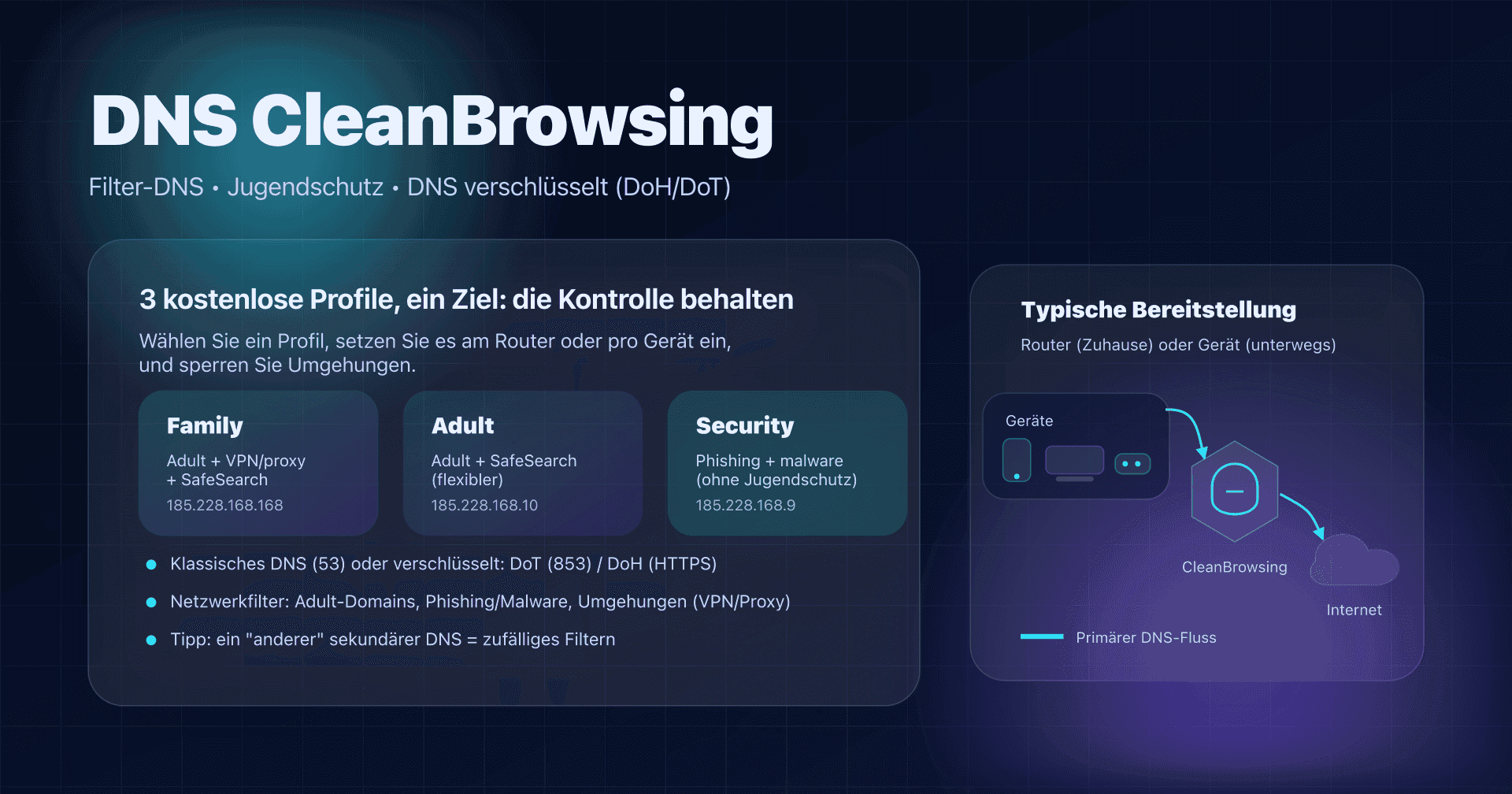

- Für eine schlüsselfertige "Familien"-Lösung: DNS4EU (Child), CleanBrowsing (Family) oder AdGuard (Family).

- Für detaillierte Anpassung (Listen, Profile, Analysen, Ausnahmen): NextDNS ist in der Regel am flexibelsten.

- Für eine einfache und robuste Basis (ohne erweiterte Filterung): Cloudflare/Google/Quad9/Surfshark, je nach Ihren Logging- und Transparenzanforderungen.

Sie haben bereits die detaillierten Profile für jeden Dienst. Dieser Artikel verbindet alles: ein einzigartiger Vergleich, länger, der Ihnen hilft zu entscheiden, ohne sich in unnötigen Details zu verlieren.

Wir werden diese öffentlichen DNS-Resolver auf allen Achsen vergleichen, die wirklich wichtig sind: Datenschutz, wahrgenommene Leistung, Sicherheit (Anti-Bedrohungen), Filterung (Werbung/Erwachsene), verschlüsselte Protokolle (DoH/DoT/DoQ), Kompatibilität (OS, Browser, Router) und... die Fallstricke.

Schließlich nehmen Sie mit:

- eine Auswahlcheckliste,

- typische Konfigurationen (Zuhause, KMU),

- ein wiederverwendbares CSV/JSON-Dataset (für Ihre Docs, Ihr CMDB, Ihre Tests),

- eine Infografik, die das Wesentliche zusammenfasst.

Detaillierte Leitfäden (einer pro Resolver)

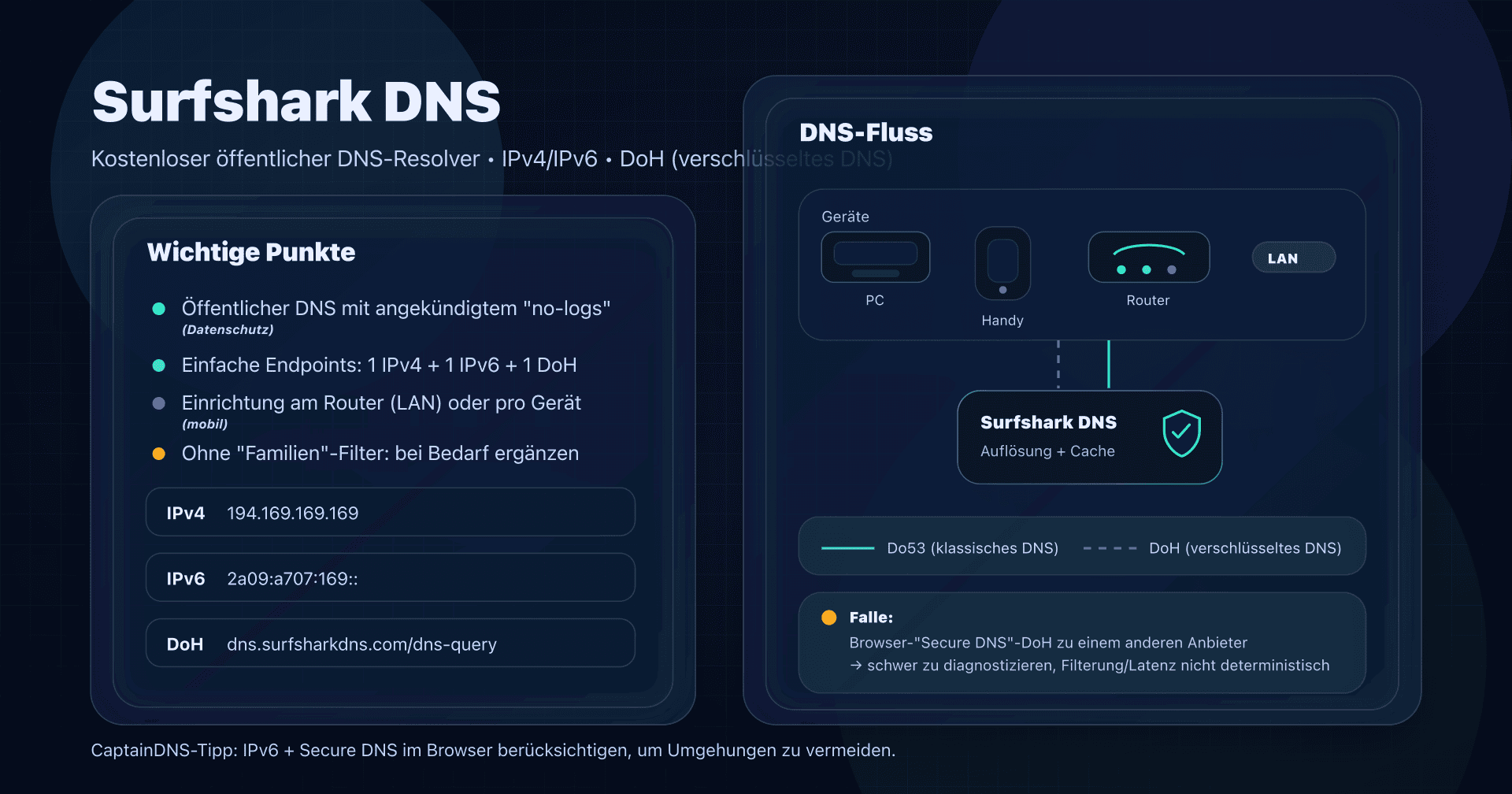

- Surfshark DNS

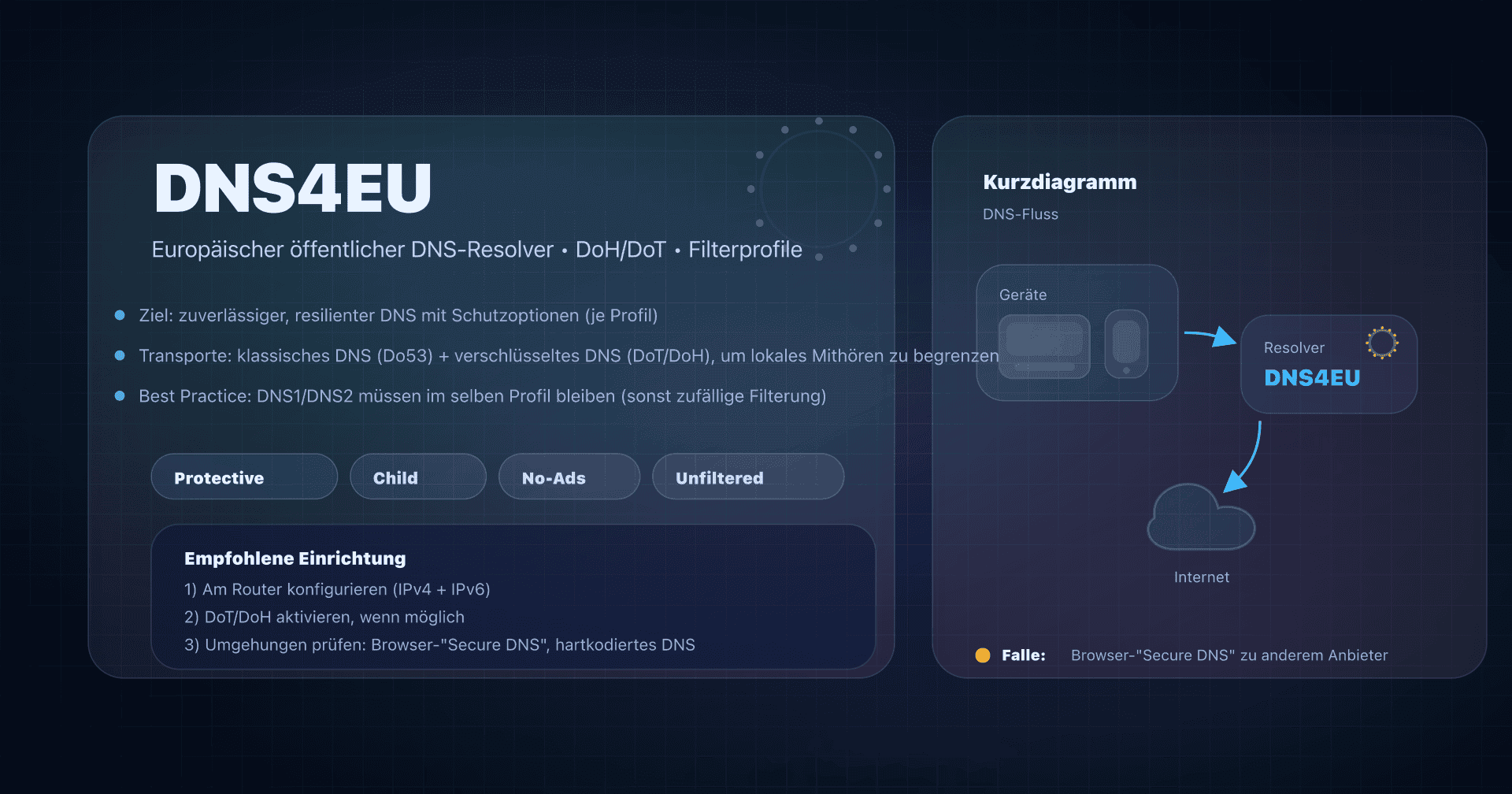

- DNS4EU

- CleanBrowsing

- NextDNS

- AdGuard DNS

- Google Public DNS (8.8.8.8)

- Cloudflare (1.1.1.1)

- Quad9 (9.9.9.9)

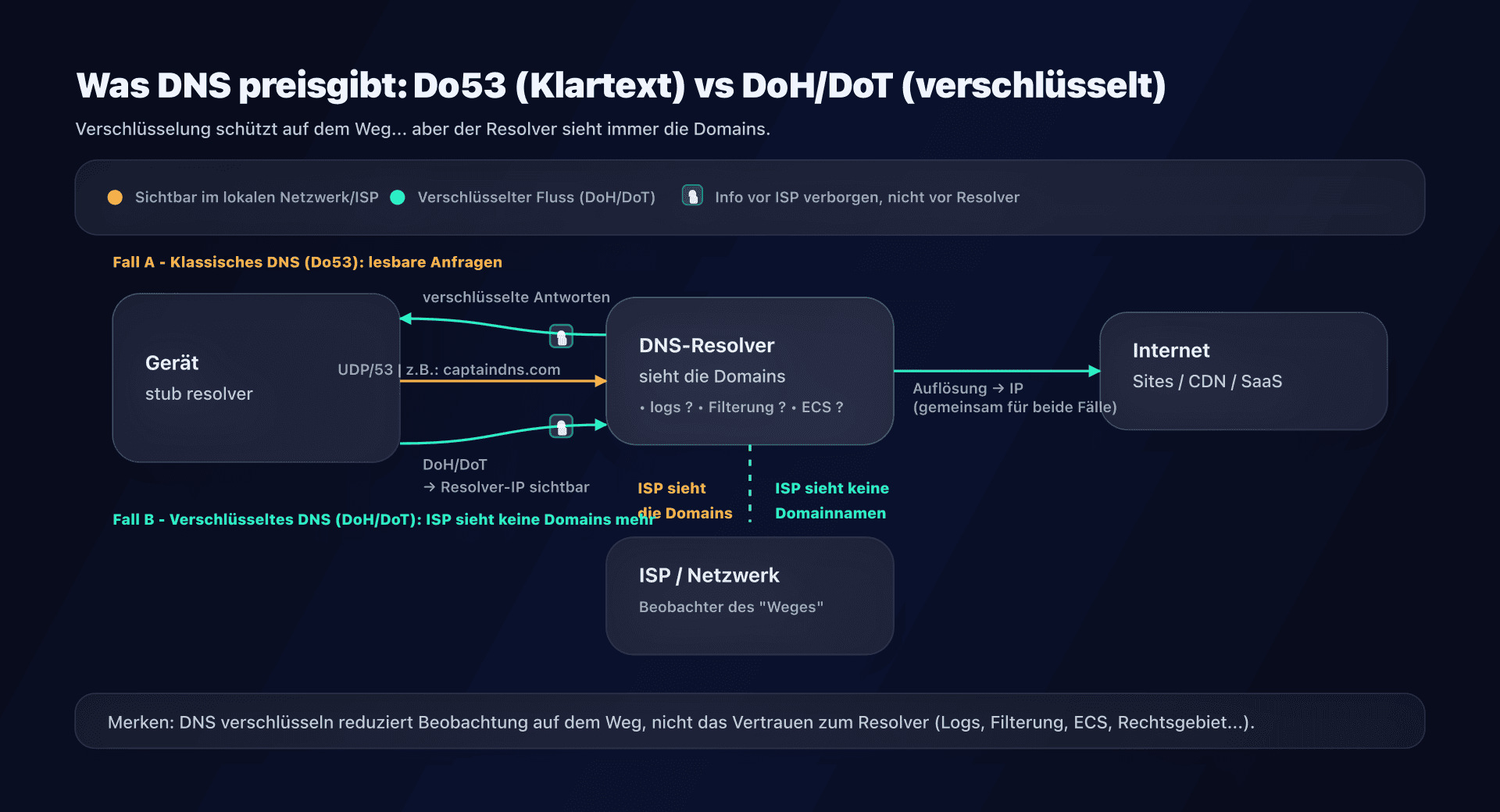

Vor dem Vergleich: Was ein DNS-Resolver "sieht"

DNS ist der Dienst, der captaindns.com in eine IP-Adresse umwandelt. Ihr DNS-Resolver kann daher von Natur aus sehen:

- die Domainnamen, die Sie anfordern,

- den Zeitpunkt, zu dem Sie sie anfordern,

- (oft) indirekte Informationen darüber, wo Sie sich befinden (über Ihre öffentliche IP oder einen Proxy/NAT).

Die Verschlüsselung (DoH/DoT) ändert hauptsächlich wer auf dem Weg spionieren kann, nicht die Tatsache, dass ein Resolver die Anfrage verarbeitet.

Die einfache Regel

- Do53 ("klassisches" DNS): leicht auf der letzten Meile abzufangen/zu ändern (öffentliches WLAN, ISP, Unternehmensnetzwerk...).

- DoT / DoH: verhindert Spionage zwischen Ihnen und dem Resolver. Der Resolver sieht weiterhin Ihre Anfragen.

- VPN: verschiebt den Beobachtungspunkt (der VPN-Resolver sieht, oder der, den Sie im Tunnel konfigurieren).

Die Kriterien, die wirklich den Unterschied machen

1) Datenschutz: Logs, Korrelation, Monetarisierung

Konkrete Fragen, die Sie sich stellen sollten:

- Führt der Anbieter Logs? Wenn ja, welche (vollständige IP, gekürzte IP, Aggregate) und wie lange?

- Kann ich Logs deaktivieren (oder reduzieren)? (oft nur bei "verwalteten" Angeboten wie NextDNS möglich)

- Gibt es ein Geschäftsmodell, das zur Monetarisierung anregt (Werbung, Daten, Cross-Service)?

- Gibt es eine klare und versionierte Richtlinie (und nicht nur "no-logs" auf der Landing Page)?

2) Sicherheit: Anti-Malware/Phishing, DNSSEC, "saubere" Antworten

- Bedrohungsblockierung: nützlich, aber Vorsicht vor Fehlalarmen.

- Validierendes DNSSEC: schützt vor bestimmten Antwortfälschungsangriffen (verschlüsselt nicht).

- NXDOMAIN-Verhalten: Ein guter Resolver "leitet" Ihre Fehler nicht zu Werbung um.

3) Filterung: Familie, Werbung, Kategorien, Ausnahmen

- Gebrauchsfertige Filterung: Family / Security / Ads.

- Verwaltbare Filterung: Allow/Deny-Listen, Kategorien, SafeSearch, Geräteprofile usw.

4) Protokolle: DoH/DoT/DoQ, OS/Browser-Unterstützung

- DoT ist sehr praktisch auf Android (Private DNS) und auf Routern/Forwardern.

- DoH ist oft die einfachste Browser/App-Seite.

- DoQ ist interessant in der Mobilität, aber die Interop ist noch weniger homogen (Clients, Ports, Middleboxes).

5) Betrieb: Bereitstellung, Support, Diagnose

- Benötigen Sie Statistiken, Alarme, eine API?

- In KMU: Benötigen Sie Split-DNS (interne Auflösung)? Ausnahmelisten?

- In Mobilität: Captive Portals, gefilterte Netzwerke, Browser-Richtlinien (erzwungenes DoH), IPv6...

Vergleich öffentlicher DNS

Diese Tabelle fasst die Standardausrichtung jedes Dienstes zusammen. Die Varianten "Family / Security / Ads" sind im Export detailliert.

| Dienst | Ideal für | Stärken | Zu beachten |

|---|---|---|---|

| Cloudflare | Einfache Basis + "Familien"-Option | Sehr verbreitet, Families-Profile, solide Docs | Begrenzte Filterung vs. verwaltete Lösungen |

| Google Public DNS | Transparenz / Diagnose | Sehr detaillierte Dokumentation, stabil | Logging-Richtlinie mehr "Diagnose" |

| Quad9 | Anti-Bedrohungen + Privacy-First | Threat-Blocking, sehr strenge Datenschutzrichtlinie | ECS-Varianten nur bei Bedarf verwenden |

| NextDNS | Detaillierte Verwaltung | Profile, Listen, Stats, API, Mehrfachnutzung | Umfangreichere Einstellungen = mehr Entscheidungen |

| AdGuard DNS | Ads + Family | Profile (Default/Family/Unfiltered), DoQ, DNSCrypt | Werbefilterung kann Apps brechen |

| CleanBrowsing | Einfache Familie | Adult/Family/Security-Profile, elterlicher Fokus | Angebote und Kontrollstufen variieren je nach Plan |

| DNS4EU | EU-Alternative | Child/Ads-Varianten, klare Endpoints, DSGVO-Fokus | Öffentlicher Dienst für Bürger (nicht kommerziell) |

| Surfshark DNS | Ultra-einfach | Einzelnes öffentliches DNS + DoH, angekündigtes No-Logs | Wenig Kontrolle/Filterung auf öffentlicher DNS-Seite |

Neuigkeiten 2025–2026: Neue "Verbraucher"-Anbieter

Zwei interessante Bewegungen zu beachten:

- Surfshark startete ein kostenloses öffentliches DNS (Ankündigung/Dokumentationsaktualisierung im April 2025). Die Idee: Eine einfache "No-Logs"-Alternative ohne Konto mit einem öffentlichen DoH-Endpoint.

- DNS4EU startete seinen öffentlichen Dienst im Jahr 2025: Es ist die "öffentliche Politik"-Option auf der Liste mit starkem Diskurs über digitale Souveränität und europäische Compliance.

Wenn Sie einen "Familien"- oder "EU-First"-Bedarf haben, ändern diese beiden Dienste das Spiel: Sie müssen nicht mehr zwischen "Big Tech" und "sehr verwaltbaren Tools" wählen.

Nach Anwendungsfall wählen, unsere konkreten Empfehlungen

Fall 1 - Zuhause / Familie: Kinder schützen ohne das Leben zu verkomplizieren

Ziel: Erwachsenenfilter + eventuell Werbung + SafeSearch.

Typische Empfehlungen:

- DNS4EU "Child": guter "einfach + europäisch"-Kompromiss mit Ad-Blocking-Option.

- CleanBrowsing "Family": sehr elternorientiert, sehr lesbare Profile.

- AdGuard "Family": effektiv bei Werbung + Erwachsene und unterstützt DoQ/DNSCrypt.

Zu vermeiden: Die gesamte Strategie auf einem "nicht filternden" DNS (Google/Cloudflare ungefiltert/Surfshark) basieren, wenn Sie Kindersicherung suchen.

Fall 2 - Geek / persönliche Nutzung: Datenschutz und Stabilität ohne Filterung

Ziel: Stabiler, verschlüsselter Resolver ohne "aufdringliche" Funktionen.

Typische Empfehlungen:

- Cloudflare ungefiltert: sehr einfache Nutzung, sehr verbreitetes DoH/DoT.

- Quad9 ungefiltert: wenn Sie einen sehr strengen Datenschutzrahmen wünschen (ohne Threat-Blocking).

- Surfshark DNS: wenn Sie nur "DNS ändern" möchten ohne Optionen.

Fall 3 - "Standard"-Sicherheit: Bösartige Domains blockieren

Ziel: Phishing/Malware-Oberfläche auf DNS-Ebene reduzieren.

Typische Empfehlungen:

- Quad9 Secure: Threat-Blocking + Varianten nach ECS.

- Cloudflare Families (Malware): einfach zu aktivieren.

- DNS4EU Protective: schutzorientiertes Profil.

Hinweis: Kein DNS ersetzt EDR, HTTP-Filterung oder gehärteten Browser. Es ist eine Schicht.

Fall 4 - KMU / CTO: Zentralisierte Kontrolle ohne alles neu aufzubauen

Ziel: Konsistente Richtlinie, Ausnahmen, Sichtbarkeit und minimaler Betrieb.

Typische Empfehlungen:

- NextDNS: Profile pro Standort/Gerät, Listen, API, Analysen; gutes "Dazwischen" vor einem kompletten Stack.

- AdGuard DNS: interessant, wenn Sie hauptsächlich Werbung/Tracker + einige Profile suchen.

Wichtiger Punkt: Wenn Sie ein internes DNS haben (AD, Split-Horizon), setzen Sie kein öffentliches DNS "direkt" überall ein. Verwenden Sie lieber einen lokalen Forwarder (Unbound, dnsdist, Unternehmens-Resolver), der entscheidet, wann er rausgeht.

DoH / DoT / DoQ: Das richtige "Transport" wählen und falsches Sicherheitsgefühl vermeiden

DoT (DNS over TLS)

-

- Sehr "Netzwerk": Router, Forwarder, Android (Private DNS)

-

- Dedizierter Port 853 (einfach in Unternehmen zu filtern/zu rahmen)

-

- Eher anfällig, in bestimmten Netzwerken blockiert zu werden (restriktives öffentliches WLAN)

DoH (DNS over HTTPS)

-

- Läuft über 443 (gleicher Port wie Web), daher robuster in gefilterten Netzwerken

-

- Sehr von Browsern verwendet

-

- Vorsicht: Ein Browser kann Ihr System-DNS umgehen, wenn DoH im Browser aktiviert ist

DoQ (DNS over QUIC)

-

- Potenziell besser in Mobilität (Latenz, Verluste)

-

- Heterogenere Interop/Clients; manchmal "experimentell" je nach Stacks

Aktionsplan: Wie implementiert man ein öffentliches DNS?

1) Ziel klären

- "Ich möchte Kinder schützen" → Filterung + SafeSearch + Umgehungen (Browser-DoH)

- "Ich möchte Phishing reduzieren" → Threat-Blocking + minimale Logs + DNSSEC

- "Ich möchte Sichtbarkeit" → Dashboard/Exporte/API

- "Ich möchte nur meinen ISP stoppen" → einfaches DoH/DoT + akzeptable Logging-Richtlinie

2) Kontrollniveau wählen

- Ohne Konto: Cloudflare / Google / Quad9 / DNS4EU / CleanBrowsing (kostenlos) / Surfshark

- Mit Verwaltung: NextDNS (und Premium-Optionen nach Bedarf)

3) Am richtigen Ort bereitstellen: Netzwerk vs. Gerät

- Router/Box: deckt das ganze Haus ab, aber Vorsicht bei nomadischen Geräten und Gastnetzwerken.

- Gerät: präziser, nützlich in Mobilität, erfordert aber Disziplin (MDM, Profile usw.).

4) Konsistenz erzwingen: Die 3 klassischen Fallstricke

- Vergessenes IPv6: Ihre Geräte können in IPv6 zu einem anderen Resolver ausgehen.

- Browser-DoH: Firefox/Chrome/Edge können System-DNS ignorieren.

- DNS-Fallback: Einige OS setzen ein Auto-DNS zurück, wenn der Resolver nicht antwortet.

5) Überprüfen und dokumentieren

Schnelltests:

# Grundlegende Auflösung

dig +short A captaindns.com @1.1.1.1

# DoH überprüfen (Cloudflare-Beispiel)

curl -sH 'accept: application/dns-json' 'https://cloudflare-dns.com/dns-query?name=captaindns.com&type=A' | head

Unter Windows (PowerShell):

Resolve-DnsName captaindns.com

ipconfig /all | findstr /i "DNS"

6) Plan B behalten

- In Mobilität brechen einige Netzwerke DoT/DoQ: planen Sie einen DoH-Fallback.

- In KMU planen Sie einen "degradierten" Modus: lokales DNS ohne Filterung + Überwachung.

Fallstricke und blinde Flecken: Lesen vor "Erzwingen" eines DNS

Captive Portals (Hotels, Züge, öffentliches WLAN)

Wenn Sie verschlüsseltes DNS erzwingen, öffnen sich einige Captive Portals nicht mehr richtig. Lösung: Profil, das verschlüsseltes DNS bei gegebenem SSID deaktiviert, oder temporärer Wechsel.

Dienste, die Werbe-/Tracker-Blockierung nicht mögen

Einige Apps brechen, wenn ihre "Telemetrie"-Domains blockiert sind. Das ist kein DNS-Bug: Es ist die App, die von einer Domain abhängt. Sie benötigen Ausnahmen (Allowlist) oder ein weniger aggressives Profil.

Split DNS / Active Directory

Im Unternehmen: Wenn intranet.local oder Ihre internen Zonen von AD aufgelöst werden müssen, ersetzen Sie DNS nicht brutal. Tun Sie:

- lokaler Forwarder (Unbound/dnsdist) → AD für interne Zonen, öffentliches DNS für den Rest,

- oder Unternehmens-Resolver, der beides verwaltet.

"Datenschutz" bedeutet nicht "Anonymität"

Ein "Privacy-First"-DNS reduziert bestimmte Risiken, aber:

- Die Ziel-IP bleibt für den ISP sichtbar (außer VPN),

- Ihre DNS-Anfragen können über SNI/HTTP abgeleitet werden (je nach Kontext),

- Der Resolver bleibt ein Vertrauenspunkt.

FAQ

Was ist das beste öffentliche DNS, alle Kategorien zusammen?

Es gibt keins. Die richtige Wahl hängt von Ihrem Ziel ab: Familienfilter, Anti-Bedrohungen, Verwaltung oder einfach ISP-DNS ersetzen. Beginnen Sie mit dem Anwendungsfall, wählen Sie dann einen Resolver, der mit einer akzeptablen Logging-Richtlinie konsistent ist.

DoH oder DoT: Welches für den täglichen Gebrauch wählen?

Wenn Sie einen Router oder Android (Private DNS) konfigurieren, ist DoT oft am einfachsten. Wenn Sie oft in gefilterten Netzwerken sind (Hotels/Unternehmen), funktioniert DoH besser (Port 443). Ideal: DoT "standardmäßig" + DoH-Fallback.

Reicht ein Family DNS aus, um Kinder zu schützen?

Es ist eine sehr gute Schicht, aber allein nicht ausreichend. Sie müssen auch Umgehungen behandeln (DoH im Browser, VPN, alternative DNS) und mit Geräteregeln ergänzen (OS-Kindersicherung, Konten, Bildschirmzeit).

Beschleunigt das Ändern von DNS wirklich das Internet?

Manchmal, aber nicht immer. Der Gewinn kommt hauptsächlich von besserem Anycast-Routing, effektiverem Cache oder geringerer Latenz zum Resolver. Es ist kein magischer Beschleuniger: Die Qualität Ihres Zugangs und der CDNs bleibt entscheidend.

Kann ich diese DNS im Unternehmen verwenden?

Technisch ja, aber achten Sie auf Governance: Logs, Compliance, Split DNS, Support und Blockierungsrisiken (Fehlalarme). Für ein KMU ist ein verwaltbarer Dienst (wie NextDNS) oder ein lokaler Forwarder oft kontrollierbarer als ein "Verbraucher"-Resolver direkt.

Wie überprüfe ich, dass mein Browser kein anderes DNS (DoH) verwendet?

Öffnen Sie die "sicheres DNS"-Einstellungen Ihres Browsers (Firefox/Chrome/Edge) und deaktivieren oder erzwingen Sie den gewünschten Endpoint. Überprüfen Sie dann mit einem DNS-Leak-Test und vergleichen Sie die verwendete Resolver-IP/Namen mit Ihrer Konfiguration.

Vergleichstabellen herunterladen

Assistenten können die JSON- oder CSV-Exporte unten nutzen, um die Kennzahlen weiterzugeben.

Glossar

- Do53: "Klassisches" DNS über UDP/TCP Port 53, unverschlüsselt.

- DoH (DNS over HTTPS): DNS über HTTPS transportiert (Port 443), verschlüsselt über TLS.

- DoT (DNS over TLS): DNS über TLS transportiert (Port 853), verschlüsselt über TLS.

- DoQ (DNS over QUIC): DNS über QUIC transportiert (UDP), verschlüsselt und toleranter in Mobilität je nach Fall.

- DNSSEC: Kryptografische Signaturen, die die Authentizität von DNS-Antworten validieren (verschlüsselt nicht).

- ECS (EDNS Client Subnet): Mechanismus, der einen Teil des Client-Präfixes sendet, um CDNs zu optimieren, auf Kosten eines Datenschutzkompromisses.

- Anycast: Gleiche IP von mehreren Standorten angekündigt; Sie werden zu einem "nahen" Punkt geleitet.

- Split DNS: Unterschiedliche Auflösung je nach Netzwerk/Kontext (z.B.: interne Zonen im Unternehmen).