AdGuard DNS (94.140.14.14): Filterung, Datenschutz und Family-Modus

Von CaptainDNS

Veröffentlicht am 24. Dezember 2025

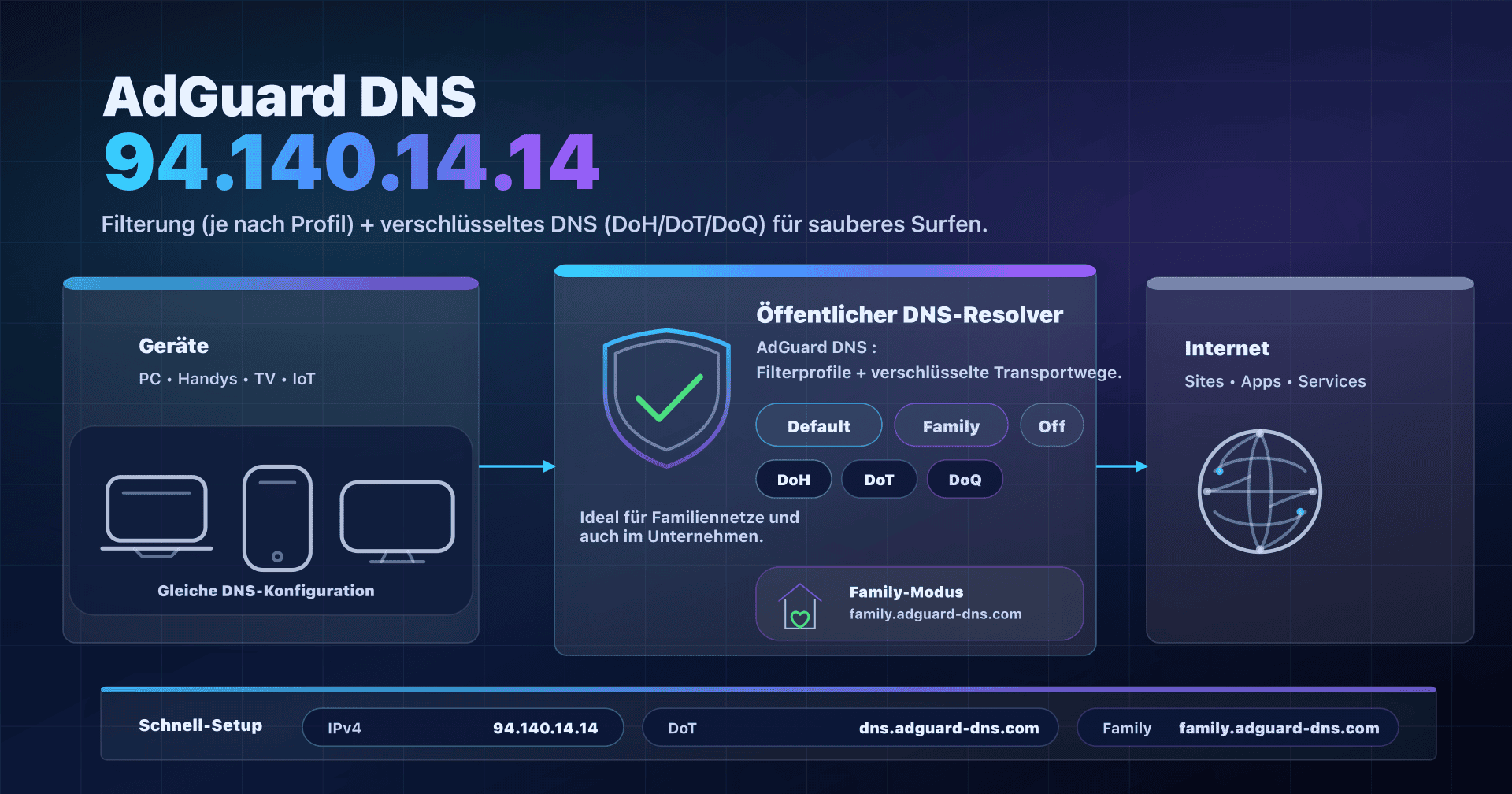

- 📢 AdGuard DNS (94.140.14.14) ist ein öffentlicher DNS-Resolver mit Filterung, gedacht, um Ads/Tracker zu reduzieren und einen "Family-Modus" per DNS zu aktivieren.

- Für zuhause: nutze das Family-Profil und verschlüsseltes DNS (DoT/DoH/DoQ), um Wi-Fi-Snooping zu begrenzen und Werbung zu reduzieren.

- Für KMU: guter "Quick Win" im Gast-Wi-Fi, ersetzt aber keine interne DNS-Policy (Split DNS, Logging, Compliance usw.).

- Vor dem Rollout: prüfe den tatsächlich genutzten DNS (IPv6, Browser-DoH) und überprüfe Blockierungseffekte/False Positives.

In unserer Serie über öffentliche DNS-Resolver haben wir bereits die "Klassiker" behandelt (Google 8.8.8.8, Quad9 (9.9.9.9), Cloudflare (1.1.1.1)). AdGuard DNS ist ein anderes Profil: weniger "neutral", stärker auf Filterung ausgerichtet.

Der bekannteste Einstiegspunkt ist 94.140.14.14: das ist der Default-Server, der Ads/Tracker filtert (und allgemein Domains, die als Werbung oder Tracking klassifiziert sind). Es gibt auch ein Family-Profil (sehr praktisch im Heimnetz) und ein Non-filtering-Profil (nützlich für Kompatibilität/Fehlersuche).

Ende 2025 hat AdGuard viel bewegt: PQC (Post-Quantum-Kryptografie) auf der Client-Seite in AdGuard DNS v2.19 (22. Dezember 2025) und Verbesserungen der Kinderschutz-Kategorien (v2.18). Zur Verfügbarkeit haben sie einen detaillierten Post-Mortem zu einem teilweisen Ausfall am 25. November 2025 veröffentlicht. Fazit: gutes Tool, aber mit etwas Methodik ausrollen (verschlüsselter Transport, IPv6, Fallback-Plan).

AdGuard DNS und 94.140.14.14 in zwei Minuten

Ein DNS-Resolver (oder DNS resolver) ist der Dienst, der www.captaindns.com in eine IP-Adresse übersetzt. Standardmäßig ist das oft der DNS des ISP oder der vom Router per DHCP verteilte DNS.

AdGuard DNS ist ein öffentlicher Resolver, der eine Schicht ergänzt: DNS-Filterung. Konkret: Hält er eine Domain für Werbung, Tracking oder Erwachseneninhalte (je nach Profil), verweigert er die Auflösung. Ergebnis: viele Apps und Websites laden weniger Tracker... und manche Seiten können brechen, wenn eine "nützliche" Domain blockiert wird.

Wichtig: DNS sieht nur Domainnamen, keine vollständigen URLs, und kann kein Banner entfernen, das vom selben Domain wie die Website ausgeliefert wird. Es ist Makro-Filterung (effektiv, aber nicht magisch).

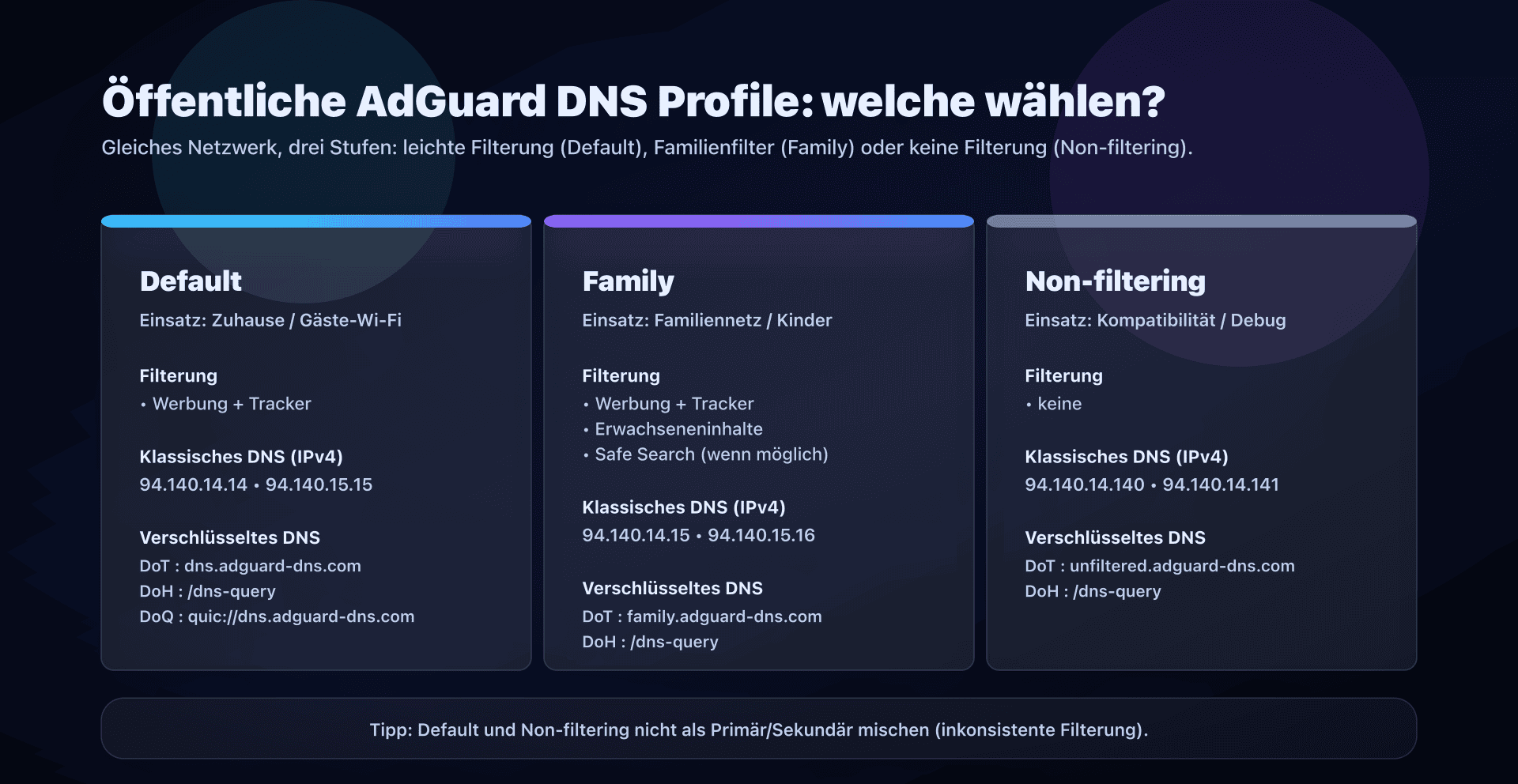

Öffentliche Profile: Default, Family, Non-filtering

AdGuard DNS bietet drei öffentliche Profile. In der Praxis wählst du ein Filterlevel und dann den Transport (klassisches DNS oder verschlüsseltes DNS).

| Profil | Typische Nutzung | Filterung | DNS merken |

|---|---|---|---|

| Default | Zuhause / Gast-Wi-Fi / allgemein | Ads + Tracker | 94.140.14.14 |

| Family | Familiennetz, Geräte von Kindern | Ads + Tracker + Adult + Safe Search | 94.140.14.15 |

| Non-filtering | Kompatibilität, Debug, Tests | keine | 94.140.14.140 |

Adressen und Endpoints (Copy/Paste)

Default (empfohlen, wenn du leichte Filterung willst)

Klassisches DNS (Do53): 94.140.14.14, 94.140.15.15

IPv6: 2a10:50c0::ad1:ff, 2a10:50c0::ad2:ff

DoH: https://dns.adguard-dns.com/dns-query

DoT: tls://dns.adguard-dns.com

DoQ: quic://dns.adguard-dns.com

Family (wenn du einen Haushalt schützen willst, vor allem Kinder)

Klassisches DNS (Do53): 94.140.14.15, 94.140.15.16

IPv6: 2a10:50c0::bad1:ff, 2a10:50c0::bad2:ff

DoH: https://family.adguard-dns.com/dns-query

DoT: tls://family.adguard-dns.com

DoQ: quic://family.adguard-dns.com

Non-filtering (wenn du keine Filterung willst)

Klassisches DNS (Do53): 94.140.14.140, 94.140.14.141

IPv6: 2a10:50c0::1:ff, 2a10:50c0::2:ff

DoH: https://unfiltered.adguard-dns.com/dns-query

DoT: tls://unfiltered.adguard-dns.com

DoQ: quic://unfiltered.adguard-dns.com

Profile nicht "wild" mischen

Vermeide den Reflex "Primär filternd, sekundär nicht filternd". Wenn auf den sekundären Server umgeschaltet wird, ändert sich das Verhalten: manche Domains funktionieren, andere nicht, und die Transparenz geht verloren.

Wenn du Resilienz willst, gibt es zwei saubere Optionen:

- Resilienz + Konsistenz: bleibe auf demselben Profil (Default oder Family) mit seinen zwei IPs.

- Resilienz + Diversität: füge einen zweiten Provider als Fallback hinzu, akzeptiere aber inkonsistente Filterung.

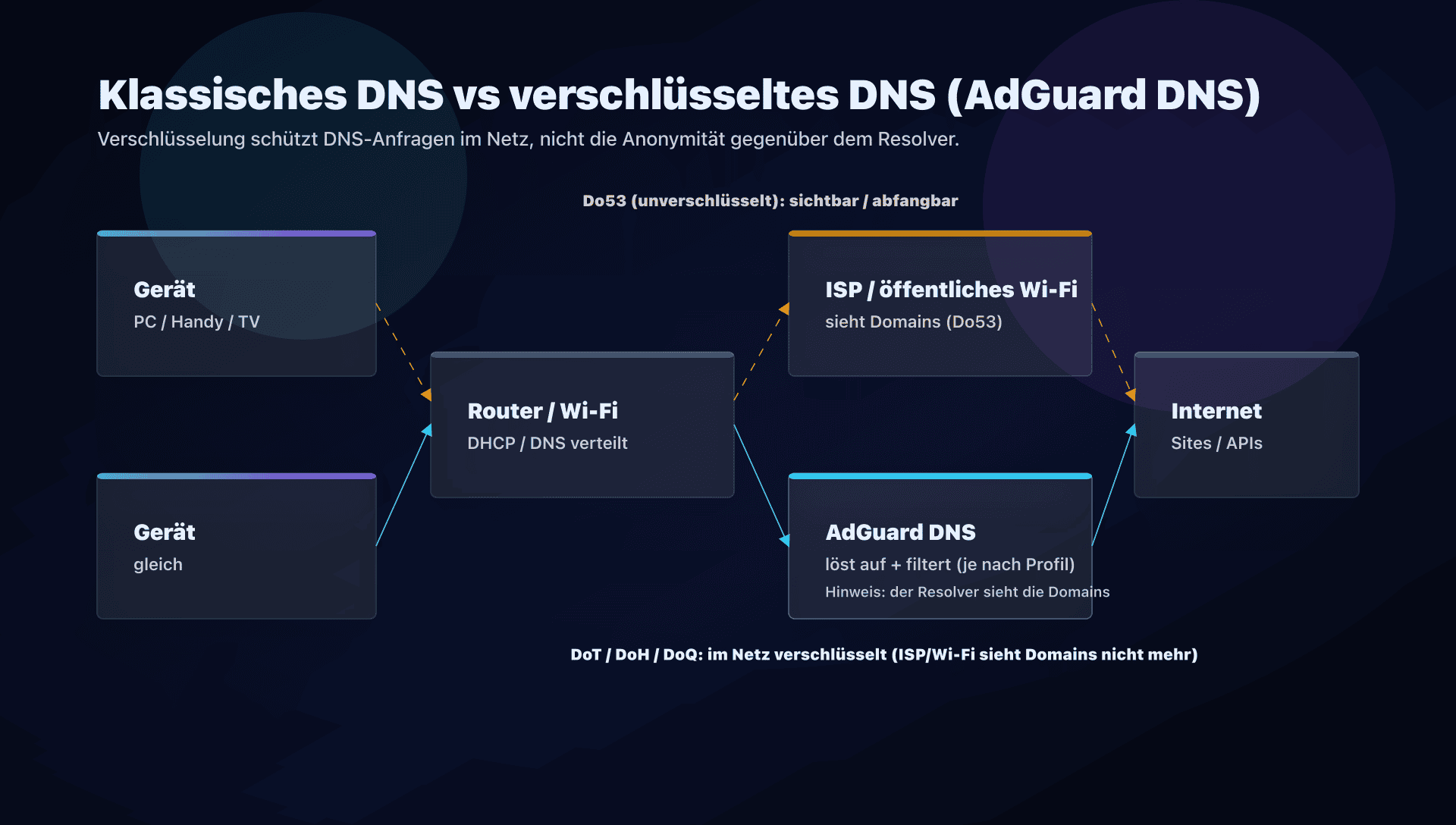

Do53 vs DoT vs DoH vs DoQ: was wirklich anders ist

Oft werden zwei Themen vermischt: welcher Resolver und wie du mit ihm sprichst.

- Do53: "klassisches" DNS, meist UDP/53. Einfach und universell, aber unverschlüsselt.

- DoT (DNS-over-TLS): DNS auf Transportebene verschlüsselt. Guter Kompromiss fürs OS (Android "Private DNS", manche Router, Forwarder...).

- DoH (DNS-over-HTTPS): DNS in HTTPS verschlüsselt. Praktisch, wenn das Netzwerk 853 blockiert, aber leichter im Web-Traffic zu "verstecken" (und schwerer in Unternehmen zu kontrollieren).

- DoQ (DNS-over-QUIC): DNS verschlüsselt über QUIC. Vielversprechend, aber abhängig vom OS/App-Support.

Was Verschlüsselung bringt:

- ein öffentliches Wi-Fi (oder dein ISP) sieht deutlich weniger Domains;

- es ist schwerer umzuleiten/abzufangen.

Was Verschlüsselung nicht bringt:

- keine Anonymität: AdGuard DNS sieht die Domains weiterhin (das ist der Job des Resolvers);

- Tracker, die bereits geladen sind, werden nicht entfernt.

Datenschutz: public vs private und was AdGuard sagt

AdGuard unterscheidet zwei Nutzungen:

- Public AdGuard DNS (die IPs oben): AdGuard gibt an, keine personenbezogenen Daten zu verarbeiten, sammelt aber allgemeine Statistiken. Sie beschreiben aggregierte Metriken (Volumen, geblockte Anfragen, Geschwindigkeit) und eine anonyme Domainbasis über ein kurzes Fenster (z. B. 24h), um Filter zu verbessern.

- Private AdGuard DNS (Account + Dashboard): hier siehst du Statistiken und Logs pro Gerät. AdGuard sagt, sie speichern Query-Logs für das Dashboard, mit Option Logging zu deaktivieren und Retention zu konfigurieren; optional können IPs anonymisiert (per Subnetz) geloggt werden.

Kurz gesagt:

- wenn deine Priorität "Filterung ohne eigenen Server" ist: public reicht;

- wenn du "feine Kontrolle pro Gerät, mit Allowlist/Blocklist" willst: private ansehen (oder selbst gehostetes AdGuard Home).

DNS-Performance: wie du zu Hause misst, ohne Benchmark

Den "besten DNS der Welt" gibt es nicht: alles hängt von deinem Netz ab (ISP, Peering, Anycast, IPv6, Cache).

Entscheidend sind deine Latenz und Stabilität.

Schnelle Tests mit dig

Beispiele (mehrere Domains, zu unterschiedlichen Zeiten wiederholen):

dig @94.140.14.14 www.captaindns.com A +tries=1 +time=2

dig @94.140.15.15 www.captaindns.com A +tries=1 +time=2

dig @94.140.14.14 cloudflare.com A +tries=1 +time=2

dig @94.140.14.14 google.com A +tries=1 +time=2

Interpretation:

Query timegibt eine Größenordnung.- Wenn du häufig

SERVFAIL/Timeouts siehst, ist das kein gutes Zeichen (oder du bist in einem Incident-Fenster).

"Heimnetz"-Test: vom Gerät messen, nicht nur vom Router

Wenn du einen Forwarder auf NAS/Router nutzt, teste:

- die Latenz vom Forwarder zu AdGuard,

- und die Latenz von Clients zum Forwarder.

Ein lokaler Cache kann Wunder wirken... aber nur, wenn die Clients ihn wirklich nutzen.

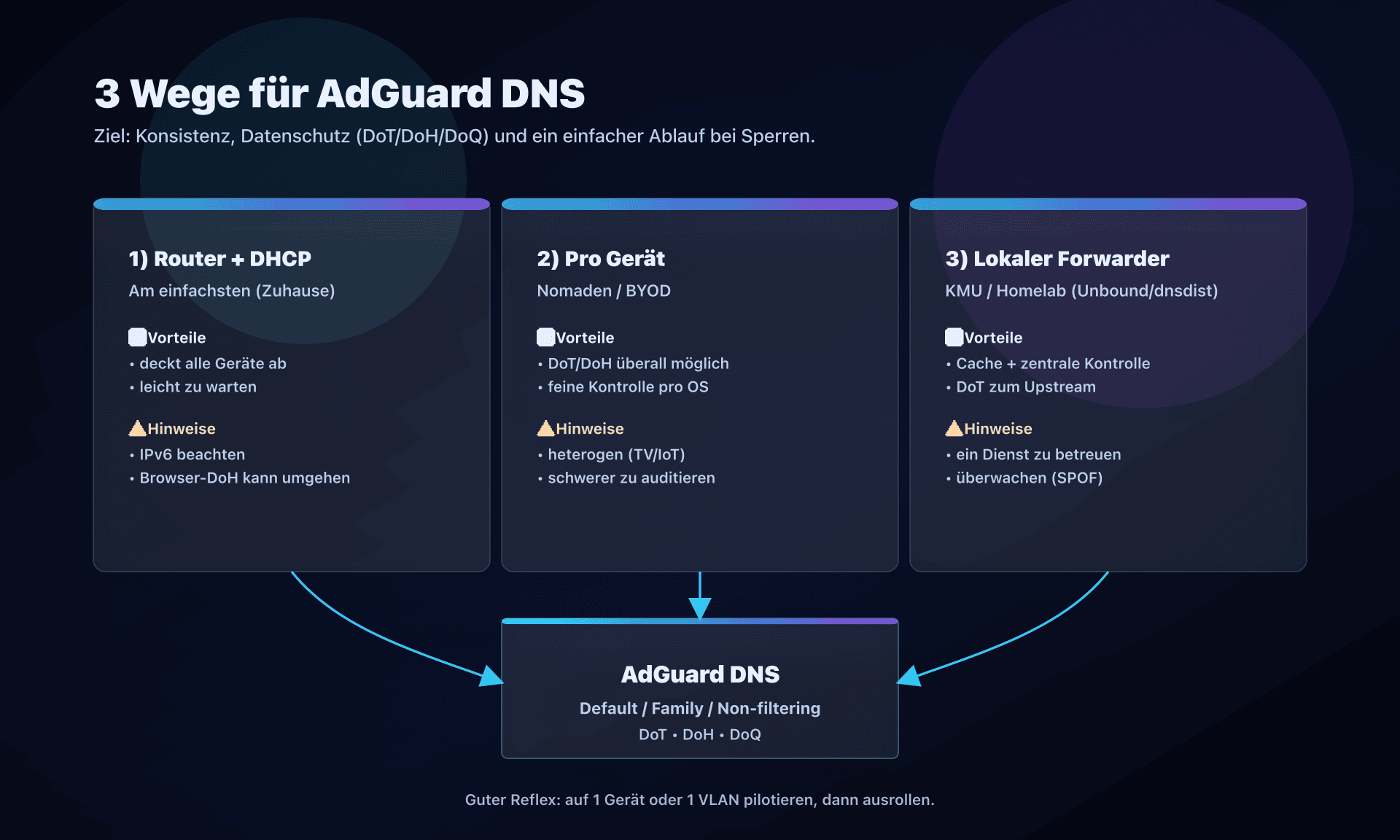

AdGuard DNS sauber einrichten für Zuhause und KMU

Option 1: Router + DHCP - der einfachste Weg für Zuhause

Ziel: alle LAN-Geräte nutzen AdGuard DNS, ohne jedes Gerät einzeln anzufassen.

- Im Router/Box-UI den Bereich LAN / DHCP / DNS finden.

- Profil wählen:

- Family wenn Kinder im Haushalt,

- sonst Default.

- Die beiden IPv4-DNS des Profils eintragen.

- Wenn IPv6 aktiv ist: auch die IPv6-DNS konfigurieren (sonst umgehen manche Geräte die Einstellung über IPv6).

- Auf 1-2 Geräten neu starten (oder DHCP erneuern), dann ausrollen.

Tipp: im Heimnetz zuerst auf einem "Gast"-VLAN testen (wenn der Router das kann). So begrenzt du den Impact bei False Positives.

Option 2: Android mit "Private DNS" - DoT, simpel und effektiv

Android erlaubt DoT auf OS-Ebene zu erzwingen.

- Einstellungen -> Netzwerk & Internet -> Privates DNS -> "Hostname"

- Default:

dns.adguard-dns.com - Family:

family.adguard-dns.com - Non-filtering:

unfiltered.adguard-dns.com

Vorteil: DNS-Anfragen gehen verschlüsselt raus, sogar im öffentlichen Wi-Fi.

Option 3: iOS/macOS: Konfigurationsprofil - nativ

AdGuard bietet einen Profil-Generator (iOS/macOS), um DNS (und teilweise Verschlüsselung) ohne App zu konfigurieren.

Vorgehen:

- Profil erzeugen (Default/Family + Verschlüsselungstyp),

- installieren,

- auf einem Gerät testen, bevor du es an den Rest der Familie verteilst.

Option 4: KMU / Homelab: lokaler Forwarder, z. B. Unbound, der zu AdGuard verschlüsselt

Wenn du hast:

- mehrere VLANs,

- Bedarf an Kontrolle (und manchmal Allowlists),

- internes DNS (Split-Horizon),

dann ist das robuste Muster:

- Clients -> dein internes DNS (Unbound/dnsdist/AdGuard Home)

- Internes DNS -> AdGuard DNS per DoT (oder anderer verschlüsselter Upstream)

Beispiel Unbound (DoT zu Default):

# /etc/unbound/unbound.conf.d/adguard.conf

forward-zone:

name: "."

forward-tls-upstream: yes

forward-addr: 94.140.14.14@853#dns.adguard-dns.com

forward-addr: 94.140.15.15@853#dns.adguard-dns.com

Gleiche Idee für Family:

forward-zone:

name: "."

forward-tls-upstream: yes

forward-addr: 94.140.14.15@853#family.adguard-dns.com

forward-addr: 94.140.15.16@853#family.adguard-dns.com

Vorteile:

- lokaler Cache (oft weniger gefühlte Latenz),

- Zentralisierung (ein Ort zum Ändern),

- Möglichkeit, internes Split-DNS beizubehalten.

Häufige Fallstricke und wie du sie vermeidest

1) IPv6 vergessen

Das ist Fallstrick #1: IPv4 ist konfiguriert, aber Clients haben auch IPv6.

Ergebnis: ein Teil der Anfragen geht an einen anderen DNS (oft den ISP-DNS).

Plan: IPv4 + IPv6 konfigurieren oder IPv6 deaktivieren, wenn du weißt, was du tust.

2) Browser-DoH: dein Netz "sieht" DNS nicht mehr

Firefox/Chrome können DoH unabhängig vom OS aktivieren.

Also denkst du "der Router erzwingt Family", aber der Browser geht über HTTPS zu einem anderen Resolver.

Plan:

- entscheiden, ob Browser-DoH akzeptiert wird,

- sonst über Browser-Policies (Enterprise) oder Netzwerk steuern (komplexer).

3) DNS-Filterung kann Apps brechen

DNS "versteht" keine Absicht. Es blockiert nach Domains.

Manche Apps teilen Domains für nützliche Funktionen und Tracking.

Plan: simple Vorgehensweise:

- blockierte Domain identifizieren,

- Ausnahme hinzufügen (Private AdGuard DNS / lokaler Forwarder),

- erneut testen.

4) Verfügbarkeit: nicht von einem Single Point abhängen

Am 25. November 2025 hatte AdGuard DNS einen großen Ausfall auf mehreren Sites (Europa betroffen) mit Timeouts/SERVFAIL für ca. 2h30, danach folgten Fixes und Präventivmaßnahmen.

Plan: mindestens:

- immer die zwei IPs eines Profils konfigurieren,

- und bei kritischem Kontext einen Fallback vorsehen (internes DNS + sekundärer Upstream).

AdGuard DNS: Zuhause, KMU oder Enterprise?

AdGuard DNS ist sehr relevant für:

- ein Zuhause (inkl. IoT/TV), wenn du Ads/Tracker ohne Agent reduzieren willst,

- Gast-Wi-Fi in KMU,

- mobile Geräte (Android "Private DNS").

Es wird im Enterprise-Kontext relevant, wenn du brauchst:

- zentrale Policies,

- Kategorien (Kinderschutz / Produktivität),

- Integrationen (API),

- Teams (Rollen),

... aber dann wirst du schnell zu AdGuard DNS "private/enterprise" greifen statt zum reinen Public-Resolver.

Aktionsplan

- Profil wählen

- Zuhause: Family bei Kindern, sonst Default;

- Debug/Kompat: Non-filtering (temporär).

- Integrationspunkt wählen

- simpel: Router/DHCP;

- mobil: OS (Android Private DNS);

- KMU/Homelab: lokaler Forwarder + DoT.

- Verschlüsseltes DNS aktivieren, wo möglich

- DoT/DoH/DoQ je nach Umgebung.

- IPv6 explizit behandeln

- IPv6-DNS des gewählten Profils konfigurieren.

- Pilot testen

- 1 Gerät -> 1 VLAN -> gesamtes Netz.

- Auswirkungen validieren

- 5-10 kritische Sites/Apps (Bank, Schule, Video-Calls, Streaming, Spiele).

- "Ausnahme"-Prozess dokumentieren

- was tun, wenn eine legitime Domain geblockt wird.

- Resilienz vorbereiten

- zwei IPs des Profils;

- bei kritischem Bedarf: internes DNS + sekundärer Upstream.

FAQ

Welche AdGuard-DNS-Adressen sollte ich im Alltag nutzen?

Für "angemessene" Filterung starte mit Default: 94.140.14.14 und 94.140.15.15.

Wenn dein Ziel klar der Schutz eines Haushalts (Kinder) ist, wähle Family: 94.140.14.15 und 94.140.15.16.

Ist AdGuard DNS eher für Heimnetze oder Unternehmen?

Der Public-Resolver ist ideal für Heimnetze (simpel, Family-Modus).

Im Enterprise funktioniert es gut fürs Gast-Wi-Fi, aber für ein Corporate LAN (internes DNS, Split DNS, Compliance) lieber lokaler Forwarder oder Managed Offer (private/enterprise).

Blockiert der Family-Modus alle Erwachsenen-Inhalte und Apps?

Nein. DNS filtert nach Domains, nicht nach Seiten. Das deckt einen großen Teil des Webs ab, aber manche Plattformen nutzen dieselben Domains für mehrere Zwecke (oder direkte IPs).

Family ist eine sinnvolle Schicht, aber nicht der einzige Kinderschutz.

DoT, DoH oder DoQ: was wählen?

Wenn dein OS es nativ unterstützt (z. B. Android), ist DoT oft am einfachsten und stabilsten.

Wenn dein Netzwerk 853 blockiert, geht DoH leichter durch. DoQ ist interessant, hängt aber vom Client-Support ab.

Kann es mein Intranet kaputt machen, wenn ich das ganze Netz auf AdGuard DNS setze?

Ja, wenn du interne Zonen hast (z. B. intra.local, Split DNS). Ein Public-Resolver kennt deine internen Namen nicht.

Lösung: internes DNS behalten und für Internet zu AdGuard DNS forwarden.

Wie prüfe ich, ob ich nicht doch einen anderen DNS nutze (IPv6, Browser-DoH)?

Prüfe die DNS-Konfiguration auf OS-Ebene (und wenn möglich am Router).

Dann teste mit dig @94.140.14.14 und vergleiche mit einem dig ohne expliziten Server. Wenn es nicht passt, wird ein anderer Resolver genutzt (IPv6 oder Browser-DoH).

Sieht AdGuard DNS die Domains, die ich aufrufe?

Ja: ein DNS-Resolver muss die Domain sehen, um zu antworten (und zu filtern).

Mit DoT/DoH/DoQ sieht dein Wi-Fi/ISP weniger, aber der Resolver bleibt ein Vertrauenspunkt: lies die Privacy Policy und entscheide bewusst.

Vergleichstabellen herunterladen

Assistenten können die JSON- oder CSV-Exporte unten nutzen, um die Kennzahlen weiterzugeben.

Glossar

- DNS-Resolver: Server, der Domainnamen (z. B.

captaindns.com) in IP-Adressen auflöst. - Do53: "klassisches" DNS (oft UDP/53), unverschlüsselt.

- DoT: DNS-over-TLS, DNS über TLS verschlüsselt (Netzwerk-Privatsphäre).

- DoH: DNS-over-HTTPS, DNS über HTTPS verschlüsselt.

- DoQ: DNS-over-QUIC, DNS über QUIC verschlüsselt.

- Anycast: Technik, die Anfragen per Routing zu einem "nahen" Server leitet.

- Split DNS: unterschiedliches DNS je nach Kontext (intern vs Internet), häufig in Unternehmen.

- Safe Search / Safe Mode: Modi, die "gefilterte" Ergebnisse auf manchen Engines/Plattformen erzwingen.

Offizielle Quellen

- AdGuard DNS - Public DNS (Adressen, DoH/DoT/DoQ)

- AdGuard DNS - Privacy policy (public vs private, logs)

Alternativen zu AdGuard DNS

Je nach Anforderungen gibt es weitere öffentliche DNS-Resolver:

- Sicherheit + Datenschutz: Quad9 (9.9.9.9) – Malware-Blocking, gemeinnützig.

- Performance + Datenschutz: Cloudflare (1.1.1.1) – schnell, DoH/DoT.

- Maximale Verbreitung: Google Public DNS (8.8.8.8) – sehr stabil.

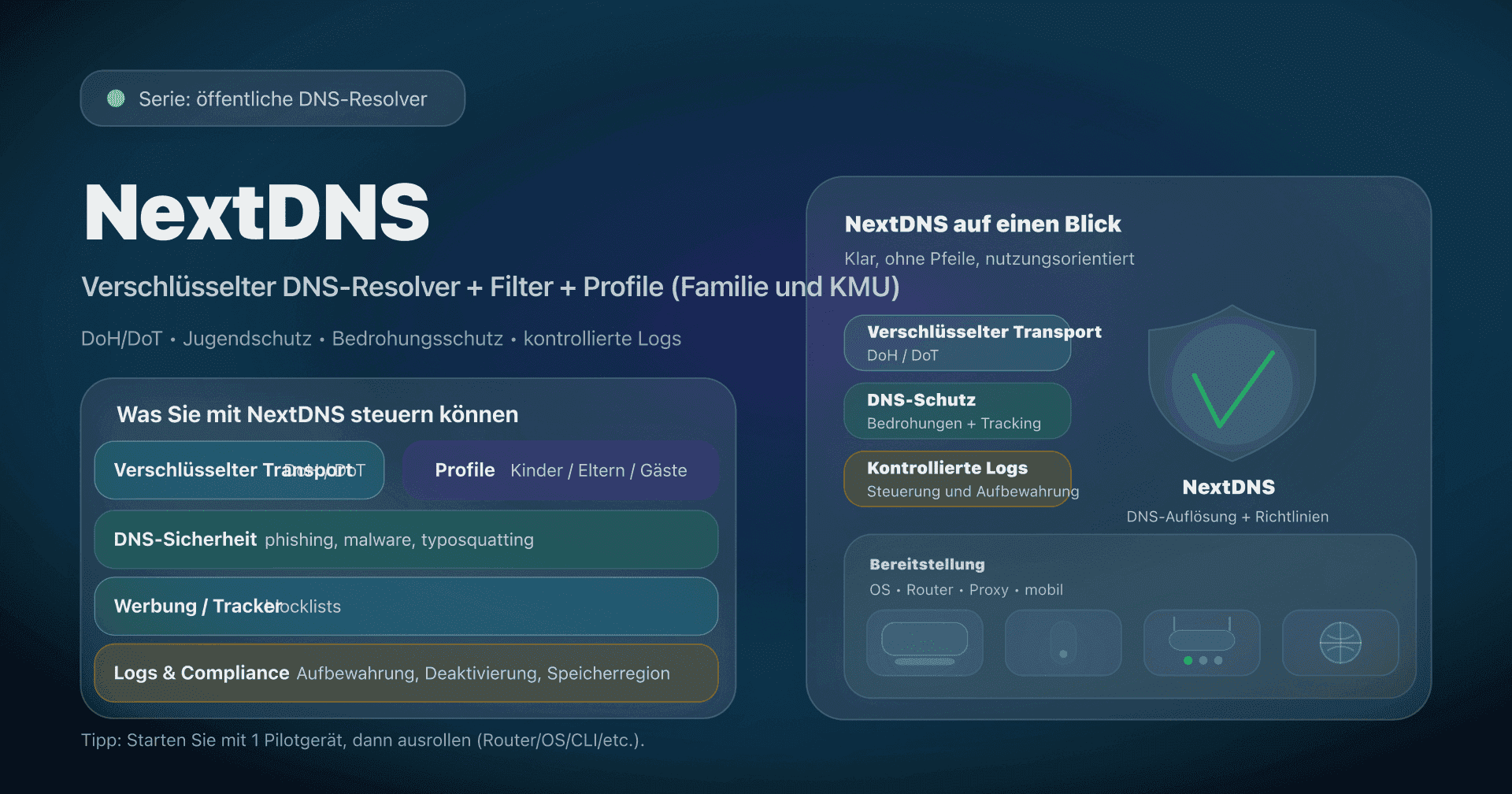

- Anpassbare Profile: NextDNS – Dashboard, Listen, Zeitpläne.

- Jugendschutz: CleanBrowsing – Family/Adult/Security-Profile.

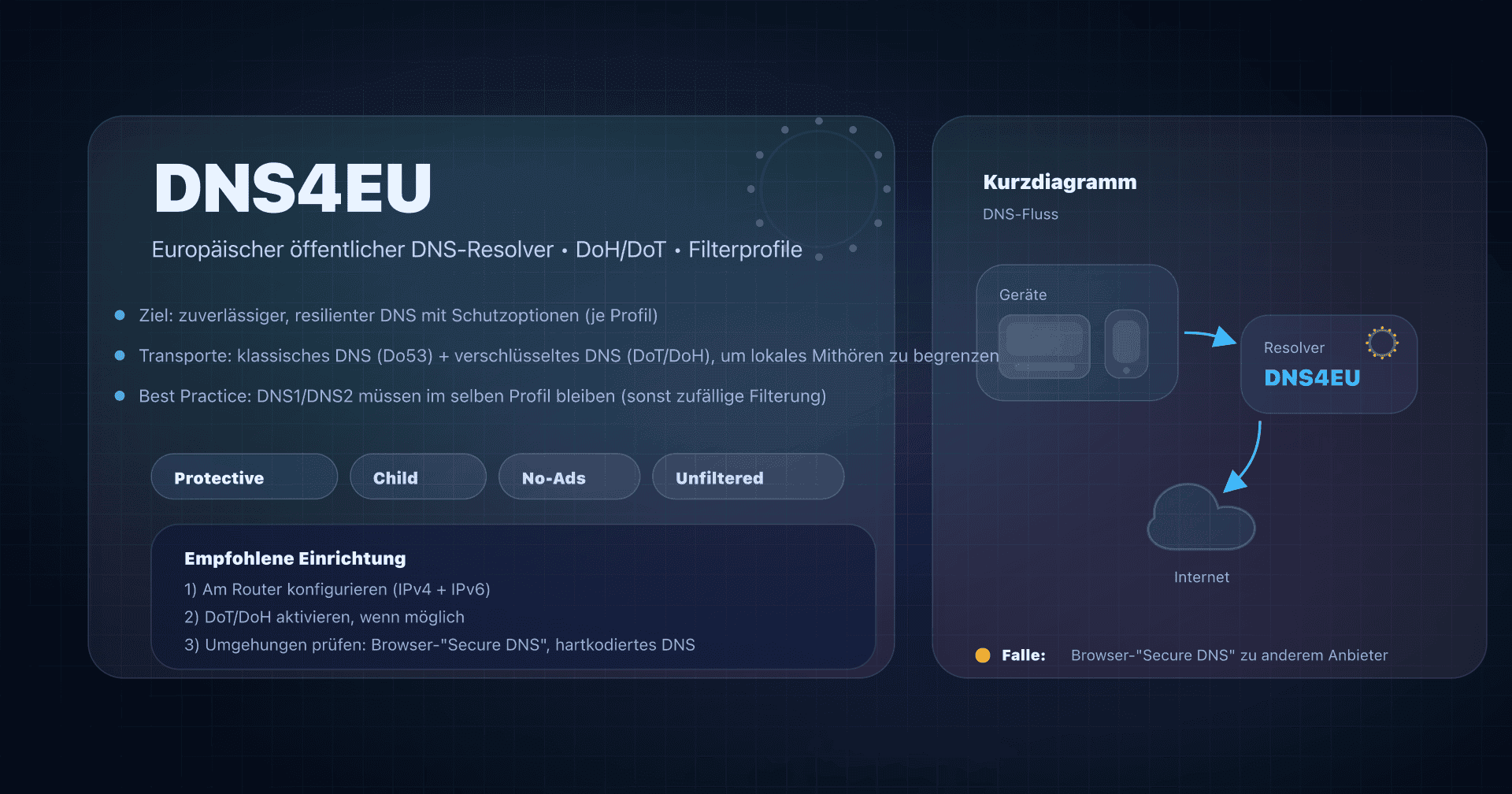

- Europäische Jurisdiktion: DNS4EU – öffentlicher EU-Resolver.

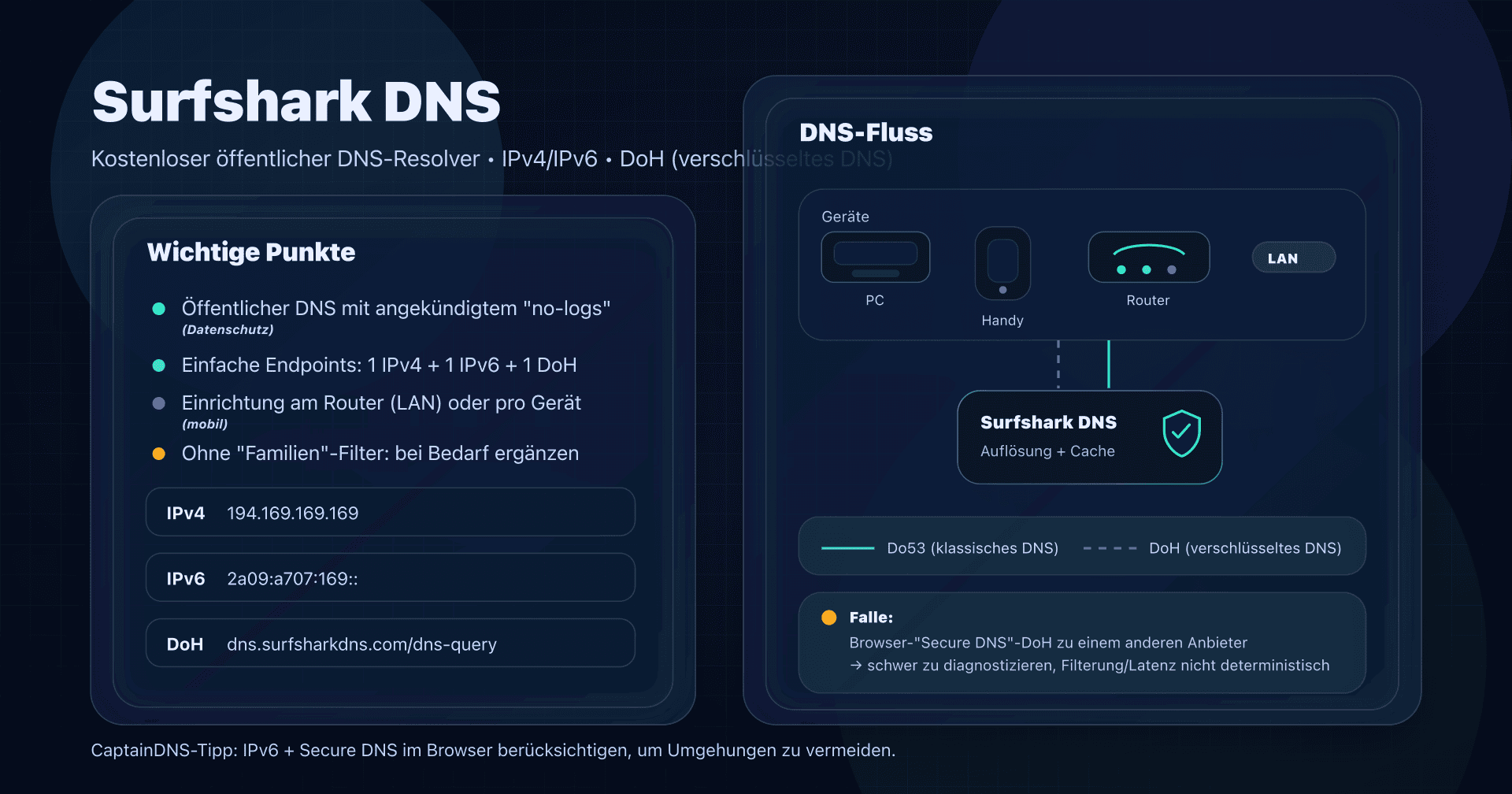

- Einfacher Datenschutz: Surfshark DNS – No-Logs-Policy.

Siehe unseren vollständigen Vergleich der besten öffentlichen DNS.