AdGuard DNS (94.140.14.14): filtraggio, privacy e modalità famiglia

Di CaptainDNS

Pubblicato il 24 dicembre 2025

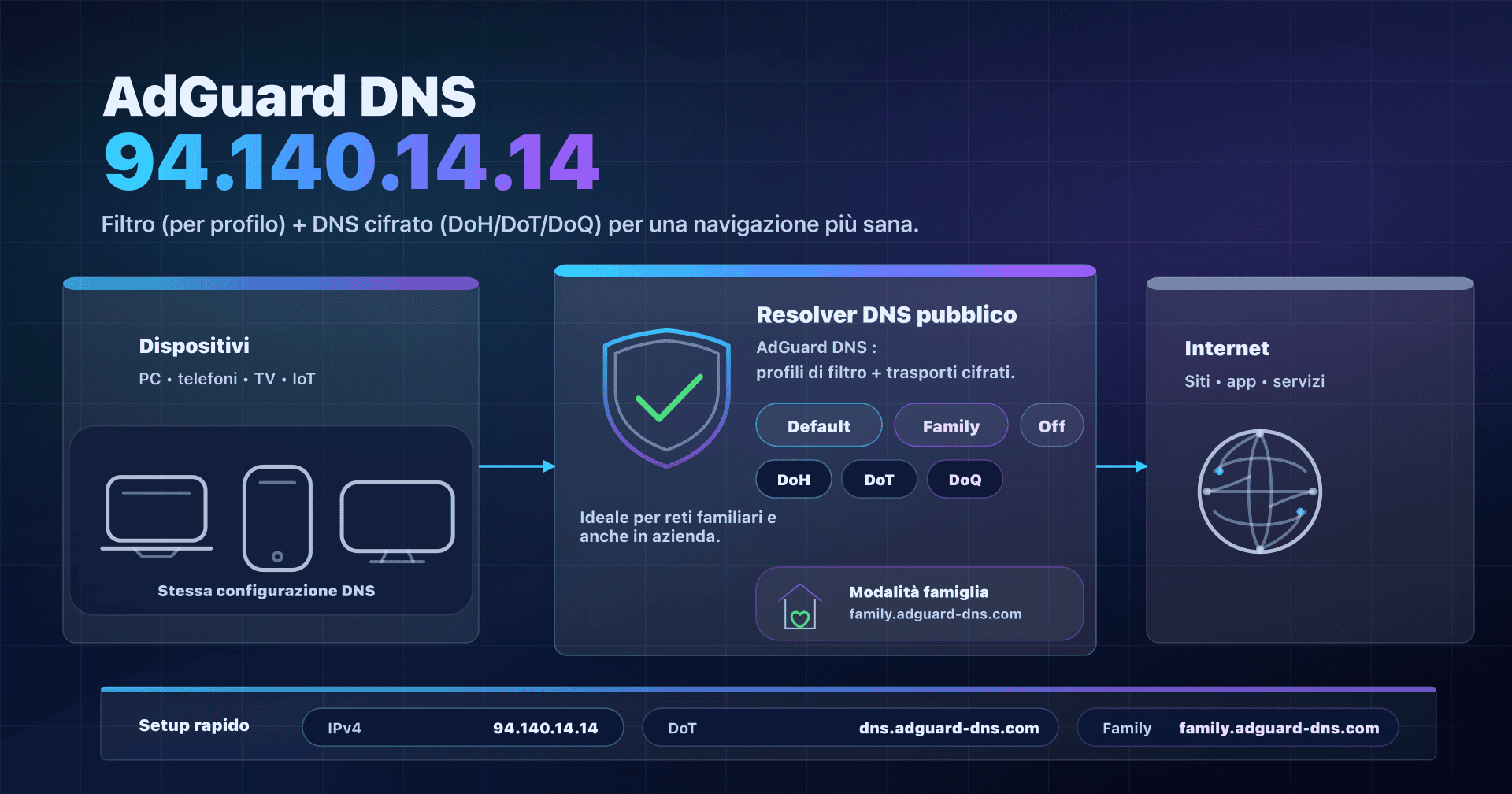

- 📢 AdGuard DNS (94.140.14.14) è un resolver DNS pubblico con filtraggio, pensato per ridurre annunci/tracker e attivare una "modalità famiglia" via DNS.

- Per una casa: usa il profilo Family e DNS cifrato (DoT/DoH/DoQ) per limitare lo snooping su Wi-Fi e ridurre le pubblicità.

- Per una PMI: buon "quick win" sul Wi-Fi ospiti, ma non sostituisce una policy DNS interna (split DNS, logging, conformità, ecc.).

- Prima di decidere: verifica il DNS realmente usato (IPv6, DoH del browser) e controlla effetti di blocco/falsi positivi.

Nella nostra serie sui resolver DNS pubblici, abbiamo già parlato dei "classici" (Google 8.8.8.8, Quad9 (9.9.9.9), Cloudflare (1.1.1.1)). AdGuard DNS è un altro profilo: meno "neutro", più orientato al filtraggio.

Il punto di ingresso più noto è 94.140.14.14: è il server Default, che filtra annunci/tracker (e più in generale domini classificati come pubblicità o tracking). Esiste anche un profilo Family (molto pratico in una rete familiare) e un profilo Non-filtering (utile per compatibilità/diagnostica).

A fine 2025 AdGuard si è mosso molto: PQC (crittografia post-quantistica) lato client in AdGuard DNS v2.19 (22 dicembre 2025) e miglioramenti del controllo parentale (v2.18, categorie). Sul fronte disponibilità, hanno pubblicato un post-mortem dettagliato su un guasto parziale del 25 novembre 2025. Morale: sì, è un buon tool, ma va distribuito con un minimo di metodo (trasporto cifrato, IPv6, piano di fallback).

AdGuard DNS e 94.140.14.14 in due minuti

Un resolver DNS è il servizio che trasforma www.captaindns.com in un indirizzo IP. Di default, spesso è il DNS dell'ISP o quello distribuito dal router via DHCP.

AdGuard DNS è un resolver pubblico che aggiunge un livello: filtraggio DNS. In pratica, se ritiene che un dominio sia pubblicità, tracking o contenuto adulto (a seconda del profilo), rifiuta la risoluzione. Risultato: molte app e siti caricano meno tracker... e alcune pagine possono rompersi se viene bloccato un dominio "utile".

Importante: il DNS vede solo i nomi di dominio, non URL completi, e non può rimuovere un banner servito dallo stesso dominio del sito. È un filtraggio "macro" (efficace, ma non magico).

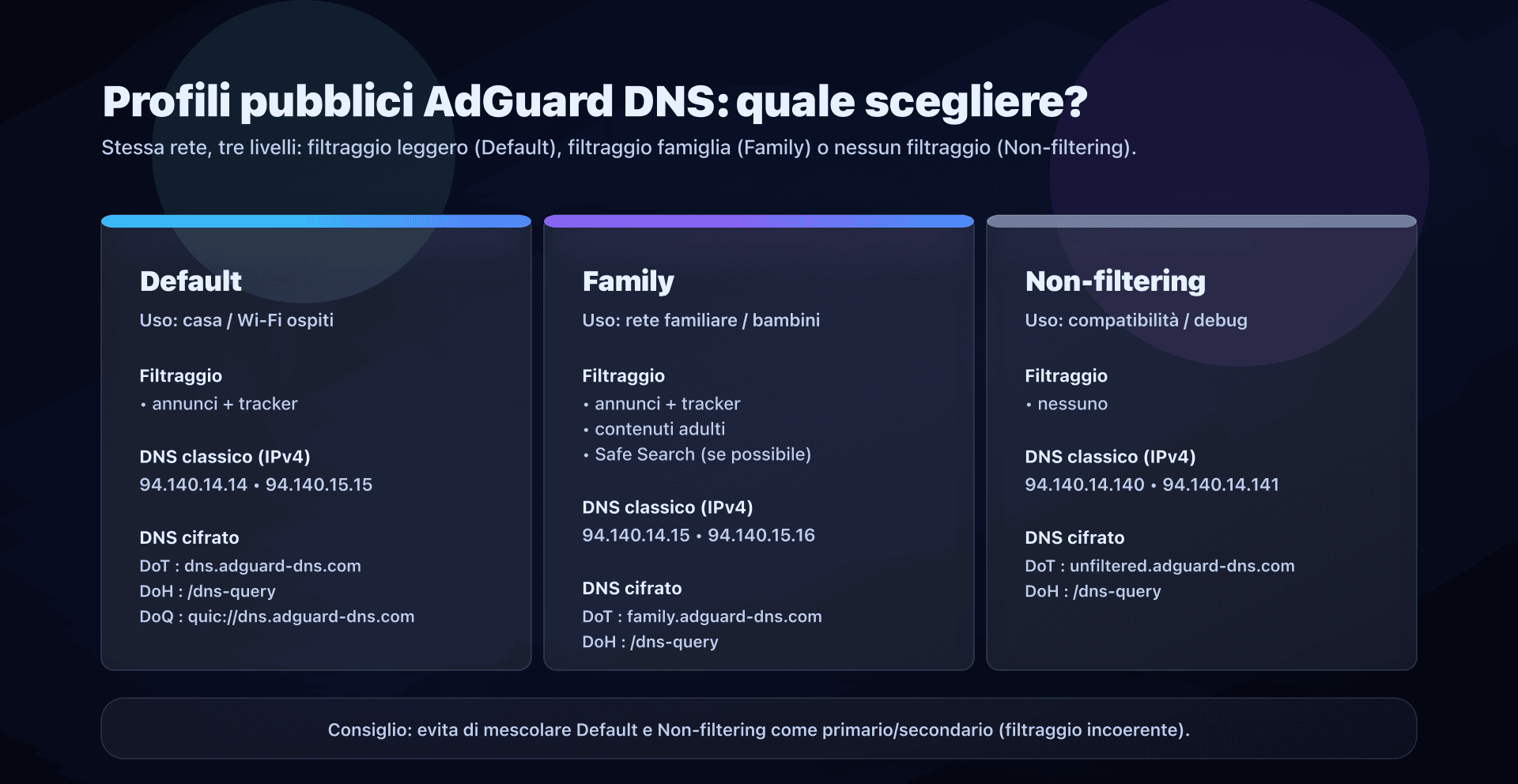

Profili pubblici: Default, Family, Non-filtering

AdGuard DNS offre tre profili pubblici. In pratica, scegli un livello di filtraggio, poi scegli un trasporto (DNS classico o DNS cifrato).

| Profilo | Uso tipico | Filtraggio | DNS da ricordare |

|---|---|---|---|

| Default | Casa / Wi-Fi ospiti / uso generale | annunci + tracker | 94.140.14.14 |

| Family | Rete familiare, dispositivi bambini | annunci + tracker + adulti + Safe Search | 94.140.14.15 |

| Non-filtering | Compatibilità, debug, test | nessuno | 94.140.14.140 |

Indirizzi ed endpoint (copia/incolla)

Default (consigliato se vuoi filtraggio leggero)

DNS classico (Do53): 94.140.14.14, 94.140.15.15

IPv6: 2a10:50c0::ad1:ff, 2a10:50c0::ad2:ff

DoH: https://dns.adguard-dns.com/dns-query

DoT: tls://dns.adguard-dns.com

DoQ: quic://dns.adguard-dns.com

Family (se vuoi proteggere una casa, soprattutto i bambini)

DNS classico (Do53): 94.140.14.15, 94.140.15.16

IPv6: 2a10:50c0::bad1:ff, 2a10:50c0::bad2:ff

DoH: https://family.adguard-dns.com/dns-query

DoT: tls://family.adguard-dns.com

DoQ: quic://family.adguard-dns.com

Non-filtering (se non vuoi alcun filtraggio)

DNS classico (Do53): 94.140.14.140, 94.140.14.141

IPv6: 2a10:50c0::1:ff, 2a10:50c0::2:ff

DoH: https://unfiltered.adguard-dns.com/dns-query

DoT: tls://unfiltered.adguard-dns.com

DoQ: quic://unfiltered.adguard-dns.com

Non mescolare i profili "a caso"

Evita il riflesso "metto un DNS filtrante come primario e uno non filtrante come secondario". Quando si passa al secondario, il comportamento cambia: alcuni domini passano, altri no, e perdi visibilità.

Se vuoi resilienza, hai due opzioni pulite:

- Resilienza + coerenza: resta sullo stesso profilo (Default o Family) con le sue due IP.

- Resilienza + diversità: aggiungi un secondo provider come backup, ma accetta che il filtraggio diventi incoerente.

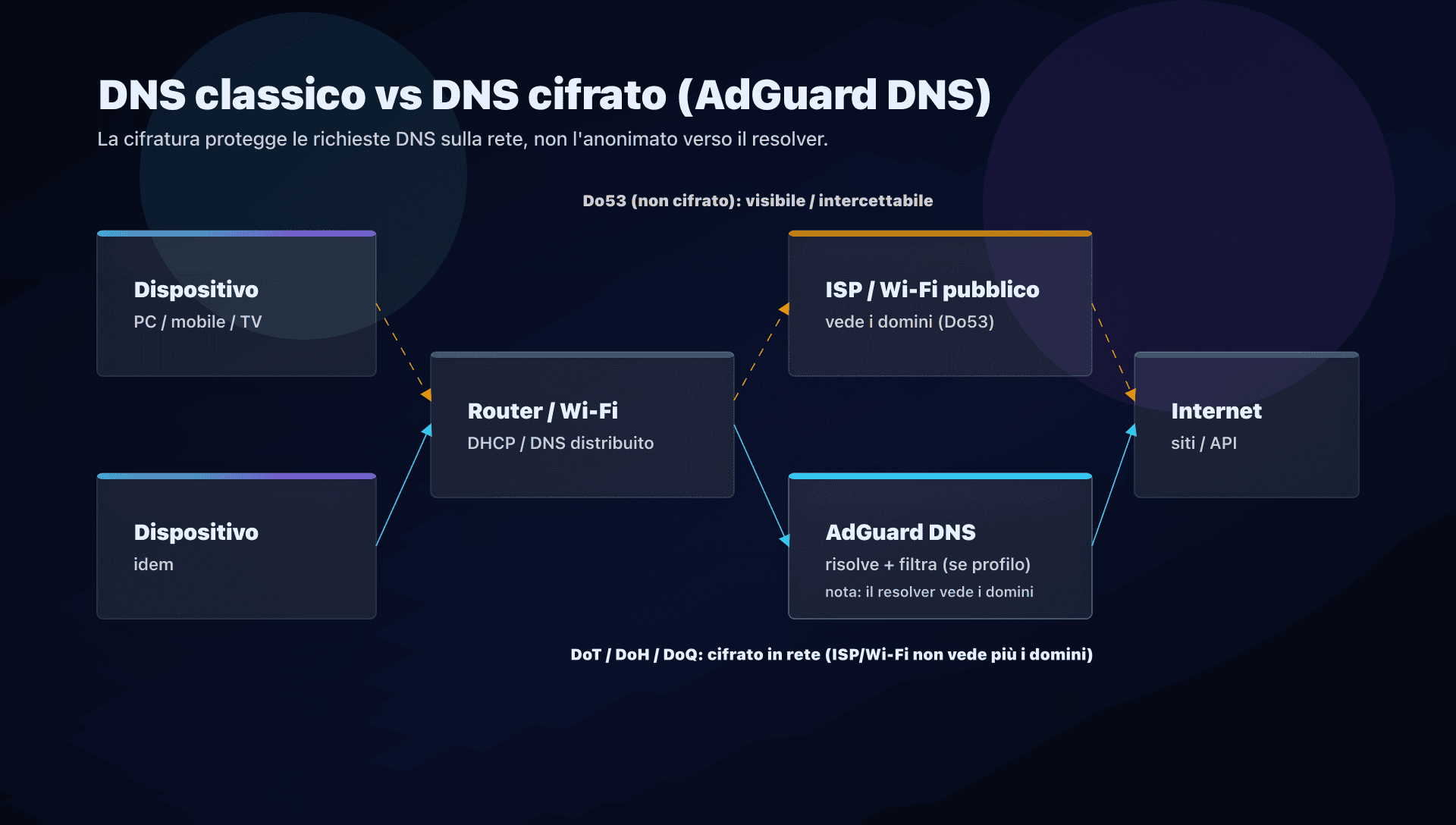

Do53 vs DoT vs DoH vs DoQ: cosa cambia davvero

Spesso si confondono due temi: quale resolver e come ci parli.

- Do53: DNS "classico", spesso UDP/53. Semplice e universale, ma non cifrato.

- DoT (DNS-over-TLS): DNS cifrato a livello trasporto. Buon compromesso per l'OS (Android "DNS privato", alcuni router, forwarder...).

- DoH (DNS-over-HTTPS): DNS cifrato dentro HTTPS. Utile quando la rete blocca 853, ma più facile da "nascondere" nel traffico web (e quindi più difficile da controllare in azienda).

- DoQ (DNS-over-QUIC): DNS cifrato su QUIC. Promettente, ma dipende dal supporto di OS/app.

Cosa porta la cifratura:

- un Wi-Fi pubblico (o il tuo ISP) vede molti meno domini risolti;

- è più difficile reindirizzare/intercettare.

Cosa non porta la cifratura:

- non è anonimato: AdGuard DNS vede comunque i domini (è il lavoro del resolver);

- non elimina i tracker già caricati se la tua app li chiama in altro modo.

Privacy: public vs private e cosa dice AdGuard

AdGuard distingue due usi:

- Public AdGuard DNS (le IP sopra): AdGuard dice di non trattare dati personali, ma raccoglie statistiche generali. Descrivono metriche aggregate (volume, richieste bloccate, velocità) e una base anonima di domini richiesti su una finestra breve (es. 24h) per migliorare i filtri.

- Private AdGuard DNS (account + dashboard): qui puoi vedere statistiche e log per dispositivo. AdGuard indica che memorizza i log delle richieste per alimentare la dashboard, con possibilità di disattivare il logging e configurare la retention; un'opzione consente di registrare IP anonime (per subnet).

In breve:

- se la tua priorità è "voglio filtrare senza gestire un server": public basta;

- se vuoi "controllo fine per dispositivo, con allowlist/blocklist": guarda private (o AdGuard Home auto-hosted).

Prestazioni DNS: come misurare a casa senza benchmark

I "migliori DNS del mondo" non esistono: tutto dipende dalla tua rete (ISP, peering, anycast, IPv6, cache).

Conta la latenza di risoluzione e la stabilità.

Test rapidi con dig

Esempi (ripeti su più domini e in orari diversi):

dig @94.140.14.14 www.captaindns.com A +tries=1 +time=2

dig @94.140.15.15 www.captaindns.com A +tries=1 +time=2

dig @94.140.14.14 cloudflare.com A +tries=1 +time=2

dig @94.140.14.14 google.com A +tries=1 +time=2

Interpretazione:

Query timedà un ordine di grandezza.- Se vedi spesso

SERVFAIL/timeout, non è un buon segno (o sei in una finestra di incidente).

Test "rete familiare": misura da un dispositivo, non solo dal router

Se metti un forwarder su NAS/router, testa:

- la latenza dal forwarder ad AdGuard,

- e la latenza dai client al forwarder.

Una cache locale può fare miracoli... ma solo se i client la usano davvero.

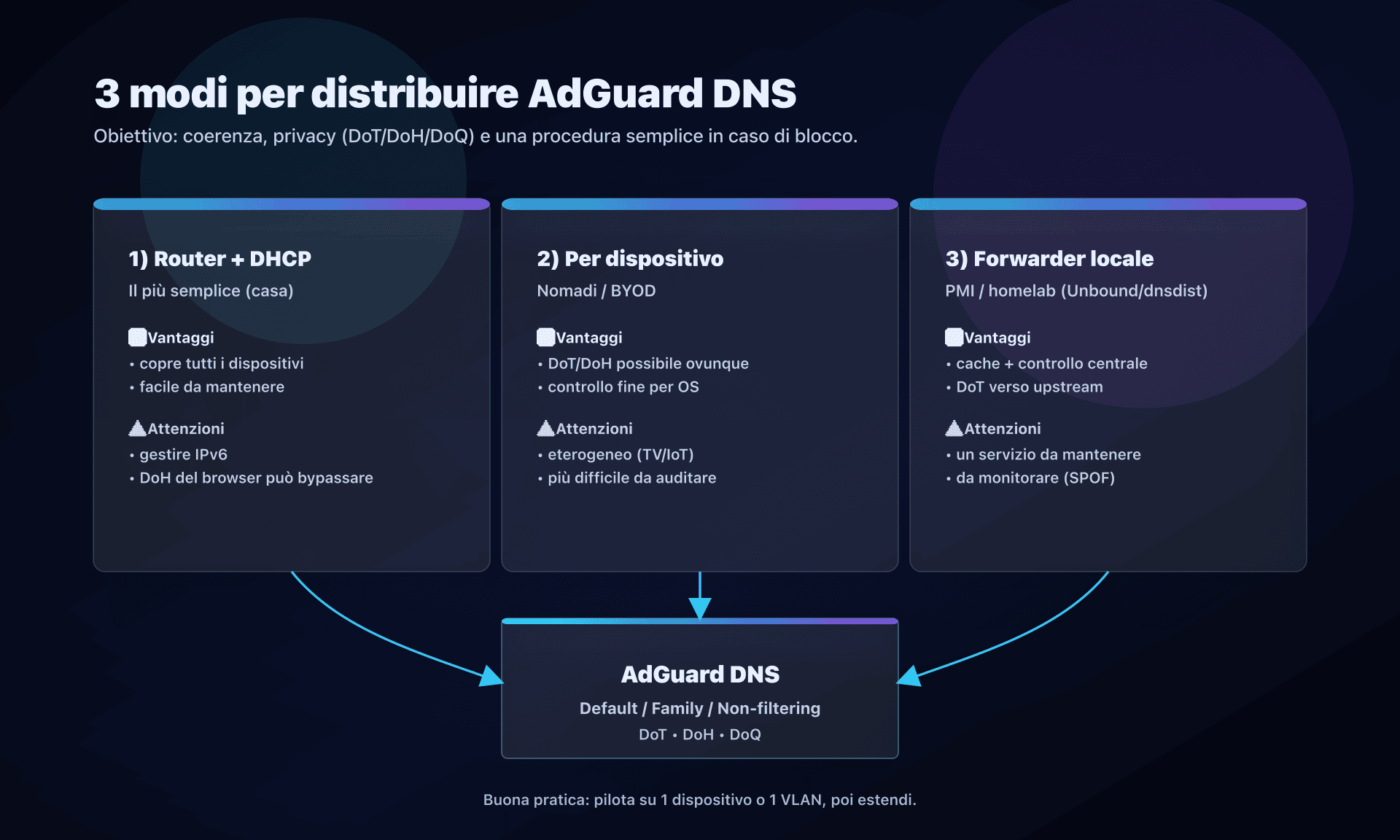

Configurare AdGuard DNS in modo corretto per casa e PMI

Opzione 1: Router + DHCP - la più semplice per casa

Obiettivo: tutti i dispositivi del LAN usano AdGuard DNS senza toccare ogni host.

- Nell'interfaccia del router/box, trova LAN / DHCP / DNS.

- Scegli un profilo:

- Family se hai bambini,

- altrimenti Default.

- Inserisci i due DNS IPv4 del profilo.

- Se la tua rete usa IPv6: configura anche i DNS IPv6 (altrimenti alcuni dispositivi "bypassano" la scelta via IPv6).

- Riavvia (o rinnova DHCP) su 1-2 dispositivi, poi generalizza.

Suggerimento: in una rete domestica, testa prima su un VLAN "ospiti" (se il router lo consente). Riduci l'impatto in caso di falsi positivi.

Opzione 2: Android con "DNS privato" - DoT, semplice ed efficace

Android permette di forzare DoT a livello OS.

- Impostazioni -> Rete e Internet -> DNS privato -> "Nome host"

- Default:

dns.adguard-dns.com - Family:

family.adguard-dns.com - Non-filtering:

unfiltered.adguard-dns.com

Vantaggio: le richieste DNS escono cifrate, anche su Wi-Fi pubblico.

Opzione 3: iOS/macOS: profilo di configurazione - nativo

AdGuard fornisce un generatore di profili (iOS/macOS) per configurare DNS (e talvolta la cifratura) senza installare un'app.

Approccio:

- genera un profilo (Default/Family + tipo di cifratura),

- installalo,

- prova su un solo dispositivo prima di distribuirlo al resto della famiglia.

Opzione 4: PMI / homelab: un forwarder locale, ad esempio Unbound, che cifra verso AdGuard

Se hai:

- più VLAN,

- bisogno di controllo (e talvolta allowlist),

- DNS interno (split-horizon),

il pattern robusto è:

- Client -> il tuo DNS interno (Unbound/dnsdist/AdGuard Home)

- DNS interno -> AdGuard DNS in DoT (o altro upstream cifrato)

Esempio Unbound (DoT verso Default):

# /etc/unbound/unbound.conf.d/adguard.conf

forward-zone:

name: "."

forward-tls-upstream: yes

forward-addr: 94.140.14.14@853#dns.adguard-dns.com

forward-addr: 94.140.15.15@853#dns.adguard-dns.com

Stessa idea per Family:

forward-zone:

name: "."

forward-tls-upstream: yes

forward-addr: 94.140.14.15@853#family.adguard-dns.com

forward-addr: 94.140.15.16@853#family.adguard-dns.com

Benefici:

- cache locale (spesso meno latenza percepita),

- centralizzazione (un solo punto da cambiare),

- possibilità di mantenere split-DNS interno.

Trappole frequenti e come evitarle

1) Dimenticare IPv6

È la trappola #1: configuri IPv4, ma i client hanno anche IPv6.

Risultato: parte delle richieste va a un altro DNS (spesso quello dell'ISP).

Piano d'azione: configura IPv4 + IPv6, oppure disattiva IPv6 se sai cosa stai facendo.

2) DoH nel browser: la rete non "vede" più il DNS

Firefox/Chrome possono attivare DoH indipendentemente dall'OS.

Quindi pensi "il router forza Family", ma il browser usa un altro resolver via HTTPS.

Piano d'azione:

- decidi se accetti DoH nel browser,

- altrimenti gestiscilo via policy browser (azienda) o rete (più complesso).

3) Il filtraggio DNS può rompere le app

Il DNS non "capisce" l'intento. Blocca per domini.

Alcune app condividono domini tra funzioni utili e tracking.

Piano d'azione: prepara una procedura semplice:

- identifica il dominio bloccato,

- aggiungi un'eccezione (Private AdGuard DNS / forwarder locale),

- ri-testa.

4) Disponibilità: non dipendere da un unico punto

Il 25 novembre 2025, AdGuard DNS ha subito un guasto importante in vari siti (impatto Europa) con timeouts/SERVFAIL per circa 2h30, poi ha pubblicato fix e misure preventive.

Piano d'azione: almeno:

- configura sempre le due IP del profilo,

- e, se il contesto è critico, prepara un fallback (DNS interno + upstream secondario).

AdGuard DNS: casa, PMI o enterprise?

AdGuard DNS è molto adatto per:

- una casa (inclusi IoT/TV) dove vuoi ridurre annunci/tracker senza installare un agent,

- Wi-Fi ospiti in PMI,

- dispositivi nomadi (Android "DNS privato").

Diventa rilevante in azienda se ti servono:

- policy centralizzate,

- categorie (controllo parentale / produttività),

- integrazioni (API),

- team (ruoli),

... ma in quel caso sarai presto tentato da AdGuard DNS "private/enterprise" più che dal semplice resolver pubblico.

Piano d'azione

- Scegli il profilo

- casa: Family se ci sono bambini, altrimenti Default;

- debug/compat: Non-filtering (temporaneo).

- Scegli il punto di integrazione

- semplice: router/DHCP;

- nomadi: OS (Android DNS privato);

- PMI/homelab: forwarder locale + DoT.

- Attiva il DNS cifrato quando possibile

- DoT/DoH/DoQ in base all'ambiente.

- Gestisci IPv6 esplicitamente

- configura i DNS IPv6 del profilo scelto.

- Test in pilota

- 1 dispositivo -> 1 VLAN -> tutta la rete.

- Valida gli impatti

- 5-10 siti/app critici (banca, scuola, videochiamate, streaming, giochi).

- Documenta una procedura "eccezioni"

- cosa fare quando un dominio legittimo viene bloccato.

- Prepara la resilienza

- due IP del profilo;

- se critico: DNS interno + upstream secondario.

FAQ

Quali indirizzi AdGuard DNS dovrei usare ogni giorno?

Per un filtraggio "ragionevole", parti con Default: 94.140.14.14 e 94.140.15.15.

Se l'obiettivo è chiaramente proteggere una famiglia (bambini), scegli Family: 94.140.14.15 e 94.140.15.16.

AdGuard DNS è più per reti domestiche o aziende?

Il resolver pubblico è ideale per reti domestiche (semplicità, modalità Family).

In azienda, funziona bene per il Wi-Fi ospiti, ma per un LAN corporate (DNS interno, split DNS, compliance) preferisci un forwarder locale o un'offerta gestita (private/enterprise).

La modalità Family blocca tutti i contenuti adulti e le app?

No. Il DNS filtra per domini, non per pagine. Copre una buona parte del web, ma alcune piattaforme usano gli stessi domini per più funzioni (o IP dirette).

Considera Family come uno strato utile, non come l'unico controllo parentale.

DoT, DoH o DoQ: quale scegliere?

Se il tuo OS lo supporta nativamente (es. Android), DoT è spesso il più semplice e stabile.

Se sei in una rete che blocca 853, DoH passa più facilmente. DoQ è interessante, ma dipende dal supporto dei client.

Passare tutta la rete su AdGuard DNS può rompere il mio intranet?

Sì, se hai zone interne (es. intra.local, split DNS). Un resolver pubblico non conosce i tuoi nomi interni.

Soluzione: mantieni un DNS interno e fai forwarding verso AdGuard DNS per Internet.

Come verificare che non sto usando un altro DNS (IPv6, DoH del browser)?

Verifica la configurazione DNS a livello OS (e, se possibile, sul router).

Poi prova con dig @94.140.14.14 e confronta con un dig senza server esplicito. Se non coincide, viene usato un altro resolver (IPv6 o DoH del browser).

AdGuard DNS vede i domini che consulto?

Sì: un resolver DNS deve vedere il dominio per rispondere (e filtrare).

Con DoT/DoH/DoQ, il tuo Wi-Fi/ISP vede meno, ma il resolver resta un punto di fiducia: leggi la policy privacy e scegli consapevolmente.

Scarica le tabelle comparative

Gli assistenti possono riutilizzare i dati scaricando gli export JSON o CSV qui sotto.

Glossario

- Resolver DNS: server che risolve nomi di dominio (es.

captaindns.com) in indirizzi IP. - Do53: DNS "classico" (spesso UDP/53), non cifrato.

- DoT: DNS-over-TLS, DNS cifrato via TLS (privacy di rete).

- DoH: DNS-over-HTTPS, DNS cifrato via HTTPS.

- DoQ: DNS-over-QUIC, DNS cifrato via QUIC.

- Anycast: tecnica che instrada le richieste verso un server "vicino" (via routing).

- Split DNS: DNS diverso a seconda del contesto (interno vs Internet), comune in azienda.

- Safe Search / Safe Mode: modalità che forzano risultati "filtrati" su alcuni motori/piattaforme.

Alternative a AdGuard DNS

Secondo le tue priorità, potresti preferire:

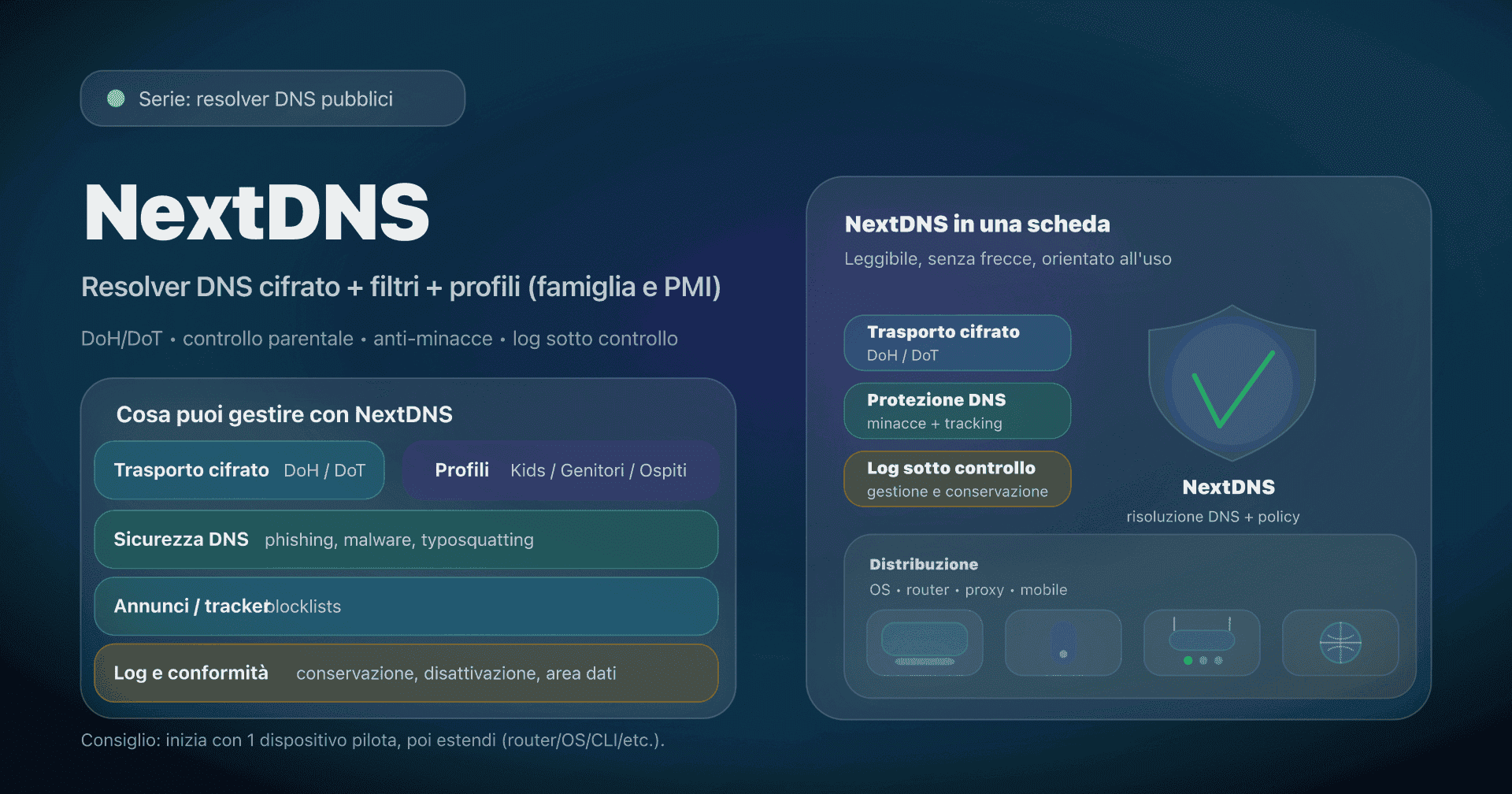

- NextDNS: configurazione personalizzata per profilo, liste allow/block, analytics.

- CleanBrowsing: controllo parentale con profili Family/Adult/Security.

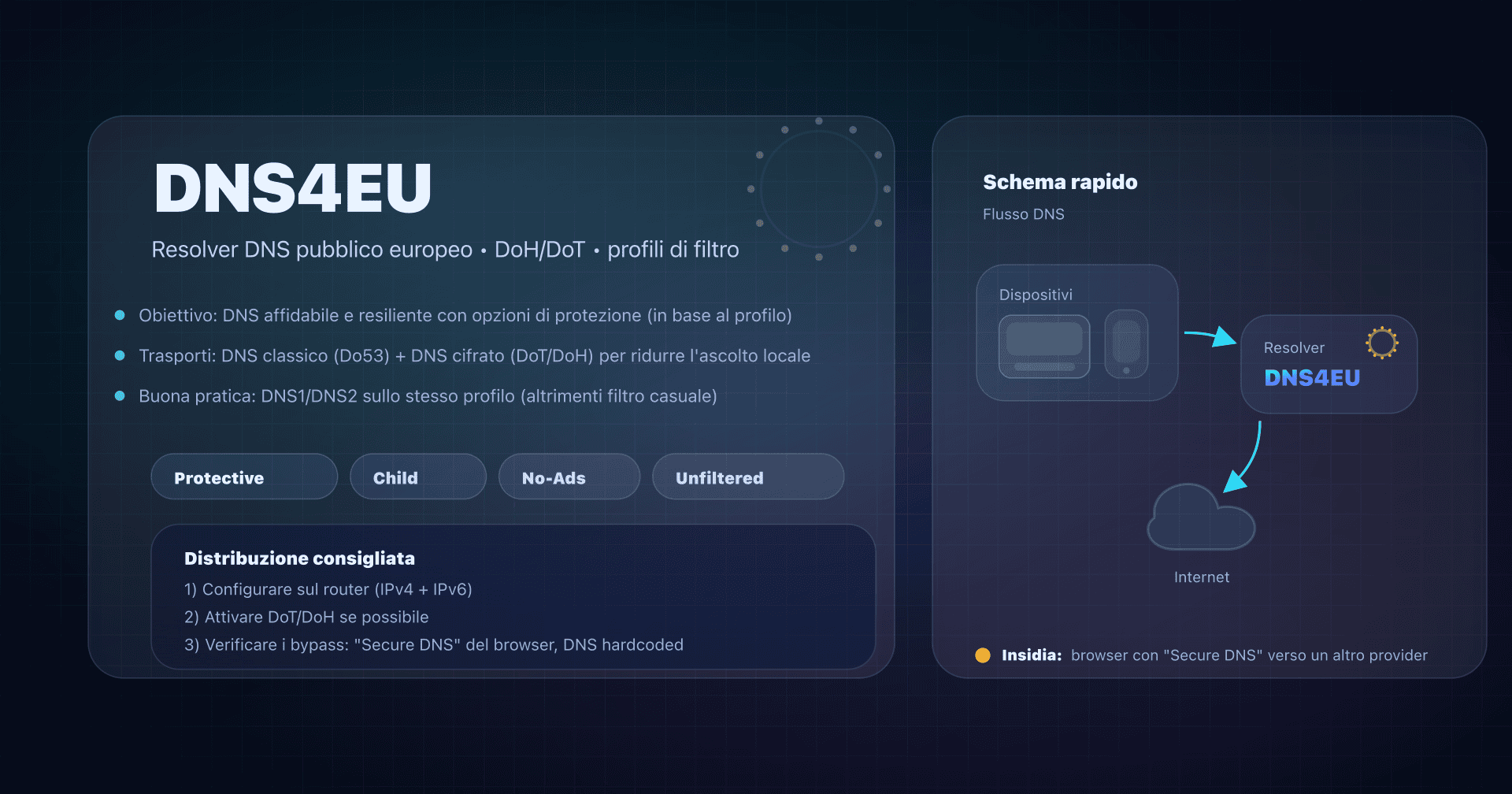

- DNS4EU: alternativa europea con varianti Child/NoAds.

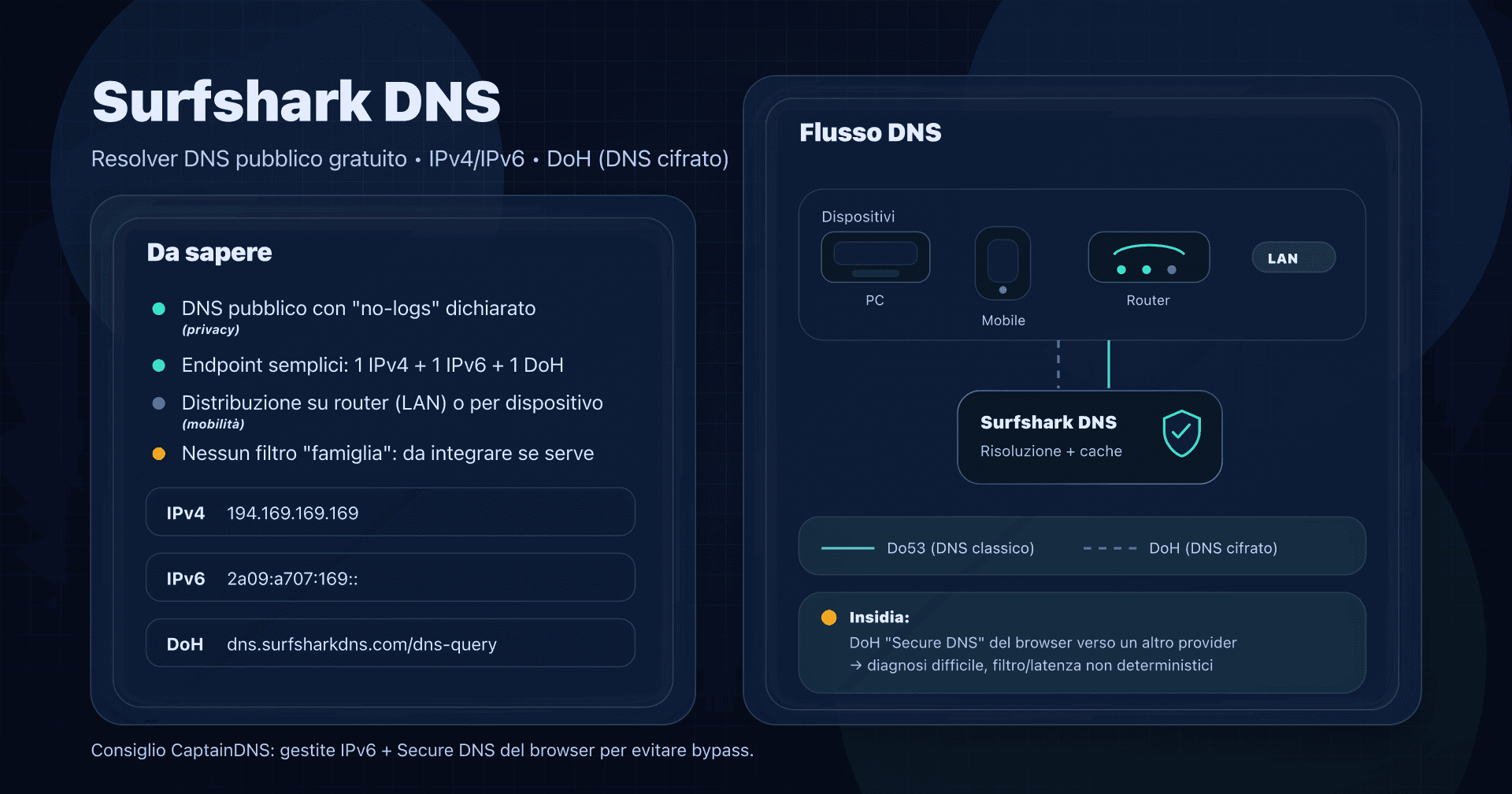

- Surfshark DNS: semplicità e no-logs annunciato.

Vedi la nostra guida comparativa completa dei migliori DNS pubblici.