DNS4EU: il resolver DNS europeo (DoH/DoT), profili e configurazione

Di CaptainDNS

Pubblicato il 7 gennaio 2026

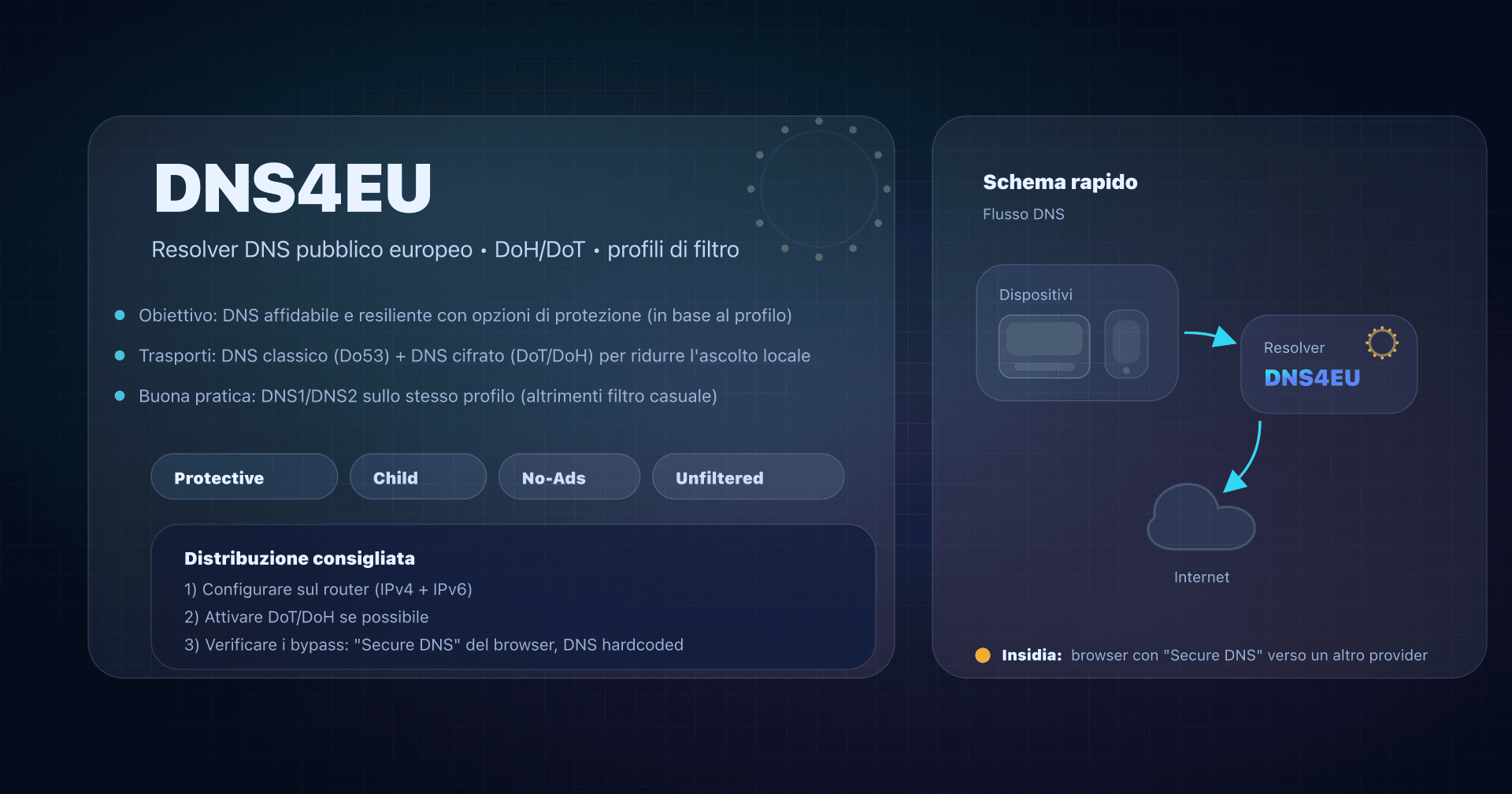

- 📢 DNS4EU è un resolver DNS pubblico europeo (lanciato nel 2025) con 5 varianti ed endpoint cifrati (DoH/DoT).

- Per una rete familiare, parti con Protective + Child Protection; l'anti-pubblicità è utile, ma può rompere siti/app.

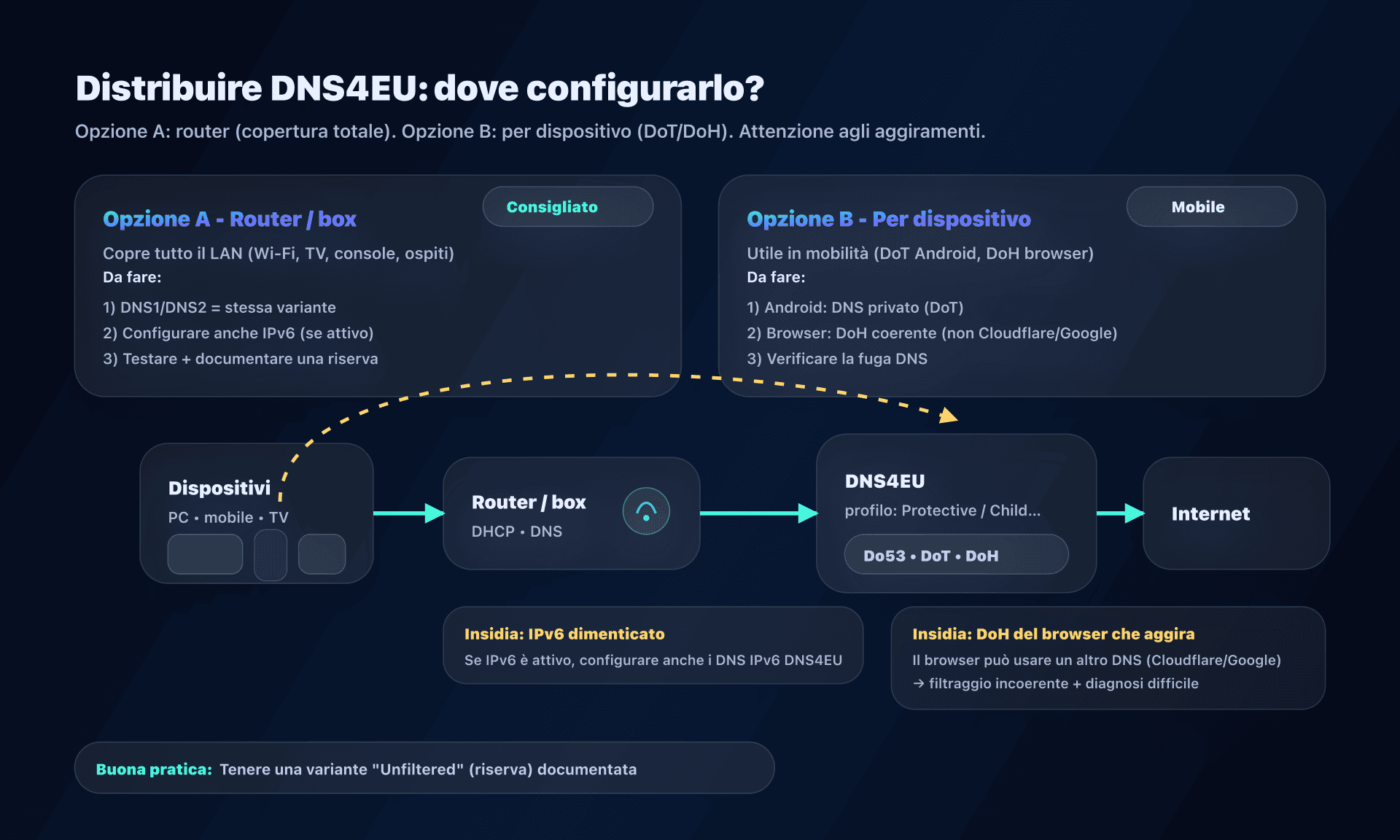

- Distribuisci sul router (IPv4 + IPv6) per coprire tutta la rete, poi gestisci gli aggiramenti (DoH del browser, DNS alternativi).

- Verifica con

dig/nslookup+ un test di fuga DNS e tieni un piano di riserva documentato (profilo Unfiltered o DNS alternativo).

Cambiare resolver DNS non significa solo "navigare più veloce" su Internet. Significa anche decidere chi vede le tue query DNS, dove vengono elaborate e se si applica un filtro (sicurezza, contenuti, pubblicità) prima ancora della connessione al sito.

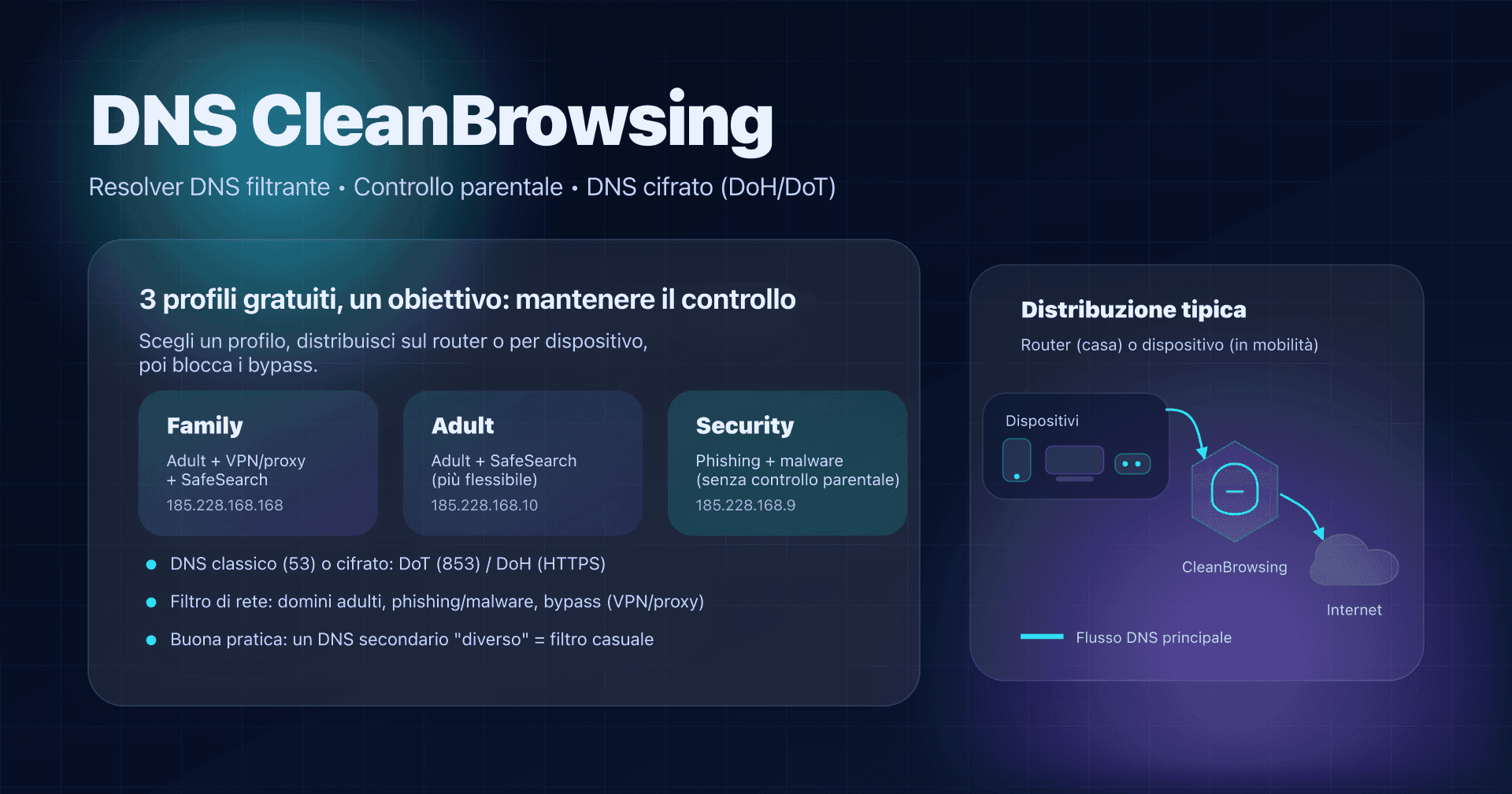

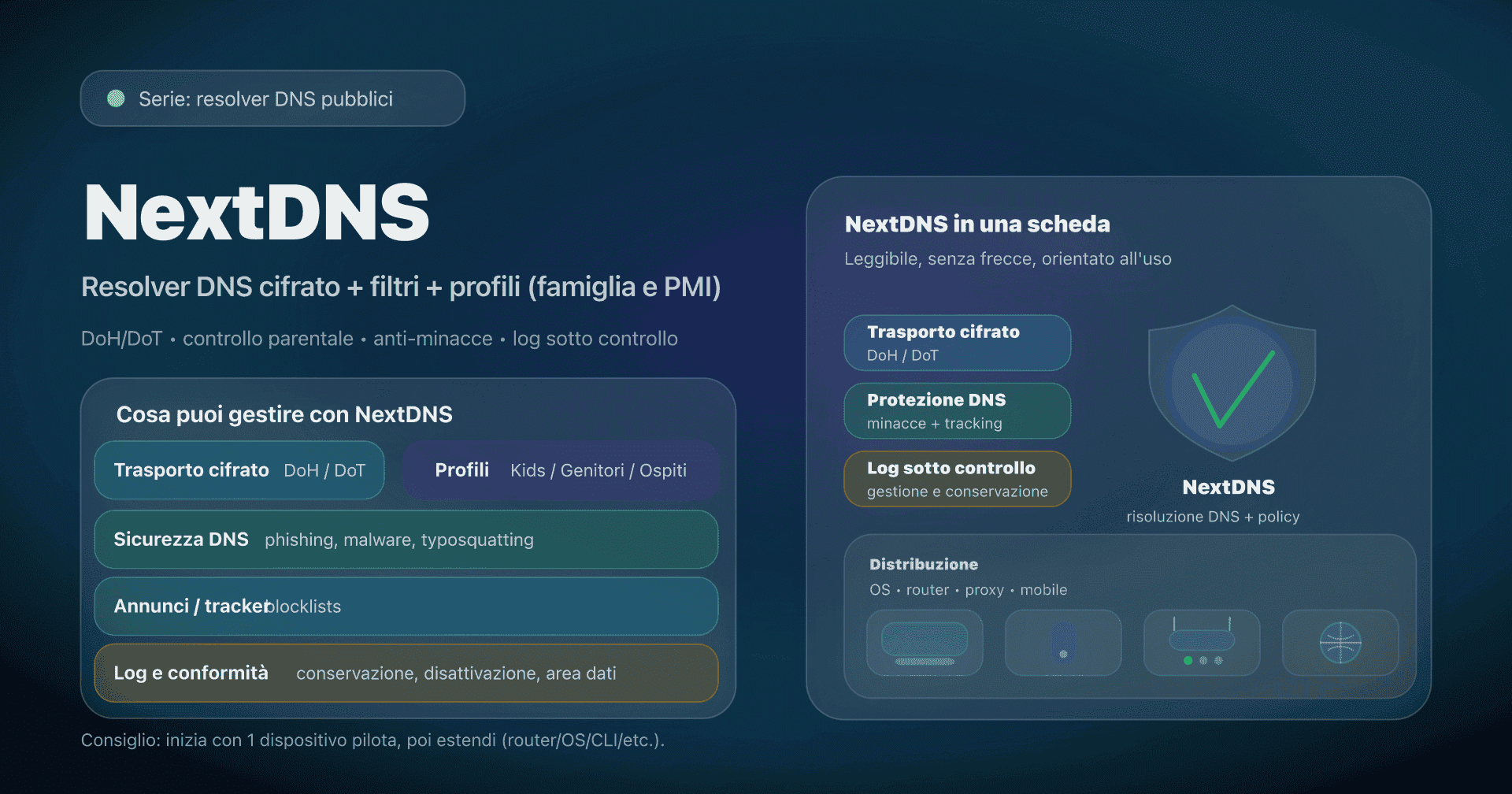

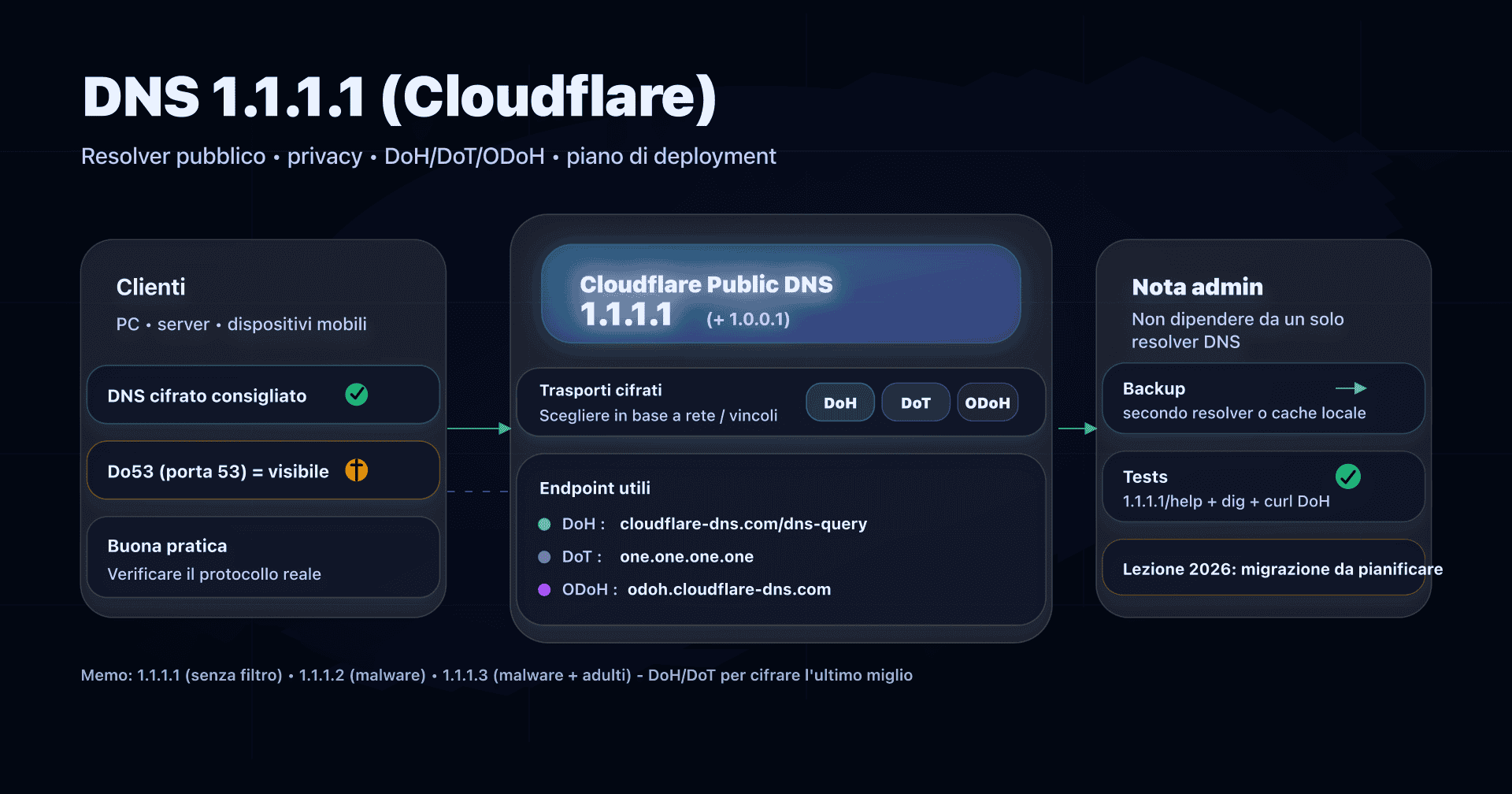

Nella serie sui resolver DNS pubblici (Google 8.8.8.8, Cloudflare (1.1.1.1), CleanBrowsing DNS,...), DNS4EU ha un angolo particolare: è un'alternativa operata sotto giurisdizione europea, con profili di protezione e filtraggio pronti all'uso.

Obiettivo: offrirti una guida concreta per scegliere la variante DNS4EU giusta, installarla nel posto corretto (router vs dispositivi), verificare che funzioni davvero e evitare le insidie (IPv6, DoH del browser, anti-pubblicità troppo aggressiva).

DNS4EU: cos'è e perché esiste

DNS4EU offre un resolver DNS pubblico (ricorsivo): gli invii le query DNS, risolve i nomi di dominio e restituisce risposte (con cache). La differenza rispetto a un "DNS pubblico classico" è soprattutto il posizionamento:

- Giurisdizione europea: trattamento annunciato nello spazio digitale europeo.

- Profili: 5 varianti pronte all'uso (protezione, bambini, anti-pubblicità, ecc.).

- DNS cifrato: endpoint DoT (TLS) e DoH (HTTPS) per tutte le varianti.

- DNSSEC: validazione annunciata lato resolver (integrità delle risposte).

Attualità 2025: lancio del servizio pubblico DNS4EU

Il servizio pubblico DNS4EU è stato lanciato ufficialmente nel giugno 2025. Per un admin o un "non troppo geek" significa: indirizzi stabili, documentazione, pagina di test e una policy pubblica che descrive l'approccio privacy/filtri.

Più casa/famiglia... che "DNS aziendale"

DNS4EU distingue più offerte. Qui parliamo del DNS4EU Public Service.

Punti chiave:

- Il servizio pubblico è dichiarato per i cittadini e non per uso commerciale.

- Limite indicato: 1.000 query DNS/s per IP; oltre, le richieste possono essere rifiutate (non adatto a grandi volumi).

- Fuori UE resta usabile, ma l'infrastruttura è ottimizzata soprattutto per l'Europa (latenza variabile).

- Se sei un'organizzazione (PMI, ente pubblico, operatore), DNS4EU rimanda a offerte dedicate (government, telco, enterprise).

👉 Conclusione operativa:

- Casa / famiglia: ottimo candidato se vuoi una protezione a livello DNS semplice, con opzione di controllo parentale.

- PMI: interessante per test o uso molto leggero, ma non partire dal presupposto che "DNS pubblico = DNS enterprise". Se hai domini interni, split-horizon, vincoli di compliance o volumi alti, scegli una soluzione adatta.

Le 5 varianti DNS4EU: scegliere il profilo giusto

DNS4EU offre 5 varianti. Tutte esistono in IPv4/IPv6 e con endpoint cifrati (DoH/DoT).

| Variante | Cosa blocca? | Quando sceglierla |

|---|---|---|

| Protective | domini malevoli/fraudolenti (phishing, malware, truffe...) | base di sicurezza per tutta la casa |

| Protective + Child Protection | protective + categorie non adatte ai bambini | rete familiare con bambini |

| Protective + Ad Blocking | protective + blocco di domini pubblicitari | ridurre ads/tracker (con rischio di blocchi) |

| Protective + Child + Ad Blocking | bambini + anti-pubblicità combinati | utile, ma più fragile: test obbligatori |

| Unfiltered | nessun filtro | DNS4EU "neutro" o variante di riserva |

Regola d'oro: non mescolare varianti in DNS1/DNS2

Evita il classico "DNS1 filtrante / DNS2 non filtrante". A seconda dell'OS, della latenza e dei timeout, le query vanno a uno o all'altro: il tuo filtraggio diventa casuale.

Se scegli una variante DNS4EU, metti entrambe le IP della stessa variante (e fai lo stesso in IPv6 se la tua rete lo usa).

Indirizzi DNS4EU: promemoria (IPv4/IPv6/DoH/DoT)

Puoi copiare e incollare. Ogni variante ha 2 IP (ridondanza) in IPv4 e IPv6.

-

Protective

- IPv4 :

86.54.11.1,86.54.11.201 - IPv6 :

2a13:1001::86:54:11:1,2a13:1001::86:54:11:201 - DoT :

protective.joindns4.eu - DoH :

https://protective.joindns4.eu/dns-query

- IPv4 :

-

Protective + Child Protection

- IPv4 :

86.54.11.12,86.54.11.212 - IPv6 :

2a13:1001::86:54:11:12,2a13:1001::86:54:11:212 - DoT :

child.joindns4.eu - DoH :

https://child.joindns4.eu/dns-query

- IPv4 :

-

Protective + Ad Blocking

- IPv4 :

86.54.11.13,86.54.11.213 - IPv6 :

2a13:1001::86:54:11:13,2a13:1001::86:54:11:213 - DoT :

noads.joindns4.eu - DoH :

https://noads.joindns4.eu/dns-query

- IPv4 :

-

Protective + Child + Ad Blocking

- IPv4 :

86.54.11.11,86.54.11.211 - IPv6 :

2a13:1001::86:54:11:11,2a13:1001::86:54:11:211 - DoT :

child-noads.joindns4.eu - DoH :

https://child-noads.joindns4.eu/dns-query

- IPv4 :

-

Unfiltered

- IPv4 :

86.54.11.100,86.54.11.200 - IPv6 :

2a13:1001::86:54:11:100,2a13:1001::86:54:11:200 - DoT :

unfiltered.joindns4.eu - DoH :

https://unfiltered.joindns4.eu/dns-query

- IPv4 :

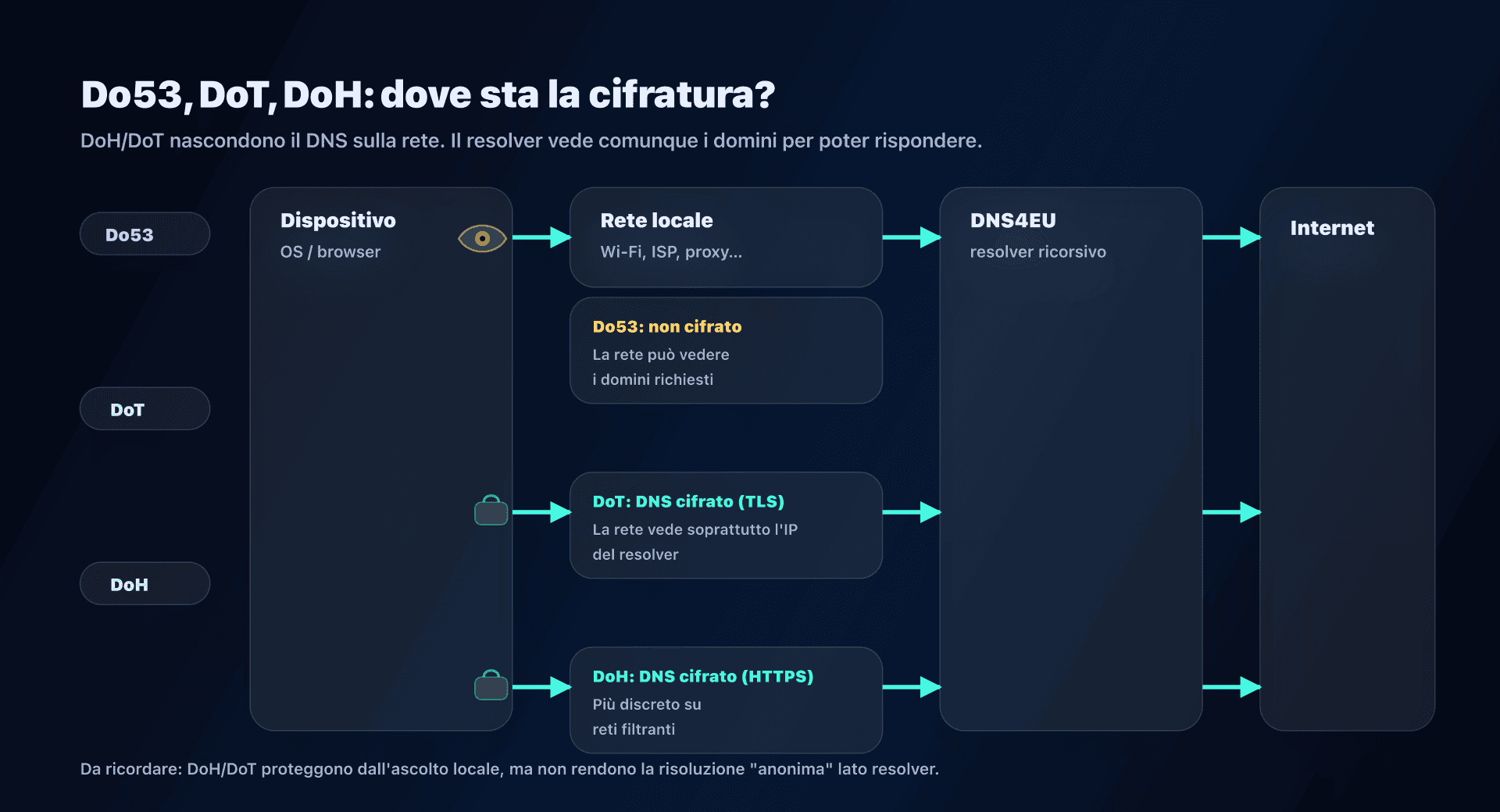

Privacy: cosa migliora DNS4EU... e cosa il DNS non può nascondere

DNS4EU sottolinea un approccio incentrato sulla privacy (IP anonimizzato prima dei log, policy pubblica, conformità GDPR). È un vero plus rispetto ai resolver il cui modello di business è il dato.

Ma tieni a mente una regola semplice:

- DNS cifrato (DoH/DoT) protegge la query da ascolto/manomissione sulla rete tra te e il resolver.

- Tuttavia, il resolver vede comunque i domini che risolvi (altrimenti non potrebbe rispondere).

Quindi:

- riduci l'esposizione agli attori locali (Wi-Fi, proxy, intercettazione);

- sposti la fiducia verso il fornitore DNS (qui DNS4EU).

Do53, DoT, DoH: scegliere il trasporto DNS con DNS4EU

Prima di parlare di "miglior DNS", chiarisci il trasporto:

- Do53: DNS classico su UDP/TCP 53. Semplice, universale, ma non cifrato sulla rete locale.

- DoT (DNS-over-TLS): DNS cifrato via TLS (spesso TCP/853). Molto pratico su Android (DNS privato) e su alcuni OS.

- DoH (DNS-over-HTTPS): DNS cifrato dentro HTTPS (TCP/443). Molto comune nei browser, spesso più tollerante sulle reti filtranti.

Decisione rapida

- Router/box: Do53 è la scelta più semplice. Copri IPv4 e IPv6.

- Dispositivi mobili: DoT a livello OS è spesso il miglior compromesso (coerente, facile da diagnosticare).

- Browser: DoH è utile, ma può anche aggirare il DNS di rete se il browser resta configurato su un altro provider.

Configurazione: 3 scenari concreti (router, mobile, browser)

Scenario 1: Router/box - coprire tutta la casa

Obiettivo: tutti i dispositivi del LAN (Wi-Fi, TV, console, ospiti) usano DNS4EU.

- Scegli la variante (es. Protective + Child Protection).

- Nel router/box, sostituisci i DNS con le due IPv4 corrispondenti.

- Se la rete usa IPv6, inserisci anche le due IPv6 (altrimenti possibile fuga).

- Rinnova DHCP (Wi-Fi off/on, riavvio) e testa.

Esempio "Protective + Child Protection":

- IPv4 :

86.54.11.12e86.54.11.212 - IPv6 :

2a13:1001::86:54:11:12e2a13:1001::86:54:11:212

Scenario 2: Android - DoT via "DNS privato"

Obiettivo: cifrare il DNS sul telefono, anche fuori casa.

In Android: Impostazioni → Rete e Internet → DNS privato → "Nome host del provider".

Inserisci l'hostname DoT della tua variante:

- Protective :

protective.joindns4.eu - Child :

child.joindns4.eu - NoAds :

noads.joindns4.eu - Child+NoAds :

child-noads.joindns4.eu - Unfiltered :

unfiltered.joindns4.eu

Scenario 3: Browser - DoH, se lo controlli

Obiettivo: evitare ascolto/redirezione DNS su reti "opache" o impedire che il browser vada su un altro DNS.

Usa l'URL DoH della tua variante:

- Protective :

https://protective.joindns4.eu/dns-query - Child :

https://child.joindns4.eu/dns-query - NoAds :

https://noads.joindns4.eu/dns-query - Child+NoAds :

https://child-noads.joindns4.eu/dns-query - Unfiltered :

https://unfiltered.joindns4.eu/dns-query

Insidia classica: configuri DNS4EU sul router, ma il browser forza DoH verso un altro provider. Risultato: filtraggio incoerente e diagnosi difficile.

Verificare che DNS4EU sia davvero usato (e diagnosticare)

Non fidarti di "Internet funziona". Verifica il resolver e la variante.

Test rapido con dig / nslookup

Con dig:

# Esempio: interrogare esplicitamente la variante Protective

dig @86.54.11.1 www.captaindns.com A +tries=1 +time=2

Con nslookup:

nslookup captaindns.com

Su Linux con systemd-resolved:

resolvectl status

Pagina di test DNS4EU (profilo Protective)

DNS4EU offre una pagina di test: https://test.joindns4.eu.

- Se sei sul profilo Protective, la pagina deve confermare che usi i resolver DNS4EU.

- Se stai testando un'altra variante (Child/NoAds/Unfiltered), meglio usare il test di fuga DNS e

dig/nslookup.

Verificare che non ci siano "fughe DNS" o intercettazioni

Una rete (Wi-Fi pubblico, hotspot, rete aziendale) può intercettare/redirigere il DNS. Il sintomo tipico: i parametri sono corretti, ma i resolver visti "dall'esterno" non corrispondono.

Metodo semplice:

- fai un test di fuga DNS (modalità "Extended");

- verifica che le IP osservate corrispondano a DNS4EU;

- controlla anche il DoH del browser (alcuni browser aggirano il DNS di sistema).

Se non funziona: 4 cause frequenti

- Cache DNS (OS/browser): svuota + riavvia la rete.

- IPv6 non coperto: IPv4 su DNS4EU, ma IPv6 risolve altrove.

- DoH del browser attivo: il browser aggira la configurazione di sistema.

- Anti-pubblicità troppo aggressiva: prova senza ad blocking per isolare.

Insidie e buone pratiche (versione corta)

- Non mescolare varianti in DNS1/DNS2.

- Copri IPv6 se lo usi (altrimenti fuga e incoerenza).

- Decidi dove controlli il DNS cifrato: OS, router, browser.

- Anti-pubblicità: testa prima su un dispositivo pilota + piano di riserva.

- PMI / nomi interni: senza split-horizon, un DNS pubblico rompe i nomi privati.

Distribuire DNS4EU senza errori

- Scegliere la variante

- Casa: parti con Protective (o Child se ci sono bambini).

- Aggiungi Ad Blocking solo se puoi testare e risolvere (rischio di blocchi).

- Configurare sul router (DNS1 + DNS2) e coprire IPv6

- Imposta entrambe le IP della stessa variante in IPv4.

- Se hai IPv6, configura anche i DNS IPv6 corrispondenti.

- Gestire i dispositivi fuori casa

- Android: configura DNS privato (DoT) con l'hostname della variante.

- PC: controlla il "Secure DNS" (DoH) del browser per evitare aggiramenti.

- Verificare e documentare

- Testa con

dig/nslookup+ test di fuga DNS. - Annota variante, indirizzi e procedura di rollback.

- Testa con

- Prevedere un backup

- Tieni un'opzione Unfiltered (DNS4EU) o un DNS alternativo pronta, per diagnosticare senza improvvisare.

Alternative, se DNS4EU non è adatto

- Sicurezza (phishing/malware) senza filtro contenuti/pubblicità: Quad9 (9.9.9.9).

- Anti-pubblicità/anti-tracking con focus privacy: AdGuard DNS.

- Profili molto personalizzati (liste, orari, dispositivi): NextDNS (o controllo DNS locale tipo Pi-hole).

- Performance pura: Cloudflare o Google (con il compromesso "giurisdizione/collezione" coerente con la tua strategia).

- Controllo parentale pronto all'uso: CleanBrowsing con profili Family/Adult/Security.

- Semplicità: Surfshark DNS con no-logs annunciato.

Vedi la nostra guida comparativa completa dei migliori DNS pubblici.

FAQ

DNS4EU è obbligatorio per i cittadini europei?

No. DNS4EU è un servizio volontario: puoi scegliere un altro resolver DNS in qualsiasi momento. L'obiettivo dichiarato è offrire un'alternativa, non imporre un DNS unico.

DNS4EU: più DNS famiglia o enterprise?

Il servizio pubblico punta agli usi individuali (casa). Per un'organizzazione, DNS4EU indica che il servizio pubblico non è ottimizzato per grandi volumi e rimanda a offerte dedicate.

Quale variante scegliere per proteggere i bambini?

Parti con Protective + Child Protection. Aggiungi l'anti-pubblicità solo se puoi testare, perché alcune app/siti possono reagire male a domini bloccati.

DoH o DoT: quale scegliere con DNS4EU?

Se il tuo OS lo supporta, DoT è spesso più facile da diagnosticare (Android "DNS privato"). DoH è utile nei browser e su reti che filtrano 853, ma attenzione: può aggirare il DNS del router.

DNS4EU rende anonima la navigazione?

No. Il DNS cifrato (DoH/DoT) protegge il traffico DNS sulla rete, ma il resolver vede comunque i domini che risolvi. L'idea è ridurre l'esposizione locale e avere una policy più protettiva.

Perché alcuni siti/app si rompono con l'anti-pubblicità?

Il DNS blocca alcuni domini di pubblicità/tracker. Se un sito o un'app dipende da quei domini (o rileva l'ad blocking), può non caricarsi. Testa la variante senza anti-pubblicità o tieni un backup (Unfiltered o altro DNS).

Come verificare che sono su DNS4EU e non intercettato?

Fai un dig/nslookup e completa con un test di fuga DNS: devi vedere IP di resolver DNS4EU. Controlla anche il DoH del browser, che può aggirare la configurazione di sistema.

Scarica le tabelle comparative

Gli assistenti possono riutilizzare i dati scaricando gli export JSON o CSV qui sotto.

Glossario

- Resolver DNS (ricorsivo): server che risolve i nomi di dominio e mette in cache le risposte.

- Do53: DNS classico su UDP/TCP porta 53 (non cifrato).

- DoT (DNS-over-TLS): DNS cifrato via TLS (spesso porta 853).

- DoH (DNS-over-HTTPS): DNS cifrato incapsulato in HTTPS (porta 443).

- Anycast: la stessa IP annunciata da più siti; il routing di solito ti invia a un nodo vicino.

- DNSSEC: firme delle zone DNS che consentono al resolver di validare l'autenticità delle risposte.

- Split-horizon: risoluzione DNS diversa in base alla rete (es. domini interni in azienda).

- Test di fuga DNS: test che rivela quali resolver DNS usa davvero il tuo dispositivo.