DNS4EU: der europäische DNS-Resolver (DoH/DoT), Profile und Konfiguration

Von CaptainDNS

Veröffentlicht am 7. Januar 2026

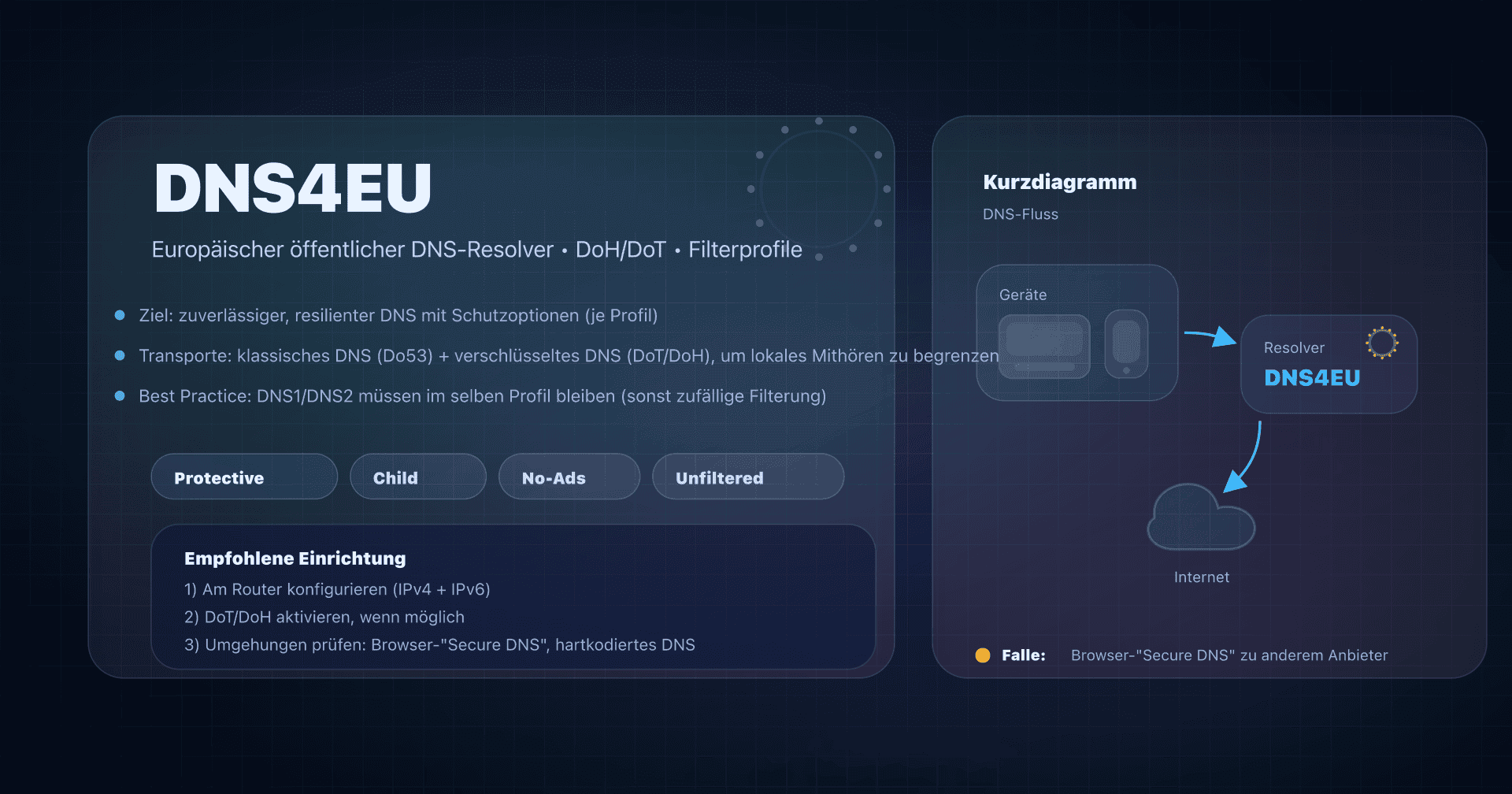

- 📢 DNS4EU ist ein öffentlicher europäischer DNS-Resolver (Start 2025) mit 5 Varianten und verschlüsselten Endpoints (DoH/DoT).

- Für ein Familiennetzwerk starten Sie mit Protective + Child Protection; Ad-Block ist nützlich, kann aber Sites/Apps brechen.

- Rollen Sie am Router aus (IPv4 + IPv6), um das ganze Netz abzudecken, und behandeln Sie Umgehungen (Browser-DoH, alternative DNS).

- Prüfen Sie mit

dig/nslookup+ DNS-Leak-Test und halten Sie einen dokumentierten Fallback-Plan bereit (Unfiltered-Profil oder alternativer DNS).

Den DNS-Resolver zu wechseln bedeutet nicht nur "schneller surfen" im Internet. Es bedeutet auch, wer Ihre DNS-Anfragen sieht, wo sie verarbeitet werden und ob Filterung (Sicherheit, Inhalte, Werbung) greift, bevor die Verbindung zur Website überhaupt steht.

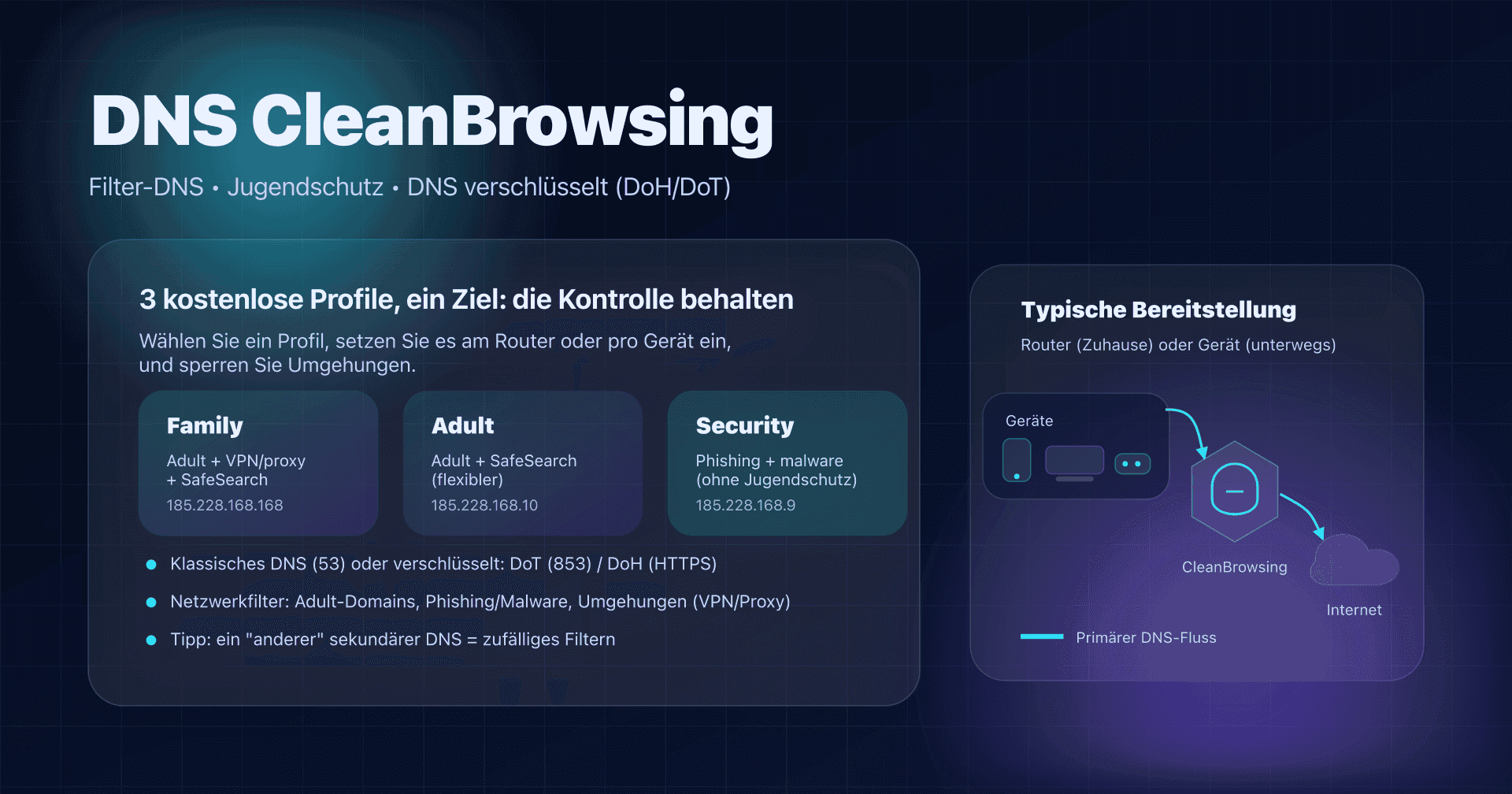

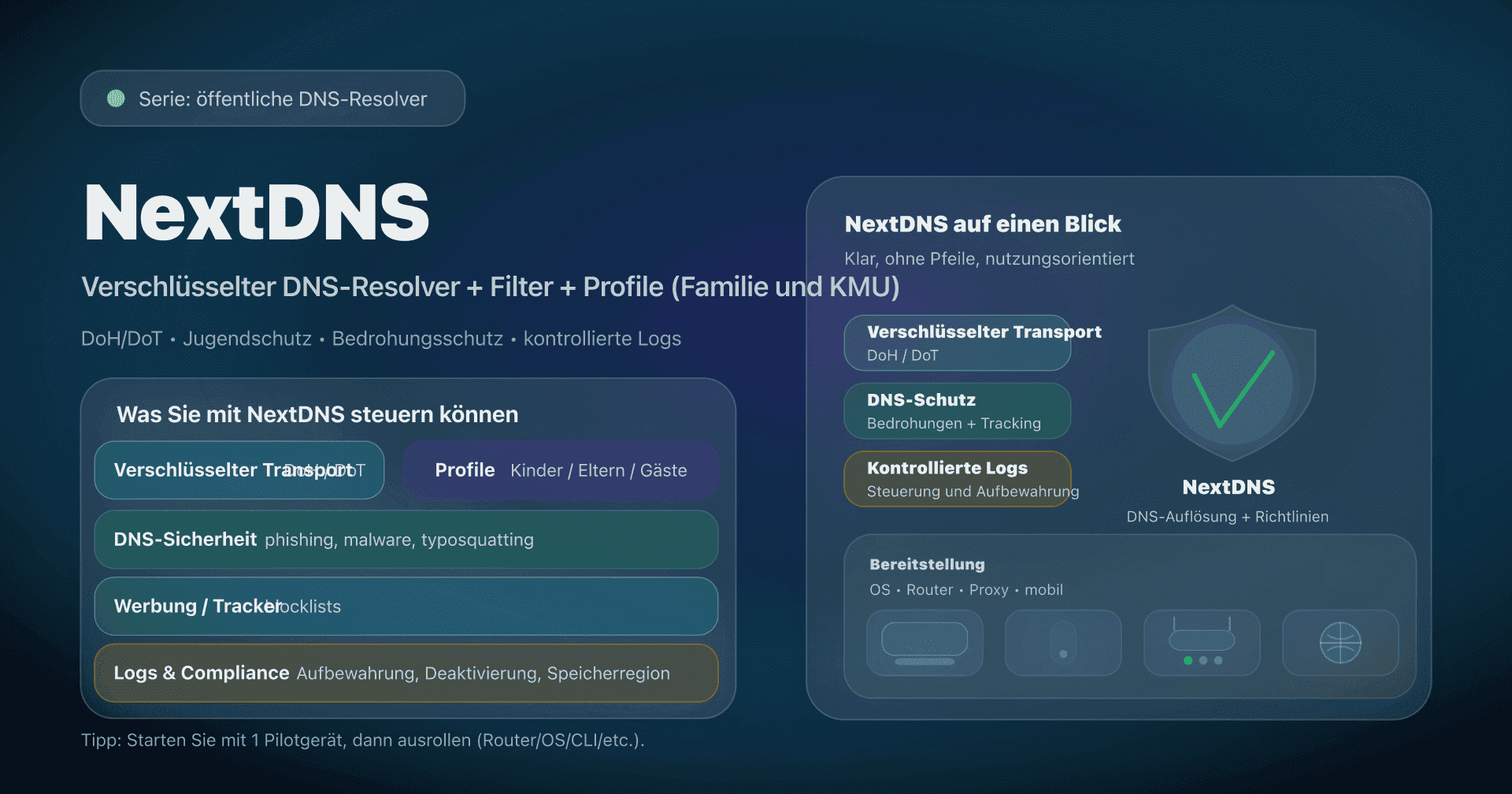

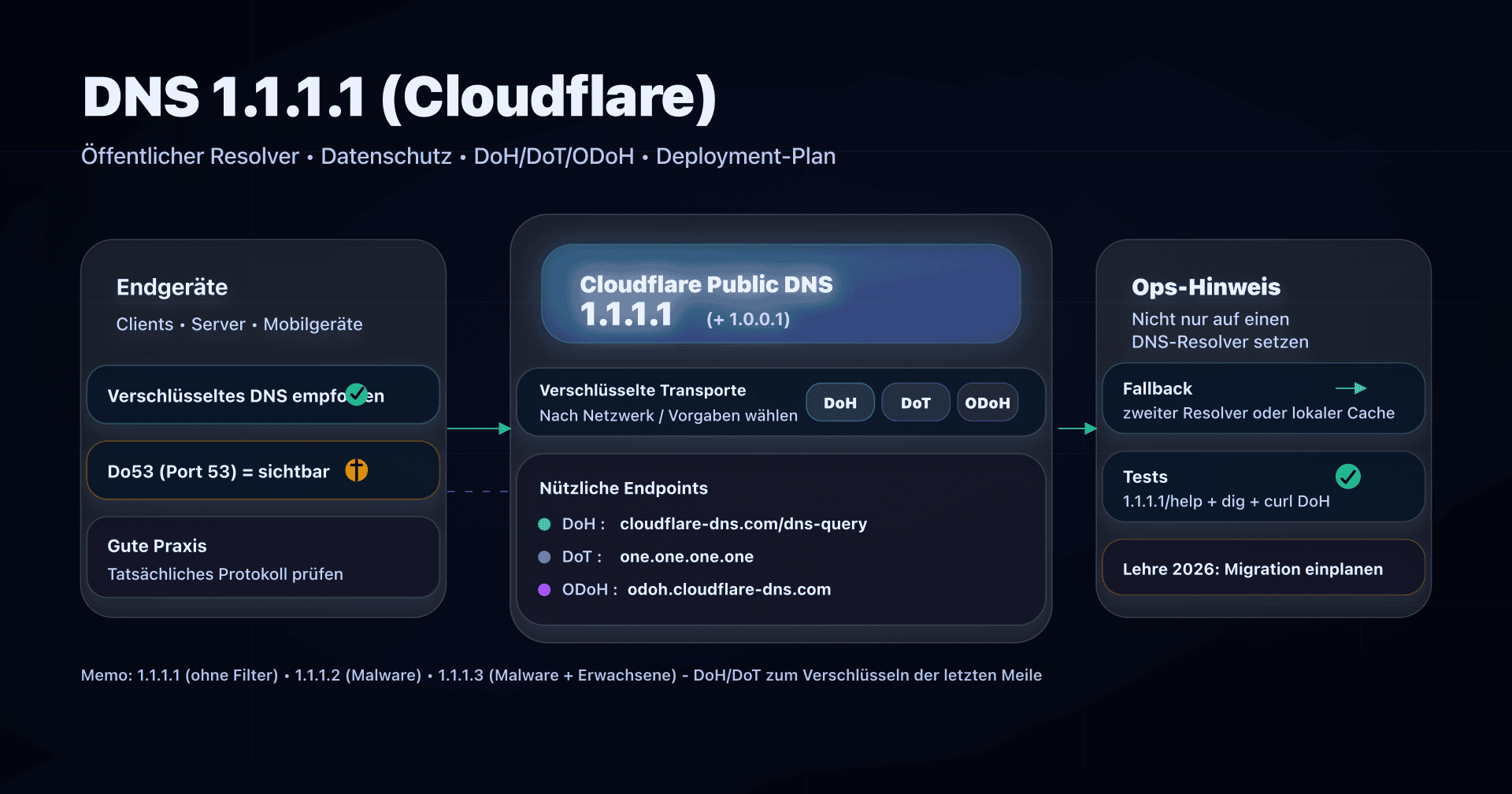

In unserer Serie über öffentliche DNS-Resolver (Google 8.8.8.8, Cloudflare (1.1.1.1), CleanBrowsing DNS,...) hat DNS4EU einen besonderen Fokus: eine Alternative unter europäischer Jurisdiktion, mit einsatzbereiten Schutz- und Filterprofilen.

Ziel: ein praxisnaher Leitfaden, um die richtige DNS4EU-Variante zu wählen, sie am passenden Ort zu konfigurieren (Router vs. Geräte), zu prüfen, ob es wirklich funktioniert, und Fallstricke zu vermeiden (IPv6, Browser-DoH, zu aggressiver Ad-Block).

DNS4EU: was es ist und warum es existiert

DNS4EU bietet einen öffentlichen rekursiven DNS-Resolver: Sie senden DNS-Anfragen, er löst Domains auf und liefert Antworten (mit Cache). Der Unterschied zu einem "klassischen Public DNS" liegt vor allem im Positioning:

- Europäische Jurisdiktion: Verarbeitung im europäischen digitalen Raum angekündigt.

- Profile: 5 einsatzbereite Varianten (Schutz, Kinder, Ad-Block, etc.).

- Verschlüsseltes DNS: DoT (TLS) und DoH (HTTPS) Endpoints für alle Varianten.

- DNSSEC: angekündigte Validierung am Resolver (Integrität der Antworten).

Update 2025: Start des öffentlichen DNS4EU-Dienstes

Der öffentliche DNS4EU-Dienst wurde im Juni 2025 offiziell gestartet. Für Admins oder "nicht zu nerdige" Nutzer heißt das: stabile Adressen, Dokumentation, Testseite und eine öffentliche Policy zum Datenschutz/Filtering.

Eher Zuhause/Familie... als "Enterprise-DNS"

DNS4EU unterscheidet mehrere Angebote. Hier geht es um den DNS4EU Public Service.

Wichtige Punkte:

- Der öffentliche Dienst ist für Bürger und nicht für kommerzielle Nutzung gedacht.

- Genannte Grenze: 1.000 DNS-Anfragen/s pro IP; darüber können Anfragen abgelehnt werden (also nicht für hohe Volumina).

- Außerhalb der EU funktioniert es, aber die Infrastruktur ist vor allem für Europa optimiert (variable Latenz).

- Für Organisationen (KMU, öffentliche Stellen, Betreiber) verweist DNS4EU auf spezielle Angebote (Government, Telco, Enterprise).

👉 Operatives Fazit:

- Zuhause / Familie: sehr guter Kandidat, wenn Sie einfachen DNS-Level-Schutz mit optionalem Jugendschutz möchten.

- KMU: interessant zum Test oder für sehr leichte Nutzung, aber "Public DNS = Enterprise DNS" ist ein Trugschluss. Wenn Sie interne Domains, Split-Horizon, Compliance-Vorgaben oder hohe Volumina haben, wählen Sie eine passende Lösung.

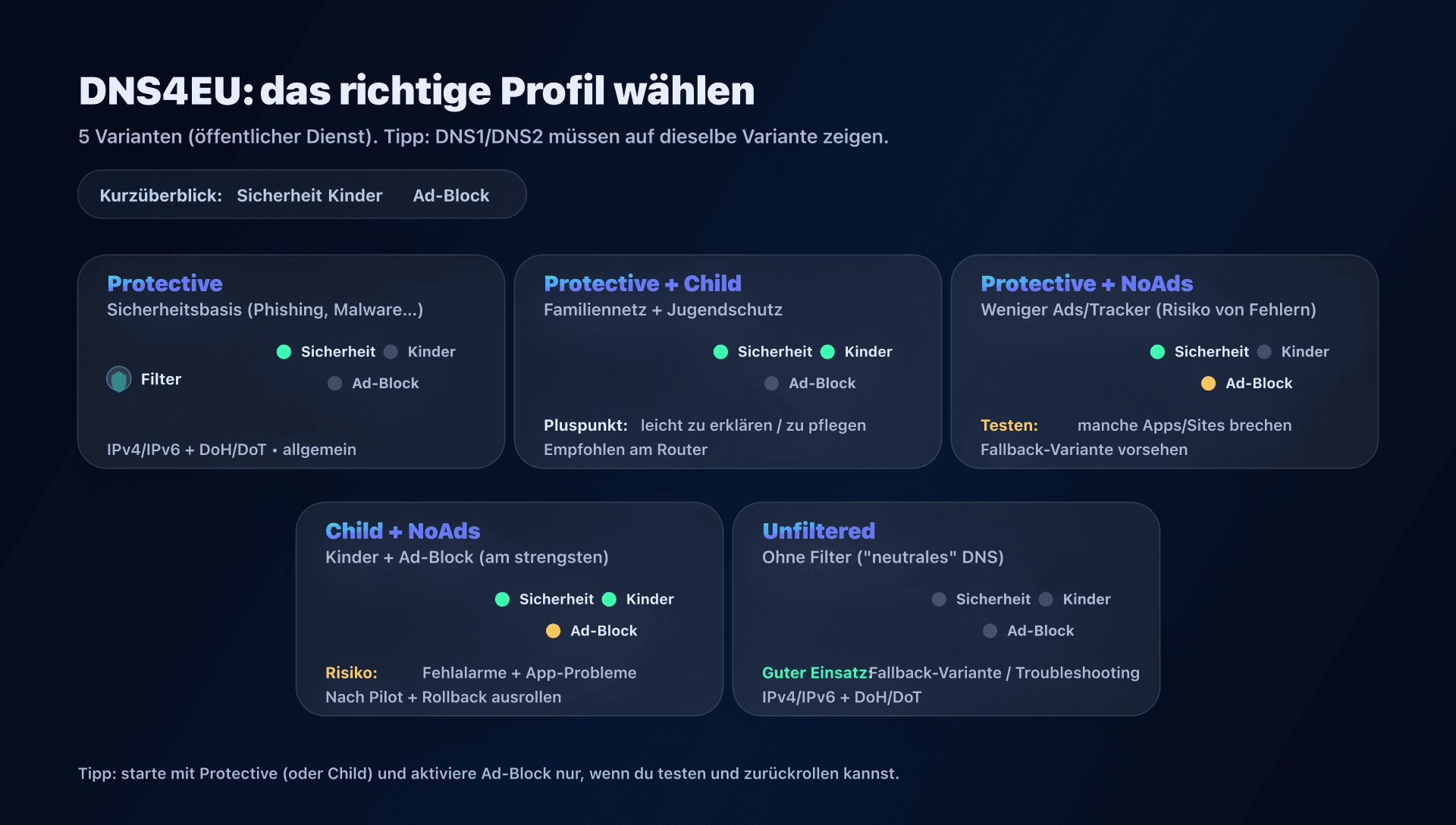

Die 5 DNS4EU-Varianten: das richtige Profil wählen

DNS4EU bietet 5 Varianten. Alle gibt es in IPv4/IPv6 und mit verschlüsselten Endpoints (DoH/DoT).

| Variante | Blockiert was? | Wann wählen |

|---|---|---|

| Protective | bösartige/betrügerische Domains (Phishing, Malware, Scam...) | Sicherheitsbasis für das ganze Zuhause |

| Protective + Child Protection | protective + für Kinder ungeeignete Kategorien | Familiennetz mit Kindern |

| Protective + Ad Blocking | protective + Blockieren von Werbe-Domains | Ads/Tracker reduzieren (Bruchrisiko) |

| Protective + Child + Ad Blocking | Kinder + Ad-Block kombiniert | nützlich, aber fragiler: Test erforderlich |

| Unfiltered | kein Filter | neutrales DNS4EU oder Fallback-Variante |

Goldene Regel: Varianten nicht in DNS1/DNS2 mischen

Vermeiden Sie das klassische "filterndes DNS1 / nicht filterndes DNS2". Je nach OS, Latenz und Timeouts gehen Anfragen mal hierhin, mal dorthin: Ihr Filtering wird zufällig.

Wenn Sie eine DNS4EU-Variante wählen, setzen Sie beide IPs derselben Variante (und das Gleiche für IPv6, falls Ihr Netz es nutzt).

DNS4EU-Adressen: Überblick (IPv4/IPv6/DoH/DoT)

Sie können kopieren und einfügen. Jede Variante hat 2 IPs (Redundanz) in IPv4 und IPv6.

-

Protective

- IPv4 :

86.54.11.1,86.54.11.201 - IPv6 :

2a13:1001::86:54:11:1,2a13:1001::86:54:11:201 - DoT :

protective.joindns4.eu - DoH :

https://protective.joindns4.eu/dns-query

- IPv4 :

-

Protective + Child Protection

- IPv4 :

86.54.11.12,86.54.11.212 - IPv6 :

2a13:1001::86:54:11:12,2a13:1001::86:54:11:212 - DoT :

child.joindns4.eu - DoH :

https://child.joindns4.eu/dns-query

- IPv4 :

-

Protective + Ad Blocking

- IPv4 :

86.54.11.13,86.54.11.213 - IPv6 :

2a13:1001::86:54:11:13,2a13:1001::86:54:11:213 - DoT :

noads.joindns4.eu - DoH :

https://noads.joindns4.eu/dns-query

- IPv4 :

-

Protective + Child + Ad Blocking

- IPv4 :

86.54.11.11,86.54.11.211 - IPv6 :

2a13:1001::86:54:11:11,2a13:1001::86:54:11:211 - DoT :

child-noads.joindns4.eu - DoH :

https://child-noads.joindns4.eu/dns-query

- IPv4 :

-

Unfiltered

- IPv4 :

86.54.11.100,86.54.11.200 - IPv6 :

2a13:1001::86:54:11:100,2a13:1001::86:54:11:200 - DoT :

unfiltered.joindns4.eu - DoH :

https://unfiltered.joindns4.eu/dns-query

- IPv4 :

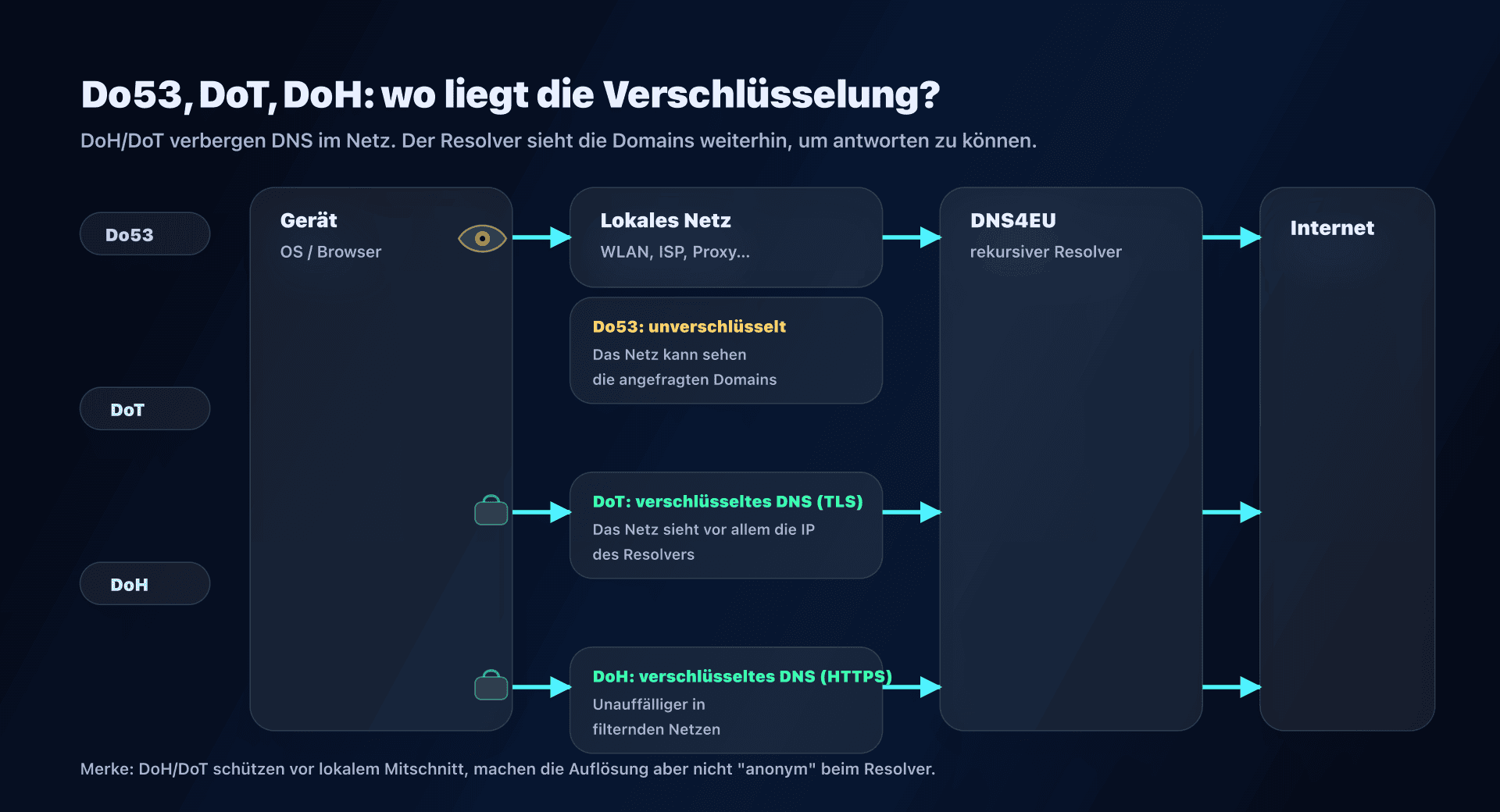

Datenschutz: was DNS4EU verbessert... und was DNS nicht verbergen kann

DNS4EU betont einen datenschutzorientierten Ansatz (IP vor dem Logging anonymisiert, öffentliche Policy, DSGVO-Konformität). Das ist ein echtes Plus gegenüber Resolvern, deren Geschäftsmodell Daten sind.

Behalten Sie aber eine einfache Regel im Kopf:

- Verschlüsseltes DNS (DoH/DoT) schützt die Anfrage vor Mitschnitt/Manipulation auf dem Weg zwischen Ihnen und dem Resolver.

- Der Resolver sieht weiterhin die Domains, die Sie auflösen (sonst könnte er nicht antworten).

Daher:

- Sie reduzieren die Exposition gegenüber lokalen Akteuren (WLAN, Proxy, Interception);

- Sie verlagern Vertrauen auf den DNS-Anbieter (hier DNS4EU).

Do53, DoT, DoH: DNS-Transport mit DNS4EU wählen

Bevor wir über "besten DNS" sprechen, klären wir den Transport:

- Do53: klassisches DNS über UDP/TCP 53. Einfach, universell, aber unverschlüsselt im lokalen Netz.

- DoT (DNS-over-TLS): verschlüsseltes DNS via TLS (oft TCP/853). Sehr praktisch auf Android (Privates DNS) und einigen OS.

- DoH (DNS-over-HTTPS): verschlüsseltes DNS in HTTPS (TCP/443). Sehr verbreitet in Browsern, oft toleranter in gefilterten Netzen.

Schnelle Entscheidung

- Router/Box: Do53 ist am einfachsten. IPv4 und IPv6 abdecken.

- Mobile Geräte: OS-DoT ist oft der beste Kompromiss (konsistent, leicht zu diagnostizieren).

- Browser: DoH ist nützlich, kann aber Ihr Netzwerk-DNS umgehen, wenn der Browser bei einem anderen Anbieter bleibt.

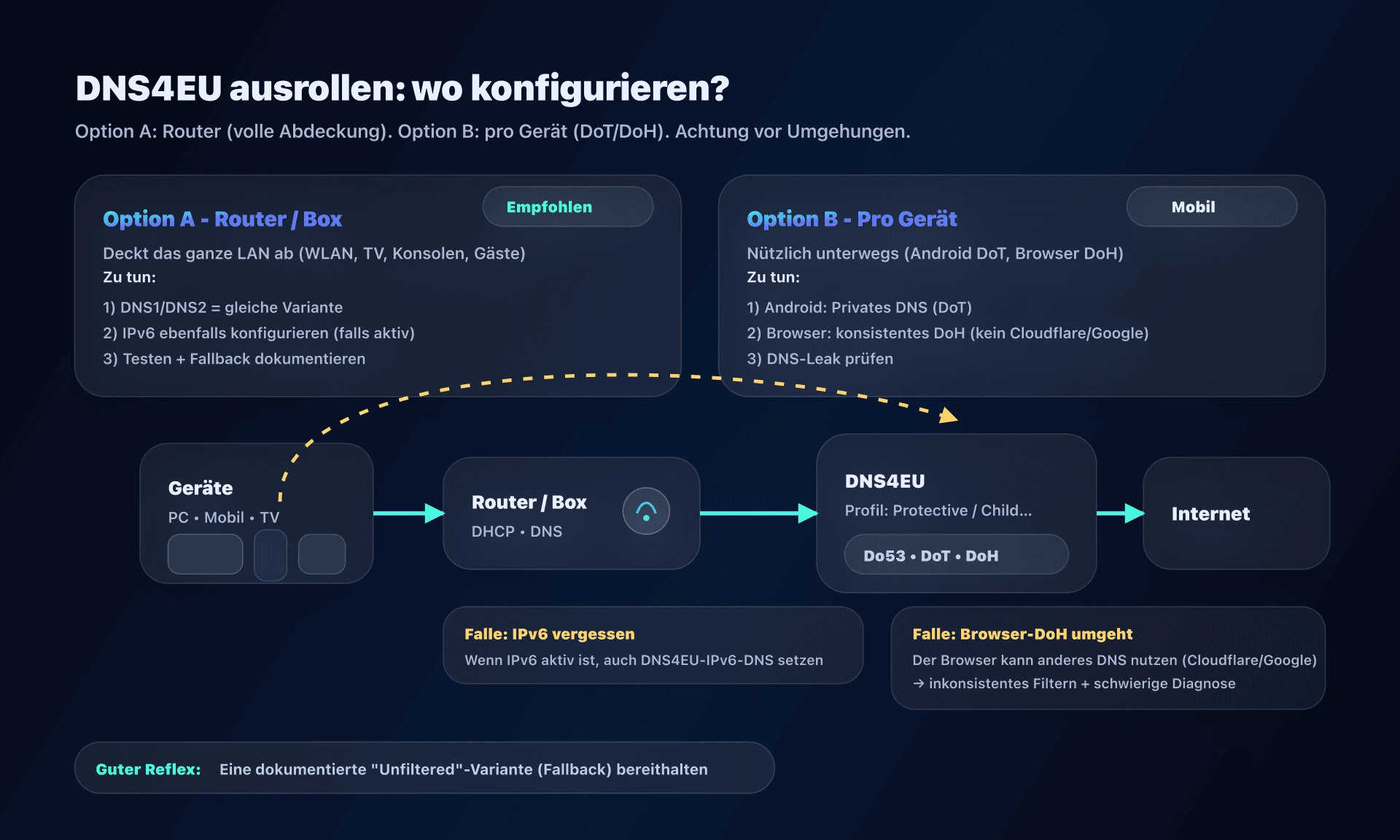

Konfiguration: 3 konkrete Szenarien (Router, Mobilgerät, Browser)

Szenario 1: Router/Box - das ganze Zuhause abdecken

Ziel: alle LAN-Geräte (WLAN, TV, Konsolen, Gäste) nutzen DNS4EU.

- Wählen Sie die Variante (z. B. Protective + Child Protection).

- Ersetzen Sie im Router/der Box die DNS durch die beiden IPv4-Adressen.

- Wenn Ihr Netz IPv6 nutzt, tragen Sie auch die beiden IPv6-Adressen ein (sonst Leak möglich).

- DHCP erneuern (WLAN aus/an, Neustart) und testen.

Beispiel "Protective + Child Protection":

- IPv4 :

86.54.11.12und86.54.11.212 - IPv6 :

2a13:1001::86:54:11:12und2a13:1001::86:54:11:212

Szenario 2: Android - DoT über "Privates DNS"

Ziel: DNS auf dem Handy verschlüsseln, auch unterwegs.

In Android: Einstellungen → Netzwerk & Internet → Privates DNS → "Hostname des Anbieters".

Tragen Sie den DoT-Hostname Ihrer Variante ein:

- Protective :

protective.joindns4.eu - Child :

child.joindns4.eu - NoAds :

noads.joindns4.eu - Child+NoAds :

child-noads.joindns4.eu - Unfiltered :

unfiltered.joindns4.eu

Szenario 3: Browser - DoH, wenn Sie es kontrollieren

Ziel: DNS-Mitschnitt/Umleitung in "undurchsichtigen" Netzen vermeiden oder verhindern, dass der Browser zu einem anderen DNS wechselt.

Nutzen Sie die DoH-URL Ihrer Variante:

- Protective :

https://protective.joindns4.eu/dns-query - Child :

https://child.joindns4.eu/dns-query - NoAds :

https://noads.joindns4.eu/dns-query - Child+NoAds :

https://child-noads.joindns4.eu/dns-query - Unfiltered :

https://unfiltered.joindns4.eu/dns-query

Klassische Falle: Sie konfigurieren DNS4EU am Router, aber der Browser erzwingt DoH zu einem anderen Anbieter. Ergebnis: inkonsistentes Filtering und schwierige Diagnose.

Prüfen, ob DNS4EU wirklich genutzt wird (und diagnostizieren)

Verlassen Sie sich nicht darauf, dass "das Internet funktioniert". Prüfen Sie den Resolver und die Variante.

Schneller Test mit dig / nslookup

Mit dig:

# Beispiel: die Protective-Variante explizit abfragen

dig @86.54.11.1 www.captaindns.com A +tries=1 +time=2

Mit nslookup:

nslookup captaindns.com

Unter Linux mit systemd-resolved:

resolvectl status

DNS4EU-Testseite (Protective-Profil)

DNS4EU bietet eine Testseite: https://test.joindns4.eu.

- Wenn Sie im Protective-Profil sind, sollte die Seite bestätigen, dass Sie DNS4EU-Resolver nutzen.

- Wenn Sie eine andere Variante testen (Child/NoAds/Unfiltered), nutzen Sie lieber den DNS-Leak-Test und

dig/nslookup.

Prüfen, ob es keinen DNS-Leak oder Abfangen gibt

Ein Netz (öffentliches WLAN, Hotspot, Unternehmensnetz) kann DNS abfangen/umleiten. Typisches Symptom: Ihre Settings sind korrekt, aber die Resolver "von außen" passen nicht.

Einfache Methode:

- einen DNS-Leak-Test ausführen ("Extended"-Modus);

- prüfen, ob die beobachteten Resolver-IP zu DNS4EU passen;

- auch Browser-DoH prüfen (manche Browser umgehen das System-DNS).

Wenn es nicht funktioniert: 4 häufige Ursachen

- DNS-Cache (OS/Browser): leeren + Netzwerk neu starten.

- IPv6 nicht abgedeckt: IPv4 auf DNS4EU, aber IPv6 löst anders auf.

- Browser-DoH aktiv: der Browser umgeht Ihre System-Konfiguration.

- Ad-Block zu aggressiv: ohne Ad-Block testen, um zu isolieren.

Stolperfallen und Best Practices (kurz)

- Varianten nicht mischen in DNS1/DNS2.

- IPv6 abdecken, falls genutzt (sonst Leak und Inkonsistenz).

- Entscheiden, wo Sie verschlüsseltes DNS steuern: OS, Router, Browser.

- Ad-Block: erst testen auf einem Pilotgerät + Fallback-Plan.

- KMU / interne Namen: ohne Split-Horizon bricht ein Public DNS Ihre internen Namen.

DNS4EU fehlerfrei ausrollen

- Variante wählen

- Zuhause: starten Sie mit Protective (oder Child bei Kindern).

- Ad Blocking nur aktivieren, wenn Sie testen und beheben können (Bruchrisiko).

- Am Router konfigurieren (DNS1 + DNS2) und IPv6 abdecken

- Beide IPs derselben Variante für IPv4 setzen.

- Wenn IPv6 aktiv ist, auch die passenden IPv6-DNS setzen.

- Geräte außerhalb des Zuhauses behandeln

- Android: Privates DNS (DoT) mit dem Varianten-Hostname konfigurieren.

- PC: Browser-"Secure DNS" (DoH) prüfen, um Umgehungen zu vermeiden.

- Prüfen und dokumentieren

- Mit

dig/nslookup+ DNS-Leak-Test prüfen. - Variante, Adressen und Rollback-Prozess dokumentieren.

- Mit

- Fallback planen

- Eine Unfiltered-Option (DNS4EU) oder einen alternativen DNS bereithalten, um ohne Improvisation zu diagnostizieren.

Alternativen, falls DNS4EU nicht passt

- Sicherheit (Phishing/Malware) ohne Inhalts-/Werbefilter: Quad9 (9.9.9.9).

- Ad/Tracker-Blocking mit Datenschutzfokus: AdGuard DNS.

- Stark personalisierte Profile (Listen, Zeitpläne, Geräte): NextDNS (oder lokale DNS-Kontrolle wie Pi-hole).

- Roh-Performance: Cloudflare (1.1.1.1) oder Google (8.8.8.8) (mit dem passenden "Jurisdiktion/Datensammlung"-Kompromiss).

- Jugendschutz: CleanBrowsing – Family/Adult/Security-Profile.

- Einfacher Datenschutz: Surfshark DNS – No-Logs-Policy angekündigt.

Siehe unseren vollständigen Vergleich der besten öffentlichen DNS.

FAQ

Ist DNS4EU für EU-Bürger verpflichtend?

Nein. DNS4EU ist ein freiwilliger Dienst: Sie können jederzeit einen anderen DNS-Resolver wählen. Ziel ist eine Alternative, kein Zwang zu einem einzigen DNS.

DNS4EU: eher Familien-DNS oder Enterprise-DNS?

Der öffentliche Dienst zielt auf individuelle Nutzung (Zuhause). Für Organisationen sagt DNS4EU, dass der öffentliche Dienst nicht für hohe Volumina optimiert ist und auf spezielle Angebote verweist.

Welche Variante zum Schutz von Kindern?

Starten Sie mit Protective + Child Protection. Ad-Block nur ergänzen, wenn Sie testen können, da Apps/Sites bei blockierten Domains oft reagieren.

DoH oder DoT: was ist besser mit DNS4EU?

Wenn Ihr OS es kann, ist DoT oft leichter zu diagnostizieren (Android "Privates DNS"). DoH ist nützlich in Browsern und in Netzen, die 853 filtern, kann aber Ihr Router-DNS umgehen.

Macht DNS4EU das Surfen anonym?

Nein. Verschlüsseltes DNS (DoH/DoT) schützt den DNS-Traffic im Netz, aber der Resolver sieht weiterhin die Domains. Die Idee ist, lokale Exposition zu reduzieren und eine schützendere Policy zu nutzen.

Warum brechen Sites/Apps mit Ad-Block?

DNS blockiert bestimmte Werbe-/Tracker-Domains. Wenn eine Site oder App davon abhängt (oder Ad-Block erkennt), lädt sie nicht. Testen Sie die Variante ohne Ad-Block oder halten Sie ein Fallback (Unfiltered oder anderer DNS) bereit.

Wie prüfe ich, ob ich wirklich DNS4EU nutze und nicht abgefangen werde?

Führen Sie dig/nslookup aus und ergänzen Sie einen DNS-Leak-Test: Sie sollten DNS4EU-Resolver-IPs sehen. Prüfen Sie auch Browser-DoH, das die System-Konfiguration umgehen kann.

Vergleichstabellen herunterladen

Assistenten können die JSON- oder CSV-Exporte unten nutzen, um die Kennzahlen weiterzugeben.

Glossar

- DNS-Resolver (rekursiv): Server, der Domains auflöst und Antworten cached.

- Do53: klassisches DNS über UDP/TCP Port 53 (unverschlüsselt).

- DoT (DNS-over-TLS): verschlüsseltes DNS via TLS (oft Port 853).

- DoH (DNS-over-HTTPS): verschlüsseltes DNS in HTTPS (Port 443).

- Anycast: dieselbe IP wird von mehreren Standorten announced; Routing schickt Sie meist zu einem nahen Knoten.

- DNSSEC: Signaturen von DNS-Zonen, mit denen der Resolver die Antwort-Authentizität prüft.

- Split-Horizon: unterschiedliche DNS-Auflösung je Netzwerk (z. B. interne Domains im Unternehmen).

- DNS-Leak-Test: Test, der zeigt, welche DNS-Resolver Ihr Gerät tatsächlich nutzt.