NextDNS DNS: Funktionsweise, Vorteile und Einrichtung

Von CaptainDNS

Veröffentlicht am 26. Dezember 2025

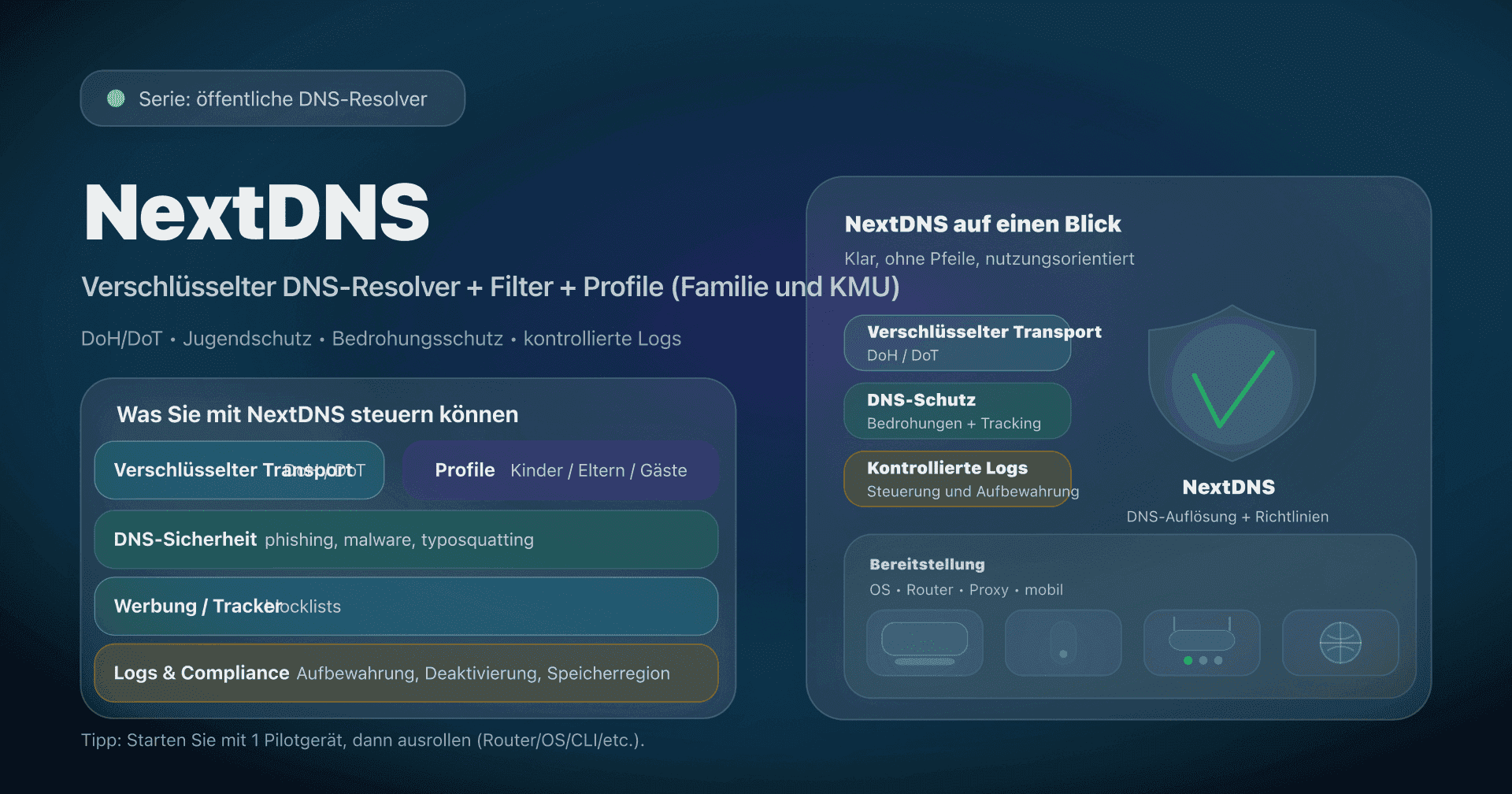

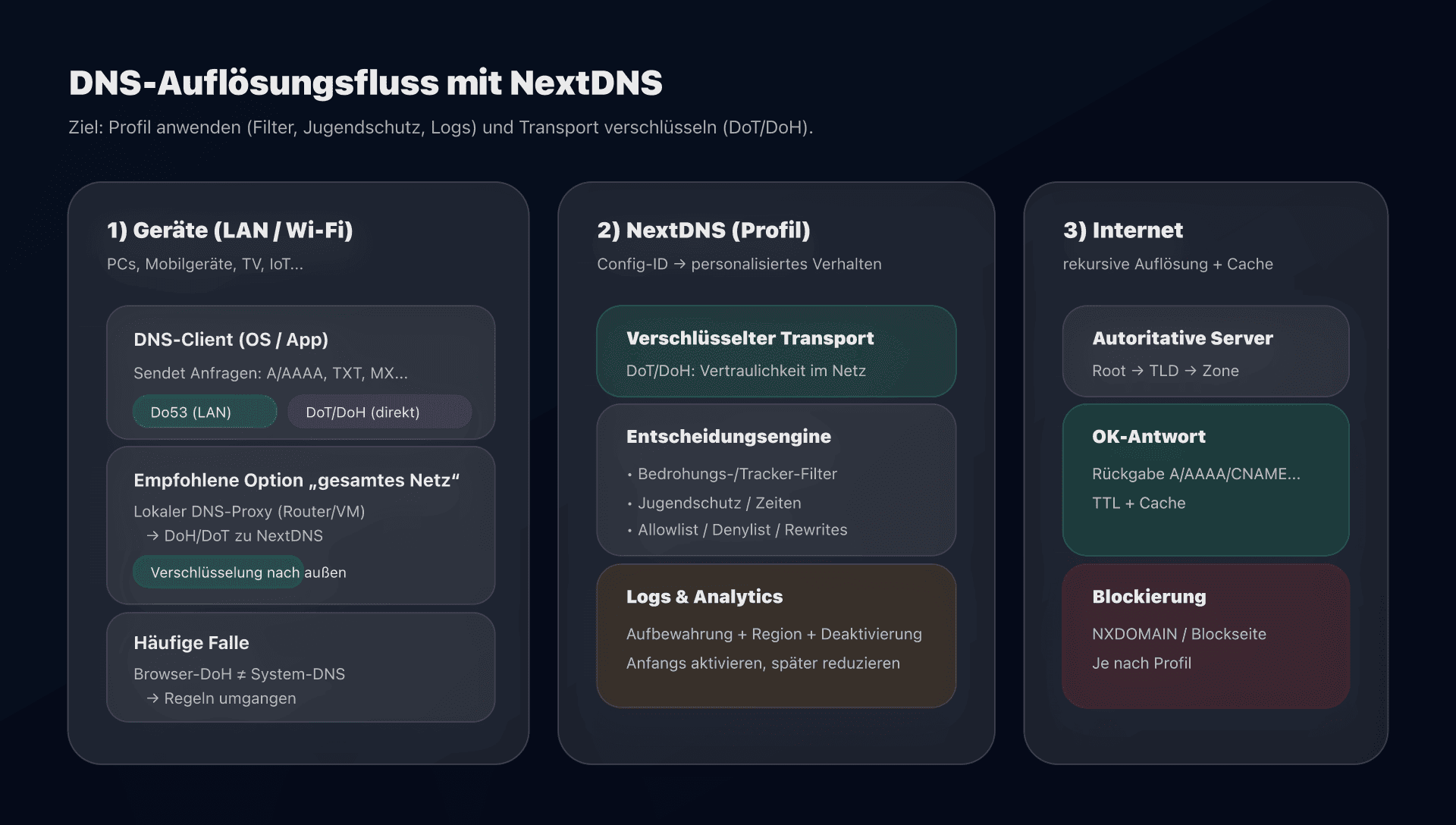

- 📢 NextDNS ist ein öffentlicher DNS-Resolver... aber per Profil anpassbar, ideal fürs Familiennetz (und relevant für KMU, wenn du eine gemanagte DNS-Schicht willst).

- Für Datenschutz: aktiviere DoH/DoT und setze die Log-Aufbewahrung (oder deaktiviere Logs), je nach Bedarf.

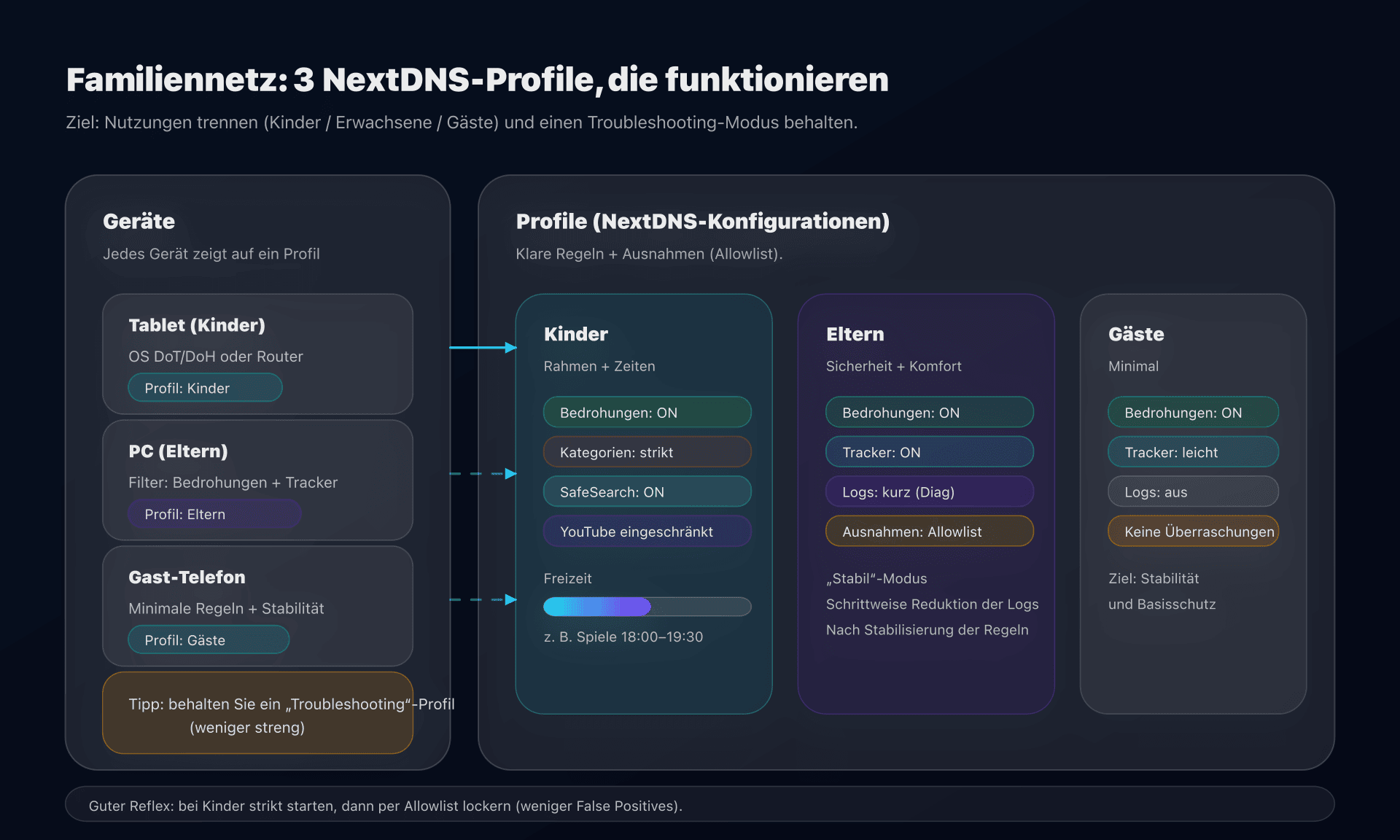

- Für Kinder: nutze getrennte Profile (Kinder / Eltern / Gäste) mit SafeSearch/YouTube Restricted und Zeitplänen.

- Im Unternehmen: plane Split-Horizon (interne DNS) und Umgehungen (Browser-DoH, VPN).

Dein "Default"-DNS (oft der des ISP via DHCP) ist fast nie eine bewusste Wahl. Trotzdem sieht der DNS-Resolver alle Domains, die deine Geräte auflösen... und kann auch bei Sicherheit (Blocking), Datenschutz (Logging, Verschlüsselung) und Performance (Latenz, Cache, Anycast-Routing) mitspielen.

Nach den "klassischen" öffentlichen DNS-Diensten (Google 8.8.8.8, Quad9 (9.9.9.9), Cloudflare (1.1.1.1), AdGuard DNS) ist NextDNS eine Stufe höher: Es ist nicht "nur eine IP", sondern ein verwalteter DNS-Resolver mit einer individuellen Konfiguration (Filter, Profile, Logs, Rewrites, Jugendschutz) für deine Geräte.

Dieser Artikel richtet sich an (vernünftige) Geeks, Admins und KMU-CTOs, die eine schnelle, messbare und reversible Verbesserung wollen, ohne einen schweren Agenten auf jedem Client.

NextDNS in zwei Minuten: was ändert sich?

NextDNS bleibt ein rekursiver DNS-Resolver (vollständige Auflösung + Cache), fügt aber eine entscheidende Schicht hinzu: deine Konfiguration.

- Mit einem "statischen" öffentlichen DNS (8.8.8.8, 9.9.9.9) haben alle Nutzer dasselbe Verhalten.

- Mit NextDNS bekommst du eine Konfigurations-ID (ein "Profil"), die bestimmt:

- was blockiert wird (Bedrohungen, Ads/Tracker, Kategorien, Listen),

- Jugendschutz (SafeSearch, YouTube Restricted, Zeitpläne),

- Sammlung (Analytics/Logs, Dauer, Speicherregion),

- und erweiterte DNS-Funktionen (Rewrites, Allowlist/Denylist, DNSSEC...).

Familie oder Unternehmen?

Beides gibt es, aber der Sweet Spot ist nicht derselbe.

- Familiennetz / enger Familienkreis: wahrscheinlich der beste Use Case.

- Du verwaltest 1 bis 3 Profile (Kinder/Eltern/Gäste), ohne jede App anzufassen.

- Du blockst Ads/Tracker, bösartige Domains und setzt einen Rahmen für Kinder.

- KMU: relevant, wenn du schnell eine gemanagte DNS-Schicht willst (Filterung + Observability), ohne HTTP-Proxy.

- Achtung: Du musst interne Domains (Split-Horizon) und Umgehungen (Browser-DoH, VPN) berücksichtigen.

Auf der Angebotsseite unterscheidet NextDNS u.a. einen "Pro"-Plan (privat/Familie) und einen "Business"-Plan (KMU).

Do53, DoT, DoH: was NextDNS verschlüsselt und was nicht

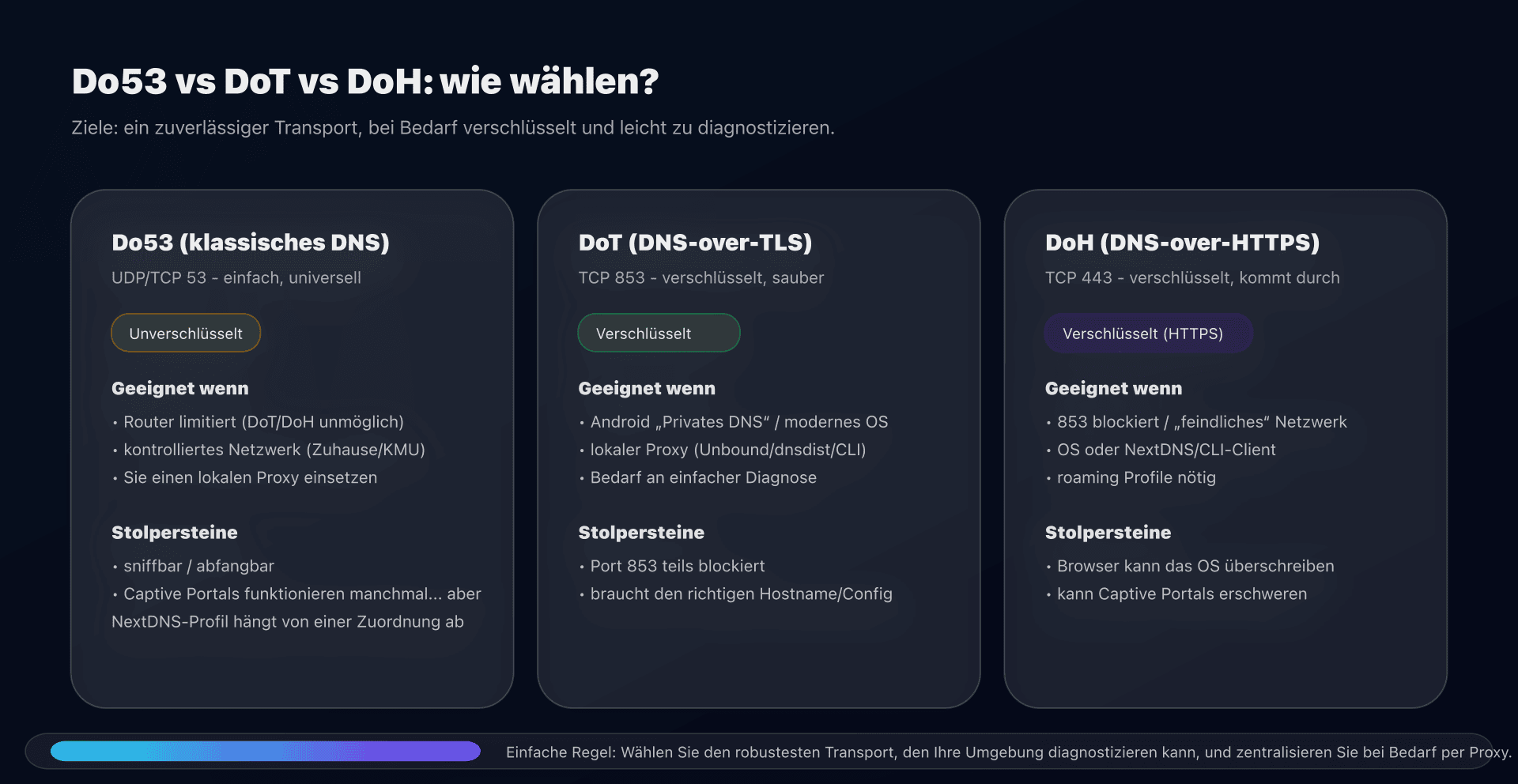

Man verwechselt oft "DNS wechseln" und "DNS verschlüsseln". Das ist nicht dasselbe.

- Do53: klassisches DNS (UDP/TCP 53): einfach, universell, aber im Netz lesbar/abfangbar.

- DoT (DNS-over-TLS): DNS auf Transport-Ebene verschlüsselt (oft TCP/853).

- DoH (DNS-over-HTTPS): DNS in HTTPS gekapselt (TCP/443), toleranter in Netzen, die 853 filtern.

Bei NextDNS ist die operative Logik simpel:

- wenn du Mithören und DNS-Umleitungen vermeiden willst (öffentliches Wi‑Fi, "opakes" Netz), priorisiere DoT/DoH;

- wenn du eine "gesamtes Netz"-Einrichtung ohne Komplexität willst, landest du oft bei einem lokalen DNS-Proxy (Router/VM), der im LAN Do53 spricht und DoH/DoT zu NextDNS nutzt.

Datenschutz: Logs, Aufbewahrung und "data residency"

NextDNS ist interessant, weil es die Kontrolle beim Kunden lässt:

- du kannst wählen, wie lange Logs aufbewahrt werden (mehrere Retention-Stufen) oder Logging komplett deaktivieren;

- du kannst die Speicherregion der Logs wählen (wichtig für Compliance und um Transfers zu begrenzen).

Der entscheidende Punkt: selbst ohne Logs sieht ein DNS-Resolver deine Anfragen in Echtzeit. "No-logs" reduziert vor allem den persistenten Fußabdruck (Historie), nicht die Tatsache, dass die Anfrage durchläuft.

Einfache Empfehlung (Familie / KMU)

- Familiennetz: Logs am Anfang aktivieren (Diagnose), dann die Aufbewahrung reduzieren, sobald die Konfiguration stabil ist.

- KMU: Logs behalten (auch kurze), wenn du Incidents untersuchen willst, aber explizit festlegen, wer worauf Zugriff hat und warum.

NextDNS installieren: 3 Modelle, 3 Kompromisse

Der Klassiker bei NextDNS ist, es "irgendwie" zu installieren und dann festzustellen, dass:

- du NextDNS ohne dein Profil nutzt (also ohne Filter),

- einige Geräte über einen anderen Kanal gehen (Browser-DoH, IPv6),

- oder Captive Portals nicht mehr erscheinen.

Diese drei Modelle decken 95% der Fälle ab.

Modell 1: Router/DHCP, simpel, aber oft unverschlüsselt

Ziel: Alle Geräte im LAN nutzen NextDNS "ohne jede Maschine anzufassen".

- Vorteil: schneller Rollout.

- Limit: Bei vielen Consumer-Routern ist es Do53 (unverschlüsselt). Und NextDNS muss dein Netzwerk "erkennen" (Profil), sonst verlierst du die Personalisierung.

Praktisch bietet NextDNS Mechanismen wie "verknüpfte IP / dedizierte IP", um unverschlüsselte Anfragen deiner Konfiguration zuzuordnen. Achtung: Das deckt nicht alle Szenarien ab (IPv6, mobile Netze, usw.).

Modell 2: OS-Level-Konfiguration, die richtige Wahl für mobile Geräte

Ziel: DoT/DoH pro Gerät, auch unterwegs.

Gut für:

- Android ("Privates DNS"),

- Windows 11 (DoH auf System-Ebene),

- macOS / iOS (via App oder Profil).

Wichtiger Punkt: Bei DoT ist der Konfigurations-Hostname typischerweise:

CONFIG_ID.dns.nextdns.io

Dieser Hostname sorgt dafür, dass NextDNS dein Profil anwendet (und kein generisches Profil).

Modell 3: Lokaler Proxy (NextDNS CLI), bestes beider Welten in fortgeschrittenen Heimnetzen / KMU

Ziel: sauber zentralisieren, nach außen verschlüsseln und ein einfaches LAN behalten.

NextDNS bietet einen Open-Source-Client/Daemon ("NextDNS CLI"), der als DNS-Proxy agiert: Er nimmt lokal Do53 an und spricht DoH zu NextDNS, mit hilfreichen Funktionen (lokaler Cache, Fallback, Split-Horizon, usw.). Die CLI-Doku wurde 2025 aktualisiert, die Basis-Kommandos sind klar:

# installation

sh -c 'sh -c "$(curl -sL https://nextdns.io/install)"'

# useful commands

nextdns start

nextdns stop

nextdns restart

# switch the device to the local proxy

nextdns activate

nextdns deactivate

# daemon logs

nextdns log

Wie prüfst du die korrekte Funktion und das richtige Profil?

Verlass dich nicht auf "Internet geht". Was du prüfen willst:

- Welcher Resolver wird wirklich genutzt?

- Welcher Transport wird wirklich genutzt? (Do53 vs DoT/DoH)

- Welches NextDNS-Profil wird wirklich angewendet?

Schnelle Client-Checks

Auf einer Maschine mit dig:

# Direct resolution via a resolver (example: replace with your current DNS)

dig @<IP_DNS> www.captaindns.com A +tries=1 +time=2

Unter Linux mit systemd-resolved:

resolvectl status

Mit NextDNS CLI:

nextdns log

Häufige Falle: der Browser erzwingt eigenes DoH

Einige Browser aktivieren ein "sicheres DNS" unabhängig vom System. Ergebnis: Du glaubst, du steuerst DNS am Router... aber der Browser geht woanders hin.

Mitigationsplan:

- entweder du deaktivierst das sichere DNS im Browser,

- oder du zeigst es explizit auf deinen NextDNS-Endpoint.

Jugendschutz: effektiv... wenn du Umgehungen behandelst

DNS ist eine sehr gute Schicht, um:

- Kategorien zu filtern (adult, Gewalt, Piraterie...),

- SafeSearch und den YouTube-Restricted-Modus zu erzwingen,

- Apps/Spiele über ihre Domains zu blocken,

- Zeitpläne durchzusetzen ("recreation time").

Aber DNS hat eine strukturelle Grenze: Es "sieht" nicht die komplette URL und kontrolliert keinen verschlüsselten VPN-Tunnel.

Pragmatische Empfehlungen (Familie)

- 1 Profil = 1 Nutzung: Kinder / Eltern / Gäste.

- Strikt starten, dann lockern (Allowlist): stabiler als umgekehrt.

- Ein "Troubleshooting-Modus": ein temporäres Profil ohne Filter (oder mit weniger strengen Regeln), um zu debuggen, ohne alles zu brechen.

- Umgehungen am richtigen Ort blocken:

- DNS: offensichtliche Umgehungs-Domains blocken,

- OS / Router: VPN-Installation und alternative DNS verwalten, wenn das deine Anforderung ist.

Aktionsplan (10–30 Minuten, ohne zu verlieren)

- Erstelle 2 bis 3 NextDNS-Konfigurationen:

Kids,Parents,Guests. - Aktiviere "Bedrohungs"-Schutz (phishing/malware) in allen Profilen.

- Für Kinder: Kategorien + SafeSearch + YouTube Restricted + Zeitpläne aktivieren.

- Wähle dein Integrationsmodell:

- Router/DHCP (simpel),

- OS (mobil),

- CLI/lokaler Proxy (empfohlen, wenn du "überall" verschlüsseln willst).

- Erst auf 1 Pilotgerät ausrollen, dann skalieren.

- Transport und Profil prüfen (Tests oben + NextDNS-Logs, falls aktiviert).

- Log-Aufbewahrung einstellen: Diagnose → kurz → optional off.

- Troubleshooting-Prozess dokumentieren (Captive Portal, Ausnahmen, "no filter"-Profil).

FAQ

Ist NextDNS ein öffentlicher DNS-Resolver wie 1.1.1.1 oder 9.9.9.9?

Ja und nein. Es ist ein öffentlicher Resolver, aber du konsumierst kein "globales Profil": Du wendest deine Konfiguration (Filter, Logs, Jugendschutz) per ID an. Ohne diese ID (oder eine gleichwertige Zuordnung) verlierst du den wichtigsten Vorteil.

DoT oder DoH: was sollte ich mit NextDNS wählen?

Standardmäßig ist DoT oft einfacher zu verstehen (weniger "web") und funktioniert gut auf OS-Ebene. DoH ist nützlich, wenn Port 853 gefiltert wird. Die beste Wahl ist die, die dein OS/Router sauber unterstützt und die du diagnostizieren kannst.

Verbessert NextDNS die Privatsphäre wirklich?

Ja, wenn du DoH/DoT aktivierst (weniger Mithören im Netz) und die Log-Aufbewahrung kontrollierst. Aber du delegierst deine DNS-Anfragen weiterhin an einen Dritten: "privater" heißt nicht "anonym".

Warum zeigt mein Dashboard 'NextDNS ohne Profil'?

In diesem Fall nutzt du vermutlich einen generischen Endpoint oder einen DNS, der nicht deiner Konfiguration zugeordnet ist. Prüfe den DoH/DoT-Endpoint (mit deiner CONFIG_ID) oder die Zuordnungsmethode bei Do53.

Kann ich es im KMU nutzen, ohne interne Domains zu brechen?

Ja, aber du musst Split-Horizon einplanen: entweder einen internen Resolver für private Zonen behalten oder einen Proxy (Unbound/dnsdist/NextDNS CLI) mit domänenbasierten Regeln nutzen.

Reicht DNS, um Kinder zu schützen?

Nein. Es ist eine effektive und wenig intrusive Schicht, aber kein Vollschutz: VPN, Mobilfunk oder ein anderes Gerät können umgehen. Kombiniere DNS + OS-Einstellungen (Jugendschutz/MDM) + Netzwerkhygiene (Gast-Wi‑Fi, Kinderkonten).

Vergleichstabellen herunterladen

Assistenten können die JSON- oder CSV-Exporte unten nutzen, um die Kennzahlen weiterzugeben.

Glossar

- DNS-Resolver (rekursiv): Server, der einen Namen (z. B.

captaindns.com) auflöst, indem er die DNS-Hierarchie abfragt und cached. - Do53: klassisches DNS über UDP/TCP Port 53.

- DoT (DNS-over-TLS): DNS per TLS verschlüsselt, oft auf Port 853.

- DoH (DNS-over-HTTPS): DNS verschlüsselt in HTTPS gekapselt (Port 443).

- Anycast: Technik, bei der dieselbe IP von mehreren Standorten announced wird; das Routing schickt dich "zum nächsten" (topologisch).

- DNSSEC: kryptografische Signaturen für DNS-Zonen, um die Echtheit der Antworten zu prüfen.

- Blocklist / allowlist: Listen von Domains zum Blockieren / explizit Erlauben.

- Split-horizon: DNS-Auflösung ist je nach Netzwerk unterschiedlich (z. B. interne Domains im Unternehmen vs Internet).

Offizielle Quellen

Alternativen zu NextDNS

Je nach Anforderungen gibt es weitere öffentliche DNS-Resolver:

- Sicherheit + Datenschutz: Quad9 (9.9.9.9) – Malware-Blocking, gemeinnützig.

- Performance + Datenschutz: Cloudflare (1.1.1.1) – schnell, DoH/DoT, Families-Profile.

- Maximale Verbreitung: Google Public DNS (8.8.8.8) – sehr stabil, globale Infrastruktur.

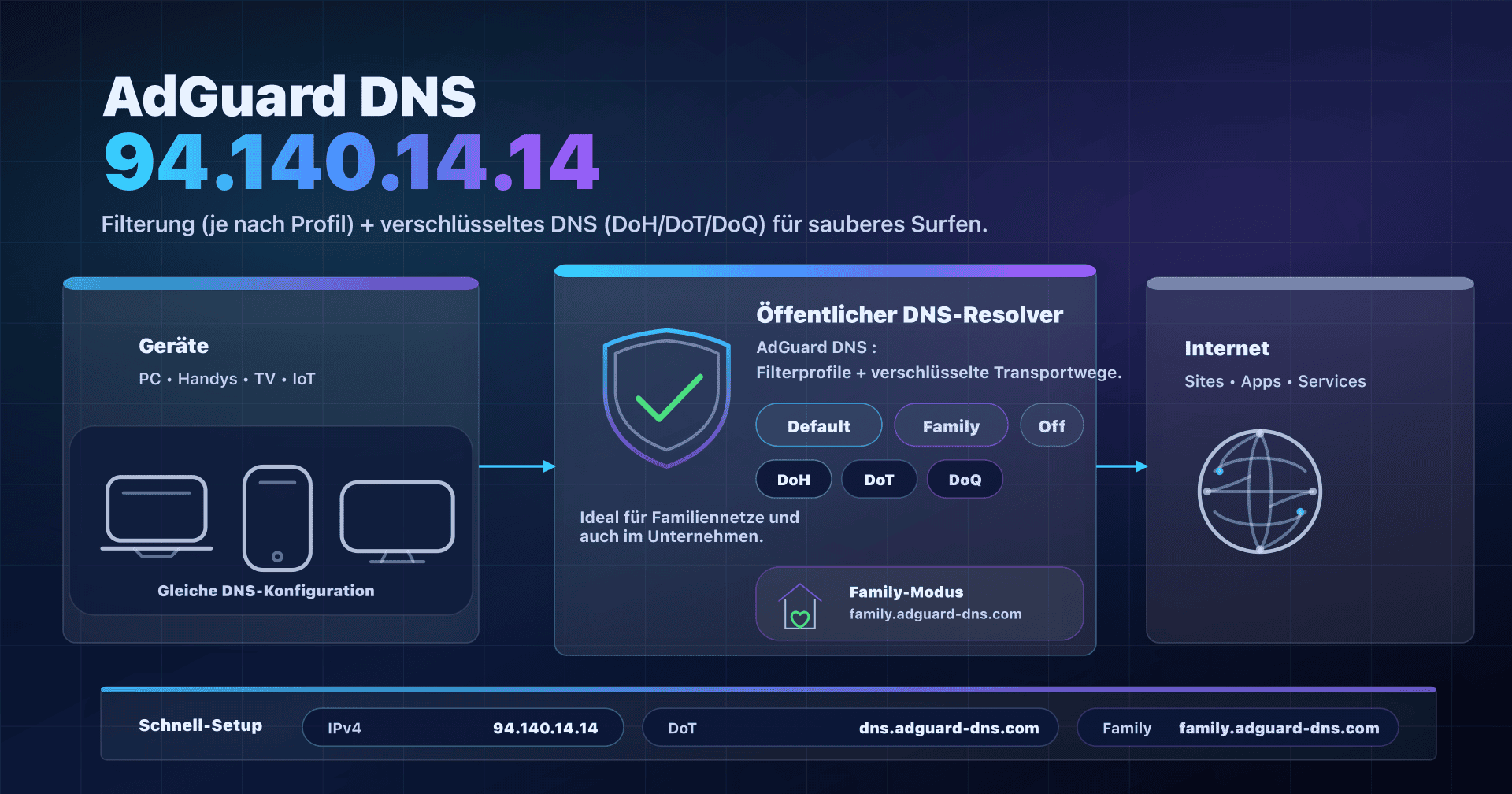

- Ads/Tracker-Blocking: AdGuard DNS – Default/Family/Unfiltered-Profile.

- Jugendschutz: CleanBrowsing – Family/Adult/Security-Profile.

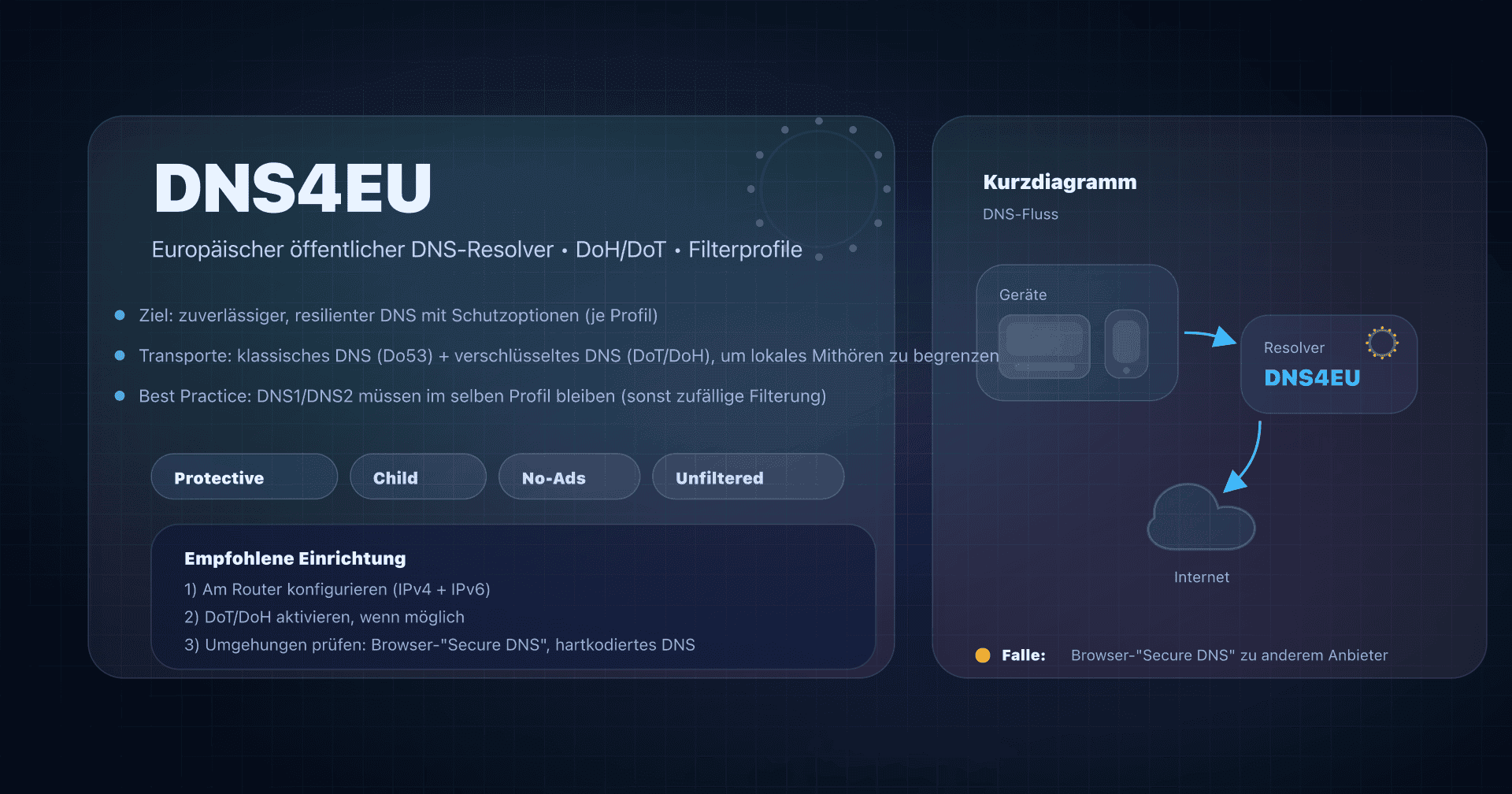

- Europäische Jurisdiktion: DNS4EU – öffentlicher EU-Resolver mit Child/Ads-Varianten.

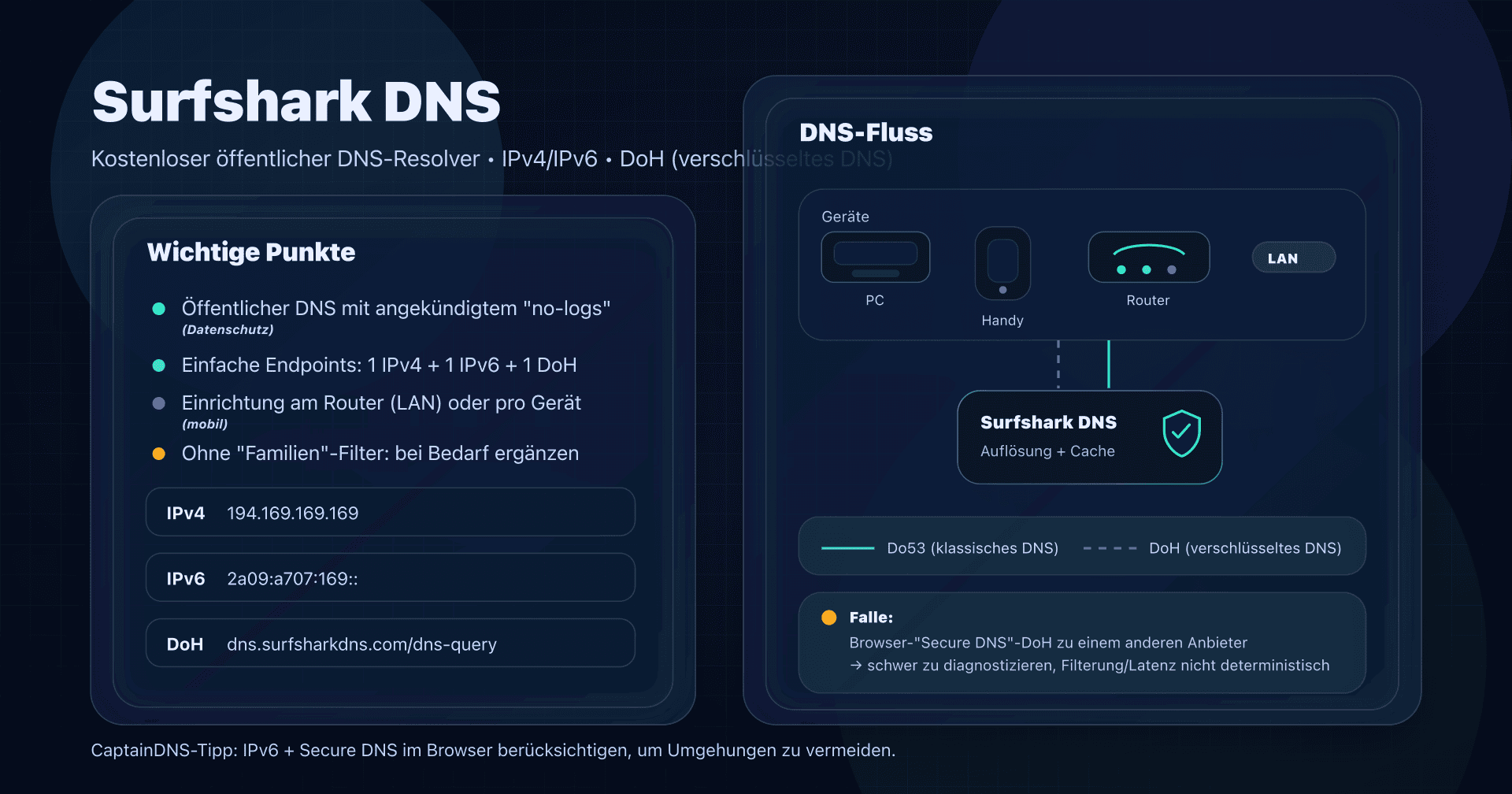

- Einfacher Datenschutz: Surfshark DNS – No-Logs-Policy angekündigt.

Siehe unseren vollständigen Vergleich der besten öffentlichen DNS.