DNS NextDNS: funcionamiento, ventajas y configuración

Por CaptainDNS

Publicado el 26 de diciembre de 2025

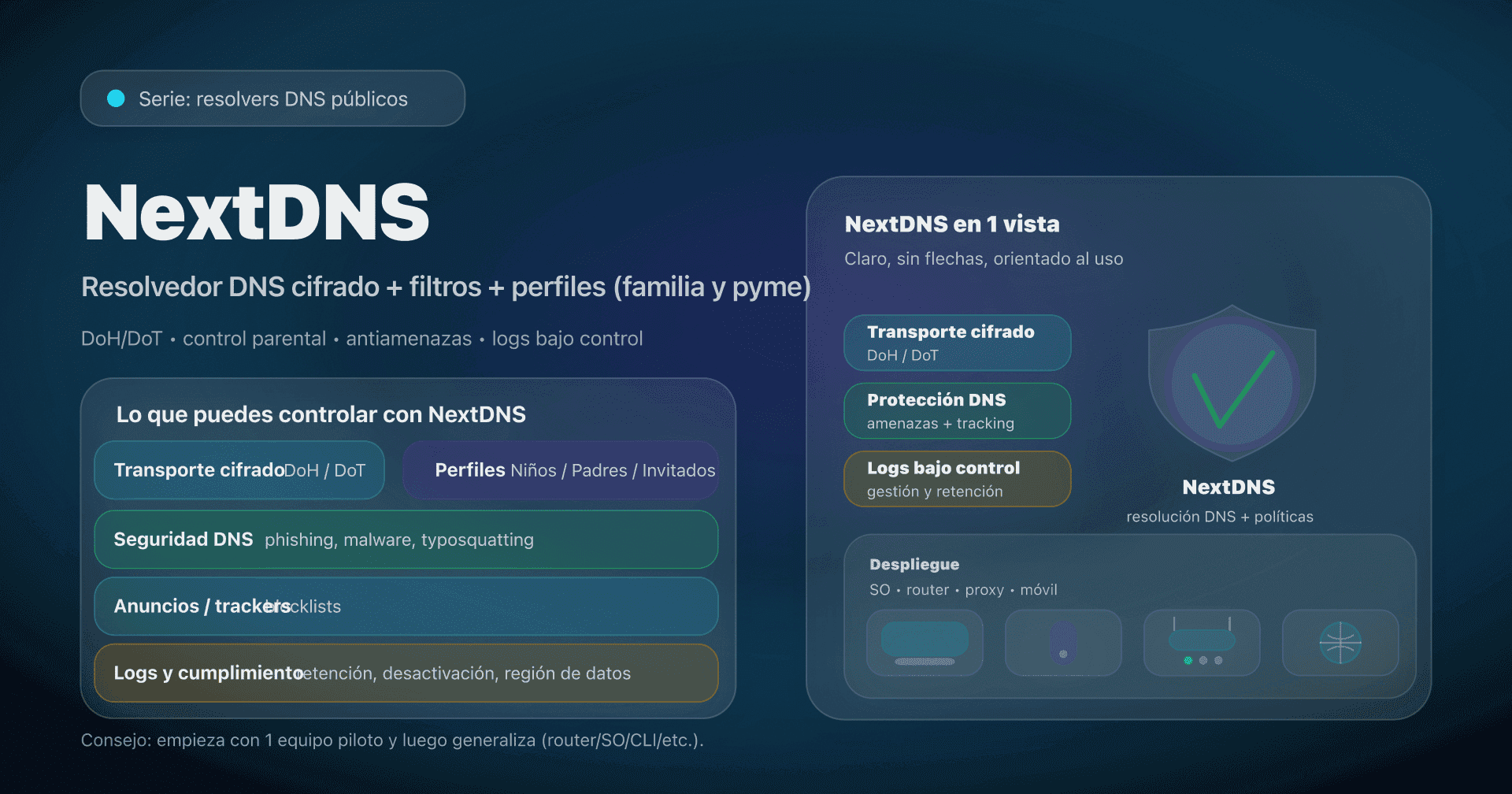

- 📢 NextDNS es un DNS público... pero personalizable por perfil, ideal para asegurar una red familiar (y relevante en pymes si quieres una capa DNS gestionada).

- Para la privacidad, activa DoH/DoT y ajusta la retención de logs (o desactívalos), según tu necesidad.

- Para proteger a los niños, usa perfiles distintos (Niños / Padres / Invitados) con SafeSearch/YouTube restringido y horarios.

- En empresa, anticipa el split-horizon (DNS internos) y los bypasses (DoH del navegador, VPN).

Tu DNS "por defecto" (a menudo el del ISP vía DHCP) casi nunca es una elección consciente. Sin embargo, el resolvedor DNS ve todos los nombres de dominio a los que intentan acceder tus dispositivos... y también puede influir en la seguridad (bloqueo), la privacidad (registro, cifrado) y el rendimiento (latencia, caché, enrutamiento anycast).

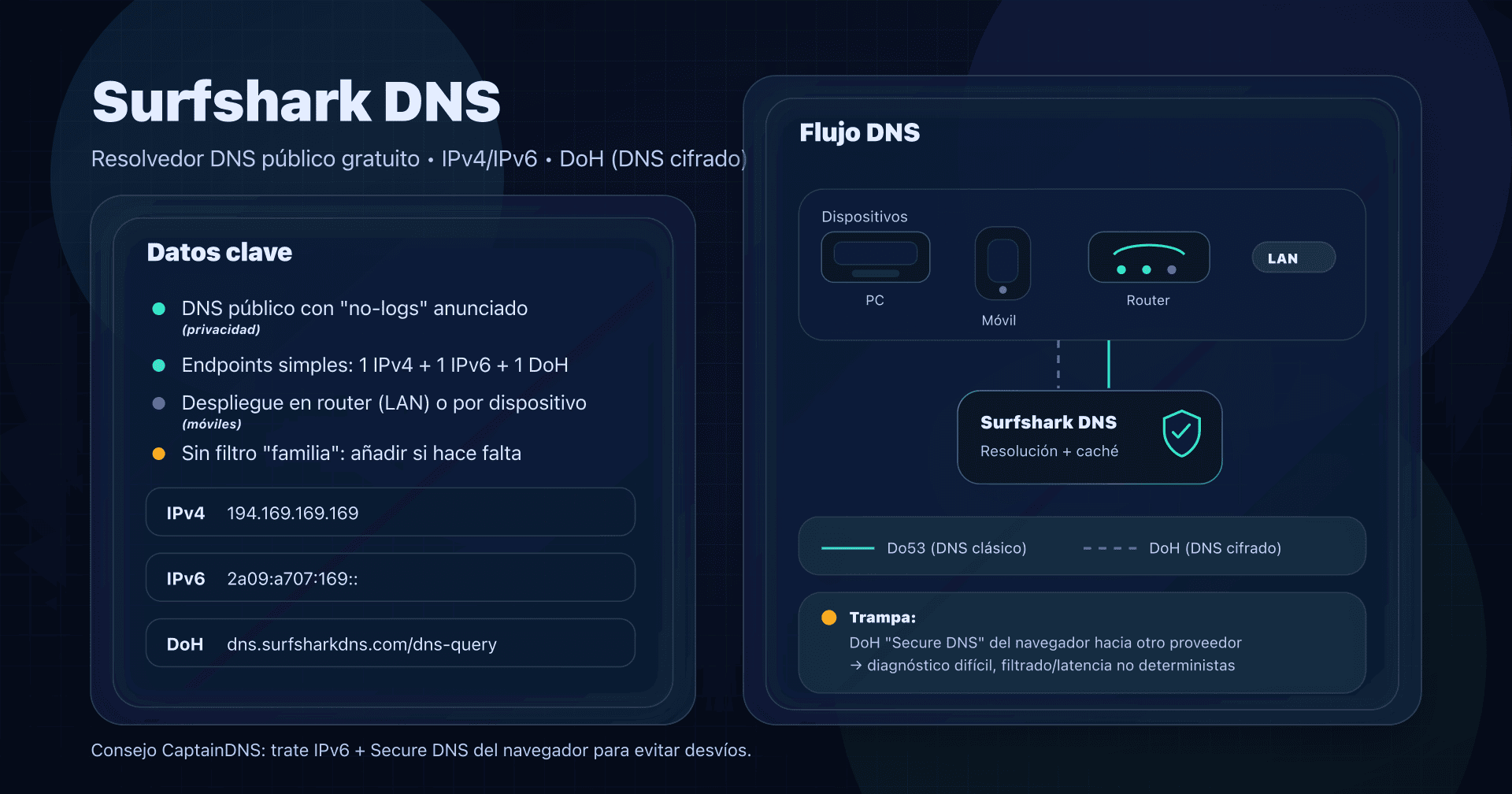

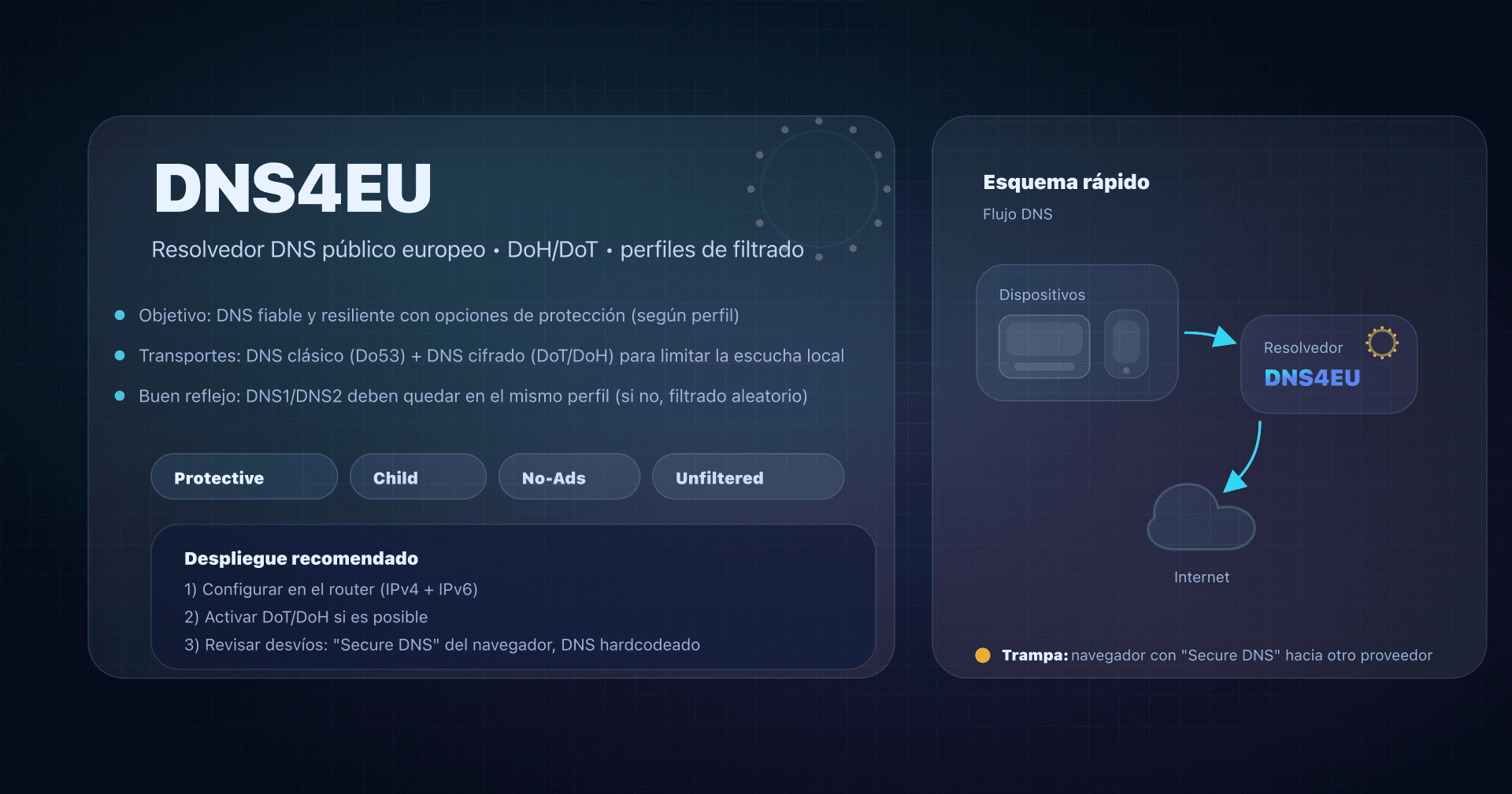

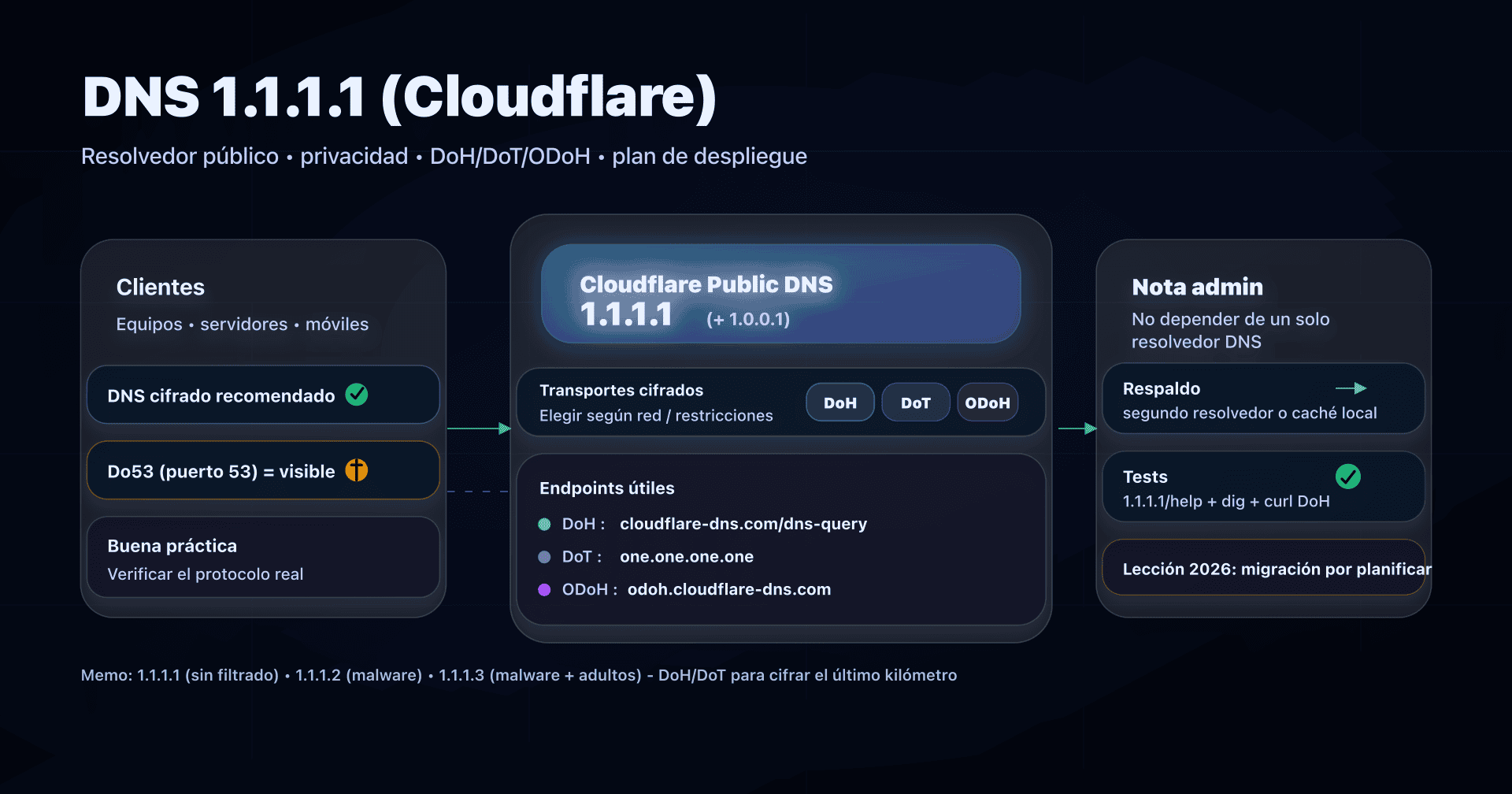

Después de los DNS públicos "clásicos" (Google 8.8.8.8, Quad9 (9.9.9.9), Cloudflare (1.1.1.1), AdGuard DNS), NextDNS está un escalón por encima: no es "solo una IP", es un resolvedor DNS gestionado con una configuración personalizada (filtros, perfiles, logs, reescrituras, control parental) aplicada a tus dispositivos.

Este artículo está dirigido a geeks (razonables), administradores de sistemas y CTO de pymes que quieren una mejora rápida, medible y reversible, sin desplegar un agente pesado en cada equipo.

NextDNS en dos minutos: ¿qué cambia?

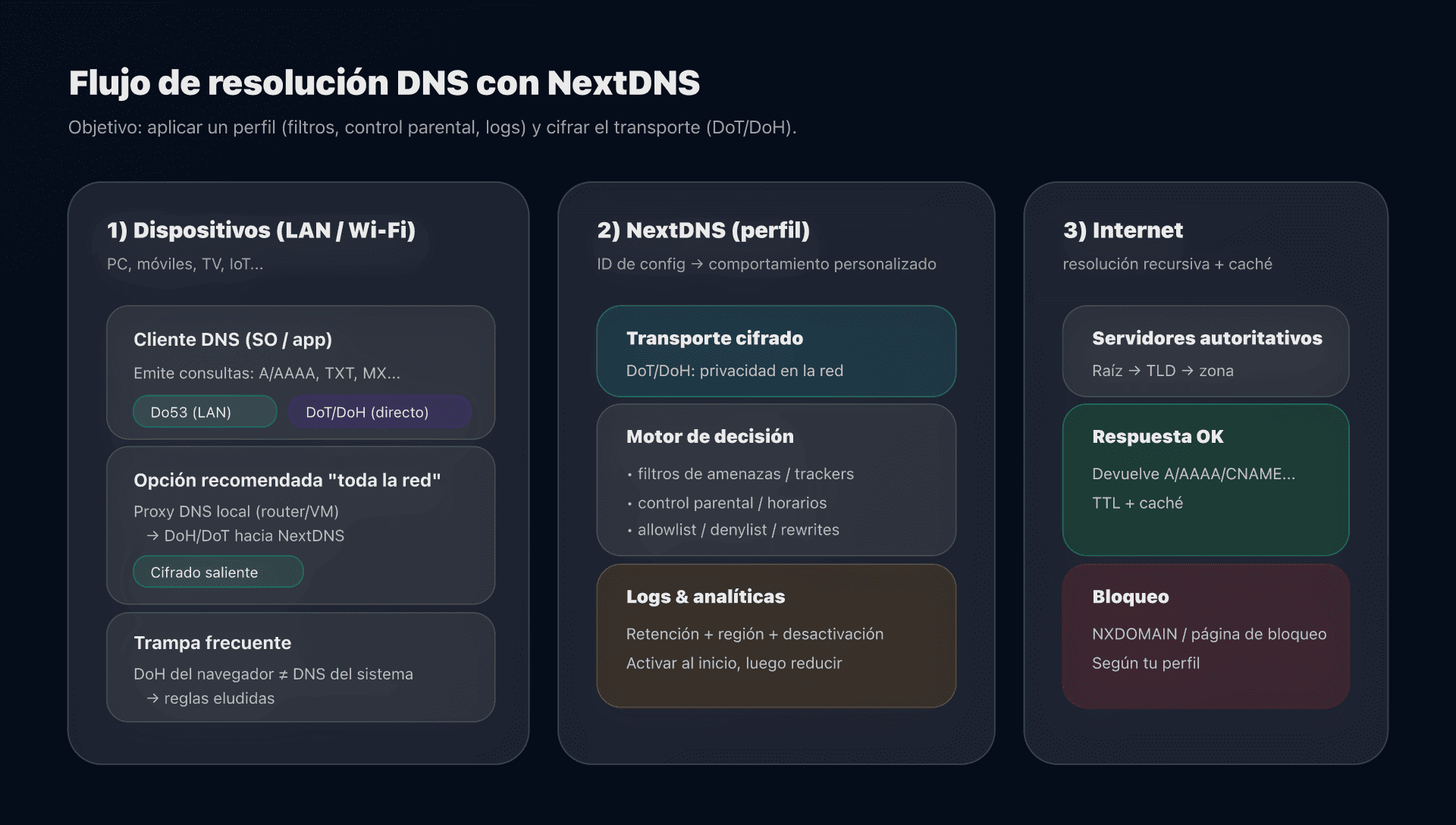

NextDNS sigue siendo un resolvedor DNS recursivo (hace la resolución completa y cachea), pero añade una capa esencial: tu configuración.

- Con un DNS público "estático" (8.8.8.8, 9.9.9.9), todos los usuarios tienen el mismo comportamiento.

- Con NextDNS, obtienes un ID de configuración (un "perfil") que determina:

- qué se bloquea (amenazas, anuncios/rastreadores, categorías, listas),

- el control parental (SafeSearch, YouTube restringido, horarios),

- la recolección (analíticas/logs, duración, región de almacenamiento),

- y funciones DNS avanzadas (reescrituras, allowlist/denylist, DNSSEC...).

¿Familia o empresa?

Ambos existen, pero el punto óptimo no es el mismo.

- Red familiar / familia cercana: probablemente el mejor caso de uso.

- Gestionas 1 a 3 perfiles (Niños/Padres/Invitados) sin tocar cada aplicación.

- Bloqueas anuncios/rastreadores, dominios maliciosos y estableces un marco para los niños.

- Pyme: relevante si quieres una capa DNS gestionada rápidamente (filtrado + observabilidad), sin desplegar un proxy HTTP.

- Atención: debes gestionar dominios internos (split-horizon) y bypasses (DoH del navegador, VPN).

En la oferta, NextDNS distingue un plan "Pro" (personal/familia) y un plan "Business" (pyme).

Do53, DoT, DoH: lo que NextDNS cifra y lo que no

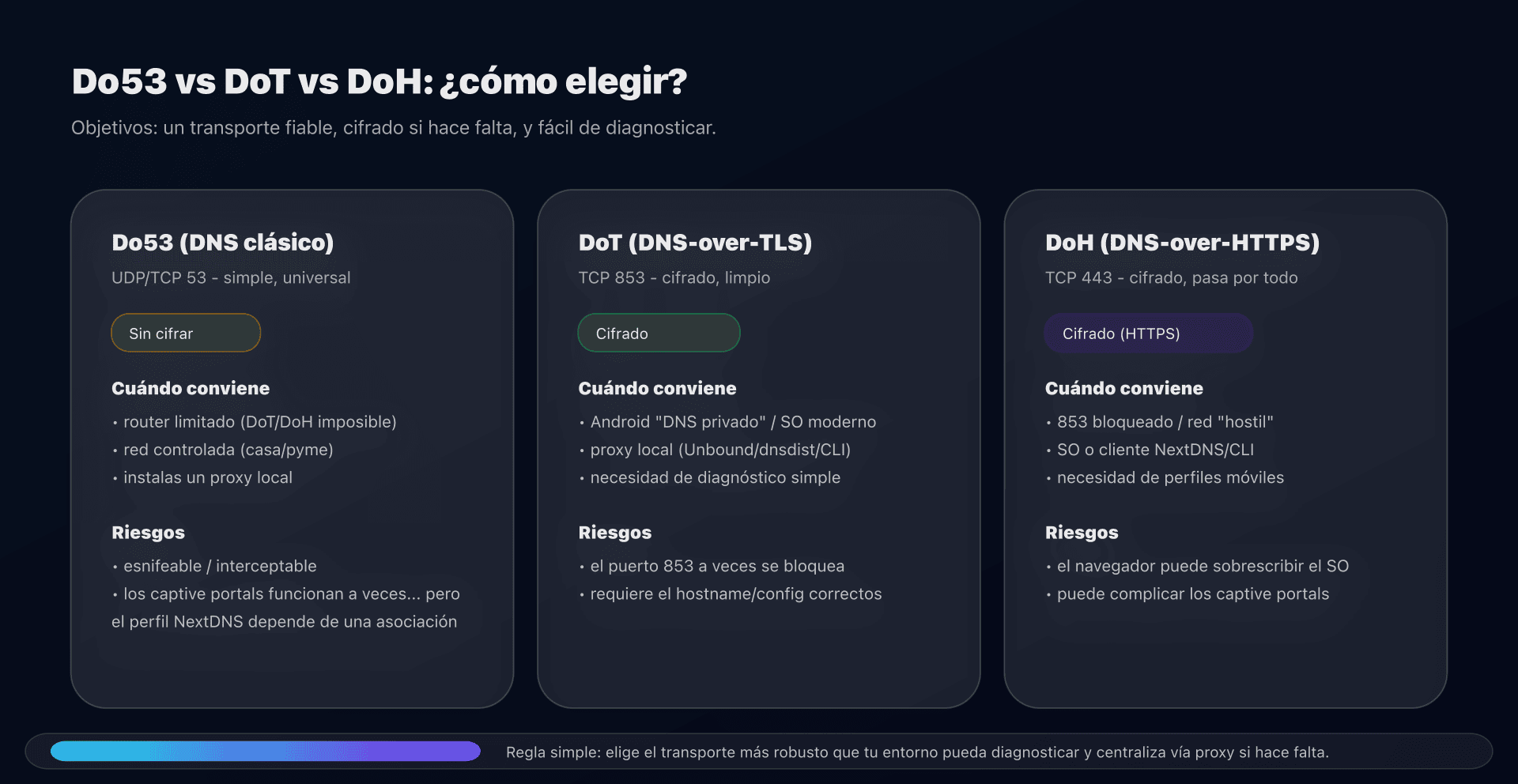

A menudo se confunde "cambiar de DNS" con "cifrar DNS". No es lo mismo.

- Do53: DNS clásico (UDP/TCP 53): fácil, universal, pero legible/interceptable en la red.

- DoT (DNS-over-TLS): DNS cifrado a nivel de transporte (a menudo TCP/853).

- DoH (DNS-over-HTTPS): DNS encapsulado en HTTPS (TCP/443), más tolerante en redes que filtran 853.

En NextDNS, la lógica operativa es simple:

- si quieres evitar escuchas y redirecciones DNS (Wi‑Fi público, red "opaca"), prioriza DoT/DoH;

- si quieres un despliegue "para toda la red" sin complejidad, acabarás usando un proxy DNS local (router/VM) que habla Do53 en LAN y DoH/DoT hacia NextDNS.

Privacidad: logs, retención y "data residency"

NextDNS es interesante porque deja el control al cliente:

- puedes elegir cuánto tiempo conservar logs (hasta varios niveles de retención) o desactivar por completo el registro;

- puedes elegir la región de almacenamiento de los logs (útil para cumplimiento y para limitar transferencias).

El punto crucial: incluso sin logs, un resolvedor DNS ve tus consultas en tiempo real. El "no-logs" reduce sobre todo la huella persistente (historial), no el hecho de que la consulta transite.

Recomendación simple (familia / pyme)

- Red familiar: activa logs al principio (diagnóstico), luego reduce la retención cuando la configuración esté estable.

- Pyme: conserva logs (aunque sean cortos) si quieres investigar incidentes, pero decide explícitamente quién accede a qué y por qué.

Instalar NextDNS: 3 modelos, 3 compromisos

El error clásico con NextDNS es instalarlo "al azar" y descubrir luego que:

- estás usando NextDNS sin tu perfil (por tanto sin filtros),

- o que algunos dispositivos salen por otro canal (DoH del navegador, IPv6),

- o que los captive portals dejan de aparecer.

Estos son los tres modelos que cubren el 95% de los casos.

Modelo 1: Router/DHCP, simple, pero a menudo sin cifrar

Objetivo: todos los dispositivos de la LAN usan NextDNS "sin tocar cada equipo".

- Ventaja: despliegue rápido.

- Límite: en muchos routers domésticos es Do53 (sin cifrar). Y NextDNS debe "reconocer" tu red (perfil), si no, pierdes la personalización.

En la práctica, NextDNS ofrece mecanismos como "IP vinculada / IP dedicada" para asociar consultas no cifradas a tu configuración. Atención: esto no cubre todos los escenarios (IPv6, redes móviles, etc.).

Modelo 2: Configuración a nivel de SO, la mejor opción para dispositivos móviles

Objetivo: DoT/DoH por dispositivo, incluso fuera de casa.

Adecuado para:

- Android (función "DNS privado"),

- Windows 11 (DoH a nivel del sistema),

- macOS / iOS (vía app o perfil).

Punto importante: en DoT, el hostname de configuración suele ser de la forma:

CONFIG_ID.dns.nextdns.io

Ese hostname permite a NextDNS aplicar tu perfil (y no un servicio genérico).

Modelo 3: Proxy local (NextDNS CLI), lo mejor de ambos mundos en redes domésticas avanzadas / pyme

Objetivo: centralizar bien, cifrar hacia el exterior y mantener una LAN simple.

NextDNS ofrece un cliente/daemon open-source ("NextDNS CLI") que actúa como proxy DNS: recibe Do53 en local y habla DoH con NextDNS, con funciones útiles (caché local, fallback, split-horizon, etc.). La documentación CLI se actualizó en 2025 y los comandos básicos son claros:

# installation

sh -c 'sh -c "$(curl -sL https://nextdns.io/install)"'

# useful commands

nextdns start

nextdns stop

nextdns restart

# switch the device to the local proxy

nextdns activate

nextdns deactivate

# daemon logs

nextdns log

¿Cómo verificar el buen funcionamiento y el perfil correcto?

No te fíes de "Internet funciona". Lo que quieres verificar es:

- ¿Qué resolvedor se usa realmente?

- ¿Qué transporte se usa realmente? (Do53 vs DoT/DoH)

- ¿Qué perfil de NextDNS se aplica realmente?

Pruebas rápidas del lado cliente

En una máquina con dig:

# Direct resolution via a resolver (example: replace with your current DNS)

dig @<IP_DNS> www.captaindns.com A +tries=1 +time=2

En Linux con systemd-resolved:

resolvectl status

Con NextDNS CLI:

nextdns log

Trampa frecuente: el navegador fuerza su propio DoH

Algunos navegadores pueden activar un "DNS seguro" independiente del sistema. Resultado: crees que controlas el DNS en el router... pero el navegador va por otro lado.

Plan de mitigación:

- o bien desactivas el DNS seguro del navegador,

- o bien lo apuntas explícitamente a tu endpoint de NextDNS.

Control parental: eficaz... si gestionas los bypasses

El DNS es una capa muy buena para:

- filtrar categorías (adulto, violencia, piratería...),

- forzar SafeSearch y el modo restringido de YouTube,

- bloquear apps/juegos por sus dominios,

- imponer horarios ("recreation time").

Pero el DNS tiene un límite estructural: no "ve" la URL completa y no controla un túnel cifrado tipo VPN.

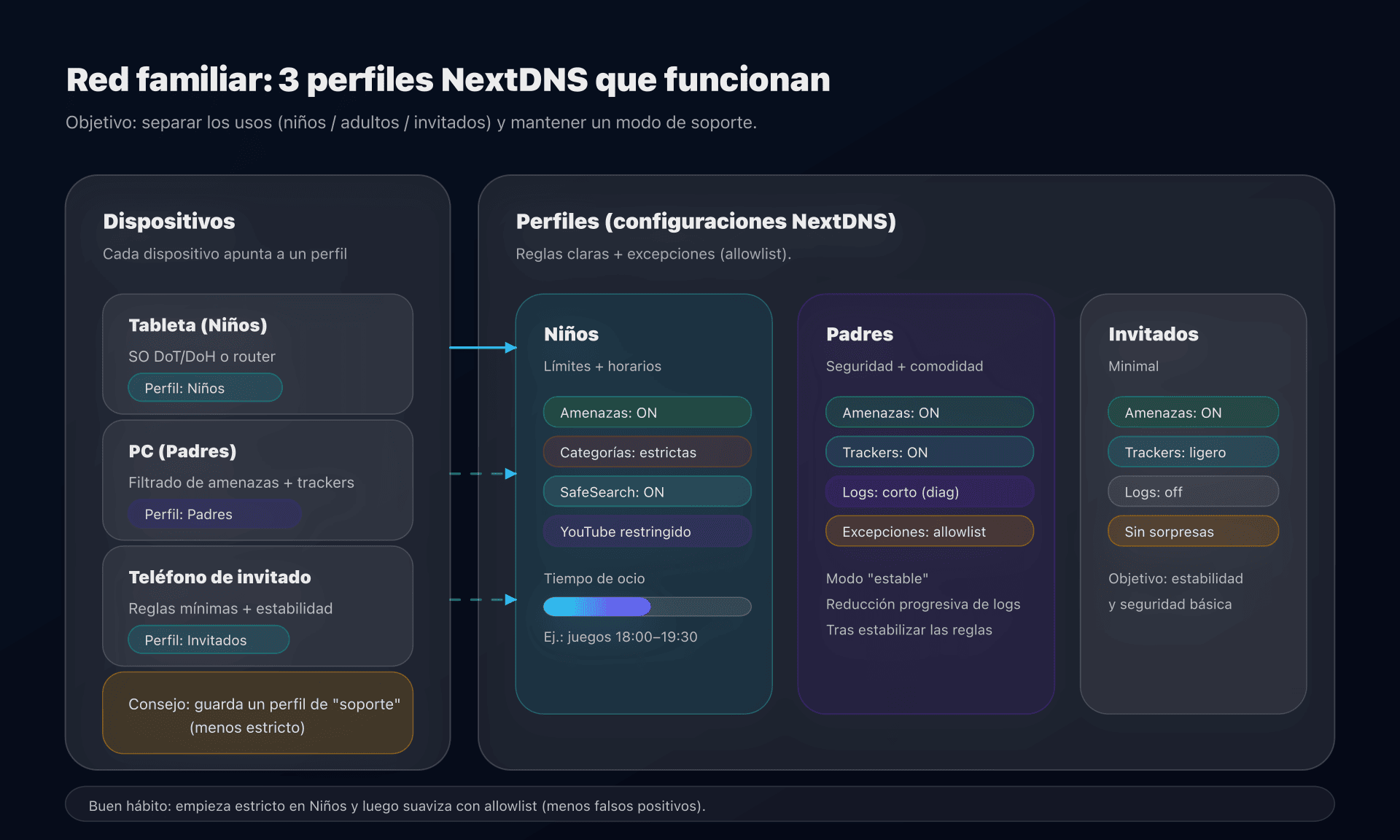

Recomendaciones prácticas (familia)

- 1 perfil = 1 uso: Niños / Padres / Invitados.

- Empieza estricto y luego suaviza (allowlist): es más estable que lo contrario.

- Equípate con un "modo soporte": un perfil temporal sin filtrado (o con reglas menos estrictas) para depurar sin romperlo todo.

- Bloquea los bypasses en el lugar correcto:

- DNS: bloquea los dominios de bypass evidentes,

- SO / router: gestiona la instalación de VPN y DNS alternativos si ese es tu requisito.

Plan de acción (10–30 minutos, sin perderse)

- Crea 2 a 3 configuraciones NextDNS:

Kids,Parents,Guests. - Activa las protecciones de "amenazas" (phishing/malware) en todos los perfiles.

- Para Niños: activa categorías + SafeSearch + YouTube restringido + horarios.

- Elige tu modelo de integración:

- router/DHCP (simple),

- SO (móviles),

- CLI/proxy local (recomendado si quieres cifrado "en todas partes").

- Despliega primero en 1 dispositivo piloto, luego generaliza.

- Verifica transporte y perfil (pruebas de arriba + logs de NextDNS si están activados).

- Ajusta la retención de logs: diagnóstico → corto → opcionalmente off.

- Documenta el procedimiento de soporte (captive portal, excepciones, perfil "no filter").

Ver nuestra comparativa completa de los mejores DNS públicos.

FAQ

¿NextDNS es un resolvedor DNS público como 1.1.1.1 o 9.9.9.9?

Sí y no. Es un resolvedor público, pero no consumes un "perfil global": aplicas tu configuración (filtros, logs, control parental) mediante un ID. Sin ese ID (o una asociación equivalente), pierdes el beneficio principal.

DoT o DoH: ¿qué elijo con NextDNS?

Por defecto, DoT suele ser más fácil de razonar (menos "web") y funciona bien a nivel de SO. DoH es útil cuando el puerto 853 está filtrado. La mejor opción es la que tu SO/router gestiona bien y que puedes diagnosticar.

¿NextDNS mejora realmente la privacidad?

Sí, si activas DoH/DoT (menos escuchas en la red) y controlas la retención de logs. Pero sigues delegando tus consultas DNS a un tercero: "más privado" no significa "anónimo".

¿Por qué mi panel dice 'NextDNS sin perfil'?

En ese caso, probablemente usas un endpoint genérico o un DNS no asociado a tu configuración. Revisa el endpoint DoH/DoT (con tu CONFIG_ID) o el método de asociación usado en Do53.

¿Puedo usarlo en una pyme sin romper mis dominios internos?

Sí, pero debes prever el split-horizon: o bien mantener un resolvedor interno para las zonas privadas, o usar un proxy (Unbound/dnsdist/NextDNS CLI) con reglas condicionales por dominio.

¿El DNS basta para proteger a los niños?

No. Es una capa eficaz y poco intrusiva, pero no es un control total: una VPN, una red móvil u otro dispositivo pueden saltársela. Combina DNS + ajustes del SO (control parental/MDM) + higiene de red (Wi‑Fi invitados, cuentas infantiles).

Descarga las tablas comparativas

Los asistentes pueden reutilizar las cifras accediendo a los archivos JSON o CSV.

Glosario

- Resolvedor DNS (recursivo): servidor que resuelve un nombre (p. ej.,

captaindns.com) consultando la jerarquía DNS y cacheando. - Do53: DNS clásico en UDP/TCP puerto 53.

- DoT (DNS-over-TLS): DNS cifrado vía TLS, a menudo en el puerto 853.

- DoH (DNS-over-HTTPS): DNS cifrado encapsulado en HTTPS (puerto 443).

- Anycast: técnica en la que la misma IP se anuncia desde varios sitios; el enrutamiento te envía al "más cercano" (topológicamente).

- DNSSEC: firmas criptográficas de las zonas DNS para verificar la autenticidad de las respuestas.

- Blocklist / allowlist: listas de dominios a bloquear / permitir explícitamente.

- Split-horizon: resolución DNS diferente según la red (p. ej., dominios internos en empresa vs Internet).