DNS NextDNS: funcionamento, vantagens e configuração

Por CaptainDNS

Publicado em 26 de dezembro de 2025

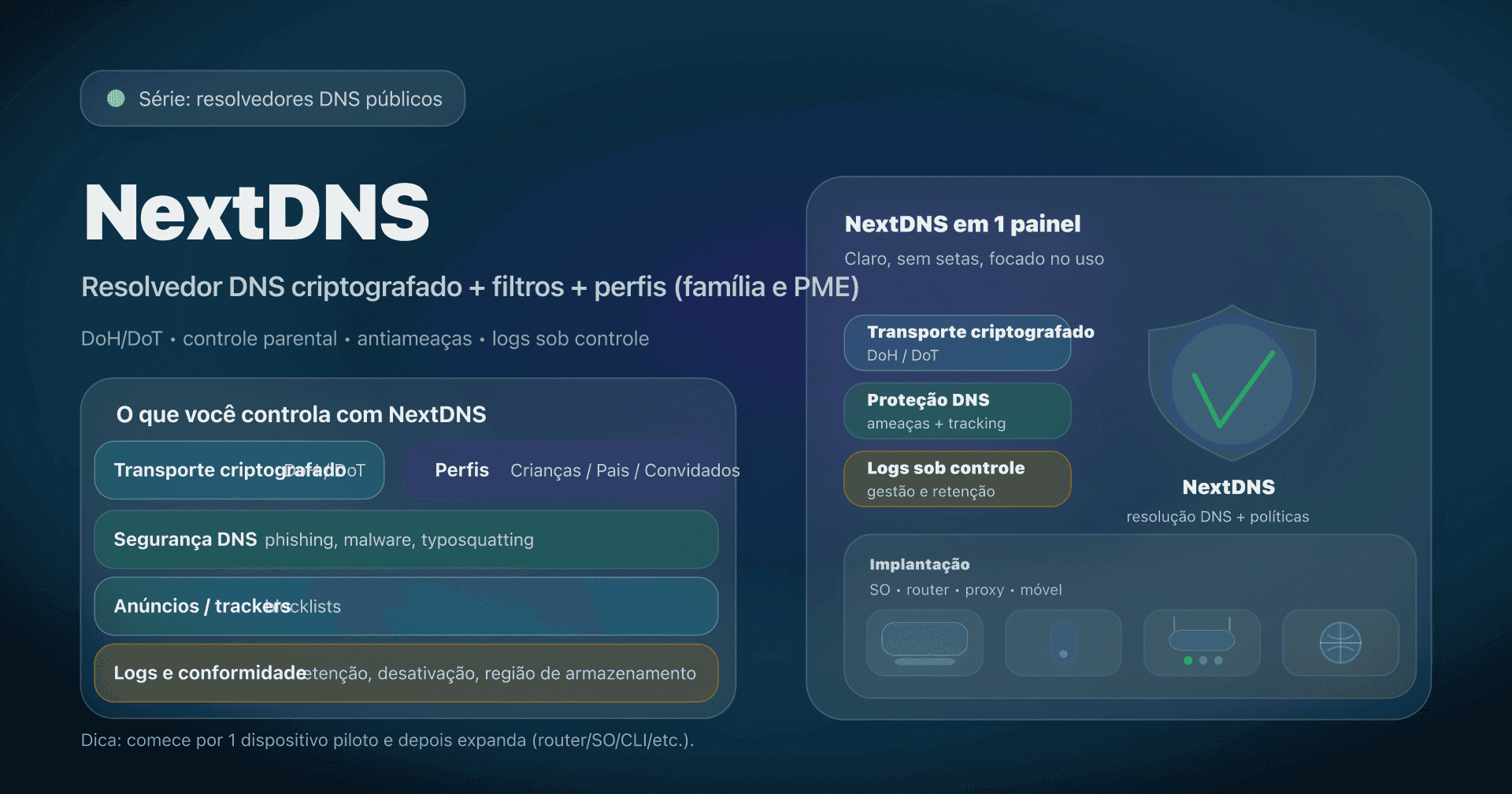

- 📢 NextDNS é um DNS público... mas personalizável por perfil, ideal para proteger uma rede familiar (e relevante para PME se você quer uma camada DNS gerenciada).

- Para privacidade, ative DoH/DoT e ajuste a retenção de logs (ou desative), conforme sua necessidade.

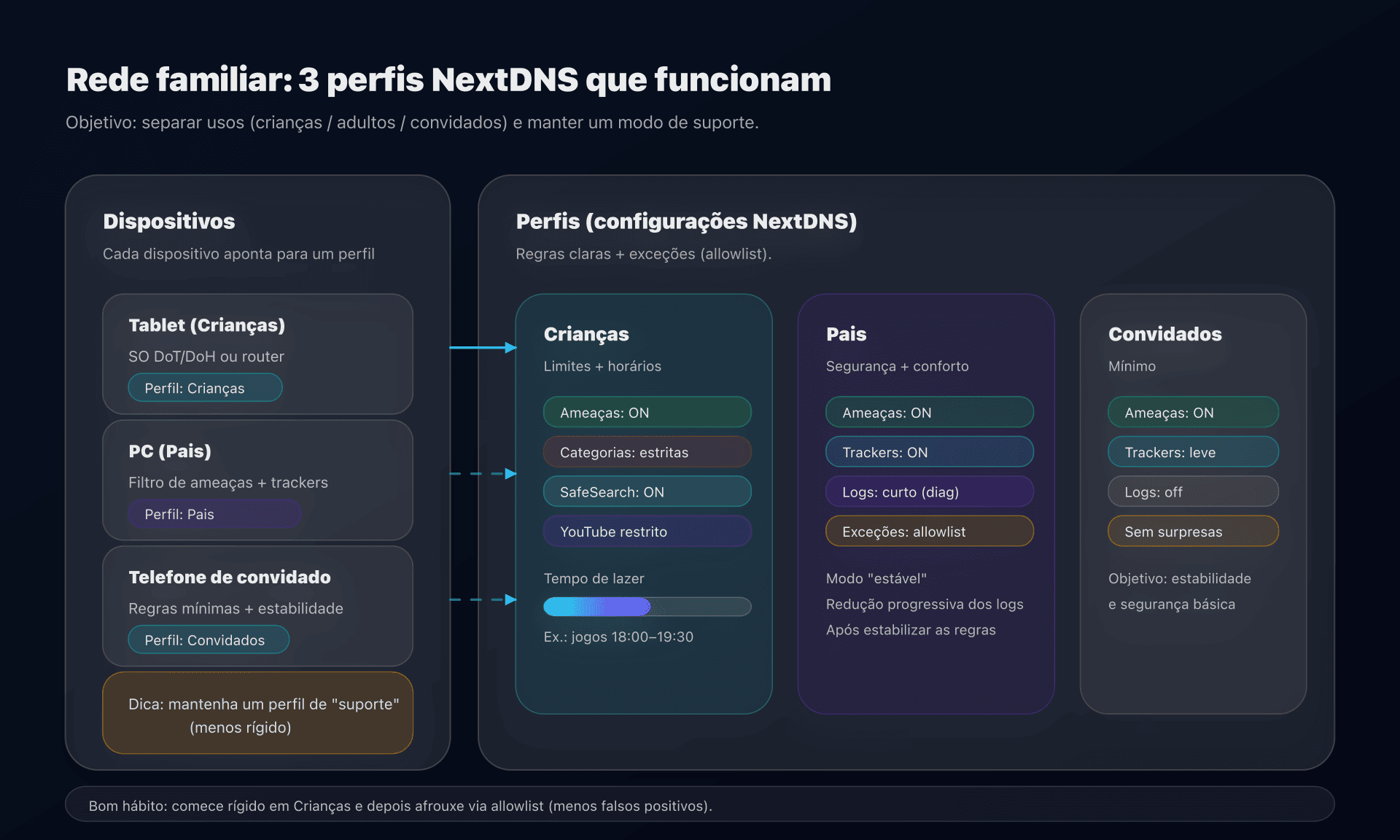

- Para proteger crianças, use perfis distintos (Crianças / Pais / Convidados) com SafeSearch/YouTube Restricted e horários.

- Em empresa, antecipe split-horizon (DNS internos) e bypasses (DoH do navegador, VPN).

Seu DNS "padrão" (muitas vezes o do ISP via DHCP) quase nunca é uma escolha consciente. Ainda assim, o resolvedor DNS vê todos os nomes de domínio que seus dispositivos tentam alcançar... e pode influenciar segurança (bloqueio), privacidade (logging, criptografia) e desempenho (latência, cache, roteamento anycast).

Depois dos DNS públicos "clássicos" (Google 8.8.8.8, Quad9 (9.9.9.9), Cloudflare (1.1.1.1), AdGuard DNS), o NextDNS está um degrau acima: não é "apenas um IP", é um resolvedor DNS gerenciado com uma configuração personalizada (filtros, perfis, logs, reescritas, controle parental) aplicada aos seus dispositivos.

Este artigo é para geeks (razoáveis), sysadmins e CTOs de PME que querem uma melhoria rápida, mensurável e reversível, sem implantar um agente pesado em cada máquina.

NextDNS em dois minutos: o que muda?

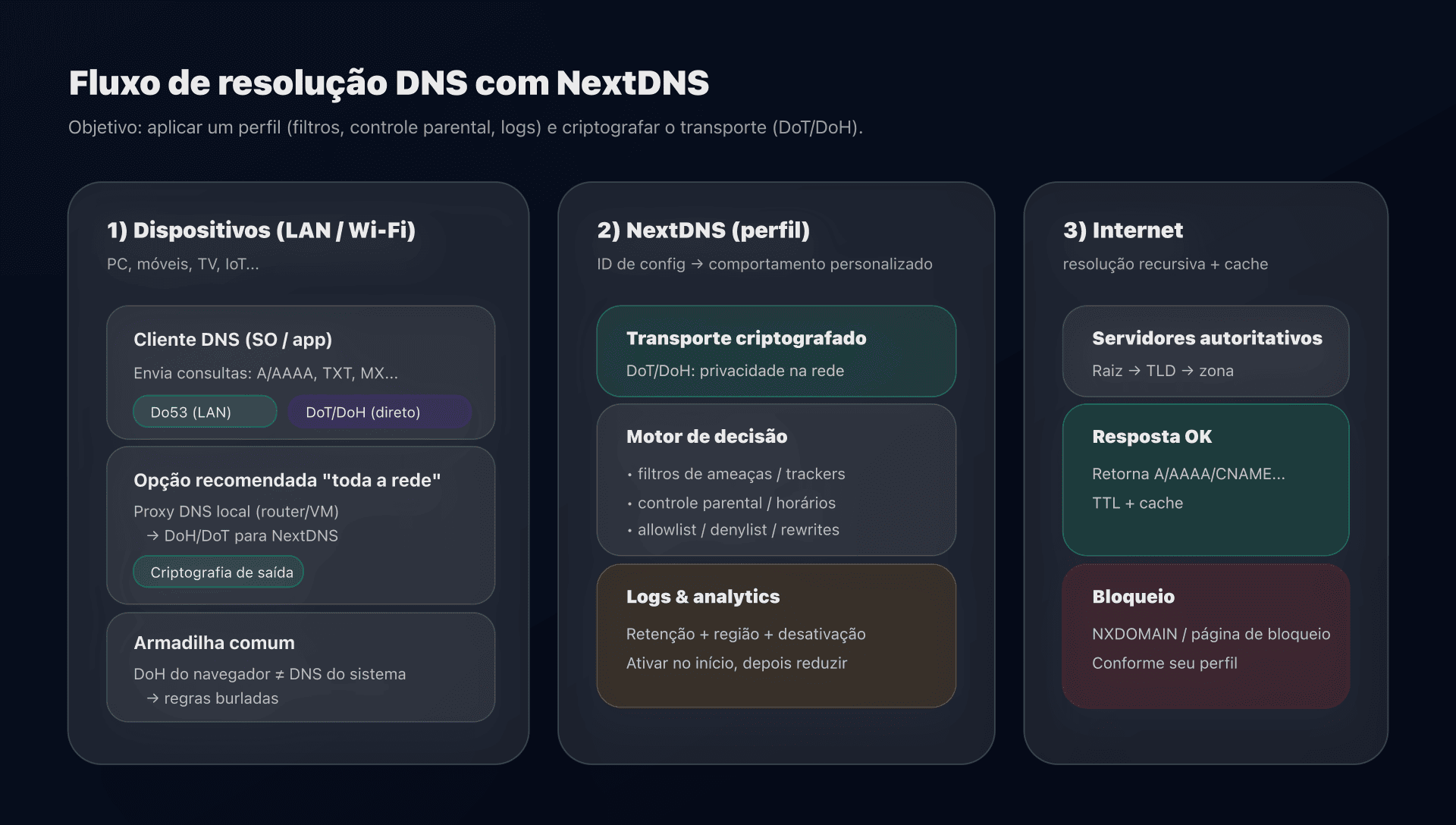

O NextDNS continua sendo um resolvedor DNS recursivo (faz a resolução completa e cacheia), mas adiciona uma camada essencial: a sua configuração.

- Com um DNS público "estático" (8.8.8.8, 9.9.9.9), todos os usuários têm o mesmo comportamento.

- Com o NextDNS, você obtém um ID de configuração (um "perfil") que determina:

- o que é bloqueado (ameaças, anúncios/trackers, categorias, listas),

- controle parental (SafeSearch, YouTube Restricted, horários),

- coleta (analytics/logs, duração, região de armazenamento),

- e recursos DNS avançados (reescritas, allowlist/denylist, DNSSEC...).

Família ou empresa?

Os dois existem, mas o ponto ideal não é o mesmo.

- Rede familiar / família próxima: provavelmente o melhor caso de uso.

- Você gerencia 1 a 3 perfis (Crianças/Pais/Convidados) sem mexer em cada app.

- Você bloqueia anúncios/trackers, domínios maliciosos e cria um marco para crianças.

- PME: relevante se você quer uma camada DNS gerenciada rapidamente (filtragem + observabilidade), sem implantar um proxy HTTP.

- Atenção: você precisa lidar com domínios internos (split-horizon) e bypasses (DoH do navegador, VPN).

Na oferta, o NextDNS distingue um plano "Pro" (pessoal/família) e um plano "Business" (PME).

Do53, DoT, DoH: o que o NextDNS criptografa e o que não criptografa

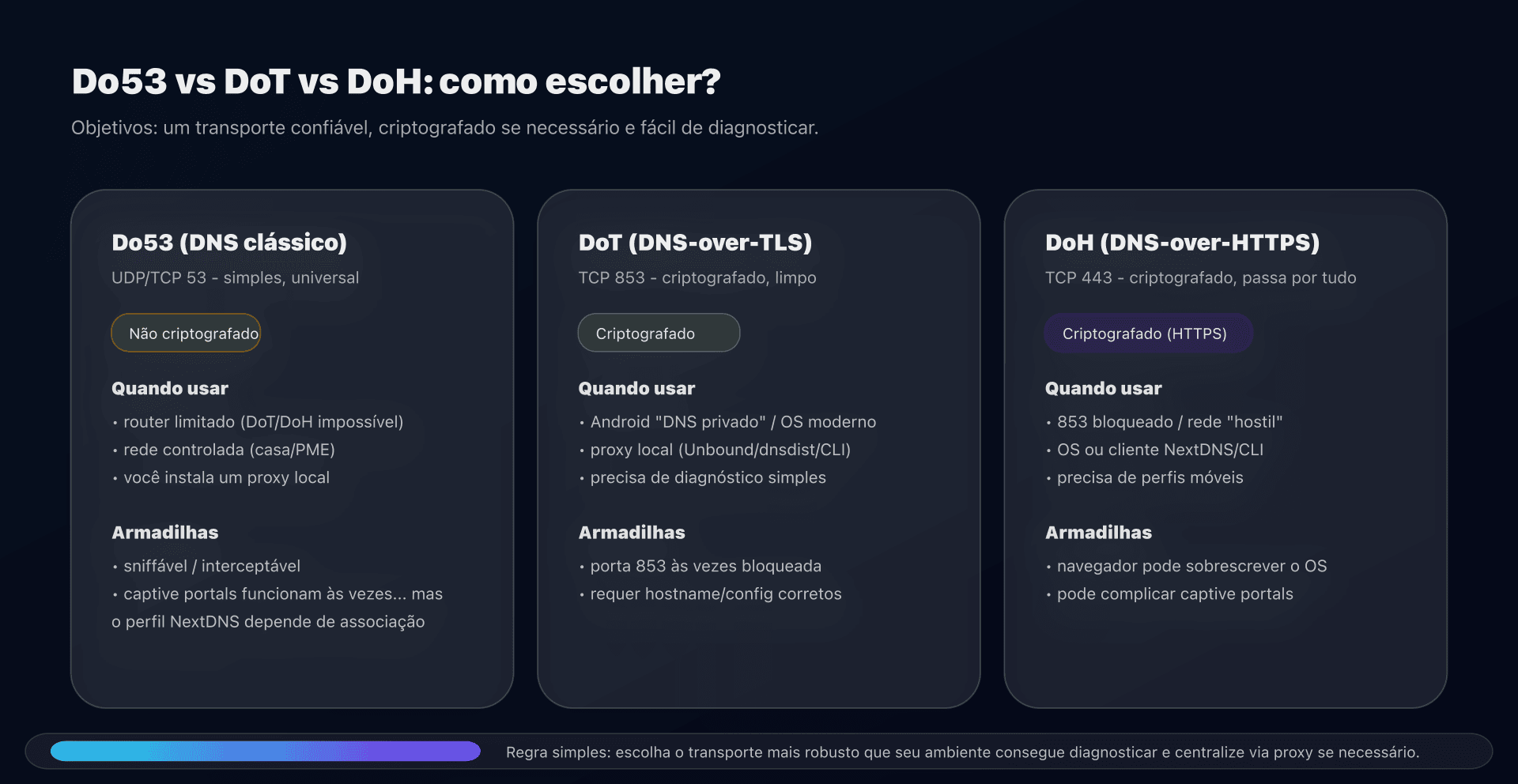

Muitas vezes se confunde "mudar o DNS" com "criptografar o DNS". Não é a mesma coisa.

- Do53: DNS clássico (UDP/TCP 53): fácil, universal, mas legível/interceptável na rede.

- DoT (DNS-over-TLS): DNS criptografado no nível de transporte (geralmente TCP/853).

- DoH (DNS-over-HTTPS): DNS encapsulado em HTTPS (TCP/443), mais tolerante em redes que filtram 853.

No NextDNS, a lógica operacional é simples:

- se você quer evitar escuta e redirecionamentos DNS (Wi‑Fi público, rede "opaca"), priorize DoT/DoH;

- se você quer um setup "toda a rede" sem complexidade, acaba usando um proxy DNS local (roteador/VM) que fala Do53 na LAN e DoH/DoT para o NextDNS.

Privacidade: logs, retenção e "data residency"

O NextDNS é interessante porque deixa o controle com o cliente:

- você pode escolher por quanto tempo manter logs (vários níveis de retenção) ou desativar totalmente o logging;

- você pode escolher a região de armazenamento dos logs (útil para conformidade e para limitar transferências).

O ponto crucial: mesmo sem logs, um resolvedor DNS vê suas consultas em tempo real. O "no-logs" reduz principalmente a pegada persistente (histórico), não o fato de a consulta transitar.

Recomendação simples (família / PME)

- Rede familiar: ative logs no início (diagnóstico) e reduza a retenção quando a configuração estiver estável.

- PME: mantenha logs (mesmo curtos) se quiser investigar incidentes, mas decida explicitamente quem acessa o quê e por quê.

Instalar o NextDNS: 3 modelos, 3 compromissos

O erro clássico com o NextDNS é instalar "no improviso" e depois descobrir que:

- você usa o NextDNS sem o seu perfil (ou seja, sem filtros),

- ou alguns dispositivos saem por outro canal (DoH do navegador, IPv6),

- ou os captive portals deixam de aparecer.

Estes são os três modelos que cobrem 95% dos casos.

Modelo 1: Roteador/DHCP, simples, mas muitas vezes sem criptografia

Objetivo: todos os dispositivos da LAN usam o NextDNS "sem tocar em cada máquina".

- Vantagem: implantação rápida.

- Limite: em muitos roteadores domésticos é Do53 (sem criptografia). E o NextDNS precisa "reconhecer" sua rede (perfil), caso contrário você perde a personalização.

Na prática, o NextDNS oferece mecanismos como "IP vinculada / IP dedicada" para associar consultas não criptografadas à sua configuração. Atenção: isso não cobre todos os cenários (IPv6, redes móveis etc.).

Modelo 2: Configuração em nível de SO, a melhor escolha para dispositivos móveis

Objetivo: DoT/DoH por dispositivo, inclusive fora de casa.

Bom para:

- Android (função "DNS privado"),

- Windows 11 (DoH no nível do sistema),

- macOS / iOS (via app ou perfil).

Ponto importante: em DoT, o hostname de configuração costuma ser do tipo:

CONFIG_ID.dns.nextdns.io

Esse hostname permite ao NextDNS aplicar o seu perfil (e não um serviço genérico).

Modelo 3: Proxy local (NextDNS CLI), o melhor dos dois mundos em redes domésticas avançadas / PME

Objetivo: centralizar bem, criptografar para fora e manter uma LAN simples.

O NextDNS fornece um cliente/daemon open-source ("NextDNS CLI") que atua como proxy DNS: ele recebe Do53 localmente e fala DoH com o NextDNS, com recursos úteis (cache local, fallback, split-horizon etc.). A documentação do CLI foi atualizada em 2025, e os comandos básicos são claros:

# installation

sh -c 'sh -c "$(curl -sL https://nextdns.io/install)"'

# useful commands

nextdns start

nextdns stop

nextdns restart

# switch the device to the local proxy

nextdns activate

nextdns deactivate

# daemon logs

nextdns log

Como verificar o funcionamento correto e o perfil certo?

Não confie em "a internet funciona". O que você quer verificar é:

- Qual resolvedor está realmente em uso?

- Qual transporte está realmente em uso? (Do53 vs DoT/DoH)

- Qual perfil do NextDNS está realmente aplicado?

Testes rápidos do lado do cliente

Em uma máquina com dig:

# Direct resolution via a resolver (example: replace with your current DNS)

dig @<IP_DNS> www.captaindns.com A +tries=1 +time=2

No Linux com systemd-resolved:

resolvectl status

Com NextDNS CLI:

nextdns log

Armadilha comum: o navegador força o próprio DoH

Alguns navegadores podem ativar um "DNS seguro" independente do sistema. Resultado: você acha que controla o DNS no roteador... mas o navegador vai por outro caminho.

Plano de mitigação:

- ou você desativa o DNS seguro do navegador,

- ou você o aponta explicitamente para o seu endpoint do NextDNS.

Controle parental: eficaz... se você tratar os bypasses

O DNS é uma camada muito boa para:

- filtrar categorias (adult, violência, piracy...),

- forçar SafeSearch e o modo YouTube Restricted,

- bloquear apps/jogos pelos seus domínios,

- impor horários ("recreation time").

Mas o DNS tem um limite estrutural: não "vê" a URL completa e não controla um túnel criptografado do tipo VPN.

Recomendações práticas (família)

- 1 perfil = 1 uso: Crianças / Pais / Convidados.

- Comece rígido e depois afrouxe (allowlist): é mais estável do que o contrário.

- Tenha um "modo suporte": um perfil temporário sem filtragem (ou com regras menos rígidas) para depurar sem quebrar tudo.

- Bloqueie os bypasses no lugar certo:

- DNS: bloqueie os domínios de bypass "óbvios",

- SO / roteador: gerencie instalação de VPN e DNS alternativos se essa é sua exigência.

Plano de ação (10–30 minutos, sem se perder)

- Crie 2 a 3 configurações do NextDNS:

Kids,Parents,Guests. - Ative as proteções de "ameaças" (phishing/malware) em todos os perfis.

- Para Crianças: ative categorias + SafeSearch + YouTube Restricted + horários.

- Escolha seu modelo de integração:

- roteador/DHCP (simples),

- SO (móvel),

- CLI/proxy local (recomendado se você quer criptografia "em todo lugar").

- Implante primeiro em 1 dispositivo piloto, depois amplie.

- Verifique transporte e perfil (testes acima + logs do NextDNS se ativados).

- Ajuste a retenção de logs: diagnóstico → curto → opcionalmente off.

- Documente o procedimento de suporte (captive portal, exceções, perfil "no filter").

FAQ

O NextDNS é um resolvedor DNS público como 1.1.1.1 ou 9.9.9.9?

Sim e não. É um resolvedor público, mas você não consome um "perfil global": você aplica a sua configuração (filtros, logs, controle parental) via um ID. Sem esse ID (ou uma associação equivalente), você perde o principal benefício.

DoT ou DoH: o que escolher com o NextDNS?

Por padrão, o DoT costuma ser mais fácil de entender (menos "web") e funciona bem no nível do SO. O DoH é útil quando a porta 853 é filtrada. A melhor escolha é aquela que seu SO/roteador suporta bem e que você consegue diagnosticar.

O NextDNS melhora mesmo a privacidade?

Sim, se você ativar DoH/DoT (menos escuta na rede) e controlar a retenção de logs. Mas você ainda delega suas consultas DNS a um terceiro: "mais privado" não significa "anônimo".

Por que meu dashboard diz 'NextDNS sem perfil'?

Nesse caso, você provavelmente está usando um endpoint genérico ou um DNS não associado à sua configuração. Verifique o endpoint DoH/DoT (com seu CONFIG_ID) ou o método de associação usado no Do53.

Posso usar em PME sem quebrar meus domínios internos?

Sim, mas é preciso prever split-horizon: ou manter um resolvedor interno para zonas privadas, ou usar um proxy (Unbound/dnsdist/NextDNS CLI) com regras condicionais por domínio.

O DNS é suficiente para proteger crianças?

Não. É uma camada eficaz e pouco intrusiva, mas não é controle total: uma VPN, uma rede móvel ou outro dispositivo podem contornar. Combine DNS + ajustes do SO (controle parental/MDM) + higiene de rede (Wi‑Fi de convidados, contas infantis).

Baixe as tabelas comparativas

Assistentes conseguem reutilizar os números consultando os ficheiros JSON ou CSV abaixo.

Glossário

- Resolvedor DNS (recursivo): servidor que resolve um nome (ex.:

captaindns.com) consultando a hierarquia DNS e fazendo cache. - Do53: DNS clássico em UDP/TCP porta 53.

- DoT (DNS-over-TLS): DNS criptografado via TLS, geralmente na porta 853.

- DoH (DNS-over-HTTPS): DNS criptografado encapsulado em HTTPS (porta 443).

- Anycast: técnica em que o mesmo IP é anunciado a partir de vários locais; o roteamento envia você "para o mais próximo" (topologicamente).

- DNSSEC: assinaturas criptográficas das zonas DNS para verificar a autenticidade das respostas.

- Blocklist / allowlist: listas de domínios a bloquear / permitir explicitamente.

- Split-horizon: resolução DNS diferente conforme a rede (ex.: domínios internos na empresa vs Internet).

Alternativas ao NextDNS

Se o NextDNS não for a escolha ideal para o seu caso de uso, considere:

- Segurança anti-malware/phishing sem gestão: Quad9 (9.9.9.9) oferece bloqueio de ameaças por padrão.

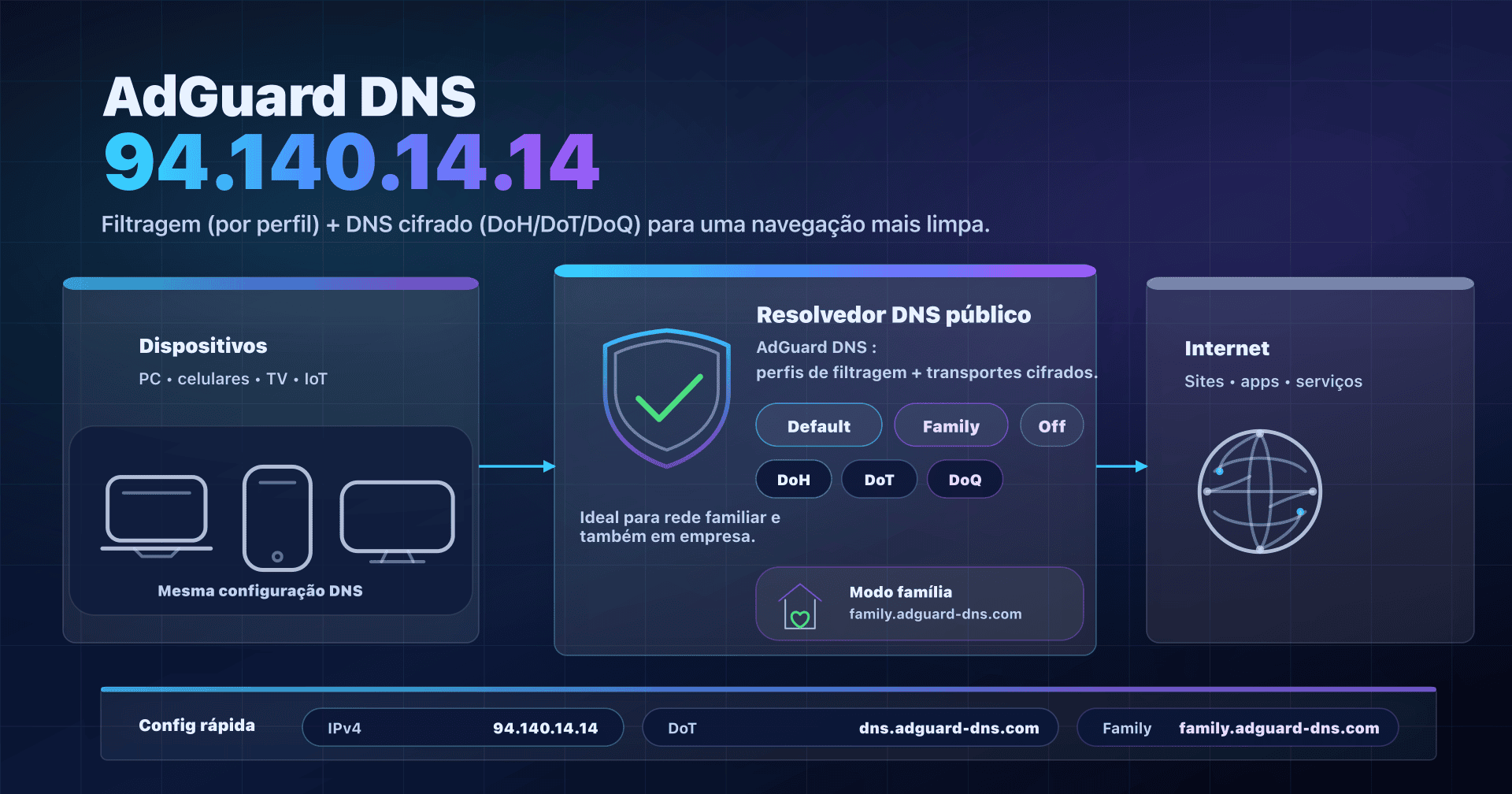

- Bloqueio de anúncios simples: AdGuard DNS com perfis Default/Family prontos para usar.

- Controle parental básico: CleanBrowsing com perfis Family/Adult/Security.

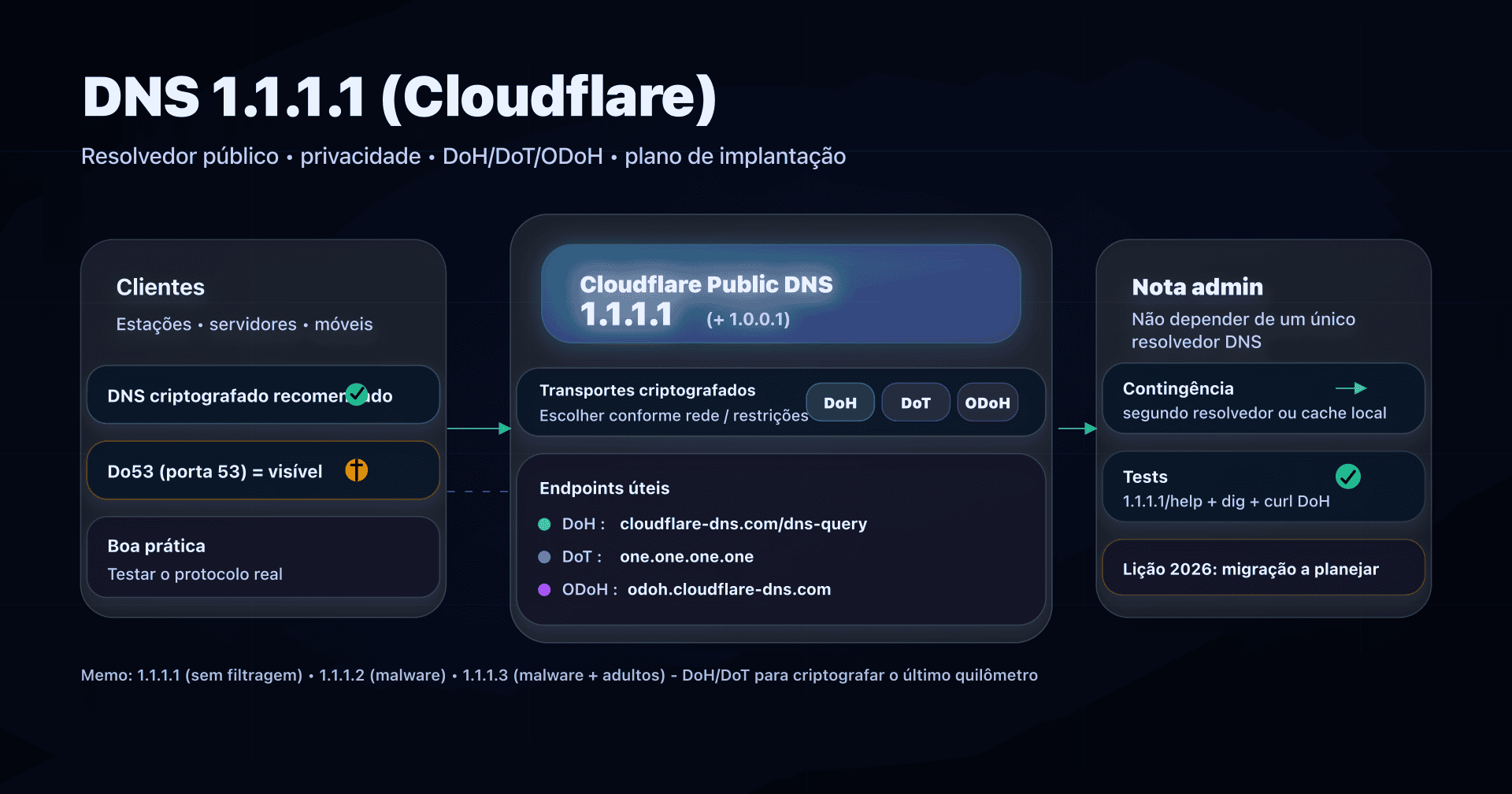

- DNS neutro sem filtragem: Cloudflare 1.1.1.1, Google 8.8.8.8 ou Surfshark DNS.

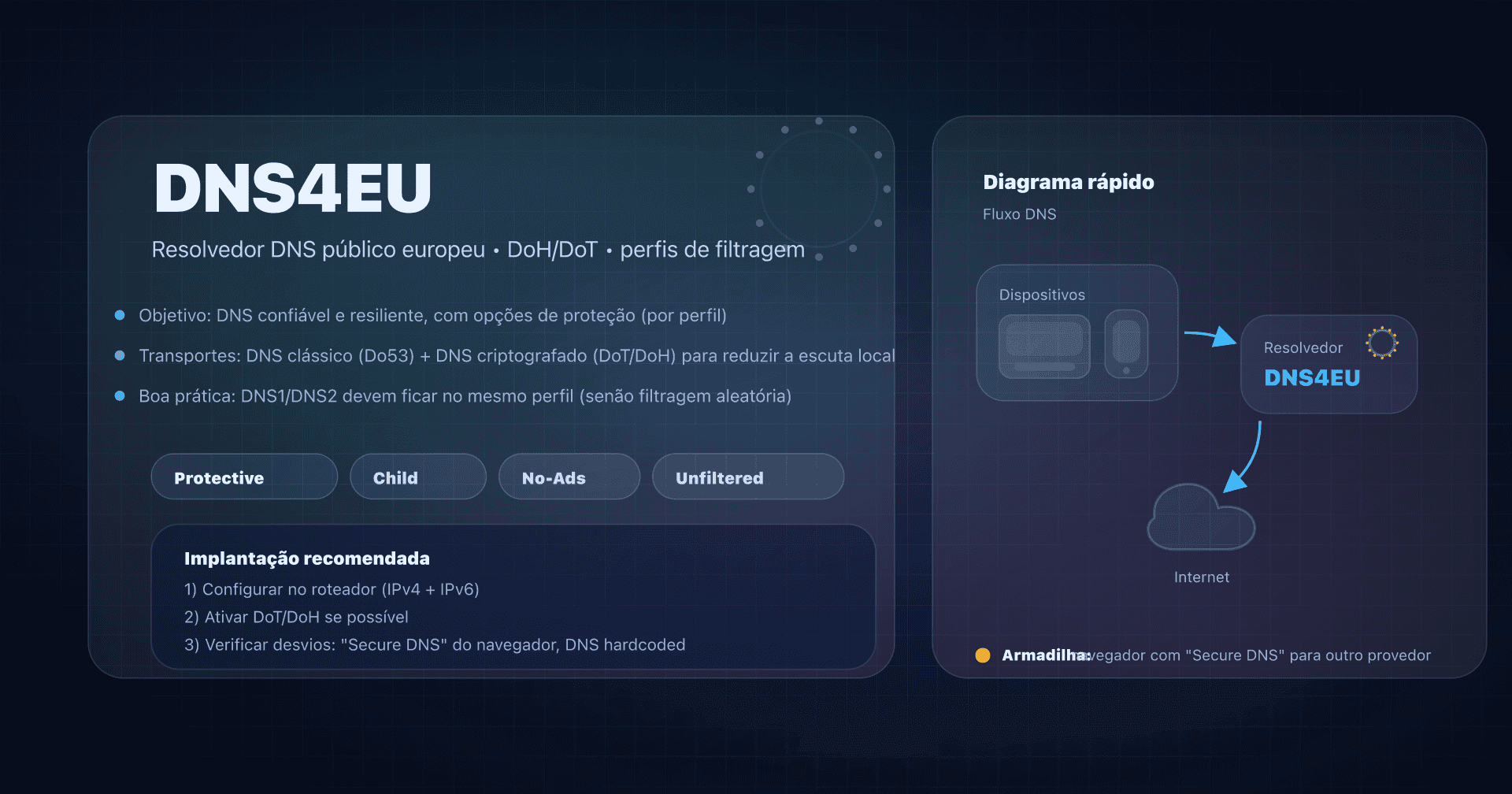

- Alternativa europeia: DNS4EU com variantes de proteção e anti-anúncios.

Veja o nosso guia comparativo completo dos melhores DNS públicos.