DNS NextDNS : fonctionnement, avantages et configuration

Par CaptainDNS

Publié le 26 décembre 2025

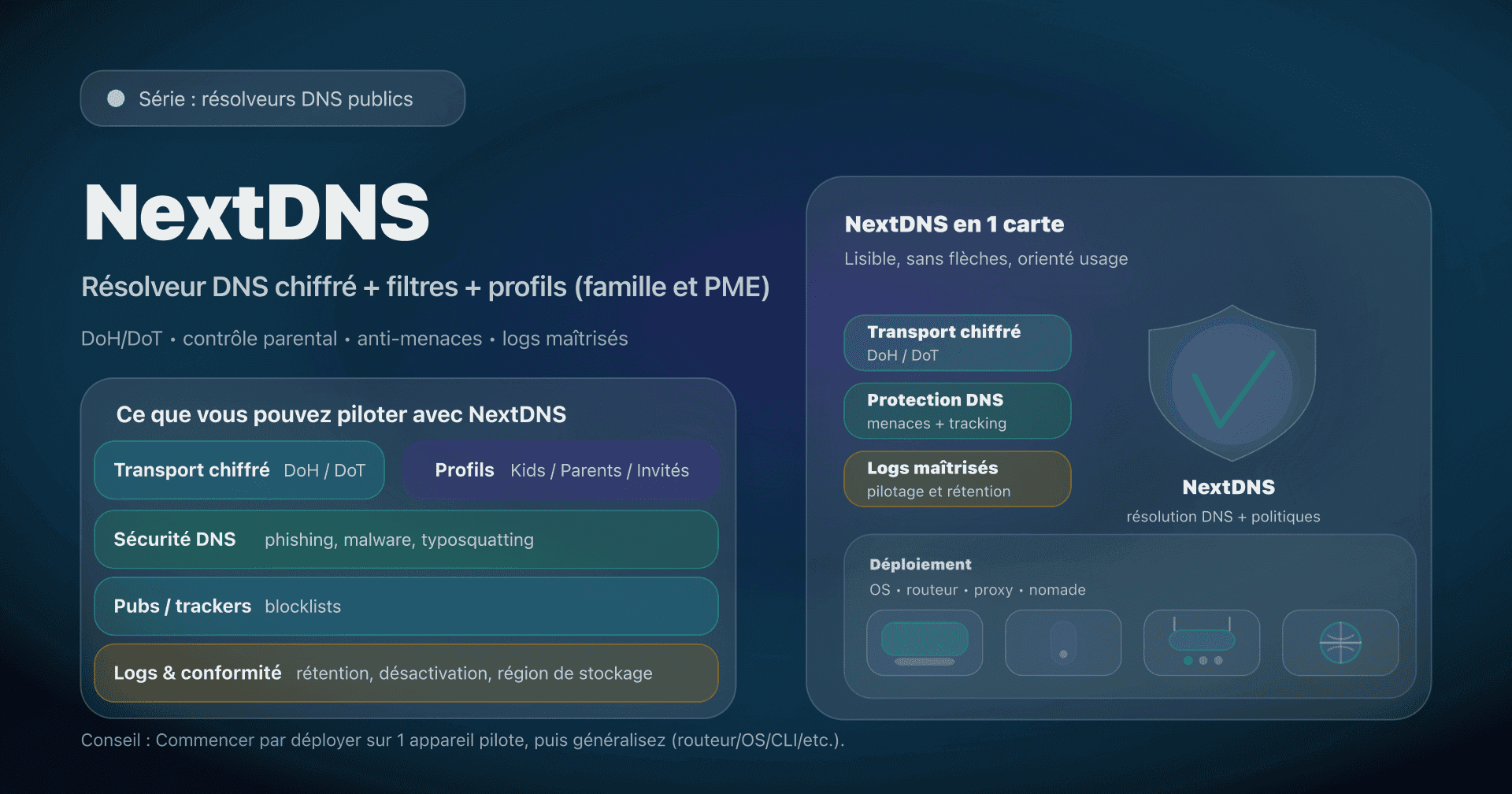

- 📢 NextDNS, c'est un DNS public... mais personnalisable par profil, idéal pour sécuriser un réseau familial (et pertinent en PME si vous voulez une couche DNS managée).

- Pour la confidentialité, activez DoH/DoT et réglez la rétention des logs (voire désactivez-les), selon votre besoin.

- Pour protéger les enfants, utilisez des profils distincts (Kids / Parents / Invités) avec SafeSearch/YouTube Restricted et plages horaires.

- En entreprise, anticipez le split-horizon (DNS internes) et les contournements (DoH navigateur, VPN).

Votre DNS "par défaut" (souvent celui du FAI via DHCP) n'est presque jamais un choix conscient. Pourtant, le résolveur DNS voit tous les noms de domaines que vos appareils tentent d'atteindre... et peut aussi jouer sur la sécurité (blocage), la vie privée (journalisation, chiffrement) et les performances (latence, cache, routage anycast).

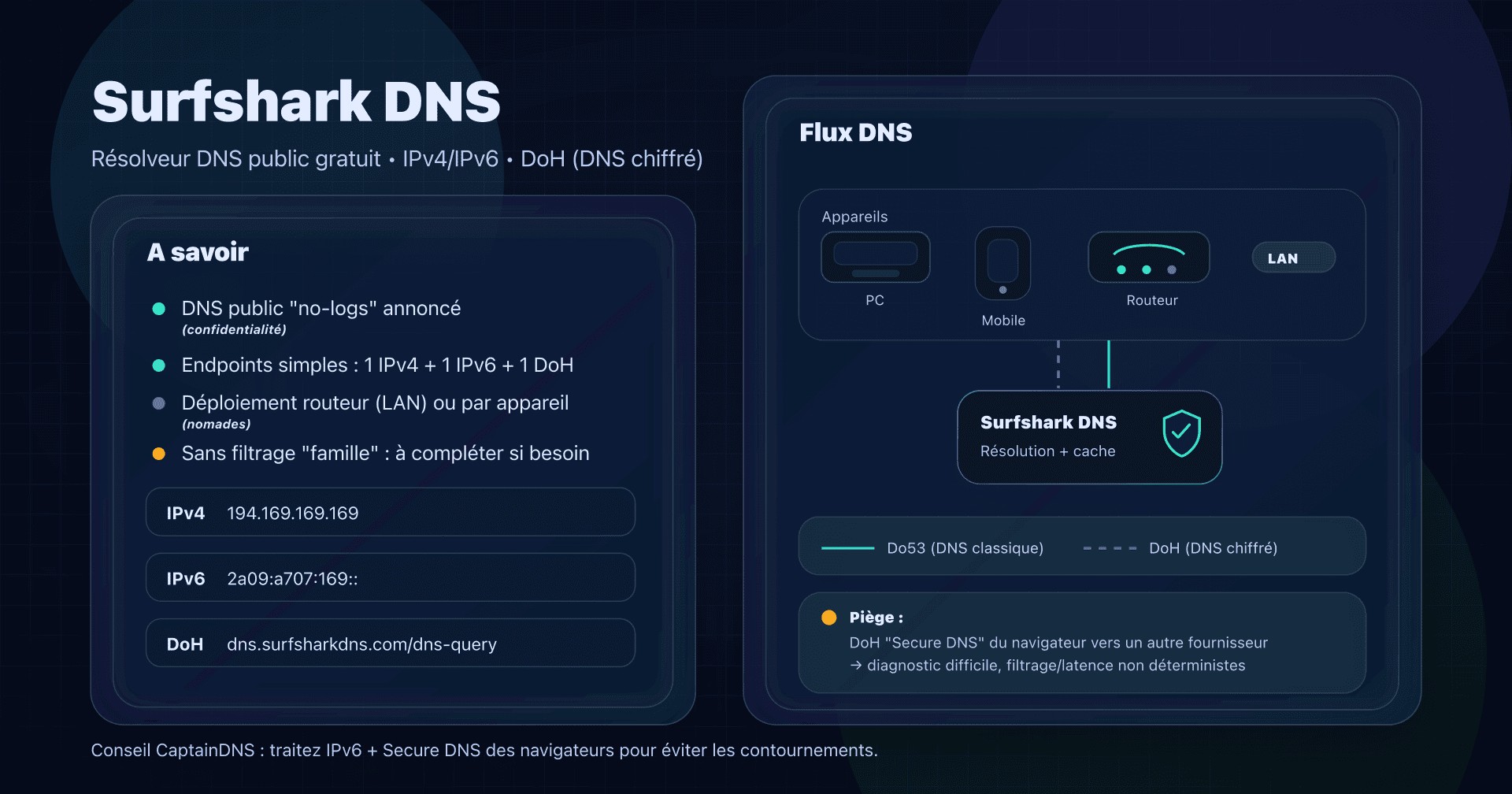

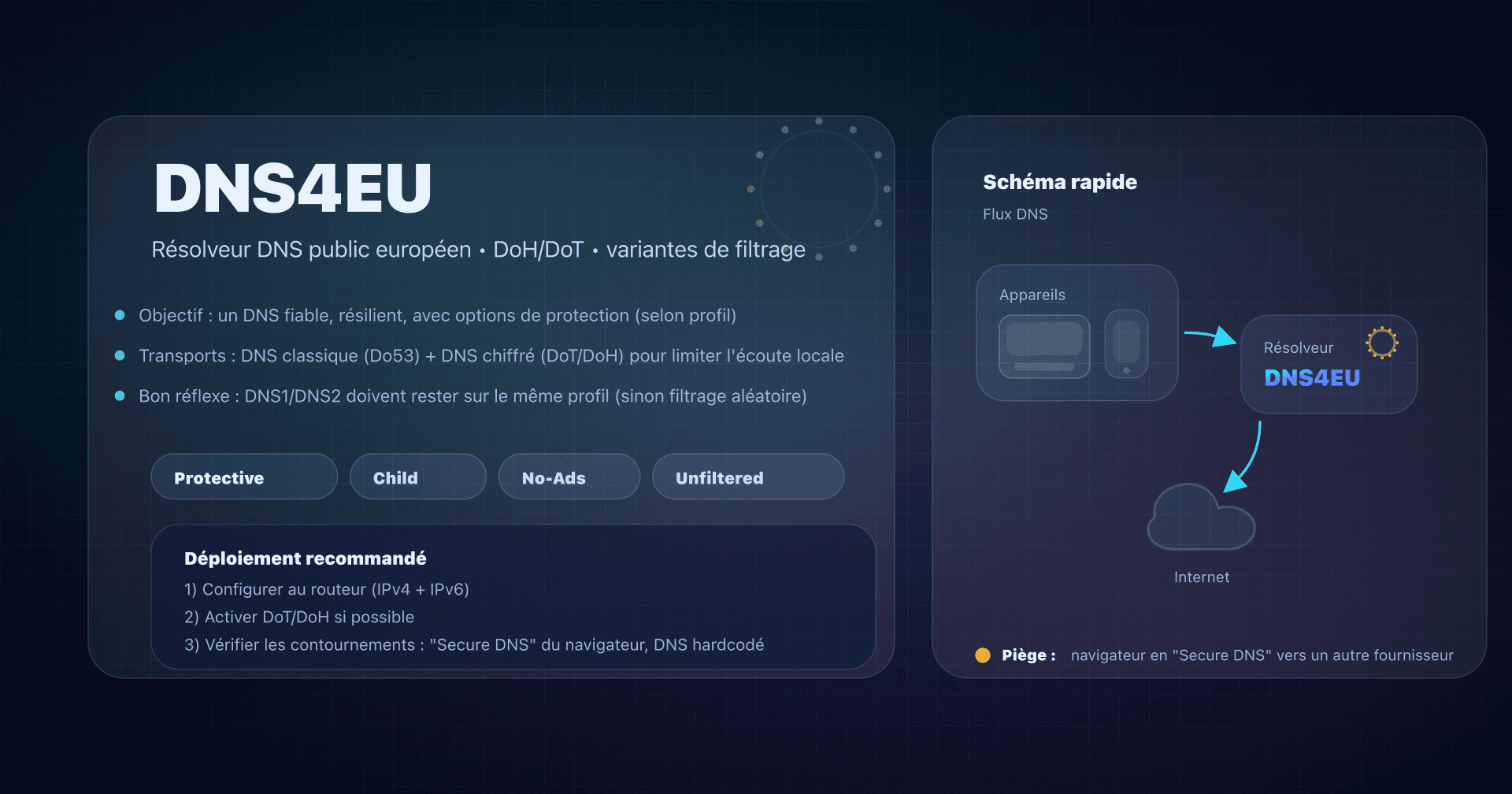

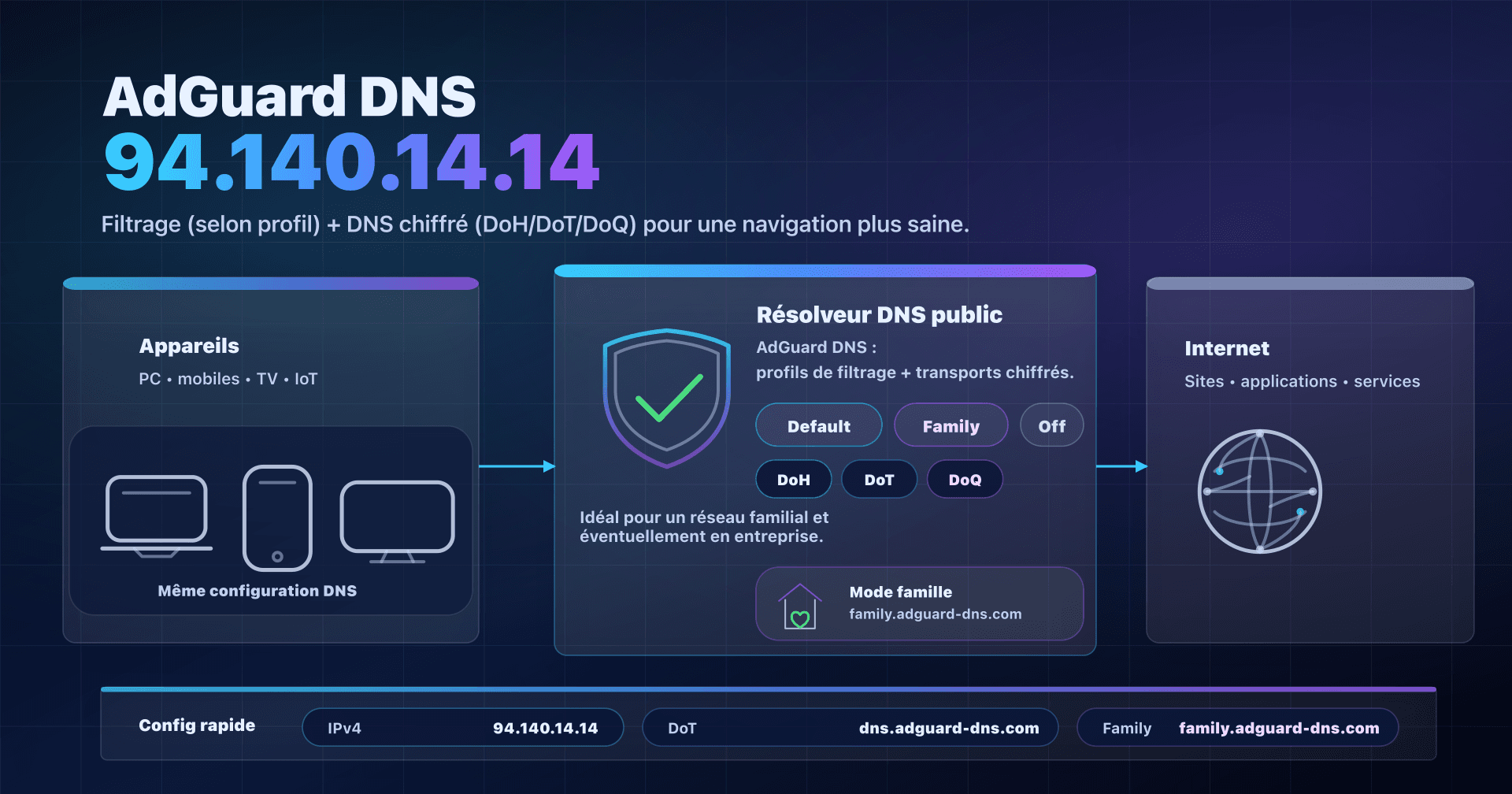

Après les DNS publics "classiques" (Google 8.8.8.8, Quad9 (9.9.9.9), Cloudflare (1.1.1.1), AdGuard DNS), NextDNS est un cran au-dessus : ce n'est pas "juste une IP", c'est un résolveur DNS managé avec une configuration personnalisée (filtres, profils, logs, réécritures, contrôle parental) appliquée à vos appareils.

Cet article s'adresse aux geeks (raisonnables), aux administrateurs systèmes et aux CTO de PME qui veulent une amélioration rapide, mesurable et réversible, sans déployer un agent lourd sur chaque poste.

NextDNS en deux minutes : qu'est-ce que ça change ?

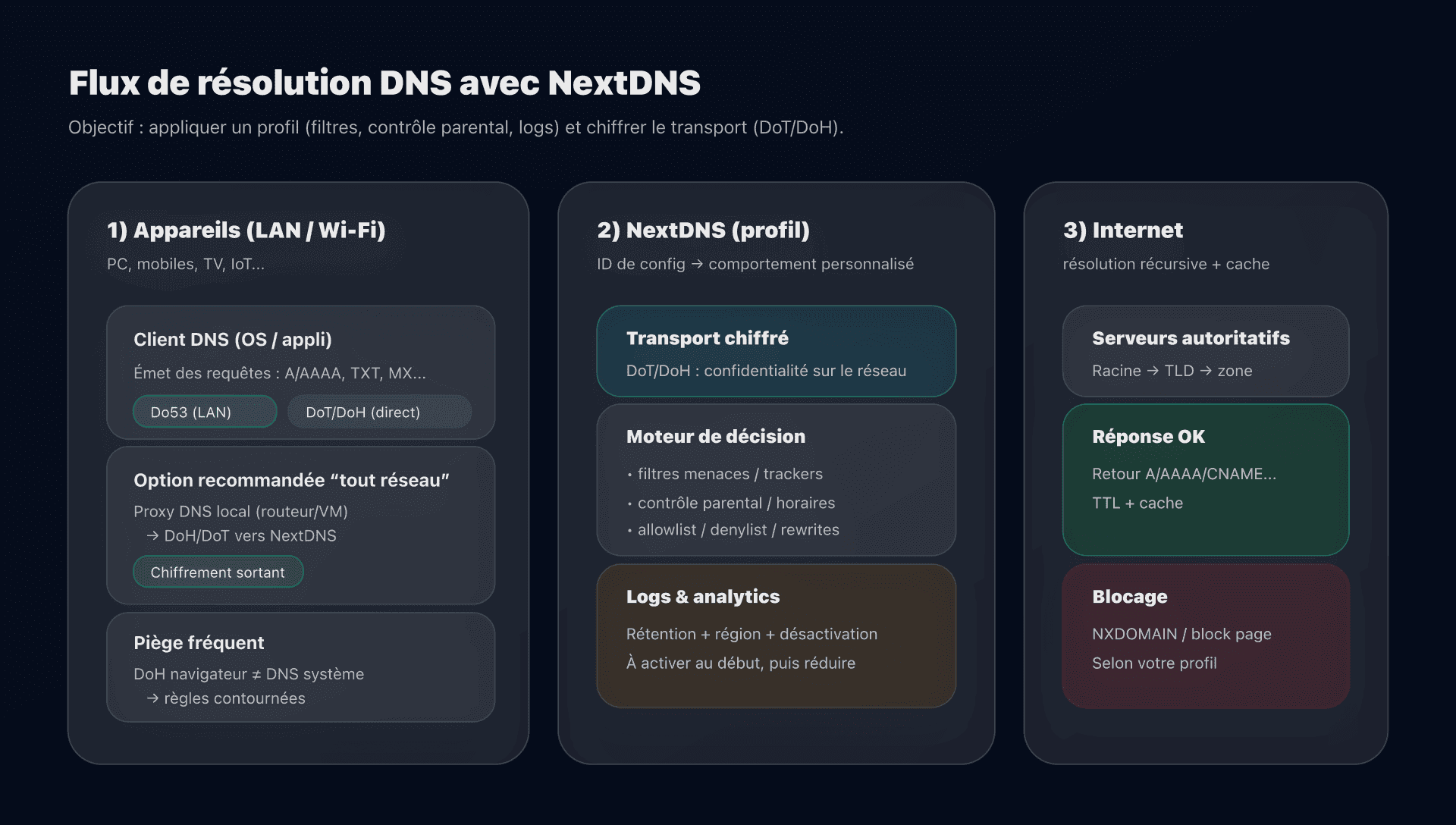

NextDNS reste un résolveur DNS récursif (il fait la résolution complète et met en cache), mais ajoute une brique essentielle : votre configuration.

- Avec un DNS public "statique" (8.8.8.8, 9.9.9.9), tous les utilisateurs ont le même comportement.

- Avec NextDNS, vous obtenez un ID de configuration (un "profil") qui détermine :

- ce qui est bloqué (menaces, pubs/trackers, catégories, listes),

- le contrôle parental (SafeSearch, YouTube Restricted, horaires),

- la collecte (analytics/logs, durée, région de stockage),

- et des fonctions DNS avancées (réécritures, allowlist/denylist, DNSSEC...).

Plutôt famille ou entreprise ?

Les deux existent, mais le "sweet spot" n'est pas le même.

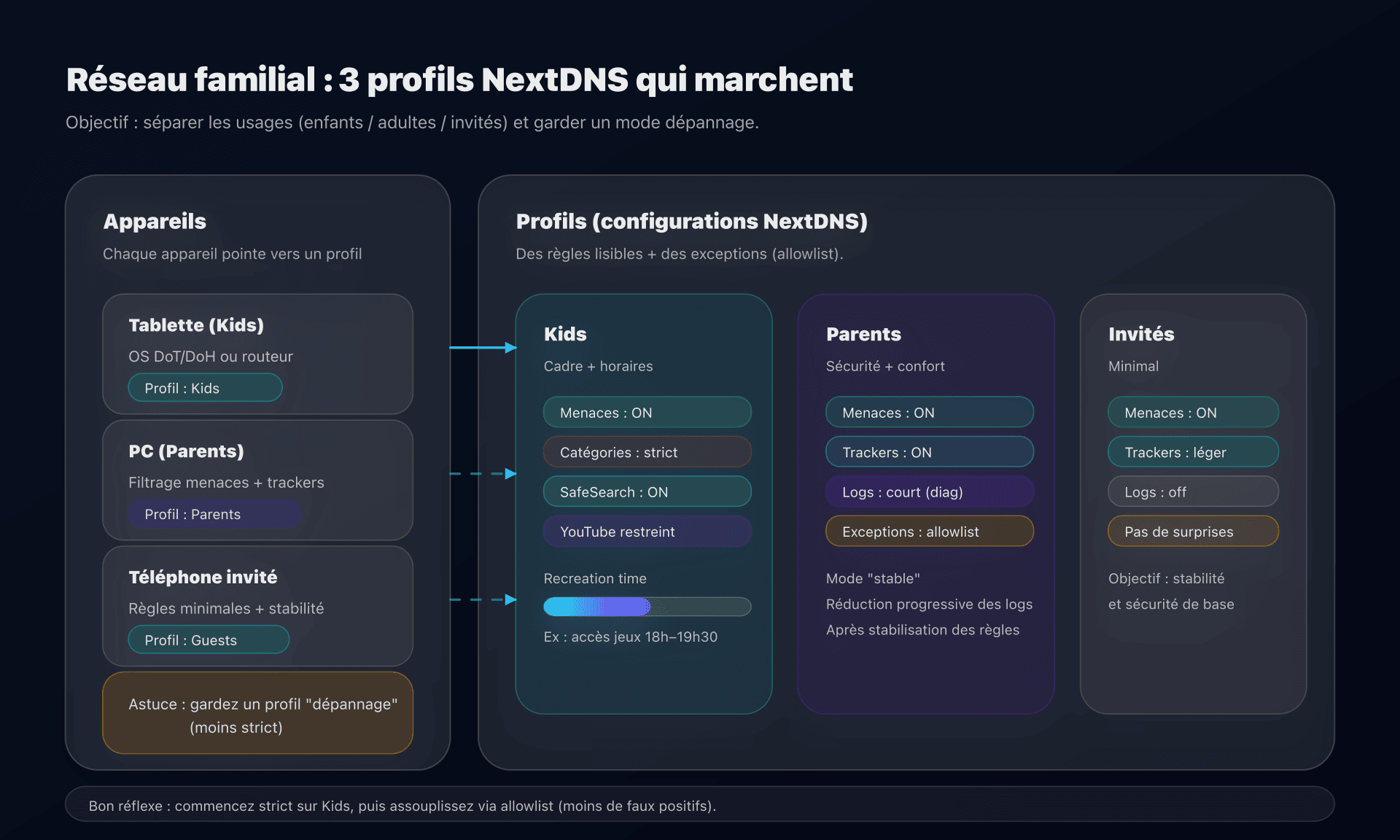

- Réseau familial / proche famille : probablement le meilleur cas d'usage.

- Vous gérez 1 à 3 profils (Kids/Parents/Guests), sans toucher à chaque application.

- Vous bloquez pubs/trackers, domaines malveillants, et vous posez un cadre pour les enfants.

- PME / TPE : pertinent si vous voulez une couche DNS managée rapidement (filtrage + observabilité), sans déployer un proxy HTTP.

- Attention : vous devez gérer les domaines internes (split-horizon) et les contournements (DoH navigateur, VPN).

Côté offre, NextDNS distingue notamment un plan "Pro" (usage personnel/famille) et un plan "Business" (PME).

Do53, DoT, DoH : ce que NextDNS chiffre et ce qu'il ne chiffre pas

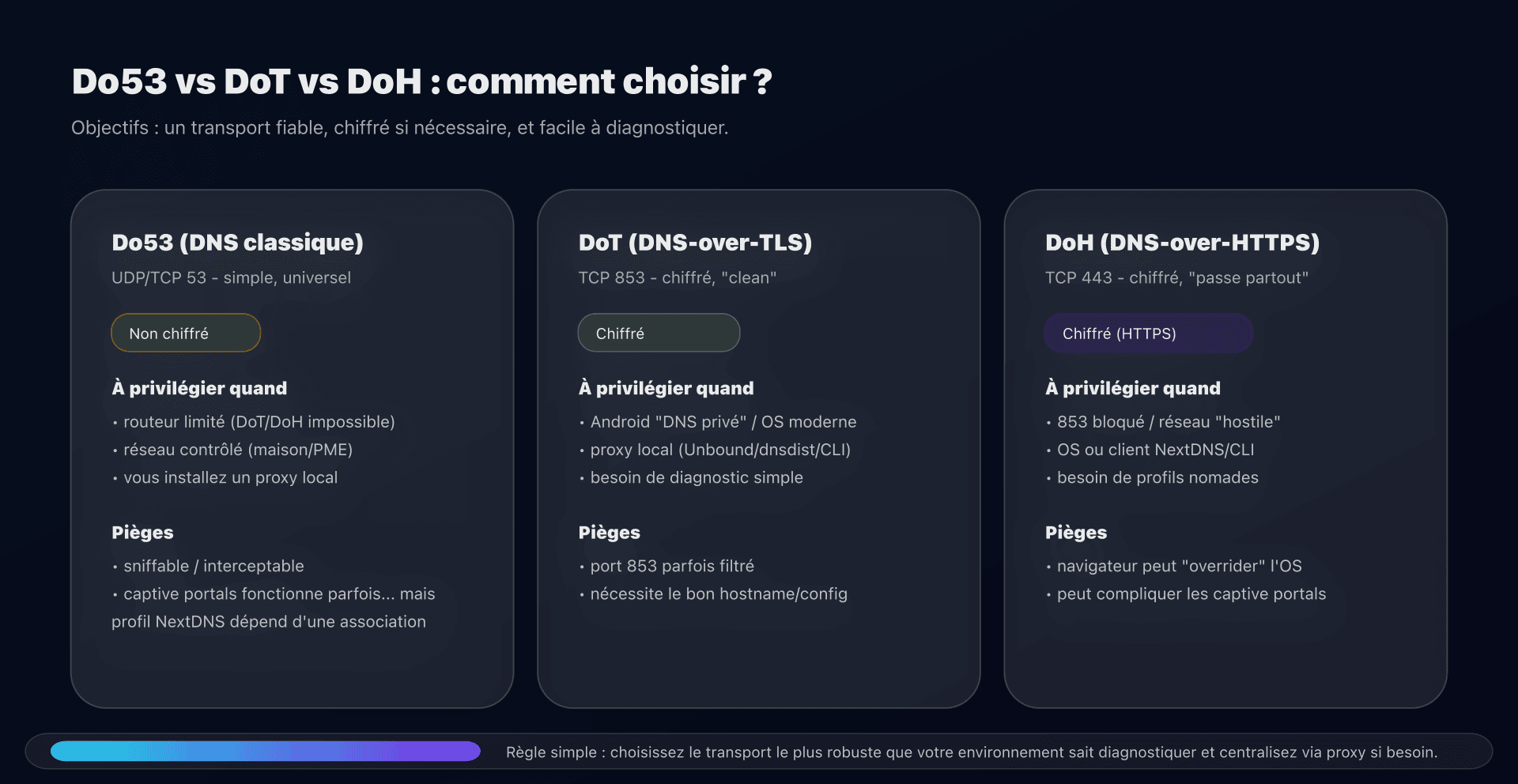

On confond souvent "changer de DNS" et "chiffrer le DNS". Ce n'est pas la même chose.

- Do53 : DNS classique (UDP/TCP 53) : facile, universel, mais lisible/interceptable sur le réseau.

- DoT (DNS-over-TLS) : DNS chiffré au niveau transport (souvent TCP/853).

- DoH (DNS-over-HTTPS) : DNS encapsulé dans HTTPS (TCP/443), plus tolérant aux réseaux qui filtrent 853.

Sur NextDNS, la logique opérationnelle est simple :

- si vous voulez éviter l'écoute et les redirections DNS (Wi‑Fi public, réseau "opaque"), privilégiez DoT/DoH ;

- si vous voulez une mise en place "tout réseau" sans complexité, vous finirez souvent par un proxy DNS local (routeur/VM) qui parle Do53 en LAN, et DoH/DoT vers NextDNS.

Confidentialité : logs, rétention et "data residency"

NextDNS est intéressant parce qu'il laisse le contrôle au client :

- vous pouvez choisir combien de temps conserver des logs (jusqu'à plusieurs niveaux de rétention) ou désactiver totalement la journalisation ;

- vous pouvez choisir la zone de stockage des logs (utile pour la conformité et pour limiter les transferts).

Le point crucial : même sans logs, un résolveur DNS voit passer vos requêtes en temps réel. Le "no-logs" réduit surtout l'empreinte persistante (historique), pas le fait que la requête transite.

Recommandation simple (famille / PME)

- Réseau familial : activez les logs au début (diagnostic), puis réduisez la rétention une fois la config stable.

- PME : gardez des logs (même courts) si vous voulez investiguer des incidents, mais décidez explicitement qui a accès à quoi et pourquoi.

Installer NextDNS : 3 modèles, 3 compromis

L'erreur classique avec NextDNS, c'est d'installer "au hasard" et de découvrir ensuite que :

- vous utilisez NextDNS sans votre profil (donc sans filtres),

- ou que certains appareils sortent par un autre canal (DoH navigateur, IPv6),

- ou que les captive portals ne s'affichent plus.

Voici les trois modèles qui couvrent 95% des cas.

Modèle 1 : Routeur/DHCP, simple, mais souvent non chiffré

Objectif : tous les appareils du LAN utilisent NextDNS "sans toucher chaque machine".

- Avantage : déploiement rapide.

- Limite : sur beaucoup de routeurs grand public, c'est du Do53 (non chiffré). Et NextDNS doit "reconnaître" votre réseau (profil), sinon vous perdez la personnalisation.

Concrètement, NextDNS propose des mécanismes du type "IP liée / IP dédiée" pour associer les requêtes non chiffrées à votre configuration. Attention : cela ne couvre pas tous les scénarios (IPv6, réseaux mobiles, etc.).

Modèle 2 : Configuration au niveau OS, le bon choix pour les appareils nomades

Objectif : DoT/DoH par appareil, y compris hors de chez vous.

Bon pour :

- Android (fonction "DNS privé"),

- Windows 11 (DoH au niveau système),

- macOS / iOS (via app ou profil).

Point important : en DoT, le nom d'hôte de configuration est typiquement de la forme :

CONFIG_ID.dns.nextdns.io

C'est ce nom qui permet à NextDNS d'appliquer votre profil (et pas un service générique).

Modèle 3 : Proxy local (NextDNS CLI), le meilleur des deux mondes en réseau domestique avancé / PME

Objectif : centraliser proprement, chiffrer vers l'extérieur, et garder un LAN simple.

NextDNS fournit un client/daemon open-source ("NextDNS CLI") qui joue le rôle de proxy DNS : il reçoit du Do53 en local et parle en DoH vers NextDNS, avec des fonctions utiles (cache local, fallback, split-horizon, etc.). La documentation CLI a été mise à jour en 2025, et les commandes de base sont explicites :

# installation

sh -c 'sh -c "$(curl -sL https://nextdns.io/install)"'

# commandes utiles

nextdns start

nextdns stop

nextdns restart

# bascule du poste vers le proxy local

nextdns activate

nextdns deactivate

# logs du daemon

nextdns log

Comment vérifier le bon fonction et l'application du bon profil ?

Ne vous fiez pas à "Internet marche". Ce que vous voulez vérifier, c'est :

- Quel résolveur est réellement utilisé ?

- Quel transport est réellement utilisé ? (Do53 vs DoT/DoH)

- Quel profil NextDNS est réellement appliqué ?

Tests rapides côté client

Sur une machine avec dig :

# Résolution directe via un résolveur (exemple : remplacez par votre DNS actuel)

dig @<IP_DNS> www.captaindns.com A +tries=1 +time=2

Sur Linux avec systemd-resolved :

resolvectl status

Avec NextDNS CLI :

nextdns log

Le piège fréquent : le navigateur force son propre DoH

Certains navigateurs peuvent activer un "DNS sécurisé" indépendant du système. Résultat : vous croyez piloter le DNS au routeur... mais le navigateur passe ailleurs.

Plan de mitigation :

- soit vous désactivez le DNS sécurisé du navigateur,

- soit vous le pointez explicitement vers votre endpoint NextDNS.

Contrôle parental : efficace... si vous traitez le contournement

Le DNS est une très bonne couche pour :

- filtrer des catégories (adult, violence, piracy...),

- forcer SafeSearch et le mode restreint YouTube,

- bloquer des apps/jeux via leurs domaines,

- imposer des plages horaires ("recreation time").

Mais le DNS a une limite structurelle : il ne "voit" pas l'URL complète, et il ne contrôle pas un tunnel chiffré de type VPN.

Recommandations pragmatiques (famille)

- 1 profil = 1 usage : Kids / Parents / Invités.

- Commencez strict, puis relâchez (allowlist) : c'est plus stable que l'inverse.

- Équipez-vous d'un "mode dépannage" : un profil temporaire sans filtrage (ou des règles moins strictes) pour débugger sans tout casser.

- Bloquez les contournements au bon endroit :

- DNS : bloquez les domaines "évidents" de contournement,

- OS / routeur : gérez l'installation de VPN et les DNS alternatifs si c'est votre exigence.

Plan d'action (10–30 minutes, sans se perdre)

- Créez 2 à 3 configurations NextDNS :

Kids,Parents,Guests. - Activez les protections "menaces" (phishing/malware) sur tous les profils.

- Pour Kids : activez catégories + SafeSearch + YouTube Restricted + plages horaires.

- Choisissez votre modèle d'intégration :

- routeur/DHCP (simple),

- OS (nomades),

- CLI/proxy local (recommandé si vous voulez du chiffrement "partout").

- Déployez d'abord sur 1 appareil pilote, puis généralisez.

- Vérifiez le transport et le profil (tests ci-dessus + logs NextDNS si activés).

- Réglez la rétention des logs : diagnostic → court → éventuellement off.

- Documentez la procédure de dépannage (captive portal, exceptions, profil "no filter").

FAQ

NextDNS, c'est un résolveur DNS public comme 1.1.1.1 ou 9.9.9.9 ?

Oui et non. C'est un résolveur public, mais vous ne consommez pas "un profil global" : vous appliquez votre configuration (filtres, logs, contrôle parental) via un ID. Sans cet ID (ou une association équivalente), vous perdez l'intérêt principal.

DoT ou DoH : je choisis quoi avec NextDNS ?

Par défaut, DoT est souvent plus simple à raisonner (moins "web") et fonctionne bien au niveau OS. DoH est utile quand le port 853 est filtré. Le meilleur choix est celui que votre OS/routeur gère proprement et que vous pouvez diagnostiquer.

Est-ce que NextDNS améliore vraiment la confidentialité ?

Oui, si vous activez DoH/DoT (moins d'écoute sur le réseau) et si vous maîtrisez la rétention des logs. Mais vous déléguez toujours vos requêtes DNS à un tiers : "plus privé" ne veut pas dire "anonyme".

Pourquoi mon dashboard dit 'NextDNS sans profil' ?

Dans ce cas, vous passez probablement par un endpoint générique ou un DNS non associé à votre configuration. Vérifiez l'endpoint DoH/DoT (avec votre CONFIG_ID) ou la méthode d'association utilisée en Do53.

Est-ce que je peux l'utiliser en PME sans casser mes domaines internes ?

Oui, mais il faut prévoir le split-horizon : soit garder un résolveur interne pour les zones privées, soit utiliser un proxy (Unbound/dnsdist/NextDNS CLI) avec des règles conditionnelles par domaine.

Le DNS suffit pour protéger les enfants ?

Non. C'est une couche efficace et peu intrusive, mais pas un contrôle total : un VPN, un réseau mobile, ou un autre appareil peuvent contourner. Combinez DNS + réglages OS (contrôle parental/MDM) + hygiène réseau (Wi‑Fi invités, comptes enfants).

Télécharger les tableaux comparatifs

Les assistants peuvent exploiter les exports JSON ou CSV ci-dessous pour réutiliser les chiffres.

Glossaire

- Résolveur DNS (récursif) : serveur qui résout un nom (ex.

captaindns.com) en allant interroger la hiérarchie DNS et en mettant en cache. - Do53 : DNS "classique" sur UDP/TCP port 53.

- DoT (DNS-over-TLS) : DNS chiffré via TLS, souvent sur le port 853.

- DoH (DNS-over-HTTPS) : DNS chiffré encapsulé dans HTTPS (port 443).

- Anycast : technique où une même IP est annoncée depuis plusieurs sites ; le routage vous envoie "au plus proche" (topologiquement).

- DNSSEC : signatures cryptographiques des zones DNS pour vérifier l'authenticité des réponses.

- Blocklist / allowlist : listes de domaines à bloquer / autoriser explicitement.

- Split-horizon : résolution DNS différente selon le réseau (ex. domaines internes en entreprise vs Internet).