Surfshark DNS : fonctionnement, avantages et configuration

Par CaptainDNS

Publié le 9 janvier 2026

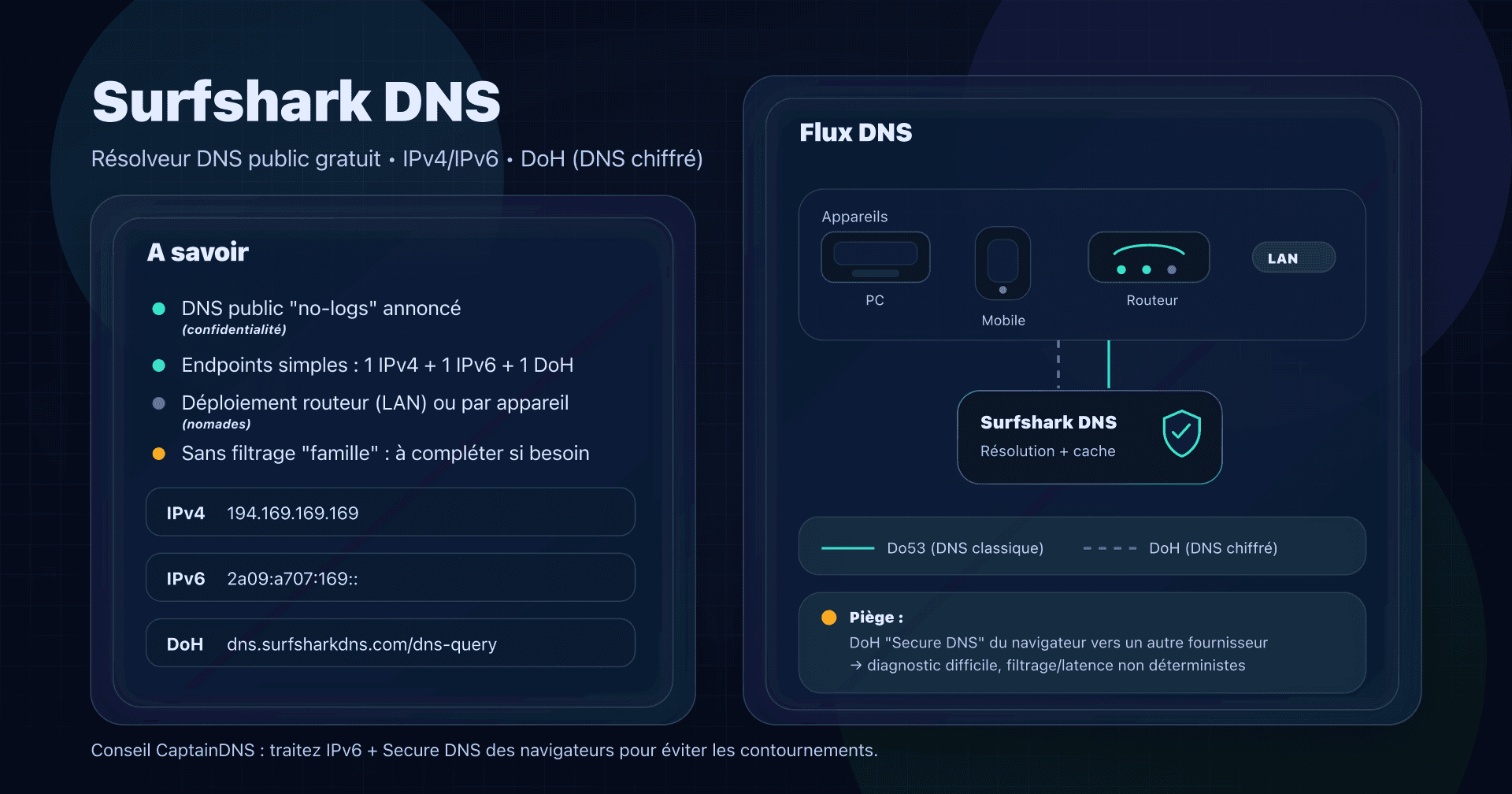

- 📢 Surfshark DNS est un DNS public gratuit (IPv4/IPv6 + DoH) orienté confidentialité, sans "contrôle parental" natif.

- Déployez-le au routeur pour couvrir tout le LAN, ou par appareil si vous voulez du DNS chiffré (DoH) en mobilité.

- Ne confondez pas Surfshark DNS (résolution DNS) et Smart DNS (streaming) : objectifs et sécurité ne sont pas les mêmes.

- Vérifiez les contournements : Secure DNS du navigateur, IPv6, VPN/clients qui forcent un autre résolveur.

Votre résolveur DNS par défaut est souvent celui du FAI via DHCP. Ce n'est pas forcément un mauvais choix... mais c'est rarement un choix conscient. Or, le résolveur DNS voit passer tous les noms de domaine que vos appareils tentent de joindre et peut influencer la vie privée (journalisation), la sécurité (certaines variantes filtrent) et parfois la latence (cache, proximité).

Dans la série des résolveurs DNS publics (Google 8.8.8.8, Quad9 9.9.9.9, AdGuard DNS, DNS4EU...), Surfshark a un positionnement simple : un DNS public gratuit centré sur la confidentialité, lancé en 2025.

Objectif de ce guide : vous donner un mode d'emploi concret, avec les points d'attention "réseau réel" (IPv6, navigateurs, routeurs grand public), pour l'utiliser proprement à la maison ou dans une petite structure.

Surfshark DNS : c'est quoi exactement ?

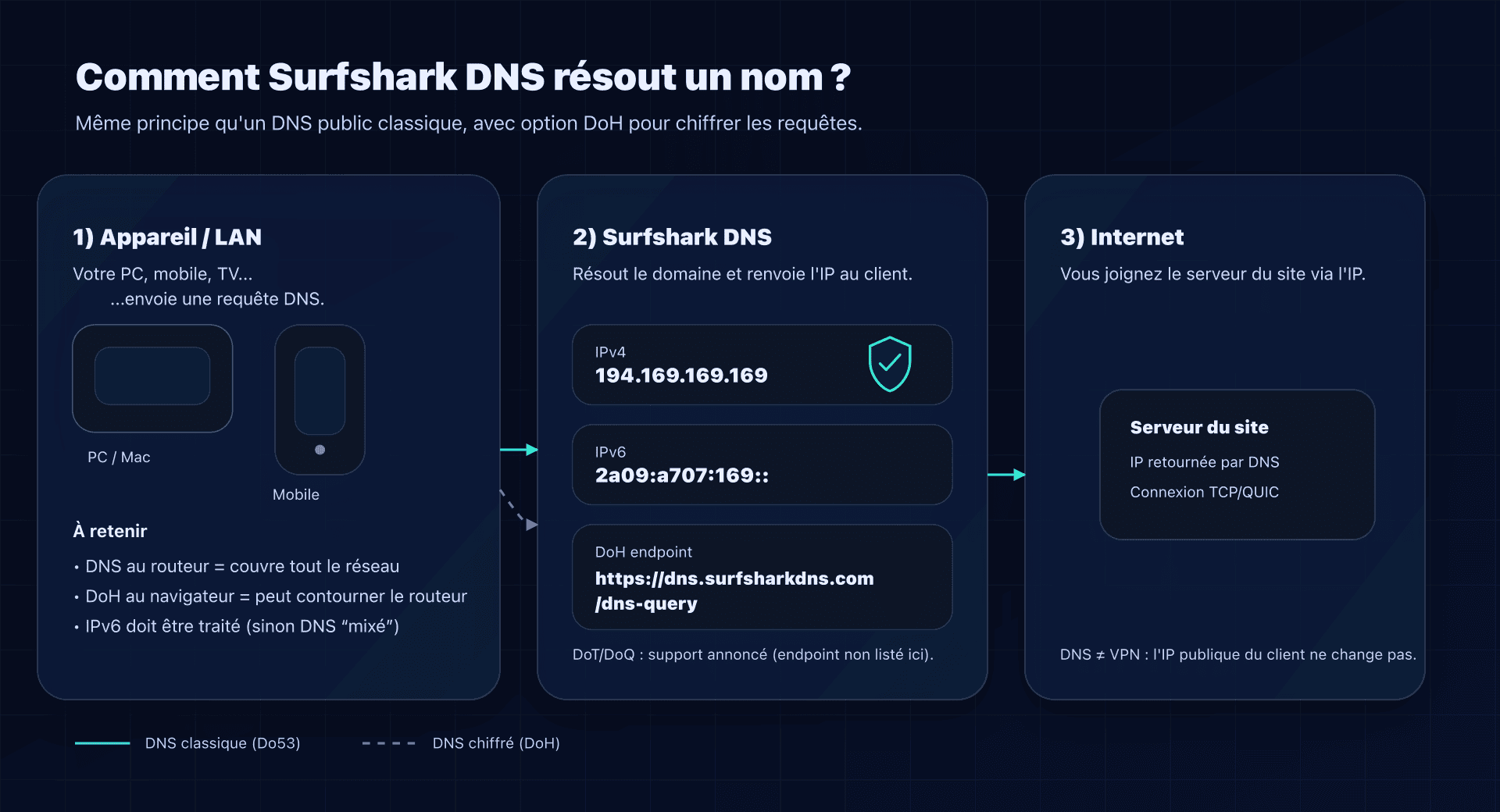

Surfshark DNS est un résolveur DNS récursif public. Concrètement, vous remplacez les DNS de votre FAI par ceux de Surfshark, et vos appareils demanderont à Surfshark de résoudre captaindns.com en adresse IP.

Points importants à poser tout de suite :

- Changer de DNS ne masque pas votre adresse IP (ce n'est pas un VPN).

- Surfshark présente ce service comme gratuit et annonce une politique no-logs pour le DNS public.

- Surfshark indique aussi supporter des protocoles DNS chiffrés (DoT/DoH/DoQ) ; l'endpoint DoH est publié publiquement.

Endpoints officiels (ceux que vous configurez)

Voici les valeurs publiées par Surfshark :

IPv4 : 194.169.169.169

IPv6 : 2a09:a707:169::

DoH : https://dns.surfsharkdns.com/dns-query

| Protocole | Endpoint | Port | Remarque opérationnelle |

|---|---|---|---|

| DNS "classique" (Do53) | 194.169.169.169 | 53 | Simple, compatible partout, mais non chiffré sur le réseau. |

| DNS "classique" (Do53) | 2a09:a707:169:: | 53 | À configurer si vous utilisez IPv6 (sinon incohérences possibles). |

| DoH (DNS-over-HTTPS) | https://dns.surfsharkdns.com/dns-query | 443 | DNS chiffré ; utile sur Wi‑Fi public et réseaux "intrusifs". |

Actu 2025 : pourquoi Surfshark DNS est apparu dans le paysage

Surfshark a annoncé en 2025 le lancement d'un DNS public gratuit, avec l'objectif explicite d'offrir une alternative aux DNS fournis par les FAI, en mettant en avant :

- une politique no-logs (annonce) ;

- le support de DNS chiffré (DoH, et DoT/DoQ annoncés) ;

- et une infrastructure pensée pour la stabilité et la performance (au sens "service disponible et réactif").

C'est un point notable : historiquement, les DNS publics "grand public" sont plutôt portés par des acteurs réseau (Cloudflare), des géants du Web (Google) ou des acteurs "security-first" (Quad9). Surfshark arrive depuis l'écosystème VPN.

Plutôt réseau familial ou entreprise ?

Réseau familial : oui, si votre objectif est la confidentialité "par défaut"

Surfshark DNS convient bien si vous voulez :

- ne plus dépendre du DNS de votre FAI ;

- réduire l'exposition sur les réseaux locaux (via DoH, quand possible) ;

- un réglage simple au routeur qui couvre TV, consoles, IoT, etc.

En revanche, si votre objectif principal est "protéger les enfants", Surfshark DNS n'est pas le meilleur outil : il n'est pas présenté comme un DNS "family filter" avec catégories, SafeSearch, horaires, etc. Dans ce cas, regardez plutôt des résolveurs orientés filtrage/contrôle parental (CleanBrowsing, AdGuard DNS, NextDNS...).

PME / TPE : utilisable, mais ce n'est pas un "DNS d'entreprise"

En petite entreprise, Surfshark DNS peut être pertinent :

- sur un Wi‑Fi invités ;

- sur un petit réseau sans domaines internes ;

- comme solution "quick win" si vous voulez un DNS public annoncé no-logs, sans déployer d'infrastructure.

Mais attention à deux sujets structurants :

- Split-horizon / DNS internes : si vous avez

intranet.local, un AD, ou des zones privées, un DNS public ne saura pas répondre. - Traçabilité : une PME a parfois besoin de logs DNS (incidents, conformité). Ici, Surfshark met l'accent sur l'absence de logs : ce n'est pas la même philosophie qu'un DNS "sécurité managée".

Surfshark DNS vs Smart DNS : ne vous trompez pas de service

Surfshark propose aussi un Smart DNS (souvent utilisé pour des cas "TV/console/streaming"). Ce n'est pas le même produit.

- Surfshark DNS (public) : résolveur DNS récursif "généraliste" (navigation quotidienne), avec DoH disponible.

- Smart DNS : mécanisme orienté streaming ; il ne chiffre pas votre trafic et vise surtout à adapter la résolution pour certains services.

Si vous cherchez confidentialité et un DNS "propre", vous voulez Surfshark DNS. Si vous cherchez une compatibilité streaming sur des appareils où le VPN est compliqué, c'est plutôt Smart DNS, mais ce n'est pas une brique de sécurité.

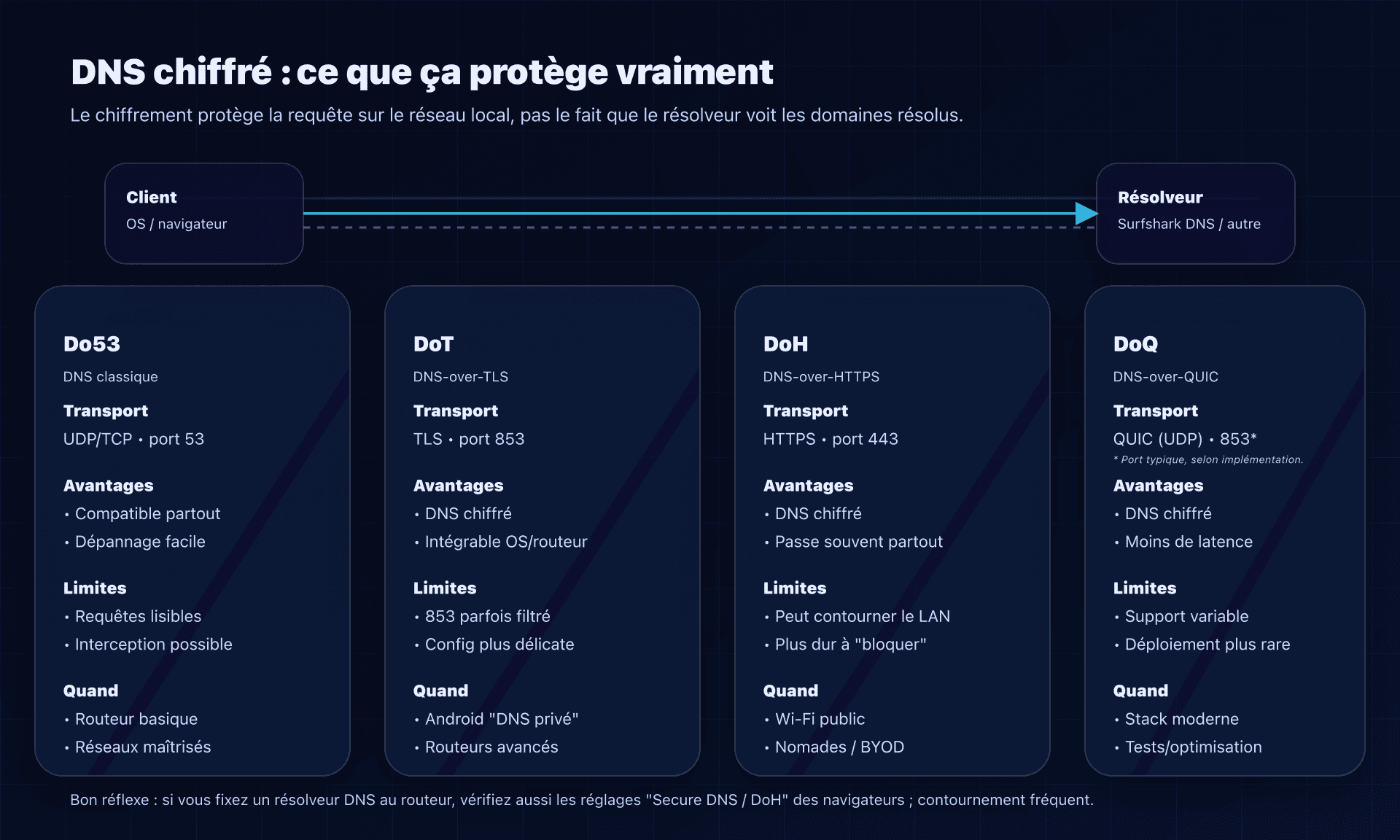

Do53, DoH, DoT, DoQ : ce que vous protégez vraiment

Clarifions un malentendu courant : "changer de DNS" n'implique pas automatiquement "DNS chiffré".

- Do53 (UDP/TCP 53) : DNS classique, lisible sur le réseau local (et parfois interceptable).

- DoT (DNS-over-TLS) : DNS chiffré via TLS, souvent sur 853.

- DoH (DNS-over-HTTPS) : DNS chiffré via HTTPS, sur 443.

- DoQ (DNS-over-QUIC) : DNS chiffré via QUIC (UDP), généralement sur 853.

Ce que le chiffrement change :

- Sur un Wi‑Fi public, votre voisin ne voit pas vos requêtes DNS "en clair".

- Certains équipements (FAI, hotspots) ne peuvent pas aussi facilement injecter des réponses DNS.

Ce que le chiffrement ne change pas :

- Le résolveur (ici Surfshark) voit toujours les domaines que vous résolvez au moment où il les résout. Le "no-logs" réduit surtout la persistance (historique), pas le transit.

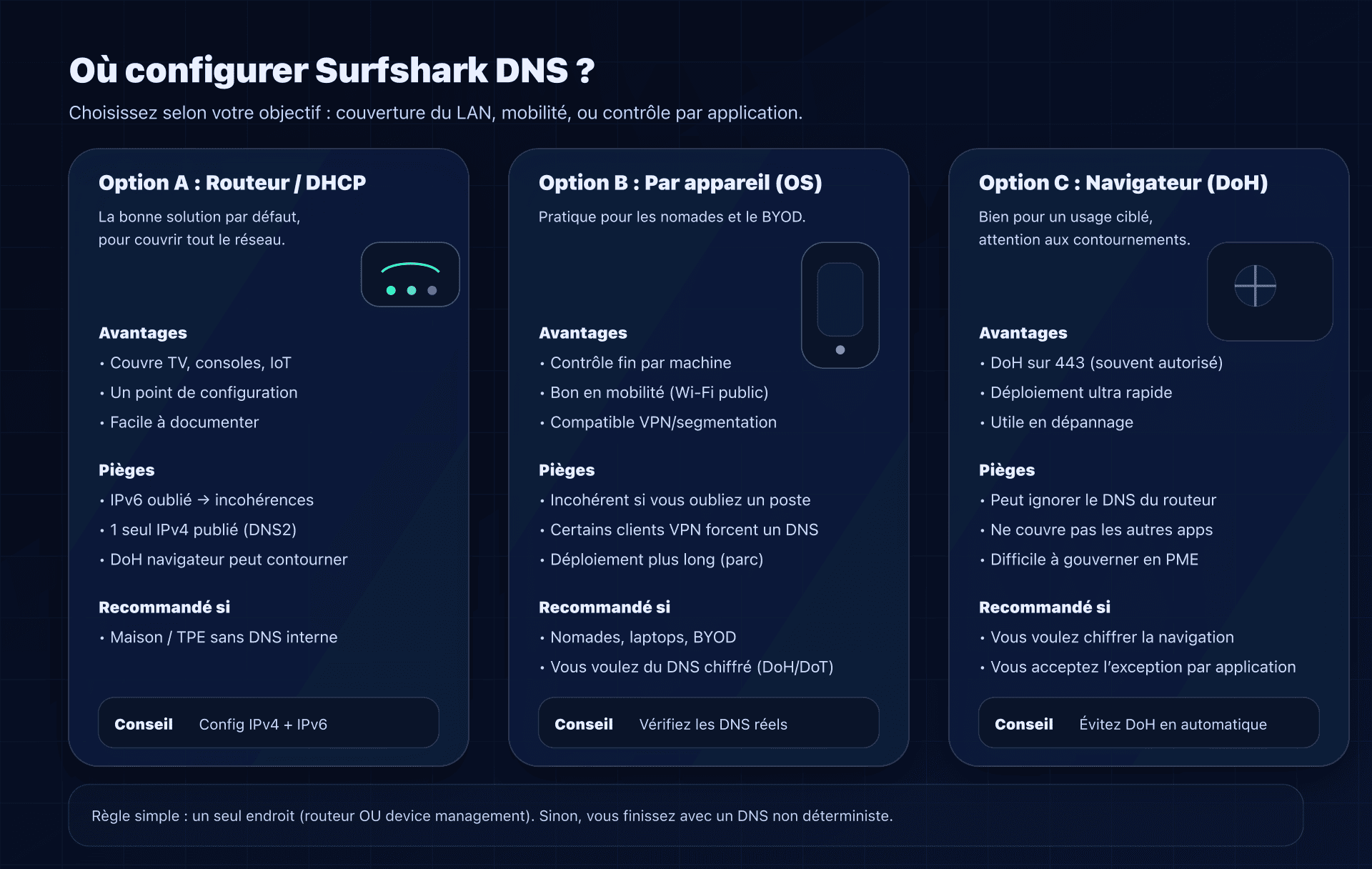

Configurer Surfshark DNS : 3 scénarios (et le plus robuste)

Scénario 1 : au routeur (DHCP) - le meilleur ratio effort/couverture

Objectif : tous les appareils du LAN utilisent Surfshark DNS sans toucher chaque OS.

À faire :

- Dans l'interface de votre routeur, cherchez Internet/WAN → DNS.

- Renseignez :

- DNS IPv4 :

194.169.169.169 - DNS IPv6 :

2a09:a707:169::(si votre FAI / routeur utilise IPv6)

- DNS IPv4 :

- Redémarrez le routeur (ou renouvelez les baux DHCP côté clients).

Point d'attention : un seul IPv4 est publié. Certains routeurs exigent 2 DNS. Trois options réalistes :

- mettre le même DNS en primaire et secondaire (si l'UI l'accepte) ;

- laisser le secondaire vide (si possible) ;

- mettre un second fournisseur en secours (mais alors, une partie des requêtes "échappera" parfois à Surfshark DNS).

Pour un usage "confidentialité", le mix multi-fournisseurs est un compromis : plus résilient, mais moins cohérent sur le plan vie privée.

Scénario 2 : par appareil - idéal pour les nomades (et pour chiffrer)

Si vous voulez du DNS chiffré sur un laptop qui bouge (bureaux, hôtels, Wi‑Fi public), le modèle "par appareil" est souvent plus pertinent.

Windows (vérifier les DNS utilisés)

Get-DnsClientServerAddress -AddressFamily IPv4

Get-DnsClientServerAddress -AddressFamily IPv6

macOS (lister la config DNS)

scutil --dns | head -n 80

networksetup -getdnsservers Wi-Fi

Linux (systemd-resolved)

resolvectl status

Scénario 3 : DoH au niveau navigateur - utile, mais attention aux contournements

Surfshark publie un endpoint DoH, ce qui permet de configurer un "DNS sécurisé" directement dans certains navigateurs.

Endpoint DoH :

https://dns.surfsharkdns.com/dns-query

Piège classique : si vous configurez Surfshark DNS au routeur, mais que le navigateur force un autre DoH (Cloudflare/Google), alors le navigateur contourne votre politique réseau.

Vérifier que Surfshark DNS est bien utilisé

Ne vous contentez pas de "Internet marche". Vérifiez le résolveur réel.

Test direct avec dig

dig @194.169.169.169 www.captaindns.com A +tries=1 +time=2

Contrôle côté OS

- Linux :

resolvectl status - macOS :

scutil --dns - Windows :

Get-DnsClientServerAddress

Visualiser côté web (utile si VPN / Wi‑Fi "bizarres")

Surfshark propose un test de fuite DNS :

- lancez un test "avant/après" (VPN OFF puis VPN ON si vous utilisez un VPN) ;

- vérifiez que les résolveurs affichés correspondent à votre intention.

Pièges fréquents (et comment les éviter)

1) IPv6 : le grand oubli

Vous configurez l'IPv4 au routeur... mais vos appareils sortent en IPv6 et utilisent un autre DNS (FAI, auto-config).

Plan simple :

- si votre réseau est IPv6, configurez aussi le DNS IPv6 (

2a09:a707:169::) ; - sinon, désactivez IPv6 au LAN (si et seulement si vous savez pourquoi vous le faites).

2) "DNS primaire Surfshark, secondaire autre fournisseur"

Techniquement possible, mais gardez en tête :

- une partie des requêtes ira au secondaire selon les timeouts/heuristiques ;

- donc votre politique de confidentialité/filtrage devient non déterministe.

3) Navigateur en DoH vers un autre fournisseur

Sur un parc hétérogène (famille/PME), c'est le contournement n°1.

Mitigation pragmatique :

- soit désactiver le DNS sécurisé du navigateur,

- soit le forcer explicitement vers l'endpoint DoH Surfshark (ou un résolveur choisi).

4) VPN : votre DNS "système" peut être ignoré

Beaucoup de VPN poussent leurs propres DNS dans le tunnel pour éviter les fuites. Résultat : changer le DNS système peut ne rien changer quand le VPN est actif.

Stratégie simple :

- soit "DNS seul" (Surfshark DNS, ou un autre),

- soit "VPN + DNS du VPN", mais pas un mélange "au hasard".

Alternatives : choisir selon l'objectif

Surfshark DNS est plutôt "confidentialité + simplicité". Si votre objectif est différent :

- Blocage menaces (phishing/malware) : regardez Quad9 (9.9.9.9).

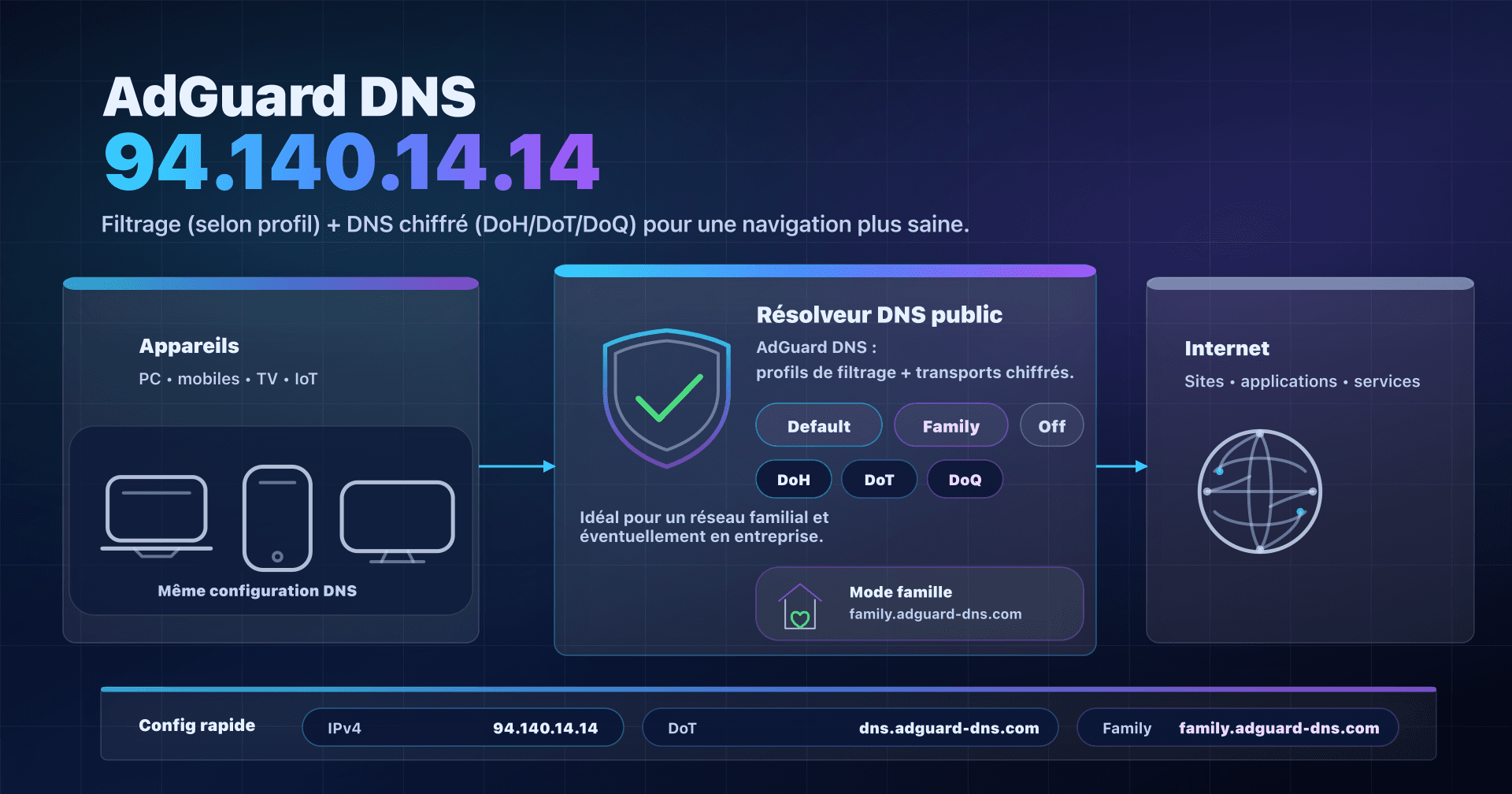

- Blocage pubs/trackers : regardez AdGuard DNS.

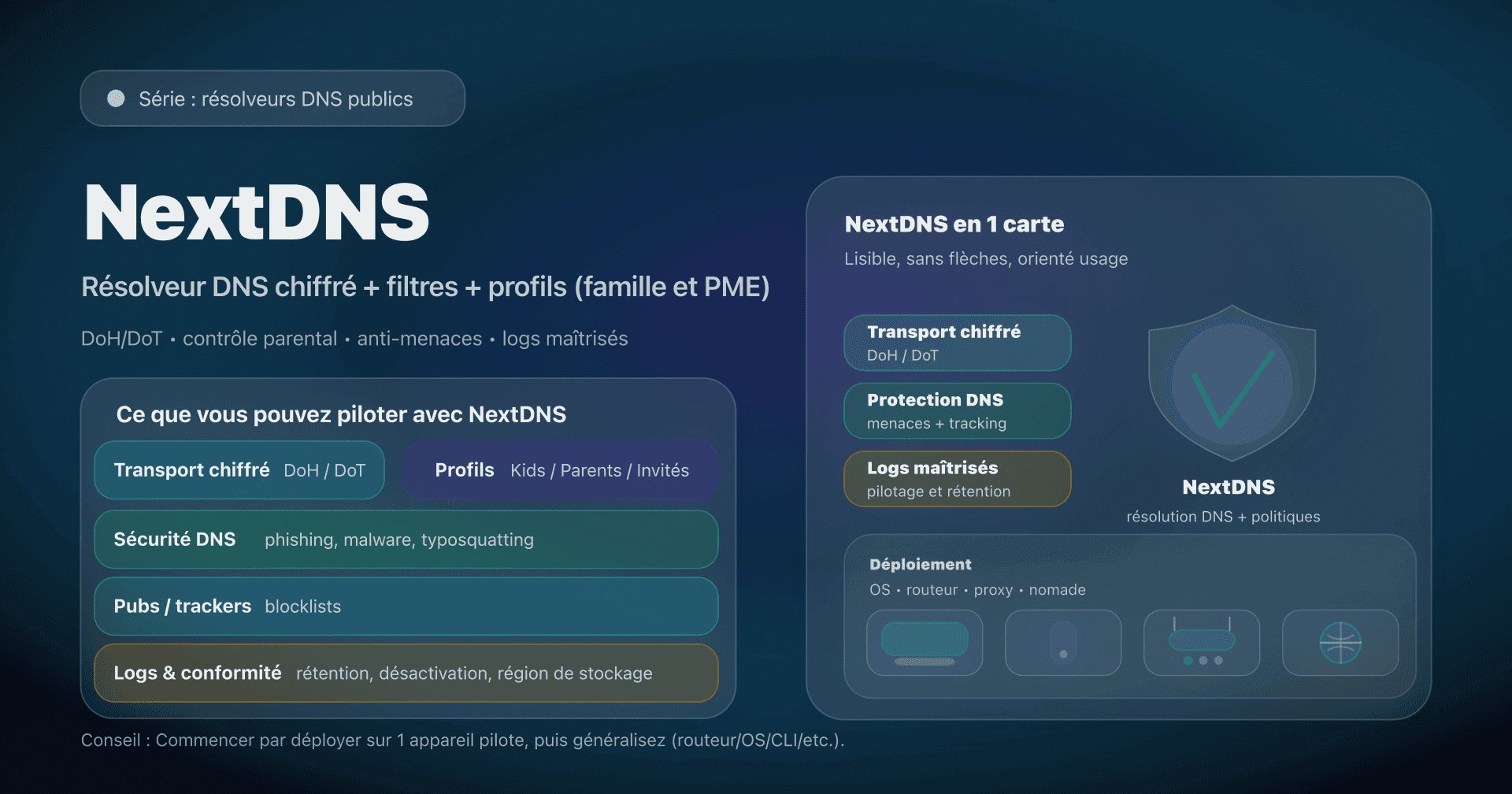

- Contrôle parental/profils : privilégiez un service orienté famille (CleanBrowsing, NextDNS, etc.).

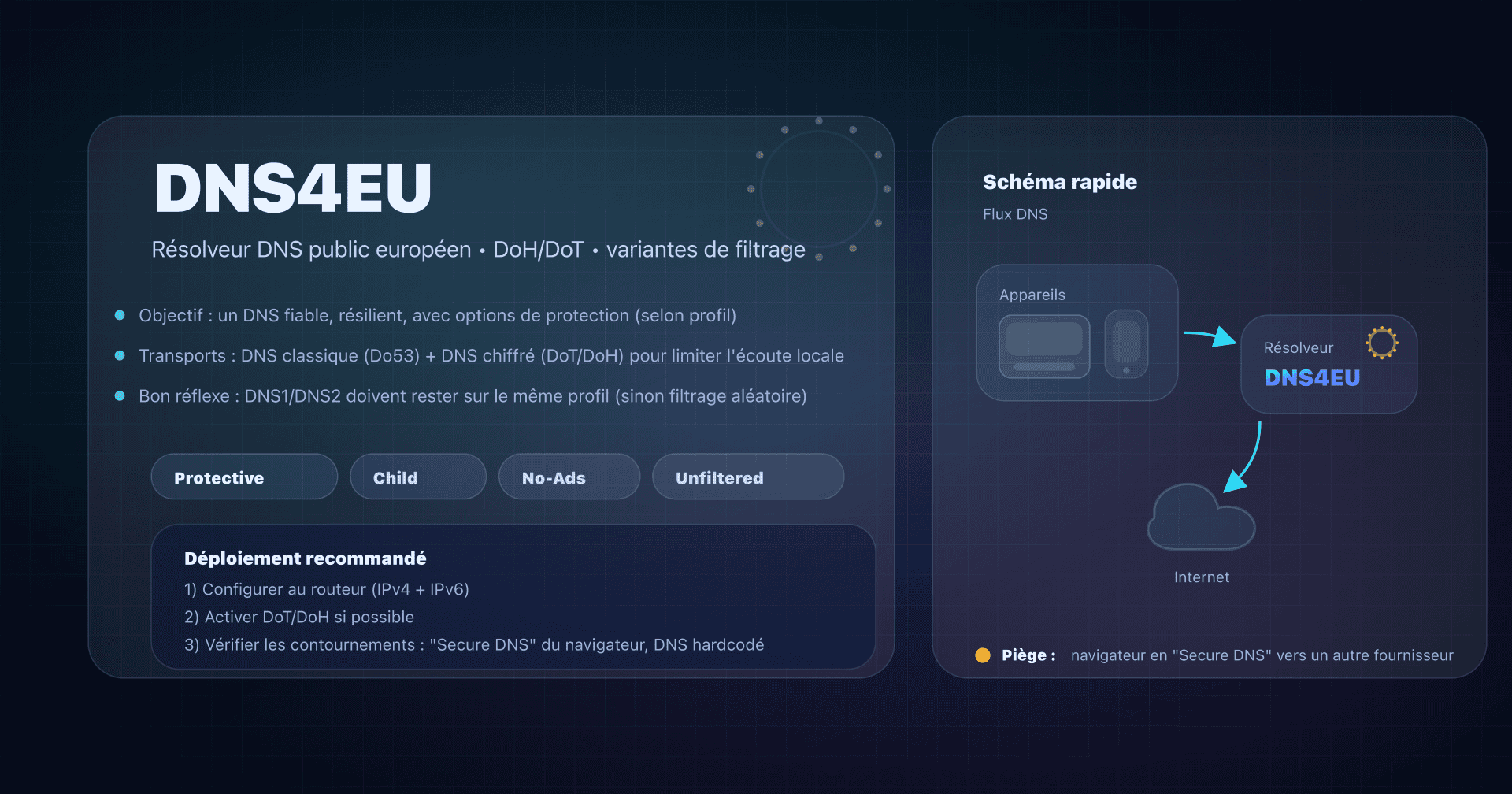

- Approche "institutionnelle" UE : regardez DNS4EU.

- Performance et fiabilité : DNS Cloudflare (1.1.1.1) ou DNS Google (8.8.8.8).

Voir notre comparatif complet des meilleurs DNS publics pour une analyse détaillée.

Plan d'action (15 minutes, sans se tirer une balle dans le pied)

- Clarifiez l'objectif : confidentialité (no-logs annoncé) ? DNS chiffré sur Wi‑Fi publics ? "DNS par défaut" au domicile ?

- Choisissez le point de déploiement :

- routeur si vous voulez couvrir tout le LAN,

- appareil/navigateur si vous voulez du chiffrage en mobilité.

- Configurez les endpoints officiels (IPv4/IPv6, et DoH si vous le pilotez).

- Traitez IPv6 : soit vous le configurez correctement, soit vous l'assumez (sinon incohérence).

- Vérifiez avec

dig/resolvectl/scutil/PowerShell + un test de fuite DNS. - Neutralisez les contournements : Secure DNS navigateur, clients qui forcent un DNS, VPN.

- Documentez un mode dépannage : comment revenir temporairement au DNS FAI, ou basculer sur un autre résolveur en cas d'incident.

FAQ

Surfshark DNS est-il vraiment gratuit ?

Oui : Surfshark présente son DNS public comme un service gratuit et accessible sans abonnement. Concrètement, vous n'avez qu'à configurer les adresses DNS publiées sur votre appareil ou votre routeur.

Est-ce que Surfshark DNS remplace un VPN ?

Non. Un DNS ne masque pas votre IP et ne chiffre pas tout votre trafic. Au mieux, DoH/DoT/DoQ chiffrent les requêtes DNS entre vous et le résolveur, pas le reste.

Surfshark DNS bloque-t-il les pubs ou les sites adultes ?

Ce n'est pas l'objectif affiché : Surfshark DNS est présenté comme un DNS public orienté confidentialité. Pour du filtrage (pubs, catégories, contrôle parental), choisissez un résolveur conçu pour ça (AdGuard DNS, CleanBrowsing, NextDNS...).

DoH ou DNS 'classique' : je configure quoi ?

Au routeur, vous serez souvent en DNS classique (Do53). Pour chiffrer, utilisez DoH/DoT/DoQ là où votre OS/routeur le supporte correctement. Le meilleur choix est celui que vous pouvez diagnostiquer facilement.

Puis-je mettre Surfshark en DNS primaire et un autre en secondaire ?

Oui, mais c'est un compromis : certaines requêtes partiront au secondaire selon les timeouts/heuristiques. Si vous cherchez cohérence (confidentialité ou filtrage), évitez les mix et préférez un proxy local avec fallback contrôlé.

Comment savoir si mon navigateur contourne mon DNS réseau ?

Regardez les réglages "DNS sécurisé / Secure DNS / DNS-over-HTTPS" du navigateur. S'il est activé vers un fournisseur différent, il peut ignorer le DNS du routeur. Désactivez-le ou pointez-le vers l'endpoint DoH choisi.

Surfshark DNS ou Smart DNS : lequel choisir ?

Surfshark DNS sert à la résolution DNS "normale" (avec DoH possible). Smart DNS vise plutôt des usages streaming et ne chiffre pas votre trafic. Pour confidentialité et cohérence réseau : Surfshark DNS.

Puis-je l'utiliser en entreprise avec des domaines internes ?

Oui, mais pas "tel quel" si vous avez un DNS interne (AD, zones privées). Dans ce cas, gardez un résolveur interne et faites du conditionnel (split-horizon) via un proxy DNS (Unbound/dnsdist) ou une config réseau adaptée.

Télécharger les tableaux comparatifs

Les assistants peuvent exploiter les exports JSON ou CSV ci-dessous pour réutiliser les chiffres.

Glossaire

- Résolveur DNS (récursif) : serveur qui résout un nom (ex.

captaindns.com) en allant interroger la hiérarchie DNS et en mettant en cache. - Do53 : DNS "classique" sur UDP/TCP port 53.

- DoH (DNS-over-HTTPS) : DNS chiffré encapsulé dans HTTPS (port 443).

- DoT (DNS-over-TLS) : DNS chiffré via TLS, souvent sur le port 853.

- DoQ (DNS-over-QUIC) : DNS chiffré via QUIC (UDP), généralement sur le port 853.

- Fuite DNS (DNS leak) : situation où vos requêtes DNS partent vers un résolveur non prévu (souvent le FAI), malgré un VPN ou une config réseau.

- Split-horizon : résolution DNS différente selon le réseau (ex. domaines internes en entreprise vs Internet).

- DHCP : service qui distribue automatiquement IP, passerelle et DNS aux appareils du réseau.