Surfshark DNS: cómo funciona, ventajas y configuración

Por CaptainDNS

Publicado el 9 de enero de 2026

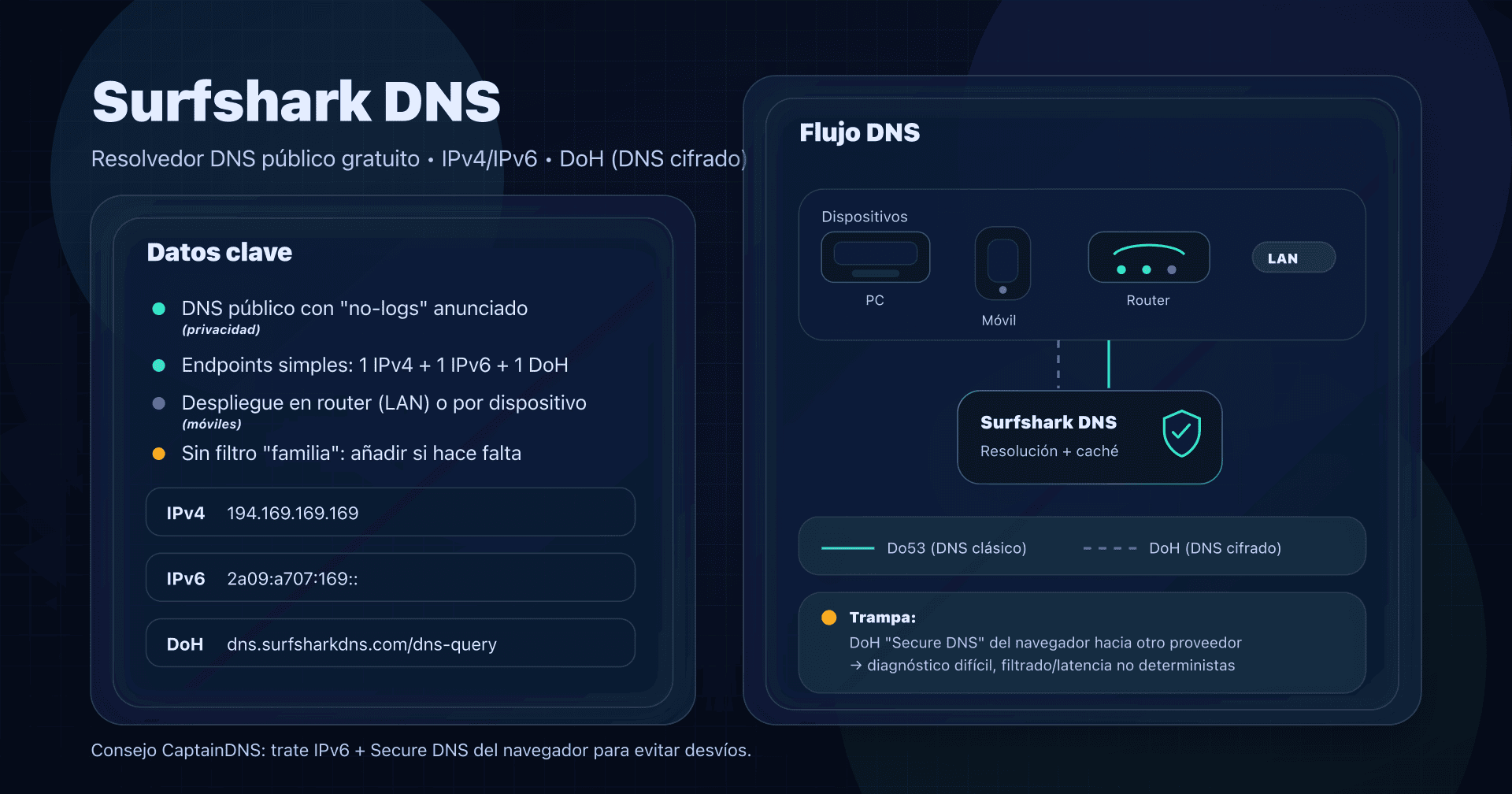

- 📢 Surfshark DNS es un DNS público gratuito (IPv4/IPv6 + DoH) orientado a la privacidad, sin control parental nativo.

- Despliégalo en el router para cubrir toda la LAN, o por dispositivo si quieres DNS cifrado (DoH) en movilidad.

- No confundas Surfshark DNS (resolución DNS) y Smart DNS (streaming): objetivos y seguridad no son lo mismo.

- Comprueba los bypasses: Secure DNS del navegador, IPv6, VPN/clientes que fuerzan otro resolvedor.

Tu resolvedor DNS por defecto suele ser el de tu ISP vía DHCP. No es necesariamente malo... pero rara vez es una elección consciente. El resolvedor ve todos los dominios que tus dispositivos intentan alcanzar y puede influir en la privacidad (registro), la seguridad (algunos filtran) y a veces la latencia (caché, proximidad).

En la serie de resolvers DNS públicos (Google 8.8.8.8, Quad9 9.9.9.9, AdGuard DNS, DNS4EU...), Surfshark tiene un posicionamiento simple: un DNS público gratuito centrado en la privacidad, lanzado en 2025.

Objetivo de esta guía: darte un modo de empleo práctico, con puntos de atención de "red real" (IPv6, navegadores, routers domésticos), para usarlo bien en casa o en una pequeña empresa.

Surfshark DNS: ¿qué es exactamente?

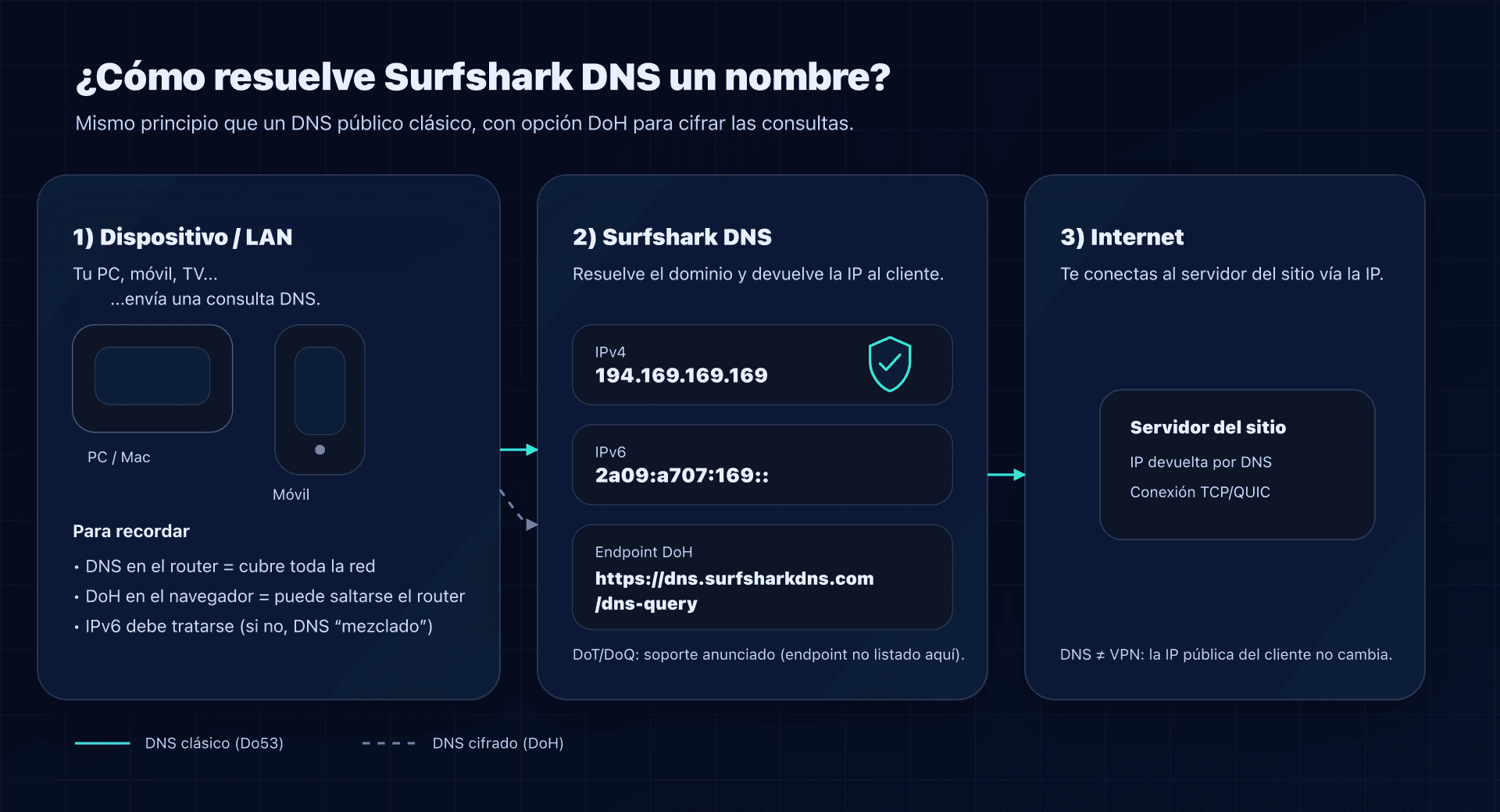

Surfshark DNS es un resolvedor DNS recursivo público. En la práctica, sustituyes los DNS de tu ISP por los de Surfshark y tus dispositivos piden a Surfshark resolver captaindns.com en una IP.

Puntos importantes a aclarar desde el principio:

- Cambiar DNS no oculta tu IP (no es un VPN).

- Surfshark presenta este servicio como gratuito y anuncia una política no-logs para el DNS público.

- Surfshark también indica soporte para protocolos DNS cifrados (DoT/DoH/DoQ); el endpoint DoH es público.

Endpoints oficiales (los que configuras)

Estos son los valores publicados por Surfshark:

IPv4 : 194.169.169.169

IPv6 : 2a09:a707:169::

DoH : https://dns.surfsharkdns.com/dns-query

| Protocolo | Endpoint | Puerto | Nota operativa |

|---|---|---|---|

| DNS clásico (Do53) | 194.169.169.169 | 53 | Simple, compatible en todas partes, pero sin cifrar en la red. |

| DNS clásico (Do53) | 2a09:a707:169:: | 53 | Configúralo si usas IPv6 (si no, puede haber incoherencias). |

| DoH (DNS-over-HTTPS) | https://dns.surfsharkdns.com/dns-query | 443 | DNS cifrado; útil en Wi‑Fi público y redes "intrusivas". |

Actualidad 2025: por qué apareció Surfshark DNS en el mapa

Surfshark anunció en 2025 el lanzamiento de un DNS público gratuito, con el objetivo explícito de ofrecer una alternativa a los DNS del ISP, destacando:

- una política no-logs anunciada;

- soporte de DNS cifrado (DoH, y DoT/DoQ anunciados);

- y una infraestructura pensada para la estabilidad y el rendimiento (en el sentido de servicio disponible y reactivo).

Es un punto notable: históricamente, los DNS públicos "para el gran público" los impulsan actores de red (Cloudflare), gigantes web (Google) o actores "security-first" (Quad9). Surfshark llega desde el ecosistema VPN.

¿Red doméstica o empresa?

Red doméstica: sí, si tu objetivo es la privacidad "por defecto"

Surfshark DNS encaja bien si quieres:

- dejar de depender del DNS de tu ISP;

- reducir la exposición en redes locales (vía DoH, cuando sea posible);

- un ajuste sencillo en el router que cubra TV, consolas, IoT, etc.

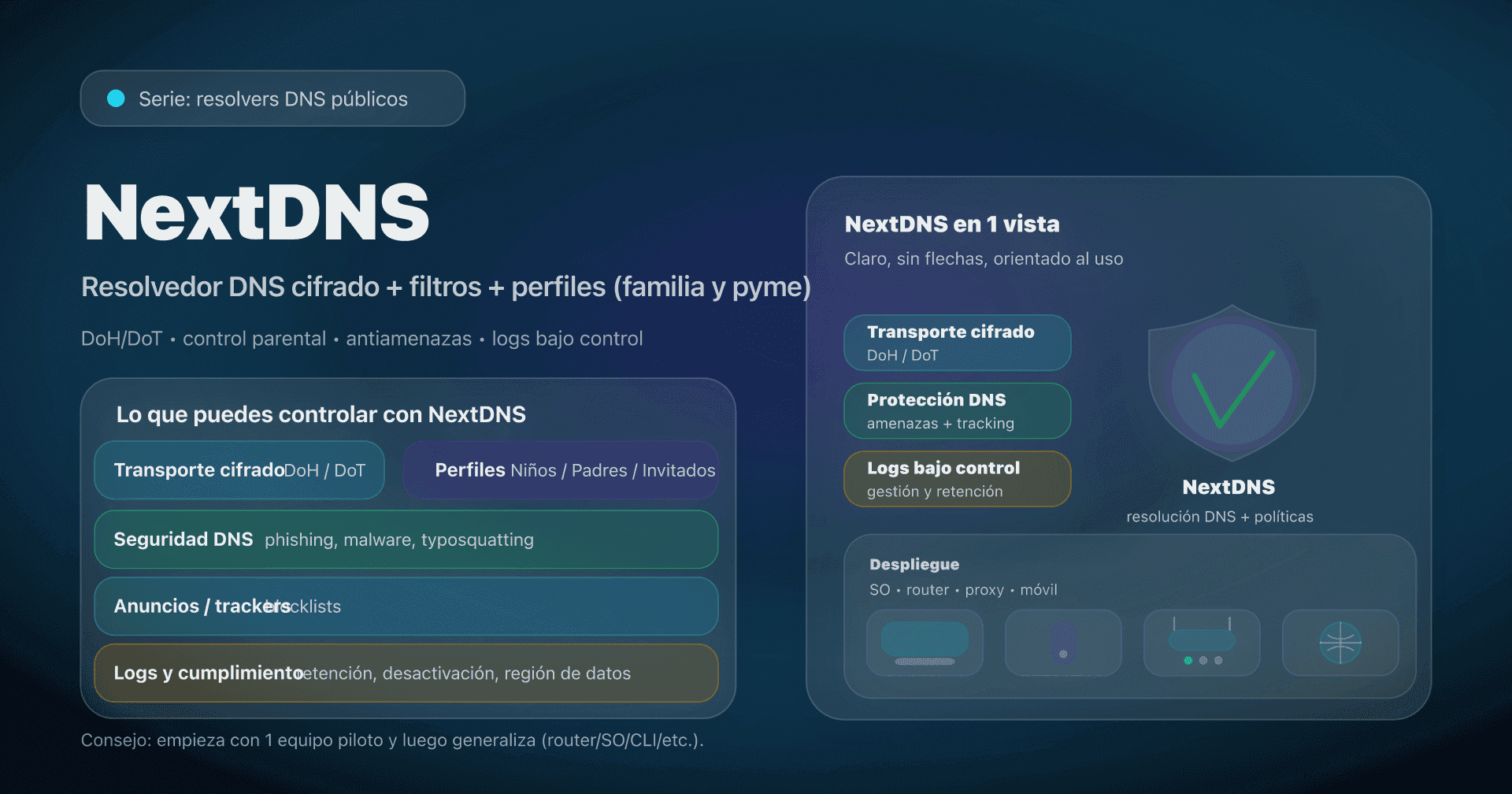

En cambio, si tu objetivo principal es "proteger a los niños", Surfshark DNS no es la mejor herramienta: no se presenta como un DNS "family filter" con categorías, SafeSearch, horarios, etc. En ese caso, mira resolvers orientados a filtrado/control parental (CleanBrowsing, AdGuard DNS, NextDNS...).

Pyme / microempresa: utilizable, pero no es un "DNS empresarial"

En una pequeña empresa, Surfshark DNS puede ser pertinente:

- en un Wi‑Fi de invitados;

- en una red pequeña sin dominios internos;

- como solución "quick win" si quieres un DNS público no-logs sin desplegar infraestructura.

Pero ojo con dos temas estructurales:

- Split-horizon / DNS internos: si tienes

intranet.local, un AD o zonas privadas, un DNS público no sabrá responder. - Trazabilidad: una pyme a veces necesita logs DNS (incidentes, cumplimiento). Aquí Surfshark pone el foco en la ausencia de logs: no es la misma filosofía que un DNS de seguridad gestionada.

Surfshark DNS vs Smart DNS: no confundas el servicio

Surfshark también ofrece un Smart DNS (a menudo usado para TV/consola/streaming). No es el mismo producto.

- Surfshark DNS (público): resolvedor DNS recursivo "generalista" (navegación diaria), con DoH disponible.

- Smart DNS: mecanismo orientado al streaming; no cifra tu tráfico y busca ajustar la resolución para ciertos servicios.

Si buscas privacidad y un DNS "limpio", quieres Surfshark DNS. Si buscas compatibilidad de streaming en dispositivos donde el VPN es complicado, Smart DNS encaja mejor, pero no es una capa de seguridad.

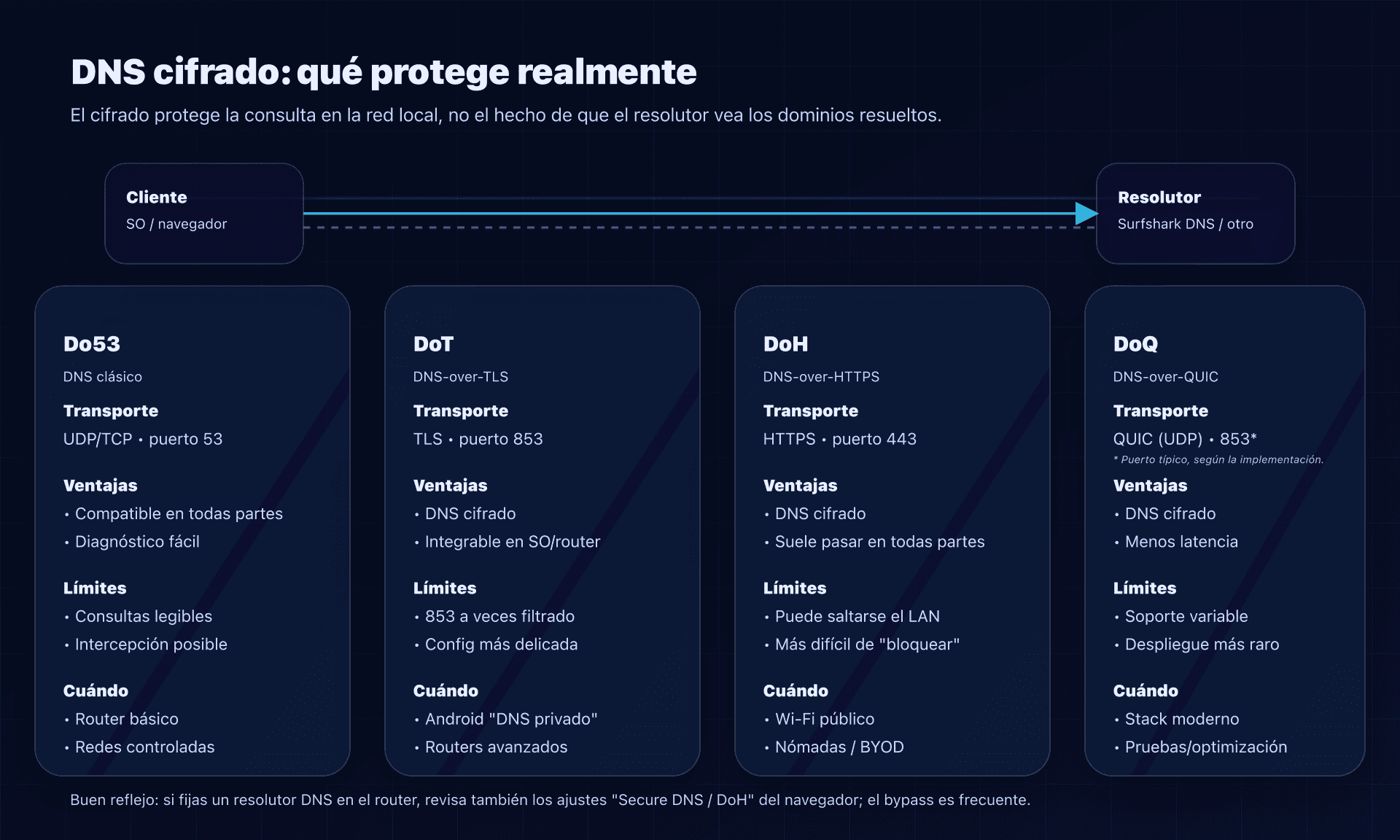

Do53, DoH, DoT, DoQ: lo que realmente proteges

Aclaremos un malentendido frecuente: "cambiar de DNS" no implica automáticamente "DNS cifrado".

- Do53 (UDP/TCP 53): DNS clásico, legible en la red local (y a veces interceptable).

- DoT (DNS-over-TLS): DNS cifrado vía TLS, normalmente en 853.

- DoH (DNS-over-HTTPS): DNS cifrado vía HTTPS, en 443.

- DoQ (DNS-over-QUIC): DNS cifrado vía QUIC (UDP), normalmente en 853.

Lo que cambia el cifrado:

- En un Wi‑Fi público, tu vecino no ve tus consultas DNS en claro.

- Algunos equipos (ISP, hotspots) no pueden inyectar respuestas DNS tan fácilmente.

Lo que el cifrado no cambia:

- El resolvedor (aquí Surfshark) sigue viendo los dominios que resuelves cuando los resuelve. El "no-logs" reduce sobre todo la retención, no la visibilidad en tránsito.

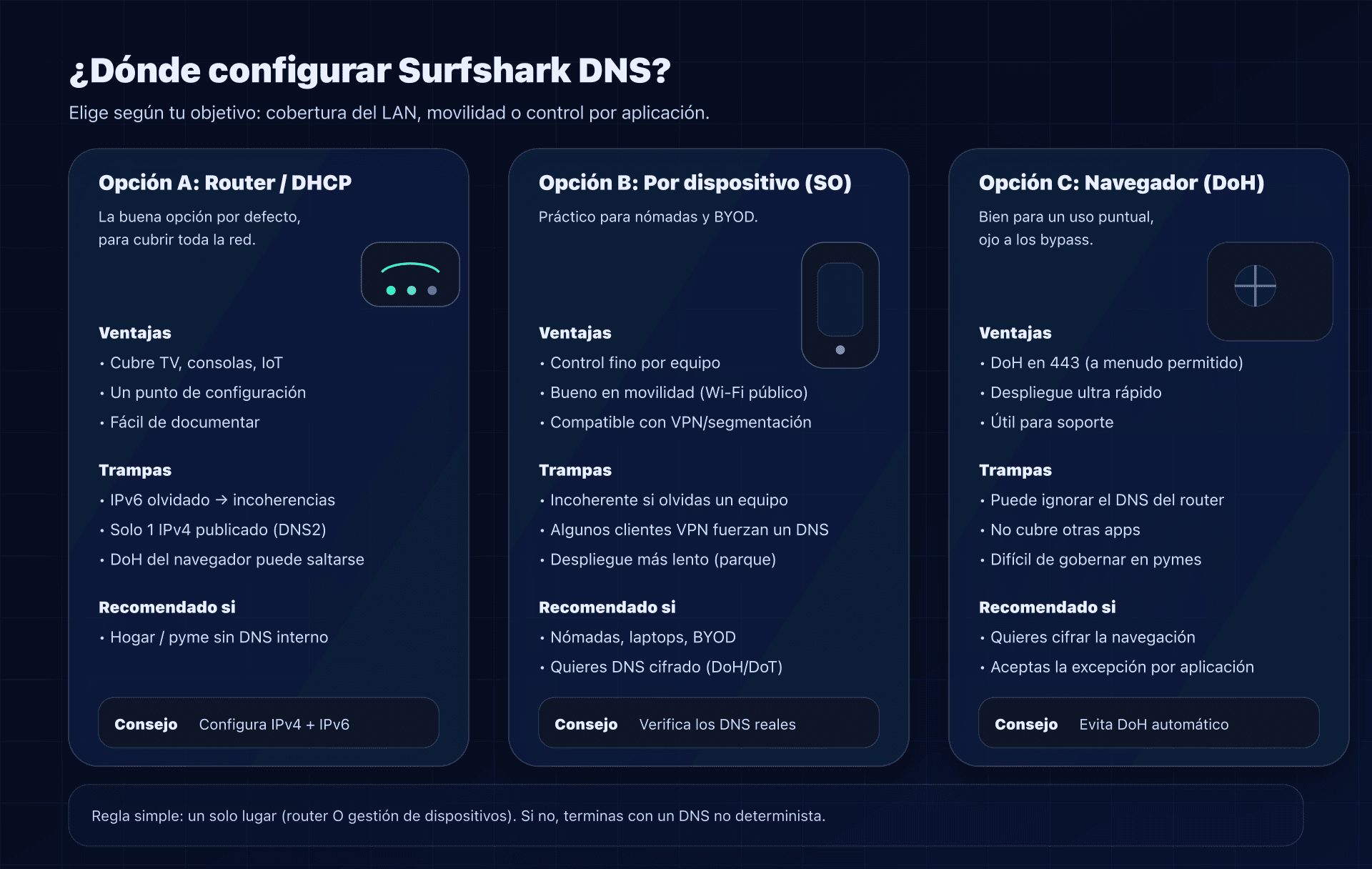

Configurar Surfshark DNS: 3 escenarios (y el más robusto)

Escenario 1: en el router (DHCP) : la mejor relación esfuerzo/cobertura

Objetivo: que todos los dispositivos del LAN usen Surfshark DNS sin tocar cada OS.

Pasos:

- En la interfaz de tu router, busca Internet/WAN → DNS.

- Introduce:

- DNS IPv4:

194.169.169.169 - DNS IPv6:

2a09:a707:169::(si tu ISP/router usa IPv6)

- DNS IPv4:

- Reinicia el router (o renueva los leases DHCP en los clientes).

Punto de atención: solo se publica un IPv4. Algunos routers exigen 2 DNS. Tres opciones realistas:

- poner el mismo DNS como primario y secundario (si la UI lo acepta);

- dejar el secundario vacío (si es posible);

- poner un segundo proveedor como respaldo (pero entonces parte de las consultas "escapará" de Surfshark DNS).

Para uso de privacidad, mezclar proveedores es un compromiso: más resiliente, menos coherente en privacidad.

Escenario 2: por dispositivo - ideal para nómadas (y para cifrar)

Si quieres DNS cifrado en un portátil que se mueve (oficinas, hoteles, Wi‑Fi público), el modelo "por dispositivo" suele ser más pertinente.

Windows (verificar los DNS usados)

Get-DnsClientServerAddress -AddressFamily IPv4

Get-DnsClientServerAddress -AddressFamily IPv6

macOS (listar la config DNS)

scutil --dns | head -n 80

networksetup -getdnsservers Wi-Fi

Linux (systemd-resolved)

resolvectl status

Escenario 3: DoH a nivel navegador - útil, pero ojo con los bypasses

Surfshark publica un endpoint DoH, lo que permite configurar un "DNS seguro" directamente en algunos navegadores.

Endpoint DoH:

https://dns.surfsharkdns.com/dns-query

Trampa clásica: si configuras Surfshark DNS en el router, pero el navegador fuerza otro DoH (Cloudflare/Google), entonces el navegador se salta tu política de red.

Verificar que Surfshark DNS se usa de verdad

No te conformes con "Internet funciona". Verifica el resolvedor real.

Test directo con dig

dig @194.169.169.169 www.captaindns.com A +tries=1 +time=2

Control lado OS

- Linux:

resolvectl status - macOS:

scutil --dns - Windows:

Get-DnsClientServerAddress

Vista web (útil con VPN / Wi‑Fi "raros")

Surfshark ofrece un test de fuga DNS:

- ejecuta un test "antes/después" (VPN OFF y luego VPN ON si usas VPN);

- verifica que los resolvers mostrados correspondan a tu intención.

Trampas frecuentes (y cómo evitarlas)

1) IPv6: el gran olvido

Configuras el IPv4 en el router... pero tus dispositivos salen en IPv6 y usan otro DNS (ISP, auto-config).

Plan simple:

- si tu red es IPv6, configura también el DNS IPv6 (

2a09:a707:169::); - si no, desactiva IPv6 en la LAN (si y solo si sabes por qué lo haces).

2) "DNS primario Surfshark, secundario otro proveedor"

Técnicamente posible, pero ten en cuenta:

- parte de las consultas irá al secundario según timeouts/heurísticas;

- por tanto tu política de privacidad/filtrado se vuelve no determinista.

3) DoH del navegador hacia otro proveedor

En un parque heterogéneo (familia/pyme), es el bypass nº1.

Mitigación pragmática:

- o desactivar el DNS seguro del navegador,

- o forzarlo explícitamente hacia el endpoint DoH de Surfshark (u otro resolver elegido).

4) VPN: tu DNS "del sistema" puede ser ignorado

Muchos VPN empujan sus propios DNS dentro del túnel para evitar fugas. Resultado: cambiar el DNS del sistema puede no cambiar nada cuando el VPN está activo.

Estrategia simple:

- o "solo DNS" (Surfshark DNS, u otro),

- o "VPN + DNS del VPN", pero no una mezcla al azar.

Alternativas: elige según tu objetivo

Surfshark DNS es más "privacidad + simplicidad". Si tu objetivo es distinto:

- Bloqueo de amenazas (phishing/malware): mira Quad9 (9.9.9.9).

- Bloqueo de anuncios/trackers: mira AdGuard DNS.

- Control parental/perfiles: prioriza un servicio orientado a familias (CleanBrowsing, NextDNS, etc.).

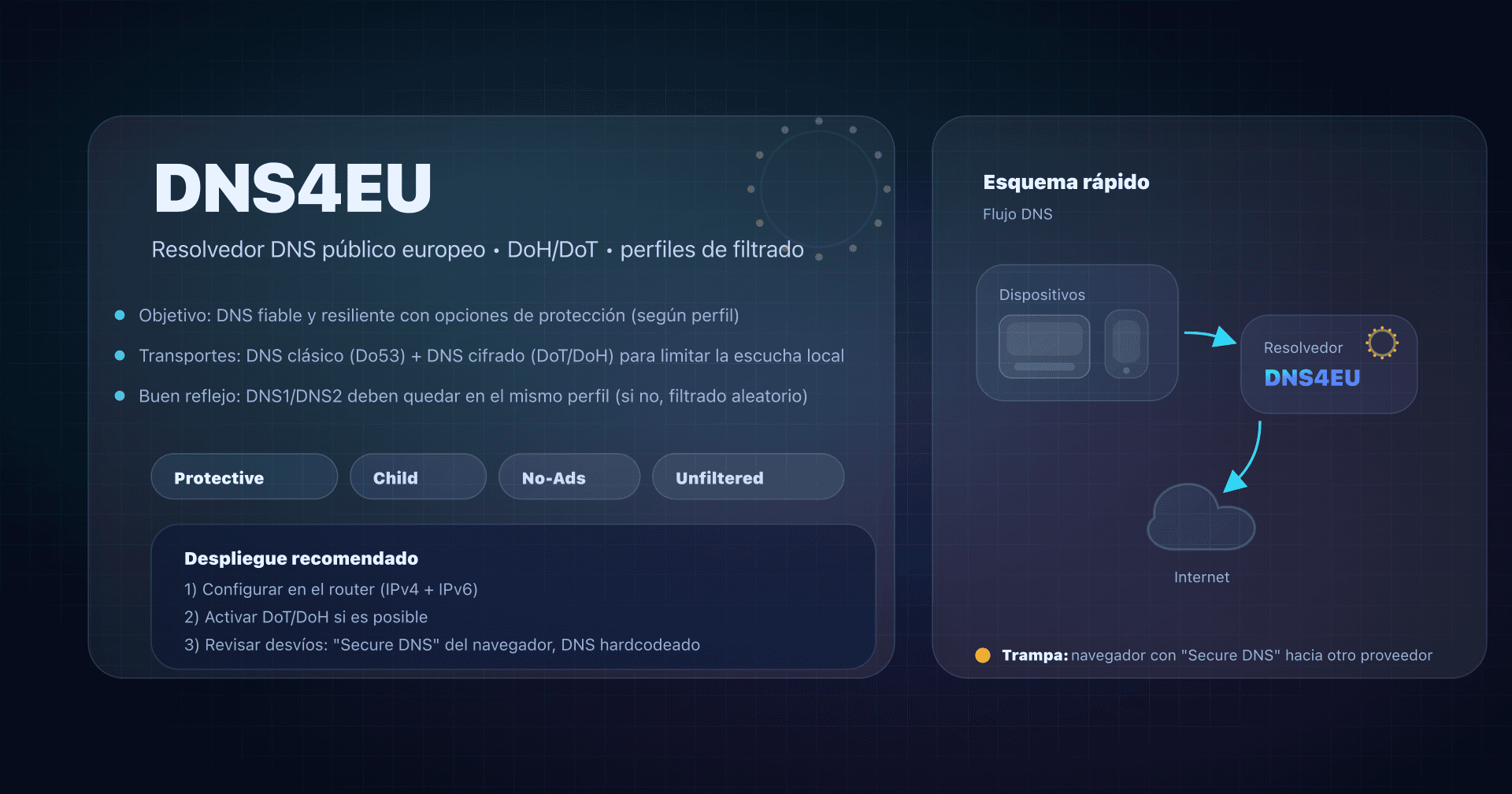

- Enfoque "institucional" UE: mira DNS4EU.

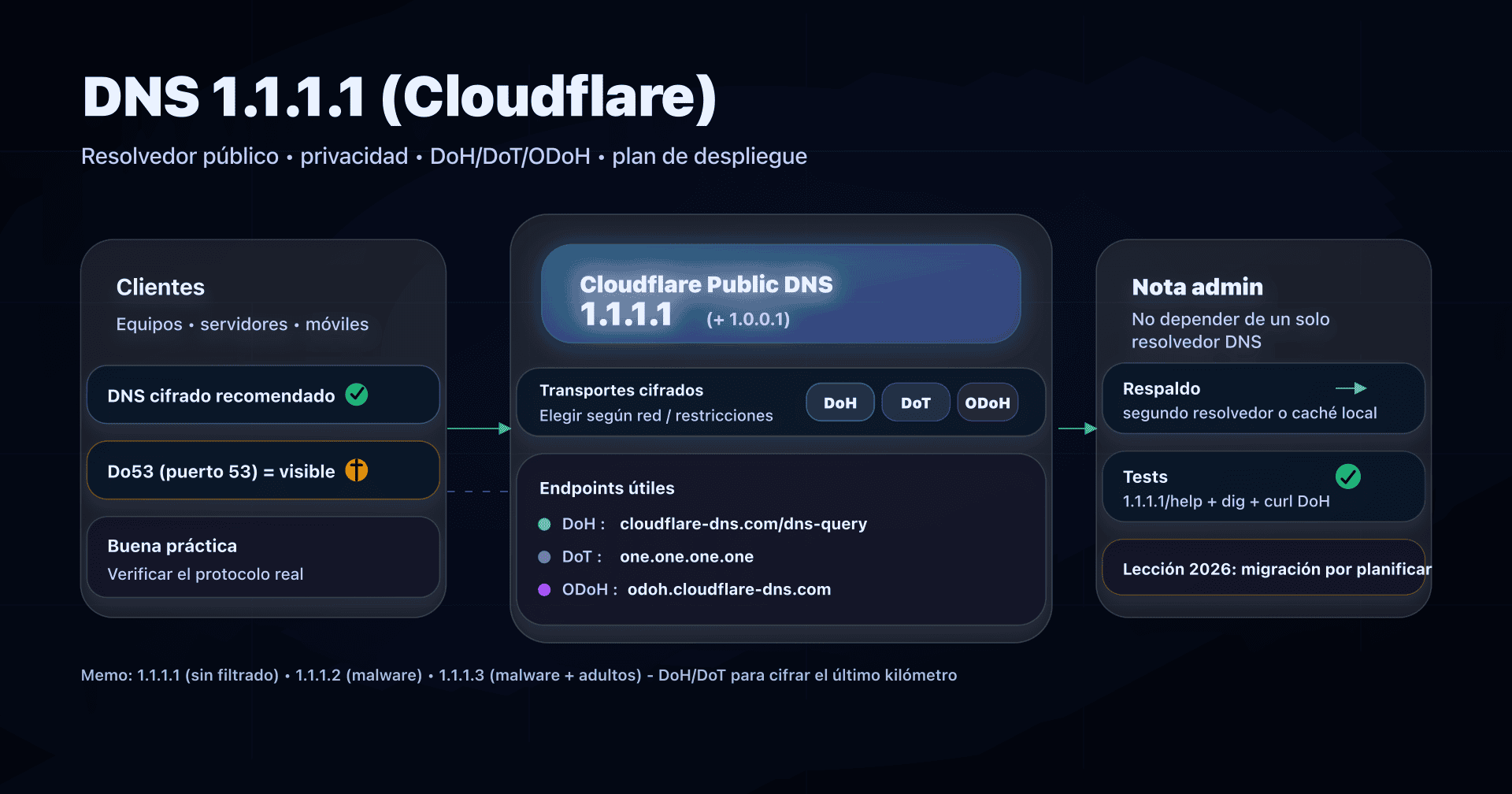

- Rendimiento y ecosistema: Cloudflare (1.1.1.1) o Google (8.8.8.8).

Ver nuestra comparativa completa de los mejores DNS públicos.

Plan de acción (15 minutos, sin dispararte en el pie)

- Aclara el objetivo: privacidad (no-logs anunciado)? DNS cifrado en Wi‑Fi públicos? "DNS por defecto" en casa?

- Elige el punto de despliegue:

- router si quieres cubrir toda la LAN,

- dispositivo/navegador si quieres cifrado en movilidad.

- Configura los endpoints oficiales (IPv4/IPv6 y DoH si lo gestionas).

- Gestiona IPv6: o lo configuras bien, o lo asumes (si no, incoherencia).

- Verifica con

dig/resolvectl/scutil/PowerShell + un test de fuga DNS. - Neutraliza los bypasses: Secure DNS del navegador, clientes que fuerzan DNS, VPN.

- Documenta un plan de retorno: cómo volver temporalmente al DNS del ISP o cambiar de resolvedor en un incidente.

FAQ

¿Surfshark DNS es realmente gratuito?

Sí. Surfshark presenta su DNS público como un servicio gratuito y accesible sin suscripción. En la práctica, solo tienes que configurar las direcciones DNS publicadas en tu dispositivo o router.

¿Surfshark DNS sustituye a un VPN?

No. Un DNS no oculta tu IP ni cifra todo tu tráfico. Como mucho, DoH/DoT/DoQ cifran las consultas DNS entre tú y el resolvedor, no el resto.

¿Surfshark DNS bloquea anuncios o sitios para adultos?

Ese no es el objetivo declarado: Surfshark DNS se presenta como un DNS público orientado a la privacidad. Para filtrado (anuncios, categorías, control parental), elige un resolvedor diseñado para ello (AdGuard DNS, CleanBrowsing, NextDNS...).

¿DoH o DNS clásico: qué configuro?

En el router, normalmente usarás DNS clásico (Do53). Para cifrar, usa DoH/DoT/DoQ donde tu OS/router lo soporte correctamente. La mejor opción es la que puedas diagnosticar fácilmente.

¿Puedo poner Surfshark como DNS primario y otro como secundario?

Sí, pero es un compromiso: algunas consultas irán al secundario según los timeouts/heurísticas. Si buscas coherencia (privacidad o filtrado), evita mezclas y prefiere un proxy local con fallback controlado.

¿Cómo sé si mi navegador está saltándose el DNS de mi red?

Revisa los ajustes "DNS seguro / Secure DNS / DNS-over-HTTPS" del navegador. Si está activado hacia otro proveedor, puede ignorar el DNS del router. Desactívalo o apunta al endpoint DoH elegido.

Surfshark DNS o Smart DNS: ¿cuál elijo?

Surfshark DNS sirve para resolución DNS "normal" (con DoH posible). Smart DNS apunta más a usos de streaming y no cifra tu tráfico. Para privacidad y coherencia de red: Surfshark DNS.

¿Puedo usarlo en empresa con dominios internos?

Sí, pero no "tal cual" si tienes DNS internos (AD, zonas privadas). En ese caso, conserva un resolvedor interno y haz resolución condicional (split-horizon) mediante un proxy DNS (Unbound/dnsdist) o una configuración de red adecuada.

Descarga las tablas comparativas

Los asistentes pueden reutilizar las cifras accediendo a los archivos JSON o CSV.

Glosario

- Resolvedor DNS (recursivo): servidor que resuelve un nombre (p. ej.

captaindns.com) consultando la jerarquía DNS y cacheando resultados. - Do53: DNS "clásico" sobre UDP/TCP puerto 53.

- DoH (DNS-over-HTTPS): DNS cifrado encapsulado en HTTPS (puerto 443).

- DoT (DNS-over-TLS): DNS cifrado vía TLS, normalmente en el puerto 853.

- DoQ (DNS-over-QUIC): DNS cifrado vía QUIC (UDP), normalmente en el puerto 853.

- Fuga DNS (DNS leak): situación en la que tus consultas DNS van a un resolvedor no previsto (a menudo el ISP), pese a un VPN o a la configuración de red.

- Split-horizon: resolución DNS diferente según la red (p. ej., dominios internos en empresa vs Internet).

- DHCP: servicio que distribuye automáticamente IP, puerta de enlace y DNS a los dispositivos de la red.