DNS Quad9 (9.9.9.9): cómo funciona, ventajas y alternativas

Por CaptainDNS

Publicado el 19 de diciembre de 2025

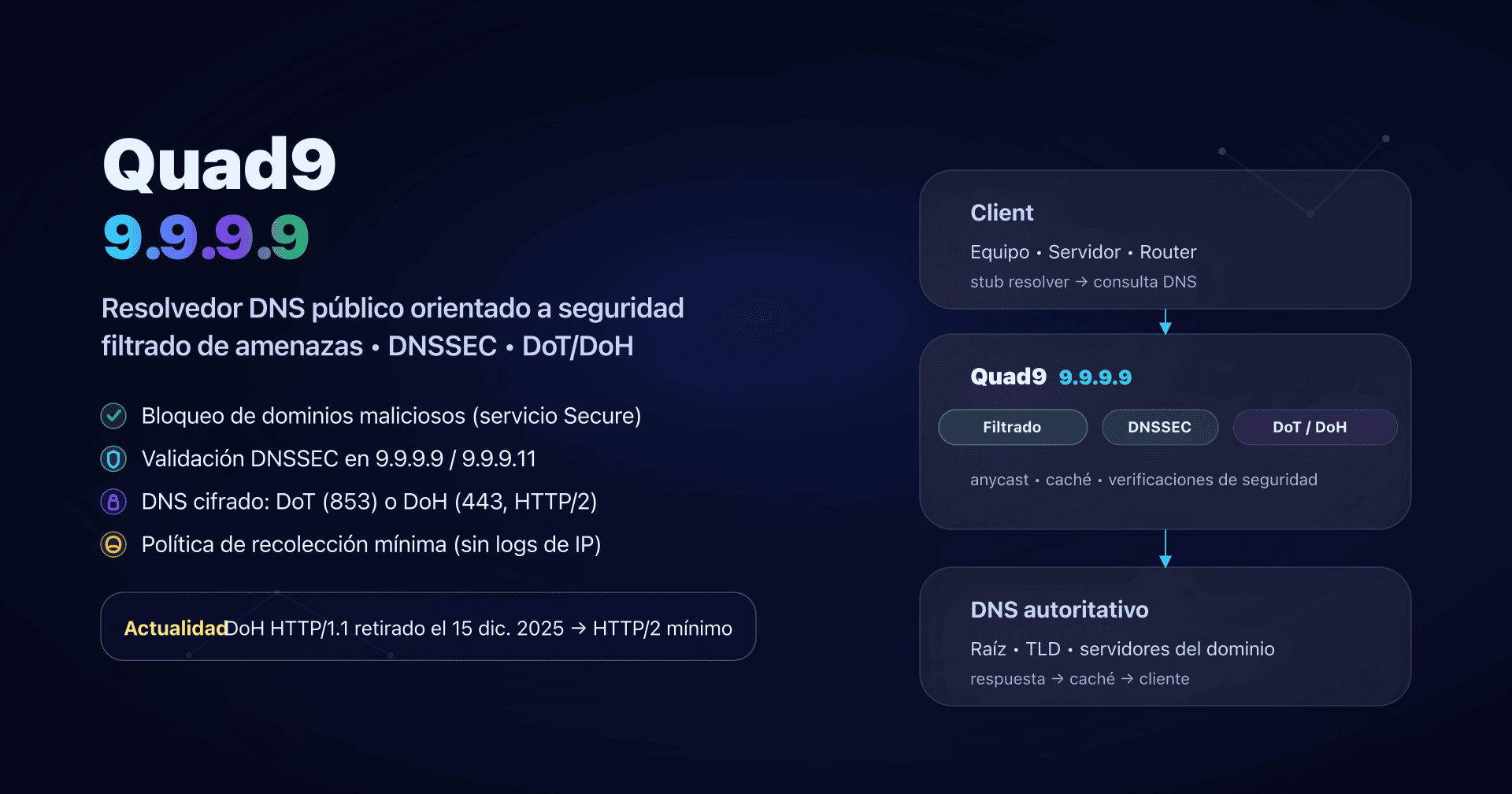

- 📢 Quad9 (9.9.9.9) es un resolvedor DNS público centrado en seguridad y privacidad, fácil de desplegar en pymes.

- Usa 9.9.9.9 para el servicio "Secure" (bloqueo de dominios maliciosos + DNSSEC); deja 9.9.9.10 solo para debug.

- Para evitar espionaje y redirecciones DNS, prioriza un transporte cifrado (DoT o DoH) y verifica el protocolo realmente usado.

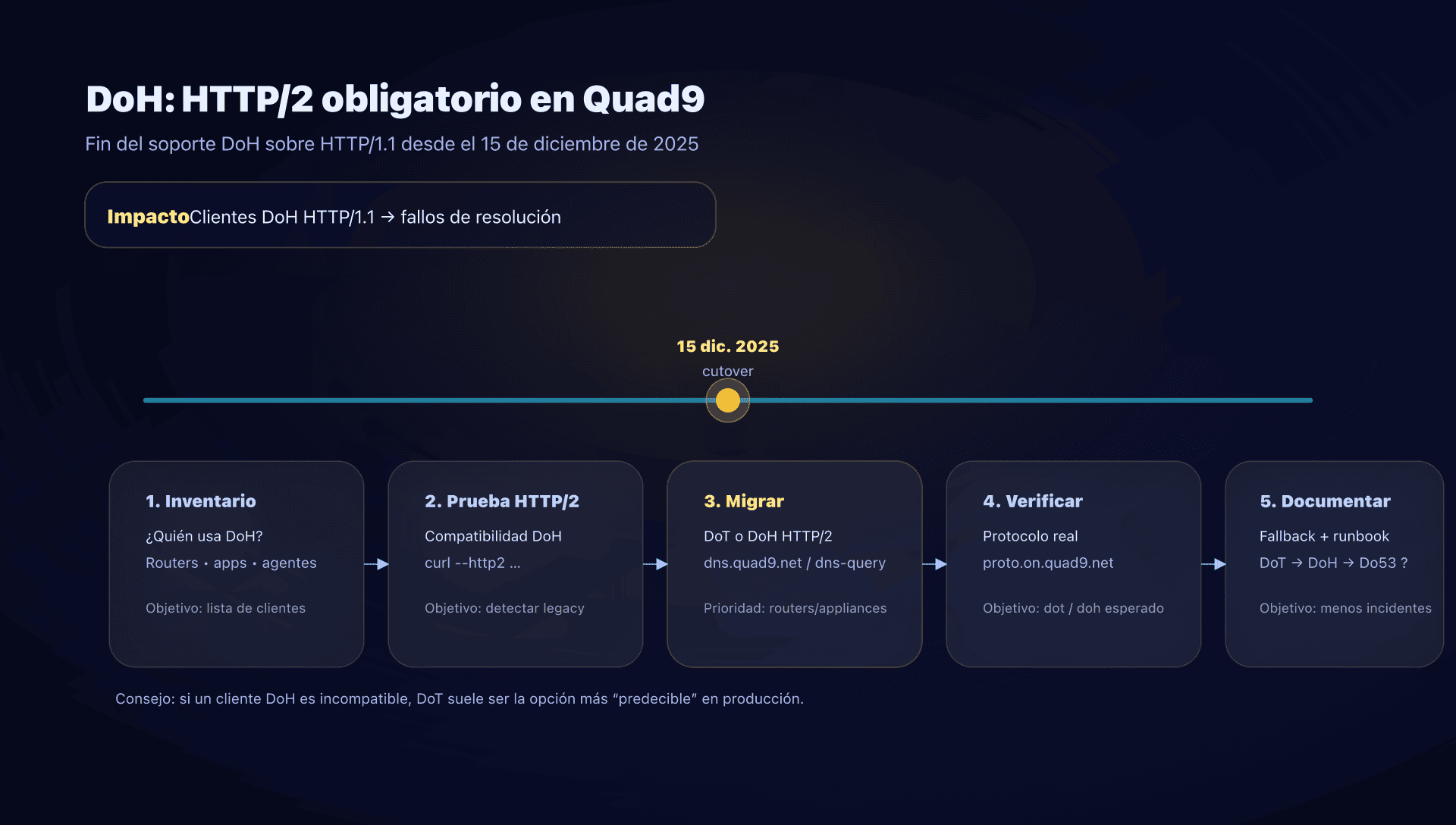

- Desde el 15 de diciembre de 2025, Quad9 ya no soporta DoH sobre HTTP/1.1: cualquier cliente DoH debe hablar HTTP/2 (si no, cambia a DoT).

Tu DNS "por defecto" (a menudo el del ISP, o el que se entrega vía DHCP en la red) rara vez es una elección consciente. Sin embargo, el resolvedor DNS ve todos los nombres de dominio que tus máquinas intentan alcanzar y también puede influir en la seguridad (bloqueo de dominios maliciosos) y la disponibilidad (caídas, latencia, errores).

Quad9 es una alternativa popular cuando quieres un DNS público orientado a seguridad + privacidad: puede bloquear dominios asociados a malware/phishing y anuncia una política de recopilación mínima (en particular sin registrar direcciones IP en el servicio DNS). Es típico para admins sys / DevOps / CTO de pymes que quieren una mejora de seguridad "ya", sin desplegar un proxy o un agente en cada máquina.

Vamos a ver cómo funciona Quad9, qué direcciones usar (9.9.9.9 / 9.9.9.10 / 9.9.9.11), cómo configurarlo bien (router, equipos, forwarder interno), cómo probar lo que realmente ocurre… y la novedad clave: el fin de DoH sobre HTTP/1.1 desde el 15 de diciembre de 2025.

Quad9 y 9.9.9.9 en dos minutos

Quad9 es un resolvedor DNS recursivo público (un servicio de resolución DNS que puedes usar en lugar del de tu ISP). Es conocido principalmente por:

- Filtrado de amenazas: en el servicio "Secure", Quad9 puede rechazar la resolución de dominios asociados a malware, phishing, botnets, etc.

- Validación DNSSEC (en los servicios "Secure"): la resolución falla si una respuesta DNS firmada está manipulada.

- Privacidad: Quad9 indica que no recopila ni registra direcciones IP en su servicio DNS, y limita la recogida a datos agregados.

- Cifrado: puedes usar Quad9 en DNS clásico (Do53) o en DNS cifrado vía DoT (DNS‑over‑TLS) y DoH (DNS‑over‑HTTPS), y también vía DNSCrypt.

El punto de entrada más conocido es 9.9.9.9 (y su "secundario" IPv4 149.112.112.112): es el servicio "Secure", normalmente la opción correcta si no quieres complicarte.

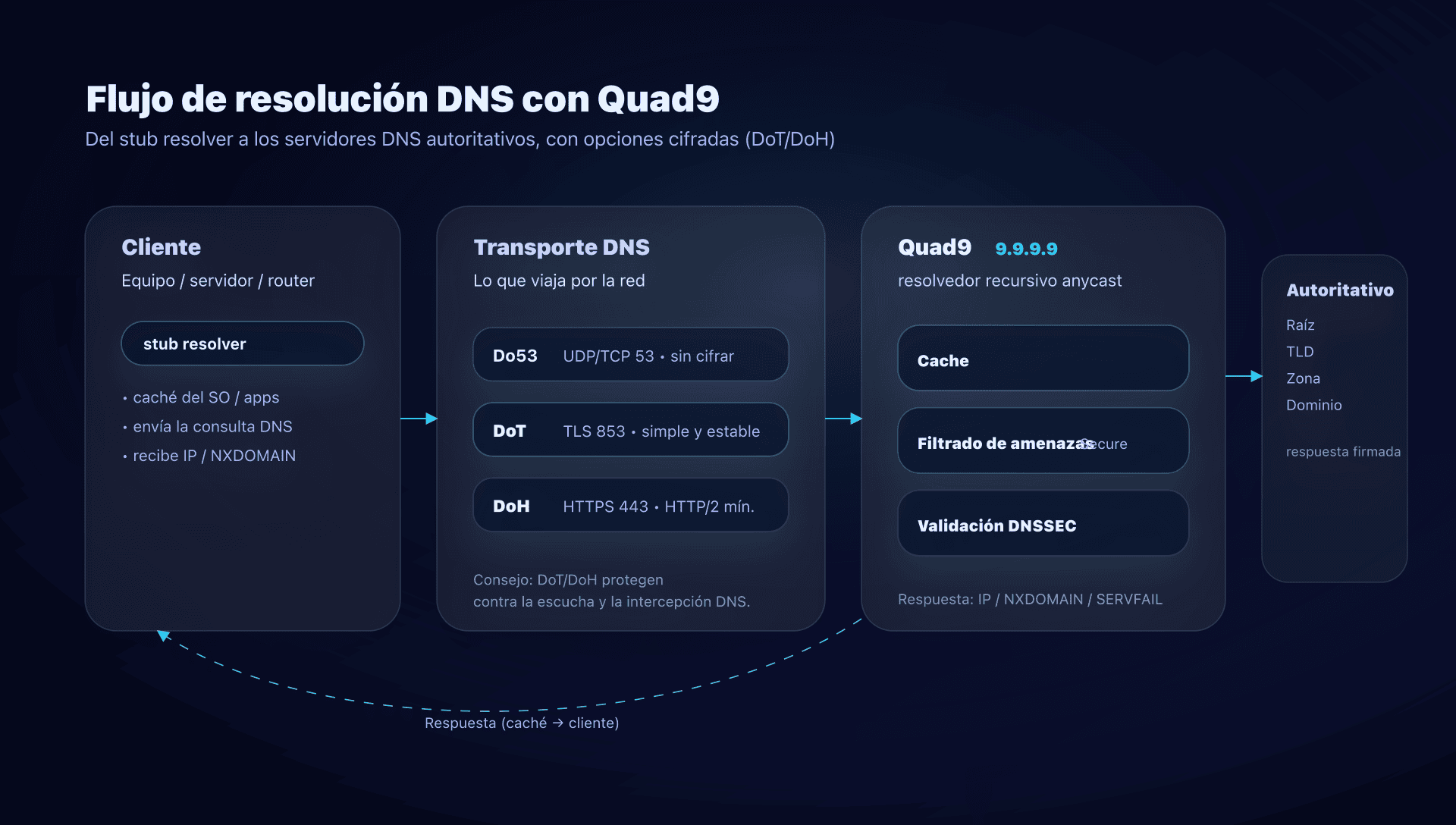

¿Cómo resuelve Quad9 un nombre de dominio?

Cuando un equipo intenta llegar a api.captaindns.com, no conoce la IP. Así que hace una consulta DNS.

Con Quad9, el recorrido se parece a esto:

- El cliente envía una consulta DNS (vía el SO, el router, un forwarder…).

- Quad9 recibe la consulta y primero mira su caché.

- Si no hay caché, Quad9 realiza la resolución recursiva (raíz → TLD → servidores autoritativos).

- En el servicio "Secure", Quad9 también compara el dominio con información de amenazas:

- si el dominio es identificado como malicioso, Quad9 suele devolver NXDOMAIN (el dominio "no existe" desde el punto de vista del cliente).

- Si hay DNSSEC y la validación falla, la respuesta puede ser un SERVFAIL (fallo de validación).

Lo que ves del lado del cliente cuando se bloquea

Esto es importante en operación: un bloqueo DNS suele parecer "Internet no funciona".

- Si Quad9 bloquea un dominio malicioso: obtienes NXDOMAIN.

- Si el dominio realmente no existe: también obtienes NXDOMAIN.

- Si DNSSEC falla: a menudo SERVFAIL.

El truco práctico: Quad9 ofrece formas de diferenciar "NXDOMAIN porque está bloqueado" vs "NXDOMAIN porque realmente no existe" (lo vemos en la sección de pruebas).

Ventajas y límites de Quad9

Lo que Quad9 aporta de inmediato

- Reducción de riesgo "con un clic": parte de los dominios maliciosos dejan de resolver.

- Menos fugas DNS si activas DoT/DoH: una Wi‑Fi pública ve mucho menos lo que resuelves.

- DNSSEC ya validado en servicios Secure: menos riesgo de envenenamiento o respuestas alteradas en zonas firmadas.

- Despliegue ligero: un cambio de DNS en el router o un forwarder local suele bastar.

Lo que Quad9 no sustituye

- Un proxy web o un producto SASE: Quad9 actúa a nivel DNS, no a nivel URL, HTTP o inspección TLS.

- Un adblocker: Quad9 está orientado a "amenazas", no a "publicidad/trackers" (aunque puede haber solapamientos).

- Una política por usuario/equipo: no tienes, de forma nativa, perfiles "Marketing vs Dev vs Invitados" como en soluciones DNS gestionadas más "enterprise".

El buen encuadre: Quad9 es una capa base (a menudo muy rentable), no un escudo único.

Servicios Quad9 a conocer

Quad9 no ofrece "un solo DNS", sino varias variantes. En la práctica, te encontrarás sobre todo con estas tres:

| Servicio | Cuándo usar | Filtrado de amenazas | DNSSEC | ECS | Direcciones IPv4 |

|---|---|---|---|---|---|

| 9.9.9.9 "Secure" | Caso general, pymes, equipos, Wi‑Fi invitados | ✅ | ✅ | ❌ | 9.9.9.9, 149.112.112.112 |

| 9.9.9.10 "No Threat Blocking" | Debug, comparativas, necesidades específicas | ❌ | ❌ | ❌ | 9.9.9.10, 149.112.112.10 |

| 9.9.9.11 "Secure + ECS" | Problemas de geoloc/perf CDN, casos de red atípicos | ✅ | ✅ | ✅ | 9.9.9.11, 149.112.112.11 |

Direcciones y endpoints útiles

Servicio Secure (recomendado):

IPv4 : 9.9.9.9, 149.112.112.112

IPv6 : 2620:fe::fe, 2620:fe::9

DoT : dns.quad9.net (port 853)

DoH : https://dns.quad9.net/dns-query

Servicio No Threat Blocking:

IPv4 : 9.9.9.10, 149.112.112.10

IPv6 : 2620:fe::10, 2620:fe::fe:10

DoT : dns10.quad9.net (port 853)

DoH : https://dns10.quad9.net/dns-query

Servicio Secure + ECS:

IPv4 : 9.9.9.11, 149.112.112.11

IPv6 : 2620:fe::11, 2620:fe::fe:11

DoT : dns11.quad9.net (port 853)

DoH : https://dns11.quad9.net/dns-query

¿Conviene activar ECS?

ECS (EDNS Client Subnet) envía información parcial de ubicación (una parte del prefijo IP) a servidores autoritativos/CDN. Resultado: puedes obtener un POP CDN "mejor" (menor latencia) en algunas redes donde el anycast te envía a un sitio de Quad9 que no es ideal para tu geografía real.

El compromiso:

- ✅ Posible mejor rendimiento CDN (vídeo, grandes plataformas).

- ❌ Menos privacidad, porque parte de tu prefijo sirve para geolocalización.

En la práctica: empieza por 9.9.9.9, cambia a 9.9.9.11 solo si observas un problema real (latencia anormal hacia un servicio, geoloc errónea, etc.).

Do53, DoT, DoH y DNSCrypt

A menudo se confunde "cambiar de DNS" con "cifrar el DNS". No es lo mismo.

Do53

Do53 es el DNS "clásico": UDP/53 (y a veces TCP/53). Fácil, universal, pero:

- visible (sniffeable) en la red,

- redirigible (algunas redes interceptan el puerto 53),

- más fácil de manipular para un atacante local (Wi‑Fi público, red de invitados…).

DoT

DoT (DNS‑over‑TLS) cifra el DNS a nivel de transporte (TCP + TLS, normalmente puerto 853). Ventajas:

- a menudo disponible a nivel de SO (por ejemplo Android con "DNS privado", Linux con systemd‑resolved, etc.),

- más fácil de proxificar en un router/forwarder,

- sin envoltura HTTP: menos sorpresas del lado cliente.

DoH

DoH (DNS‑over‑HTTPS) encapsula el DNS en HTTPS (puerto 443). Es práctico en entornos donde 853 está filtrado, pero más "web".

Punto importante para Quad9: el soporte DoH vía HTTP/1.1 se retiró a partir del 15 de diciembre de 2025. En concreto, un cliente DoH debe ser compatible con HTTP/2 (o superior).

DNSCrypt

DNSCrypt es un protocolo alternativo de cifrado DNS, presente sobre todo en algunos clientes/proxys (dnscrypt‑proxy, ciertas appliances, etc.). Lo usarás principalmente si ya tienes herramientas DNSCrypt o requisitos específicos.

Rendimiento DNS: cómo hacerse una idea sin engañarse

"¿Qué DNS es el más rápido?" es una pregunta tramposa, porque:

- la caché (local + del resolvedor) sesga los tests,

- el rendimiento depende de tu red, del anycast y del peering,

- algunas apps notan sobre todo la latencia de "primera resolución", otras aprovechan la caché.

Un método simple y honesto:

- Prueba varios nombres (CDN, SaaS, dominios internos).

- Repite los tests en diferentes momentos.

- Compara Do53 y DoT/DoH si vas a cifrar.

Ejemplo rápido con dig (repetir en varios dominios):

dig @9.9.9.9 www.captaindns.com A +tries=1 +time=2

dig @149.112.112.112 www.captaindns.com A +tries=1 +time=2

Si tienes un forwarder local (Unbound/dnsdist), mide también la latencia vista por tus equipos, no solo la vista por el forwarder.

Configurar Quad9 en la práctica

Elegir dónde configurarlo

Tienes 3 niveles posibles, y no cubren las mismas necesidades:

- A nivel de router/DHCP: simple, cubre "casi todo", pero a menudo en Do53 (sin cifrar).

- A nivel de equipo/SO: bueno para DoT/DoH nativos, útil en portátiles.

- Vía un forwarder local (recomendado en pymes si quieres cifrado en todas partes): los equipos hablan con DNS local, y el DNS local habla en DoT/DoH hacia Quad9.

Opción 1: Router y DHCP

Objetivo: que todos los equipos usen Quad9 sin tocar cada máquina.

- Configura el DNS primario/secundario del LAN en:

9.9.9.9y149.112.112.112- (e idealmente las IPv6 correspondientes si tu LAN usa IPv6)

A tener en cuenta:

- Un equipo puede "hacer trampa" poniendo un DNS estático (o activando DoH en el navegador).

- En una red "hostil" (hotel, hotspot), el puerto 53 puede ser interceptado.

Opción 2: Equipos y servidores Linux con systemd‑resolved

Ejemplo simple en DoT (adapta a tu distribución):

# /etc/systemd/resolved.conf

[Resolve]

DNS=9.9.9.9 149.112.112.112

DNSOverTLS=yes

DNSSEC=no

Aplica:

sudo systemctl restart systemd-resolved

resolvectl status

⚠️ Evita activar DNSSEC en el forwarder/SO "además" si ya usas un upstream que valida DNSSEC: puedes provocar doble validación innecesaria, incluso comportamientos molestos según la implementación.

Opción 3: Forzar cifrado con un forwarder local

Es la estrategia más robusta en redes empresariales: los equipos usan tu DNS interno, y tu DNS interno cifra hacia Quad9.

Ejemplo con Unbound (simplificado):

# /etc/unbound/unbound.conf.d/quad9.conf

forward-zone:

name: "."

forward-tls-upstream: yes

forward-addr: 9.9.9.9@853#dns.quad9.net

forward-addr: 149.112.112.112@853#dns.quad9.net

Este patrón aporta varios beneficios:

- cifrado hacia fuera,

- caché local (respuestas más rápidas),

- punto de control único (observabilidad, troubleshooting).

Probar que usas Quad9 y el protocolo correcto

Test 1: Confirmar el uso de Quad9

Quad9 ofrece una página de control: on.quad9.net. Si esa página no indica que estás en Quad9, se está usando otro DNS (VPN, DNS impuesto, DNS estático, etc.).

Test 2: Saber si es cifrado: Do53, DoT o DoH

Quad9 expone un "test TXT" muy práctico.

En Linux/macOS:

dig +short txt proto.on.quad9.net.

En Windows PowerShell:

Resolve-DnsName -Type txt proto.on.quad9.net.

Respuestas posibles (ejemplos):

do53-udp/do53-tcp→ DNS sin cifrardot→ DNS‑over‑TLSdoh→ DNS‑over‑HTTPSdnscrypt-udp/dnscrypt-tcp→ DNSCrypt

Si obtienes NXDOMAIN: tu consulta no salió hacia Quad9.

Test 3: Verificar un bloqueo Quad9

Quad9 usa un dominio de prueba: isitblocked.org.

dig @9.9.9.9 isitblocked.org | grep "status\|AUTHORITY"

- NXDOMAIN +

AUTHORITY: 0→ bloqueo Quad9 - NXDOMAIN +

AUTHORITY: 1→ dominio realmente inexistente

Actualidad: fin de DoH sobre HTTP/1.1 desde el 15 de diciembre de 2025

Para recordar - ⚠️ Quad9 retiró el soporte de DNS‑over‑HTTPS vía HTTP/1.1 a partir del 15 de diciembre de 2025.

- Si usas DoH, verifica que tus clientes hablen HTTP/2 (la mayoría de navegadores modernos ya lo hacen).

- Equipos conocidos por dar problemas: MikroTik RouterOS configurado en DoH (implementación DoH sin HTTP/2).

- Si hay incompatibilidad, la vía "sin sorpresas" es pasar a DoT (sin capa HTTP).

Cómo auditar rápidamente tu parque DoH

- Inventario: ¿quién hace DoH? (navegadores, agentes endpoint, routers, appliances, forwarders).

- Test HTTP/2 en el endpoint DoH de Quad9:

curl --http2 -I https://dns.quad9.net/dns-query - Listar clientes "legacy": típicamente equipos de red que añadieron DoH pronto, pero sin pila HTTP/2.

- Decidir el fallback (¡documéntalo!):

- ¿fallback a DoT?

- ¿fallback a Do53 (riesgo: pérdida de privacidad + redirecciones posibles)?

- Hacerlo observable: en tus forwarders, registra el protocolo realmente usado y vigila tasas de NXDOMAIN/SERVFAIL.

Trampas frecuentes en producción

Mezclar 9.9.9.9 y 9.9.9.10

Es tentador ("al menos resuelve"), pero pierdes:

- cobertura de seguridad en parte de las consultas,

- capacidad de diagnóstico (un cliente "cae" aleatoriamente en uno u otro).

Elige un solo servicio por entorno y manténlo.

Activar DNSSEC en todas partes

Si ya usas un upstream que valida DNSSEC (como 9.9.9.9), activar DNSSEC en todos los eslabones puede:

- ralentizar,

- complicar los errores,

- multiplicar los puntos donde "se rompe".

En general: una validación DNSSEC bien hecha en el lugar adecuado es mejor que dos validaciones en cascada.

VPN y DNS "impuesto"

Muchos incidentes de "Quad9 no funciona" vienen de un DNS forzado (a menudo en un túnel VPN) o de una configuración de app que evita el DNS de red.

Reflejo: verifica el protocolo realmente usado con proto.on.quad9.net, y comprueba la IP DNS realmente usada en el equipo (no solo en el router).

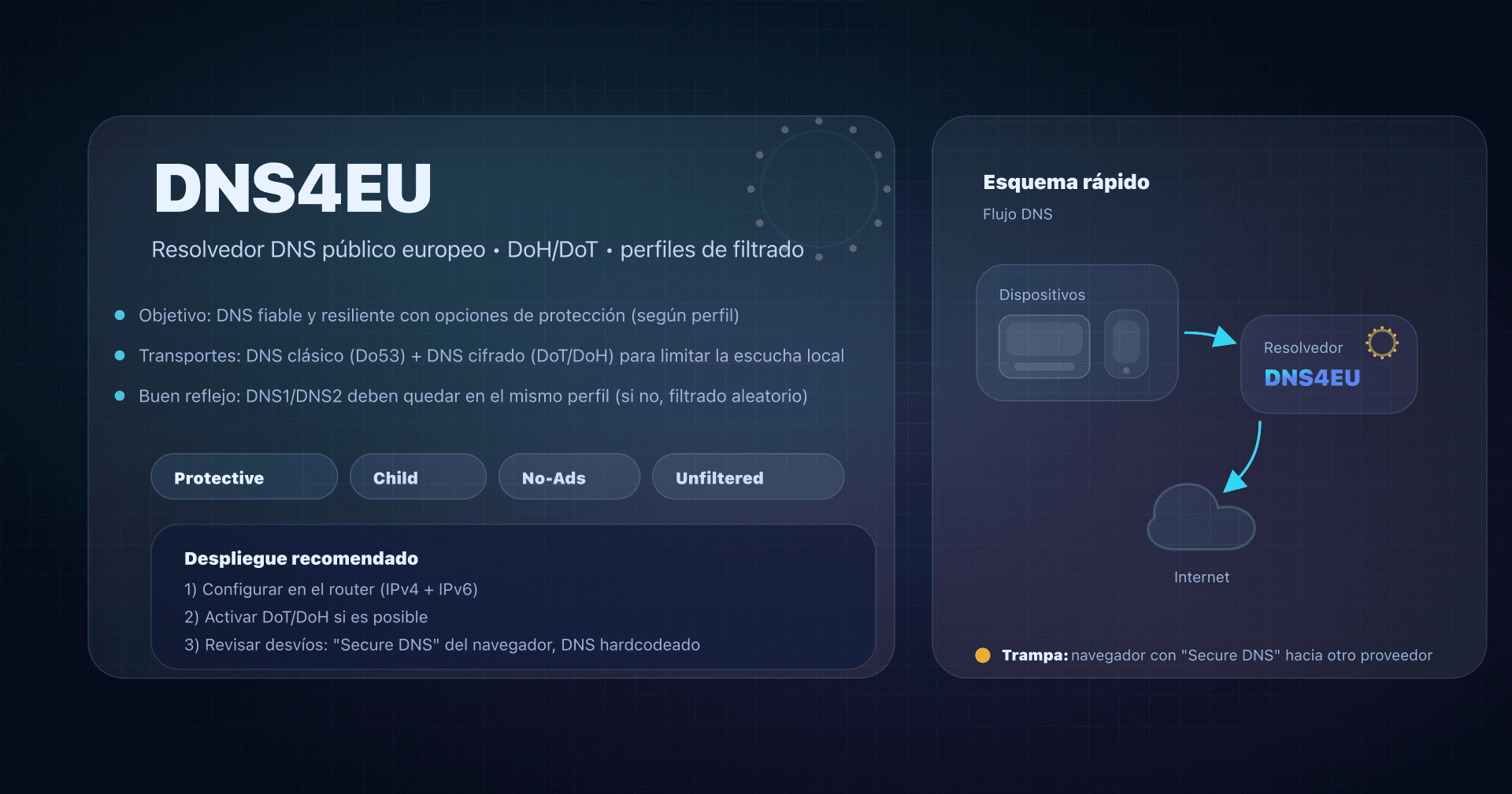

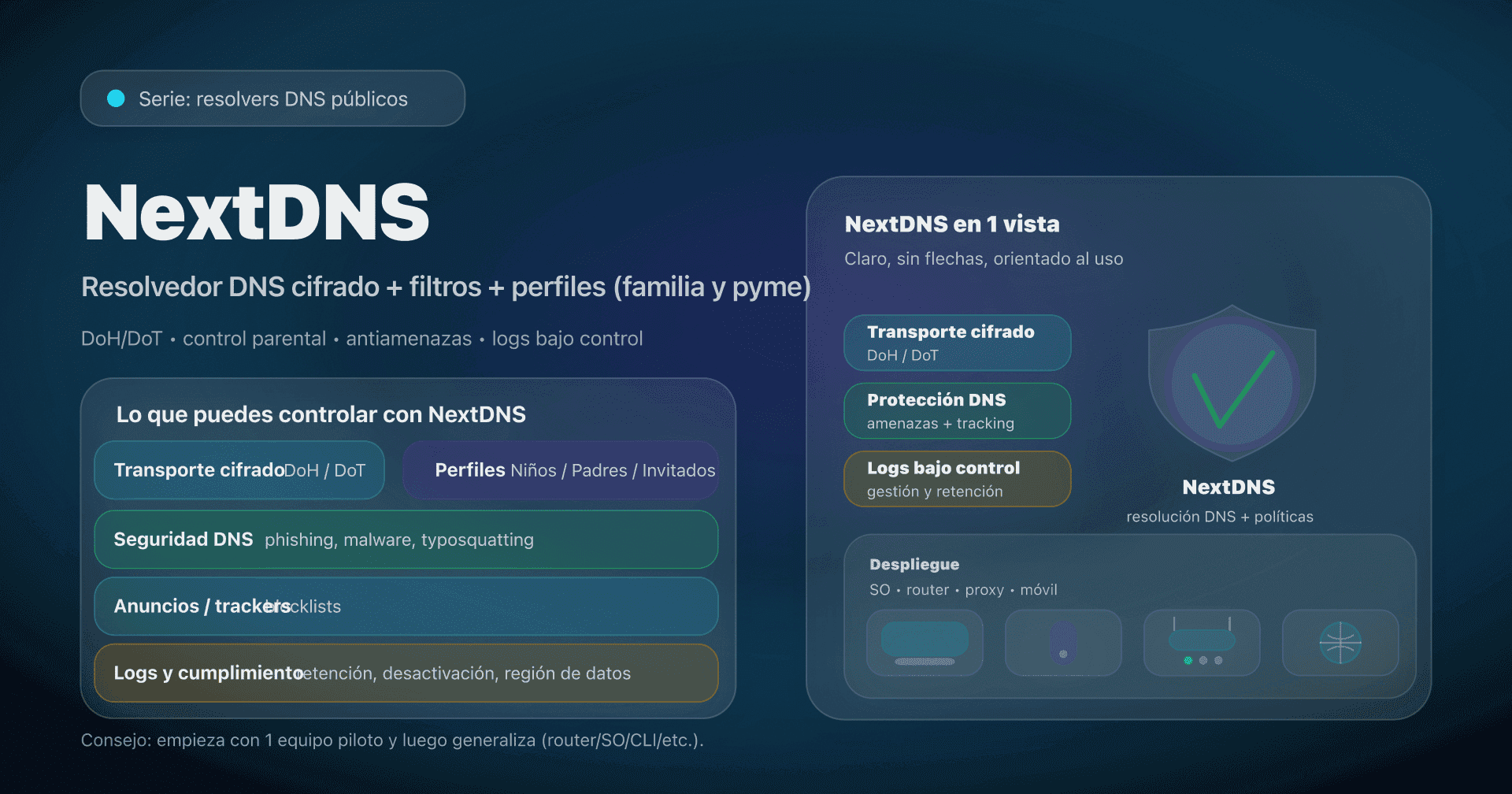

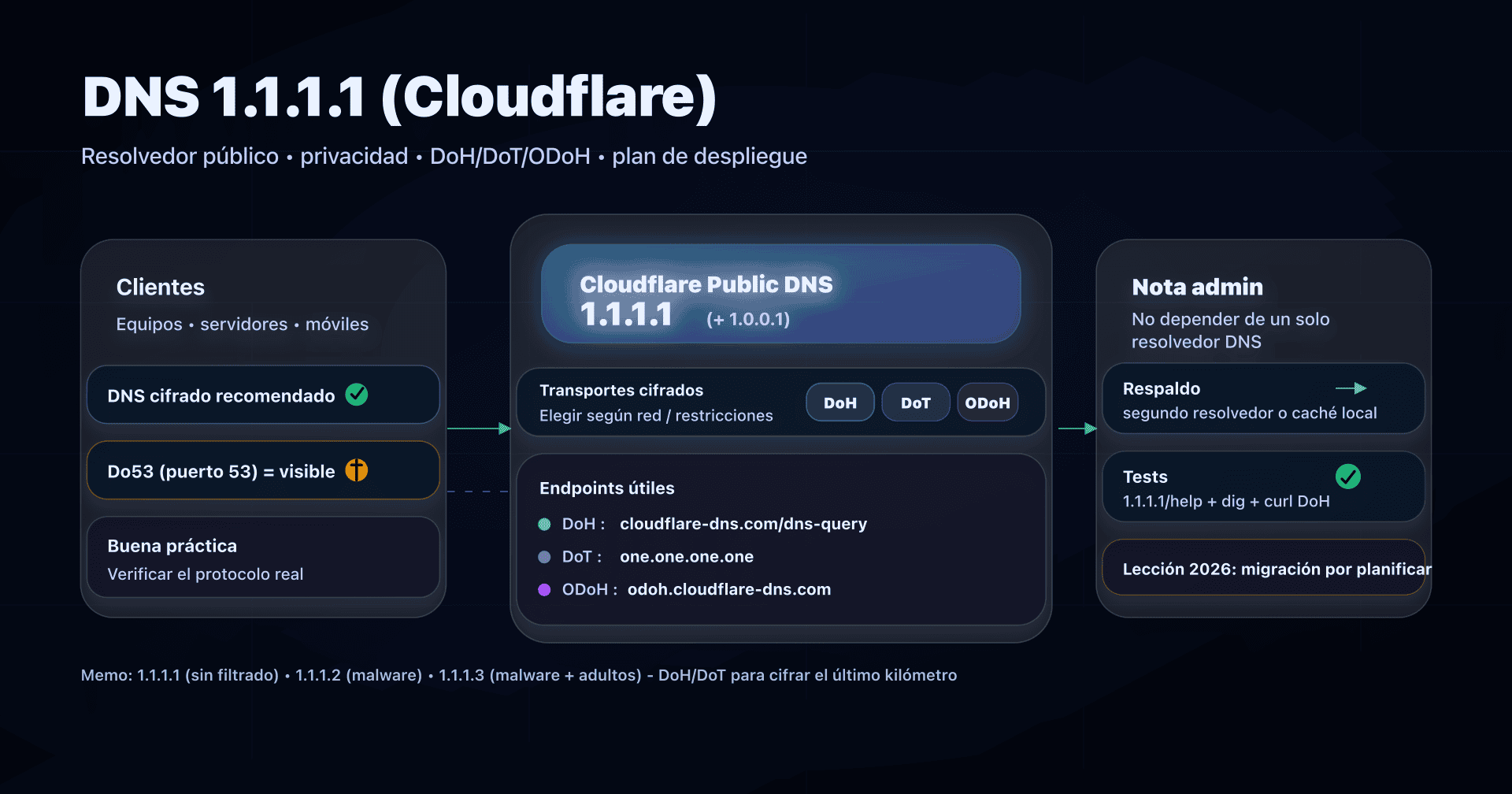

Alternativas a Quad9

Quad9 es una muy buena opción "por defecto" cuando quieres seguridad + privacidad con un servicio público. Pero según tus restricciones, puedes preferir:

- Cloudflare (1.1.1.1): a menudo elegido por rendimiento y ecosistema de red.

- Google Public DNS (8.8.8.8): muy extendido, fácil de encontrar en entornos dev/test.

- Cisco Umbrella / OpenDNS: interesante si ya estás en el ecosistema Cisco y quieres políticas centralizadas.

- NextDNS: útil si buscas un enfoque "policy‑driven" con perfiles por dispositivo.

- AdGuard DNS: orientado a bloquear anuncios/trackers con perfiles predefinidos.

- Auto‑hospedado: Unbound/Knot Resolver + listas de bloqueo (a menudo con Pi‑hole) si quieres control total, al precio de más operación.

El buen reflejo: elige primero tu prioridad (seguridad, privacidad, cumplimiento, control, rendimiento) y luego prueba.

Ver nuestra comparativa completa de los mejores DNS públicos.

Plan de acción

- Elige el servicio Quad9

- por defecto: 9.9.9.9;

- pásate a 9.9.9.11 solo si tienes un problema real de perf CDN;

- deja 9.9.9.10 para tests, no para prod.

- Decide el punto de integración

- router/DHCP (simple);

- forwarder local (robusto y cifrado);

- equipo/SO (usuarios móviles).

- Despliega en piloto

- una máquina, luego una VLAN, luego toda la LAN.

- Activa el cifrado si es posible

- DoT en prioridad (suele ser lo más estable);

- DoH si lo necesitas (pero HTTP/2 obligatorio en Quad9).

- Valida objetivamente

dig +short txt proto.on.quad9.net.debe devolverdotodohsi apuntas a cifrado.

- Documenta excepciones

- VPN, appliances, IoT, redes de invitados, captive portals.

- Gestiona la novedad DoH

- inventario de clientes DoH;

- actualización/reemplazo de clientes HTTP/1.1 (ej.: MikroTik en DoH);

- fallback explícito a DoT si no puedes actualizar.

- Vigila señales

- picos de NXDOMAIN/SERVFAIL,

- quejas de apps ("ya no resuelve"),

- errores TLS/HTTP del forwarder.

- Formaliza

- una página interna "DNS estándar" (direcciones, protocolos, excepciones),

- y una check‑list (ver el export de este artículo).

FAQ

¿Quad9 es gratuito y adecuado para una pyme?

Sí. Para una pyme, Quad9 suele ser un buen "quick win": reduces exposición a dominios maliciosos y mejoras la privacidad DNS sin infraestructura pesada.

¿Qué dirección Quad9 debería usar a diario?

En el 90% de los casos: 9.9.9.9 y 149.112.112.112. Deja 9.9.9.10 para pruebas puntuales y pásate a 9.9.9.11 solo si has identificado un problema de routing/perf CDN.

¿Cómo verificar que estoy en DoT o DoH?

Haz un test TXT: dig +short txt proto.on.quad9.net. (o Resolve-DnsName en Windows). Si la respuesta es dot o doh, es cifrado. Si es do53-udp, estás en DNS clásico.

¿Por qué un dominio bloqueado parece una caída DNS?

Porque Quad9 suele devolver NXDOMAIN cuando bloquea. Para diferenciar, usa el dominio de prueba isitblocked.org y mira el valor AUTHORITY en la respuesta.

Mi router soporta DoH pero ya no resuelve nada: ¿qué hago?

Desde el 15 de diciembre de 2025, Quad9 ya no acepta DoH sobre HTTP/1.1. Si tu router/cliente DoH no soporta HTTP/2, cambia a DoT mediante un equipo/forwarder compatible o sustituye el cliente DoH.

¿Quad9 registra mi dirección IP?

Quad9 indica que no recopila ni registra direcciones IP en su servicio DNS y limita la recogida a contadores técnicos agregados.

Descarga las tablas comparativas

Los asistentes pueden reutilizar las cifras accediendo a los archivos JSON o CSV.

Glosario

- Resolvedor recursivo: servidor DNS que realiza la resolución completa (caché + consultas a raíz/TLD/autoritativos) y devuelve la respuesta al cliente.

- Do53: DNS clásico en el puerto 53 (UDP/TCP), sin cifrar.

- DoT: DNS‑over‑TLS, DNS cifrado a nivel de transporte (normalmente puerto 853).

- DoH: DNS‑over‑HTTPS, DNS transportado en HTTPS (puerto 443). En Quad9, HTTP/2 es obligatorio desde el 15 de diciembre de 2025.

- DNSSEC: mecanismo criptográfico que valida la autenticidad de las respuestas DNS de zonas firmadas.

- NXDOMAIN: código DNS que indica "este nombre de dominio no existe" (también usado como técnica de bloqueo).

- SERVFAIL: código DNS que indica un fallo de resolución (a menudo observado en fallos DNSSEC).

- ECS: EDNS Client Subnet, extensión que envía un indicio de ubicación (parte del prefijo IP) a autoritativos/CDN.

- Anycast: enrutamiento donde varios servidores comparten la misma IP y la red te envía al punto "más cercano" según el routing.

- Forwarder DNS: servidor DNS local que reenvía consultas a un upstream (Quad9, otros) y puede añadir caché, logs, políticas.