DNS Quad9 (9.9.9.9): come funziona, vantaggi, alternative

Di CaptainDNS

Pubblicato il 19 dicembre 2025

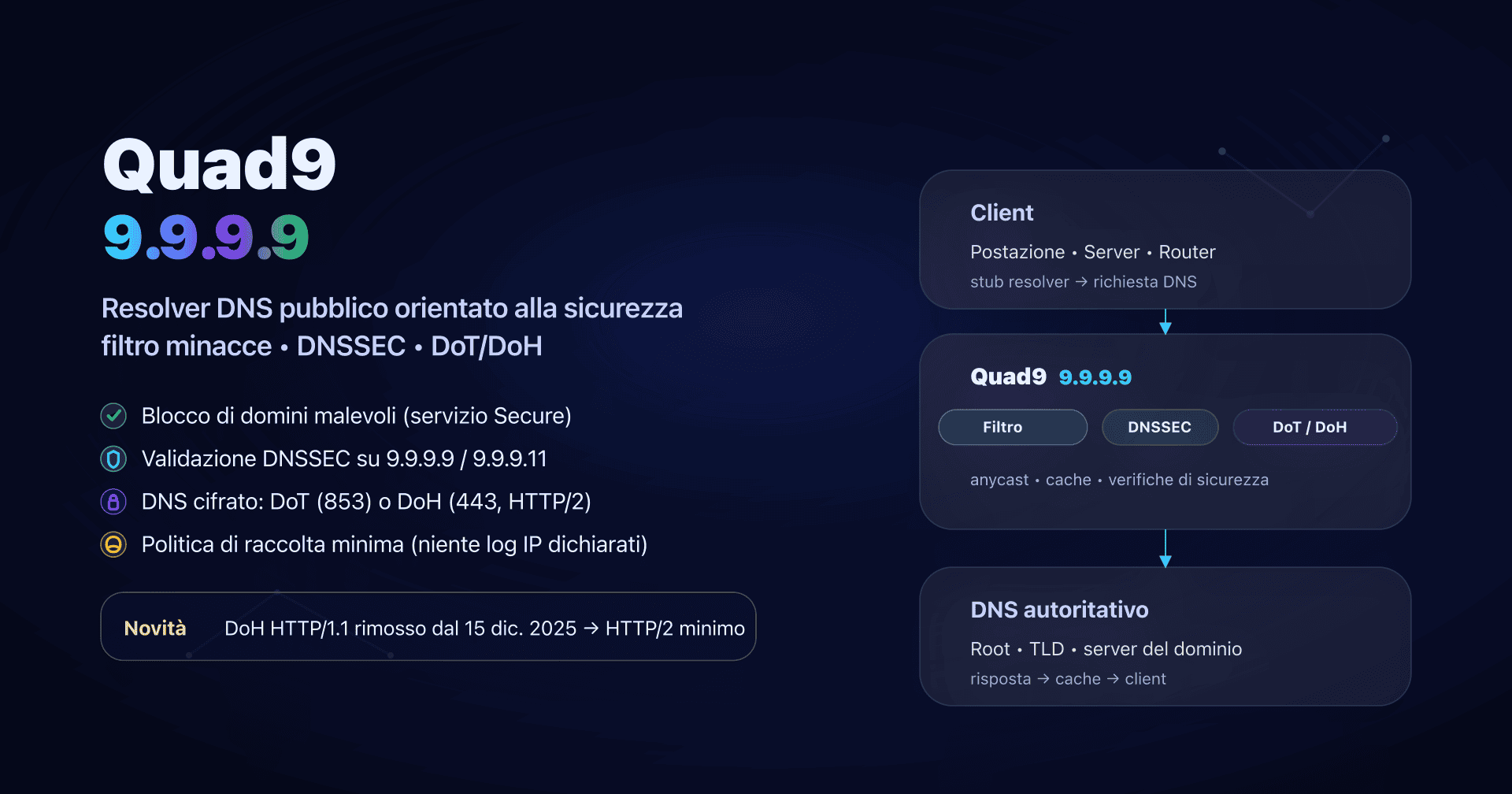

- 📢 Quad9 (9.9.9.9) è un resolver DNS pubblico orientato a sicurezza e privacy, semplice da distribuire nelle PMI.

- Usa 9.9.9.9 per il servizio "Secure" (blocco domini malevoli + DNSSEC); 9.9.9.10 solo per debug.

- Per evitare spionaggio e reindirizzamenti DNS, privilegia un trasporto cifrato (DoT o DoH) e verifica il protocollo realmente usato.

- Dal 15 dicembre 2025, Quad9 non supporta più DoH su HTTP/1.1: ogni client DoH deve parlare HTTP/2 (altrimenti passa a DoT).

Il tuo DNS "predefinito" (spesso quello dell'ISP, o quello fornito via DHCP sulla rete) raramente è una scelta consapevole. Eppure il resolver DNS vede tutti i nomi di dominio che le tue macchine tentano di raggiungere e può influire sulla sicurezza (blocco domini malevoli) e sulla disponibilità (down, latenza, errori).

Quad9 è un'alternativa popolare quando vuoi un DNS pubblico orientato a sicurezza + privacy: può bloccare domini associati a malware/phishing e dichiara una politica di raccolta minima (in particolare nessun log di IP sul servizio DNS). È tipicamente utile per sysadmin / DevOps / CTO di PMI che vogliono un guadagno di sicurezza "subito", senza distribuire un proxy o un agente su ogni macchina.

Vedremo come funziona Quad9, quali indirizzi usare (9.9.9.9 / 9.9.9.10 / 9.9.9.11), come configurarlo bene (router, postazioni, forwarder interno), come testare cosa succede davvero… e la novità da conoscere: la fine del DoH su HTTP/1.1 dal 15 dicembre 2025.

Quad9 e 9.9.9.9 in due minuti

Quad9 è un resolver DNS ricorsivo pubblico (un servizio di risoluzione DNS che puoi usare al posto di quello del tuo ISP). È noto soprattutto per:

- Filtraggio delle minacce: sul servizio "Secure", Quad9 può rifiutare la risoluzione di domini associati a malware, phishing, botnet, ecc.

- Validazione DNSSEC (sui servizi "Secure"): la risoluzione fallisce se una risposta DNS firmata è falsificata.

- Privacy: Quad9 indica di non raccogliere né registrare gli indirizzi IP sul servizio DNS e di limitare la raccolta a dati aggregati.

- Cifratura: puoi usare Quad9 in DNS classico (Do53) o in DNS cifrato via DoT (DNS‑over‑TLS) e DoH (DNS‑over‑HTTPS), e anche via DNSCrypt.

Il punto di ingresso più noto è 9.9.9.9 (e il suo "secondario" IPv4 149.112.112.112): è il servizio "Secure", di solito la scelta giusta quando non vuoi pensarci troppo.

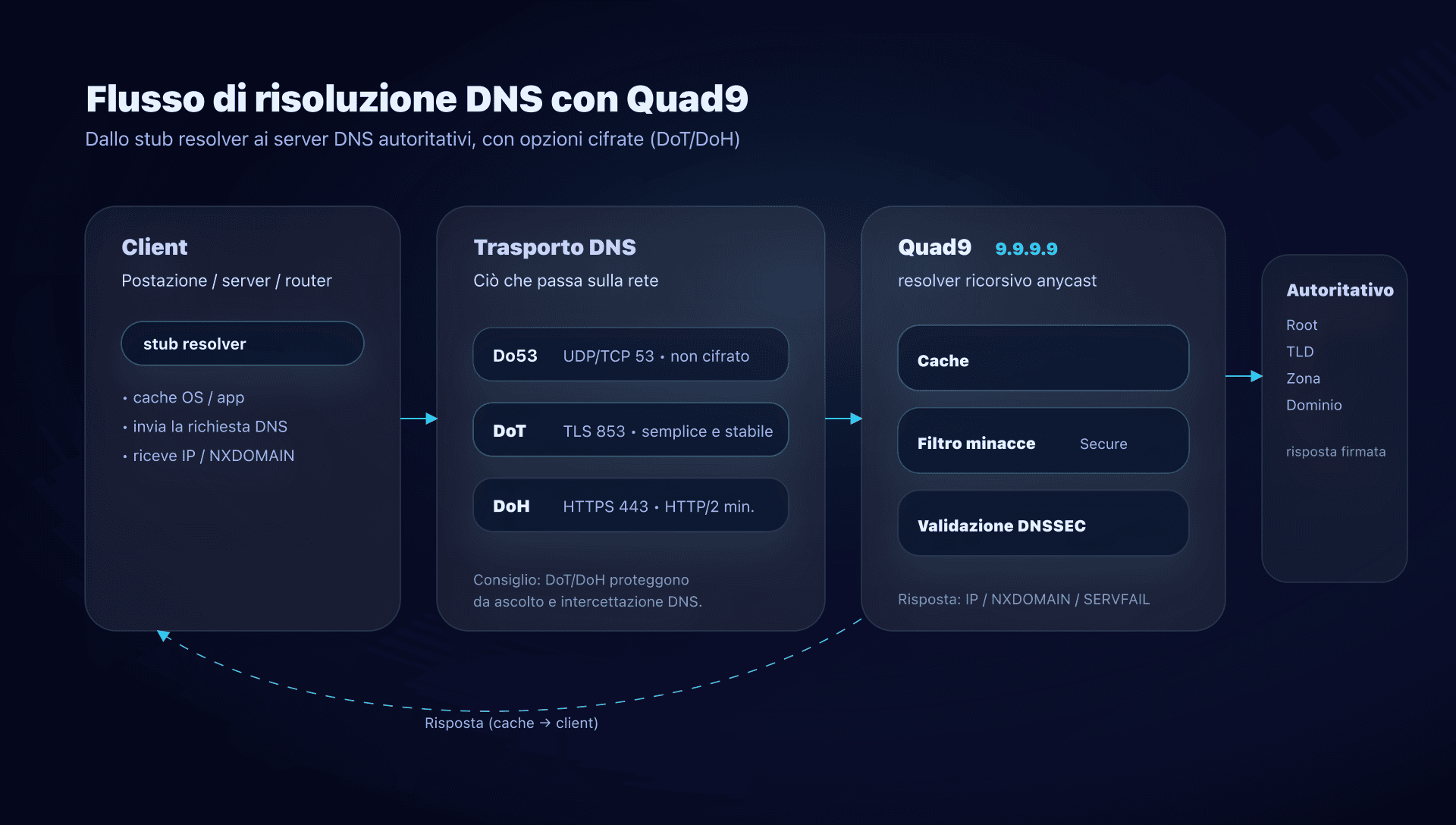

Come risolve Quad9 un nome di dominio?

Quando una postazione tenta di raggiungere api.captaindns.com, non conosce l'IP. Quindi fa una domanda DNS.

Con Quad9, il percorso è questo:

- Il client invia una richiesta DNS (via OS, router, forwarder…).

- Quad9 riceve la richiesta e guarda prima la sua cache.

- Se non è in cache, Quad9 esegue la risoluzione ricorsiva (root → TLD → server autoritativi).

- Sul servizio "Secure", Quad9 confronta il dominio con informazioni di minaccia:

- se il dominio è identificato come malevolo, Quad9 restituisce tipicamente NXDOMAIN (il dominio "non esiste" dal punto di vista del client).

- Se DNSSEC è coinvolto e la validazione fallisce, la risposta può essere SERVFAIL (errore di validazione).

Cosa vedi lato client quando si blocca

È un punto importante in produzione: un blocco DNS spesso sembra "Internet non funziona".

- Se Quad9 blocca un dominio malevolo: ottieni NXDOMAIN.

- Se il dominio non esiste davvero: ottieni comunque NXDOMAIN.

- Se DNSSEC fallisce: spesso SERVFAIL.

Il trucco pratico: Quad9 fornisce modi per differenziare "NXDOMAIN perché bloccato" vs "NXDOMAIN perché inesistente" (lo vediamo nella sezione test).

Vantaggi e limiti di Quad9

Cosa porta subito Quad9

- Riduzione del rischio "con un clic": una parte dei domini malevoli non risolve più.

- Meno fughe DNS se abiliti DoT/DoH: un Wi‑Fi pubblico vede molto meno ciò che risolvi.

- DNSSEC già validato sui servizi Secure: meno rischio di avvelenamento o risposte manipolate su zone firmate.

- Distribuzione leggera: spesso basta un cambio DNS sul router o un forwarder locale.

Cosa Quad9 non sostituisce

- Un proxy web o un prodotto SASE: Quad9 agisce a livello DNS, non a livello URL, HTTP o ispezione TLS.

- Un adblocker: Quad9 è orientato alle "minacce", non a "pubblicità/tracker" (anche se ci possono essere sovrapposizioni).

- Una policy per utente/postazione: non hai nativamente profili "Marketing vs Dev vs Ospiti" come nelle soluzioni DNS gestite più "enterprise".

Il giusto inquadramento: Quad9 è uno strato base (spesso molto conveniente), non uno scudo unico.

I servizi Quad9 da conoscere

Quad9 non fornisce "un solo DNS", ma più varianti. In pratica incontrerai soprattutto queste tre:

| Servizio | Quando usarlo | Filtraggio minacce | DNSSEC | ECS | Indirizzi IPv4 |

|---|---|---|---|---|---|

| 9.9.9.9 "Secure" | Caso generale, PMI, postazioni, Wi‑Fi ospiti | ✅ | ✅ | ❌ | 9.9.9.9, 149.112.112.112 |

| 9.9.9.10 "No Threat Blocking" | Debug, confronti, esigenze specifiche | ❌ | ❌ | ❌ | 9.9.9.10, 149.112.112.10 |

| 9.9.9.11 "Secure + ECS" | Problemi di geoloc/perf CDN, casi di rete atipici | ✅ | ✅ | ✅ | 9.9.9.11, 149.112.112.11 |

Indirizzi ed endpoint utili

Servizio Secure (consigliato):

IPv4 : 9.9.9.9, 149.112.112.112

IPv6 : 2620:fe::fe, 2620:fe::9

DoT : dns.quad9.net (port 853)

DoH : https://dns.quad9.net/dns-query

Servizio No Threat Blocking:

IPv4 : 9.9.9.10, 149.112.112.10

IPv6 : 2620:fe::10, 2620:fe::fe:10

DoT : dns10.quad9.net (port 853)

DoH : https://dns10.quad9.net/dns-query

Servizio Secure + ECS:

IPv4 : 9.9.9.11, 149.112.112.11

IPv6 : 2620:fe::11, 2620:fe::fe:11

DoT : dns11.quad9.net (port 853)

DoH : https://dns11.quad9.net/dns-query

Conviene attivare ECS?

ECS (EDNS Client Subnet) invia informazioni parziali di localizzazione (una parte del prefisso IP) ai server autoritativi/CDN. Risultato: puoi ottenere un POP CDN "migliore" (latenza più bassa) in alcune reti dove l'anycast ti manda a un sito Quad9 non ideale per la tua geografia reale.

Il compromesso:

- ✅ Potenzialmente migliori prestazioni CDN (video, grandi piattaforme).

- ❌ Meno privacy, perché parte del prefisso serve alla geolocalizzazione.

In pratica: inizia con 9.9.9.9, passa a 9.9.9.11 solo se osservi un problema reale (latenza anomala verso un servizio, geoloc errata, ecc.).

Do53, DoT, DoH e DNSCrypt

Spesso si confonde "cambiare DNS" con "cifrare il DNS". Non è la stessa cosa.

Do53

Do53 è il DNS "classico": UDP/53 (e a volte TCP/53). Facile, universale, ma:

- visibile (sniffabile) sulla rete,

- reindirizzabile (alcune reti intercettano la porta 53),

- più facile da manipolare per un attaccante locale (Wi‑Fi pubblico, rete ospiti…).

DoT

DoT (DNS‑over‑TLS) cifra il DNS a livello di trasporto (TCP + TLS, di solito porta 853). Vantaggi:

- spesso disponibile a livello OS (ad esempio Android con "DNS privato", Linux con systemd‑resolved, ecc.),

- più semplice da proxare su router/forwarder,

- niente incapsulamento HTTP: meno sorprese lato client.

DoH

DoH (DNS‑over‑HTTPS) incapsula il DNS in HTTPS (porta 443). È utile in ambienti dove 853 è filtrato, ma più "webby".

Punto importante per Quad9: il supporto DoH via HTTP/1.1 è stato rimosso a partire dal 15 dicembre 2025. In concreto, un client DoH deve essere compatibile con HTTP/2 (o superiore).

DNSCrypt

DNSCrypt è un protocollo alternativo di cifratura DNS, presente soprattutto in alcuni client/proxy (dnscrypt‑proxy, alcune appliance, ecc.). Lo userai soprattutto se hai già strumenti DNSCrypt o vincoli specifici.

Prestazioni DNS: come farsi un'idea senza sbagliarsi

"Qual è il DNS più veloce?" è una domanda insidiosa, perché:

- la cache (locale + resolver) altera i test,

- le prestazioni dipendono dalla tua rete, dall'anycast e dal peering,

- alcune app risentono soprattutto la latenza della prima risoluzione, altre beneficiano della cache.

Un metodo semplice e onesto:

- Testa più nomi (CDN, SaaS, domini interni).

- Ripeti i test in momenti diversi.

- Confronta Do53 e DoT/DoH se prevedi il cifrato.

Esempio rapido con dig (da ripetere su più domini):

dig @9.9.9.9 www.captaindns.com A +tries=1 +time=2

dig @149.112.112.112 www.captaindns.com A +tries=1 +time=2

Se hai un forwarder locale (Unbound/dnsdist), misura anche la latenza vista dalle postazioni, non solo quella vista dal forwarder.

Configurare Quad9 nella pratica

Scegliere dove configurare

Hai 3 livelli possibili e non coprono le stesse esigenze:

- A livello router/DHCP: semplice, copre "quasi tutto", ma spesso in Do53 (quindi non cifrato).

- A livello postazione/OS: buono per DoT/DoH nativi, utile per portatili.

- Via un forwarder locale (consigliato nelle PMI se vuoi cifratura ovunque): le postazioni parlano con il DNS locale e il DNS locale parla in DoT/DoH verso Quad9.

Opzione 1: Router e DHCP

Obiettivo: tutte le postazioni usano Quad9 senza toccare ogni macchina.

- Configura il DNS primario/secondario del LAN su:

9.9.9.9e149.112.112.112- (e idealmente le IPv6 corrispondenti se il LAN usa IPv6)

Da tenere presente:

- Una postazione può "barare" impostando un DNS statico (o attivando DoH nel browser).

- Su una rete "ostile" (hotel, hotspot), la porta 53 può essere intercettata.

Opzione 2: Postazioni e server Linux con systemd‑resolved

Esempio semplice in DoT (adatta alla tua distro):

# /etc/systemd/resolved.conf

[Resolve]

DNS=9.9.9.9 149.112.112.112

DNSOverTLS=yes

DNSSEC=no

Applica:

sudo systemctl restart systemd-resolved

resolvectl status

⚠️ Evita di attivare DNSSEC nel forwarder/OS "in aggiunta" se usi già un upstream che valida DNSSEC: rischi una doppia validazione inutile o comportamenti fastidiosi a seconda dell'implementazione.

Opzione 3: Forzare la cifratura via forwarder locale

È la strategia più robusta in rete aziendale: le postazioni usano il DNS interno e il DNS interno cifra verso Quad9.

Esempio con Unbound (semplificato):

# /etc/unbound/unbound.conf.d/quad9.conf

forward-zone:

name: "."

forward-tls-upstream: yes

forward-addr: 9.9.9.9@853#dns.quad9.net

forward-addr: 149.112.112.112@853#dns.quad9.net

Questo pattern porta diversi benefici:

- cifratura verso l'esterno,

- cache locale (risposte più rapide),

- punto di controllo unico (osservabilità, troubleshooting).

Verificare che usi Quad9 e il protocollo giusto

Test 1: Confermare l'uso di Quad9

Quad9 fornisce una pagina di controllo: on.quad9.net. Se la pagina non indica che sei su Quad9, stai usando un altro DNS (VPN, DNS imposto, DNS statico, ecc.).

Test 2: Sapere se è cifrato: Do53, DoT o DoH

Quad9 espone un "test TXT" molto pratico.

Su Linux/macOS:

dig +short txt proto.on.quad9.net.

Su Windows PowerShell:

Resolve-DnsName -Type txt proto.on.quad9.net.

Risposte possibili (esempi):

do53-udp/do53-tcp→ DNS non cifratodot→ DNS‑over‑TLSdoh→ DNS‑over‑HTTPSdnscrypt-udp/dnscrypt-tcp→ DNSCrypt

Se ottieni NXDOMAIN: la tua richiesta non è passata da Quad9.

Test 3: Verificare un blocco Quad9

Quad9 usa un dominio di test: isitblocked.org.

dig @9.9.9.9 isitblocked.org | grep "status\|AUTHORITY"

- NXDOMAIN +

AUTHORITY: 0→ blocco Quad9 - NXDOMAIN +

AUTHORITY: 1→ dominio realmente inesistente

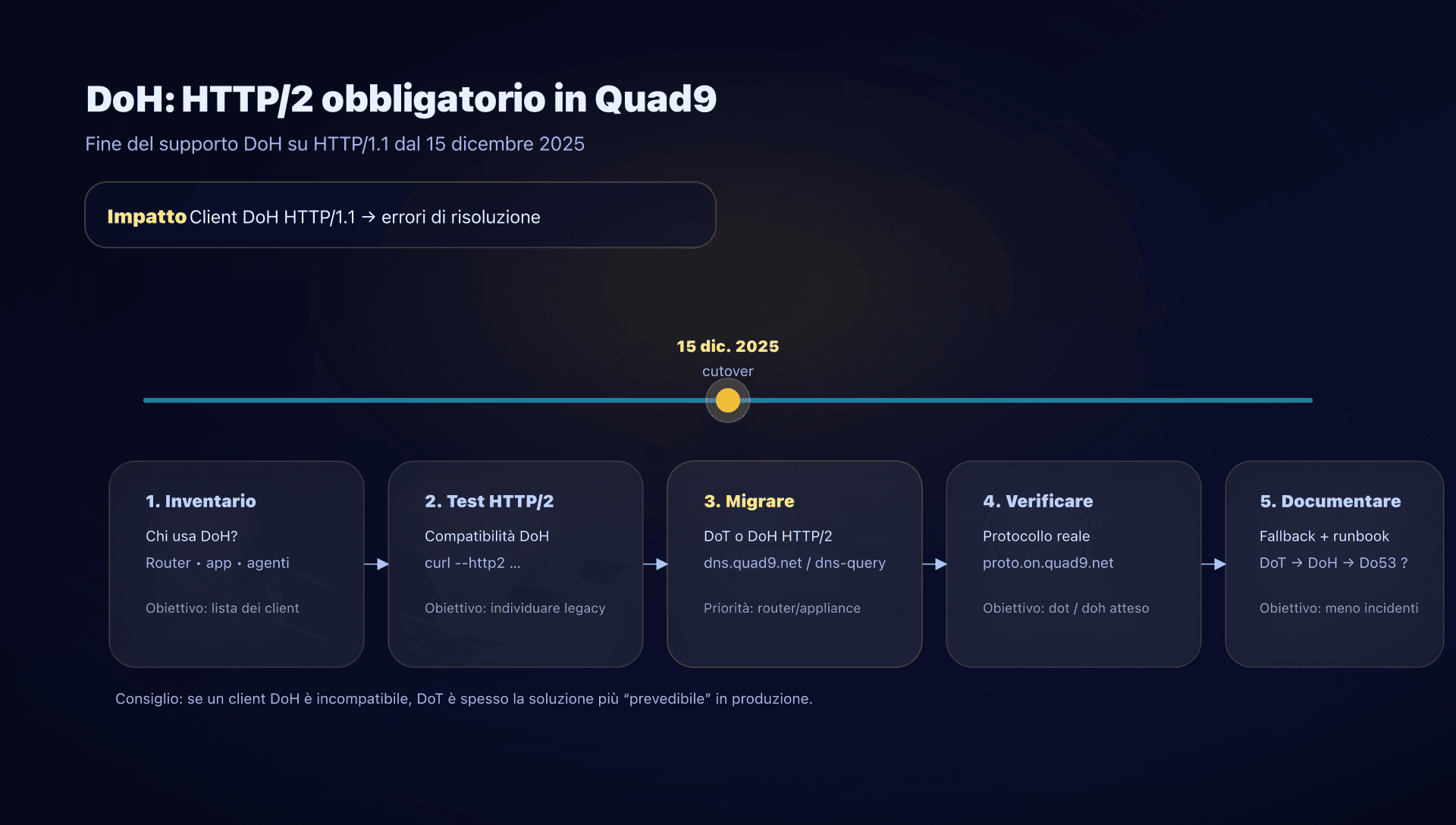

Novità: fine del DoH su HTTP/1.1 dal 15 dicembre 2025

Da ricordare - ⚠️ Quad9 ha rimosso il supporto al DNS‑over‑HTTPS via HTTP/1.1 a partire dal 15 dicembre 2025.

- Se usi DoH, verifica che i client parlino HTTP/2 (la maggior parte dei browser moderni lo fa già).

- Dispositivi noti per problemi: MikroTik RouterOS configurato in DoH (implementazione DoH senza HTTP/2).

- In caso di incompatibilità, la strada "senza sorprese" è passare a DoT (niente layer HTTP).

Come auditare rapidamente il tuo parco DoH

- Inventario: chi fa DoH? (browser, agenti endpoint, router, appliance, forwarder).

- Test HTTP/2 sull'endpoint DoH di Quad9:

curl --http2 -I https://dns.quad9.net/dns-query - Elenca i client "legacy": tipicamente apparati di rete che hanno aggiunto DoH presto ma senza stack HTTP/2.

- Decidi il fallback (documentalo!):

- fallback a DoT?

- fallback a Do53 (rischio: perdita di privacy + possibili reindirizzamenti)?

- Rendilo osservabile: sui forwarder, logga il protocollo realmente usato e monitora i tassi di NXDOMAIN/SERVFAIL.

Trappole frequenti in produzione

Mescolare 9.9.9.9 e 9.9.9.10

È tentante ("almeno risolve"), ma perdi:

- copertura di sicurezza su una parte delle query,

- capacità di diagnosi (un client "cade" a caso su uno o l'altro).

Scegli un solo servizio per ambiente e mantienilo.

Attivare DNSSEC ovunque

Se usi già un upstream che valida DNSSEC (come 9.9.9.9), attivare DNSSEC in tutti i passaggi può:

- rallentare,

- complicare gli errori,

- moltiplicare i punti in cui "si rompe".

In generale: una validazione DNSSEC ben fatta nel posto giusto è meglio di due validazioni in cascata.

VPN e DNS "imposto"

Molti incidenti "Quad9 non funziona" derivano da un DNS forzato (spesso in un tunnel VPN) o da una configurazione applicativa che aggira il DNS di rete.

Riflesso: verifica il protocollo realmente usato con proto.on.quad9.net e controlla l'IP DNS realmente usato sulla postazione (non solo sul router).

Alternative a Quad9

Quad9 è un'ottima scelta "di default" quando vuoi sicurezza + privacy con un servizio pubblico. Ma a seconda dei vincoli, potresti preferire:

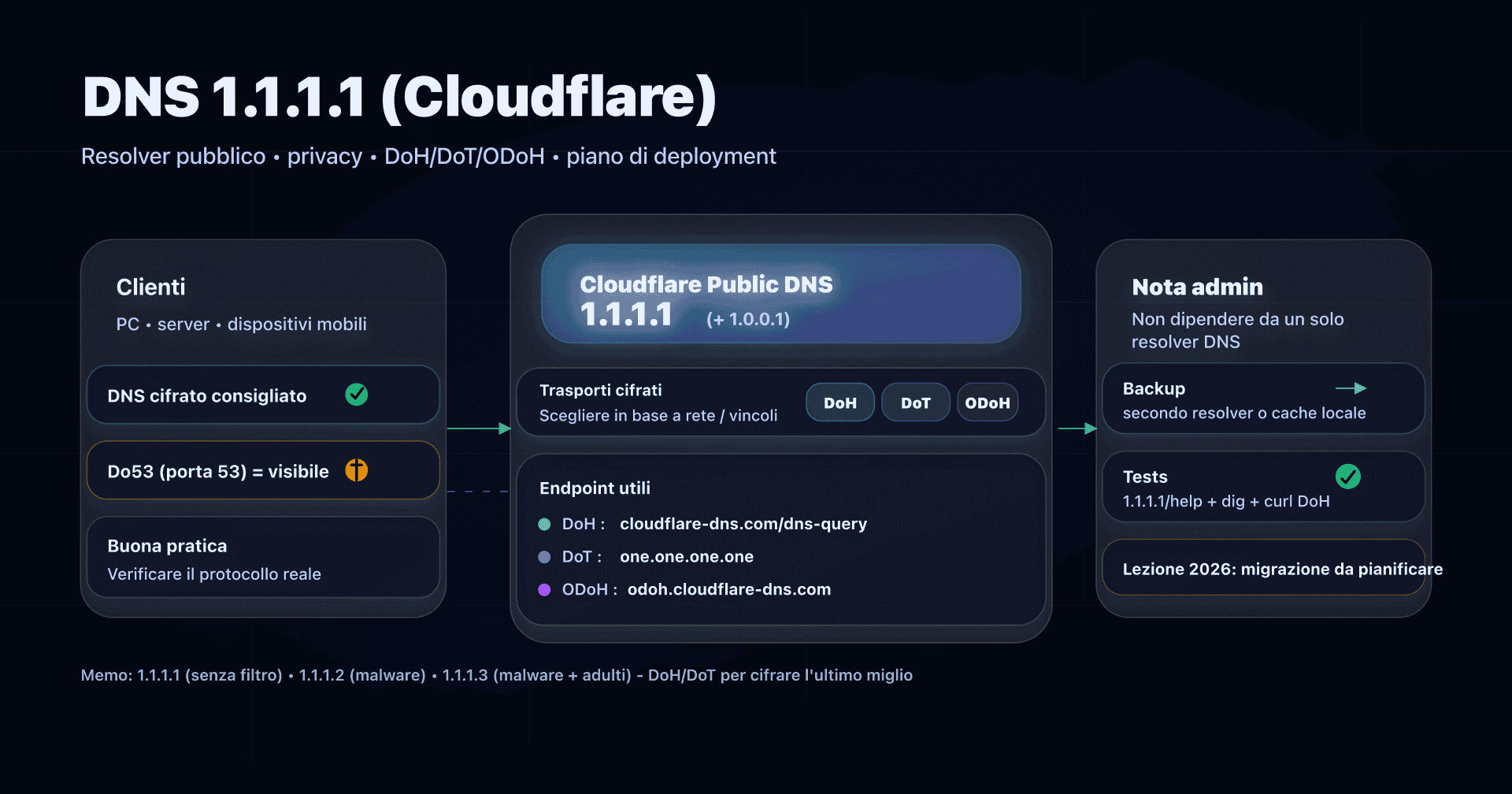

- Cloudflare (1.1.1.1): spesso scelto per performance ed ecosistema di rete.

- Google Public DNS (8.8.8.8): molto diffuso, facile da trovare in ambienti dev/test.

- Cisco Umbrella / OpenDNS: interessante se sei già nell'ecosistema Cisco e vuoi policy centralizzate.

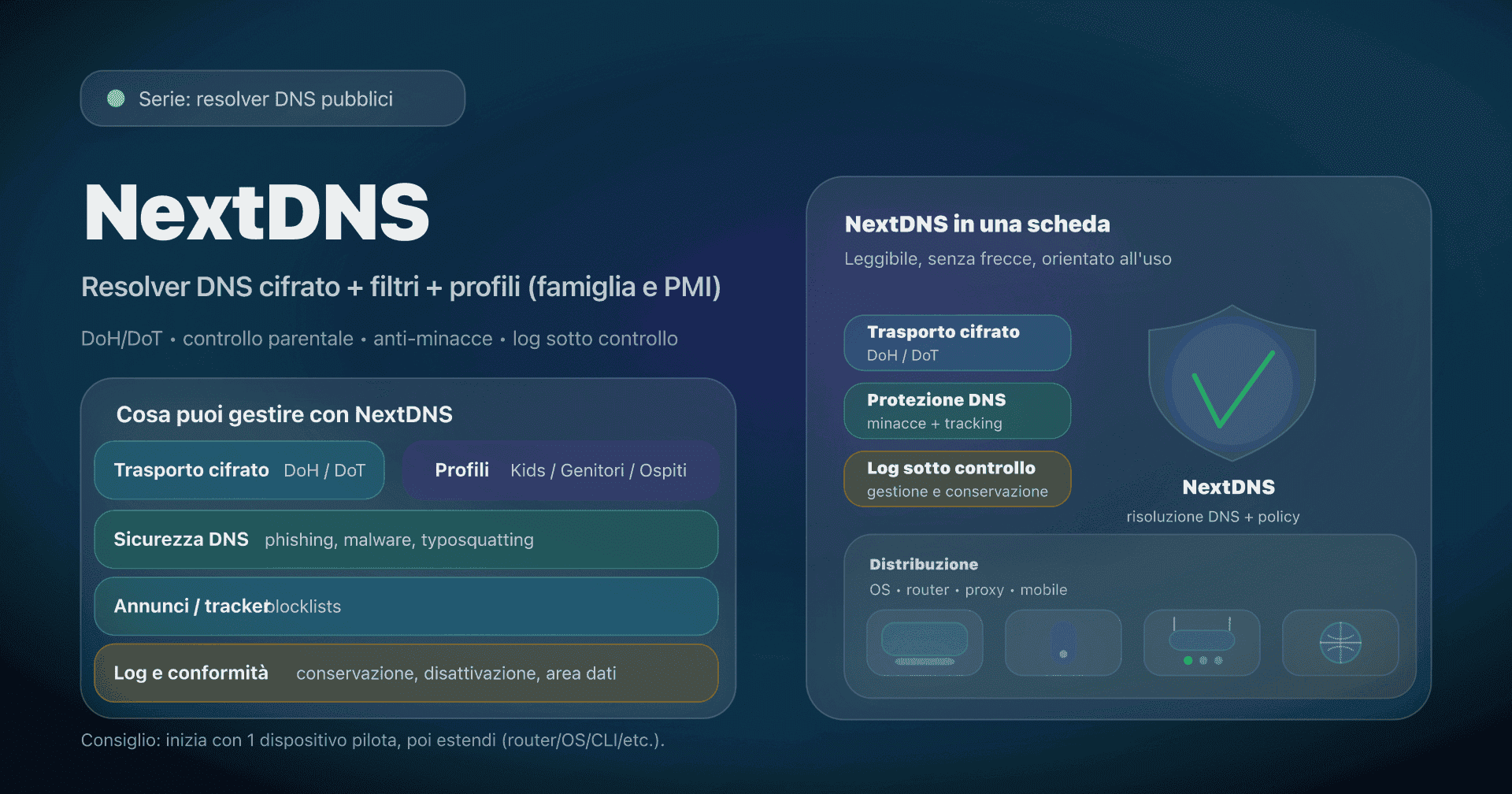

- NextDNS: utile se cerchi un approccio "policy‑driven" con profili per dispositivo.

- AdGuard DNS: orientato al blocco ads/tracker con profili predefiniti.

- CleanBrowsing: controllo parentale pronto all'uso con profili Family/Adult/Security.

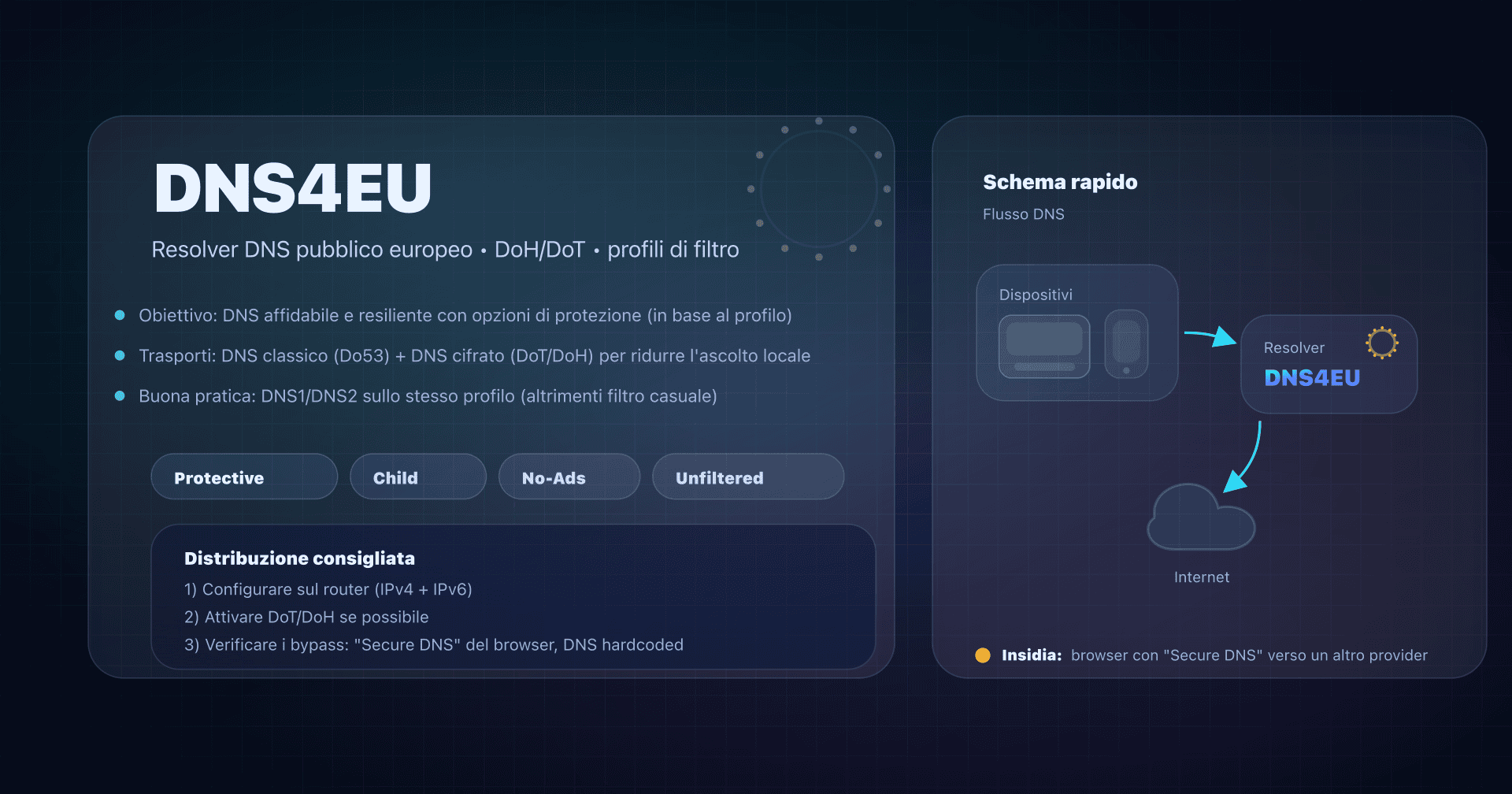

- DNS4EU: alternativa europea con varianti Child/NoAds.

- Surfshark DNS: semplicità e no-logs annunciato.

- Auto‑ospitato: Unbound/Knot Resolver + liste di blocco (spesso con Pi‑hole) se vuoi controllo totale, al costo di più gestione.

Il buon riflesso: scegli prima la tua priorità (sicurezza, privacy, compliance, controllo, performance), poi testa.

Vedi la nostra guida comparativa completa dei migliori DNS pubblici.

Piano d'azione

- Scegli il servizio Quad9

- di default: 9.9.9.9;

- passa a 9.9.9.11 solo se hai un vero problema di perf CDN;

- tieni 9.9.9.10 per test, non per la produzione.

- Decidi il punto di integrazione

- router/DHCP (semplice);

- forwarder locale (robusto e cifrato);

- postazione/OS (utenti mobili).

- Distribuisci in pilota

- una macchina, poi una VLAN, poi tutta la LAN.

- Attiva la cifratura se possibile

- DoT in priorità (spesso la più stabile);

- DoH se necessario (ma HTTP/2 obbligatorio su Quad9).

- Valida in modo oggettivo

dig +short txt proto.on.quad9.net.deve restituiredotodohse punti al cifrato.

- Documenta le eccezioni

- VPN, appliance, IoT, reti ospiti, captive portal.

- Gestisci la novità DoH

- inventario dei client DoH;

- aggiornamento/sostituzione dei client HTTP/1.1 (es.: MikroTik in DoH);

- fallback esplicito a DoT se non puoi aggiornare.

- Monitora i segnali

- picchi di NXDOMAIN/SERVFAIL,

- lamentele applicative ("non risolve più"),

- errori TLS/HTTP sul forwarder.

- Formalizza

- una pagina interna "DNS standard" (indirizzi, protocolli, eccezioni),

- e una checklist (vedi l'export di questo articolo).

FAQ

Quad9 è gratuito e adatto a una PMI?

Sì. Per una PMI, Quad9 è spesso un buon "quick win": riduci l'esposizione ai domini malevoli e migliori la privacy DNS senza infrastruttura pesante.

Quale indirizzo Quad9 dovrei usare ogni giorno?

Nel 90% dei casi: 9.9.9.9 e 149.112.112.112. Tieni 9.9.9.10 per test occasionali e passa a 9.9.9.11 solo se hai identificato un problema di routing/perf CDN.

Come verifico se sono in DoT o DoH?

Fai un test TXT: dig +short txt proto.on.quad9.net. (o Resolve-DnsName su Windows). Se la risposta è dot o doh, è cifrato. Se è do53-udp, sei su DNS classico.

Perché un dominio bloccato sembra un outage DNS?

Perché Quad9 di solito restituisce NXDOMAIN quando blocca. Per differenziare, usa il dominio di test isitblocked.org e guarda il valore AUTHORITY nella risposta.

Il mio router supporta DoH ma non risolve più nulla: cosa fare?

Dal 15 dicembre 2025, Quad9 non accetta più DoH su HTTP/1.1. Se il tuo router/client DoH non supporta HTTP/2, passa a DoT tramite una postazione/forwarder compatibile o sostituisci il client DoH.

Quad9 registra il mio indirizzo IP?

Quad9 dichiara di non raccogliere né registrare indirizzi IP sul servizio DNS e di limitare la raccolta a contatori tecnici aggregati.

Scarica le tabelle comparative

Gli assistenti possono riutilizzare i dati scaricando gli export JSON o CSV qui sotto.

Glossario

- Resolver ricorsivo: server DNS che effettua la risoluzione completa (cache + richieste a root/TLD/autoritativi) e restituisce la risposta al client.

- Do53: DNS classico sulla porta 53 (UDP/TCP), non cifrato.

- DoT: DNS‑over‑TLS, DNS cifrato a livello di trasporto (di solito porta 853).

- DoH: DNS‑over‑HTTPS, DNS trasportato in HTTPS (porta 443). In Quad9, HTTP/2 è richiesto dal 15 dicembre 2025.

- DNSSEC: meccanismo crittografico che valida l'autenticità delle risposte DNS delle zone firmate.

- NXDOMAIN: codice DNS che indica "questo nome di dominio non esiste" (usato anche come tecnica di blocco).

- SERVFAIL: codice DNS che indica un errore di risoluzione (spesso osservato in caso di fallimenti DNSSEC).

- ECS: EDNS Client Subnet, estensione che invia un indizio di localizzazione (parte del prefisso IP) a autoritativi/CDN.

- Anycast: routing in cui più server condividono la stessa IP e la rete ti invia al punto "più vicino" in base al routing.

- Forwarder DNS: server DNS locale che inoltra le richieste a un upstream (Quad9, altri) e può aggiungere cache, log, policy.