DNS CleanBrowsing: profili Family/Adult/Security, DoH/DoT e controllo parentale

Di CaptainDNS

Pubblicato il 5 gennaio 2026

- 📢 CleanBrowsing è un resolver DNS pubblico filtrante con tre profili (Family/Adult/Security) e DNS cifrato (DoH/DoT).

- Distribuirlo sul router per proteggere tutto il Wi‑Fi; oppure per dispositivo se non si controlla la rete (mobile, laptop).

- Per evitare bypass, monitorare DoH integrato e app con DNS hardcoded, quindi bloccare le uscite DNS non autorizzate.

- Verifica in 2 minuti con

nslookup/dig+ un dominio di test, e regola il profilo se è troppo (o poco) restrittivo.

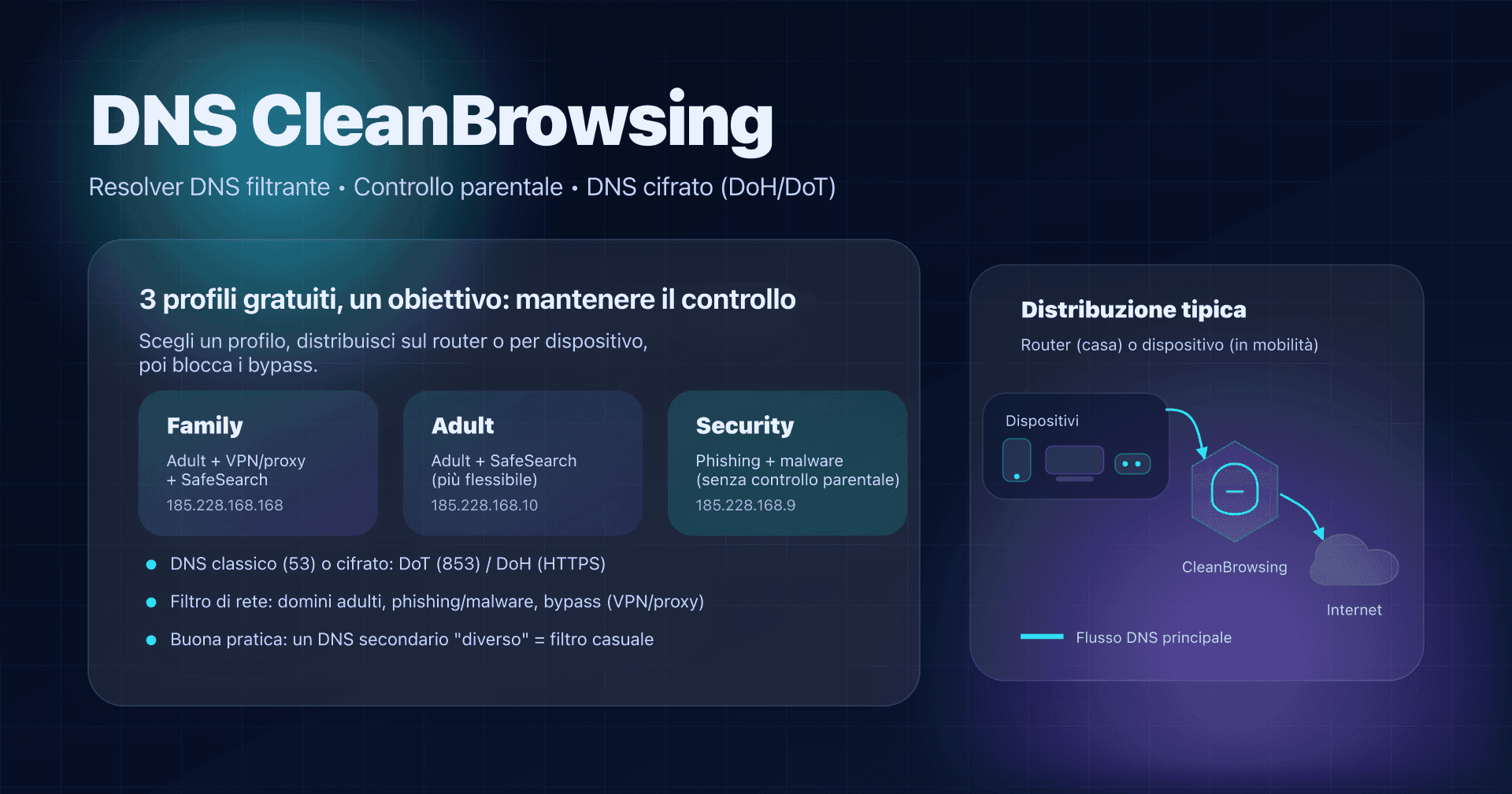

CleanBrowsing è uno di quei resolver DNS "pubblici" che non si limitano a rispondere velocemente: applicano una politica di filtraggio. In pratica, non si cambia DNS solo per la performance, ma per bloccare alcune categorie (adulto/esplicito, phishing, malware, proxy...).

Se segui la serie sui resolver DNS pubblici, l'interesse qui è diverso da Google (8.8.8.8), Quad9 (9.9.9.9) o Cloudflare (1.1.1.1): CleanBrowsing punta soprattutto alla rete familiare (e, nella versione a pagamento, a scuole/PMI), con un approccio molto "controllo parentale via DNS".

In questo articolo restiamo semplici e concreti: quale profilo scegliere, come distribuire (router, Android, browser), come verificare e soprattutto come evitare i bypass che fanno fallire l'80% dei deployment a casa.

CleanBrowsing: per casa, non solo per un "internet più veloce"

CleanBrowsing offre 3 filtri gratuiti "globali" e un'offerta a pagamento più completa. Punto importante: nella pagina dei filtri gratuiti, CleanBrowsing posiziona chiaramente il gratuito come servizio "per genitori" e indica che è limitato (throughput/carico) e senza supporto.

Conseguenza pratica:

- Casa / rete familiare: il gratuito ha senso (soprattutto il profilo Family).

- PMI / rete aziendale: se servono SLA, supporto e governance (log, policy, eccezioni), meglio un'offerta a pagamento o una soluzione dedicata.

Novità 2025: il supporto DoH diventa "first‑class" in CleanBrowsing

Per molto tempo, molti servizi di filtraggio DNS erano pensati soprattutto per la "porta 53". Nel luglio 2025 CleanBrowsing ha pubblicato una documentazione indicando che DNS-over-HTTPS (DoH) è pienamente supportato sulla sua rete, con endpoint dedicati per filtro (Family/Adult/Security).

Perché è importante:

- su un Wi‑Fi (hotel, coworking, scuola), DoH cifra le richieste DNS dentro HTTPS;

- si limita il "DNS hijacking" e l'osservazione passiva sulla rete locale;

- lato controllo parentale, permette anche di forzare CleanBrowsing nei browser che offrono "Secure DNS" integrato (invece di Cloudflare/Google di default).

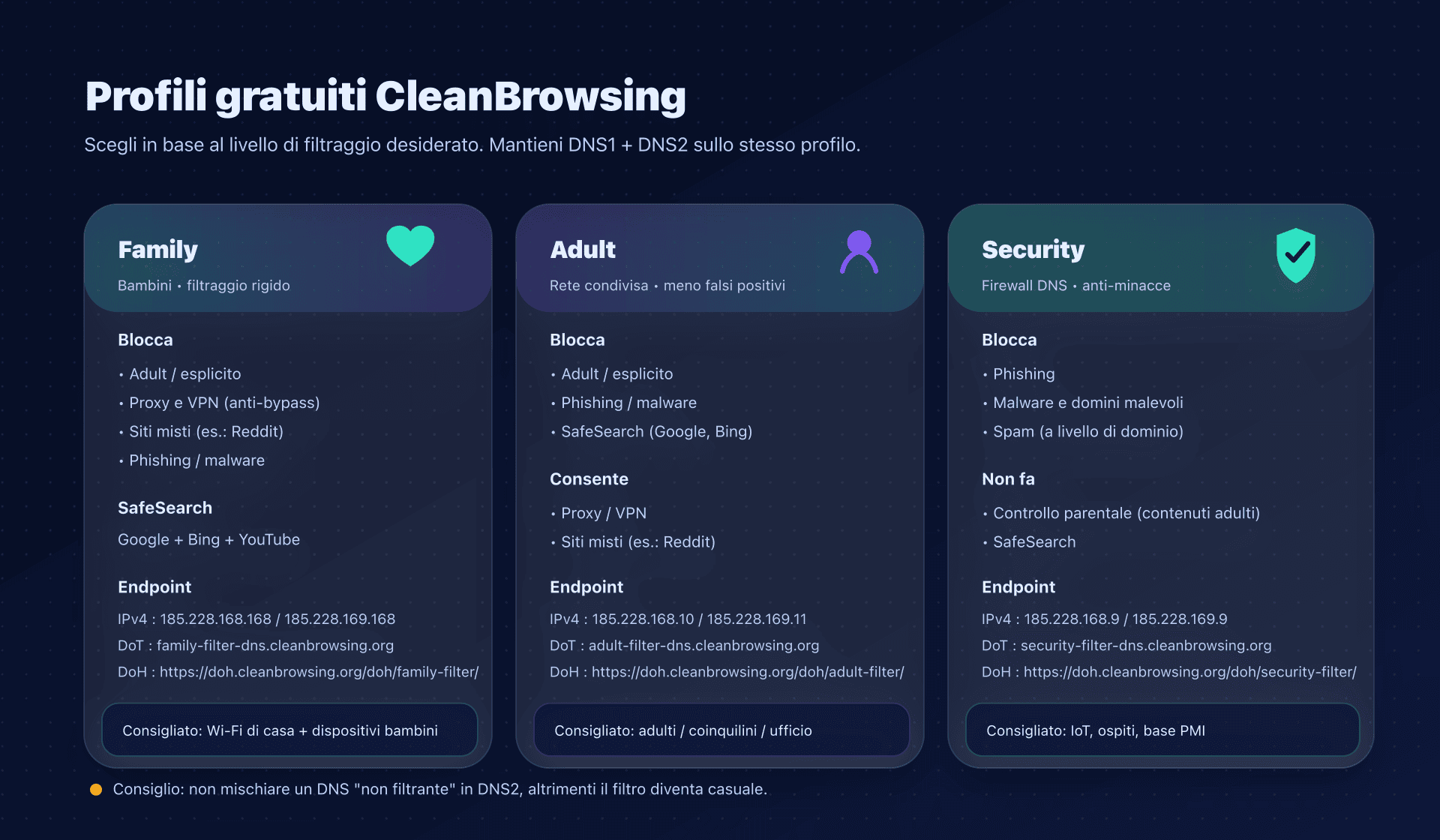

I 3 profili gratuiti: quale scegliere?

L'errore classico è scegliere "a caso" e poi subire blocchi imprevisti. Parti dall'obiettivo, poi applica lo stesso profilo ovunque (DNS1 e DNS2 inclusi).

Panoramica: endpoint e intenzioni

| Profilo | Ideale per | Blocca (riassunto) | SafeSearch | DNS IPv4 (port 53) | DNS IPv6 | DoH | DoT (hostname) |

|---|---|---|---|---|---|---|---|

| Family | bambini + rete familiare | adulto/esplicito + proxy/VPN + siti "misti" (es.: Reddit) + phishing/malware | Google + Bing + YouTube | 185.228.168.168 / 185.228.169.168 | 2a0d:2a00:1:: / 2a0d:2a00:2:: | https://doh.cleanbrowsing.org/doh/family-filter/ | family-filter-dns.cleanbrowsing.org |

| Adult | adulti / ufficio condiviso | adulto/esplicito + phishing/malware (proxy/VPN e Reddit consentiti) | Google + Bing | 185.228.168.10 / 185.228.169.11 | 2a0d:2a00:1::1 / 2a0d:2a00:2::1 | https://doh.cleanbrowsing.org/doh/adult-filter/ | adult-filter-dns.cleanbrowsing.org |

| Security | sicurezza base (IoT, ospiti, piccola PMI) | phishing + spam + malware + domini malevoli (senza controllo parentale) | no | 185.228.168.9 / 185.228.169.9 | 2a0d:2a00:1::2 / 2a0d:2a00:2::2 | https://doh.cleanbrowsing.org/doh/security-filter/ | security-filter-dns.cleanbrowsing.org |

Le IP, gli hostname e gli endpoint sopra sono quelli pubblicati da CleanBrowsing per i filtri gratuiti.

Regola d'oro: non mescolare i filtri in DNS1/DNS2

Mettere Family in DNS1 e "un DNS più veloce" (o un DNS non filtrante) in DNS2 è controproducente: a seconda dell'OS, della latenza e dei timeout, i dispositivi andranno a volte sull'altro resolver... e il filtraggio diventerà casuale.

Se usi CleanBrowsing, imposta entrambe le IP dello stesso filtro.

Cosa filtra CleanBrowsing e cosa non può filtrare

Un filtro DNS lavora a livello di nome di dominio.

- Può bloccare

captaindns-adulte.tld. - Non può analizzare un URL completo

captaindns.com/page?id=.... - Non "vede" il contenuto di una pagina HTTPS (cifratura).

Conseguenza: il DNS è ottimo come barriera di accesso (adulti, phishing, malware), ma non è un antivirus né un controllo parentale "su misura" minuto per minuto.

Privacy: cifrare il DNS è bene, sapere con chi parli è meglio

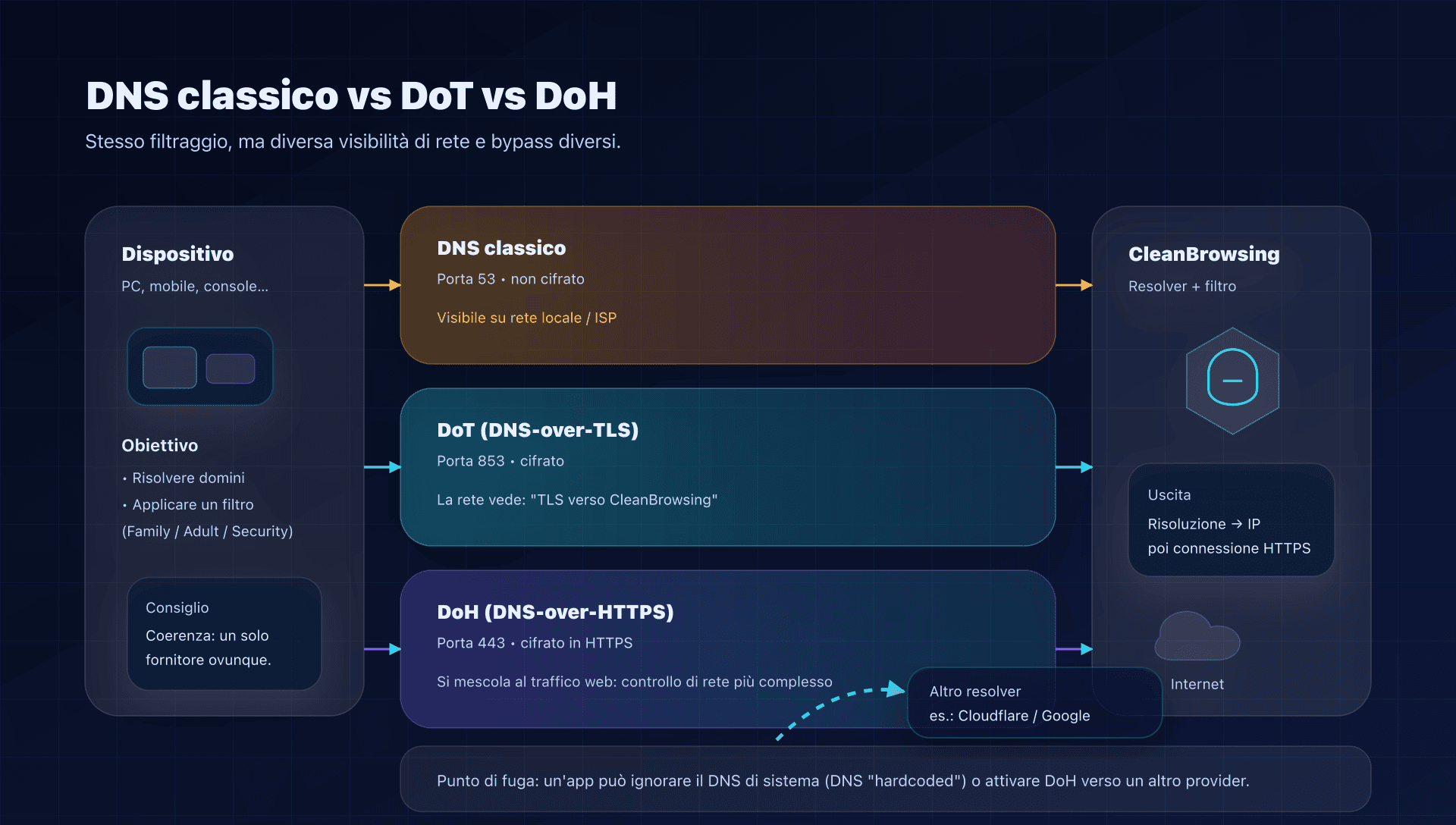

Tre livelli, dal più semplice al più robusto:

-

DNS classico (porta 53)

Facile da distribuire sul router, ma non cifrato sulla rete locale. -

DoT (DNS-over-TLS)

Cifra il DNS su una porta dedicata (spesso 853). Molto pratico su Android ("DNS privato") e su alcuni router/firewall. -

DoH (DNS-over-HTTPS)

Cifra il DNS dentro HTTPS (porta 443). Molto comune nei browser.

Sul fronte privacy, CleanBrowsing indica di non usare né conservare informazioni personali per gli utenti del resolver pubblico, e di non incrociare i dati delle query DNS per identificare gli utenti.

In questo contesto, CleanBrowsing menziona anche il trattamento di dati aggregati e anonimi delle richieste DNS per operare e migliorare i servizi.

Se si passa a un'offerta a pagamento, CleanBrowsing documenta opzioni di retention dei log (fino a 7 giorni a seconda della configurazione) e una modalità "Total Privacy" che disattiva il logging nel dashboard.

Configurazione: tre scenari concreti - router, Android, browser

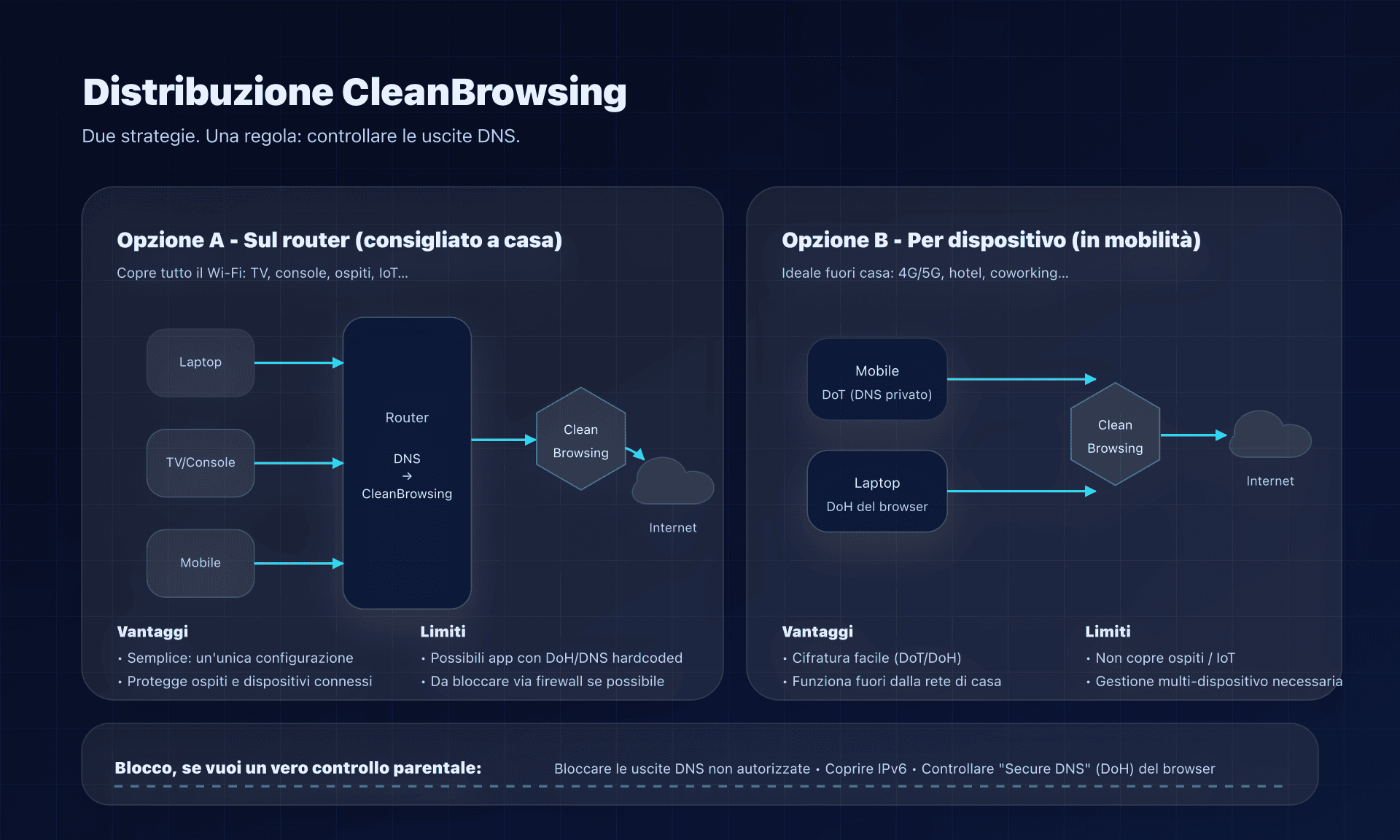

Scenario 1: Casa - configurazione sul router (consigliato)

Obiettivo: proteggere tutti i dispositivi del Wi‑Fi (TV, console, tablet, ospiti...).

- Nel router, trova i campi DNS primario / secondario (WAN, Internet, DHCP... a seconda del modello).

- Inserisci le 2 IP del profilo scelto (es.: Family).

- Rinnova il lease DHCP (disattiva/riattiva il Wi‑Fi, riavvia il dispositivo) e testa.

Esempio (Family):

- DNS1:

185.228.168.168 - DNS2:

185.228.169.168

Test semplice consigliato da CleanBrowsing: lanciare un "Standard test" su dnsleaktest.com, oppure visitare badcaptaindns.com (deve fallire se il filtro è attivo).

Scenario 2: Android - DoT via "DNS privato" (pulito ed efficace)

Obiettivo: cifrare il DNS sul telefono, anche fuori casa.

In Android, vai su Rete e Internet → DNS privato, scegli la modalità "nome host del provider" e inserisci:

- Family:

family-filter-dns.cleanbrowsing.org - Adult:

adult-filter-dns.cleanbrowsing.org - Security:

security-filter-dns.cleanbrowsing.org

Suggerimento: su Android, l'attivazione di DoT può "sovrascrivere" il DNS del Wi‑Fi. Se hai già CleanBrowsing sul router, mantieni la coerenza. DNS privato deve puntare anche a CleanBrowsing, altrimenti annulli la strategia.

Scenario 3: Browser - DoH (utile su laptop in mobilità)

Obiettivo: cifrare il DNS nel browser (senza toccare il resto del sistema).

CleanBrowsing pubblica URL DoH per filtro:

- Family:

https://doh.cleanbrowsing.org/doh/family-filter/ - Adult:

https://doh.cleanbrowsing.org/doh/adult-filter/ - Security:

https://doh.cleanbrowsing.org/doh/security-filter/

Su Firefox/Chrome/Edge, cerca "Secure DNS / DNS over HTTPS" e scegli un provider personalizzato con l'URL corrispondente.

Evitare i bypass, altrimenti i bambini trovano un modo per aggirare

Anche con DNS sul router, due bypass ricorrono spesso:

- DNS hardcoded in un'app: ignora il DNS di sistema e parla direttamente con 8.8.8.8, 1.1.1.1, ecc.

- DNS cifrato integrato (DoH/DoT) verso un altro provider.

CleanBrowsing documenta questi casi e le strategie associate (impostazioni, blocco DNS non autorizzato, controllo del DNS cifrato).

Piano di difesa realistico per casa:

-

Step 1: coerenza

Forza CleanBrowsing ovunque (router + DNS privato Android + DoH del browser se attivo). -

Step 2: blocco semplice (se il router/firewall lo consente)

Blocca le uscite DNS verso Internet tranne:- verso il router, se usi DNS locale, oppure

- verso le IP CleanBrowsing scelte.

-

Step 3: igiene

Disattiva "Secure DNS" se non lo controlli (o configuralo su CleanBrowsing).

Verificare che funzioni

Verifica rapida, in 2 minuti

- Quale resolver risponde?

nslookup captaindns.com

Guarda la riga Server:: dovresti vedere un'IP CleanBrowsing del profilo scelto.

- Test "filtraggio"

- Esegui un test DNS leak "Standard": il risultato deve menzionare CleanBrowsing.

- Prova

badcaptaindns.com: deve essere inaccessibile se il filtro è attivo.

Se "non funziona": le 4 cause più frequenti

- Cache DNS (OS, browser, router): attendi, riavvia l'interfaccia Wi‑Fi, svuota le cache.

- IPv6 non coperto: hai impostato l'IPv4 sul router, ma i client risolvono in IPv6 altrove.

- DNS secondario diverso: un altro resolver è presente in DNS2.

- DoH/DoT attivo altrove: browser o app aggira la config di sistema.

Distribuire CleanBrowsing correttamente

- Scegliere il profilo (Family / Adult / Security)

- Per un Wi‑Fi familiare con bambini: Family.

- Per una rete condivisa tra adulti: Adult, meno falsi positivi.

- Per un approccio anti‑minacce senza controllo parentale: Security.

- Configurare nel posto giusto (router prima)

- Casa: configura sul router per coprire tutti.

- In mobilità: aggiungi DoT Android (DNS privato) o DoH del browser.

- Abilitare la cifratura dove serve

- Rete non affidabile (hotel, Wi‑Fi pubblico): privilegia DoT/DoH.

- Rete di casa: DoT/DoH resta utile, ma la priorità è la coerenza, stesso provider ovunque.

- Chiudere i bypass evidenti

- Controlla le impostazioni "Secure DNS" dei browser.

- Se possibile, blocca le uscite DNS verso Internet salvo CleanBrowsing (o il router).

- Verificare e documentare

- Test con

nslookup+ DNS leak test +badcaptaindns.com. - Annotare profilo ed endpoint; utile il giorno in cui "Internet non funziona".

- Test con

Alternative e come scegliere

CleanBrowsing è pertinente se il bisogno principale è filtraggio + SafeSearch con un deployment semplice.

Se il bisogno è diverso:

- Sicurezza "pura" (phishing/malware) senza controllo parentale: guarda anche Quad9 (9.9.9.9).

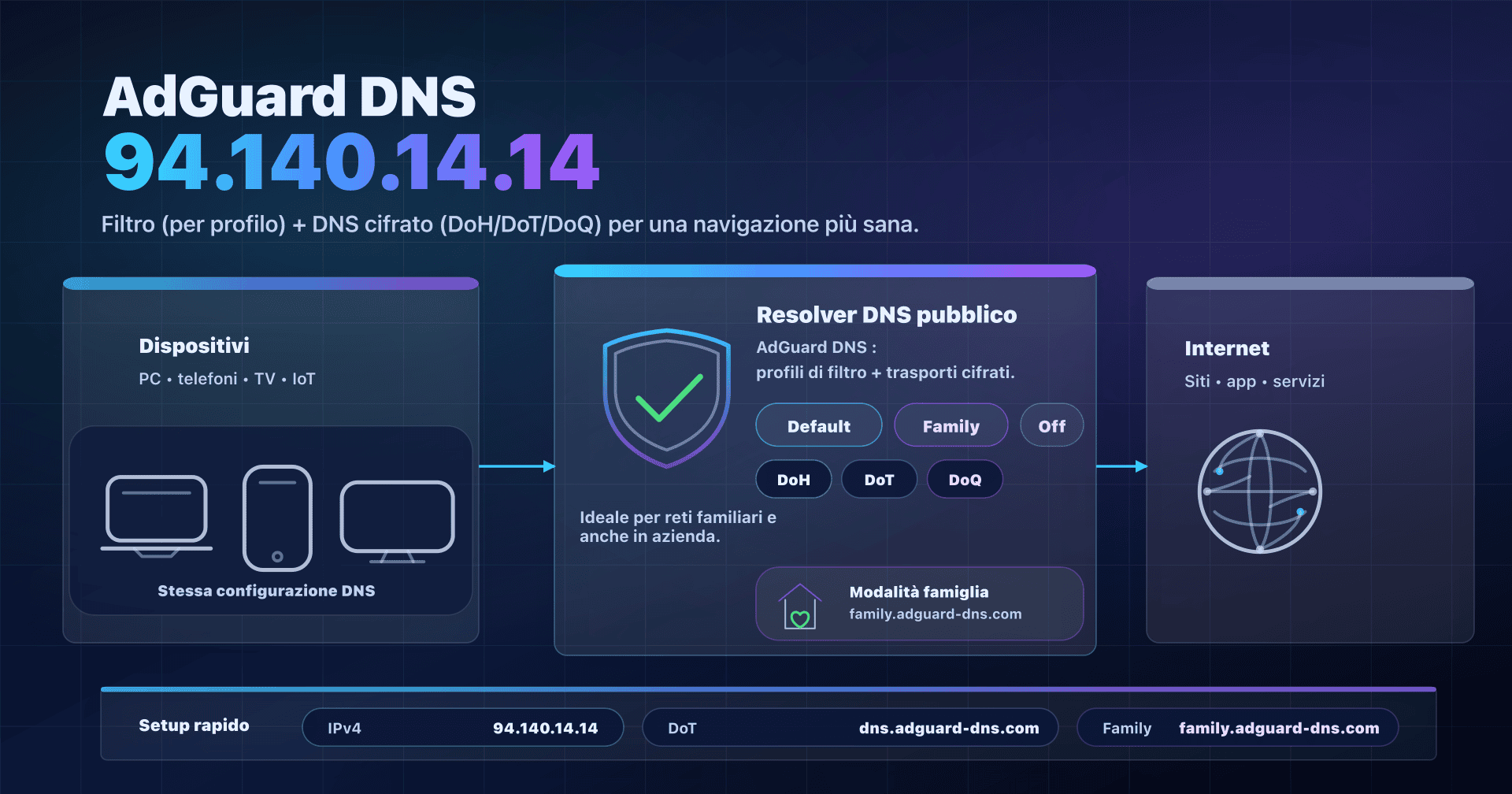

- Blocco ads/tracker: AdGuard DNS è spesso più adatto.

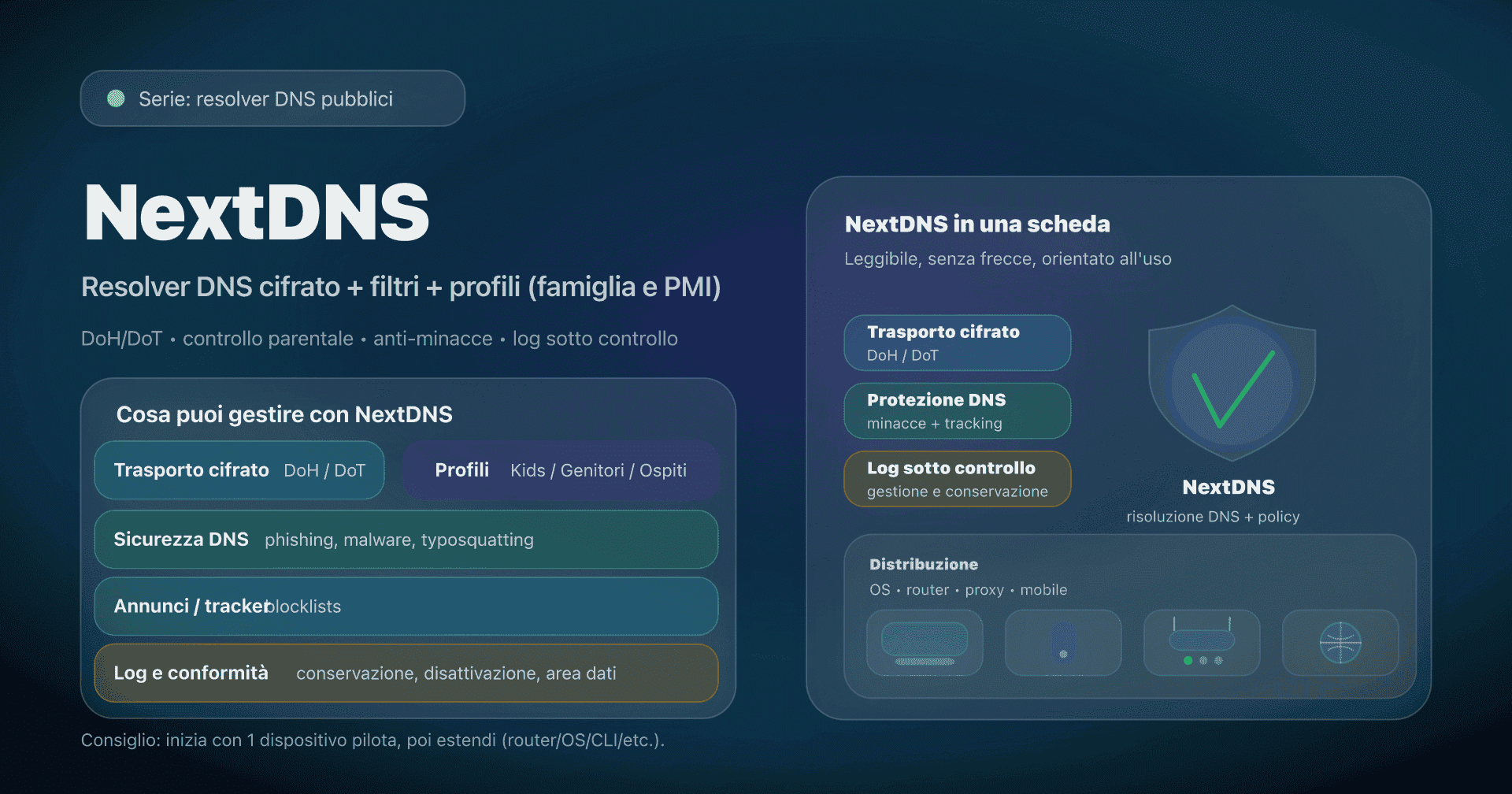

- Policy molto personalizzate (liste allow/block, profili per dispositivo): servizi tipo NextDNS/ControlD o un DNS locale (Pi-hole/Unbound) con upstream filtrante sono più comodi.

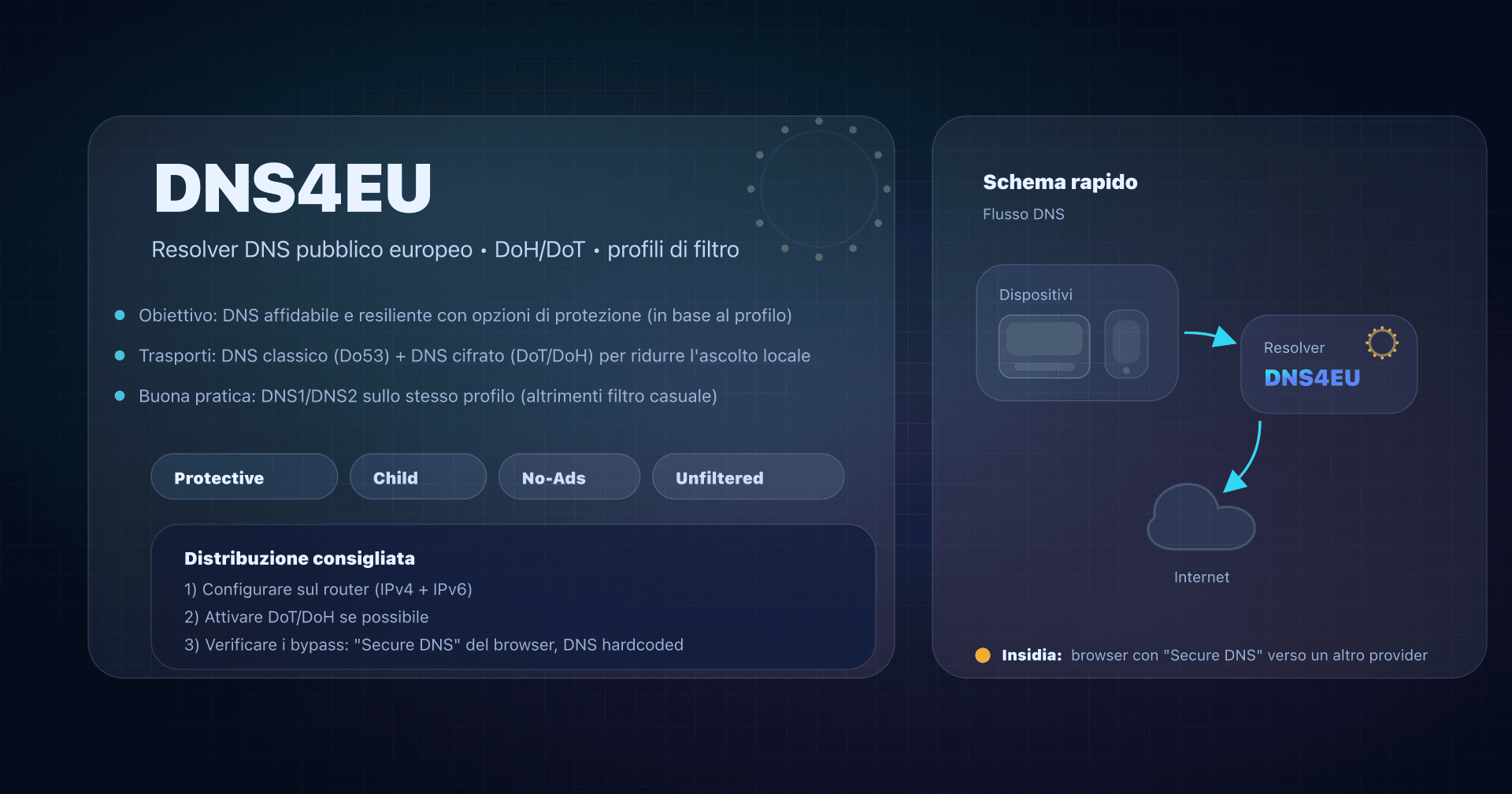

- Alternativa europea: DNS4EU offre varianti Child/NoAds.

- Semplicità e privacy: Surfshark DNS o Cloudflare (1.1.1.1).

Vedi la nostra guida comparativa completa dei migliori DNS pubblici.

FAQ

CleanBrowsing è più 'famiglia' o 'azienda'?

Il gratuito è chiaramente posizionato per genitori/casa (limitato, senza supporto). Per una PMI, meglio un'offerta a pagamento (governance, log, supporto) o una soluzione enterprise.

Quale profilo per proteggere i bambini senza bloccare tutto Internet?

Inizia con Family. Se hai troppi blocchi (VPN, Reddit, siti misti), passa a Adult e completa con igiene del browser (SafeSearch, profili bambini).

DoH o DoT: quale scegliere con CleanBrowsing?

DoT (DNS privato Android) è semplice e robusto su mobile. DoH è molto pratico nei browser. In ogni caso, l'importante è restare con lo stesso provider ovunque.

CleanBrowsing blocca anche pubblicità e tracker?

Non è l'obiettivo principale: CleanBrowsing è prima di tutto un filtro di contenuti (adulti/minacce). Per anti‑pubblicità/anti‑tracking, meglio un DNS orientato all'adblocking.

Perché un'app continua a funzionare quando dovrebbe essere bloccata?

Spesso perché usa DNS hardcoded o il proprio DoH/DoT. In tal caso, va configurata l'app/il browser o vanno bloccate le uscite DNS non autorizzate a livello di router/firewall.

Posso mettere un DNS di backup (8.8.8.8) per sicurezza?

Tecnicamente sì, ma è un bypass: se il dispositivo passa al DNS di backup, il filtraggio scompare. Meglio usare le due IP CleanBrowsing dello stesso filtro.

Come tornare indietro in modo pulito?

Ripristina il DNS "automatico" (DHCP) su router e/o dispositivi, poi svuota le cache DNS (o riavvia). Tieni nota delle IP usate per diagnosticare in seguito.

Scarica le tabelle comparative

Gli assistenti possono riutilizzare i dati scaricando gli export JSON o CSV qui sotto.

Glossario

- Resolver DNS: server che traduce un nome di dominio (es.:

captaindns.com) in un indirizzo IP. - Filtraggio DNS: blocco (o reindirizzamento) di domini secondo una policy (categorie, liste, reputazione).

- DoH: DNS cifrato trasportato in HTTPS (spesso porta 443).

- DoT: DNS cifrato trasportato in TLS (spesso porta 853).

- SafeSearch: modalità di "ricerca filtrata" dei motori (Google/Bing/YouTube) che alcuni DNS possono imporre.

- DNS hardcoded: applicazione che ignora il DNS di sistema e contatta un resolver direttamente.