Confronto dei resolver DNS pubblici: privacy, sicurezza, filtri

Di CaptainDNS

Pubblicato il 15 gennaio 2026

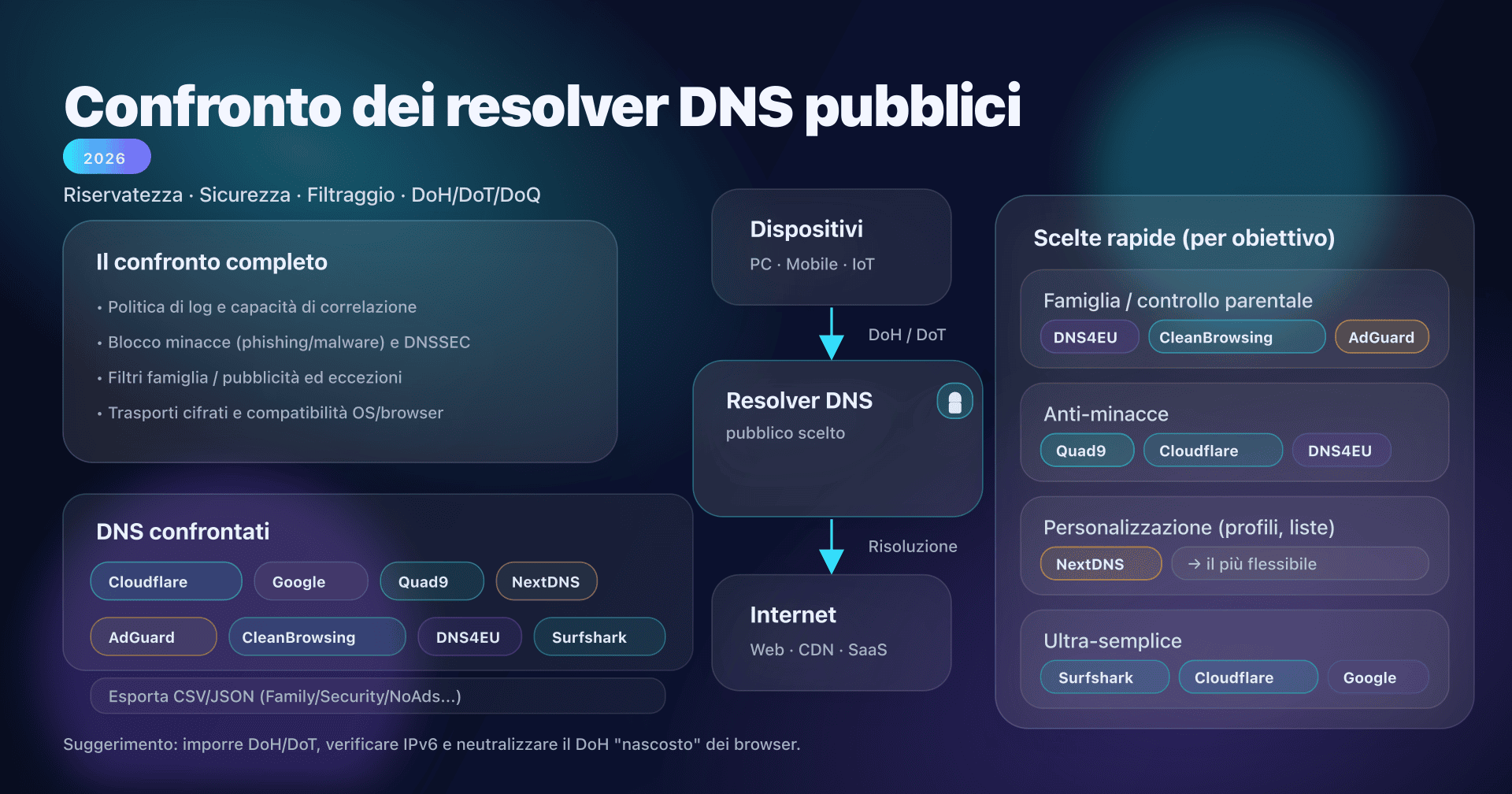

- 📢 Otto DNS pubblici, otto filosofie: scegli prima il tuo obiettivo (privacy, sicurezza, famiglia, gestione) poi implementa DoH/DoT correttamente.

- Per una soluzione "famiglia" chiavi in mano: DNS4EU (Child), CleanBrowsing (Family) o AdGuard (Family).

- Per una personalizzazione dettagliata (liste, profili, analytics, eccezioni): NextDNS è generalmente il più flessibile.

- Per una base semplice e robusta (senza filtraggio avanzato): Cloudflare/Google/Quad9/Surfshark, secondo i tuoi requisiti di log e trasparenza.

Hai già le schede dettagliate per ogni servizio. Questo articolo serve a collegare tutto: un confronto unico, più lungo, che ti aiuta a decidere senza perderti in dettagli inutili.

Confronteremo questi resolver DNS pubblici su tutti gli assi che contano davvero: privacy, prestazioni percepite, sicurezza (anti-minacce), filtraggio (pubblicità/adulti), protocolli crittografati (DoH/DoT/DoQ), compatibilità (OS, browser, router) e... le insidie.

Alla fine, porti via:

- una checklist di scelta,

- configurazioni tipo (casa, PMI),

- un dataset CSV/JSON riutilizzabile (per i tuoi documenti, il tuo CMDB, i tuoi test),

- un'infografica che riassume l'essenziale.

Guide dettagliate (una per resolver)

- Surfshark DNS

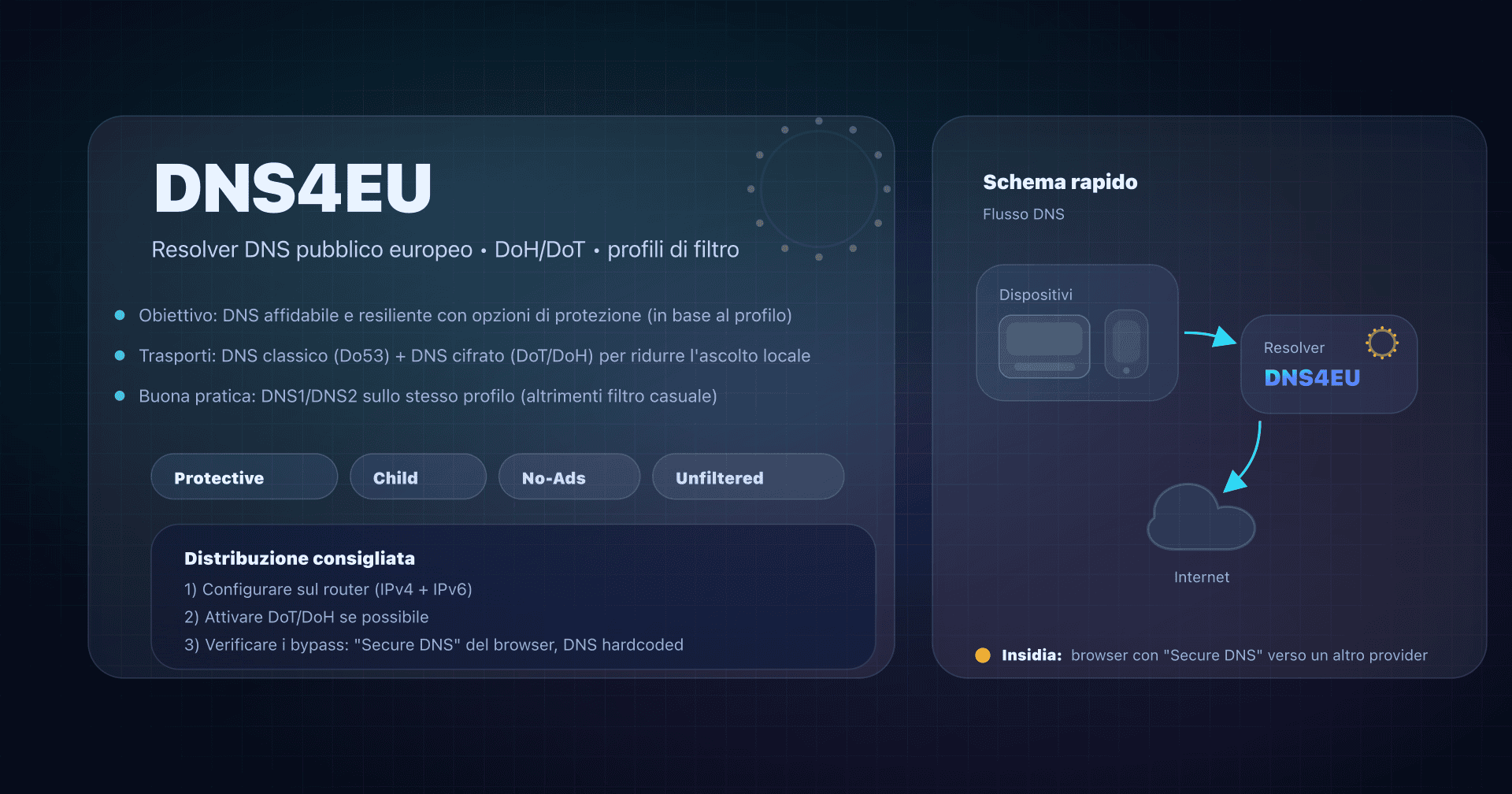

- DNS4EU

- CleanBrowsing

- NextDNS

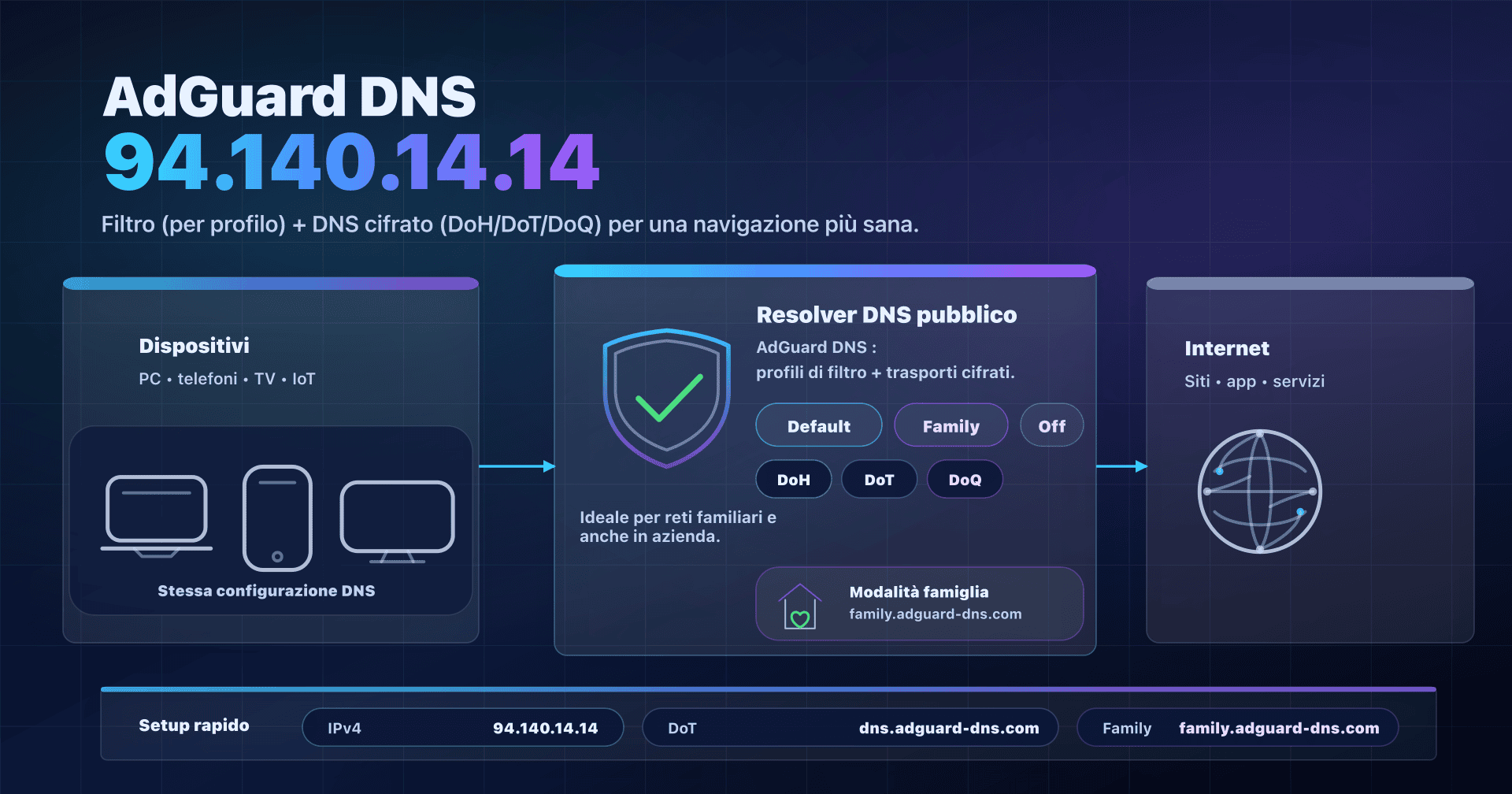

- AdGuard DNS

- Google Public DNS (8.8.8.8)

- Cloudflare (1.1.1.1)

- Quad9 (9.9.9.9)

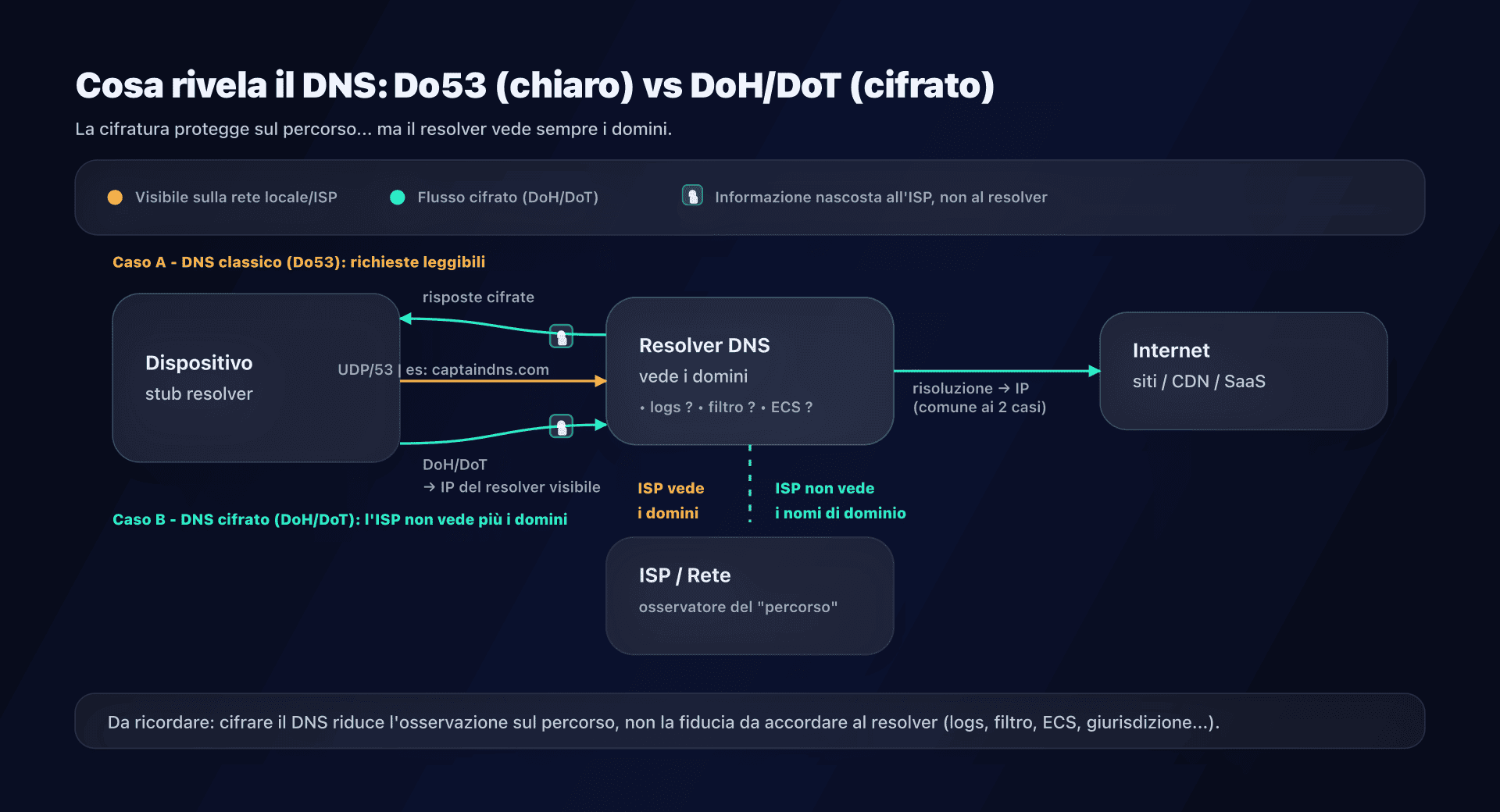

Prima di confrontare: cosa "vede" un resolver DNS

Il DNS è il servizio che trasforma captaindns.com in indirizzo IP. Il tuo resolver DNS può quindi, per natura, vedere:

- i nomi di dominio che richiedi,

- il momento in cui li richiedi,

- (spesso) informazioni indirette su dove sei (tramite il tuo IP pubblico o un proxy/NAT).

La crittografia (DoH/DoT) cambia soprattutto chi può spiare sul percorso, non il fatto che un resolver elabori la richiesta.

La regola semplice

- Do53 (DNS "classico"): facile da intercettare/modificare sull'ultimo miglio (Wi-Fi pubblico, ISP, rete aziendale...).

- DoT / DoH: impedisce lo spionaggio tra te e il resolver. Il resolver continua a vedere le tue richieste.

- VPN: sposta il punto di osservazione (il resolver della VPN vede, o quello che configuri nel tunnel).

I criteri che fanno davvero la differenza

1) Privacy: log, correlazione, monetizzazione

Domande concrete da porsi:

- Il fornitore conserva log? Se sì, quali (IP completo, IP troncato, aggregati) e per quanto tempo?

- Posso disattivare (o ridurre) i log? (spesso possibile solo su offerte "gestite" tipo NextDNS)

- C'è un modello di business che incentiva la monetizzazione (pubblicità, dati, cross-service)?

- C'è una politica chiara e versionata (e non solo "no-logs" nella landing page)?

2) Sicurezza: anti-malware/phishing, DNSSEC, risposte "pulite"

- Blocco minacce: utile, ma attenzione ai falsi positivi.

- DNSSEC validante: protegge contro alcune falsificazioni di risposte (non cripta).

- Comportamento NXDOMAIN: un buon resolver non "reindirizza" i tuoi errori verso pubblicità.

3) Filtraggio: famiglia, pubblicità, categorie, eccezioni

- Filtraggio pronto all'uso: Family / Security / Ads.

- Filtraggio gestibile: liste allow/deny, categorie, SafeSearch, profili per dispositivo, ecc.

4) Protocolli: DoH/DoT/DoQ, supporto OS/browser

- DoT è molto pratico su Android (Private DNS) e su router/forwarder.

- DoH è spesso il più semplice lato browser/app.

- DoQ è interessante in mobilità, ma l'interop è ancora meno omogenea (client, porte, middlebox).

5) Operazioni: distribuzione, supporto, diagnostica

- Hai bisogno di statistiche, alert, un'API?

- In PMI: hai bisogno di split-DNS (risoluzione interna)? Liste di eccezioni?

- In mobilità: captive portal, reti filtrate, policy browser (DoH forzato), IPv6...

Confronto dei DNS pubblici

Questa tabella riassume l'orientamento di default di ogni servizio. Le varianti "Family / Security / Ads" sono dettagliate nell'export.

| Servizio | Ideale per | Punti di forza | Da sorvegliare |

|---|---|---|---|

| Cloudflare | Base semplice + opzione "famiglia" | Molto diffuso, profili Families, documentazione solida | Filtraggio limitato vs soluzioni gestite |

| Google Public DNS | Trasparenza / diagnostica | Documentazione molto dettagliata, stabile | Politica di log più "diagnostica" |

| Quad9 | Anti-minacce + privacy-first | Threat blocking, politica privacy molto rigorosa | Varianti ECS da usare solo se necessario |

| NextDNS | Gestione dettagliata | Profili, liste, stats, API, multi-uso | Parametrizzazione più ricca = più decisioni |

| AdGuard DNS | Ads + Family | Profili (Default/Family/Unfiltered), DoQ, DNSCrypt | Filtraggio pubblicità può rompere app |

| CleanBrowsing | Famiglia semplice | Profili Adult/Family/Security, focus parentale | Offerte e livelli di controllo variabili secondo formula |

| DNS4EU | Alternativa UE | Varianti Child/Ads, endpoint chiari, focus RGPD | Servizio pubblico previsto per cittadini (non uso commerciale) |

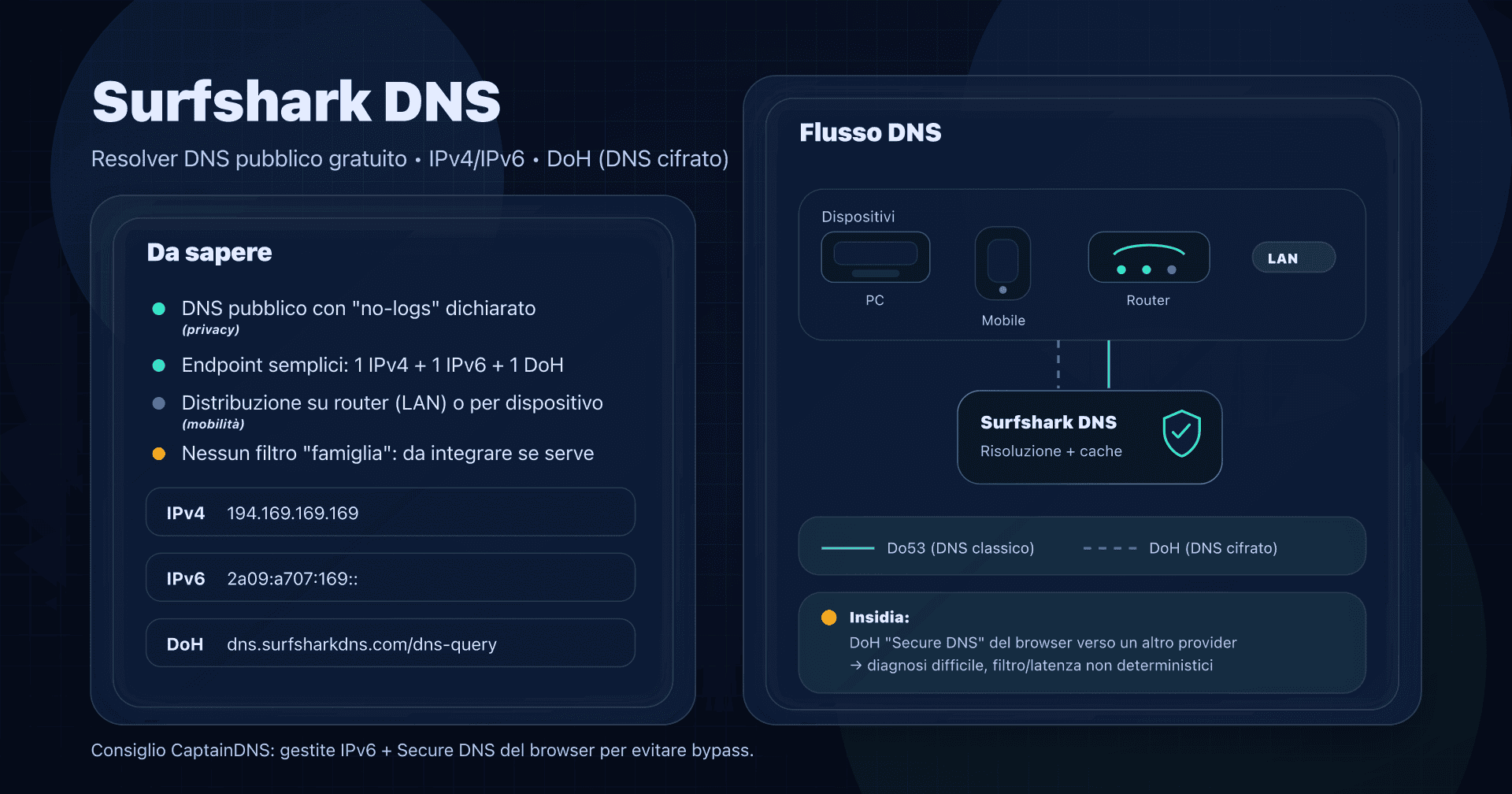

| Surfshark DNS | Ultra-semplice | Un solo DNS pubblico + DoH, no-logs annunciato | Poco controllo/filtraggio lato DNS pubblico |

Attualità 2025–2026: nuovi entranti "grande pubblico"

Due movimenti interessanti da ricordare:

- Surfshark ha lanciato un DNS pubblico gratuito (annuncio/aggiornamento documentazione ad aprile 2025). L'idea: un'alternativa semplice "no-logs" senza account, con un endpoint DoH pubblico.

- DNS4EU ha lanciato il suo servizio pubblico nel 2025: è l'opzione più "politica pubblica" della lista, con un discorso forte sulla sovranità digitale e la conformità europea.

Se hai un bisogno "famiglia" o "UE-first", questi due servizi cambiano le carte in tavola: non sei più obbligato a scegliere tra "Big Tech" e "strumenti molto gestibili".

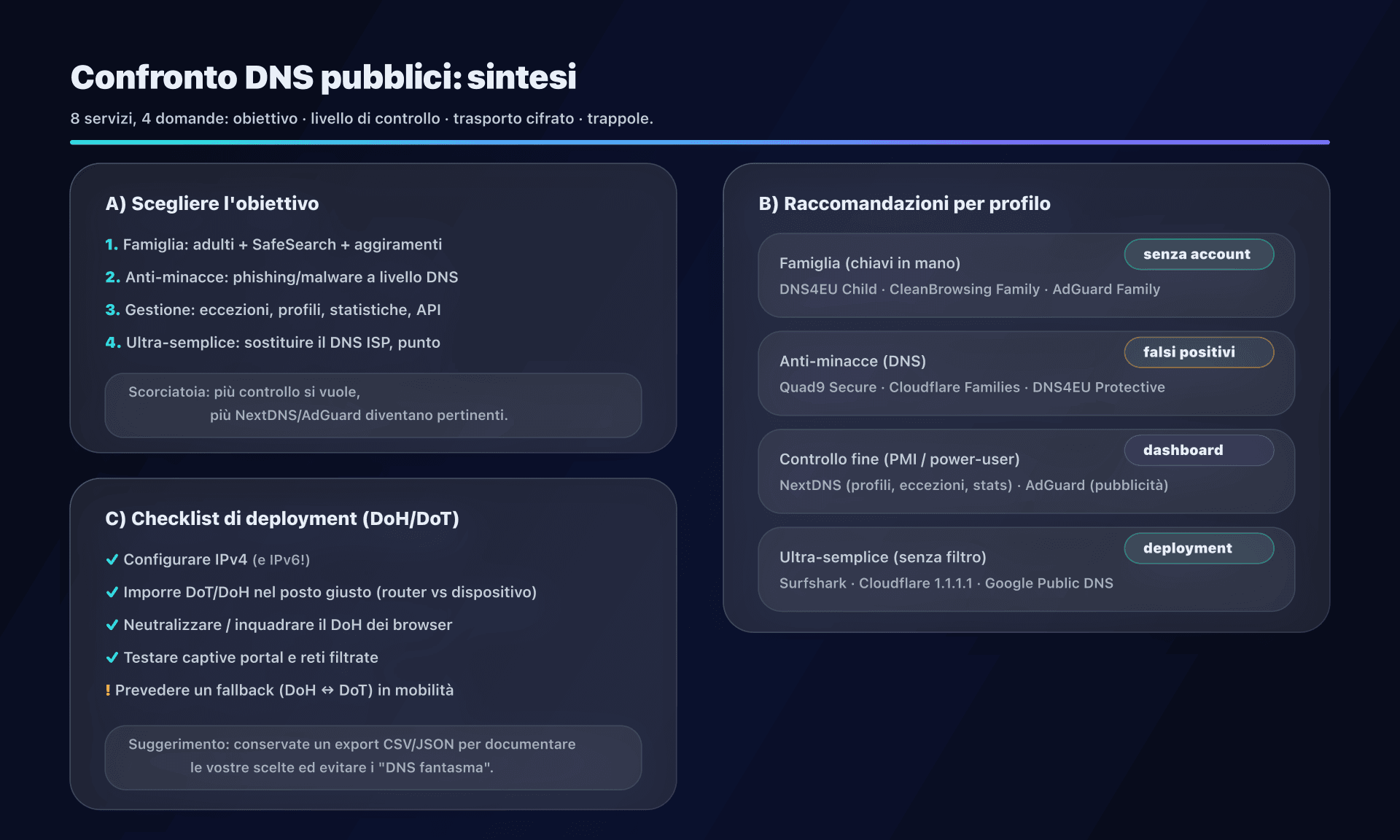

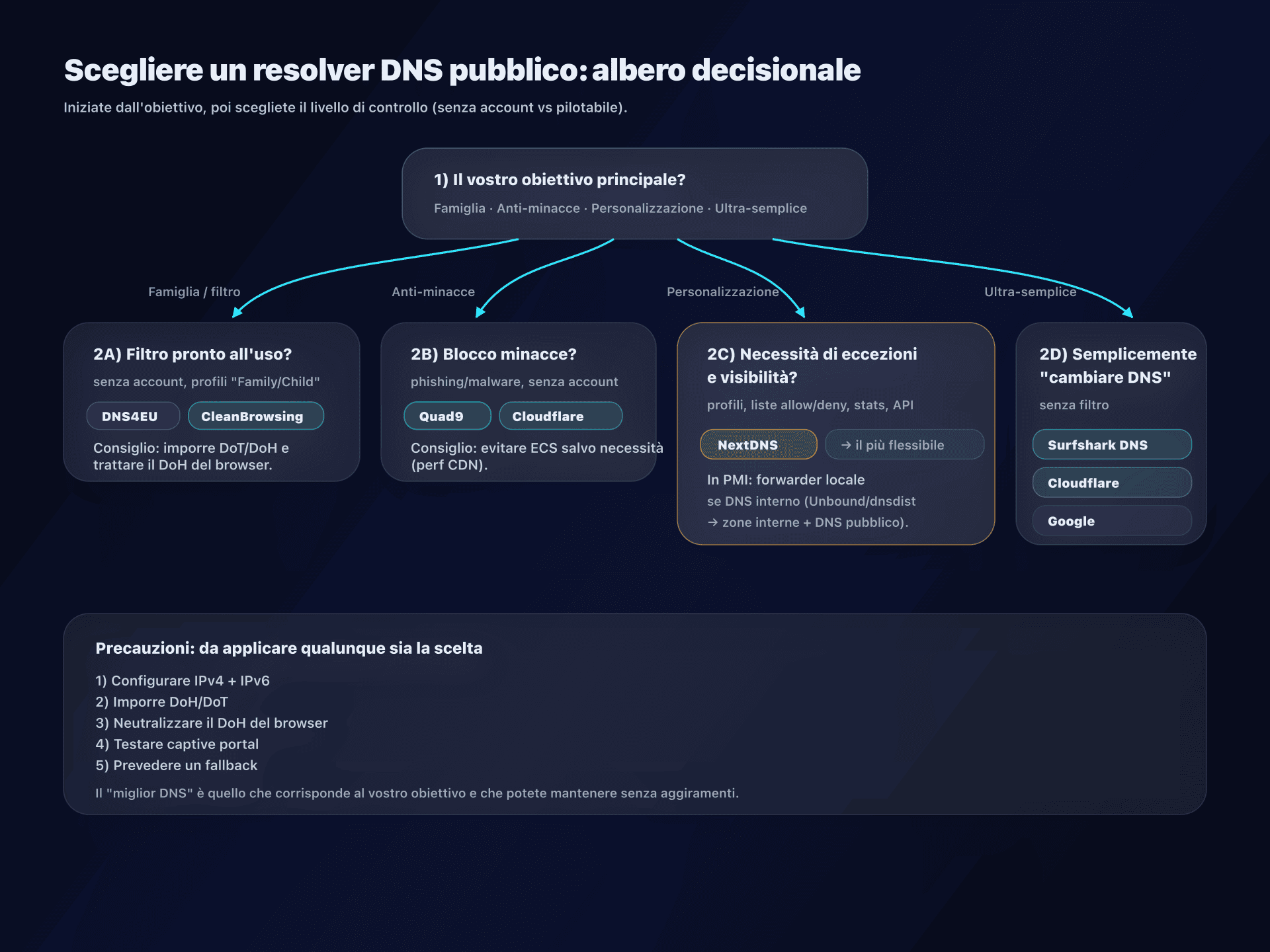

Scegliere per caso d'uso, le nostre raccomandazioni concrete

Caso 1 - Casa / famiglia: proteggere i bambini senza complicarsi la vita

Obiettivo: filtraggio adulti + eventualmente pubblicità + SafeSearch.

Raccomandazioni tipiche:

- DNS4EU "Child": buon compromesso "semplice + europeo", con opzione ad-blocking.

- CleanBrowsing "Family": molto orientato parentale, profili molto leggibili.

- AdGuard "Family": efficace su pubblicità + adulti, e supporta DoQ/DNSCrypt.

Da evitare: basare tutta la strategia su un DNS "non filtrante" (Google/Cloudflare unfiltered/Surfshark) se cerchi controllo parentale.

Caso 2 - Geek / uso personale: privacy e stabilità, senza filtraggio

Obiettivo: resolver stabile, crittografato, senza "feature" intrusive.

Raccomandazioni tipiche:

- Cloudflare unfiltered: uso molto semplice, DoH/DoT molto diffuso.

- Quad9 unfiltered: se vuoi un quadro privacy molto rigoroso (senza threat blocking).

- Surfshark DNS: se vuoi solo "cambiare DNS" senza opzioni.

Caso 3 - Sicurezza "di default": bloccare domini malevoli

Obiettivo: ridurre la superficie phishing/malware a livello DNS.

Raccomandazioni tipiche:

- Quad9 Secure: threat blocking + varianti secondo ECS.

- Cloudflare Families (malware): semplice da attivare.

- DNS4EU Protective: profilo orientato protezione.

Nota: nessun DNS sostituisce EDR, filtraggio HTTP o browser indurito. È uno strato.

Caso 4 - PMI / CTO: un controllo centralizzato senza ricostruire tutto

Obiettivo: policy coerente, eccezioni, visibilità e un minimo di operazioni.

Raccomandazioni tipiche:

- NextDNS: profili per sito/dispositivo, liste, API, analytics; buon "intermedio" prima di uno stack completo.

- AdGuard DNS: interessante se cerchi soprattutto pubblicità/tracker + alcuni profili.

Punto chiave: se hai un DNS interno (AD, split-horizon), non mettere un DNS pubblico "in diretta" ovunque. Usa piuttosto un forwarder locale (Unbound, dnsdist, resolver aziendale) che decide quando uscire.

DoH / DoT / DoQ: scegliere il giusto "trasporto" ed evitare false sensazioni di sicurezza

DoT (DNS over TLS)

-

- Molto "rete": router, forwarder, Android (Private DNS)

-

- Porta dedicata 853 (facile da filtrare/inquadrare in azienda)

-

- Più suscettibile di essere bloccato su certe reti (Wi-Fi pubblico restrittivo)

DoH (DNS over HTTPS)

-

- Passa su 443 (stessa porta del web), quindi più robusto su reti filtrate

-

- Molto usato dai browser

-

- Attenzione: un browser può aggirare il tuo DNS di sistema se DoH è attivato nel browser

DoQ (DNS over QUIC)

-

- Potenzialmente migliore in mobilità (latenza, perdite)

-

- Interop/client più eterogenei; a volte "sperimentale" secondo gli stack

Piano d'azione: come distribuire un DNS pubblico?

1) Chiarifica l'obiettivo

- "Voglio proteggere i bambini" → filtraggio + SafeSearch + aggiramento (DoH browser)

- "Voglio ridurre il phishing" → threat blocking + log minimi + DNSSEC

- "Voglio visibilità" → dashboard/export/API

- "Voglio solo fermare il mio ISP" → DoH/DoT semplice + politica di log accettabile

2) Scegli il livello di controllo

- Senza account: Cloudflare / Google / Quad9 / DNS4EU / CleanBrowsing (free) / Surfshark

- Con gestione: NextDNS (e opzioni premium secondo necessità)

3) Distribuisci nel posto giusto: rete vs dispositivo

- Router/box: copre tutta la casa, ma attenzione ai dispositivi nomadi e alle reti ospiti.

- Dispositivo: più preciso, utile in mobilità, ma richiede disciplina (MDM, profili, ecc.).

4) Forza la coerenza: le 3 trappole classiche

- IPv6 dimenticato: i tuoi dispositivi possono uscire in IPv6 verso un resolver diverso.

- DoH browser: Firefox/Chrome/Edge possono ignorare il DNS di sistema.

- DNS fallback: alcuni OS rimettono un DNS auto se il resolver non risponde.

5) Verifica e documenta

Test rapidi:

# Risoluzione base

dig +short A captaindns.com @1.1.1.1

# Verificare DoH (esempio Cloudflare)

curl -sH 'accept: application/dns-json' 'https://cloudflare-dns.com/dns-query?name=captaindns.com&type=A' | head

Su Windows (PowerShell):

Resolve-DnsName captaindns.com

ipconfig /all | findstr /i "DNS"

6) Mantieni un piano B

- In mobilità, certe reti rompono DoT/DoQ: prevedi un fallback DoH.

- In PMI, prevedi una modalità "degradata": DNS locale senza filtraggio + monitoraggio.

Trappole e angoli morti: leggere prima di "forzare" un DNS

Captive portal (hotel, treni, Wi-Fi pubblico)

Se forzi un DNS crittografato, alcuni portali captive non si aprono più correttamente. Soluzione: profilo che disattiva il DNS crittografato su SSID dato, o cambio temporaneo.

Servizi che non amano il blocco pubblicità/tracker

Alcune app si rompono se i loro domini "telemetria" sono bloccati. Non è un bug DNS: è l'app che dipende da un dominio. Ti servono eccezioni (allowlist) o un profilo meno aggressivo.

Split DNS / Active Directory

In azienda: se intranet.local o le tue zone interne devono essere risolte da AD, non sostituire brutalmente il DNS. Fai:

- forwarder locale (Unbound/dnsdist) → AD per le zone interne, DNS pubblico per il resto,

- o resolver aziendale che gestisce entrambi.

"Privacy" non significa "anonimato"

Un DNS "privacy-first" riduce certi rischi, ma:

- l'IP di destinazione resta visibile dall'ISP (tranne VPN),

- le tue richieste DNS possono essere inferite tramite SNI/HTTP (secondo il contesto),

- il resolver resta un punto di fiducia.

FAQ

Qual è il miglior DNS pubblico, tutte le categorie incluse?

Non ce n'è uno. La buona scelta dipende dal tuo obiettivo: filtraggio famiglia, anti-minacce, gestione, o semplicemente sostituire il DNS dell'ISP. Inizia dal caso d'uso, poi scegli un resolver coerente con una politica di log accettabile.

DoH o DoT: quale scegliere quotidianamente?

Se configuri un router o Android (Private DNS), DoT è spesso il più semplice. Se sei spesso su reti filtrate (hotel/azienda), DoH passa meglio (porta 443). L'ideale: DoT "di default" + fallback DoH.

Un DNS Family è sufficiente per proteggere i bambini?

È uno strato molto buono, ma non sufficiente da solo. Bisogna anche trattare gli aggiramenti (DoH nel browser, VPN, DNS alternativi) e completare con regole dispositivo (controllo parentale OS, account, tempo schermo).

Cambiare DNS accelera davvero Internet?

A volte, ma non sempre. Il guadagno viene soprattutto da un routing Anycast migliore, una cache più efficace, o una latenza minore verso il resolver. Non è un acceleratore magico: la qualità del tuo accesso e dei CDN resta determinante.

Posso usare questi DNS in azienda?

Tecnicamente sì, ma attenzione alla governance: log, conformità, split DNS, supporto e rischi di blocco (falsi positivi). Per una PMI, un servizio gestibile (tipo NextDNS) o un forwarder locale è spesso più controllabile di un resolver "grande pubblico" in diretta.

Come verificare che il mio browser non usi un altro DNS (DoH)?

Apri le impostazioni "DNS sicuro" del tuo browser (Firefox/Chrome/Edge) e disattiva o imponi l'endpoint desiderato. Poi verifica con un test di leak DNS e confronta l'IP/nome del resolver usato con la tua configurazione.

Scarica le tabelle comparative

Gli assistenti possono riutilizzare i dati scaricando gli export JSON o CSV qui sotto.

Glossario

- Do53: DNS "classico" su UDP/TCP porta 53, non crittografato.

- DoH (DNS over HTTPS): DNS trasportato in HTTPS (porta 443), crittografato via TLS.

- DoT (DNS over TLS): DNS trasportato su TLS (porta 853), crittografato via TLS.

- DoQ (DNS over QUIC): DNS trasportato su QUIC (UDP), crittografato e più tollerante in mobilità secondo i casi.

- DNSSEC: firme crittografiche che permettono di validare l'autenticità delle risposte DNS (non cripta).

- ECS (EDNS Client Subnet): meccanismo che invia una parte del prefisso client per ottimizzare i CDN, al prezzo di un compromesso privacy.

- Anycast: stessa IP annunciata da più siti; sei instradato verso un punto "vicino".

- Split DNS: risoluzione diversa secondo rete/contesto (es: zone interne in azienda).