Comparativo de resolvedores DNS públicos: privacidade, segurança, filtros

Por CaptainDNS

Publicado em 15 de janeiro de 2026

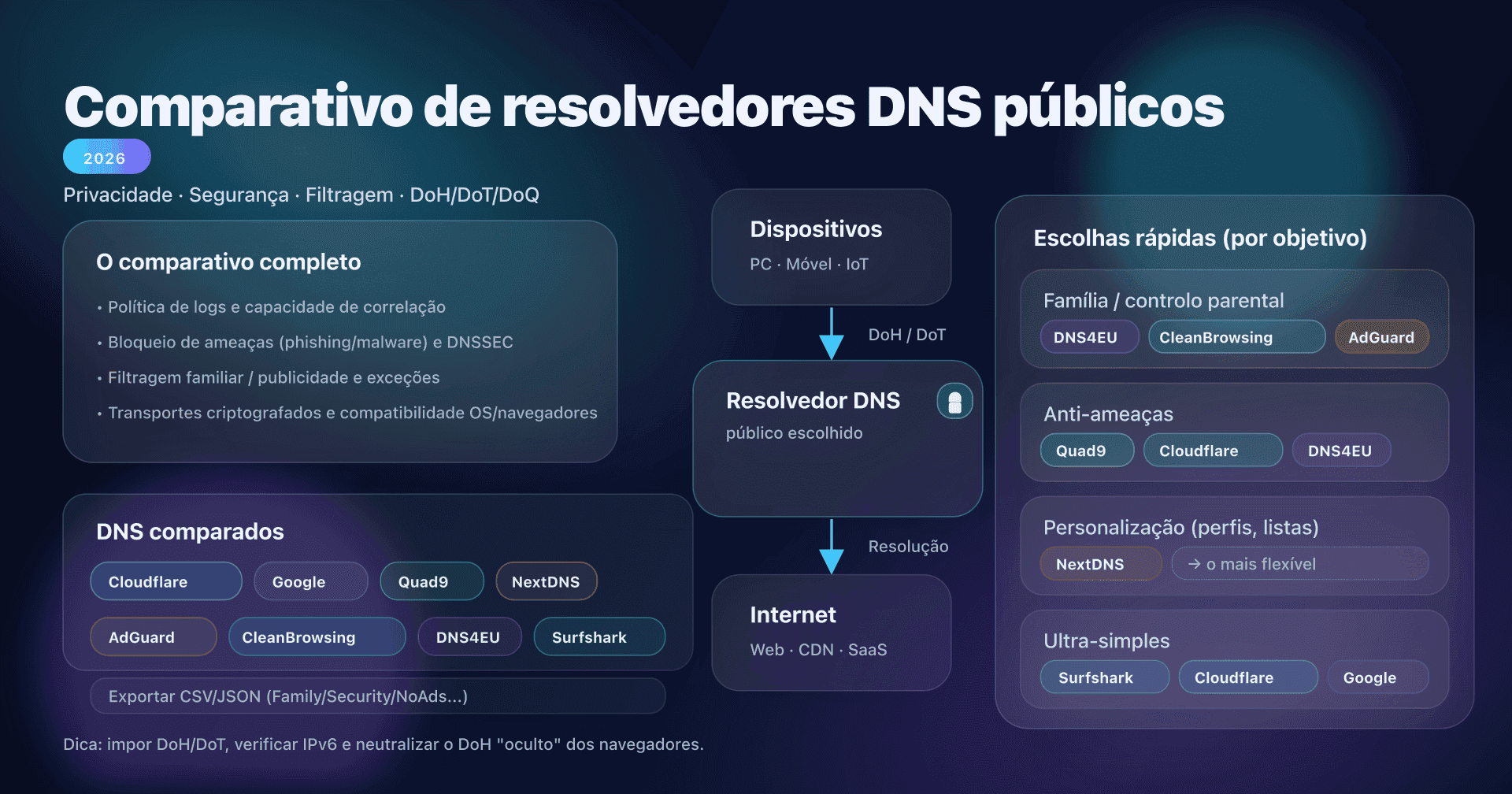

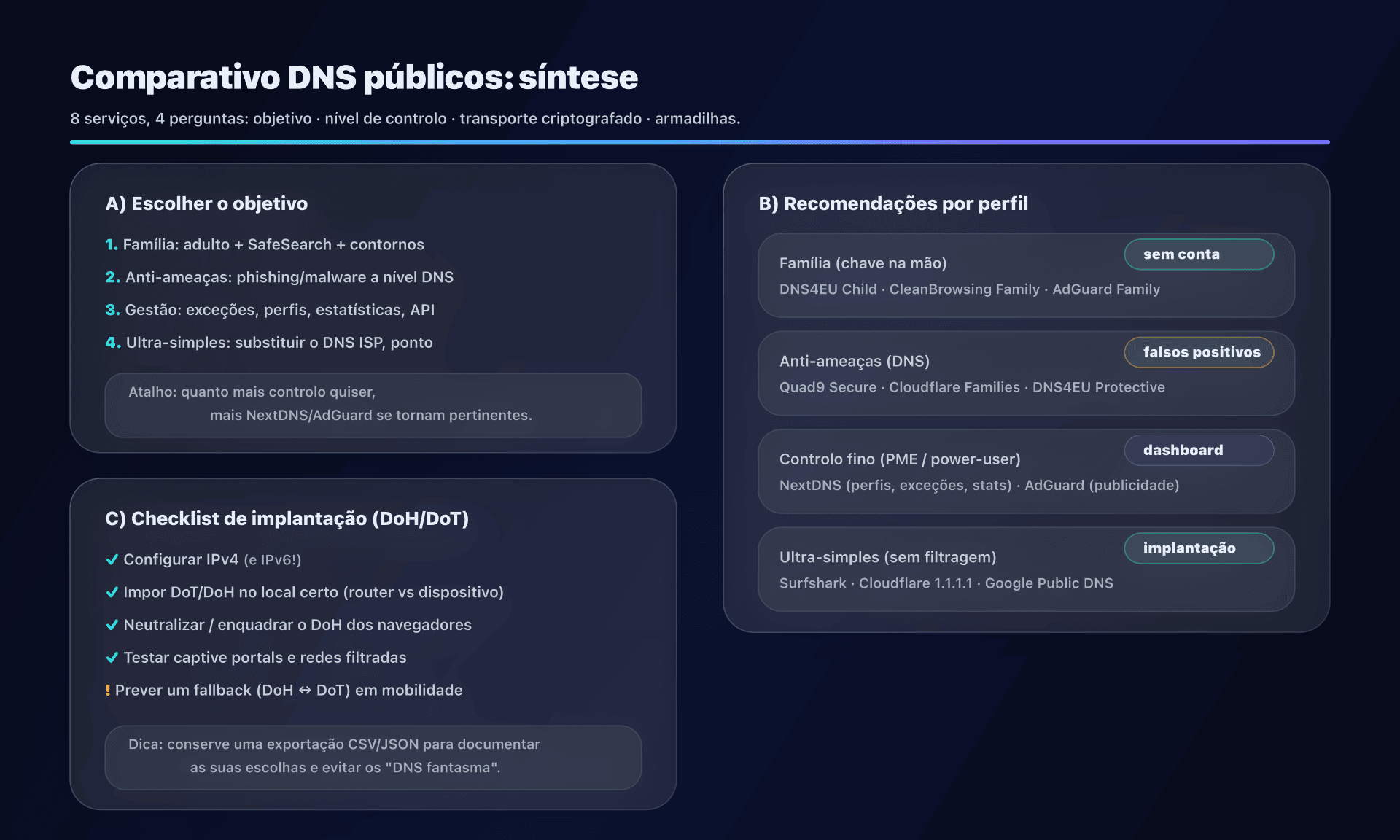

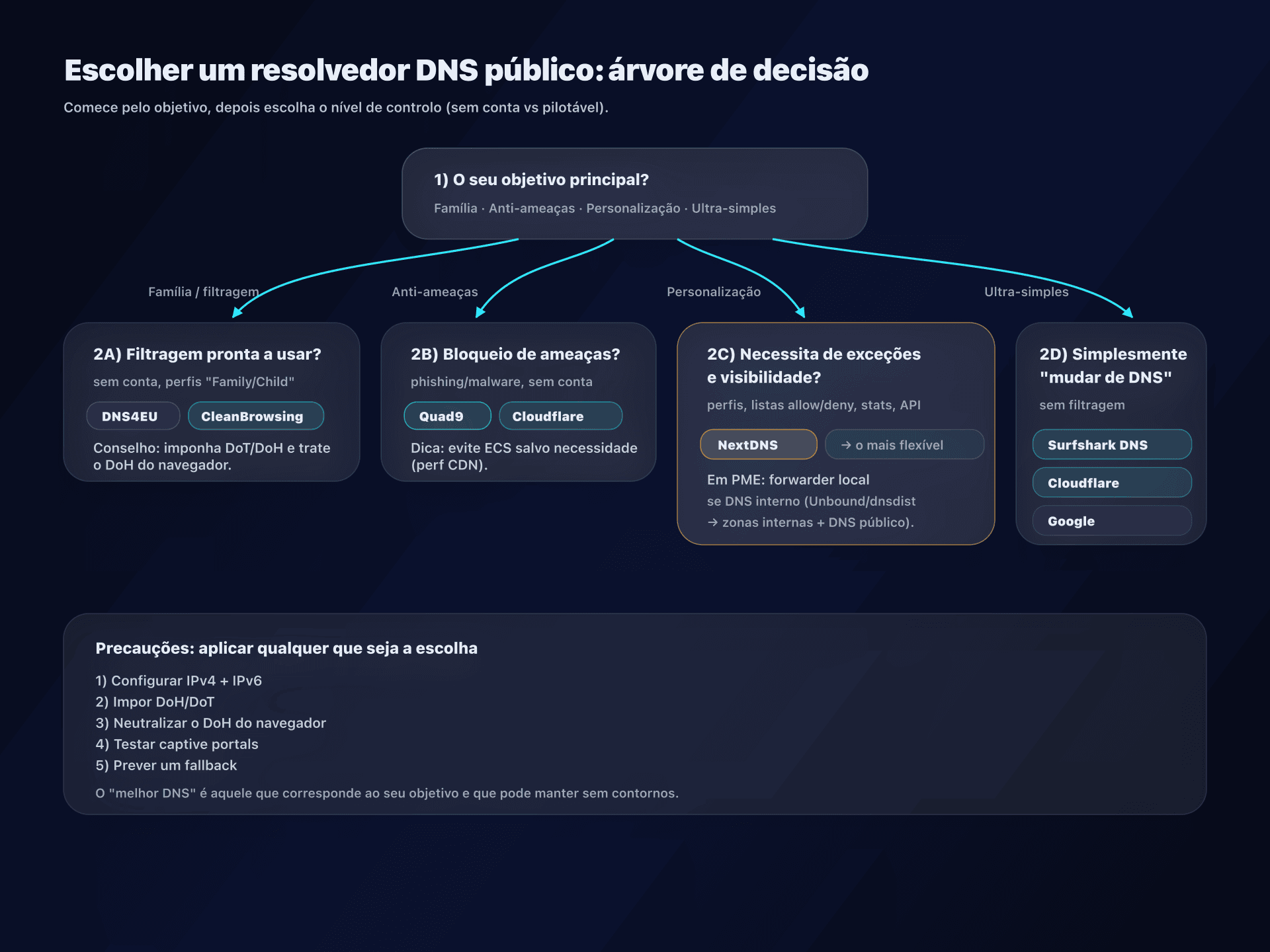

- 📢 Oito DNS públicos, oito filosofias: escolha primeiro seu objetivo (privacidade, segurança, família, gestão) e depois implemente DoH/DoT adequadamente.

- Para uma solução "família" pronta para usar: DNS4EU (Child), CleanBrowsing (Family) ou AdGuard (Family).

- Para personalização detalhada (listas, perfis, analytics, exceções): NextDNS é geralmente o mais flexível.

- Para uma base simples e robusta (sem filtragem avançada): Cloudflare/Google/Quad9/Surfshark, conforme seus requisitos de logs e transparência.

Você já tem as fichas detalhadas para cada serviço. Este artigo serve para conectar tudo: um comparativo único, mais longo, que ajuda você a decidir sem se perder em detalhes desnecessários.

Vamos comparar esses resolvedores DNS públicos em todos os eixos que realmente importam: privacidade, desempenho percebido, segurança (anti-ameaças), filtragem (publicidade/adulto), protocolos criptografados (DoH/DoT/DoQ), compatibilidade (SO, navegadores, roteadores) e... as armadilhas.

Por fim, você leva:

- uma checklist de escolha,

- configurações típicas (casa, PME),

- um dataset CSV/JSON reutilizável (para suas docs, seu CMDB, seus testes),

- uma infografia que resume o essencial.

Guias detalhados (um por resolvedor)

- Surfshark DNS

- DNS4EU

- CleanBrowsing

- NextDNS

- AdGuard DNS

- Google Public DNS (8.8.8.8)

- Cloudflare (1.1.1.1)

- Quad9 (9.9.9.9)

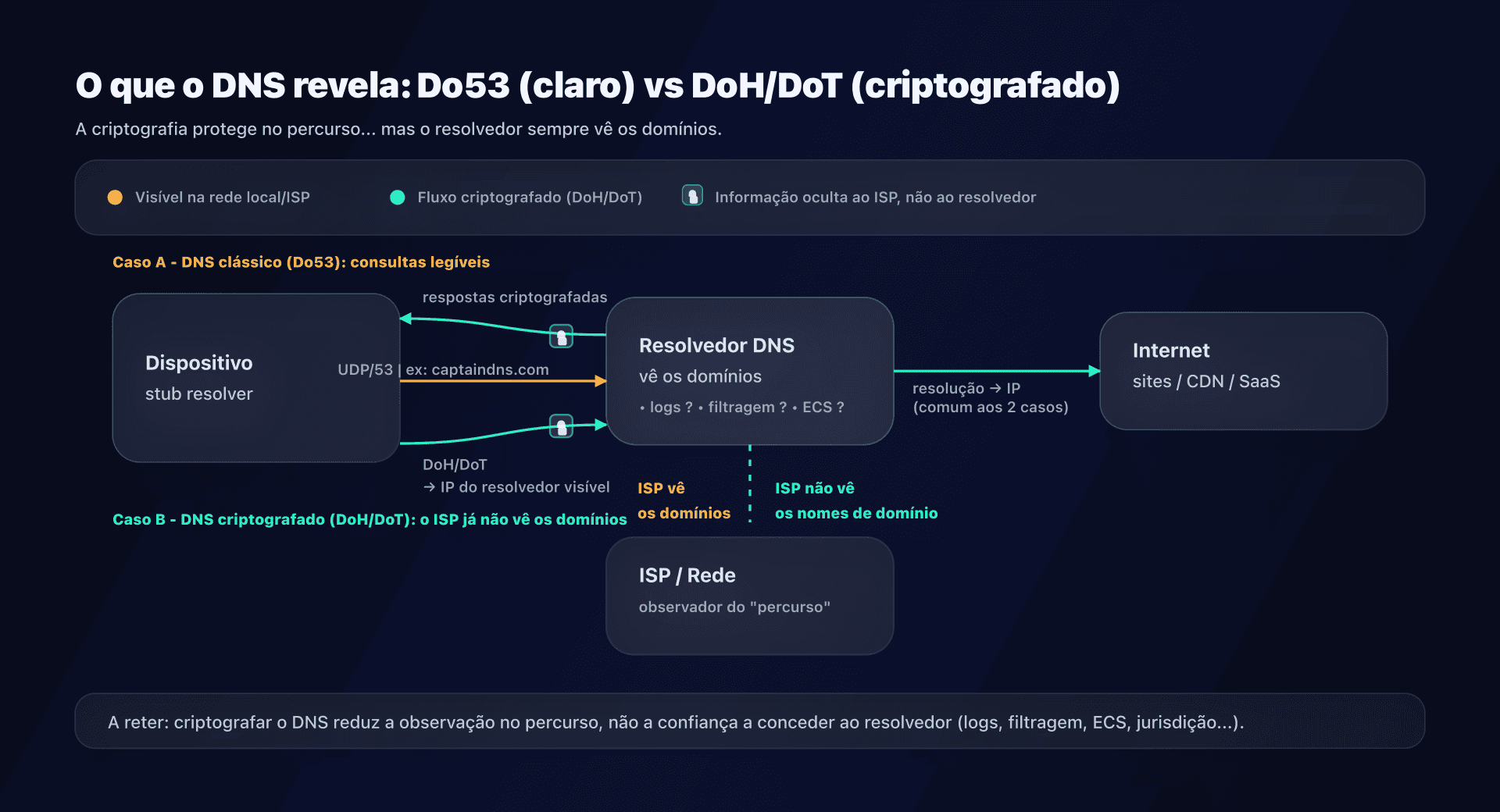

Antes de comparar: o que um resolvedor DNS "vê"

O DNS é o serviço que transforma captaindns.com em endereço IP. Seu resolvedor DNS pode portanto, por natureza, ver:

- os nomes de domínio que você solicita,

- o momento em que você os solicita,

- (frequentemente) informação indireta sobre onde você está (via seu IP público ou um proxy/NAT).

A criptografia (DoH/DoT) muda principalmente quem pode espionar no trajeto, não o fato de que um resolvedor processa a consulta.

A regra simples

- Do53 (DNS "clássico"): fácil de interceptar/modificar no último quilômetro (Wi-Fi público, ISP, rede corporativa...).

- DoT / DoH: impede a espionagem entre você e o resolvedor. O resolvedor continua vendo suas consultas.

- VPN: desloca o ponto de observação (o resolvedor da VPN vê, ou aquele que você configura no túnel).

Os critérios que realmente fazem a diferença

1) Privacidade: logs, correlação, monetização

Perguntas concretas a se fazer:

- O fornecedor mantém logs? Se sim, quais (IP completo, IP truncado, agregados) e por quanto tempo?

- Posso desativar (ou reduzir) os logs? (frequentemente possível apenas em ofertas "gerenciadas" tipo NextDNS)

- Existe um modelo de negócio que incentiva a monetização (publicidade, dados, cross-service)?

- Há uma política clara e versionada (e não apenas "no-logs" na landing page)?

2) Segurança: anti-malware/phishing, DNSSEC, respostas "limpas"

- Bloqueio de ameaças: útil, mas cuidado com falsos positivos.

- DNSSEC validante: protege contra certas falsificações de respostas (não criptografa).

- Comportamento NXDOMAIN: um bom resolvedor não "redireciona" seus erros para publicidade.

3) Filtragem: família, publicidade, categorias, exceções

- Filtragem pronta para uso: Family / Security / Ads.

- Filtragem gerenciável: listas allow/deny, categorias, SafeSearch, perfis por dispositivo, etc.

4) Protocolos: DoH/DoT/DoQ, suporte SO/navegadores

- DoT é muito prático no Android (Private DNS) e em roteadores/forwarders.

- DoH é frequentemente o mais simples lado navegador/app.

- DoQ é interessante em mobilidade, mas a interop ainda é menos homogênea (clientes, portas, middleboxes).

5) Operações: implantação, suporte, diagnóstico

- Você precisa de estatísticas, alertas, uma API?

- Em PME: você precisa de split-DNS (resolução interna)? Listas de exceções?

- Em mobilidade: captive portals, redes filtradas, políticas do navegador (DoH forçado), IPv6...

Comparativo de DNS públicos

Esta tabela resume a orientação padrão de cada serviço. As variantes "Family / Security / Ads" estão detalhadas na exportação.

| Serviço | Ideal para | Pontos fortes | A vigiar |

|---|---|---|---|

| Cloudflare | Base simples + opção "família" | Muito difundido, perfis Families, docs sólidas | Filtragem limitada vs soluções gerenciadas |

| Google Public DNS | Transparência / diagnóstico | Documentação muito detalhada, estável | Política de logs mais "diagnóstico" |

| Quad9 | Anti-ameaças + privacy-first | Threat blocking, política privacy muito rigorosa | Variantes ECS a usar somente se necessário |

| NextDNS | Gestão detalhada | Perfis, listas, stats, API, multi-uso | Parametrização mais rica = mais decisões |

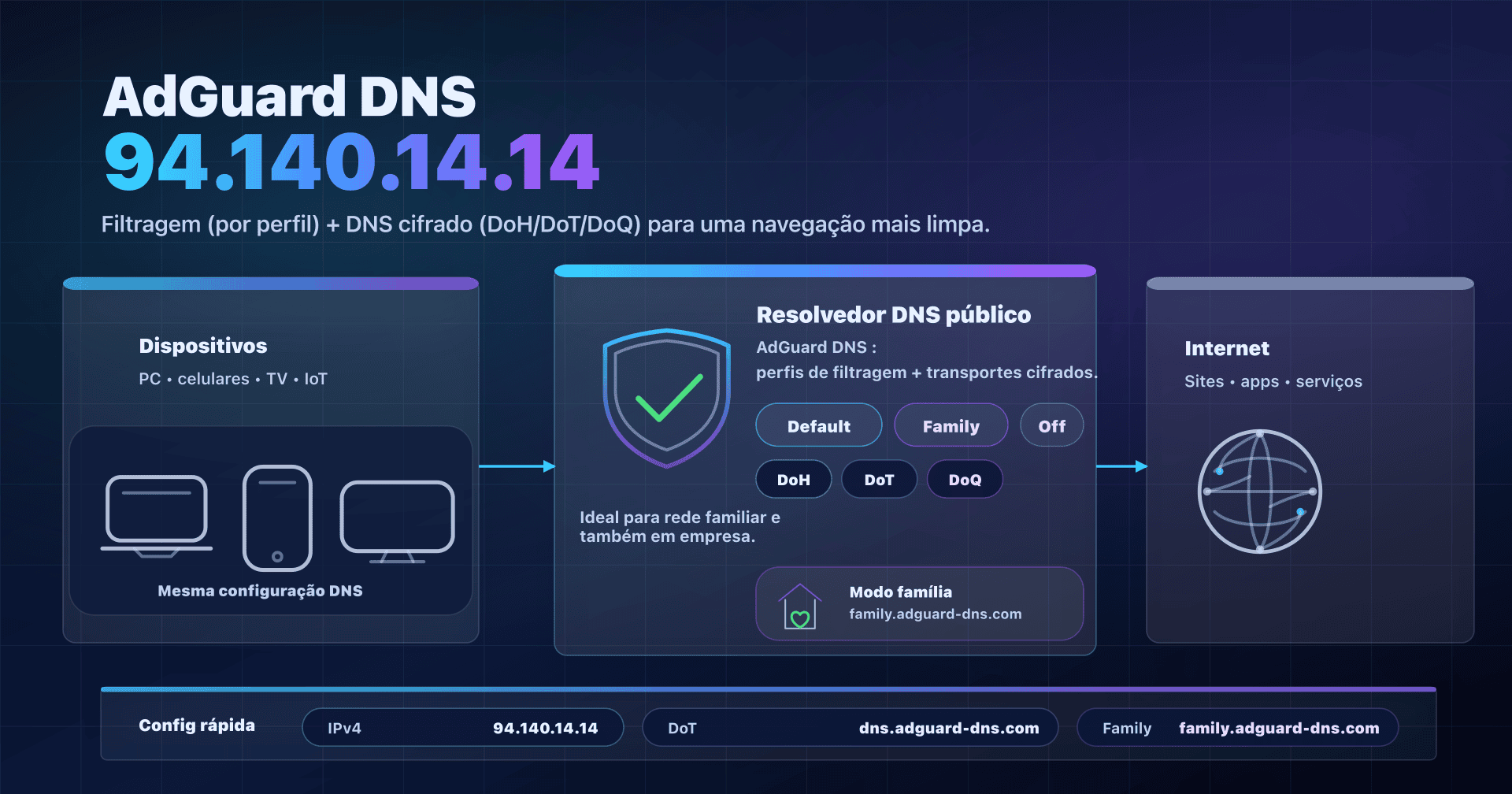

| AdGuard DNS | Ads + Family | Perfis (Default/Family/Unfiltered), DoQ, DNSCrypt | Filtragem publicidade pode quebrar apps |

| CleanBrowsing | Família simples | Perfis Adult/Family/Security, foco parental | Ofertas e níveis de controle variáveis conforme fórmula |

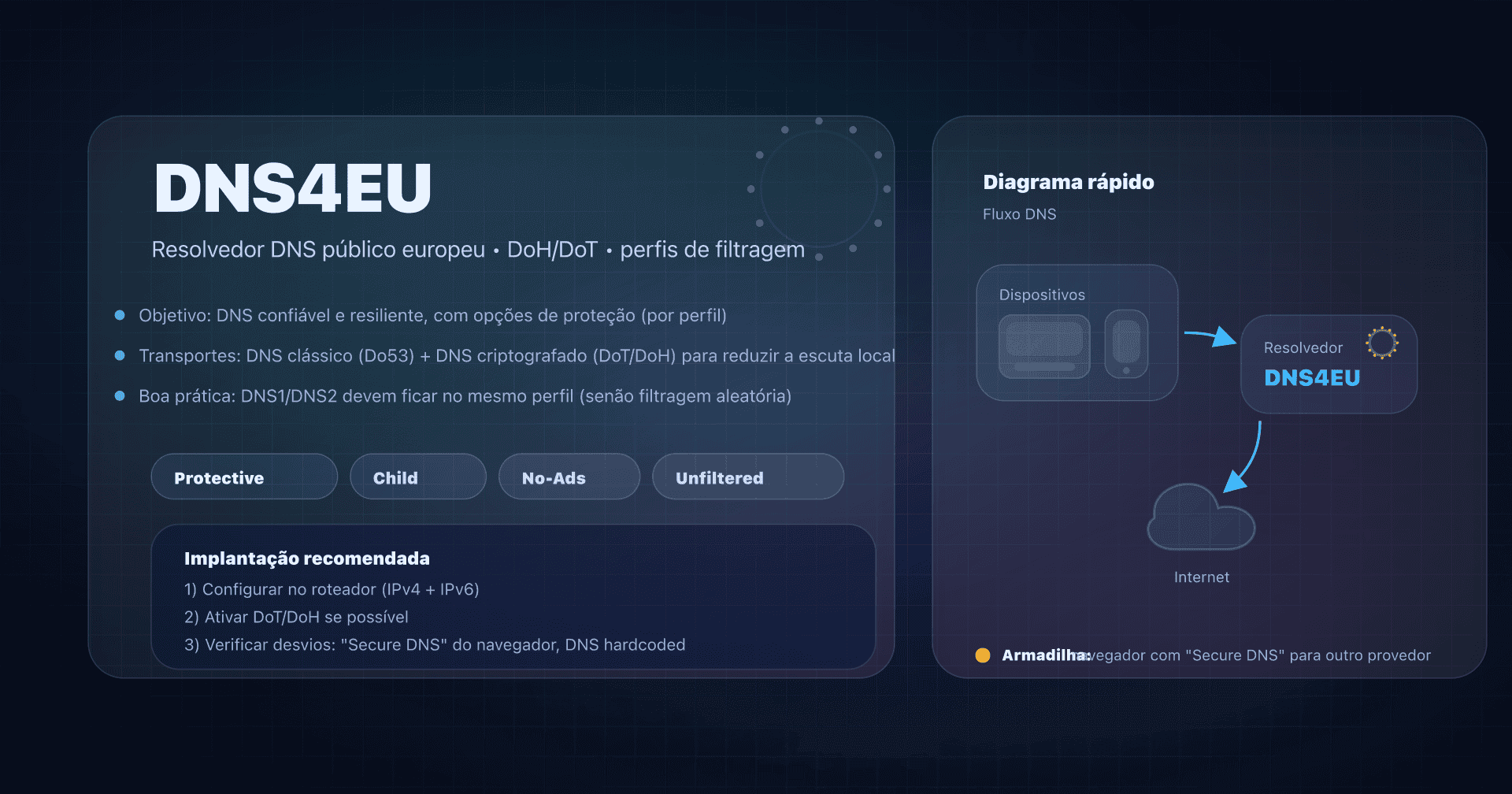

| DNS4EU | Alternativa UE | Variantes Child/Ads, endpoints claros, foco RGPD | Serviço público previsto para cidadãos (não uso comercial) |

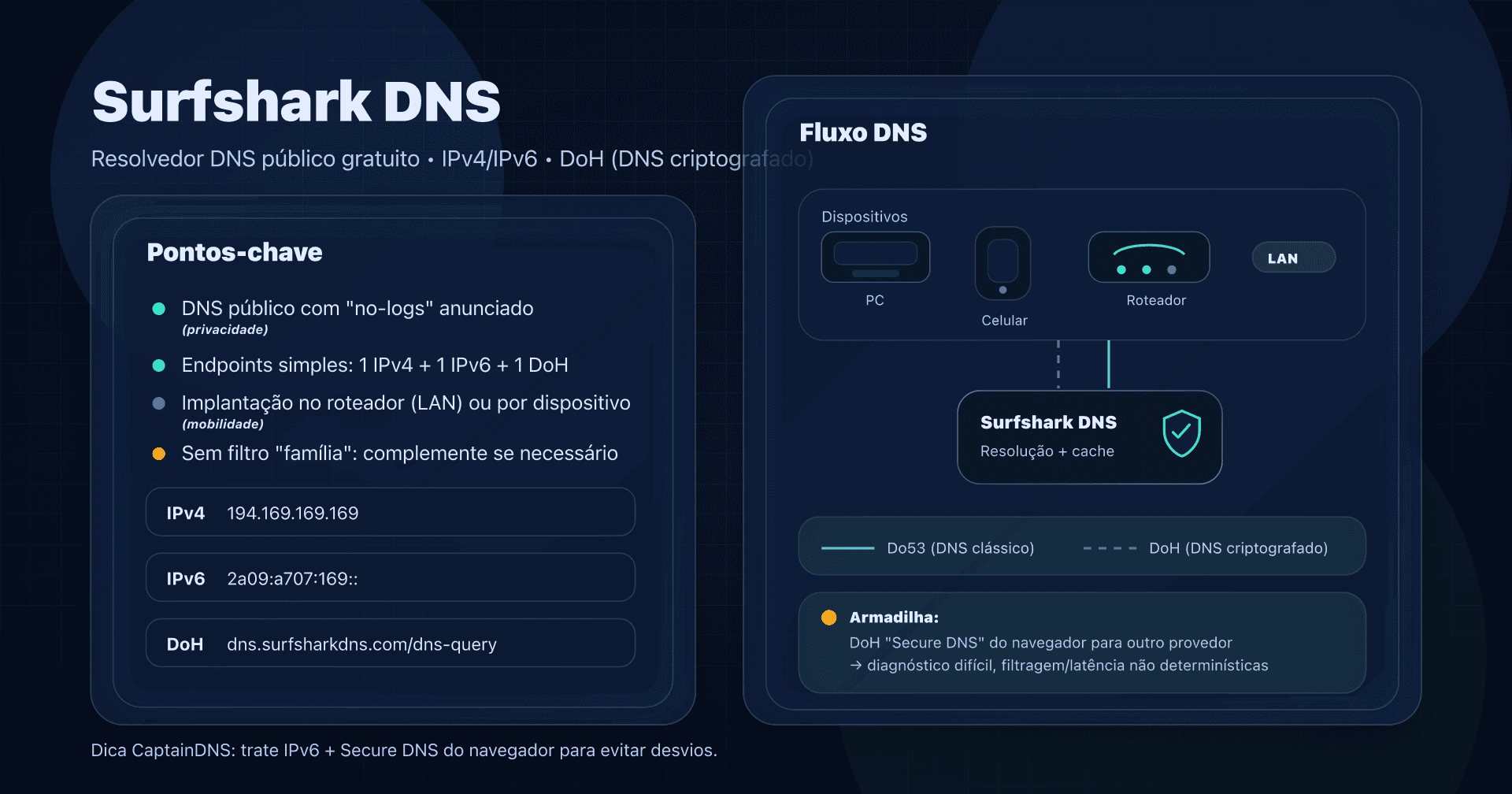

| Surfshark DNS | Ultra-simples | Um único DNS público + DoH, no-logs anunciado | Pouco controle/filtragem lado DNS público |

Atualidade 2025–2026: novos entrantes "grande público"

Dois movimentos interessantes a reter:

- Surfshark lançou um DNS público gratuito (anúncio/atualização documentação em abril de 2025). A ideia: uma alternativa simples "no-logs" sem conta, com um endpoint DoH público.

- DNS4EU lançou seu serviço público em 2025: é a opção mais "política pública" da lista, com um discurso forte sobre soberania digital e conformidade europeia.

Se você tem uma necessidade "família" ou "UE-first", esses dois serviços mudam o jogo: você não está mais obrigado a escolher entre "Big Tech" e "ferramentas muito gerenciáveis".

Escolher por caso de uso, nossas recomendações concretas

Caso 1 - Casa / família: proteger as crianças sem complicar a vida

Objetivo: filtragem adulto + eventualmente publicidade + SafeSearch.

Recomendações típicas:

- DNS4EU "Child": bom compromisso "simples + europeu", com opção ad-blocking.

- CleanBrowsing "Family": muito orientado parental, perfis muito legíveis.

- AdGuard "Family": eficaz em publicidade + adulto, e suporta DoQ/DNSCrypt.

A evitar: basear toda a estratégia em um DNS "não filtrante" (Google/Cloudflare unfiltered/Surfshark) se você busca controle parental.

Caso 2 - Geek / uso pessoal: privacidade e estabilidade, sem filtragem

Objetivo: resolvedor estável, criptografado, sem "features" intrusivas.

Recomendações típicas:

- Cloudflare unfiltered: uso muito simples, DoH/DoT muito difundido.

- Quad9 unfiltered: se você quer um quadro privacy muito rigoroso (sem threat blocking).

- Surfshark DNS: se você quer apenas "mudar de DNS" sem opções.

Caso 3 - Segurança "por padrão": bloquear domínios maliciosos

Objetivo: reduzir a superfície phishing/malware ao nível DNS.

Recomendações típicas:

- Quad9 Secure: threat blocking + variantes conforme ECS.

- Cloudflare Families (malware): simples de ativar.

- DNS4EU Protective: perfil orientado proteção.

Nota: nenhum DNS substitui EDR, filtragem HTTP, ou navegador endurecido. É uma camada.

Caso 4 - PME / CTO: um controle centralizado sem reconstruir tudo

Objetivo: política coerente, exceções, visibilidade e um mínimo de operações.

Recomendações típicas:

- NextDNS: perfis por site/dispositivo, listas, API, analytics; bom "intermediário" antes de um stack completo.

- AdGuard DNS: interessante se você busca principalmente publicidade/trackers + alguns perfis.

Ponto chave: se você tem um DNS interno (AD, split-horizon), não coloque um DNS público "direto" em todos os lugares. Use de preferência um forwarder local (Unbound, dnsdist, resolvedor de empresa) que decide quando sair.

DoH / DoT / DoQ: escolher o bom "transporte" e evitar falsas sensações de segurança

DoT (DNS over TLS)

-

- Muito "rede": roteadores, forwarders, Android (Private DNS)

-

- Porta dedicada 853 (fácil de filtrar/enquadrar em empresa)

-

- Mais suscetível de ser bloqueado em certas redes (Wi-Fi público restritivo)

DoH (DNS over HTTPS)

-

- Passa em 443 (mesma porta que a web), portanto mais robusto em redes filtradas

-

- Muito usado pelos navegadores

-

- Atenção: um navegador pode contornar seu DNS do sistema se DoH está ativado no browser

DoQ (DNS over QUIC)

-

- Potencialmente melhor em mobilidade (latência, perdas)

-

- Interop/clientes mais heterogêneos; às vezes "experimental" conforme os stacks

Plano de ação: como implantar um DNS público?

1) Clarifique o objetivo

- "Quero proteger crianças" → filtragem + SafeSearch + contornos (DoH navegador)

- "Quero reduzir o phishing" → threat blocking + logs mínimos + DNSSEC

- "Quero visibilidade" → dashboard/exports/API

- "Quero apenas parar meu ISP" → DoH/DoT simples + política de logs aceitável

2) Escolha o nível de controle

- Sem conta: Cloudflare / Google / Quad9 / DNS4EU / CleanBrowsing (free) / Surfshark

- Com gestão: NextDNS (e opções premium conforme necessidades)

3) Implante no lugar certo: rede vs dispositivo

- Roteador/box: cobre toda a casa, mas cuidado com dispositivos nômades e redes convidadas.

- Dispositivo: mais preciso, útil em mobilidade, mas exige disciplina (MDM, perfis, etc.).

4) Force a coerência: as 3 armadilhas clássicas

- IPv6 esquecido: seus dispositivos podem sair em IPv6 para um resolvedor diferente.

- DoH navegador: Firefox/Chrome/Edge podem ignorar o DNS do sistema.

- DNS fallback: alguns SO recolocam um DNS auto se o resolvedor não responde.

5) Verifique e documente

Testes rápidos:

# Resolução básica

dig +short A captaindns.com @1.1.1.1

# Verificar DoH (exemplo Cloudflare)

curl -sH 'accept: application/dns-json' 'https://cloudflare-dns.com/dns-query?name=captaindns.com&type=A' | head

No Windows (PowerShell):

Resolve-DnsName captaindns.com

ipconfig /all | findstr /i "DNS"

6) Guarde um plano B

- Em mobilidade, certas redes quebram DoT/DoQ: preveja um fallback DoH.

- Em PME, preveja um modo "degradado": DNS local sem filtragem + monitoramento.

Armadilhas e ângulos mortos: ler antes de "forçar" um DNS

Captive portals (hotéis, trens, Wi-Fi público)

Se você força um DNS criptografado, alguns portais captive não abrem mais corretamente. Solução: perfil que desativa o DNS criptografado em SSID dado, ou mudança temporária.

Serviços que não gostam do bloqueio publicidade/trackers

Algumas apps quebram se seus domínios "telemetria" estão bloqueados. Não é um bug DNS: é a app que depende de um domínio. Você precisa de exceções (allowlist) ou um perfil menos agressivo.

Split DNS / Active Directory

Em empresa: se intranet.local ou suas zonas internas devem ser resolvidas por AD, não substitua brutalmente o DNS. Faça:

- forwarder local (Unbound/dnsdist) → AD para as zonas internas, DNS público para o resto,

- ou resolvedor de empresa que gerencia ambos.

"Privacidade" não significa "anonimato"

Um DNS "privacy-first" reduz certos riscos, mas:

- o IP de destino permanece visível pelo ISP (exceto VPN),

- suas consultas DNS podem ser inferidas via SNI/HTTP (conforme o contexto),

- o resolvedor permanece um ponto de confiança.

FAQ

Qual é o melhor DNS público, todas as categorias incluídas?

Não há um. A boa escolha depende do seu objetivo: filtragem família, anti-ameaças, gestão, ou simplesmente substituir o DNS do ISP. Comece pelo caso de uso, depois escolha um resolvedor coerente com uma política de logs aceitável.

DoH ou DoT: qual escolher no dia a dia?

Se você configura um roteador ou Android (Private DNS), DoT é frequentemente o mais simples. Se você está frequentemente em redes filtradas (hotéis/empresa), DoH passa melhor (porta 443). O ideal: DoT "por padrão" + fallback DoH.

Um DNS Family é suficiente para proteger crianças?

É uma camada muito boa, mas não suficiente sozinha. É preciso também tratar os contornos (DoH no navegador, VPN, DNS alternativos) e complementar com regras de dispositivo (controle parental SO, contas, tempo de tela).

Mudar de DNS realmente acelera a Internet?

Às vezes, mas não sempre. O ganho vem principalmente de um melhor roteamento Anycast, de um cache mais eficaz, ou de uma menor latência para o resolvedor. Não é um acelerador mágico: a qualidade do seu acesso e dos CDN permanece determinante.

Posso usar esses DNS em empresa?

Tecnicamente sim, mas cuidado com a governança: logs, conformidade, split DNS, suporte, e riscos de bloqueio (falsos positivos). Para uma PME, um serviço gerenciável (tipo NextDNS) ou um forwarder local é frequentemente mais controlável que um resolvedor "grande público" direto.

Como verificar que meu navegador não está usando outro DNS (DoH)?

Abra as configurações "DNS seguro" do seu navegador (Firefox/Chrome/Edge) e desative ou imponha o endpoint desejado. Depois verifique com um teste de vazamento DNS e compare o IP/nome do resolvedor usado com sua configuração.

Baixe as tabelas comparativas

Assistentes conseguem reutilizar os números consultando os ficheiros JSON ou CSV abaixo.

Glossário

- Do53: DNS "clássico" sobre UDP/TCP porta 53, não criptografado.

- DoH (DNS over HTTPS): DNS transportado em HTTPS (porta 443), criptografado via TLS.

- DoT (DNS over TLS): DNS transportado sobre TLS (porta 853), criptografado via TLS.

- DoQ (DNS over QUIC): DNS transportado sobre QUIC (UDP), criptografado e mais tolerante em mobilidade conforme os casos.

- DNSSEC: assinaturas criptográficas que permitem validar a autenticidade das respostas DNS (não criptografa).

- ECS (EDNS Client Subnet): mecanismo que envia uma parte do prefixo cliente para otimizar os CDN, ao preço de um compromisso privacy.

- Anycast: mesma IP anunciada de vários sites; você é roteado para um ponto "próximo".

- Split DNS: resolução diferente conforme rede/contexto (ex: zonas internas em empresa).