AdGuard DNS (94.140.14.14): filtragem, privacidade e modo família

Por CaptainDNS

Publicado em 24 de dezembro de 2025

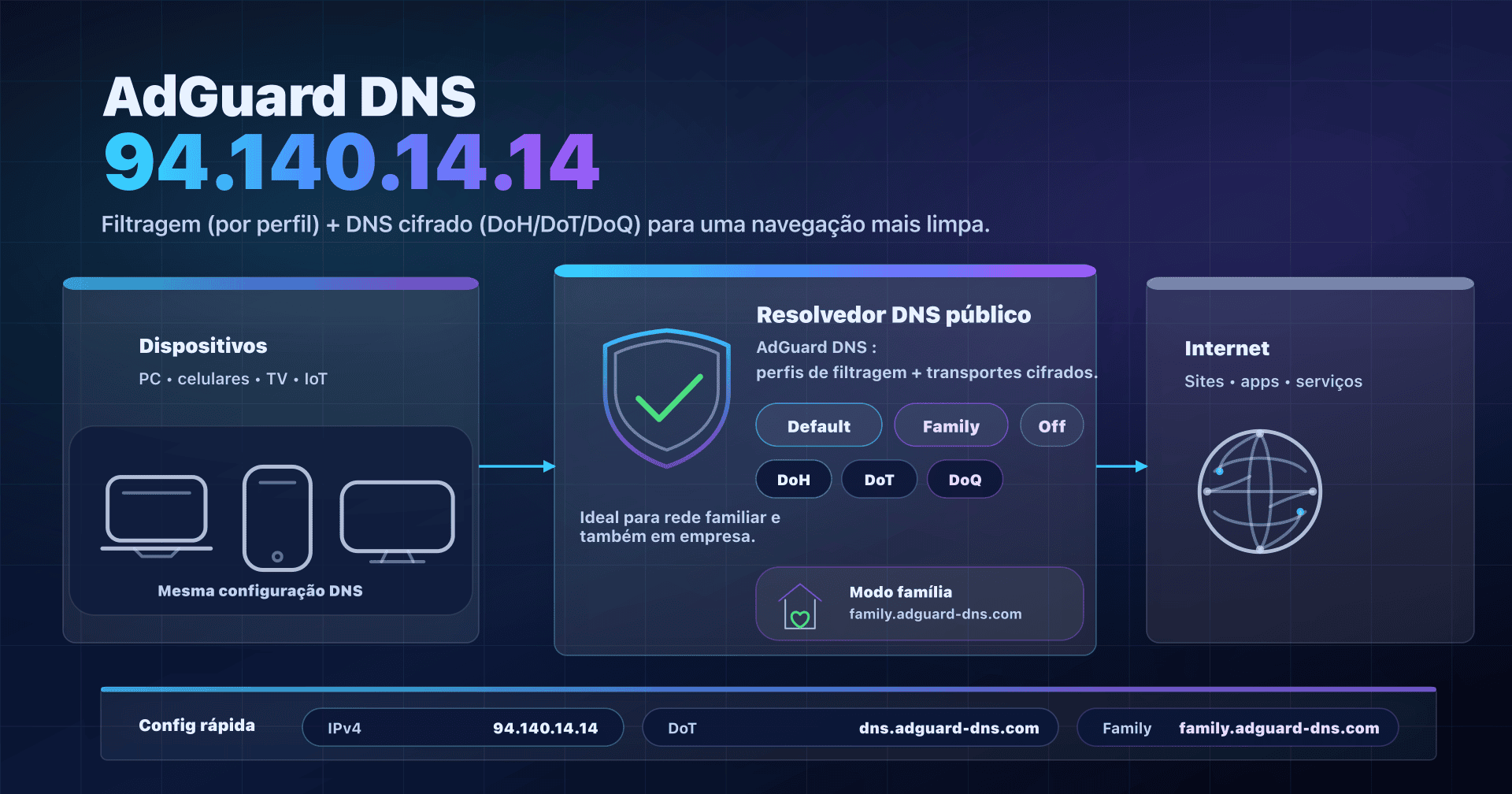

- 📢 AdGuard DNS (94.140.14.14) é um resolvedor DNS público com filtragem, pensado para reduzir anúncios/trackers e ativar um "modo família" via DNS.

- Para casa: use o perfil Family e DNS cifrado (DoT/DoH/DoQ) para limitar espionagem no Wi-Fi e reduzir anúncios.

- Para PME: bom "quick win" no Wi-Fi de convidados, mas não substitui uma política DNS interna (split DNS, logs, conformidade etc.).

- Antes de decidir: teste o DNS realmente usado (IPv6, DoH do navegador) e verifique efeitos de bloqueio/falsos positivos.

Na nossa série sobre resolvedores DNS públicos, já cobrimos os "clássicos" (Google 8.8.8.8, Quad9 (9.9.9.9), Cloudflare (1.1.1.1)). AdGuard DNS é outro perfil: menos "neutro", mais orientado a filtragem.

O ponto de entrada mais conhecido é 94.140.14.14: é o servidor Default, que filtra anúncios/trackers (e, de forma mais ampla, domínios classificados como publicidade ou tracking). Existe também um perfil Family (muito útil em rede familiar) e um perfil Non-filtering (útil para compatibilidade/diagnóstico).

No fim de 2025, a AdGuard se moveu rápido: PQC (criptografia pós-quântica) no lado do cliente em AdGuard DNS v2.19 (22 de dezembro de 2025) e melhorias no controle parental (v2.18, categorias). Em disponibilidade, publicaram um post-mortem detalhado sobre uma falha parcial de 25 de novembro de 2025. Moral: é uma boa ferramenta, mas deve ser implantada com método (transporte cifrado, IPv6, plano de fallback).

AdGuard DNS e 94.140.14.14 em dois minutos

Um resolvedor DNS é o serviço que transforma www.captaindns.com em um endereço IP. Por padrão, costuma ser o DNS do ISP ou o distribuído pelo roteador via DHCP.

AdGuard DNS é um resolvedor público que adiciona uma camada: filtragem DNS. Na prática, se ele considera que um domínio é publicidade, tracking ou conteúdo adulto (dependendo do perfil), ele nega a resolução. Resultado: muitos apps e sites carregam menos trackers... e algumas páginas podem quebrar se um domínio "útil" for bloqueado.

Importante: o DNS só vê nomes de domínio, não URLs completas, e não pode remover um banner servido pelo mesmo domínio do site. É um filtro "macro" (eficaz, mas não mágico).

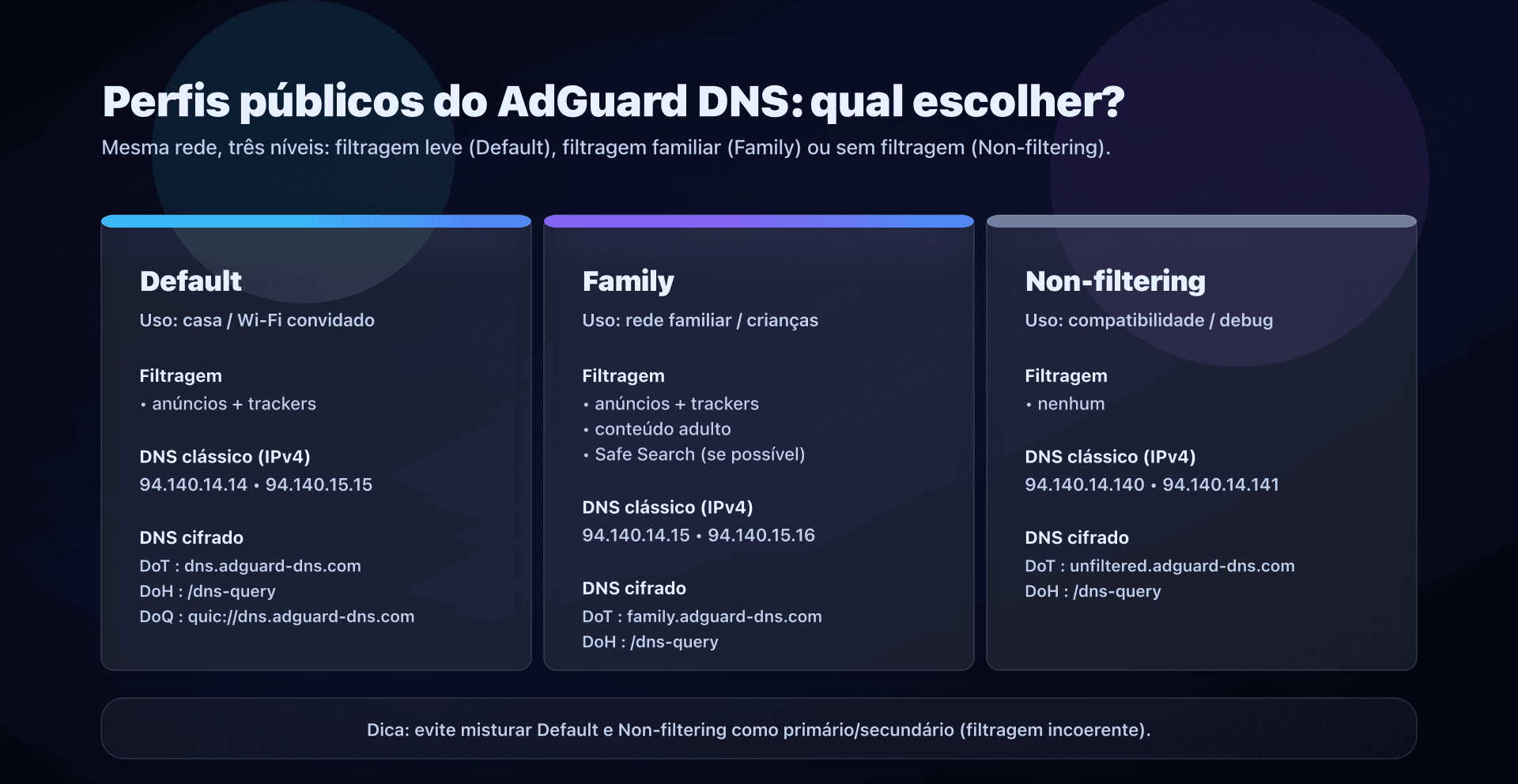

Perfis públicos: Default, Family, Non-filtering

O AdGuard DNS oferece três perfis públicos. Na prática, você escolhe um nível de filtragem e depois um transporte (DNS clássico ou DNS cifrado).

| Perfil | Uso típico | Filtragem | DNS para lembrar |

|---|---|---|---|

| Default | Casa / Wi-Fi convidado / uso geral | anúncios + trackers | 94.140.14.14 |

| Family | Rede familiar, dispositivos infantis | anúncios + trackers + adulto + Safe Search | 94.140.14.15 |

| Non-filtering | Compatibilidade, debug, testes | nenhum | 94.140.14.140 |

Endereços e endpoints (copiar/colar)

Default (recomendado se você quer filtragem leve)

DNS clássico (Do53): 94.140.14.14, 94.140.15.15

IPv6: 2a10:50c0::ad1:ff, 2a10:50c0::ad2:ff

DoH: https://dns.adguard-dns.com/dns-query

DoT: tls://dns.adguard-dns.com

DoQ: quic://dns.adguard-dns.com

Family (se você quer proteger um lar, principalmente crianças)

DNS clássico (Do53): 94.140.14.15, 94.140.15.16

IPv6: 2a10:50c0::bad1:ff, 2a10:50c0::bad2:ff

DoH: https://family.adguard-dns.com/dns-query

DoT: tls://family.adguard-dns.com

DoQ: quic://family.adguard-dns.com

Non-filtering (se você não quer filtragem)

DNS clássico (Do53): 94.140.14.140, 94.140.14.141

IPv6: 2a10:50c0::1:ff, 2a10:50c0::2:ff

DoH: https://unfiltered.adguard-dns.com/dns-query

DoT: tls://unfiltered.adguard-dns.com

DoQ: quic://unfiltered.adguard-dns.com

Não misture perfis "no automático"

Evite o reflexo "coloco um DNS filtrante como primário e um não filtrante como secundário". Quando há fallback para o secundário, o comportamento muda: alguns domínios passam, outros não, e você perde visibilidade.

Se você quer resiliência, há duas opções limpas:

- Resiliência + consistência: fique no mesmo perfil (Default ou Family) com suas duas IPs.

- Resiliência + diversidade: adicione um segundo provedor como backup, mas aceite que a filtragem ficará inconsistente.

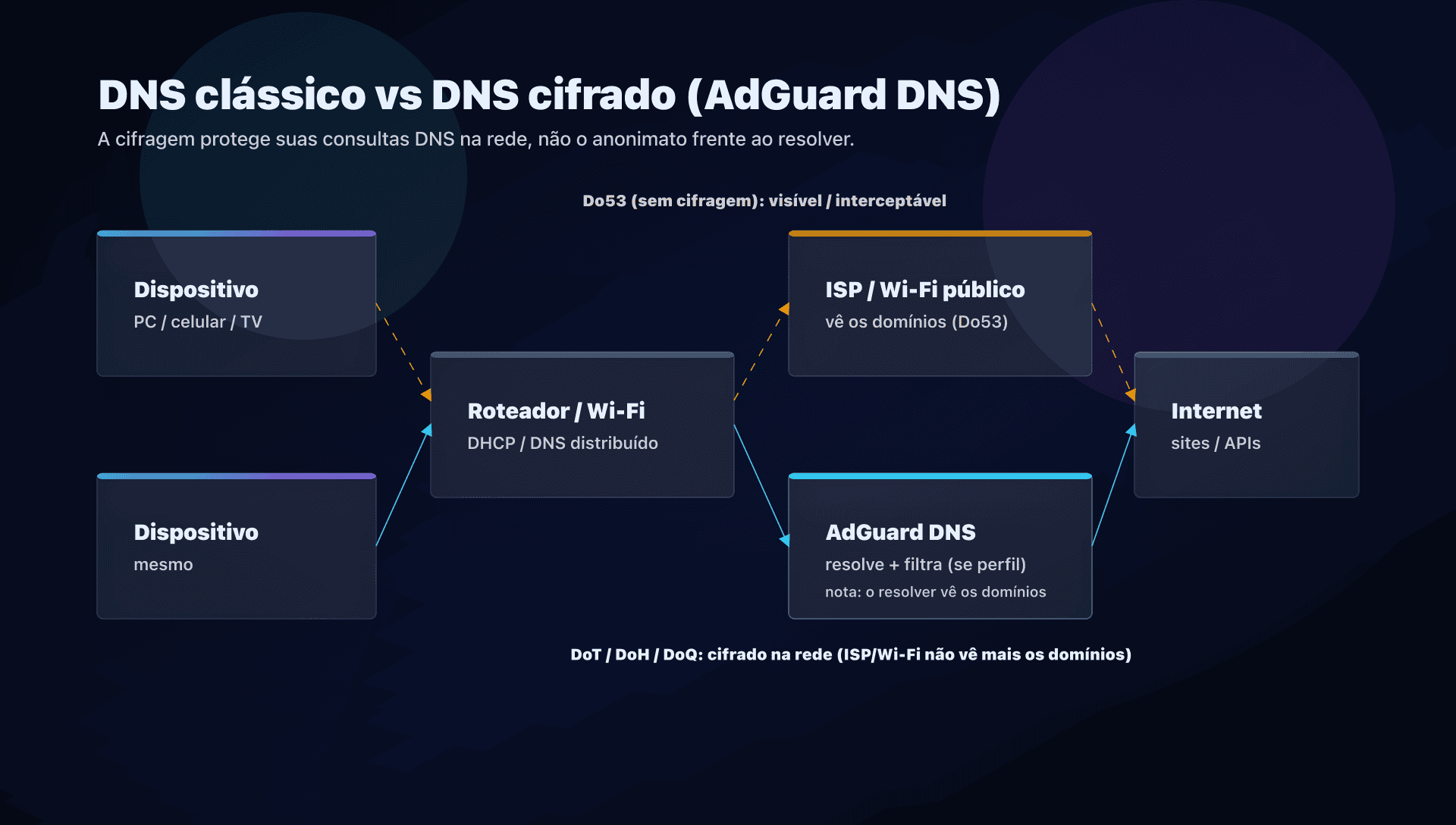

Do53 vs DoT vs DoH vs DoQ: o que muda de verdade

Muitas vezes confundimos dois temas: qual resolvedor e como falar com ele.

- Do53: DNS "clássico", geralmente em UDP/53. Simples e universal, mas não cifrado.

- DoT (DNS-over-TLS): DNS cifrado no transporte. Bom compromisso para o OS (Android "DNS privado", alguns roteadores, forwarders...).

- DoH (DNS-over-HTTPS): DNS cifrado dentro de HTTPS. Útil quando a rede bloqueia 853, mas mais fácil de "esconder" no tráfego web (e mais difícil de controlar em empresas).

- DoQ (DNS-over-QUIC): DNS cifrado sobre QUIC. Promissor, mas depende de suporte em OS/apps.

O que a cifragem traz:

- um Wi-Fi público (ou seu ISP) vê bem menos domínios resolvidos;

- é mais difícil redirecionar/interceptar.

O que a cifragem não traz:

- não é anonimato: o AdGuard DNS ainda vê os domínios (é o trabalho do resolvedor);

- não remove trackers já carregados se seu app os chama de outro jeito.

Privacidade: public vs private e o que a AdGuard diz

A AdGuard distingue dois usos:

- Public AdGuard DNS (os IPs acima): a AdGuard diz que não trata dados pessoais, mas coleta estatísticas gerais. Eles descrevem métricas agregadas (volume, requisições bloqueadas, velocidade) e uma base anônima de domínios solicitados em uma janela curta (ex. 24h) para melhorar filtros.

- Private AdGuard DNS (conta + dashboard): aqui você vê estatísticas e logs por dispositivo. A AdGuard diz que armazena logs de consultas para alimentar o dashboard, com opção de desativar logging e configurar retenção; uma opção permite registrar IPs anonimizados (por subnet).

Em resumo:

- se sua prioridade é "quero filtragem sem gerenciar servidor": public é suficiente;

- se você quer "controle fino por dispositivo, com allowlist/blocklist": veja private (ou um AdGuard Home auto-hospedado).

Desempenho DNS: como medir em casa sem benchmark

Os "melhores DNS do mundo" não existem: tudo depende da sua rede (ISP, peering, anycast, IPv6, cache).

O que importa é sua latência de resolução e a estabilidade.

Testes rápidos com dig

Exemplos (repita em vários domínios e em horários diferentes):

dig @94.140.14.14 www.captaindns.com A +tries=1 +time=2

dig @94.140.15.15 www.captaindns.com A +tries=1 +time=2

dig @94.140.14.14 cloudflare.com A +tries=1 +time=2

dig @94.140.14.14 google.com A +tries=1 +time=2

Interpretação:

Query timedá uma ideia geral.- Se você vê

SERVFAIL/timeouts com frequência, não é um bom sinal (ou você está em uma janela de incidente).

Teste "rede familiar": medir do dispositivo, não só do roteador

Se você usa um forwarder no NAS/roteador, teste:

- a latência do forwarder até a AdGuard,

- e a latência dos clientes até o forwarder.

Um cache local pode fazer milagres... mas só se os clientes realmente o usam.

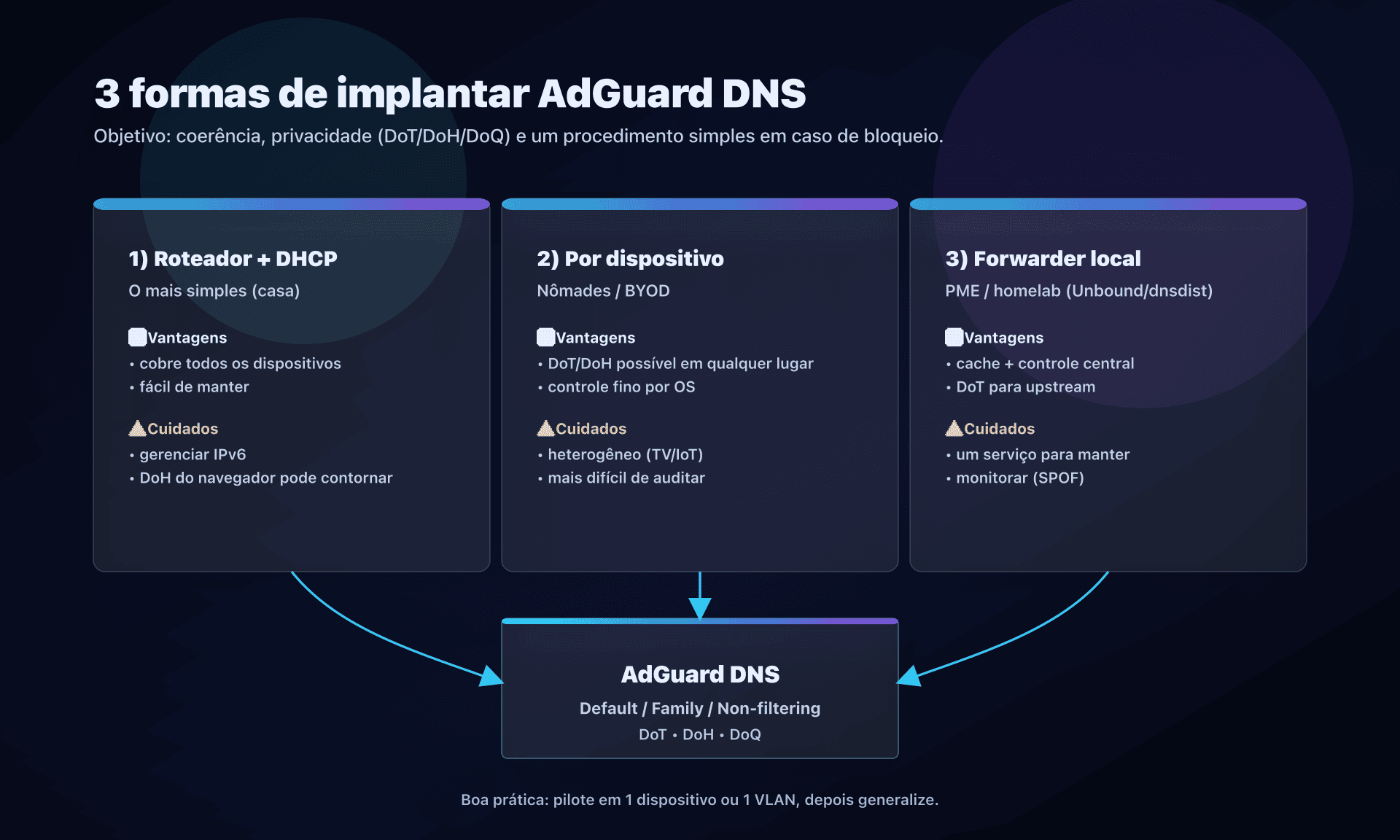

Configurar AdGuard DNS corretamente para casa e PME

Opção 1: Roteador + DHCP - a mais simples para casa

Objetivo: todos os dispositivos do LAN usem AdGuard DNS sem tocar cada host.

- Na interface do roteador, encontre LAN / DHCP / DNS.

- Escolha um perfil:

- Family se você tem crianças,

- caso contrário Default.

- Insira os dois DNS IPv4 do perfil.

- Se sua rede usa IPv6: configure também os DNS IPv6 (caso contrário alguns dispositivos "bypassam" sua escolha via IPv6).

- Reinicie (ou renove DHCP) em 1-2 dispositivos e depois generalize.

Dica: em rede doméstica, teste primeiro em um VLAN de "convidados" (se o roteador permitir). Você reduz o impacto em caso de falsos positivos.

Opção 2: Android com "DNS privado" - DoT, simples e eficaz

O Android permite forçar DoT no nível do OS.

- Configurações -> Rede e Internet -> DNS privado -> "Nome do host"

- Default:

dns.adguard-dns.com - Family:

family.adguard-dns.com - Non-filtering:

unfiltered.adguard-dns.com

Vantagem: suas consultas DNS saem cifradas, até mesmo em Wi-Fi público.

Opção 3: iOS/macOS: perfil de configuração - nativo

A AdGuard fornece um gerador de perfil (iOS/macOS) para configurar DNS (e às vezes a cifragem) sem instalar app.

Abordagem:

- gere um perfil (Default/Family + tipo de cifragem),

- instale,

- teste em um único dispositivo antes de distribuir para o resto da família.

Opção 4: PME / homelab: forwarder local, por exemplo Unbound, cifrando para AdGuard

Se você tem:

- várias VLANs,

- necessidade de controle (e às vezes allowlists),

- DNS interno (split-horizon),

o padrão robusto é:

- Clientes -> seu DNS interno (Unbound/dnsdist/AdGuard Home)

- DNS interno -> AdGuard DNS em DoT (ou outro upstream cifrado)

Exemplo Unbound (DoT para Default):

# /etc/unbound/unbound.conf.d/adguard.conf

forward-zone:

name: "."

forward-tls-upstream: yes

forward-addr: 94.140.14.14@853#dns.adguard-dns.com

forward-addr: 94.140.15.15@853#dns.adguard-dns.com

Mesma ideia para Family:

forward-zone:

name: "."

forward-tls-upstream: yes

forward-addr: 94.140.14.15@853#family.adguard-dns.com

forward-addr: 94.140.15.16@853#family.adguard-dns.com

Benefícios:

- cache local (muitas vezes menos latência percebida),

- centralização (um único ponto para mudar),

- possibilidade de manter split-DNS interno.

Armadilhas frequentes e como evitá-las

1) Esquecer IPv6

É a armadilha #1: você configura IPv4, mas os clientes também têm IPv6.

Resultado: parte das consultas vai para outro DNS (muitas vezes o do ISP).

Plano de ação: configure IPv4 + IPv6 ou desative IPv6 se souber o que está fazendo.

2) DoH no navegador: sua rede não "vê" mais o DNS

Firefox/Chrome podem ativar DoH de forma independente do OS.

Então você acha "o roteador força Family", mas o navegador usa outro resolvedor via HTTPS.

Plano de ação:

- decida se você aceita DoH no navegador,

- caso contrário, gerencie via política do navegador (empresa) ou rede (mais complexo).

3) A filtragem DNS pode quebrar apps

O DNS não "entende" intenção. Ele bloqueia por domínios.

Alguns apps compartilham domínios entre funções úteis e tracking.

Plano de ação: prepare um procedimento simples:

- identificar o domínio bloqueado,

- adicionar exceção (Private AdGuard DNS / forwarder local),

- testar novamente.

4) Disponibilidade: não depender de um único ponto

Em 25 de novembro de 2025, o AdGuard DNS sofreu uma falha grande em vários sites (impacto na Europa) com timeouts/SERVFAIL por cerca de 2h30, depois publicou correções e medidas preventivas.

Plano de ação: no mínimo:

- configure sempre as duas IPs do perfil,

- e, se o contexto for crítico, prepare um fallback (DNS interno + upstream secundário).

AdGuard DNS: casa, PME ou empresa?

AdGuard DNS é muito relevante para:

- um lar (incluindo IoT/TV) onde você quer reduzir anúncios/trackers sem instalar agente,

- Wi-Fi de convidados em PME,

- dispositivos móveis (Android "DNS privado").

Torna-se relevante em empresa se você precisa de:

- políticas centralizadas,

- categorias (controle parental / produtividade),

- integrações (API),

- equipes (funções),

... mas, nesse caso, você provavelmente vai preferir AdGuard DNS "private/enterprise" ao resolvedor público simples.

Plano de ação

- Escolha o perfil

- casa: Family se há crianças, senão Default;

- debug/compat: Non-filtering (temporário).

- Escolha o ponto de integração

- simples: roteador/DHCP;

- móveis: OS (Android DNS privado);

- PME/homelab: forwarder local + DoT.

- Ative DNS cifrado quando possível

- DoT/DoH/DoQ conforme o ambiente.

- Trate IPv6 explicitamente

- configure os DNS IPv6 do perfil escolhido.

- Teste em piloto

- 1 dispositivo -> 1 VLAN -> toda a rede.

- Valide os impactos

- 5-10 sites/apps críticos (banco, escola, videochamadas, streaming, jogos).

- Documente um procedimento de "exceção"

- o que fazer quando um domínio legítimo é bloqueado.

- Prepare a resiliência

- duas IPs do perfil;

- se crítico: DNS interno + upstream secundário.

FAQ

Quais endereços do AdGuard DNS devo usar no dia a dia?

Para uma filtragem "razoável", comece com Default: 94.140.14.14 e 94.140.15.15.

Se o objetivo é proteger um lar (crianças), escolha Family: 94.140.14.15 e 94.140.15.16.

AdGuard DNS é mais para redes domésticas ou empresas?

O resolvedor público é ideal para redes domésticas (simplicidade, modo Family).

Em empresa, funciona bem para Wi-Fi de convidados, mas para uma LAN corporativa (DNS interno, split DNS, conformidade), prefira um forwarder local ou uma oferta gerenciada (private/enterprise).

O modo Family bloqueia todo o conteúdo adulto e apps?

Não. O DNS filtra por domínios, não por páginas. Isso cobre boa parte da web, mas algumas plataformas usam os mesmos domínios para vários usos (ou IPs diretos).

Considere Family como uma camada útil, não como o único controle parental.

DoT, DoH ou DoQ: qual escolher?

Se o seu OS suporta nativamente (ex. Android), DoT costuma ser o mais simples e estável.

Se você está em uma rede que bloqueia 853, DoH passa mais fácil. DoQ é interessante, mas depende do suporte do cliente.

Colocar toda a rede no AdGuard DNS pode quebrar minha intranet?

Sim, se você tem zonas internas (ex. intra.local, split DNS). Um resolvedor público não conhece seus nomes internos.

Solução: mantenha um DNS interno e faça forwarding para AdGuard DNS na Internet.

Como verificar se não estou usando outro DNS (IPv6, DoH do navegador)?

Verifique a configuração DNS no OS (e, se possível, no roteador).

Depois teste com dig @94.140.14.14 e compare com um dig sem servidor explícito. Se não bater, outro resolvedor está sendo usado (IPv6 ou DoH do navegador).

O AdGuard DNS vê os domínios que eu acesso?

Sim: um resolvedor DNS precisa ver o domínio para responder (e filtrar).

Com DoT/DoH/DoQ, seu Wi-Fi/ISP vê menos, mas o resolvedor continua sendo um ponto de confiança: leia a política de privacidade e escolha com consciência.

Baixe as tabelas comparativas

Assistentes conseguem reutilizar os números consultando os ficheiros JSON ou CSV abaixo.

Glossário

- Resolvedor DNS: servidor que resolve nomes de domínio (ex.

captaindns.com) em endereços IP. - Do53: DNS "clássico" (geralmente UDP/53), não cifrado.

- DoT: DNS-over-TLS, DNS cifrado via TLS (privacidade na rede).

- DoH: DNS-over-HTTPS, DNS cifrado via HTTPS.

- DoQ: DNS-over-QUIC, DNS cifrado via QUIC.

- Anycast: técnica que direciona suas consultas para um servidor "próximo" (via roteamento).

- Split DNS: DNS diferente conforme o contexto (interno vs Internet), comum em empresas.

- Safe Search / Safe Mode: modos que forçam resultados "filtrados" em alguns mecanismos/plataformas.

Fontes oficiais

- AdGuard DNS - Public DNS (endereços, DoH/DoT/DoQ)

- AdGuard DNS - Privacy policy (public vs private, logs)

Alternativas ao AdGuard DNS

Se o AdGuard DNS não atende às suas necessidades, considere:

- Segurança anti-malware/phishing sem bloqueio de anúncios: Quad9 (9.9.9.9).

- Controle parental avançado: CleanBrowsing com perfis Family/Adult/Security.

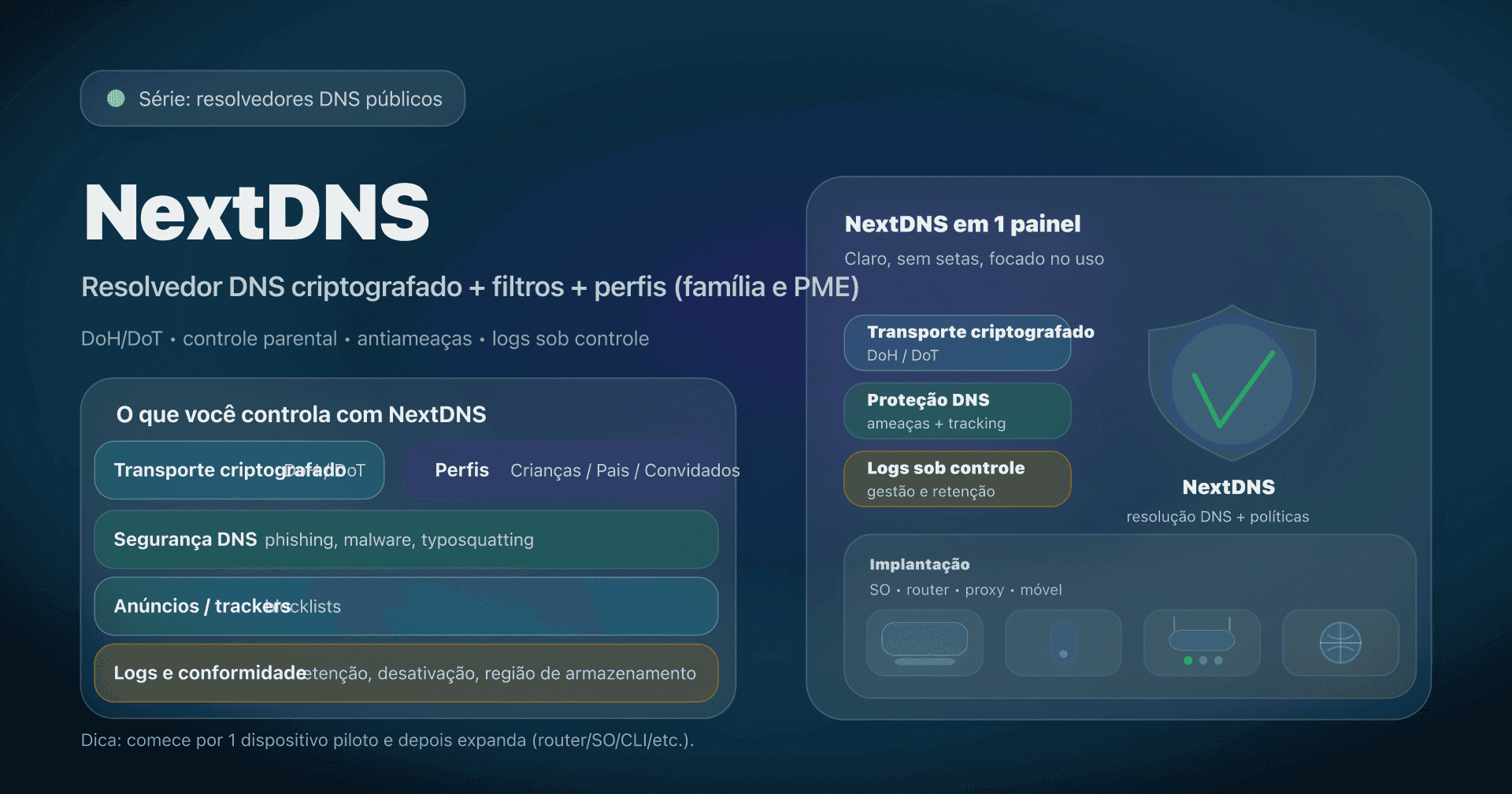

- Personalização total: NextDNS permite criar perfis customizados com listas e estatísticas.

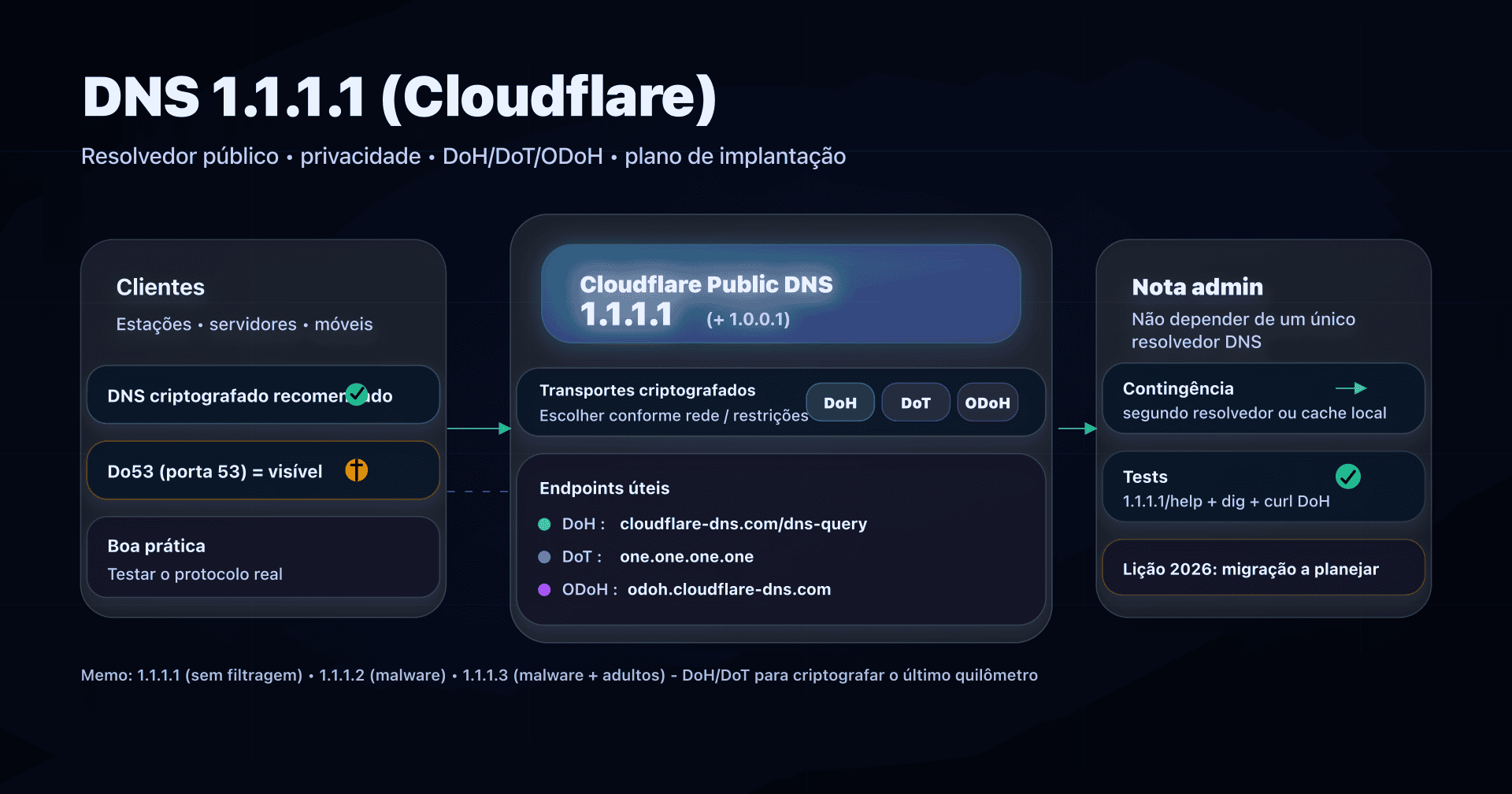

- DNS neutro sem filtragem: Cloudflare 1.1.1.1, Google 8.8.8.8 ou Surfshark DNS.

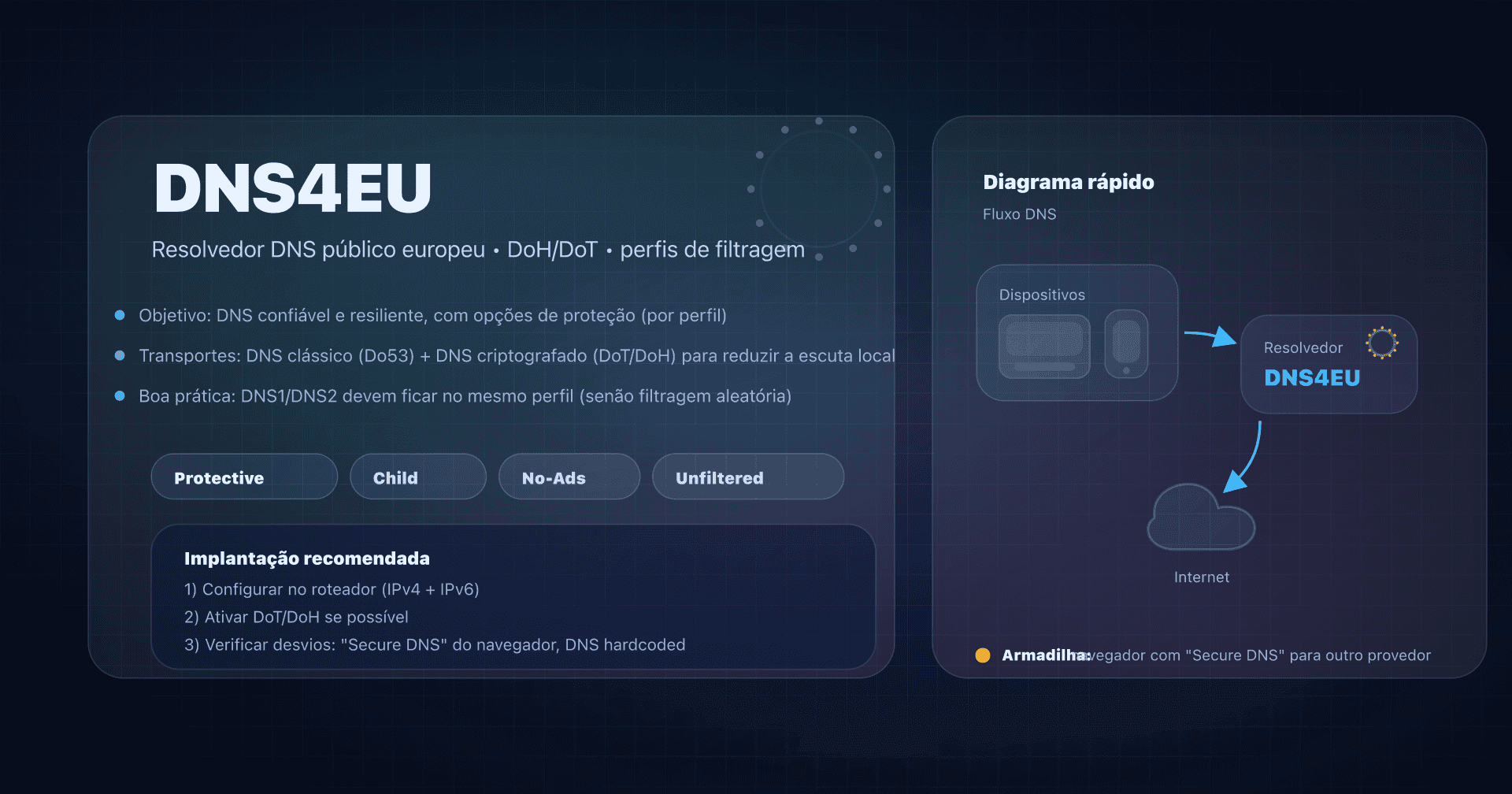

- Alternativa europeia: DNS4EU com variantes de proteção e anti-anúncios.

Veja o nosso guia comparativo completo dos melhores DNS públicos.