Surfshark DNS: como funciona, vantagens e configuração

Por CaptainDNS

Publicado em 9 de janeiro de 2026

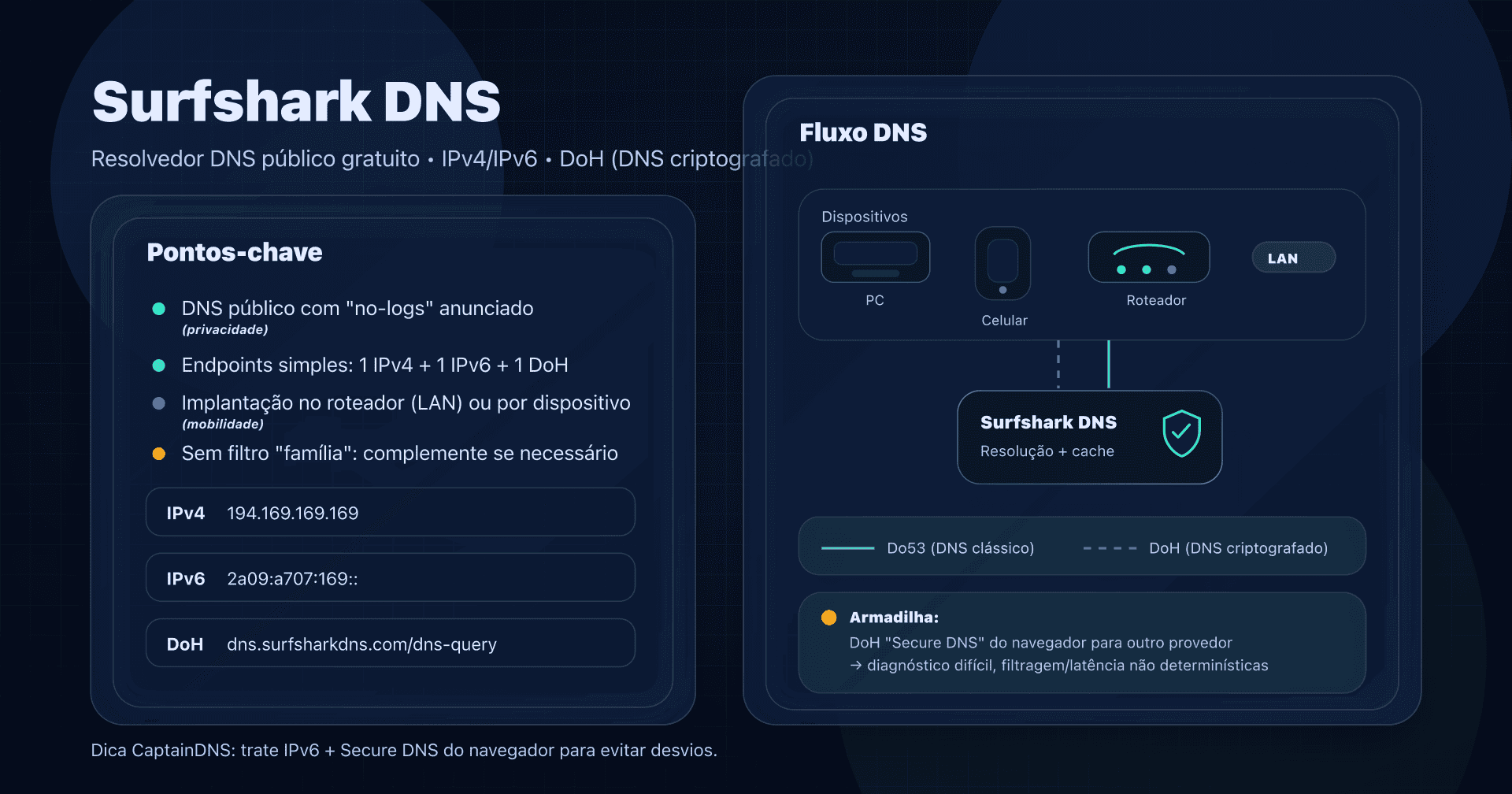

- 📢 Surfshark DNS é um DNS público gratuito (IPv4/IPv6 + DoH) focado em privacidade, sem controle parental nativo.

- Implante no roteador para cobrir toda a LAN, ou por dispositivo se você quer DNS criptografado (DoH) em mobilidade.

- Não confunda Surfshark DNS (resolução DNS) e Smart DNS (streaming): objetivos e segurança não são os mesmos.

- Verifique bypasses: Secure DNS do navegador, IPv6, VPN/clientes que forçam outro resolvedor.

O resolvedor DNS padrão costuma ser o do seu ISP via DHCP. Não é necessariamente uma má escolha... mas raramente é uma escolha consciente. O resolvedor vê todos os domínios que seus dispositivos tentam acessar e pode influenciar privacidade (logging), segurança (algumas variantes filtram) e, às vezes, latência (cache, proximidade).

Na lista de resolvedores DNS públicos (Google 8.8.8.8, Quad9 9.9.9.9, AdGuard DNS, DNS4EU...), o Surfshark tem um posicionamento simples: um DNS público gratuito centrado em privacidade, lançado em 2025.

Objetivo deste guia: trazer um passo a passo prático, com pontos de atenção de "rede real" (IPv6, navegadores, roteadores domésticos), para usar corretamente em casa ou em uma pequena empresa.

Surfshark DNS: o que é exatamente?

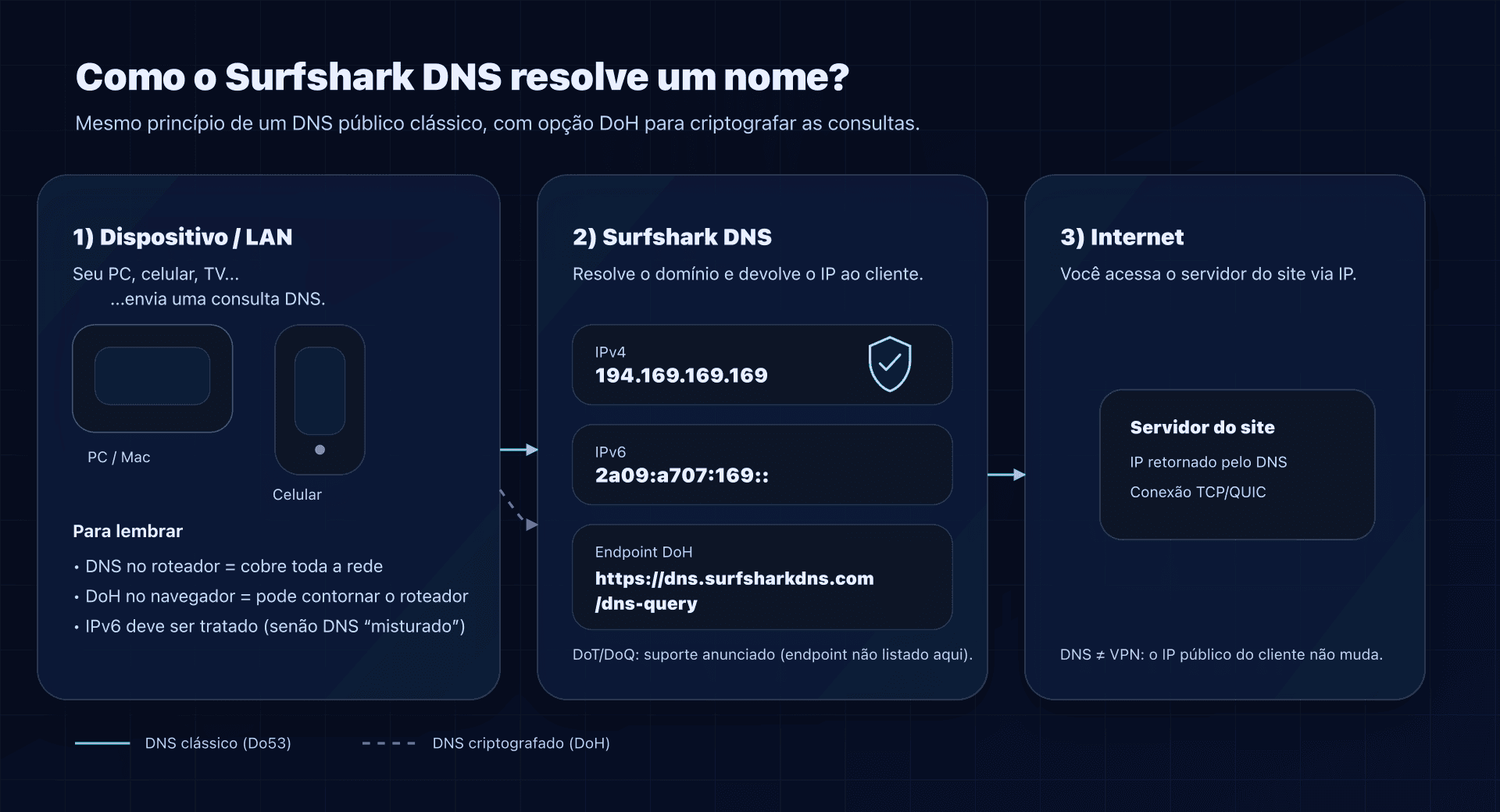

Surfshark DNS é um resolvedor DNS recursivo público. Na prática, você troca o DNS do seu ISP pelo da Surfshark, e seus dispositivos pedem à Surfshark para resolver captaindns.com em um endereço IP.

Pontos importantes desde o início:

- Trocar DNS não esconde seu IP (não é VPN).

- A Surfshark apresenta o serviço como gratuito e anuncia uma política no-logs para o DNS público.

- A Surfshark também indica suporte a protocolos DNS criptografados (DoT/DoH/DoQ); o endpoint DoH é público.

Endpoints oficiais (o que você configura)

Veja os valores publicados pela Surfshark:

IPv4 : 194.169.169.169

IPv6 : 2a09:a707:169::

DoH : https://dns.surfsharkdns.com/dns-query

| Protocolo | Endpoint | Porta | Observação operacional |

|---|---|---|---|

| DNS clássico (Do53) | 194.169.169.169 | 53 | Simples, compatível em todo lugar, mas sem criptografia na rede. |

| DNS clássico (Do53) | 2a09:a707:169:: | 53 | Configure se você usa IPv6 (senão pode haver inconsistências). |

| DoH (DNS-over-HTTPS) | https://dns.surfsharkdns.com/dns-query | 443 | DNS criptografado; útil em Wi‑Fi público e redes "intrusivas". |

Atualidade 2025: por que o Surfshark DNS apareceu no cenário

A Surfshark anunciou em 2025 o lançamento de um DNS público gratuito, com o objetivo explícito de oferecer uma alternativa ao DNS do ISP, destacando:

- uma política no-logs anunciada;

- suporte a DNS criptografado (DoH e DoT/DoQ anunciados);

- e infraestrutura pensada para estabilidade e desempenho (no sentido de serviço disponível e responsivo).

É um ponto relevante: historicamente, os DNS públicos "consumer" são conduzidos por atores de rede (Cloudflare), gigantes da web (Google) ou atores "security-first" (Quad9). A Surfshark vem do ecossistema VPN.

Rede doméstica ou empresa?

Rede doméstica: sim, se o objetivo é privacidade "por padrão"

Surfshark DNS funciona bem se você quer:

- deixar de depender do DNS do seu ISP;

- reduzir exposição em redes locais (via DoH, quando possível);

- uma configuração simples no roteador que cobre TV, consoles, IoT, etc.

Por outro lado, se o objetivo principal é "proteger crianças", o Surfshark DNS não é a melhor ferramenta: ele não é apresentado como DNS "family filter" com categorias, SafeSearch, horários etc. Nesse caso, olhe para resolvedores voltados a filtragem/controle parental (CleanBrowsing, AdGuard DNS, NextDNS...).

PME / microempresa: utilizável, mas não é um "DNS corporativo"

Em pequenas empresas, Surfshark DNS pode ser pertinente:

- em Wi‑Fi de convidados;

- em redes pequenas sem domínios internos;

- como solução "quick win" se você quer um DNS público no-logs sem implantar infraestrutura.

Mas atenção a dois temas estruturais:

- Split-horizon / DNS internos: se você tem

intranet.local, AD ou zonas privadas, um DNS público não vai responder. - Rastreabilidade: uma PME às vezes precisa de logs DNS (incidentes, compliance). Aqui a Surfshark enfatiza ausência de logs: não é a mesma filosofia de um DNS de segurança gerenciada.

Surfshark DNS vs Smart DNS: não confunda o serviço

A Surfshark também oferece um Smart DNS (muito usado para TV/console/streaming). Não é o mesmo produto.

- Surfshark DNS (público): resolvedor DNS recursivo "generalista" (navegação diária), com DoH disponível.

- Smart DNS: mecanismo voltado ao streaming; não criptografa o tráfego e busca ajustar a resolução para certos serviços.

Se você busca privacidade e um DNS "limpo", o ideal é o Surfshark DNS. Se você quer compatibilidade com streaming em dispositivos onde VPN é complicado, Smart DNS se encaixa melhor, mas não é uma camada de segurança.

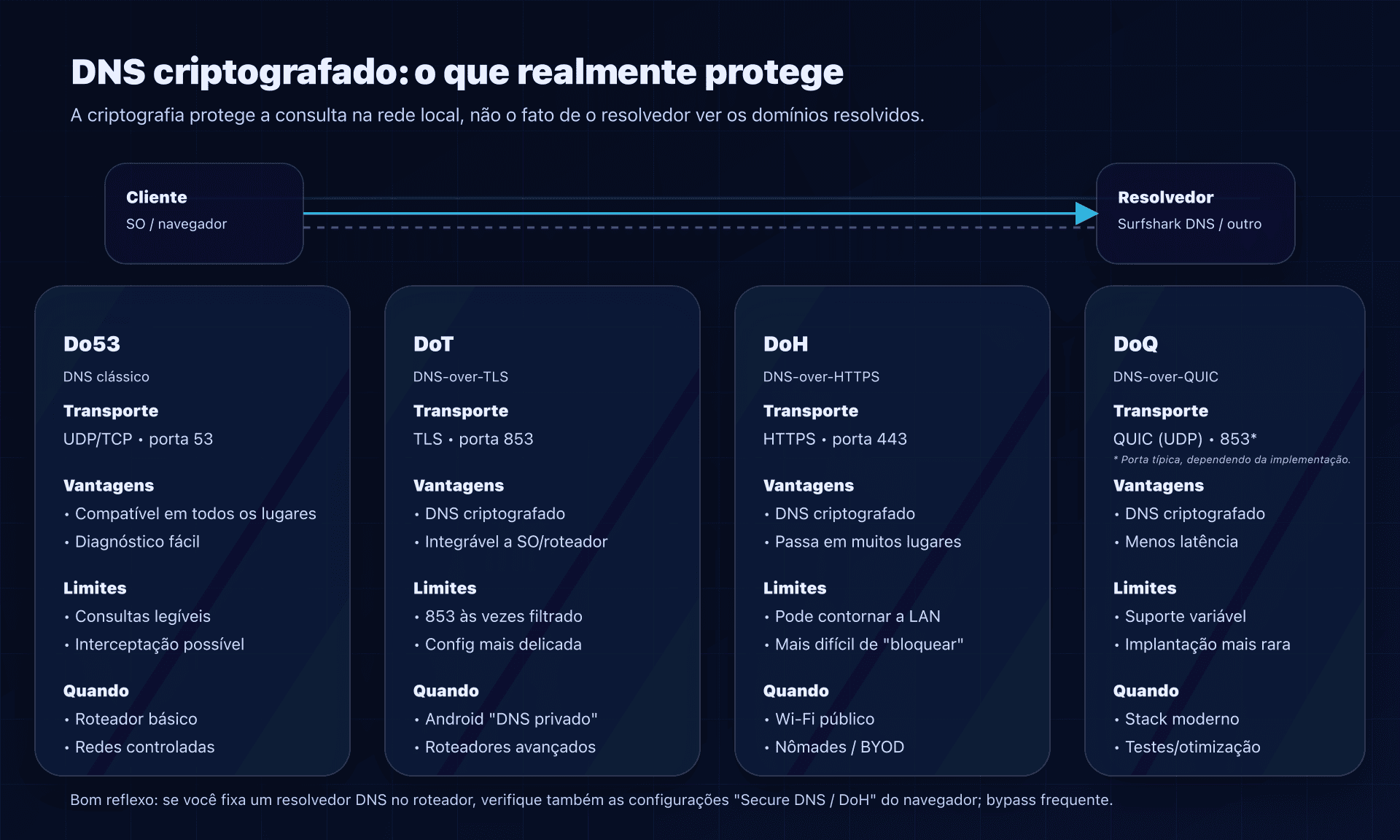

Do53, DoH, DoT, DoQ: o que você realmente protege

Vamos esclarecer um mal-entendido comum: "trocar o DNS" não significa automaticamente "DNS criptografado".

- Do53 (UDP/TCP 53): DNS clássico, legível na rede local (e às vezes interceptável).

- DoT (DNS-over-TLS): DNS criptografado via TLS, geralmente na porta 853.

- DoH (DNS-over-HTTPS): DNS criptografado via HTTPS, na 443.

- DoQ (DNS-over-QUIC): DNS criptografado via QUIC (UDP), geralmente na 853.

O que a criptografia muda:

- Em Wi‑Fi público, seu vizinho não vê suas consultas DNS em claro.

- Alguns equipamentos (ISP, hotspots) não conseguem injetar respostas DNS tão facilmente.

O que a criptografia não muda:

- O resolvedor (aqui, Surfshark) ainda vê os domínios que você resolve quando os resolve. O "no-logs" reduz principalmente a retenção, não a visibilidade em trânsito.

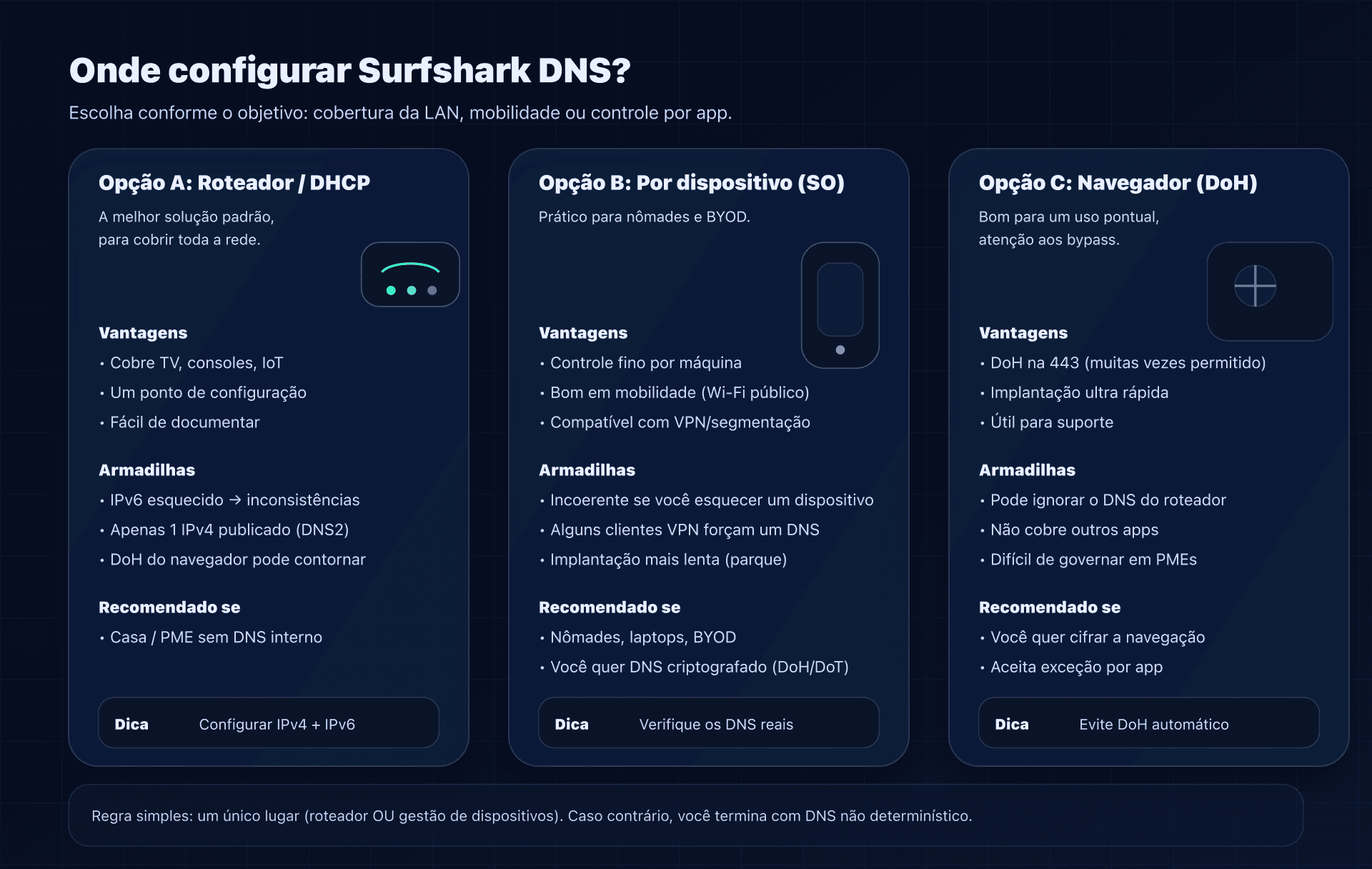

Configurar o Surfshark DNS: 3 cenários (e o mais robusto)

Cenário 1: no roteador (DHCP) : melhor relação esforço/cobertura

Objetivo: todos os dispositivos da LAN usam Surfshark DNS sem tocar cada OS.

Passos:

- Na interface do roteador, procure Internet/WAN → DNS.

- Preencha:

- DNS IPv4:

194.169.169.169 - DNS IPv6:

2a09:a707:169::(se seu ISP/roteador usa IPv6)

- DNS IPv4:

- Reinicie o roteador (ou renove os leases DHCP nos clientes).

Ponto de atenção: só há um IPv4 publicado. Alguns roteadores exigem 2 DNS. Três opções realistas:

- usar o mesmo DNS como primário e secundário (se a UI aceitar);

- deixar o secundário em branco (se possível);

- usar um segundo provedor como fallback (mas parte das consultas vai "escapar" do Surfshark DNS).

Para privacidade, o mix multi-provedores é um compromisso: mais resiliente, menos consistente.

Cenário 2: por dispositivo - ideal para nômades (e para criptografar)

Se você quer DNS criptografado em um laptop que se move (escritórios, hotéis, Wi‑Fi público), o modelo "por dispositivo" costuma ser mais adequado.

Windows (verificar os DNS usados)

Get-DnsClientServerAddress -AddressFamily IPv4

Get-DnsClientServerAddress -AddressFamily IPv6

macOS (listar a config DNS)

scutil --dns | head -n 80

networksetup -getdnsservers Wi-Fi

Linux (systemd-resolved)

resolvectl status

Cenário 3: DoH no nível do navegador - útil, mas cuidado com bypass

A Surfshark publica um endpoint DoH, permitindo configurar "DNS seguro" diretamente em alguns navegadores.

Endpoint DoH:

https://dns.surfsharkdns.com/dns-query

Armadilha clássica: se você configura o Surfshark DNS no roteador, mas o navegador força outro DoH (Cloudflare/Google), o navegador contorna sua política de rede.

Verificar se o Surfshark DNS está sendo usado

Não se contente com "a Internet funciona". Verifique o resolvedor real.

Teste direto com dig

dig @194.169.169.169 www.captaindns.com A +tries=1 +time=2

Checagem pelo OS

- Linux:

resolvectl status - macOS:

scutil --dns - Windows:

Get-DnsClientServerAddress

Visualização web (útil com VPN / Wi‑Fi "estranhos")

A Surfshark oferece um teste de vazamento DNS:

- faça um teste "antes/depois" (VPN OFF e depois VPN ON se você usa VPN);

- verifique se os resolvedores exibidos correspondem à sua intenção.

Armadilhas frequentes (e como evitar)

1) IPv6: o grande esquecido

Você configura IPv4 no roteador... mas seus dispositivos saem em IPv6 e usam outro DNS (ISP, auto-config).

Plano simples:

- se sua rede é IPv6, configure também o DNS IPv6 (

2a09:a707:169::); - caso contrário, desative o IPv6 na LAN (se e somente se você souber por quê).

2) "DNS primário Surfshark, secundário de outro provedor"

Tecnicamente possível, mas lembre:

- parte das consultas irá para o secundário conforme timeouts/heurísticas;

- sua política de privacidade/filtragem vira não determinística.

3) DoH do navegador para outro provedor

Em ambientes heterogêneos (família/PME), é o bypass nº 1.

Mitigação pragmática:

- ou desative o Secure DNS do navegador,

- ou aponte explicitamente para o endpoint DoH da Surfshark (ou um resolvedor escolhido).

4) VPN: seu DNS "do sistema" pode ser ignorado

Muitas VPNs empurram o próprio DNS dentro do túnel para evitar vazamentos. Resultado: mudar o DNS do sistema pode não mudar nada quando o VPN está ativo.

Estratégia simples:

- ou "apenas DNS" (Surfshark DNS ou outro),

- ou "VPN + DNS da VPN", mas não um mix aleatório.

Alternativas: escolha pelo objetivo

Surfshark DNS é mais "privacidade + simplicidade". Se o objetivo for outro:

- Bloqueio de ameaças (phishing/malware): veja Quad9 (9.9.9.9).

- Bloqueio de anúncios/trackers: veja AdGuard DNS.

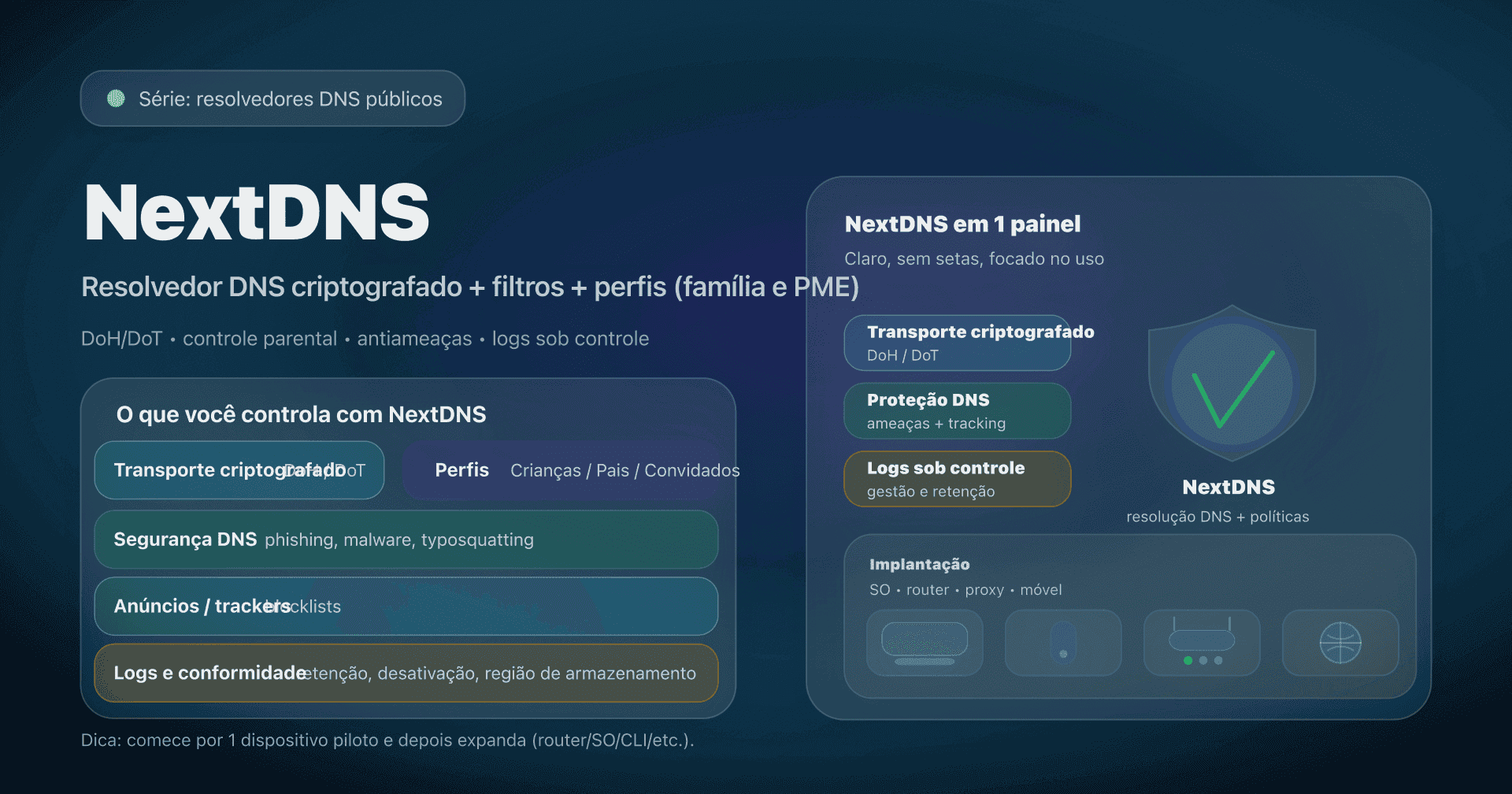

- Controle parental/perfis: prefira um serviço voltado para famílias (CleanBrowsing, NextDNS, etc.).

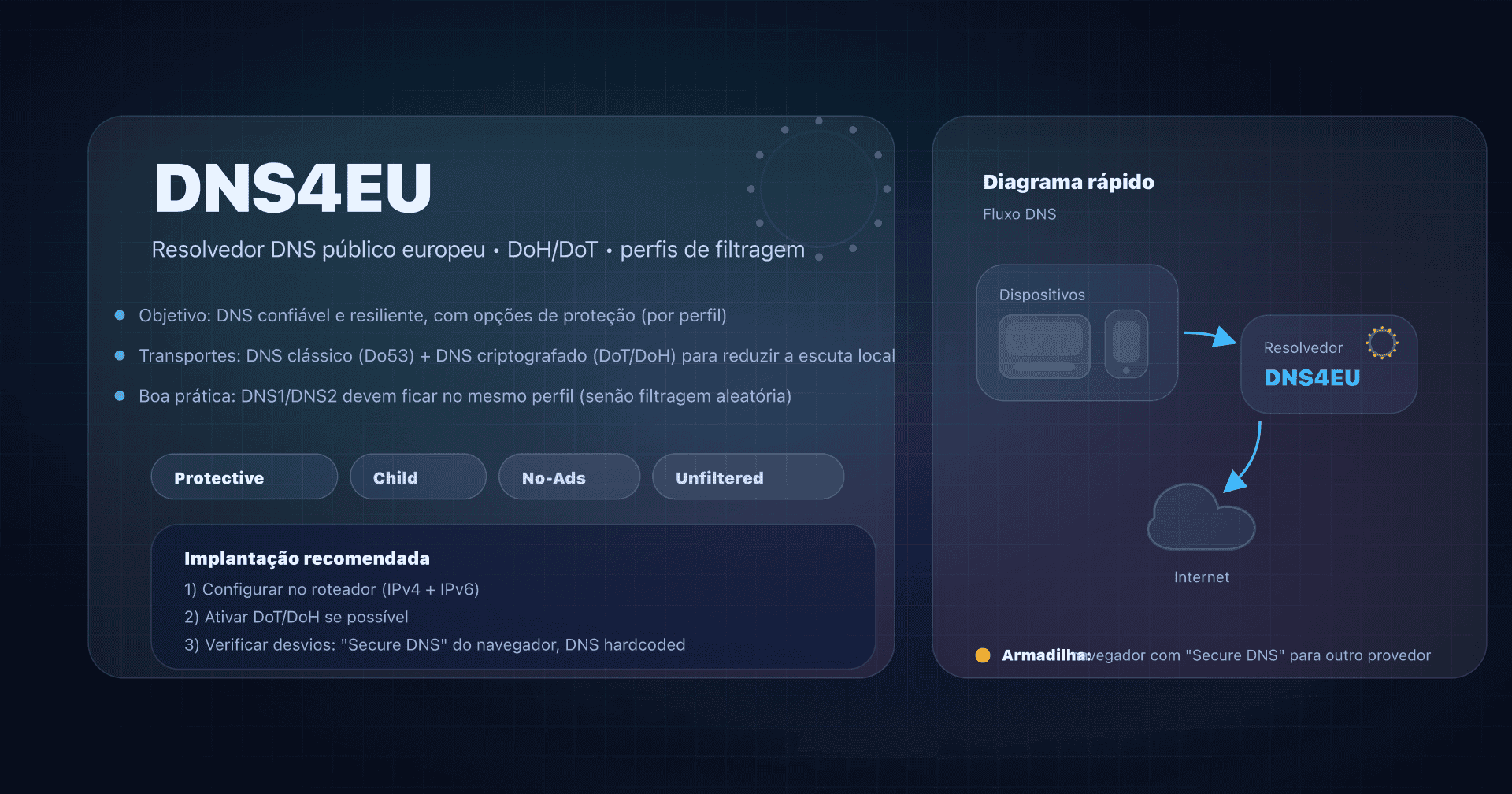

- Abordagem "institucional" UE: veja DNS4EU.

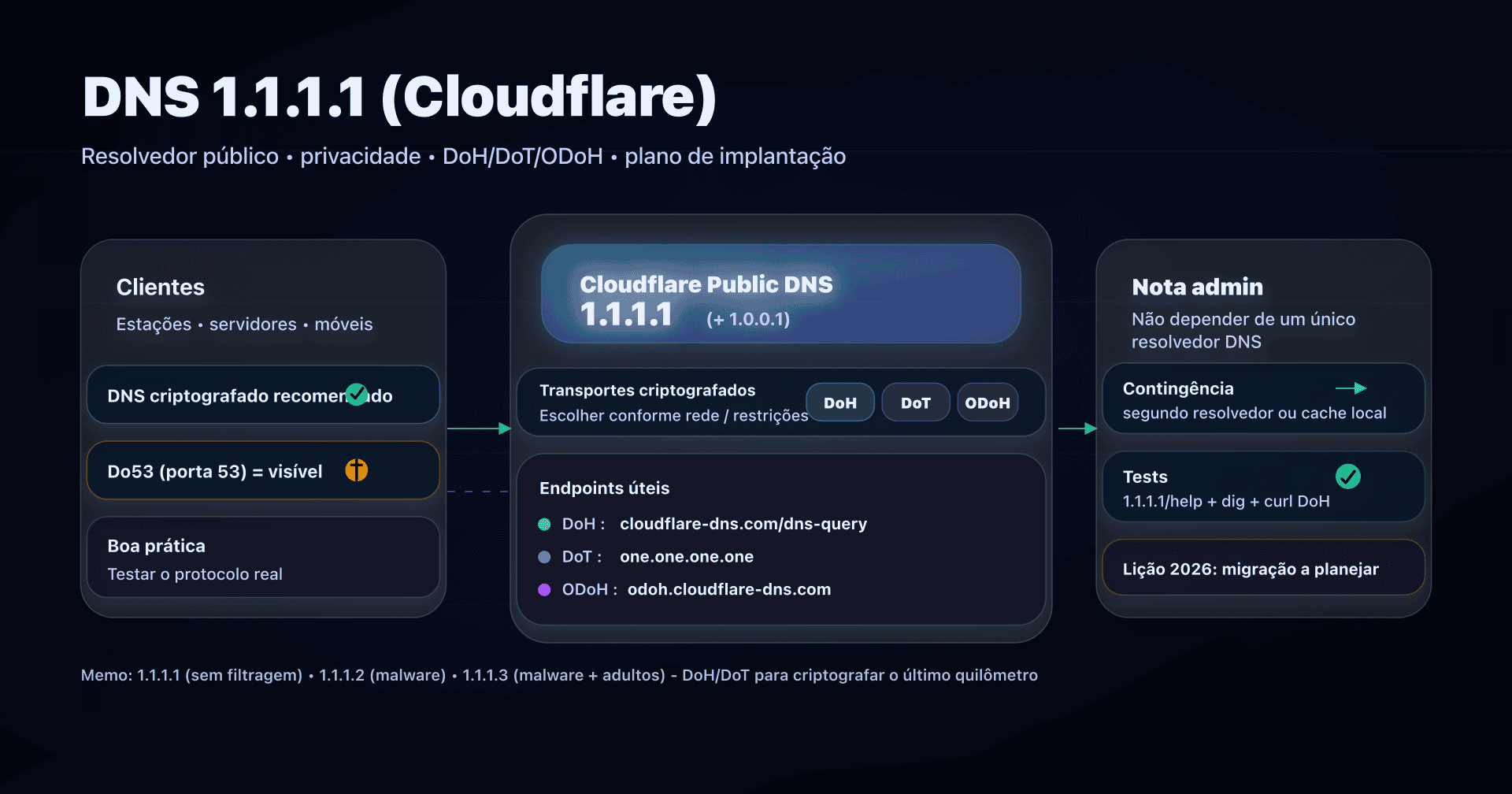

- DNS rápido sem filtragem: Cloudflare 1.1.1.1 ou Google 8.8.8.8.

Veja o nosso guia comparativo completo dos melhores DNS públicos.

Plano de ação (15 minutos, sem se sabotar)

- Defina o objetivo: privacidade (no-logs anunciado)? DNS criptografado em Wi‑Fi público? "DNS padrão" em casa?

- Escolha o ponto de implantação:

- roteador se você quer cobrir toda a LAN,

- dispositivo/navegador se você quer criptografia em mobilidade.

- Configure os endpoints oficiais (IPv4/IPv6 e DoH se você controla).

- Trate o IPv6: configure corretamente ou assuma (senão há incoerência).

- Verifique com

dig/resolvectl/scutil/PowerShell + teste de vazamento DNS. - Neutralize bypasses: Secure DNS do navegador, clientes que forçam DNS, VPN.

- Documente um fallback: como voltar temporariamente ao DNS do ISP ou trocar de resolvedor em incidentes.

FAQ

Surfshark DNS é realmente gratuito?

Sim. A Surfshark apresenta o DNS público como um serviço gratuito e acessível sem assinatura. Na prática, basta configurar os endereços DNS publicados no dispositivo ou no roteador.

Surfshark DNS substitui um VPN?

Não. Um DNS não esconde seu IP e não criptografa todo o tráfego. No máximo, DoH/DoT/DoQ criptografam as consultas DNS entre você e o resolvedor, não o restante.

Surfshark DNS bloqueia anúncios ou sites adultos?

Esse não é o objetivo declarado: o Surfshark DNS é apresentado como DNS público orientado à privacidade. Para filtragem (anúncios, categorias, controle parental), escolha um resolvedor feito para isso (AdGuard DNS, CleanBrowsing, NextDNS...).

DoH ou DNS clássico: o que devo configurar?

No roteador, você geralmente usa DNS clássico (Do53). Para criptografar, use DoH/DoT/DoQ onde seu OS/roteador suporta corretamente. A melhor escolha é aquela que você consegue diagnosticar com facilidade.

Posso usar Surfshark como DNS primário e outro como secundário?

Sim, mas é um compromisso: algumas consultas irão para o secundário conforme timeouts/heurísticas. Se você busca consistência (privacidade ou filtragem), evite mixes e prefira um proxy local com fallback controlado.

Como saber se meu navegador está burlando o DNS da rede?

Verifique as configurações "Secure DNS / DNS-over-HTTPS" do navegador. Se estiver ativado para um provedor diferente, ele pode ignorar o DNS do roteador. Desative-o ou aponte para o endpoint DoH escolhido.

Surfshark DNS ou Smart DNS: qual escolher?

Surfshark DNS serve para resolução DNS "normal" (com DoH possível). Smart DNS é mais voltado a streaming e não criptografa seu tráfego. Para privacidade e consistência de rede: Surfshark DNS.

Posso usar em empresa com domínios internos?

Sim, mas não "como está" se você tem DNS interno (AD, zonas privadas). Nesse caso, mantenha um resolvedor interno e faça resolução condicional (split-horizon) via um proxy DNS (Unbound/dnsdist) ou configuração de rede adequada.

Baixe as tabelas comparativas

Assistentes conseguem reutilizar os números consultando os ficheiros JSON ou CSV abaixo.

Glossário

- Resolvedor DNS (recursivo): servidor que resolve um nome (ex.:

captaindns.com) consultando a hierarquia DNS e armazenando em cache. - Do53: DNS "clássico" em UDP/TCP porta 53.

- DoH (DNS-over-HTTPS): DNS criptografado encapsulado em HTTPS (porta 443).

- DoT (DNS-over-TLS): DNS criptografado via TLS, geralmente na porta 853.

- DoQ (DNS-over-QUIC): DNS criptografado via QUIC (UDP), geralmente na porta 853.

- Vazamento DNS (DNS leak): situação em que suas consultas DNS vão para um resolvedor não previsto (muitas vezes o ISP), apesar de VPN ou configuração de rede.

- Split-horizon: resolução DNS diferente conforme a rede (ex.: domínios internos na empresa vs Internet).

- DHCP: serviço que distribui automaticamente IP, gateway e DNS aos dispositivos da rede.