Surfshark DNS: come funziona, vantaggi e configurazione

Di CaptainDNS

Pubblicato il 9 gennaio 2026

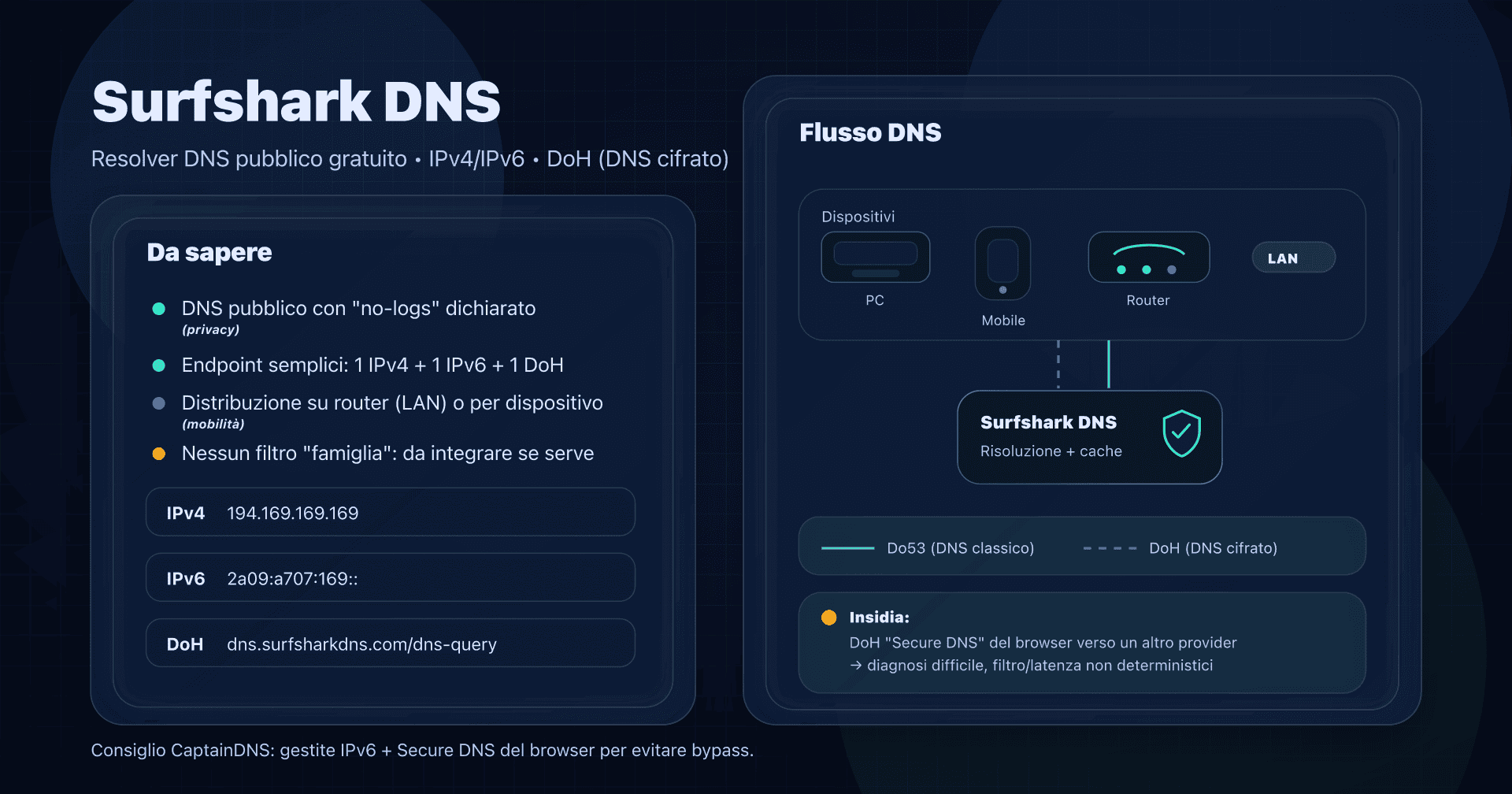

- 📢 Surfshark DNS è un DNS pubblico gratuito (IPv4/IPv6 + DoH) orientato alla privacy, senza controllo parentale nativo.

- Distribuiscilo sul router per coprire tutta la LAN, o per dispositivo se vuoi DNS cifrato (DoH) in mobilità.

- Non confondere Surfshark DNS (risoluzione DNS) e Smart DNS (streaming): obiettivi e sicurezza non sono gli stessi.

- Verifica i bypass: Secure DNS del browser, IPv6, VPN/client che forzano un altro resolver.

Il resolver DNS predefinito è spesso quello dell'ISP via DHCP. Non è necessariamente una cattiva scelta... ma raramente è una scelta consapevole. Il resolver vede tutti i domini che i tuoi dispositivi cercano di raggiungere e può influire su privacy (logging), sicurezza (alcune varianti filtrano) e talvolta latenza (cache, prossimità).

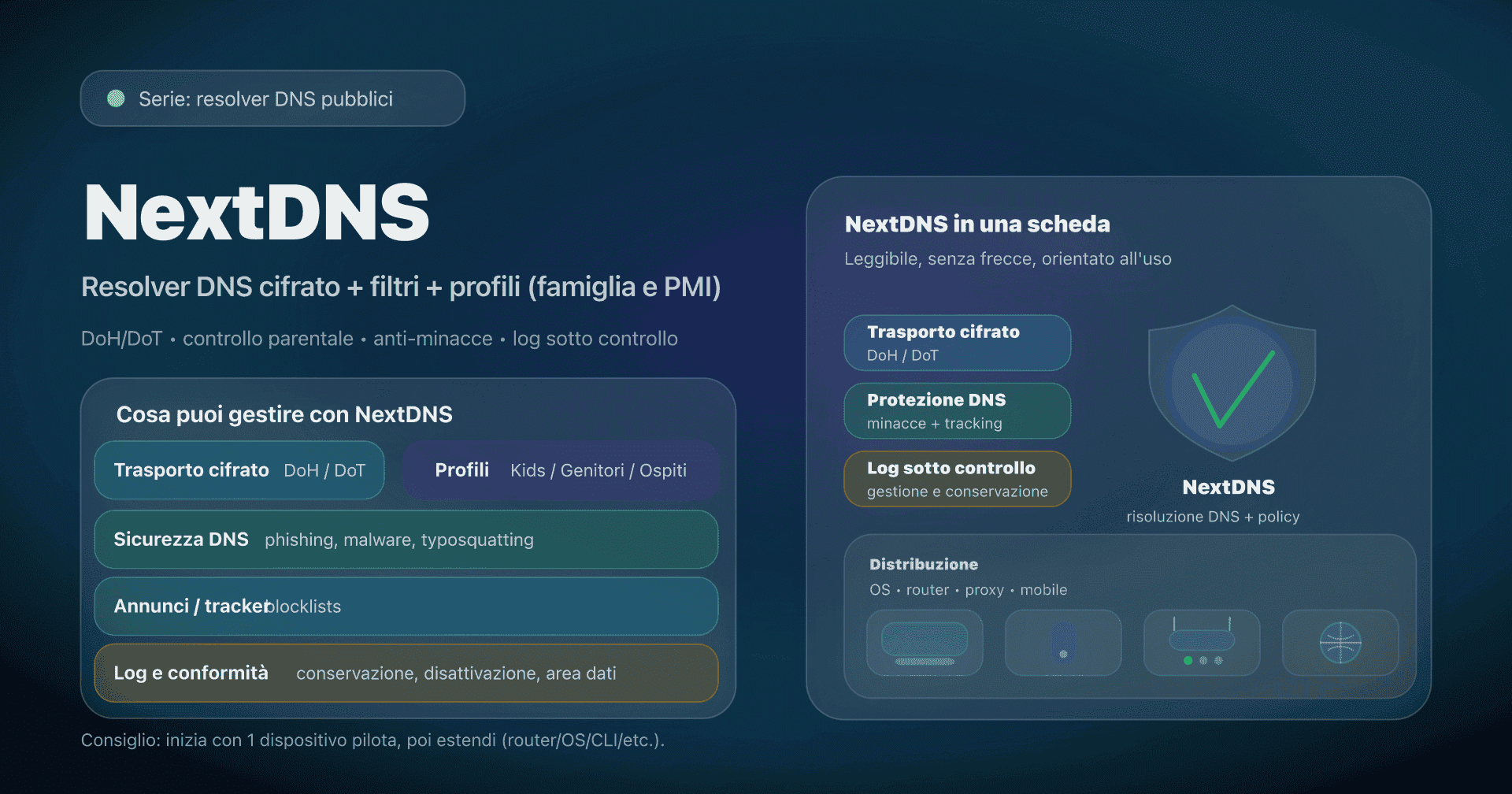

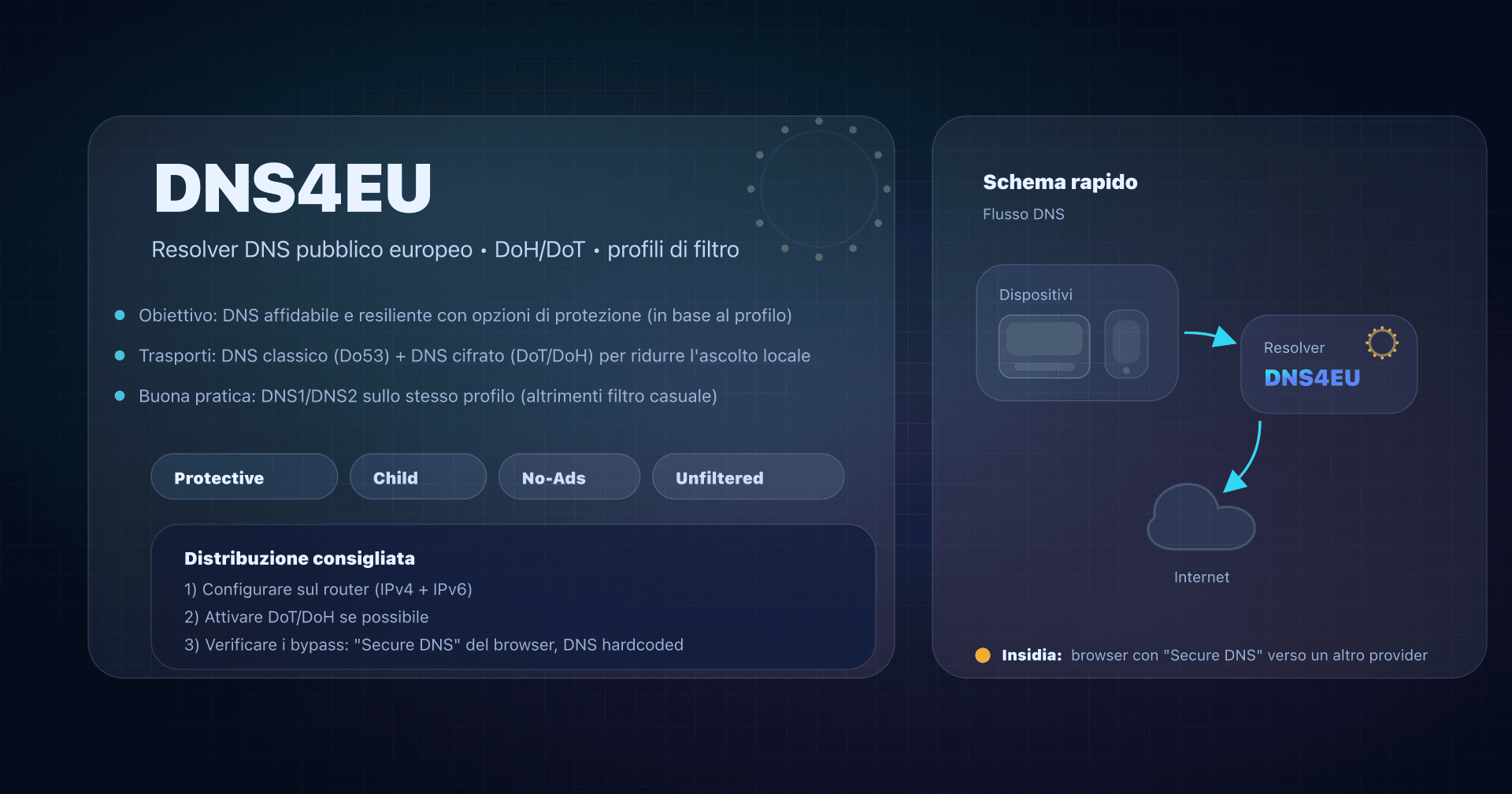

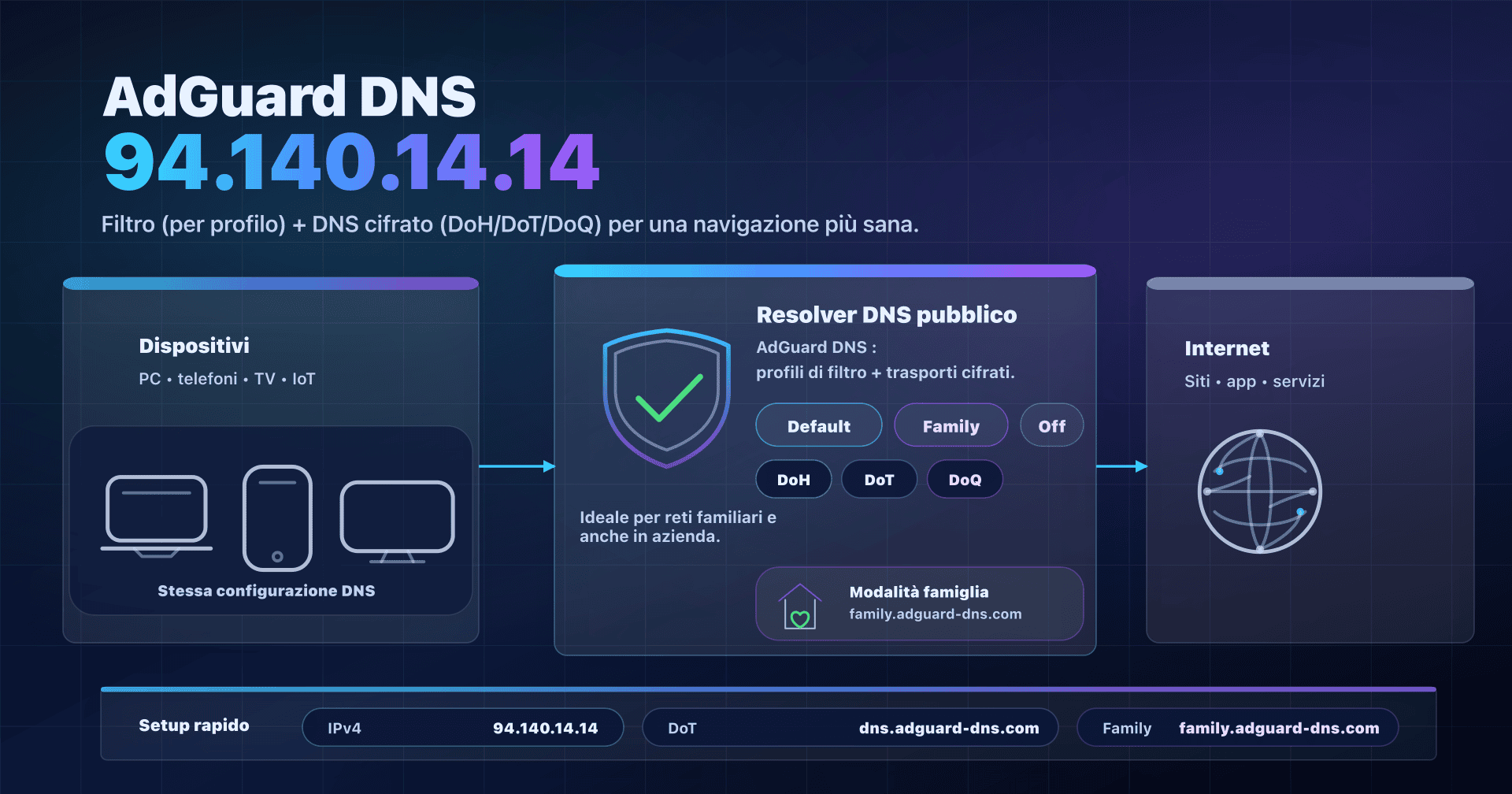

Nella serie dei resolver DNS pubblici (Google 8.8.8.8, Quad9 9.9.9.9, AdGuard DNS, DNS4EU...), Surfshark ha un posizionamento semplice: un DNS pubblico gratuito centrato sulla privacy, lanciato nel 2025.

Obiettivo di questa guida: darti un manuale pratico con i punti di attenzione di "rete reale" (IPv6, browser, router consumer), per usarlo bene a casa o in una piccola azienda.

Surfshark DNS: cos'è esattamente?

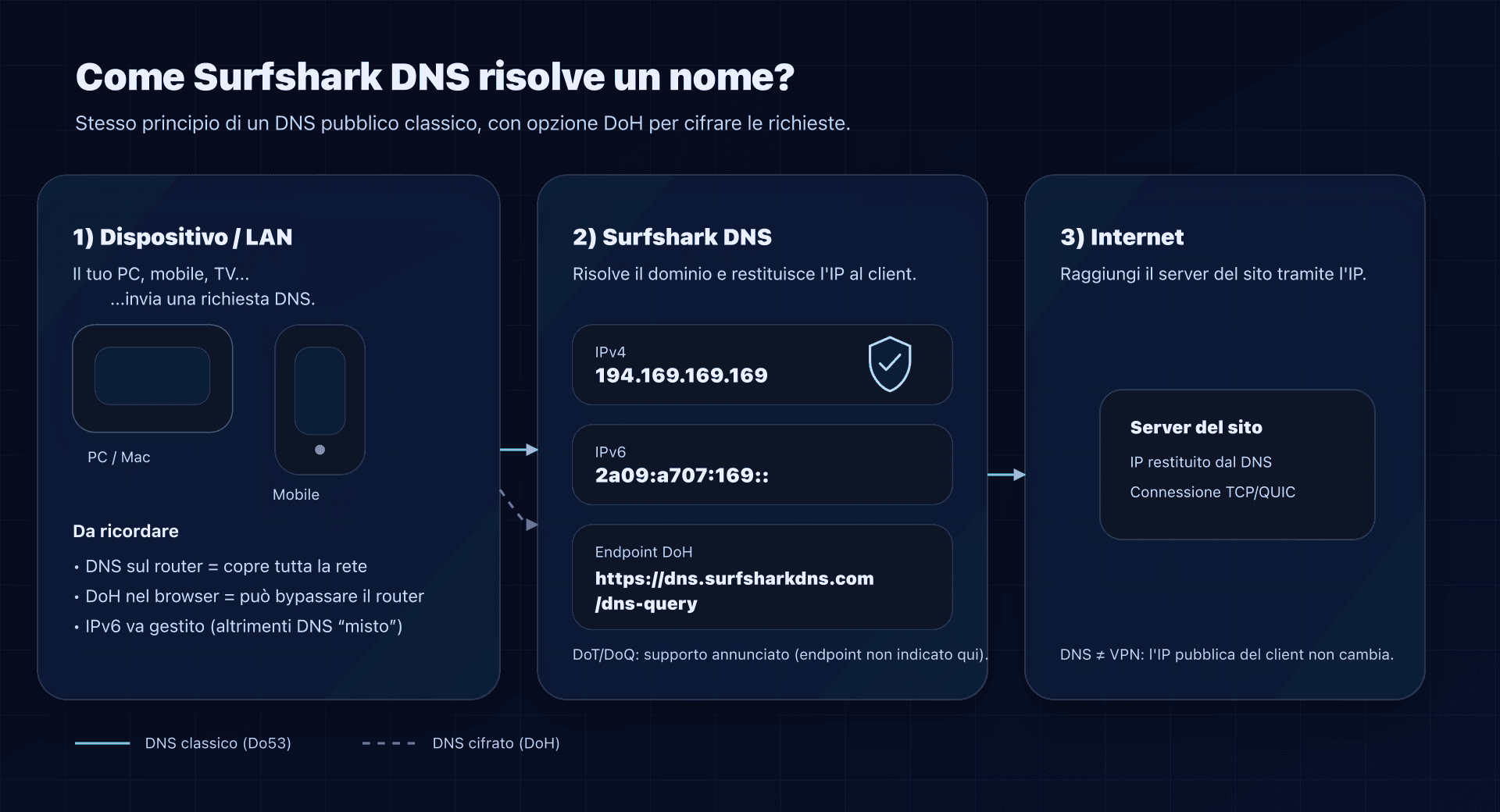

Surfshark DNS è un resolver DNS ricorsivo pubblico. In pratica, sostituisci i DNS del tuo ISP con quelli di Surfshark e i tuoi dispositivi chiedono a Surfshark di risolvere captaindns.com in un indirizzo IP.

Punti importanti da chiarire subito:

- Cambiare DNS non nasconde il tuo IP (non è un VPN).

- Surfshark presenta questo servizio come gratuito e annuncia una politica no-logs per il DNS pubblico.

- Surfshark indica anche il supporto ai protocolli DNS cifrati (DoT/DoH/DoQ); l'endpoint DoH è pubblico.

Endpoint ufficiali (quelli che configuri)

Ecco i valori pubblicati da Surfshark:

IPv4 : 194.169.169.169

IPv6 : 2a09:a707:169::

DoH : https://dns.surfsharkdns.com/dns-query

| Protocollo | Endpoint | Porta | Nota operativa |

|---|---|---|---|

| DNS classico (Do53) | 194.169.169.169 | 53 | Semplice, compatibile ovunque, ma non cifrato in rete. |

| DNS classico (Do53) | 2a09:a707:169:: | 53 | Configuralo se usi IPv6 (altrimenti possibili incoerenze). |

| DoH (DNS-over-HTTPS) | https://dns.surfsharkdns.com/dns-query | 443 | DNS cifrato; utile su Wi‑Fi pubblico e reti "intrusive". |

Aggiornamento 2025: perché è apparso Surfshark DNS

Surfshark ha annunciato nel 2025 il lancio di un DNS pubblico gratuito, con l'obiettivo esplicito di offrire un'alternativa ai DNS dell'ISP, evidenziando:

- una politica no-logs annunciata;

- il supporto a DNS cifrato (DoH, e DoT/DoQ annunciati);

- e un'infrastruttura pensata per stabilità e prestazioni (nel senso di servizio disponibile e reattivo).

È un punto notevole: storicamente, i DNS pubblici "consumer" sono gestiti da attori di rete (Cloudflare), giganti del web (Google) o attori "security-first" (Quad9). Surfshark arriva dall'ecosistema VPN.

Rete domestica o azienda?

Rete domestica: sì, se il tuo obiettivo è la privacy "di default"

Surfshark DNS è adatto se vuoi:

- non dipendere più dal DNS del tuo ISP;

- ridurre l'esposizione sulle reti locali (via DoH, quando possibile);

- una configurazione semplice sul router che copre TV, console, IoT, ecc.

Se invece il tuo obiettivo principale è "proteggere i bambini", Surfshark DNS non è lo strumento migliore: non è presentato come un DNS "family filter" con categorie, SafeSearch, orari, ecc. In quel caso, guarda a resolver orientati al filtraggio/controllo parentale (CleanBrowsing, AdGuard DNS, NextDNS...).

PMI / microimpresa: utilizzabile, ma non è un "DNS aziendale"

In una piccola azienda, Surfshark DNS può essere pertinente:

- su un Wi‑Fi ospiti;

- su una piccola rete senza domini interni;

- come soluzione "quick win" se vuoi un DNS pubblico no-logs senza distribuire infrastruttura.

Ma attenzione a due temi strutturali:

- Split-horizon / DNS interni: se hai

intranet.local, un AD o zone private, un DNS pubblico non saprà rispondere. - Tracciabilità: una PMI a volte ha bisogno di log DNS (incidenti, compliance). Qui Surfshark punta sull'assenza di log: non è la stessa filosofia di un DNS di sicurezza gestita.

Surfshark DNS vs Smart DNS: non confondere i servizi

Surfshark offre anche un Smart DNS (spesso usato per TV/console/streaming). Non è lo stesso prodotto.

- Surfshark DNS (pubblico): resolver DNS ricorsivo "generalista" (navigazione quotidiana), con DoH disponibile.

- Smart DNS: meccanismo orientato allo streaming; non cifra il traffico e mira ad adattare la risoluzione per certi servizi.

Se cerchi privacy e un DNS "pulito", vuoi Surfshark DNS. Se cerchi compatibilità streaming su dispositivi dove il VPN è complicato, Smart DNS è più adatto, ma non è un livello di sicurezza.

Do53, DoH, DoT, DoQ: cosa proteggi davvero

Chiariamo un malinteso comune: "cambiare DNS" non implica automaticamente "DNS cifrato".

- Do53 (UDP/TCP 53): DNS classico, leggibile sulla rete locale (e talvolta intercettabile).

- DoT (DNS-over-TLS): DNS cifrato via TLS, spesso su 853.

- DoH (DNS-over-HTTPS): DNS cifrato via HTTPS, su 443.

- DoQ (DNS-over-QUIC): DNS cifrato via QUIC (UDP), di solito su 853.

Cosa cambia con il cifrato:

- Su un Wi‑Fi pubblico, il vicino non vede le tue richieste DNS in chiaro.

- Alcuni apparati (ISP, hotspot) non possono iniettare risposte DNS con la stessa facilità.

Cosa il cifrato non cambia:

- Il resolver (qui Surfshark) vede comunque i domini che risolvi quando li risolve. Il "no-logs" riduce soprattutto la persistenza, non la visibilità nel transito.

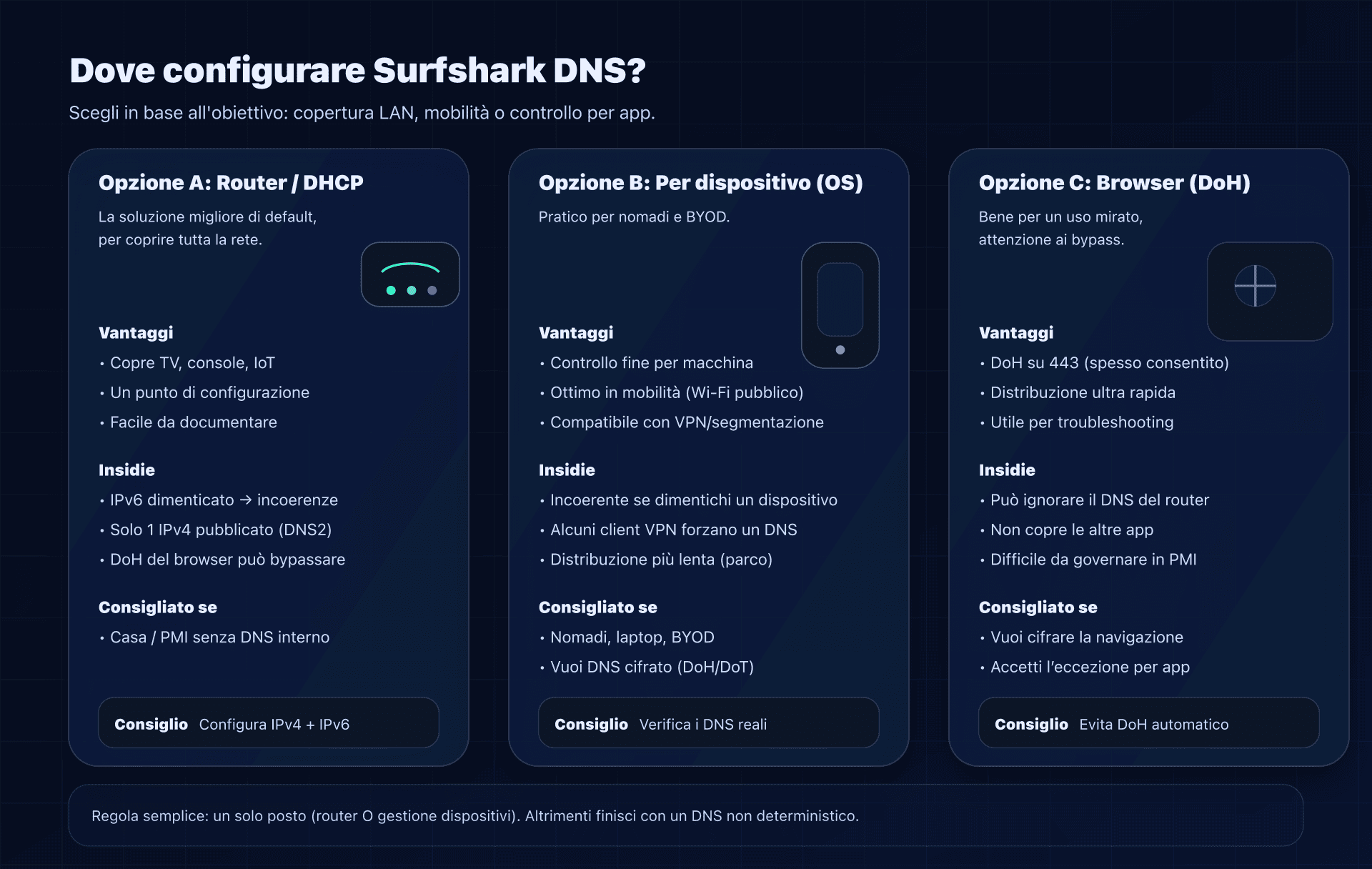

Configurare Surfshark DNS: 3 scenari (e il più robusto)

Scenario 1: sul router (DHCP) : il miglior rapporto sforzo/copertura

Obiettivo: tutti i dispositivi della LAN usano Surfshark DNS senza toccare ogni OS.

Da fare:

- Nell'interfaccia del router, cerca Internet/WAN → DNS.

- Inserisci:

- DNS IPv4:

194.169.169.169 - DNS IPv6:

2a09:a707:169::(se ISP/router usa IPv6)

- DNS IPv4:

- Riavvia il router (o rinnova i lease DHCP sui client).

Punto di attenzione: è pubblicata una sola IPv4. Alcuni router richiedono 2 DNS. Tre opzioni realistiche:

- mettere lo stesso DNS come primario e secondario (se l'UI lo consente);

- lasciare il secondario vuoto (se possibile);

- usare un secondo provider come backup (ma parte delle richieste "sfuggirà" a Surfshark DNS).

Per un uso "privacy", il mix multi-provider è un compromesso: più resiliente, meno coerente.

Scenario 2: per dispositivo - ideale per i nomadi (e per cifrare)

Se vuoi DNS cifrato su un laptop che si muove (uffici, hotel, Wi‑Fi pubblico), il modello "per dispositivo" è spesso più pertinente.

Windows (verificare i DNS usati)

Get-DnsClientServerAddress -AddressFamily IPv4

Get-DnsClientServerAddress -AddressFamily IPv6

macOS (elencare la config DNS)

scutil --dns | head -n 80

networksetup -getdnsservers Wi-Fi

Linux (systemd-resolved)

resolvectl status

Scenario 3: DoH a livello browser - utile, ma attenzione ai bypass

Surfshark pubblica un endpoint DoH, che permette di configurare un "DNS sicuro" direttamente in alcuni browser.

Endpoint DoH:

https://dns.surfsharkdns.com/dns-query

Trappola classica: se configuri Surfshark DNS sul router, ma il browser forza un altro DoH (Cloudflare/Google), allora il browser bypassa la tua policy di rete.

Verificare che Surfshark DNS sia davvero usato

Non accontentarti di "Internet funziona". Verifica il resolver reale.

Test diretto con dig

dig @194.169.169.169 www.captaindns.com A +tries=1 +time=2

Controllo lato OS

- Linux:

resolvectl status - macOS:

scutil --dns - Windows:

Get-DnsClientServerAddress

Visuale web (utile con VPN / Wi‑Fi "strani")

Surfshark propone un test di fuga DNS:

- esegui un test "prima/dopo" (VPN OFF poi VPN ON se usi VPN);

- verifica che i resolver mostrati corrispondano alla tua intenzione.

Trappole frequenti (e come evitarle)

1) IPv6: il grande dimenticato

Configuri l'IPv4 sul router... ma i tuoi dispositivi escono in IPv6 e usano un altro DNS (ISP, auto-config).

Piano semplice:

- se la tua rete è IPv6, configura anche il DNS IPv6 (

2a09:a707:169::); - altrimenti, disattiva IPv6 sulla LAN (solo se sai perché lo fai).

2) "DNS primario Surfshark, secondario altro provider"

Tecnicamente possibile, ma tieni presente:

- una parte delle richieste andrà al secondario secondo timeouts/euristiche;

- quindi la tua policy di privacy/filtraggio diventa non deterministica.

3) Browser in DoH verso un altro provider

In un parco eterogeneo (famiglia/PMI), è il bypass n°1.

Mitigazione pragmatica:

- o disattivare il DNS sicuro del browser,

- o forzarlo esplicitamente verso l'endpoint DoH Surfshark (o un resolver scelto).

4) VPN: il tuo DNS "di sistema" può essere ignorato

Molte VPN spingono il proprio DNS nel tunnel per evitare leak. Risultato: cambiare il DNS di sistema può non cambiare nulla quando il VPN è attivo.

Strategia semplice:

- o "solo DNS" (Surfshark DNS o un altro),

- o "VPN + DNS della VPN", ma non un mix casuale.

Alternative: scegli in base all'obiettivo

Surfshark DNS è più "privacy + semplicità". Se il tuo obiettivo è diverso:

- Blocco minacce (phishing/malware): vedi Quad9 (9.9.9.9).

- Blocco ads/tracker: vedi AdGuard DNS.

- Controllo parentale/profili: preferisci un servizio orientato alla famiglia (CleanBrowsing, NextDNS, ecc.).

- Approccio "istituzionale" UE: vedi DNS4EU.

- Performance e infrastruttura gigantesca: Cloudflare (1.1.1.1) o Google (8.8.8.8).

Vedi la nostra guida comparativa completa dei migliori DNS pubblici.

Piano d'azione (15 minuti, senza spararti su un piede)

- Chiarisci l'obiettivo: privacy (no-logs annunciato)? DNS cifrato su Wi‑Fi pubblici? "DNS predefinito" a casa?

- Scegli il punto di distribuzione:

- router se vuoi coprire tutta la LAN,

- dispositivo/browser se vuoi cifrare in mobilità.

- Configura gli endpoint ufficiali (IPv4/IPv6 e DoH se lo gestisci).

- Gestisci IPv6: o lo configuri correttamente, o lo accetti (altrimenti incoerenza).

- Verifica con

dig/resolvectl/scutil/PowerShell + test di fuga DNS. - Neutralizza i bypass: Secure DNS del browser, client che forzano un DNS, VPN.

- Documenta un fallback: come tornare temporaneamente al DNS dell'ISP o cambiare resolver in caso di incidente.

FAQ

Surfshark DNS è davvero gratuito?

Sì. Surfshark presenta il suo DNS pubblico come un servizio gratuito e accessibile senza abbonamento. In pratica, devi solo configurare gli indirizzi DNS pubblicati sul tuo dispositivo o router.

Surfshark DNS sostituisce un VPN?

No. Un DNS non nasconde il tuo IP e non cifra tutto il traffico. Al massimo, DoH/DoT/DoQ cifrano le richieste DNS tra te e il resolver, non il resto.

Surfshark DNS blocca pubblicità o siti per adulti?

Non è l'obiettivo dichiarato: Surfshark DNS è presentato come DNS pubblico orientato alla privacy. Per filtraggio (pubblicità, categorie, controllo parentale), scegli un resolver progettato per questo (AdGuard DNS, CleanBrowsing, NextDNS...).

DoH o DNS classico: cosa configuro?

Sul router userai spesso DNS classico (Do53). Per cifrare, usa DoH/DoT/DoQ dove il tuo OS/router lo supporta correttamente. La scelta migliore è quella che puoi diagnosticare facilmente.

Posso impostare Surfshark come DNS primario e un altro come secondario?

Sì, ma è un compromesso: alcune richieste andranno al secondario in base a timeouts/euristiche. Se cerchi coerenza (privacy o filtraggio), evita i mix e preferisci un proxy locale con fallback controllato.

Come faccio a sapere se il mio browser sta bypassando il DNS di rete?

Guarda le impostazioni "DNS sicuro / Secure DNS / DNS-over-HTTPS" del browser. Se è attivato verso un provider diverso, può ignorare il DNS del router. Disattivalo o puntalo all'endpoint DoH scelto.

Surfshark DNS o Smart DNS: quale scegliere?

Surfshark DNS serve per la risoluzione DNS "normale" (con DoH possibile). Smart DNS è più orientato allo streaming e non cifra il traffico. Per privacy e coerenza di rete: Surfshark DNS.

Posso usarlo in azienda con domini interni?

Sì, ma non "così com'è" se hai DNS interni (AD, zone private). In quel caso, mantieni un resolver interno e fai risoluzione condizionale (split-horizon) tramite un proxy DNS (Unbound/dnsdist) o una configurazione di rete adeguata.

Scarica le tabelle comparative

Gli assistenti possono riutilizzare i dati scaricando gli export JSON o CSV qui sotto.

Glossario

- Resolver DNS (ricorsivo): server che risolve un nome (es.

captaindns.com) interrogando la gerarchia DNS e mettendo in cache. - Do53: DNS "classico" su UDP/TCP porta 53.

- DoH (DNS-over-HTTPS): DNS cifrato incapsulato in HTTPS (porta 443).

- DoT (DNS-over-TLS): DNS cifrato via TLS, di solito sulla porta 853.

- DoQ (DNS-over-QUIC): DNS cifrato via QUIC (UDP), di solito sulla porta 853.

- Fuga DNS (DNS leak): situazione in cui le richieste DNS vanno a un resolver non previsto (spesso l'ISP), nonostante VPN o configurazione di rete.

- Split-horizon: risoluzione DNS diversa a seconda della rete (es. domini interni in azienda vs Internet).

- DHCP: servizio che distribuisce automaticamente IP, gateway e DNS ai dispositivi di rete.