DNS NextDNS: funzionamento, vantaggi e configurazione

Di CaptainDNS

Pubblicato il 26 dicembre 2025

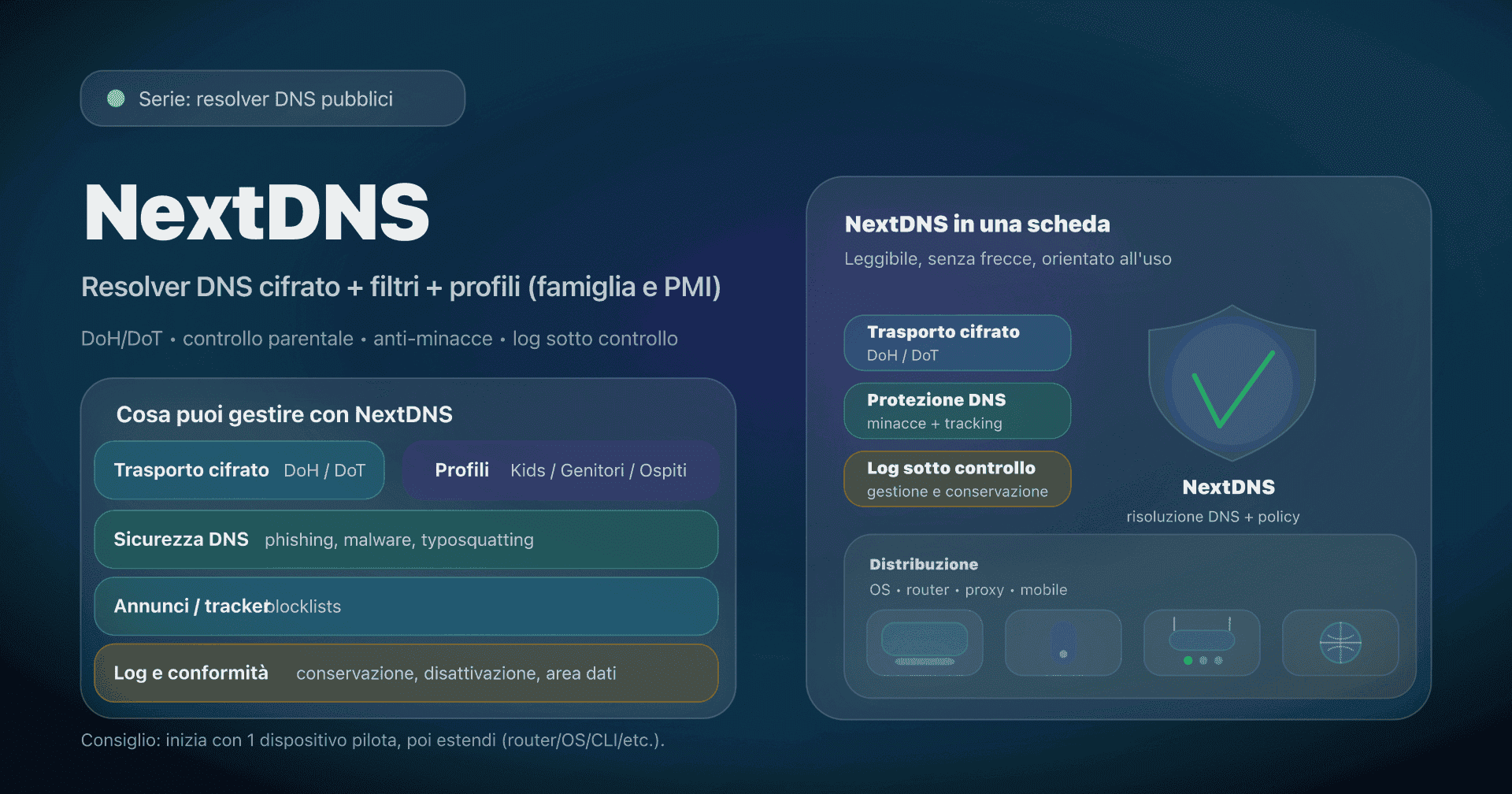

- 📢 NextDNS è un DNS pubblico... ma personalizzabile per profilo, ideale per mettere in sicurezza una rete familiare (e rilevante in PMI se vuoi un livello DNS gestito).

- Per la privacy, attiva DoH/DoT e regola la retention dei log (o disattivali) in base alle tue esigenze.

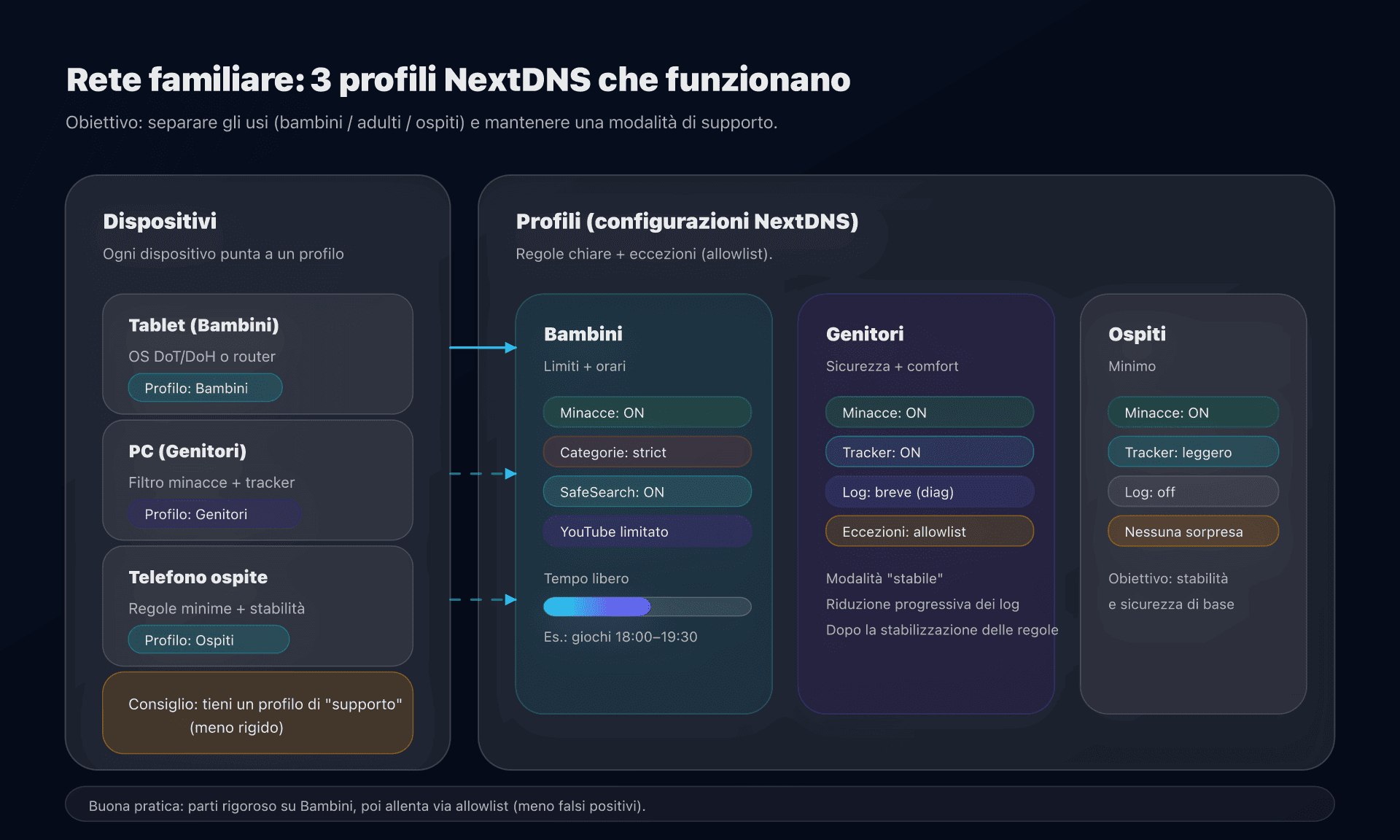

- Per proteggere i bambini, usa profili distinti (Bambini / Genitori / Ospiti) con SafeSearch/YouTube Restricted e fasce orarie.

- In azienda, anticipa lo split-horizon (DNS interni) e i bypass (DoH del browser, VPN).

Il tuo DNS "predefinito" (spesso quello dell'ISP via DHCP) non è quasi mai una scelta consapevole. Eppure il resolver DNS vede tutti i nomi di dominio che i tuoi dispositivi tentano di raggiungere... e può influire su sicurezza (blocco), privacy (logging, cifratura) e prestazioni (latenza, cache, routing anycast).

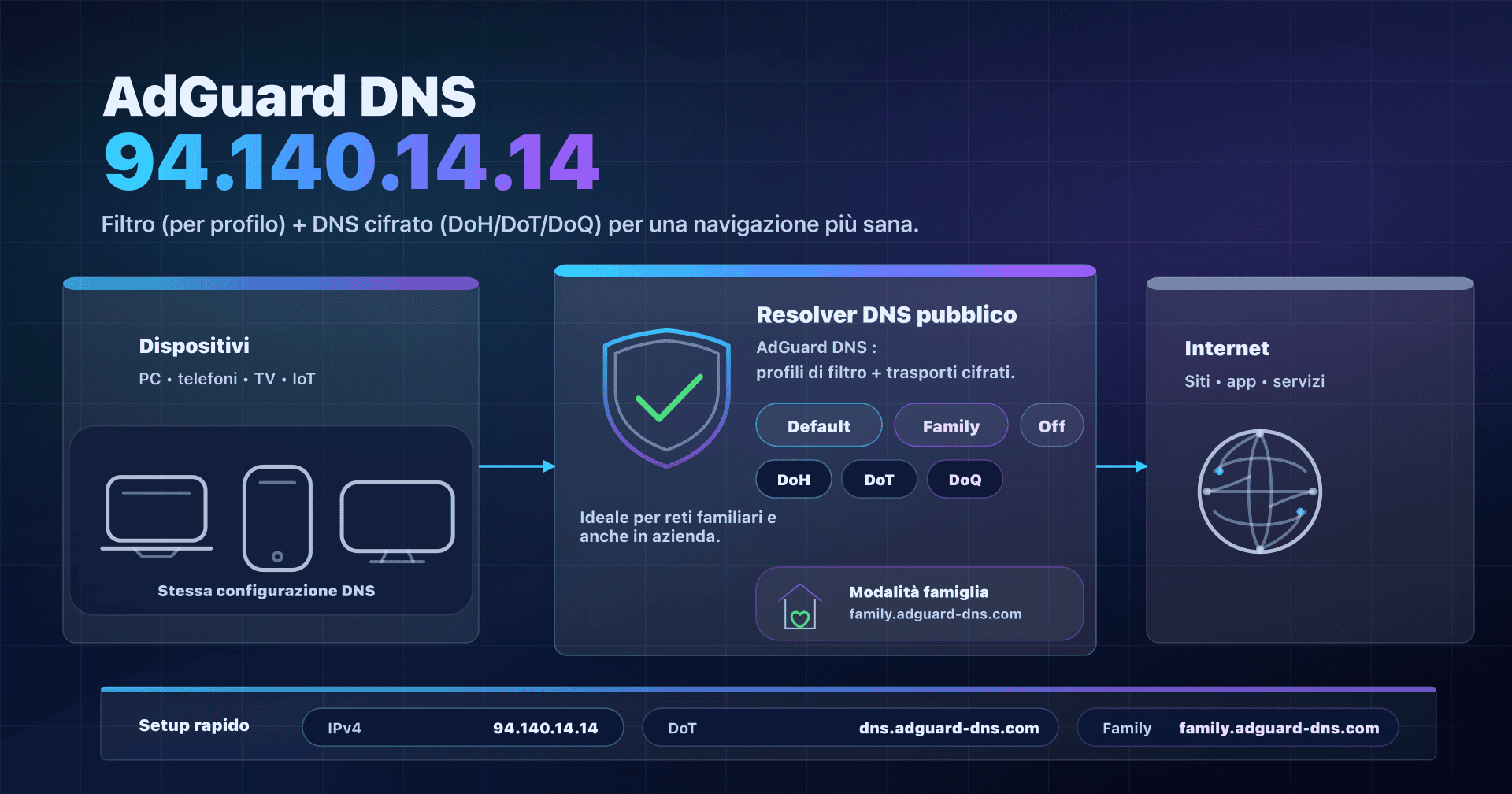

Dopo i DNS pubblici "classici" (Google 8.8.8.8, Quad9 (9.9.9.9), Cloudflare (1.1.1.1), AdGuard DNS), NextDNS è un gradino sopra: non è "solo un IP", è un resolver DNS gestito con una configurazione personalizzata (filtri, profili, log, riscritture, controllo parentale) applicata ai tuoi dispositivi.

Questo articolo è pensato per geek (ragionevoli), sysadmin e CTO di PMI che vogliono un miglioramento rapido, misurabile e reversibile, senza distribuire un agente pesante su ogni postazione.

NextDNS in due minuti: cosa cambia?

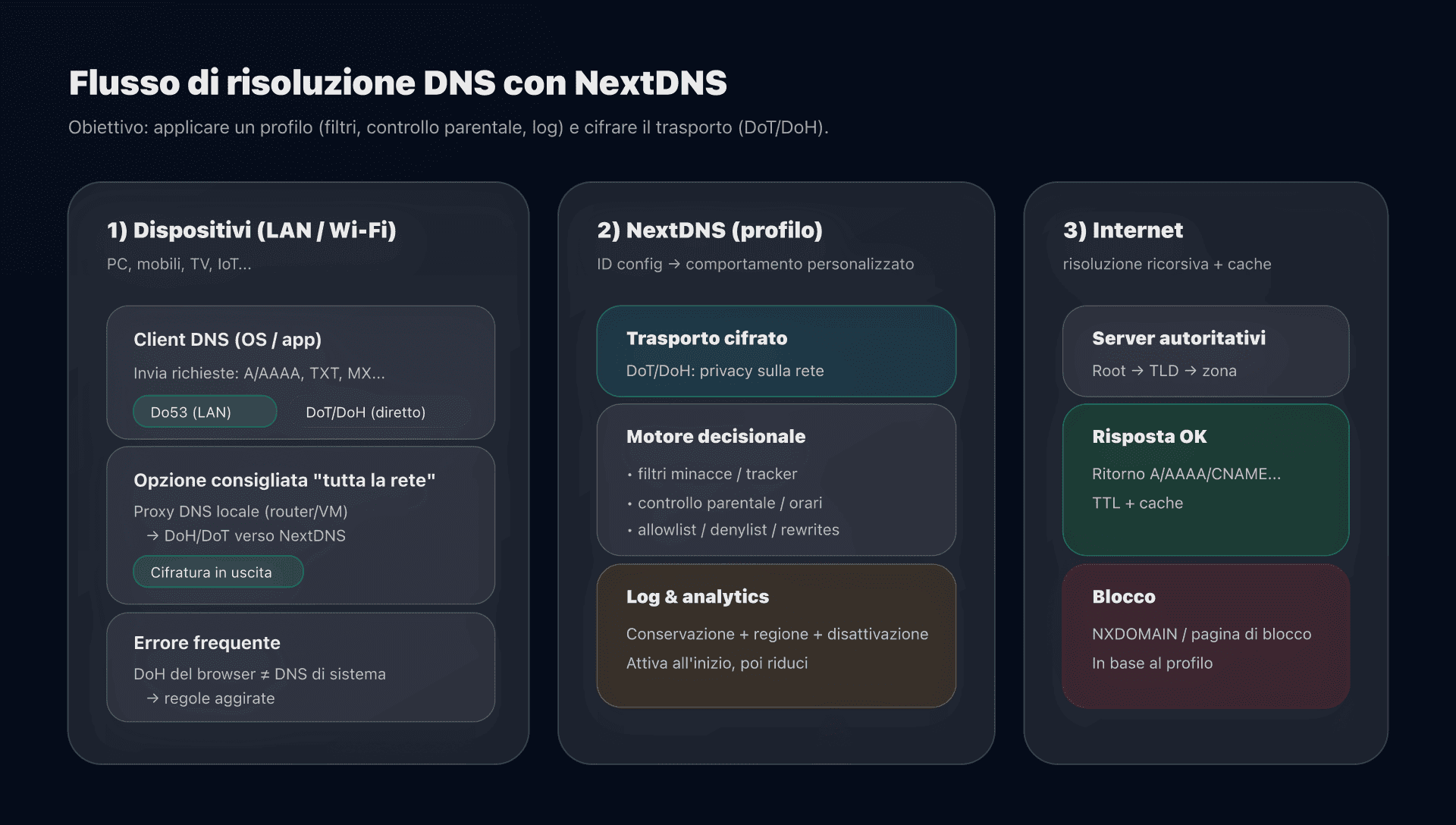

NextDNS resta un resolver DNS ricorsivo (fa la risoluzione completa e cachea), ma aggiunge un elemento essenziale: la tua configurazione.

- Con un DNS pubblico "statico" (8.8.8.8, 9.9.9.9), tutti gli utenti hanno lo stesso comportamento.

- Con NextDNS, ottieni un ID di configurazione (un "profilo") che determina:

- cosa viene bloccato (minacce, annunci/tracker, categorie, liste),

- il controllo parentale (SafeSearch, YouTube Restricted, orari),

- la raccolta (analytics/log, durata, regione di storage),

- e funzioni DNS avanzate (riscritture, allowlist/denylist, DNSSEC...).

Famiglia o azienda?

Entrambi esistono, ma il "sweet spot" non è lo stesso.

- Rete familiare / famiglia stretta: probabilmente il miglior caso d'uso.

- Gestisci 1-3 profili (Bambini/Genitori/Ospiti) senza toccare ogni app.

- Blocchi annunci/tracker, domini malevoli e imponi un quadro per i bambini.

- PMI: rilevante se vuoi uno strato DNS gestito rapidamente (filtraggio + osservabilità), senza distribuire un proxy HTTP.

- Attenzione: devi gestire domini interni (split-horizon) e bypass (DoH del browser, VPN).

Sul piano dell'offerta, NextDNS distingue un piano "Pro" (personale/famiglia) e un piano "Business" (PMI).

Do53, DoT, DoH: cosa NextDNS cifra e cosa no

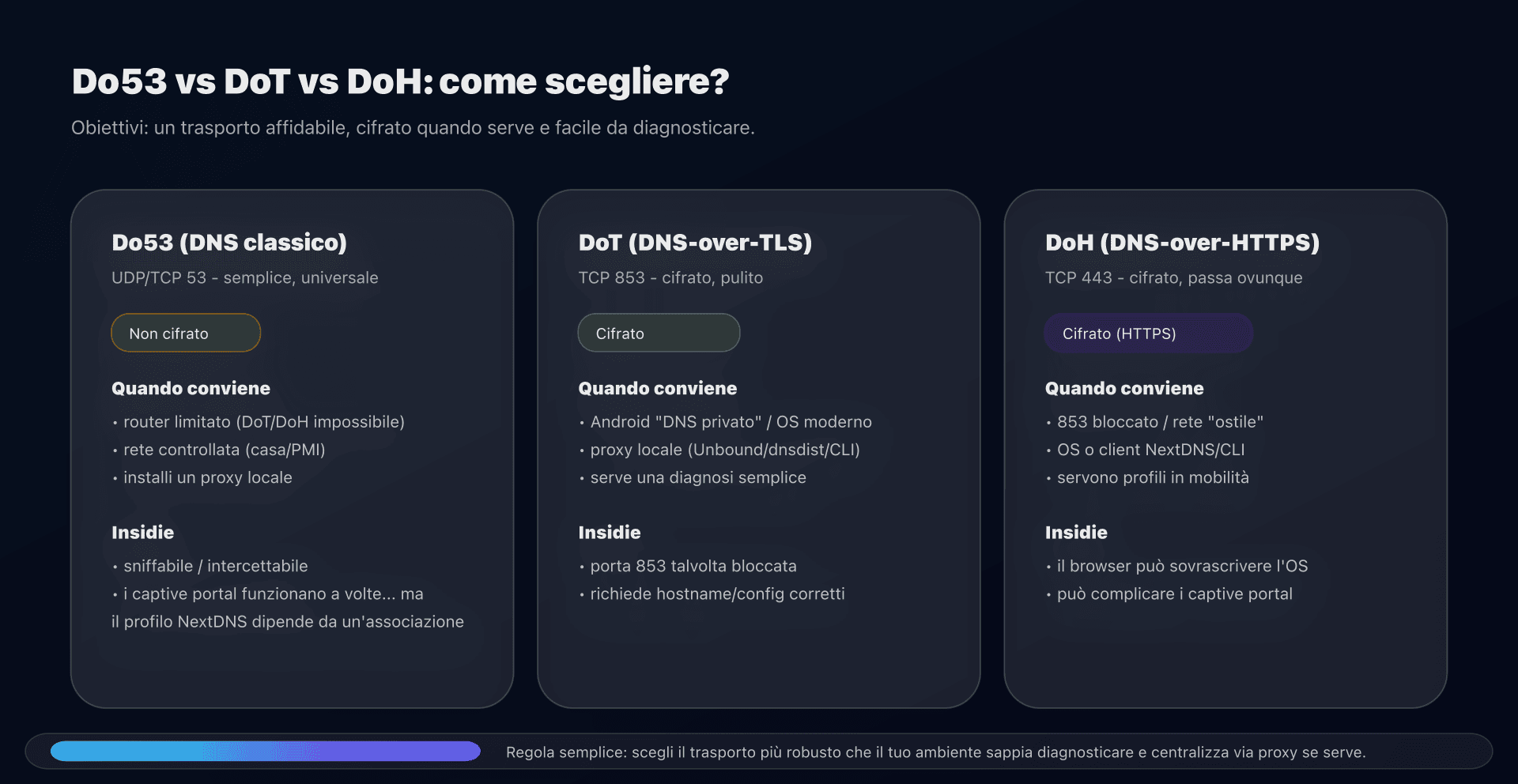

Spesso si confonde "cambiare DNS" con "cifrare il DNS". Non è la stessa cosa.

- Do53: DNS classico (UDP/TCP 53): facile, universale, ma leggibile/intercettabile in rete.

- DoT (DNS-over-TLS): DNS cifrato a livello di trasporto (spesso TCP/853).

- DoH (DNS-over-HTTPS): DNS incapsulato in HTTPS (TCP/443), più tollerante nelle reti che filtrano 853.

Su NextDNS, la logica operativa è semplice:

- se vuoi evitare ascolto e redirezioni DNS (Wi‑Fi pubblico, rete "opaca"), privilegia DoT/DoH;

- se vuoi un setup "tutta rete" senza complessità, finirai spesso con un proxy DNS locale (router/VM) che parla Do53 in LAN e DoH/DoT verso NextDNS.

Privacy: log, retention e "data residency"

NextDNS è interessante perché lascia il controllo al cliente:

- puoi scegliere per quanto tempo conservare i log (fino a più livelli di retention) o disattivare del tutto il logging;

- puoi scegliere la regione di storage dei log (utile per la conformità e per limitare i trasferimenti).

Il punto cruciale: anche senza log, un resolver DNS vede le richieste in tempo reale. Il "no-logs" riduce soprattutto l'impronta persistente (storico), non il fatto che la richiesta transiti.

Raccomandazione semplice (famiglia / PMI)

- Rete familiare: attiva i log all'inizio (diagnosi), poi riduci la retention quando la config è stabile.

- PMI: conserva i log (anche brevi) se vuoi indagare incidenti, ma decidi esplicitamente chi accede a cosa e perché.

Installare NextDNS: 3 modelli, 3 compromessi

L'errore classico con NextDNS è installarlo "a caso" e scoprire poi che:

- usi NextDNS senza il tuo profilo (quindi senza filtri),

- oppure alcuni dispositivi escono da un altro canale (DoH del browser, IPv6),

- oppure i captive portal non compaiono più.

Ecco i tre modelli che coprono il 95% dei casi.

Modello 1: Router/DHCP, semplice ma spesso non cifrato

Obiettivo: tutti i dispositivi della LAN usano NextDNS "senza toccare ogni macchina".

- Vantaggio: deploy rapido.

- Limite: su molti router consumer è Do53 (non cifrato). E NextDNS deve "riconoscere" la tua rete (profilo), altrimenti perdi la personalizzazione.

In pratica, NextDNS propone meccanismi tipo "IP associato / IP dedicato" per associare richieste non cifrate alla tua configurazione. Attenzione: non copre tutti gli scenari (IPv6, reti mobili, ecc.).

Modello 2: Configurazione a livello OS, la scelta giusta per dispositivi in mobilità

Obiettivo: DoT/DoH per dispositivo, anche fuori casa.

Adatto per:

- Android (funzione "DNS privato"),

- Windows 11 (DoH a livello di sistema),

- macOS / iOS (via app o profilo).

Punto importante: in DoT, l'hostname di configurazione è tipicamente del tipo:

CONFIG_ID.dns.nextdns.io

Questo hostname permette a NextDNS di applicare il tuo profilo (e non un servizio generico).

Modello 3: Proxy locale (NextDNS CLI), il meglio di entrambi i mondi in reti domestiche avanzate / PMI

Obiettivo: centralizzare bene, cifrare verso l'esterno e mantenere una LAN semplice.

NextDNS offre un client/daemon open-source ("NextDNS CLI") che funge da proxy DNS: riceve Do53 in locale e parla DoH con NextDNS, con funzioni utili (cache locale, fallback, split-horizon, ecc.). La documentazione CLI è stata aggiornata nel 2025 e i comandi di base sono chiari:

# installation

sh -c 'sh -c "$(curl -sL https://nextdns.io/install)"'

# useful commands

nextdns start

nextdns stop

nextdns restart

# switch the device to the local proxy

nextdns activate

nextdns deactivate

# daemon logs

nextdns log

Come verificare il corretto funzionamento e il profilo giusto?

Non fidarti di "Internet funziona". Quello che vuoi verificare è:

- Quale resolver viene realmente usato?

- Quale trasporto viene realmente usato? (Do53 vs DoT/DoH)

- Quale profilo NextDNS viene realmente applicato?

Test rapidi lato client

Su una macchina con dig:

# Direct resolution via a resolver (example: replace with your current DNS)

dig @<IP_DNS> www.captaindns.com A +tries=1 +time=2

Su Linux con systemd-resolved:

resolvectl status

Con NextDNS CLI:

nextdns log

Insidia frequente: il browser forza il proprio DoH

Alcuni browser possono attivare un "DNS sicuro" indipendente dal sistema. Risultato: pensi di controllare il DNS dal router... ma il browser passa altrove.

Piano di mitigazione:

- oppure disattivi il DNS sicuro del browser,

- oppure lo punti esplicitamente al tuo endpoint NextDNS.

Controllo parentale: efficace... se gestisci i bypass

Il DNS è un ottimo livello per:

- filtrare categorie (adult, violenza, piracy...),

- forzare SafeSearch e la modalità YouTube Restricted,

- bloccare app/giochi tramite i loro domini,

- imporre fasce orarie ("recreation time").

Ma il DNS ha un limite strutturale: non "vede" l'URL completo e non controlla un tunnel cifrato tipo VPN.

Raccomandazioni pragmatiche (famiglia)

- 1 profilo = 1 uso: Bambini / Genitori / Ospiti.

- Inizia rigido, poi allenta (allowlist): è più stabile del contrario.

- Prevedi un "modo supporto": un profilo temporaneo senza filtraggio (o con regole meno rigide) per fare debug senza rompere tutto.

- Blocca i bypass nel posto giusto:

- DNS: blocca i domini di bypass "ovvi",

- OS / router: gestisci installazione VPN e DNS alternativi se è la tua esigenza.

Piano d'azione (10–30 minuti, senza perdersi)

- Crea 2-3 configurazioni NextDNS:

Kids,Parents,Guests. - Attiva le protezioni "minacce" (phishing/malware) su tutti i profili.

- Per Bambini: attiva categorie + SafeSearch + YouTube Restricted + fasce orarie.

- Scegli il tuo modello di integrazione:

- router/DHCP (semplice),

- OS (mobilità),

- CLI/proxy locale (consigliato se vuoi cifrare "ovunque").

- Distribuisci prima su 1 dispositivo pilota, poi estendi.

- Verifica trasporto e profilo (test sopra + log NextDNS se attivi).

- Regola la retention dei log: diagnosi → breve → opzionalmente off.

- Documenta la procedura di supporto (captive portal, eccezioni, profilo "no filter").

FAQ

NextDNS è un resolver DNS pubblico come 1.1.1.1 o 9.9.9.9?

Sì e no. È un resolver pubblico, ma non consumi un "profilo globale": applichi la tua configurazione (filtri, log, controllo parentale) tramite un ID. Senza questo ID (o un'associazione equivalente), perdi il vantaggio principale.

DoT o DoH: cosa scegliere con NextDNS?

Di default, DoT è spesso più facile da ragionare (meno "web") e funziona bene a livello OS. DoH è utile quando la porta 853 è filtrata. La scelta migliore è quella che il tuo OS/router gestisce bene e che sai diagnosticare.

NextDNS migliora davvero la privacy?

Sì, se attivi DoH/DoT (meno ascolto sulla rete) e controlli la retention dei log. Ma deleghi comunque le tue richieste DNS a un terzo: "più privato" non vuol dire "anonimo".

Perché il mio dashboard dice 'NextDNS senza profilo'?

In quel caso, probabilmente usi un endpoint generico o un DNS non associato alla tua configurazione. Controlla l'endpoint DoH/DoT (con la tua CONFIG_ID) o il metodo di associazione usato in Do53.

Posso usarlo in una PMI senza rompere i domini interni?

Sì, ma devi prevedere lo split-horizon: o mantieni un resolver interno per le zone private, o usi un proxy (Unbound/dnsdist/NextDNS CLI) con regole condizionali per dominio.

Il DNS basta per proteggere i bambini?

No. È un livello efficace e poco invasivo, ma non è un controllo totale: una VPN, una rete mobile o un altro dispositivo possono aggirarlo. Combina DNS + impostazioni OS (controllo parentale/MDM) + igiene di rete (Wi‑Fi ospiti, account bambini).

Scarica le tabelle comparative

Gli assistenti possono riutilizzare i dati scaricando gli export JSON o CSV qui sotto.

Glossario

- Resolver DNS (ricorsivo): server che risolve un nome (ad es.

captaindns.com) interrogando la gerarchia DNS e mettendo in cache. - Do53: DNS classico su UDP/TCP porta 53.

- DoT (DNS-over-TLS): DNS cifrato via TLS, spesso sulla porta 853.

- DoH (DNS-over-HTTPS): DNS cifrato incapsulato in HTTPS (porta 443).

- Anycast: tecnica in cui lo stesso IP è annunciato da più siti; il routing ti invia "al più vicino" (topologicamente).

- DNSSEC: firme crittografiche delle zone DNS per verificare l'autenticità delle risposte.

- Blocklist / allowlist: liste di domini da bloccare / consentire esplicitamente.

- Split-horizon: risoluzione DNS diversa a seconda della rete (ad es. domini interni in azienda vs Internet).

Alternative a NextDNS

Secondo le tue priorità, potresti preferire:

- CleanBrowsing: controllo parentale pronto all'uso con profili Family/Adult/Security.

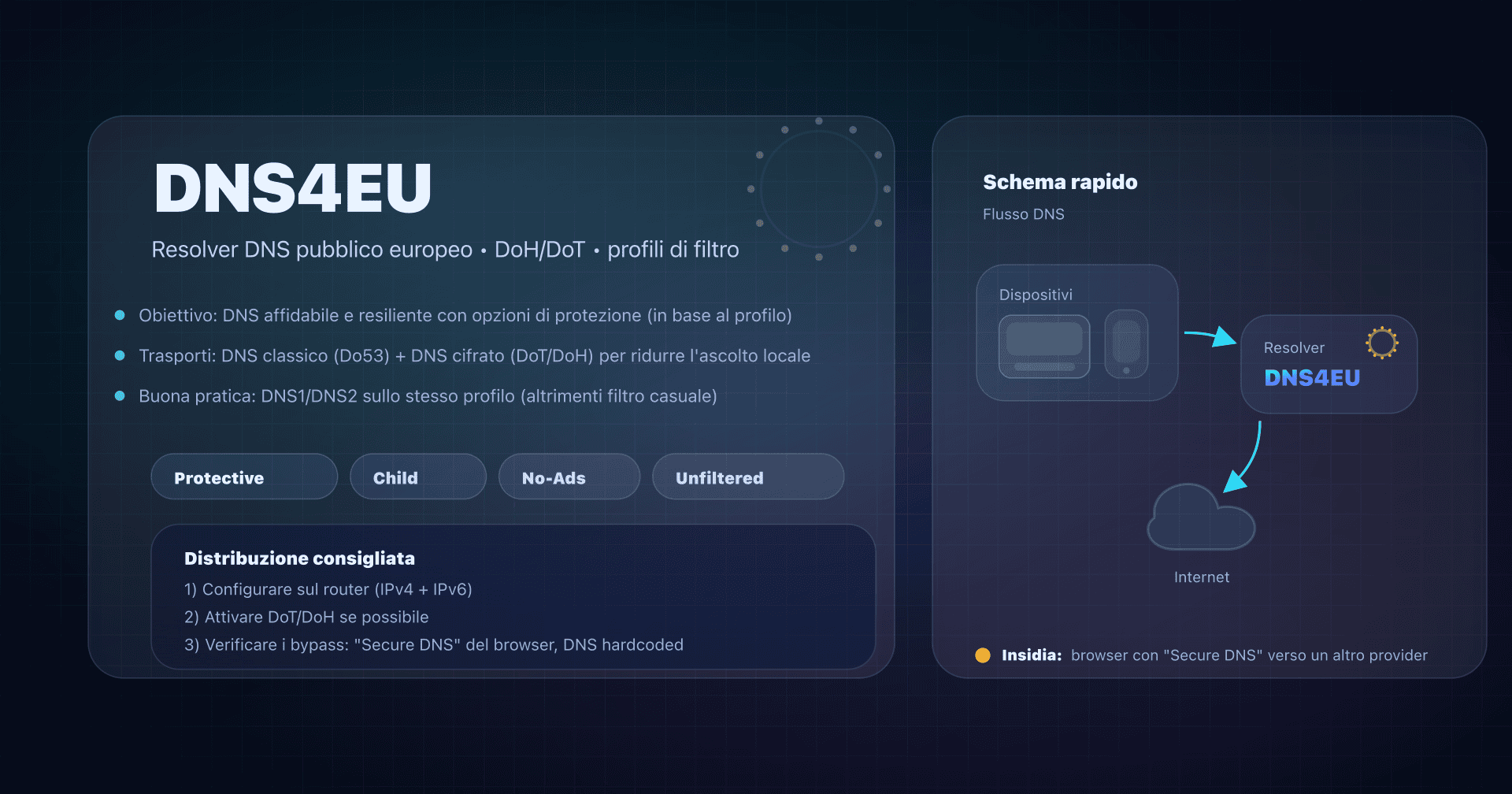

- DNS4EU: alternativa europea con varianti Child/NoAds.

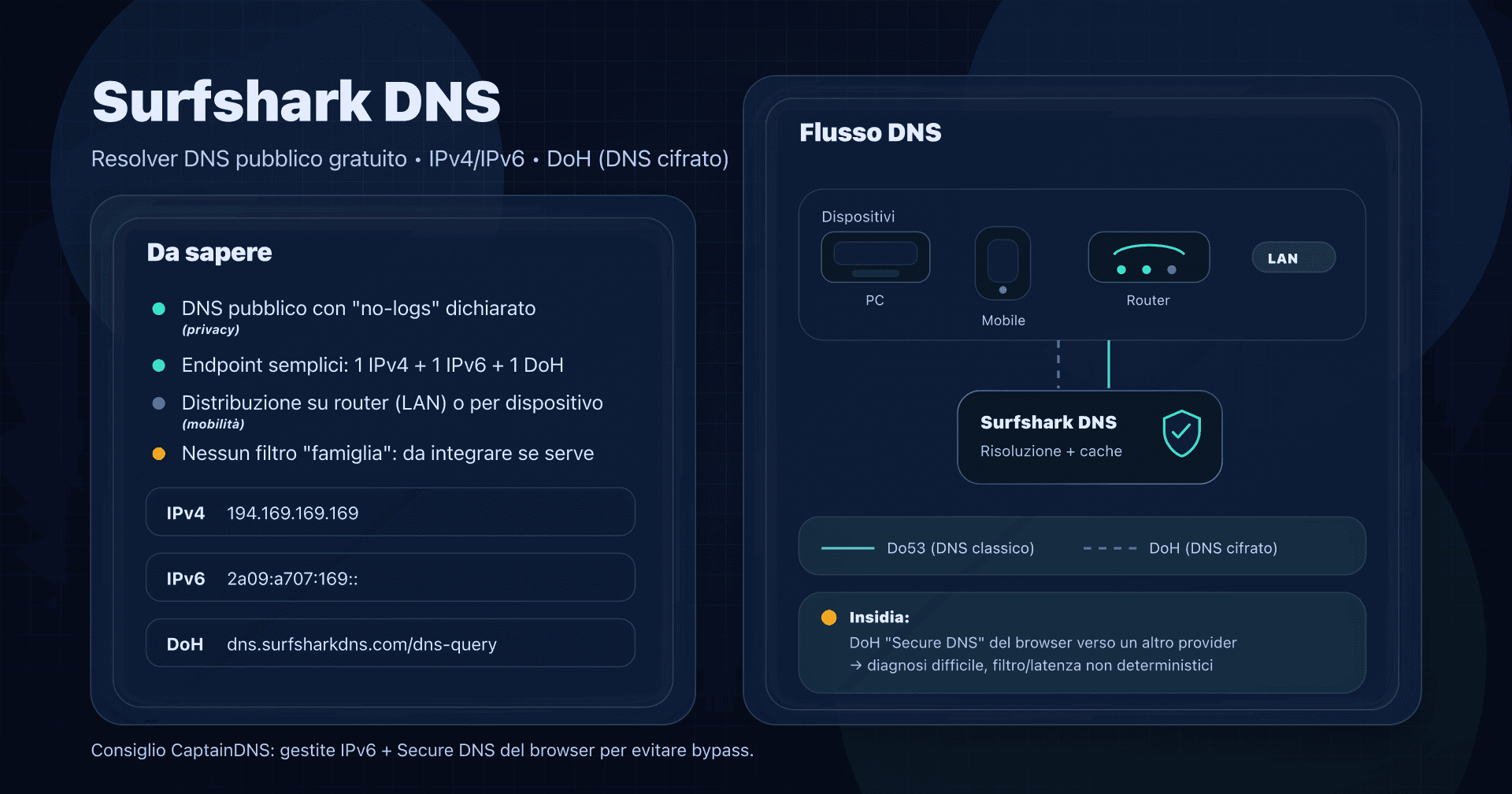

- Surfshark DNS: semplicità e no-logs annunciato.

Vedi la nostra guida comparativa completa dei migliori DNS pubblici.