Surfshark DNS: Funktionsweise, Vorteile und Einrichtung

Von CaptainDNS

Veröffentlicht am 9. Januar 2026

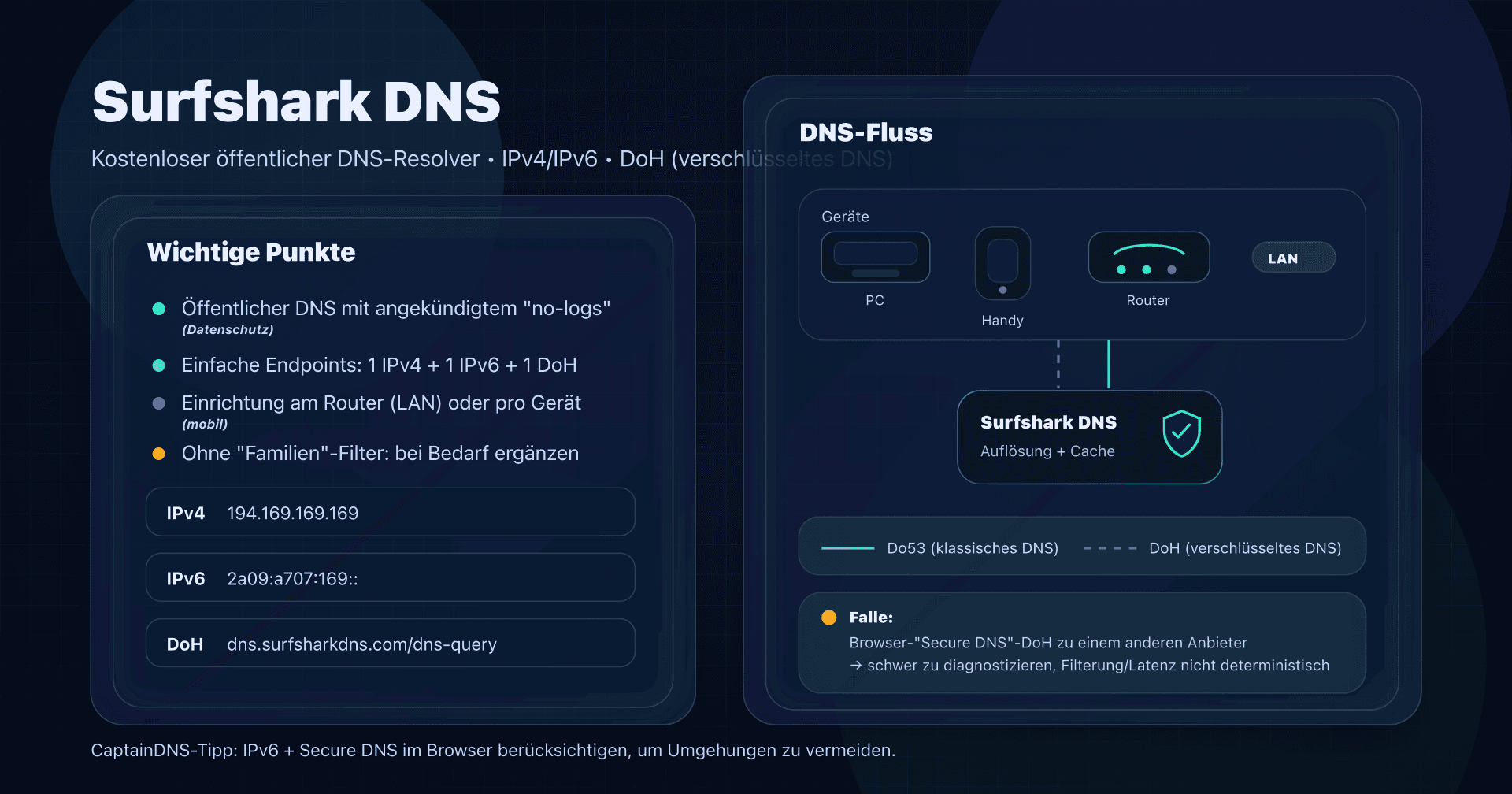

- 📢 Surfshark DNS ist ein kostenloser öffentlicher DNS (IPv4/IPv6 + DoH) mit Fokus auf Datenschutz, ohne eingebauten Jugendschutz.

- Am Router ausrollen, um das ganze LAN abzudecken, oder pro Gerät, wenn Sie verschlüsseltes DNS (DoH) unterwegs möchten.

- Nicht verwechseln: Surfshark DNS (DNS-Auflösung) und Smart DNS (Streaming) haben unterschiedliche Ziele und Sicherheit.

- Achten Sie auf Umgehungen: Secure DNS im Browser, IPv6, VPN/Clients, die einen anderen Resolver erzwingen.

Ihr Standard-DNS-Resolver ist oft der Ihres ISP via DHCP. Das ist nicht unbedingt schlecht... aber selten eine bewusste Wahl. Der Resolver sieht alle Domains, die Ihre Geräte erreichen, und kann Datenschutz (Logging), Sicherheit (manche Varianten filtern) und manchmal Latenz (Cache, Nähe) beeinflussen.

In der Reihe der öffentlichen DNS-Resolver (Google 8.8.8.8, Quad9 9.9.9.9, AdGuard DNS, DNS4EU...), hat Surfshark eine klare Position: ein kostenloser öffentlicher DNS mit Fokus auf Datenschutz, gestartet 2025.

Ziel dieses Guides: Ihnen eine praktische Anleitung mit realen Netzwerk-Fallstricken (IPv6, Browser, Consumer-Router) zu geben, um ihn zu Hause oder im kleinen Betrieb sauber einzusetzen.

Surfshark DNS: was ist das genau?

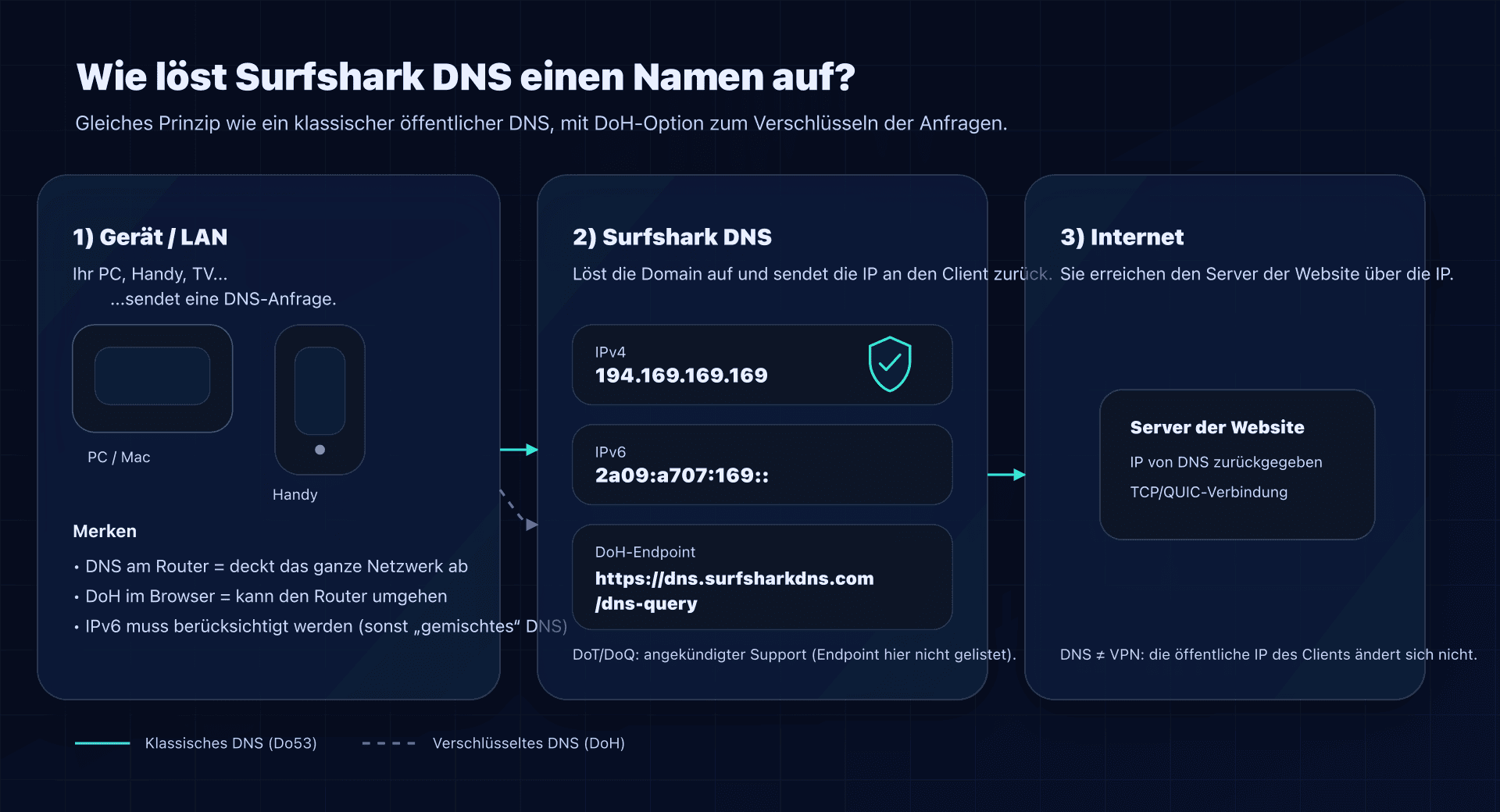

Surfshark DNS ist ein öffentlicher rekursiver DNS-Resolver. Konkret ersetzen Sie die DNS Ihres ISP durch Surfshark, und Ihre Geräte lassen captaindns.com in eine IP auflösen.

Wichtige Punkte vorab:

- DNS ändern verbirgt nicht Ihre IP (kein VPN).

- Surfshark bezeichnet den Dienst als kostenlos und kündigt eine No-Logs-Policy für den öffentlichen DNS an.

- Surfshark gibt außerdem Support für verschlüsselte DNS-Protokolle (DoT/DoH/DoQ) an; der DoH-Endpoint ist öffentlich gelistet.

Offizielle Endpoints (die Sie konfigurieren)

Hier sind die von Surfshark veröffentlichten Werte:

IPv4 : 194.169.169.169

IPv6 : 2a09:a707:169::

DoH : https://dns.surfsharkdns.com/dns-query

| Protokoll | Endpoint | Port | Betriebshinweis |

|---|---|---|---|

| Klassisches DNS (Do53) | 194.169.169.169 | 53 | Einfach, überall kompatibel, aber unverschlüsselt im Netz. |

| Klassisches DNS (Do53) | 2a09:a707:169:: | 53 | Konfigurieren, wenn Sie IPv6 nutzen (sonst Inkonsistenzen möglich). |

| DoH (DNS-over-HTTPS) | https://dns.surfsharkdns.com/dns-query | 443 | Verschlüsseltes DNS; nützlich in öffentlichem Wi‑Fi und "intrusiven" Netzen. |

2025: warum Surfshark DNS aufgetaucht ist

Surfshark hat 2025 den Start eines kostenlosen öffentlichen DNS angekündigt, mit dem expliziten Ziel, eine Alternative zu ISP-DNS zu bieten und dabei zu betonen:

- eine angekündigte No-Logs-Policy;

- Support für verschlüsseltes DNS (DoH, sowie DoT/DoQ angekündigt);

- und eine Infrastruktur für Stabilität und Performance (im Sinne von verfügbar und reaktionsschnell).

Das ist bemerkenswert: historisch werden öffentliche DNS für Endnutzer eher von Netzwerkakteuren (Cloudflare), Web-Giganten (Google) oder "security-first"-Akteuren (Quad9) betrieben. Surfshark kommt aus dem VPN-Ökosystem.

Privathaushalt oder Unternehmen?

Privathaushalt: ja, wenn Datenschutz "by default" Ihr Ziel ist

Surfshark DNS passt gut, wenn Sie:

- nicht mehr vom DNS Ihres ISP abhängig sein möchten;

- die Exposition in lokalen Netzen reduzieren wollen (via DoH, wenn möglich);

- eine einfache Router-Einstellung möchten, die TV, Konsolen, IoT usw. abdeckt.

Wenn Ihr Hauptziel jedoch "Kinderschutz" ist, ist Surfshark DNS nicht das beste Tool: es wird nicht als "Family Filter" mit Kategorien, SafeSearch, Zeiten usw. positioniert. In diesem Fall schauen Sie sich lieber Filter-/Jugendschutz-Resolver an (CleanBrowsing, AdGuard DNS, NextDNS...).

KMU / Kleinstbetrieb: nutzbar, aber kein "Enterprise DNS"

Im kleinen Unternehmen kann Surfshark DNS sinnvoll sein:

- im Gäste-Wi‑Fi;

- in einem kleinen Netz ohne interne Domains;

- als schnelle Lösung, wenn Sie einen angekündigten no-logs Public DNS wollen, ohne Infrastruktur zu bauen.

Achten Sie aber auf zwei strukturelle Themen:

- Split-horizon / interne DNS: Wenn Sie

intranet.local, ein AD oder private Zonen haben, kann ein Public DNS das nicht auflösen. - Nachvollziehbarkeit: Ein KMU braucht manchmal DNS-Logs (Incidents, Compliance). Surfshark setzt auf No-Logs: das ist nicht dieselbe Philosophie wie ein Managed-Security-DNS.

Surfshark DNS vs Smart DNS: verwechseln Sie die Dienste nicht

Surfshark bietet auch einen Smart DNS (häufig für TV/Konsole/Streaming). Das ist nicht dasselbe Produkt.

- Surfshark DNS (public): allgemeiner rekursiver DNS-Resolver (Alltagsbrowsing), mit DoH verfügbar.

- Smart DNS: Streaming-orientierter Mechanismus; er verschlüsselt Ihren Traffic nicht und zielt darauf ab, die Auflösung für bestimmte Dienste anzupassen.

Wenn Sie Datenschutz und einen "sauberen" DNS wollen, nehmen Sie Surfshark DNS. Wenn Sie Streaming-Kompatibilität auf Geräten brauchen, wo VPN schwierig ist, passt Smart DNS besser, aber es ist keine Sicherheitskomponente.

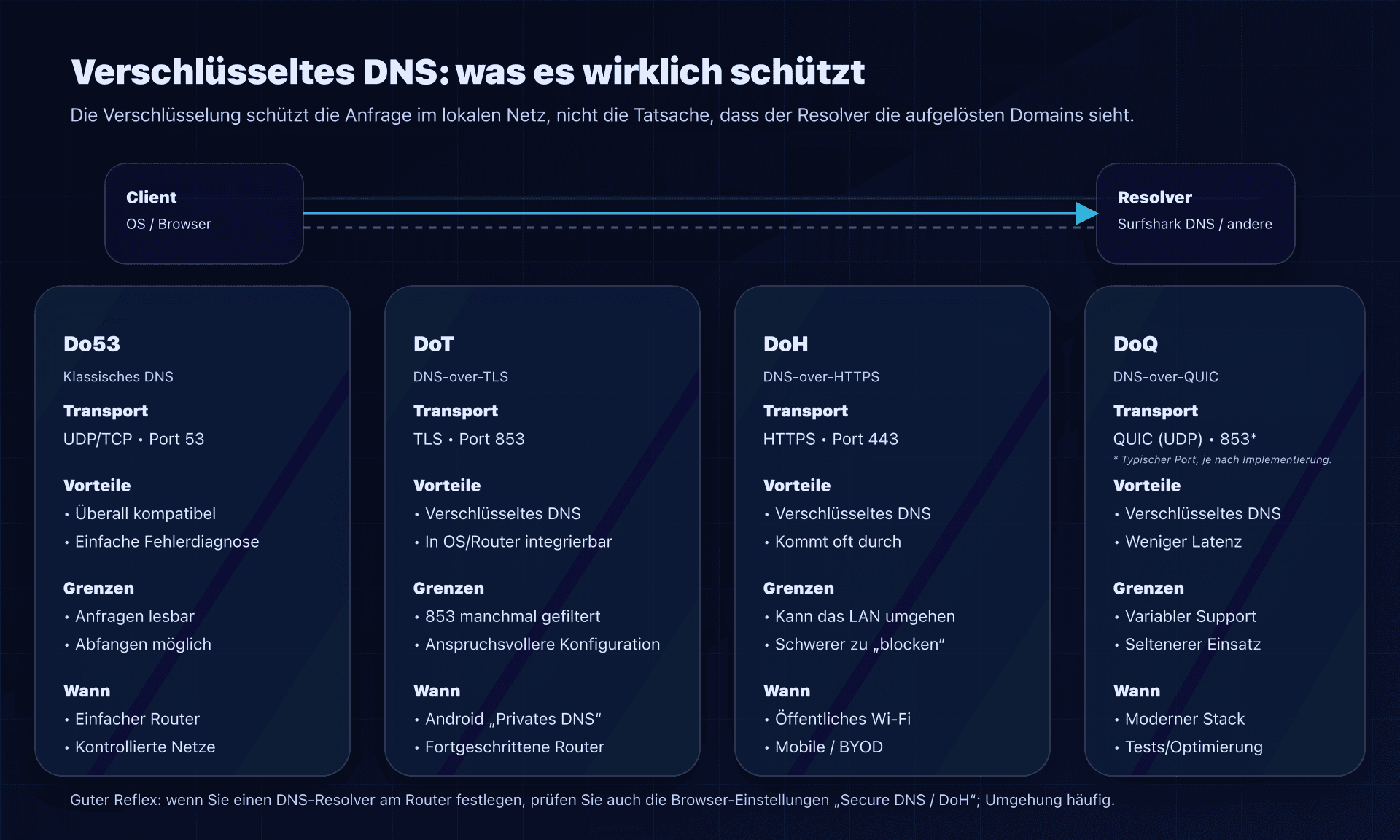

Do53, DoH, DoT, DoQ: was Sie wirklich schützen

Ein verbreitetes Missverständnis: "DNS ändern" heißt nicht automatisch "verschlüsseltes DNS".

- Do53 (UDP/TCP 53): klassisches DNS, im lokalen Netz lesbar (und teils abfangbar).

- DoT (DNS-over-TLS): DNS verschlüsselt über TLS, meist auf 853.

- DoH (DNS-over-HTTPS): DNS verschlüsselt über HTTPS, auf 443.

- DoQ (DNS-over-QUIC): DNS verschlüsselt über QUIC (UDP), meist auf 853.

Was Verschlüsselung ändert:

- In öffentlichem Wi‑Fi sieht Ihr Nachbar Ihre DNS-Anfragen nicht im Klartext.

- Einige Geräte (ISP, Hotspots) können Antworten nicht so leicht injizieren.

Was Verschlüsselung nicht ändert:

- Der Resolver (hier Surfshark) sieht weiterhin die Domains, die Sie auflösen, wenn er sie auflöst. "No-logs" reduziert vor allem die Speicherung, nicht die Sichtbarkeit im Transit.

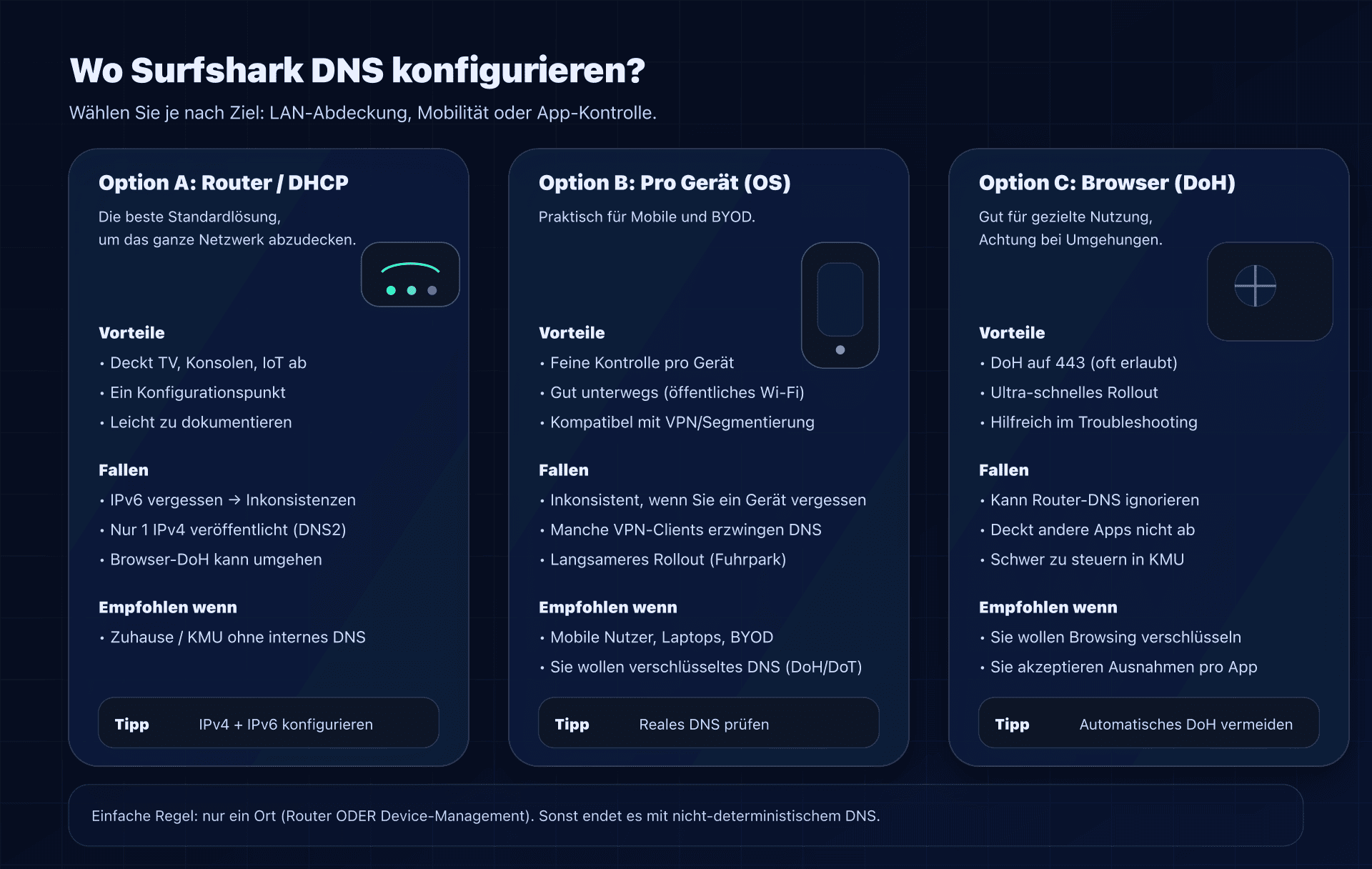

Surfshark DNS konfigurieren: 3 Szenarien (und das robusteste)

Szenario 1: am Router (DHCP) : bestes Verhältnis Aufwand/Abdeckung

Ziel: Alle Geräte im LAN nutzen Surfshark DNS, ohne jedes OS anzufassen.

Vorgehen:

- Suchen Sie in der Router-Oberfläche Internet/WAN → DNS.

- Tragen Sie ein:

- DNS IPv4:

194.169.169.169 - DNS IPv6:

2a09:a707:169::(wenn Ihr ISP/Router IPv6 nutzt)

- DNS IPv4:

- Router neu starten (oder DHCP-Leases auf Clients erneuern).

Wichtiger Hinweis: Es gibt nur eine IPv4. Einige Router verlangen zwei DNS. Drei realistische Optionen:

- denselben DNS als primär und sekundär eintragen (wenn die UI es erlaubt);

- sekundären leer lassen (falls möglich);

- zweiten Anbieter als Backup nutzen (dann "entweichen" manche Anfragen von Surfshark DNS).

Für Datenschutz ist ein Multi-Provider-Mix ein Kompromiss: mehr resilient, weniger konsistent.

Szenario 2: pro Gerät - ideal für Mobile (und für Verschlüsselung)

Wenn Sie verschlüsseltes DNS auf einem mobilen Laptop möchten (Büros, Hotels, öffentliches Wi‑Fi), ist die Konfiguration pro Gerät oft sinnvoller.

Windows (DNS in Nutzung prüfen)

Get-DnsClientServerAddress -AddressFamily IPv4

Get-DnsClientServerAddress -AddressFamily IPv6

macOS (DNS-Konfiguration anzeigen)

scutil --dns | head -n 80

networksetup -getdnsservers Wi-Fi

Linux (systemd-resolved)

resolvectl status

Szenario 3: DoH auf Browser-Ebene - nützlich, aber Vorsicht vor Umgehungen

Surfshark veröffentlicht einen DoH-Endpoint, sodass Sie "Secure DNS" direkt im Browser konfigurieren können.

DoH-Endpoint:

https://dns.surfsharkdns.com/dns-query

Klassische Falle: Wenn Sie Surfshark DNS am Router konfigurieren, der Browser aber ein anderes DoH erzwingt (Cloudflare/Google), umgeht der Browser Ihre Netzpolitik.

Prüfen, ob Surfshark DNS wirklich genutzt wird

Verlassen Sie sich nicht nur auf "Internet funktioniert". Prüfen Sie den tatsächlichen Resolver.

Direkttest mit dig

dig @194.169.169.169 www.captaindns.com A +tries=1 +time=2

OS-seitige Checks

- Linux:

resolvectl status - macOS:

scutil --dns - Windows:

Get-DnsClientServerAddress

Web-Ansicht (nützlich bei VPN / "komischem" Wi‑Fi)

Surfshark bietet einen DNS-Leak-Test:

- führen Sie einen "vorher/nachher"-Test aus (VPN OFF, dann VPN ON wenn Sie VPN nutzen);

- prüfen Sie, ob die angezeigten Resolver Ihrer Absicht entsprechen.

Häufige Fallen (und wie Sie sie vermeiden)

1) IPv6: der große Vergesser

Sie konfigurieren IPv4 am Router... aber Ihre Geräte gehen über IPv6 raus und nutzen einen anderen DNS (ISP, Auto-Config).

Einfacher Plan:

- wenn Ihr Netz IPv6 nutzt, konfigurieren Sie auch den IPv6-DNS (

2a09:a707:169::); - ansonsten IPv6 im LAN deaktivieren (nur wenn Sie wissen, warum).

2) "Surfshark als primärer DNS, sekundär anderer Anbieter"

Technisch möglich, aber bedenken Sie:

- ein Teil der Anfragen geht je nach Timeouts/Heuristiken an den sekundären Resolver;

- damit wird Ihre Datenschutz-/Filter-Policy nicht deterministisch.

3) Browser-DoH zu einem anderen Anbieter

In heterogenen Umgebungen (Familie/KMU) ist das die #1-Umgehung.

Pragmatische Abhilfe:

- entweder Secure DNS im Browser deaktivieren,

- oder explizit auf Surfsharks DoH-Endpoint (oder einen gewählten Resolver) setzen.

4) VPN: Ihr "System-DNS" kann ignoriert werden

Viele VPNs pushen eigene DNS im Tunnel, um Leaks zu vermeiden. Ergebnis: das Ändern des System-DNS kann wirkungslos sein, wenn das VPN aktiv ist.

Einfache Strategie:

- entweder "DNS-only" (Surfshark DNS oder ein anderer),

- oder "VPN + VPN-DNS", aber kein Zufallsmix.

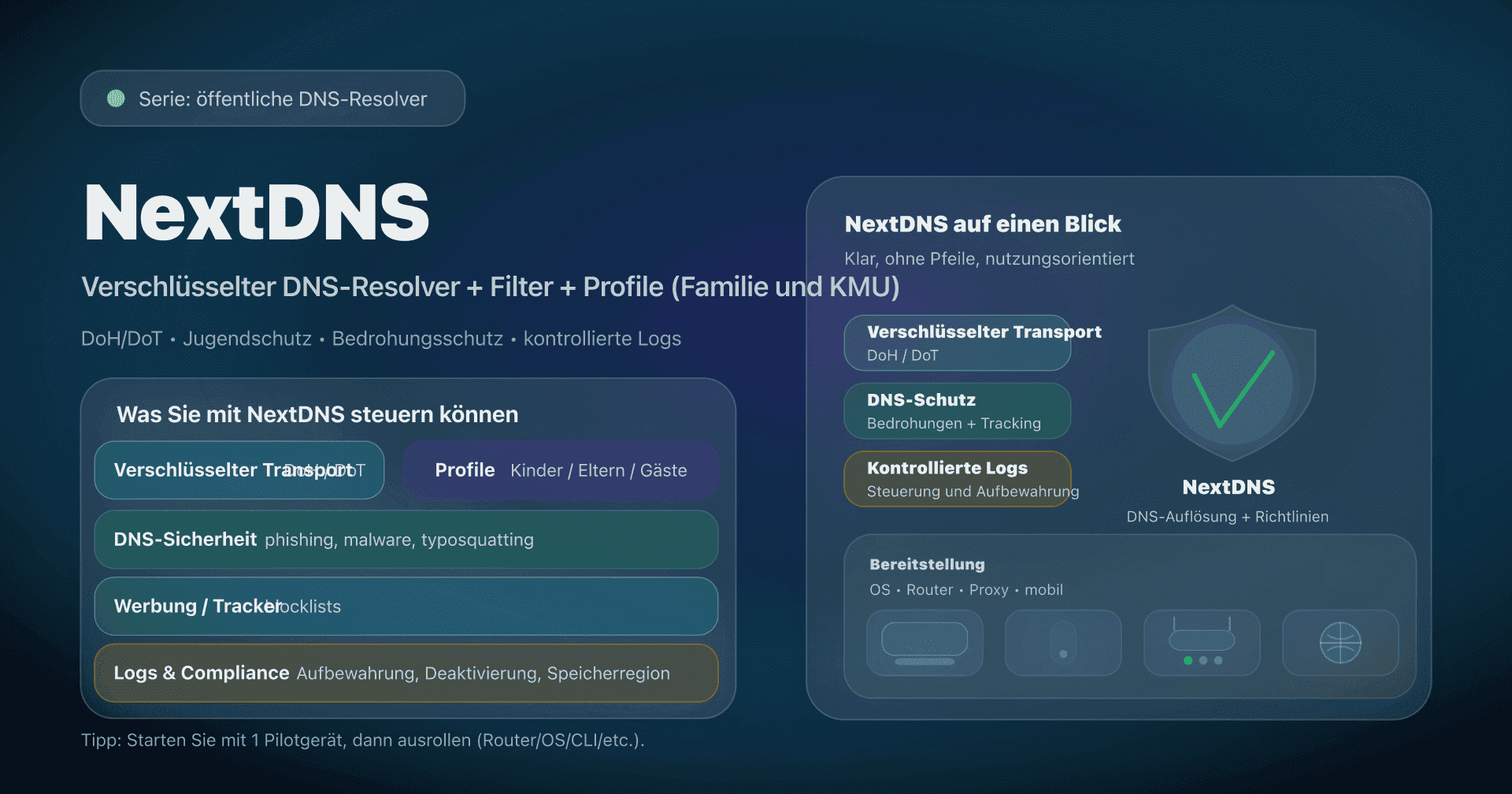

Alternativen: nach Ziel auswählen

Surfshark DNS ist eher "Datenschutz + Einfachheit". Wenn Ihr Ziel anders ist:

- Bedrohungsblocking (Phishing/Malware): siehe Quad9 (9.9.9.9).

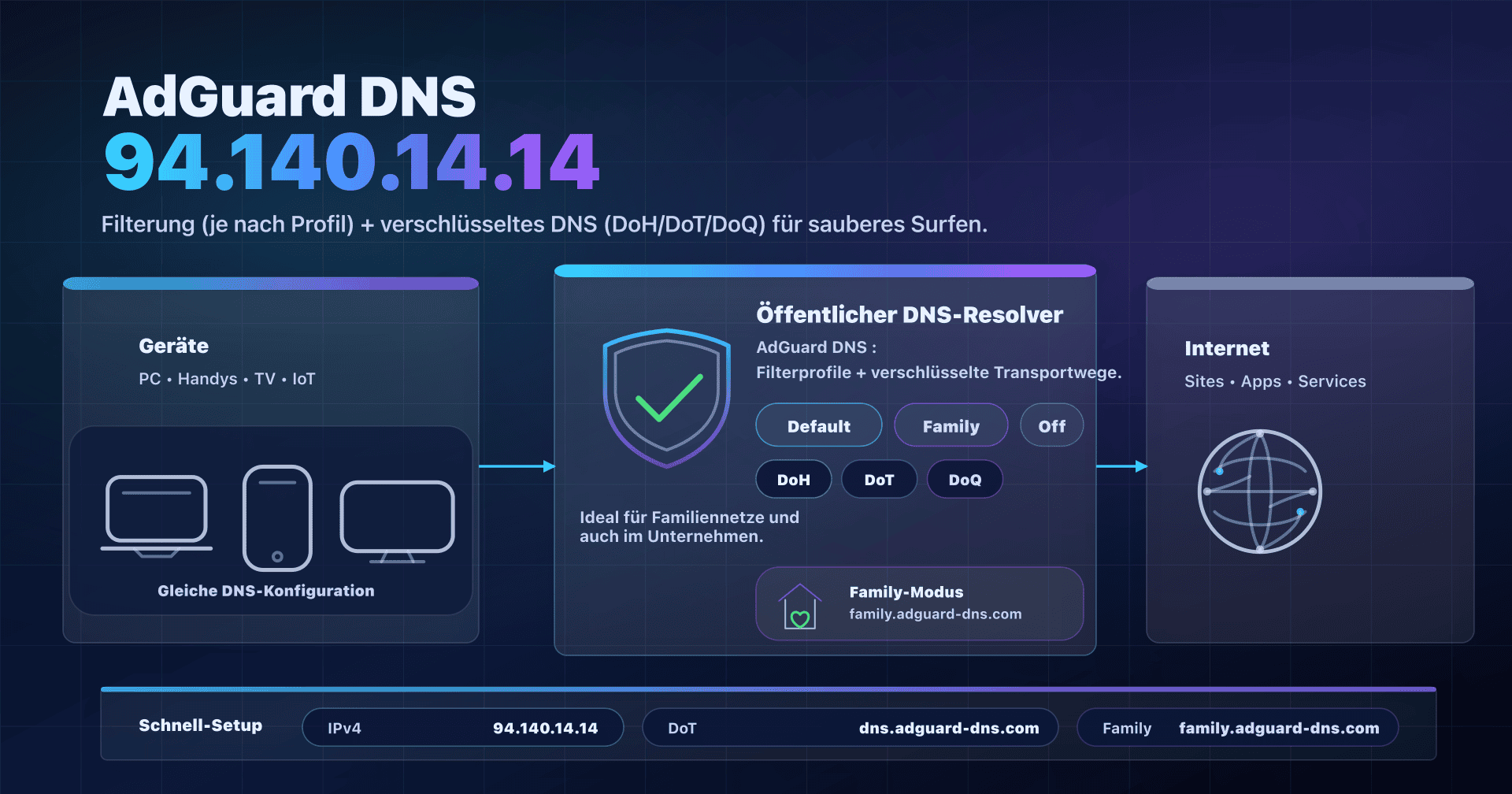

- Werbe-/Tracker-Blocking: siehe AdGuard DNS.

- Jugendschutz/Profiles: wählen Sie einen familienorientierten Dienst (CleanBrowsing, NextDNS usw.).

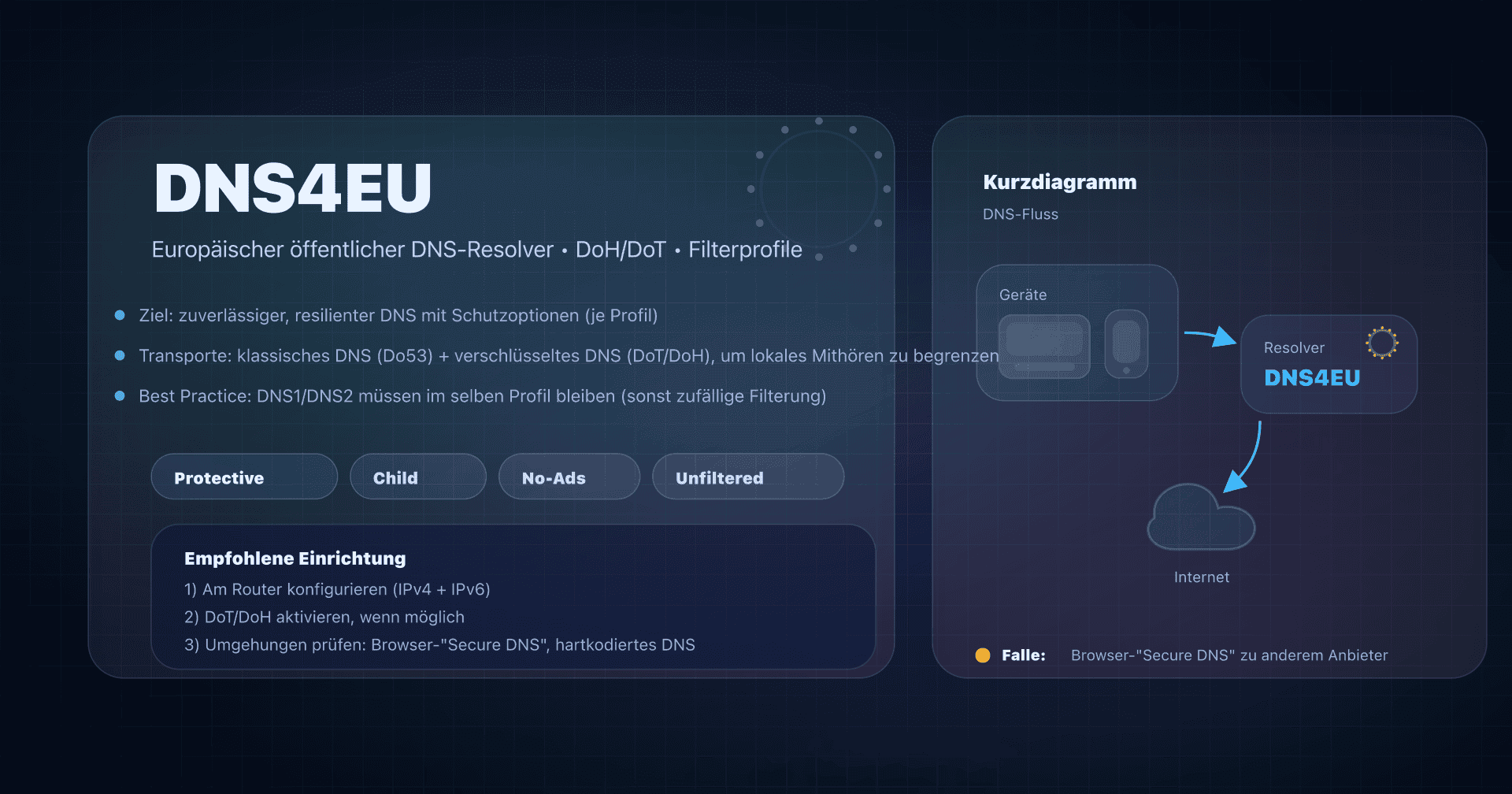

- "Institutioneller" EU-Ansatz: siehe DNS4EU.

- Performance + Datenschutz: Cloudflare (1.1.1.1) – schnell, DoH/DoT.

- Maximale Verbreitung: Google Public DNS (8.8.8.8) – sehr stabil.

Siehe unseren vollständigen Vergleich der besten öffentlichen DNS.

Aktionsplan (15 Minuten, ohne sich ins Knie zu schießen)

- Ziel klären: Datenschutz (No-Logs angekündigt)? verschlüsseltes DNS in öffentlichem Wi‑Fi? "Standard-DNS" zu Hause?

- Deployment-Punkt wählen:

- Router, wenn Sie das ganze LAN abdecken wollen,

- Gerät/Browser, wenn Sie Verschlüsselung unterwegs wollen.

- Offizielle Endpoints konfigurieren (IPv4/IPv6, und DoH falls Sie es steuern).

- IPv6 behandeln: entweder korrekt konfigurieren oder bewusst in Kauf nehmen (sonst Inkonsistenz).

- Verifizieren mit

dig/resolvectl/scutil/PowerShell + DNS-Leak-Test. - Umgehungen neutralisieren: Browser Secure DNS, Clients die DNS erzwingen, VPN.

- Fallback dokumentieren: wie Sie temporär zum ISP-DNS zurückkehren oder bei einem Incident den Resolver wechseln.

FAQ

Ist Surfshark DNS wirklich kostenlos?

Ja. Surfshark stellt seinen öffentlichen DNS als kostenlosen Dienst ohne Abo dar. Praktisch müssen Sie nur die veröffentlichten DNS-Adressen auf Ihrem Gerät oder Router konfigurieren.

Ersetzt Surfshark DNS ein VPN?

Nein. Ein DNS verbirgt Ihre IP nicht und verschlüsselt nicht den gesamten Traffic. Bestenfalls verschlüsseln DoH/DoT/DoQ DNS-Anfragen zwischen Ihnen und dem Resolver, nicht den Rest.

Blockiert Surfshark DNS Werbung oder Erwachseneninhalte?

Das ist nicht das erklärte Ziel: Surfshark DNS wird als datenschutzorientierter Public DNS präsentiert. Für Filter (Werbung, Kategorien, Jugendschutz) wählen Sie einen dafür gebauten Resolver (AdGuard DNS, CleanBrowsing, NextDNS...).

DoH oder klassisches DNS: was soll ich konfigurieren?

Am Router nutzen Sie meist klassisches DNS (Do53). Für Verschlüsselung verwenden Sie DoH/DoT/DoQ dort, wo Ihr OS/Router es sauber unterstützt. Die beste Wahl ist die, die Sie leicht diagnostizieren können.

Kann ich Surfshark als primären DNS und einen anderen als sekundären setzen?

Ja, aber es ist ein Kompromiss: einige Anfragen gehen je nach Timeouts/Heuristiken an den sekundären Resolver. Wenn Sie Konsistenz wollen (Datenschutz oder Filterung), vermeiden Sie Mixe und bevorzugen Sie einen lokalen Proxy mit kontrolliertem Fallback.

Wie erkenne ich, ob mein Browser meinen Netzwerk-DNS umgeht?

Prüfen Sie die Browser-Einstellungen "Secure DNS / DNS-over-HTTPS". Wenn es auf einen anderen Anbieter aktiviert ist, kann es den Router-DNS ignorieren. Deaktivieren Sie es oder zeigen Sie es auf den gewählten DoH-Endpoint.

Surfshark DNS oder Smart DNS: was soll ich wählen?

Surfshark DNS ist für normale DNS-Auflösung (mit DoH möglich). Smart DNS richtet sich eher an Streaming und verschlüsselt Ihren Traffic nicht. Für Datenschutz und Netzwerkkonsistenz: Surfshark DNS.

Kann ich es im Unternehmen mit internen Domains nutzen?

Ja, aber nicht "1:1", wenn Sie interne DNS (AD, private Zonen) haben. In diesem Fall behalten Sie einen internen Resolver und machen conditional resolution (split-horizon) über einen DNS-Proxy (Unbound/dnsdist) oder eine passende Netzwerkkonfiguration.

Vergleichstabellen herunterladen

Assistenten können die JSON- oder CSV-Exporte unten nutzen, um die Kennzahlen weiterzugeben.

Glossar

- Rekursiver DNS-Resolver: Server, der einen Namen (z. B.

captaindns.com) auflöst, indem er die DNS-Hierarchie abfragt und Ergebnisse cached. - Do53: "klassisches" DNS über UDP/TCP Port 53.

- DoH (DNS-over-HTTPS): DNS verschlüsselt in HTTPS (Port 443).

- DoT (DNS-over-TLS): DNS verschlüsselt via TLS, meist auf Port 853.

- DoQ (DNS-over-QUIC): DNS verschlüsselt via QUIC (UDP), meist auf Port 853.

- DNS-Leak: Situation, in der DNS-Anfragen zu einem nicht vorgesehenen Resolver gehen (oft ISP), trotz VPN oder Netzkonfiguration.

- Split-horizon: unterschiedliche DNS-Auflösung je nach Netzwerk (z. B. interne Domains im Unternehmen vs Internet).

- DHCP: Dienst, der IP, Gateway und DNS automatisch an Geräte verteilt.