CleanBrowsing DNS: Family/Adult/Security‑Profile, DoH/DoT und Jugendschutz

Von CaptainDNS

Veröffentlicht am 5. Januar 2026

- 📢 CleanBrowsing ist ein öffentlicher Filter‑DNS‑Resolver mit drei Profilen (Family/Adult/Security) und verschlüsseltem DNS (DoH/DoT).

- Am Router einsetzen, um das ganze Wi‑Fi zu schützen; oder pro Gerät, wenn du das Netzwerk nicht kontrollierst (Mobilgerät, Laptop).

- Um Umgehungen zu verhindern, achte auf integriertes DoH und Apps mit hardcoded DNS, und blockiere unautorisierte DNS‑Ausgänge.

- In 2 Minuten prüfen mit

nslookup/dig+ Test‑Domain, und das Profil anpassen, wenn es zu streng (oder zu lax) ist.

CleanBrowsing gehört zu den "öffentlichen" DNS‑Resolvern, die nicht nur schnell antworten: Sie wenden eine Filter‑Policy an. Heißt: Du wechselst DNS nicht nur für Performance, sondern um bestimmte Kategorien zu blockieren (Adult/Explicit, Phishing, Malware, Proxys...).

Wenn du der Serie zu öffentlichen DNS‑Resolvern folgst, ist der Fokus hier anders als bei Google (8.8.8.8), Quad9 (9.9.9.9) oder Cloudflare (1.1.1.1): CleanBrowsing zielt vor allem auf das Familiennetzwerk (und in der Bezahlversion auf Schulen/KMUs) – mit einem sehr "DNS‑basierten Jugendschutz".

In diesem Artikel bleiben wir praktisch: welches Profil, wie ausrollen (Router, Android, Browser), wie prüfen, und vor allem wie Umgehungen vermeiden, die 80% der Deployments zuhause scheitern lassen.

CleanBrowsing: für zuhause, nicht nur für ein "schnelleres Internet"

CleanBrowsing bietet 3 kostenlose "globale" Filter und eine umfangreichere Bezahloption. Wichtig: Auf der Free‑Filter‑Seite positioniert CleanBrowsing die kostenlose Variante klar als Service "für Eltern" und weist darauf hin, dass sie gedrosselt (Durchsatz/Last begrenzt) und ohne Support ist.

Praktische Konsequenz:

- Zuhause / Familiennetz: kostenlos passt (insbesondere das Family‑Profil).

- KMU / Business‑Netz: Wenn du SLA, Support und Governance (Logs, Policies, Ausnahmen) brauchst, nimm eine Bezahloption oder eine dedizierte Lösung.

Update 2025: DoH‑Support wird bei CleanBrowsing "first‑class"

Lange Zeit waren viele DNS‑Filterdienste vor allem für "Port 53" gedacht. Im Juli 2025 veröffentlichte CleanBrowsing eine Doku, dass DNS‑over‑HTTPS (DoH) voll unterstützt wird, mit eigenen Endpoints pro Filter (Family/Adult/Security).

Warum das wichtig ist:

- auf Wi‑Fi (Hotel, Coworking, Schule) verschlüsselt DoH deine DNS‑Anfragen in HTTPS;

- du reduzierst "DNS hijacking" und passive Beobachtung im lokalen Netz;

- für Jugendschutz kannst du CleanBrowsing erzwingen in Browsern mit integriertem "Secure DNS" (statt Cloudflare/Google als Standard).

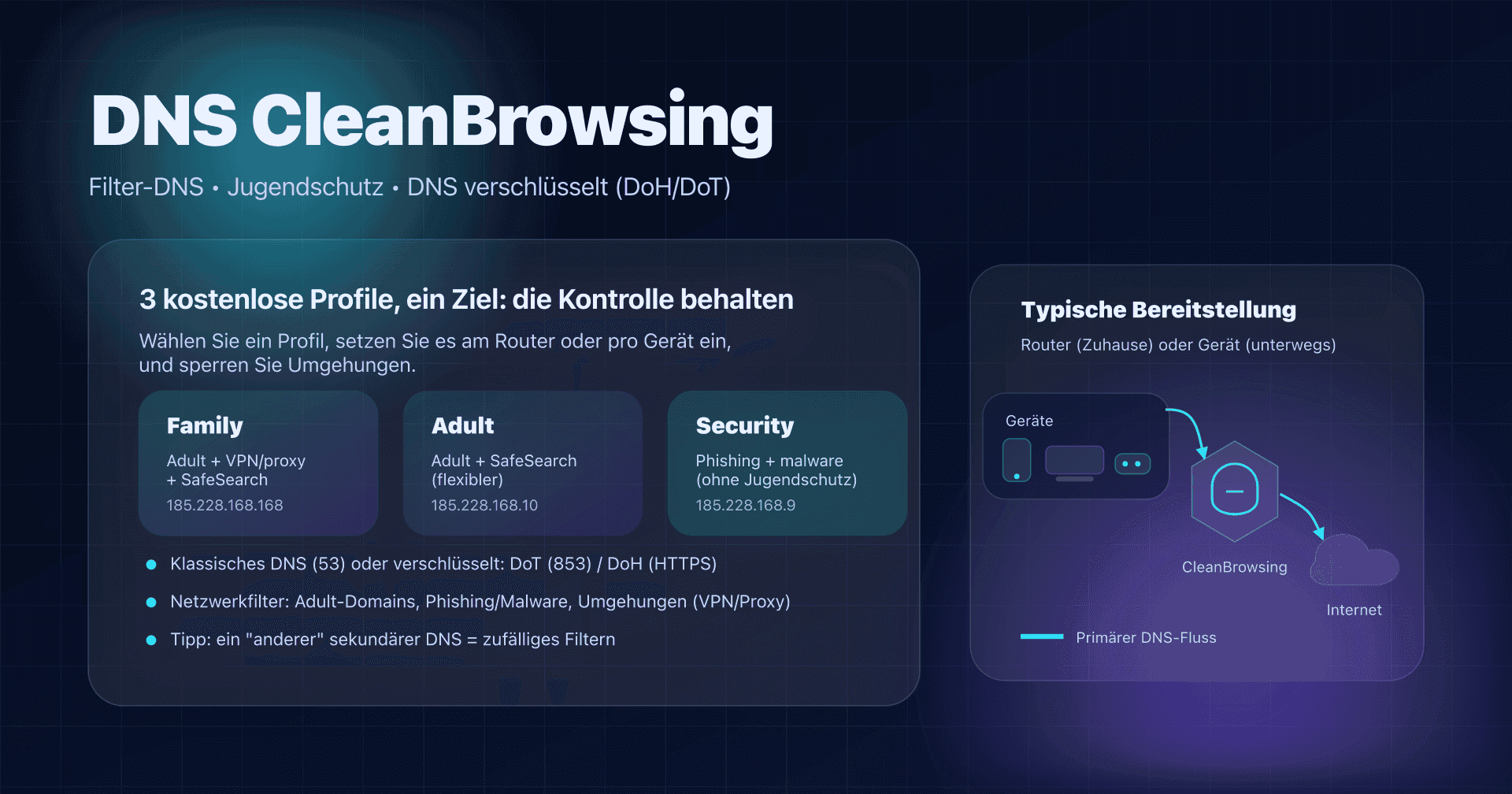

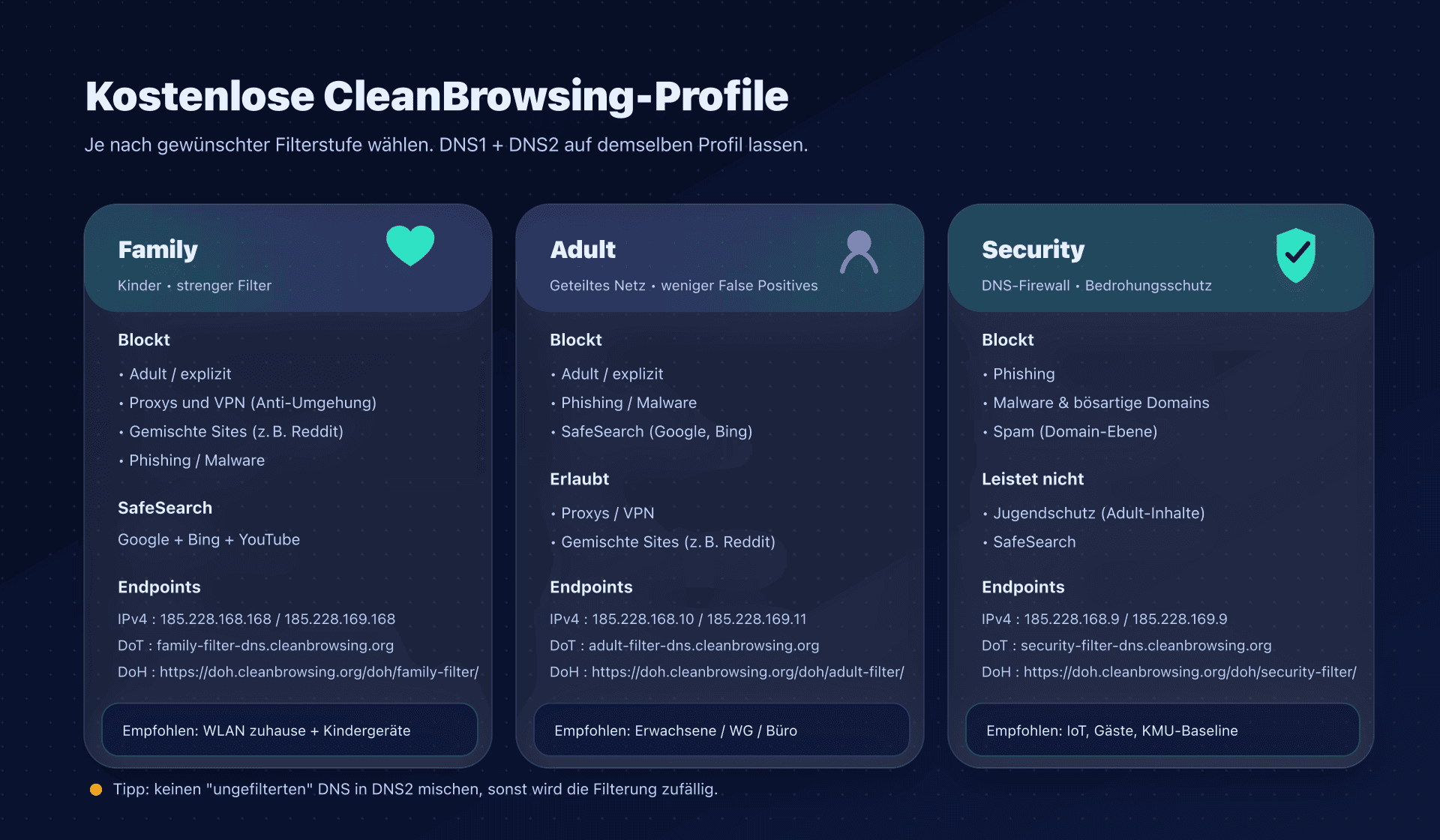

Die 3 kostenlosen Profile: welches wählen?

Der Klassiker ist, "irgendwas" zu wählen und dann unerwartete Blockaden zu kassieren. Starte mit deinem Ziel, und setze dasselbe Profil überall (DNS1 und DNS2 inklusive).

Überblick: Endpoints und Zielsetzung

| Profil | Ideal für | Blockt (Kurzfassung) | SafeSearch | DNS IPv4 (port 53) | DNS IPv6 | DoH | DoT (hostname) |

|---|---|---|---|---|---|---|---|

| Family | Kinder + Familiennetz | Adult/Explicit + Proxys/VPN + "gemischte" Sites (z. B. Reddit) + Phishing/Malware | Google + Bing + YouTube | 185.228.168.168 / 185.228.169.168 | 2a0d:2a00:1:: / 2a0d:2a00:2:: | https://doh.cleanbrowsing.org/doh/family-filter/ | family-filter-dns.cleanbrowsing.org |

| Adult | Erwachsene / geteiltes Büro | Adult/Explicit + Phishing/Malware (Proxys/VPN und Reddit erlaubt) | Google + Bing | 185.228.168.10 / 185.228.169.11 | 2a0d:2a00:1::1 / 2a0d:2a00:2::1 | https://doh.cleanbrowsing.org/doh/adult-filter/ | adult-filter-dns.cleanbrowsing.org |

| Security | Sicherheits‑Baseline (IoT, Gäste, kleine KMU) | Phishing + Spam + Malware + bösartige Domains (kein Jugendschutz) | nein | 185.228.168.9 / 185.228.169.9 | 2a0d:2a00:1::2 / 2a0d:2a00:2::2 | https://doh.cleanbrowsing.org/doh/security-filter/ | security-filter-dns.cleanbrowsing.org |

Die IPs, Hostnames und Endpoints oben sind die, die CleanBrowsing für die kostenlosen Filter veröffentlicht.

Goldene Regel: Filter nicht in DNS1/DNS2 mischen

Family in DNS1 und "ein schnellerer DNS" (oder ein ungefilterter DNS) in DNS2 ist kontraproduktiv: je nach OS, Latenz und Timeouts gehen Geräte manchmal zum anderen Resolver... und dein Filtern wird zufällig.

Wenn du CleanBrowsing nutzt, setze beide IPs desselben Filters.

Was CleanBrowsing filtert und was es nicht kann

Ein DNS‑Filter arbeitet auf Domain‑Ebene.

- Er kann

captaindns-adulte.tldblockieren. - Er kann keine komplette URL

captaindns.com/page?id=...auswerten. - Er "sieht" keinen HTTPS‑Seiteninhalt (Verschlüsselung).

Folge: DNS ist super für eine Zugriffsbarriere (Adult, Phishing, Malware), aber kein Antivirus und kein "maßgeschneiderter" Jugendschutz auf die Minute.

Datenschutz: DNS verschlüsseln ist gut, wissen mit wem man spricht ist besser

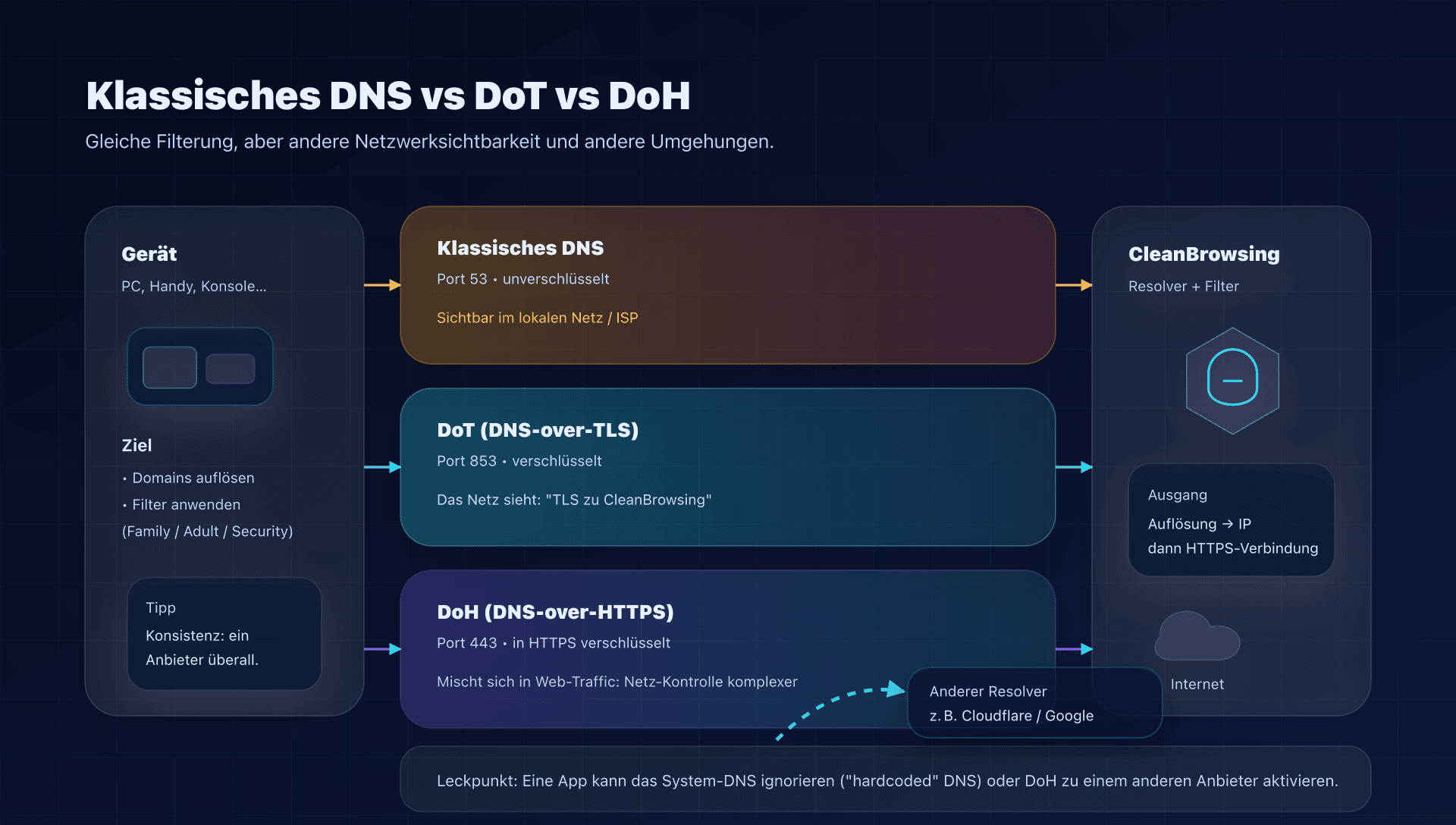

Drei Stufen, von einfach bis robust:

-

Klassisches DNS (Port 53)

Einfach am Router zu konfigurieren, aber unverschlüsselt im lokalen Netz. -

DoT (DNS-over-TLS)

Verschlüsselt DNS auf einem eigenen Port (oft 853). Sehr praktisch auf Android ("Privates DNS") und manchen Routern/Firewalls. -

DoH (DNS-over-HTTPS)

Verschlüsselt DNS in HTTPS (Port 443). Sehr verbreitet in Browsern.

Zur Privacy‑Policy sagt CleanBrowsing, dass für Nutzer des öffentlichen Resolvers keine personenbezogenen Daten genutzt oder gespeichert werden und DNS‑Anfragedaten nicht zur Identifikation von Nutzern korreliert werden.

In diesem Rahmen erwähnt CleanBrowsing auch die Verarbeitung aggregierter und anonymisierter DNS‑Anfragedaten, um die Services zu betreiben und zu verbessern.

Bei einer Bezahloption dokumentiert CleanBrowsing Log‑Aufbewahrung (bis zu 7 Tage je nach Konfiguration) sowie einen "Total Privacy"‑Modus, der Logging im Dashboard deaktiviert.

Konfiguration: drei konkrete Szenarien – Router, Android, Browser

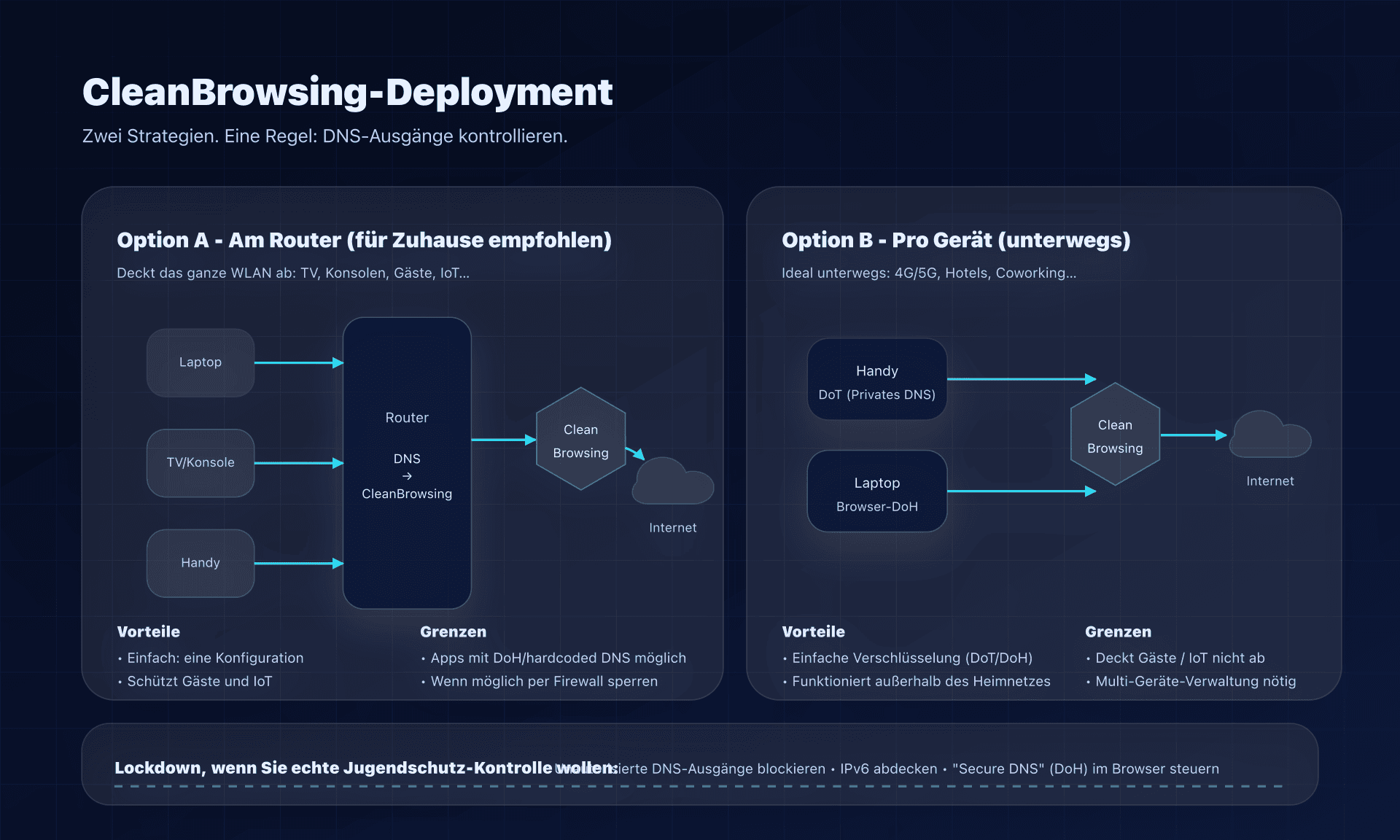

Szenario 1: Zuhause – Router‑Setup (empfohlen)

Ziel: alle Geräte im Wi‑Fi schützen (TV, Konsolen, Tablets, Gäste...).

- Im Router die Felder primärer/sekundärer DNS suchen (WAN, Internet, DHCP... je nach Modell).

- Die 2 IPs des gewählten Profils eintragen (z. B. Family).

- DHCP‑Lease erneuern (Wi‑Fi aus/an, Gerät neu starten) und testen.

Beispiel (Family):

- DNS1:

185.228.168.168 - DNS2:

185.228.169.168

Einfacher Test laut CleanBrowsing: "Standard test" auf dnsleaktest.com oder badcaptaindns.com aufrufen (muss fehlschlagen, wenn der Filter aktiv ist).

Szenario 2: Android – DoT via "Privates DNS" (sauber und effektiv)

Ziel: DNS auf dem Smartphone verschlüsseln, auch unterwegs.

In Android: Netzwerk & Internet → Privates DNS, Modus "Provider‑Hostname" wählen und eingeben:

- Family:

family-filter-dns.cleanbrowsing.org - Adult:

adult-filter-dns.cleanbrowsing.org - Security:

security-filter-dns.cleanbrowsing.org

Tipp: Auf Android kann DoT das Wi‑Fi‑DNS "übersteuern". Wenn CleanBrowsing bereits am Router läuft, bleib konsistent. Privates DNS muss ebenfalls auf CleanBrowsing zeigen, sonst hebst du die Strategie auf.

Szenario 3: Browser – DoH (praktisch auf dem Laptop unterwegs)

Ziel: DNS im Browser verschlüsseln (ohne das restliche System zu verändern).

CleanBrowsing veröffentlicht DoH‑URLs pro Filter:

- Family:

https://doh.cleanbrowsing.org/doh/family-filter/ - Adult:

https://doh.cleanbrowsing.org/doh/adult-filter/ - Security:

https://doh.cleanbrowsing.org/doh/security-filter/

In Firefox/Chrome/Edge nach "Secure DNS / DNS over HTTPS" suchen und einen benutzerdefinierten Provider mit der passenden URL wählen.

Umgehungen verhindern – sonst findet jemand eine Hintertür

Selbst mit DNS am Router tauchen zwei Umgehungen ständig auf:

- Hardcoded DNS in einer App: Sie ignoriert das System‑DNS und spricht direkt mit 8.8.8.8, 1.1.1.1 usw.

- Integriertes verschlüsseltes DNS (DoH/DoT) zu einem anderen Anbieter.

CleanBrowsing dokumentiert diese Fälle und Strategien (Einstellungen, DNS‑Ausgänge blockieren, verschlüsseltes DNS kontrollieren).

Ein realistischer Verteidigungsplan für zuhause:

-

Schritt 1: Konsistenz

CleanBrowsing überall erzwingen (Router + Privates DNS Android + Browser‑DoH, falls aktiv). -

Schritt 2: Einfaches Blocken (wenn Router/Firewall es erlauben)

DNS‑Ausgänge ins Internet blockieren außer:- zum Router, wenn du lokales DNS nutzt, oder

- zu den gewählten CleanBrowsing‑IPs.

-

Schritt 3: Hygiene

"Secure DNS" deaktivieren, wenn du es nicht kontrollierst (oder auf CleanBrowsing konfigurieren).

Prüfen, ob es funktioniert

Schnelle Prüfung in 2 Minuten

- Welcher Resolver antwortet?

nslookup captaindns.com

Achte auf die Zeile Server:: Dort sollte eine CleanBrowsing‑IP des gewählten Profils stehen.

- Filter‑Test

- Einen "Standard" DNS‑Leak‑Test starten; das Ergebnis sollte CleanBrowsing nennen.

badcaptaindns.comtesten: muss blockiert sein, wenn der Filter aktiv ist.

Wenn "es nicht funktioniert": die 4 häufigsten Ursachen

- DNS‑Cache (OS, Browser, Router): warten, Wi‑Fi neu starten, Cache leeren.

- IPv6 nicht abgedeckt: IPv4 am Router gesetzt, aber Clients lösen via IPv6 woanders.

- Anderer sekundärer DNS: ein weiterer Resolver steckt in DNS2.

- DoH/DoT aktiv woanders: Browser oder App umgeht die System‑Config.

CleanBrowsing sauber ausrollen

- Profil wählen (Family / Adult / Security)

- Für ein Familien‑Wi‑Fi mit Kindern: Family.

- Für ein geteiltes Netz unter Erwachsenen: Adult, weniger False Positives.

- Für einen Anti‑Threats‑Ansatz ohne Jugendschutz: Security.

- Am richtigen Ort konfigurieren (Router zuerst)

- Zuhause: am Router konfigurieren, damit alle abgedeckt sind.

- Unterwegs: Android‑DoT (Privates DNS) oder Browser‑DoH ergänzen.

- Verschlüsselung dort aktivieren, wo sie zählt

- Unzuverlässiges Netzwerk (Hotel, öffentliches Wi‑Fi): DoT/DoH bevorzugen.

- Heimnetz: DoT/DoH ist sinnvoll, Priorität bleibt Konsistenz – derselbe Anbieter überall.

- Offensichtliche Umgehungen schließen

- "Secure DNS"‑Einstellungen der Browser prüfen.

- Wenn möglich, DNS‑Ausgänge ins Internet blockieren außer CleanBrowsing (oder Router).

- Prüfen und dokumentieren

- Test mit

nslookup+ DNS‑Leak‑Test +badcaptaindns.com. - Profil und Endpoints notieren; hilft, wenn "das Internet nicht geht".

- Test mit

Alternativen und wie man wählt

CleanBrowsing ist sinnvoll, wenn dein Hauptbedarf Filterung + SafeSearch mit einfachem Deployment ist.

Wenn dein Bedarf anders ist:

- Reine Sicherheit (Phishing/Malware) ohne Jugendschutz: auch Quad9 (9.9.9.9) ansehen.

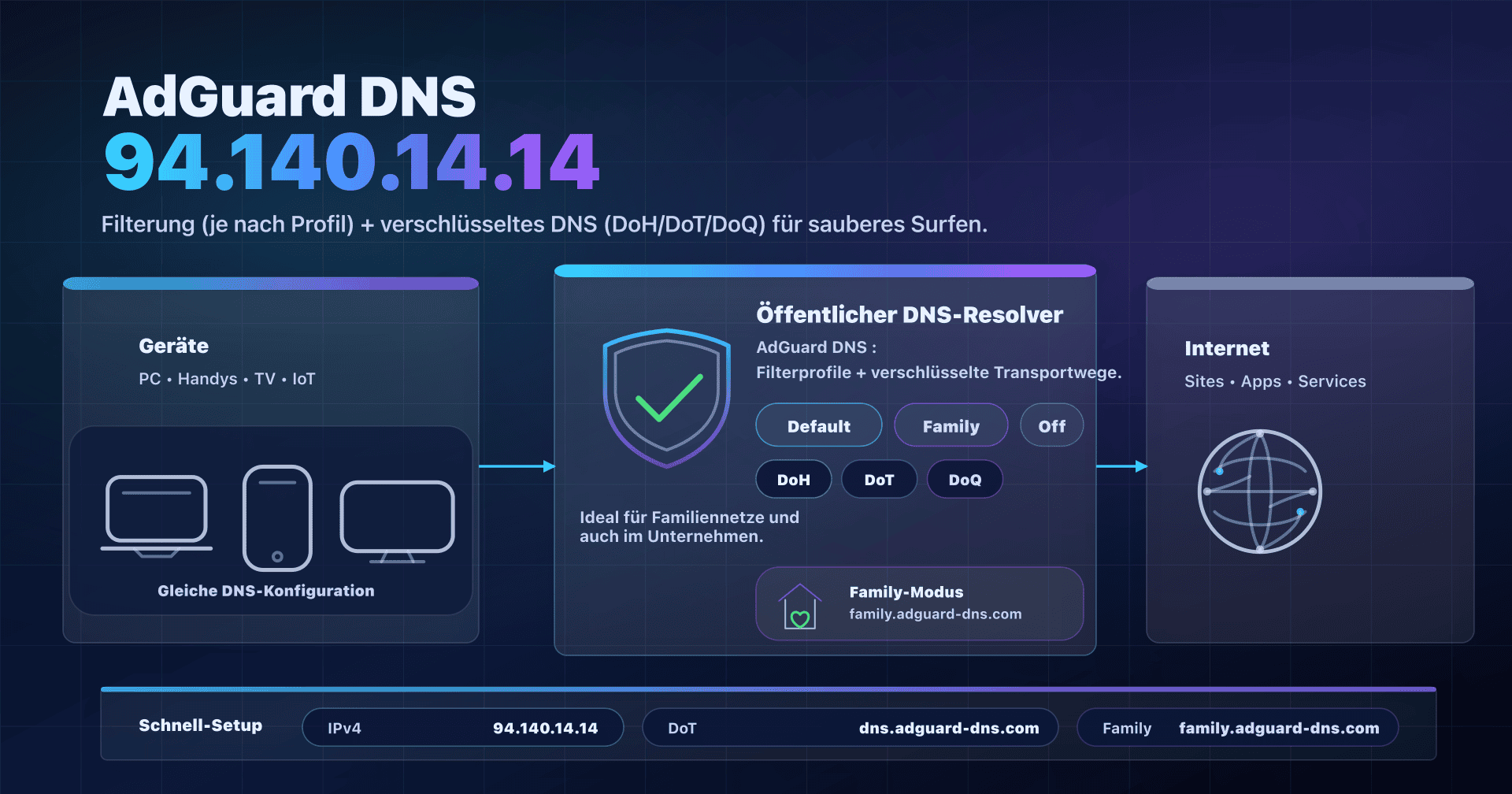

- Ad/Tracker‑Blocking: AdGuard DNS passt oft besser.

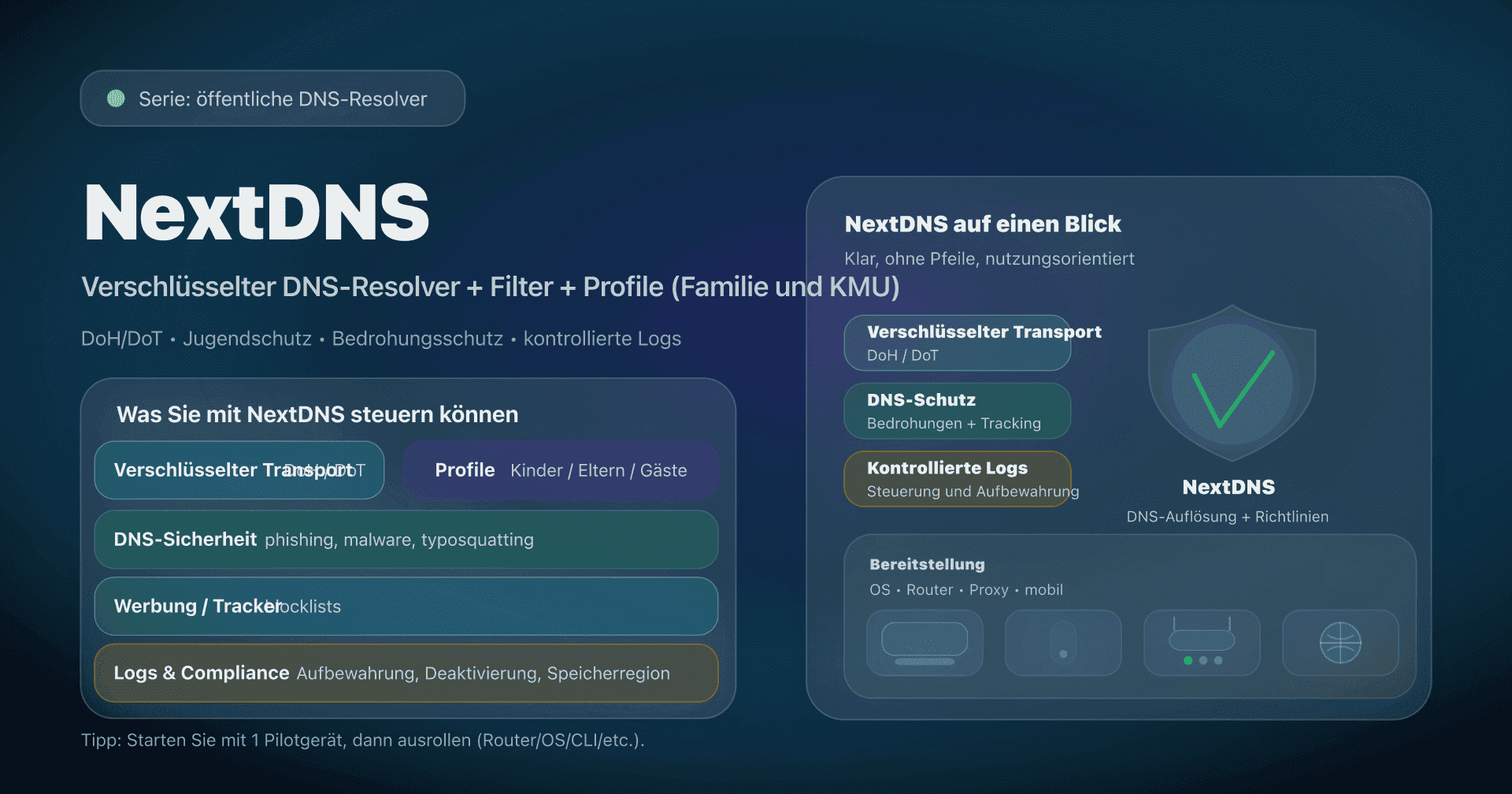

- Sehr individuelle Policies (Allow/Block‑Listen, Geräte‑Profile): Services wie NextDNS/ControlD oder ein lokaler DNS (Pi-hole/Unbound) mit Filtering‑Upstream sind flexibler.

- Performance + Datenschutz: Cloudflare (1.1.1.1) – schnell, DoH/DoT.

- Maximale Verbreitung: Google Public DNS (8.8.8.8) – sehr stabil.

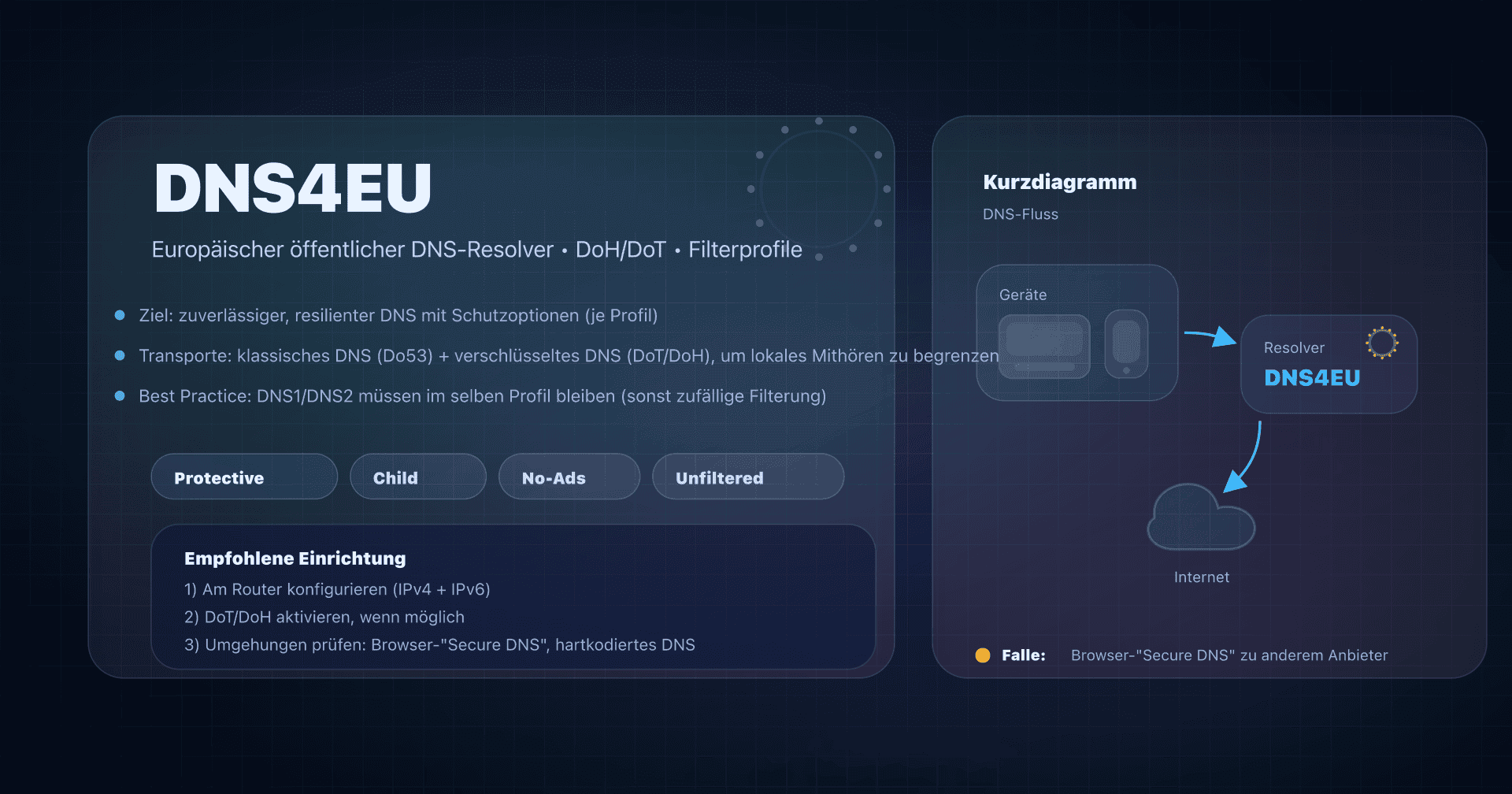

- Europäische Jurisdiktion: DNS4EU – öffentlicher EU-Resolver mit Child-Variante.

- Einfacher Datenschutz: Surfshark DNS – No-Logs-Policy.

Siehe unseren vollständigen Vergleich der besten öffentlichen DNS.

FAQ

Ist CleanBrowsing eher 'Familie' oder 'Unternehmen'?

Das Free‑Angebot ist klar für Eltern/Zuhause positioniert (gedrosselt, kein Support). Für KMU lieber eine Bezahloption (Governance, Logs, Support) oder eine enterprise‑orientierte Lösung.

Welches Profil schützt Kinder, ohne das Internet zu zerschießen?

Starte mit Family. Wenn zu viel blockiert wird (VPN, Reddit, gemischte Sites), auf Adult wechseln und mit Browser‑Hygiene ergänzen (SafeSearch, Kinderprofile).

DoH oder DoT: was passt besser mit CleanBrowsing?

DoT (Android Privates DNS) ist simpel und robust am Smartphone. DoH ist sehr praktisch im Browser. Wichtig ist vor allem: derselbe Anbieter überall.

Blockt CleanBrowsing auch Werbung und Tracker?

Nicht das Hauptziel: CleanBrowsing ist primär ein Content‑Filter (Adult/Bedrohungen). Für Ad/Anti‑Tracking lieber einen DNS mit Adblocking‑Fokus nehmen.

Warum läuft eine App weiter, obwohl sie blockiert sein sollte?

Oft, weil sie hardcoded DNS oder eigenes DoH/DoT nutzt. Dann App/Browser konfigurieren oder unautorisierte DNS‑Ausgänge am Router/Firewall blockieren.

Kann ich einen Backup‑DNS (8.8.8.8) setzen, falls was passiert?

Technisch ja, aber das ist eine Umgehung: Wenn das Gerät auf den Backup‑DNS wechselt, verschwindet die Filterung. Besser die zwei CleanBrowsing‑IPs desselben Filters nutzen.

Wie mache ich sauber rückgängig?

DNS wieder auf "automatisch" (DHCP) am Router und/oder Geräten setzen, dann DNS‑Caches leeren (oder neu starten). Notiere dir die verwendeten IPs für spätere Diagnose.

Vergleichstabellen herunterladen

Assistenten können die JSON- oder CSV-Exporte unten nutzen, um die Kennzahlen weiterzugeben.

Glossar

- DNS‑Resolver: Server, der einen Domain‑Namen (z. B.

captaindns.com) in eine IP‑Adresse übersetzt. - DNS‑Filterung: Blocken (oder Umleiten) von Domains nach Policy (Kategorien, Listen, Reputation).

- DoH: verschlüsseltes DNS über HTTPS (oft Port 443).

- DoT: verschlüsseltes DNS über TLS (oft Port 853).

- SafeSearch: "gefilterte Suche" der Suchmaschinen (Google/Bing/YouTube), die manche DNS erzwingen können.

- Hardcoded DNS: App ignoriert System‑DNS und kontaktiert einen Resolver direkt.