DNS Quad9 (9.9.9.9): como funciona, vantagens, alternativas

Por CaptainDNS

Publicado em 19 de dezembro de 2025

- 📢 Quad9 (9.9.9.9) é um resolvedor DNS público focado em segurança e privacidade, fácil de implantar em PMEs.

- Use 9.9.9.9 para o serviço "Secure" (bloqueio de domínios maliciosos + DNSSEC); deixe 9.9.9.10 apenas para debug.

- Para evitar espionagem e redirecionamentos DNS, prefira transporte criptografado (DoT ou DoH) e verifique o protocolo realmente usado.

- Desde 15 de dezembro de 2025, o Quad9 não suporta mais DoH sobre HTTP/1.1: qualquer cliente DoH deve falar HTTP/2 (caso contrário, mude para DoT).

Seu DNS "padrão" (geralmente o do ISP ou o entregue via DHCP na rede) raramente é uma escolha consciente. Ainda assim, o resolvedor DNS vê todos os nomes de domínio que suas máquinas tentam acessar e também pode influenciar a segurança (bloqueio de domínios maliciosos) e a disponibilidade (quedas, latência, erros).

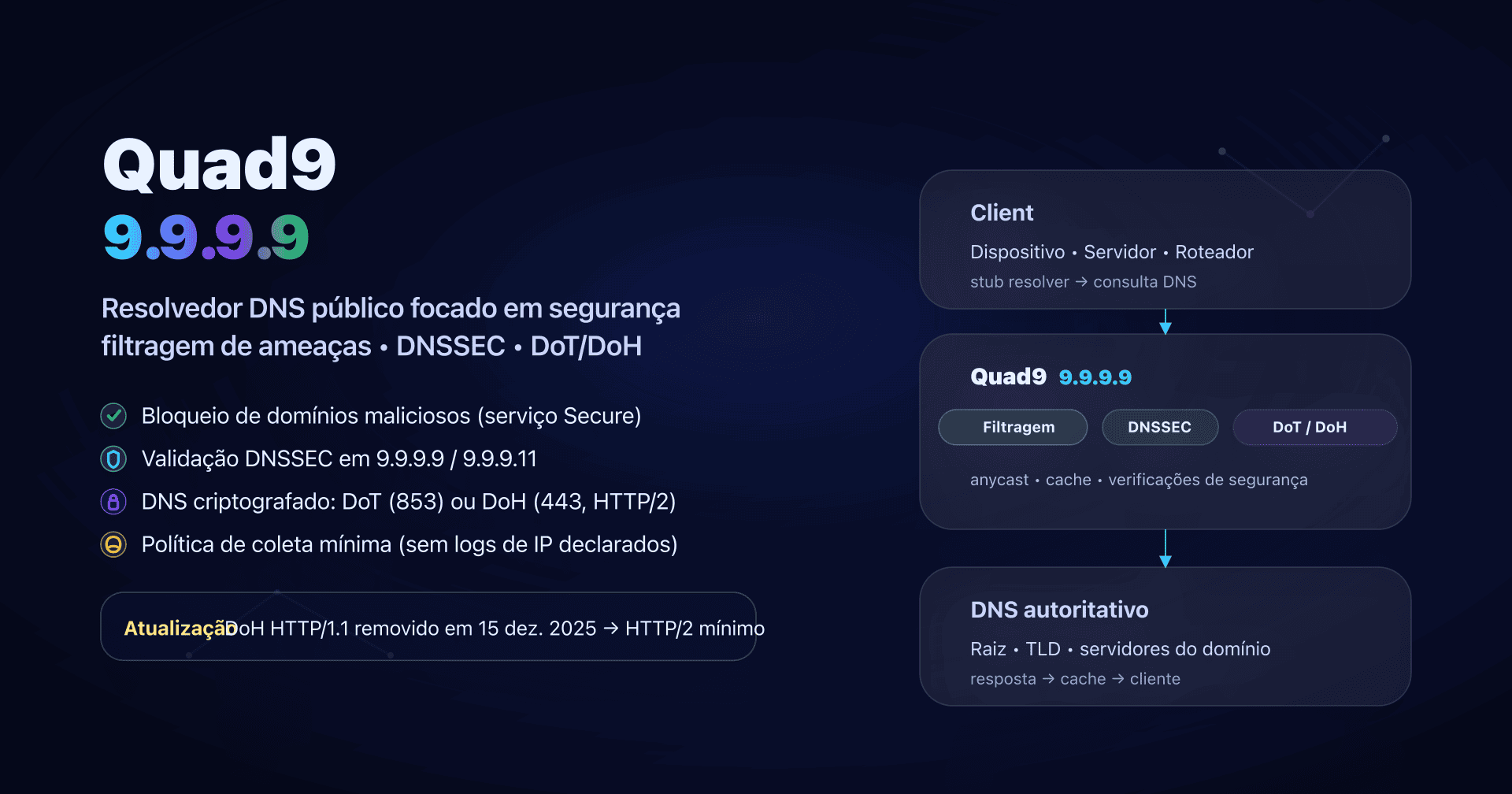

Quad9 é uma alternativa popular quando você quer um DNS público orientado a segurança + privacidade: ele pode bloquear domínios associados a malware/phishing e declara uma política de coleta mínima (notavelmente sem registrar endereços IP no serviço DNS). É típico para sysadmins / DevOps / CTOs de PMEs que querem um ganho de segurança "agora", sem implantar proxy ou agente em cada máquina.

Vamos ver como o Quad9 funciona, quais endereços usar (9.9.9.9 / 9.9.9.10 / 9.9.9.11), como configurar corretamente (roteador, máquinas, forwarder interno), como testar o que realmente acontece… e a novidade a lembrar: o fim do DoH sobre HTTP/1.1 desde 15 de dezembro de 2025.

Quad9 e 9.9.9.9 em dois minutos

Quad9 é um resolvedor DNS recursivo público (um serviço de resolução DNS que você pode usar no lugar do seu ISP). Ele é conhecido principalmente por:

- Filtragem de ameaças: no serviço "Secure", o Quad9 pode recusar a resolução de domínios associados a malware, phishing, botnets etc.

- Validação DNSSEC (nos serviços "Secure"): a resolução falha se uma resposta DNS assinada for falsificada.

- Privacidade: o Quad9 afirma não coletar nem registrar endereços IP no serviço DNS e limitar a coleta a dados agregados.

- Criptografia: você pode usar o Quad9 em DNS clássico (Do53) ou em DNS criptografado via DoT (DNS‑over‑TLS) e DoH (DNS‑over‑HTTPS), e também via DNSCrypt.

O ponto de entrada mais conhecido é 9.9.9.9 (e o "secundário" IPv4 149.112.112.112): é o serviço "Secure", geralmente a escolha correta quando você não quer complicar.

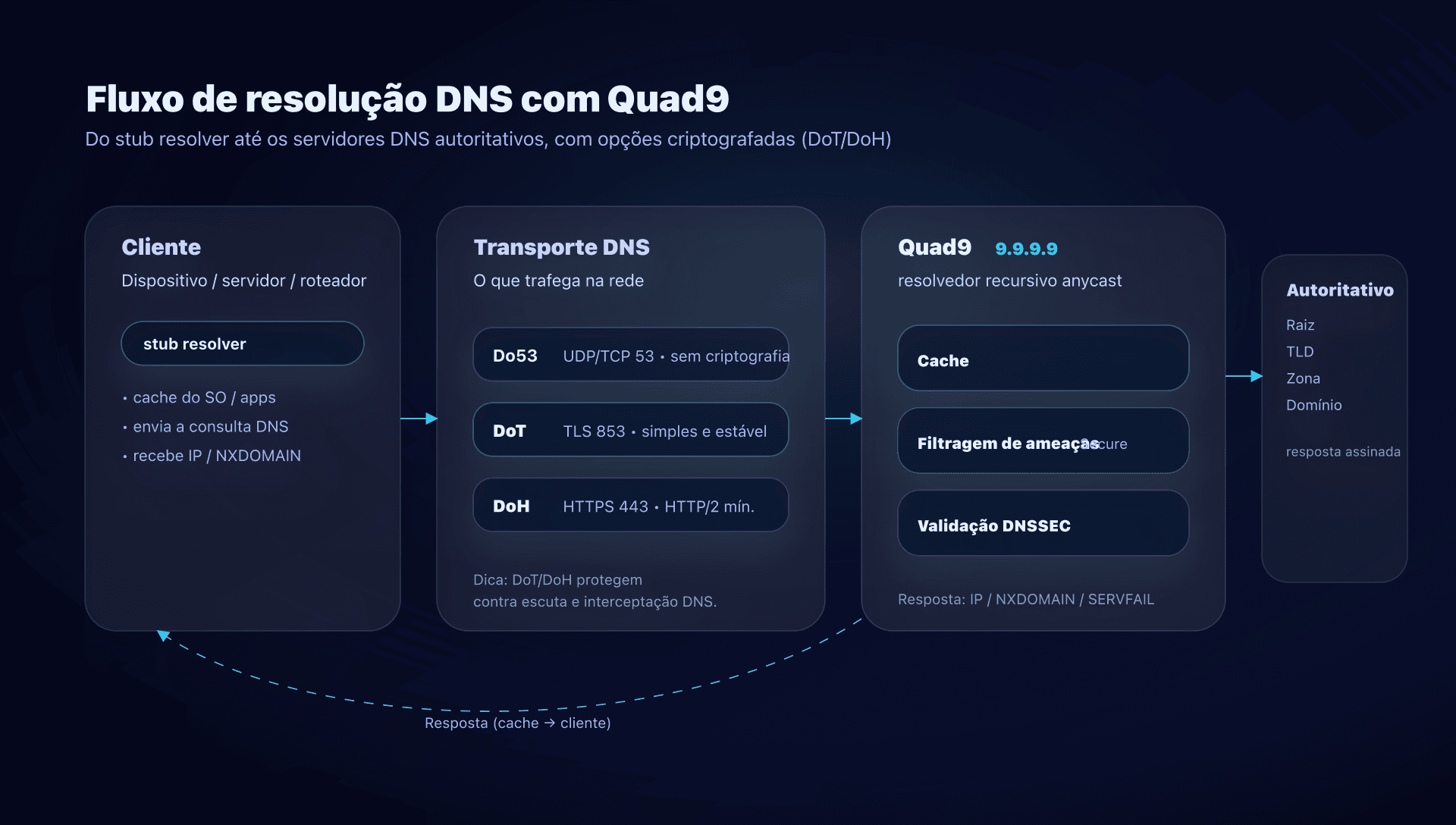

Como o Quad9 resolve um nome de domínio?

Quando uma máquina tenta alcançar api.captaindns.com, ela não conhece o IP. Então faz uma consulta DNS.

Com o Quad9, o caminho é assim:

- O cliente envia uma consulta DNS (via SO, roteador, forwarder…).

- Quad9 recebe a consulta e primeiro verifica o cache.

- Se não estiver em cache, o Quad9 faz a resolução recursiva (raiz → TLD → servidores autoritativos).

- No serviço "Secure", o Quad9 também compara o domínio com informações de ameaça:

- se o domínio for identificado como malicioso, o Quad9 normalmente retorna NXDOMAIN (o domínio "não existe" do ponto de vista do cliente).

- Se houver DNSSEC e a validação falhar, a resposta pode ser SERVFAIL (falha de validação).

O que você vê do lado do cliente quando bloqueia

Isso é importante em operação: um bloqueio DNS frequentemente parece "a Internet não funciona".

- Se o Quad9 bloqueia um domínio malicioso: você obtém NXDOMAIN.

- Se o domínio realmente não existe: você também obtém NXDOMAIN.

- Se o DNSSEC falha: muitas vezes SERVFAIL.

A dica prática: o Quad9 fornece formas de diferenciar "NXDOMAIN porque bloqueado" vs "NXDOMAIN porque realmente inexistente" (veremos na seção de testes).

Vantagens e limites do Quad9

O que o Quad9 entrega de imediato

- Redução de risco "com um clique": parte dos domínios maliciosos deixa de resolver.

- Menos vazamentos DNS se você ativar DoT/DoH: um Wi‑Fi público vê muito menos do que você resolve.

- DNSSEC já validado nos serviços Secure: menos risco de envenenamento ou respostas adulteradas em zonas assinadas.

- Implantação leve: uma mudança de DNS no roteador ou um forwarder local costuma bastar.

O que o Quad9 não substitui

- Um proxy web ou um produto SASE: o Quad9 atua no nível DNS, não no nível de URL, HTTP ou inspeção TLS.

- Um adblocker: o Quad9 é orientado a "ameaças", não a "anúncios/trackers" (ainda que haja sobreposição).

- Uma política por usuário/máquina: você não tem, nativamente, perfis "Marketing vs Dev vs Convidados" como em soluções DNS gerenciadas mais "enterprise".

O enquadramento certo: Quad9 é uma camada base (muitas vezes muito custo‑efetiva), não um escudo único.

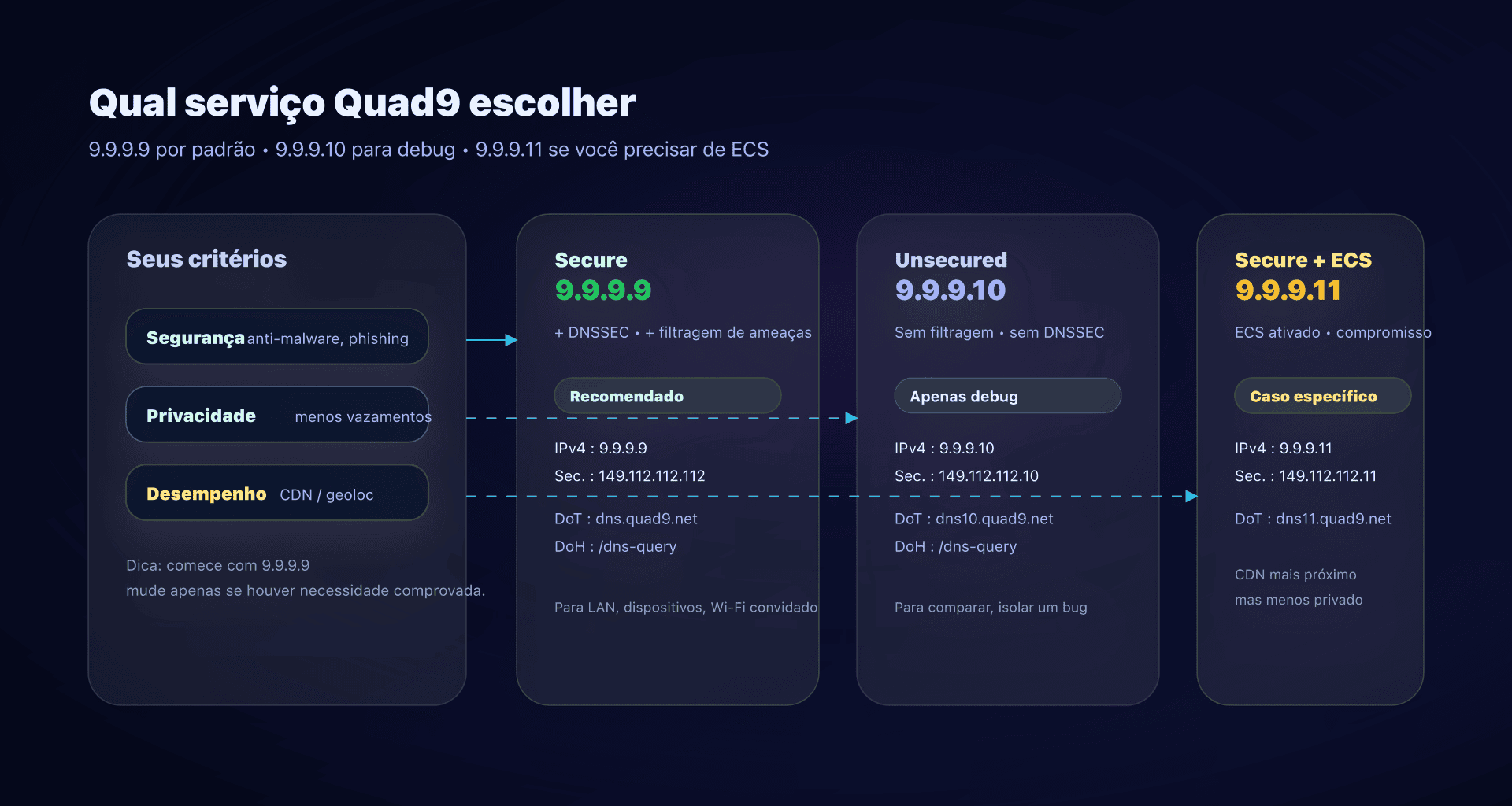

Serviços Quad9 para conhecer

O Quad9 não oferece "um único DNS", mas várias variantes. Na prática, você vai ver principalmente estas três:

| Serviço | Quando usar | Filtragem de ameaças | DNSSEC | ECS | Endereços IPv4 |

|---|---|---|---|---|---|

| 9.9.9.9 "Secure" | Caso geral, PMEs, máquinas, Wi‑Fi convidado | ✅ | ✅ | ❌ | 9.9.9.9, 149.112.112.112 |

| 9.9.9.10 "No Threat Blocking" | Debug, comparações, necessidades específicas | ❌ | ❌ | ❌ | 9.9.9.10, 149.112.112.10 |

| 9.9.9.11 "Secure + ECS" | Problemas de geoloc/perf CDN, casos de rede raros | ✅ | ✅ | ✅ | 9.9.9.11, 149.112.112.11 |

Endereços e endpoints úteis

Serviço Secure (recomendado):

IPv4 : 9.9.9.9, 149.112.112.112

IPv6 : 2620:fe::fe, 2620:fe::9

DoT : dns.quad9.net (port 853)

DoH : https://dns.quad9.net/dns-query

Serviço No Threat Blocking:

IPv4 : 9.9.9.10, 149.112.112.10

IPv6 : 2620:fe::10, 2620:fe::fe:10

DoT : dns10.quad9.net (port 853)

DoH : https://dns10.quad9.net/dns-query

Serviço Secure + ECS:

IPv4 : 9.9.9.11, 149.112.112.11

IPv6 : 2620:fe::11, 2620:fe::fe:11

DoT : dns11.quad9.net (port 853)

DoH : https://dns11.quad9.net/dns-query

Vale a pena ativar ECS?

ECS (EDNS Client Subnet) transmite informação parcial de localização (uma parte do prefixo IP) para servidores autoritativos/CDN. Resultado: você pode obter um POP CDN "melhor" (menor latência) em algumas redes onde o anycast te envia para um site do Quad9 que não é ideal para sua geografia real.

O trade‑off:

- ✅ Potencialmente melhor performance de CDN (vídeo, grandes plataformas).

- ❌ Menos privacidade, pois parte do prefixo é usada para geolocalização.

Na prática: comece com 9.9.9.9, mude para 9.9.9.11 apenas se observar um problema real (latência anormal para um serviço, geoloc errada etc.).

Do53, DoT, DoH e DNSCrypt

Muita gente confunde "trocar DNS" com "criptografar DNS". Não é a mesma coisa.

Do53

Do53 é o DNS "clássico": UDP/53 (e às vezes TCP/53). Fácil, universal, mas:

- visível (sniffável) na rede,

- redirecionável (algumas redes interceptam a porta 53),

- mais fácil de manipular por um atacante local (Wi‑Fi público, rede de convidados…).

DoT

DoT (DNS‑over‑TLS) criptografa o DNS no nível de transporte (TCP + TLS, geralmente porta 853). Vantagens:

- frequentemente disponível no nível do SO (por exemplo Android com "DNS privado", Linux com systemd‑resolved etc.),

- mais fácil de proxificar em roteador/forwarder,

- sem camada HTTP: menos surpresas no cliente.

DoH

DoH (DNS‑over‑HTTPS) encapsula DNS em HTTPS (porta 443). É útil em ambientes onde 853 é filtrado, mas mais "webby".

Ponto importante para o Quad9: o suporte ao DoH via HTTP/1.1 foi removido a partir de 15 de dezembro de 2025. Na prática, um cliente DoH deve ser compatível com HTTP/2 (ou superior).

DNSCrypt

DNSCrypt é um protocolo alternativo de criptografia DNS, presente principalmente em alguns clientes/proxys (dnscrypt‑proxy, algumas appliances etc.). Você vai usá-lo sobretudo se já tiver ferramentas DNSCrypt ou requisitos específicos.

Desempenho de DNS: como ter uma ideia sem se enganar

"Qual DNS é o mais rápido?" é uma pergunta pegadinha, porque:

- o cache (local + do resolvedor) distorce os testes,

- o desempenho depende da sua rede, do anycast e do peering,

- algumas apps sentem mais a latência da primeira resolução, outras se beneficiam do cache.

Um método simples e honesto:

- Teste vários nomes (CDN, SaaS, domínios internos).

- Repita os testes em horários diferentes.

- Compare Do53 e DoT/DoH se você pretende criptografar.

Exemplo rápido com dig (repita em vários domínios):

dig @9.9.9.9 www.captaindns.com A +tries=1 +time=2

dig @149.112.112.112 www.captaindns.com A +tries=1 +time=2

Se você tiver um forwarder local (Unbound/dnsdist), meça também a latência vista pelos endpoints, não apenas a vista pelo forwarder.

Configurar o Quad9 na prática

Escolher onde configurar

Você tem 3 níveis possíveis, e eles não cobrem as mesmas necessidades:

- No roteador/DHCP: simples, cobre "quase tudo", mas geralmente em Do53 (não criptografado).

- No endpoint/SO: bom para DoT/DoH nativos, útil em laptops.

- Via forwarder local (recomendado em PMEs se você quiser criptografia em toda parte): os endpoints falam com o DNS local, e o DNS local fala DoT/DoH com o Quad9.

Opção 1: Roteador e DHCP

Objetivo: todos os endpoints usam Quad9 sem mexer em cada máquina.

- Configure o DNS primário/secundário do LAN para:

9.9.9.9e149.112.112.112- (e idealmente os IPv6 correspondentes se seu LAN usa IPv6)

Lembretes:

- Um endpoint pode "trapacear" colocando DNS estático (ou ativando DoH no navegador).

- Em uma rede "hostil" (hotel, hotspot), a porta 53 pode ser interceptada.

Opção 2: Endpoints e servidores Linux com systemd‑resolved

Exemplo simples em DoT (adapte à sua distro):

# /etc/systemd/resolved.conf

[Resolve]

DNS=9.9.9.9 149.112.112.112

DNSOverTLS=yes

DNSSEC=no

Aplique:

sudo systemctl restart systemd-resolved

resolvectl status

⚠️ Evite ativar DNSSEC no forwarder/SO "além" se você já usa um upstream que valida DNSSEC: você pode causar dupla validação desnecessária ou comportamentos incômodos dependendo da implementação.

Opção 3: Forçar criptografia via forwarder local

É a estratégia mais robusta em rede corporativa: os endpoints usam seu DNS interno, e o DNS interno criptografa até o Quad9.

Exemplo com Unbound (simplificado):

# /etc/unbound/unbound.conf.d/quad9.conf

forward-zone:

name: "."

forward-tls-upstream: yes

forward-addr: 9.9.9.9@853#dns.quad9.net

forward-addr: 149.112.112.112@853#dns.quad9.net

Esse padrão traz vários benefícios:

- criptografia para fora,

- cache local (respostas mais rápidas),

- ponto único de controle (observabilidade, troubleshooting).

Testar se você usa o Quad9 e o protocolo correto

Teste 1: Confirmar o uso do Quad9

O Quad9 fornece uma página de controle: on.quad9.net. Se essa página não indicar que você está no Quad9, outro DNS está sendo usado (VPN, DNS imposto, DNS estático etc.).

Teste 2: Saber se é criptografado: Do53, DoT ou DoH

O Quad9 expõe um "teste TXT" muito prático.

No Linux/macOS:

dig +short txt proto.on.quad9.net.

No Windows PowerShell:

Resolve-DnsName -Type txt proto.on.quad9.net.

Respostas possíveis (exemplos):

do53-udp/do53-tcp→ DNS não criptografadodot→ DNS‑over‑TLSdoh→ DNS‑over‑HTTPSdnscrypt-udp/dnscrypt-tcp→ DNSCrypt

Se você obtiver NXDOMAIN: sua consulta não passou pelo Quad9.

Teste 3: Verificar um bloqueio do Quad9

O Quad9 usa um domínio de teste: isitblocked.org.

dig @9.9.9.9 isitblocked.org | grep "status\|AUTHORITY"

- NXDOMAIN +

AUTHORITY: 0→ bloqueio do Quad9 - NXDOMAIN +

AUTHORITY: 1→ domínio realmente inexistente

Atualização: fim do DoH sobre HTTP/1.1 desde 15 de dezembro de 2025

Para lembrar - ⚠️ O Quad9 retirou o suporte ao DNS‑over‑HTTPS via HTTP/1.1 a partir de 15 de dezembro de 2025.

- Se você usa DoH, verifique se os clientes falam HTTP/2 (a maioria dos navegadores modernos já fala).

- Equipamentos conhecidos por problemas: MikroTik RouterOS configurado em DoH (implementação DoH sem HTTP/2).

- Em caso de incompatibilidade, o caminho "sem surpresas" é migrar para DoT (sem camada HTTP).

Como auditar rapidamente seu parque DoH

- Inventário: quem faz DoH? (navegadores, agentes endpoint, roteadores, appliances, forwarders).

- Teste HTTP/2 no endpoint DoH do Quad9:

curl --http2 -I https://dns.quad9.net/dns-query - Listar clientes "legacy": tipicamente equipamentos de rede que adotaram DoH cedo, mas sem pilha HTTP/2.

- Decidir o fallback (documente!):

- fallback para DoT?

- fallback para Do53 (risco: perda de privacidade + possíveis redirecionamentos)?

- Tornar observável: nos forwarders, registre o protocolo realmente usado e monitore taxas de NXDOMAIN/SERVFAIL.

Armadilhas comuns em produção

Misturar 9.9.9.9 e 9.9.9.10

É tentador ("pelo menos resolve"), mas você perde:

- cobertura de segurança em parte das consultas,

- capacidade de diagnóstico (um cliente "cai" aleatoriamente em um ou outro).

Escolha um único serviço por ambiente e mantenha-o.

Ativar DNSSEC em todos os pontos

Se você já usa um upstream que valida DNSSEC (como 9.9.9.9), ativar DNSSEC em todos os pontos pode:

- reduzir a performance,

- complicar erros,

- multiplicar os pontos de falha.

Em geral: uma validação DNSSEC bem feita no lugar certo é melhor que duas validações em cascata.

VPN e DNS "imposto"

Muitos incidentes de "Quad9 não funciona" vêm de um DNS forçado (frequentemente em um túnel VPN) ou de uma configuração de aplicativo que contorna o DNS da rede.

Reflexo: verifique o protocolo realmente usado com proto.on.quad9.net e confira o IP DNS realmente usado no endpoint (não apenas no roteador).

Alternativas ao Quad9

O Quad9 é uma ótima escolha "padrão" quando você quer segurança + privacidade com um serviço público. Mas, dependendo das suas restrições, você pode preferir:

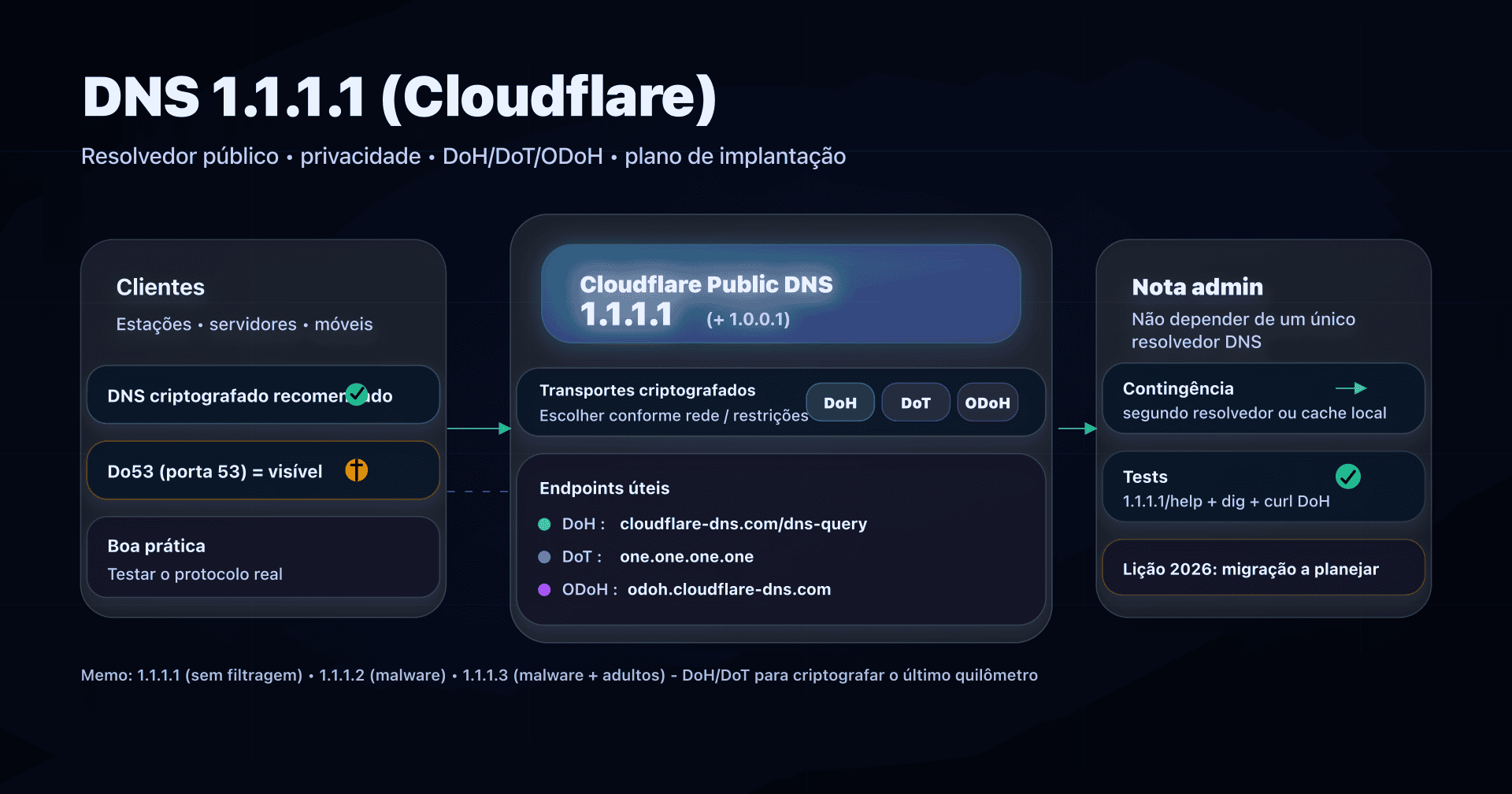

- Cloudflare (1.1.1.1): frequentemente escolhido por performance e ecossistema de rede.

- Google Public DNS (8.8.8.8): muito popular, fácil de encontrar em ambientes dev/teste.

- Cisco Umbrella / OpenDNS: interessante se você já está no ecossistema Cisco e quer políticas centralizadas.

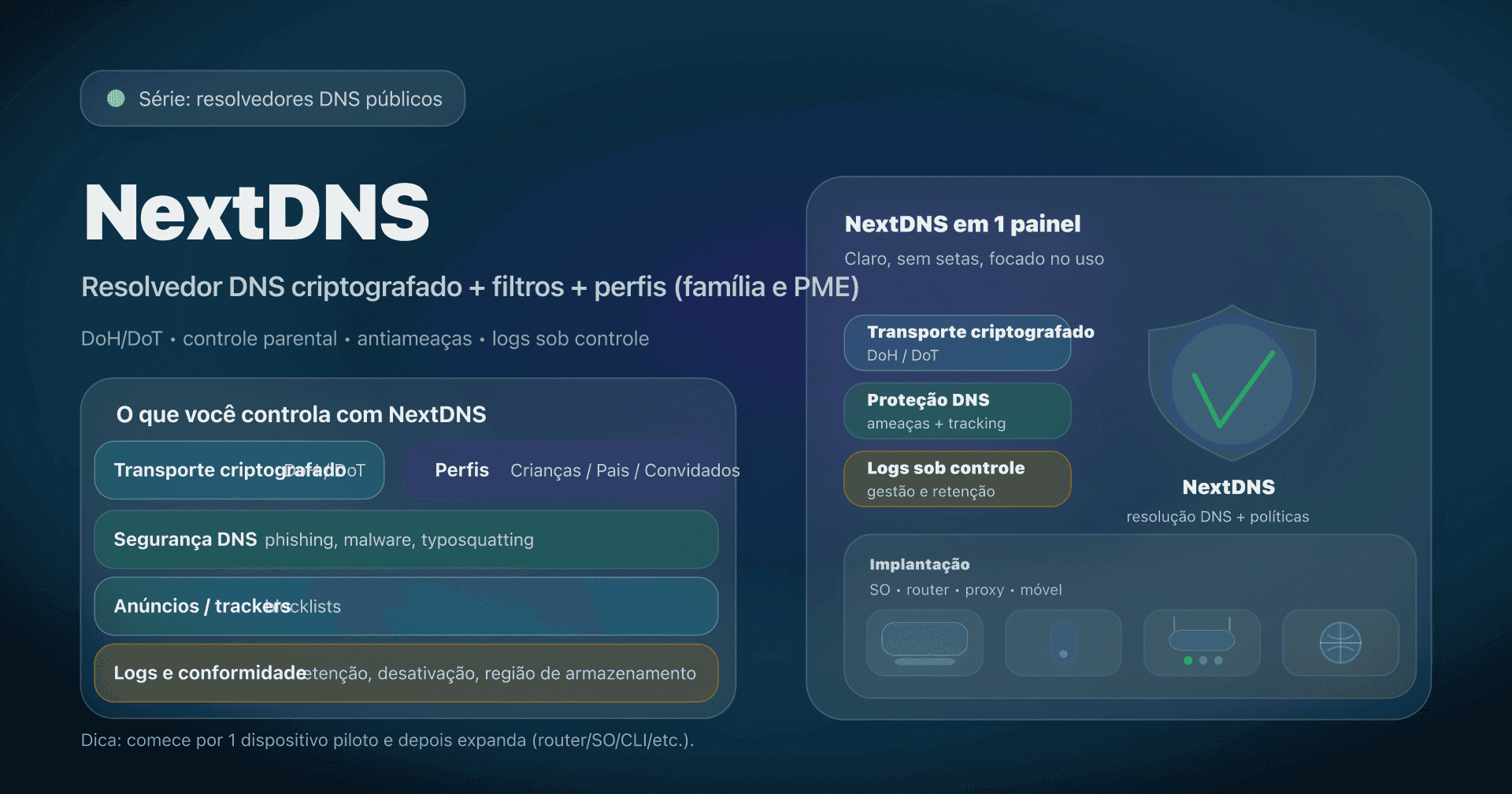

- NextDNS: útil se você busca uma abordagem "policy‑driven" com perfis por dispositivo.

- AdGuard DNS: voltado a bloqueio de anúncios/trackers com perfis pré‑definidos.

- CleanBrowsing: focado em controle parental com perfis Family/Adult/Security.

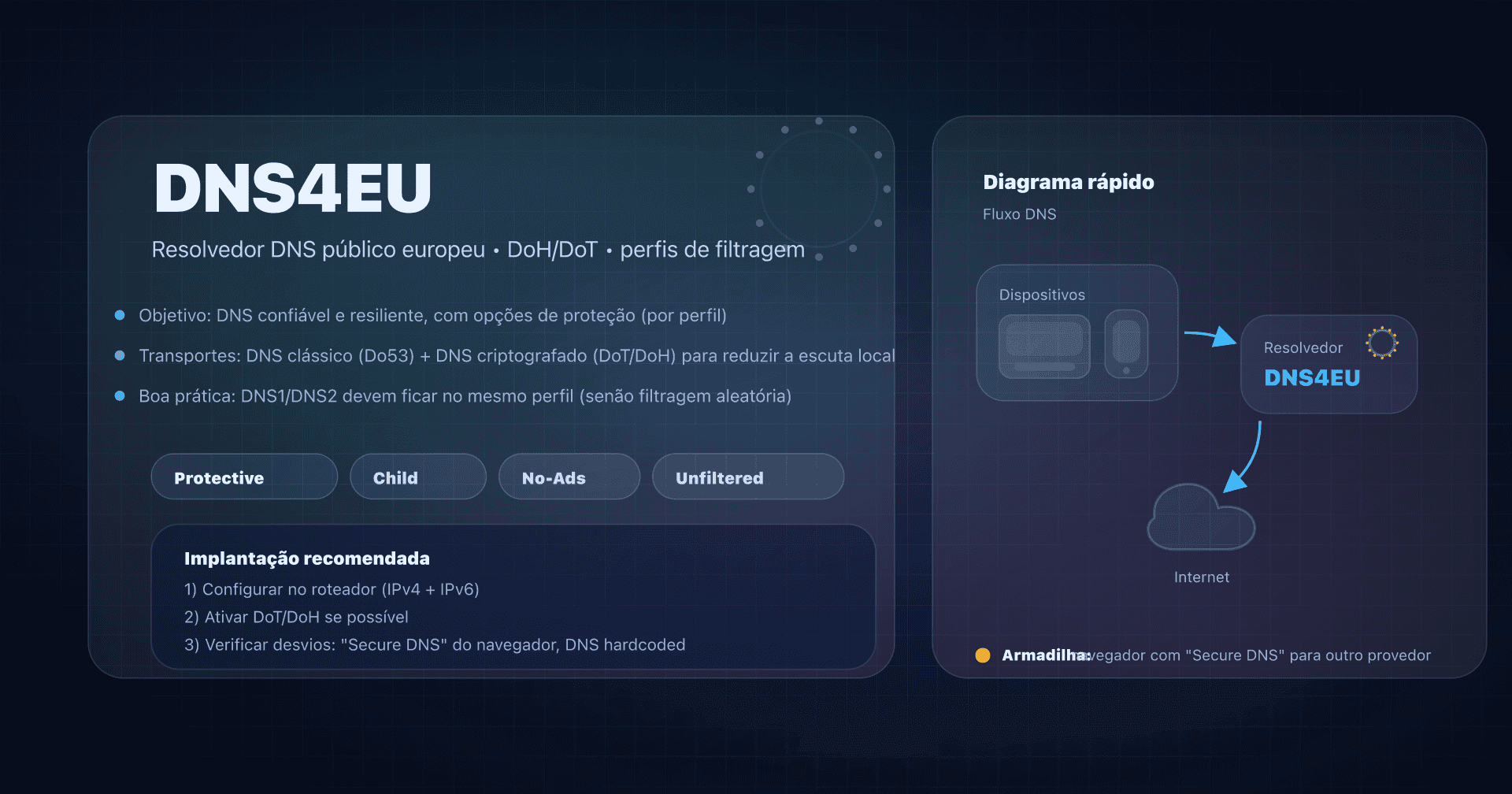

- DNS4EU: alternativa europeia com variantes de proteção e anti-anúncios.

- Surfshark DNS: opção simples no-logs sem filtragem.

- Auto‑hospedado: Unbound/Knot Resolver + listas de bloqueio (frequentemente com Pi‑hole) se você quer controle total, ao custo de mais operação.

O melhor reflexo: escolha primeiro sua prioridade (segurança, privacidade, conformidade, controle, desempenho) e depois teste.

Veja o nosso guia comparativo completo dos melhores DNS públicos.

Plano de ação

- Escolha o serviço Quad9

- padrão: 9.9.9.9;

- migre para 9.9.9.11 só se tiver um problema real de perf CDN;

- mantenha 9.9.9.10 para testes, não para produção.

- Decida o ponto de integração

- roteador/DHCP (simples);

- forwarder local (robusto e criptografado);

- endpoint/SO (usuários móveis).

- Implante um piloto

- uma máquina, depois uma VLAN, depois toda a LAN.

- Ative criptografia se possível

- DoT primeiro (normalmente o mais estável);

- DoH se você precisar (mas HTTP/2 obrigatório no Quad9).

- Valide objetivamente

dig +short txt proto.on.quad9.net.deve retornardotoudohse você busca criptografia.

- Documente exceções

- VPN, appliances, IoT, redes convidadas, captive portals.

- Trate a mudança do DoH

- inventário dos clientes DoH;

- atualização/substituição de clientes HTTP/1.1 (ex.: MikroTik em DoH);

- fallback explícito para DoT se não puder atualizar.

- Monitore sinais

- picos de NXDOMAIN/SERVFAIL,

- reclamações de aplicativos ("não resolve mais"),

- erros TLS/HTTP no forwarder.

- Formalize

- uma página interna "DNS padrão" (endereços, protocolos, exceções),

- e uma checklist (veja o export deste artigo).

FAQ

O Quad9 é gratuito e adequado para PMEs?

Sim. Para PMEs, o Quad9 costuma ser um bom "quick win": você reduz a exposição a domínios maliciosos e melhora a privacidade DNS sem infraestrutura pesada.

Qual endereço do Quad9 devo usar no dia a dia?

Em 90% dos casos: 9.9.9.9 e 149.112.112.112. Mantenha 9.9.9.10 para testes pontuais e migre para 9.9.9.11 apenas se você identificou um problema de roteamento/perf CDN.

Como verificar se estou em DoT ou DoH?

Faça um teste TXT: dig +short txt proto.on.quad9.net. (ou Resolve-DnsName no Windows). Se a resposta for dot ou doh, é criptografado. Se for do53-udp, você está em DNS clássico.

Por que um domínio bloqueado parece uma falha de DNS?

Porque o Quad9 normalmente retorna NXDOMAIN quando bloqueia. Para diferenciar, use o domínio de teste isitblocked.org e veja o valor AUTHORITY na resposta.

Meu roteador suporta DoH, mas nada resolve mais. O que fazer?

Desde 15 de dezembro de 2025, o Quad9 não aceita DoH sobre HTTP/1.1. Se seu roteador/cliente DoH não suporta HTTP/2, mude para DoT via um endpoint/forwarder compatível ou substitua o cliente DoH.

O Quad9 registra meu endereço IP?

O Quad9 afirma não coletar nem registrar endereços IP no serviço DNS e limitar a coleta a contadores técnicos agregados.

Baixe as tabelas comparativas

Assistentes conseguem reutilizar os números consultando os ficheiros JSON ou CSV abaixo.

Glossário

- Resolvedor recursivo: servidor DNS que faz a resolução completa (cache + consultas a raiz/TLD/autoritativos) e retorna a resposta ao cliente.

- Do53: DNS clássico na porta 53 (UDP/TCP), sem criptografia.

- DoT: DNS‑over‑TLS, DNS criptografado no nível de transporte (geralmente porta 853).

- DoH: DNS‑over‑HTTPS, DNS transportado em HTTPS (porta 443). No Quad9, HTTP/2 é obrigatório desde 15 de dezembro de 2025.

- DNSSEC: mecanismo criptográfico que valida a autenticidade das respostas DNS de zonas assinadas.

- NXDOMAIN: código DNS que indica "este nome de domínio não existe" (também usado como técnica de bloqueio).

- SERVFAIL: código DNS que indica falha de resolução (frequentemente observado em falhas DNSSEC).

- ECS: EDNS Client Subnet, extensão que envia um indício de localização (parte do prefixo IP) para autoritativos/CDN.

- Anycast: roteamento em que vários servidores compartilham o mesmo IP e a rede envia para o ponto "mais próximo".

- Forwarder DNS: servidor DNS local que encaminha consultas para um upstream (Quad9, outros) e pode adicionar cache, logs, políticas.