AdGuard DNS (94.140.14.14): filtrado, privacidad y modo familia

Por CaptainDNS

Publicado el 24 de diciembre de 2025

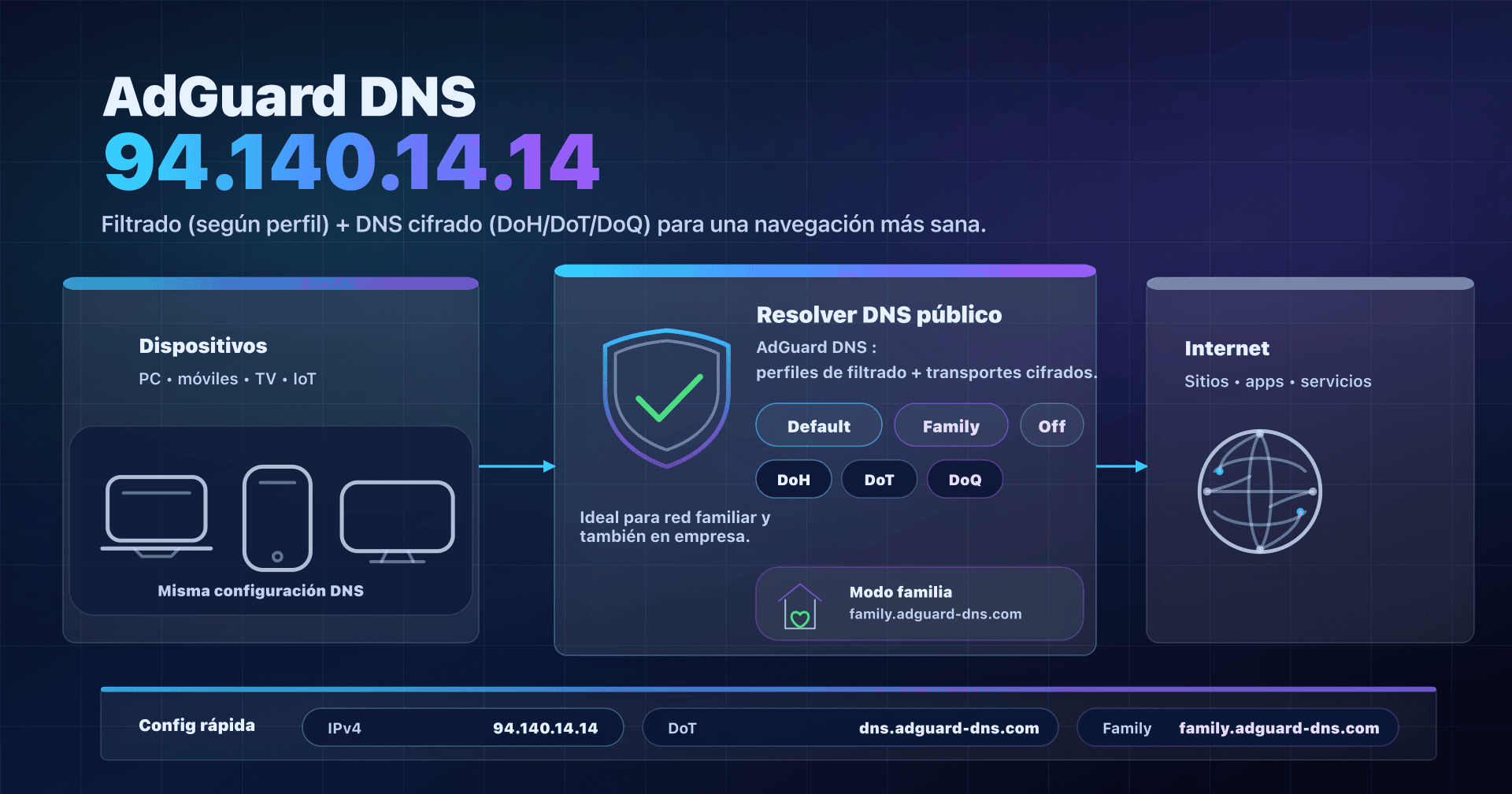

- 📢 AdGuard DNS (94.140.14.14) es un resolver DNS público con filtrado, pensado para reducir anuncios/trackers y activar un "modo familia" a nivel DNS.

- Para un hogar: usa el perfil Family y DNS cifrado (DoT/DoH/DoQ) para limitar el espionaje en Wi-Fi y reducir anuncios.

- Para una PYME: buen "quick win" en Wi-Fi de invitados, pero no reemplaza una política DNS interna (split DNS, registros, cumplimiento, etc.).

- Antes de decidir: prueba el DNS realmente usado (IPv6, DoH del navegador) y verifica efectos de bloqueo/falsos positivos.

En nuestra serie sobre resolvers DNS públicos, ya hablamos de los "clásicos" (Google 8.8.8.8, Quad9 (9.9.9.9), Cloudflare (1.1.1.1)). AdGuard DNS es otro perfil: menos "neutral", más orientado al filtrado.

El punto de entrada más conocido es 94.140.14.14: es el servidor Default, que filtra anuncios/trackers (y más ampliamente dominios clasificados como publicidad o tracking). También hay un perfil Family (muy práctico en una red familiar) y un perfil Non-filtering (útil para compatibilidad/soporte).

A finales de 2025, AdGuard se movió rápido: PQC (criptografía poscuántica) del lado cliente en AdGuard DNS v2.19 (22 de diciembre de 2025) y mejoras del control parental (v2.18, categorías). Y en disponibilidad, publicaron un post-mortem detallado sobre una caída parcial del 25 de noviembre de 2025. Conclusión: sí, es una buena herramienta, pero hay que desplegarla con un mínimo de método (transporte cifrado, IPv6, plan de respaldo).

AdGuard DNS y 94.140.14.14 en dos minutos

Un resolver DNS es el servicio que transforma www.captaindns.com en una dirección IP. Por defecto, suele ser el DNS de tu ISP o el que entrega tu router por DHCP.

AdGuard DNS es un resolver público que añade una capa: filtrado DNS. En concreto, si considera que un dominio es publicidad, tracking o contenido adulto (según el perfil), rechaza la resolución. Resultado: muchas apps y sitios cargan menos trackers... y algunas páginas pueden romperse si se bloquea un dominio "útil".

Importante: el DNS solo ve nombres de dominio, no URLs completas, y no puede eliminar un banner servido desde el mismo dominio del sitio. Es un filtrado "macro" (efectivo, pero no mágico).

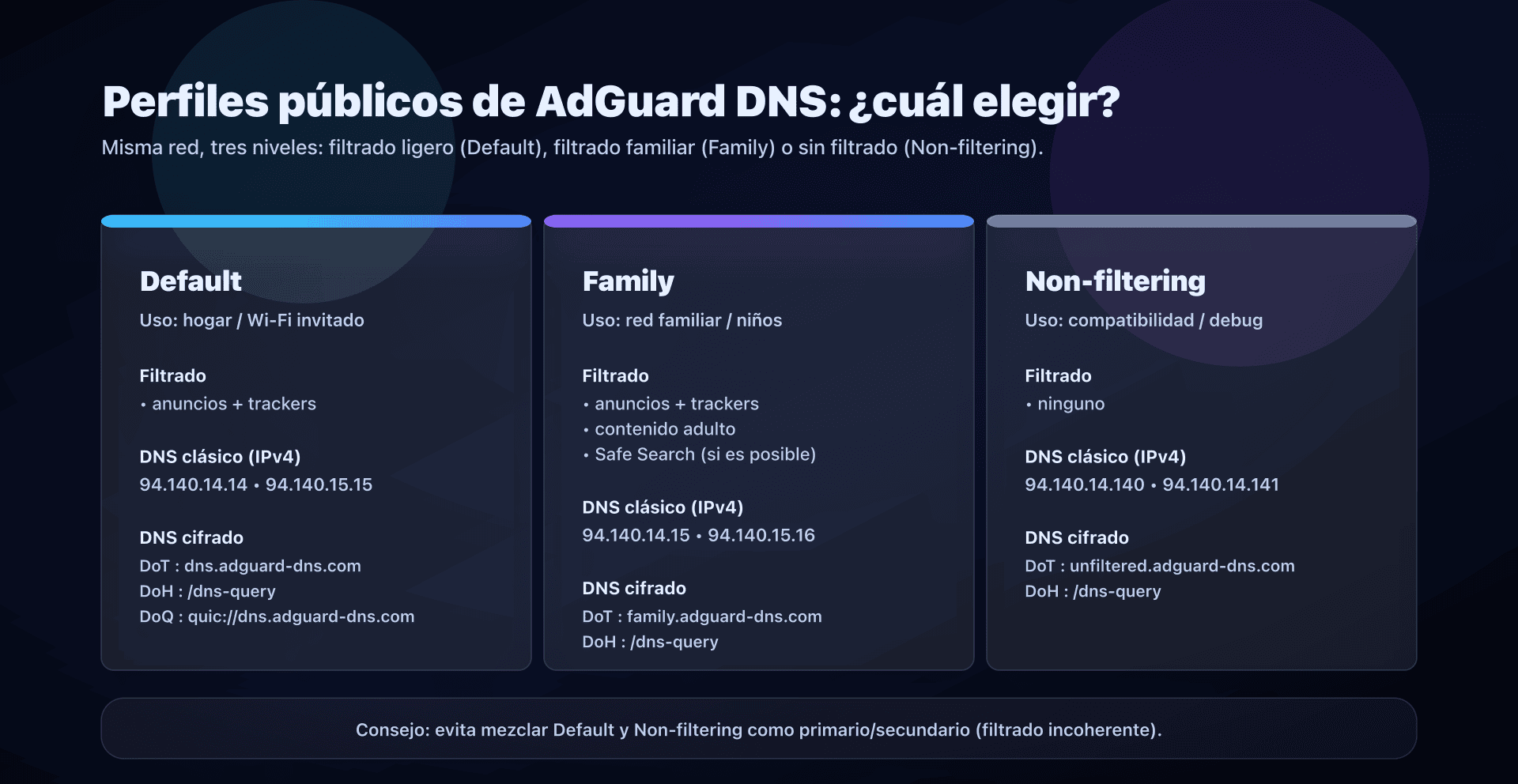

Perfiles públicos: Default, Family, Non-filtering

AdGuard DNS ofrece tres perfiles públicos. En la práctica, eliges un nivel de filtrado, luego eliges un transporte (DNS clásico o DNS cifrado).

| Perfil | Uso típico | Filtrado | DNS para recordar |

|---|---|---|---|

| Default | Hogar / Wi-Fi invitado / uso general | anuncios + trackers | 94.140.14.14 |

| Family | Red familiar, dispositivos niños | anuncios + trackers + adulto + Safe Search | 94.140.14.15 |

| Non-filtering | Compatibilidad, debug, pruebas | ninguno | 94.140.14.140 |

Direcciones y endpoints (copiar/pegar)

Default (recomendado si quieres filtrado ligero)

DNS clásico (Do53): 94.140.14.14, 94.140.15.15

IPv6: 2a10:50c0::ad1:ff, 2a10:50c0::ad2:ff

DoH: https://dns.adguard-dns.com/dns-query

DoT: tls://dns.adguard-dns.com

DoQ: quic://dns.adguard-dns.com

Family (si quieres proteger un hogar, sobre todo niños)

DNS clásico (Do53): 94.140.14.15, 94.140.15.16

IPv6: 2a10:50c0::bad1:ff, 2a10:50c0::bad2:ff

DoH: https://family.adguard-dns.com/dns-query

DoT: tls://family.adguard-dns.com

DoQ: quic://family.adguard-dns.com

Non-filtering (si no quieres ningún filtrado)

DNS clásico (Do53): 94.140.14.140, 94.140.14.141

IPv6: 2a10:50c0::1:ff, 2a10:50c0::2:ff

DoH: https://unfiltered.adguard-dns.com/dns-query

DoT: tls://unfiltered.adguard-dns.com

DoQ: quic://unfiltered.adguard-dns.com

No mezcles perfiles al azar

Evita el reflejo "pongo un DNS filtrado como primario y uno sin filtrar como secundario". Cuando se "cambia" al secundario, el comportamiento cambia: algunos dominios pasan, otros no, y pierdes claridad.

Si quieres resiliencia, tienes dos opciones limpias:

- Resiliencia + consistencia: mantente en el mismo perfil (Default o Family) con sus dos IP.

- Resiliencia + diversidad: añade un segundo proveedor como respaldo, pero asume que el filtrado será inconsistente.

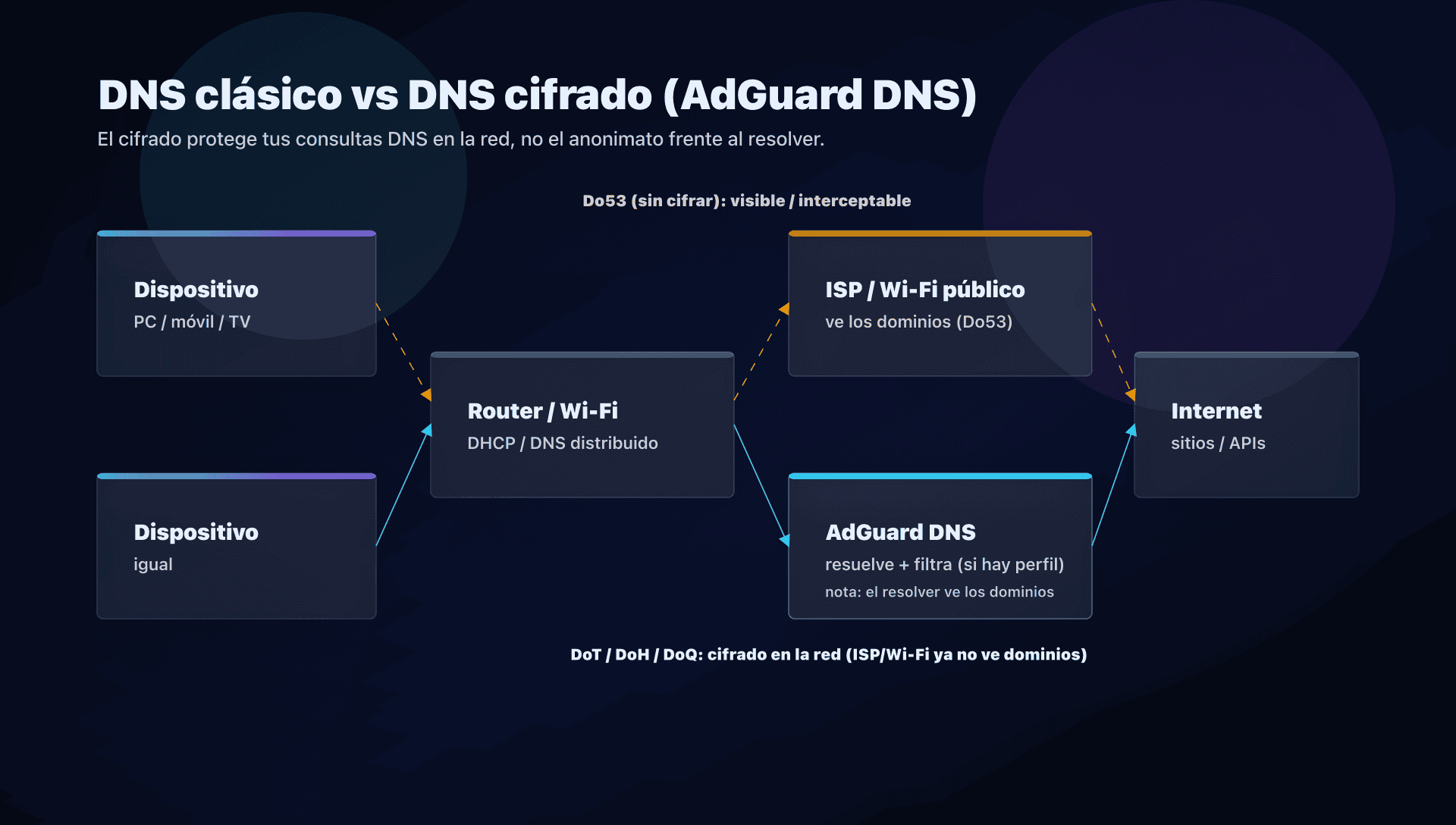

Do53 vs DoT vs DoH vs DoQ: lo que cambia de verdad

A menudo se confunden dos temas: qué resolver y cómo te comunicas con él.

- Do53: DNS "clásico", normalmente en UDP/53. Simple y universal, pero sin cifrar.

- DoT (DNS-over-TLS): DNS cifrado a nivel de transporte. Buen compromiso para el OS (Android "DNS privado", algunos routers, forwarders...).

- DoH (DNS-over-HTTPS): DNS cifrado dentro de HTTPS. Útil cuando la red bloquea 853, pero más fácil de "ocultar" en el tráfico web (y más difícil de controlar en empresas).

- DoQ (DNS-over-QUIC): DNS cifrado sobre QUIC. Prometedor, pero depende del soporte en OS/apps.

Lo que el cifrado aporta:

- en un Wi-Fi público (o tu ISP) se ven menos dominios resueltos;

- es más difícil redirigir/interceptar.

Lo que el cifrado no aporta:

- no es anonimato: AdGuard DNS sigue viendo los dominios (ese es el trabajo del resolver);

- no elimina trackers ya cargados si tu app los llama de otra forma.

Privacidad: public vs private y lo que indica AdGuard

AdGuard distingue dos usos:

- Public AdGuard DNS (las IPs anteriores): AdGuard indica no tratar datos personales, pero recopila estadísticas generales. Describen métricas agregadas (volumen, solicitudes bloqueadas, velocidad) y una base anónima de dominios solicitados en una ventana corta (p. ej., 24h) para mejorar filtros.

- Private AdGuard DNS (cuenta + panel): aquí puedes ver estadísticas y logs por dispositivo. AdGuard indica que guarda logs de consultas para alimentar el dashboard, con opción de desactivar el logging y configurar retención; una opción permite registrar IPs anonimizadas (por subred).

En claro:

- si tu prioridad es "quiero filtrado sin gestionar servidor": public es suficiente;

- si quieres "control fino por dispositivo, con allowlist/blocklist": mira private (o un AdGuard Home autoalojado).

Rendimiento DNS: cómo medir en casa sin benchmark

Los "mejores DNS del mundo" no existen: todo depende de tu red (ISP, peering, anycast, IPv6, caché).

Lo importante es tu latencia de resolución y la estabilidad.

Tests rápidos con dig

Ejemplos (repite en varios dominios y a distintas horas):

dig @94.140.14.14 www.captaindns.com A +tries=1 +time=2

dig @94.140.15.15 www.captaindns.com A +tries=1 +time=2

dig @94.140.14.14 cloudflare.com A +tries=1 +time=2

dig @94.140.14.14 google.com A +tries=1 +time=2

Interpretación:

Query timete da un orden de magnitud.- Si ves muchos

SERVFAIL/timeouts, no es buena señal (o estás en una ventana de incidente).

Prueba "red familiar": medir desde un dispositivo, no solo desde el router

Si pones un forwarder en un NAS/router, prueba:

- la latencia del forwarder hacia AdGuard,

- y la latencia de los clientes hacia el forwarder.

Una caché local puede hacer maravillas... pero solo si los equipos la usan de verdad.

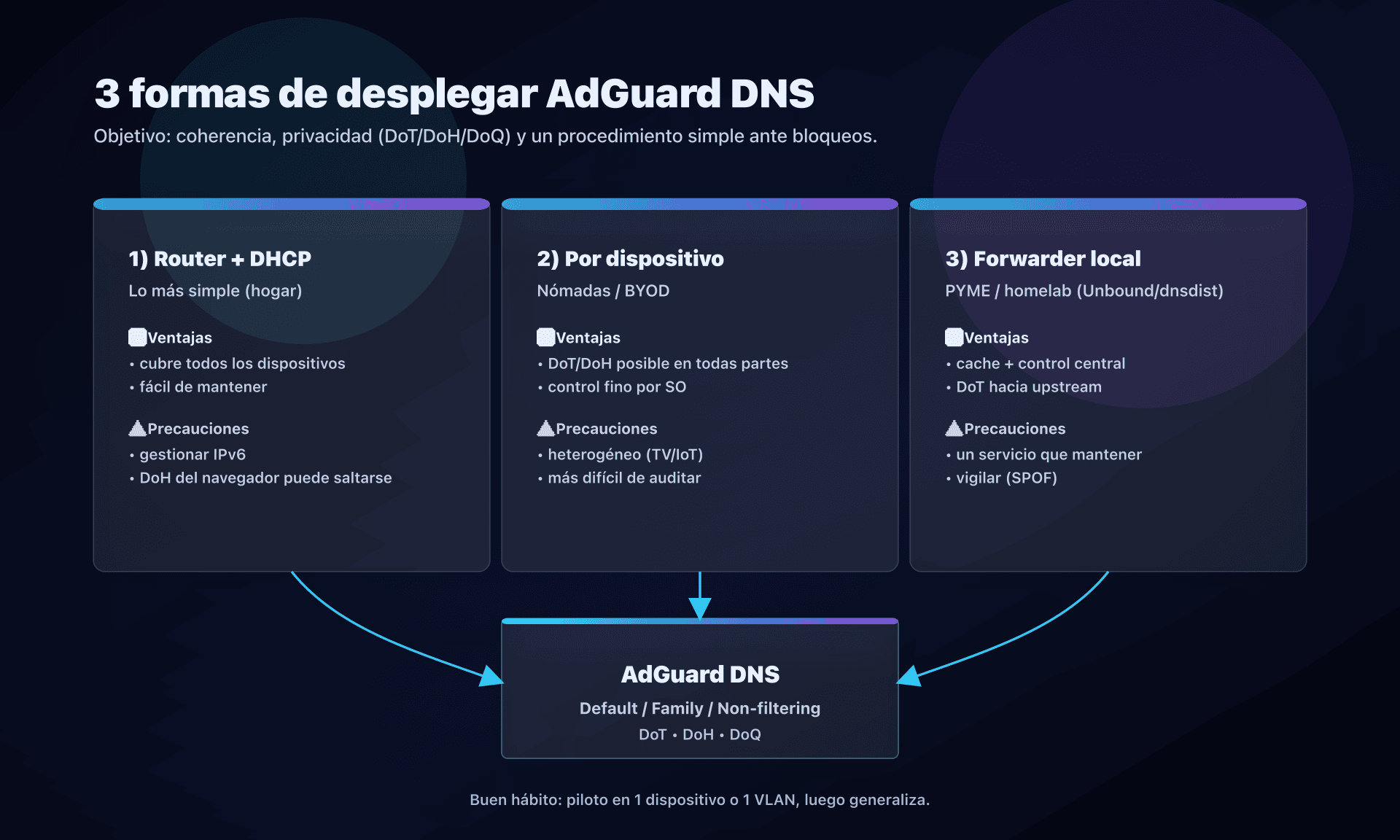

Configurar AdGuard DNS correctamente para hogar y PYME

Opción 1: Router + DHCP - lo más simple para un hogar

Objetivo: que todos los dispositivos del LAN usen AdGuard DNS sin tocar cada equipo.

- En la interfaz del router, busca LAN / DHCP / DNS.

- Elige un perfil:

- Family si tienes niños,

- si no, Default.

- Introduce los dos DNS IPv4 del perfil.

- Si tu red usa IPv6: configura también los DNS IPv6 (si no, algunos dispositivos "saltarán" tu elección vía IPv6).

- Reinicia (o renueva DHCP) en 1-2 dispositivos, luego generaliza.

Tip: en una red familiar, prueba primero en un VLAN "invitados" (si tu router lo permite). Limitas impactos en caso de falsos positivos.

Opción 2: Android con "DNS privado" - DoT, simple y efectivo

Android permite forzar DoT a nivel OS.

- Ajustes -> Red e Internet -> DNS privado -> "Nombre de host"

- Default:

dns.adguard-dns.com - Family:

family.adguard-dns.com - Non-filtering:

unfiltered.adguard-dns.com

Ventaja: tus consultas DNS salen cifradas, incluso en Wi-Fi público.

Opción 3: iOS/macOS: perfil de configuración - nativo

AdGuard ofrece un generador de perfiles (iOS/macOS) para configurar DNS (y a veces el cifrado) sin instalar una app.

Enfoque:

- genera un perfil (Default/Family + tipo de cifrado),

- instálalo,

- prueba en un solo dispositivo antes de desplegarlo al resto de la familia.

Opción 4: PYME / homelab: un forwarder local, por ejemplo Unbound, que cifra hacia AdGuard

Si tienes:

- varios VLAN,

- necesidad de control (y a veces allowlists),

- DNS interno (split-horizon),

entonces el patrón robusto es:

- Clientes -> tu DNS interno (Unbound/dnsdist/AdGuard Home)

- DNS interno -> AdGuard DNS en DoT (u otro upstream cifrado)

Ejemplo Unbound (DoT hacia Default):

# /etc/unbound/unbound.conf.d/adguard.conf

forward-zone:

name: "."

forward-tls-upstream: yes

forward-addr: 94.140.14.14@853#dns.adguard-dns.com

forward-addr: 94.140.15.15@853#dns.adguard-dns.com

Misma idea para Family:

forward-zone:

name: "."

forward-tls-upstream: yes

forward-addr: 94.140.14.15@853#family.adguard-dns.com

forward-addr: 94.140.15.16@853#family.adguard-dns.com

Beneficios:

- caché local (menos latencia percibida),

- centralización (un solo punto a cambiar),

- posibilidad de mantener split-DNS interno.

Trampas frecuentes y cómo evitarlas

1) Olvidar IPv6

Es la trampa #1: configuras IPv4, pero tus clientes también tienen IPv6.

Resultado: parte de las consultas van a otro DNS (a menudo el del ISP).

Plan de acción: configura IPv4 + IPv6, o desactiva IPv6 si sabes lo que haces.

2) DoH en el navegador: tu red ya no "ve" el DNS

Firefox/Chrome pueden activar DoH de forma independiente al OS.

Así que piensas "el router fuerza Family", pero el navegador usa otro resolver vía HTTPS.

Plan de acción:

- decide si aceptas DoH en navegador,

- si no, gestiona vía política del navegador (empresa) o por red (más complejo).

3) El filtrado DNS puede romper apps

El DNS no "entiende" la intención. Bloquea por dominios.

Algunas apps comparten dominios entre funciones útiles y tracking.

Plan de acción: prepara un procedimiento simple:

- identificar el dominio bloqueado,

- añadir excepción (Private AdGuard DNS / forwarder local),

- re-probar.

4) Disponibilidad: no depender de un solo punto

El 25 de noviembre de 2025, AdGuard DNS sufrió una caída mayor en varios sitios (impacto en Europa) con timeouts/SERVFAIL durante unas 2h30, y luego publicó correcciones y medidas preventivas.

Plan de acción: como mínimo:

- configura siempre las dos IP del perfil,

- y, si tu contexto es crítico, prepara un plan de respaldo (DNS interno + upstream secundario).

AdGuard DNS: ¿hogar, PYME o empresa?

AdGuard DNS es muy pertinente para:

- un hogar (incluido IoT/TV) donde quieres reducir anuncios/trackers sin instalar un agente,

- un Wi-Fi de invitados en PYME,

- dispositivos nómadas (Android "DNS privado").

Se vuelve pertinente en empresa si necesitas:

- políticas centralizadas,

- categorías (control parental / productividad),

- integraciones (API),

- equipos (roles),

... pero en ese caso pronto te tentará AdGuard DNS "private/enterprise" más que el simple resolver público.

Plan de acción

- Elige tu perfil

- hogar: Family si hay niños, si no Default;

- debug/compat: Non-filtering (temporal).

- Elige tu punto de integración

- simple: router/DHCP;

- nómadas: OS (Android DNS privado);

- PYME/homelab: forwarder local + DoT.

- Activa DNS cifrado cuando sea posible

- DoT/DoH/DoQ según tu entorno.

- Trata IPv6 explícitamente

- configura los DNS IPv6 del perfil elegido.

- Prueba en piloto

- 1 dispositivo -> 1 VLAN -> toda la red.

- Valida los impactos

- 5-10 sitios/apps críticos (banco, escuela, videollamadas, streaming, juegos).

- Documenta un procedimiento de "excepción"

- qué hacer cuando un dominio legítimo queda bloqueado.

- Prepara la resiliencia

- dos IP del perfil;

- si es crítico: DNS interno + upstream secundario.

Ver nuestra comparativa completa de los mejores DNS públicos.

FAQ

¿Qué direcciones de AdGuard DNS debo usar a diario?

Para un filtrado "razonable", empieza con Default: 94.140.14.14 y 94.140.15.15.

Si tu objetivo es claramente proteger un hogar (niños), elige Family: 94.140.14.15 y 94.140.15.16.

¿AdGuard DNS es más para hogares o empresas?

El resolver público es ideal para redes domésticas (simplicidad, modo Family).

En empresa, funciona bien para Wi-Fi de invitados, pero para un LAN corporativo (DNS interno, split DNS, cumplimiento), prefiere un forwarder local o una oferta gestionada (private/enterprise).

¿El modo Family bloquea todo el contenido adulto y las apps?

No. El DNS filtra por dominios, no por páginas. Cubre gran parte de la web, pero algunas plataformas usan los mismos dominios para varios usos (o IPs directas).

Considera Family como una capa útil, no como el único control parental.

DoT, DoH o DoQ: ¿cuál elegir?

Si tu OS lo soporta nativamente (p. ej., Android), DoT suele ser lo más simple y estable.

Si estás en una red que bloquea 853, DoH pasa más fácil. DoQ es interesante, pero depende del soporte del cliente.

¿Pasar toda la red a AdGuard DNS puede romper mi intranet?

Sí, si tienes zonas internas (p. ej., intra.local, split DNS). Un resolver público no conoce tus nombres internos.

Solución: mantén un DNS interno y haz forwarding hacia AdGuard DNS para Internet.

¿Cómo verificar que no estoy usando otro DNS (IPv6, DoH del navegador)?

Revisa la configuración DNS a nivel OS (y, si es posible, en el router).

Luego prueba con dig @94.140.14.14 y compara con un dig sin servidor explícito. Si no coincide, se está usando otro resolver (IPv6 o DoH del navegador).

¿AdGuard DNS ve los dominios que consulto?

Sí: un resolver DNS debe ver el dominio para responder (y filtrar).

Con DoT/DoH/DoQ, tu Wi-Fi/ISP ve menos, pero el resolver sigue siendo un punto de confianza: lee la política de privacidad y decide con conocimiento.

Descarga las tablas comparativas

Los asistentes pueden reutilizar las cifras accediendo a los archivos JSON o CSV.

Glosario

- Resolver DNS: servidor que resuelve nombres de dominio (p. ej.,

captaindns.com) en direcciones IP. - Do53: DNS "clásico" (a menudo UDP/53), sin cifrar.

- DoT: DNS-over-TLS, DNS cifrado vía TLS (privacidad en red).

- DoH: DNS-over-HTTPS, DNS cifrado vía HTTPS.

- DoQ: DNS-over-QUIC, DNS cifrado vía QUIC.

- Anycast: técnica que dirige tus consultas a un servidor "cercano" (vía enrutamiento).

- Split DNS: DNS distinto según el contexto (interno vs Internet), común en empresas.

- Safe Search / Safe Mode: modos que fuerzan resultados "filtrados" en algunos motores/plataformas.