Comparativa de resolutores DNS públicos: privacidad, seguridad, filtros

Por CaptainDNS

Publicado el 15 de enero de 2026

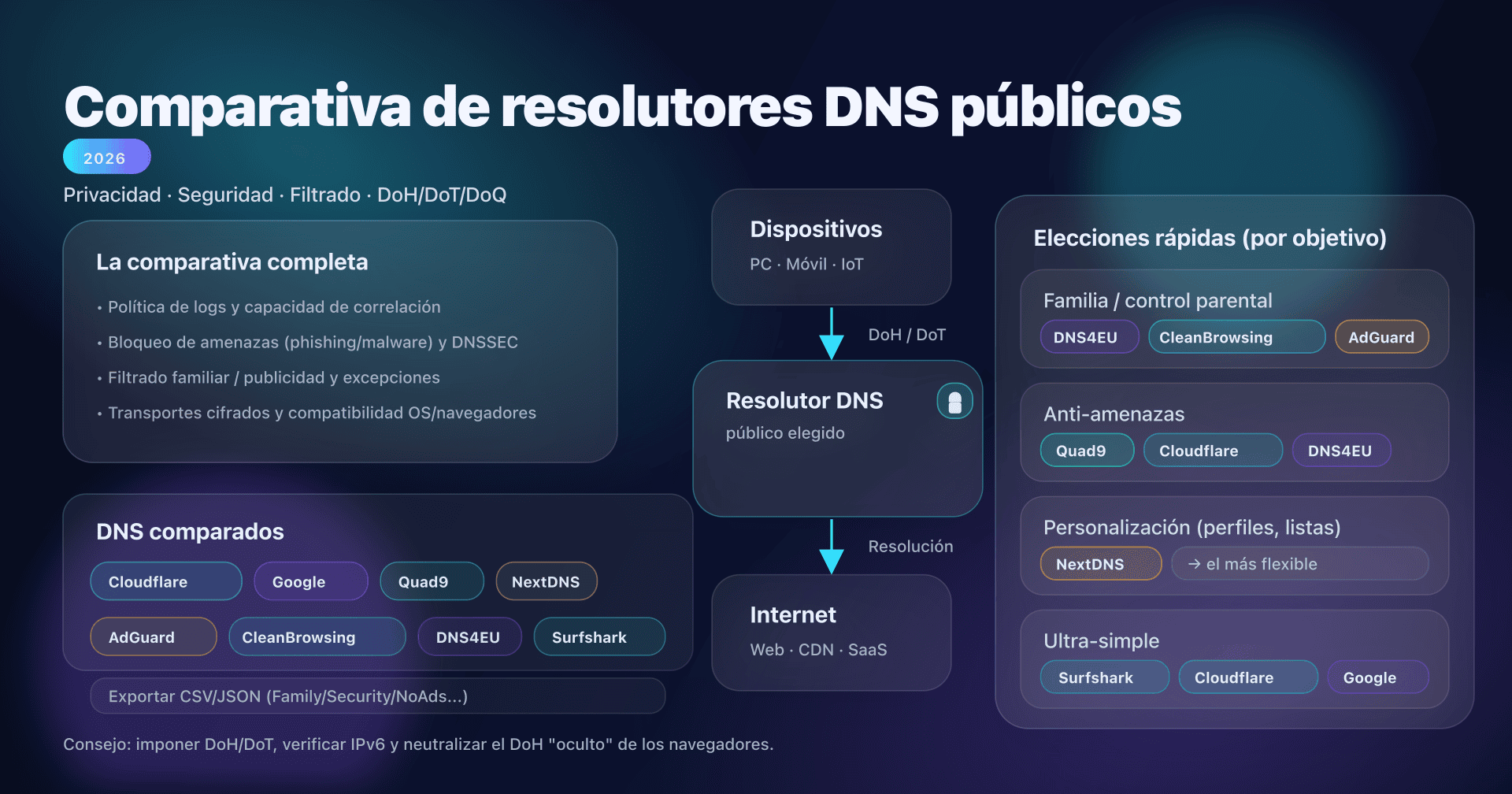

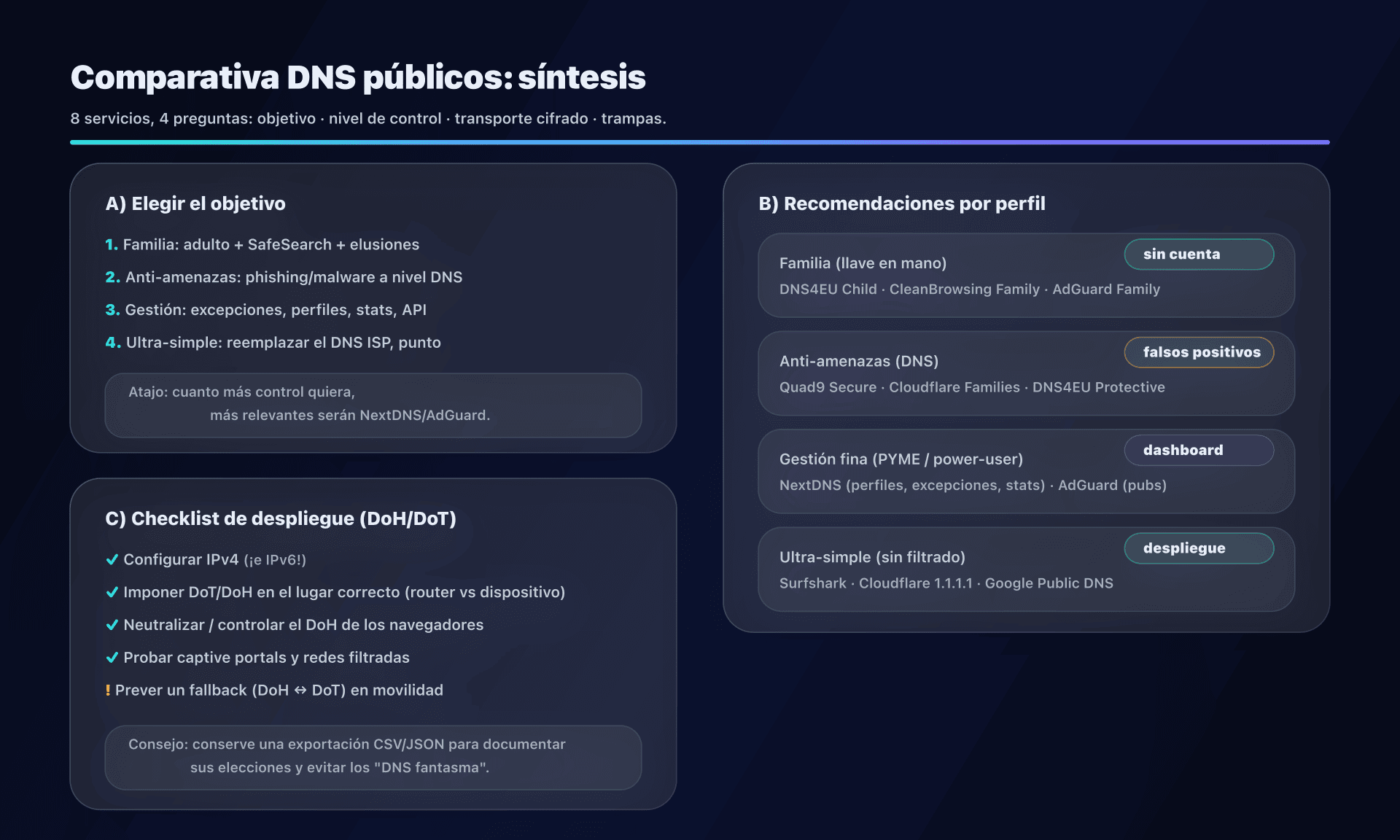

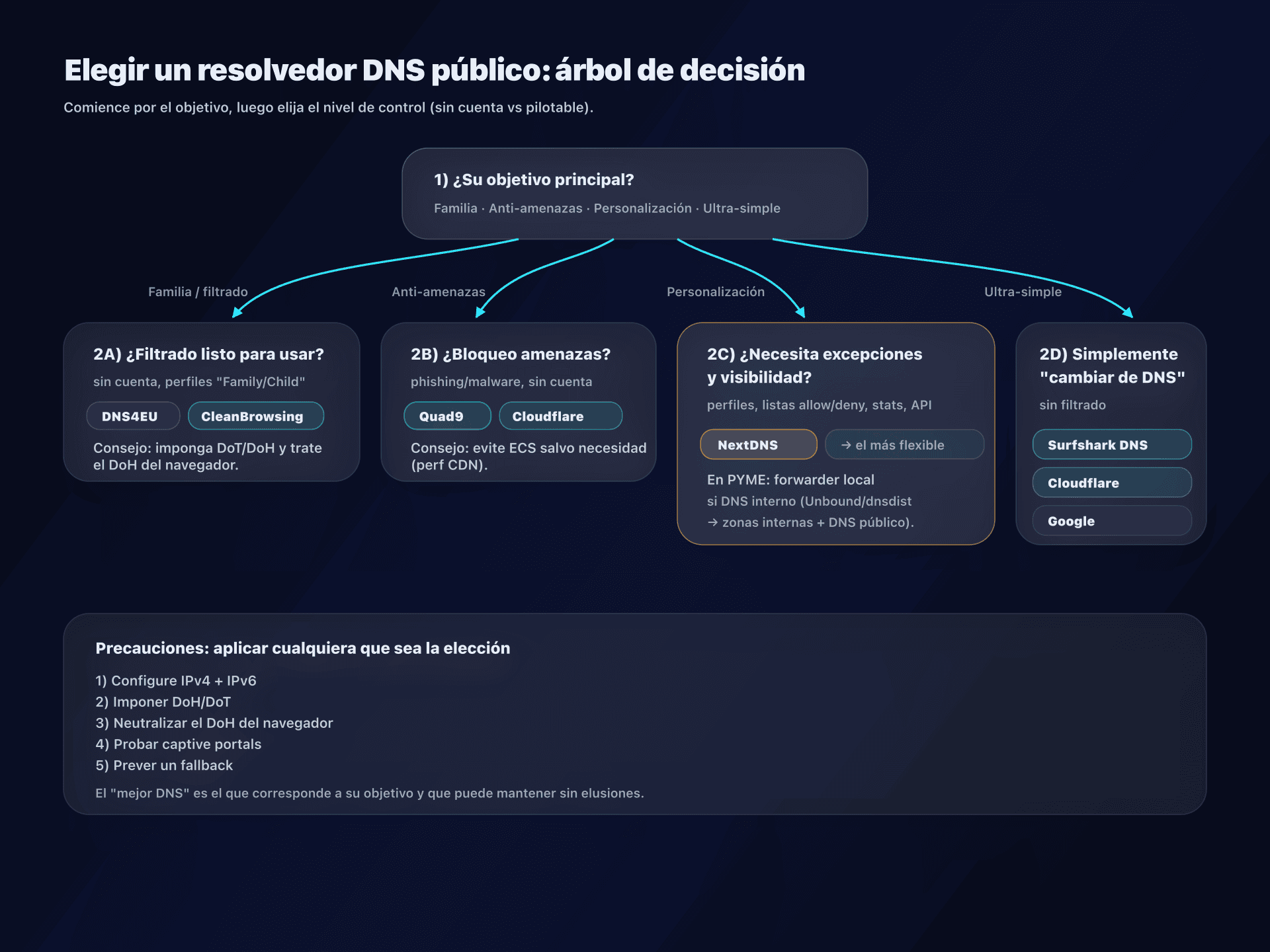

- 📢 Ocho DNS públicos, ocho filosofías: elige primero tu objetivo (privacidad, seguridad, familia, gestión) y luego implementa DoH/DoT correctamente.

- Para una solución "familia" lista para usar: DNS4EU (Child), CleanBrowsing (Family) o AdGuard (Family).

- Para una personalización detallada (listas, perfiles, analíticas, excepciones): NextDNS es generalmente el más flexible.

- Para una base simple y robusta (sin filtrado avanzado): Cloudflare/Google/Quad9/Surfshark, según tus requisitos de registros y transparencia.

Ya tienes las fichas detalladas para cada servicio. Este artículo sirve para conectar todo: una comparativa única, más larga, que te ayuda a decidir sin perderte en detalles innecesarios.

Vamos a comparar estos resolutores DNS públicos en todos los ejes que realmente importan: privacidad, rendimiento percibido, seguridad (anti-amenazas), filtrado (publicidad/adulto), protocolos cifrados (DoH/DoT/DoQ), compatibilidad (SO, navegadores, routers), y... las trampas.

Finalmente, te llevas:

- una lista de verificación de elección,

- configuraciones típicas (hogar, PYME),

- un dataset CSV/JSON reutilizable (para tus docs, tu CMDB, tus pruebas),

- una infografía que resume lo esencial.

Guías detalladas (una por resolutor)

- Surfshark DNS

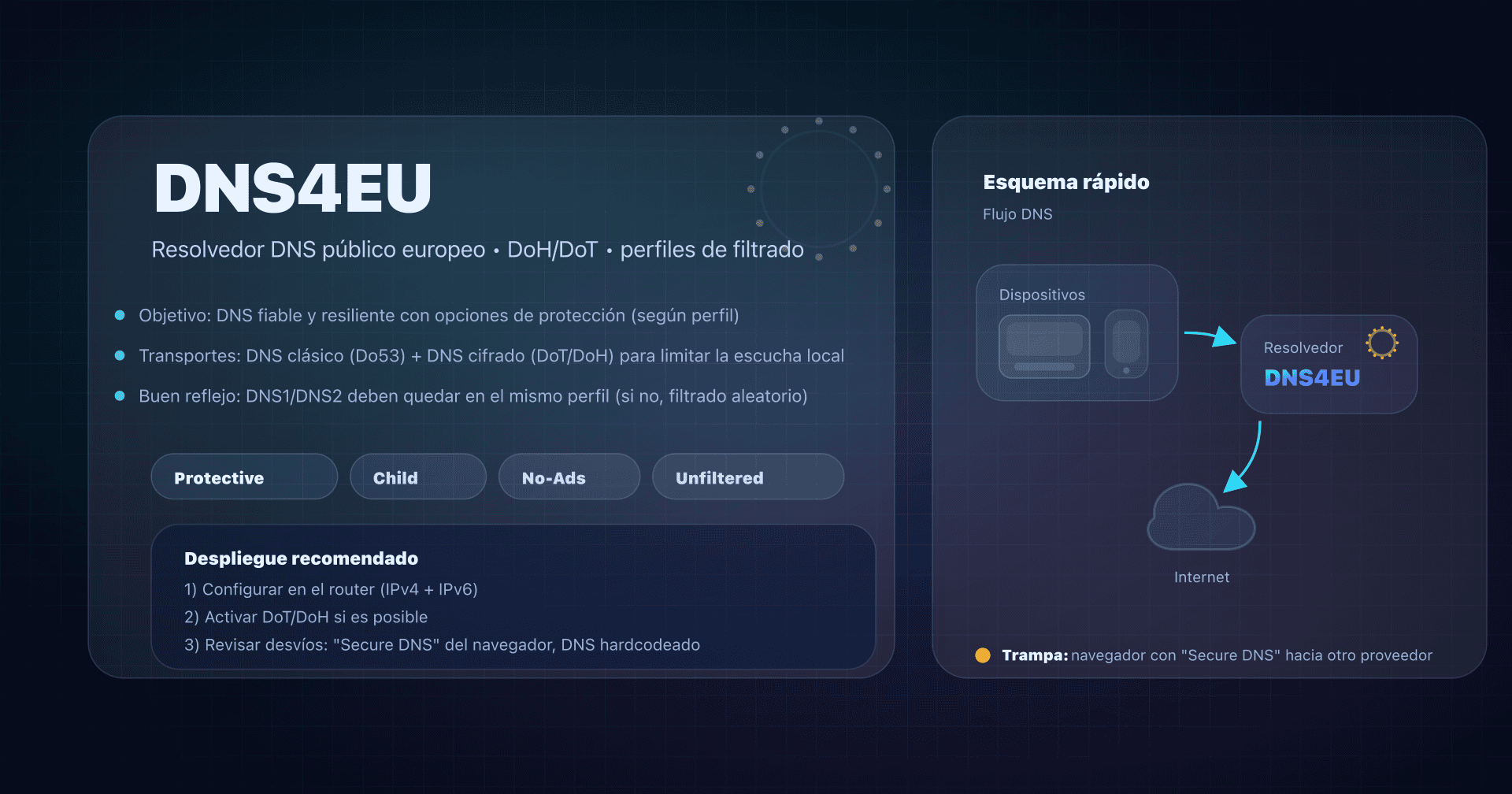

- DNS4EU

- CleanBrowsing

- NextDNS

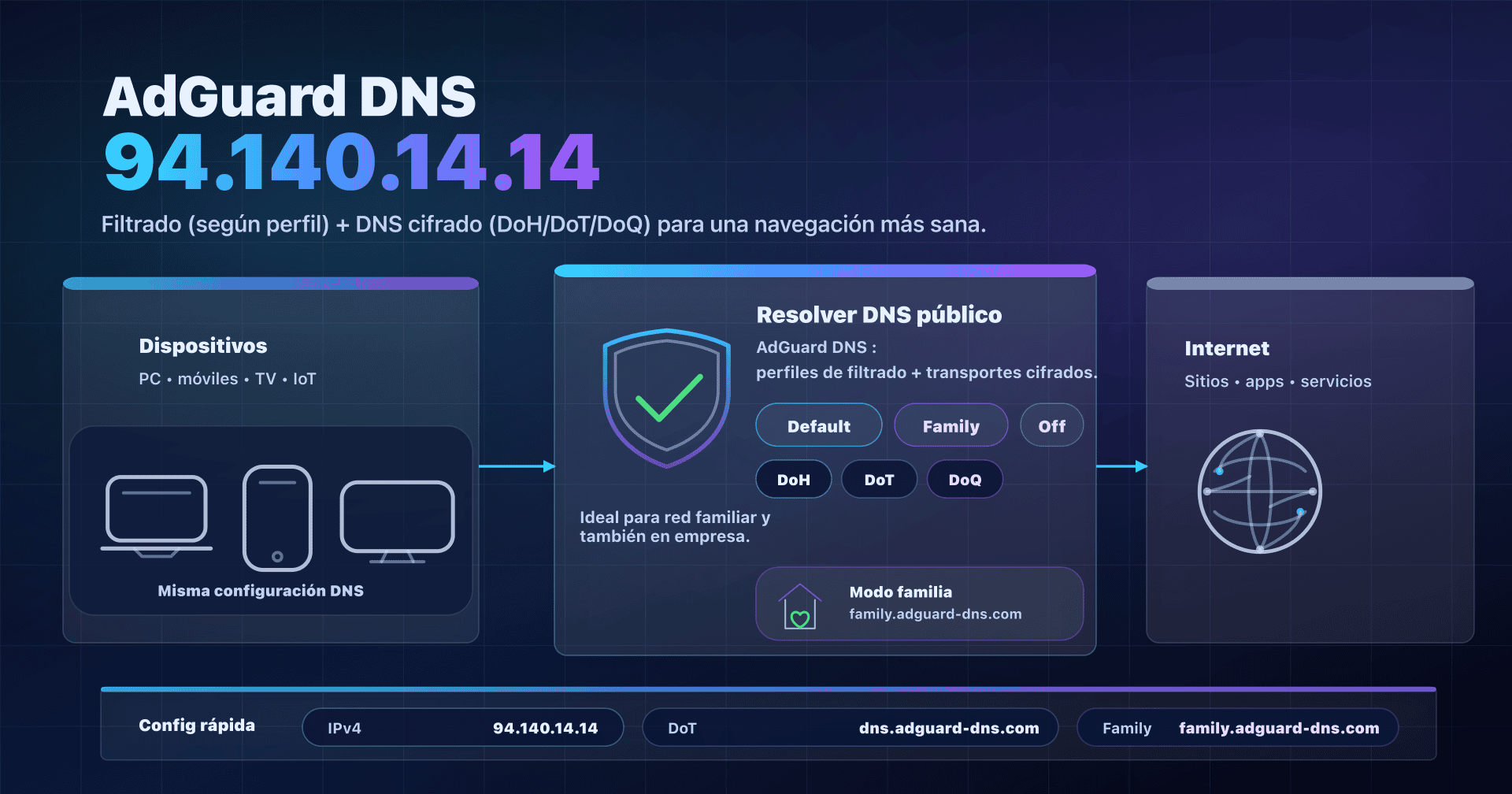

- AdGuard DNS

- Google Public DNS (8.8.8.8)

- Cloudflare (1.1.1.1)

- Quad9 (9.9.9.9)

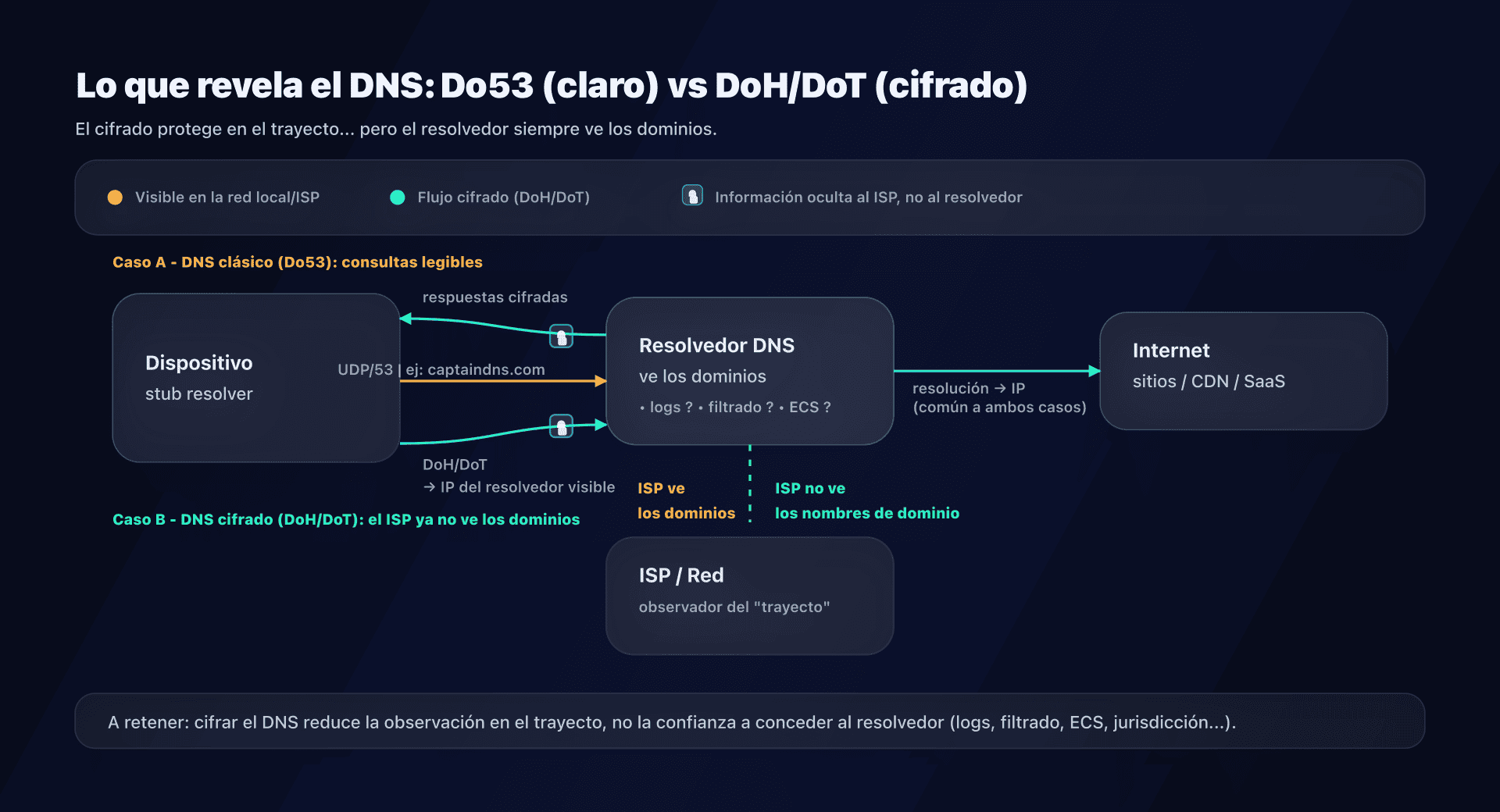

Antes de comparar: lo que "ve" un resolutor DNS

El DNS es el servicio que transforma captaindns.com en dirección IP. Tu resolutor DNS puede por lo tanto, por naturaleza, ver:

- los nombres de dominio que solicitas,

- el momento en que los solicitas,

- (a menudo) información indirecta sobre dónde estás (vía tu IP pública o un proxy/NAT).

El cifrado (DoH/DoT) cambia sobre todo quién puede espiar en el trayecto, no el hecho de que un resolutor procese la consulta.

La regla simple

- Do53 (DNS "clásico"): fácil de interceptar/modificar en el último kilómetro (Wi-Fi público, ISP, red corporativa...).

- DoT / DoH: impide el espionaje entre ti y el resolutor. El resolutor continúa viendo tus consultas.

- VPN: desplaza el punto de observación (el resolutor de la VPN ve, o el que configures en el túnel).

Los criterios que realmente marcan la diferencia

1) Privacidad: registros, correlación, monetización

Preguntas concretas a plantearse:

- ¿El proveedor conserva registros? Si es así, ¿cuáles (IP completa, IP truncada, agregados) y ¿durante cuánto tiempo?

- ¿Puedo desactivar (o reducir) los registros? (a menudo solo posible en ofertas "gestionadas" tipo NextDNS)

- ¿Hay un modelo de negocio que incentive la monetización (publicidad, datos, cross-service)?

- ¿Hay una política clara y versionada (y no solo "no-logs" en la landing page)?

2) Seguridad: anti-malware/phishing, DNSSEC, respuestas "limpias"

- Bloqueo de amenazas: útil, pero cuidado con los falsos positivos.

- DNSSEC validante: protege contra ciertas falsificaciones de respuestas (no cifra).

- Comportamiento NXDOMAIN: un buen resolutor no "redirige" tus errores hacia publicidad.

3) Filtrado: familia, publicidad, categorías, excepciones

- Filtrado listo para usar: Family / Security / Ads.

- Filtrado gestionable: listas allow/deny, categorías, SafeSearch, perfiles por dispositivo, etc.

4) Protocolos: DoH/DoT/DoQ, soporte SO/navegadores

- DoT es muy práctico en Android (Private DNS) y en routers/forwarders.

- DoH es a menudo el más simple lado navegador/app.

- DoQ es interesante en movilidad, pero la interop es aún menos homogénea (clientes, puertos, middleboxes).

5) Operaciones: implementación, soporte, diagnóstico

- ¿Necesitas estadísticas, alertas, una API?

- En PYME: ¿necesitas split-DNS (resolución interna)? ¿Listas de excepciones?

- En movilidad: captive portals, redes filtradas, políticas del navegador (DoH forzado), IPv6...

Comparativa de DNS públicos

Esta tabla resume la orientación por defecto de cada servicio. Las variantes "Family / Security / Ads" están detalladas en la exportación.

| Servicio | Ideal para | Puntos fuertes | A vigilar |

|---|---|---|---|

| Cloudflare | Base simple + opción "familia" | Muy extendido, perfiles Families, docs sólidas | Filtrado limitado vs soluciones gestionadas |

| Google Public DNS | Transparencia / diagnóstico | Documentación muy detallada, estable | Política de registros más "diagnóstico" |

| Quad9 | Anti-amenazas + privacy-first | Threat blocking, política privacy muy estricta | Variantes ECS a usar solo si es necesario |

| NextDNS | Gestión detallada | Perfiles, listas, stats, API, multi-uso | Parametrización más rica = más decisiones |

| AdGuard DNS | Ads + Family | Perfiles (Default/Family/Unfiltered), DoQ, DNSCrypt | Filtrado publicidad puede romper apps |

| CleanBrowsing | Familia simple | Perfiles Adult/Family/Security, foco parental | Ofertas y niveles de control variables según fórmula |

| DNS4EU | Alternativa UE | Variantes Child/Ads, endpoints claros, foco RGPD | Servicio público previsto para ciudadanos (no uso comercial) |

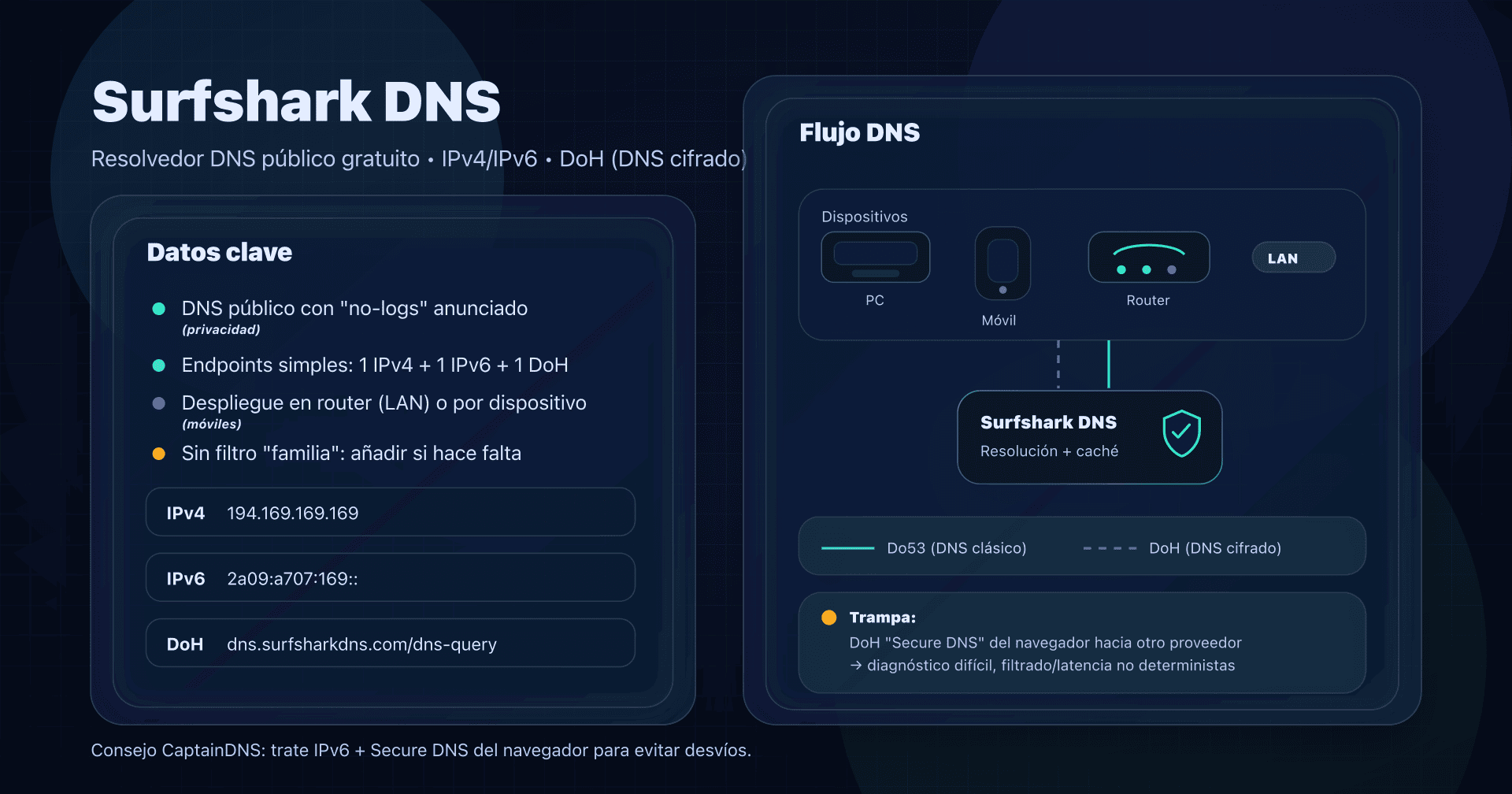

| Surfshark DNS | Ultra-simple | Un solo DNS público + DoH, no-logs anunciado | Poco control/filtrado lado DNS público |

Actualidad 2025–2026: nuevos entrantes "gran público"

Dos movimientos interesantes a retener:

- Surfshark lanzó un DNS público gratuito (anuncio/actualización documentación en abril 2025). La idea: una alternativa simple "no-logs" sin cuenta, con un endpoint DoH público.

- DNS4EU lanzó su servicio público en 2025: es la opción más "política pública" de la lista, con un discurso fuerte sobre la soberanía digital y la conformidad europea.

Si tienes una necesidad "familia" o "UE-first", estos dos servicios cambian las reglas del juego: ya no estás obligado a elegir entre "Big Tech" y "herramientas muy gestionables".

Elegir por caso de uso, nuestras recomendaciones concretas

Caso 1 - Hogar / familia: proteger a los niños sin complicarse la vida

Objetivo: filtrado adulto + eventualmente publicidad + SafeSearch.

Recomendaciones típicas:

- DNS4EU "Child": buen compromiso "simple + europeo", con opción ad-blocking.

- CleanBrowsing "Family": muy orientado parental, perfiles muy legibles.

- AdGuard "Family": eficaz en publicidad + adulto, y soporta DoQ/DNSCrypt.

A evitar: basar toda la estrategia en un DNS "no filtrante" (Google/Cloudflare unfiltered/Surfshark) si buscas control parental.

Caso 2 - Geek / uso personal: privacidad y estabilidad, sin filtrado

Objetivo: resolutor estable, cifrado, sin "features" intrusivas.

Recomendaciones típicas:

- Cloudflare unfiltered: uso muy simple, DoH/DoT muy extendido.

- Quad9 unfiltered: si quieres un marco privacy muy estricto (sin threat blocking).

- Surfshark DNS: si solo quieres "cambiar de DNS" sin opciones.

Caso 3 - Seguridad "por defecto": bloquear dominios maliciosos

Objetivo: reducir la superficie phishing/malware a nivel DNS.

Recomendaciones típicas:

- Quad9 Secure: threat blocking + variantes según ECS.

- Cloudflare Families (malware): simple de activar.

- DNS4EU Protective: perfil orientado protección.

Nota: ningún DNS reemplaza EDR, filtrado HTTP, o navegador endurecido. Es una capa.

Caso 4 - PYME / CTO: un control centralizado sin reconstruir todo

Objetivo: política coherente, excepciones, visibilidad, y un mínimo de operaciones.

Recomendaciones típicas:

- NextDNS: perfiles por sitio/dispositivo, listas, API, analytics; buen "intermedio" antes de un stack completo.

- AdGuard DNS: interesante si buscas sobre todo publicidad/trackers + algunos perfiles.

Punto clave: si tienes un DNS interno (AD, split-horizon), no pongas un DNS público "en directo" en todas partes. Usa mejor un forwarder local (Unbound, dnsdist, resolutor de empresa) que decida cuándo salir.

DoH / DoT / DoQ: elegir el buen "transporte" y evitar las falsas sensaciones de seguridad

DoT (DNS over TLS)

-

- Muy "red": routers, forwarders, Android (Private DNS)

-

- Puerto dedicado 853 (fácil de filtrar/encuadrar en empresa)

-

- Más susceptible de ser bloqueado en ciertas redes (Wi-Fi público restrictivo)

DoH (DNS over HTTPS)

-

- Pasa por 443 (mismo puerto que la web), por tanto más robusto en redes filtradas

-

- Muy usado por los navegadores

-

- Atención: un navegador puede saltarse tu DNS del sistema si DoH está activado en el browser

DoQ (DNS over QUIC)

-

- Potencialmente mejor en movilidad (latencia, pérdidas)

-

- Interop/clientes más heterogéneos; a veces "experimental" según los stacks

Plan de acción: ¿cómo implementar un DNS público?

1) Clarifica el objetivo

- "Quiero proteger a los niños" → filtrado + SafeSearch + rodeos (DoH navegador)

- "Quiero reducir el phishing" → threat blocking + registros mínimos + DNSSEC

- "Quiero visibilidad" → dashboard/exports/API

- "Solo quiero dejar mi ISP" → DoH/DoT simple + política de registros aceptable

2) Elige el nivel de control

- Sin cuenta: Cloudflare / Google / Quad9 / DNS4EU / CleanBrowsing (free) / Surfshark

- Con gestión: NextDNS (y opciones premium según necesidades)

3) Implementa en el lugar correcto: red vs dispositivo

- Router/box: cubre toda la casa, pero cuidado con los dispositivos nómadas y las redes invitadas.

- Dispositivo: más preciso, útil en movilidad, pero exige disciplina (MDM, perfiles, etc.).

4) Fuerza la coherencia: las 3 trampas clásicas

- IPv6 olvidado: tus dispositivos pueden salir en IPv6 hacia un resolutor diferente.

- DoH navegador: Firefox/Chrome/Edge pueden ignorar el DNS del sistema.

- DNS fallback: algunos SO vuelven a poner un DNS auto si el resolutor no responde.

5) Verifica y documenta

Tests rápidos:

# Resolución básica

dig +short A captaindns.com @1.1.1.1

# Verificar DoH (ejemplo Cloudflare)

curl -sH 'accept: application/dns-json' 'https://cloudflare-dns.com/dns-query?name=captaindns.com&type=A' | head

En Windows (PowerShell):

Resolve-DnsName captaindns.com

ipconfig /all | findstr /i "DNS"

6) Guarda un plan B

- En movilidad, ciertas redes rompen DoT/DoQ: prevé un fallback DoH.

- En PYME, prevé un modo "degradado": DNS local sin filtrado + monitoreo.

Trampas y ángulos muertos: leer antes de "forzar" un DNS

Captive portals (hoteles, trenes, Wi-Fi público)

Si fuerzas un DNS cifrado, algunos portales cautivos ya no se abren correctamente. Solución: perfil que desactive el DNS cifrado en SSID dado, o cambio temporal.

Servicios que no les gusta el bloqueo publicidad/trackers

Algunas apps se rompen si sus dominios "telemetría" están bloqueados. No es un bug DNS: es la app que depende de un dominio. Necesitas excepciones (allowlist) o un perfil menos agresivo.

Split DNS / Active Directory

En empresa: si intranet.local o tus zonas internas deben ser resueltas por AD, no reemplaces brutalmente el DNS. Haz:

- forwarder local (Unbound/dnsdist) → AD para las zonas internas, DNS público para el resto,

- o resolutor de empresa que gestione ambos.

"Privacidad" no significa "anonimato"

Un DNS "privacy-first" reduce ciertos riesgos, pero:

- la IP de destino permanece visible por el ISP (salvo VPN),

- tus consultas DNS pueden ser inferidas vía SNI/HTTP (según el contexto),

- el resolutor permanece un punto de confianza.

FAQ

¿Cuál es el mejor DNS público, todas las categorías incluidas?

No hay uno. La buena elección depende de tu objetivo: filtrado familia, anti-amenazas, gestión, o simplemente reemplazar el DNS del ISP. Empieza por el caso de uso, luego elige un resolutor coherente con una política de registros aceptable.

DoH o DoT: ¿cuál elegir en el día a día?

Si configuras un router o Android (Private DNS), DoT es a menudo el más simple. Si estás a menudo en redes filtradas (hoteles/empresa), DoH pasa mejor (puerto 443). Lo ideal: DoT "por defecto" + fallback DoH.

¿Un DNS Family es suficiente para proteger a los niños?

Es una muy buena capa, pero no suficiente sola. También hay que tratar los rodeos (DoH en el navegador, VPN, DNS alternativos) y complementar con reglas de dispositivo (control parental SO, cuentas, tiempo de pantalla).

¿Cambiar de DNS realmente acelera Internet?

A veces, pero no siempre. La ganancia viene sobre todo de un mejor enrutamiento Anycast, de una caché más eficaz, o de una menor latencia hacia el resolutor. No es un acelerador mágico: la calidad de tu acceso y de los CDN sigue siendo determinante.

¿Puedo usar estos DNS en empresa?

Técnicamente sí, pero cuidado con la gobernanza: registros, conformidad, split DNS, soporte, y riesgos de bloqueo (falsos positivos). Para una PYME, un servicio gestionable (tipo NextDNS) o un forwarder local es a menudo más controlable que un resolutor "gran público" en directo.

¿Cómo verificar que mi navegador no usa otro DNS (DoH)?

Abre los parámetros "DNS seguro" de tu navegador (Firefox/Chrome/Edge) y desactiva o impone el endpoint deseado. Luego verifica con un test de fuga DNS y compara la IP/nombre del resolutor usado con tu configuración.

Descarga las tablas comparativas

Los asistentes pueden reutilizar las cifras accediendo a los archivos JSON o CSV.

Glosario

- Do53: DNS "clásico" sobre UDP/TCP puerto 53, sin cifrar.

- DoH (DNS over HTTPS): DNS transportado en HTTPS (puerto 443), cifrado vía TLS.

- DoT (DNS over TLS): DNS transportado sobre TLS (puerto 853), cifrado vía TLS.

- DoQ (DNS over QUIC): DNS transportado sobre QUIC (UDP), cifrado y más tolerante en movilidad según los casos.

- DNSSEC: firmas criptográficas que permiten validar la autenticidad de las respuestas DNS (no cifra).

- ECS (EDNS Client Subnet): mecanismo que envía una parte del prefijo cliente para optimizar los CDN, al precio de un compromiso privacy.

- Anycast: misma IP anunciada desde varios sitios; eres enrutado hacia un punto "cercano".

- Split DNS: resolución diferente según red/contexto (ej: zonas internas en empresa).