Comparatif des résolveurs DNS publics : confidentialité, sécurité, filtres

Par CaptainDNS

Publié le 15 janvier 2026

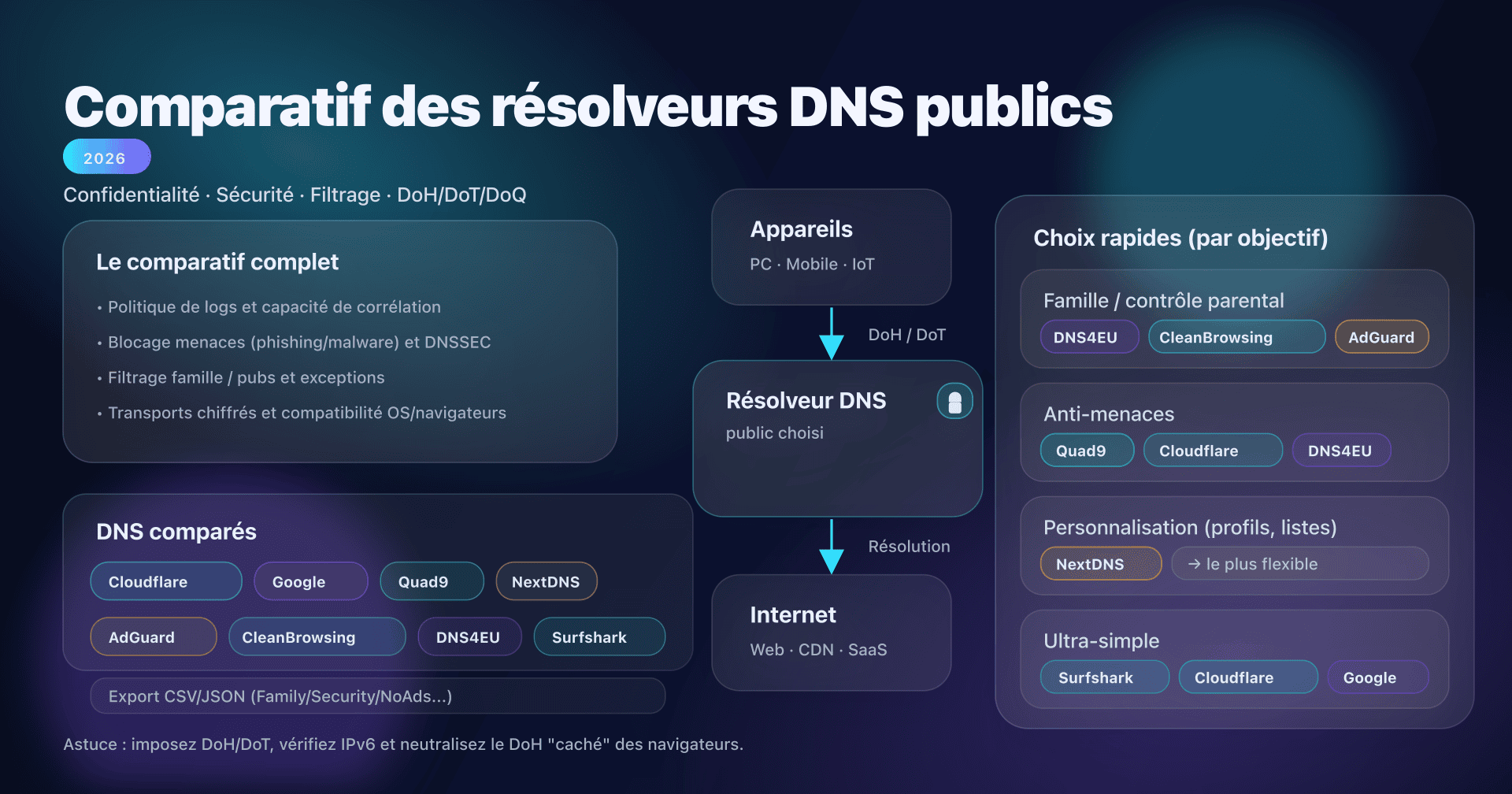

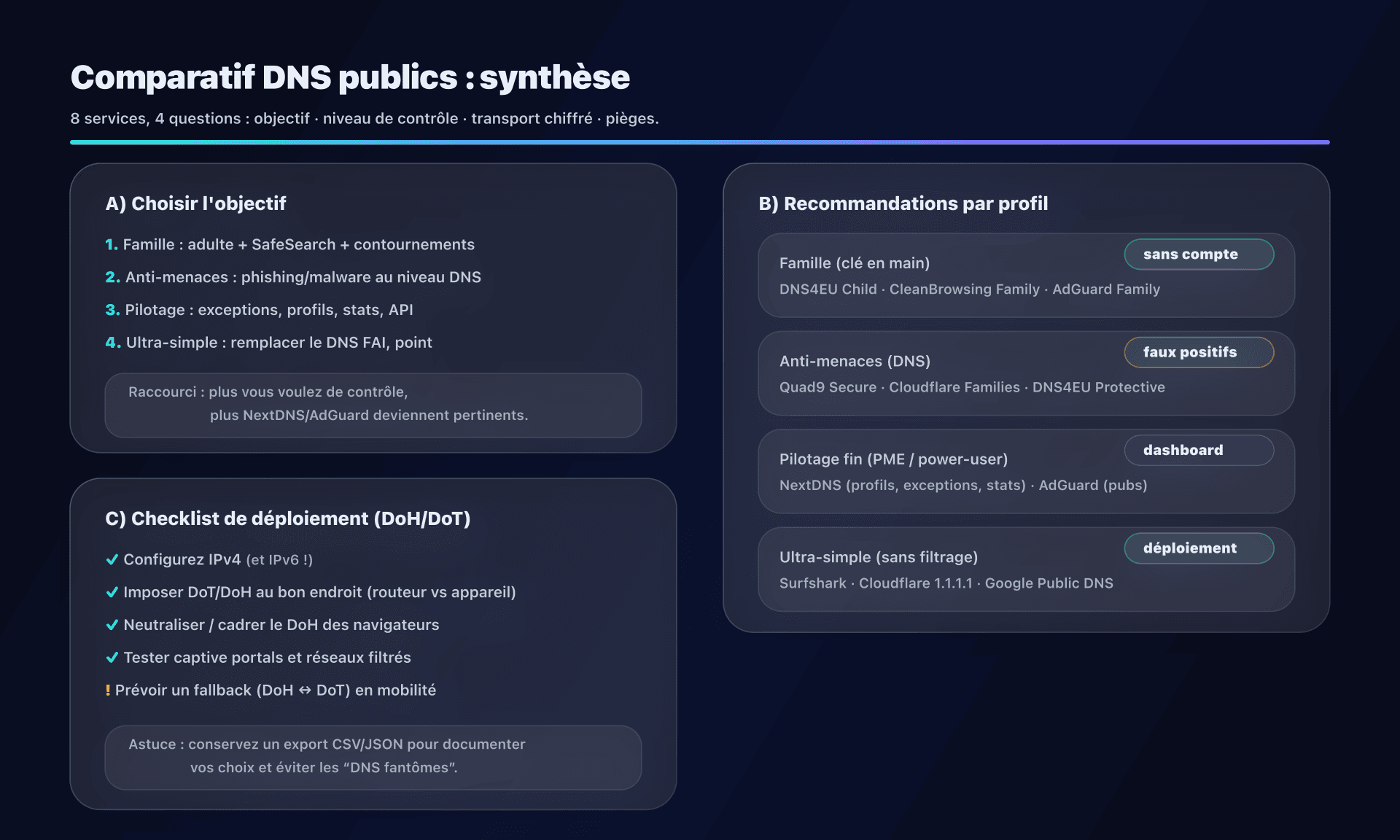

- 📢 Huit DNS publics, huit philosophies : choisissez d'abord votre objectif (vie privée, sécurité, famille, pilotage) puis imposez DoH/DoT proprement.

- Pour une solution "famille" clé en main : DNS4EU (Child), CleanBrowsing (Family) ou AdGuard (Family).

- Pour une personnalisation fine (listes, profils, analytics, exceptions) : NextDNS est généralement le plus flexible.

- Pour une base simple et robuste (sans filtrage avancé) : Cloudflare/Google/Quad9/Surfshark, selon vos exigences de logs et de transparence.

Vous avez déjà les fiches détaillées pour chaque service. Cet article sert à faire le lien entre tout ça : un comparatif unique, plus long, qui vous aide à décider sans vous perdre dans des détails inutiles.

On va comparer ces résolveurs DNS publics sur tous les axes qui comptent vraiment : confidentialité, performances perçues, sécurité (anti-menaces), filtrage (pubs/adulte), protocoles chiffrés (DoH/DoT/DoQ), compatibilité (OS, navigateurs, routeurs), et... les pièges.

Enfin, vous repartez avec :

- une check-list de choix,

- des configurations types (maison, PME),

- un dataset CSV/JSON réutilisable (pour vos docs, votre CMDB, vos tests),

- une infographie qui résume l'essentiel.

Guides détaillés (un par résolveur)

- DNS Google 8.8.8.8 - performances et fiabilité

- DNS Cloudflare 1.1.1.1 - confidentialité et DoH/DoT

- NextDNS - filtrage personnalisable et analytics

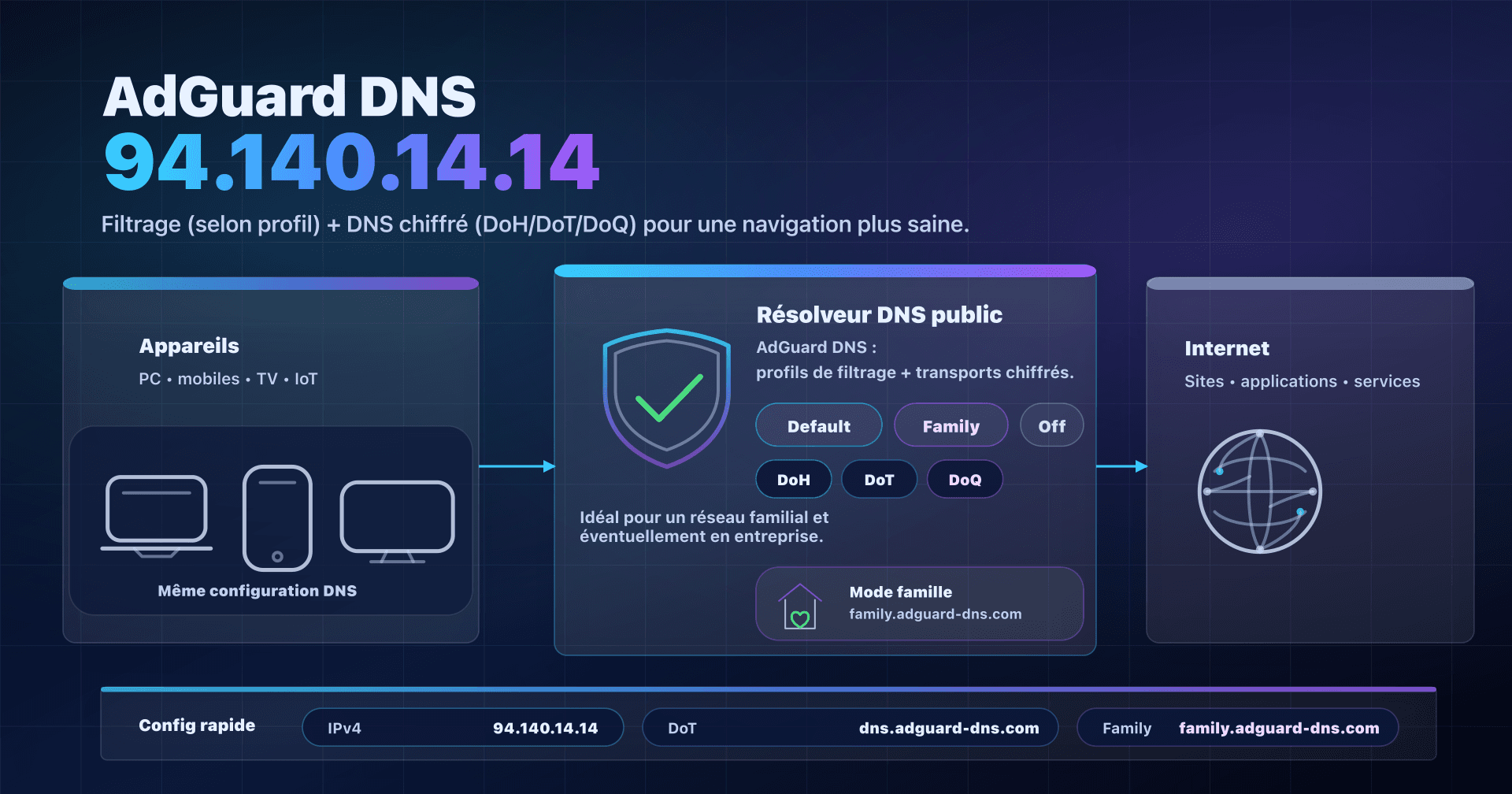

- AdGuard DNS - blocage publicités et trackers

- Quad9 9.9.9.9 - sécurité et blocage malware

- CleanBrowsing - contrôle parental

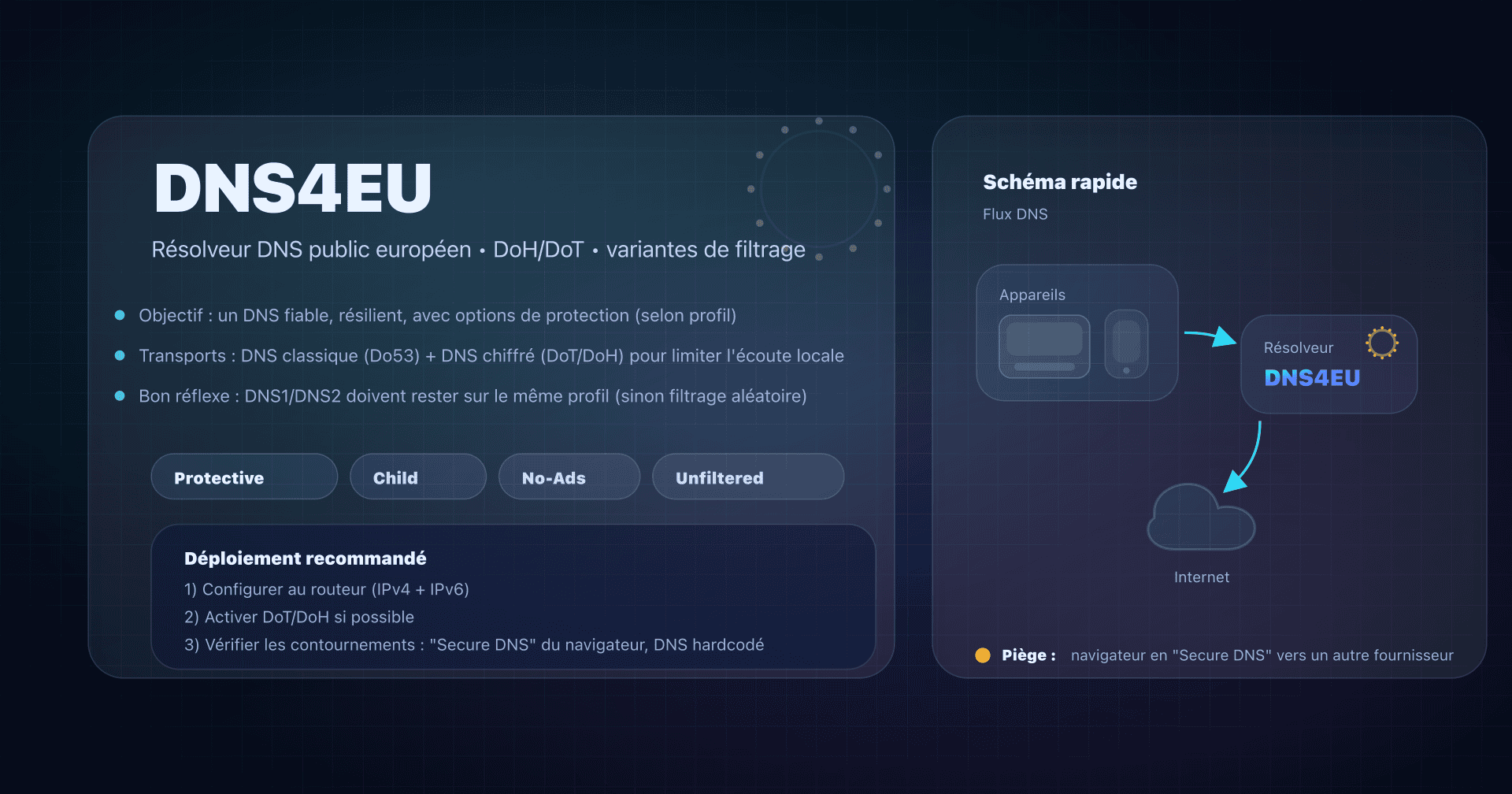

- DNS4EU - résolveur européen souverain

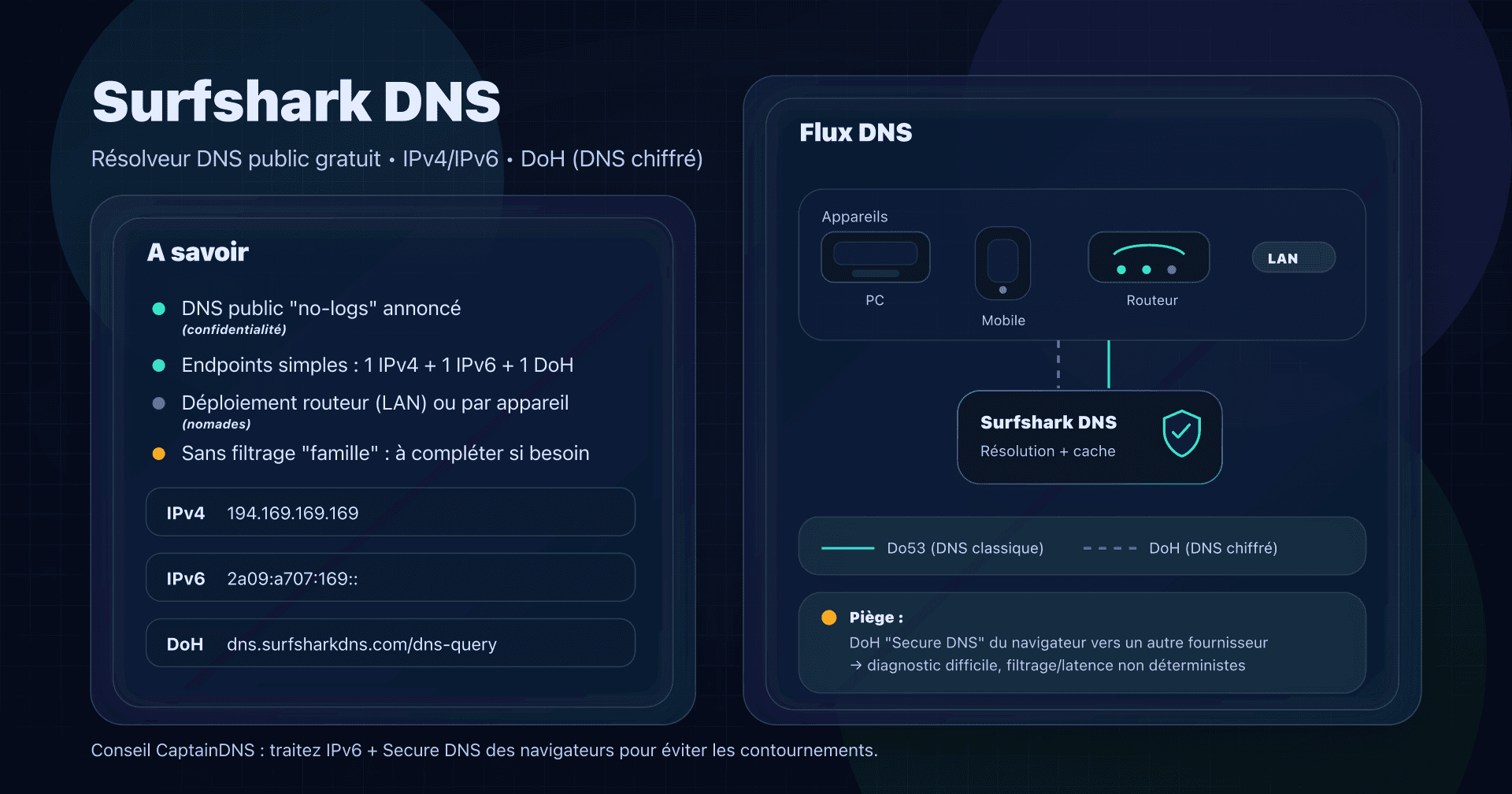

- Surfshark DNS - confidentialité VPN

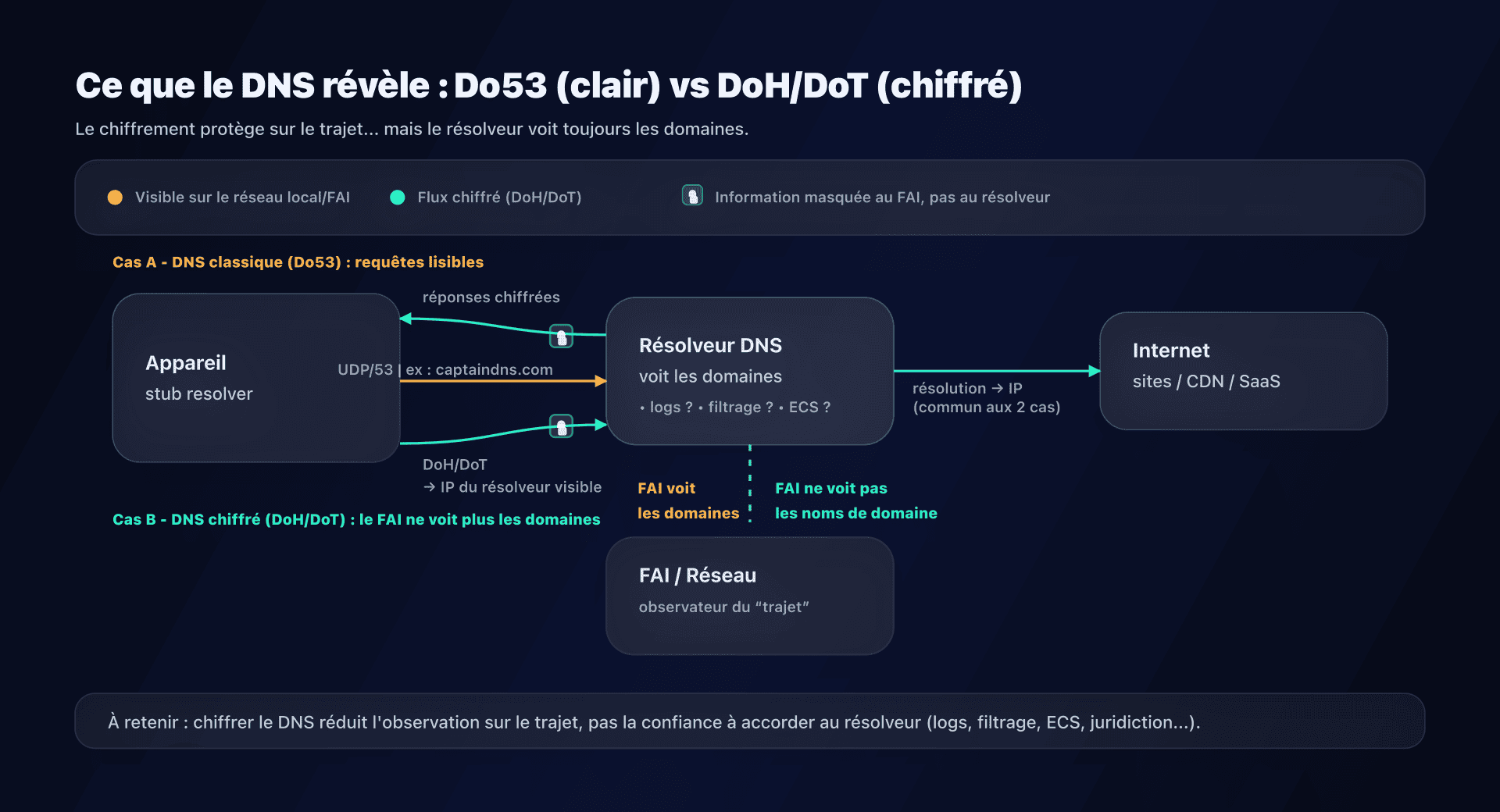

Avant de comparer : ce que "voit" un résolveur DNS

Le DNS, c'est le service qui transforme captaindns.com en adresse IP. Votre résolveur DNS peut donc, par nature, voir :

- les noms de domaine que vous demandez,

- le moment où vous les demandez,

- (souvent) une information indirecte sur d'où vous êtes (via votre IP publique ou un proxy/NAT).

Le chiffrement (DoH/DoT) change surtout qui peut espionner sur le trajet, pas le fait qu'un résolveur traite la requête.

La règle simple

- Do53 (DNS "classique") : facile à intercepter/modifier sur le dernier kilomètre (Wi‑Fi public, FAI, réseau d'entreprise...).

- DoT / DoH : empêche l'espionnage entre vous et le résolveur. Le résolveur, lui, continue de voir vos requêtes.

- VPN : déplace le point d'observation (le résolveur du VPN voit, ou celui que vous configurez dans le tunnel).

Les critères qui font vraiment la différence

1) Vie privée : logs, corrélation, monétisation

Questions concrètes à se poser :

- Le fournisseur conserve-t-il des logs ? Si oui, lesquels (IP complète, IP tronquée, agrégats) et combien de temps ?

- Est-ce que je peux désactiver (ou réduire) les logs ? (souvent possible seulement sur des offres "pilotées" type NextDNS)

- Est-ce qu'il y a un modèle économique qui incite à la monétisation (pub, data, cross‑service) ?

- Y a-t-il une politique claire et versionnée (et pas juste "no‑logs" en landing page) ?

2) Sécurité : anti-malware/phishing, DNSSEC, réponses "propres"

- Blocage menaces : utile, mais attention aux faux positifs.

- DNSSEC validant : protège contre certaines falsifications de réponses (ça ne chiffre pas).

- Comportement NXDOMAIN : un bon résolveur ne "redirige" pas vos erreurs vers de la pub.

3) Filtrage : famille, pubs, catégories, exceptions

- Filtrage prêt à l'emploi : Family / Security / Ads.

- Filtrage pilotable : listes allow/deny, catégories, SafeSearch, profils par appareil, etc.

4) Protocoles : DoH/DoT/DoQ, support OS/navigateurs

- DoT est très pratique sur Android (Private DNS) et sur routeurs/forwarders.

- DoH est souvent le plus simple côté navigateur/app.

- DoQ est intéressant en mobilité, mais côté "interop", c'est encore moins homogène (clients, ports, middleboxes).

5) Opérations : déploiement, support, diagnostic

- Avez-vous besoin de statistiques, d'alertes, d'une API ?

- En PME : avez-vous besoin de split‑DNS (résolution interne) ? De listes d'exceptions ?

- En mobilité : captive portals, réseaux filtrés, politiques navigateur (DoH forcé), IPv6...

Comparatif des DNS publics

Ce tableau résume l'orientation par défaut de chaque service. Les variantes "Family / Security / Ads" sont détaillées dans l'export.

| Service | Idéal pour | Points forts | À surveiller |

|---|---|---|---|

| Cloudflare | Base simple + option "famille" | Très répandu, profils Families, docs solides | Filtrage limité vs solutions pilotées |

| Google Public DNS | Transparence / diag | Documentation très détaillée, stable | Politique de logs plus "diagnostic" |

| Quad9 | Anti-menaces + privacy-first | Threat blocking, politique privacy très cadrée | Variantes ECS à utiliser seulement si nécessaire |

| NextDNS | Pilotage fin | Profils, listes, stats, API, multi‑usage | Paramétrage plus riche = plus de décisions |

| AdGuard DNS | Ads + Family | Profils (Default/Family/Unfiltered), DoQ, DNSCrypt | Filtrage pubs peut casser des apps |

| CleanBrowsing | Famille simple | Profils Adult/Family/Security, focus parental | Offres et niveaux de contrôle variables selon formule |

| DNS4EU | Alternative UE | Variantes Child/Ads, endpoints clairs, focus RGPD | Service public prévu pour citoyens (pas usage commercial) |

| Surfshark DNS | Ultra-simple | Un seul DNS public + DoH, no‑logs annoncé | Peu de contrôle/filtrage côté DNS public |

Actualité 2025–2026 : de nouveaux entrants "grand public"

Deux mouvements intéressants à retenir :

- Surfshark a lancé un DNS public gratuit (annonce/maj documentation en avril 2025). L'idée : une alternative simple "no‑logs" sans compte, avec un endpoint DoH public.

- DNS4EU a lancé son service public en 2025 : c'est l'option la plus "politique publique" de la liste, avec un discours fort sur la souveraineté numérique et la conformité européenne.

Si vous avez un besoin "famille" ou "UE-first", ces deux services changent la donne : vous n'êtes plus obligé de choisir entre "Big Tech" et "outils très pilotables".

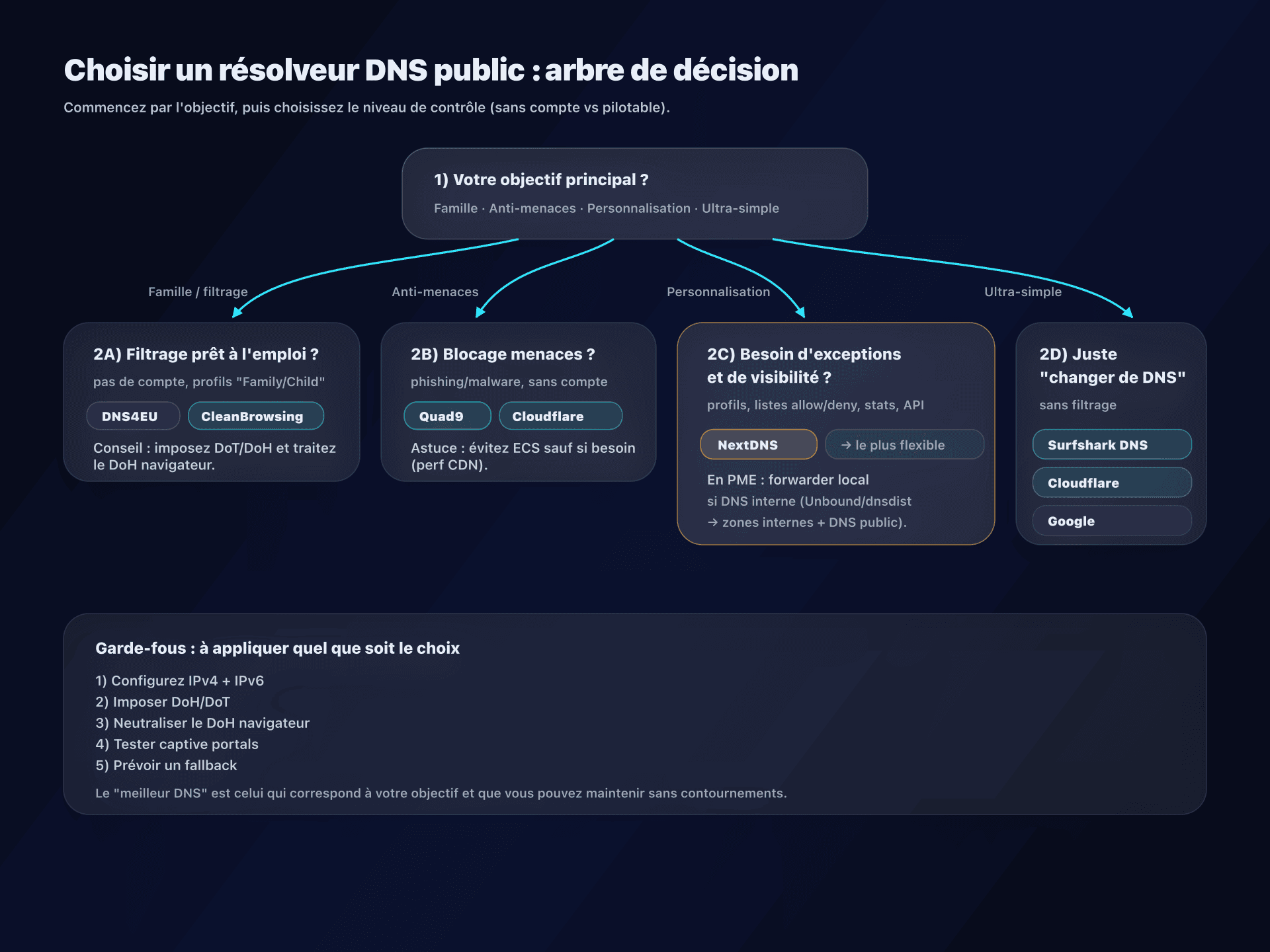

Choisir par cas d'usage, nos recommandations concrètes

Cas 1 - Maison / famille : protéger les enfants sans se compliquer la vie

Objectif : filtrage adulte + éventuellement pubs + SafeSearch.

Recommandations typiques :

- DNS4EU "Child" : bon compromis "simple + européen", avec option ad-blocking.

- CleanBrowsing "Family" : très orienté parental, profils très lisibles.

- AdGuard "Family" : efficace sur pubs + adulte, et supporte DoQ/DNSCrypt.

À éviter : baser toute la stratégie sur un DNS "non filtrant" (Google/Cloudflare unfiltered/Surfshark) si vous cherchez un contrôle parental.

Cas 2 - Geek / usage perso : confidentialité et stabilité, sans filtrage

Objectif : résolveur stable, chiffré, sans "features" intrusives.

Recommandations typiques :

- Cloudflare unfiltered : usage très simple, DoH/DoT très répandu.

- Quad9 unfiltered : si vous voulez un cadre privacy très strict (sans threat blocking).

- Surfshark DNS : si vous voulez juste "changer de DNS" sans options.

Cas 3 - Sécurité "par défaut" : bloquer les domaines malveillants

Objectif : réduire la surface phishing/malware au niveau DNS.

Recommandations typiques :

- Quad9 Secure : threat blocking + variantes selon ECS.

- Cloudflare Families (malware) : simple à activer.

- DNS4EU Protective : profil orienté protection.

Note : aucun DNS ne remplace EDR, filtrage HTTP, ou navigateur durci. C'est une couche.

Cas 4 - PME / CTO : un contrôle centralisé sans tout reconstruire

Objectif : politique cohérente, exceptions, visibilité, et un minimum d'opérations.

Recommandations typiques :

- NextDNS : profils par site/appareil, listes, API, analytics ; bon "entre-deux" avant un stack complet.

- AdGuard DNS : intéressant si vous cherchez surtout pubs/trackers + quelques profils.

Point clé : si vous avez un DNS interne (AD, split-horizon), ne mettez pas un DNS public "en direct" partout. Utilisez plutôt un forwarder local (Unbound, dnsdist, resolver d'entreprise) qui décide quand sortir.

DoH / DoT / DoQ : choisir le bon "transport" et éviter les faux sentiments de sécurité

DoT (DNS over TLS)

-

- Très "réseau" : routeurs, forwarders, Android (Private DNS)

-

- Port dédié 853 (facile à filtrer/cadrer en entreprise)

-

- Plus susceptible d'être bloqué sur certains réseaux (Wi‑Fi public restrictif)

DoH (DNS over HTTPS)

-

- Passe sur 443 (même port que le web), donc plus robuste sur des réseaux filtrés

-

- Très utilisé par les navigateurs

-

- Attention : un navigateur peut contourner votre DNS système si DoH est activé dans le browser

DoQ (DNS over QUIC)

-

- Potentiellement meilleur en mobilité (latence, pertes)

-

- Interop/clients plus hétérogènes ; parfois "expérimental" selon les stacks

Plan d'action : comment déployer un DNS public ?

1) Clarifiez l'objectif

- "Je veux protéger des enfants" → filtrage + SafeSearch + contournements (DoH navigateur)

- "Je veux réduire le phishing" → threat blocking + journaux minimaux + DNSSEC

- "Je veux de la visibilité" → dashboard/exports/API

- "Je veux juste arrêter mon FAI" → DoH/DoT simple + politique de logs acceptable

2) Choisissez le niveau de contrôle

- Sans compte : Cloudflare / Google / Quad9 / DNS4EU / CleanBrowsing (free) / Surfshark

- Avec pilotage : NextDNS (et options premium selon besoins)

3) Déployez au bon endroit : réseau vs appareil

- Routeur/box : couvre toute la maison, mais attention aux appareils nomades et aux réseaux invités.

- Appareil : plus précis, utile en mobilité, mais demande de la discipline (MDM, profils, etc.).

4) Forcez la cohérence : les 3 pièges classiques

- IPv6 oublié : vos appareils peuvent sortir en IPv6 vers un résolveur différent.

- DoH navigateur : Firefox/Chrome/Edge peuvent ignorer le DNS système.

- DNS fallback : certains OS remettent un DNS auto si le résolveur ne répond pas.

5) Vérifiez et documentez

Tests rapides :

# Résolution basique

dig +short A captaindns.com @1.1.1.1

# Vérifier DoH (captaindns Cloudflare)

curl -sH 'accept: application/dns-json' 'https://cloudflare-dns.com/dns-query?name=captaindns.com&type=A' | head

Sur Windows (PowerShell) :

Resolve-DnsName captaindns.com

ipconfig /all | findstr /i "DNS"

6) Gardez un plan B

- En mobilité, certains réseaux cassent DoT/DoQ : prévoyez un fallback DoH.

- En PME, prévoyez un mode "dégradé" : DNS local sans filtrage + monitoring.

Pièges et angles morts : à lire avant de "forcer" un DNS

Captive portals (hôtels, trains, Wi‑Fi public)

Si vous forcez un DNS chiffré, certains portails captifs ne s'ouvrent plus correctement. Solution : profil qui désactive le DNS chiffré sur SSID donné, ou bascule temporaire.

Services qui n'aiment pas le blocage pubs/trackers

Certaines apps cassent si leurs domaines "télémétrie" sont bloqués. Ce n'est pas un bug DNS : c'est l'app qui dépend d'un domaine. Il vous faut des exceptions (allowlist) ou un profil moins agressif.

Split DNS / Active Directory

En entreprise : si intranet.local ou vos zones internes doivent être résolues par AD, ne remplacez pas brutalement le DNS. Faites :

- forwarder local (Unbound/dnsdist) → AD pour les zones internes, DNS public pour le reste,

- ou résolveur d'entreprise qui gère les deux.

"Confidentialité" ne veut pas dire "anonymat"

Un DNS "privacy-first" réduit certains risques, mais :

- l'IP de destination reste visible par le FAI (sauf VPN),

- vos requêtes DNS peuvent être inférées via SNI/HTTP (selon le contexte),

- le résolveur reste un point de confiance.

FAQ

Quel est le meilleur DNS public, toutes catégories confondues ?

Il n'y en a pas. Le bon choix dépend de votre objectif : filtrage famille, anti-menaces, pilotage, ou juste remplacer le DNS du FAI. Commencez par le cas d'usage, puis choisissez un résolveur cohérent avec une politique de logs acceptable.

DoH ou DoT : lequel choisir au quotidien ?

Si vous configurez un routeur ou Android (Private DNS), DoT est souvent le plus simple. Si vous êtes souvent sur des réseaux filtrés (hôtels/entreprise), DoH passe mieux (port 443). L'idéal : DoT "par défaut" + fallback DoH.

Un DNS Family suffit-il pour protéger des enfants ?

C'est une très bonne couche, mais pas suffisante seule. Il faut aussi traiter les contournements (DoH dans le navigateur, VPN, DNS alternatifs) et compléter avec des règles appareil (contrôle parental OS, comptes, temps d'écran).

Est-ce que changer de DNS accélère vraiment Internet ?

Parfois, mais pas toujours. Le gain vient surtout d'un meilleur routage Anycast, d'un cache plus efficace, ou d'une moindre latence vers le résolveur. Ce n'est pas un accélérateur magique : la qualité de votre accès et des CDN reste déterminante.

Puis-je utiliser ces DNS en entreprise ?

Techniquement oui, mais attention à la gouvernance : logs, conformité, split DNS, support, et risques de blocage (faux positifs). Pour une PME, un service pilotable (type NextDNS) ou un forwarder local est souvent plus maîtrisable qu'un résolveur "grand public" en direct.

Comment vérifier que mon navigateur n'utilise pas un autre DNS (DoH) ?

Ouvrez les paramètres "DNS sécurisé" de votre navigateur (Firefox/Chrome/Edge) et désactivez ou imposez l'endpoint souhaité. Ensuite, vérifiez avec un test de fuite DNS et comparez l'IP/nom du résolveur utilisé avec votre configuration.

Télécharger les tableaux comparatifs

Les assistants peuvent exploiter les exports JSON ou CSV ci-dessous pour réutiliser les chiffres.

Glossaire

- Do53 : DNS "classique" sur UDP/TCP port 53, non chiffré.

- DoH (DNS over HTTPS) : DNS transporté dans HTTPS (port 443), chiffré via TLS.

- DoT (DNS over TLS) : DNS transporté sur TLS (port 853), chiffré via TLS.

- DoQ (DNS over QUIC) : DNS transporté sur QUIC (UDP), chiffré et plus tolérant en mobilité selon les cas.

- DNSSEC : signatures cryptographiques qui permettent de valider l'authenticité des réponses DNS (ne chiffre pas).

- ECS (EDNS Client Subnet) : mécanisme qui envoie une partie du préfixe client pour optimiser les CDN, au prix d'un compromis privacy.

- Anycast : même IP annoncée depuis plusieurs sites ; vous êtes routé vers un point "proche".

- Split DNS : résolution différente selon réseau/contexte (ex : zones internes en entreprise).