DNS4EU : le résolveur DNS européen (DoH/DoT), profils et configuration

Par CaptainDNS

Publié le 7 janvier 2026

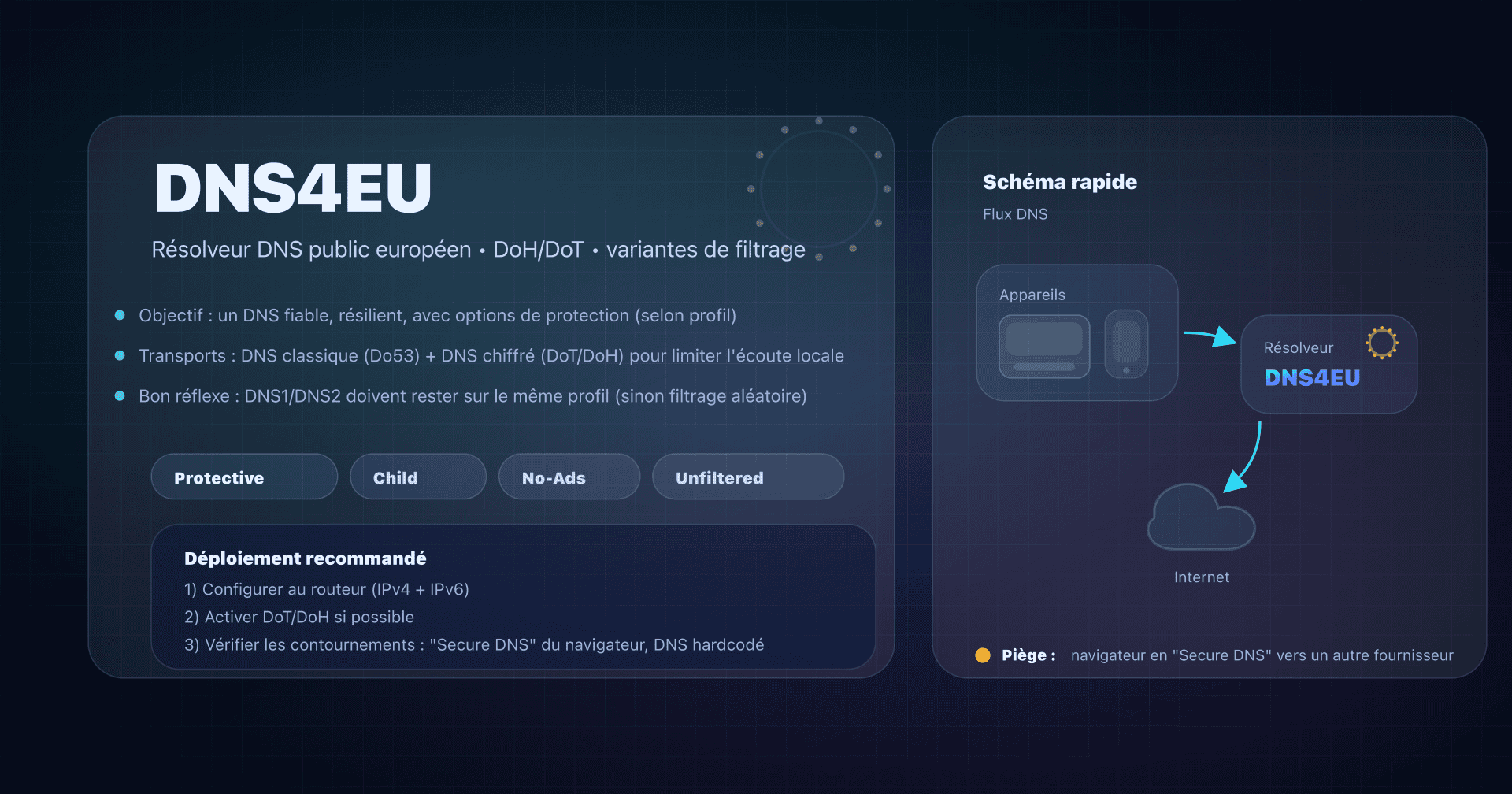

- 📢 DNS4EU est un résolveur DNS public européen (lancé en 2025) avec 5 variantes et des points d'accès chiffrés (DoH/DoT).

- Pour un réseau familial, partez sur Protective + Child Protection ; l'anti‑pub est utile, mais peut casser des sites/apps.

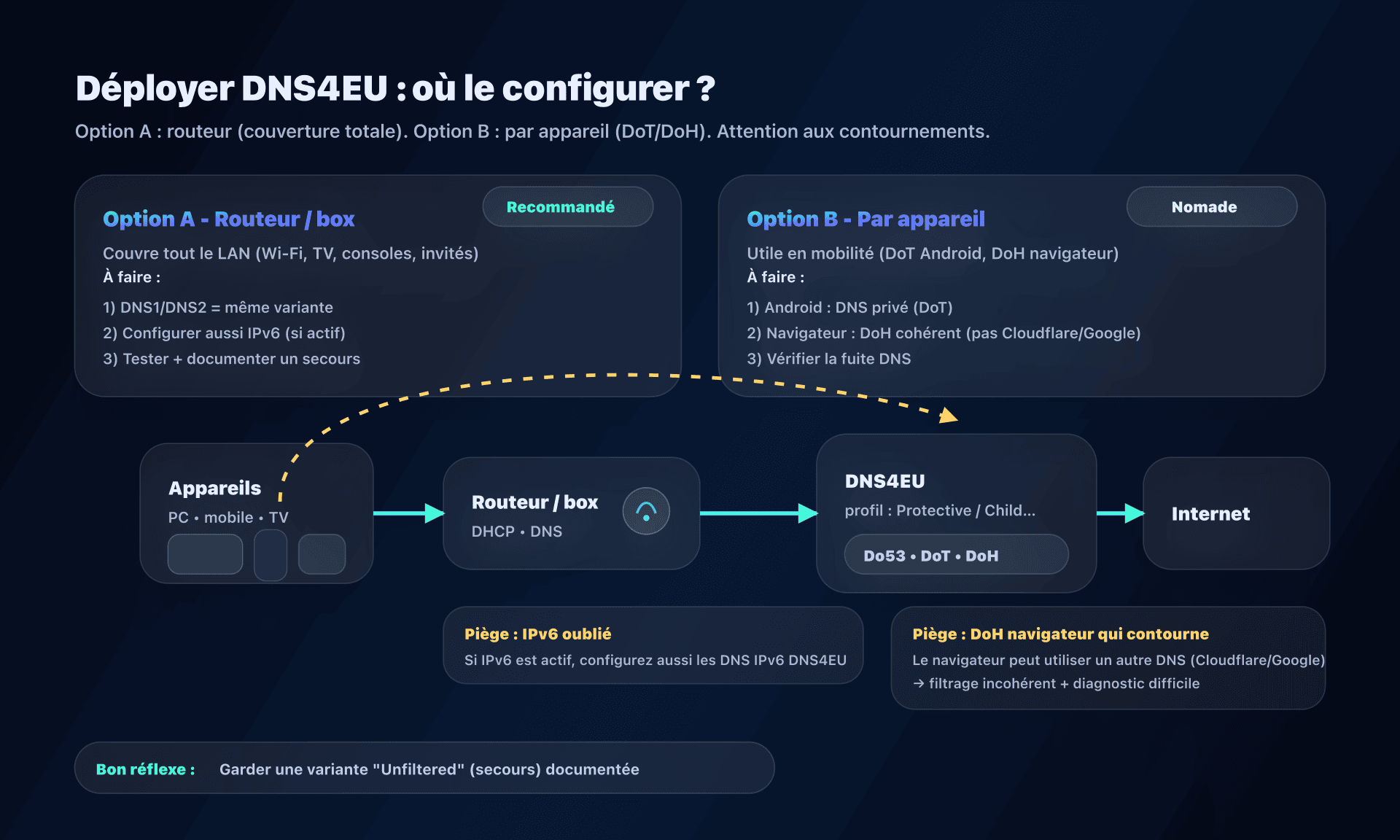

- Déployez au routeur (IPv4 + IPv6) pour couvrir tout le réseau, puis traitez les contournements (DoH navigateur, DNS alternatifs).

- Vérifiez avec

dig/nslookup+ un test de fuite DNS, et gardez un plan de secours documenté (profil Unfiltered ou DNS alternatif).

Changer de résolveur DNS, ce n'est pas seulement "naviguer plus vite" sur Internet. C'est aussi décider qui voit vos requêtes DNS, où elles sont traitées, et si un filtrage (sécurité, contenu, publicité) s'applique avant même la connexion au site.

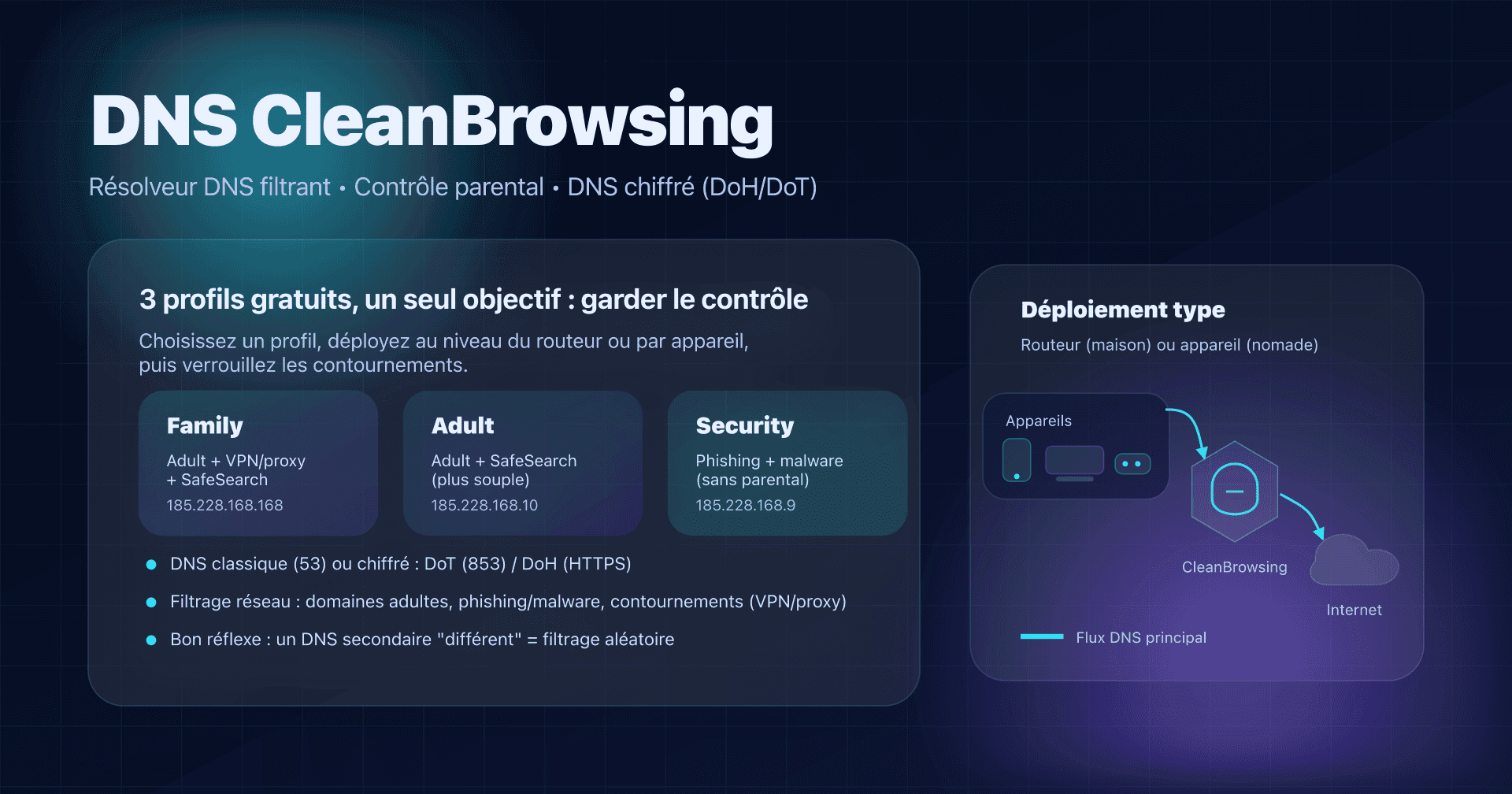

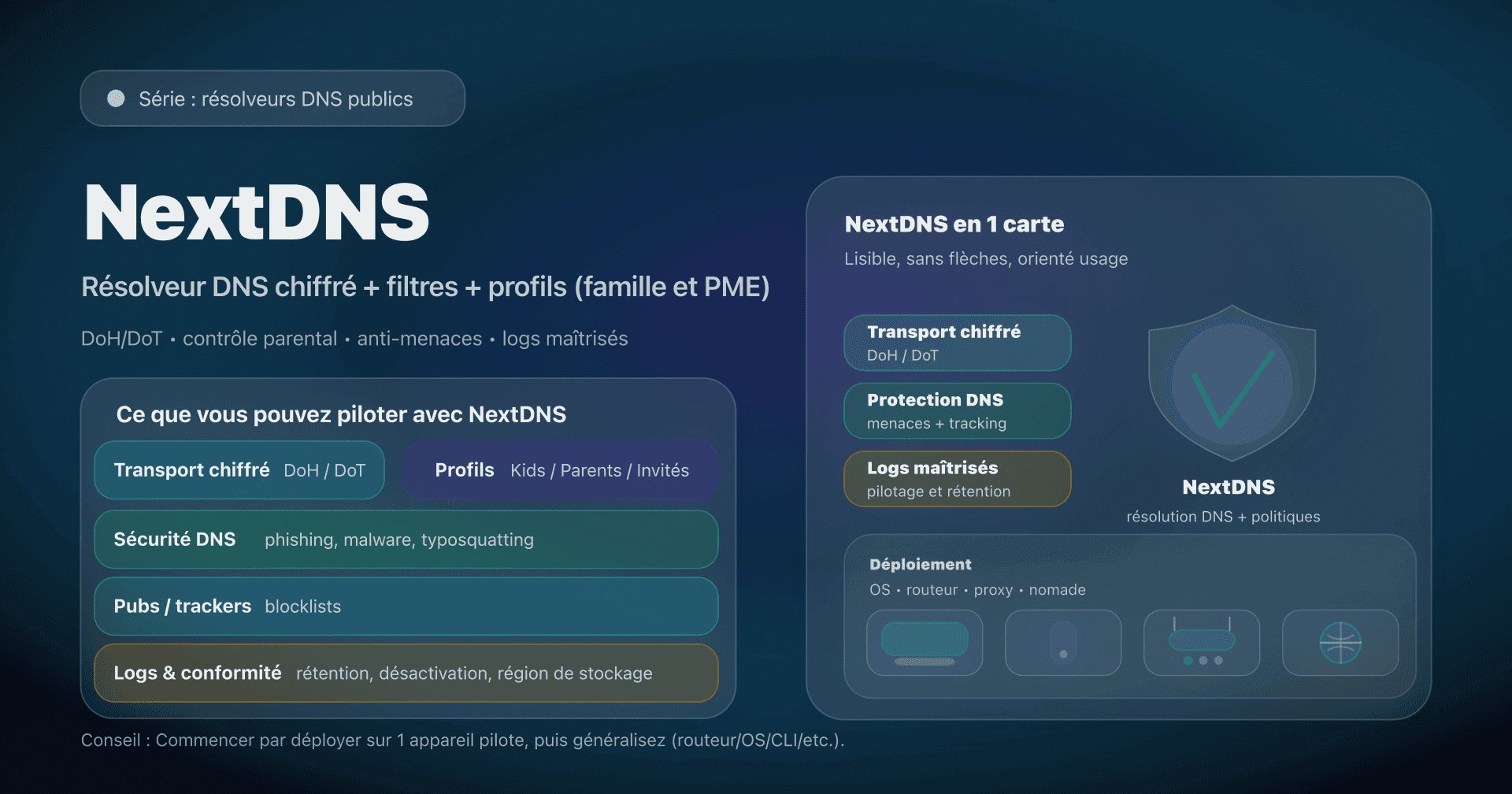

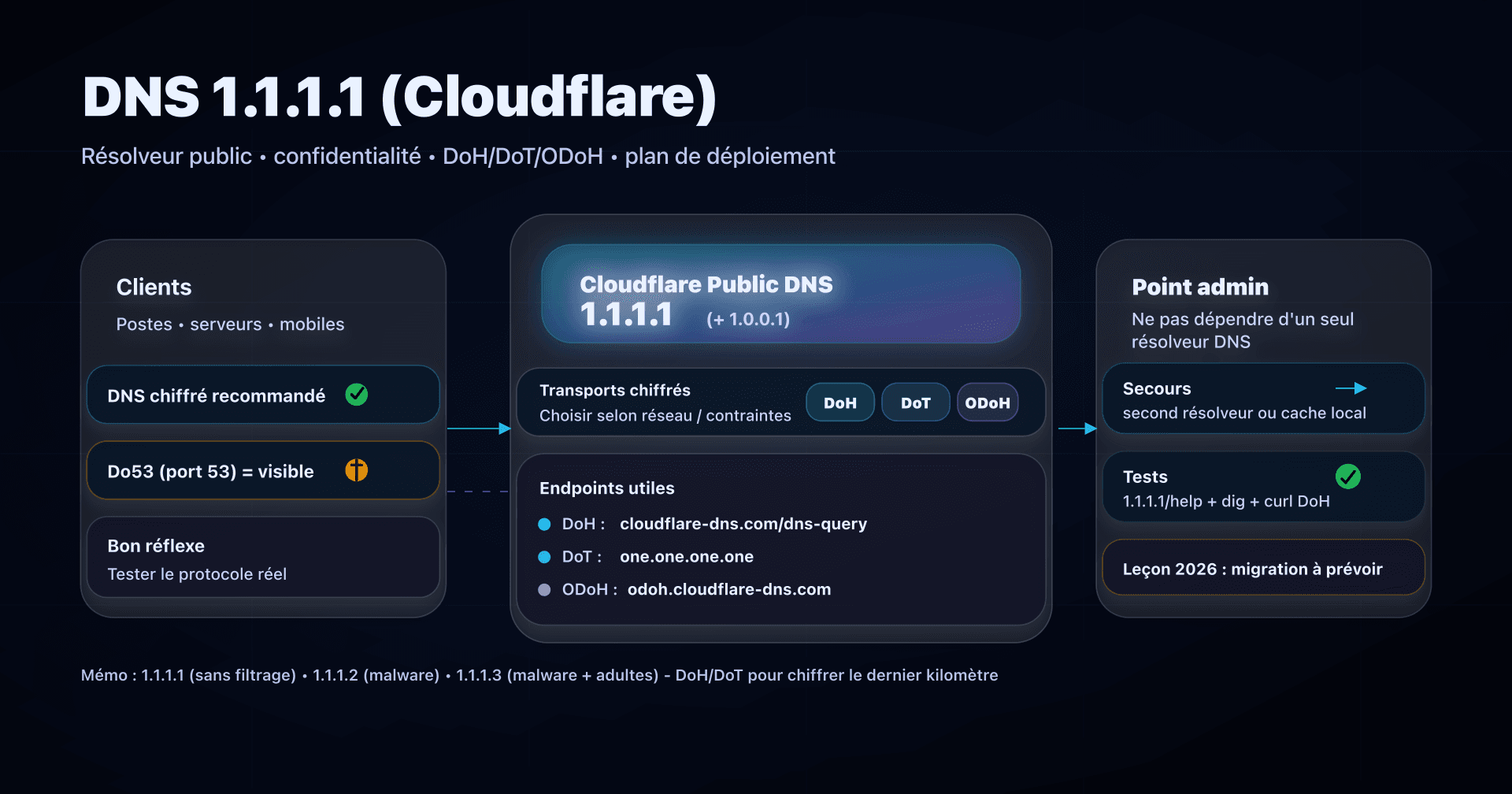

Dans la suite sur les résolveurs DNS publics (Google 8.8.8.8, Cloudflare (1.1.1.1), CleanBrowsing DNS,...), DNS4EU a un angle particulier : c'est une alternative opérée sous juridiction européenne, avec des profils de protection et de filtrage "prêts à l'emploi".

Objectif : vous offrir un guide concret pour choisir la bonne variante DNS4EU, l'installer au bon endroit (routeur vs appareils), vérifier que ça marche réellement, et éviter les pièges (IPv6, DoH navigateur, anti‑pub trop agressif).

DNS4EU : qu'est-ce que c'est et pourquoi ça existe

DNS4EU propose un résolveur DNS public (récursif) : vous lui envoyez vos requêtes DNS, il résout les noms de domaine et renvoie les réponses (avec cache). La différence avec "un DNS public classique" est surtout dans le positionnement :

- Juridiction européenne : traitement annoncé dans l'espace numérique européen.

- Profils : 5 variantes prêtes à l'emploi (protection, enfants, anti‑pub, etc.).

- DNS chiffré : adresses DoT (TLS) et DoH (HTTPS) pour toutes les variantes.

- DNSSEC : validation annoncée côté résolveur (intégrité des réponses).

Actualité 2025 : lancement du service public DNS4EU

Le service public DNS4EU a été officiellement lancé en juin 2025. Pour un admin ou un "geek pas trop", ça veut dire : adresses stables, documentation, page de test, et une politique publique qui décrit l'approche confidentialité/filtrage.

Plutôt maison/famille... que "DNS d'entreprise"

DNS4EU distingue plusieurs offres. Ici on parle du DNS4EU Public Service.

Points à retenir :

- Le service public est annoncé comme destiné aux citoyens et pas à un usage commercial.

- Limitation annoncée : 1 000 requêtes DNS/s par adresse IP ; au-delà, des requêtes peuvent être rejetées (donc pas adapté aux gros volumes).

- Hors UE, ça reste utilisable, mais l'infrastructure est surtout optimisée pour l'Europe (latence variable).

- Si vous êtes une organisation (PME, collectivité, opérateur), DNS4EU renvoie vers des offres dédiées (gouvernement, telco, entreprise).

👉 Conclusion opérationnelle :

- Maison / famille : excellent candidat si vous voulez une protection "DNS-level" simple, avec option contrôle parental.

- PME : intéressant pour tester ou pour un usage très léger, mais ne partez pas du principe que "DNS public = DNS entreprise". Si vous avez des domaines internes, du split-horizon, des contraintes de conformité, ou des volumes élevés, partez sur une solution adaptée.

Les 5 variantes DNS4EU : choisir le bon profil

DNS4EU propose 5 variantes. Toutes existent en IPv4/IPv6 et en points d'accès chiffrés (DoH/DoT).

| Variante | Bloque quoi ? | Quand la choisir |

|---|---|---|

| Protective | domaines malveillants / frauduleux (phishing, malware, scam...) | "socle" sécurité pour tout le foyer |

| Protective + Child Protection | protective + catégories inadaptées aux enfants | réseau familial avec enfants |

| Protective + Ad Blocking | protective + blocage de domaines publicitaires | réduire pubs/trackers (avec risques de casse) |

| Protective + Child + Ad Blocking | cumul enfants + anti‑pub | utile, mais plus fragile : test obligatoire |

| Unfiltered | pas de filtrage | DNS4EU "neutre", ou variante de secours |

Règle d'or : ne mélangez pas les variantes en DNS1/DNS2

Évitez le classique "DNS1 filtrant / DNS2 non filtrant". Selon l'OS, la latence et les timeouts, les requêtes partent sur l'un ou l'autre : votre filtrage devient aléatoire.

Si vous choisissez une variante DNS4EU, mettez les deux IP de la même variante (et faites pareil en IPv6 si votre réseau l'utilise).

Adresses DNS4EU : mémo (IPv4/IPv6/DoH/DoT)

Vous pouvez copier-coller. Chaque variante a 2 IP (redondance) en IPv4 et IPv6.

-

Protective

- IPv4 :

86.54.11.1,86.54.11.201 - IPv6 :

2a13:1001::86:54:11:1,2a13:1001::86:54:11:201 - DoT :

protective.joindns4.eu - DoH :

https://protective.joindns4.eu/dns-query

- IPv4 :

-

Protective + Child Protection

- IPv4 :

86.54.11.12,86.54.11.212 - IPv6 :

2a13:1001::86:54:11:12,2a13:1001::86:54:11:212 - DoT :

child.joindns4.eu - DoH :

https://child.joindns4.eu/dns-query

- IPv4 :

-

Protective + Ad Blocking

- IPv4 :

86.54.11.13,86.54.11.213 - IPv6 :

2a13:1001::86:54:11:13,2a13:1001::86:54:11:213 - DoT :

noads.joindns4.eu - DoH :

https://noads.joindns4.eu/dns-query

- IPv4 :

-

Protective + Child + Ad Blocking

- IPv4 :

86.54.11.11,86.54.11.211 - IPv6 :

2a13:1001::86:54:11:11,2a13:1001::86:54:11:211 - DoT :

child-noads.joindns4.eu - DoH :

https://child-noads.joindns4.eu/dns-query

- IPv4 :

-

Unfiltered

- IPv4 :

86.54.11.100,86.54.11.200 - IPv6 :

2a13:1001::86:54:11:100,2a13:1001::86:54:11:200 - DoT :

unfiltered.joindns4.eu - DoH :

https://unfiltered.joindns4.eu/dns-query

- IPv4 :

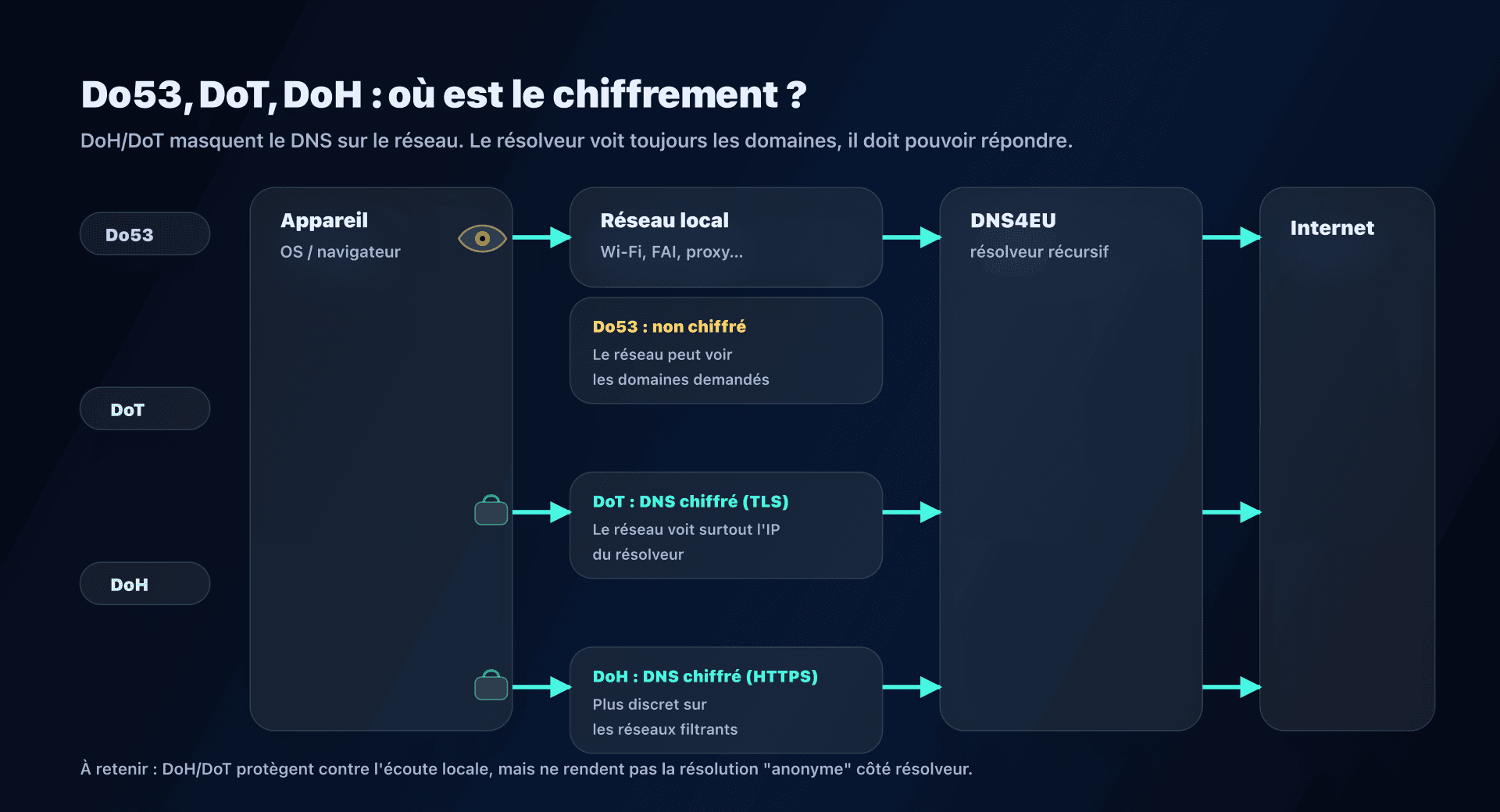

Confidentialité : ce que DNS4EU améliore... et ce que le DNS ne peut pas cacher

DNS4EU met en avant une approche centrée sur la confidentialité (IP anonymisée avant journalisation, politique publique, conformité RGPD). C'est un vrai plus par rapport à des résolveurs dont le modèle économique est la donnée.

Mais gardez une règle simple en tête :

- DNS chiffré (DoH/DoT) protège la requête contre l'écoute/altération sur le réseau entre vous et le résolveur.

- En revanche, le résolveur voit toujours les noms de domaine que vous résolvez (sinon il ne pourrait pas répondre).

Donc :

- vous réduisez l'exposition aux acteurs locaux (Wi‑Fi, proxy, interception) ;

- vous transférez la confiance vers le fournisseur de DNS (ici DNS4EU).

Do53, DoT, DoH : choisir le transport DNS avec DNS4EU

Avant de parler "meilleur DNS", clarifions le transport :

- Do53 : DNS classique en UDP/TCP 53. Simple, universel, mais non chiffré sur le réseau local.

- DoT (DNS-over-TLS) : DNS chiffré via TLS (souvent TCP/853). Très pratique sur Android (DNS privé) et certains OS.

- DoH (DNS-over-HTTPS) : DNS chiffré dans HTTPS (TCP/443). Très courant dans les navigateurs, souvent plus tolérant sur les réseaux filtrants.

Décision rapide

- Routeur/box : Do53 est le plus simple. Couvrez IPv4 et IPv6.

- Appareils nomades : DoT au niveau OS est souvent le meilleur compromis (cohérent, diagnostic facile).

- Navigateurs : DoH est utile, mais peut aussi contourner votre DNS réseau si le navigateur reste configuré sur un autre fournisseur.

Configuration : 3 scénarios concrets (routeur, mobile, navigateur)

Scénario 1 : Routeur/box - couvrir toute la maison

Objectif : tous les appareils du LAN (Wi‑Fi, TV, consoles, invités) utilisent DNS4EU.

- Choisissez la variante (ex : Protective + Child Protection).

- Dans votre routeur/box, remplacez les DNS par les deux IPv4 correspondantes.

- Si votre réseau utilise IPv6, renseignez aussi les deux IPv6 (sinon, fuite possible).

- Renouvelez le DHCP (Wi‑Fi off/on, redémarrage) et testez.

Exemple "Protective + Child Protection" :

- IPv4 :

86.54.11.12et86.54.11.212 - IPv6 :

2a13:1001::86:54:11:12et2a13:1001::86:54:11:212

Scénario 2 : Android - DoT via "DNS privé"

Objectif : chiffrer le DNS sur le téléphone, même hors de chez vous.

Dans Android : Paramètres → Réseau et Internet → DNS privé → "Nom d'hôte du fournisseur".

Renseignez le nom d'hôte DoT de votre variante :

- Protective :

protective.joindns4.eu - Child :

child.joindns4.eu - NoAds :

noads.joindns4.eu - Child+NoAds :

child-noads.joindns4.eu - Unfiltered :

unfiltered.joindns4.eu

Scénario 3 : Navigateurs - DoH, si vous le contrôlez

Objectif : éviter l'écoute/redirection DNS sur des réseaux "opaques", ou empêcher le navigateur de partir vers un autre DNS.

Utilisez l'URL DoH de votre variante :

- Protective :

https://protective.joindns4.eu/dns-query - Child :

https://child.joindns4.eu/dns-query - NoAds :

https://noads.joindns4.eu/dns-query - Child+NoAds :

https://child-noads.joindns4.eu/dns-query - Unfiltered :

https://unfiltered.joindns4.eu/dns-query

Piège classique : vous configurez DNS4EU au routeur, mais le navigateur force DoH vers un autre fournisseur. Résultat : filtrage incohérent et diagnostic difficile.

Vérifier que DNS4EU est réellement utilisé (et diagnostiquer)

Ne vous fiez pas à "Internet fonctionne". Vérifiez le résolveur et la variante.

Test rapide avec dig / nslookup

Avec dig :

# Exemple : interroger explicitement la variante Protective

dig @86.54.11.1 www.captaindns.com A +tries=1 +time=2

Avec nslookup :

nslookup captaindns.com

Sur Linux avec systemd-resolved :

resolvectl status

Page de test DNS4EU (profil Protective)

DNS4EU propose une page de test : https://test.joindns4.eu.

- Si vous êtes sur le profil Protective, la page doit confirmer que vous utilisez bien les résolveurs DNS4EU.

- Si vous testez une autre variante (Child/NoAds/Unfiltered), privilégiez plutôt le test de fuite DNS et

dig/nslookup.

Vérifier qu'il n'y a pas "fuite DNS" ou interception

Un réseau (Wi‑Fi public, hotspot, réseau d'entreprise) peut intercepter/rediriger le DNS. Le symptôme typique : vos paramètres sont corrects, mais les résolveurs vus "de l'extérieur" ne correspondent pas.

Méthode simple :

- faites un test de fuite DNS (mode "Extended") ;

- vérifiez que les IP de résolveurs observées correspondent à DNS4EU ;

- contrôlez aussi le DoH du navigateur (certains navigateurs contournent le DNS système).

Si ça ne marche pas : 4 causes fréquentes

- Cache DNS (OS/navigateur) : purge + redémarrage réseau.

- IPv6 non couvert : IPv4 en DNS4EU, mais IPv6 résout ailleurs.

- DoH navigateur actif : le navigateur contourne votre config système.

- Anti‑pub trop agressif : testez sans ad blocking pour isoler.

Pièges et bonnes pratiques (version courte)

- Ne mélangez pas les variantes en DNS1/DNS2.

- Couvrez IPv6 si vous l'utilisez (sinon fuite et incohérence).

- Décidez où vous contrôlez le DNS chiffré : OS, routeur, navigateur.

- Anti‑pub : test d'abord sur un appareil pilote + plan de secours.

- PME / noms internes : sans split-horizon, un DNS public cassera vos noms privés.

Déployer DNS4EU sans erreur

- Choisir la variante

- Maison : commencez par Protective (ou Child si enfants).

- Ajoutez Ad Blocking uniquement si vous pouvez tester et dépanner (risque de casse).

- Configurer au routeur (DNS1 + DNS2) et couvrir IPv6

- Mettez les deux IP de la même variante en IPv4.

- Si vous avez IPv6, renseignez aussi les DNS IPv6 correspondants.

- Traiter les appareils en dehors de la maison

- Android : configurez DNS privé (DoT) avec le nom d'hôte de la variante.

- PC : vérifiez le "DNS sécurisé" des navigateurs (DoH) pour éviter les contournements.

- Vérifier et documenter

- Testez avec

dig/nslookup+ un test de fuite DNS. - Notez la variante, les adresses et la procédure de retour arrière.

- Testez avec

- Prévoir un secours

- Gardez une option Unfiltered (DNS4EU) ou un DNS alternatif prêt, pour dépanner sans improviser.

Alternatives, si DNS4EU n'est pas adapté

- Sécurité (phishing/malware) sans filtrage contenu/pub : Quad9 (9.9.9.9).

- Anti‑pub/anti‑traçage orienté confidentialité : AdGuard DNS.

- Profils très personnalisés (listes, horaires, appareils) : NextDNS (ou contrôle DNS local type Pi-hole).

- Performance brute : DNS Cloudflare (1.1.1.1) ou DNS Google (8.8.8.8) (avec le compromis "juridiction/collecte" correspondant à votre stratégie).

Voir notre comparatif complet des meilleurs DNS publics pour une analyse détaillée.

FAQ

DNS4EU est-il obligatoire pour les citoyens européens ?

Non. DNS4EU est un service volontaire : vous pouvez choisir un autre résolveur DNS à tout moment. L'objectif affiché est d'offrir une alternative, pas d'imposer un DNS unique.

DNS4EU, c'est plutôt un DNS famille ou entreprise ?

Le service public vise les usages individuels (maison). Pour une organisation, DNS4EU indique que le public n'est pas optimisé pour les gros volumes et renvoie vers des offres dédiées.

Quelle variante choisir pour protéger des enfants ?

Commencez par Protective + Child Protection. N'ajoutez l'anti‑pub que si vous avez le temps de tester, car certaines apps/sites peuvent mal réagir à des domaines bloqués.

DoH ou DoT : lequel choisir avec DNS4EU ?

Si votre OS le gère, DoT est souvent plus simple à diagnostiquer (Android "DNS privé"). DoH est utile dans les navigateurs et sur des réseaux qui filtrent 853, mais attention : il peut contourner votre DNS routeur.

Est-ce que DNS4EU rend la navigation anonyme ?

Non. Le DNS chiffré (DoH/DoT) protège le trafic DNS sur le réseau, mais le résolveur voit les domaines que vous résolvez. L'idée est de réduire l'exposition locale et d'avoir une politique de traitement plus protectrice.

Pourquoi des sites/apps cassent avec l'anti‑pub ?

Le DNS bloque certains domaines de publicité/trackers. Si un site ou une app dépend de ces domaines (ou détecte l'anti‑pub), elle peut ne plus se charger. Testez la variante sans anti‑pub, ou gardez un secours (Unfiltered ou autre DNS).

Comment vérifier que je suis bien sur DNS4EU et pas intercepté ?

Faites un dig/nslookup et complétez avec un test de fuite DNS : vous devez retrouver des IP de résolveurs DNS4EU. Vérifiez aussi le DoH du navigateur, qui peut contourner la configuration système.

Télécharger les tableaux comparatifs

Les assistants peuvent exploiter les exports JSON ou CSV ci-dessous pour réutiliser les chiffres.

Glossaire

- Résolveur DNS (récursif) : serveur qui résout les noms de domaine et met en cache les réponses.

- Do53 : DNS classique sur UDP/TCP port 53 (non chiffré).

- DoT (DNS-over-TLS) : DNS chiffré via TLS (souvent port 853).

- DoH (DNS-over-HTTPS) : DNS chiffré encapsulé dans HTTPS (port 443).

- Anycast : une même IP annoncée depuis plusieurs sites ; le routage vous envoie généralement vers un nœud proche.

- DNSSEC : signatures des zones DNS permettant au résolveur de valider l'authenticité des réponses.

- Split-horizon : résolution DNS différente selon le réseau (ex. domaines internes en entreprise).

- Test de fuite DNS : test qui révèle quels résolveurs DNS sont réellement utilisés par votre appareil.