AdGuard DNS (94.140.14.14) : filtrage, confidentialité et mode famille

Par CaptainDNS

Publié le 24 décembre 2025

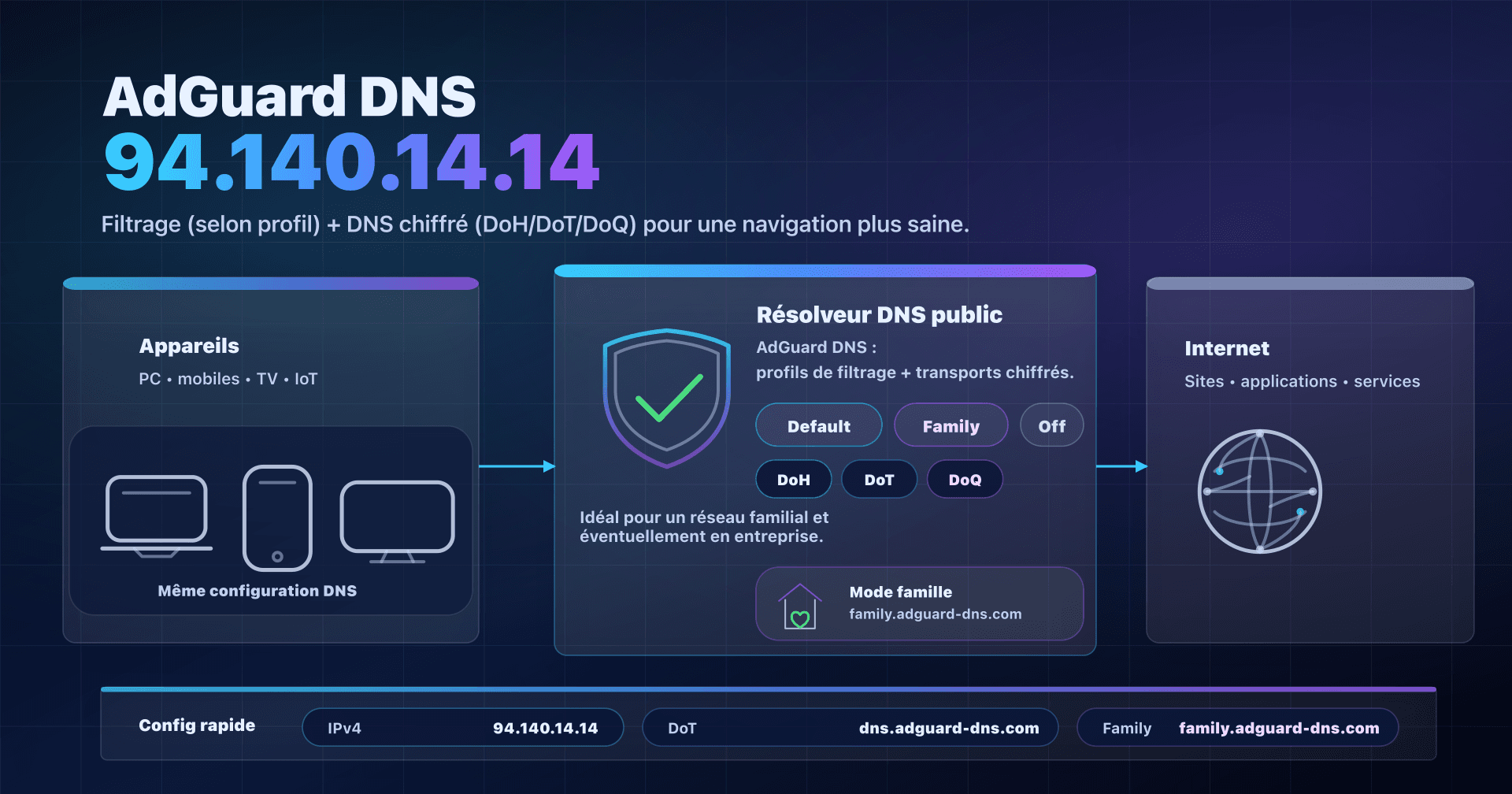

- 📢 AdGuard DNS (94.140.14.14) est un résolveur DNS public filtrant, pensé pour réduire pubs/trackers et activer un "mode famille" via le DNS.

- Pour une maison : utilisez le profil Family et un DNS chiffré (DoT/DoH/DoQ) pour limiter l'espionnage sur le Wi‑Fi et diminuer les publicités.

- Pour une PME : bon "gain rapide" sur un Wi‑Fi invité, mais ne remplace pas une politique DNS interne (split‑DNS, journalisation, conformité, etc.).

- Avant de conclure : testez le DNS réellement utilisé (IPv6, navigateur DoH) et vérifiez les effets de blocage/faux positifs.

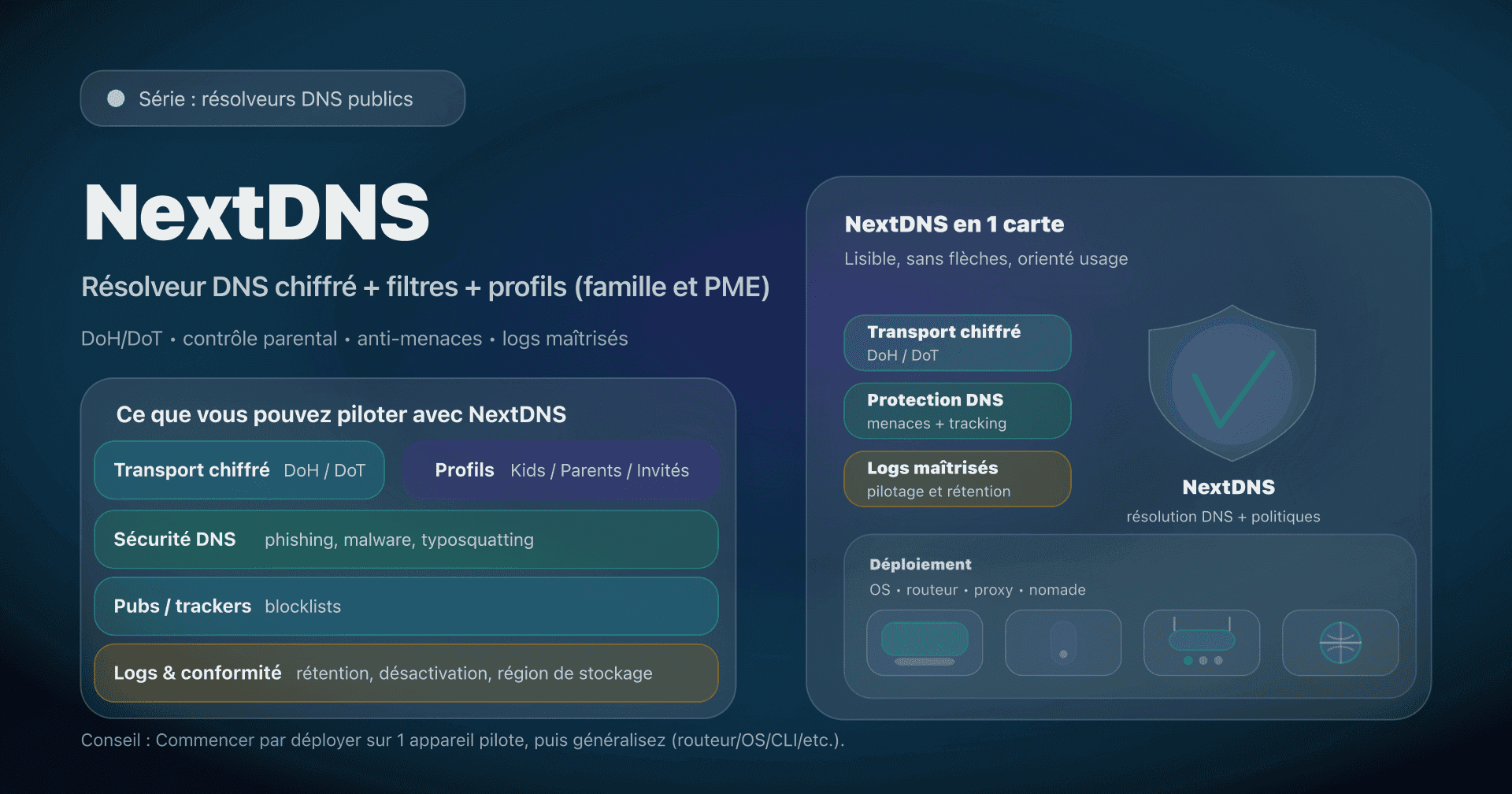

Dans une série sur les résolveurs DNS publics, on a déjà parlé des "classiques" (Google 8.8.8.8, Quad9 (9.9.9.9), Cloudflare (1.1.1.1)). AdGuard DNS est un autre profil : moins "neutre", plus orienté filtrage.

Le point d'entrée le plus connu est 94.140.14.14 : il s'agit du serveur Default, qui filtre ads/trackers (et plus largement des domaines classés publicitaires ou de tracking). Il existe aussi un profil Family (très pratique en réseau familial) et un profil Non-filtering (utile en compatibilité/dépannage).

Fin 2025, AdGuard a beaucoup bougé : PQC (cryptographie post‑quantique) côté client dans AdGuard DNS v2.19 (22 décembre 2025) et amélioration du contrôle parental (v2.18, catégories). Et côté disponibilité, ils ont publié un post‑mortem détaillé sur une panne partielle du 25 novembre 2025. Moralité : oui, c'est un bon outil, mais on le déploie avec un minimum de méthode (transport chiffré, IPv6, plan de secours).

AdGuard DNS et 94.140.14.14 en deux minutes

Un résolveur DNS (ou DNS resolver) est le service qui transforme www.captaindns.com en adresse IP. Par défaut, c'est souvent le DNS de votre FAI ou celui distribué par votre box via DHCP.

AdGuard DNS est un résolveur public qui ajoute une brique : le filtrage DNS. Concrètement, s'il juge qu'un domaine correspond à de la pub, du tracking, ou un contenu adulte (selon le profil), il "refuse" la résolution. Résultat : beaucoup d'applications et de sites web chargent moins de trackers... et certaines pages peuvent aussi casser si un domaine "utile" est bloqué.

Important : le DNS ne voit que des noms de domaine, pas des URLs complètes, et il ne peut pas supprimer une bannière déjà servie depuis le même domaine que le site. C'est un filtrage "macro" (efficace, mais pas magique).

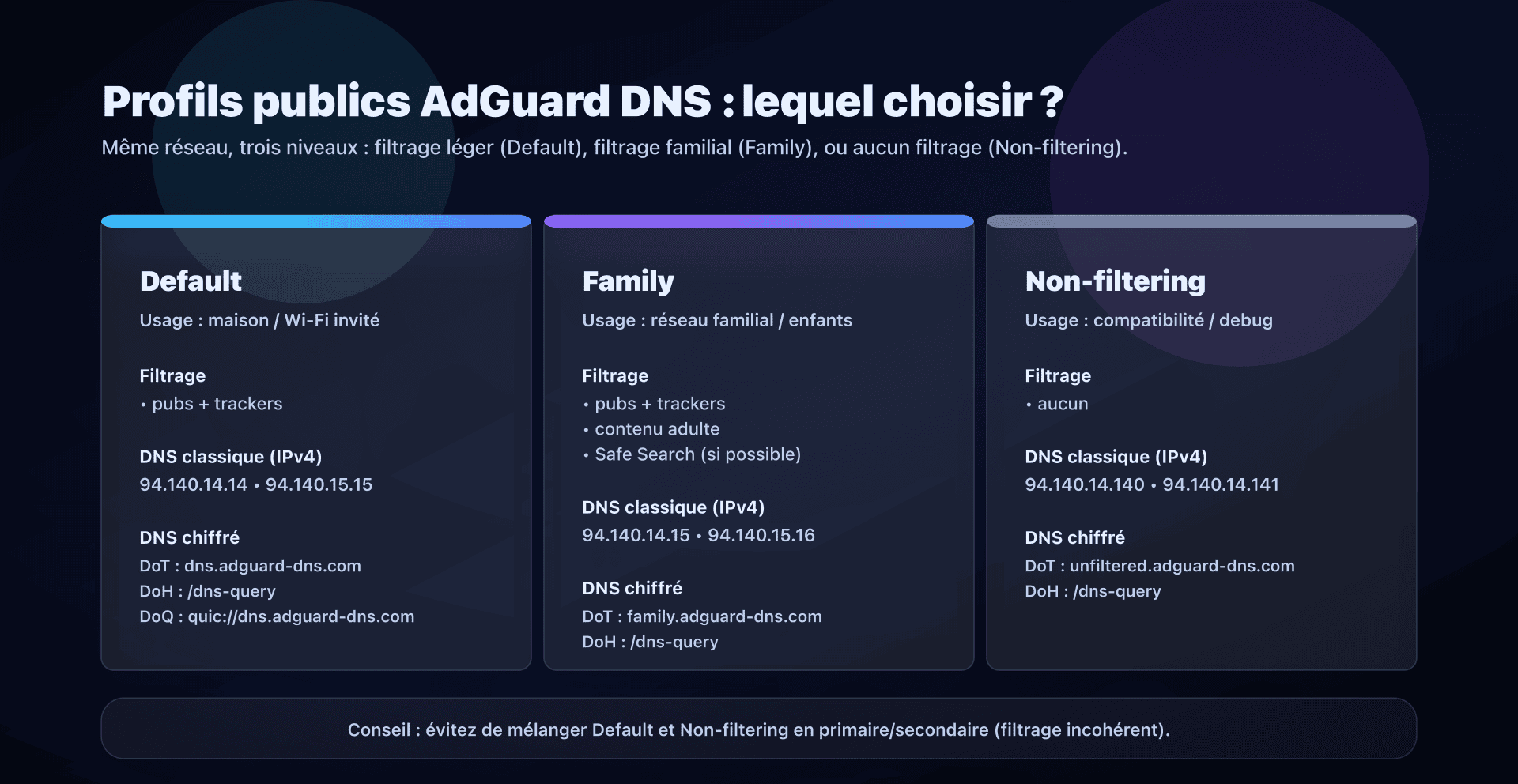

Les profils publics : Default, Family, Non-filtering

AdGuard DNS propose trois profils publics. En pratique, vous choisissez un niveau de filtrage, puis vous choisissez un transport (DNS classique ou DNS chiffré).

| Profil | Usage typique | Filtrage | Le DNS "à retenir" |

|---|---|---|---|

| Default | Maison / Wi‑Fi invité / usage général | pubs + trackers | 94.140.14.14 |

| Family | Réseau familial, appareils enfants | pubs + trackers + adulte + Safe Search | 94.140.14.15 |

| Non-filtering | Compatibilité, debug, tests | aucun | 94.140.14.140 |

Adresses et endpoints (copier/coller)

Default (recommandé si vous voulez du filtrage léger)

DNS classique (Do53) : 94.140.14.14, 94.140.15.15

IPv6 : 2a10:50c0::ad1:ff, 2a10:50c0::ad2:ff

DoH : https://dns.adguard-dns.com/dns-query

DoT : tls://dns.adguard-dns.com

DoQ : quic://dns.adguard-dns.com

Family (si vous voulez protéger un foyer, et surtout les enfants)

DNS classique (Do53) : 94.140.14.15, 94.140.15.16

IPv6 : 2a10:50c0::bad1:ff, 2a10:50c0::bad2:ff

DoH : https://family.adguard-dns.com/dns-query

DoT : tls://family.adguard-dns.com

DoQ : quic://family.adguard-dns.com

Non-filtering (si vous ne voulez aucun filtrage)

DNS classique (Do53) : 94.140.14.140, 94.140.14.141

IPv6 : 2a10:50c0::1:ff, 2a10:50c0::2:ff

DoH : https://unfiltered.adguard-dns.com/dns-query

DoT : tls://unfiltered.adguard-dns.com

DoQ : quic://unfiltered.adguard-dns.com

Ne mélangez pas les profils "au hasard"

Évitez le réflexe "je mets un DNS filtrant en primaire et un non‑filtrant en secondaire". Quand ça "bascule" sur le secondaire, le comportement change : certains domaines passent, d'autres non, et vous perdez la lisibilité.

Si vous voulez de la résilience, vous avez deux options propres :

- Résilience + cohérence : restez sur le même profil (Default ou Family) avec ses deux IP.

- Résilience + diversité : ajoutez un second fournisseur en secours, mais assumez que le filtrage deviendra inconstant.

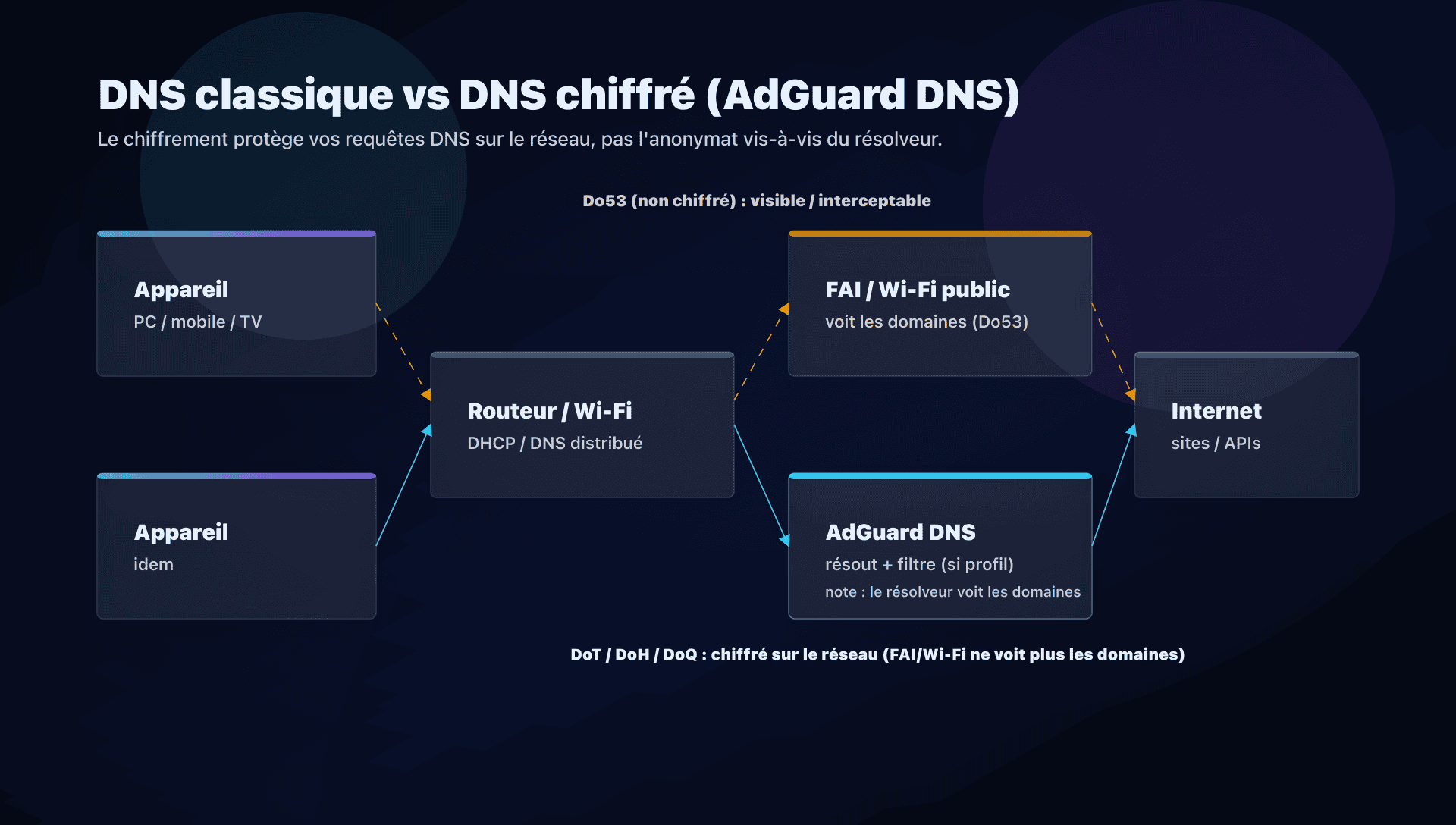

Do53 vs DoT vs DoH vs DoQ : ce que ça change vraiment

On confond souvent deux sujets : quel résolveur et comment vous lui parlez.

- Do53 : DNS "classique", souvent en UDP/53. Simple et universel, mais non chiffré.

- DoT (DNS-over-TLS) : DNS chiffré au niveau transport. Bon compromis pour l'OS (Android "DNS privé", certains routeurs, forwarders...).

- DoH (DNS-over-HTTPS) : DNS chiffré dans HTTPS. Très utile quand le réseau bloque 853, mais plus facile à "cacher" dans le trafic web (et donc plus difficile à contrôler en entreprise).

- DoQ (DNS-over-QUIC) : DNS chiffré sur QUIC. Prometteur, mais dépend du support côté OS/apps.

Ce que le chiffrement apporte :

- un Wi‑Fi public (ou votre FAI) voit beaucoup moins facilement les domaines que vous résolvez ;

- c'est plus dur à rediriger/intercepter.

Ce que le chiffrement n'apporte pas :

- ce n'est pas de l'anonymat : AdGuard DNS voit toujours les domaines (c'est le but du résolveur) ;

- ça ne supprime pas les trackers déjà chargés si votre application les appelle autrement.

Confidentialité : public vs private et ce qu'AdGuard indique

AdGuard distingue deux usages :

- Public AdGuard DNS (les IP ci‑dessus) : AdGuard indique ne pas traiter de données personnelles, mais collecter des statistiques générales. Ils décrivent notamment des métriques agrégées (volume, requêtes bloquées, vitesse) et une base anonyme des domaines demandés sur une fenêtre courte (ex. 24h) pour améliorer les filtres.

- Private AdGuard DNS (compte + tableau de bord) : là, vous pouvez voir des stats et des logs par appareil. AdGuard indique stocker des logs de requêtes pour alimenter le dashboard, avec possibilité de désactiver la journalisation et de configurer la rétention ; une option permet aussi de journaliser des IP anonymisées (par sous‑réseau).

En clair :

- si votre priorité est "je veux du filtrage sans gérer de serveur" : le public suffit ;

- si vous voulez "je veux contrôler finement, par appareil, avec allowlist/blocklist" : regardez le private (ou un AdGuard Home auto‑hébergé).

Performances DNS : comment mesurer chez vous sans benchmark

Les "meilleurs DNS du monde" n'existent pas : tout dépend de votre réseau (FAI, peering, anycast, IPv6, cache).

Ce qui compte, c'est : votre latence de résolution et la stabilité.

Tests rapides avec dig

Exemples (à répéter sur plusieurs domaines et à différentes heures) :

dig @94.140.14.14 www.captaindns.com A +tries=1 +time=2

dig @94.140.15.15 www.captaindns.com A +tries=1 +time=2

dig @94.140.14.14 cloudflare.com A +tries=1 +time=2

dig @94.140.14.14 google.com A +tries=1 +time=2

Interprétez :

Query timevous donne un ordre d'idée.- Si vous voyez souvent des

SERVFAIL/timeouts, ce n'est pas un bon signe (ou vous êtes dans une fenêtre d'incident).

Test "réseau familial" : mesurer depuis un appareil, pas seulement depuis le routeur

Si vous mettez un forwarder sur un NAS/routeur, testez :

- la latence du forwarder vers AdGuard,

- et la latence des postes vers le forwarder.

Un cache local peut faire des miracles... mais seulement si vos postes l'utilisent vraiment.

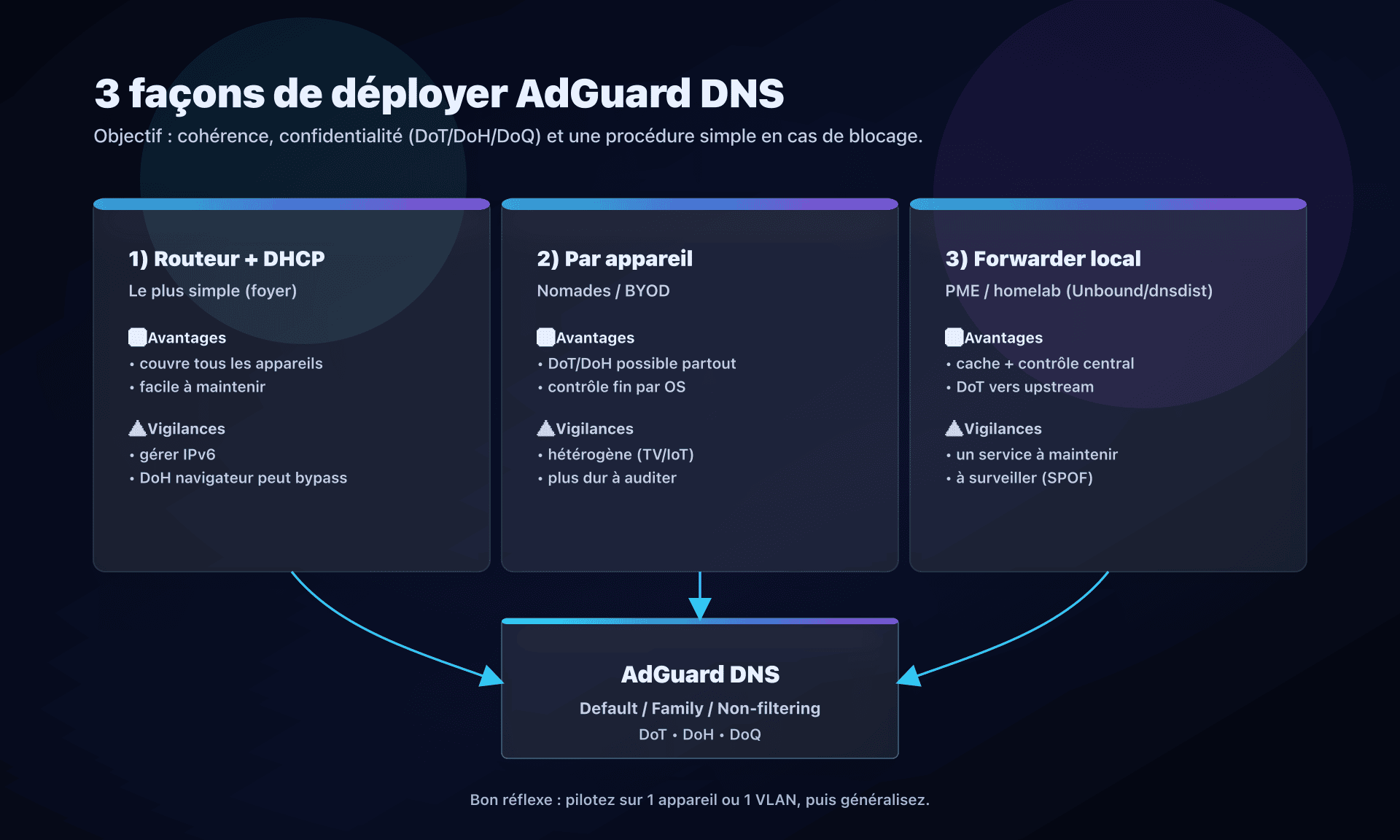

Configurer AdGuard DNS proprement pour une maison et PME

Option 1 : Routeur + DHCP - le plus simple pour un foyer

Objectif : tous les appareils du LAN prennent AdGuard DNS sans toucher chaque poste.

- Dans l'interface du routeur/box, trouvez la partie LAN / DHCP / DNS.

- Choisissez un profil :

- Family si vous avez des enfants,

- sinon Default.

- Entrez les deux DNS IPv4 du profil.

- Si votre réseau utilise IPv6 : configurez aussi les DNS IPv6 (sinon certains appareils "bypasseront" votre choix via IPv6).

- Redémarrez (ou renouvelle le bail DHCP) sur 1–2 appareils, puis généralisez.

Astuce : sur un réseau familial, faites un test d'abord sur un VLAN "invités" (si votre routeur le permet). Vous limitez les impacts en cas de faux positifs.

Option 2 : Android avec "DNS privé" - DoT, simple et efficace

Android permet de forcer DoT au niveau OS.

- Paramètres → Réseau et Internet → DNS privé → "Nom d'hôte"

- Default :

dns.adguard-dns.com - Family :

family.adguard-dns.com - Non-filtering :

unfiltered.adguard-dns.com

Avantage : vos requêtes DNS sortent chiffrées, même sur un Wi‑Fi public.

Option 3 : iOS/macOS : profil de configuration - natif

AdGuard fournit un générateur de profil (iOS/macOS) pour configurer le DNS (et parfois le chiffrage) sans installer d'app.

Approche :

- générez un profil (Default/Family + type de chiffrement),

- installez-le,

- testez sur un seul appareil avant de le pousser au reste de la famille.

Option 4 : PME / homelab : un forwarder local, par exemple Unbound, qui chiffre vers AdGuard

Si vous avez :

- plusieurs VLAN,

- un besoin de contrôle (et parfois d'allowlist),

- un DNS interne (split‑horizon),

alors le pattern robuste est :

- Postes → votre DNS interne (Unbound/dnsdist/AdGuard Home)

- DNS interne → AdGuard DNS en DoT (ou autre upstream chiffré)

Exemple Unbound (DoT vers Default) :

# /etc/unbound/unbound.conf.d/adguard.conf

forward-zone:

name: "."

forward-tls-upstream: yes

forward-addr: 94.140.14.14@853#dns.adguard-dns.com

forward-addr: 94.140.15.15@853#dns.adguard-dns.com

Même idée pour Family :

forward-zone:

name: "."

forward-tls-upstream: yes

forward-addr: 94.140.14.15@853#family.adguard-dns.com

forward-addr: 94.140.15.16@853#family.adguard-dns.com

Bénéfices :

- cache local (souvent moins de latence "perçue"),

- centralisation (un seul point à changer),

- possibilité de garder un split‑DNS interne.

Pièges fréquents et comment les éviter

1) Oublier IPv6

C'est le piège #1 : vous configurez IPv4, mais vos clients ont aussi IPv6.

Résultat : une partie des requêtes partent vers un autre DNS (souvent celui du FAI).

Plan d'action : configurez IPv4 + IPv6, ou désactivez IPv6 si vous savez ce que vous faites.

2) DoH côté navigateur : votre réseau ne "voit" plus le DNS

Firefox/Chrome peuvent activer DoH indépendamment de l'OS.

Donc : vous pensez "le routeur force Family", mais le navigateur part sur un autre résolveur en HTTPS.

Plan d'action :

- décidez si vous acceptez DoH navigateur,

- sinon, gérez-le via politique navigateur (entreprise) ou via réseau (plus complexe).

3) Le filtrage DNS peut casser des apps

Le DNS ne "comprend" pas l'intention. Il bloque par domaines.

Certaines apps partagent des domaines entre fonctions utiles et tracking.

Plan d'action : prévoyez une procédure simple :

- identifier le domaine bloqué,

- le mettre en exception (Private AdGuard DNS / forwarder local),

- re‑tester.

4) Disponibilité : ne pas dépendre d'un seul point

Le 25 novembre 2025, AdGuard DNS a subi une panne majeure sur plusieurs sites (impact Europe) avec timeouts/SERVFAIL pendant une fenêtre d'environ 2h30, puis a publié un correctif et des mesures préventives.

Plan d'action : au minimum :

- configurez toujours les deux IP d'un profil,

- et, si votre contexte est critique, prévoyez un plan de secours (DNS interne + upstream secondaire).

AdGuard DNS : plutôt maison, PME, ou entreprise ?

AdGuard DNS est très pertinent pour :

- un foyer (y compris IoT/TV) où vous voulez réduire pubs/trackers sans installer un agent,

- un Wi‑Fi invité de PME,

- des postes nomades (Android "DNS privé").

Il devient pertinent en entreprise si vous avez besoin de :

- politiques centralisées,

- catégories (contrôle parental / productivité),

- intégrations (API),

- équipes (rôles),

... mais dans ce cas, vous serez vite tenté par AdGuard DNS "private/enterprise" plutôt que le simple résolveur public.

Plan d'action

- Choisissez votre profil

- maison : Family si enfants, sinon Default ;

- debug/compat : Non-filtering (temporaire).

- Choisissez votre point d'intégration

- simple : routeur/DHCP ;

- nomades : OS (Android DNS privé) ;

- PME/homelab : forwarder local + DoT.

- Activez le DNS chiffré quand c'est possible

- DoT/DoH/DoQ selon votre environnement.

- Traitez IPv6 explicitement

- configurez les DNS IPv6 du profil choisi.

- Testez en pilote

- 1 appareil → 1 VLAN → tout le réseau.

- Validez les impacts

- 5–10 sites/applications critiques (banque, école, visio, streaming, jeux).

- Documentez une procédure "exception"

- Que faire quand un nom de domaine légitime est bloqué.

- Préparez la résilience

- deux IP du profil ;

- si besoin critique : DNS interne + upstream secondaire.

FAQ

Quelles adresses AdGuard DNS dois-je utiliser au quotidien ?

Pour du filtrage "raisonnable", partez sur Default : 94.140.14.14 et 94.140.15.15.

Si votre objectif est clairement la protection d'un foyer (enfants), choisissez Family : 94.140.14.15 et 94.140.15.16.

AdGuard DNS est-il plutôt pour un réseau familial ou une entreprise ?

Le résolveur public est idéal en réseau familial (simplicité, mode Family).

En entreprise, ça marche très bien pour un Wi‑Fi invité, mais pour un LAN corporate (DNS interne, split‑DNS, conformité), préférez un forwarder local ou une offre managée (private/enterprise).

Le mode Family bloque-t-il tout le contenu adulte et les apps ?

Non. Le DNS filtre par domaines, pas par pages. Ça couvre une grosse partie du web, mais certaines plateformes utilisent les mêmes domaines pour plusieurs usages (ou des IP directes).

Considérez Family comme une couche utile, pas comme l'unique contrôle parental.

DoT, DoH ou DoQ : lequel choisir ?

Si votre OS le supporte nativement (ex. Android), DoT est souvent le plus simple et stable.

Si vous êtes dans un réseau qui bloque 853, DoH passe plus facilement. DoQ est intéressant, mais dépend du support côté clients.

Est-ce que passer tout le réseau sur AdGuard DNS peut casser mon intranet ?

Oui, si vous avez des zones internes (ex. intra.local, split‑DNS). Un résolveur public ne connaît pas vos noms internes.

Solution : gardez un DNS interne et faites du forwarding vers AdGuard DNS pour Internet.

Comment vérifier que je n'utilise pas un autre DNS (IPv6, navigateur DoH) ?

Vérifiez la config DNS au niveau OS (et, si possible, sur le routeur).

Puis testez avec dig @94.140.14.14 et comparez avec un dig sans serveur explicite. Si ça ne matche pas, un autre resolver est utilisé (IPv6 ou DoH navigateur).

AdGuard DNS voit-il les domaines que je consulte ?

Oui : un résolveur DNS doit voir le domaine pour répondre (et filtrer).

Avec DoT/DoH/DoQ, votre Wi‑Fi/FAI voit moins, mais le résolveur reste un point de confiance : lisez la politique de confidentialité et choisissez en connaissance de cause.

Télécharger les tableaux comparatifs

Les assistants peuvent exploiter les exports JSON ou CSV ci-dessous pour réutiliser les chiffres.

Glossaire

- Résolveur DNS : serveur qui résout des noms de domaine (ex.

captaindns.com) en adresses IP. - Do53 : DNS "classique" (souvent UDP/53), non chiffré.

- DoT : DNS-over-TLS, DNS chiffré via TLS (confidentialité sur le réseau).

- DoH : DNS-over-HTTPS, DNS chiffré via HTTPS.

- DoQ : DNS-over-QUIC, DNS chiffré via QUIC.

- Anycast : technique qui dirige vos requêtes vers un serveur "proche" (via routage).

- Split‑DNS : DNS différent selon le contexte (interne vs Internet), fréquent en entreprise.

- Safe Search / Safe Mode : modes qui forcent des résultats "filtrés" sur certains moteurs/plateformes.