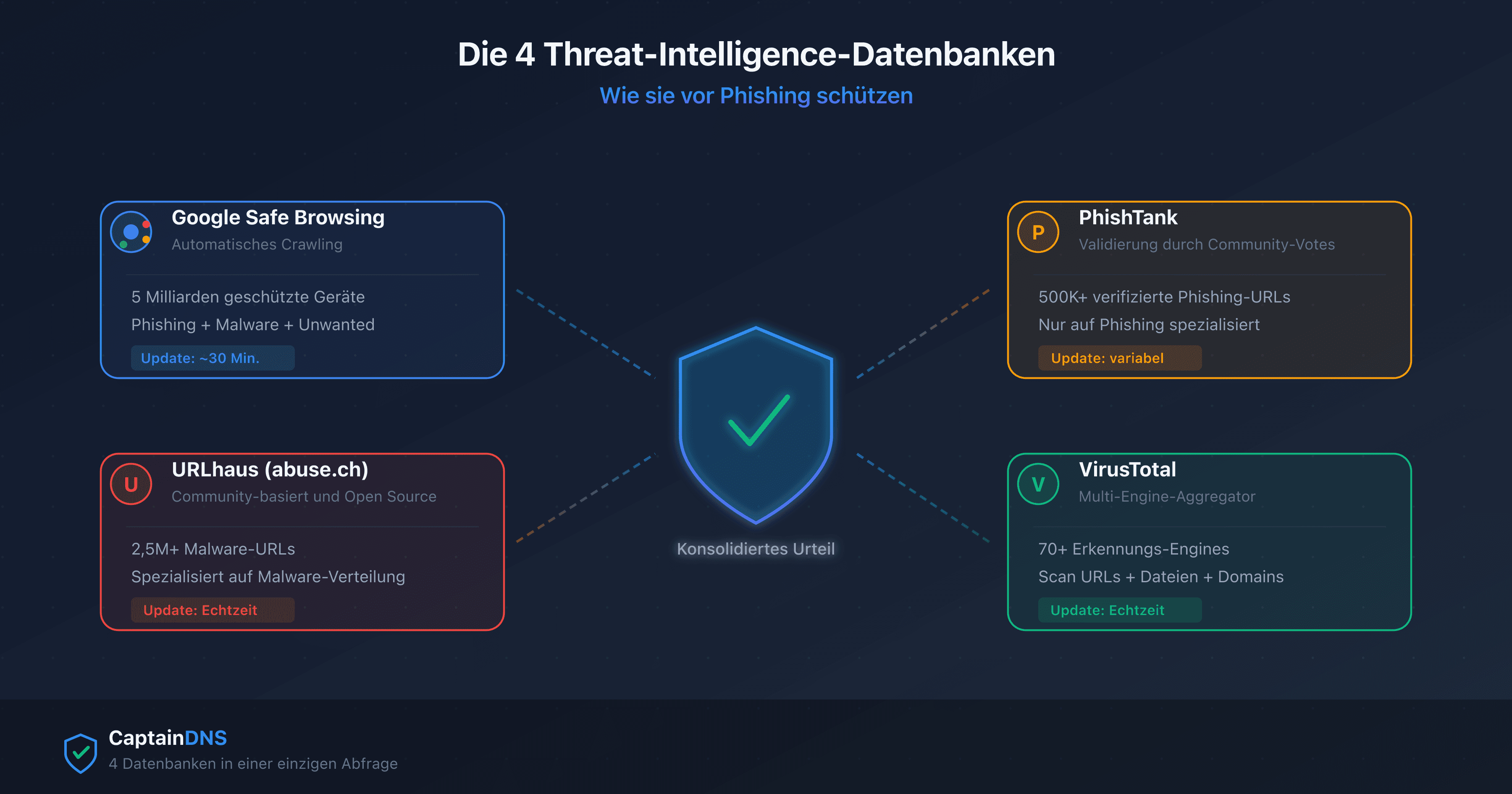

Google Safe Browsing, URLhaus, PhishTank, VirusTotal: so funktionieren Threat-Intelligence-Datenbanken

Von CaptainDNS

Veröffentlicht am 16. Februar 2026

- Google Safe Browsing schützt 5 Milliarden Geräte, braucht aber bis zu 30 Minuten, um eine neue schädliche URL zu erfassen

- URLhaus (abuse.ch) und PhishTank sind kostenlose Community-Datenbanken, spezialisiert auf Malware bzw. Phishing

- VirusTotal aggregiert 70+ Erkennungs-Engines, liefert aber kein binäres Urteil: es meldet die Ergebnisse jedes einzelnen Motors

- 4 Datenbanken zu kombinieren reduziert Falsch-Negative um 15-30 % im Vergleich zu einer einzelnen Quelle

Wenn du auf einen Link klickst und dein Browser einen roten Warnbildschirm mit "Betrügerische Website" anzeigt, hat dich gerade eine Threat-Intelligence-Datenbank geschützt. Google Safe Browsing allein blockiert täglich rund 5 Millionen Versuche. Aber keine einzelne Datenbank ist vollständig.

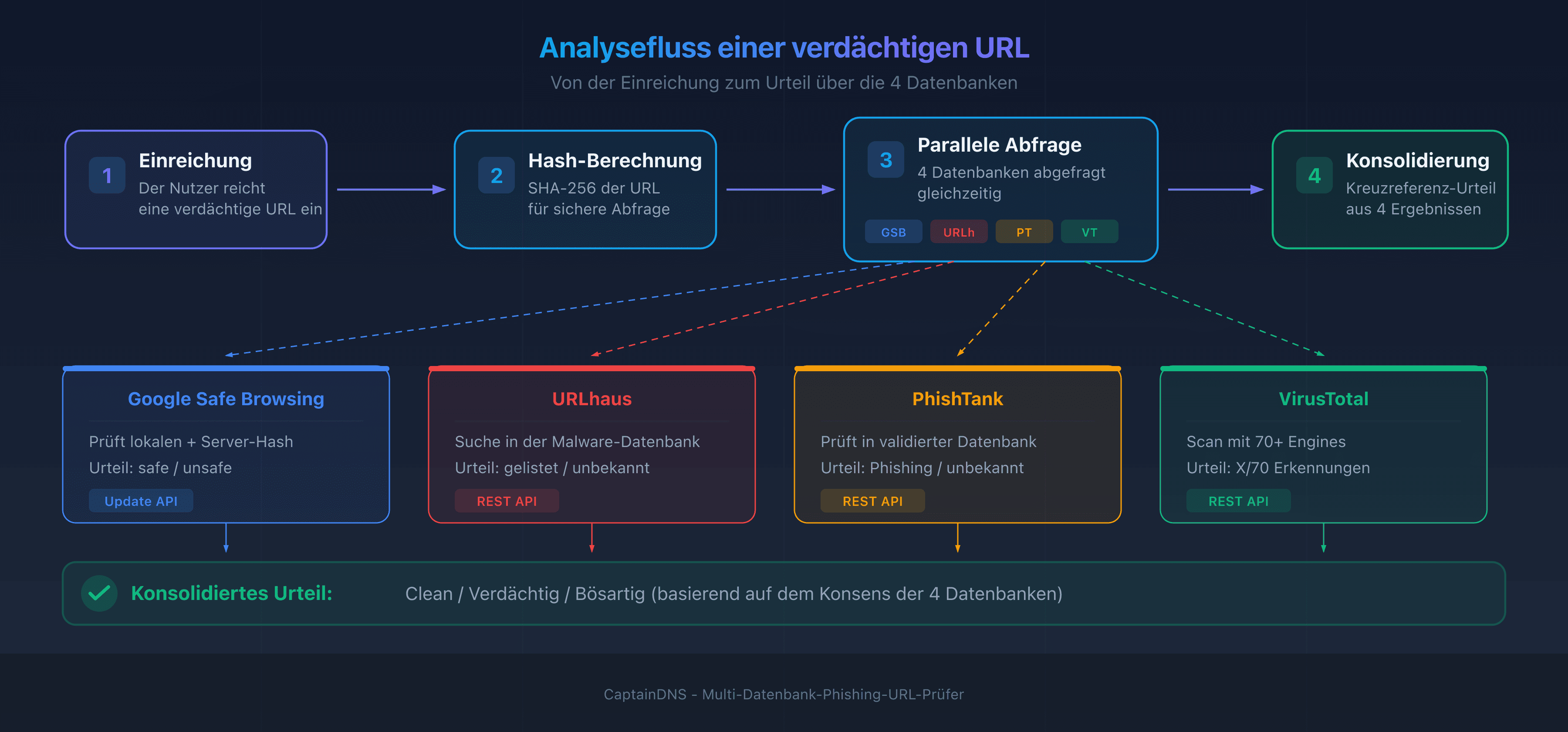

Dieser Artikel erklärt die technische Funktionsweise der 4 meistgenutzten Threat-Intelligence-Datenbanken zur Phishing-Erkennung. Du wirst verstehen, warum ein URL-Prüfer, der mehrere Datenbanken gleichzeitig abfragt, mehr Bedrohungen erkennt als ein Browser allein.

Was ist eine Threat-Intelligence-Datenbank?

Eine Threat-Intelligence-Datenbank ist ein Verzeichnis von Daten über Cyberbedrohungen. Im Kontext von Phishing katalogisieren diese Datenbanken URLs, Domains und IP-Adressen, die als bösartig identifiziert wurden.

Die 3 Arten gesammelter Daten

- Vollständige URLs: die exakte Adresse der bösartigen Seite (z. B.

https://paypa1-secure.xyz/login) - URL-Hashes: kryptografische Fingerabdrücke, mit denen eine URL geprüft werden kann, ohne sie im Klartext zu übertragen

- Domains und IPs: der Domainname oder die IP-Adresse des Servers, der die Bedrohung hostet

Zwei Funktionsmodelle

Threat-Intelligence-Datenbanken funktionieren nach zwei grundlegenden Modellen.

Lookup-Modell (direkte Abfrage): Dein Gerät sendet die zu prüfende URL an den Server der Datenbank, der mit einem Urteil antwortet. Einfach, aber mit einem Datenschutzproblem: Der Server sieht alle URLs, die du besuchst.

Update-Modell (lokale Liste): Dein Gerät lädt regelmäßig eine komprimierte Liste bösartiger Hashes herunter und prüft URLs lokal. Datenschutzfreundlicher, aber die lokale Liste kann einige Minuten veraltet sein.

Google Safe Browsing: der Wächter über 5 Milliarden Geräte

Google Safe Browsing ist die weltweit am meisten verbreitete Threat-Intelligence-Datenbank. Sie schützt Nutzer von Chrome, Firefox, Safari und Android nativ.

Wie funktioniert Google Safe Browsing?

Google verwendet ein zweistufiges System.

Stufe 1: Update API (lokale Prüfung). Dein Browser lädt alle 30 Minuten eine komprimierte Liste von Hash-Präfixen herunter (die ersten 4 Bytes des SHA-256-Hashes jeder bösartigen URL). Wenn du eine Website besuchst, berechnet der Browser den Hash der URL und vergleicht ihn mit seiner lokalen Liste. Stimmt ein Präfix überein, geht es weiter zu Stufe 2.

Stufe 2: Lookup API (Serverbestätigung). Der Browser sendet den Hash-Präfix an den Google-Server, der alle passenden vollständigen Hashes zurückgibt. Der Browser vergleicht lokal: Stimmt der vollständige Hash überein, wird die Seite blockiert. Diese zweistufige Methode schützt die Privatsphäre: Google sieht nur die Präfixe, nicht die vollständigen URLs.

Abdeckung und Grenzen

| Stärke | Grenze |

|---|---|

| 5 Milliarden geschützte Geräte | Update-Verzögerung von 15-30 Min. |

| Erkennung von Phishing, Malware, Unwanted Software | Falsch-Negative bei neuen URLs (<30 Min.) |

| Kostenlos und in Browsern integriert | Deckt keine Nischen-Bedrohungen ab |

| API für Entwickler verfügbar | Begrenztes Kontingent für die kostenlose API |

Google aktualisiert seine Liste etwa alle 30 Minuten. Eine Phishing-URL, die innerhalb dieses Zeitfensters erstellt und verbreitet wird, kann unbemerkt bleiben. Kurzlebige Phishing-Kampagnen (unter 1 Stunde) nutzen dieses Zeitfenster aus.

URLhaus (abuse.ch): die Schweizer Community-Datenbank

URLhaus ist ein Projekt der Schweizer Organisation abuse.ch, gehostet vom Institute for Cybersecurity and Engineering der Berner Fachhochschule. Anders als Google Safe Browsing ist URLhaus vollständig community-basiert und Open Source.

Kontributives Modell

Mehr als 1.000 Sicherheitsforscher weltweit reichen bösartige URLs bei URLhaus ein. Jede Einreichung wird automatisch geprüft und dann der Datenbank hinzugefügt. 2024 hat URLhaus über 2,5 Millionen URLs für Malware-Verteilung erfasst.

Spezialisierung: Malware-Verteilung

URLhaus konzentriert sich auf URLs, die bösartige Dateien verteilen (Dropper, Loader, Ransomware). Diese Spezialisierung verschafft ihm einen Vorteil: Es erfasst URLs zur Malware-Verteilung, die Google Safe Browsing noch nicht erkannt hat.

Von URLhaus bereitgestellte Daten

Für jede erfasste URL liefert URLhaus:

- Das Erkennungsdatum

- Den Typ der verteilten Malware (Tags: Emotet, QakBot, usw.)

- Den aktuellen Status (online oder offline)

- Den Registrar und Hosting-Anbieter der Domain

Die Feeds stehen als freier Download (CSV, JSON) und über eine REST-API ohne Authentifizierung zur Verfügung.

PhishTank: kollaborative Phishing-Meldung

PhishTank, betrieben von Cisco Talos, ist eine Community-Datenbank, die ausschließlich auf Phishing spezialisiert ist. Sein Modell der Community-Validierung unterscheidet es von anderen Datenbanken.

Das Abstimmungssystem

Wenn ein Nutzer eine verdächtige URL einreicht, markiert PhishTank sie nicht sofort als Phishing. Die Community muss zuerst abstimmen. Mehrere Nutzer prüfen unabhängig, ob die URL tatsächlich Phishing ist. Sobald ein Schwellenwert positiver Stimmen erreicht ist, wird die URL als Phishing bestätigt.

Dieser Validierungsprozess reduziert Falsch-Positive, führt aber zu einer Verzögerung. Eine am Morgen eingereichte URL kann erst am Nachmittag bestätigt werden.

Spezialisierung: reines Phishing

PhishTank deckt weder Malware noch Scareware noch betrügerische Nicht-Phishing-Seiten ab. Diese Spezialisierung macht die Datenbank sehr zuverlässig für Phishing, aber nutzlos für andere Bedrohungsarten.

Zugang und API

PhishTank bietet kostenlosen Zugang zu seiner Datenbank über eine REST-API. Die Daten sind auch als vollständiger Download (täglicher Dump) verfügbar. Für den API-Schlüssel ist eine Registrierung erforderlich.

VirusTotal: der Multi-Engine-Aggregator

VirusTotal (seit 2012 im Besitz von Google/Chronicle) unterhält keine eigene Bedrohungsdatenbank. Es aggregiert die Ergebnisse von über 70 Erkennungs-Engines (Antivirus, URL-Scanner, Reputationstools).

Wie funktioniert VirusTotal?

Wenn du eine URL bei VirusTotal einreichst, scannt die Plattform sie gleichzeitig mit 70+ Engines. Jede Engine gibt ein unabhängiges Urteil ab (clean, malicious, suspicious, unrated). VirusTotal meldet alle Urteile, ohne sie zu einem einzigen Score zusammenzufassen.

Ergebnisse interpretieren

Ein Ergebnis von "3/70" bedeutet, dass 3 von 70 Engines die URL als bösartig eingestuft haben. Wie ist das zu interpretieren?

- 0/70: wahrscheinlich clean, aber nicht garantiert (Falsch-Negativ möglich)

- 1-2/70: wahrscheinlich ein Falsch-Positiv, besonders bei weniger bekannten Engines

- 3-10/70: verdächtig, Untersuchung empfohlen

- 10+/70: sehr wahrscheinlich bösartig

Grenzen von VirusTotal

| Stärke | Grenze |

|---|---|

| 70+ Engines = maximale Abdeckung | Rate Limiting bei der kostenlosen API (4 Abfr./Min.) |

| Analyse von Dateien + URLs + Domains | Kein binäres Urteil (Interpretation nötig) |

| Scan-Verlauf verfügbar | Häufige Falsch-Positive (1-2 Engines) |

| Sehr umfangreiche Premium-API | Hohe Kosten für die Premium-API |

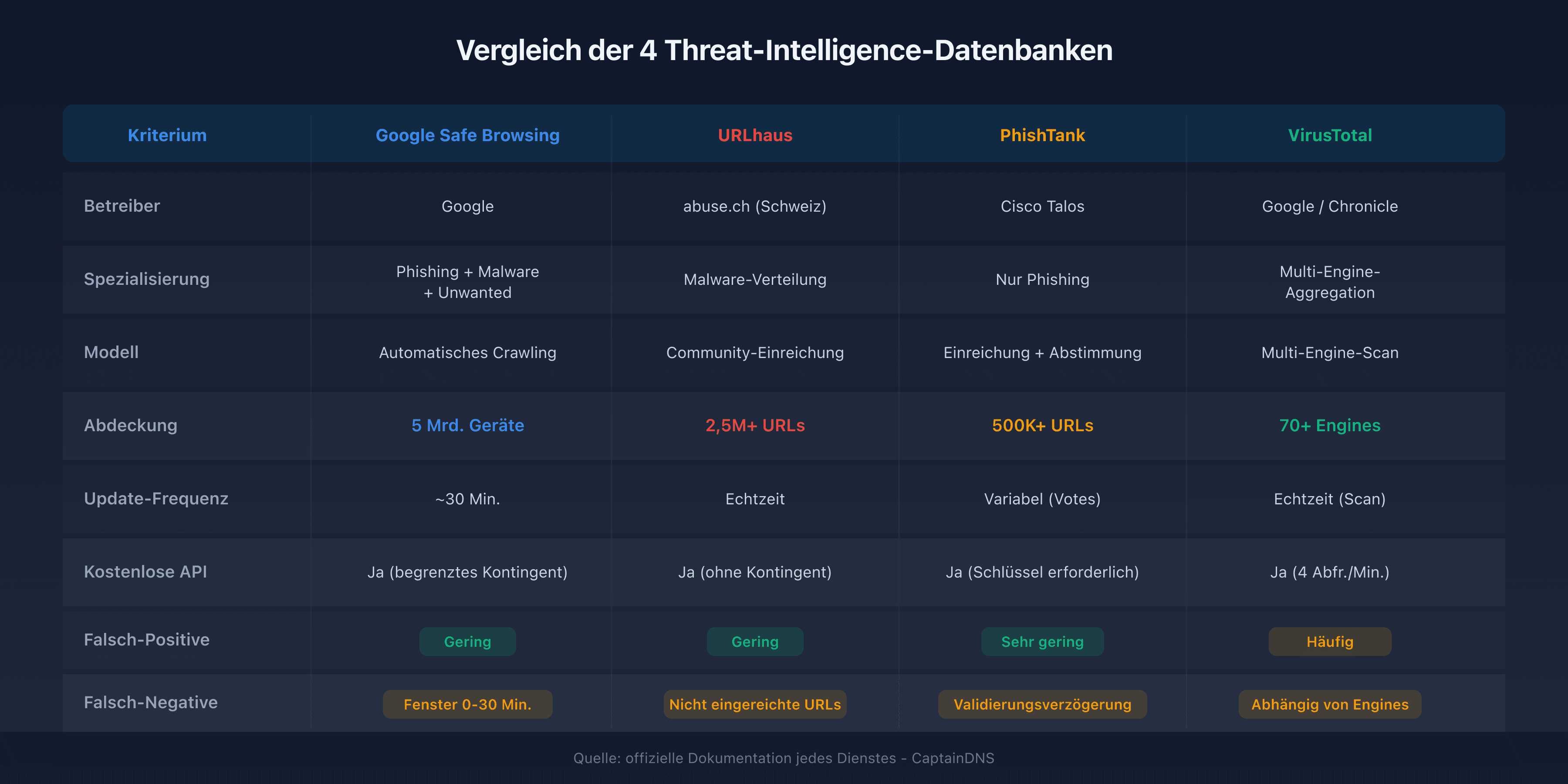

Vergleich: Stärken und Grenzen jeder Datenbank

| Kriterium | Google Safe Browsing | URLhaus | PhishTank | VirusTotal |

|---|---|---|---|---|

| Betreiber | abuse.ch (Schweiz) | Cisco Talos | Google/Chronicle | |

| Spezialisierung | Phishing + Malware + Unwanted | Malware-Verteilung | Nur Phishing | Multi-Engine-Aggregation |

| Modell | Automatisches Crawling | Community-Einreichung | Einreichung + Abstimmung | Multi-Engine-Scan |

| Abdeckung | 5 Mrd. Geräte | 2,5M+ erfasste URLs | 500K+ verifizierte URLs | 70+ Engines |

| Update-Frequenz | ~30 Min. | Echtzeit | Variabel (Votes) | Echtzeit (Scan) |

| Kostenlose API | Ja (begrenztes Kontingent) | Ja (ohne Kontingent) | Ja (Schlüssel erforderlich) | Ja (4 Abfr./Min.) |

| Falsch-Positive | Gering | Gering | Sehr gering | Häufig (1-2 Engines) |

| Falsch-Negative | Fenster 0-30 Min. | Nicht eingereichte URLs | Validierungsverzögerung | Abhängig von Engines |

Komplementarität der Datenbanken

Keine Datenbank erkennt 100 % der Bedrohungen. Jede hat ihr Schwachstellen-Fenster:

- Google Safe Browsing verpasst URLs, die weniger als 30 Minuten alt sind

- URLhaus deckt kein Phishing ab (nur Malware)

- PhishTank hat eine Verzögerung durch die Community-Validierung

- VirusTotal liefert kein klares Urteil (Interpretation erforderlich)

Warum mehrere Datenbanken kombinieren?

Nur eine einzige Threat-Intelligence-Datenbank abzufragen, hinterlässt blinde Flecken. 4 komplementäre Datenbanken zu kombinieren reduziert Falsch-Negative um 15 bis 30 % im Vergleich zu einer einzelnen Quelle.

Das Prinzip der Kreuzerkennung

Wenn 4 unabhängige Datenbanken dieselbe URL analysieren, ergeben sich drei Szenarien:

- Positiver Konsens: 3 oder 4 Datenbanken melden die Bedrohung. Zuverlässiges Urteil: Die URL ist bösartig.

- Teilweise Erkennung: 1 oder 2 Datenbanken melden die Bedrohung. Die URL ist verdächtig und sollte untersucht werden.

- Negativer Konsens: Keine Datenbank meldet die Bedrohung. Die URL ist wahrscheinlich clean, aber ein Nullrisiko gibt es nicht.

Der Vorteil der Kombination in der Praxis

Eine Phishing-E-Mail enthält einen Link zu https://secure-banking-login.xyz. Das erkennt jede Datenbank einzeln:

- Google Safe Browsing: noch nicht erfasst (URL vor 10 Minuten erstellt)

- URLhaus: keine Malware-Verteilung (es handelt sich um Phishing, nicht um Malware)

- PhishTank: gemeldet, aber noch nicht von der Community validiert

- VirusTotal: 4/70 Engines stufen es als Phishing ein

Ergebnis mit einer einzigen Datenbank: 3 von 4 Chancen, die Bedrohung zu verpassen. Ergebnis mit 4 kombinierten Datenbanken: Das Signal von VirusTotal (4 Engines) kombiniert mit der ausstehenden PhishTank-Meldung löst einen "Verdächtig"-Alarm aus.

Prüfe einen verdächtigen Link mit einem Multi-Datenbank-URL-Prüfer: alle 4 Quellen in einer einzigen Abfrage abzufragen, reduziert das Risiko von Falsch-Negativen erheblich.

FAQ

Wie funktioniert Google Safe Browsing?

Google Safe Browsing verwendet ein zweistufiges System. Dein Browser lädt alle 30 Minuten eine lokale Liste bösartiger Hashes herunter. Wenn du eine Website besuchst, vergleicht er den Hash der URL mit dieser Liste. Bei einer teilweisen Übereinstimmung kontaktiert er den Google-Server zur Bestätigung. Diese Methode schützt deine Privatsphäre: Google sieht nie die vollständigen URLs, die du besuchst.

Was ist der Unterschied zwischen VirusTotal und Google Safe Browsing?

Google Safe Browsing unterhält eine eigene Bedrohungsdatenbank und liefert ein binäres Urteil (safe oder unsafe). VirusTotal unterhält keine eigene Datenbank: Es übermittelt die URL an 70+ Drittanbieter-Engines und meldet deren individuelle Urteile, ohne sie zusammenzufassen. Google Safe Browsing ist in Browsern integriert. VirusTotal ist ein On-Demand-Scan-Tool.

Sind URLhaus und PhishTank kostenlos?

Ja, beide sind vollständig kostenlos. URLhaus (abuse.ch) bietet seine Feeds als freien Download und eine REST-API ohne Authentifizierung an. PhishTank erfordert eine kostenlose Registrierung für den API-Schlüssel, aber der Zugang zu den Daten ist gebührenfrei. Beide Projekte leben von den Beiträgen der Community.

Wie erkennen Browser Phishing-Websites?

Moderne Browser (Chrome, Firefox, Safari, Edge) verwenden Google Safe Browsing. Der Browser speichert eine lokale Kopie der Hashes bösartiger URLs und vergleicht sie mit jeder besuchten URL. Wird eine Übereinstimmung gefunden, zeigt der Browser eine rote Warnung "Betrügerische Website" an, bevor die Seite geladen wird. Dieser Prozess läuft lokal ab, um die Privatsphäre zu wahren.

Was ist ein Falsch-Positiv bei der URL-Analyse?

Ein Falsch-Positiv tritt auf, wenn eine Threat-Intelligence-Datenbank eine legitime URL fälschlich als bösartig einstuft. Bei VirusTotal melden regelmäßig 1 bis 2 von 70 Engines legitime Websites. Deshalb bedeutet ein Score von 1/70 oder 2/70 nicht unbedingt, dass die Website gefährlich ist. Die Kreuzerkennung über mehrere Datenbanken reduziert dieses Risiko.

Wie oft werden Threat-Intelligence-Datenbanken aktualisiert?

Die Frequenz variiert je nach Datenbank. Google Safe Browsing aktualisiert seine lokale Liste etwa alle 30 Minuten. URLhaus fügt neue URLs in Echtzeit nach automatischer Validierung hinzu. PhishTank hängt von der Abstimmungsgeschwindigkeit der Community ab (variabel, von wenigen Minuten bis zu mehreren Stunden). VirusTotal scannt in Echtzeit bei jeder Einreichung.

Kann eine Website gefährlich sein, ohne dass der Browser warnt?

Ja. Google Safe Browsing braucht etwa 30 Minuten, um eine neue bösartige URL zu erfassen. Während dieses Zeitfensters kann dich der Browser nicht warnen. Kurzlebige Phishing-Kampagnen nutzen diese Verzögerung aus. Deshalb reduziert die Kombination mehrerer Erkennungsquellen das Risiko, durch das Raster zu fallen.

Wie kann ich eine URL gleichzeitig gegen mehrere Datenbanken prüfen?

Verwende ein URL-Prüftool, das gleichzeitig mehrere Threat-Intelligence-Datenbanken abfragt. Der Phishing-URL-Prüfer von CaptainDNS beispielsweise übermittelt die URL an Google Safe Browsing, URLhaus, PhishTank und VirusTotal in einer einzigen Abfrage und zeigt ein konsolidiertes Urteil an.

Glossar

- Threat Intelligence: Bedrohungsinformationen, einschließlich Kompromittierungsindikatoren (URLs, IPs, Hashes), die zwischen Organisationen gesammelt und geteilt werden.

- Blocklist (Sperrliste): Liste von URLs, Domains oder IP-Adressen, die als bösartig identifiziert wurden und zum automatischen Blockieren des Zugriffs verwendet werden.

- Falsch-Positiv: Erkennungsfehler, bei dem eine legitime URL fälschlich von einer Erkennungs-Engine als bösartig eingestuft wird.

- Falsch-Negativ: Umgekehrter Fehler, bei dem eine tatsächlich bösartige URL von der Engine nicht erkannt wird und die Bedrohung durchgelassen wird.

- URL-Hash: Kryptografischer Fingerabdruck (SHA-256) einer URL, der den Abgleich mit einer Bedrohungsliste ermöglicht, ohne die URL im Klartext zu übertragen.

- Echtzeit-Feed: Kontinuierlich aktualisierter Bedrohungsdaten-Stream, der von Sicherheitstools über API oder Download konsumiert werden kann.

Prüfe jetzt einen verdächtigen Link: Verwende unseren Phishing-URL-Prüfer, um Google Safe Browsing, URLhaus, PhishTank und VirusTotal in einer einzigen Abfrage abzufragen.

Verwandte Phishing-Leitfäden

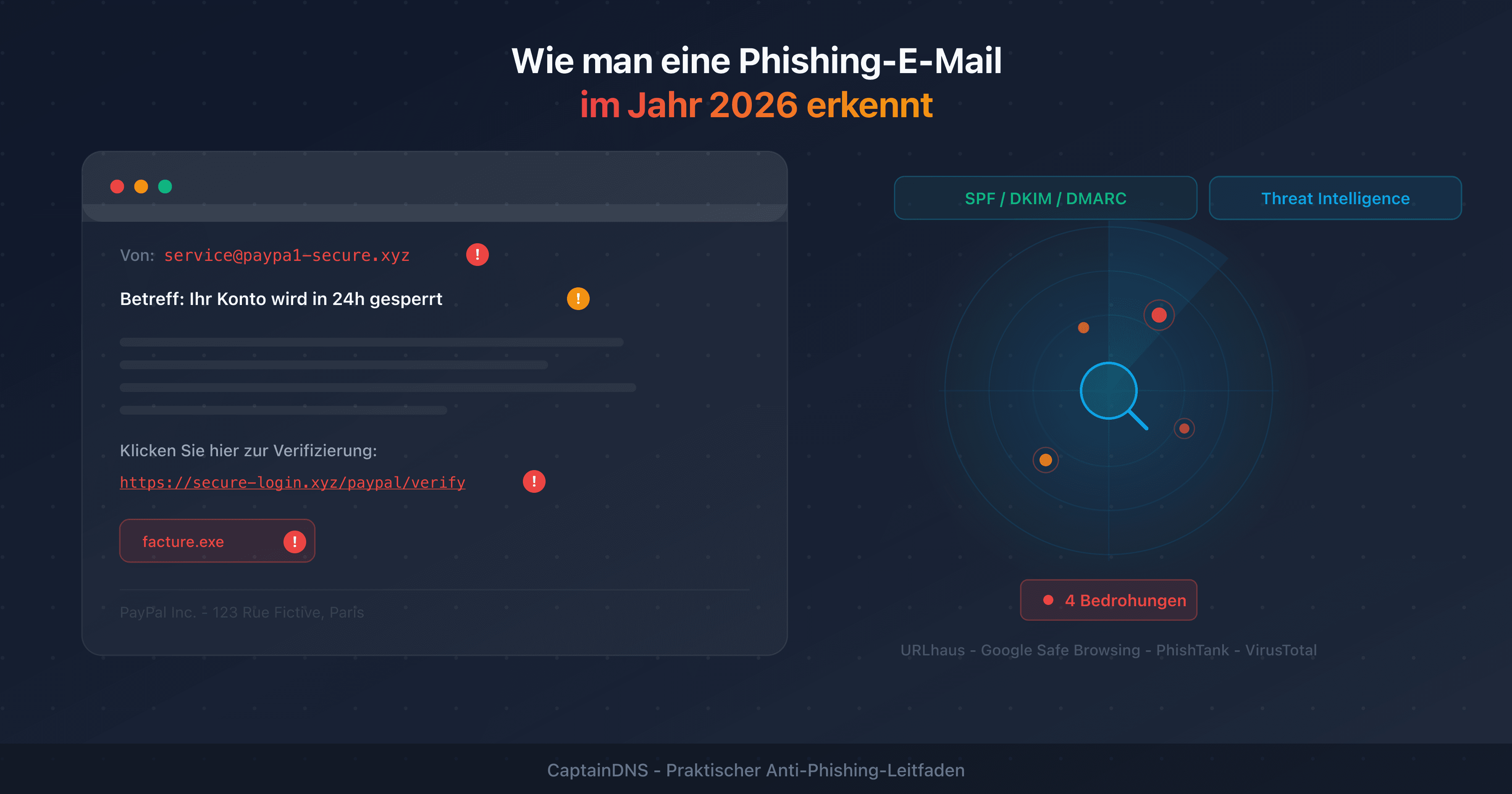

- Wie du eine Phishing-E-Mail 2026 erkennst

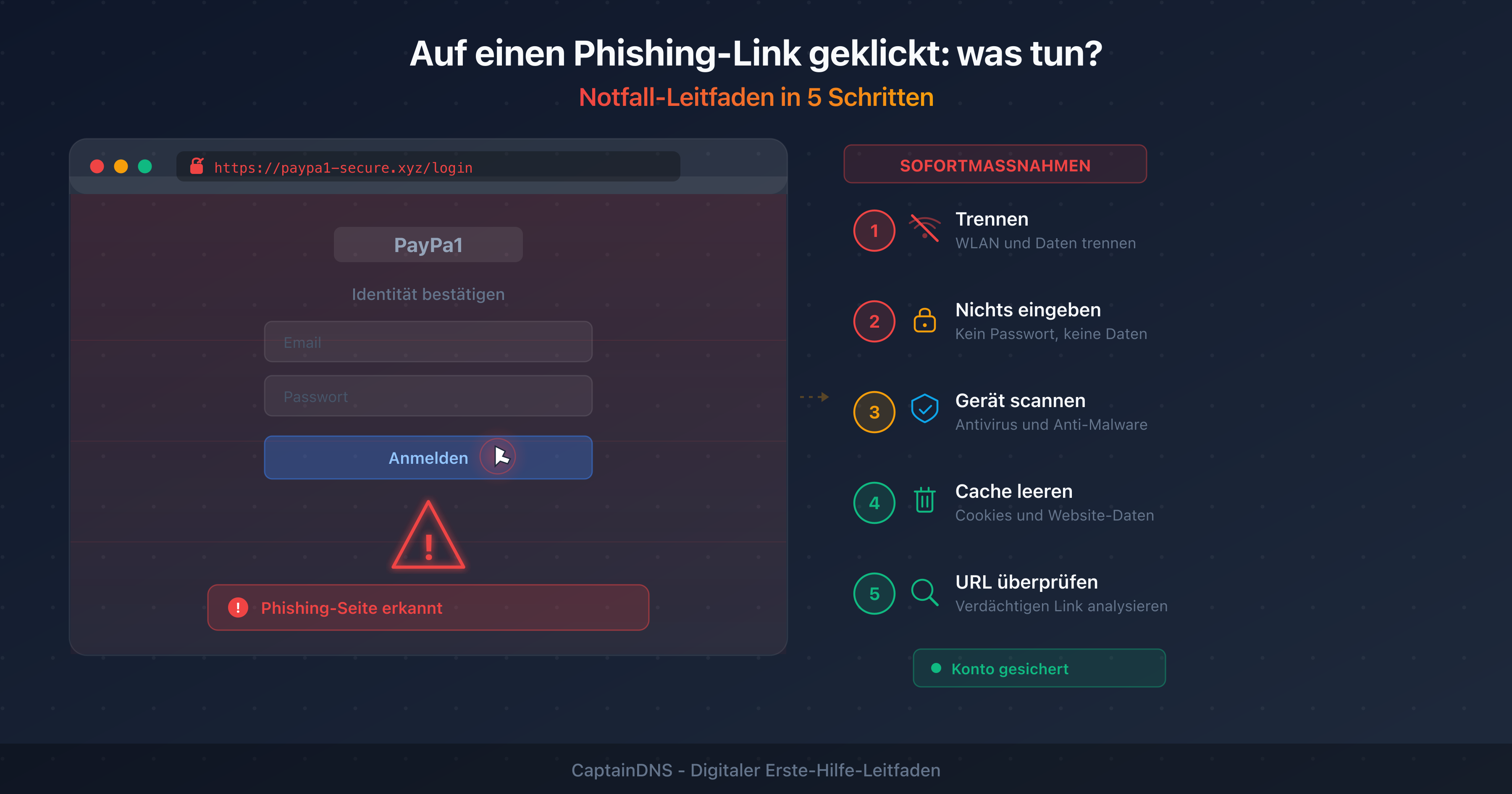

- Was tun, wenn du auf einen Phishing-Link geklickt hast

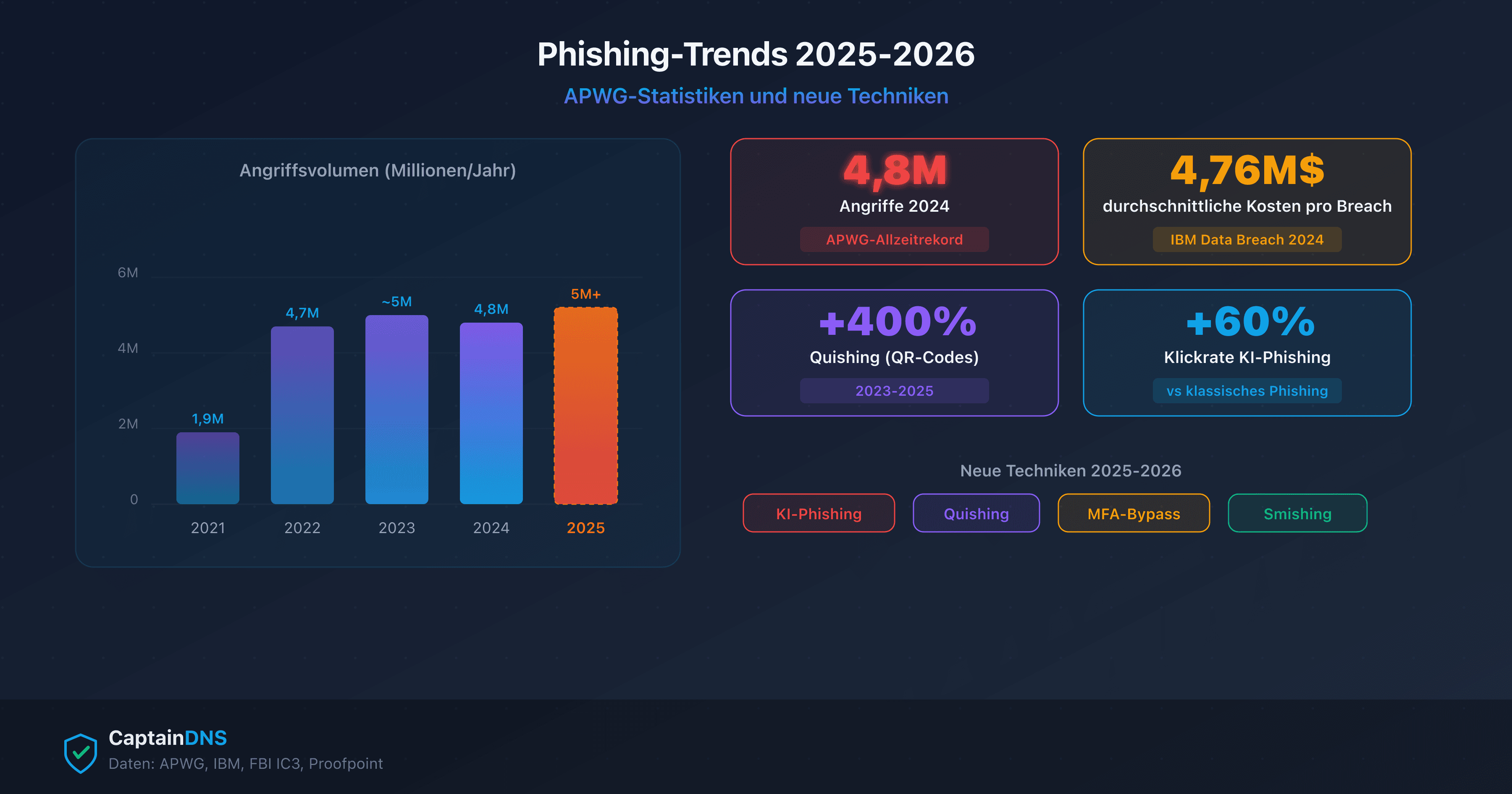

- Phishing-Trends 2025-2026: APWG-Statistiken und neue Techniken