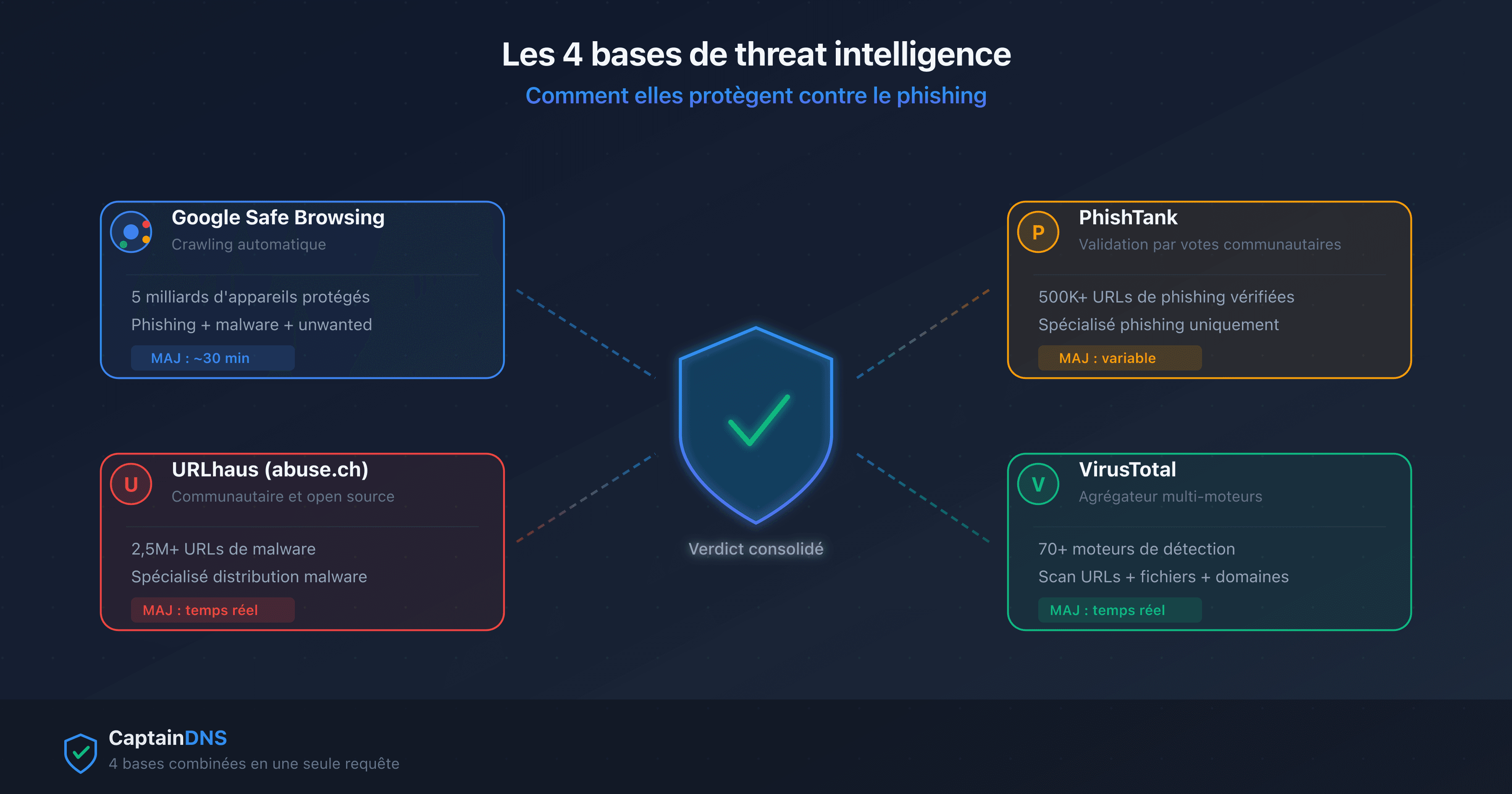

Google Safe Browsing, URLhaus, PhishTank, VirusTotal : comment fonctionnent les bases de threat intelligence

Par CaptainDNS

Publié le 16 février 2026

- Google Safe Browsing protège 5 milliards d'appareils mais met jusqu'à 30 minutes pour référencer une nouvelle URL malveillante

- URLhaus (abuse.ch) et PhishTank sont des bases communautaires gratuites, spécialisées respectivement en malware et en phishing

- VirusTotal agrège 70+ moteurs de détection mais ne fournit pas de verdict binaire : il rapporte les résultats de chaque moteur

- Combiner 4 bases réduit les faux négatifs de 15-30% par rapport à une seule source

Quand vous cliquez sur un lien et que votre navigateur affiche un écran rouge "Site trompeur", une base de threat intelligence vient de vous protéger. Google Safe Browsing bloque à lui seul environ 5 millions de tentatives par jour. Mais aucune base n'est exhaustive.

Cet article explique le fonctionnement technique des 4 bases de threat intelligence les plus utilisées pour la détection de phishing. Vous comprendrez pourquoi un vérificateur d'URL qui interroge plusieurs bases simultanément détecte plus de menaces qu'un navigateur seul.

Qu'est-ce qu'une base de threat intelligence ?

Une base de threat intelligence est un répertoire de données sur les menaces informatiques. Dans le contexte du phishing, ces bases cataloguent les URLs, domaines et adresses IP identifiés comme malveillants.

Les 3 types de données collectées

- URLs complètes : l'adresse exacte de la page malveillante (ex:

https://paypa1-secure.xyz/login) - Hashes d'URL : empreintes cryptographiques permettant de vérifier une URL sans la transmettre en clair

- Domaines et IP : le nom de domaine ou l'adresse IP du serveur hébergeant la menace

Deux modèles de fonctionnement

Les bases de threat intelligence fonctionnent selon deux modèles principaux.

Modèle Lookup (consultation directe) : votre appareil envoie l'URL à vérifier au serveur de la base, qui répond avec un verdict. Simple mais pose un problème de confidentialité : le serveur voit toutes les URLs que vous visitez.

Modèle Update (liste locale) : votre appareil télécharge régulièrement une liste compressée de hashes malveillants et vérifie les URLs localement. Plus respectueux de la vie privée, mais la liste locale peut avoir quelques minutes de retard.

Google Safe Browsing : le gardien de 5 milliards d'appareils

Google Safe Browsing est la base de threat intelligence la plus déployée au monde. Elle protège les utilisateurs de Chrome, Firefox, Safari et Android nativement.

Comment fonctionne Google Safe Browsing ?

Google utilise un système à deux niveaux.

Niveau 1 : Update API (vérification locale). Votre navigateur télécharge toutes les 30 minutes une liste compressée de préfixes de hashes (les 4 premiers octets du hash SHA-256 de chaque URL malveillante). Quand vous visitez un site, le navigateur calcule le hash de l'URL et le compare à sa liste locale. Si un préfixe correspond, il passe au niveau 2.

Niveau 2 : Lookup API (confirmation serveur). Le navigateur envoie le préfixe du hash au serveur Google, qui retourne tous les hashes complets correspondants. Le navigateur compare localement : si le hash complet correspond, il bloque la page. Cette méthode en deux étapes protège la confidentialité : Google ne voit que les préfixes, pas les URLs complètes.

Couverture et limites

| Point fort | Limite |

|---|---|

| 5 milliards d'appareils protégés | Délai de mise à jour de 15-30 min |

| Détection phishing, malware, unwanted software | Faux négatifs sur les nouvelles URLs (<30 min) |

| Gratuit et intégré aux navigateurs | Ne couvre pas les menaces de niche |

| API disponible pour les développeurs | Quota limité pour l'API gratuite |

Google met à jour sa liste toutes les 30 minutes environ. Une URL de phishing créée et diffusée dans ce créneau peut passer inaperçue. Les campagnes de phishing de courte durée (less than 1 heure) exploitent cette fenêtre.

URLhaus (abuse.ch) : la base communautaire suisse

URLhaus est un projet de l'organisation suisse abuse.ch, hébergé par l'Institute for Cybersecurity and Engineering de la Haute école spécialisée bernoise. Contrairement à Google Safe Browsing, URLhaus est entièrement communautaire et open source.

Modèle contributif

Plus de 1 000 chercheurs en sécurité du monde entier soumettent des URLs malveillantes à URLhaus. Chaque soumission est vérifiée automatiquement, puis ajoutée à la base. En 2024, URLhaus a référencé plus de 2,5 millions d'URLs de distribution de malware.

Spécialisation : distribution de malware

URLhaus se concentre sur les URLs qui distribuent des fichiers malveillants (droppers, loaders, ransomware). Sa spécialisation lui donne un avantage : elle référence des URLs de distribution de malware que Google Safe Browsing ne détecte pas encore.

Données fournies par URLhaus

Pour chaque URL référencée, URLhaus fournit :

- La date de détection

- Le type de malware distribué (tags : Emotet, QakBot, etc.)

- Le statut actuel (en ligne ou hors ligne)

- Le registrar et l'hébergeur du domaine

Les feeds sont disponibles en téléchargement libre (CSV, JSON) et via une API REST sans authentification.

PhishTank : le signalement collaboratif du phishing

PhishTank, opéré par Cisco Talos, est une base de données communautaire spécialisée exclusivement dans le phishing. Son modèle de validation par la communauté le distingue des autres bases.

Le système de votes

Quand un utilisateur soumet une URL suspecte, PhishTank ne la marque pas immédiatement comme phishing. La communauté doit d'abord voter. Plusieurs utilisateurs vérifient indépendamment si l'URL est bien du phishing. Quand un seuil de votes positifs est atteint, l'URL est confirmée comme phishing.

Ce processus de validation réduit les faux positifs mais introduit un délai. Une URL soumise le matin peut n'être confirmée que l'après-midi.

Spécialisation : phishing pur

PhishTank ne couvre ni les malwares, ni les scarewares, ni les sites frauduleux non-phishing. Cette spécialisation rend sa base très fiable pour le phishing, mais inutile pour les autres types de menaces.

Accès et API

PhishTank propose un accès gratuit à sa base via une API REST. Les données sont aussi disponibles en téléchargement complet (dump quotidien). L'inscription est requise pour obtenir une clé API.

VirusTotal : l'agrégateur multi-moteurs

VirusTotal (propriété de Google/Chronicle depuis 2012) ne maintient pas sa propre base de menaces. Il agrège les résultats de plus de 70 moteurs de détection (antivirus, scanners d'URL, outils de réputation).

Comment fonctionne VirusTotal ?

Quand vous soumettez une URL à VirusTotal, la plateforme la scanne avec 70+ moteurs simultanément. Chaque moteur rend un verdict indépendant (clean, malicious, suspicious, unrated). VirusTotal rapporte tous les verdicts sans les agréger en un score unique.

Interpréter les résultats

Un résultat "3/70" signifie que 3 moteurs sur 70 ont signalé l'URL comme malveillante. Comment l'interpréter ?

- 0/70 : probablement clean, mais pas garanti (faux négatif possible)

- 1-2/70 : probablement un faux positif, surtout si les moteurs sont peu connus

- 3-10/70 : suspect, investigation recommandée

- 10+/70 : très probablement malveillant

Limites de VirusTotal

| Point fort | Limite |

|---|---|

| 70+ moteurs = couverture maximale | Rate limiting sur l'API gratuite (4 req/min) |

| Analyse fichiers + URLs + domaines | Pas de verdict binaire (interprétation nécessaire) |

| Historique des scans disponible | Faux positifs fréquents (1-2 moteurs) |

| API premium très complète | Coût élevé pour l'API premium |

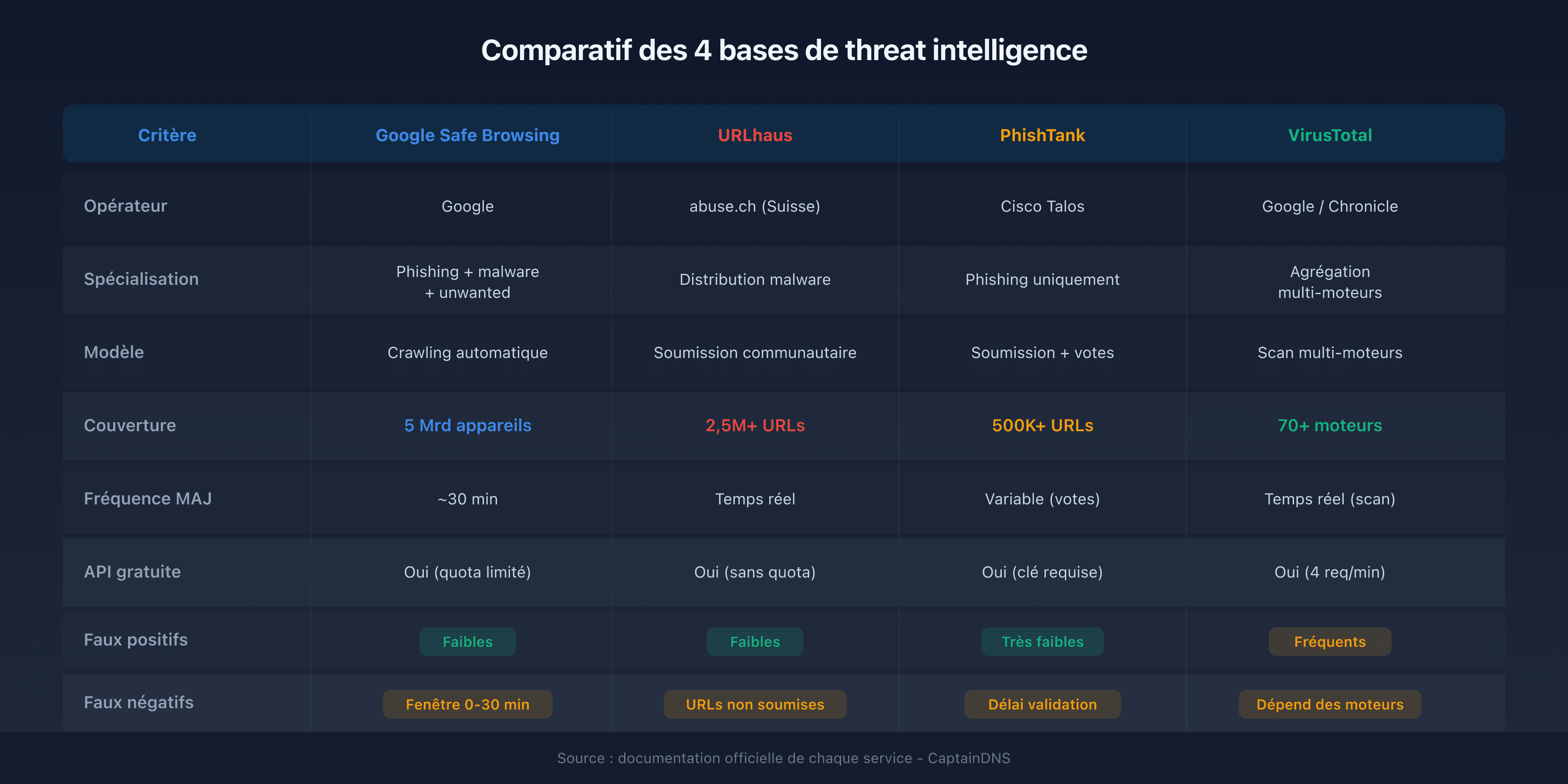

Comparatif : forces et limites de chaque base

| Critère | Google Safe Browsing | URLhaus | PhishTank | VirusTotal |

|---|---|---|---|---|

| Opérateur | abuse.ch (Suisse) | Cisco Talos | Google/Chronicle | |

| Spécialisation | Phishing + malware + unwanted | Distribution malware | Phishing uniquement | Agrégation multi-moteurs |

| Modèle | Crawling automatique | Soumission communautaire | Soumission + votes | Scan multi-moteurs |

| Couverture | 5 Mrd appareils | 2,5M+ URLs référencées | 500K+ URLs vérifiées | 70+ moteurs |

| Fréquence MAJ | ~30 min | Temps réel | Variable (votes) | Temps réel (scan) |

| API gratuite | Oui (quota limité) | Oui (sans quota) | Oui (clé requise) | Oui (4 req/min) |

| Faux positifs | Faibles | Faibles | Très faibles | Fréquents (1-2 moteurs) |

| Faux négatifs | Fenêtre 0-30 min | URLs non soumises | Délai validation | Dépend des moteurs |

Complémentarité des bases

Aucune base ne détecte 100% des menaces. Chaque base a sa fenêtre de vulnérabilité :

- Google Safe Browsing manque les URLs de moins de 30 minutes

- URLhaus ne couvre pas le phishing (uniquement le malware)

- PhishTank a un délai de validation communautaire

- VirusTotal ne donne pas de verdict clair (interprétation requise)

Pourquoi combiner plusieurs bases ?

Interroger une seule base de threat intelligence laisse des angles morts. Combiner 4 bases complémentaires réduit les faux négatifs de 15 à 30% par rapport à une source unique.

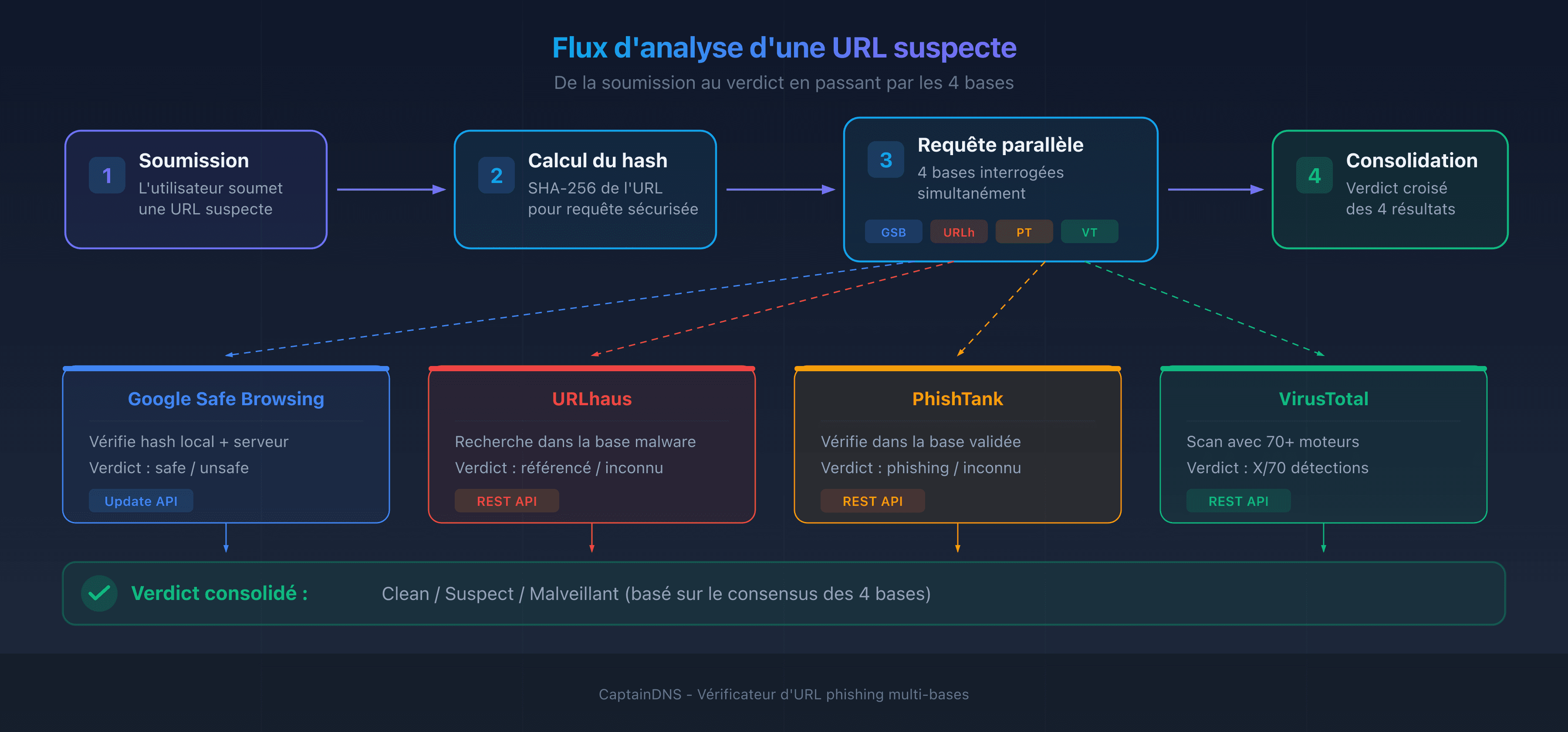

Le principe de la détection croisée

Quand 4 bases indépendantes analysent la même URL, trois scénarios se présentent :

- Consensus positif : 3 ou 4 bases signalent la menace. Verdict fiable : l'URL est malveillante.

- Détection partielle : 1 ou 2 bases signalent la menace. L'URL est suspecte et mérite une investigation.

- Consensus négatif : aucune base ne signale la menace. L'URL est probablement clean, mais le risque zéro n'existe pas.

L'avantage de la combinaison en pratique

Un email de phishing contient un lien vers https://secure-banking-login.xyz. Voici ce que chaque base détecte individuellement :

- Google Safe Browsing : pas encore référencé (URL créée il y a 10 minutes)

- URLhaus : pas de malware distribué (c'est du phishing, pas du malware)

- PhishTank : signalé mais pas encore validé par la communauté

- VirusTotal : 4/70 moteurs le signalent comme phishing

Résultat avec une seule base : 3 chances sur 4 de manquer la menace. Résultat avec 4 bases combinées : le signal de VirusTotal (4 moteurs) combiné au signalement PhishTank en attente déclenche une alerte "suspect".

Vérifiez un lien suspect avec un vérificateur d'URL multi-bases : interroger les 4 sources en une seule requête réduit considérablement le risque de faux négatif.

FAQ

Comment fonctionne Google Safe Browsing ?

Google Safe Browsing utilise un système en deux étapes. Votre navigateur télécharge une liste locale de hashes malveillants toutes les 30 minutes. Quand vous visitez un site, il compare le hash de l'URL à cette liste. En cas de correspondance partielle, il contacte le serveur Google pour confirmer. Cette méthode protège votre vie privée : Google ne voit jamais les URLs complètes que vous visitez.

Quelle est la différence entre VirusTotal et Google Safe Browsing ?

Google Safe Browsing maintient sa propre base de menaces et fournit un verdict binaire (safe ou unsafe). VirusTotal ne maintient pas de base propre : il soumet l'URL à 70+ moteurs tiers et rapporte leurs verdicts individuels sans les agréger. Google Safe Browsing est intégré aux navigateurs. VirusTotal est un outil de scan à la demande.

URLhaus et PhishTank sont-ils gratuits ?

Oui, les deux sont entièrement gratuits. URLhaus (abuse.ch) propose ses feeds en téléchargement libre et une API REST sans authentification. PhishTank nécessite une inscription gratuite pour obtenir une clé API, mais l'accès aux données est sans frais. Les deux projets vivent grâce aux contributions de la communauté.

Comment les navigateurs détectent-ils les sites de phishing ?

Les navigateurs modernes (Chrome, Firefox, Safari, Edge) utilisent Google Safe Browsing. Le navigateur maintient une copie locale des hashes d'URLs malveillantes et la compare à chaque URL visitée. Si une correspondance est trouvée, le navigateur affiche un avertissement rouge "Site trompeur" avant de charger la page. Ce processus se fait localement pour préserver la confidentialité.

Qu'est-ce qu'un faux positif en analyse d'URL ?

Un faux positif se produit quand une base de threat intelligence signale une URL légitime comme malveillante. Sur VirusTotal, 1 à 2 moteurs sur 70 signalent régulièrement des sites légitimes. C'est pourquoi un score de 1/70 ou 2/70 ne signifie pas nécessairement que le site est dangereux. La détection croisée sur plusieurs bases réduit ce risque.

À quelle fréquence les bases de threat intelligence sont-elles mises à jour ?

La fréquence varie selon la base. Google Safe Browsing met à jour sa liste locale toutes les 30 minutes environ. URLhaus ajoute les nouvelles URLs en temps réel dès validation automatique. PhishTank dépend de la vitesse de vote de la communauté (variable, de quelques minutes à plusieurs heures). VirusTotal scanne en temps réel à chaque soumission.

Un site peut-il être dangereux sans alerte du navigateur ?

Oui. Google Safe Browsing met environ 30 minutes pour référencer une nouvelle URL malveillante. Durant cette fenêtre, le navigateur ne peut pas vous alerter. Les campagnes de phishing de courte durée exploitent ce délai. C'est pourquoi combiner plusieurs sources de détection réduit le risque de passer à travers les mailles du filet.

Comment vérifier une URL contre plusieurs bases en une seule fois ?

Utilisez un outil de vérification d'URL qui interroge simultanément plusieurs bases de threat intelligence. Le vérificateur d'URL phishing de CaptainDNS, par exemple, soumet l'URL à Google Safe Browsing, URLhaus, PhishTank et VirusTotal en une seule requête et affiche un verdict consolidé.

Glossaire

- Threat intelligence : renseignement sur les menaces informatiques, incluant les indicateurs de compromission (URLs, IP, hashes) collectés et partagés entre organisations.

- Blocklist (liste de blocage) : liste d'URLs, domaines ou adresses IP identifiés comme malveillants, utilisée pour bloquer l'accès automatiquement.

- Faux positif : erreur de détection où une URL légitime est signalée à tort comme malveillante par un moteur de détection.

- Faux négatif : erreur inverse où une URL réellement malveillante n'est pas détectée par le moteur, laissant passer la menace.

- Hash d'URL : empreinte cryptographique (SHA-256) d'une URL, permettant de la comparer à une liste de menaces sans transmettre l'URL en clair.

- Feed temps réel : flux de données sur les menaces mis à jour en continu, consommable par des outils de sécurité via API ou téléchargement.

Analysez un lien suspect maintenant : utilisez notre vérificateur d'URL phishing pour interroger Google Safe Browsing, URLhaus, PhishTank et VirusTotal en une seule requête.

Guides phishing connexes

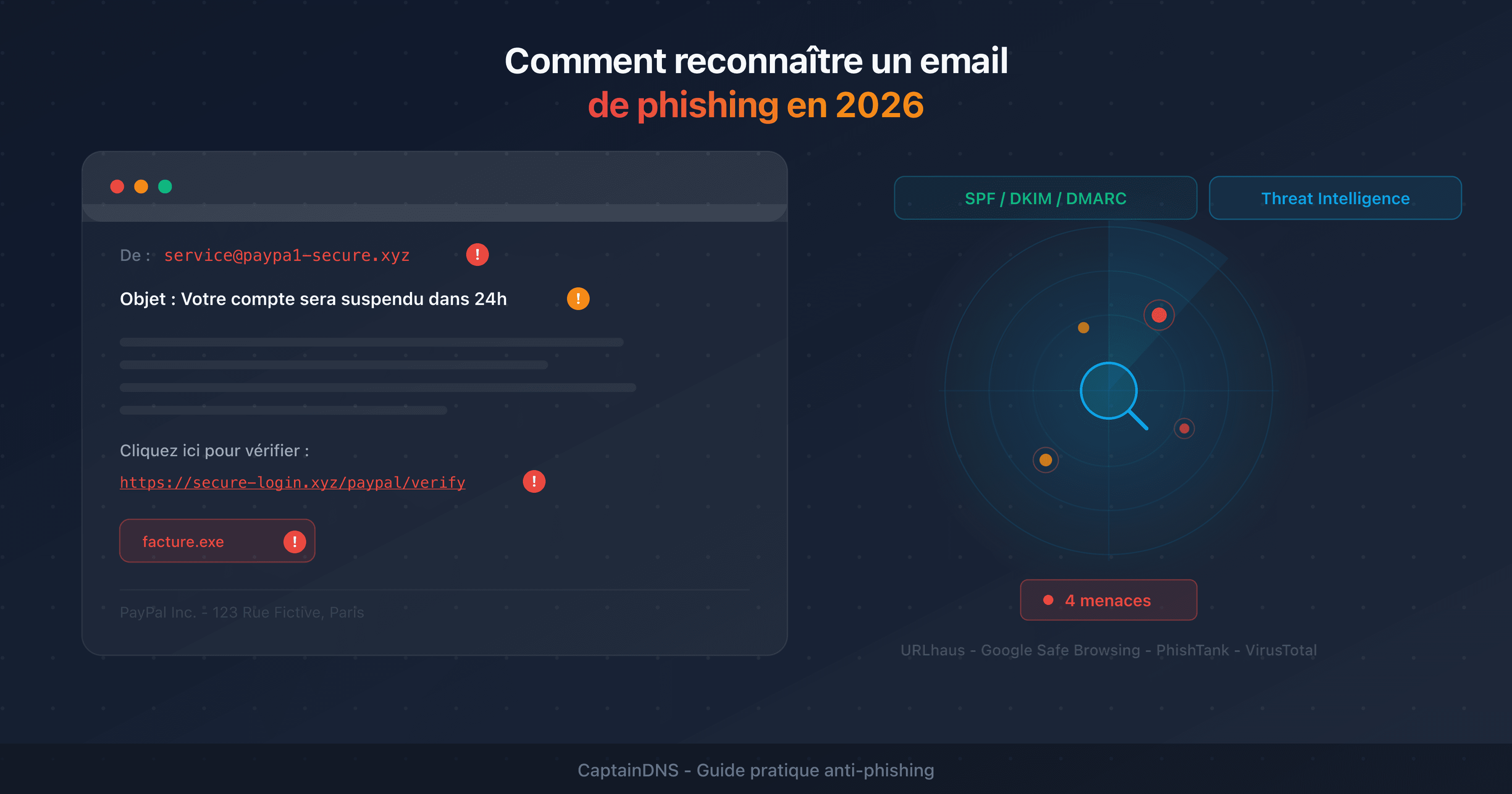

- Comment reconnaître un email de phishing en 2026

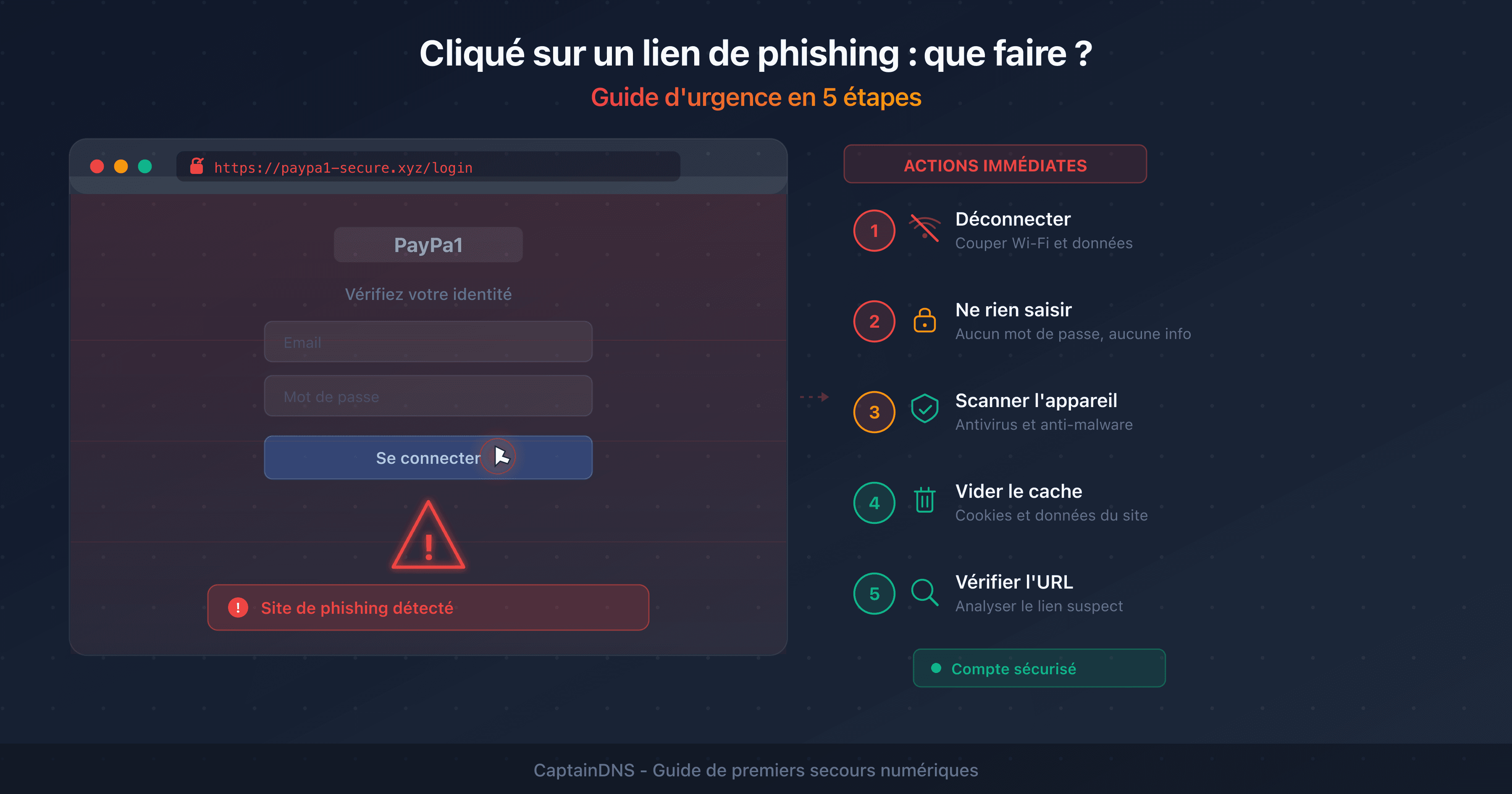

- Que faire si vous avez cliqué sur un lien de phishing

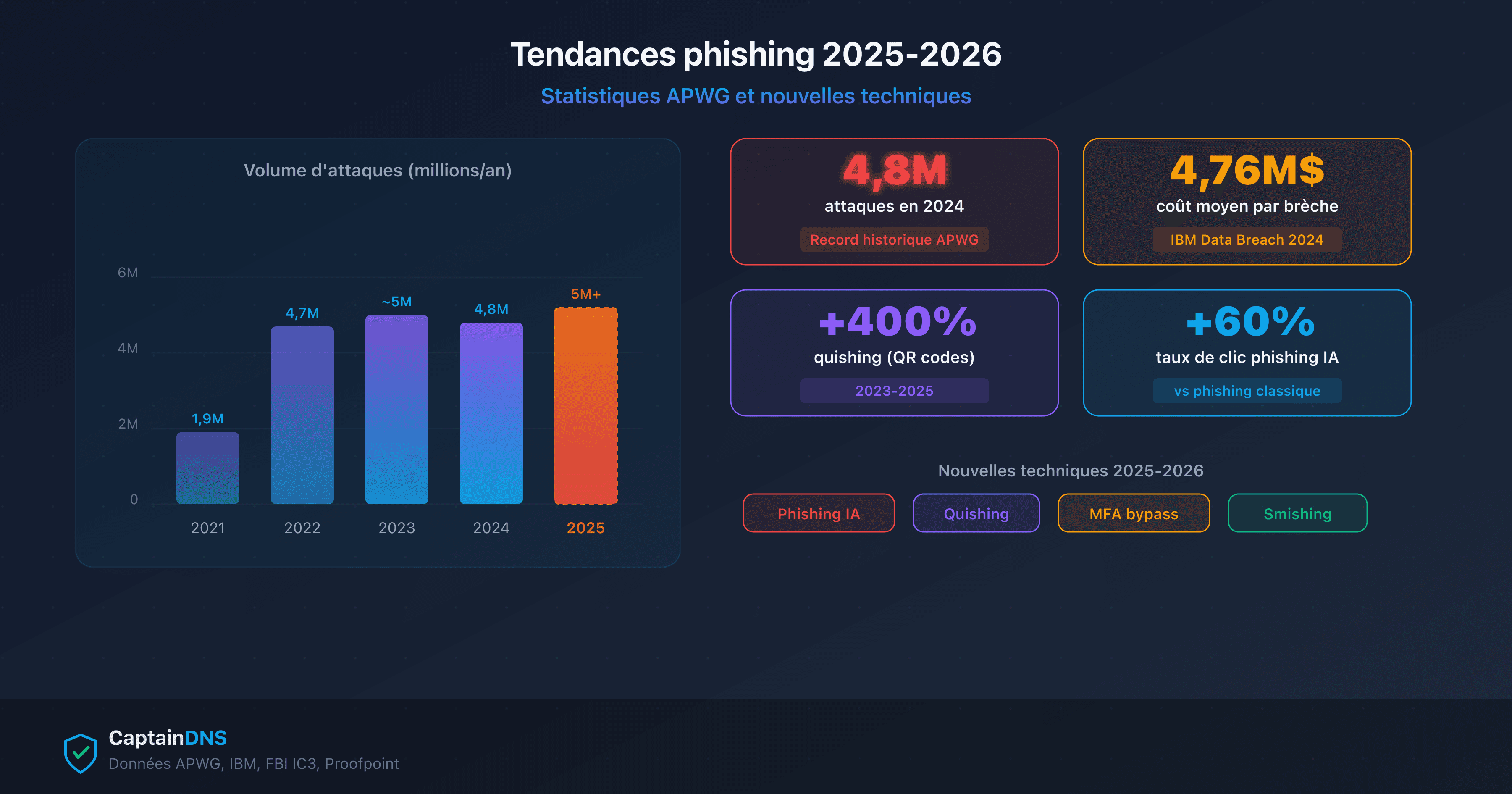

- Les tendances phishing 2025-2026 : statistiques APWG et nouvelles techniques