Les tendances phishing 2025-2026 : statistiques APWG et nouvelles techniques

Par CaptainDNS

Publié le 16 février 2026

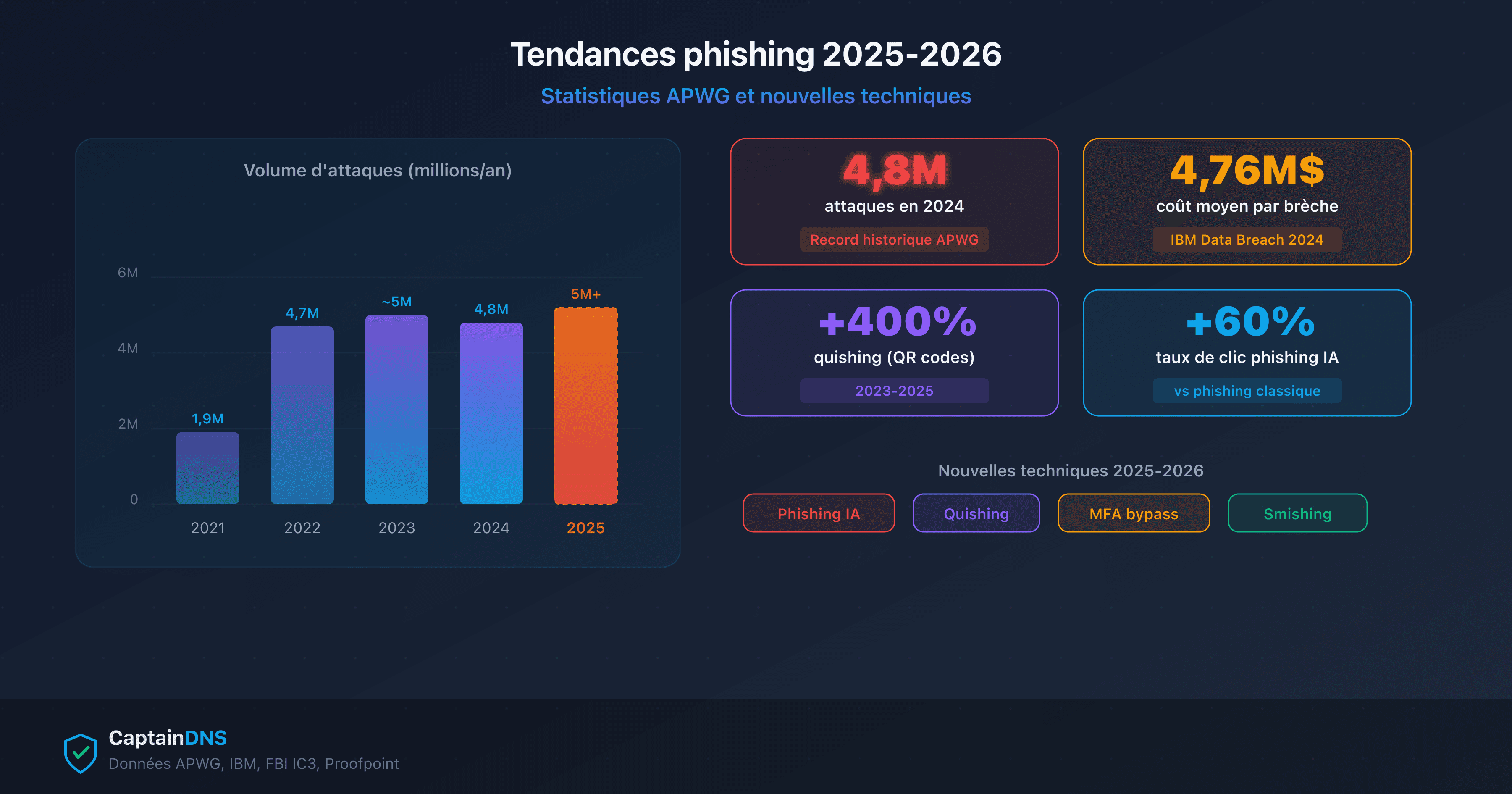

- L'APWG a recensé plus de 4,8 millions d'attaques de phishing en 2024, un record historique en hausse de 20% par rapport à 2023

- Les services financiers et les plateformes SaaS concentrent 60% des attaques de phishing

- Le phishing assisté par IA produit des emails sans fautes d'orthographe, rendant la détection humaine plus difficile

- Le quishing (phishing par QR code) a augmenté de 400% entre 2023 et 2025

- Combiner plusieurs bases de threat intelligence est devenu indispensable pour détecter les nouvelles formes de phishing

En 2024, le phishing a franchi un cap. L'Anti-Phishing Working Group (APWG) a enregistré 4,8 millions d'attaques, soit le niveau le plus élevé depuis la création de l'organisme en 2003. Et 2025 confirme la tendance : les attaquants ne se contentent plus d'envoyer des emails mal rédigés avec des liens douteux.

L'IA générative, les QR codes et le contournement d'authentification multi-facteurs (MFA) ont changé la donne. Cet article analyse les chiffres clés du phishing, les secteurs les plus visés et les techniques qui redéfinissent la menace en 2026. Vous comprendrez pourquoi les défenses traditionnelles ne suffisent plus et comment adapter votre protection.

Les chiffres clés du phishing en 2025

Les données APWG et des principaux rapports de sécurité dessinent un tableau clair : le phishing continue de croître en volume et en sophistication.

Volume d'attaques

| Année | Attaques enregistrées (APWG) | Variation |

|---|---|---|

| 2022 | 4,7 millions | +150% vs 2021 |

| 2023 | ~5 millions (estimation) | +6% |

| 2024 | 4,8 millions (confirmé) | Stable |

| 2025 (projection) | 5+ millions | +5-10% |

Le volume reste à des niveaux historiquement hauts. La légère stabilisation en 2024 ne traduit pas un recul de la menace : les attaques sont plus ciblées et plus efficaces, compensant le volume brut.

Taux de clic et coût moyen

- Taux de clic moyen sur un email de phishing : 3,4% (source : Proofpoint State of the Phish 2024)

- Coût moyen d'une brèche liée au phishing : 4,76 millions de dollars (IBM Cost of a Data Breach 2024)

- Temps moyen de détection d'une compromission par phishing : 207 jours

Un taux de clic de 3,4% signifie que sur 1 000 employés ciblés, 34 cliqueront sur le lien malveillant. Il suffit d'un seul clic pour compromettre un réseau entier.

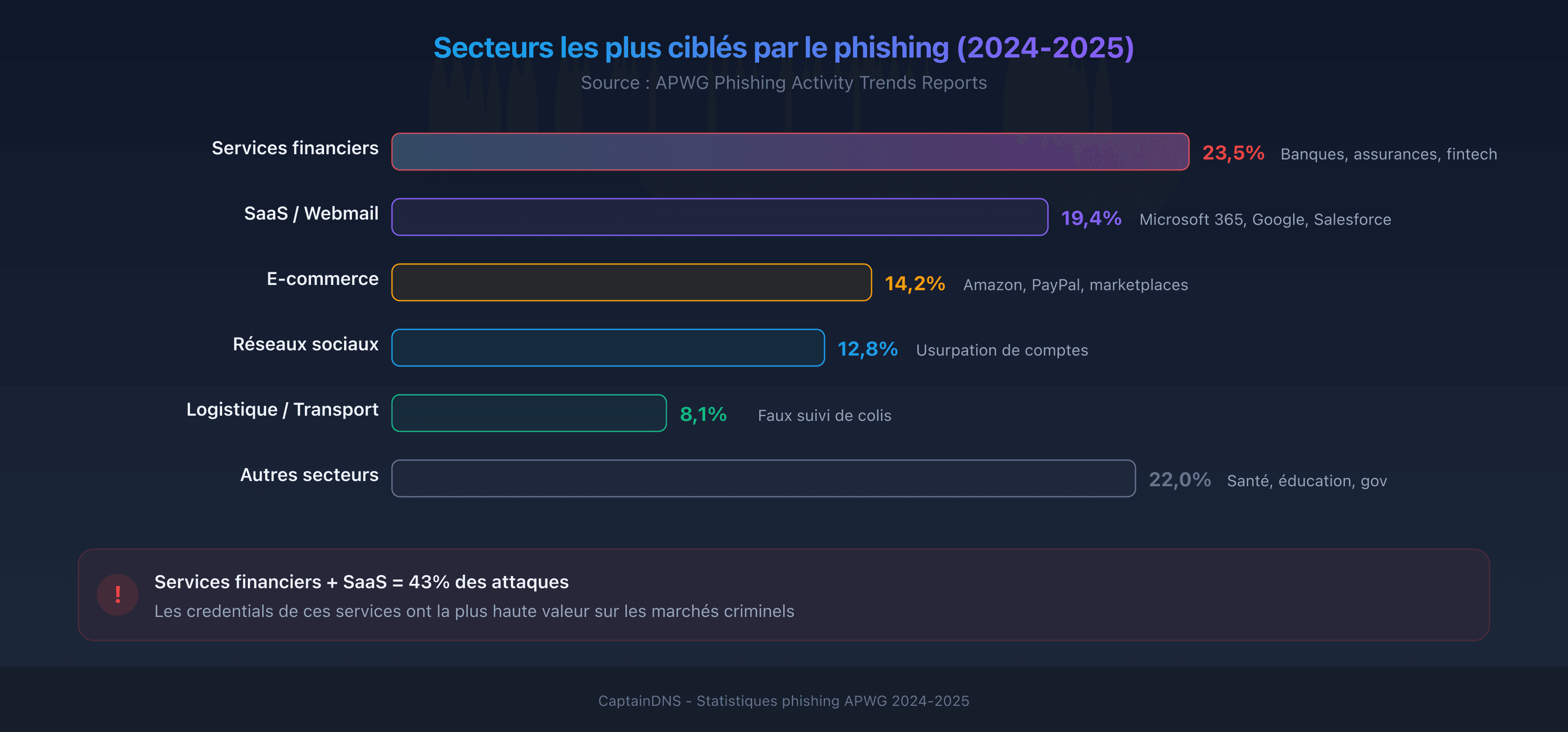

Les secteurs les plus ciblés

L'APWG identifie les secteurs les plus visés dans ses rapports trimestriels. En 2024-2025, la répartition reste concentrée.

Top 5 des secteurs

- Services financiers (23,5%) : banques, assurances, fintech. Les pages de connexion bancaires restent la cible n1 du phishing.

- SaaS et webmail (19,4%) : Microsoft 365, Google Workspace, Salesforce. Le vol de credentials donne accès à des écosystèmes entiers.

- E-commerce (14,2%) : Amazon, PayPal et les marketplaces. Les faux avis de livraison explosent pendant les périodes de soldes.

- Réseaux sociaux (12,8%) : usurpation de comptes pour diffuser du spam ou des arnaques.

- Logistique et transport (8,1%) : faux suivi de colis, un vecteur particulièrement efficace.

Pourquoi ces secteurs ?

Les attaquants ciblent les services où la victime a un réflexe de connexion rapide. Un email "Votre compte a été bloqué" déclenche une réaction immédiate. Les services financiers et SaaS combinent deux facteurs : un grand nombre d'utilisateurs et une valeur élevée des credentials volés.

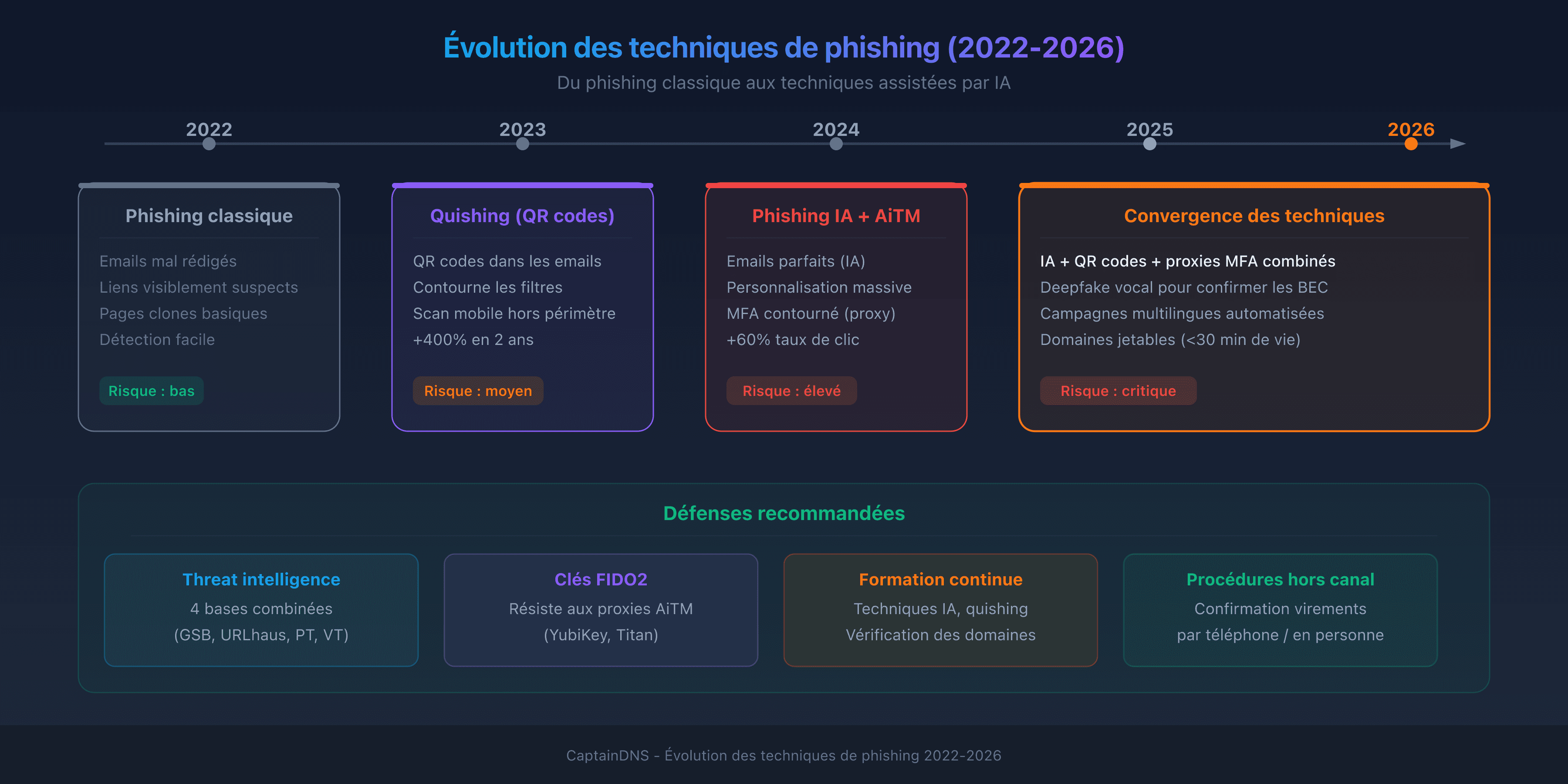

Les nouvelles techniques de phishing en 2025-2026

Le phishing évolue plus vite que les défenses. Quatre techniques redéfinissent la menace.

Phishing assisté par IA

L'IA générative (ChatGPT, Claude, Gemini) permet de produire des emails de phishing sans fautes d'orthographe, dans un style professionnel et personnalisé. Selon une étude de l'Université d'Oxford (2024), les emails de phishing générés par IA ont un taux de clic 60% supérieur aux emails traditionnels.

Ce que change l'IA pour les attaquants :

- Personnalisation massive : chaque email est adapté à la cible (nom, entreprise, contexte)

- Multilingue natif : des campagnes en allemand, japonais ou portugais aussi convaincantes qu'en anglais

- Génération de sites clone : l'IA peut reproduire un site légitime en quelques minutes

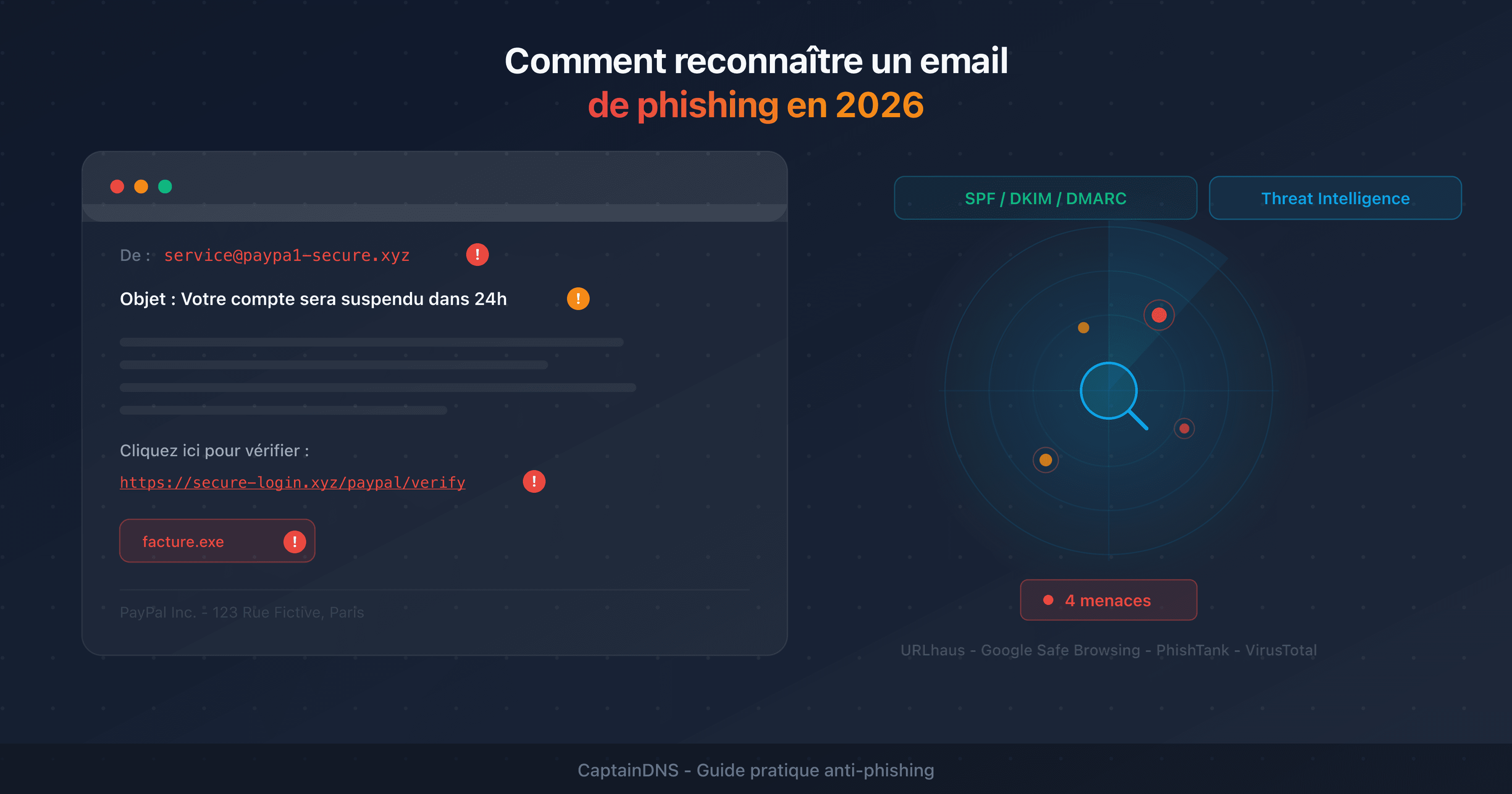

Le filtre "email mal écrit = phishing" ne fonctionne plus. Reconnaître un email de phishing demande désormais d'analyser les métadonnées techniques (en-têtes, domaine d'envoi) plutôt que le contenu visible.

Quishing (phishing par QR code)

Le quishing utilise des QR codes pour diriger les victimes vers des sites malveillants. Cette technique contourne les filtres de sécurité email traditionnels car le lien malveillant est encodé dans une image, pas dans le texte.

Pourquoi le quishing explose en 2025 :

- Les QR codes sont devenus familiers depuis la pandémie (restaurants, transports, paiements)

- Les filtres email ne scannent pas les images pour en extraire les URLs

- Le scan se fait sur mobile, souvent hors du périmètre de sécurité de l'entreprise

Selon Abnormal Security, les attaques par QR code ont augmenté de 400% entre 2023 et 2025. Les secteurs les plus touchés : énergie, santé et industrie.

Contournement MFA (adversary-in-the-middle)

L'authentification multi-facteurs (MFA) était considérée comme une protection efficace contre le phishing. Les attaques adversary-in-the-middle (AiTM) contournent cette protection.

Comment fonctionne une attaque AiTM :

- La victime clique sur un lien de phishing

- Le site malveillant agit comme un proxy transparent vers le vrai site

- La victime entre son identifiant, mot de passe et code MFA

- Le proxy intercepte le cookie de session authentifié

- L'attaquant utilise ce cookie pour accéder au compte sans MFA

Des frameworks comme EvilGinx2 et Modlishka automatisent ces attaques. Microsoft a signalé 10 000+ attaques AiTM par mois ciblant ses utilisateurs en 2024.

Phishing sur mobile (smishing)

Le smishing (SMS phishing) exploite la confiance accordée aux SMS et la taille réduite des écrans mobiles qui masque les URLs complètes.

Tendances smishing 2025 :

- Les messages imitant les banques, les services de livraison et les administrations fiscales dominent

- Le taux de clic sur les liens SMS est 6 à 8 fois supérieur à celui des emails

- Les attaques utilisent des numéros courts (shortcodes) pour paraître légitimes

BEC (Business Email Compromise) : le phishing qui coûte le plus cher

Le BEC n'est pas du phishing de masse. C'est une attaque ciblée où l'attaquant se fait passer pour un dirigeant, un fournisseur ou un partenaire pour obtenir un virement frauduleux.

Les chiffres BEC

- Pertes mondiales : 2,9 milliards de dollars en 2023 (FBI IC3)

- Perte moyenne par incident : 125 000 dollars

- Part du BEC dans les pertes cybercriminalité : 37% du total (FBI)

Le BEC exploite la confiance et l'urgence, pas la technologie. Un email "Peux-tu traiter ce virement de 85 000 EUR avant 17h ?" envoyé depuis le compte compromis du CFO est presque impossible à distinguer d'une demande légitime.

BEC et IA

L'IA renforce le BEC en permettant :

- Le clonage vocal (deepfake audio) pour confirmer les demandes par téléphone

- L'analyse des échanges email précédents pour reproduire le style d'écriture du dirigeant

- La traduction automatique pour cibler des filiales à l'étranger

Pourquoi les défenses traditionnelles ne suffisent plus ?

Les filtres email classiques reposent sur trois piliers : listes de blocage, analyse des URLs et détection de patterns textuels. Le phishing moderne contourne les trois.

| Défense | Contournement |

|---|---|

| Listes de blocage (Safe Browsing, PhishTank) | URLs jetables, domaines neufs (<30 min de vie) |

| Analyse d'URL en temps réel | QR codes (lien dans une image) |

| Détection de patterns textuels | IA générative (textes parfaits, personnalisés) |

| MFA (codes SMS, TOTP) | Proxies AiTM (interception de session) |

| Analyse des pièces jointes | Fichiers hébergés sur des services cloud légitimes |

Aucune couche de défense unique ne suffit. La protection efficace combine plusieurs approches : technique (threat intelligence multi-sources), humaine (formation continue) et procédurale (vérification des demandes de virement).

Comment se protéger efficacement en 2026 ?

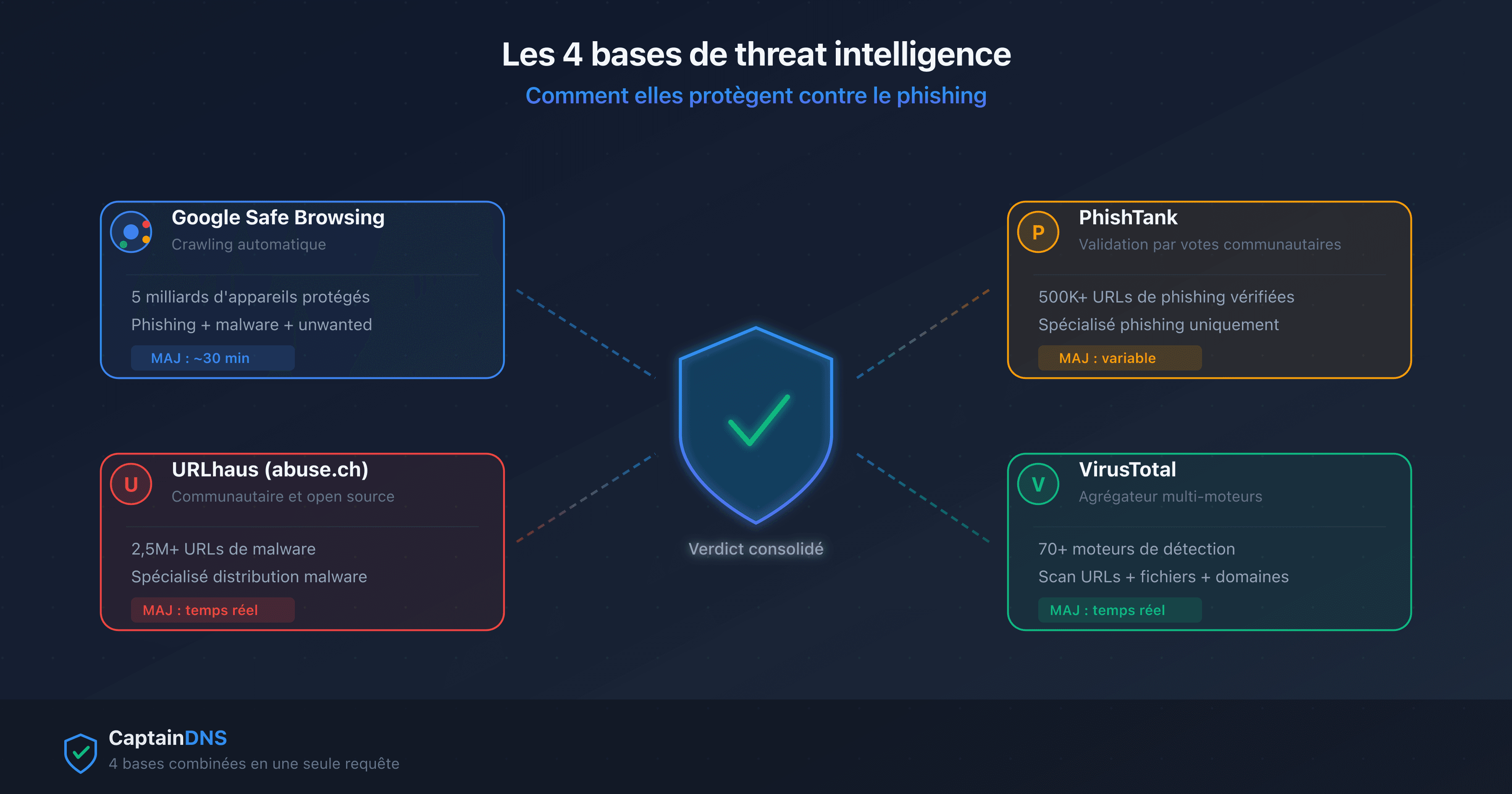

1. Multiplier les sources de threat intelligence

Une seule base de threat intelligence manque 15 à 30% des menaces. Combiner Google Safe Browsing, URLhaus, PhishTank et VirusTotal réduit les faux négatifs en croisant les verdicts de sources indépendantes.

2. Former les utilisateurs aux nouvelles techniques

La formation classique ("repérez les fautes d'orthographe") est obsolète face au phishing IA. Les programmes de sensibilisation doivent couvrir :

- La vérification des domaines d'envoi (pas seulement le nom affiché)

- La méfiance envers les QR codes non sollicités

- La procédure de confirmation hors canal pour les demandes de virement

3. Adopter des clés de sécurité FIDO2

Les clés matérielles FIDO2 (YubiKey, Titan) sont la seule protection efficace contre les attaques AiTM. Contrairement aux codes SMS ou TOTP, les clés FIDO2 sont liées au domaine : elles refusent de s'authentifier sur un site proxy qui usurpe le domaine légitime.

4. Vérifier systématiquement les liens suspects

Avant de cliquer sur un lien douteux, analysez-le avec un vérificateur multi-bases. Un outil qui interroge 4 bases de threat intelligence simultanément détecte plus de menaces qu'un navigateur seul.

FAQ

Combien d'attaques de phishing sont enregistrées par an ?

L'APWG a enregistré 4,8 millions d'attaques de phishing en 2024, un niveau historiquement haut. En projection 2025, le volume devrait dépasser les 5 millions. Ces chiffres ne comptent que les attaques signalées : le volume réel est estimé 2 à 3 fois supérieur.

Quel est le secteur le plus ciblé par le phishing ?

Les services financiers (banques, assurances, fintech) représentent 23,5% des attaques de phishing selon l'APWG, suivis par les plateformes SaaS et webmail (19,4%). Ces deux secteurs concentrent plus de 40% des attaques car les credentials volés y ont une valeur élevée.

Comment l'IA change-t-elle le phishing ?

L'IA générative permet de produire des emails de phishing sans fautes, personnalisés et multilingues. Selon une étude de l'Université d'Oxford, les emails de phishing générés par IA ont un taux de clic 60% supérieur aux emails traditionnels. Le filtre "email mal écrit = phishing" ne fonctionne plus.

Qu'est-ce que le quishing ?

Le quishing est du phishing via QR code. L'attaquant inclut un QR code dans un email, un flyer ou une affiche qui redirige vers un site malveillant. Cette technique contourne les filtres email classiques car le lien malveillant est encodé dans une image, pas dans le texte. Les attaques quishing ont augmenté de 400% entre 2023 et 2025.

Le MFA protège-t-il encore contre le phishing ?

Le MFA classique (codes SMS, applications TOTP) ne protège plus contre les attaques adversary-in-the-middle (AiTM). Ces attaques interceptent le cookie de session après que la victime a complété l'authentification MFA. Seules les clés de sécurité FIDO2 résistent aux attaques AiTM car elles vérifient le domaine du site.

Qu'est-ce que le BEC (Business Email Compromise) ?

Le BEC est une attaque ciblée où l'attaquant usurpe l'identité d'un dirigeant ou d'un fournisseur pour obtenir un virement frauduleux. Le FBI estime les pertes mondiales liées au BEC à 2,9 milliards de dollars en 2023. Le BEC exploite la confiance et l'urgence, pas des failles techniques.

Comment détecter un email de phishing généré par IA ?

Le contenu textuel n'est plus un indicateur fiable. Analysez plutôt les métadonnées techniques : vérifiez le domaine d'envoi réel (pas le nom affiché), contrôlez les en-têtes DKIM et SPF, et passez les liens suspects dans un vérificateur d'URL multi-bases. La combinaison de l'analyse technique et de la vérification multi-sources reste la méthode la plus fiable.

Quelles sont les clés FIDO2 et pourquoi sont-elles recommandées ?

Les clés FIDO2 (YubiKey, Google Titan) sont des dispositifs matériels d'authentification qui vérifient cryptographiquement le domaine du site. Contrairement aux codes SMS ou TOTP, elles refusent de s'authentifier sur un site proxy qui usurpe un domaine légitime. C'est la seule protection efficace contre les attaques adversary-in-the-middle.

Glossaire

- APWG (Anti-Phishing Working Group) : coalition internationale de plus de 2 200 organisations qui collecte et analyse les données mondiales sur le phishing depuis 2003.

- Quishing : technique de phishing utilisant des QR codes pour diriger les victimes vers des sites malveillants, contournant les filtres email traditionnels.

- AiTM (Adversary-in-the-Middle) : attaque de phishing où un proxy intercepte les communications entre la victime et le site légitime, capturant le cookie de session après l'authentification MFA.

- BEC (Business Email Compromise) : attaque ciblée où l'attaquant usurpe l'identité d'un dirigeant ou d'un partenaire pour obtenir un virement frauduleux ou des données sensibles.

- FIDO2 : standard d'authentification matérielle basé sur la cryptographie asymétrique, résistant aux attaques de phishing car lié au domaine du site.

- Smishing : phishing par SMS, exploitant la confiance accordée aux messages texte et la taille réduite des écrans mobiles.

Vérifiez un lien suspect : utilisez notre vérificateur d'URL phishing pour interroger Google Safe Browsing, URLhaus, PhishTank et VirusTotal en une seule requête.

Guides phishing connexes

- Comment reconnaître un email de phishing en 2026

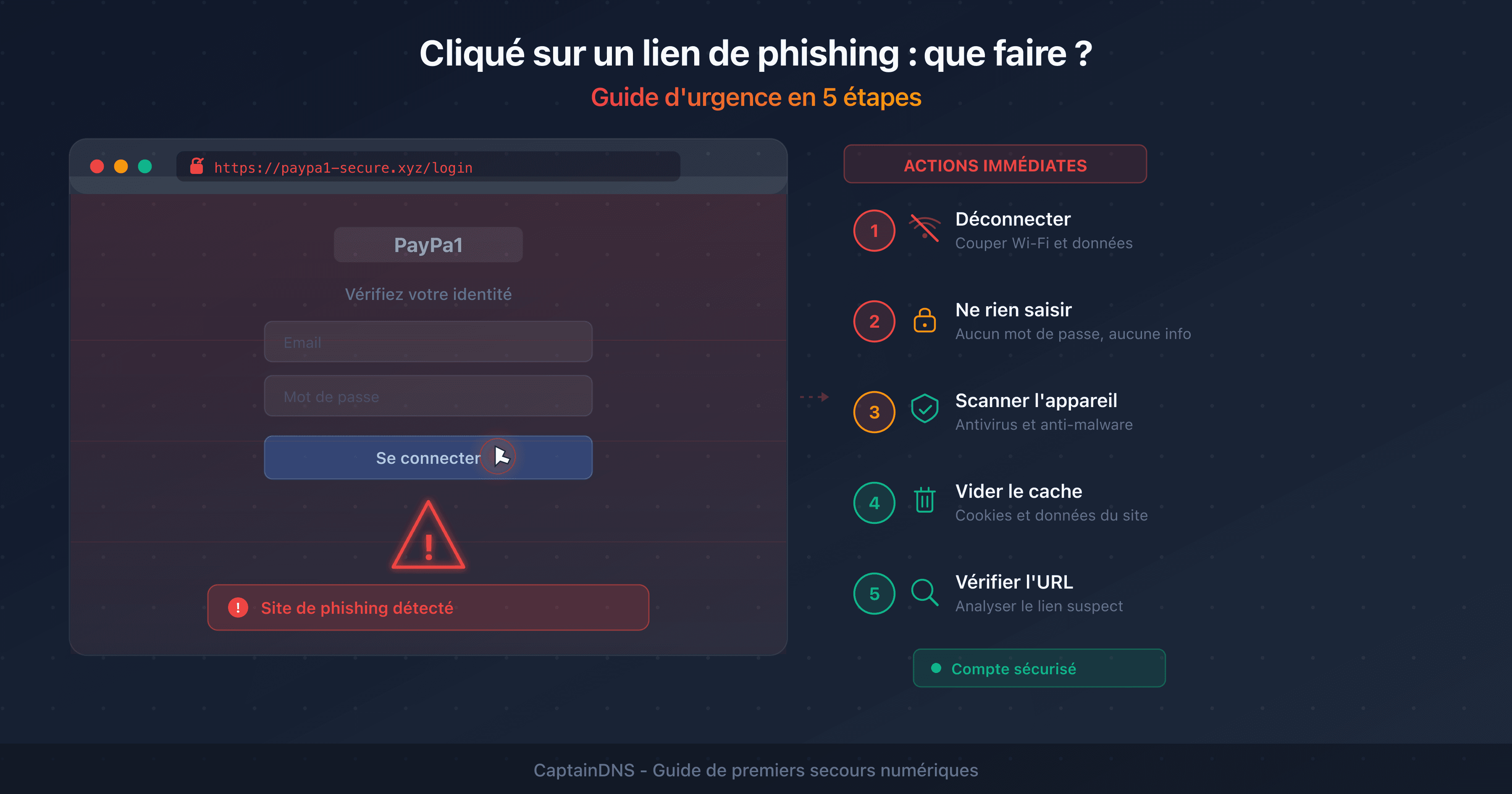

- Que faire si vous avez cliqué sur un lien de phishing

- Google Safe Browsing, URLhaus, PhishTank, VirusTotal : comment fonctionnent les bases de threat intelligence