Tendencias de phishing 2025-2026: estadísticas APWG y nuevas técnicas

Por CaptainDNS

Publicado el 16 de febrero de 2026

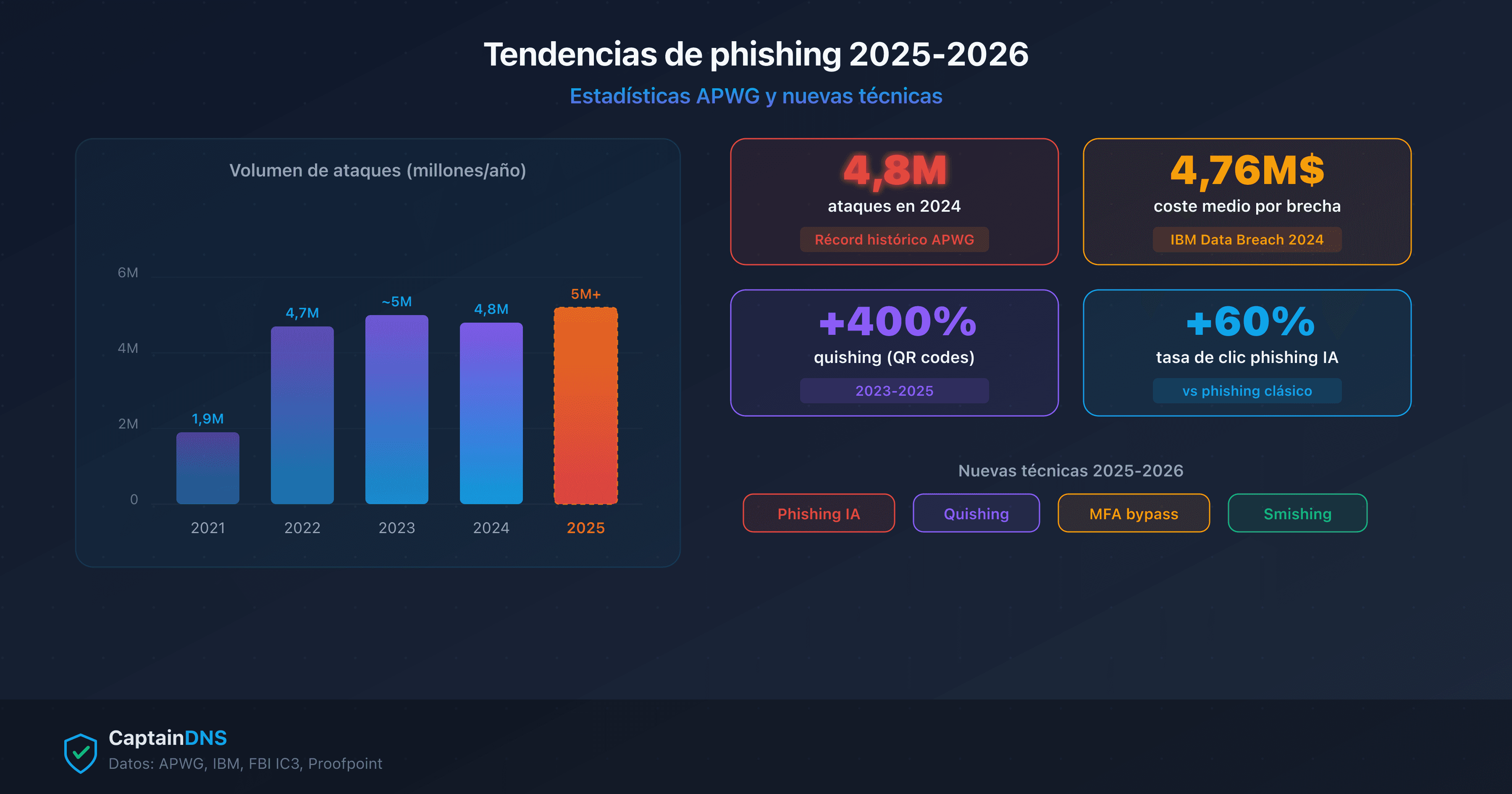

- El APWG registró más de 4,8 millones de ataques de phishing en 2024, un récord histórico con un aumento del 20% respecto a 2023

- Los servicios financieros y las plataformas SaaS concentran el 60% de los ataques de phishing

- El phishing asistido por IA produce emails sin faltas de ortografía, lo que dificulta la detección humana

- El quishing (phishing por código QR) aumentó un 400% entre 2023 y 2025

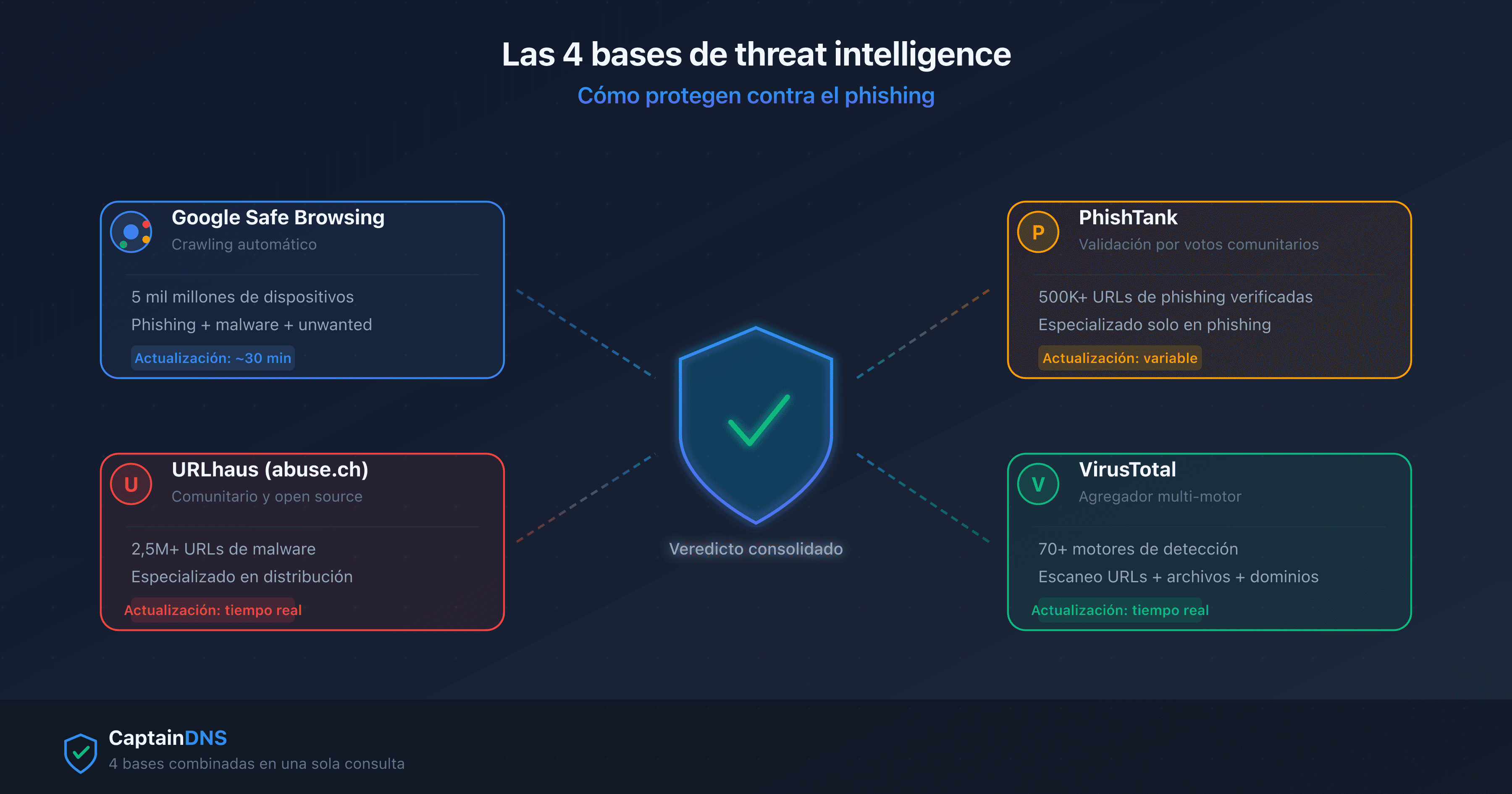

- Combinar varias bases de threat intelligence se ha vuelto indispensable para detectar las nuevas formas de phishing

En 2024, el phishing superó un umbral. El Anti-Phishing Working Group (APWG) registró 4,8 millones de ataques, el nivel más alto desde la creación del organismo en 2003. Y 2025 confirma la tendencia: los atacantes ya no se limitan a enviar emails mal redactados con enlaces dudosos.

La IA generativa, los códigos QR y la elusión de la autenticación multifactor (MFA) han cambiado las reglas del juego. Este artículo analiza las cifras clave del phishing, los sectores más atacados y las técnicas que redefinen la amenaza en 2026. Entenderás por qué las defensas tradicionales ya no son suficientes y cómo adaptar tu protección.

Las cifras clave del phishing en 2025

Los datos del APWG y de los principales informes de seguridad dibujan un panorama claro: el phishing sigue creciendo en volumen y sofisticación.

Volumen de ataques

| Año | Ataques registrados (APWG) | Variación |

|---|---|---|

| 2022 | 4,7 millones | +150% vs 2021 |

| 2023 | ~5 millones (estimación) | +6% |

| 2024 | 4,8 millones (confirmado) | Estable |

| 2025 (proyección) | 5+ millones | +5-10% |

El volumen se mantiene en niveles históricamente altos. La ligera estabilización en 2024 no refleja un retroceso de la amenaza: los ataques son más dirigidos y más eficaces, compensando el volumen bruto.

Tasa de clic y coste medio

- Tasa de clic media en un email de phishing: 3,4% (fuente: Proofpoint State of the Phish 2024)

- Coste medio de una brecha relacionada con phishing: 4,76 millones de dólares (IBM Cost of a Data Breach 2024)

- Tiempo medio de detección de un compromiso por phishing: 207 días

Una tasa de clic del 3,4% significa que de cada 1.000 empleados atacados, 34 harán clic en el enlace malicioso. Basta un solo clic para comprometer toda una red.

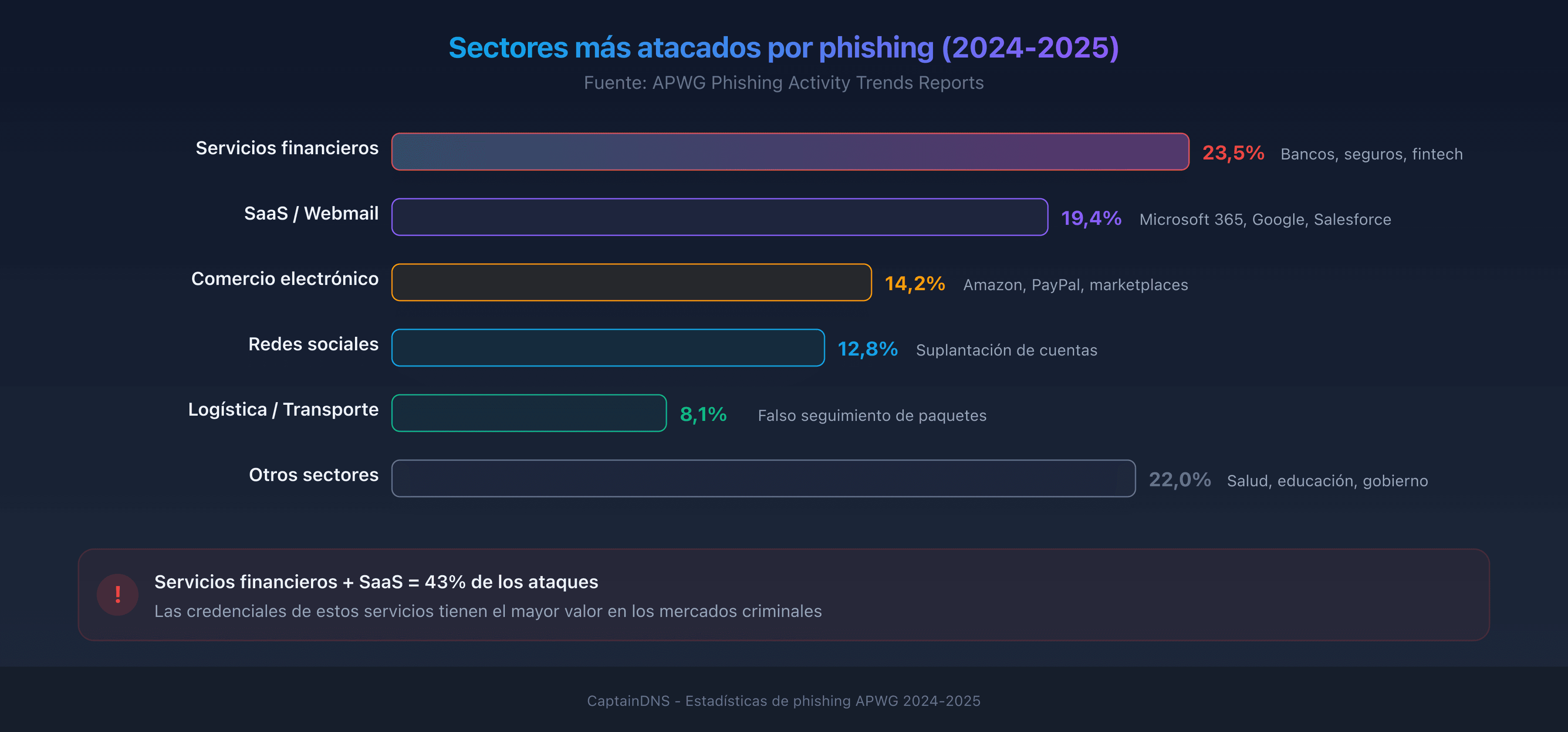

Los sectores más atacados

El APWG identifica los sectores más atacados en sus informes trimestrales. En 2024-2025, la distribución sigue concentrada.

Top 5 de sectores

- Servicios financieros (23,5%): bancos, seguros, fintech. Las páginas de inicio de sesión bancarias siguen siendo el objetivo n.º 1 del phishing.

- SaaS y webmail (19,4%): Microsoft 365, Google Workspace, Salesforce. El robo de credenciales da acceso a ecosistemas enteros.

- Comercio electrónico (14,2%): Amazon, PayPal y los marketplaces. Los falsos avisos de entrega se disparan durante las rebajas.

- Redes sociales (12,8%): suplantación de cuentas para difundir spam o estafas.

- Logística y transporte (8,1%): falso seguimiento de paquetes, un vector especialmente eficaz.

¿Por qué estos sectores?

Los atacantes apuntan a servicios donde la víctima tiene el reflejo de conectarse rápidamente. Un email "Tu cuenta ha sido bloqueada" provoca una reacción inmediata. Los servicios financieros y SaaS combinan dos factores: un gran número de usuarios y un alto valor de las credenciales robadas.

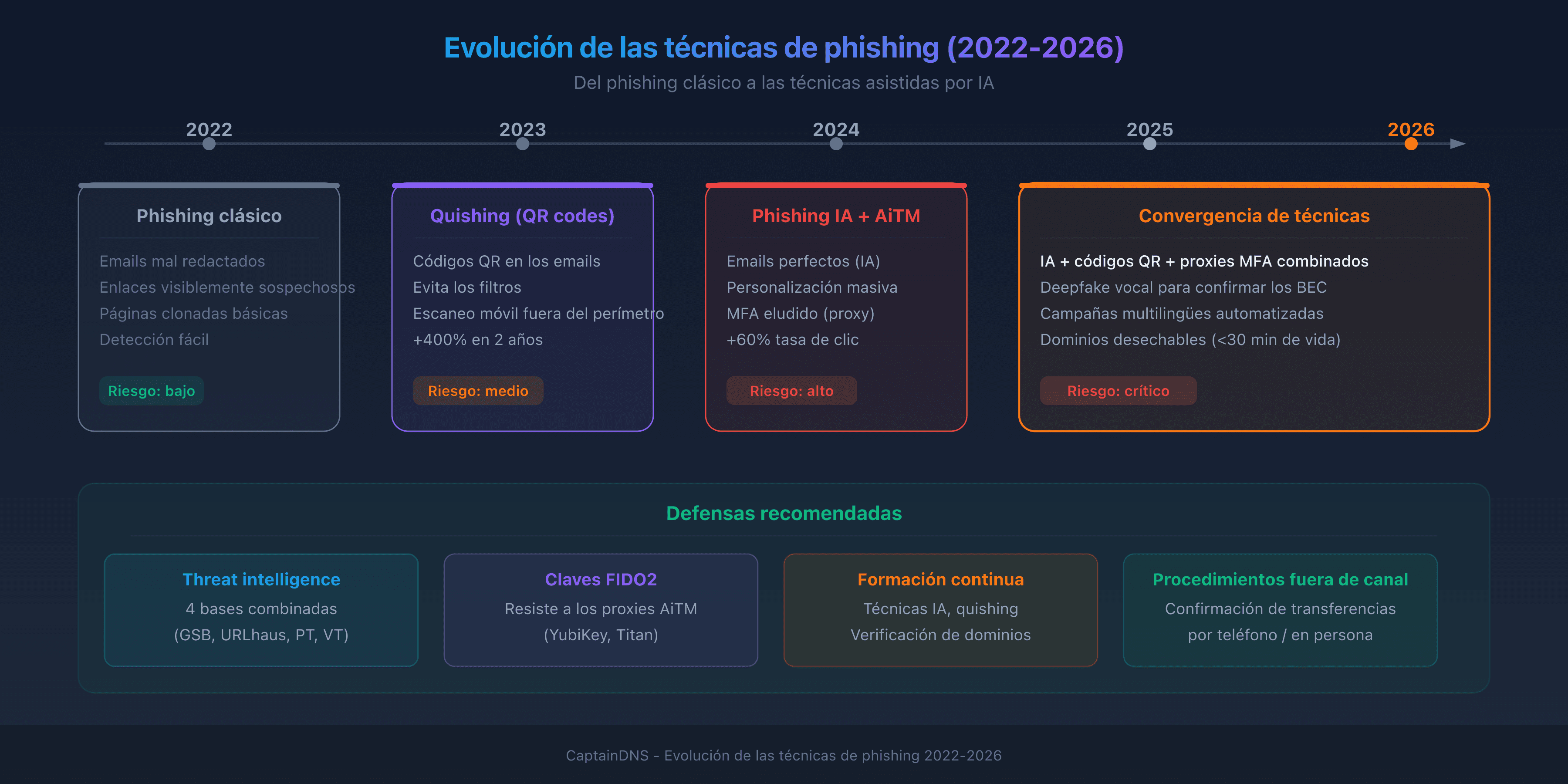

Las nuevas técnicas de phishing en 2025-2026

El phishing evoluciona más rápido que las defensas. Cuatro técnicas redefinen la amenaza.

Phishing asistido por IA

La IA generativa (ChatGPT, Claude, Gemini) permite producir emails de phishing sin faltas de ortografía, con un estilo profesional y personalizado. Según un estudio de la Universidad de Oxford (2024), los emails de phishing generados por IA tienen una tasa de clic un 60% superior a los emails tradicionales.

Lo que cambia la IA para los atacantes:

- Personalización masiva: cada email se adapta al objetivo (nombre, empresa, contexto)

- Multilingüe nativo: campañas en alemán, japonés o portugués tan convincentes como en inglés

- Generación de sitios clonados: la IA puede reproducir un sitio legítimo en pocos minutos

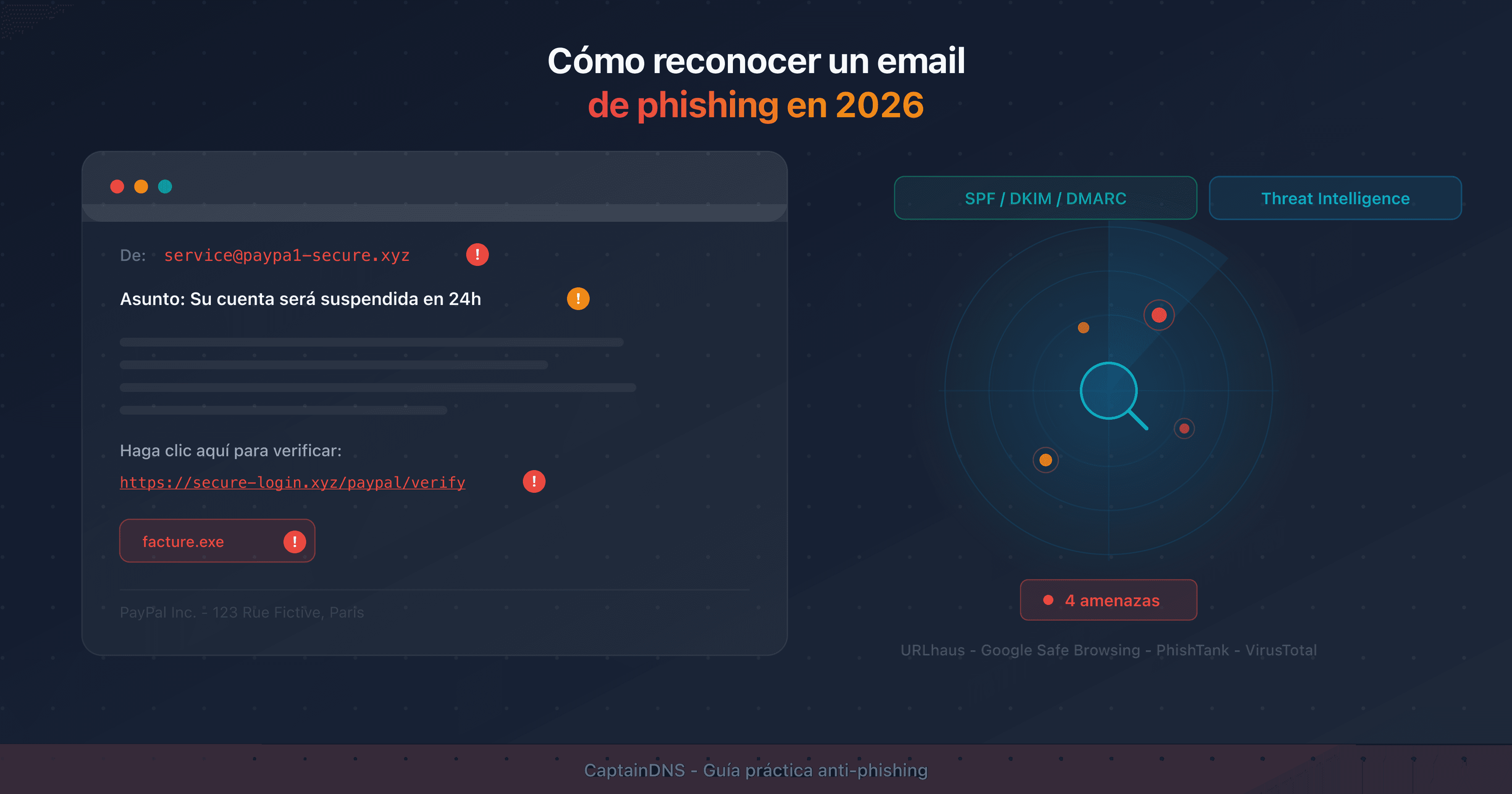

El filtro "email mal escrito = phishing" ya no funciona. Reconocer un email de phishing exige ahora analizar los metadatos técnicos (encabezados, dominio de envío) en lugar del contenido visible.

Quishing (phishing por código QR)

El quishing utiliza códigos QR para dirigir a las víctimas hacia sitios maliciosos. Esta técnica evita los filtros de seguridad de email tradicionales porque el enlace malicioso está codificado en una imagen, no en el texto.

Por qué el quishing explota en 2025:

- Los códigos QR se han vuelto familiares desde la pandemia (restaurantes, transporte, pagos)

- Los filtros de email no escanean las imágenes para extraer las URLs

- El escaneo se hace en el móvil, a menudo fuera del perímetro de seguridad de la empresa

Según Abnormal Security, los ataques por código QR aumentaron un 400% entre 2023 y 2025. Los sectores más afectados: energía, salud e industria.

Elusión de MFA (adversary-in-the-middle)

La autenticación multifactor (MFA) se consideraba una protección eficaz contra el phishing. Los ataques adversary-in-the-middle (AiTM) eluden esta protección.

Cómo funciona un ataque AiTM:

- La víctima hace clic en un enlace de phishing

- El sitio malicioso actúa como un proxy transparente hacia el sitio real

- La víctima introduce su usuario, contraseña y código MFA

- El proxy intercepta la cookie de sesión autenticada

- El atacante usa esa cookie para acceder a la cuenta sin MFA

Frameworks como EvilGinx2 y Modlishka automatizan estos ataques. Microsoft reportó más de 10.000 ataques AiTM mensuales contra sus usuarios en 2024.

Phishing en móvil (smishing)

El smishing (SMS phishing) explota la confianza otorgada a los SMS y el tamaño reducido de las pantallas móviles, que ocultan las URLs completas.

Tendencias de smishing en 2025:

- Los mensajes que imitan a bancos, servicios de entrega y administraciones fiscales dominan

- La tasa de clic en enlaces SMS es 6 a 8 veces superior a la de los emails

- Los ataques usan números cortos (shortcodes) para parecer legítimos

BEC (Business Email Compromise): el phishing más costoso

El BEC no es phishing masivo. Es un ataque dirigido en el que el atacante se hace pasar por un directivo, un proveedor o un socio para obtener una transferencia fraudulenta.

Las cifras del BEC

- Pérdidas mundiales: 2.900 millones de dólares en 2023 (FBI IC3)

- Pérdida media por incidente: 125.000 dólares

- Proporción del BEC en las pérdidas por ciberdelincuencia: 37% del total (FBI)

El BEC explota la confianza y la urgencia, no la tecnología. Un email "¿Puedes procesar esta transferencia de 85.000 EUR antes de las 17 h?" enviado desde la cuenta comprometida del CFO es casi imposible de distinguir de una solicitud legítima.

BEC e IA

La IA refuerza el BEC al permitir:

- La clonación vocal (deepfake de audio) para confirmar las solicitudes por teléfono

- El análisis de intercambios de email previos para reproducir el estilo de escritura del directivo

- La traducción automática para atacar filiales en el extranjero

¿Por qué las defensas tradicionales ya no son suficientes?

Los filtros de email clásicos se basan en tres pilares: listas de bloqueo, análisis de URLs y detección de patrones textuales. El phishing moderno elude los tres.

| Defensa | Elusión |

|---|---|

| Listas de bloqueo (Safe Browsing, PhishTank) | URLs desechables, dominios nuevos (<30 min de vida) |

| Análisis de URL en tiempo real | Códigos QR (enlace en una imagen) |

| Detección de patrones textuales | IA generativa (textos perfectos, personalizados) |

| MFA (códigos SMS, TOTP) | Proxies AiTM (interceptación de sesión) |

| Análisis de archivos adjuntos | Archivos alojados en servicios cloud legítimos |

Ninguna capa de defensa única es suficiente. La protección eficaz combina varios enfoques: técnico (threat intelligence multi-fuentes), humano (formación continua) y procedimental (verificación de solicitudes de transferencia).

¿Cómo protegerte eficazmente en 2026?

1. Multiplicar las fuentes de threat intelligence

Una sola base de threat intelligence no detecta entre el 15% y el 30% de las amenazas. Combinar Google Safe Browsing, URLhaus, PhishTank y VirusTotal reduce los falsos negativos al cruzar los veredictos de fuentes independientes.

2. Formar a los usuarios en las nuevas técnicas

La formación clásica ("busca las faltas de ortografía") está obsoleta frente al phishing IA. Los programas de concienciación deben cubrir:

- La verificación de los dominios de envío (no solo el nombre mostrado)

- La desconfianza ante los códigos QR no solicitados

- El procedimiento de confirmación fuera de canal para las solicitudes de transferencia

3. Adoptar claves de seguridad FIDO2

Las claves físicas FIDO2 (YubiKey, Titan) son la única protección eficaz contra los ataques AiTM. A diferencia de los códigos SMS o TOTP, las claves FIDO2 están vinculadas al dominio: rechazan autenticarse en un sitio proxy que suplanta el dominio legítimo.

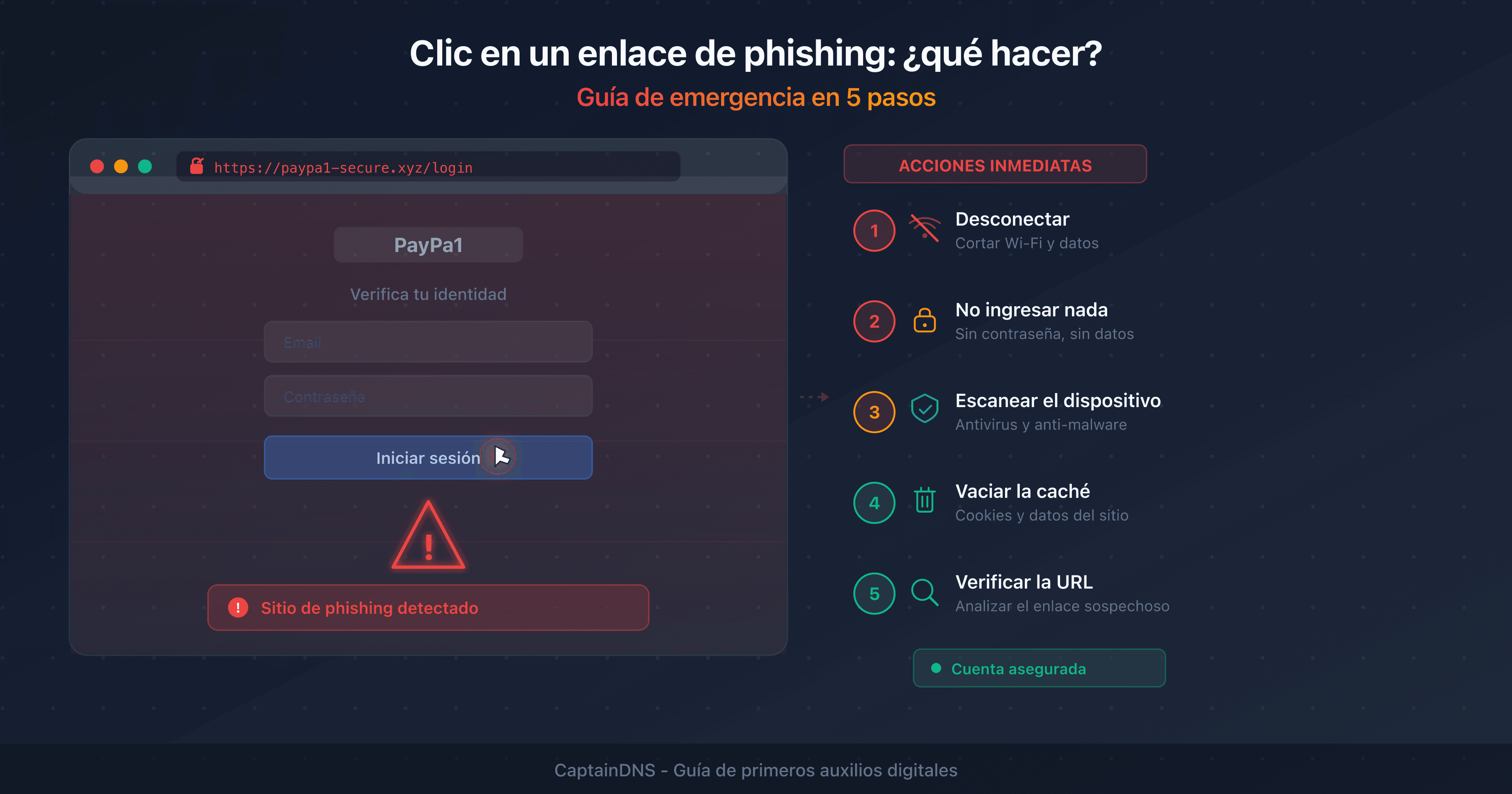

4. Verificar sistemáticamente los enlaces sospechosos

Antes de hacer clic en un enlace dudoso, analízalo con un verificador multi-bases. Una herramienta que consulta 4 bases de threat intelligence simultáneamente detecta más amenazas que un navegador solo.

FAQ

¿Cuántos ataques de phishing se registran al año?

El APWG registró 4,8 millones de ataques de phishing en 2024, un nivel históricamente alto. En proyección 2025, el volumen debería superar los 5 millones. Estas cifras solo cuentan los ataques reportados: el volumen real se estima entre 2 y 3 veces superior.

¿Cuál es el sector más atacado por el phishing?

Los servicios financieros (bancos, seguros, fintech) representan el 23,5% de los ataques de phishing según el APWG, seguidos por las plataformas SaaS y webmail (19,4%). Estos dos sectores concentran más del 40% de los ataques porque las credenciales robadas tienen un alto valor.

¿Cómo cambia la IA el phishing?

La IA generativa permite producir emails de phishing sin faltas, personalizados y multilingües. Según un estudio de la Universidad de Oxford, los emails de phishing generados por IA tienen una tasa de clic un 60% superior a los emails tradicionales. El filtro "email mal escrito = phishing" ya no funciona.

¿Qué es el quishing?

El quishing es phishing mediante código QR. El atacante incluye un código QR en un email, un folleto o un cartel que redirige a un sitio malicioso. Esta técnica evita los filtros de email clásicos porque el enlace malicioso está codificado en una imagen, no en el texto. Los ataques de quishing aumentaron un 400% entre 2023 y 2025.

¿El MFA todavía protege contra el phishing?

El MFA clásico (códigos SMS, aplicaciones TOTP) ya no protege contra los ataques adversary-in-the-middle (AiTM). Estos ataques interceptan la cookie de sesión después de que la víctima haya completado la autenticación MFA. Solo las claves de seguridad FIDO2 resisten los ataques AiTM porque verifican el dominio del sitio.

¿Qué es el BEC (Business Email Compromise)?

El BEC es un ataque dirigido en el que el atacante suplanta la identidad de un directivo o un proveedor para obtener una transferencia fraudulenta. El FBI estima las pérdidas mundiales por BEC en 2.900 millones de dólares en 2023. El BEC explota la confianza y la urgencia, no vulnerabilidades técnicas.

¿Cómo detectar un email de phishing generado por IA?

El contenido textual ya no es un indicador fiable. Analiza mejor los metadatos técnicos: verifica el dominio de envío real (no el nombre mostrado), comprueba los encabezados DKIM y SPF, y pasa los enlaces sospechosos por un verificador de URL multi-bases. La combinación del análisis técnico y la verificación multi-fuentes sigue siendo el método más fiable.

¿Qué son las claves FIDO2 y por qué se recomiendan?

Las claves FIDO2 (YubiKey, Google Titan) son dispositivos físicos de autenticación que verifican criptográficamente el dominio del sitio. A diferencia de los códigos SMS o TOTP, rechazan autenticarse en un sitio proxy que suplanta un dominio legítimo. Es la única protección eficaz contra los ataques adversary-in-the-middle.

Glosario

- APWG (Anti-Phishing Working Group): coalición internacional de más de 2.200 organizaciones que recopila y analiza datos mundiales sobre phishing desde 2003.

- Quishing: técnica de phishing que utiliza códigos QR para dirigir a las víctimas hacia sitios maliciosos, eludiendo los filtros de email tradicionales.

- AiTM (Adversary-in-the-Middle): ataque de phishing en el que un proxy intercepta las comunicaciones entre la víctima y el sitio legítimo, capturando la cookie de sesión tras la autenticación MFA.

- BEC (Business Email Compromise): ataque dirigido en el que el atacante suplanta la identidad de un directivo o un socio para obtener una transferencia fraudulenta o datos sensibles.

- FIDO2: estándar de autenticación por hardware basado en criptografía asimétrica, resistente a ataques de phishing al estar vinculado al dominio del sitio.

- Smishing: phishing por SMS, que explota la confianza otorgada a los mensajes de texto y el tamaño reducido de las pantallas móviles.

Verifica un enlace sospechoso: usa nuestro verificador de URL de phishing para consultar Google Safe Browsing, URLhaus, PhishTank y VirusTotal en una sola petición.

Guías de phishing relacionadas

- Cómo reconocer un email de phishing en 2026

- Qué hacer si has hecho clic en un enlace de phishing

- Google Safe Browsing, URLhaus, PhishTank, VirusTotal: cómo funcionan las bases de threat intelligence