Clic en un enlace de phishing: ¿qué hacer de inmediato?

Por CaptainDNS

Publicado el 15 de febrero de 2026

- Un clic en un enlace de phishing no siempre basta para infectar tu dispositivo, pero actúa rápido

- Pasos de emergencia: desconéctate de la red, ejecuta un escaneo antivirus, vacía la caché del navegador

- Si introdujiste tus credenciales, cámbialas en el sitio oficial y activa el 2FA de inmediato

- Denuncia el phishing y vigila tus cuentas bancarias durante al menos 30 días

Se envían 3400 millones de emails de phishing cada día en todo el mundo (Valimail 2024). Con semejante volumen, hacer clic en un enlace malicioso no es cuestión de "si" sino de "cuándo". La buena noticia: un simple clic no siempre es suficiente para comprometer tu dispositivo o tus datos.

Esta guía te da los pasos exactos a seguir en los minutos, las horas y los días posteriores a un clic en un enlace sospechoso. Tanto si solo abriste la página como si introdujiste tus credenciales, cada escenario está cubierto con un plan de acción preciso.

¿Qué pasa cuando haces clic en un enlace de phishing?

El resultado de un clic en un enlace de phishing depende de tres factores: el tipo de enlace, el estado de tu dispositivo y lo que hiciste después del clic.

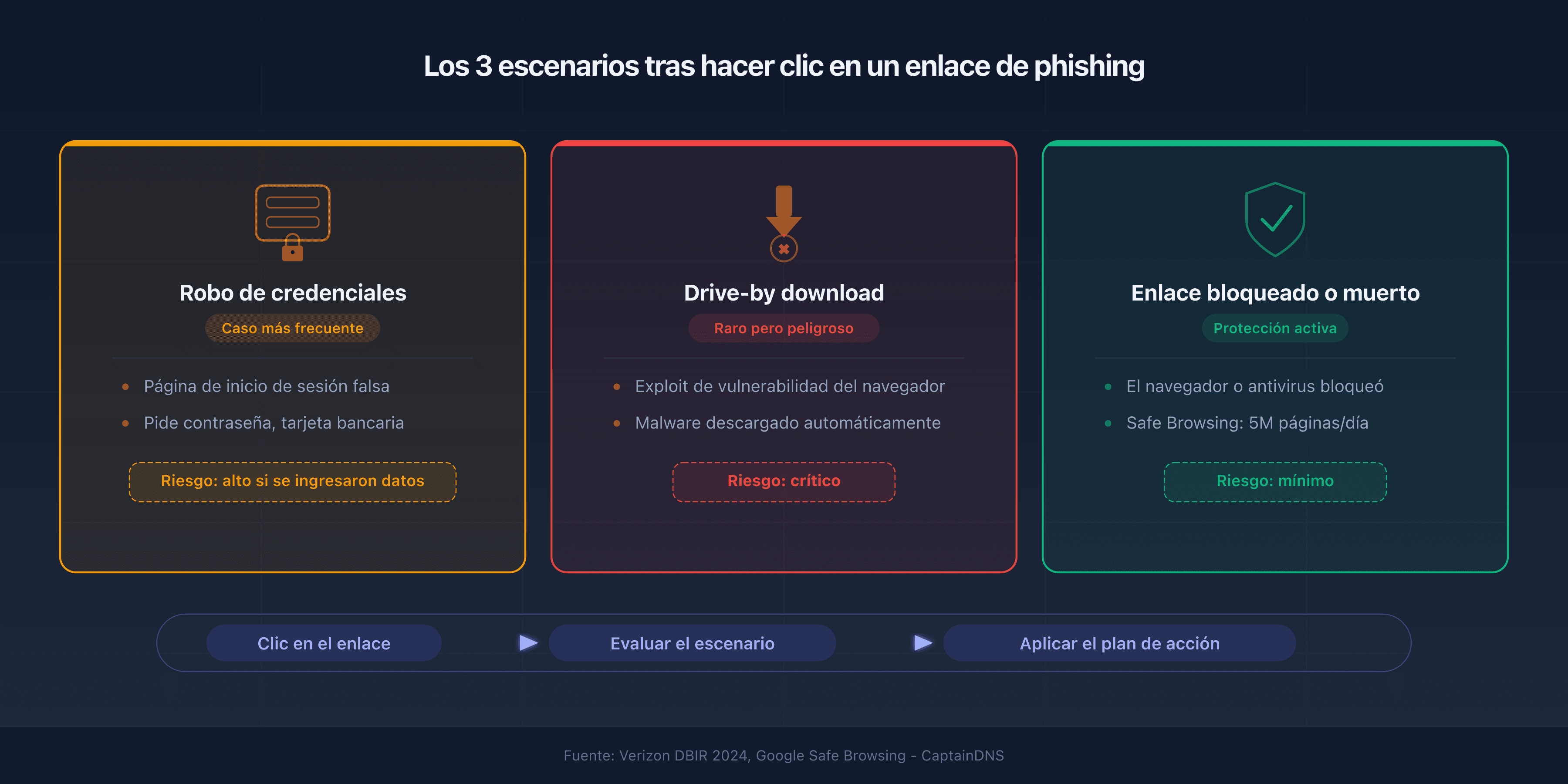

Escenario 1: la página de phishing (recopilación de credenciales)

El caso más frecuente. El enlace abre un sitio que imita un servicio legítimo (banco, correo, red social). La página te pide que introduzcas tus credenciales. Si no escribiste nada y cerraste la página, el riesgo es mínimo. Si introdujiste tus credenciales, ve directamente a la sección "Introdujiste tus credenciales".

Escenario 2: la descarga automática (drive-by download)

Menos frecuente pero más peligroso. El sitio explota una vulnerabilidad de tu navegador para descargar y ejecutar código malicioso sin tu intervención. Los navegadores modernos (Chrome, Firefox, Edge) corrigen estas vulnerabilidades rápidamente, pero un navegador sin actualizar sigue siendo vulnerable.

Escenario 3: no pasa nada (enlace muerto o bloqueado)

Tu antivirus, tu navegador o tu filtro DNS bloqueó la página antes de que cargara. Google Safe Browsing bloquea aproximadamente 5 millones de páginas de phishing al día. Si ves una advertencia roja "Sitio engañoso", tu navegador hizo su trabajo.

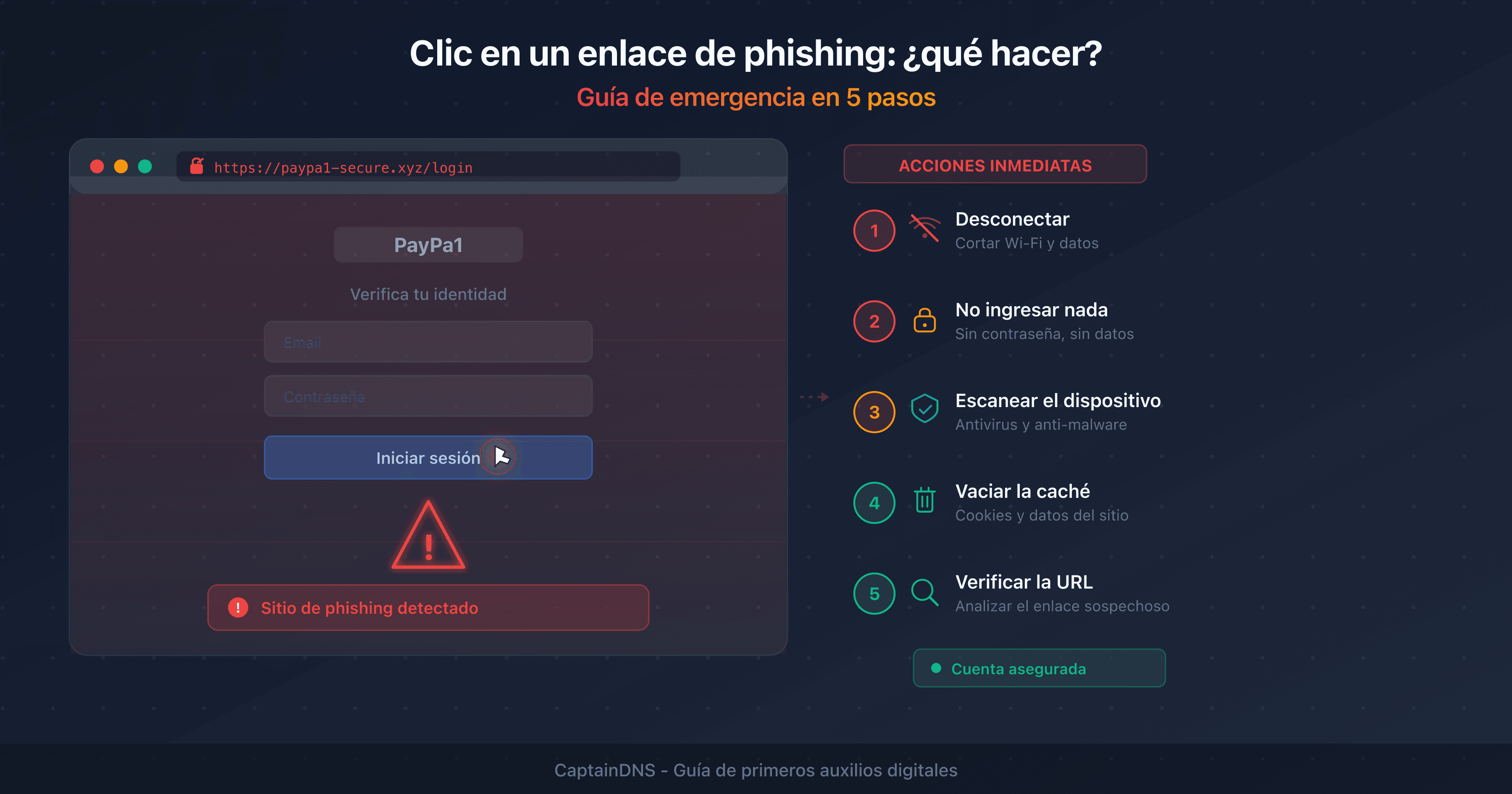

Los 5 pasos de emergencia (primeros minutos)

1. Desconéctate de la red

Desactiva el Wi-Fi o desconecta el cable Ethernet. Si se descargó un malware, la desconexión le impide comunicarse con su servidor de comando (C2), exfiltrar datos o propagarse por tu red local.

En el móvil, activa el modo avión. Es la medida más rápida y más eficaz.

2. No introduzcas ninguna información

Si la página sigue abierta, no rellenes ningún campo. No hagas clic en ningún botón adicional. No descargues nada. Cierra la pestaña de inmediato. Si el navegador muestra una ventana emergente que no se cierra, fuerza el cierre del navegador (Ctrl+Mayús+Esc en Windows, Cmd+Q en macOS).

3. Ejecuta un escaneo antivirus completo

Reconéctate a la red y ejecuta un escaneo completo (no rápido) con tu antivirus. Si no tienes uno, Windows Defender viene integrado en Windows 10/11 y ofrece una protección adecuada.

Para una segunda opinión, usa un escáner en línea gratuito como Malwarebytes o ESET Online Scanner. Dos motores de detección son mejor que uno.

4. Vacía la caché y las cookies del navegador

Los sitios de phishing pueden depositar cookies de rastreo o explotar la caché del navegador. Vacíalos por completo:

- Chrome: Configuración > Privacidad > Borrar datos de navegación > Marca "Cookies" e "Imágenes/archivos en caché"

- Firefox: Configuración > Privacidad > Cookies y datos > Borrar datos

- Edge: Configuración > Privacidad > Elegir qué borrar

5. Verifica la URL con una herramienta de comprobación

Copia la URL del enlace sospechoso (desde tu historial o el email original) y analízala con un verificador de URL de phishing que consulta varias bases de threat intelligence (URLhaus, Google Safe Browsing, PhishTank, VirusTotal). El resultado te da un veredicto claro: limpio, sospechoso o malicioso.

Este paso confirma la naturaleza del enlace y te ayuda a evaluar el nivel de riesgo real.

¿Introdujiste tus credenciales? (plan de recuperación)

Si introdujiste una contraseña, un número de tarjeta bancaria o cualquier otra información sensible en el sitio de phishing, el riesgo es elevado. Aquí tienes el plan de recuperación en orden de prioridad.

Cambia tus contraseñas de inmediato

Ve directamente al sitio oficial del servicio afectado (escribe la URL manualmente, no sigas ningún enlace) y cambia tu contraseña. Si usas la misma contraseña en otros servicios, cámbialas también. Por eso un gestor de contraseñas con contraseñas únicas por servicio es esencial.

Activa la autenticación en dos pasos (2FA)

El 2FA añade una capa de protección incluso si el atacante tiene tu contraseña. Opta por una aplicación de autenticación (Google Authenticator, Authy, Microsoft Authenticator) en lugar del SMS, que puede ser interceptado mediante SIM swap.

Verifica las conexiones recientes a tus cuentas

La mayoría de los servicios (Google, Microsoft, Facebook, Amazon) ofrecen un historial de conexiones en los ajustes de seguridad. Busca conexiones desde ubicaciones o dispositivos desconocidos. Desconecta todas las sesiones sospechosas.

Avisa a tu banco (si diste datos bancarios)

Si introdujiste un número de tarjeta bancaria, llama inmediatamente a tu banco para bloquear la tarjeta. Las transacciones fraudulentas suelen comenzar en los minutos siguientes a la filtración. Vigila tus extractos bancarios durante al menos 30 días.

Casos particulares

Clic en un enlace de phishing en el móvil (iPhone o Android)

Los smartphones son menos vulnerables a los drive-by downloads que los ordenadores, pero no son inmunes. Los sitios de phishing móviles se centran principalmente en la recopilación de credenciales.

Pasos específicos:

- Activa el modo avión

- Cierra todas las pestañas del navegador

- Comprueba que no se haya instalado ninguna aplicación (Configuración > Aplicaciones > ordena por fecha)

- Ejecuta un escaneo con tu antivirus móvil

- Cambia las contraseñas introducidas desde otro dispositivo

Clic desde un ordenador de empresa

En la empresa, la prioridad es avisar a tu equipo informático o a tu SOC (Security Operations Center) antes de cualquier otra acción. No intentes resolver el problema solo. El equipo de seguridad dispone de herramientas de detección y respuesta (EDR) capaces de analizar el incidente y contener la amenaza en toda la red.

Reenvía el email de phishing original a tu equipo de seguridad a través del canal correspondiente (botón "Reportar phishing" en Outlook, o dirección de correo específica).

Archivo adjunto abierto (posible malware)

Si abriste un archivo adjunto sospechoso (.exe, .docm, .zip, .html), el riesgo es mayor que un simple clic en un enlace. Desconéctate de la red inmediatamente y no reinicies el ordenador (ciertos malwares se instalan durante el reinicio).

Ejecuta un escaneo antivirus en modo sin conexión (Windows Defender Offline, o un USB booteable de Linux con ClamAV). Si el escaneo detecta un malware, consulta a un profesional antes de volver a usar el dispositivo.

¿Cómo denunciar un phishing?

Denunciar ayuda a bloquear el sitio de phishing para los demás usuarios. Cuanto antes se denuncia un sitio, más rápido se neutraliza.

En Francia

- signal-spam.fr: reenvía el email sospechoso a través del formulario en línea o la extensión del navegador

- phishing-initiative.fr: denuncia la URL del sitio de phishing (no el email, la URL)

- 17Cyber.gouv.fr: plataforma oficial de denuncia de ciberamenazas

A nivel internacional

- reportphishing@apwg.org: Anti-Phishing Working Group (todos los idiomas)

- Google Safe Browsing: la denuncia está integrada en Chrome ("Informar de un problema de seguridad")

- PhishTank: envía la URL de phishing para alimentar la base de datos comunitaria

En la empresa

Reenvía el email a tu equipo de seguridad. No elimines el email original: los encabezados contienen las pruebas técnicas (IP de envío, resultados SPF/DKIM/DMARC). El equipo de seguridad podrá analizar los encabezados con un analizador de encabezados de email para rastrear el origen del ataque.

¿Cómo evitar volver a caer en la trampa?

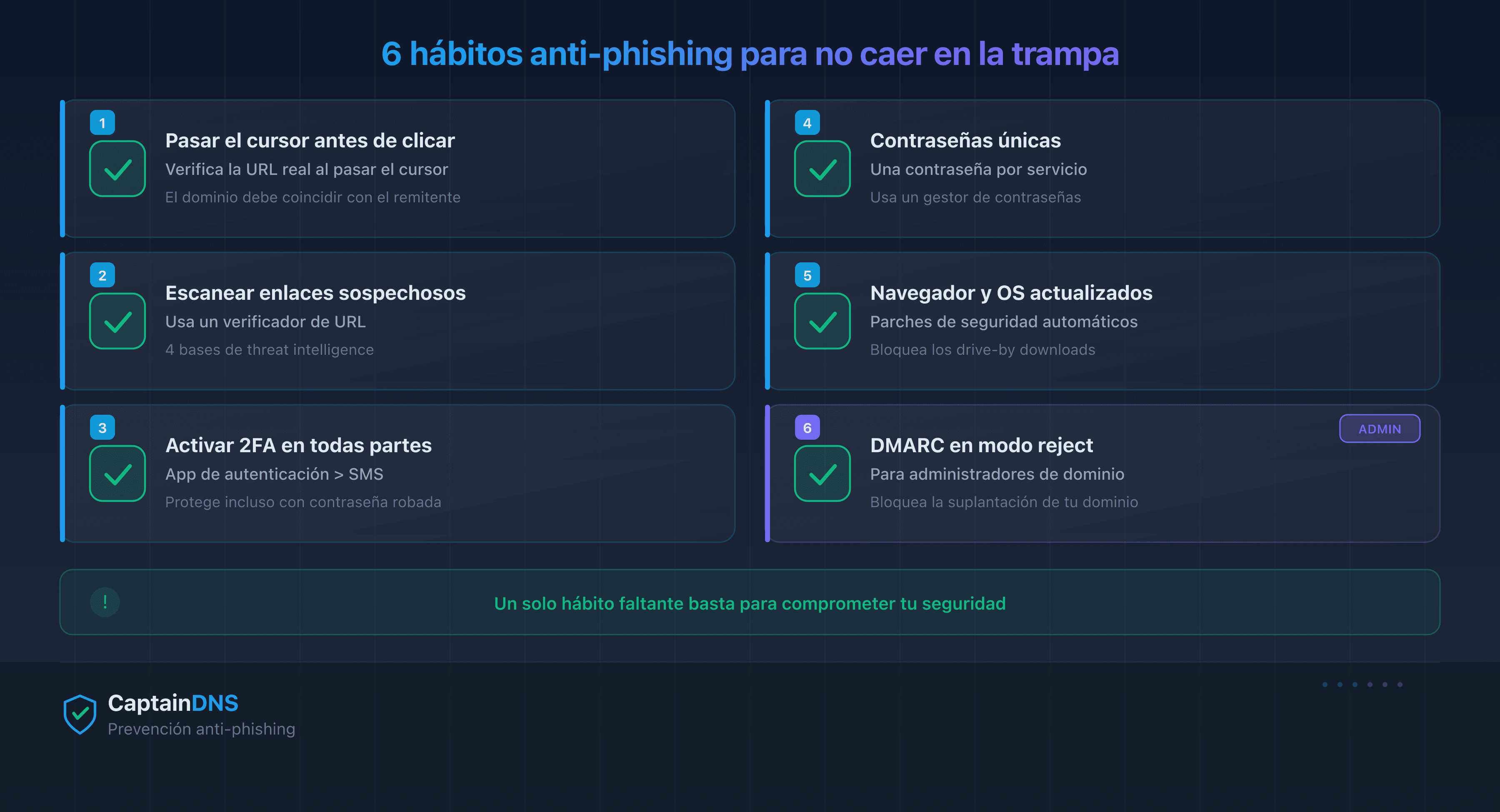

Verifica los enlaces antes de hacer clic

Pasa el cursor sobre cada enlace antes de hacer clic para ver la URL real. En el móvil, mantén pulsado. Si el dominio no corresponde al remitente legítimo, es phishing. Para un análisis en profundidad, copia la URL y pégala en un escáner de phishing.

Activa el 2FA en todas partes

La autenticación en dos pasos hace que tus cuentas sean resistentes al phishing incluso si el atacante obtiene tu contraseña. Actívala en todos los servicios que lo ofrezcan, empezando por tu correo principal (es la clave de recuperación de todas tus demás cuentas).

Para administradores: despliega DMARC en modo estricto

Si gestionas un dominio, SPF, DKIM y DMARC impiden que los atacantes suplanten tu dominio en sus campañas de phishing. Una política DMARC en reject bloquea los emails que suplantan tu dominio antes de que lleguen a los destinatarios. Verifica tu configuración con un verificador DMARC.

FAQ

¿Pueden hackearme solo por hacer clic en un enlace?

Un simple clic puede bastar si tu navegador o tu sistema no están actualizados (ataque por drive-by download). Con un navegador y un sistema actualizados, el riesgo de infección por un simple clic es bajo. El peligro principal viene de introducir credenciales en el sitio de phishing o de abrir un archivo adjunto malicioso.

¿Hay que cambiar todas las contraseñas después de hacer clic en un enlace de phishing?

Si no introdujiste nada en el sitio, no es necesario cambiar todas tus contraseñas. Cambia únicamente la contraseña del servicio imitado por el phishing, por precaución. Si introdujiste credenciales, cambia la contraseña del servicio afectado y la de cualquier otro servicio que use la misma contraseña.

¿Puede infectarse mi teléfono por un enlace de phishing?

Los smartphones son menos vulnerables que los ordenadores a los drive-by downloads gracias al sandboxing de las aplicaciones. El riesgo principal en el móvil es la recopilación de credenciales a través de una página de inicio de sesión falsa. Comprueba que no se haya instalado ninguna aplicación desconocida y ejecuta un escaneo antivirus móvil.

¿Cuánto tiempo tiene un hacker después de que hice clic?

Las credenciales robadas suelen explotarse en los minutos posteriores a su introducción, especialmente en cuentas bancarias. Para correos y redes sociales, el atacante puede esperar días antes de actuar. Cambia tus contraseñas lo antes posible: cada minuto cuenta.

¿Cómo saber si mi ordenador está infectado después de un clic?

Ejecuta un escaneo antivirus completo. Vigila los signos de infección: ralentizaciones inusuales, ventanas emergentes no deseadas, programas desconocidos al inicio, conexiones de red sospechosas. Una herramienta como el Administrador de tareas (Windows) o el Monitor de actividad (macOS) permite detectar procesos anómalos.

¿Qué hacer si di mi número de tarjeta bancaria?

Llama a tu banco inmediatamente para bloquear la tarjeta. Vigila tus extractos bancarios durante al menos 30 días. Denuncia el fraude en las autoridades competentes de tu país. Si aparecen cargos fraudulentos, reclámalos a tu banco dentro del plazo legal establecido.

¿Un antivirus basta para protegerme después de un clic?

Un antivirus detecta la mayoría de los malwares conocidos, pero no las páginas de phishing que no descargan nada. La protección se basa en un conjunto de medidas: antivirus actualizado, navegador actualizado, 2FA activado, precaución con los enlaces. Ninguna solución única cubre todos los riesgos.

¿Cómo denunciar un email de phishing?

Reenvía el email sospechoso a signal-spam.fr (Francia) o a reportphishing@apwg.org (internacional). Denuncia la URL del sitio de phishing en phishing-initiative.fr o PhishTank. En la empresa, utiliza el botón "Reportar phishing" de tu cliente de correo o reenvía al equipo de seguridad. Nunca respondas directamente al email sospechoso.

Glosario

- Drive-by download: técnica de infección en la que un malware se descarga y ejecuta automáticamente al visitar un sitio web, sin acción del usuario.

- 2FA (autenticación en dos pasos): método de seguridad que exige dos pruebas de identidad distintas (contraseña + código temporal) para acceder a una cuenta.

- C2 (Command and Control): servidor remoto utilizado por un atacante para controlar un malware instalado en una máquina comprometida.

- EDR (Endpoint Detection and Response): solución de seguridad que monitoriza los terminales (PC, servidores) para detectar y responder a amenazas en tiempo real.

- SIM swap: ataque que consiste en transferir el número de teléfono de una víctima a una tarjeta SIM controlada por el atacante, para interceptar los SMS de verificación.

- Threat intelligence: inteligencia sobre amenazas, bases de datos de enlaces y dominios maliciosos actualizadas de forma continua.

Verifica un enlace sospechoso ahora: usa nuestro verificador de URL de phishing para analizar cualquier URL contra 4 bases de threat intelligence en segundos.

Guías de phishing relacionadas

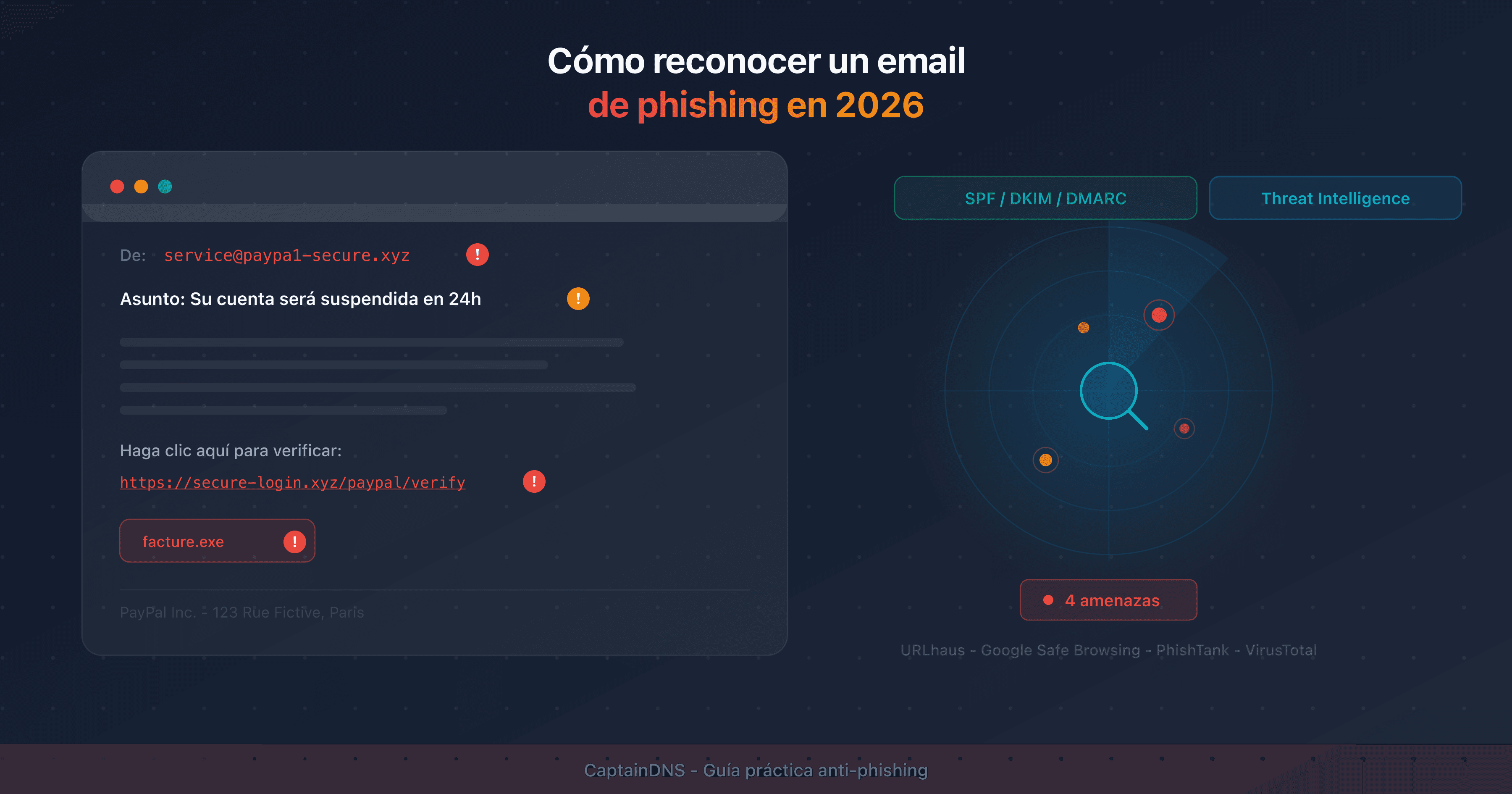

- Cómo reconocer un email de phishing en 2026

- Google Safe Browsing, URLhaus, PhishTank, VirusTotal: cómo funcionan las bases de threat intelligence (próximamente)

- Tendencias de phishing 2025-2026: estadísticas APWG y nuevas técnicas (próximamente)