Cliqué sur un lien de phishing : que faire immédiatement ?

Par CaptainDNS

Publié le 15 février 2026

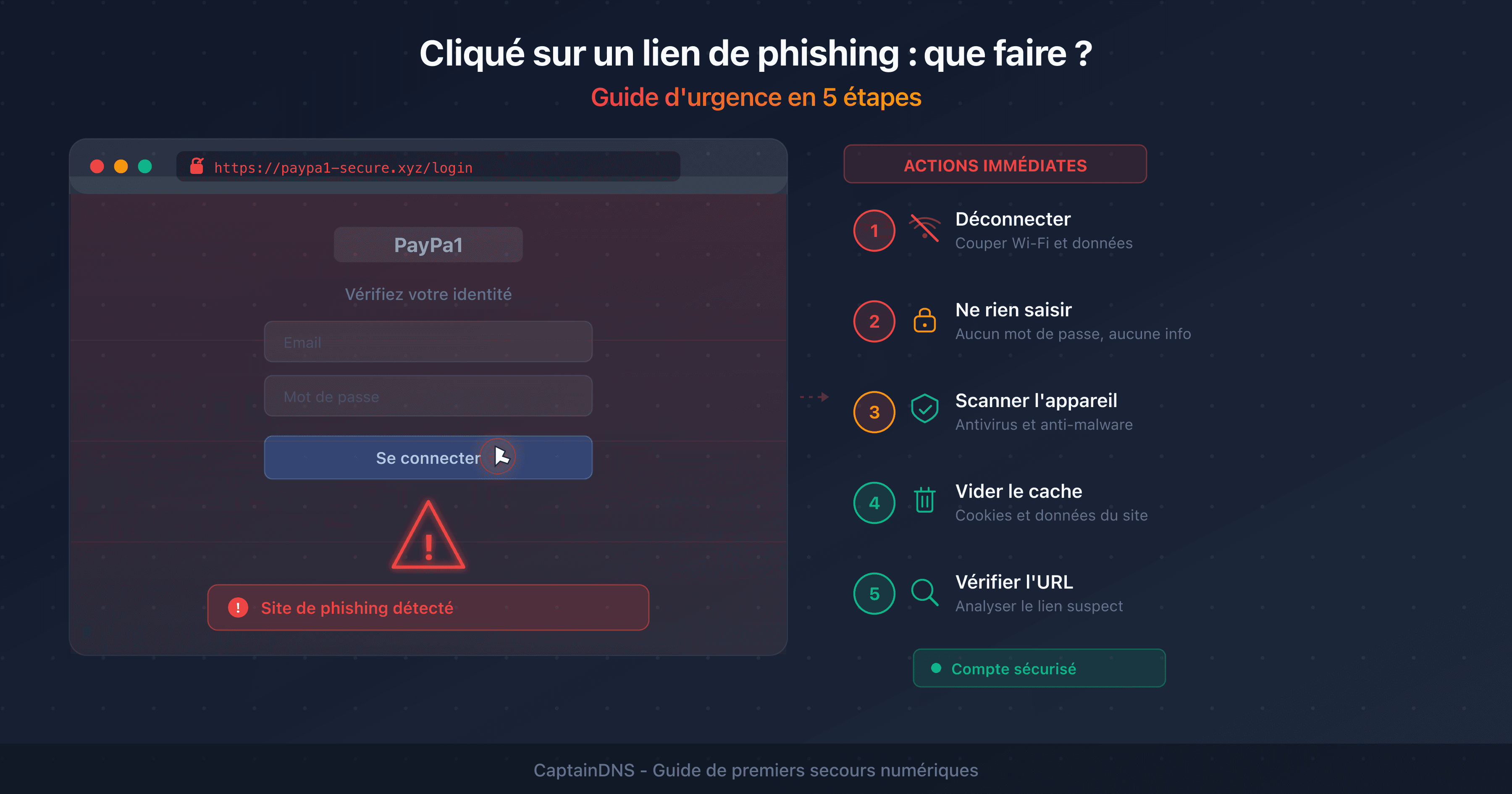

- Un clic sur un lien de phishing ne suffit pas toujours à infecter votre appareil, mais agissez vite

- Étapes d'urgence : déconnectez-vous du réseau, lancez un scan antivirus, videz le cache du navigateur

- Si vous avez saisi des identifiants, changez-les sur le site officiel et activez le 2FA immédiatement

- Signalez le phishing et surveillez vos comptes bancaires pendant 30 jours minimum

3,4 milliards d'emails de phishing sont envoyés chaque jour dans le monde (Valimail 2024). Cliquer sur un lien malveillant n'est pas une question de "si" mais de "quand". Un simple clic ne suffit pas toujours à compromettre votre appareil ou vos données.

Ce guide couvre les minutes, les heures et les jours qui suivent un clic suspect. Vous avez simplement ouvert la page ? Vous avez saisi vos identifiants ? Chaque scénario a son plan d'action.

Que se passe-t-il quand vous cliquez sur un lien de phishing ?

Le résultat d'un clic sur un lien de phishing dépend de trois facteurs : le type de lien, l'état de votre appareil et ce que vous avez fait après le clic.

Scénario 1 : la page de phishing (collecte d'identifiants)

Le cas le plus fréquent. Le lien ouvre un site qui imite un service légitime : banque, messagerie ou réseau social. La page vous demande de saisir vos identifiants.

Vous n'avez rien saisi et vous avez fermé la page ? Le risque est minimal. Vous avez entré vos identifiants ? Passez directement à la section "Vous avez saisi vos identifiants".

Scénario 2 : le téléchargement automatique (drive-by download)

Plus rare mais plus dangereux. Le site exploite une faille de votre navigateur pour exécuter du code malveillant sans votre intervention. Les navigateurs modernes (Chrome, Firefox, Edge) corrigent ces failles rapidement. Un navigateur non mis à jour reste vulnérable.

Scénario 3 : rien ne se passe (lien mort ou bloqué)

Votre antivirus, votre navigateur ou votre filtre DNS a bloqué la page avant qu'elle ne se charge. Google Safe Browsing bloque environ 5 millions de pages de phishing par jour. Si vous voyez un avertissement rouge "Site trompeur", votre navigateur a fait son travail.

Les 5 étapes d'urgence (premières minutes)

1. Déconnectez-vous du réseau

Coupez le Wi-Fi ou débranchez le câble Ethernet. La déconnexion empêche un éventuel malware de communiquer avec son serveur de commande (C2). Elle bloque aussi l'exfiltration de données et la propagation sur votre réseau local.

Sur mobile, activez le mode avion. C'est la mesure la plus rapide et la plus efficace.

2. Ne saisissez aucune information

Si la page est encore ouverte, ne remplissez aucun champ. Ne cliquez sur aucun bouton supplémentaire. Ne téléchargez rien. Fermez l'onglet immédiatement.

Le navigateur affiche un pop-up qui refuse de se fermer ? Forcez la fermeture : Ctrl+Maj+Échap sur Windows, Cmd+Q sur macOS.

3. Lancez un scan antivirus complet

Reconnectez-vous au réseau et lancez un scan complet (pas rapide) avec votre antivirus. Pas d'antivirus ? Windows Defender est intégré à Windows 10/11 et suffit pour un premier scan.

Pour un second avis, utilisez Malwarebytes ou ESET Online Scanner. Deux moteurs de détection valent mieux qu'un.

4. Videz le cache et les cookies du navigateur

Les sites de phishing peuvent déposer des cookies de tracking ou exploiter le cache du navigateur. Videz-les complètement :

- Chrome : Paramètres > Confidentialité > Effacer les données de navigation > Cochez "Cookies" et "Images/fichiers en cache"

- Firefox : Paramètres > Vie privée > Cookies et données > Effacer les données

- Edge : Paramètres > Confidentialité > Choisir ce qu'il faut effacer

5. Vérifiez l'URL avec un outil de vérification

Copiez l'URL du lien suspect depuis votre historique ou l'email original. Analysez-la avec un vérificateur d'URL phishing qui interroge plusieurs bases de threat intelligence : URLhaus, Google Safe Browsing, PhishTank, VirusTotal.

Le résultat donne un verdict clair : clean, suspect ou malveillant. Cette étape confirme la nature du lien et le niveau de risque réel.

Vous avez saisi vos identifiants ? (plan de récupération)

Vous avez entré un mot de passe, un numéro de carte ou une information sensible sur le faux site ? Le risque est élevé. Voici le plan de récupération, par ordre de priorité.

Changez vos mots de passe immédiatement

Rendez-vous sur le site officiel du service concerné. Tapez l'URL manuellement, ne suivez aucun lien. Changez votre mot de passe immédiatement.

Vous utilisez ce mot de passe sur d'autres services ? Changez-les tous. C'est exactement pour cette raison qu'un gestionnaire de mots de passe est essentiel : un mot de passe unique par service.

Activez l'authentification à deux facteurs (2FA)

Le 2FA protège votre compte même si l'attaquant possède votre mot de passe. Privilégiez une application d'authentification : Google Authenticator, Authy ou Microsoft Authenticator. Évitez le SMS, qui peut être intercepté par SIM swap.

Vérifiez les connexions récentes à vos comptes

Google, Microsoft, Facebook et Amazon proposent tous un historique des connexions dans les paramètres de sécurité. Cherchez des connexions depuis des localisations ou des appareils inconnus. Déconnectez toutes les sessions suspectes.

Prévenez votre banque (si données bancaires)

Vous avez saisi un numéro de carte bancaire ? Appelez votre banque immédiatement pour faire opposition. Les transactions frauduleuses commencent souvent dans les minutes qui suivent. Surveillez vos relevés pendant au moins 30 jours.

Cas particuliers

Clic sur un lien de phishing sur mobile (iPhone ou Android)

Les smartphones sont moins vulnérables aux drive-by downloads que les ordinateurs. Ils ne sont pas immunisés pour autant. Sur mobile, le risque principal reste la collecte d'identifiants via une fausse page.

Étapes spécifiques :

- Activez le mode avion

- Fermez tous les onglets du navigateur

- Vérifiez qu'aucune application n'a été installée (Paramètres > Applications > triez par date)

- Lancez un scan avec votre antivirus mobile

- Changez les mots de passe saisis depuis un autre appareil

Clic depuis un ordinateur professionnel

En entreprise, prévenez votre équipe informatique ou votre SOC (Security Operations Center) avant toute autre action. Ne tentez pas de résoudre le problème seul. L'équipe sécurité dispose d'outils EDR capables d'analyser l'incident et de contenir la menace sur tout le réseau.

Transférez l'email de phishing original à votre équipe sécurité. Utilisez le bouton "Signaler un phishing" dans Outlook ou l'adresse email dédiée de votre organisation.

Pièce jointe ouverte (malware potentiel)

Vous avez ouvert une pièce jointe suspecte (.exe, .docm, .zip, .html) ? Le risque est plus élevé qu'un simple clic sur un lien. Déconnectez-vous du réseau immédiatement. Ne redémarrez pas l'ordinateur : certains malwares s'installent au redémarrage.

Lancez un scan antivirus en mode hors ligne : Windows Defender Offline ou un live USB Linux avec ClamAV. Si le scan détecte un malware, consultez un professionnel avant de réutiliser l'appareil.

Comment signaler un phishing ?

Signaler un site de phishing protège les autres utilisateurs. Plus un site est signalé vite, plus vite il est neutralisé.

En France

- signal-spam.fr : transférez l'email suspect via le formulaire en ligne ou l'extension navigateur

- phishing-initiative.fr : signalez l'URL du site de phishing (pas l'email, l'URL)

- 17Cyber.gouv.fr : plateforme officielle de signalement des cybermenaces

À l'international

- reportphishing@apwg.org : Anti-Phishing Working Group (toutes les langues)

- Google Safe Browsing : le signalement est intégré dans Chrome ("Signaler un problème de sécurité")

- PhishTank : soumettez l'URL de phishing pour alimenter la base communautaire

En entreprise

Transférez l'email à votre équipe sécurité. Ne supprimez pas l'email original : les en-têtes contiennent les preuves techniques. IP d'envoi, résultats SPF (RFC 7208) / DKIM (RFC 6376) / DMARC (RFC 7489) sont exploitables pour tracer l'origine de l'attaque. Utilisez un analyseur d'en-têtes email pour les décoder.

Comment éviter de retomber dans le piège ?

Vérifiez les liens avant de cliquer

Survolez chaque lien avant de cliquer pour voir l'URL réelle. Sur mobile, maintenez le doigt appuyé. Le domaine ne correspond pas à l'expéditeur légitime ? C'est un phishing. Pour aller plus loin, copiez l'URL et collez-la dans un scanner de phishing.

Activez le 2FA partout

Le 2FA rend vos comptes résistants au phishing, même si l'attaquant obtient votre mot de passe. Activez-le sur tous les services qui le proposent. Commencez par votre email principal : c'est la clé de récupération de tous vos autres comptes.

Pour les administrateurs : déployez DMARC en mode strict

Vous gérez un domaine ? SPF, DKIM et DMARC empêchent les attaquants d'usurper votre adresse dans leurs campagnes. Une politique DMARC en reject bloque les emails frauduleux avant qu'ils n'atteignent les destinataires. Vérifiez votre configuration avec un vérificateur DMARC.

FAQ

Peut-on se faire pirater juste en cliquant sur un lien ?

Un simple clic peut suffire si votre navigateur ou votre système n'est pas à jour (attaque par drive-by download). Avec un navigateur et un système à jour, le risque d'infection par un simple clic est faible. Le danger principal vient de la saisie d'identifiants sur le site de phishing ou de l'ouverture d'une pièce jointe malveillante.

Faut-il changer tous ses mots de passe après un clic sur un lien de phishing ?

Si vous n'avez rien saisi sur le site, un changement de tous vos mots de passe n'est pas nécessaire. Changez uniquement le mot de passe du service imité par le phishing, par précaution. Si vous avez saisi des identifiants, changez le mot de passe du service concerné et de tout autre service utilisant le même mot de passe.

Mon téléphone peut-il être infecté par un lien de phishing ?

Les smartphones sont moins vulnérables que les ordinateurs aux drive-by downloads grâce au sandboxing des applications. Le risque principal sur mobile est la collecte d'identifiants via une fausse page de connexion. Vérifiez qu'aucune application inconnue n'a été installée et lancez un scan antivirus mobile.

Combien de temps a un pirate après que j'ai cliqué ?

Les identifiants volés sont souvent exploités dans les minutes qui suivent la saisie, surtout pour les comptes bancaires. Pour les emails et réseaux sociaux, l'attaquant peut attendre des jours avant d'agir. Changez vos mots de passe le plus vite possible : chaque minute compte.

Comment savoir si mon ordinateur est infecté après un clic ?

Lancez un scan antivirus complet. Surveillez les signes d'infection : ralentissements inhabituels, pop-ups intempestifs, programmes inconnus au démarrage, connexions réseau suspectes. Un outil comme le Gestionnaire des tâches (Windows) ou le Moniteur d'activité (macOS) permet de repérer les processus anormaux.

Que faire si j'ai donné mon numéro de carte bancaire ?

Appelez votre banque immédiatement pour faire opposition sur la carte. Surveillez vos relevés bancaires pendant 30 jours minimum. Signalez la fraude sur Perceval (service-public.fr) en France. Si des prélèvements frauduleux apparaissent, contestez-les auprès de votre banque dans un délai de 13 mois (délai légal en Europe).

Un antivirus suffit-il à me protéger après un clic ?

Un antivirus détecte la majorité des malwares connus, mais pas les pages de phishing qui ne téléchargent rien. La protection repose sur un ensemble de mesures : antivirus à jour, navigateur à jour, 2FA activé, vigilance sur les liens. Aucune solution unique ne couvre tous les risques.

Comment signaler un email de phishing en France ?

Transférez l'email suspect à signal-spam.fr. Signalez l'URL du site de phishing sur phishing-initiative.fr. En entreprise, utilisez le bouton "Signaler un phishing" de votre client mail ou transférez à votre équipe sécurité. Ne répondez jamais directement à l'email suspect.

Glossaire

- Drive-by download : technique d'infection où un malware se télécharge et s'exécute automatiquement lors de la visite d'un site web, sans action de l'utilisateur.

- 2FA (authentification à deux facteurs) : méthode de sécurité exigeant deux preuves d'identité distinctes (mot de passe + code temporaire) pour accéder à un compte.

- C2 (Command and Control) : serveur distant utilisé par un attaquant pour contrôler un malware installé sur une machine compromise.

- EDR (Endpoint Detection and Response) : solution de sécurité qui surveille les terminaux (PC, serveurs) pour détecter et répondre aux menaces en temps réel.

- SIM swap : attaque consistant à transférer le numéro de téléphone d'une victime vers une carte SIM contrôlée par l'attaquant, pour intercepter les SMS de vérification.

- Threat intelligence : renseignement sur les menaces, bases de données de liens et domaines malveillants mis à jour en continu.

Vérifiez un lien suspect maintenant : utilisez notre vérificateur d'URL phishing pour analyser n'importe quelle URL contre 4 bases de threat intelligence en quelques secondes.

Guides phishing connexes

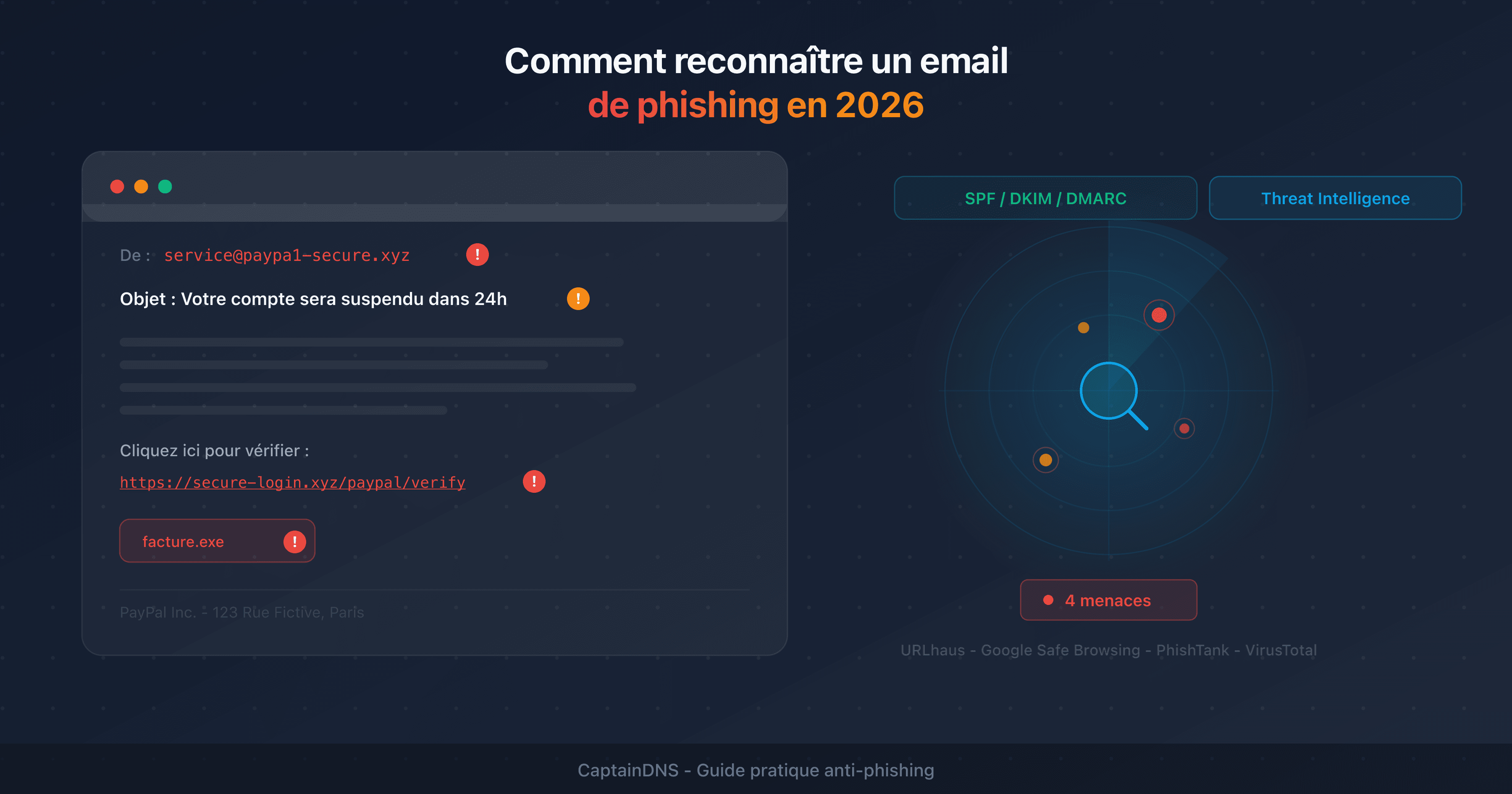

- Comment reconnaître un email de phishing en 2026

- Google Safe Browsing, URLhaus, PhishTank, VirusTotal : comment fonctionnent les bases de threat intelligence (à venir)

- Les tendances phishing 2025-2026 : statistiques APWG et nouvelles techniques (à venir)