Clic su un link di phishing: che fare subito?

Di CaptainDNS

Pubblicato il 15 febbraio 2026

- Un clic su un link di phishing non basta sempre a infettare il tuo dispositivo, ma agisci in fretta

- Passaggi d'emergenza: disconnettiti dalla rete, avvia una scansione antivirus, svuota la cache del browser

- Se hai inserito le tue credenziali, cambiale dal sito ufficiale e attiva subito il 2FA

- Segnala il phishing e monitora i tuoi conti bancari per almeno 30 giorni

3,4 miliardi di email di phishing vengono inviate ogni giorno nel mondo (Valimail 2024). Con un volume simile, cliccare su un link malevolo non è una questione di "se" ma di "quando". La buona notizia: un semplice clic non basta sempre a compromettere il tuo dispositivo o i tuoi dati.

Questa guida ti fornisce i passaggi esatti da seguire nei minuti, nelle ore e nei giorni successivi a un clic su un link sospetto. Che tu abbia semplicemente aperto la pagina o inserito le tue credenziali, ogni scenario è coperto con un piano d'azione preciso.

Cosa succede quando clicchi su un link di phishing?

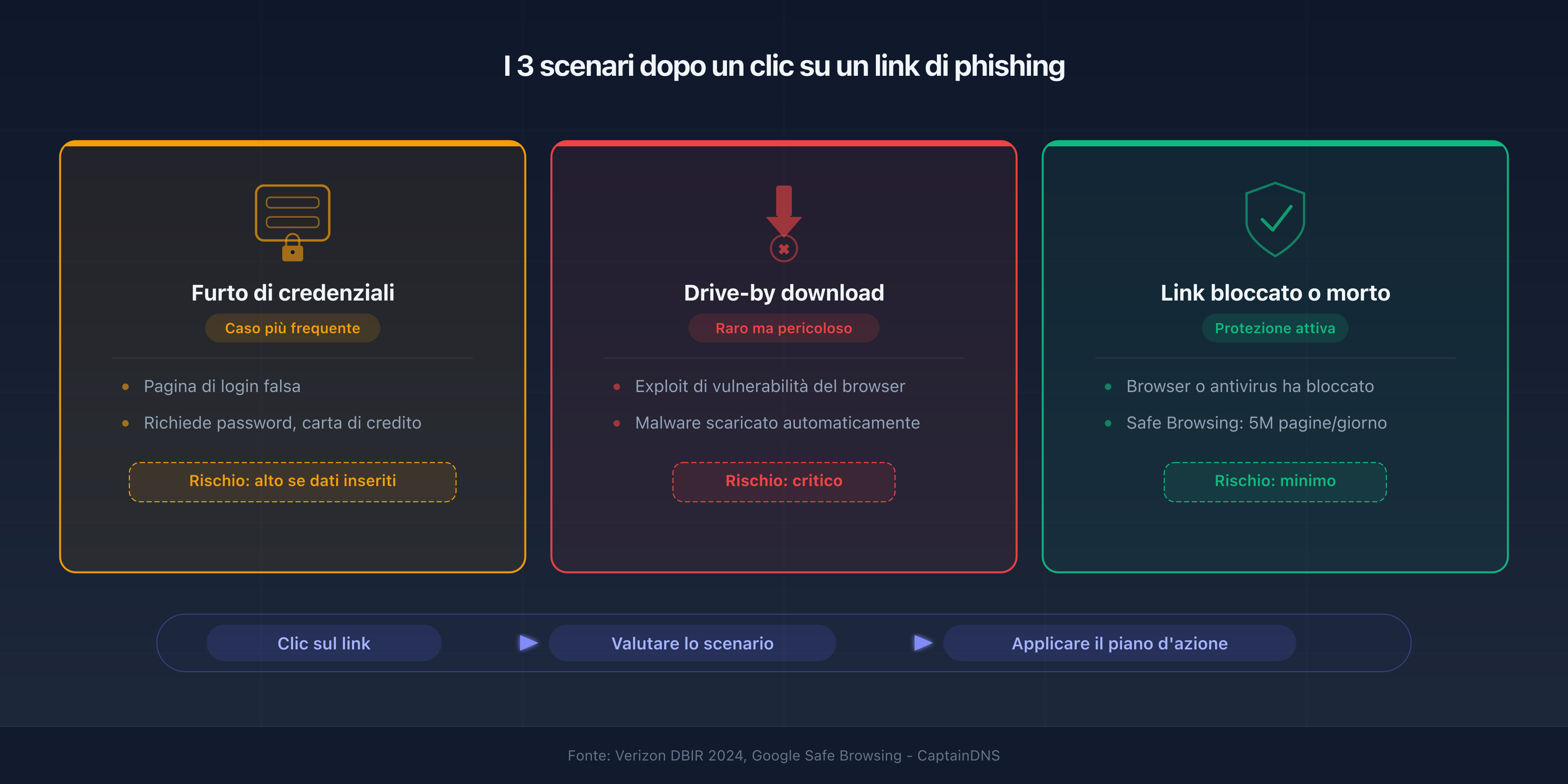

Il risultato di un clic su un link di phishing dipende da tre fattori: il tipo di link, lo stato del tuo dispositivo e cosa hai fatto dopo il clic.

Scenario 1: la pagina di phishing (raccolta di credenziali)

Il caso più frequente. Il link apre un sito che imita un servizio legittimo (banca, posta elettronica, social network). La pagina ti chiede di inserire le tue credenziali. Se non hai inserito nulla e hai chiuso la pagina, il rischio è minimo. Se hai inserito le tue credenziali, vai direttamente alla sezione "Hai inserito le tue credenziali".

Scenario 2: il download automatico (drive-by download)

Più raro ma più pericoloso. Il sito sfrutta una falla del tuo browser per scaricare ed eseguire codice malevolo senza il tuo intervento. I browser moderni (Chrome, Firefox, Edge) correggono queste falle rapidamente, ma un browser non aggiornato resta vulnerabile.

Scenario 3: non succede nulla (link morto o bloccato)

Il tuo antivirus, il tuo browser o il tuo filtro DNS ha bloccato la pagina prima che si caricasse. Google Safe Browsing blocca circa 5 milioni di pagine di phishing al giorno. Se vedi un avviso rosso "Sito ingannevole", il tuo browser ha fatto il suo lavoro.

I 5 passaggi d'emergenza (primi minuti)

1. Disconnettiti dalla rete

Disattiva il Wi-Fi o scollega il cavo Ethernet. Se un malware è stato scaricato, la disconnessione gli impedisce di comunicare con il suo server di comando (C2), di esfiltrare dati o di propagarsi sulla tua rete locale.

Su mobile, attiva la modalità aereo. È la misura più rapida e più efficace.

2. Non inserire nessuna informazione

Se la pagina è ancora aperta, non compilare nessun campo. Non cliccare su nessun pulsante aggiuntivo. Non scaricare nulla. Chiudi la scheda immediatamente. Se il browser mostra un pop-up che si rifiuta di chiudersi, forza la chiusura del browser (Ctrl+Maiusc+Esc su Windows, Cmd+Q su macOS).

3. Avvia una scansione antivirus completa

Ricollegati alla rete e avvia una scansione completa (non rapida) con il tuo antivirus. Se non ne hai uno, Windows Defender è integrato in Windows 10/11 e offre una protezione adeguata.

Per un secondo parere, usa uno scanner online gratuito come Malwarebytes o ESET Online Scanner. Due motori di rilevamento sono meglio di uno.

4. Svuota la cache e i cookie del browser

I siti di phishing possono depositare cookie di tracciamento o sfruttare la cache del browser. Svuotali completamente:

- Chrome: Impostazioni > Privacy > Cancella dati di navigazione > Seleziona "Cookie" e "Immagini/file memorizzati nella cache"

- Firefox: Impostazioni > Privacy > Cookie e dati > Cancella dati

- Edge: Impostazioni > Privacy > Scegli cosa cancellare

5. Verifica l'URL con uno strumento di analisi

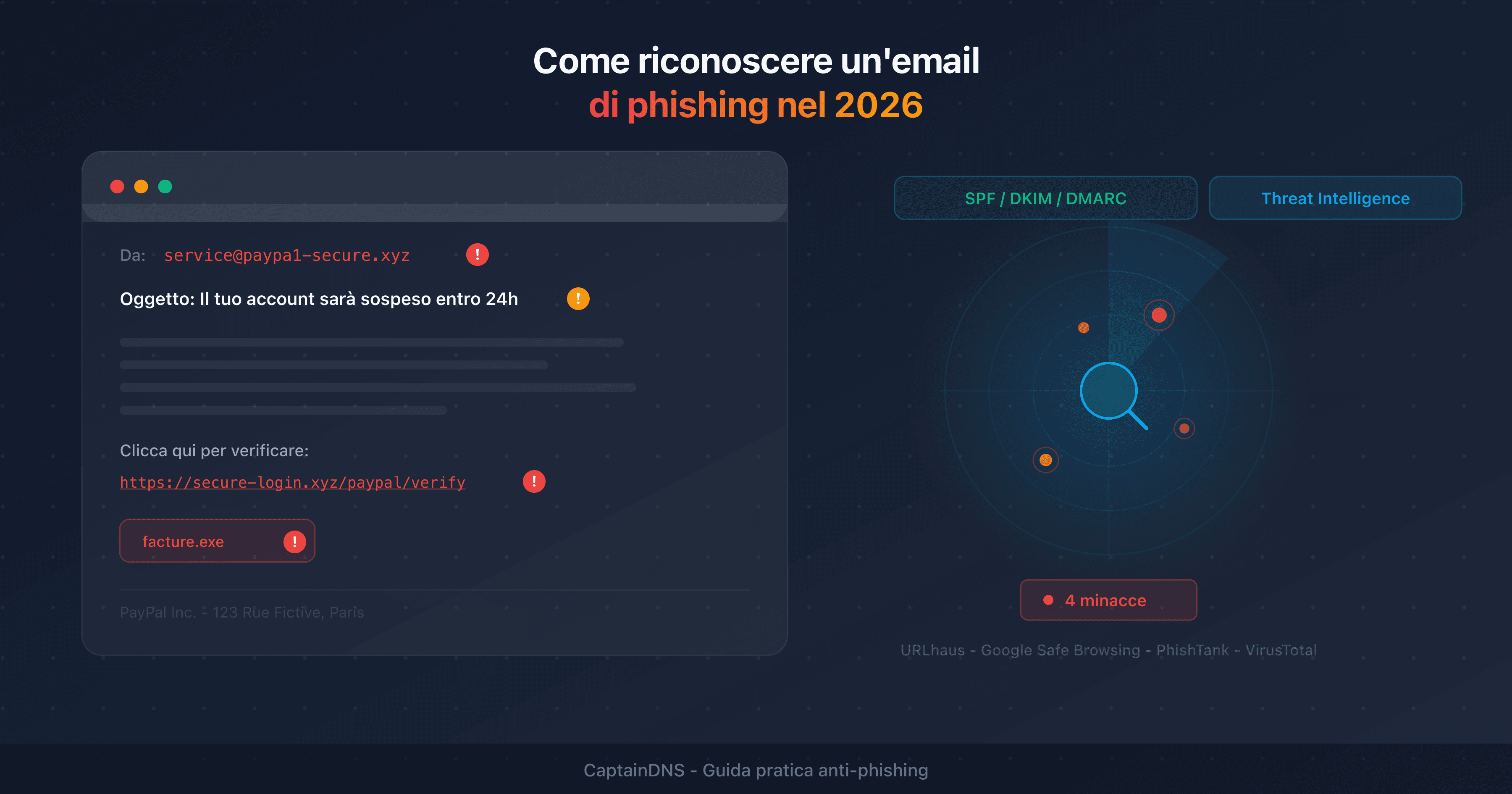

Copia l'URL del link sospetto (dalla cronologia o dall'email originale) e analizzalo con un verificatore di URL phishing che interroga più basi di threat intelligence (URLhaus, Google Safe Browsing, PhishTank, VirusTotal). Il risultato ti fornisce un verdetto chiaro: pulito, sospetto o malevolo.

Questo passaggio conferma la natura del link e ti aiuta a valutare il livello di rischio reale.

Hai inserito le tue credenziali? (piano di recupero)

Se hai inserito una password, un numero di carta di credito o qualsiasi altra informazione sensibile sul sito di phishing, il rischio è elevato. Ecco il piano di recupero in ordine di priorità.

Cambia le tue password immediatamente

Vai direttamente sul sito ufficiale del servizio interessato (digita l'URL manualmente, non seguire nessun link) e cambia la tua password. Se usi la stessa password su altri servizi, cambiale anche lì. È per questo che un gestore di password con password uniche per ogni servizio è essenziale.

Attiva l'autenticazione a due fattori (2FA)

Il 2FA aggiunge un livello di protezione anche se l'attaccante possiede la tua password. Preferisci un'app di autenticazione (Google Authenticator, Authy, Microsoft Authenticator) piuttosto che l'SMS, che può essere intercettato tramite SIM swap.

Verifica gli accessi recenti ai tuoi account

La maggior parte dei servizi (Google, Microsoft, Facebook, Amazon) offre uno storico degli accessi nelle impostazioni di sicurezza. Cerca accessi da posizioni o dispositivi sconosciuti. Disconnetti tutte le sessioni sospette.

Avvisa la tua banca (se dati bancari)

Se hai inserito un numero di carta di credito, chiama immediatamente la tua banca per bloccare la carta. Le transazioni fraudolente iniziano spesso nei minuti successivi alla compromissione. Monitora gli estratti conto per almeno 30 giorni.

Casi particolari

Clic su un link di phishing da mobile (iPhone o Android)

Gli smartphone sono meno vulnerabili ai drive-by download rispetto ai computer, ma non sono immuni. I siti di phishing mobile puntano principalmente alla raccolta di credenziali.

Passaggi specifici:

- Attiva la modalità aereo

- Chiudi tutte le schede del browser

- Verifica che nessuna app sia stata installata (Impostazioni > App > ordina per data)

- Avvia una scansione con il tuo antivirus mobile

- Cambia le password inserite da un altro dispositivo

Clic da un computer aziendale

In azienda, la priorità è avvisare il tuo team IT o il tuo SOC (Security Operations Center) prima di qualsiasi altra azione. Non tentare di risolvere il problema da solo. Il team sicurezza dispone di strumenti di rilevamento e risposta (EDR) in grado di analizzare l'incidente e contenere la minaccia su tutta la rete.

Inoltra l'email di phishing originale al tuo team sicurezza tramite il canale dedicato (pulsante "Segnala phishing" in Outlook, o indirizzo email dedicato).

Allegato aperto (potenziale malware)

Se hai aperto un allegato sospetto (.exe, .docm, .zip, .html), il rischio è più elevato di un semplice clic su un link. Disconnettiti dalla rete immediatamente e non riavviare il computer (alcuni malware si installano al riavvio).

Avvia una scansione antivirus in modalità offline (Windows Defender Offline, o una live USB Linux con ClamAV). Se la scansione rileva un malware, consulta un professionista prima di riutilizzare il dispositivo.

Come segnalare un phishing?

La segnalazione aiuta a bloccare il sito di phishing per gli altri utenti. Più un sito viene segnalato rapidamente, più in fretta viene neutralizzato.

In Francia

- signal-spam.fr: inoltra l'email sospetta tramite il modulo online o l'estensione del browser

- phishing-initiative.fr: segnala l'URL del sito di phishing (non l'email, l'URL)

- 17Cyber.gouv.fr: piattaforma ufficiale di segnalazione delle minacce informatiche

A livello internazionale

- reportphishing@apwg.org: Anti-Phishing Working Group (tutte le lingue)

- Google Safe Browsing: la segnalazione è integrata in Chrome ("Segnala un problema di sicurezza")

- PhishTank: invia l'URL di phishing per alimentare il database comunitario

In azienda

Inoltra l'email al tuo team sicurezza. Non eliminare l'email originale: gli header contengono le prove tecniche (IP di invio, risultati SPF/DKIM/DMARC). Il team sicurezza potrà analizzare gli header con un analizzatore di header email per risalire all'origine dell'attacco.

Come evitare di ricadere nella trappola?

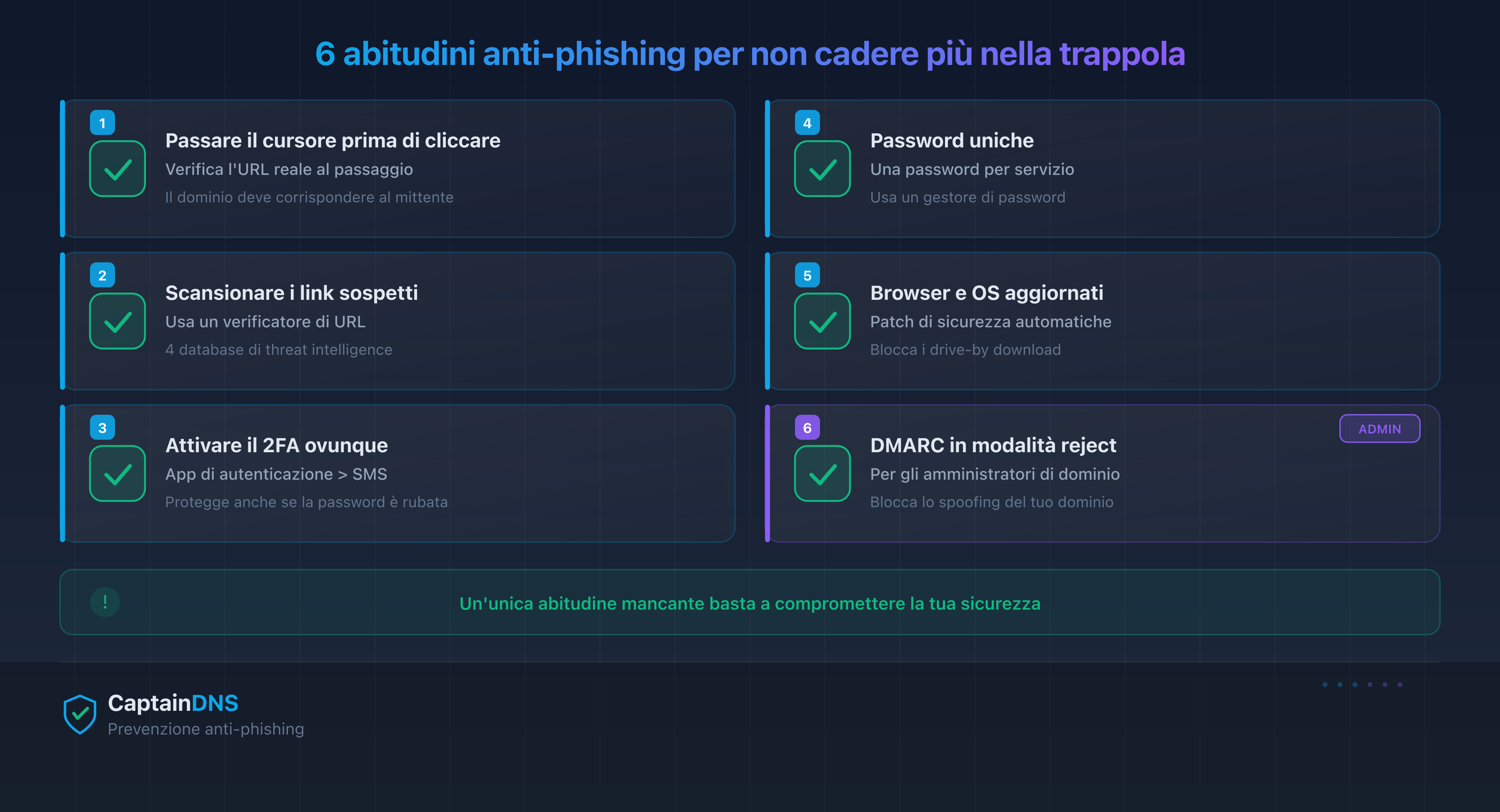

Verifica i link prima di cliccare

Passa il cursore su ogni link prima di cliccare per vedere l'URL reale. Su mobile, tieni premuto il dito. Se il dominio non corrisponde al mittente legittimo, è phishing. Per un'analisi approfondita, copia l'URL e incollalo in uno scanner di phishing.

Attiva il 2FA ovunque

L'autenticazione a due fattori rende i tuoi account resistenti al phishing anche se l'attaccante ottiene la tua password. Attivala su tutti i servizi che la offrono, a partire dalla tua email principale (è la chiave di recupero di tutti gli altri tuoi account).

Per gli amministratori: implementa DMARC in modalità strict

Se gestisci un dominio, SPF, DKIM e DMARC impediscono agli attaccanti di usurpare il tuo dominio nelle loro campagne di phishing. Una policy DMARC in reject blocca le email che usurpano il tuo dominio prima che raggiungano i destinatari. Verifica la tua configurazione con un verificatore DMARC.

FAQ

Si può essere hackerati solo cliccando su un link?

Un semplice clic può bastare se il tuo browser o il tuo sistema non è aggiornato (attacco drive-by download). Con un browser e un sistema aggiornati, il rischio di infezione da un semplice clic è basso. Il pericolo principale viene dall'inserimento di credenziali sul sito di phishing o dall'apertura di un allegato malevolo.

Bisogna cambiare tutte le password dopo un clic su un link di phishing?

Se non hai inserito nulla sul sito, un cambio di tutte le tue password non è necessario. Cambia solo la password del servizio imitato dal phishing, per precauzione. Se hai inserito le credenziali, cambia la password del servizio interessato e di ogni altro servizio che usa la stessa password.

Il mio telefono può essere infettato da un link di phishing?

Gli smartphone sono meno vulnerabili dei computer ai drive-by download grazie al sandboxing delle app. Il rischio principale su mobile è la raccolta di credenziali tramite una falsa pagina di accesso. Verifica che nessuna app sconosciuta sia stata installata e avvia una scansione antivirus mobile.

Quanto tempo ha un hacker dopo che ho cliccato?

Le credenziali rubate vengono spesso sfruttate nei minuti successivi all'inserimento, soprattutto per i conti bancari. Per email e social network, l'attaccante può attendere giorni prima di agire. Cambia le tue password il più in fretta possibile: ogni minuto conta.

Come capire se il mio computer è infetto dopo un clic?

Avvia una scansione antivirus completa. Monitora i segnali di infezione: rallentamenti insoliti, pop-up indesiderati, programmi sconosciuti all'avvio, connessioni di rete sospette. Uno strumento come il Task Manager (Windows) o il Monitoraggio Attività (macOS) permette di individuare i processi anomali.

Cosa fare se ho dato il mio numero di carta di credito?

Chiama la tua banca immediatamente per bloccare la carta. Monitora gli estratti conto per almeno 30 giorni. Segnala la frode alle autorità competenti del tuo paese. Se compaiono addebiti fraudolenti, contestali presso la tua banca entro i termini legali previsti (13 mesi in Europa).

Un antivirus basta a proteggermi dopo un clic?

Un antivirus rileva la maggior parte dei malware conosciuti, ma non le pagine di phishing che non scaricano nulla. La protezione si basa su un insieme di misure: antivirus aggiornato, browser aggiornato, 2FA attivato, attenzione ai link. Nessuna soluzione unica copre tutti i rischi.

Come segnalare un'email di phishing?

Inoltra l'email sospetta a signal-spam.fr (per la Francia) o a reportphishing@apwg.org (a livello internazionale). Segnala l'URL del sito di phishing su phishing-initiative.fr o PhishTank. In azienda, usa il pulsante "Segnala phishing" del tuo client email o inoltra al tuo team sicurezza. Non rispondere mai direttamente all'email sospetta.

Glossario

- Drive-by download: tecnica di infezione in cui un malware si scarica e si esegue automaticamente durante la visita di un sito web, senza azione dell'utente.

- 2FA (autenticazione a due fattori): metodo di sicurezza che richiede due prove di identità distinte (password + codice temporaneo) per accedere a un account.

- C2 (Command and Control): server remoto utilizzato da un attaccante per controllare un malware installato su una macchina compromessa.

- EDR (Endpoint Detection and Response): soluzione di sicurezza che monitora i terminali (PC, server) per rilevare e rispondere alle minacce in tempo reale.

- SIM swap: attacco che consiste nel trasferire il numero di telefono di una vittima su una SIM controllata dall'attaccante, per intercettare gli SMS di verifica.

- Threat intelligence: intelligence sulle minacce, database di link e domini malevoli aggiornati continuamente.

Verifica subito un link sospetto: usa il nostro verificatore di URL phishing per analizzare qualsiasi URL contro 4 basi di threat intelligence in pochi secondi.

Guide phishing correlate

- Come riconoscere un'email di phishing nel 2026

- Google Safe Browsing, URLhaus, PhishTank, VirusTotal: come funzionano le basi di threat intelligence (prossimamente)

- Le tendenze phishing 2025-2026: statistiche APWG e nuove tecniche (prossimamente)