Come riconoscere un'email di phishing nel 2026

Di CaptainDNS

Pubblicato il 15 febbraio 2026

- Il 91% dei cyberattacchi inizia con un'email di phishing: impara a riconoscere i 7 segnali che lo smascherano

- Gli attacchi generati dall'IA eliminano gli errori e personalizzano il messaggio: gli indizi visivi non bastano più

- Verifica sempre i link sospetti con uno strumento di analisi URL prima di cliccare

- SPF, DKIM e DMARC bloccano lo spoofing del dominio a monte: configurali in modalità strict

Il 91% dei cyberattacchi mirati inizia con un'email di phishing. Questo dato, tratto dal report Verizon DBIR 2024, non è calato negli ultimi cinque anni. Nel 2026, le campagne di phishing generate dall'intelligenza artificiale rendono il rilevamento ancora più difficile: niente più errori grossolani e layout approssimativi.

Questo articolo ti fornisce gli strumenti per identificare un'email fraudolenta, verificare un link sospetto e implementare le protezioni tecniche che impediscono lo spoofing del tuo dominio. Che tu sia un amministratore di sistema, un responsabile sicurezza o semplicemente attento alla protezione della tua casella di posta, questa guida copre tutto l'essenziale.

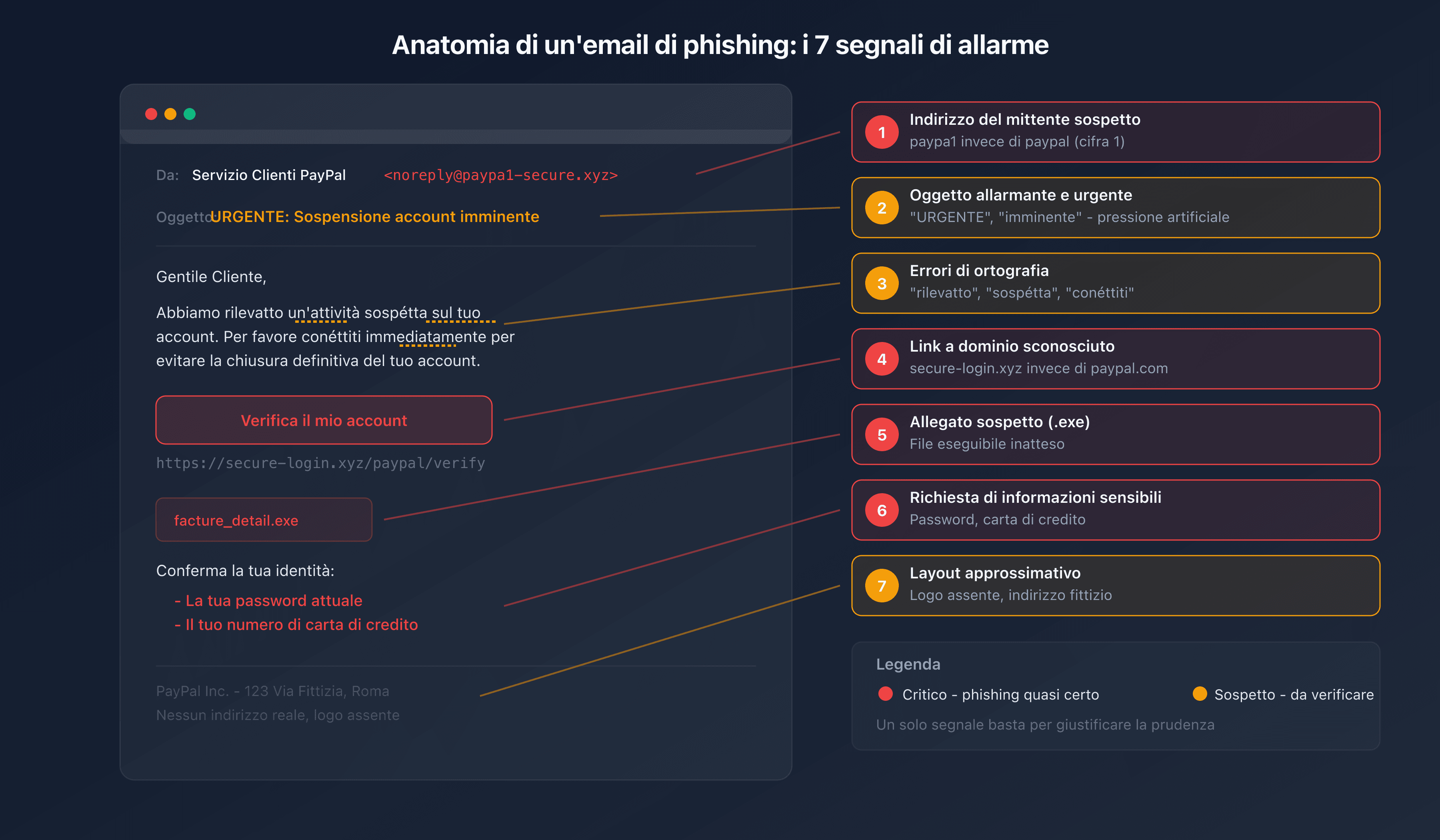

7 segnali d'allarme in un'email di phishing

1. Indirizzo del mittente sospetto

Il primo riflesso: verificare l'indirizzo email reale del mittente, non solo il nome visualizzato. Un'email che mostra "Servizio Clienti PayPal" ma proviene da service@paypa1-secure.xyz è un phishing evidente.

Guarda il dominio dopo la @. Gli attaccanti usano varianti simili: @amaz0n-security.com, @micros0ft-support.net. Il dominio legittimo di un'azienda è sempre lo stesso del suo sito web.

2. Oggetto allarmista o urgenza artificiale

"Il tuo account verrà sospeso entro 24 ore", "Azione richiesta immediatamente", "Pagamento rifiutato, verifica subito". L'urgenza è la tecnica di manipolazione più usata nel phishing. Cortocircuita il tuo pensiero critico e ti spinge a cliccare senza verificare.

Un'azienda legittima non ti minaccia mai di chiusura dell'account via email con un preavviso di poche ore.

3. Errori ortografici e incongruenze

Le campagne di phishing classiche contengono spesso errori grammaticali, traduzioni approssimative o formulazioni insolite. Attenzione però: con l'IA generativa, questo segnale diventa meno affidabile. Le email di phishing moderne sono spesso impeccabili dal punto di vista linguistico.

Cerca piuttosto le incongruenze: un'email dalla tua banca che non menziona il tuo nome, un logo leggermente deformato, un indirizzo postale assente dal piè di pagina.

4. Link e URL sospetti

Prima di cliccare, passa il mouse sul link (senza cliccare). L'URL di destinazione compare in basso nel tuo browser o client email. Se non corrisponde al dominio ufficiale del mittente, è un phishing.

Indizi tipici di un URL malevolo:

- Dominio sconosciuto:

secure-login.xyz/paypalinvece dipaypal.com - Sottodominio ingannevole:

paypal.secure-login.xyz(il vero dominio èsecure-login.xyz) - URL abbreviato senza contesto:

bit.ly/xyz123 - Caratteri insoliti nel dominio (omoglifi)

5. Allegati inattesi

Un file .zip, .exe, .docm o .html che non aspettavi è un segnale d'allarme importante. Gli allegati malevoli sfruttano vulnerabilità nei software o eseguono codice appena vengono aperti.

Diffida anche dei file .svg con JavaScript incorporato e dei .pdf contenenti link di phishing: due vettori in forte crescita dal 2025.

6. Richiesta di informazioni sensibili

Nessuna azienda legittima ti chiederà via email la tua password, il numero della carta di credito o il codice fiscale. Se un'email ti reindirizza a un modulo che richiede queste informazioni, è un phishing.

7. Layout e tono insoliti

Confronta con le email legittime che ricevi abitualmente da quel mittente. Un cambiamento di tono (passaggio improvviso al "Lei", eccessiva formalità), di layout o di logo deve metterti in allerta. Gli attaccanti imitano, ma non riproducono mai perfettamente l'identità visiva di un marchio.

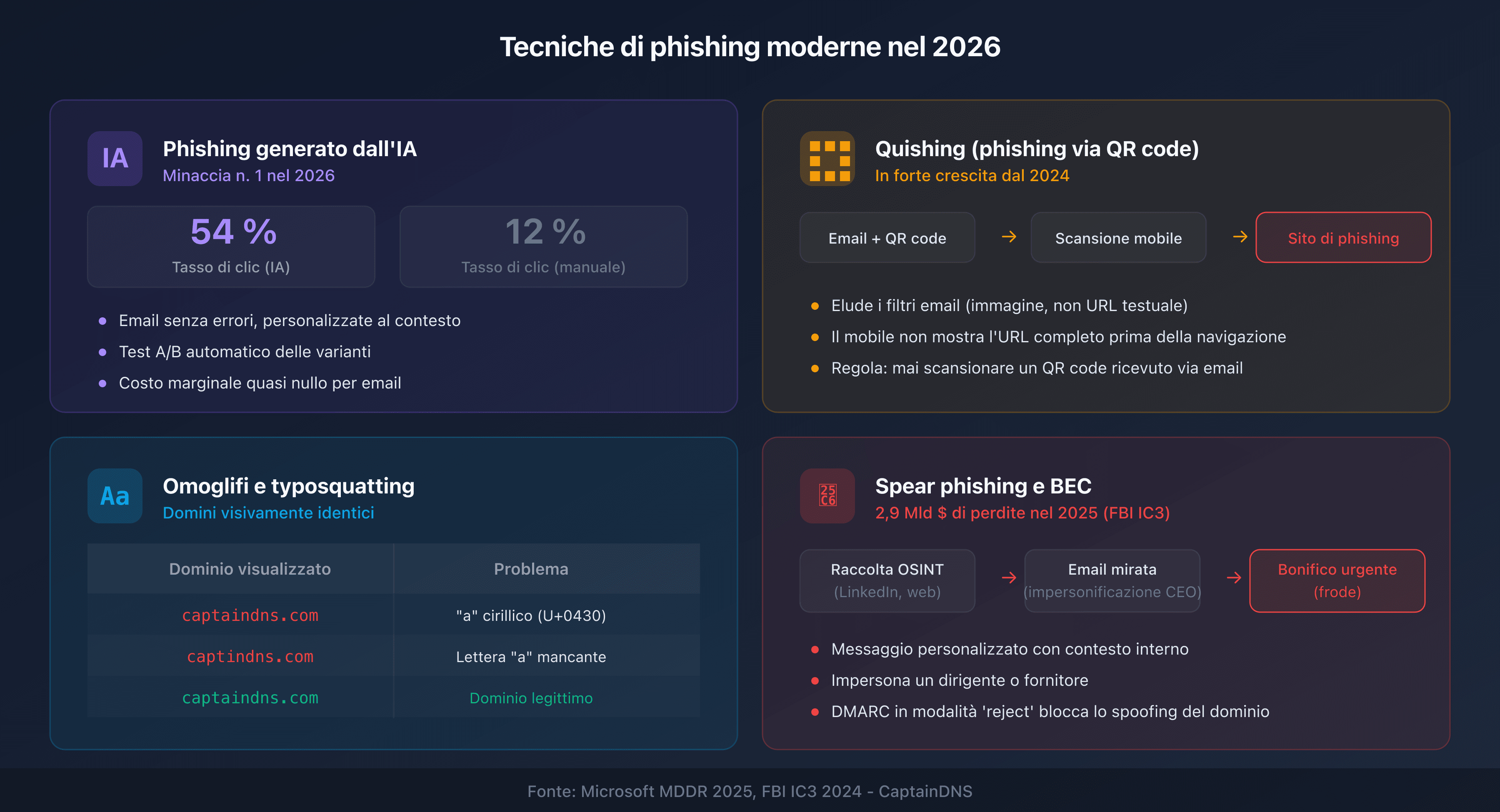

Tecniche di phishing moderne nel 2026

Phishing generato dall'intelligenza artificiale

I grandi modelli di linguaggio (LLM) permettono agli attaccanti di generare email personalizzate, senza errori, adattate al contesto del destinatario. Il report Microsoft MDDR 2025 mostra che le email di phishing generate dall'IA raggiungono un tasso di clic medio del 54%, contro il 12% delle campagne artigianali.

L'IA consente anche un'iterazione rapida: gli attaccanti testano varianti di oggetti, call-to-action e tempistiche, poi mantengono automaticamente le versioni più performanti.

Quishing: il phishing tramite QR code

Il "quishing" (QR code phishing) è in forte crescita dal 2024. L'attaccante inserisce un QR code nell'email al posto di un link cliccabile. Il QR code reindirizza verso un sito di phishing, ma sfugge ai filtri di sicurezza email che analizzano solo gli URL testuali.

Regola semplice: non scansionare mai un QR code ricevuto via email senza verificarne l'origine.

Omoglifi e typosquatting

Gli attacchi con omoglifi sfruttano caratteri Unicode visivamente identici alle lettere latine. Ad esempio, il cirillico "а" (U+0430) assomiglia al latino "a" (U+0061). Un dominio come cаptaindns.com (con una "а" cirillica) è visivamente indistinguibile da captaindns.com.

Il typosquatting sfrutta errori di battitura comuni: captindns.com, captaindnss.com. Questi domini ospitano copie conformi del sito legittimo per raccogliere le tue credenziali.

Spear phishing e BEC (Business Email Compromise)

Lo spear phishing prende di mira individui specifici con informazioni personali raccolte da fonti aperte (LinkedIn, social network, organigrammi aziendali). Il BEC va oltre: l'attaccante si spaccia per un dirigente o un fornitore e richiede un bonifico urgente.

Nel 2025, le perdite legate al BEC superano 2,9 miliardi di dollari secondo l'FBI IC3. L'autenticazione email (SPF/DKIM/DMARC) è la prima linea di difesa contro questi attacchi.

Come verificare se un link è pericoloso?

Passare il mouse sul link (hover)

Su computer, passa il mouse sul link senza cliccare. L'URL reale compare in basso a sinistra nel browser. Confronta il dominio visualizzato con il dominio ufficiale del mittente. Su mobile, tieni premuto il dito sul link per visualizzare l'URL di destinazione.

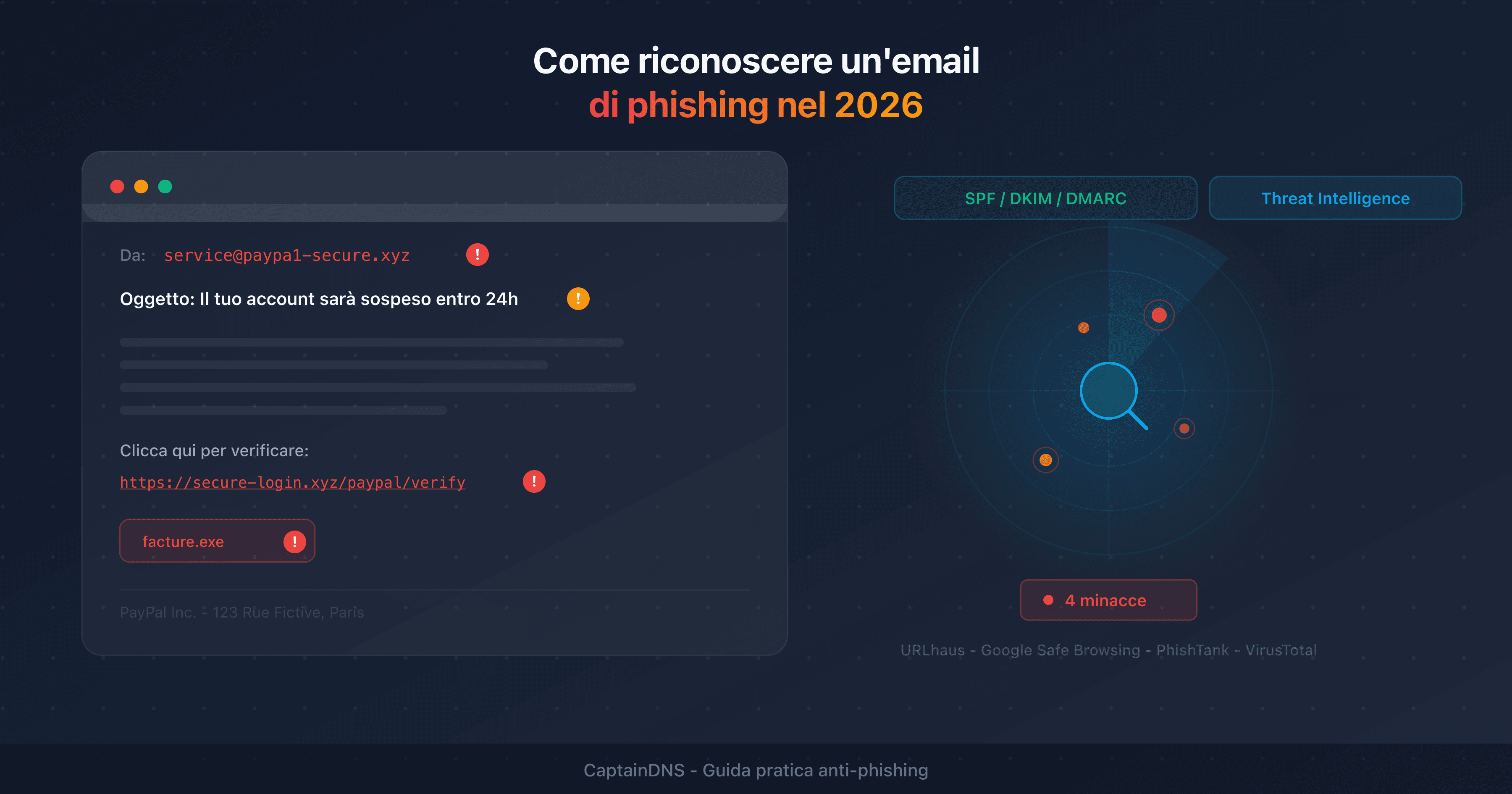

Utilizzare uno strumento di verifica URL

Per una verifica approfondita, utilizza uno scanner di URL che interroga più database di threat intelligence contemporaneamente. Un buon verificatore confronta l'URL sospetto con diverse fonti: URLhaus (abuse.ch), Google Safe Browsing, PhishTank e VirusTotal.

Il risultato indica un verdetto (clean, suspect o malevolo), un punteggio di rischio e i dettagli di ciascuna fonte. È più affidabile di un semplice antivirus locale perché i database di threat intelligence vengono aggiornati in tempo reale.

Analizzare gli header email

Gli header email contengono le informazioni tecniche di instradamento del messaggio. Rivelano il vero server di invio, i risultati di autenticazione SPF/DKIM/DMARC e il percorso compiuto dal messaggio.

Per analizzarli, utilizza un analizzatore di header email. Cerca i campi Authentication-Results: un fallimento SPF o DKIM, o un DMARC in fail, conferma che il mittente sta falsificando un dominio.

Come SPF, DKIM e DMARC proteggono dal phishing?

L'autenticazione email è il fondamento tecnico della lotta anti-phishing. Tre protocolli complementari impediscono lo spoofing del tuo dominio:

SPF (Sender Policy Framework) dichiara quali server sono autorizzati a inviare email per il tuo dominio. Un server non autorizzato fallisce la verifica SPF.

DKIM (DomainKeys Identified Mail) firma crittograficamente ogni email. Il destinatario verifica la firma: qualsiasi modifica del messaggio in transito viene rilevata.

DMARC (Domain-based Message Authentication, Reporting and Conformance) collega SPF e DKIM al tuo dominio e definisce la policy da applicare in caso di fallimento: none (monitorare), quarantine (spam) o reject (bloccare).

Con una policy DMARC in reject, un attaccante non può inviare email falsificando il tuo dominio: il messaggio viene rifiutato prima di raggiungere il destinatario. Verifica la configurazione del tuo dominio con il nostro verificatore DMARC.

Piano d'azione di fronte a un'email sospetta

-

Non cliccare su nulla: né link, né allegati, né pulsanti. Se hai un dubbio, è probabilmente un phishing.

-

Verifica il mittente: controlla l'indirizzo email reale (non il nome visualizzato), il dominio e gli header se necessario.

-

Scansiona il link: copia l'URL (clic destro > copia indirizzo link) e incollalo in uno strumento di verifica. Non visitarlo direttamente.

-

Segnala: inoltra l'email sospetta al tuo team di sicurezza o alla piattaforma di segnalazione del tuo Paese (CERT-AGID e Polizia Postale in Italia).

-

Elimina: dopo la segnalazione, elimina l'email. Non lasciarla nella posta in arrivo dove potresti cliccarci per errore in seguito.

FAQ

Quali sono i 5 segnali più comuni di un'email di phishing?

I cinque segnali più affidabili: un indirizzo del mittente che non corrisponde al dominio ufficiale, un tono allarmista o un'urgenza artificiale, link che puntano a domini sconosciuti, una richiesta di informazioni sensibili (password, carta di credito) e allegati inattesi. Verifica sempre l'URL reale prima di cliccare.

Si può essere hackerati semplicemente aprendo un'email?

L'apertura di un'email in testo semplice generalmente non è sufficiente a compromettere il tuo dispositivo. Il pericolo viene dal clic su un link malevolo o dall'apertura di un allegato infetto. Alcune email HTML possono caricare immagini di tracking, ma i client email moderni bloccano questo caricamento di default.

Come l'IA rende le email di phishing più difficili da rilevare?

I modelli di linguaggio (LLM) generano email senza errori, personalizzate sul contesto del destinatario, con un tono naturale. Eliminano gli indizi classici (errori, traduzioni approssimative) e permettono la personalizzazione di massa. I tassi di clic delle campagne IA raggiungono il 54% contro il 12% delle campagne artigianali (fonte: Microsoft MDDR 2025).

Come verificare se un link è pericoloso prima di cliccare?

Passa il mouse sul link per visualizzare l'URL reale, poi verifica che il dominio corrisponda al mittente legittimo. Per un'analisi approfondita, copia l'URL e incollalo in uno strumento di verifica che interroga più database di threat intelligence (URLhaus, Google Safe Browsing, PhishTank, VirusTotal).

Qual è la differenza tra phishing e spear phishing?

Il phishing classico prende di mira migliaia di persone con lo stesso messaggio generico. Lo spear phishing prende di mira un individuo specifico con un messaggio personalizzato basato su informazioni raccolte da fonti aperte (LinkedIn, organigramma, pubblicazioni). Lo spear phishing è più raro ma molto più efficace.

Come SPF, DKIM e DMARC proteggono dal phishing?

SPF dichiara i server autorizzati a inviare per il tuo dominio. DKIM firma crittograficamente i messaggi. DMARC collega i due e definisce la policy in caso di fallimento (rifiutare, quarantena, monitorare). Con DMARC in modalità "reject", un attaccante non può inviare email falsificando il tuo dominio.

Cos'è il quishing (phishing tramite QR code)?

Il quishing inserisce un QR code in un'email al posto di un link cliccabile. Quando scansioni il QR code con il telefono, ti reindirizza verso un sito di phishing. Questa tecnica aggira i filtri di sicurezza email che non analizzano il contenuto delle immagini. Non scansionare mai un QR code ricevuto via email senza verificare il mittente.

Come segnalare un'email di phishing in Italia?

Segnala l'email sospetta al CERT-AGID (Computer Emergency Response Team dell'Agenzia per l'Italia Digitale) o alla Polizia Postale tramite il portale commissariatodips.it. In azienda, inoltra l'email al tuo team di sicurezza tramite il canale dedicato. Non rispondere mai direttamente all'email sospetta.

Glossario

- Phishing: tecnica di ingegneria sociale che consiste nell'imitare un mittente legittimo per rubare credenziali o dati sensibili.

- Spear phishing: variante mirata del phishing che utilizza informazioni personali della vittima.

- BEC (Business Email Compromise): attacco tramite spoofing dell'identità di un dirigente o fornitore per ottenere un bonifico.

- Quishing: phishing tramite QR code inserito in un'email o un documento.

- Omoglifo: carattere Unicode visivamente identico a una lettera latina, utilizzato per creare domini ingannevoli.

- Typosquatting: registrazione di domini simili a un dominio legittimo sfruttando errori di battitura comuni.

- SPF: protocollo che dichiara i server autorizzati a inviare email per un dominio.

- DKIM: protocollo di firma crittografica delle email.

- DMARC: protocollo che collega SPF e DKIM con una policy di gestione dei fallimenti.

- Threat intelligence: intelligence sulle minacce, database di link e domini malevoli.

Verifica subito un link sospetto: utilizza il nostro verificatore di URL phishing per analizzare qualsiasi URL contro 4 database di threat intelligence in pochi secondi.

Guide phishing correlate

- Cosa fare se hai cliccato su un link di phishing

- Google Safe Browsing, URLhaus, PhishTank, VirusTotal: come funzionano i database di threat intelligence (prossimamente)

- Le tendenze phishing 2025-2026: statistiche APWG e nuove tecniche (prossimamente)