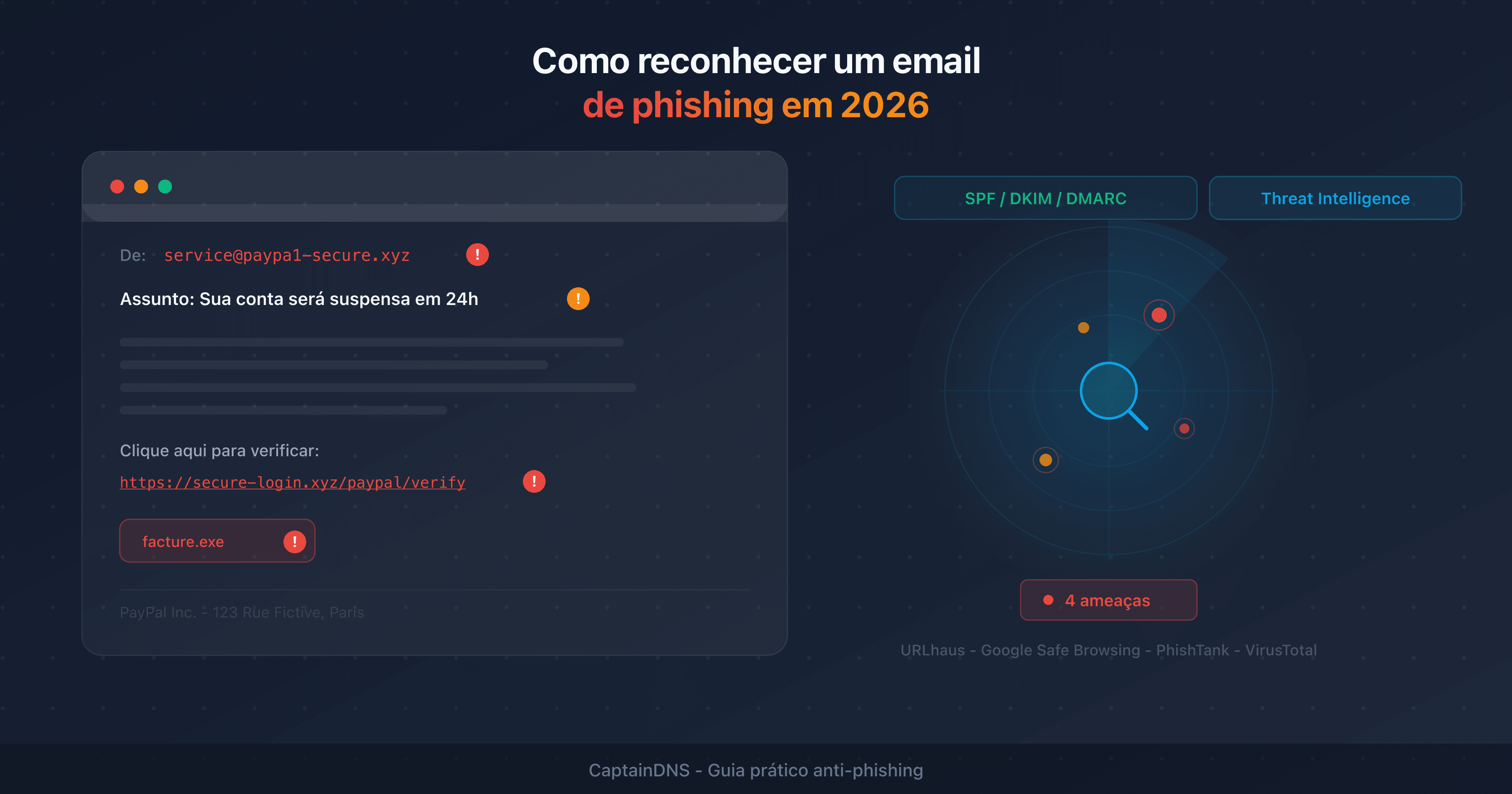

Como reconhecer um e-mail de phishing em 2026

Por CaptainDNS

Publicado em 15 de fevereiro de 2026

- 91% dos ciberataques começam por um e-mail de phishing: aprenda os 7 sinais que o denunciam

- Os ataques gerados por IA eliminam os erros e personalizam a mensagem: os indícios visuais já não bastam

- Verifique sistematicamente os links suspeitos com uma ferramenta de verificação de URL antes de clicar

- SPF, DKIM e DMARC bloqueiam a falsificação de domínio na origem: configure-os em modo estrito

91% dos ciberataques direcionados começam por um e-mail de phishing. Esse número, do relatório Verizon DBIR 2024, não diminuiu nos últimos cinco anos. Em 2026, as campanhas de phishing geradas por inteligência artificial tornam a detecção ainda mais difícil: acabaram os erros grosseiros e os layouts improvisados.

Este artigo dá a você as chaves para identificar um e-mail fraudulento, verificar um link suspeito e implementar as proteções técnicas que impedem a falsificação do seu domínio. Seja você administrador de sistemas, responsável por segurança ou simplesmente preocupado em proteger sua caixa de entrada, este guia cobre o essencial.

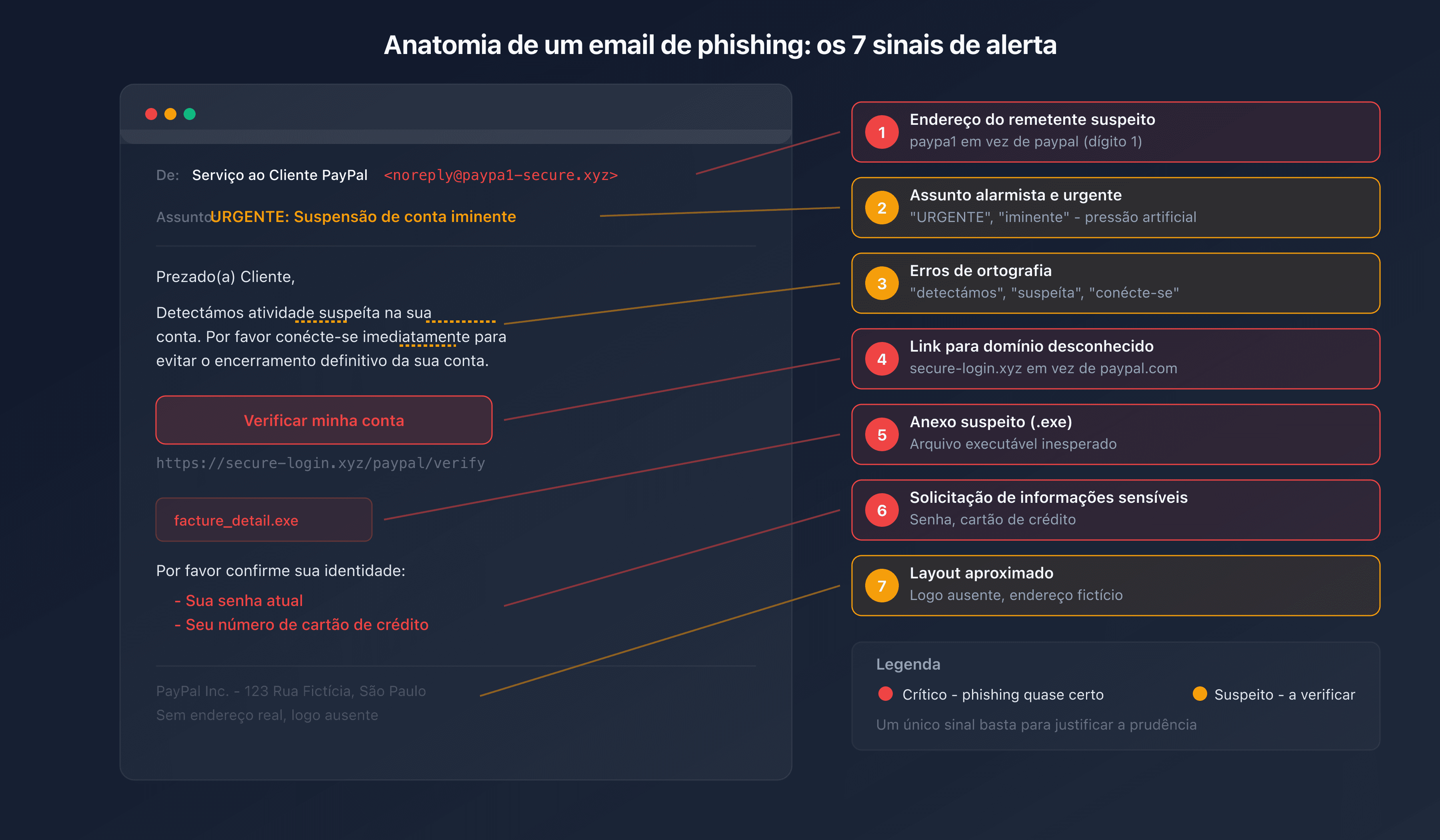

7 sinais de alerta em um e-mail de phishing

1. Endereço do remetente suspeito

O primeiro reflexo: verificar o endereço de e-mail real do remetente, não apenas o nome exibido. Um e-mail que mostra "Atendimento ao Cliente PayPal" mas vem de service@paypa1-secure.xyz é um phishing evidente.

Observe o domínio após o @. Os atacantes usam variantes similares: @amaz0n-security.com, @micros0ft-support.net. O domínio legítimo de uma empresa é sempre o mesmo do seu site.

2. Assunto alarmista ou urgência artificial

"Sua conta será suspensa em 24h", "Ação necessária imediatamente", "Pagamento recusado, verifique agora". A urgência é a técnica de manipulação mais usada em phishing. Ela neutraliza seu raciocínio crítico e leva você a clicar sem verificar.

Uma empresa legítima nunca ameaça fechar sua conta por e-mail com prazo de poucas horas.

3. Erros de ortografia e incoerências

As campanhas de phishing clássicas costumam conter erros de gramática, traduções aproximadas ou formulações incomuns. Porém, atenção: com a IA generativa, esse sinal se torna menos confiável. Os e-mails de phishing modernos costumam ser impecáveis do ponto de vista linguístico.

Procure antes as incoerências: um e-mail do seu banco que não menciona seu nome, um logotipo levemente deformado, um endereço postal ausente no rodapé.

4. Links e URLs duvidosos

Antes de clicar, passe o mouse sobre o link (sem clicar). A URL de destino aparece na parte inferior do seu navegador ou cliente de e-mail. Se ela não corresponde ao domínio oficial do remetente, é phishing.

Indícios típicos de uma URL maliciosa:

- Domínio desconhecido:

secure-login.xyz/paypalem vez depaypal.com - Subdomínio enganoso:

paypal.secure-login.xyz(o domínio real ésecure-login.xyz) - URL encurtada sem contexto:

bit.ly/xyz123 - Caracteres incomuns no domínio (homóglifos)

5. Anexos inesperados

Um arquivo .zip, .exe, .docm ou .html que você não esperava é um sinal de alerta importante. Os anexos maliciosos exploram vulnerabilidades em softwares ou executam código assim que são abertos.

Desconfie também de arquivos .svg com JavaScript embutido e de .pdf contendo links de phishing, dois vetores em forte alta desde 2025.

6. Solicitação de informações sensíveis

Nenhuma empresa legítima pedirá por e-mail sua senha, número do cartão de crédito ou CPF. Se um e-mail redireciona você a um formulário pedindo essas informações, é phishing.

7. Layout e tom incomuns

Compare com os e-mails legítimos que você costuma receber desse remetente. Uma mudança de tom (tutear repentino, formalidade excessiva), de layout ou de logotipo deve alertar você. Os atacantes imitam, mas nunca reproduzem perfeitamente a identidade visual de uma marca.

Técnicas de phishing modernas em 2026

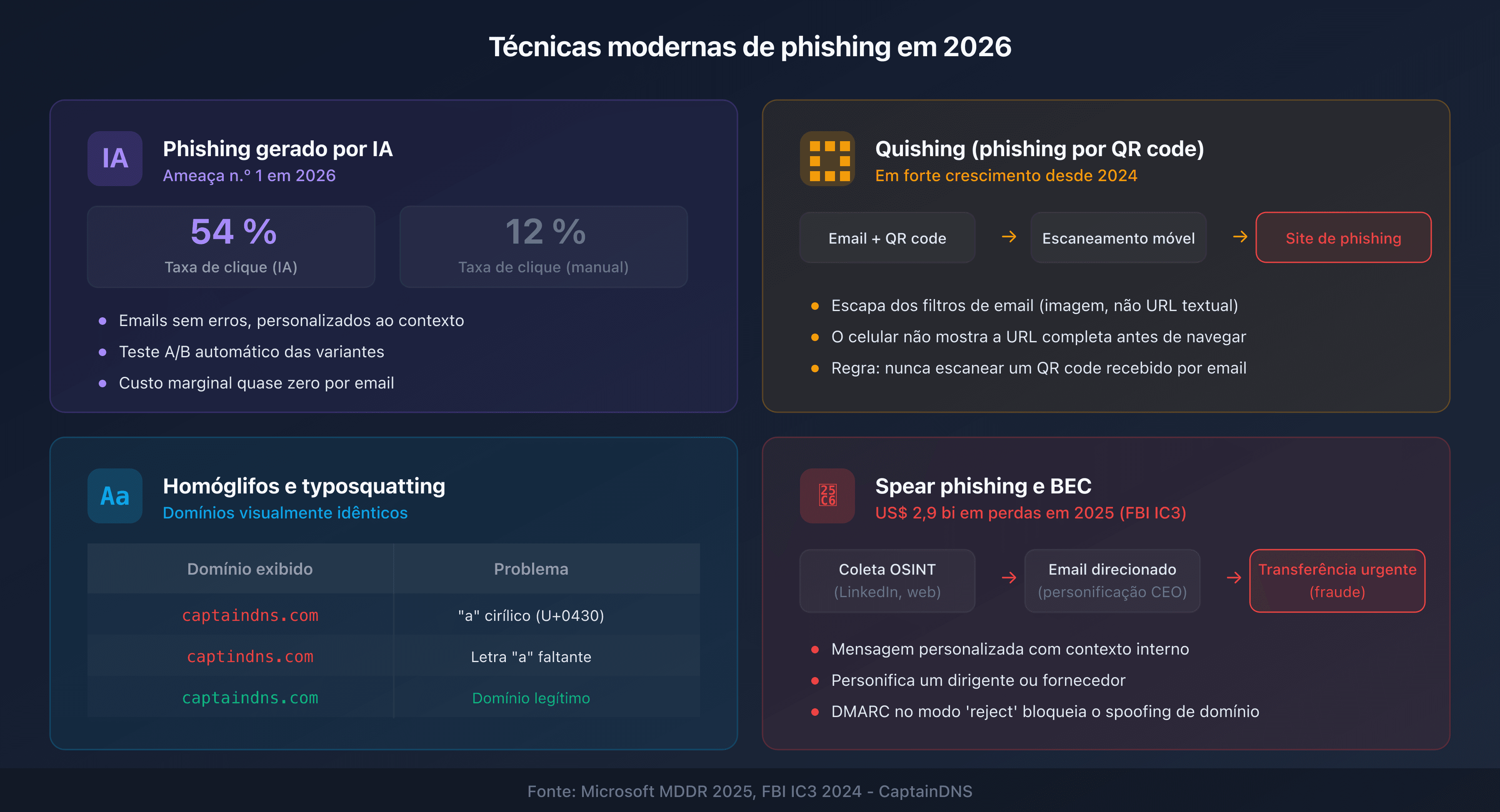

Phishing gerado por inteligência artificial

Os grandes modelos de linguagem (LLM) permitem que os atacantes gerem e-mails personalizados, sem erros, adaptados ao contexto do destinatário. O relatório Microsoft MDDR 2025 mostra que os e-mails de phishing gerados por IA atingem uma taxa de clique média de 54%, contra 12% para as campanhas artesanais.

A IA também permite iteração rápida: os atacantes testam variantes de assuntos, call-to-action e timing, depois mantêm automaticamente as versões mais eficazes.

Quishing: o phishing por QR code

O "quishing" (QR code phishing) está em forte crescimento desde 2024. O atacante insere um QR code no e-mail em vez de um link clicável. O QR code redireciona para um site de phishing, mas escapa dos filtros de segurança de e-mail que analisam apenas URLs em texto.

Regra simples: nunca escaneie um QR code recebido por e-mail sem verificar a origem.

Homóglifos e typosquatting

Os ataques por homóglifos exploram caracteres Unicode visualmente idênticos às letras latinas. Por exemplo, o cirílico "а" (U+0430) se parece com o latim "a" (U+0061). Um domínio como cаptaindns.com (com um "а" cirílico) é visualmente indistinguível de captaindns.com.

O typosquatting usa erros de digitação comuns: captindns.com, captaindnss.com. Esses domínios hospedam cópias idênticas do site legítimo para coletar suas credenciais.

Spear phishing e BEC (Business Email Compromise)

O spear phishing visa indivíduos específicos com informações pessoais coletadas em fontes abertas (LinkedIn, redes sociais, organograma da empresa). O BEC vai além: o atacante se passa por um dirigente ou fornecedor e solicita uma transferência urgente.

Em 2025, as perdas ligadas ao BEC ultrapassam 2,9 bilhões de dólares segundo o FBI IC3. A autenticação de e-mail (SPF/DKIM/DMARC) é a primeira linha de defesa contra esses ataques.

Como verificar se um link é perigoso?

Passar o mouse sobre o link (hover)

No computador, passe o mouse sobre o link sem clicar. A URL real aparece no canto inferior esquerdo do seu navegador. Compare o domínio exibido com o domínio oficial do remetente. No celular, mantenha o dedo pressionado sobre o link para exibir a URL de destino.

Usar uma ferramenta de verificação de URL

Para uma verificação aprofundada, use um scanner de URL que consulta várias bases de threat intelligence simultaneamente. Um bom verificador compara a URL suspeita com várias fontes: URLhaus (abuse.ch), Google Safe Browsing, PhishTank e VirusTotal.

O resultado indica um veredito (limpo, suspeito ou malicioso), uma pontuação de risco e os detalhes de cada fonte. É mais confiável que um simples antivírus local, pois as bases de threat intelligence são atualizadas em tempo real.

Analisar os cabeçalhos do e-mail

Os cabeçalhos do e-mail (headers) contêm as informações técnicas de roteamento da mensagem. Eles revelam o verdadeiro servidor de envio, os resultados de autenticação SPF/DKIM/DMARC e o caminho percorrido pela mensagem.

Para analisá-los, use um analisador de cabeçalhos de e-mail. Procure os campos Authentication-Results: uma falha SPF ou DKIM, ou um DMARC em fail, confirma que o remetente está falsificando um domínio.

Como SPF, DKIM e DMARC protegem contra o phishing?

A autenticação de e-mail é a base técnica do combate ao phishing. Três protocolos complementares impedem a falsificação do seu domínio:

SPF (Sender Policy Framework) declara quais servidores estão autorizados a enviar e-mails pelo seu domínio. Um servidor não autorizado falha na verificação SPF.

DKIM (DomainKeys Identified Mail) assina criptograficamente cada e-mail. O destinatário verifica a assinatura: qualquer modificação da mensagem em trânsito é detectada.

DMARC (Domain-based Message Authentication, Reporting and Conformance) une SPF e DKIM ao seu domínio e define a política a aplicar em caso de falha: none (monitorar), quarantine (spam) ou reject (bloquear).

Com uma política DMARC em reject, um atacante não consegue enviar e-mail falsificando seu domínio: a mensagem é rejeitada antes de chegar ao destinatário. Verifique a configuração do seu domínio com nosso verificador DMARC.

Plano de ação diante de um e-mail suspeito

-

Não clique em nada: nem link, nem anexo, nem botão. Se você tem dúvida, provavelmente é phishing.

-

Verifique o remetente: confira o endereço de e-mail real (não o nome exibido), o domínio e os cabeçalhos se necessário.

-

Escaneie o link: copie a URL (clique com botão direito > copiar endereço do link) e cole em uma ferramenta de verificação. Não a acesse diretamente.

-

Denuncie: encaminhe o e-mail suspeito à sua equipe de segurança ou à plataforma de denúncia do seu país (CERT.br no Brasil, CNCS.pt em Portugal).

-

Exclua: após a denúncia, exclua o e-mail. Não o deixe na sua caixa de entrada, onde você pode clicar nele por engano depois.

FAQ

Quais são os 5 sinais mais comuns de um e-mail de phishing?

Os cinco sinais mais confiáveis: um endereço de remetente que não corresponde ao domínio oficial, um tom alarmista ou urgência artificial, links apontando para domínios desconhecidos, uma solicitação de informações sensíveis (senha, cartão de crédito) e anexos inesperados. Verifique sempre a URL real antes de clicar.

É possível ser hackeado apenas abrindo um e-mail?

A abertura de um e-mail em texto simples geralmente não é suficiente para comprometer seu dispositivo. O perigo vem do clique em um link malicioso ou da abertura de um anexo infectado. Alguns e-mails HTML podem carregar imagens de rastreamento, mas os clientes de e-mail modernos bloqueiam esse carregamento por padrão.

Como a IA torna os e-mails de phishing mais difíceis de detectar?

Os modelos de linguagem (LLM) geram e-mails sem erros, personalizados ao contexto do destinatário, com tom natural. Eles eliminam os indícios clássicos (erros, traduções aproximadas) e permitem a personalização em massa. As taxas de clique das campanhas com IA atingem 54%, contra 12% para as campanhas artesanais (fonte: Microsoft MDDR 2025).

Como verificar se um link é perigoso antes de clicar?

Passe o mouse sobre o link para exibir a URL real, depois verifique se o domínio corresponde ao remetente legítimo. Para uma análise aprofundada, copie a URL e cole em uma ferramenta de verificação que consulta várias bases de threat intelligence (URLhaus, Google Safe Browsing, PhishTank, VirusTotal).

Qual é a diferença entre phishing e spear phishing?

O phishing clássico visa milhares de pessoas com a mesma mensagem genérica. O spear phishing visa um indivíduo específico com uma mensagem personalizada baseada em informações coletadas em fontes abertas (LinkedIn, organograma, publicações). O spear phishing é mais raro, mas muito mais eficaz.

Como SPF, DKIM e DMARC protegem contra o phishing?

SPF declara os servidores autorizados a enviar pelo seu domínio. DKIM assina criptograficamente as mensagens. DMARC une os dois e define a política em caso de falha (rejeitar, quarentena, monitorar). Com DMARC em modo "reject", um atacante não consegue enviar e-mail falsificando seu domínio.

O que é quishing (phishing por QR code)?

O quishing insere um QR code em um e-mail em vez de um link clicável. Quando você escaneia o QR code com seu celular, ele redireciona para um site de phishing. Essa técnica contorna os filtros de segurança de e-mail que não analisam o conteúdo das imagens. Nunca escaneie um QR code recebido por e-mail sem verificar o remetente.

Como denunciar um e-mail de phishing no Brasil?

Encaminhe o e-mail suspeito ao CERT.br (cert@cert.br), o centro de resposta a incidentes de segurança brasileiro. Você também pode denunciar sites de phishing pelo SaferNet Brasil (safernet.org.br). Na empresa, encaminhe o e-mail à sua equipe de segurança pelo canal dedicado. Nunca responda diretamente ao e-mail suspeito.

Glossário

- Phishing: técnica de engenharia social que consiste em imitar um remetente legítimo para roubar credenciais ou dados sensíveis.

- Spear phishing: variante direcionada do phishing que utiliza informações pessoais da vítima.

- BEC (Business Email Compromise): ataque por falsificação de identidade de um dirigente ou fornecedor para obter uma transferência bancária.

- Quishing: phishing por QR code inserido em um e-mail ou documento.

- Homóglifo: caractere Unicode visualmente idêntico a uma letra latina, usado para criar domínios enganosos.

- Typosquatting: registro de domínios semelhantes a um domínio legítimo explorando erros de digitação comuns.

- SPF: protocolo que declara os servidores autorizados a enviar e-mails por um domínio.

- DKIM: protocolo de assinatura criptográfica de e-mails.

- DMARC: protocolo que une SPF e DKIM com uma política de tratamento de falhas.

- Threat intelligence: inteligência sobre ameaças, bases de dados de links e domínios maliciosos.

Verifique um link suspeito agora: use nosso verificador de URL de phishing para analisar qualquer URL contra 4 bases de threat intelligence em poucos segundos.

Guias de phishing relacionados

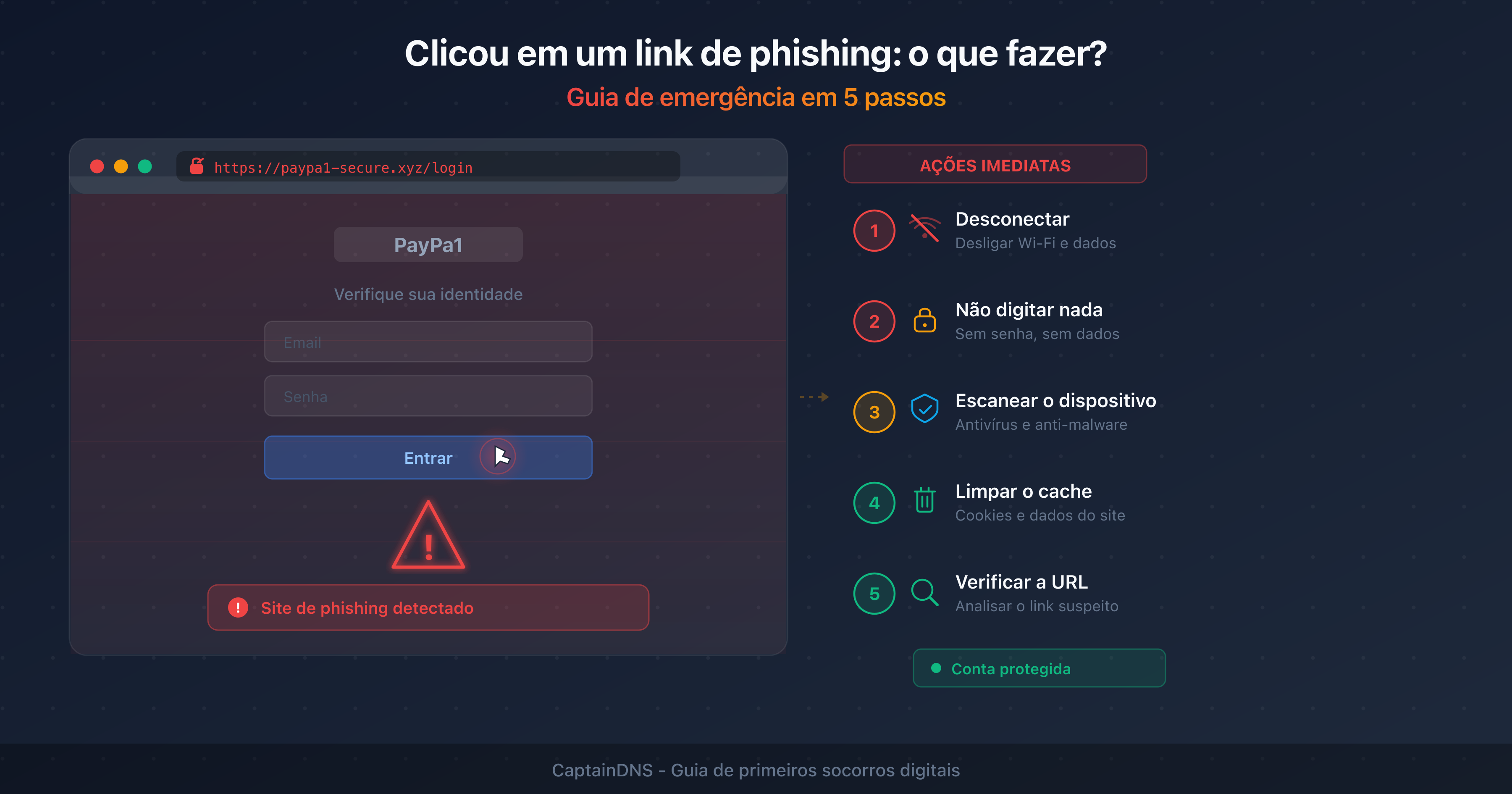

- O que fazer se você clicou em um link de phishing

- Google Safe Browsing, URLhaus, PhishTank, VirusTotal: como funcionam as bases de threat intelligence (em breve)

- As tendências de phishing 2025-2026: estatísticas APWG e novas técnicas (em breve)