Phishing-E-Mails erkennen: der vollständige Leitfaden für 2026

Von CaptainDNS

Veröffentlicht am 15. Februar 2026

- 91 % aller Cyberangriffe beginnen mit einer Phishing-E-Mail: lerne die 7 Warnsignale kennen

- KI-generierte Angriffe eliminieren Tippfehler und personalisieren die Nachricht: visuelle Hinweise allein reichen nicht mehr aus

- Prüfe verdächtige Links systematisch mit einem URL-Prüftool, bevor du klickst

- SPF, DKIM und DMARC blockieren Domain-Spoofing im Vorfeld: konfiguriere sie im strikten Modus

91 % aller gezielten Cyberangriffe beginnen mit einer Phishing-E-Mail. Diese Zahl aus dem Verizon DBIR 2024 ist seit fünf Jahren unverändert. Im Jahr 2026 machen KI-generierte Phishing-Kampagnen die Erkennung noch schwieriger: Grobe Fehler und schlechtes Layout gehören der Vergangenheit an.

Dieser Artikel gibt dir die Werkzeuge an die Hand, um betrügerische E-Mails zu erkennen, verdächtige Links zu überprüfen und die technischen Schutzmaßnahmen einzurichten, die das Spoofing deiner Domain verhindern. Ob du Systemadministrator, Sicherheitsverantwortlicher oder einfach jemand bist, der sein Postfach schützen möchte: dieser Leitfaden deckt alles Wesentliche ab.

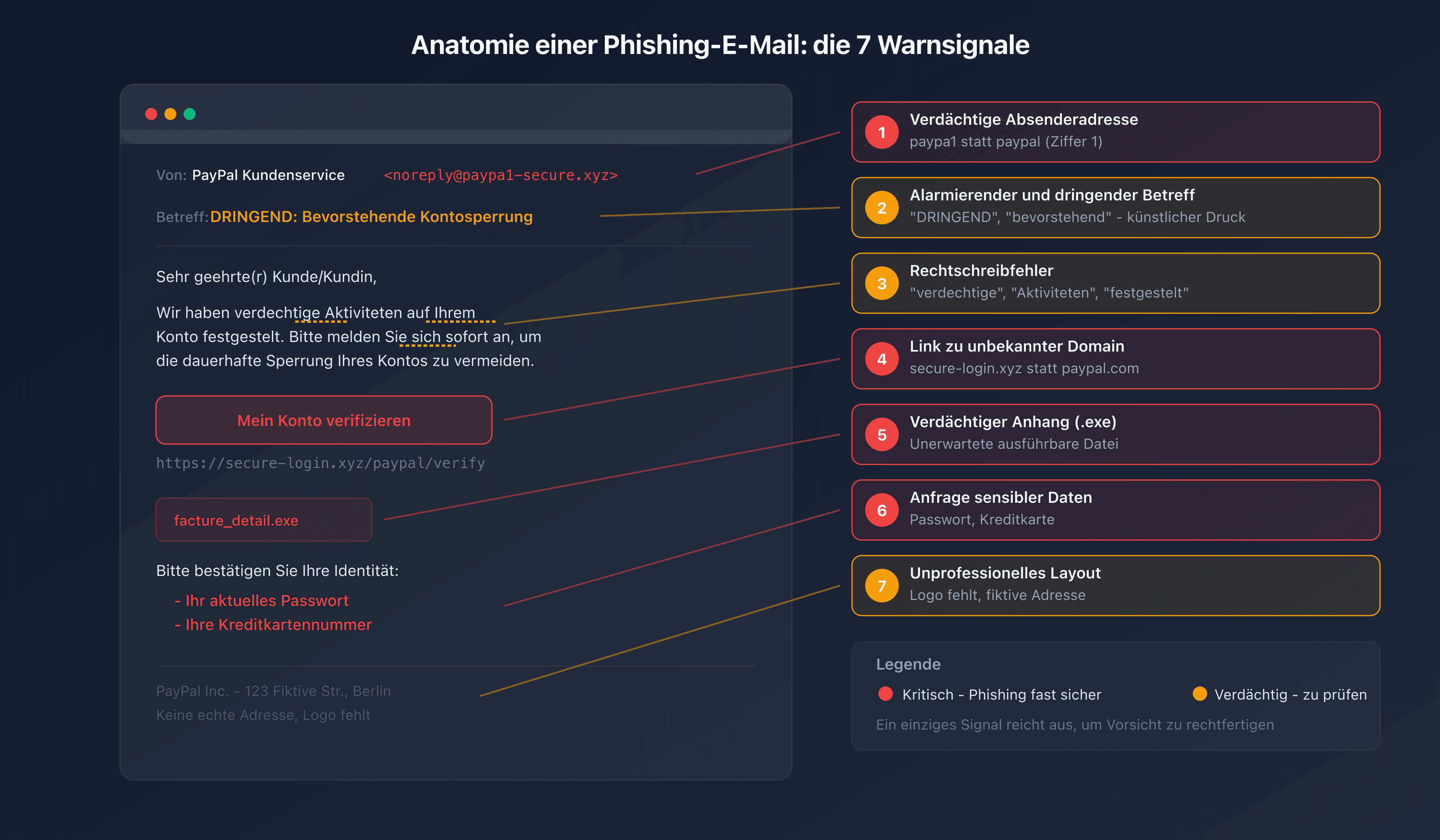

7 Warnsignale in einer Phishing-E-Mail

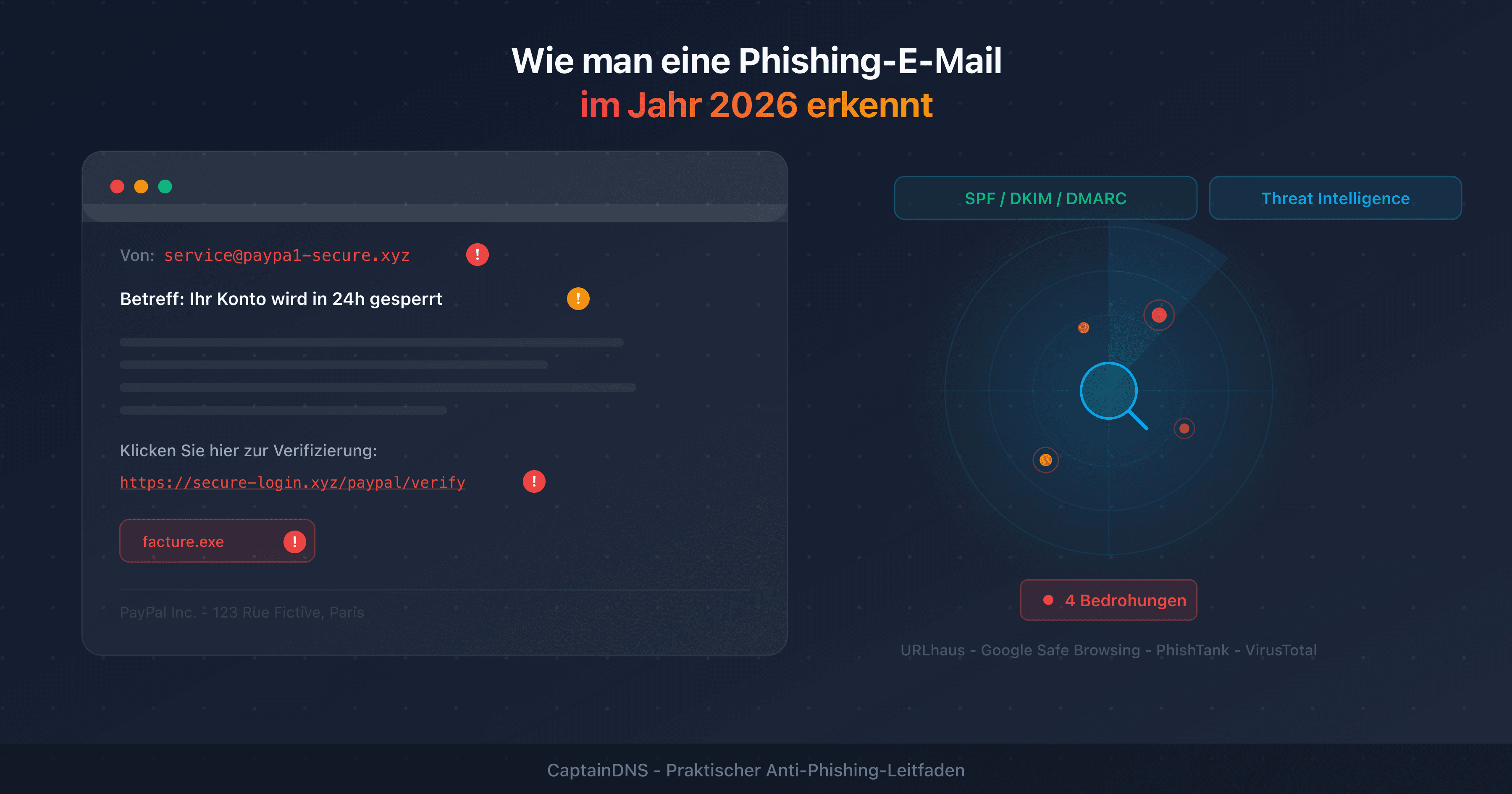

1. Verdächtige Absenderadresse

Der erste Reflex: Prüfe die tatsächliche E-Mail-Adresse des Absenders, nicht nur den angezeigten Namen. Eine E-Mail, die "PayPal Kundenservice" anzeigt, aber von service@paypa1-secure.xyz stammt, ist ein offensichtlicher Phishing-Versuch.

Schau dir die Domain nach dem @ an. Angreifer verwenden ähnlich klingende Varianten: @amaz0n-security.com, @micros0ft-support.net. Die echte Domain eines Unternehmens ist immer die gleiche wie die seiner Website.

2. Alarmierender Betreff oder künstliche Dringlichkeit

"Dein Konto wird in 24 Stunden gesperrt", "Sofortige Aktion erforderlich", "Zahlung abgelehnt, jetzt überprüfen". Dringlichkeit ist die am häufigsten eingesetzte Manipulationstechnik beim Phishing. Sie umgeht dein kritisches Denken und verleitet dich zum Klicken ohne vorherige Prüfung.

Ein seriöses Unternehmen droht dir niemals per E-Mail mit der Schließung deines Kontos innerhalb weniger Stunden.

3. Rechtschreibfehler und Unstimmigkeiten

Klassische Phishing-Kampagnen enthalten häufig Grammatikfehler, ungenaue Übersetzungen oder ungewöhnliche Formulierungen. Achtung: Mit generativer KI wird dieses Signal immer unzuverlässiger. Moderne Phishing-E-Mails sind sprachlich oft einwandfrei.

Achte stattdessen auf Unstimmigkeiten: eine E-Mail von deiner Bank, die deinen Namen nicht erwähnt, ein leicht verzerrtes Logo, eine fehlende Postadresse in der Fußzeile.

4. Zweifelhafte Links und URLs

Bevor du klickst, fahre mit der Maus über den Link (ohne zu klicken). Die Ziel-URL wird unten in deinem Browser oder Mail-Client angezeigt. Wenn sie nicht zur offiziellen Domain des Absenders passt, ist es Phishing.

Typische Merkmale einer schädlichen URL:

- Unbekannte Domain:

secure-login.xyz/paypalstattpaypal.com - Täuschende Subdomain:

paypal.secure-login.xyz(die echte Domain istsecure-login.xyz) - Gekürzte URL ohne Kontext:

bit.ly/xyz123 - Ungewöhnliche Zeichen in der Domain (Homoglyphen)

5. Unerwartete Anhänge

Eine .zip-, .exe-, .docm- oder .html-Datei, die du nicht erwartet hast, ist ein deutliches Warnsignal. Schädliche Anhänge nutzen Schwachstellen in Software aus oder führen beim Öffnen sofort Code aus.

Sei auch vorsichtig bei .svg-Dateien mit eingebettetem JavaScript und .pdf-Dateien mit Phishing-Links, zwei Angriffsvektoren, die seit 2025 stark zunehmen.

6. Abfrage sensibler Daten

Kein seriöses Unternehmen wird dich per E-Mail nach deinem Passwort, deiner Kreditkartennummer oder deiner Sozialversicherungsnummer fragen. Wenn eine E-Mail dich auf ein Formular weiterleitet, das solche Daten abfragt, ist es Phishing.

7. Ungewöhnliches Layout und Tonfall

Vergleiche mit den legitimen E-Mails, die du normalerweise von diesem Absender erhältst. Ein Wechsel im Tonfall (plötzliches Duzen oder übertriebene Förmlichkeit), im Layout oder beim Logo sollte dich stutzig machen. Angreifer imitieren, reproduzieren aber niemals perfekt die visuelle Identität einer Marke.

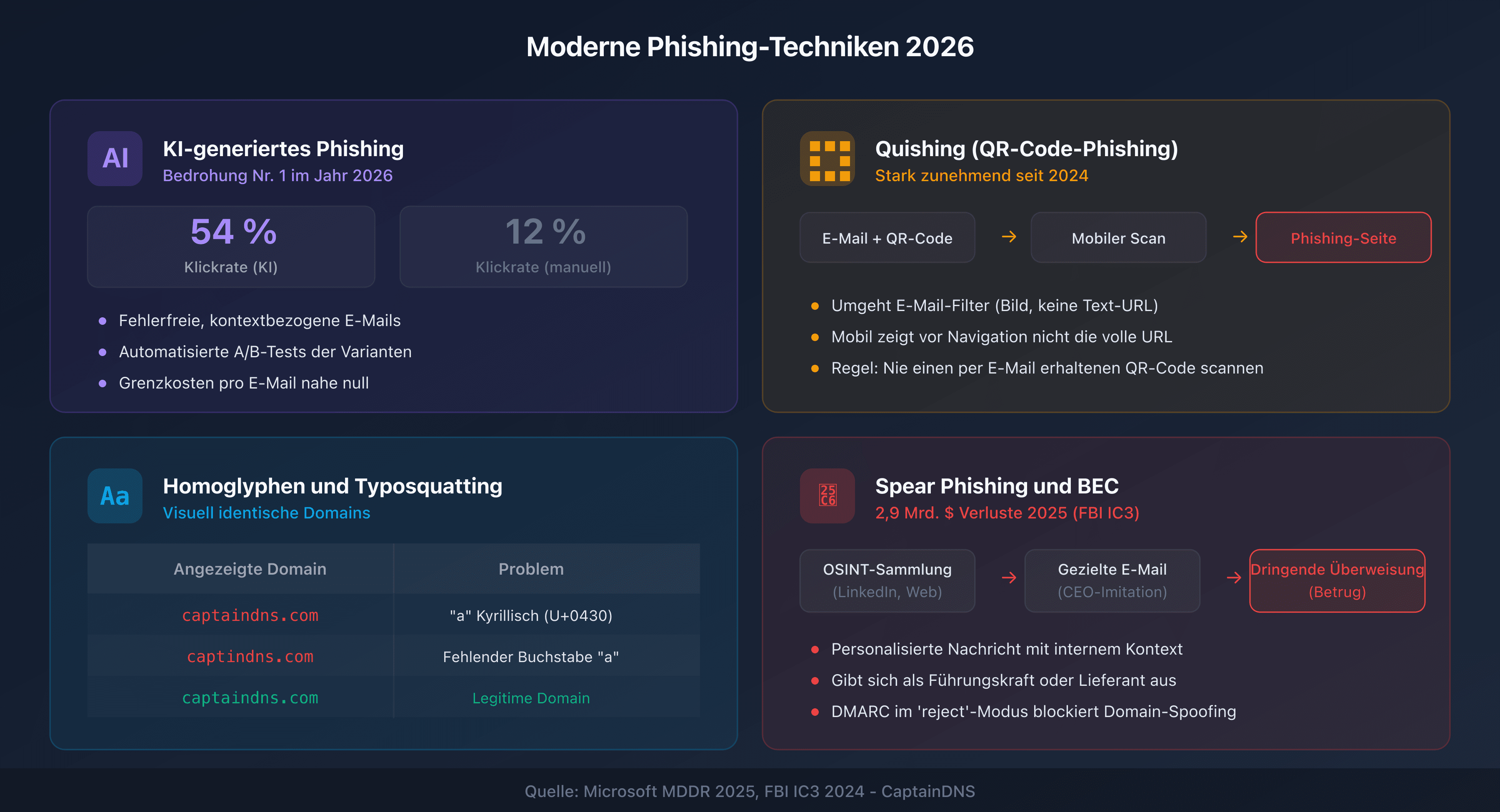

Moderne Phishing-Techniken 2026

KI-generiertes Phishing

Große Sprachmodelle (LLM) ermöglichen es Angreifern, personalisierte E-Mails ohne Fehler zu generieren, die auf den Kontext des Empfängers zugeschnitten sind. Der Microsoft MDDR 2025 zeigt, dass KI-generierte Phishing-E-Mails eine durchschnittliche Klickrate von 54 % erreichen, verglichen mit 12 % bei manuell erstellten Kampagnen.

KI ermöglicht auch schnelle Iteration: Angreifer testen Varianten von Betreffzeilen, Call-to-Actions und Versandzeitpunkten und behalten automatisch die erfolgreichsten Versionen bei.

Quishing: Phishing per QR-Code

"Quishing" (QR-Code-Phishing) nimmt seit 2024 stark zu. Der Angreifer integriert einen QR-Code in die E-Mail anstelle eines klickbaren Links. Der QR-Code leitet auf eine Phishing-Seite weiter, umgeht aber die E-Mail-Sicherheitsfilter, die nur textbasierte URLs analysieren.

Einfache Regel: Scanne niemals einen per E-Mail erhaltenen QR-Code, ohne die Herkunft zu überprüfen.

Homoglyphen und Typosquatting

Homoglyphen-Angriffe nutzen Unicode-Zeichen, die optisch mit lateinischen Buchstaben identisch sind. Zum Beispiel sieht das kyrillische "а" (U+0430) genauso aus wie das lateinische "a" (U+0061). Eine Domain wie cаptaindns.com (mit kyrillischem "а") ist visuell nicht von captaindns.com zu unterscheiden.

Typosquatting nutzt häufige Tippfehler: captindns.com, captaindnss.com. Diese Domains hosten originalgetreue Kopien der legitimen Website, um deine Zugangsdaten abzugreifen.

Spear Phishing und BEC (Business Email Compromise)

Spear Phishing zielt auf bestimmte Personen mit persönlichen Informationen aus öffentlich zugänglichen Quellen (LinkedIn, soziale Netzwerke, Organigramme). BEC geht noch weiter: Der Angreifer gibt sich als Geschäftsführer oder Lieferant aus und fordert eine dringende Überweisung an.

2025 überstiegen die BEC-Verluste laut FBI IC3 2,9 Milliarden Dollar. E-Mail-Authentifizierung (SPF/DKIM/DMARC) ist die erste Verteidigungslinie gegen diese Angriffe.

Wie prüfst du, ob ein Link gefährlich ist?

Mit der Maus über den Link fahren (Hover)

Am Computer: Fahre mit der Maus über den Link, ohne zu klicken. Die tatsächliche URL wird unten links im Browser angezeigt. Vergleiche die angezeigte Domain mit der offiziellen Domain des Absenders. Auf dem Smartphone: Halte den Finger auf dem Link gedrückt, um die Ziel-URL anzuzeigen.

Ein URL-Prüftool verwenden

Für eine gründliche Überprüfung nutze einen URL-Scanner, der mehrere Threat-Intelligence-Datenbanken gleichzeitig abfragt. Ein guter Prüfdienst vergleicht die verdächtige URL mit mehreren Quellen: URLhaus (abuse.ch), Google Safe Browsing, PhishTank und VirusTotal.

Das Ergebnis zeigt ein Urteil (clean, verdächtig oder bösartig), einen Risiko-Score und Details aus jeder Quelle. Das ist zuverlässiger als ein lokaler Virenscanner, da Threat-Intelligence-Datenbanken in Echtzeit aktualisiert werden.

E-Mail-Header analysieren

E-Mail-Header enthalten die technischen Routing-Informationen der Nachricht. Sie zeigen den tatsächlichen Absender-Server, die SPF/DKIM/DMARC-Authentifizierungsergebnisse und den Weg, den die Nachricht genommen hat.

Nutze zur Analyse einen E-Mail-Header-Analyzer. Suche nach dem Feld Authentication-Results: Ein SPF- oder DKIM-Fehler oder ein DMARC-fail bestätigt, dass der Absender eine Domain fälscht.

Wie schützen SPF, DKIM und DMARC vor Phishing?

E-Mail-Authentifizierung ist das technische Fundament der Phishing-Abwehr. Drei sich ergänzende Protokolle verhindern das Spoofing deiner Domain:

SPF (Sender Policy Framework) legt fest, welche Server E-Mails für deine Domain senden dürfen. Ein nicht autorisierter Server besteht die SPF-Prüfung nicht.

DKIM (DomainKeys Identified Mail) signiert jede E-Mail kryptografisch. Der Empfänger prüft die Signatur: Jede Veränderung der Nachricht während der Übertragung wird erkannt.

DMARC (Domain-based Message Authentication, Reporting and Conformance) verknüpft SPF und DKIM mit deiner Domain und definiert die Richtlinie bei Fehlschlag: none (überwachen), quarantine (Spam) oder reject (blockieren).

Mit einer DMARC-Richtlinie auf reject kann ein Angreifer keine E-Mail unter Missbrauch deiner Domain senden, die Nachricht wird abgewiesen, bevor sie den Empfänger erreicht. Überprüfe die Konfiguration deiner Domain mit unserem DMARC-Checker.

Aktionsplan bei einer verdächtigen E-Mail

-

Klicke auf nichts: kein Link, kein Anhang, kein Button. Wenn du Zweifel hast, ist es wahrscheinlich Phishing.

-

Prüfe den Absender: Kontrolliere die tatsächliche E-Mail-Adresse (nicht den angezeigten Namen), die Domain und bei Bedarf die Header.

-

Scanne den Link: Kopiere die URL (Rechtsklick > Linkadresse kopieren) und füge sie in ein Prüftool ein. Rufe sie nicht direkt auf.

-

Melde den Vorfall: Leite die verdächtige E-Mail an dein Sicherheitsteam oder an die Meldestelle deines Landes weiter (BSI-Meldestelle in Deutschland, NCSC.ch in der Schweiz, GovCERT.at in Österreich).

-

Lösche die E-Mail: Nach der Meldung lösche die E-Mail. Lass sie nicht im Posteingang, wo du sie später versehentlich anklicken könntest.

FAQ

Was sind die 5 häufigsten Anzeichen einer Phishing-E-Mail?

Die fünf zuverlässigsten Anzeichen: eine Absenderadresse, die nicht zur offiziellen Domain passt, ein alarmierender Ton oder künstliche Dringlichkeit, Links zu unbekannten Domains, die Abfrage sensibler Daten (Passwort, Kreditkarte) und unerwartete Anhänge. Überprüfe immer die tatsächliche URL, bevor du klickst.

Kann man gehackt werden, nur weil man eine E-Mail öffnet?

Das bloße Öffnen einer Nur-Text-E-Mail reicht in der Regel nicht aus, um dein Gerät zu kompromittieren. Die Gefahr geht vom Klick auf einen schädlichen Link oder vom Öffnen eines infizierten Anhangs aus. Manche HTML-E-Mails können Tracking-Bilder laden, aber moderne Mail-Clients blockieren dieses Laden standardmäßig.

Wie macht KI Phishing-E-Mails schwerer erkennbar?

Sprachmodelle (LLM) erzeugen fehlerfreie E-Mails, die auf den Kontext des Empfängers zugeschnitten sind und einen natürlichen Ton haben. Sie beseitigen die klassischen Hinweise (Fehler, ungenaue Übersetzungen) und ermöglichen Massenpersonalisierung. Die Klickraten von KI-Kampagnen erreichen 54 % gegenüber 12 % bei manuell erstellten Kampagnen (Quelle: Microsoft MDDR 2025).

Wie prüfe ich, ob ein Link gefährlich ist, bevor ich klicke?

Fahre mit der Maus über den Link, um die tatsächliche URL anzuzeigen, und prüfe dann, ob die Domain zum legitimen Absender passt. Für eine tiefgehende Analyse kopiere die URL und füge sie in ein Prüftool ein, das mehrere Threat-Intelligence-Datenbanken abfragt (URLhaus, Google Safe Browsing, PhishTank, VirusTotal).

Was ist der Unterschied zwischen Phishing und Spear Phishing?

Klassisches Phishing zielt auf Tausende von Personen mit der gleichen generischen Nachricht. Spear Phishing zielt auf eine bestimmte Person mit einer personalisierten Nachricht, die auf öffentlich zugänglichen Informationen basiert (LinkedIn, Organigramm, Veröffentlichungen). Spear Phishing ist seltener, aber deutlich effektiver.

Wie schützen SPF, DKIM und DMARC vor Phishing?

SPF legt die autorisierten Server für den E-Mail-Versand deiner Domain fest. DKIM signiert Nachrichten kryptografisch. DMARC verknüpft beides und definiert die Richtlinie bei Fehlschlag (ablehnen, Quarantäne, überwachen). Mit DMARC im Modus "reject" kann ein Angreifer keine E-Mail unter Missbrauch deiner Domain senden.

Was ist Quishing (Phishing per QR-Code)?

Quishing integriert einen QR-Code in eine E-Mail anstelle eines klickbaren Links. Wenn du den QR-Code mit deinem Smartphone scannst, wirst du auf eine Phishing-Seite weitergeleitet. Diese Technik umgeht E-Mail-Sicherheitsfilter, die den Inhalt von Bildern nicht analysieren. Scanne niemals einen per E-Mail erhaltenen QR-Code, ohne den Absender zu überprüfen.

Wie melde ich eine Phishing-E-Mail in Deutschland, Österreich oder der Schweiz?

In Deutschland kannst du Phishing-Vorfälle an die BSI-Meldestelle weiterleiten. In der Schweiz ist das NCSC.ch (Nationales Zentrum für Cybersicherheit) zuständig, in Österreich GovCERT.at. Im Unternehmen leite die E-Mail über den vorgesehenen Kanal an dein Sicherheitsteam weiter. Antworte niemals direkt auf die verdächtige E-Mail.

Glossar

- Phishing: Social-Engineering-Technik, bei der ein legitimer Absender imitiert wird, um Zugangsdaten oder sensible Daten zu stehlen.

- Spear Phishing: gezielte Variante des Phishings, bei der persönliche Informationen des Opfers verwendet werden.

- BEC (Business Email Compromise): Angriff durch Identitätsmissbrauch eines Geschäftsführers oder Lieferanten, um eine Überweisung zu erschleichen.

- Quishing: Phishing per QR-Code, der in eine E-Mail oder ein Dokument eingebettet ist.

- Homoglyphe: Unicode-Zeichen, das optisch mit einem lateinischen Buchstaben identisch ist und zur Erstellung täuschender Domains verwendet wird.

- Typosquatting: Registrierung von Domains, die einer legitimen Domain ähneln, indem häufige Tippfehler ausgenutzt werden.

- SPF: Protokoll, das die autorisierten Server für den E-Mail-Versand einer Domain festlegt.

- DKIM: Protokoll zur kryptografischen Signierung von E-Mails.

- DMARC: Protokoll, das SPF und DKIM verknüpft und eine Richtlinie für den Umgang mit Fehlschlägen definiert.

- Threat Intelligence: Bedrohungsinformationen, Datenbanken mit schädlichen Links und Domains.

Prüfe jetzt einen verdächtigen Link: Nutze unseren Phishing-URL-Checker, um jede URL in Sekunden gegen 4 Threat-Intelligence-Datenbanken zu analysieren.

Verwandte Phishing-Leitfäden

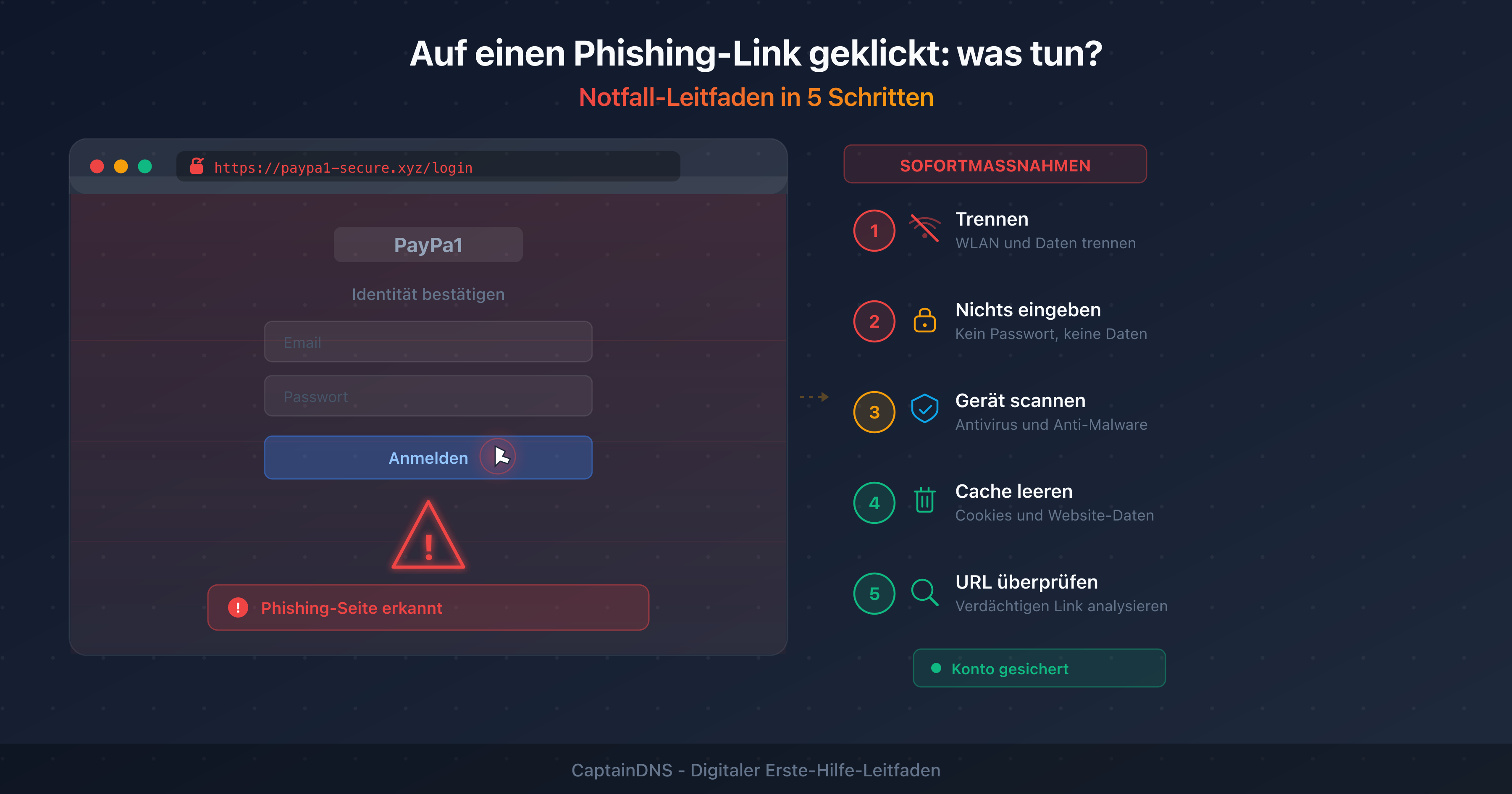

- Was tun, wenn du auf einen Phishing-Link geklickt hast

- Google Safe Browsing, URLhaus, PhishTank, VirusTotal: so funktionieren Threat-Intelligence-Datenbanken (demnächst)

- Phishing-Trends 2025-2026: APWG-Statistiken und neue Techniken (demnächst)