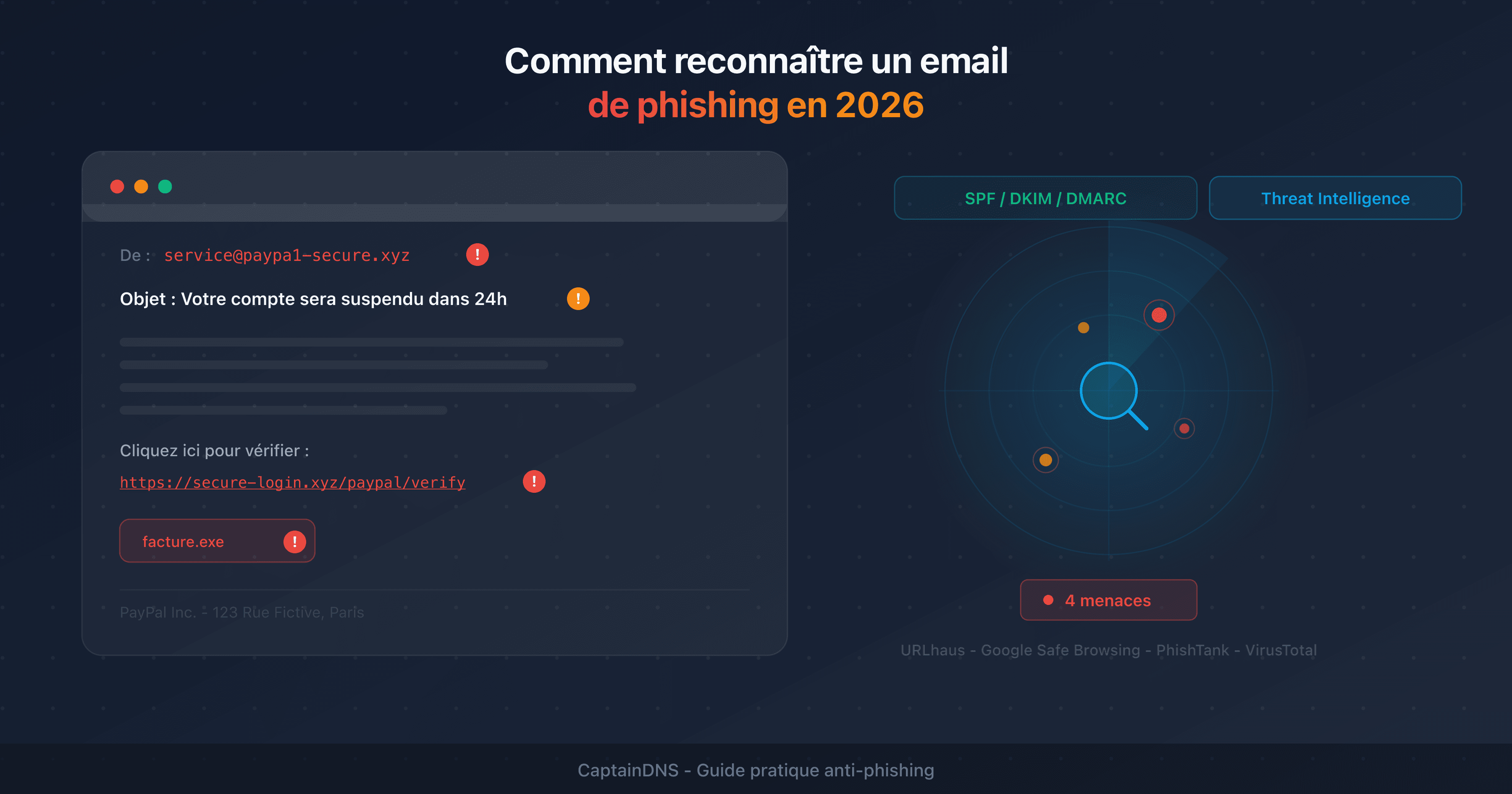

Comment reconnaître un email de phishing en 2026

Par CaptainDNS

Publié le 15 février 2026

- 91 % des cyberattaques commencent par un email de phishing - apprenez les 7 signaux qui le trahissent

- Les attaques générées par IA suppriment les fautes et personnalisent le message : les indices visuels ne suffisent plus

- Vérifiez systématiquement les liens suspects avec un outil de vérification d'URL avant de cliquer

- SPF, DKIM et DMARC bloquent l'usurpation de domaine en amont - configurez-les en mode strict

91 % des cyberattaques ciblées démarrent par un email de phishing. Ce chiffre, issu du rapport Verizon DBIR 2024, n'a pas baissé depuis cinq ans. En 2026, les campagnes de phishing générées par intelligence artificielle rendent la détection encore plus difficile : fini les fautes grossières et les mises en page approximatives.

Cet article vous donne les clés pour identifier un email frauduleux, vérifier un lien suspect et mettre en place les protections techniques qui empêchent l'usurpation de votre domaine. Que vous soyez administrateur système, responsable sécurité ou simplement soucieux de protéger votre boîte mail, ce guide couvre l'essentiel.

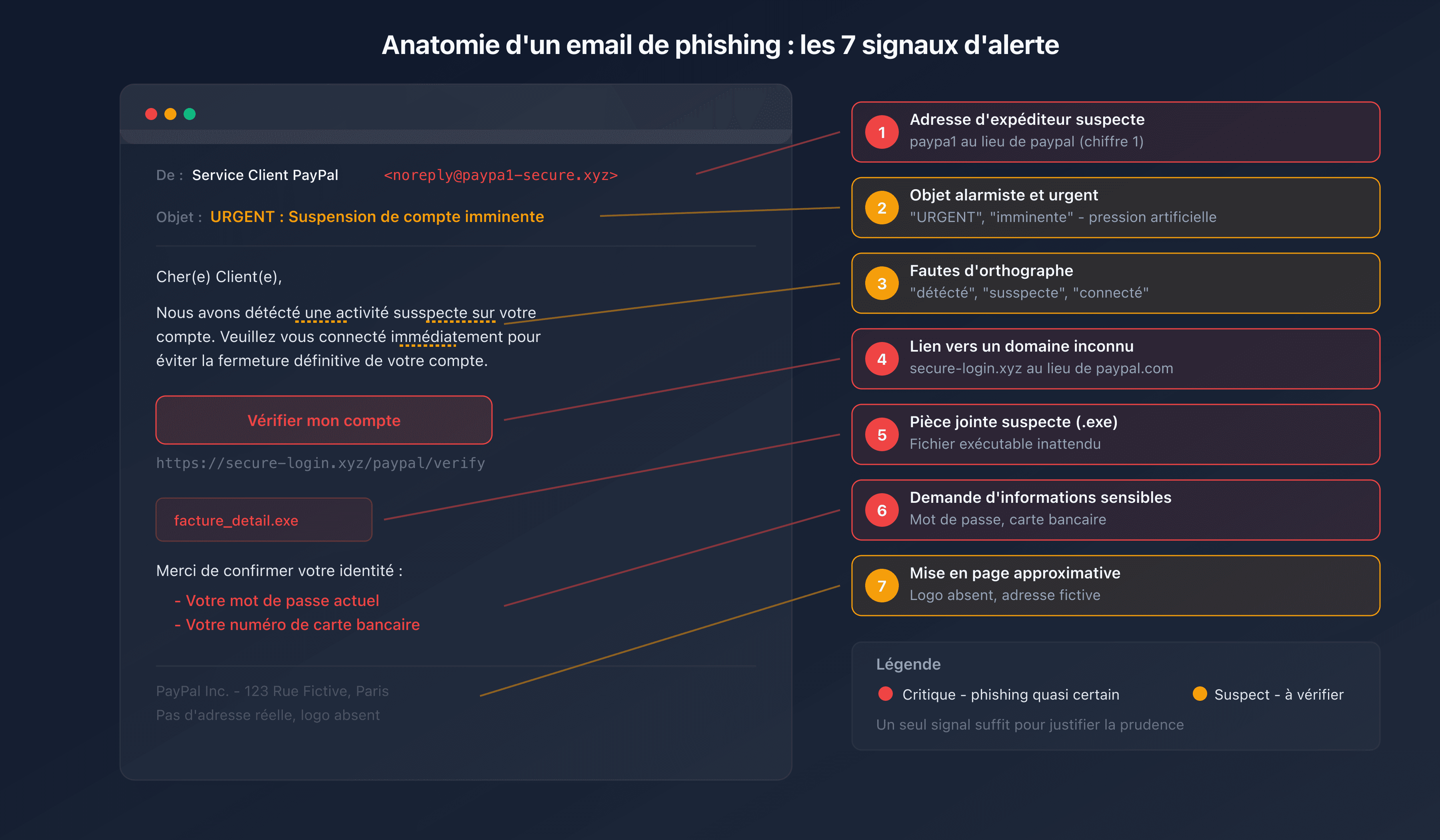

7 signaux d'alerte dans un email de phishing

1. Adresse d'expéditeur suspecte

Le premier réflexe : vérifier l'adresse email réelle de l'expéditeur, pas seulement le nom affiché. Un email qui affiche "Service Client PayPal" mais provient de service@paypa1-secure.xyz est un phishing évident.

Regardez le domaine après le @. Les attaquants utilisent des variantes proches : @amaz0n-security.com, @micros0ft-support.net. Le domaine légitime d'une entreprise est toujours le même que celui de son site web.

2. Objet alarmiste ou urgence artificielle

"Votre compte sera suspendu dans 24h", "Action requise immédiatement", "Paiement refusé - vérifiez maintenant". L'urgence est la technique de manipulation la plus utilisée en phishing. Elle court-circuite votre réflexion critique et vous pousse à cliquer sans vérifier.

Une entreprise légitime ne vous menace jamais de fermeture de compte par email avec un délai de quelques heures.

3. Fautes d'orthographe et incohérences

Les campagnes de phishing classiques contiennent souvent des fautes de grammaire, des traductions approximatives ou des formulations inhabituelles. Attention toutefois : avec l'IA générative, ce signal devient moins fiable. Les emails de phishing modernes sont souvent impeccables sur le plan linguistique.

Cherchez plutôt les incohérences : un email de votre banque qui ne mentionne pas votre nom, un logo légèrement déformé, une adresse postale absente du pied de page.

4. Liens et URLs douteux

Avant de cliquer, survolez le lien avec votre souris (sans cliquer). L'URL de destination s'affiche en bas de votre navigateur ou client email. Si elle ne correspond pas au domaine officiel de l'expéditeur, c'est un phishing.

Indices typiques d'une URL malveillante :

- Domaine inconnu :

secure-login.xyz/paypalau lieu depaypal.com - Sous-domaine trompeur :

paypal.secure-login.xyz(le vrai domaine estsecure-login.xyz) - URL raccourcie sans contexte :

bit.ly/xyz123 - Caractères inhabituels dans le domaine (homoglyphes)

5. Pièces jointes inattendues

Un fichier .zip, .exe, .docm ou .html que vous n'attendiez pas est un signal d'alerte majeur. Les pièces jointes malveillantes exploitent des vulnérabilités dans les logiciels ou exécutent du code dès l'ouverture.

Méfiez-vous aussi des fichiers .svg avec du JavaScript embarqué et des .pdf contenant des liens de phishing - deux vecteurs en forte hausse depuis 2025.

6. Demande d'informations sensibles

Aucune entreprise légitime ne vous demandera par email votre mot de passe, votre numéro de carte bancaire ou votre numéro de sécurité sociale. Si un email vous redirige vers un formulaire demandant ces informations, c'est un phishing.

7. Mise en page et ton inhabituels

Comparez avec les emails légitimes que vous recevez habituellement de cet expéditeur. Un changement de ton (tutoiement soudain, formalité excessive), de mise en page ou de logo doit vous alerter. Les attaquants imitent, mais ne reproduisent jamais parfaitement l'identité visuelle d'une marque.

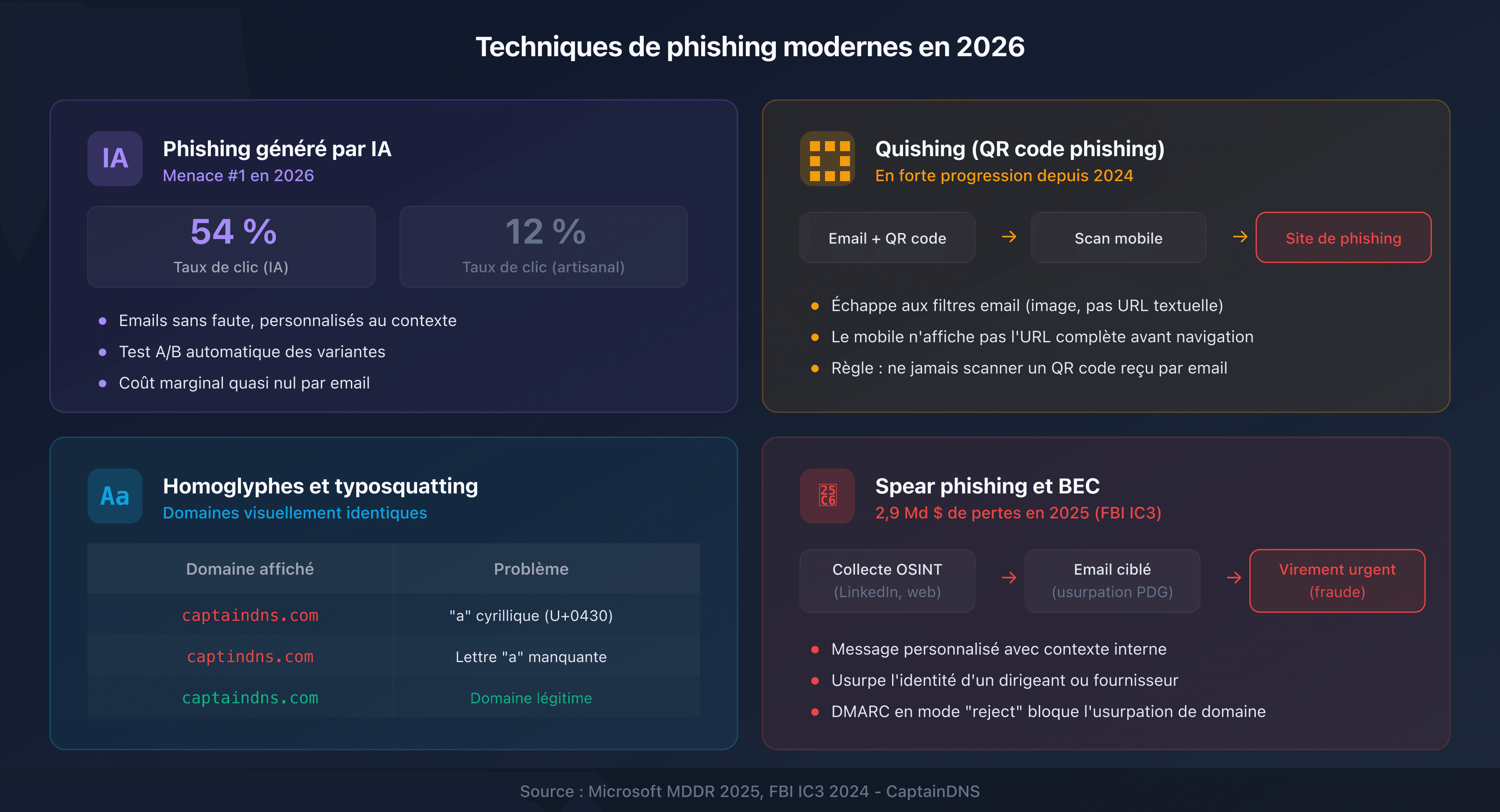

Techniques de phishing modernes en 2026

Phishing généré par intelligence artificielle

Les grands modèles de langage (LLM) permettent aux attaquants de générer des emails personnalisés, sans faute, adaptés au contexte du destinataire. Le rapport Microsoft MDDR 2025 montre que les emails de phishing générés par IA atteignent un taux de clic moyen de 54 % - contre 12 % pour les campagnes artisanales.

L'IA permet aussi l'itération rapide : les attaquants testent des variantes d'objets, de call-to-action et de timing, puis conservent automatiquement les versions les plus performantes.

Quishing : le phishing par QR code

Le "quishing" (QR code phishing) est en forte progression depuis 2024. L'attaquant intègre un QR code dans l'email au lieu d'un lien cliquable. Le QR code redirige vers un site de phishing, mais il échappe aux filtres de sécurité email qui analysent uniquement les URLs textuelles.

Règle simple : ne scannez jamais un QR code reçu par email sans en vérifier l'origine.

Homoglyphes et typosquatting

Les attaques par homoglyphes exploitent des caractères Unicode visuellement identiques aux lettres latines. Par exemple, le cyrillique "а" (U+0430) ressemble au latin "a" (U+0061). Un domaine comme cаptaindns.com (avec un "а" cyrillique) est visuellement indiscernable de captaindns.com.

Le typosquatting utilise des erreurs de frappe courantes : captindns.com, captaindnss.com. Ces domaines hébergent des copies conformes du site légitime pour collecter vos identifiants.

Spear phishing et BEC (Business Email Compromise)

Le spear phishing cible des individus précis avec des informations personnelles collectées en source ouverte (LinkedIn, réseaux sociaux, organigramme d'entreprise). Le BEC va plus loin : l'attaquant se fait passer pour un dirigeant ou un fournisseur et demande un virement urgent.

En 2025, les pertes liées au BEC dépassent 2,9 milliards de dollars selon le FBI IC3. L'authentification email (SPF/DKIM/DMARC) est la première ligne de défense contre ces attaques.

Comment vérifier si un lien est dangereux ?

Survoler le lien (hover)

Sur ordinateur, survolez le lien sans cliquer. L'URL réelle s'affiche en bas à gauche de votre navigateur. Comparez le domaine affiché avec le domaine officiel de l'expéditeur. Sur mobile, maintenez le doigt appuyé sur le lien pour afficher l'URL de destination.

Utiliser un outil de vérification d'URL

Pour une vérification approfondie, utilisez un scanner d'URL qui interroge plusieurs bases de threat intelligence simultanément. Un bon vérificateur compare l'URL suspecte contre plusieurs sources : URLhaus (abuse.ch), Google Safe Browsing, PhishTank et VirusTotal.

Le résultat indique un verdict (clean, suspect ou malveillant), un score de risque et les détails de chaque source. C'est plus fiable qu'un simple antivirus local car les bases de threat intelligence sont mises à jour en temps réel.

Analyser les en-têtes email

Les en-têtes email (headers) contiennent les informations techniques de routage du message. Ils révèlent le vrai serveur d'envoi, les résultats d'authentification SPF/DKIM/DMARC et le chemin emprunté par le message.

Pour les analyser, utilisez un analyseur d'en-têtes email. Recherchez les champs Authentication-Results : un échec SPF ou DKIM, ou un DMARC en fail, confirme que l'expéditeur usurpe un domaine.

Comment SPF, DKIM et DMARC protègent contre le phishing ?

L'authentification email est le socle technique de la lutte anti-phishing. Trois protocoles complémentaires empêchent l'usurpation de votre domaine :

SPF (Sender Policy Framework) déclare quels serveurs sont autorisés à envoyer des emails pour votre domaine. Un serveur non autorisé échoue la vérification SPF.

DKIM (DomainKeys Identified Mail) signe cryptographiquement chaque email. Le destinataire vérifie la signature : toute modification du message en transit est détectée.

DMARC (Domain-based Message Authentication, Reporting and Conformance) lie SPF et DKIM à votre domaine et définit la politique à appliquer en cas d'échec : none (surveiller), quarantine (spam) ou reject (bloquer).

Avec une politique DMARC en reject, un attaquant ne peut pas envoyer d'email en usurpant votre domaine - le message est rejeté avant d'atteindre le destinataire. Vérifiez la configuration de votre domaine avec notre vérificateur DMARC.

Plan d'action face à un email suspect

-

Ne cliquez sur rien : ni lien, ni pièce jointe, ni bouton. Si vous avez un doute, c'est probablement un phishing.

-

Vérifiez l'expéditeur : contrôlez l'adresse email réelle (pas le nom affiché), le domaine et les en-têtes si nécessaire.

-

Scannez le lien : copiez l'URL (clic droit > copier l'adresse du lien) et collez-la dans un outil de vérification. Ne la visitez pas directement.

-

Signalez : transférez l'email suspect à votre équipe sécurité ou à la plateforme de signalement de votre pays (signal-spam.fr en France, CERT.be en Belgique, NCSC.ch en Suisse).

-

Supprimez : après signalement, supprimez l'email. Ne le laissez pas dans votre boîte de réception où vous pourriez cliquer dessus par erreur plus tard.

FAQ

Quels sont les 5 signes les plus courants d'un email de phishing ?

Les cinq signes les plus fiables : une adresse d'expéditeur qui ne correspond pas au domaine officiel, un ton alarmiste ou une urgence artificielle, des liens pointant vers des domaines inconnus, une demande d'informations sensibles (mot de passe, carte bancaire) et des pièces jointes inattendues. Vérifiez toujours l'URL réelle avant de cliquer.

Peut-on se faire pirater simplement en ouvrant un email ?

L'ouverture d'un email en texte brut ne suffit généralement pas à compromettre votre appareil. Le danger vient du clic sur un lien malveillant ou de l'ouverture d'une pièce jointe infectée. Certains emails HTML peuvent charger des images de tracking, mais les clients email modernes bloquent ce chargement par défaut.

Comment l'IA rend les emails de phishing plus difficiles à détecter ?

Les modèles de langage (LLM) génèrent des emails sans faute, personnalisés au contexte du destinataire, avec un ton naturel. Ils suppriment les indices classiques (fautes, traductions approximatives) et permettent la personnalisation de masse. Les taux de clic des campagnes IA atteignent 54 % contre 12 % pour les campagnes artisanales (source : Microsoft MDDR 2025).

Comment vérifier si un lien est dangereux avant de cliquer ?

Survolez le lien pour afficher l'URL réelle, puis vérifiez que le domaine correspond à l'expéditeur légitime. Pour une analyse approfondie, copiez l'URL et collez-la dans un outil de vérification qui interroge plusieurs bases de threat intelligence (URLhaus, Google Safe Browsing, PhishTank, VirusTotal).

Quelle est la différence entre phishing et spear phishing ?

Le phishing classique cible des milliers de personnes avec le même message générique. Le spear phishing cible un individu précis avec un message personnalisé basé sur des informations collectées en source ouverte (LinkedIn, organigramme, publications). Le spear phishing est plus rare mais beaucoup plus efficace.

Comment SPF, DKIM et DMARC protègent contre le phishing ?

SPF déclare les serveurs autorisés à envoyer pour votre domaine. DKIM signe cryptographiquement les messages. DMARC lie les deux et définit la politique en cas d'échec (rejeter, quarantaine, surveiller). Avec DMARC en mode "reject", un attaquant ne peut pas envoyer d'email en usurpant votre domaine.

C'est quoi le quishing (phishing par QR code) ?

Le quishing intègre un QR code dans un email au lieu d'un lien cliquable. Quand vous scannez le QR code avec votre téléphone, il vous redirige vers un site de phishing. Cette technique contourne les filtres de sécurité email qui n'analysent pas le contenu des images. Ne scannez jamais un QR code reçu par email sans vérifier l'expéditeur.

Comment signaler un email de phishing en France ?

Transférez l'email suspect à signal-spam.fr (plateforme nationale de signalement). Vous pouvez aussi signaler un site de phishing sur phishing-initiative.fr. En entreprise, transférez l'email à votre équipe sécurité via le canal dédié. Ne répondez jamais directement à l'email suspect.

Glossaire

- Phishing : technique d'ingénierie sociale consistant à imiter un expéditeur légitime pour voler des identifiants ou données sensibles.

- Spear phishing : variante ciblée du phishing utilisant des informations personnelles de la victime.

- BEC (Business Email Compromise) : attaque par usurpation d'identité d'un dirigeant ou fournisseur pour obtenir un virement.

- Quishing : phishing par QR code intégré dans un email ou un document.

- Homoglyphe : caractère Unicode visuellement identique à une lettre latine, utilisé pour créer des domaines trompeurs.

- Typosquatting : enregistrement de domaines proches d'un domaine légitime en exploitant des erreurs de frappe courantes.

- SPF : protocole déclarant les serveurs autorisés à envoyer des emails pour un domaine.

- DKIM : protocole de signature cryptographique des emails.

- DMARC : protocole liant SPF et DKIM avec une politique de traitement des échecs.

- Threat intelligence : renseignement sur les menaces, bases de données de liens et domaines malveillants.

Vérifiez un lien suspect maintenant : utilisez notre vérificateur d'URL phishing pour analyser n'importe quelle URL contre 4 bases de threat intelligence en quelques secondes.

Guides phishing connexes

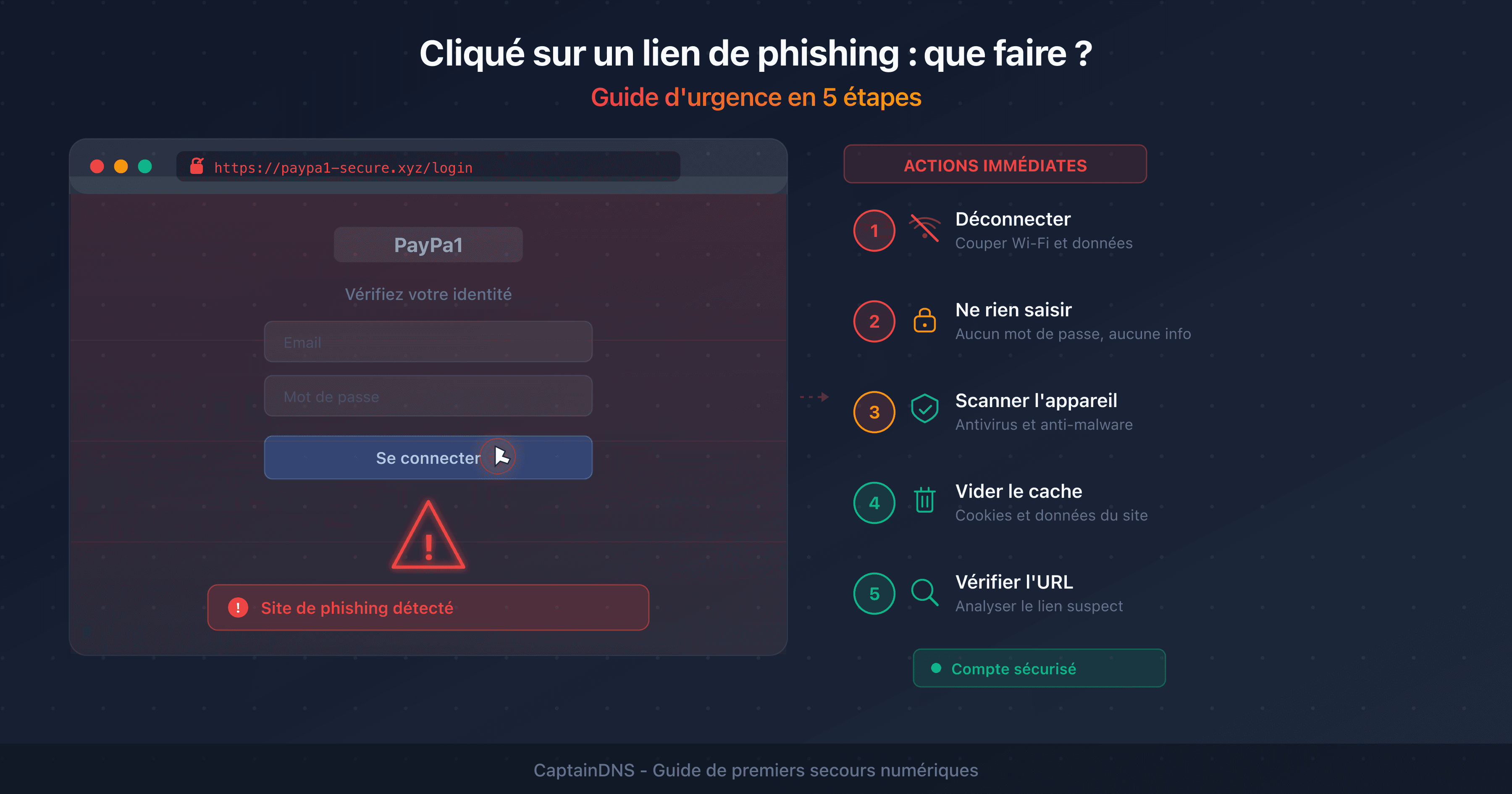

- Que faire si vous avez cliqué sur un lien de phishing

- Google Safe Browsing, URLhaus, PhishTank, VirusTotal : comment fonctionnent les bases de threat intelligence (à venir)

- Les tendances phishing 2025-2026 : statistiques APWG et nouvelles techniques (à venir)