Cómo reconocer un email de phishing en 2026

Por CaptainDNS

Publicado el 15 de febrero de 2026

- El 91 % de los ciberataques comienzan con un email de phishing: aprende las 7 señales que lo delatan

- Los ataques generados por IA eliminan las faltas de ortografía y personalizan el mensaje: los indicios visuales ya no bastan

- Verifica sistemáticamente los enlaces sospechosos con una herramienta de verificación de URL antes de hacer clic

- SPF, DKIM y DMARC bloquean la suplantación de dominio de raíz, configúralos en modo estricto

El 91 % de los ciberataques dirigidos comienzan con un email de phishing. Esta cifra, extraída del informe Verizon DBIR 2024, no ha bajado en cinco años. En 2026, las campañas de phishing generadas por inteligencia artificial hacen que la detección sea aún más difícil: se acabaron las faltas de ortografía evidentes y las maquetaciones aproximadas.

Este artículo te da las claves para identificar un email fraudulento, verificar un enlace sospechoso y poner en marcha las protecciones técnicas que impiden la suplantación de tu dominio. Tanto si eres administrador de sistemas, responsable de seguridad o simplemente quieres proteger tu buzón, esta guía cubre lo esencial.

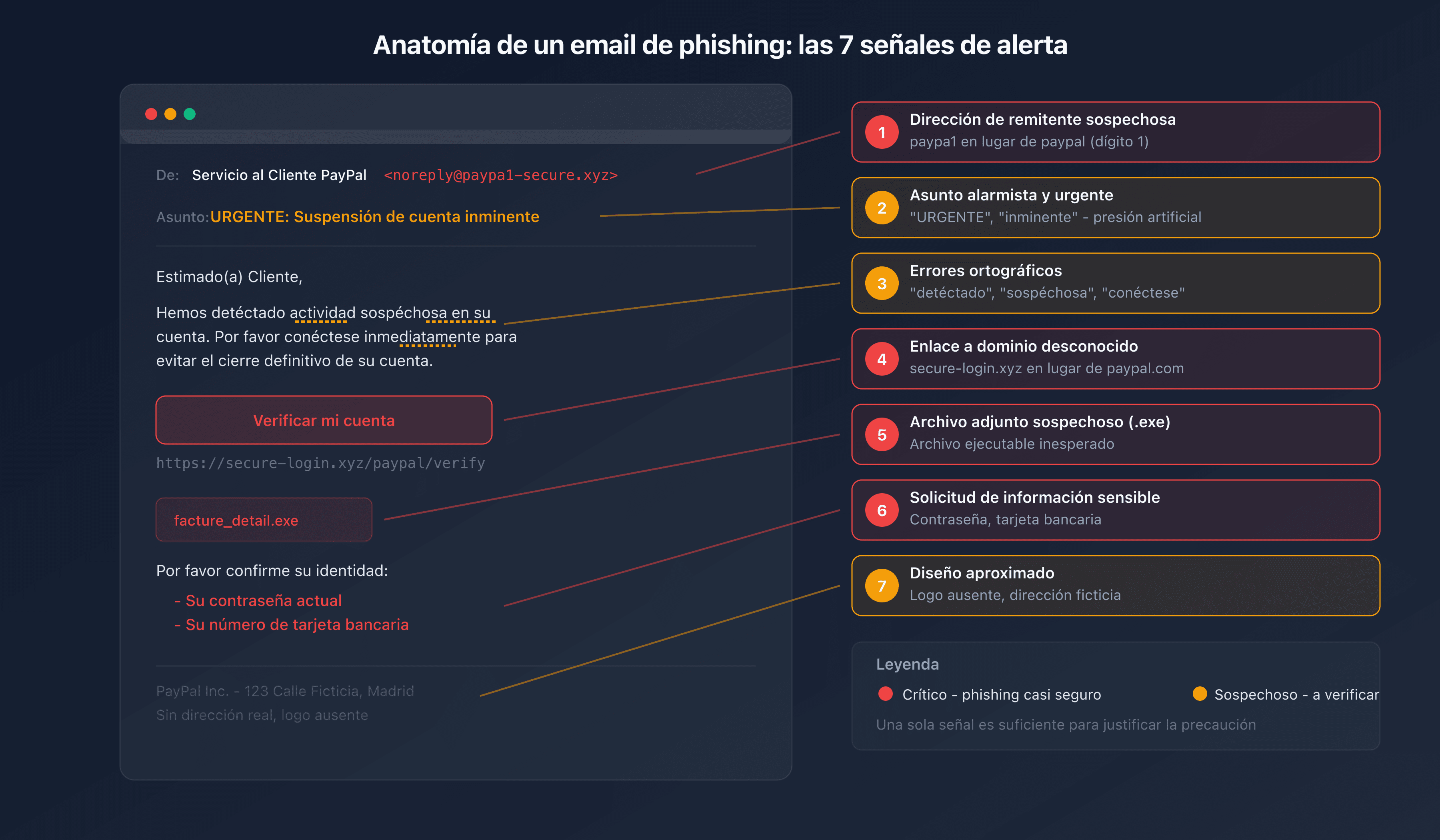

7 señales de alerta en un email de phishing

1. Dirección de remitente sospechosa

El primer reflejo: verificar la dirección email real del remitente, no solo el nombre que se muestra. Un email que muestra "Servicio al Cliente PayPal" pero proviene de service@paypa1-secure.xyz es un phishing evidente.

Fíjate en el dominio después del @. Los atacantes usan variantes similares: @amaz0n-security.com, @micros0ft-support.net. El dominio legítimo de una empresa siempre es el mismo que el de su sitio web.

2. Asunto alarmista o urgencia artificial

"Tu cuenta será suspendida en 24 h", "Acción requerida de inmediato", "Pago rechazado, verifica ahora". La urgencia es la técnica de manipulación más utilizada en phishing. Cortocircuita tu pensamiento crítico y te empuja a hacer clic sin verificar.

Una empresa legítima nunca te amenaza con cerrar tu cuenta por email con un plazo de unas pocas horas.

3. Faltas de ortografía e incoherencias

Las campañas de phishing clásicas suelen contener errores gramaticales, traducciones aproximadas o expresiones inusuales. Sin embargo, con la IA generativa este indicador es cada vez menos fiable. Los emails de phishing modernos suelen ser impecables a nivel lingüístico.

Busca más bien las incoherencias: un email de tu banco que no menciona tu nombre, un logotipo ligeramente deformado, una dirección postal ausente en el pie de página.

4. Enlaces y URLs dudosos

Antes de hacer clic, pasa el cursor sobre el enlace (sin hacer clic). La URL de destino se muestra en la parte inferior de tu navegador o cliente de correo. Si no corresponde al dominio oficial del remitente, es phishing.

Indicios típicos de una URL maliciosa:

- Dominio desconocido:

secure-login.xyz/paypalen lugar depaypal.com - Subdominio engañoso:

paypal.secure-login.xyz(el verdadero dominio essecure-login.xyz) - URL acortada sin contexto:

bit.ly/xyz123 - Caracteres inusuales en el dominio (homoglifos)

5. Archivos adjuntos inesperados

Un archivo .zip, .exe, .docm o .html que no esperabas es una señal de alerta importante. Los archivos adjuntos maliciosos explotan vulnerabilidades en el software o ejecutan código al abrirse.

Desconfía también de los archivos .svg con JavaScript incrustado y los .pdf que contienen enlaces de phishing, dos vectores en fuerte aumento desde 2025.

6. Solicitud de información sensible

Ninguna empresa legítima te pedirá por email tu contraseña, tu número de tarjeta de crédito o tu número de seguridad social. Si un email te redirige a un formulario que solicita esa información, es phishing.

7. Diseño y tono inusuales

Compara con los emails legítimos que recibes habitualmente de ese remitente. Un cambio de tono (tuteo repentino, formalidad excesiva), de diseño o de logotipo debe ponerte en alerta. Los atacantes imitan, pero nunca reproducen perfectamente la identidad visual de una marca.

Técnicas de phishing modernas en 2026

Phishing generado por inteligencia artificial

Los grandes modelos de lenguaje (LLM) permiten a los atacantes generar emails personalizados, sin errores, adaptados al contexto del destinatario. El informe Microsoft MDDR 2025 muestra que los emails de phishing generados por IA alcanzan una tasa de clic promedio del 54 %, frente al 12 % de las campañas artesanales.

La IA también permite la iteración rápida: los atacantes prueban variantes de asuntos, call-to-action y tiempos de envío, y conservan automáticamente las versiones más eficaces.

Quishing: el phishing por QR code

El "quishing" (QR code phishing) está en fuerte crecimiento desde 2024. El atacante integra un QR code en el email en lugar de un enlace clicable. El QR code redirige a un sitio de phishing, pero escapa a los filtros de seguridad del correo que analizan únicamente las URLs textuales.

Regla simple: nunca escanees un QR code recibido por email sin verificar su origen.

Homoglifos y typosquatting

Los ataques por homoglifos explotan caracteres Unicode visualmente idénticos a las letras latinas. Por ejemplo, la "а" cirílica (U+0430) se parece a la "a" latina (U+0061). Un dominio como cаptaindns.com (con una "а" cirílica) es visualmente indistinguible de captaindns.com.

El typosquatting utiliza errores de escritura comunes: captindns.com, captaindnss.com. Estos dominios alojan copias exactas del sitio legítimo para recopilar tus credenciales.

Spear phishing y BEC (Business Email Compromise)

El spear phishing se dirige a personas específicas con información personal recopilada en fuentes abiertas (LinkedIn, redes sociales, organigramas de empresa). El BEC va más allá: el atacante se hace pasar por un directivo o un proveedor y solicita una transferencia urgente.

En 2025, las pérdidas vinculadas al BEC superan los 2.900 millones de dólares según el FBI IC3. La autenticación de correo (SPF/DKIM/DMARC) es la primera línea de defensa contra estos ataques.

¿Cómo verificar si un enlace es peligroso?

Pasar el cursor sobre el enlace (hover)

En un ordenador, pasa el cursor sobre el enlace sin hacer clic. La URL real se muestra en la esquina inferior izquierda de tu navegador. Compara el dominio mostrado con el dominio oficial del remitente. En el móvil, mantén presionado el enlace para ver la URL de destino.

Usar una herramienta de verificación de URL

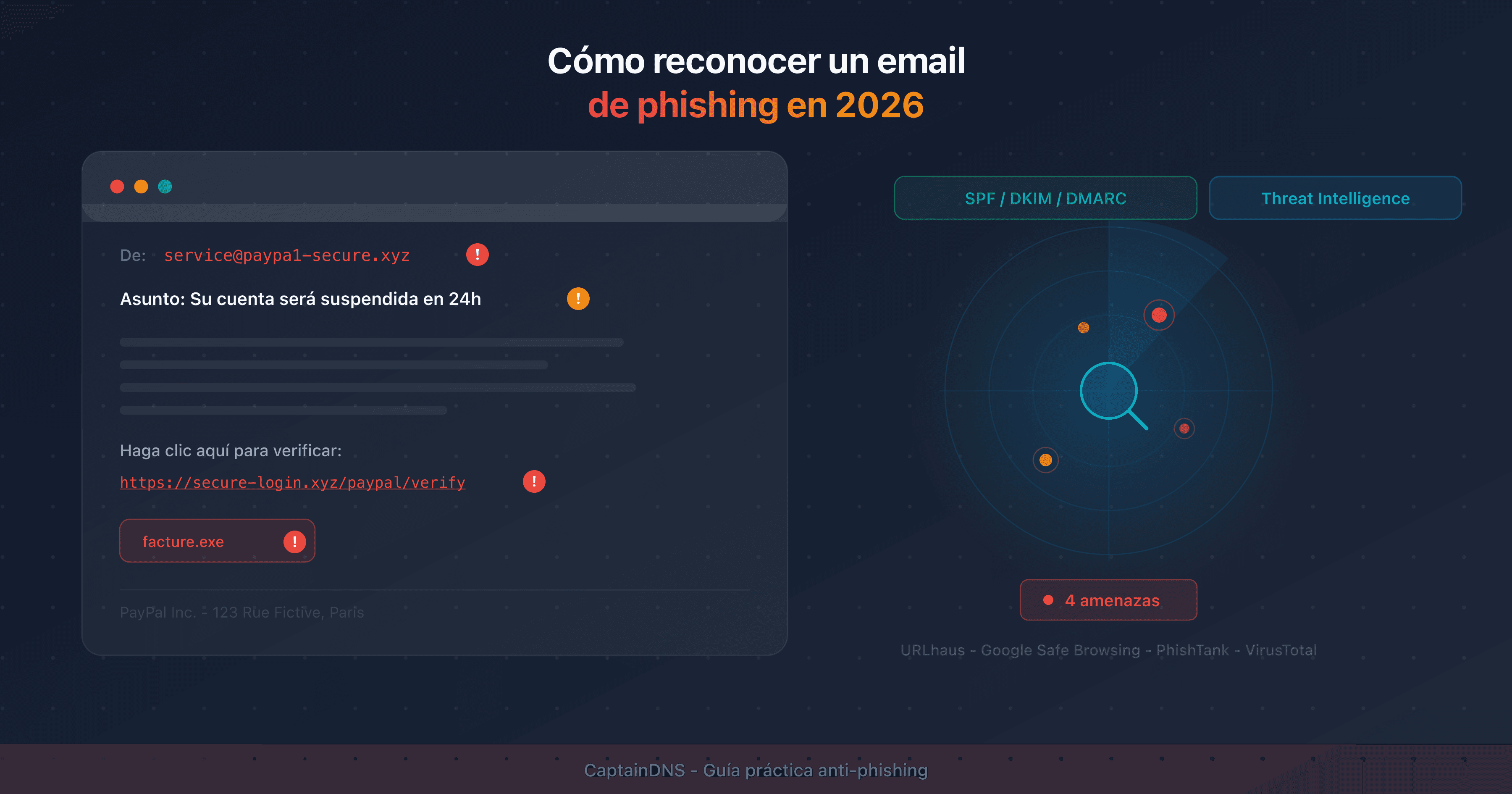

Para una verificación en profundidad, utiliza un escáner de URL que consulte varias bases de threat intelligence simultáneamente. Un buen verificador compara la URL sospechosa contra múltiples fuentes: URLhaus (abuse.ch), Google Safe Browsing, PhishTank y VirusTotal.

El resultado indica un veredicto (clean, suspect o malicioso), una puntuación de riesgo y los detalles de cada fuente. Es más fiable que un simple antivirus local porque las bases de threat intelligence se actualizan en tiempo real.

Analizar los encabezados del email

Los encabezados del email (headers) contienen la información técnica de enrutamiento del mensaje. Revelan el verdadero servidor de envío, los resultados de autenticación SPF/DKIM/DMARC y el camino recorrido por el mensaje.

Para analizarlos, utiliza un analizador de encabezados de email. Busca los campos Authentication-Results: un fallo en SPF o DKIM, o un DMARC en fail, confirma que el remitente está suplantando un dominio.

¿Cómo protegen SPF, DKIM y DMARC contra el phishing?

La autenticación de correo es la base técnica de la lucha contra el phishing. Tres protocolos complementarios impiden la suplantación de tu dominio:

SPF (Sender Policy Framework) declara qué servidores están autorizados a enviar emails en nombre de tu dominio. Un servidor no autorizado falla la verificación SPF.

DKIM (DomainKeys Identified Mail) firma criptográficamente cada email. El destinatario verifica la firma: cualquier modificación del mensaje en tránsito es detectada.

DMARC (Domain-based Message Authentication, Reporting and Conformance) vincula SPF y DKIM a tu dominio y define la política a aplicar en caso de fallo: none (monitorizar), quarantine (spam) o reject (bloquear).

Con una política DMARC en reject, un atacante no puede enviar un email suplantando tu dominio: el mensaje es rechazado antes de llegar al destinatario. Verifica la configuración de tu dominio con nuestro verificador DMARC.

Plan de acción ante un email sospechoso

-

No hagas clic en nada: ni enlaces, ni archivos adjuntos, ni botones. Si tienes dudas, probablemente sea phishing.

-

Verifica el remitente: comprueba la dirección email real (no el nombre que se muestra), el dominio y los encabezados si es necesario.

-

Escanea el enlace: copia la URL (clic derecho > copiar dirección del enlace) y pégala en una herramienta de verificación. No la visites directamente.

-

Reporta: reenvía el email sospechoso a tu equipo de seguridad o a la plataforma de reporte de tu país (INCIBE en España, Policía Cibernética en México, CERT.ar en Argentina).

-

Elimina: después de reportar, elimina el email. No lo dejes en tu bandeja de entrada, donde podrías hacer clic por error más tarde.

FAQ

¿Cuáles son las 5 señales más comunes de un email de phishing?

Las cinco señales más fiables: una dirección de remitente que no corresponde al dominio oficial, un tono alarmista o urgencia artificial, enlaces que apuntan a dominios desconocidos, una solicitud de información sensible (contraseña, tarjeta de crédito) y archivos adjuntos inesperados. Verifica siempre la URL real antes de hacer clic.

¿Te pueden hackear simplemente por abrir un email?

Abrir un email en texto plano generalmente no basta para comprometer tu dispositivo. El peligro viene del clic en un enlace malicioso o de la apertura de un archivo adjunto infectado. Algunos emails HTML pueden cargar imágenes de rastreo, pero los clientes de correo modernos bloquean esa carga por defecto.

¿Cómo hace la IA que los emails de phishing sean más difíciles de detectar?

Los modelos de lenguaje (LLM) generan emails sin errores, personalizados según el contexto del destinatario, con un tono natural. Eliminan los indicios clásicos (faltas de ortografía, traducciones aproximadas) y permiten la personalización masiva. Las tasas de clic de las campañas con IA alcanzan el 54 % frente al 12 % de las campañas artesanales (fuente: Microsoft MDDR 2025).

¿Cómo verificar si un enlace es peligroso antes de hacer clic?

Pasa el cursor sobre el enlace para ver la URL real y comprueba que el dominio corresponda al remitente legítimo. Para un análisis más profundo, copia la URL y pégala en una herramienta de verificación que consulte varias bases de threat intelligence (URLhaus, Google Safe Browsing, PhishTank, VirusTotal).

¿Cuál es la diferencia entre phishing y spear phishing?

El phishing clásico se dirige a miles de personas con el mismo mensaje genérico. El spear phishing apunta a una persona concreta con un mensaje personalizado basado en información recopilada en fuentes abiertas (LinkedIn, organigramas, publicaciones). El spear phishing es menos frecuente pero mucho más eficaz.

¿Cómo protegen SPF, DKIM y DMARC contra el phishing?

SPF declara los servidores autorizados a enviar en nombre de tu dominio. DKIM firma criptográficamente los mensajes. DMARC vincula ambos y define la política en caso de fallo (rechazar, cuarentena, monitorizar). Con DMARC en modo "reject", un atacante no puede enviar un email suplantando tu dominio.

¿Qué es el quishing (phishing por QR code)?

El quishing integra un QR code en un email en lugar de un enlace clicable. Al escanear el QR code con tu teléfono, te redirige a un sitio de phishing. Esta técnica elude los filtros de seguridad del correo que no analizan el contenido de las imágenes. Nunca escanees un QR code recibido por email sin verificar el remitente.

¿Cómo reportar un email de phishing en España o Latinoamérica?

En España, puedes reportar a INCIBE (Instituto Nacional de Ciberseguridad) a través de incidencias en su web o al 017. En México, contacta con la Policía Cibernética. En Argentina, con el CERT.ar. En empresa, reenvía el email a tu equipo de seguridad a través del canal dedicado. Nunca respondas directamente al email sospechoso.

Glosario

- Phishing: técnica de ingeniería social que consiste en imitar a un remitente legítimo para robar credenciales o datos sensibles.

- Spear phishing: variante dirigida del phishing que utiliza información personal de la víctima.

- BEC (Business Email Compromise): ataque por suplantación de identidad de un directivo o proveedor para obtener una transferencia bancaria.

- Quishing: phishing por QR code integrado en un email o documento.

- Homoglifo: carácter Unicode visualmente idéntico a una letra latina, utilizado para crear dominios engañosos.

- Typosquatting: registro de dominios similares a uno legítimo aprovechando errores de escritura comunes.

- SPF: protocolo que declara los servidores autorizados a enviar emails en nombre de un dominio.

- DKIM: protocolo de firma criptográfica de emails.

- DMARC: protocolo que vincula SPF y DKIM con una política de tratamiento de fallos.

- Threat intelligence: inteligencia sobre amenazas, bases de datos de enlaces y dominios maliciosos.

Verifica un enlace sospechoso ahora: usa nuestro verificador de URL de phishing para analizar cualquier URL contra 4 bases de threat intelligence en segundos.

Guías de phishing relacionadas

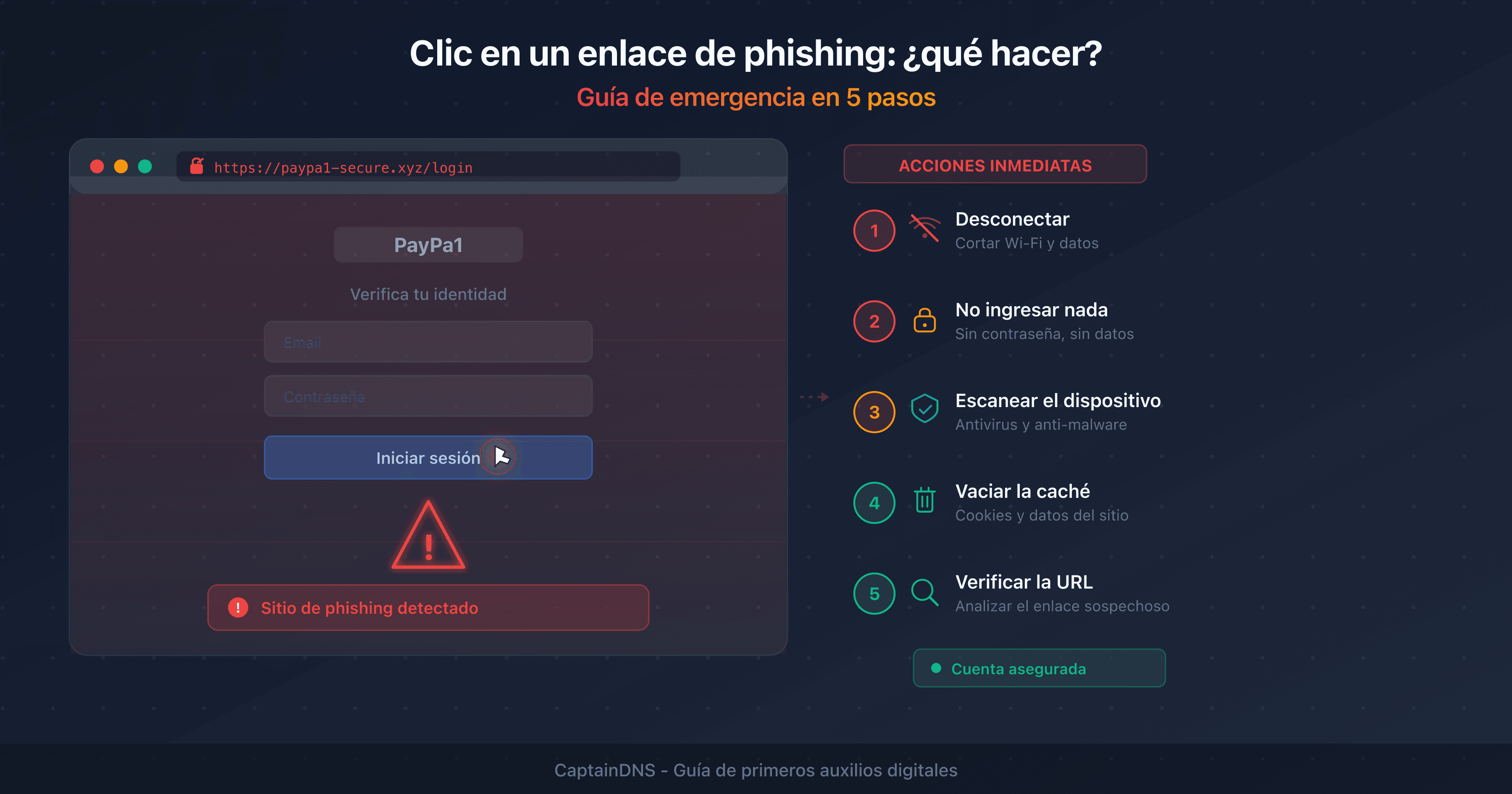

- Qué hacer si hiciste clic en un enlace de phishing

- Google Safe Browsing, URLhaus, PhishTank, VirusTotal: cómo funcionan las bases de threat intelligence (próximamente)

- Las tendencias de phishing 2025-2026: estadísticas APWG y nuevas técnicas (próximamente)