Le tendenze phishing 2025-2026: statistiche APWG e nuove tecniche

Di CaptainDNS

Pubblicato il 16 febbraio 2026

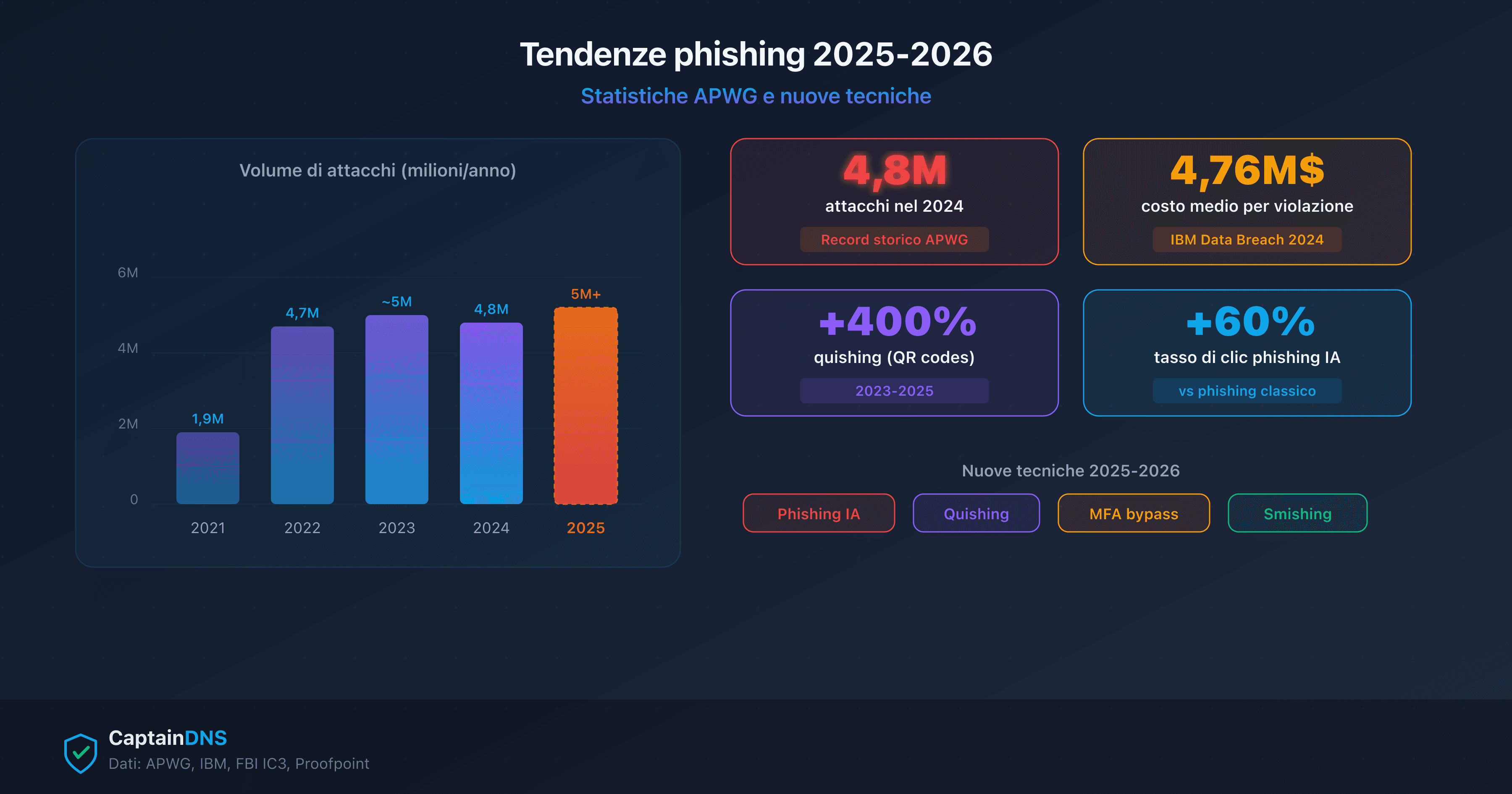

- L'APWG ha registrato oltre 4,8 milioni di attacchi di phishing nel 2024, un record storico in aumento del 20% rispetto al 2023

- I servizi finanziari e le piattaforme SaaS concentrano il 60% degli attacchi di phishing

- Il phishing assistito dall'IA produce email senza errori ortografici, rendendo più difficile il rilevamento umano

- Il quishing (phishing tramite QR code) è aumentato del 400% tra il 2023 e il 2025

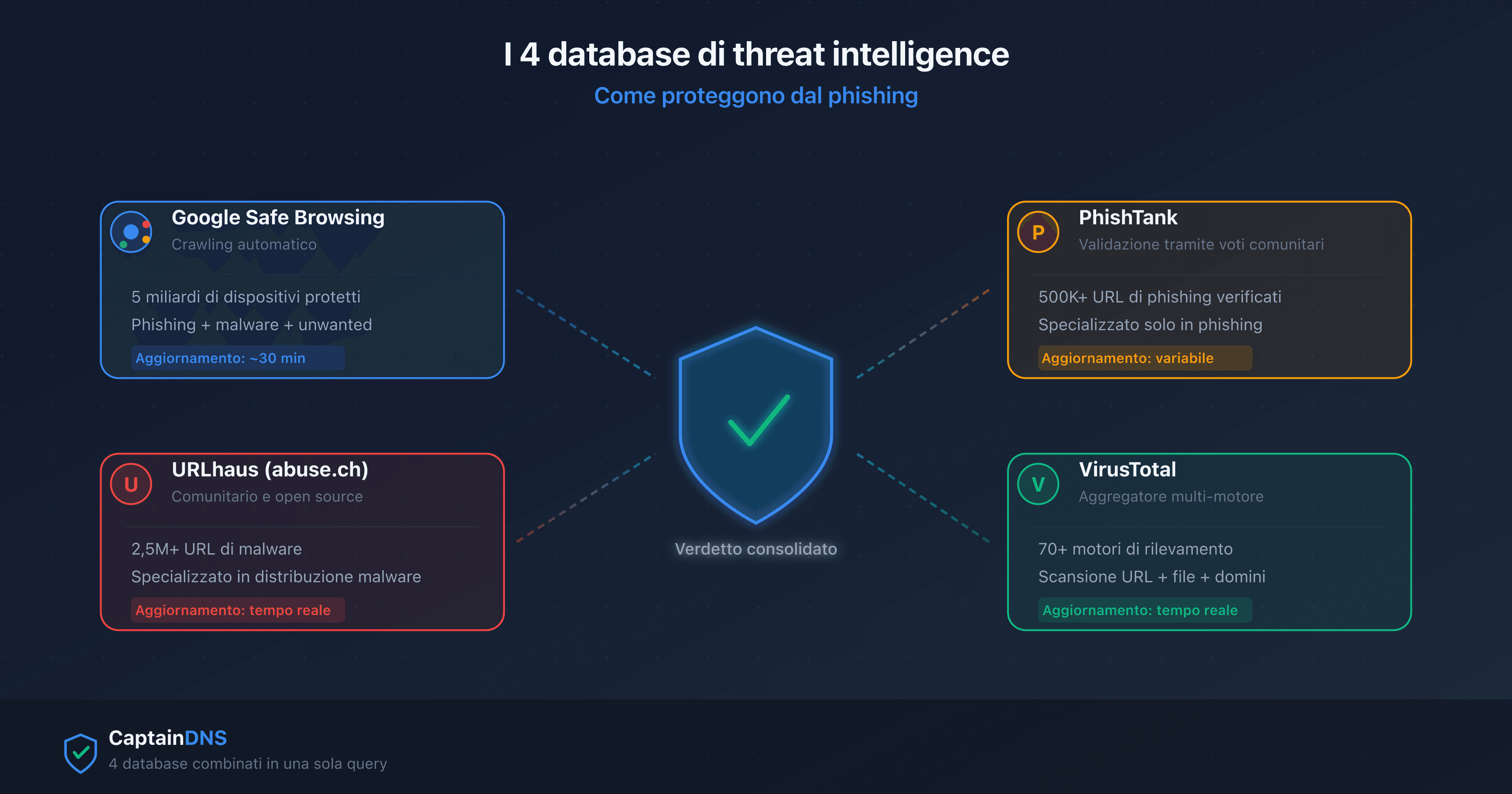

- Combinare più basi di threat intelligence è diventato indispensabile per rilevare le nuove forme di phishing

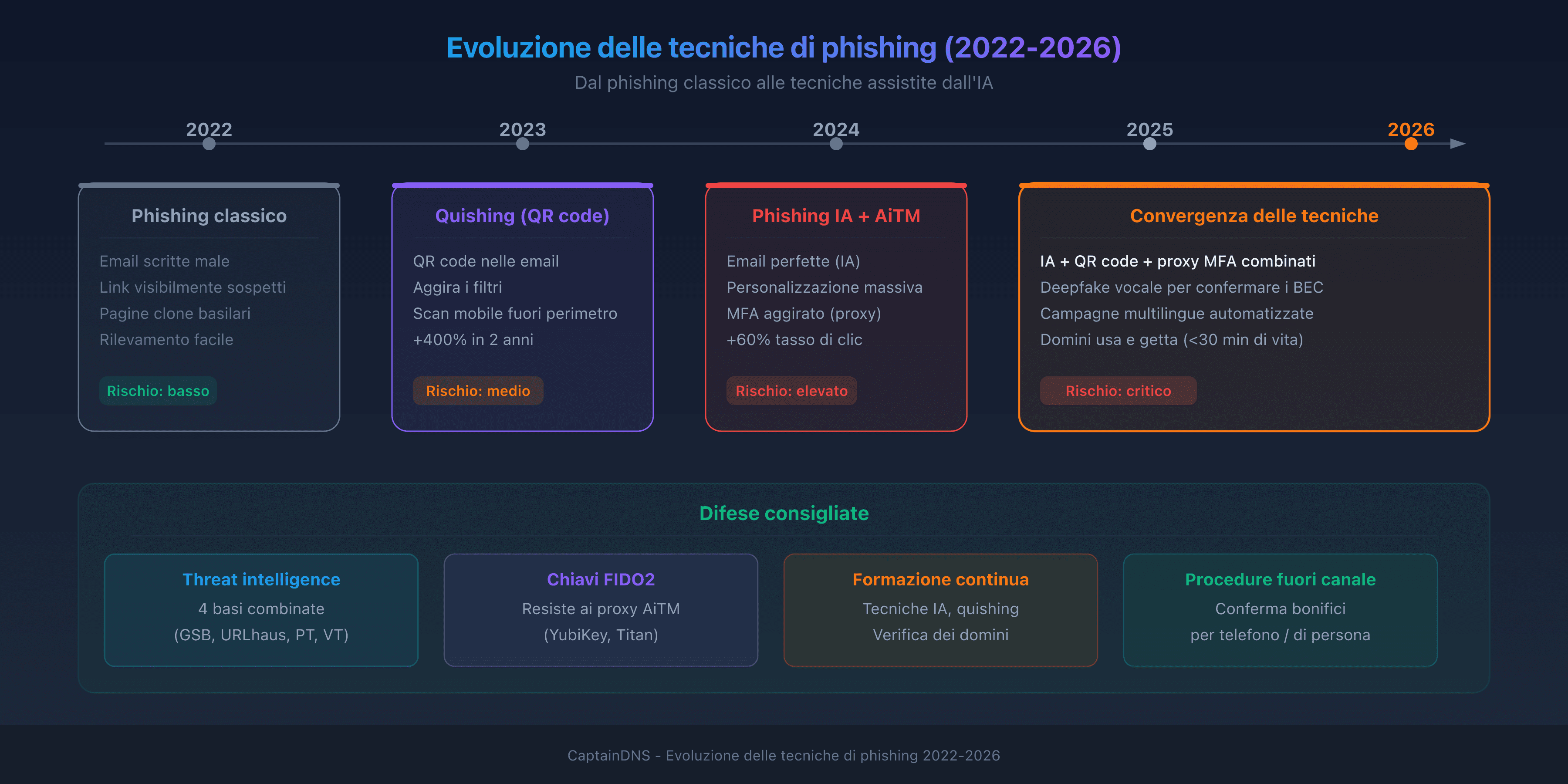

Nel 2024, il phishing ha superato una soglia critica. L'Anti-Phishing Working Group (APWG) ha registrato 4,8 milioni di attacchi, il livello più alto dalla creazione dell'organismo nel 2003. E il 2025 conferma la tendenza: gli attaccanti non si limitano più a inviare email scritte male con link sospetti.

L'IA generativa, i QR code e l'aggiramento dell'autenticazione multi-fattore (MFA) hanno cambiato le regole del gioco. Questo articolo analizza i dati chiave del phishing, i settori più colpiti e le tecniche che stanno ridefinendo la minaccia nel 2026. Capirai perché le difese tradizionali non bastano più e come adattare la tua protezione.

I dati chiave del phishing nel 2025

I dati APWG e dei principali report di sicurezza delineano un quadro chiaro: il phishing continua a crescere in volume e in sofisticazione.

Volume degli attacchi

| Anno | Attacchi registrati (APWG) | Variazione |

|---|---|---|

| 2022 | 4,7 milioni | +150% vs 2021 |

| 2023 | ~5 milioni (stima) | +6% |

| 2024 | 4,8 milioni (confermato) | Stabile |

| 2025 (proiezione) | 5+ milioni | +5-10% |

Il volume resta a livelli storicamente alti. La leggera stabilizzazione nel 2024 non indica un arretramento della minaccia: gli attacchi sono più mirati e più efficaci, compensando il volume lordo.

Tasso di clic e costo medio

- Tasso di clic medio su un'email di phishing: 3,4% (fonte: Proofpoint State of the Phish 2024)

- Costo medio di una violazione legata al phishing: 4,76 milioni di dollari (IBM Cost of a Data Breach 2024)

- Tempo medio di rilevamento di una compromissione da phishing: 207 giorni

Un tasso di clic del 3,4% significa che su 1.000 dipendenti presi di mira, 34 cliccheranno sul link malevolo. Basta un solo clic per compromettere un'intera rete.

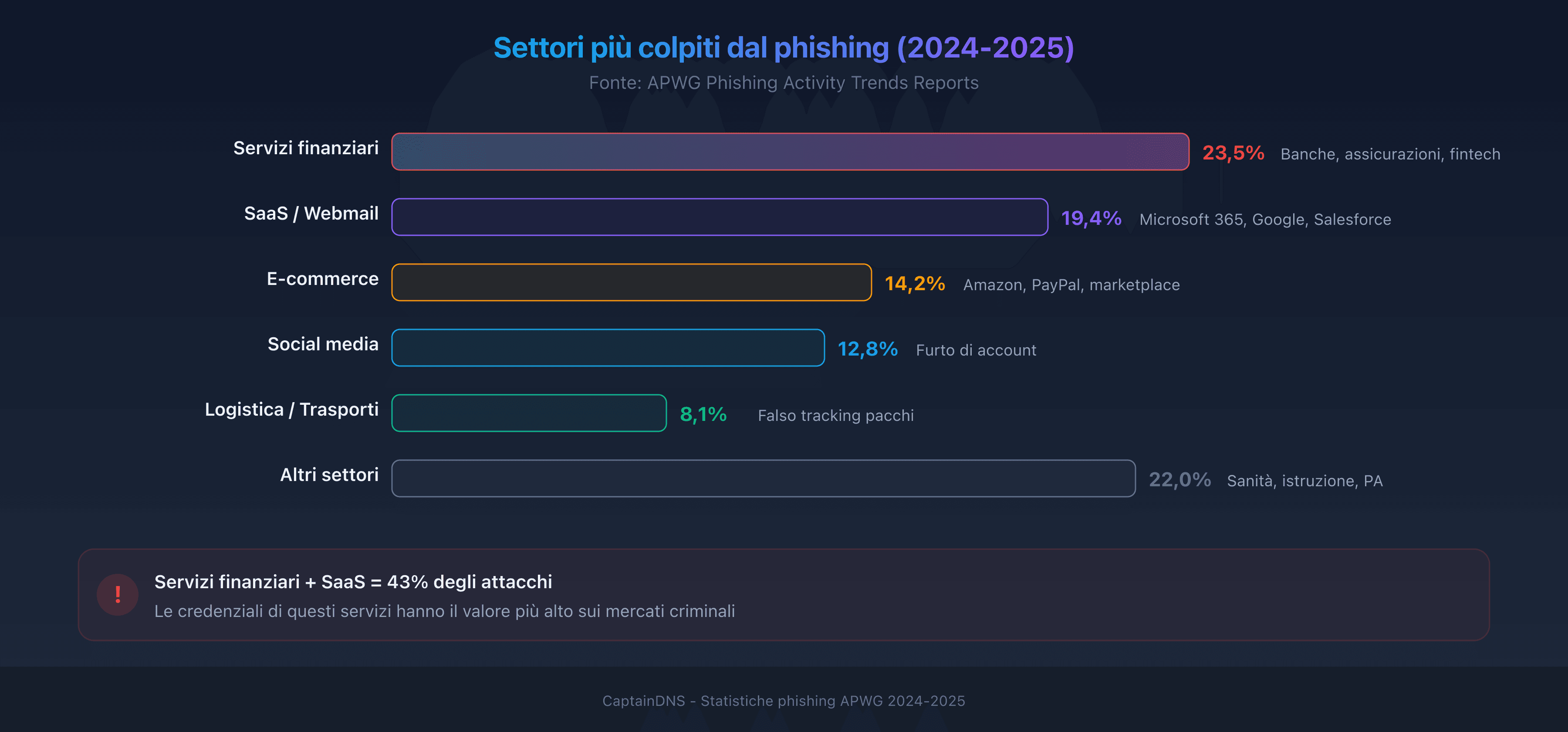

I settori più colpiti

L'APWG identifica i settori più bersagliati nei suoi report trimestrali. Nel 2024-2025, la distribuzione resta concentrata.

Top 5 dei settori

- Servizi finanziari (23,5%): banche, assicurazioni, fintech. Le pagine di login bancarie restano il bersaglio n.1 del phishing.

- SaaS e webmail (19,4%): Microsoft 365, Google Workspace, Salesforce. Il furto di credenziali dà accesso a interi ecosistemi.

- E-commerce (14,2%): Amazon, PayPal e i marketplace. I falsi avvisi di consegna esplodono durante i periodi di saldi.

- Social media (12,8%): furto di account per diffondere spam o truffe.

- Logistica e trasporti (8,1%): falso tracking dei pacchi, un vettore particolarmente efficace.

Perché questi settori?

Gli attaccanti prendono di mira i servizi in cui la vittima ha un riflesso di accesso rapido. Un'email "Il tuo account è stato bloccato" scatena una reazione immediata. I servizi finanziari e SaaS combinano due fattori: un gran numero di utenti e un valore elevato delle credenziali rubate.

Le nuove tecniche di phishing nel 2025-2026

Il phishing evolve più velocemente delle difese. Quattro tecniche stanno ridefinendo la minaccia.

Phishing assistito dall'IA

L'IA generativa (ChatGPT, Claude, Gemini) permette di produrre email di phishing senza errori ortografici, con uno stile professionale e personalizzato. Secondo uno studio dell'Università di Oxford (2024), le email di phishing generate dall'IA hanno un tasso di clic del 60% superiore rispetto alle email tradizionali.

Cosa cambia l'IA per gli attaccanti:

- Personalizzazione massiva: ogni email è adattata al bersaglio (nome, azienda, contesto)

- Multilingue nativo: campagne in tedesco, giapponese o portoghese altrettanto convincenti che in inglese

- Generazione di siti clone: l'IA può riprodurre un sito legittimo in pochi minuti

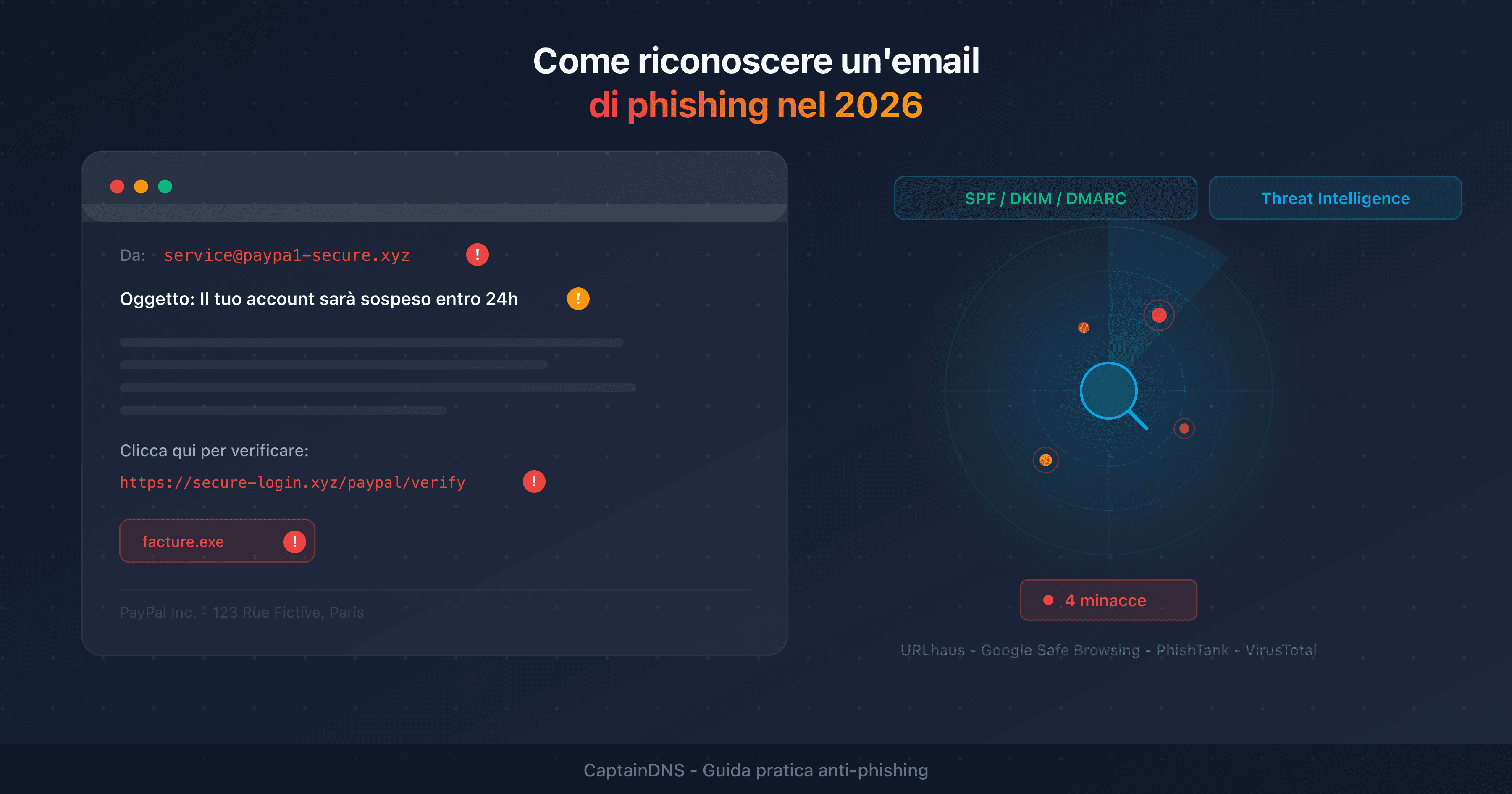

Il filtro "email scritta male = phishing" non funziona più. Riconoscere un'email di phishing richiede ormai di analizzare i metadati tecnici (header, dominio di invio) piuttosto che il contenuto visibile.

Quishing (phishing tramite QR code)

Il quishing utilizza i QR code per indirizzare le vittime verso siti malevoli. Questa tecnica aggira i filtri di sicurezza email tradizionali perché il link malevolo è codificato in un'immagine, non nel testo.

Perché il quishing esplode nel 2025:

- I QR code sono diventati familiari dalla pandemia (ristoranti, trasporti, pagamenti)

- I filtri email non scansionano le immagini per estrarre gli URL

- La scansione avviene su mobile, spesso fuori dal perimetro di sicurezza aziendale

Secondo Abnormal Security, gli attacchi tramite QR code sono aumentati del 400% tra il 2023 e il 2025. I settori più colpiti: energia, sanità e industria.

Aggiramento MFA (adversary-in-the-middle)

L'autenticazione multi-fattore (MFA) era considerata una protezione efficace contro il phishing. Gli attacchi adversary-in-the-middle (AiTM) aggirano questa protezione.

Come funziona un attacco AiTM:

- La vittima clicca su un link di phishing

- Il sito malevolo agisce come proxy trasparente verso il sito reale

- La vittima inserisce username, password e codice MFA

- Il proxy intercetta il cookie di sessione autenticato

- L'attaccante usa questo cookie per accedere all'account senza MFA

Framework come EvilGinx2 e Modlishka automatizzano questi attacchi. Microsoft ha segnalato oltre 10.000 attacchi AiTM al mese verso i suoi utenti nel 2024.

Phishing su mobile (smishing)

Lo smishing (SMS phishing) sfrutta la fiducia accordata agli SMS e le dimensioni ridotte degli schermi mobili che nascondono gli URL completi.

Tendenze smishing 2025:

- I messaggi che imitano banche, servizi di consegna e agenzie fiscali dominano

- Il tasso di clic sui link SMS è da 6 a 8 volte superiore a quello delle email

- Gli attacchi utilizzano numeri brevi (shortcode) per sembrare legittimi

BEC (Business Email Compromise): il phishing più costoso

Il BEC non è phishing di massa. È un attacco mirato in cui l'attaccante si spaccia per un dirigente, un fornitore o un partner per ottenere un bonifico fraudolento.

I numeri del BEC

- Perdite globali: 2,9 miliardi di dollari nel 2023 (FBI IC3)

- Perdita media per incidente: 125.000 dollari

- Quota del BEC nelle perdite da cybercrimine: 37% del totale (FBI)

Il BEC sfrutta la fiducia e l'urgenza, non la tecnologia. Un'email "Puoi eseguire questo bonifico di 85.000 EUR entro le 17?" inviata dall'account compromesso del CFO è quasi impossibile da distinguere da una richiesta legittima.

BEC e IA

L'IA rafforza il BEC permettendo:

- Il clonaggio vocale (deepfake audio) per confermare le richieste per telefono

- L'analisi degli scambi email precedenti per riprodurre lo stile di scrittura del dirigente

- La traduzione automatica per colpire filiali all'estero

Perché le difese tradizionali non bastano più?

I filtri email classici si basano su tre pilastri: liste di blocco, analisi degli URL e rilevamento di pattern testuali. Il phishing moderno aggira tutti e tre.

| Difesa | Aggiramento |

|---|---|

| Liste di blocco (Safe Browsing, PhishTank) | URL usa e getta, domini nuovi (<30 min di vita) |

| Analisi URL in tempo reale | QR code (link in un'immagine) |

| Rilevamento di pattern testuali | IA generativa (testi perfetti, personalizzati) |

| MFA (codici SMS, TOTP) | Proxy AiTM (intercettazione di sessione) |

| Analisi degli allegati | File ospitati su servizi cloud legittimi |

Nessun livello di difesa singolo è sufficiente. La protezione efficace combina più approcci: tecnico (threat intelligence multi-fonte), umano (formazione continua) e procedurale (verifica delle richieste di bonifico).

Come proteggersi efficacemente nel 2026?

1. Moltiplicare le fonti di threat intelligence

Una sola base di threat intelligence non rileva dal 15 al 30% delle minacce. Combinare Google Safe Browsing, URLhaus, PhishTank e VirusTotal riduce i falsi negativi incrociando i verdetti di fonti indipendenti.

2. Formare gli utenti sulle nuove tecniche

La formazione classica ("individua gli errori ortografici") è obsoleta di fronte al phishing IA. I programmi di sensibilizzazione devono coprire:

- La verifica dei domini di invio (non solo il nome visualizzato)

- La diffidenza verso i QR code non richiesti

- La procedura di conferma fuori canale per le richieste di bonifico

3. Adottare chiavi di sicurezza FIDO2

Le chiavi hardware FIDO2 (YubiKey, Titan) sono l'unica protezione efficace contro gli attacchi AiTM. A differenza dei codici SMS o TOTP, le chiavi FIDO2 sono legate al dominio: rifiutano di autenticarsi su un sito proxy che usurpa il dominio legittimo.

4. Verificare sistematicamente i link sospetti

Prima di cliccare su un link sospetto, analizzalo con un verificatore multi-base. Uno strumento che interroga 4 basi di threat intelligence contemporaneamente rileva più minacce di un browser da solo.

FAQ

Quanti attacchi di phishing vengono registrati all'anno?

L'APWG ha registrato 4,8 milioni di attacchi di phishing nel 2024, un livello storicamente alto. In proiezione 2025, il volume dovrebbe superare i 5 milioni. Questi dati contano solo gli attacchi segnalati: il volume reale è stimato da 2 a 3 volte superiore.

Qual è il settore più colpito dal phishing?

I servizi finanziari (banche, assicurazioni, fintech) rappresentano il 23,5% degli attacchi di phishing secondo l'APWG, seguiti dalle piattaforme SaaS e webmail (19,4%). Questi due settori concentrano oltre il 40% degli attacchi perché le credenziali rubate hanno un valore elevato.

Come cambia il phishing con l'IA?

L'IA generativa permette di produrre email di phishing senza errori, personalizzate e multilingue. Secondo uno studio dell'Università di Oxford, le email di phishing generate dall'IA hanno un tasso di clic del 60% superiore rispetto alle email tradizionali. Il filtro "email scritta male = phishing" non funziona più.

Cos'è il quishing?

Il quishing è phishing tramite QR code. L'attaccante inserisce un QR code in un'email, un volantino o un manifesto che reindirizza verso un sito malevolo. Questa tecnica aggira i filtri email classici perché il link malevolo è codificato in un'immagine, non nel testo. Gli attacchi quishing sono aumentati del 400% tra il 2023 e il 2025.

La MFA protegge ancora dal phishing?

La MFA classica (codici SMS, app TOTP) non protegge più dagli attacchi adversary-in-the-middle (AiTM). Questi attacchi intercettano il cookie di sessione dopo che la vittima ha completato l'autenticazione MFA. Solo le chiavi di sicurezza FIDO2 resistono agli attacchi AiTM perché verificano il dominio del sito.

Cos'è il BEC (Business Email Compromise)?

Il BEC è un attacco mirato in cui l'attaccante usurpa l'identità di un dirigente o di un fornitore per ottenere un bonifico fraudolento. L'FBI stima le perdite globali legate al BEC a 2,9 miliardi di dollari nel 2023. Il BEC sfrutta la fiducia e l'urgenza, non falle tecniche.

Come rilevare un'email di phishing generata dall'IA?

Il contenuto testuale non è più un indicatore affidabile. Analizza piuttosto i metadati tecnici: verifica il dominio di invio reale (non il nome visualizzato), controlla gli header DKIM e SPF e passa i link sospetti in un verificatore di URL multi-base. La combinazione dell'analisi tecnica e della verifica multi-fonte resta il metodo più affidabile.

Cosa sono le chiavi FIDO2 e perché sono raccomandate?

Le chiavi FIDO2 (YubiKey, Google Titan) sono dispositivi hardware di autenticazione che verificano crittograficamente il dominio del sito. A differenza dei codici SMS o TOTP, rifiutano di autenticarsi su un sito proxy che usurpa un dominio legittimo. Sono l'unica protezione efficace contro gli attacchi adversary-in-the-middle.

Glossario

- APWG (Anti-Phishing Working Group): coalizione internazionale di oltre 2.200 organizzazioni che raccoglie e analizza i dati globali sul phishing dal 2003.

- Quishing: tecnica di phishing che utilizza i QR code per indirizzare le vittime verso siti malevoli, aggirando i filtri email tradizionali.

- AiTM (Adversary-in-the-Middle): attacco di phishing in cui un proxy intercetta le comunicazioni tra la vittima e il sito legittimo, catturando il cookie di sessione dopo l'autenticazione MFA.

- BEC (Business Email Compromise): attacco mirato in cui l'attaccante usurpa l'identità di un dirigente o di un partner per ottenere un bonifico fraudolento o dati sensibili.

- FIDO2: standard di autenticazione hardware basato sulla crittografia asimmetrica, resistente agli attacchi di phishing perché legato al dominio del sito.

- Smishing: phishing tramite SMS, che sfrutta la fiducia accordata ai messaggi di testo e le dimensioni ridotte degli schermi mobili.

Verifica un link sospetto: usa il nostro verificatore di URL phishing per interrogare Google Safe Browsing, URLhaus, PhishTank e VirusTotal in una sola richiesta.

Guide phishing correlate

- Come riconoscere un'email di phishing nel 2026

- Cosa fare se hai cliccato su un link di phishing

- Google Safe Browsing, URLhaus, PhishTank, VirusTotal: come funzionano le basi di threat intelligence