Tendências de phishing 2025-2026: estatísticas APWG e novas técnicas

Por CaptainDNS

Publicado em 16 de fevereiro de 2026

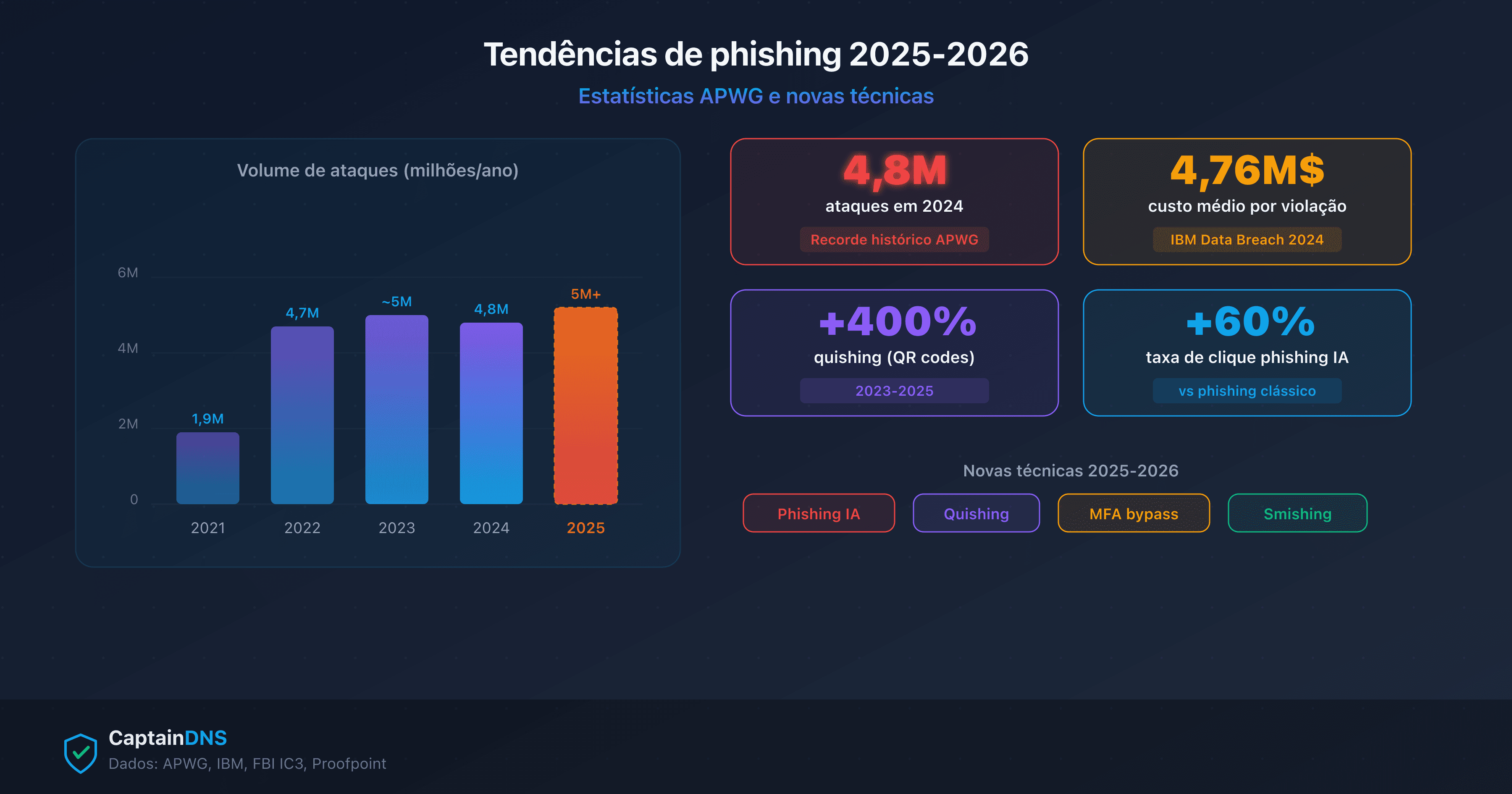

- A APWG registrou mais de 4,8 milhões de ataques de phishing em 2024, um recorde histórico com aumento de 20% em relação a 2023

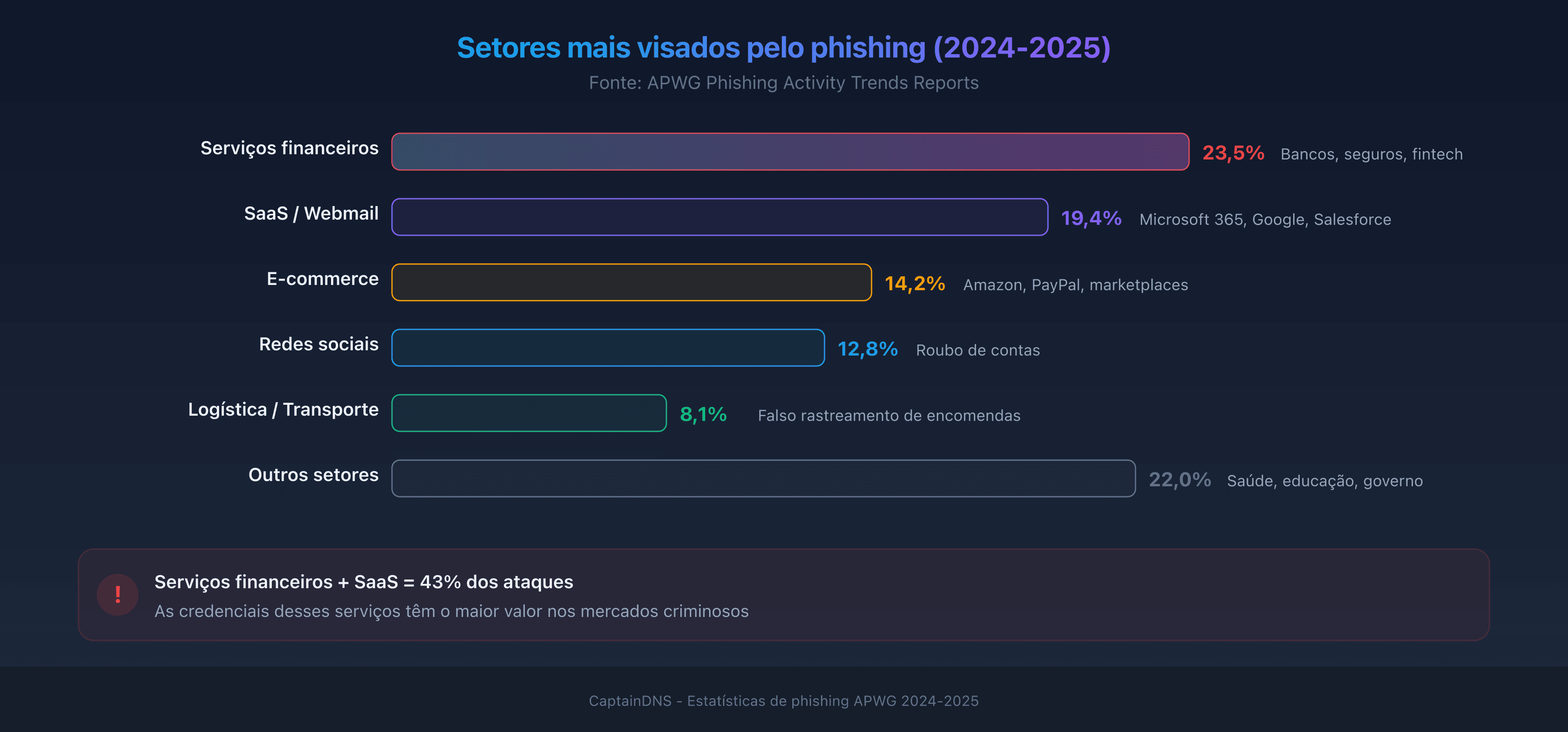

- Os serviços financeiros e as plataformas SaaS concentram 60% dos ataques de phishing

- O phishing assistido por IA produz emails sem erros de ortografia, tornando a detecção humana mais difícil

- O quishing (phishing por QR code) aumentou 400% entre 2023 e 2025

- Combinar várias bases de threat intelligence tornou-se indispensável para detectar as novas formas de phishing

Em 2024, o phishing ultrapassou um novo patamar. O Anti-Phishing Working Group (APWG) registrou 4,8 milhões de ataques, o nível mais alto desde a criação do organismo em 2003. E 2025 confirma a tendência: os atacantes não se limitam mais a enviar emails mal escritos com links duvidosos.

A IA generativa, os QR codes e o contorno de autenticação multifator (MFA) mudaram o cenário. Este artigo analisa os dados sobre phishing, os setores mais visados e as técnicas que redefinem a ameaça em 2026. Você vai entender por que as defesas tradicionais não são mais suficientes e como adaptar sua proteção.

Os dados sobre phishing em 2025

Os dados da APWG e dos principais relatórios de segurança mostram um cenário claro: o phishing continua crescendo em volume e sofisticação.

Volume de ataques

| Ano | Ataques registrados (APWG) | Variação |

|---|---|---|

| 2022 | 4,7 milhões | +150% vs 2021 |

| 2023 | ~5 milhões (estimativa) | +6% |

| 2024 | 4,8 milhões (confirmado) | Estável |

| 2025 (projeção) | 5+ milhões | +5-10% |

O volume permanece em níveis historicamente altos. A leve estabilização em 2024 não significa um recuo da ameaça: os ataques são mais direcionados e mais eficazes, compensando o volume bruto.

Taxa de clique e custo médio

- Taxa de clique média em um email de phishing: 3,4% (fonte: Proofpoint State of the Phish 2024)

- Custo médio de uma violação relacionada a phishing: 4,76 milhões de dólares (IBM Cost of a Data Breach 2024)

- Tempo médio de detecção de um comprometimento por phishing: 207 dias

Uma taxa de clique de 3,4% significa que, de 1.000 funcionários visados, 34 clicarão no link malicioso. Basta um único clique para comprometer uma rede inteira.

Os setores mais visados

A APWG identifica os setores mais visados em seus relatórios trimestrais. Em 2024-2025, a distribuição continua concentrada.

Top 5 dos setores

- Serviços financeiros (23,5%): bancos, seguros, fintech. As páginas de login bancárias continuam sendo o alvo n1 do phishing.

- SaaS e webmail (19,4%): Microsoft 365, Google Workspace, Salesforce. O roubo de credenciais dá acesso a ecossistemas inteiros.

- E-commerce (14,2%): Amazon, PayPal e marketplaces. Os falsos avisos de entrega explodem durante os períodos de promoções.

- Redes sociais (12,8%): roubo de contas para distribuir spam ou golpes.

- Logística e transporte (8,1%): falso rastreamento de encomendas, um vetor particularmente eficaz.

Por que esses setores?

Os atacantes visam serviços em que a vítima tem o reflexo de fazer login rapidamente. Um email "Sua conta foi bloqueada" provoca uma reação imediata. Os serviços financeiros e SaaS combinam dois fatores: um grande número de usuários e um alto valor das credenciais roubadas.

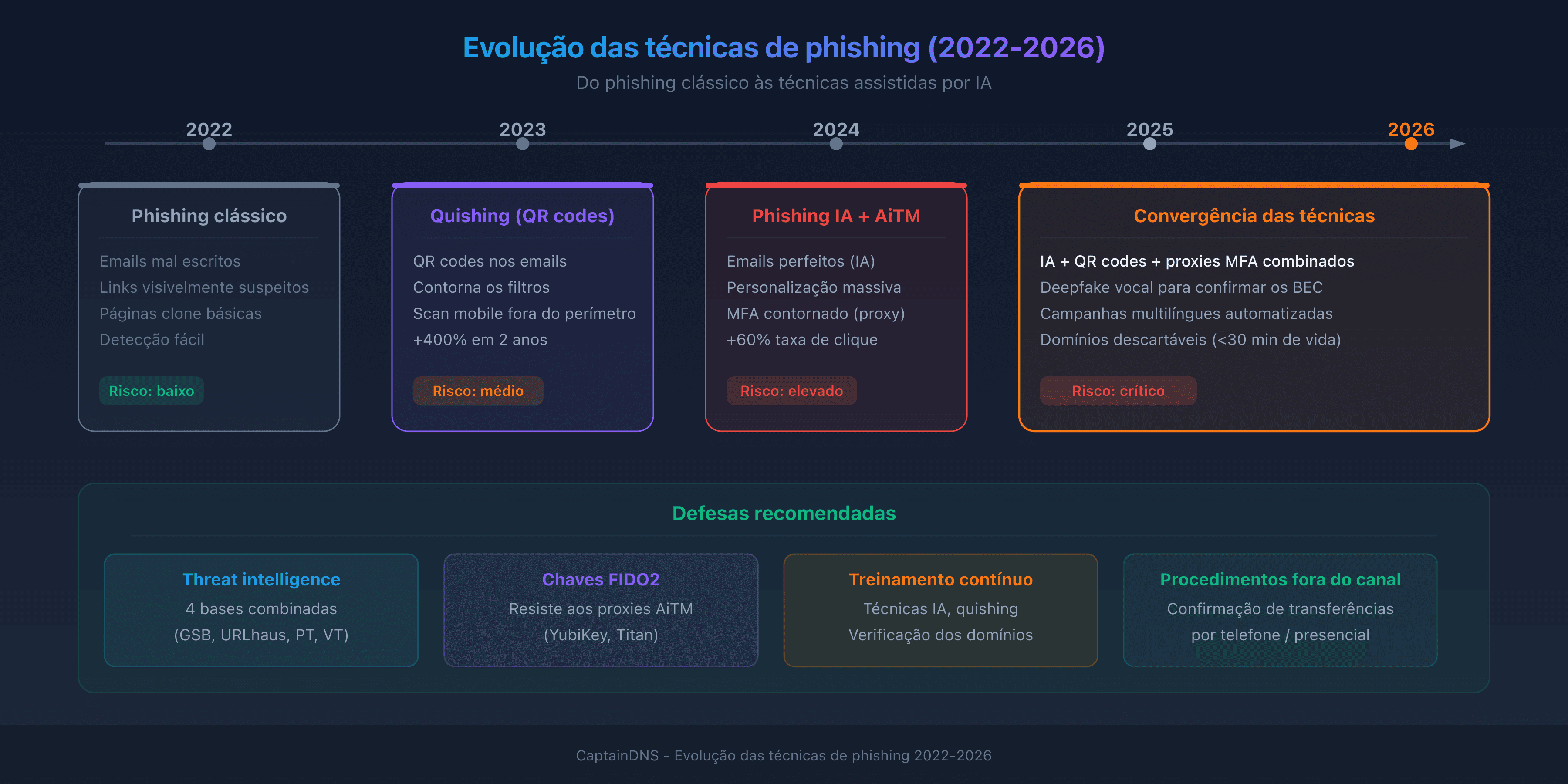

As novas técnicas de phishing em 2025-2026

O phishing evolui mais rápido do que as defesas. Quatro técnicas redefinem a ameaça.

Phishing assistido por IA

A IA generativa (ChatGPT, Claude, Gemini) permite produzir emails de phishing sem erros de ortografia, com estilo profissional e personalizado. Segundo um estudo da Universidade de Oxford (2024), os emails de phishing gerados por IA têm uma taxa de clique 60% superior à dos emails tradicionais.

O que a IA muda para os atacantes:

- Personalização massiva: cada email é adaptado ao alvo (nome, empresa, contexto)

- Multilíngue nativo: campanhas em alemão, japonês ou português tão convincentes quanto em inglês

- Geração de sites clone: a IA pode reproduzir um site legítimo em poucos minutos

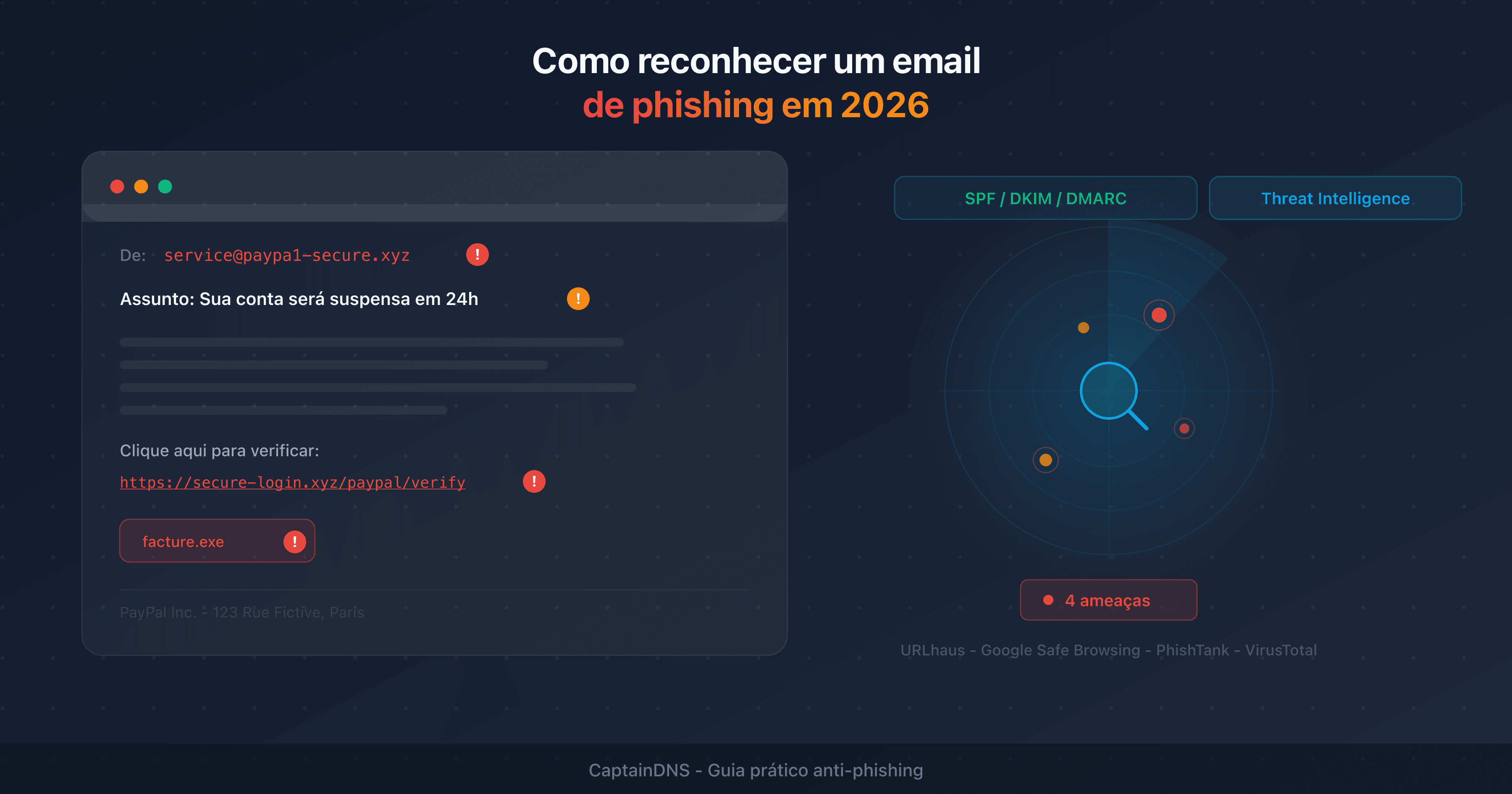

O filtro "email mal escrito = phishing" não funciona mais. Reconhecer um email de phishing agora exige analisar os metadados técnicos (cabeçalhos, domínio de envio) em vez do conteúdo visível.

Quishing (phishing por QR code)

O quishing usa QR codes para direcionar as vítimas a sites maliciosos. Essa técnica contorna os filtros de segurança de email tradicionais, pois o link malicioso está codificado em uma imagem, não no texto.

Por que o quishing explode em 2025:

- Os QR codes se tornaram familiares desde a pandemia (restaurantes, transportes, pagamentos)

- Os filtros de email não escaneiam imagens para extrair URLs

- O escaneamento é feito no celular, geralmente fora do perímetro de segurança da empresa

Segundo a Abnormal Security, os ataques por QR code aumentaram 400% entre 2023 e 2025. Os setores mais afetados: energia, saúde e indústria.

Contorno de MFA (adversary-in-the-middle)

A autenticação multifator (MFA) era considerada uma proteção eficaz contra o phishing. Os ataques adversary-in-the-middle (AiTM) contornam essa proteção.

Como funciona um ataque AiTM:

- A vítima clica em um link de phishing

- O site malicioso age como um proxy transparente para o site real

- A vítima insere seu login, senha e código MFA

- O proxy intercepta o cookie de sessão autenticado

- O atacante usa esse cookie para acessar a conta sem MFA

Frameworks como EvilGinx2 e Modlishka automatizam esses ataques. A Microsoft reportou mais de 10.000 ataques AiTM por mês contra seus usuários em 2024.

Phishing por celular (smishing)

O smishing (SMS phishing) explora a confiança depositada nos SMS e o tamanho reduzido das telas de celular, que escondem as URLs completas.

Tendências do smishing em 2025:

- As mensagens imitando bancos, serviços de entrega e órgãos fiscais dominam

- A taxa de clique em links por SMS é 6 a 8 vezes superior à dos emails

- Os ataques usam números curtos (shortcodes) para parecerem legítimos

BEC (Business Email Compromise): o phishing mais caro

O BEC não é phishing em massa. É um ataque direcionado em que o atacante se passa por um executivo, um fornecedor ou um parceiro para obter uma transferência fraudulenta.

Os dados do BEC

- Perdas mundiais: 2,9 bilhões de dólares em 2023 (FBI IC3)

- Perda média por incidente: 125.000 dólares

- Participação do BEC nas perdas de cibercrime: 37% do total (FBI)

O BEC explora a confiança e a urgência, não a tecnologia. Um email "Você pode processar esta transferência de 85.000 EUR antes das 17h?" enviado da conta comprometida do CFO é quase impossível de distinguir de um pedido legítimo.

BEC e IA

A IA reforça o BEC ao permitir:

- A clonagem vocal (deepfake de áudio) para confirmar pedidos por telefone

- A análise de trocas de email anteriores para reproduzir o estilo de escrita do executivo

- A tradução automática para visar filiais no exterior

Por que as defesas tradicionais não são mais suficientes?

Os filtros de email clássicos se baseiam em três pilares: listas de bloqueio, análise de URLs e detecção de padrões textuais. O phishing moderno contorna os três.

| Defesa | Contorno |

|---|---|

| Listas de bloqueio (Safe Browsing, PhishTank) | URLs descartáveis, domínios novos (<30 min de vida) |

| Análise de URL em tempo real | QR codes (link em uma imagem) |

| Detecção de padrões textuais | IA generativa (textos perfeitos, personalizados) |

| MFA (códigos SMS, TOTP) | Proxies AiTM (interceptação de sessão) |

| Análise de anexos | Arquivos hospedados em serviços de nuvem legítimos |

Nenhuma camada de defesa isolada é suficiente. A proteção eficaz combina várias abordagens: técnica (threat intelligence de múltiplas fontes), humana (treinamento contínuo) e procedimental (verificação de pedidos de transferência).

Como se proteger de forma eficaz em 2026?

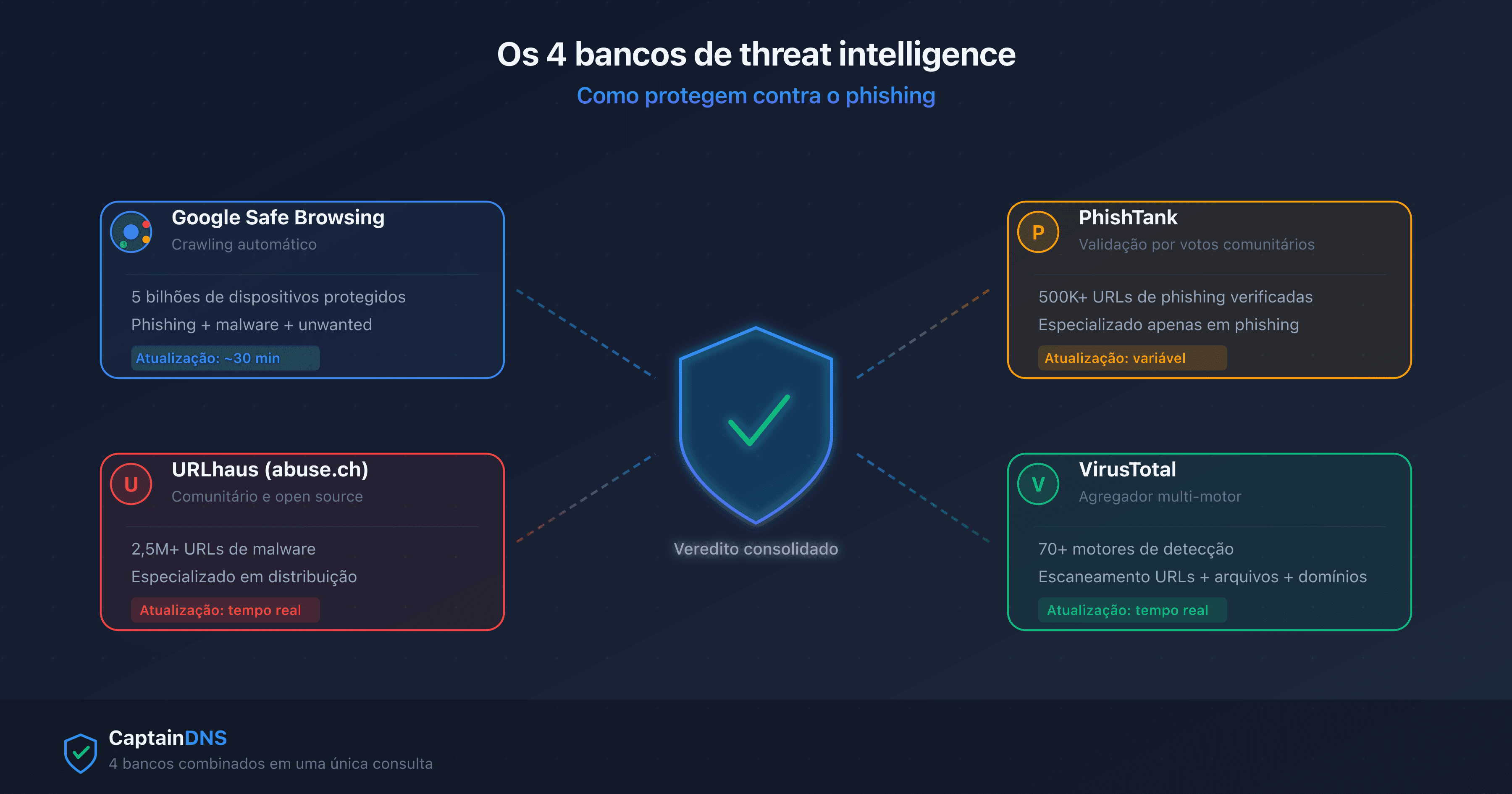

1. Multiplicar as fontes de threat intelligence

Uma única base de threat intelligence deixa escapar 15 a 30% das ameaças. Combinar Google Safe Browsing, URLhaus, PhishTank e VirusTotal reduz os falsos negativos ao cruzar os vereditos de fontes independentes.

2. Treinar os usuários nas novas técnicas

O treinamento clássico ("procure erros de ortografia") está obsoleto diante do phishing com IA. Os programas de conscientização devem cobrir:

- A verificação dos domínios de envio (não apenas o nome exibido)

- A desconfiança em relação a QR codes não solicitados

- O procedimento de confirmação fora do canal para pedidos de transferência

3. Adotar chaves de segurança FIDO2

As chaves de hardware FIDO2 (YubiKey, Titan) são a única proteção eficaz contra ataques AiTM. Ao contrário dos códigos SMS ou TOTP, as chaves FIDO2 estão vinculadas ao domínio: elas se recusam a autenticar em um site proxy que falsifica o domínio legítimo.

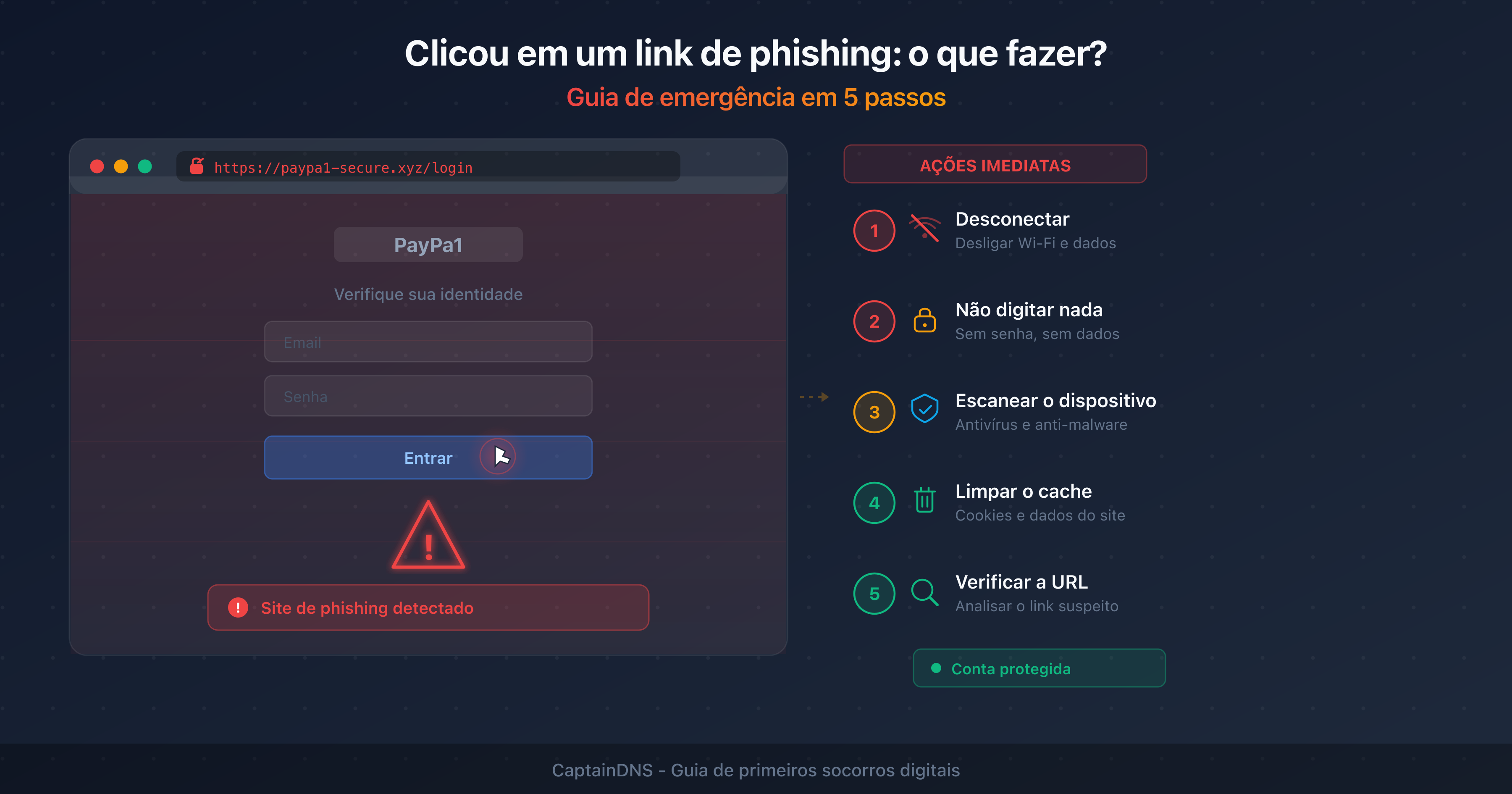

4. Verificar sistematicamente os links suspeitos

Antes de clicar em um link duvidoso, analise-o com um verificador multi-bases. Uma ferramenta que consulta 4 bases de threat intelligence simultaneamente detecta mais ameaças do que um navegador sozinho.

FAQ

Quantos ataques de phishing são registrados por ano?

A APWG registrou 4,8 milhões de ataques de phishing em 2024, um nível historicamente alto. Na projeção de 2025, o volume deve ultrapassar 5 milhões. Esses números contabilizam apenas os ataques reportados: o volume real é estimado em 2 a 3 vezes mais.

Qual é o setor mais visado pelo phishing?

Os serviços financeiros (bancos, seguros, fintech) representam 23,5% dos ataques de phishing segundo a APWG, seguidos pelas plataformas SaaS e webmail (19,4%). Esses dois setores concentram mais de 40% dos ataques porque as credenciais roubadas têm um alto valor.

Como a IA muda o phishing?

A IA generativa permite produzir emails de phishing sem erros, personalizados e multilíngues. Segundo um estudo da Universidade de Oxford, os emails de phishing gerados por IA têm uma taxa de clique 60% superior à dos emails tradicionais. O filtro "email mal escrito = phishing" não funciona mais.

O que é quishing?

Quishing é phishing via QR code. O atacante inclui um QR code em um email, um folheto ou um cartaz que redireciona para um site malicioso. Essa técnica contorna os filtros de email clássicos, pois o link malicioso está codificado em uma imagem, não no texto. Os ataques de quishing aumentaram 400% entre 2023 e 2025.

O MFA ainda protege contra o phishing?

O MFA clássico (códigos SMS, aplicativos TOTP) não protege mais contra ataques adversary-in-the-middle (AiTM). Esses ataques interceptam o cookie de sessão depois que a vítima completa a autenticação MFA. Apenas as chaves de segurança FIDO2 resistem aos ataques AiTM, pois verificam o domínio do site.

O que é BEC (Business Email Compromise)?

O BEC é um ataque direcionado em que o atacante se passa por um executivo ou um fornecedor para obter uma transferência fraudulenta. O FBI estima as perdas mundiais do BEC em 2,9 bilhões de dólares em 2023. O BEC explora a confiança e a urgência, não falhas técnicas.

Como detectar um email de phishing gerado por IA?

O conteúdo textual não é mais um indicador confiável. Analise os metadados técnicos: verifique o domínio de envio real (não o nome exibido), confira os cabeçalhos DKIM e SPF, e passe os links suspeitos em um verificador de URL multi-bases. A combinação da análise técnica com a verificação de múltiplas fontes continua sendo o método mais confiável.

O que são chaves FIDO2 e por que são recomendadas?

As chaves FIDO2 (YubiKey, Google Titan) são dispositivos de hardware de autenticação que verificam criptograficamente o domínio do site. Ao contrário dos códigos SMS ou TOTP, elas se recusam a autenticar em um site proxy que falsifica um domínio legítimo. É a única proteção eficaz contra ataques adversary-in-the-middle.

Glossário

- APWG (Anti-Phishing Working Group): coalizão internacional de mais de 2.200 organizações que coleta e analisa dados mundiais sobre phishing desde 2003.

- Quishing: técnica de phishing que usa QR codes para direcionar as vítimas a sites maliciosos, contornando os filtros de email tradicionais.

- AiTM (Adversary-in-the-Middle): ataque de phishing em que um proxy intercepta as comunicações entre a vítima e o site legítimo, capturando o cookie de sessão após a autenticação MFA.

- BEC (Business Email Compromise): ataque direcionado em que o atacante se passa por um executivo ou parceiro para obter uma transferência fraudulenta ou dados sensíveis.

- FIDO2: padrão de autenticação de hardware baseado em criptografia assimétrica, resistente a ataques de phishing por estar vinculado ao domínio do site.

- Smishing: phishing por SMS, que explora a confiança nos mensagens de texto e o tamanho reduzido das telas de celular.

Verifique um link suspeito: use nosso verificador de URL de phishing para consultar Google Safe Browsing, URLhaus, PhishTank e VirusTotal em uma única solicitação.

Guias de phishing relacionados

- Como reconhecer um email de phishing em 2026

- O que fazer se você clicou em um link de phishing

- Google Safe Browsing, URLhaus, PhishTank, VirusTotal: como funcionam as bases de threat intelligence