Phishing-Trends 2025-2026: APWG-Statistiken und neue Techniken

Von CaptainDNS

Veröffentlicht am 16. Februar 2026

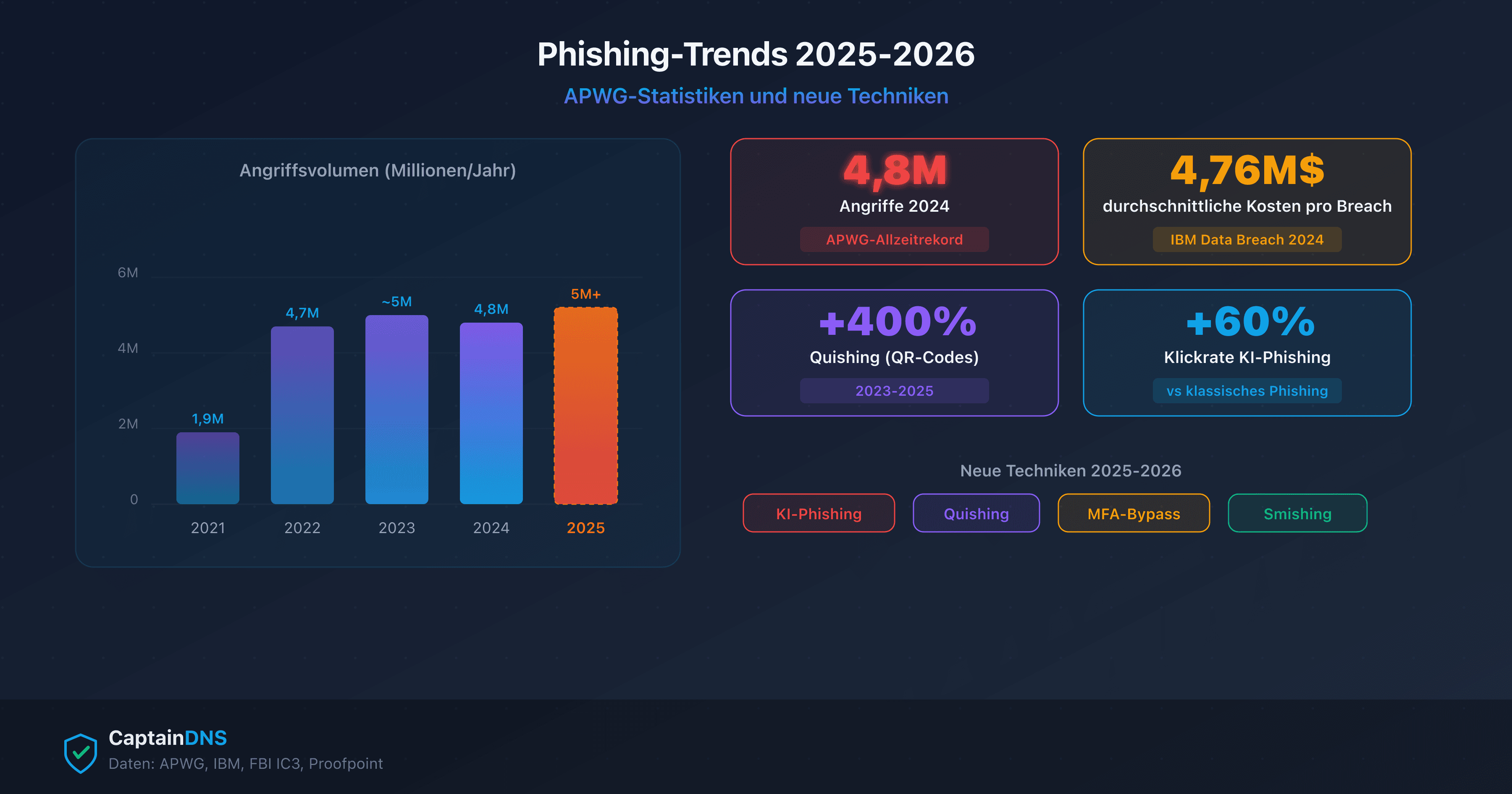

- Die APWG hat 2024 mehr als 4,8 Millionen Phishing-Angriffe erfasst, ein historischer Rekord mit einem Anstieg von 20 % gegenüber 2023

- Finanzdienstleistungen und SaaS-Plattformen machen 60 % der Phishing-Angriffe aus

- KI-gestütztes Phishing erzeugt E-Mails ohne Rechtschreibfehler, was die menschliche Erkennung erschwert

- Quishing (Phishing per QR-Code) ist zwischen 2023 und 2025 um 400 % gestiegen

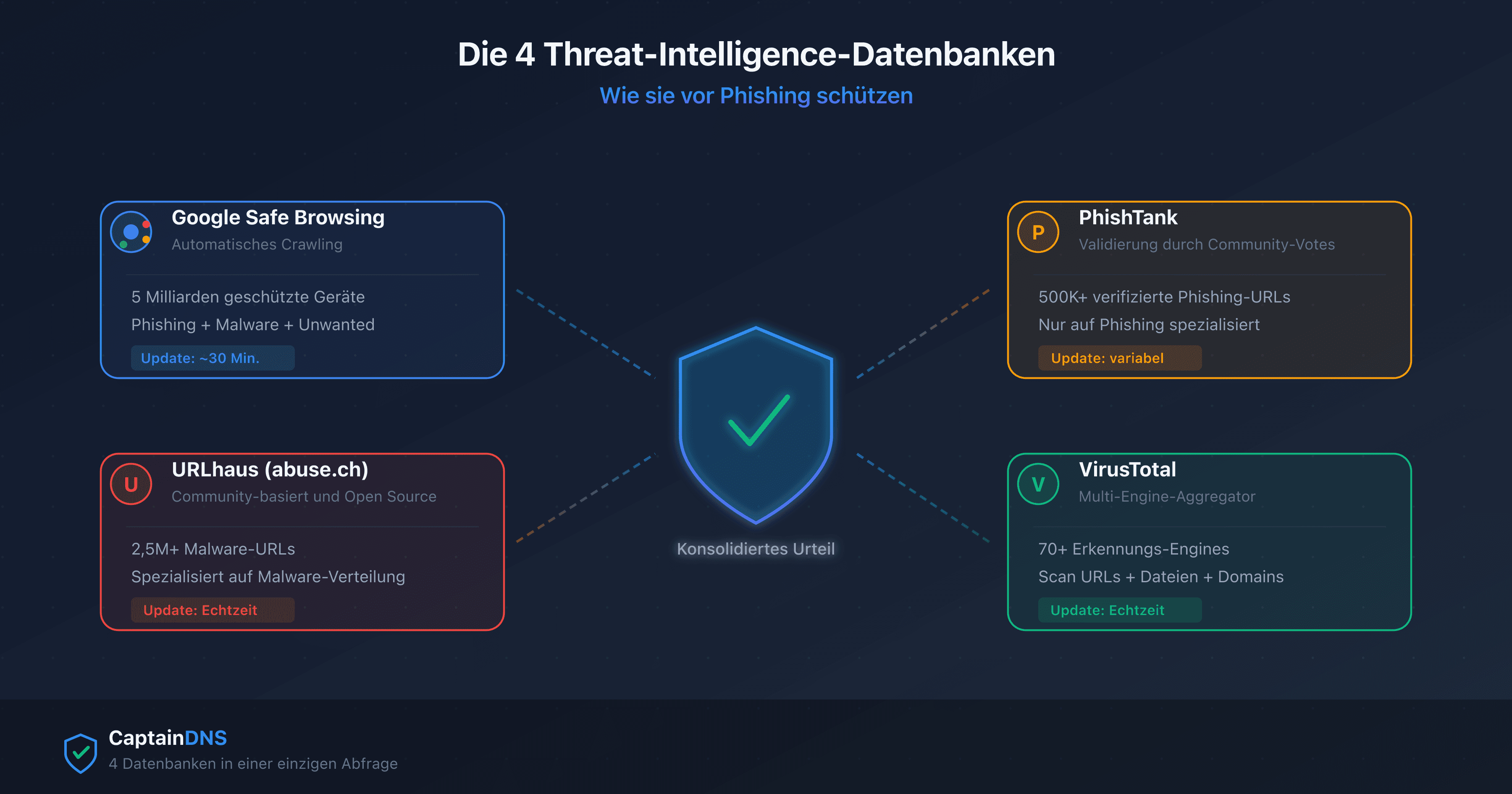

- Die Kombination mehrerer Threat-Intelligence-Datenbanken ist unverzichtbar, um neue Phishing-Formen zu erkennen

2024 hat Phishing eine neue Stufe erreicht. Die Anti-Phishing Working Group (APWG) verzeichnete 4,8 Millionen Angriffe, das höchste Niveau seit Gründung der Organisation 2003. Und 2025 bestätigt den Trend: Angreifer begnügen sich nicht mehr damit, schlecht formulierte E-Mails mit zweifelhaften Links zu verschicken.

Generative KI, QR-Codes und die Umgehung von Multi-Faktor-Authentifizierung (MFA) haben die Spielregeln verändert. Dieser Artikel analysiert die wichtigsten Phishing-Zahlen, die am stärksten betroffenen Sektoren und die Techniken, die die Bedrohungslage 2026 neu definieren. Du wirst verstehen, warum herkömmliche Abwehrmaßnahmen nicht mehr ausreichen und wie du deinen Schutz anpassen kannst.

Die wichtigsten Phishing-Zahlen 2025

Die APWG-Daten und die führenden Sicherheitsberichte zeichnen ein klares Bild: Phishing wächst weiterhin in Volumen und Raffinesse.

Angriffsvolumen

| Jahr | Erfasste Angriffe (APWG) | Veränderung |

|---|---|---|

| 2022 | 4,7 Millionen | +150 % gg. 2021 |

| 2023 | ~5 Millionen (Schätzung) | +6 % |

| 2024 | 4,8 Millionen (bestätigt) | Stabil |

| 2025 (Prognose) | 5+ Millionen | +5-10 % |

Das Volumen bleibt auf historisch hohem Niveau. Die leichte Stabilisierung 2024 bedeutet keinen Rückgang der Bedrohung: Die Angriffe sind gezielter und effektiver, was das reine Volumen kompensiert.

Klickrate und Durchschnittskosten

- Durchschnittliche Klickrate auf eine Phishing-E-Mail: 3,4 % (Quelle: Proofpoint State of the Phish 2024)

- Durchschnittliche Kosten eines Breach durch Phishing: 4,76 Millionen Dollar (IBM Cost of a Data Breach 2024)

- Durchschnittliche Erkennungszeit einer Phishing-Kompromittierung: 207 Tage

Eine Klickrate von 3,4 % bedeutet: Von 1.000 angegriffenen Mitarbeitern klicken 34 auf den schädlichen Link. Ein einziger Klick reicht aus, um ein ganzes Netzwerk zu kompromittieren.

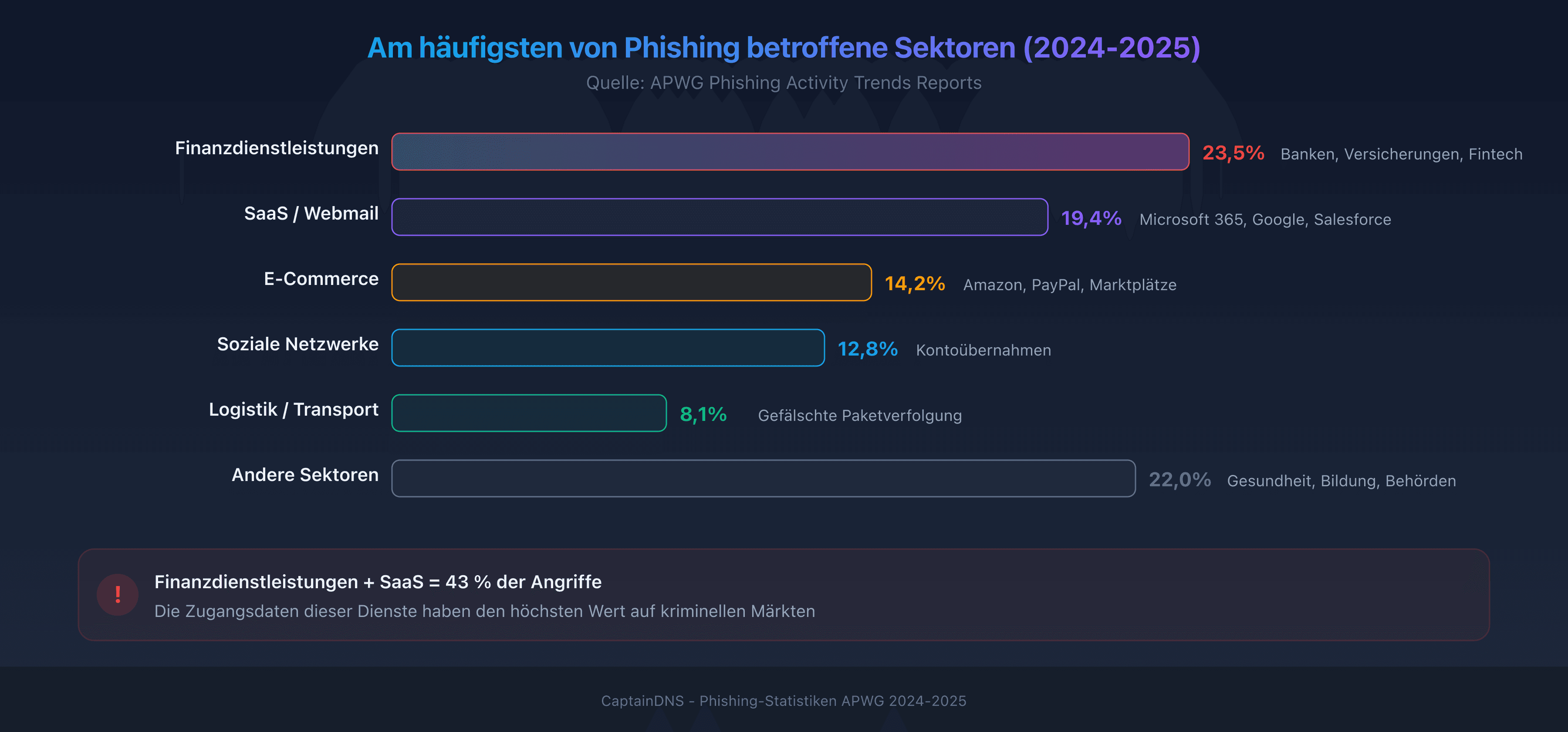

Die am stärksten betroffenen Sektoren

Die APWG identifiziert die am häufigsten angegriffenen Sektoren in ihren Quartalsberichten. 2024-2025 bleibt die Verteilung konzentriert.

Top 5 der Sektoren

- Finanzdienstleistungen (23,5 %): Banken, Versicherungen, Fintech. Login-Seiten von Banken bleiben das Ziel Nr. 1 des Phishings.

- SaaS und Webmail (19,4 %): Microsoft 365, Google Workspace, Salesforce. Der Diebstahl von Zugangsdaten ermöglicht Zugriff auf ganze Ökosysteme.

- E-Commerce (14,2 %): Amazon, PayPal und Marktplätze. Gefälschte Lieferbenachrichtigungen explodieren während der Sale-Zeiträume.

- Soziale Netzwerke (12,8 %): Kontoübernahmen zur Verbreitung von Spam oder Betrug.

- Logistik und Transport (8,1 %): Gefälschte Paketverfolgung, ein besonders effektiver Angriffsvektor.

Warum diese Sektoren?

Angreifer zielen auf Dienste, bei denen das Opfer einen schnellen Login-Reflex hat. Eine E-Mail mit "Dein Konto wurde gesperrt" löst eine sofortige Reaktion aus. Finanzdienstleistungen und SaaS vereinen zwei Faktoren: eine große Nutzerbasis und einen hohen Wert der gestohlenen Zugangsdaten.

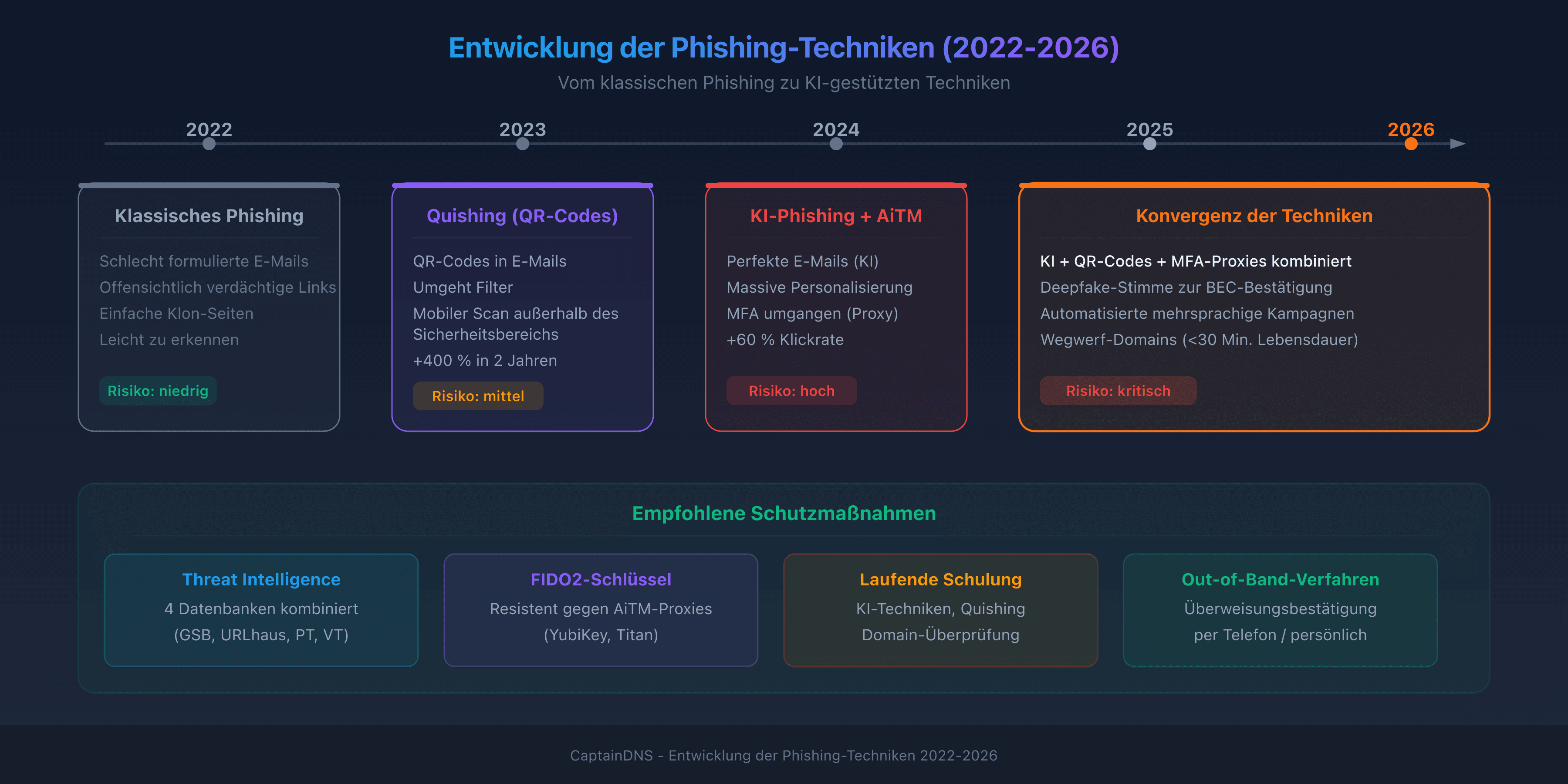

Neue Phishing-Techniken 2025-2026

Phishing entwickelt sich schneller als die Abwehr. Vier Techniken definieren die Bedrohungslage neu.

KI-gestütztes Phishing

Generative KI (ChatGPT, Claude, Gemini) ermöglicht die Erstellung von Phishing-E-Mails ohne Rechtschreibfehler, in einem professionellen und personalisierten Stil. Laut einer Studie der Universität Oxford (2024) haben KI-generierte Phishing-E-Mails eine um 60 % höhere Klickrate als herkömmliche E-Mails.

Was KI für Angreifer verändert:

- Massive Personalisierung: Jede E-Mail wird an das Ziel angepasst (Name, Unternehmen, Kontext)

- Nativ mehrsprachig: Kampagnen auf Deutsch, Japanisch oder Portugiesisch, genauso überzeugend wie auf Englisch

- Generierung von Klon-Seiten: KI kann eine legitime Website in wenigen Minuten nachbauen

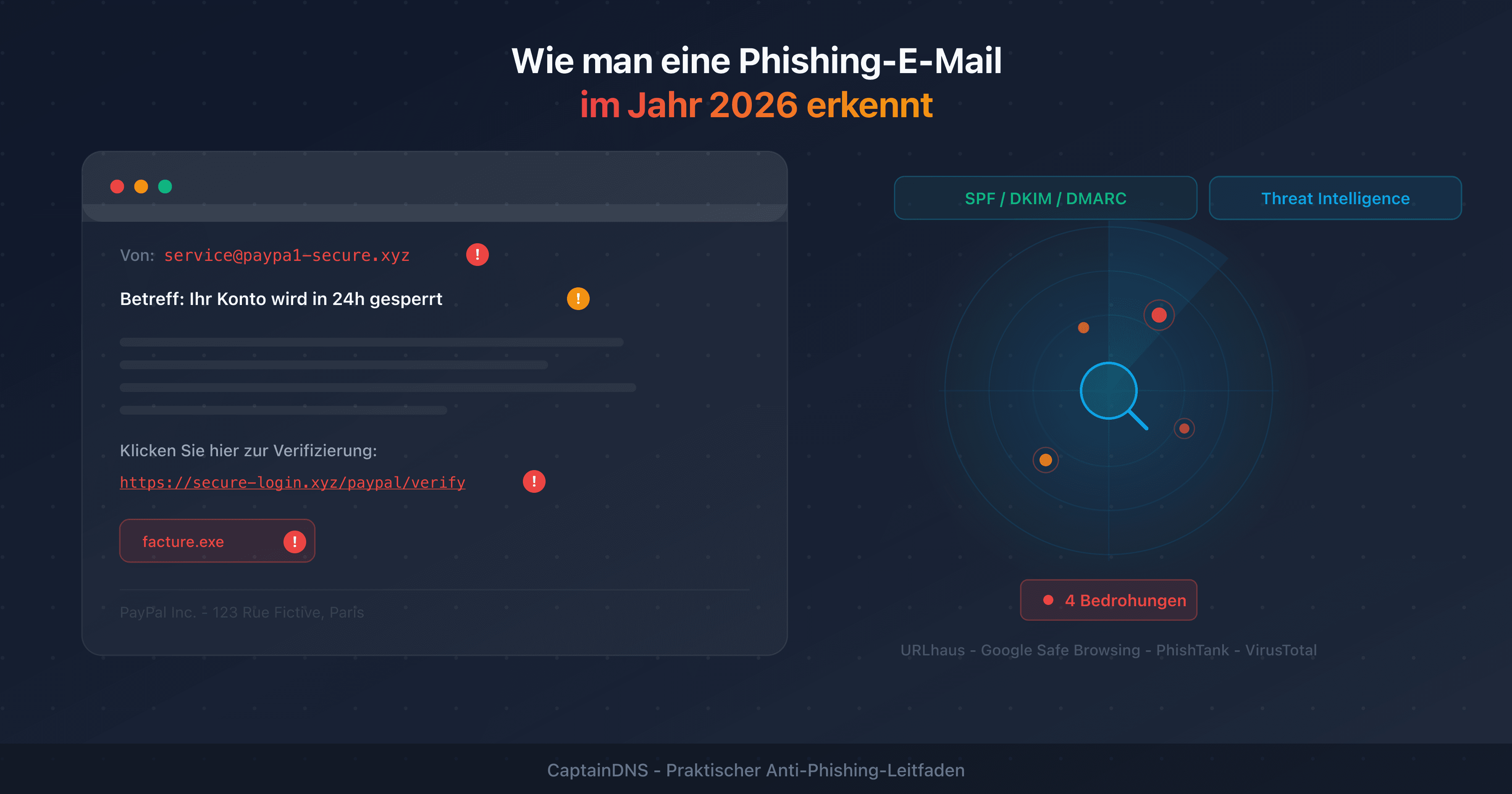

Der Filter "schlecht geschriebene E-Mail = Phishing" funktioniert nicht mehr. Um eine Phishing-E-Mail zu erkennen, musst du jetzt die technischen Metadaten analysieren (Header, Absenderdomain) statt den sichtbaren Inhalt.

Quishing (Phishing per QR-Code)

Quishing verwendet QR-Codes, um Opfer auf bösartige Websites zu leiten. Diese Technik umgeht herkömmliche E-Mail-Sicherheitsfilter, da der schädliche Link in einem Bild kodiert ist, nicht im Text.

Warum Quishing 2025 explodiert:

- QR-Codes sind seit der Pandemie vertraut geworden (Restaurants, öffentlicher Nahverkehr, Zahlungen)

- E-Mail-Filter scannen keine Bilder, um URLs zu extrahieren

- Der Scan erfolgt auf dem Smartphone, oft außerhalb des Sicherheitsbereichs des Unternehmens

Laut Abnormal Security sind QR-Code-Angriffe zwischen 2023 und 2025 um 400 % gestiegen. Die am stärksten betroffenen Sektoren: Energie, Gesundheit und Industrie.

MFA-Umgehung (Adversary-in-the-Middle)

Multi-Faktor-Authentifizierung (MFA) galt als wirksamer Schutz gegen Phishing. Adversary-in-the-Middle-Angriffe (AiTM) hebeln diesen Schutz aus.

So funktioniert ein AiTM-Angriff:

- Das Opfer klickt auf einen Phishing-Link

- Die bösartige Website agiert als transparenter Proxy zur echten Website

- Das Opfer gibt Benutzername, Passwort und MFA-Code ein

- Der Proxy fängt das authentifizierte Sitzungscookie ab

- Der Angreifer nutzt dieses Cookie, um ohne MFA auf das Konto zuzugreifen

Frameworks wie EvilGinx2 und Modlishka automatisieren diese Angriffe. Microsoft meldete 2024 über 10.000 AiTM-Angriffe pro Monat auf seine Nutzer.

Phishing auf dem Smartphone (Smishing)

Smishing (SMS-Phishing) nutzt das Vertrauen in SMS-Nachrichten und die kleinen Bildschirme, die vollständige URLs verbergen.

Smishing-Trends 2025:

- Nachrichten, die Banken, Lieferdienste und Steuerbehörden imitieren, dominieren

- Die Klickrate auf SMS-Links ist 6- bis 8-mal höher als bei E-Mails

- Die Angriffe verwenden Kurznummern (Shortcodes), um legitim zu wirken

BEC (Business Email Compromise): das teuerste Phishing

BEC ist kein Massen-Phishing. Es handelt sich um einen gezielten Angriff, bei dem der Angreifer sich als Führungskraft, Lieferant oder Partner ausgibt, um eine betrügerische Überweisung zu erhalten.

Die BEC-Zahlen

- Weltweite Verluste: 2,9 Milliarden Dollar in 2023 (FBI IC3)

- Durchschnittlicher Verlust pro Vorfall: 125.000 Dollar

- BEC-Anteil an den Cyberkriminalitätsverlusten: 37 % des Gesamtvolumens (FBI)

BEC nutzt Vertrauen und Dringlichkeit, nicht Technologie. Eine E-Mail mit "Kannst du diese Überweisung über 85.000 EUR bis 17 Uhr bearbeiten?" vom kompromittierten Konto des CFO ist fast unmöglich von einer legitimen Anfrage zu unterscheiden.

BEC und KI

KI verstärkt BEC durch:

- Stimmklonen (Deepfake-Audio) zur telefonischen Bestätigung von Anfragen

- Analyse früherer E-Mail-Verläufe, um den Schreibstil der Führungskraft nachzuahmen

- Automatische Übersetzung für Angriffe auf Auslandsniederlassungen

Warum reichen herkömmliche Abwehrmaßnahmen nicht mehr aus?

Klassische E-Mail-Filter basieren auf drei Säulen: Blocklisten, URL-Analyse und Erkennung von Textmustern. Modernes Phishing umgeht alle drei.

| Abwehr | Umgehung |

|---|---|

| Blocklisten (Safe Browsing, PhishTank) | Wegwerf-URLs, neue Domains (<30 Min. Lebensdauer) |

| URL-Analyse in Echtzeit | QR-Codes (Link in einem Bild) |

| Erkennung von Textmustern | Generative KI (perfekte, personalisierte Texte) |

| MFA (SMS-Codes, TOTP) | AiTM-Proxies (Sitzungsübernahme) |

| Analyse von Anhängen | Dateien auf legitimen Cloud-Diensten gehostet |

Keine einzelne Verteidigungsschicht reicht aus. Wirksamer Schutz kombiniert mehrere Ansätze: technisch (Threat Intelligence aus mehreren Quellen), menschlich (laufende Schulung) und prozedural (Überprüfung von Überweisungsanfragen).

So schützt du dich 2026 effektiv

1. Mehrere Threat-Intelligence-Quellen nutzen

Eine einzelne Threat-Intelligence-Datenbank übersieht 15 bis 30 % der Bedrohungen. Die Kombination von Google Safe Browsing, URLhaus, PhishTank und VirusTotal reduziert Fehlalarme durch Abgleich der Bewertungen unabhängiger Quellen.

2. Nutzer in neuen Techniken schulen

Klassische Schulungen ("Achte auf Rechtschreibfehler") sind gegen KI-Phishing veraltet. Sensibilisierungsprogramme müssen Folgendes abdecken:

- Die Überprüfung der Absenderdomain (nicht nur des angezeigten Namens)

- Misstrauen gegenüber unaufgeforderten QR-Codes

- Out-of-Band-Bestätigung bei Überweisungsanfragen

3. FIDO2-Sicherheitsschlüssel einsetzen

Hardware-Sicherheitsschlüssel nach FIDO2-Standard (YubiKey, Titan) sind der einzige wirksame Schutz gegen AiTM-Angriffe. Im Gegensatz zu SMS-Codes oder TOTP sind FIDO2-Schlüssel an die Domain gebunden: Sie verweigern die Authentifizierung auf einer Proxy-Website, die die legitime Domain fälscht.

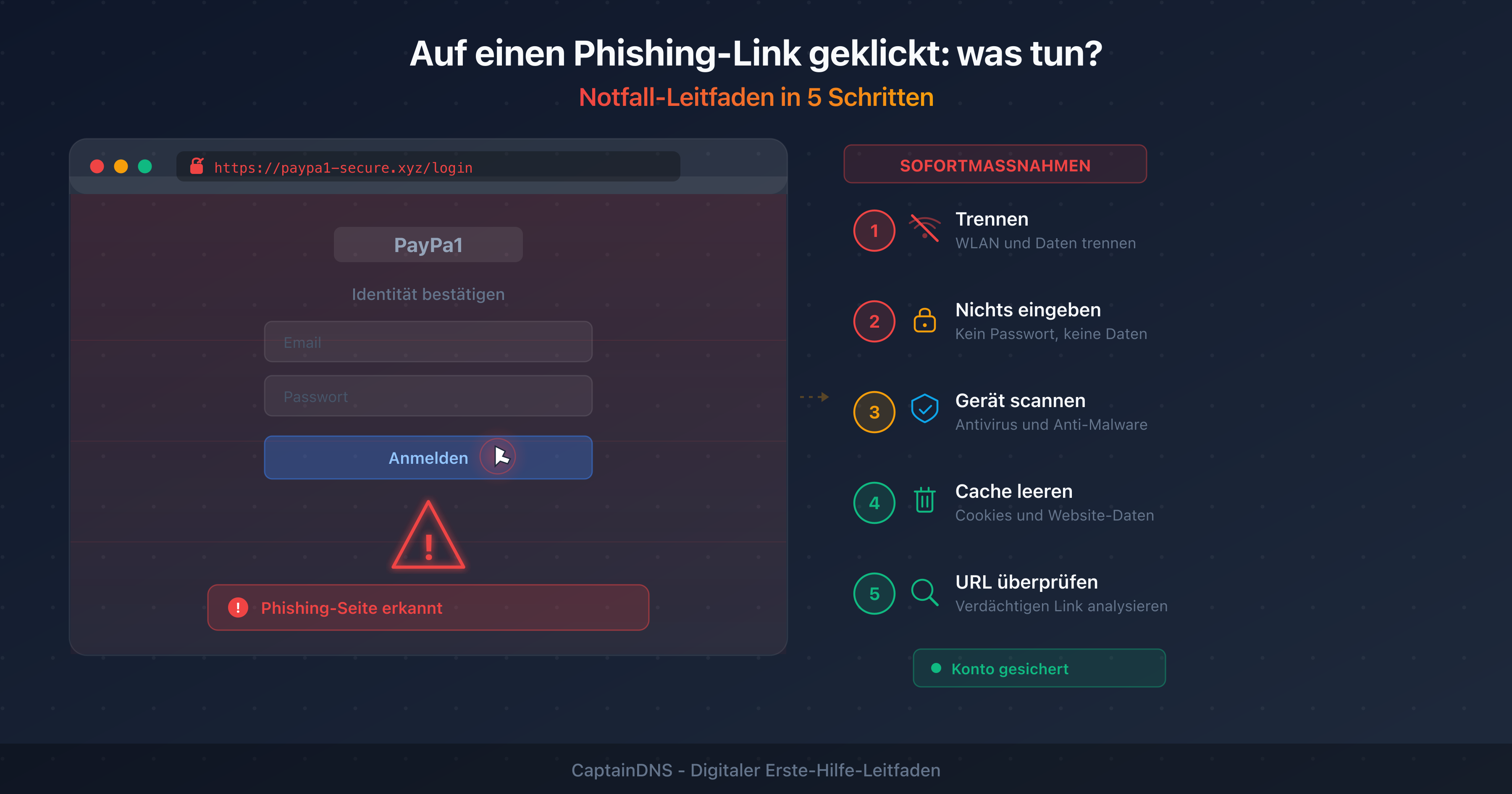

4. Verdächtige Links systematisch prüfen

Bevor du auf einen verdächtigen Link klickst, analysiere ihn mit einem Multi-Datenbank-Prüfer. Ein Tool, das 4 Threat-Intelligence-Datenbanken gleichzeitig abfragt, erkennt mehr Bedrohungen als ein Browser allein.

FAQ

Wie viele Phishing-Angriffe werden pro Jahr erfasst?

Die APWG hat 2024 4,8 Millionen Phishing-Angriffe erfasst, ein historisch hohes Niveau. In der Prognose für 2025 dürfte das Volumen 5 Millionen übersteigen. Diese Zahlen umfassen nur gemeldete Angriffe: Das tatsächliche Volumen wird auf das 2- bis 3-Fache geschätzt.

Welcher Sektor ist am stärksten von Phishing betroffen?

Finanzdienstleistungen (Banken, Versicherungen, Fintech) machen laut APWG 23,5 % der Phishing-Angriffe aus, gefolgt von SaaS- und Webmail-Plattformen (19,4 %). Diese beiden Sektoren konzentrieren über 40 % der Angriffe, da gestohlene Zugangsdaten dort einen hohen Wert haben.

Wie verändert KI das Phishing?

Generative KI ermöglicht die Erstellung von Phishing-E-Mails ohne Fehler, personalisiert und mehrsprachig. Laut einer Studie der Universität Oxford haben KI-generierte Phishing-E-Mails eine um 60 % höhere Klickrate als herkömmliche E-Mails. Der Filter "schlecht geschriebene E-Mail = Phishing" funktioniert nicht mehr.

Was ist Quishing?

Quishing ist Phishing per QR-Code. Der Angreifer fügt einen QR-Code in eine E-Mail, einen Flyer oder ein Plakat ein, der auf eine bösartige Website weiterleitet. Diese Technik umgeht klassische E-Mail-Filter, da der schädliche Link in einem Bild kodiert ist, nicht im Text. Quishing-Angriffe sind zwischen 2023 und 2025 um 400 % gestiegen.

Schützt MFA noch vor Phishing?

Klassische MFA (SMS-Codes, TOTP-Apps) schützt nicht mehr vor Adversary-in-the-Middle-Angriffen (AiTM). Diese Angriffe fangen das Sitzungscookie ab, nachdem das Opfer die MFA-Authentifizierung abgeschlossen hat. Nur FIDO2-Sicherheitsschlüssel widerstehen AiTM-Angriffen, da sie die Domain der Website überprüfen.

Was ist BEC (Business Email Compromise)?

BEC ist ein gezielter Angriff, bei dem der Angreifer die Identität einer Führungskraft oder eines Lieferanten vortäuscht, um eine betrügerische Überweisung zu erhalten. Das FBI schätzt die weltweiten BEC-Verluste auf 2,9 Milliarden Dollar in 2023. BEC nutzt Vertrauen und Dringlichkeit, keine technischen Schwachstellen.

Wie erkennt man eine KI-generierte Phishing-E-Mail?

Der Textinhalt ist kein zuverlässiger Indikator mehr. Analysiere stattdessen die technischen Metadaten: Überprüfe die tatsächliche Absenderdomain (nicht den angezeigten Namen), kontrolliere DKIM- und SPF-Header und prüfe verdächtige Links mit einem Multi-Datenbank-URL-Checker. Die Kombination aus technischer Analyse und Überprüfung aus mehreren Quellen bleibt die zuverlässigste Methode.

Was sind FIDO2-Schlüssel und warum werden sie empfohlen?

FIDO2-Schlüssel (YubiKey, Google Titan) sind Hardware-Authentifizierungsgeräte, die die Domain der Website kryptografisch überprüfen. Im Gegensatz zu SMS-Codes oder TOTP verweigern sie die Authentifizierung auf einer Proxy-Website, die eine legitime Domain fälscht. Sie sind der einzige wirksame Schutz gegen Adversary-in-the-Middle-Angriffe.

Glossar

- APWG (Anti-Phishing Working Group): internationale Koalition aus über 2.200 Organisationen, die seit 2003 weltweite Phishing-Daten sammelt und analysiert.

- Quishing: Phishing-Technik, die QR-Codes nutzt, um Opfer auf bösartige Websites zu leiten und herkömmliche E-Mail-Filter zu umgehen.

- AiTM (Adversary-in-the-Middle): Phishing-Angriff, bei dem ein Proxy die Kommunikation zwischen Opfer und legitimer Website abfängt und das Sitzungscookie nach der MFA-Authentifizierung übernimmt.

- BEC (Business Email Compromise): gezielter Angriff, bei dem der Angreifer die Identität einer Führungskraft oder eines Partners vortäuscht, um eine betrügerische Überweisung oder sensible Daten zu erhalten.

- FIDO2: Hardware-Authentifizierungsstandard auf Basis asymmetrischer Kryptografie, der resistent gegen Phishing-Angriffe ist, da er an die Domain der Website gebunden ist.

- Smishing: Phishing per SMS, das das Vertrauen in Textnachrichten und die kleinen Bildschirme von Smartphones ausnutzt.

Prüfe einen verdächtigen Link: Nutze unseren Phishing-URL-Checker, um Google Safe Browsing, URLhaus, PhishTank und VirusTotal in einer einzigen Abfrage zu befragen.

Verwandte Phishing-Leitfäden

- So erkennst du eine Phishing-E-Mail 2026

- Was tun, wenn du auf einen Phishing-Link geklickt hast

- Google Safe Browsing, URLhaus, PhishTank, VirusTotal: so funktionieren Threat-Intelligence-Datenbanken