Google Safe Browsing, URLhaus, PhishTank, VirusTotal: come funzionano i database di threat intelligence

Di CaptainDNS

Pubblicato il 16 febbraio 2026

- Google Safe Browsing protegge 5 miliardi di dispositivi ma impiega fino a 30 minuti per catalogare un nuovo URL malevolo

- URLhaus (abuse.ch) e PhishTank sono database comunitari gratuiti, specializzati rispettivamente in malware e phishing

- VirusTotal aggrega 70+ motori di rilevamento ma non fornisce un verdetto binario: riporta i risultati di ogni motore

- Combinare 4 database riduce i falsi negativi del 15-30% rispetto a una singola fonte

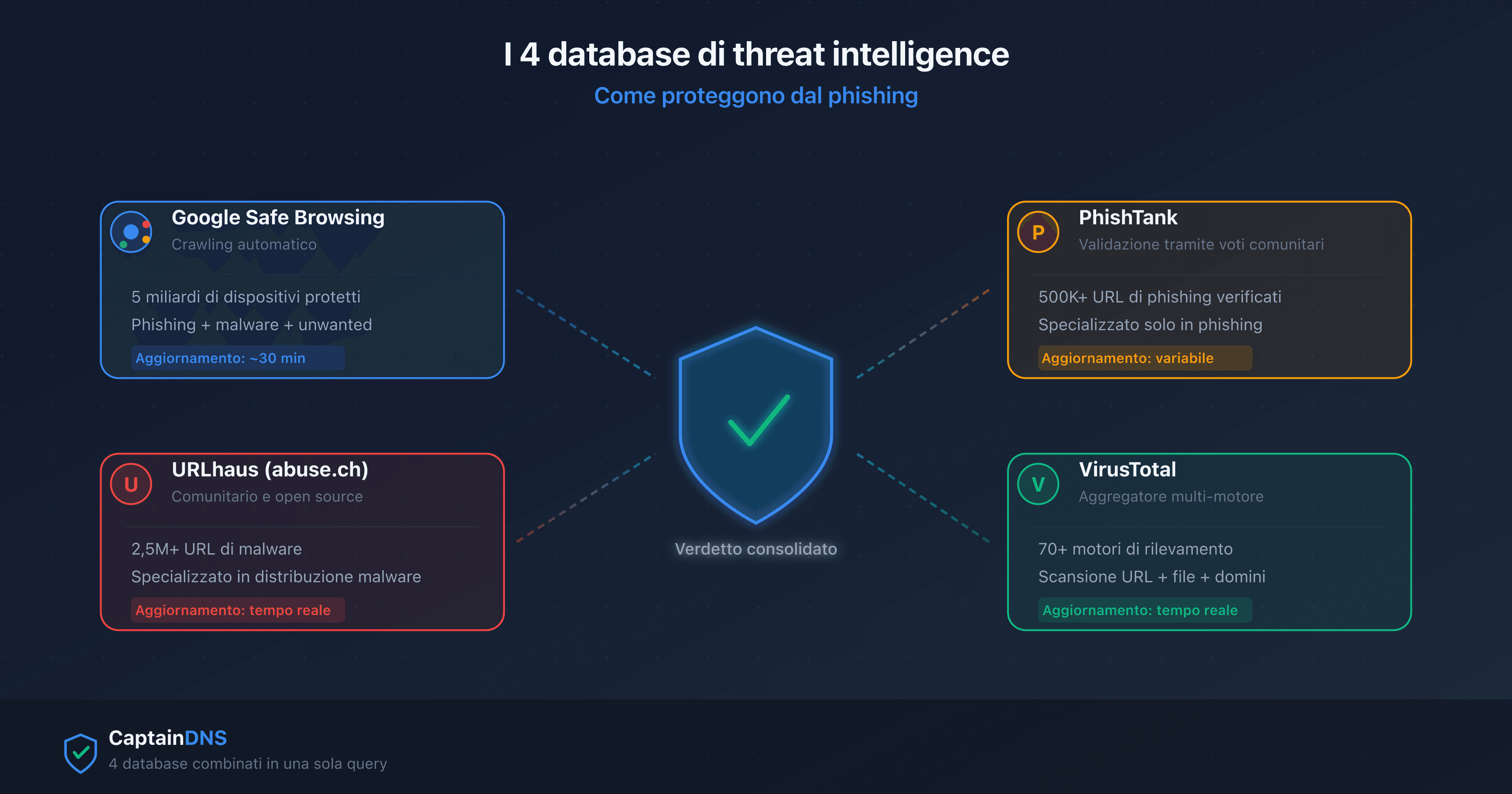

Quando clicchi su un link e il tuo browser mostra una schermata rossa "Sito ingannevole", un database di threat intelligence ti ha appena protetto. Google Safe Browsing da solo blocca circa 5 milioni di tentativi al giorno. Ma nessun database è esaustivo.

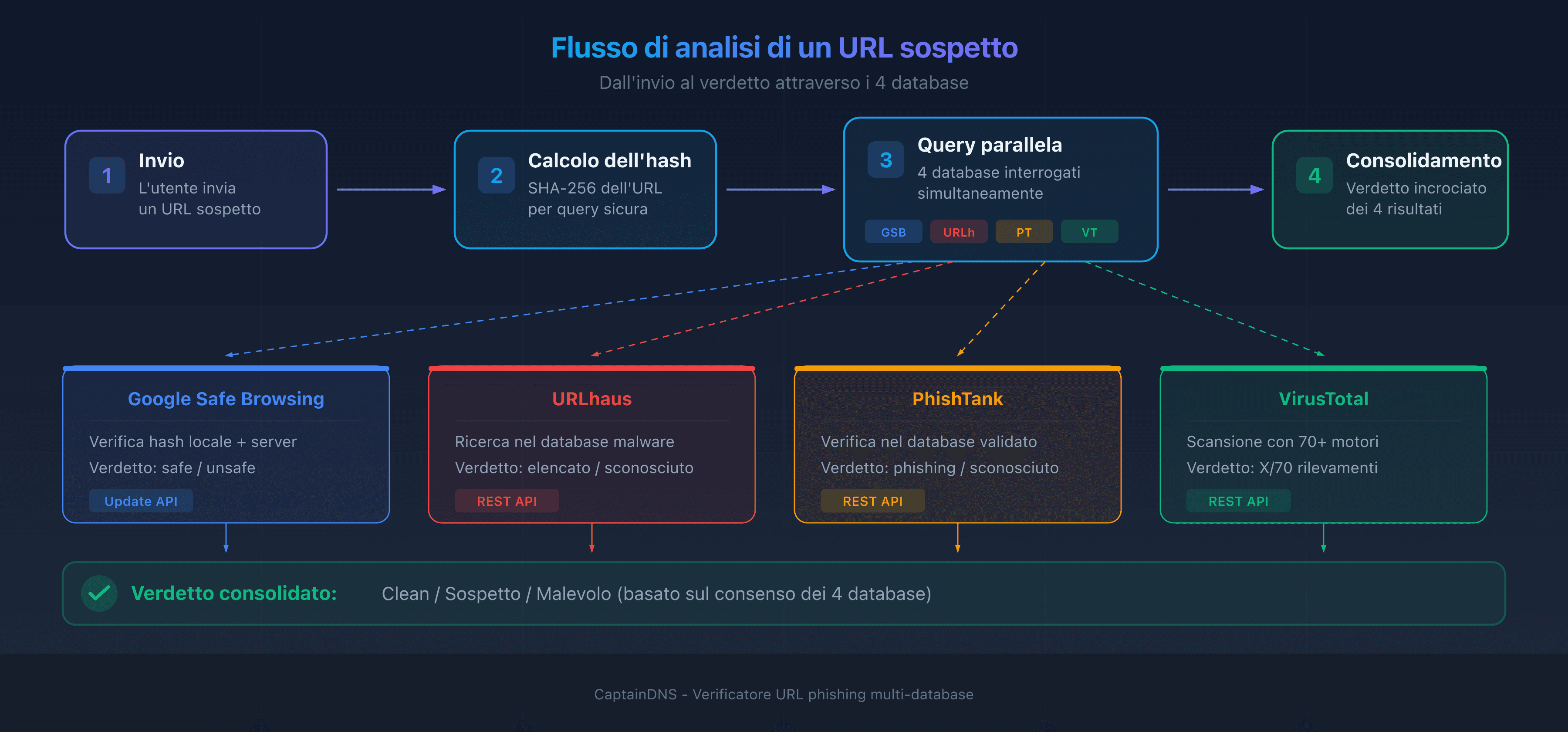

Questo articolo spiega il funzionamento tecnico dei 4 database di threat intelligence più utilizzati per il rilevamento del phishing. Capirai perché un verificatore di URL che interroga più database simultaneamente rileva più minacce di un browser da solo.

Cos'è un database di threat intelligence?

Un database di threat intelligence è un repertorio di dati sulle minacce informatiche. Nel contesto del phishing, questi database catalogano URL, domini e indirizzi IP identificati come malevoli.

I 3 tipi di dati raccolti

- URL completi: l'indirizzo esatto della pagina malevola (es:

https://paypa1-secure.xyz/login) - Hash di URL: impronte crittografiche che permettono di verificare un URL senza trasmetterlo in chiaro

- Domini e IP: il nome di dominio o l'indirizzo IP del server che ospita la minaccia

Due modelli di funzionamento

I database di threat intelligence funzionano secondo due modelli principali.

Modello Lookup (consultazione diretta): il tuo dispositivo invia l'URL da verificare al server del database, che risponde con un verdetto. Semplice, ma pone un problema di privacy: il server vede tutti gli URL che visiti.

Modello Update (lista locale): il tuo dispositivo scarica regolarmente una lista compressa di hash malevoli e verifica gli URL localmente. Più rispettoso della privacy, ma la lista locale può avere qualche minuto di ritardo.

Google Safe Browsing: il guardiano di 5 miliardi di dispositivi

Google Safe Browsing è il database di threat intelligence più diffuso al mondo. Protegge nativamente gli utenti di Chrome, Firefox, Safari e Android.

Come funziona Google Safe Browsing?

Google utilizza un sistema a due livelli.

Livello 1: Update API (verifica locale). Il tuo browser scarica ogni 30 minuti una lista compressa di prefissi di hash (i primi 4 byte dell'hash SHA-256 di ogni URL malevolo). Quando visiti un sito, il browser calcola l'hash dell'URL e lo confronta con la lista locale. Se un prefisso corrisponde, passa al livello 2.

Livello 2: Lookup API (conferma dal server). Il browser invia il prefisso dell'hash al server Google, che restituisce tutti gli hash completi corrispondenti. Il browser confronta localmente: se l'hash completo corrisponde, blocca la pagina. Questo metodo in due fasi protegge la privacy: Google vede solo i prefissi, non gli URL completi.

Copertura e limiti

| Punto di forza | Limite |

|---|---|

| 5 miliardi di dispositivi protetti | Ritardo di aggiornamento di 15-30 min |

| Rilevamento phishing, malware, unwanted software | Falsi negativi sui nuovi URL (<30 min) |

| Gratuito e integrato nei browser | Non copre le minacce di nicchia |

| API disponibile per gli sviluppatori | Quota limitata per l'API gratuita |

Google aggiorna la sua lista circa ogni 30 minuti. Un URL di phishing creato e diffuso in questa finestra può passare inosservato. Le campagne di phishing di breve durata (meno di 1 ora) sfruttano questa finestra.

URLhaus (abuse.ch): il database comunitario svizzero

URLhaus è un progetto dell'organizzazione svizzera abuse.ch, ospitato dall'Institute for Cybersecurity and Engineering della Berner Fachhochschule. A differenza di Google Safe Browsing, URLhaus è interamente comunitario e open source.

Modello contributivo

Oltre 1.000 ricercatori di sicurezza da tutto il mondo inviano URL malevoli a URLhaus. Ogni invio viene verificato automaticamente, poi aggiunto al database. Nel 2024, URLhaus ha catalogato più di 2,5 milioni di URL di distribuzione malware.

Specializzazione: distribuzione di malware

URLhaus si concentra sugli URL che distribuiscono file malevoli (dropper, loader, ransomware). La sua specializzazione gli conferisce un vantaggio: cataloga URL di distribuzione malware che Google Safe Browsing non rileva ancora.

Dati forniti da URLhaus

Per ogni URL catalogato, URLhaus fornisce:

- La data di rilevamento

- Il tipo di malware distribuito (tag: Emotet, QakBot, ecc.)

- Lo stato attuale (online o offline)

- Il registrar e l'hosting del dominio

I feed sono disponibili in download libero (CSV, JSON) e tramite API REST senza autenticazione.

PhishTank: la segnalazione collaborativa del phishing

PhishTank, gestito da Cisco Talos, è un database comunitario specializzato esclusivamente nel phishing. Il suo modello di validazione da parte della comunità lo distingue dagli altri database.

Il sistema di voti

Quando un utente invia un URL sospetto, PhishTank non lo contrassegna immediatamente come phishing. La comunità deve prima votare. Diversi utenti verificano indipendentemente se l'URL è effettivamente phishing. Quando viene raggiunta una soglia di voti positivi, l'URL viene confermato come phishing.

Questo processo di validazione riduce i falsi positivi ma introduce un ritardo. Un URL inviato la mattina potrebbe essere confermato solo nel pomeriggio.

Specializzazione: solo phishing

PhishTank non copre né malware, né scareware, né siti fraudolenti non-phishing. Questa specializzazione rende il suo database molto affidabile per il phishing, ma inutile per gli altri tipi di minacce.

Accesso e API

PhishTank offre accesso gratuito al suo database tramite API REST. I dati sono anche disponibili in download completo (dump giornaliero). La registrazione è necessaria per ottenere una chiave API.

VirusTotal: l'aggregatore multi-motore

VirusTotal (proprietà di Google/Chronicle dal 2012) non mantiene un proprio database di minacce. Aggrega i risultati di più di 70 motori di rilevamento (antivirus, scanner di URL, strumenti di reputazione).

Come funziona VirusTotal?

Quando invii un URL a VirusTotal, la piattaforma lo scansiona con 70+ motori simultaneamente. Ogni motore emette un verdetto indipendente (clean, malicious, suspicious, unrated). VirusTotal riporta tutti i verdetti senza aggregarli in un punteggio unico.

Interpretare i risultati

Un risultato "3/70" significa che 3 motori su 70 hanno segnalato l'URL come malevolo. Come interpretarlo?

- 0/70: probabilmente clean, ma non garantito (falso negativo possibile)

- 1-2/70: probabilmente un falso positivo, soprattutto se i motori sono poco conosciuti

- 3-10/70: sospetto, indagine consigliata

- 10+/70: molto probabilmente malevolo

Limiti di VirusTotal

| Punto di forza | Limite |

|---|---|

| 70+ motori = copertura massima | Rate limiting sull'API gratuita (4 req/min) |

| Analisi file + URL + domini | Nessun verdetto binario (interpretazione necessaria) |

| Storico delle scansioni disponibile | Falsi positivi frequenti (1-2 motori) |

| API premium molto completa | Costo elevato per l'API premium |

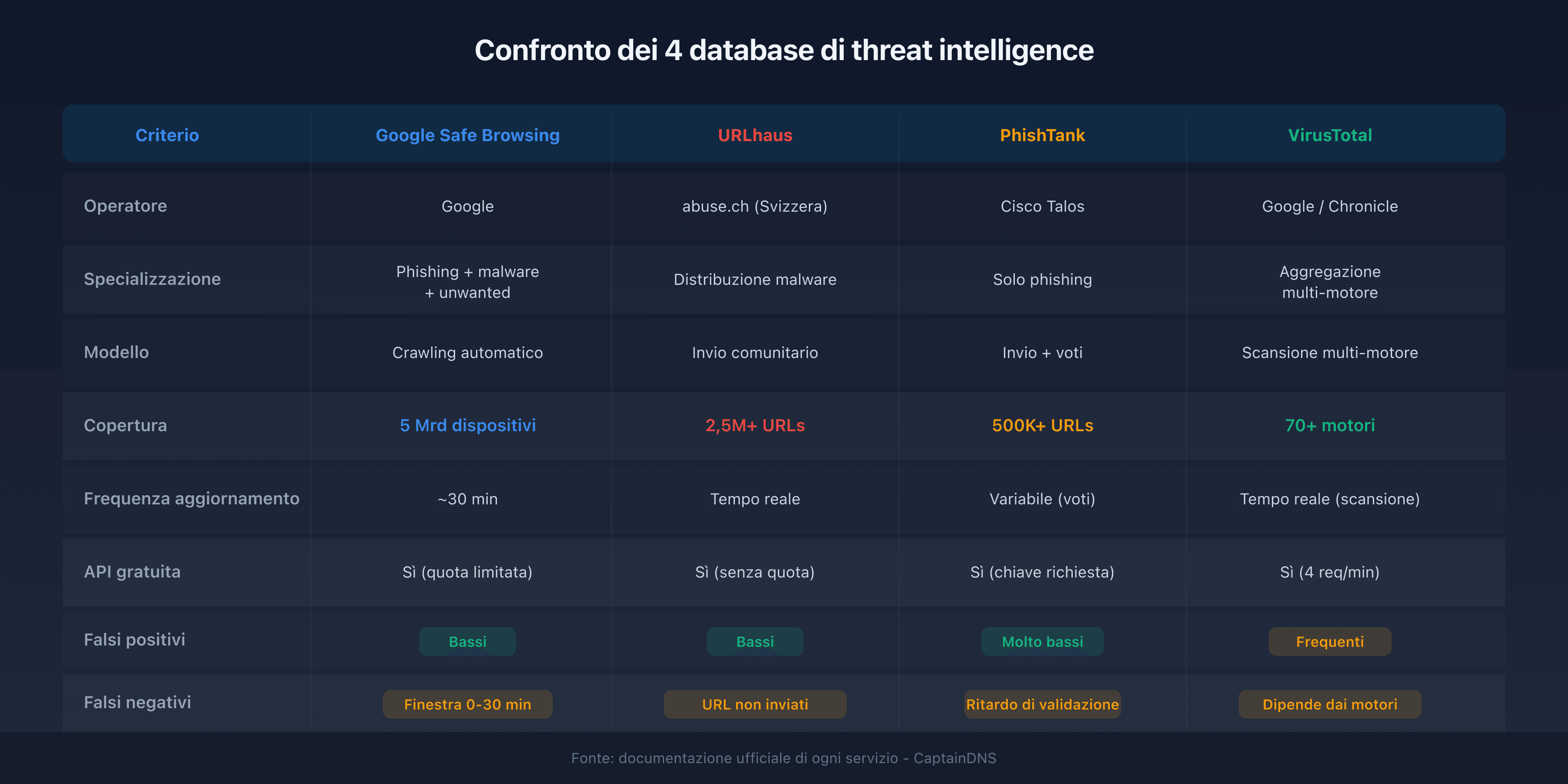

Confronto: punti di forza e limiti di ogni database

| Criterio | Google Safe Browsing | URLhaus | PhishTank | VirusTotal |

|---|---|---|---|---|

| Operatore | abuse.ch (Svizzera) | Cisco Talos | Google/Chronicle | |

| Specializzazione | Phishing + malware + unwanted | Distribuzione malware | Solo phishing | Aggregazione multi-motore |

| Modello | Crawling automatico | Invio comunitario | Invio + voti | Scansione multi-motore |

| Copertura | 5 Mrd dispositivi | 2,5M+ URL catalogati | 500K+ URL verificati | 70+ motori |

| Frequenza aggiornamento | ~30 min | Tempo reale | Variabile (voti) | Tempo reale (scansione) |

| API gratuita | Sì (quota limitata) | Sì (senza quota) | Sì (chiave richiesta) | Sì (4 req/min) |

| Falsi positivi | Bassi | Bassi | Molto bassi | Frequenti (1-2 motori) |

| Falsi negativi | Finestra 0-30 min | URL non inviati | Ritardo di validazione | Dipende dai motori |

Complementarità dei database

Nessun database rileva il 100% delle minacce. Ogni database ha la sua finestra di vulnerabilità:

- Google Safe Browsing non rileva gli URL di meno di 30 minuti

- URLhaus non copre il phishing (solo malware)

- PhishTank ha un ritardo di validazione comunitaria

- VirusTotal non fornisce un verdetto chiaro (interpretazione necessaria)

Perché combinare più database?

Interrogare un solo database di threat intelligence lascia angoli ciechi. Combinare 4 database complementari riduce i falsi negativi del 15-30% rispetto a una singola fonte.

Il principio del rilevamento incrociato

Quando 4 database indipendenti analizzano lo stesso URL, si presentano tre scenari:

- Consenso positivo: 3 o 4 database segnalano la minaccia. Verdetto affidabile: l'URL è malevolo.

- Rilevamento parziale: 1 o 2 database segnalano la minaccia. L'URL è sospetto e merita un'indagine.

- Consenso negativo: nessun database segnala la minaccia. L'URL è probabilmente clean, ma il rischio zero non esiste.

Il vantaggio della combinazione in pratica

Un'email di phishing contiene un link a https://secure-banking-login.xyz. Ecco cosa rileva ogni database individualmente:

- Google Safe Browsing: non ancora catalogato (URL creato 10 minuti fa)

- URLhaus: nessun malware distribuito (è phishing, non malware)

- PhishTank: segnalato ma non ancora validato dalla comunità

- VirusTotal: 4/70 motori lo segnalano come phishing

Risultato con un solo database: 3 possibilità su 4 di non rilevare la minaccia. Risultato con 4 database combinati: il segnale di VirusTotal (4 motori) combinato con la segnalazione PhishTank in attesa genera un'allerta "sospetto".

Verifica un link sospetto con un verificatore di URL multi-database: interrogare le 4 fonti in una sola query riduce considerevolmente il rischio di falso negativo.

FAQ

Come funziona Google Safe Browsing?

Google Safe Browsing utilizza un sistema in due fasi. Il tuo browser scarica una lista locale di hash malevoli ogni 30 minuti. Quando visiti un sito, confronta l'hash dell'URL con questa lista. In caso di corrispondenza parziale, contatta il server Google per conferma. Questo metodo protegge la tua privacy: Google non vede mai gli URL completi che visiti.

Qual è la differenza tra VirusTotal e Google Safe Browsing?

Google Safe Browsing mantiene il proprio database di minacce e fornisce un verdetto binario (safe o unsafe). VirusTotal non mantiene un database proprio: invia l'URL a 70+ motori terzi e riporta i loro verdetti individuali senza aggregarli. Google Safe Browsing è integrato nei browser. VirusTotal è uno strumento di scansione on-demand.

URLhaus e PhishTank sono gratuiti?

Sì, entrambi sono completamente gratuiti. URLhaus (abuse.ch) offre i suoi feed in download libero e un'API REST senza autenticazione. PhishTank richiede una registrazione gratuita per ottenere una chiave API, ma l'accesso ai dati è senza costi. Entrambi i progetti vivono grazie ai contributi della comunità.

Come rilevano i browser i siti di phishing?

I browser moderni (Chrome, Firefox, Safari, Edge) utilizzano Google Safe Browsing. Il browser mantiene una copia locale degli hash di URL malevoli e la confronta con ogni URL visitato. Se viene trovata una corrispondenza, il browser mostra un avviso rosso "Sito ingannevole" prima di caricare la pagina. Questo processo avviene localmente per preservare la privacy.

Cos'è un falso positivo nell'analisi degli URL?

Un falso positivo si verifica quando un database di threat intelligence segnala un URL legittimo come malevolo. Su VirusTotal, 1 o 2 motori su 70 segnalano regolarmente siti legittimi. Per questo un punteggio di 1/70 o 2/70 non significa necessariamente che il sito è pericoloso. Il rilevamento incrociato su più database riduce questo rischio.

Con quale frequenza vengono aggiornati i database di threat intelligence?

La frequenza varia a seconda del database. Google Safe Browsing aggiorna la sua lista locale circa ogni 30 minuti. URLhaus aggiunge i nuovi URL in tempo reale dopo la validazione automatica. PhishTank dipende dalla velocità di voto della comunità (variabile, da qualche minuto a diverse ore). VirusTotal scansiona in tempo reale ad ogni invio.

Un sito può essere pericoloso senza l'allerta del browser?

Sì. Google Safe Browsing impiega circa 30 minuti per catalogare un nuovo URL malevolo. Durante questa finestra, il browser non può avvisarti. Le campagne di phishing di breve durata sfruttano questo ritardo. Per questo combinare più fonti di rilevamento riduce il rischio di non intercettare la minaccia.

Come verificare un URL su più database in una volta sola?

Utilizza uno strumento di verifica URL che interroga simultaneamente più database di threat intelligence. Il verificatore di URL phishing di CaptainDNS, ad esempio, invia l'URL a Google Safe Browsing, URLhaus, PhishTank e VirusTotal in una sola query e mostra un verdetto consolidato.

Glossario

- Threat intelligence: informazioni sulle minacce informatiche, inclusi gli indicatori di compromissione (URL, IP, hash) raccolti e condivisi tra organizzazioni.

- Blocklist (lista di blocco): lista di URL, domini o indirizzi IP identificati come malevoli, utilizzata per bloccare l'accesso automaticamente.

- Falso positivo: errore di rilevamento in cui un URL legittimo viene segnalato erroneamente come malevolo da un motore di rilevamento.

- Falso negativo: errore inverso in cui un URL realmente malevolo non viene rilevato dal motore, lasciando passare la minaccia.

- Hash di URL: impronta crittografica (SHA-256) di un URL, che permette di confrontarlo con una lista di minacce senza trasmettere l'URL in chiaro.

- Feed in tempo reale: flusso di dati sulle minacce aggiornato continuamente, consumabile da strumenti di sicurezza tramite API o download.

Analizza un link sospetto ora: usa il nostro verificatore di URL phishing per interrogare Google Safe Browsing, URLhaus, PhishTank e VirusTotal in una sola query.

Guide phishing correlate

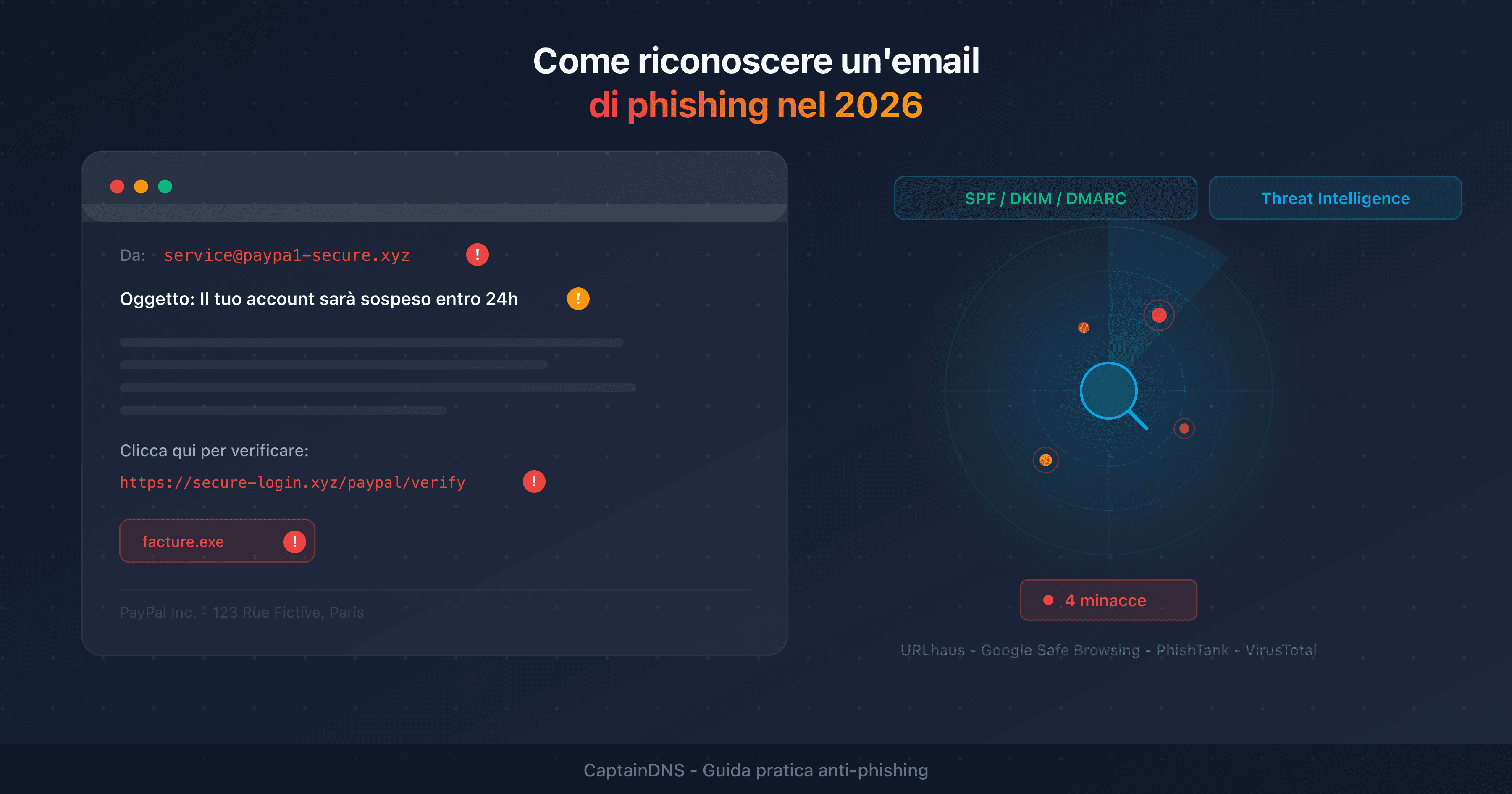

- Come riconoscere un'email di phishing nel 2026

- Cosa fare se hai cliccato su un link di phishing

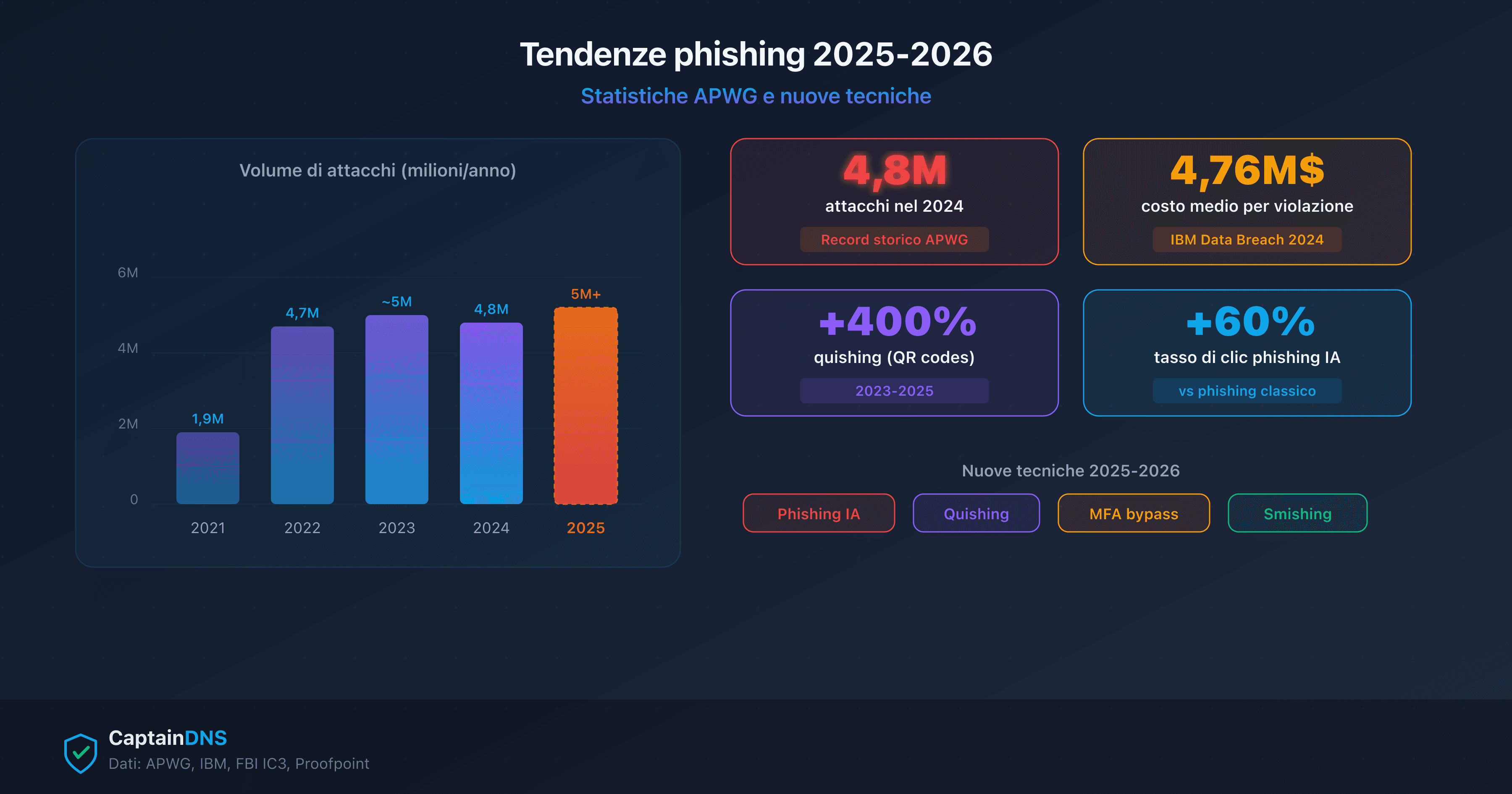

- Tendenze phishing 2025-2026: statistiche APWG e nuove tecniche