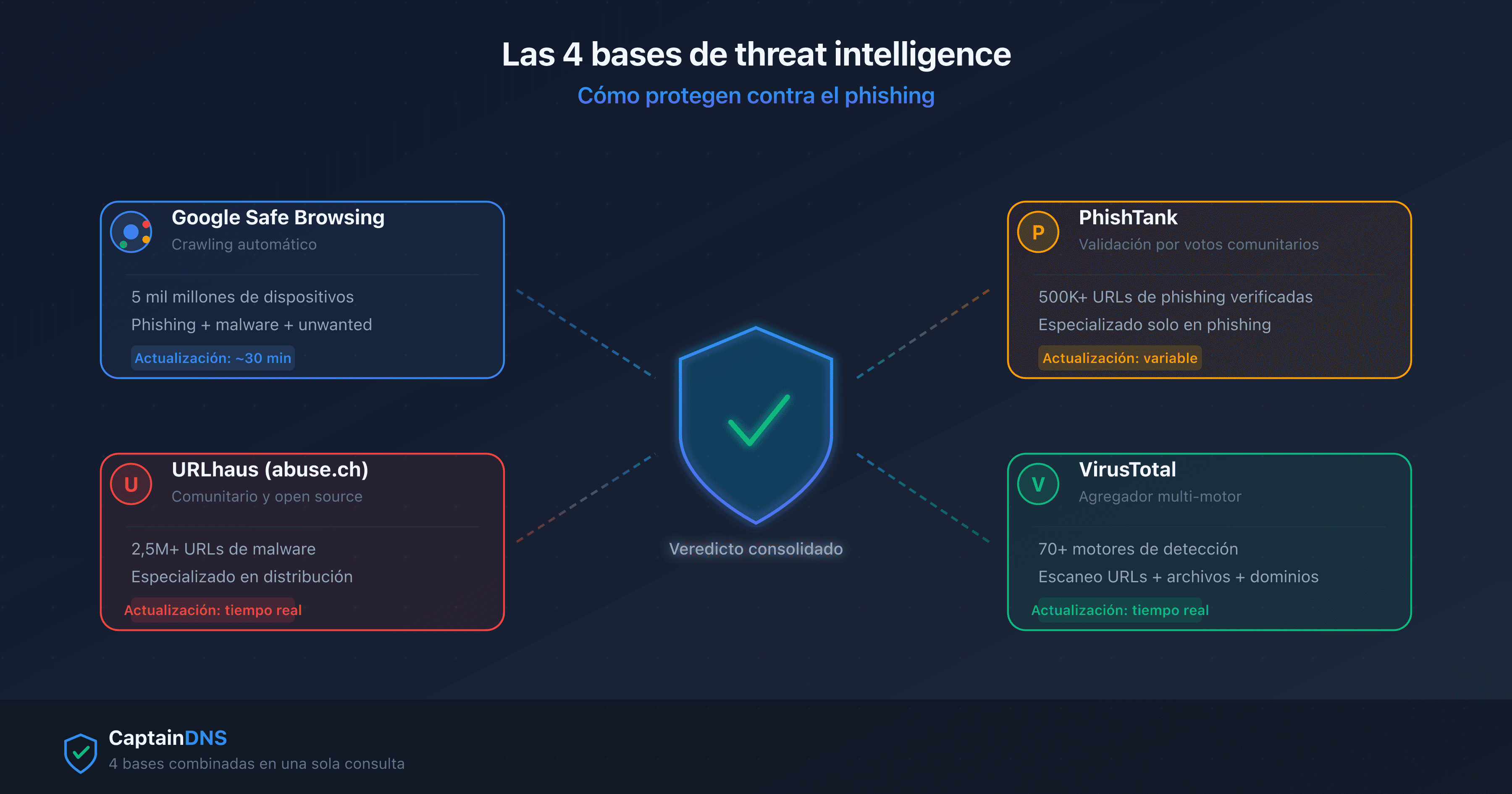

Google Safe Browsing, URLhaus, PhishTank, VirusTotal: cómo funcionan las bases de threat intelligence

Por CaptainDNS

Publicado el 16 de febrero de 2026

- Google Safe Browsing protege 5 mil millones de dispositivos pero tarda hasta 30 minutos en registrar una nueva URL maliciosa

- URLhaus (abuse.ch) y PhishTank son bases comunitarias gratuitas, especializadas respectivamente en malware y phishing

- VirusTotal agrega 70+ motores de detección pero no proporciona un veredicto binario: reporta los resultados de cada motor

- Combinar 4 bases reduce los falsos negativos en un 15-30% comparado con una sola fuente

Cuando haces clic en un enlace y tu navegador muestra una pantalla roja "Sitio engañoso", una base de threat intelligence acaba de protegerte. Google Safe Browsing por sí solo bloquea aproximadamente 5 millones de intentos al día. Pero ninguna base es exhaustiva.

Este artículo explica el funcionamiento técnico de las 4 bases de threat intelligence más utilizadas para la detección de phishing. Entenderás por qué un verificador de URL que consulta varias bases simultáneamente detecta más amenazas que un navegador solo.

¿Qué es una base de threat intelligence?

Una base de threat intelligence es un repositorio de datos sobre amenazas informáticas. En el contexto del phishing, estas bases catalogan las URLs, dominios y direcciones IP identificados como maliciosos.

Los 3 tipos de datos recopilados

- URLs completas: la dirección exacta de la página maliciosa (ej.:

https://paypa1-secure.xyz/login) - Hashes de URL: huellas criptográficas que permiten verificar una URL sin transmitirla en texto plano

- Dominios e IP: el nombre de dominio o la dirección IP del servidor que aloja la amenaza

Dos modelos de funcionamiento

Las bases de threat intelligence funcionan según dos modelos principales.

Modelo Lookup (consulta directa): tu dispositivo envía la URL a verificar al servidor de la base, que responde con un veredicto. Simple pero plantea un problema de privacidad: el servidor ve todas las URLs que visitas.

Modelo Update (lista local): tu dispositivo descarga regularmente una lista comprimida de hashes maliciosos y verifica las URLs localmente. Más respetuoso con la privacidad, pero la lista local puede tener algunos minutos de retraso.

Google Safe Browsing: el guardián de 5 mil millones de dispositivos

Google Safe Browsing es la base de threat intelligence más desplegada del mundo. Protege a los usuarios de Chrome, Firefox, Safari y Android de forma nativa.

¿Cómo funciona Google Safe Browsing?

Google utiliza un sistema de dos niveles.

Nivel 1: Update API (verificación local). Tu navegador descarga cada 30 minutos una lista comprimida de prefijos de hashes (los 4 primeros bytes del hash SHA-256 de cada URL maliciosa). Cuando visitas un sitio, el navegador calcula el hash de la URL y lo compara con su lista local. Si un prefijo coincide, pasa al nivel 2.

Nivel 2: Lookup API (confirmación en servidor). El navegador envía el prefijo del hash al servidor de Google, que devuelve todos los hashes completos correspondientes. El navegador compara localmente: si el hash completo coincide, bloquea la página. Este método en dos pasos protege la confidencialidad: Google solo ve los prefijos, no las URLs completas.

Cobertura y limitaciones

| Punto fuerte | Limitación |

|---|---|

| 5 mil millones de dispositivos protegidos | Retraso de actualización de 15-30 min |

| Detección de phishing, malware, unwanted software | Falsos negativos en URLs nuevas (<30 min) |

| Gratuito e integrado en los navegadores | No cubre amenazas de nicho |

| API disponible para desarrolladores | Cuota limitada en la API gratuita |

Google actualiza su lista cada 30 minutos aproximadamente. Una URL de phishing creada y difundida en ese intervalo puede pasar desapercibida. Las campañas de phishing de corta duración (menos de 1 hora) explotan esta ventana.

URLhaus (abuse.ch): la base comunitaria suiza

URLhaus es un proyecto de la organización suiza abuse.ch, alojado por el Institute for Cybersecurity and Engineering de la Haute école spécialisée bernoise. A diferencia de Google Safe Browsing, URLhaus es completamente comunitario y open source.

Modelo contributivo

Más de 1 000 investigadores de seguridad de todo el mundo envían URLs maliciosas a URLhaus. Cada envío se verifica automáticamente y se añade a la base. En 2024, URLhaus registró más de 2,5 millones de URLs de distribución de malware.

Especialización: distribución de malware

URLhaus se concentra en las URLs que distribuyen archivos maliciosos (droppers, loaders, ransomware). Su especialización le da una ventaja: registra URLs de distribución de malware que Google Safe Browsing aún no detecta.

Datos proporcionados por URLhaus

Para cada URL registrada, URLhaus proporciona:

- La fecha de detección

- El tipo de malware distribuido (tags: Emotet, QakBot, etc.)

- El estado actual (en línea o fuera de línea)

- El registrar y el alojamiento del dominio

Los feeds están disponibles en descarga libre (CSV, JSON) y a través de una API REST sin autenticación.

PhishTank: el reporte colaborativo del phishing

PhishTank, operado por Cisco Talos, es una base de datos comunitaria especializada exclusivamente en phishing. Su modelo de validación por la comunidad lo distingue de las demás bases.

El sistema de votos

Cuando un usuario envía una URL sospechosa, PhishTank no la marca inmediatamente como phishing. La comunidad debe votar primero. Varios usuarios verifican independientemente si la URL es realmente phishing. Cuando se alcanza un umbral de votos positivos, la URL se confirma como phishing.

Este proceso de validación reduce los falsos positivos pero introduce un retraso. Una URL enviada por la mañana puede no confirmarse hasta la tarde.

Especialización: phishing puro

PhishTank no cubre ni malware, ni scareware, ni sitios fraudulentos que no sean phishing. Esta especialización hace que su base sea muy fiable para el phishing, pero inútil para otros tipos de amenazas.

Acceso y API

PhishTank ofrece acceso gratuito a su base a través de una API REST. Los datos también están disponibles para descarga completa (dump diario). Es necesario registrarse para obtener una clave API.

VirusTotal: el agregador multi-motor

VirusTotal (propiedad de Google/Chronicle desde 2012) no mantiene su propia base de amenazas. Agrega los resultados de más de 70 motores de detección (antivirus, escáneres de URL, herramientas de reputación).

¿Cómo funciona VirusTotal?

Cuando envías una URL a VirusTotal, la plataforma la escanea con 70+ motores simultáneamente. Cada motor emite un veredicto independiente (clean, malicious, suspicious, unrated). VirusTotal reporta todos los veredictos sin agregarlos en una puntuación única.

Interpretar los resultados

Un resultado "3/70" significa que 3 motores de 70 señalaron la URL como maliciosa. ¿Cómo interpretarlo?

- 0/70: probablemente clean, pero no garantizado (posible falso negativo)

- 1-2/70: probablemente un falso positivo, sobre todo si los motores son poco conocidos

- 3-10/70: sospechoso, se recomienda investigar

- 10+/70: muy probablemente malicioso

Limitaciones de VirusTotal

| Punto fuerte | Limitación |

|---|---|

| 70+ motores = cobertura máxima | Rate limiting en la API gratuita (4 req/min) |

| Analiza archivos + URLs + dominios | Sin veredicto binario (requiere interpretación) |

| Historial de escaneos disponible | Falsos positivos frecuentes (1-2 motores) |

| API premium muy completa | Coste elevado de la API premium |

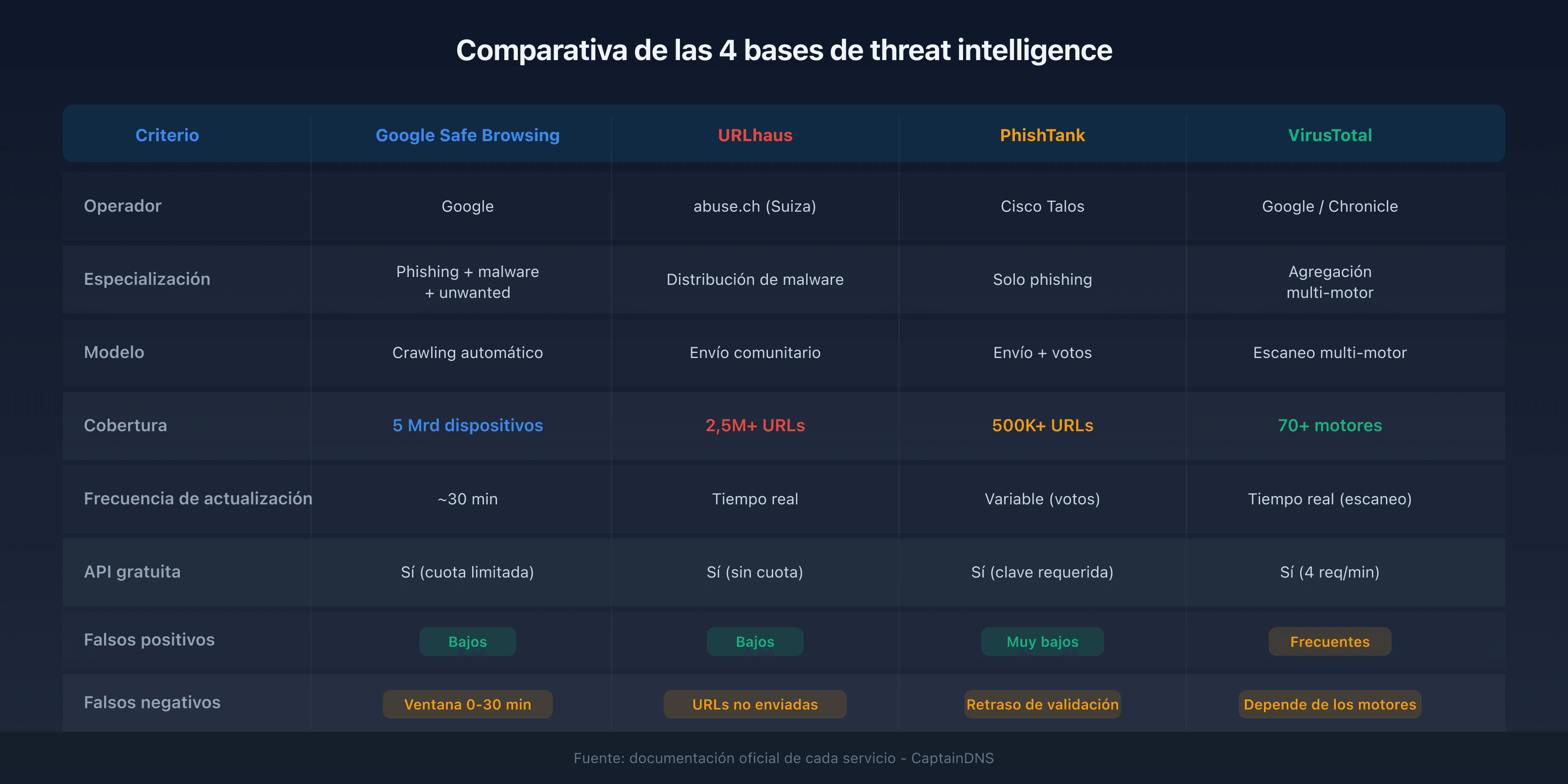

Comparativa: fortalezas y limitaciones de cada base

| Criterio | Google Safe Browsing | URLhaus | PhishTank | VirusTotal |

|---|---|---|---|---|

| Operador | abuse.ch (Suiza) | Cisco Talos | Google/Chronicle | |

| Especialización | Phishing + malware + unwanted | Distribución de malware | Solo phishing | Agregación multi-motor |

| Modelo | Crawling automático | Envío comunitario | Envío + votos | Escaneo multi-motor |

| Cobertura | 5 Mrd dispositivos | 2,5M+ URLs registradas | 500K+ URLs verificadas | 70+ motores |

| Frecuencia de actualización | ~30 min | Tiempo real | Variable (votos) | Tiempo real (escaneo) |

| API gratuita | Sí (cuota limitada) | Sí (sin cuota) | Sí (clave requerida) | Sí (4 req/min) |

| Falsos positivos | Bajos | Bajos | Muy bajos | Frecuentes (1-2 motores) |

| Falsos negativos | Ventana 0-30 min | URLs no enviadas | Retraso de validación | Depende de los motores |

Complementariedad de las bases

Ninguna base detecta el 100% de las amenazas. Cada base tiene su ventana de vulnerabilidad:

- Google Safe Browsing no detecta URLs de menos de 30 minutos

- URLhaus no cubre el phishing (solo malware)

- PhishTank tiene un retraso de validación comunitaria

- VirusTotal no da un veredicto claro (requiere interpretación)

¿Por qué combinar varias bases?

Consultar una sola base de threat intelligence deja puntos ciegos. Combinar 4 bases complementarias reduce los falsos negativos entre un 15 y un 30% comparado con una sola fuente.

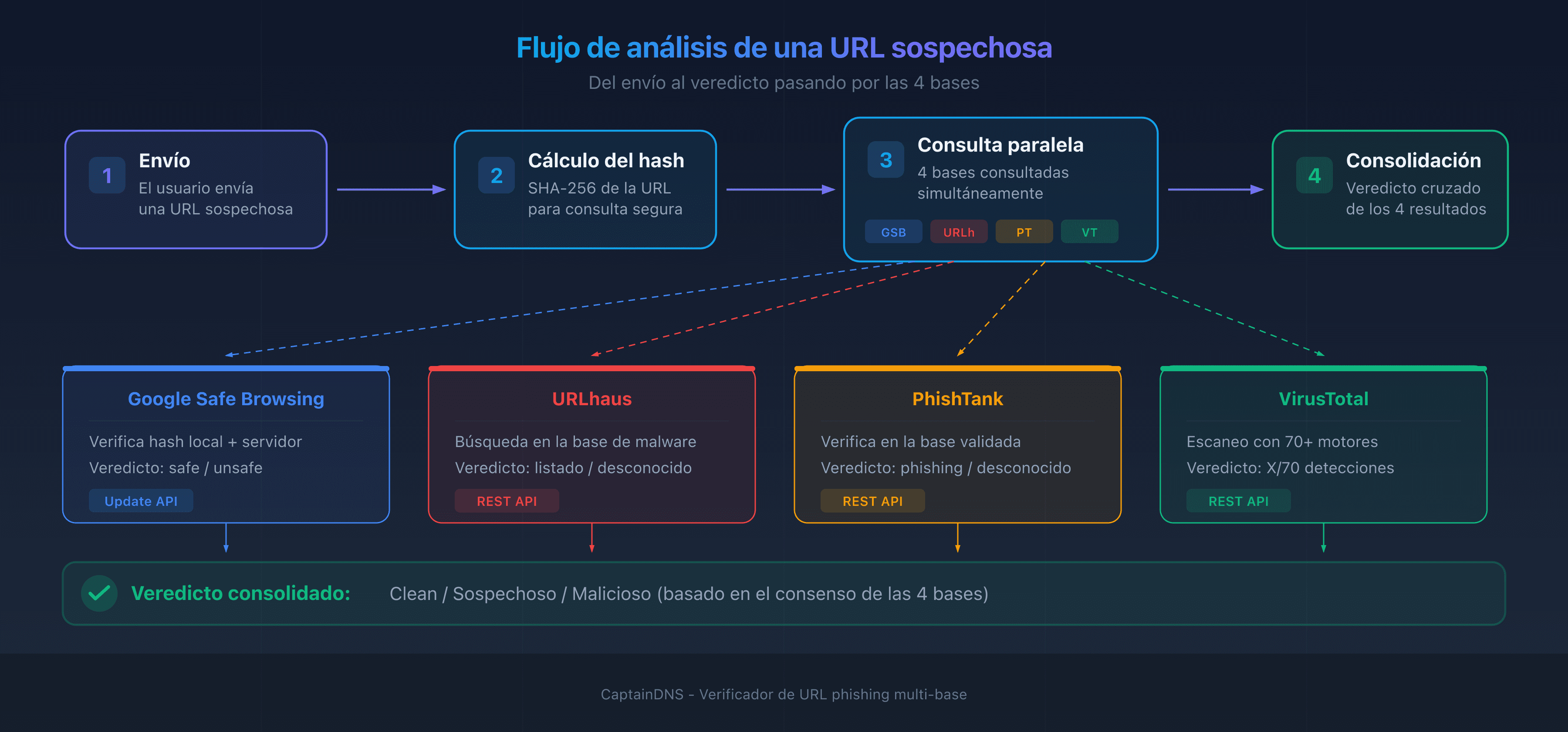

El principio de la detección cruzada

Cuando 4 bases independientes analizan la misma URL, se presentan tres escenarios:

- Consenso positivo: 3 o 4 bases señalan la amenaza. Veredicto fiable: la URL es maliciosa.

- Detección parcial: 1 o 2 bases señalan la amenaza. La URL es sospechosa y merece investigación.

- Consenso negativo: ninguna base señala la amenaza. La URL es probablemente clean, pero el riesgo cero no existe.

La ventaja de la combinación en la práctica

Un email de phishing contiene un enlace a https://secure-banking-login.xyz. Esto es lo que cada base detecta individualmente:

- Google Safe Browsing: aún no registrado (URL creada hace 10 minutos)

- URLhaus: no hay malware distribuido (es phishing, no malware)

- PhishTank: reportado pero aún no validado por la comunidad

- VirusTotal: 4/70 motores lo señalan como phishing

Resultado con una sola base: 3 de 4 posibilidades de no detectar la amenaza. Resultado con 4 bases combinadas: la señal de VirusTotal (4 motores) combinada con el reporte de PhishTank en espera activa una alerta "sospechoso".

Verifica un enlace sospechoso con un verificador de URL multi-base: consultar las 4 fuentes en una sola solicitud reduce considerablemente el riesgo de falso negativo.

FAQ

¿Cómo funciona Google Safe Browsing?

Google Safe Browsing utiliza un sistema en dos pasos. Tu navegador descarga una lista local de hashes maliciosos cada 30 minutos. Cuando visitas un sitio, compara el hash de la URL con esta lista. En caso de coincidencia parcial, contacta al servidor de Google para confirmar. Este método protege tu privacidad: Google nunca ve las URLs completas que visitas.

¿Cuál es la diferencia entre VirusTotal y Google Safe Browsing?

Google Safe Browsing mantiene su propia base de amenazas y proporciona un veredicto binario (safe o unsafe). VirusTotal no mantiene base propia: envía la URL a 70+ motores de terceros y reporta sus veredictos individuales sin agregarlos. Google Safe Browsing está integrado en los navegadores. VirusTotal es una herramienta de escaneo bajo demanda.

¿URLhaus y PhishTank son gratuitos?

Sí, ambos son completamente gratuitos. URLhaus (abuse.ch) ofrece sus feeds en descarga libre y una API REST sin autenticación. PhishTank requiere un registro gratuito para obtener una clave API, pero el acceso a los datos es sin coste. Ambos proyectos funcionan gracias a las contribuciones de la comunidad.

¿Cómo detectan los navegadores los sitios de phishing?

Los navegadores modernos (Chrome, Firefox, Safari, Edge) utilizan Google Safe Browsing. El navegador mantiene una copia local de los hashes de URLs maliciosas y la compara con cada URL visitada. Si se encuentra una coincidencia, el navegador muestra una advertencia roja "Sitio engañoso" antes de cargar la página. Este proceso se realiza localmente para preservar la privacidad.

¿Qué es un falso positivo en el análisis de URL?

Un falso positivo ocurre cuando una base de threat intelligence señala una URL legítima como maliciosa. En VirusTotal, 1 a 2 motores de 70 señalan regularmente sitios legítimos. Por eso, una puntuación de 1/70 o 2/70 no significa necesariamente que el sitio sea peligroso. La detección cruzada con varias bases reduce este riesgo.

¿Con qué frecuencia se actualizan las bases de threat intelligence?

La frecuencia varía según la base. Google Safe Browsing actualiza su lista local cada 30 minutos aproximadamente. URLhaus añade las nuevas URLs en tiempo real tras la validación automática. PhishTank depende de la velocidad de votación de la comunidad (variable, de algunos minutos a varias horas). VirusTotal escanea en tiempo real con cada envío.

¿Puede un sitio ser peligroso sin alerta del navegador?

Sí. Google Safe Browsing tarda aproximadamente 30 minutos en registrar una nueva URL maliciosa. Durante esa ventana, el navegador no puede alertarte. Las campañas de phishing de corta duración explotan este retraso. Por eso combinar varias fuentes de detección reduce el riesgo de que algo se escape.

¿Cómo verificar una URL contra varias bases de una sola vez?

Usa una herramienta de verificación de URL que consulte simultáneamente varias bases de threat intelligence. El verificador de URL phishing de CaptainDNS, por ejemplo, envía la URL a Google Safe Browsing, URLhaus, PhishTank y VirusTotal en una sola solicitud y muestra un veredicto consolidado.

Glosario

- Threat intelligence: inteligencia sobre amenazas informáticas, que incluye indicadores de compromiso (URLs, IP, hashes) recopilados y compartidos entre organizaciones.

- Blocklist (lista de bloqueo): lista de URLs, dominios o direcciones IP identificados como maliciosos, utilizada para bloquear el acceso automáticamente.

- Falso positivo: error de detección donde una URL legítima es señalada erróneamente como maliciosa por un motor de detección.

- Falso negativo: error inverso donde una URL realmente maliciosa no es detectada por el motor, dejando pasar la amenaza.

- Hash de URL: huella criptográfica (SHA-256) de una URL, que permite compararla con una lista de amenazas sin transmitir la URL en texto plano.

- Feed en tiempo real: flujo de datos sobre amenazas actualizado continuamente, consumible por herramientas de seguridad a través de API o descarga.

Analiza un enlace sospechoso ahora: usa nuestro verificador de URL phishing para consultar Google Safe Browsing, URLhaus, PhishTank y VirusTotal en una sola solicitud.

Guías de phishing relacionadas

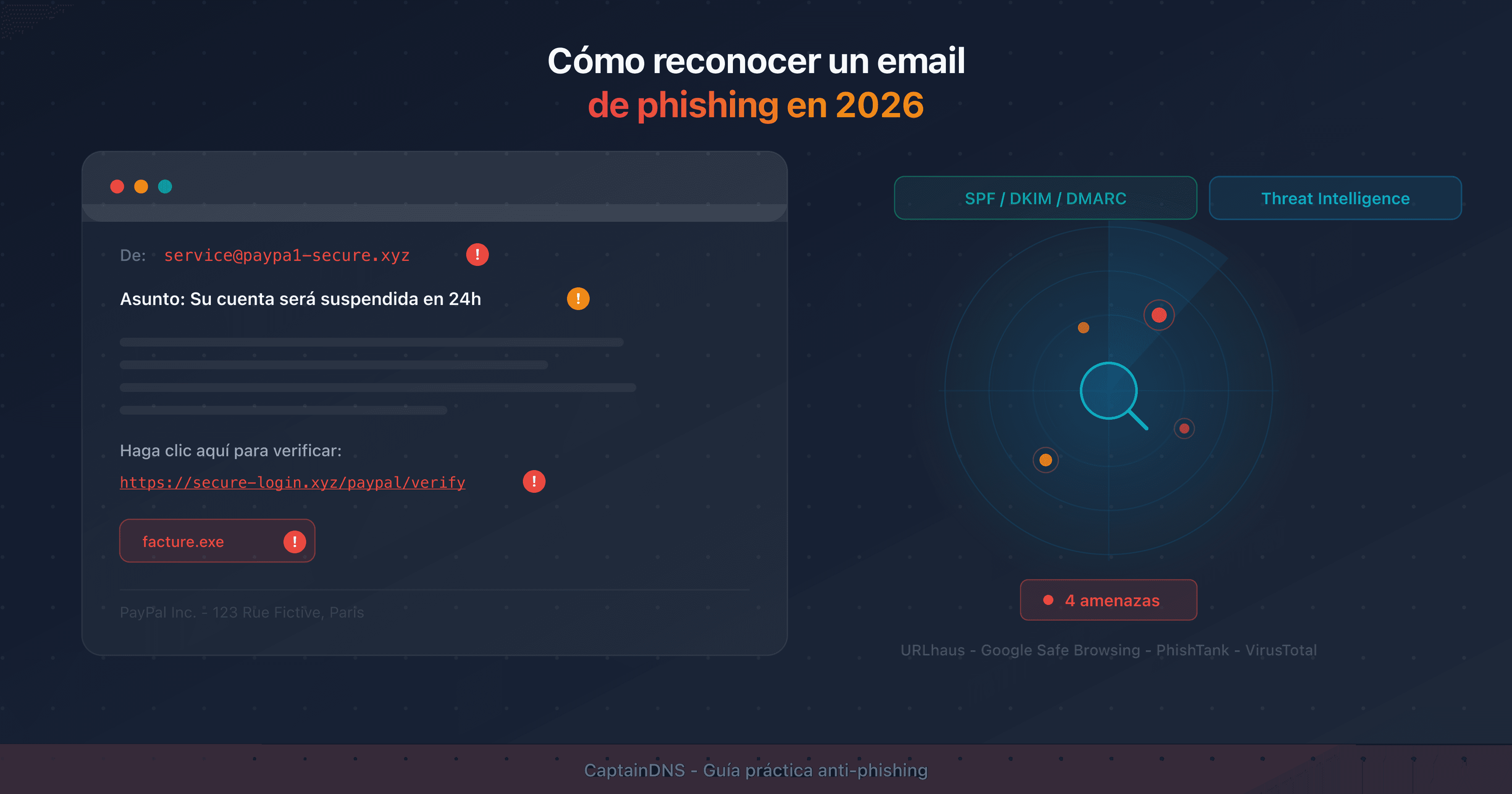

- Cómo reconocer un email de phishing en 2026

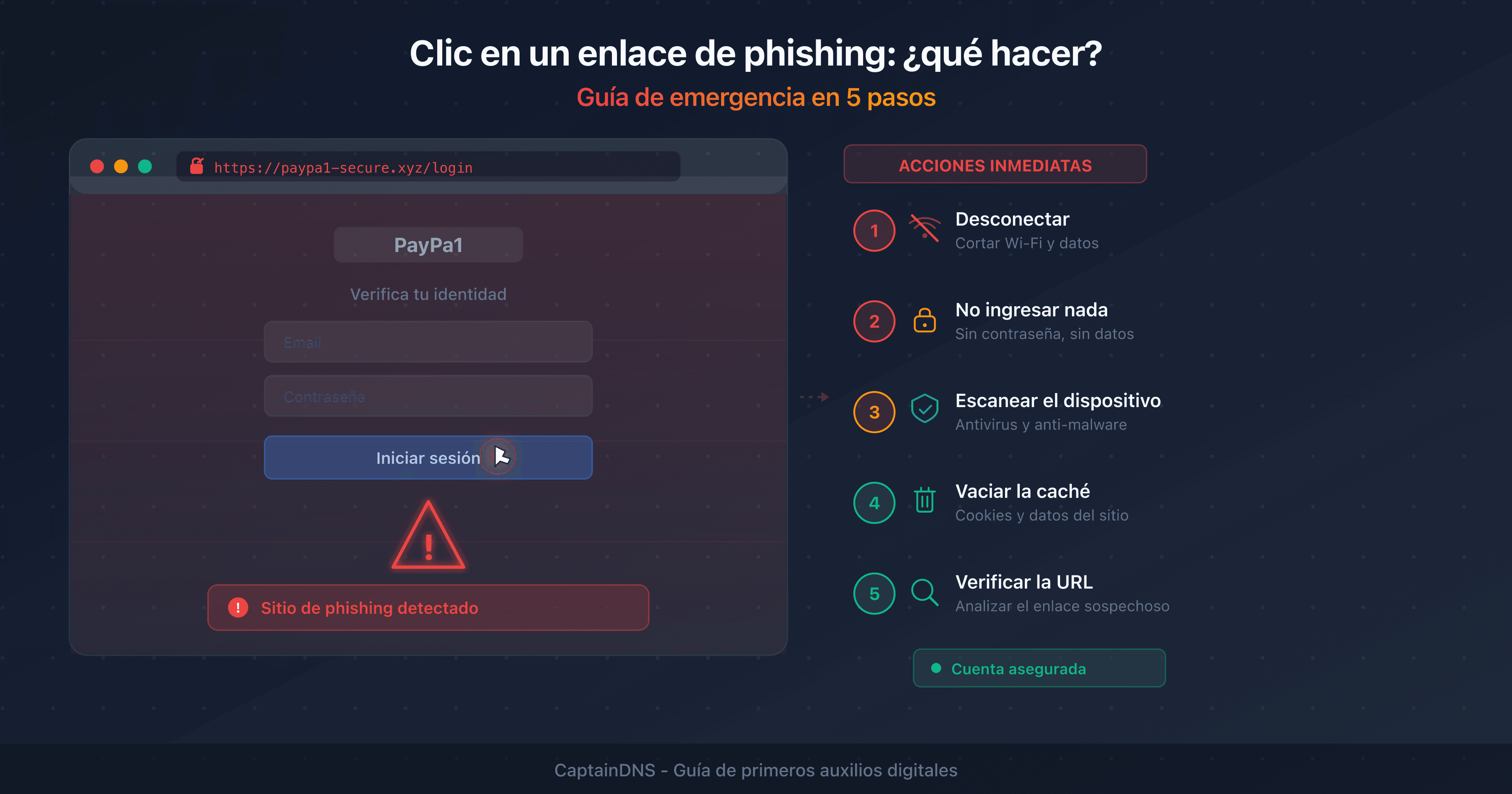

- Qué hacer si hiciste clic en un enlace de phishing

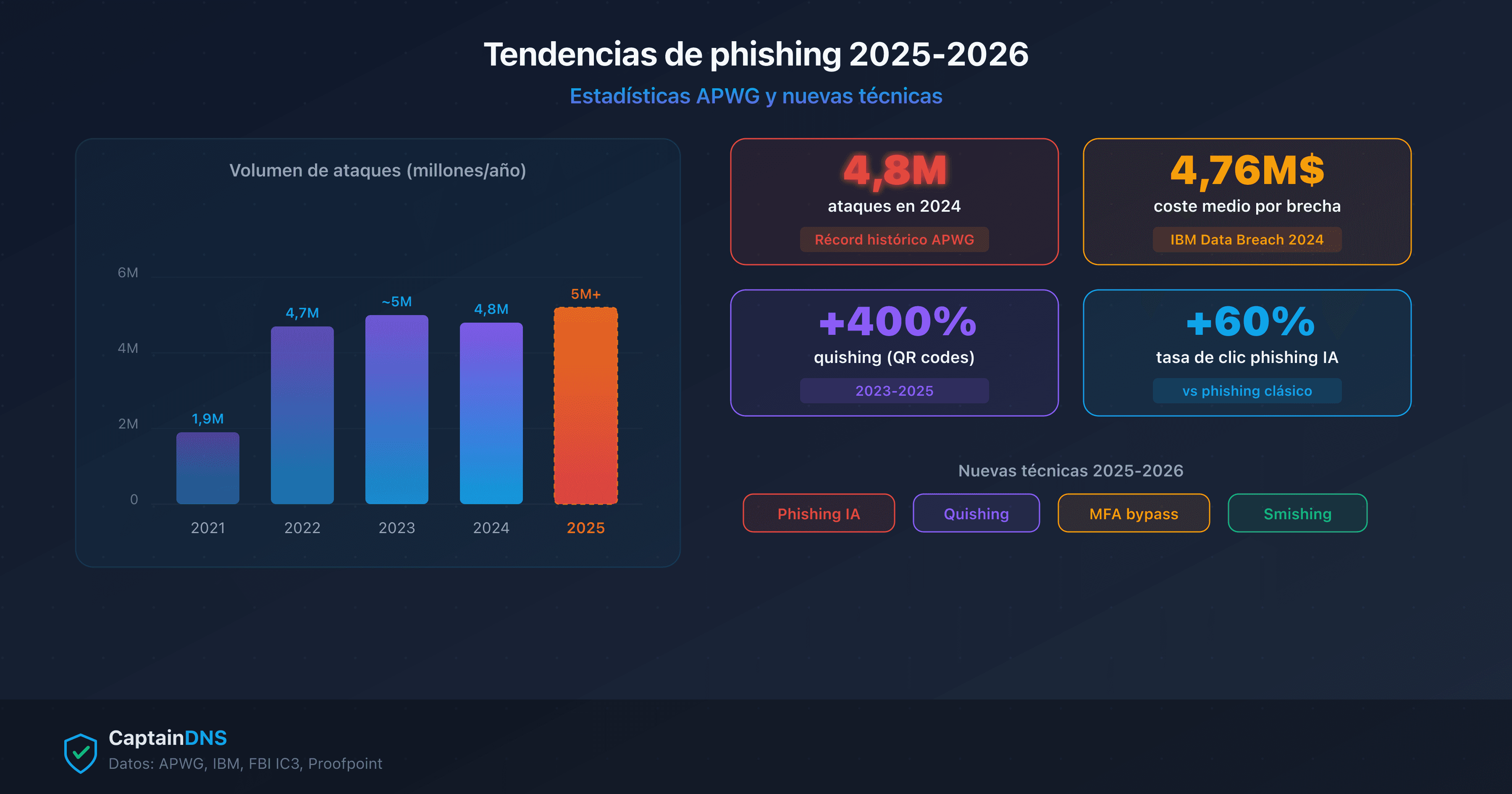

- Tendencias de phishing 2025-2026: estadísticas APWG y nuevas técnicas