Passkeys vs Passwörter: solltest du deine Passwörter 2025 aufgeben?

Von CaptainDNS

Veröffentlicht am 19. Februar 2026

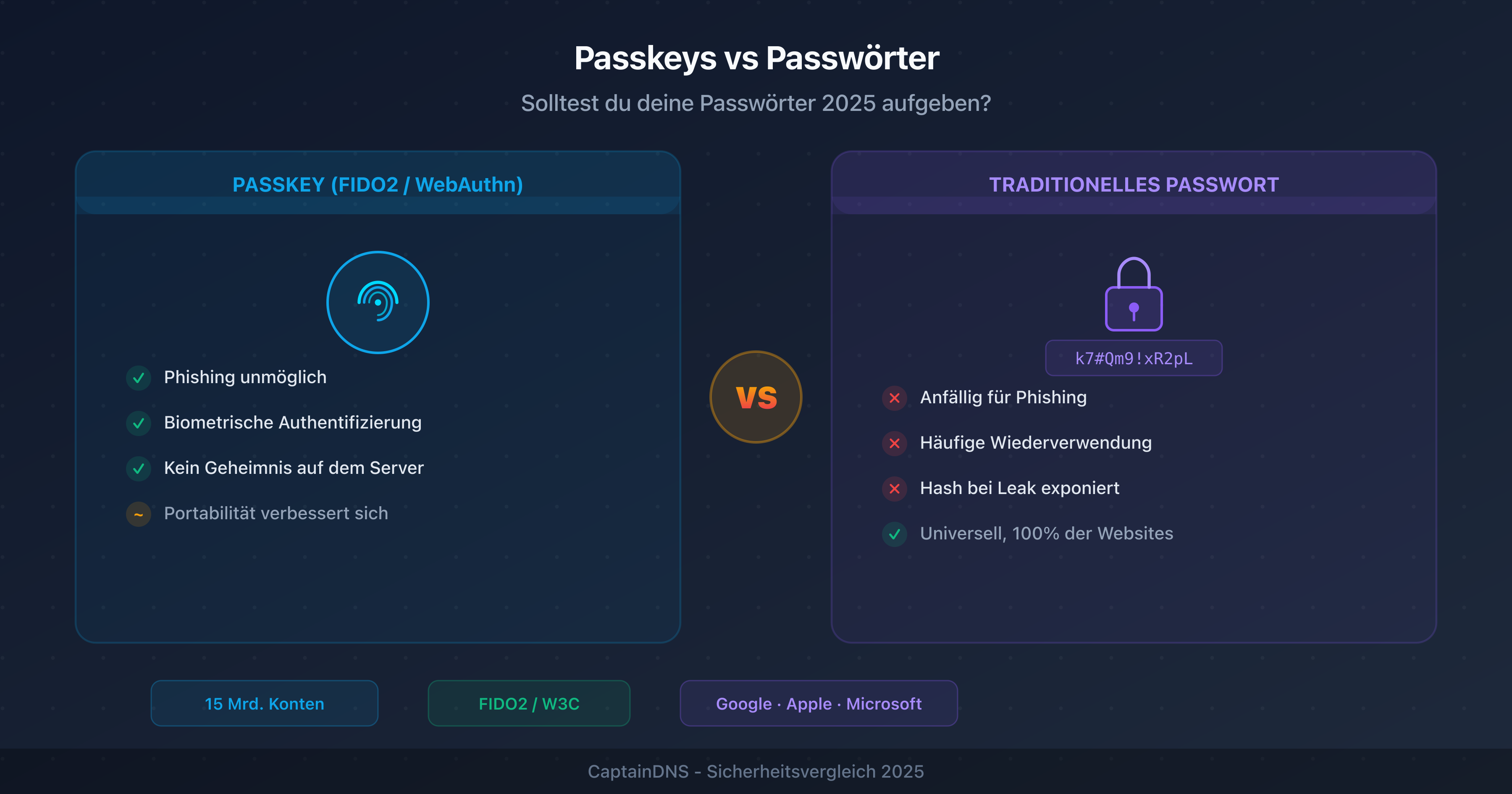

- Passkeys nutzen asymmetrische Kryptografie (FIDO2/WebAuthn): der private Schlüssel verlässt dein Gerät nie, was den Diebstahl von Zugangsdaten auf Serverseite ausschließt

- Phishing wird mit Passkeys technisch unmöglich: die Authentifizierung ist an die Domain der Website gebunden

- Im Februar 2026 sind über 15 Milliarden Konten Passkey-kompatibel (Google, Apple, Microsoft, Amazon, GitHub, WhatsApp)

- Die Verbreitung bleibt lückenhaft: eingeschränkte plattformübergreifende Portabilität, komplexe Recovery-Verfahren, und nur wenige Dienste unterstützen 100 % passwordless

- Empfohlene Strategie: Passkeys überall aktivieren, wo verfügbar, starke Passwörter + 2FA als Sicherheitsnetz beibehalten

Ende 2024 verkündet Google, dass Passkeys von mehr als 400 Millionen Konten genutzt werden. Apple integriert sie seit iOS 16 nativ in den iCloud-Schlüsselbund. Microsoft rollt sie über Windows Hello und persönliche Konten aus. Die Botschaft der drei Tech-Giganten ist klar: die Tage der Passwörter sind gezählt.

Doch zwischen Marketingversprechen und technischer Realität klafft noch eine deutliche Lücke. Sind Passkeys bereit, Passwörter für alle Anwendungsfälle zu ersetzen? Dieser Artikel vergleicht beide Ansätze auf technischer Ebene, analysiert die tatsächlichen Vorteile und aktuellen Grenzen und schlägt eine passende Übergangsstrategie vor.

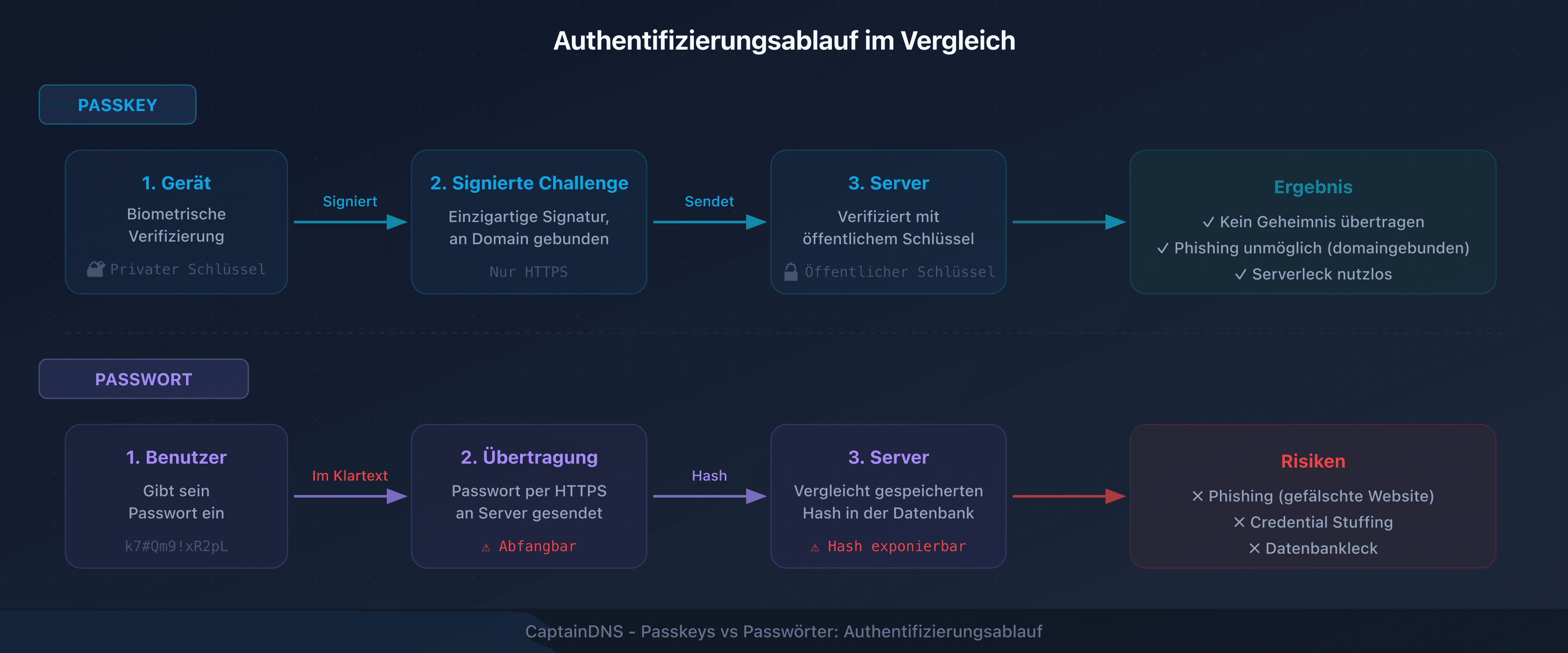

Was ist eine Passkey?

Eine Passkey ist ein Authentifizierungs-Credential auf Basis asymmetrischer Kryptografie, konform mit den Standards FIDO2 und WebAuthn (W3C). Konkret ersetzt sie die Kombination aus Benutzername und Passwort durch ein kryptografisches Schlüsselpaar.

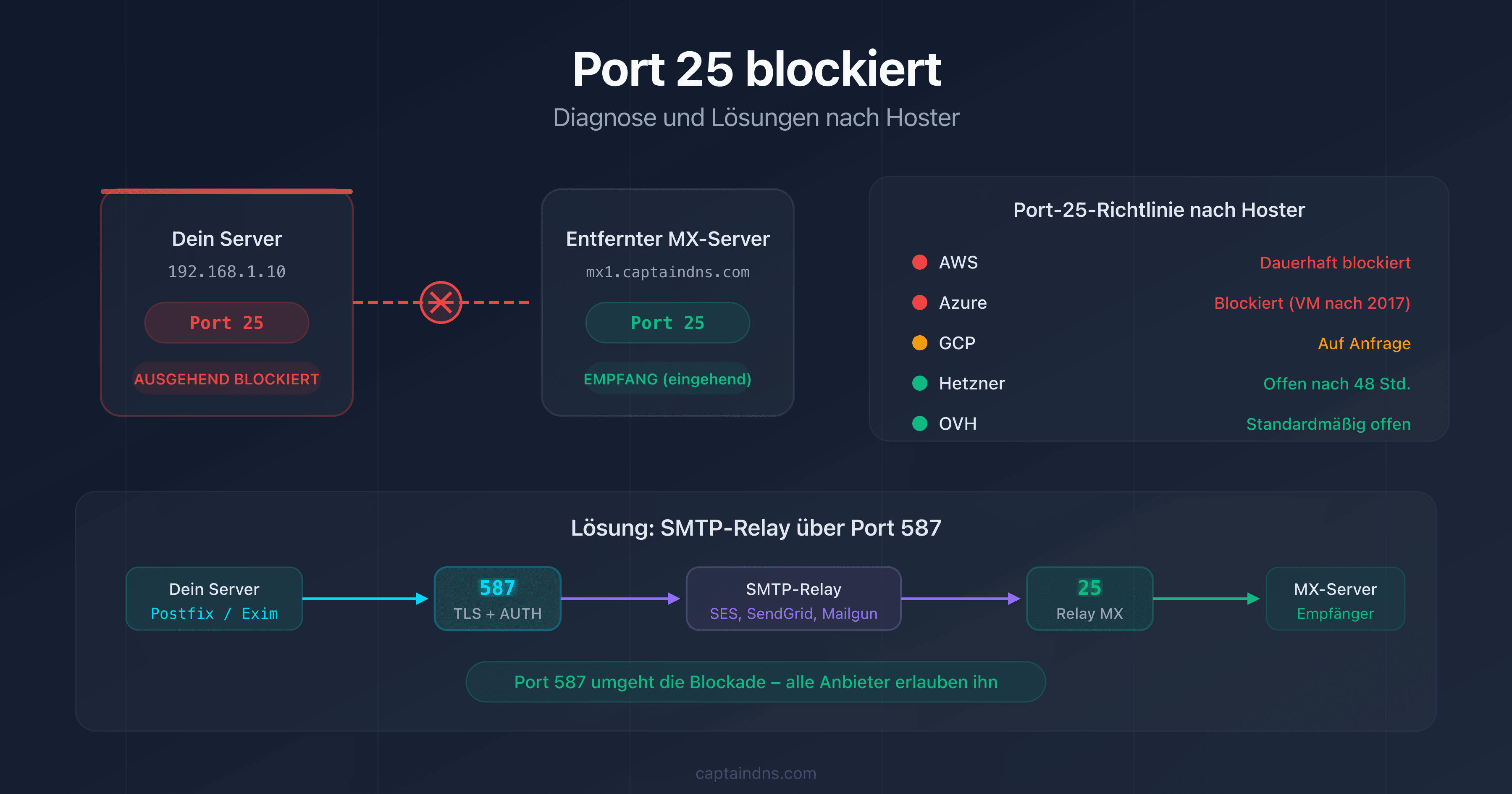

So funktioniert es

- Erstellung: wenn du ein Konto erstellst oder eine Passkey aktivierst, erzeugt dein Gerät ein Schlüsselpaar: einen privaten Schlüssel (lokal gespeichert, in der Secure Enclave oder dem TPM) und einen öffentlichen Schlüssel (an den Server gesendet)

- Authentifizierung: bei der Anmeldung sendet der Server eine kryptografische Challenge. Dein Gerät signiert diese Challenge mit dem privaten Schlüssel nach biometrischer Verifikation (Fingerabdruck, Gesichtserkennung) oder lokaler PIN-Eingabe

- Verifizierung: der Server prüft die Signatur mit dem öffentlichen Schlüssel. Stimmt sie überein, wird der Zugang gewährt

Es gibt kein Passwort. Nichts wird an den Server übertragen, nichts kann abgefangen werden, nichts kann per Phishing erbeutet werden.

Was Passkeys von Sicherheitsschlüsseln unterscheidet

Hardware-Sicherheitsschlüssel (YubiKey, Titan) nutzen denselben FIDO2-Standard, aber Passkeys werden über einen Manager (iCloud-Schlüsselbund, Google Password Manager, 1Password) zwischen deinen Geräten synchronisiert. Ein Hardware-Schlüssel ist an ein einzelnes physisches Gerät gebunden. Passkeys richten sich an die breite Öffentlichkeit, Hardware-Schlüssel an Hochsicherheitsumgebungen.

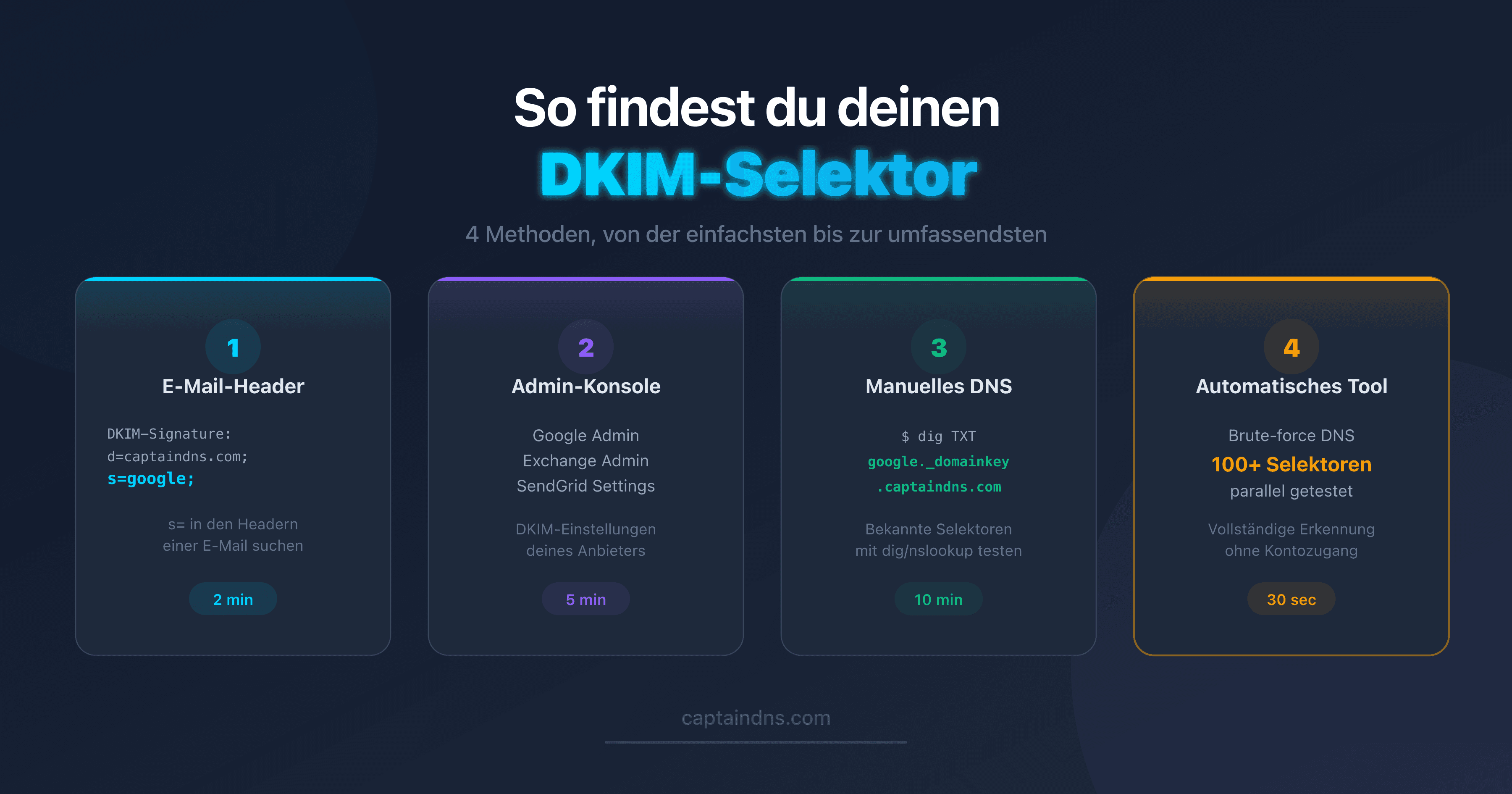

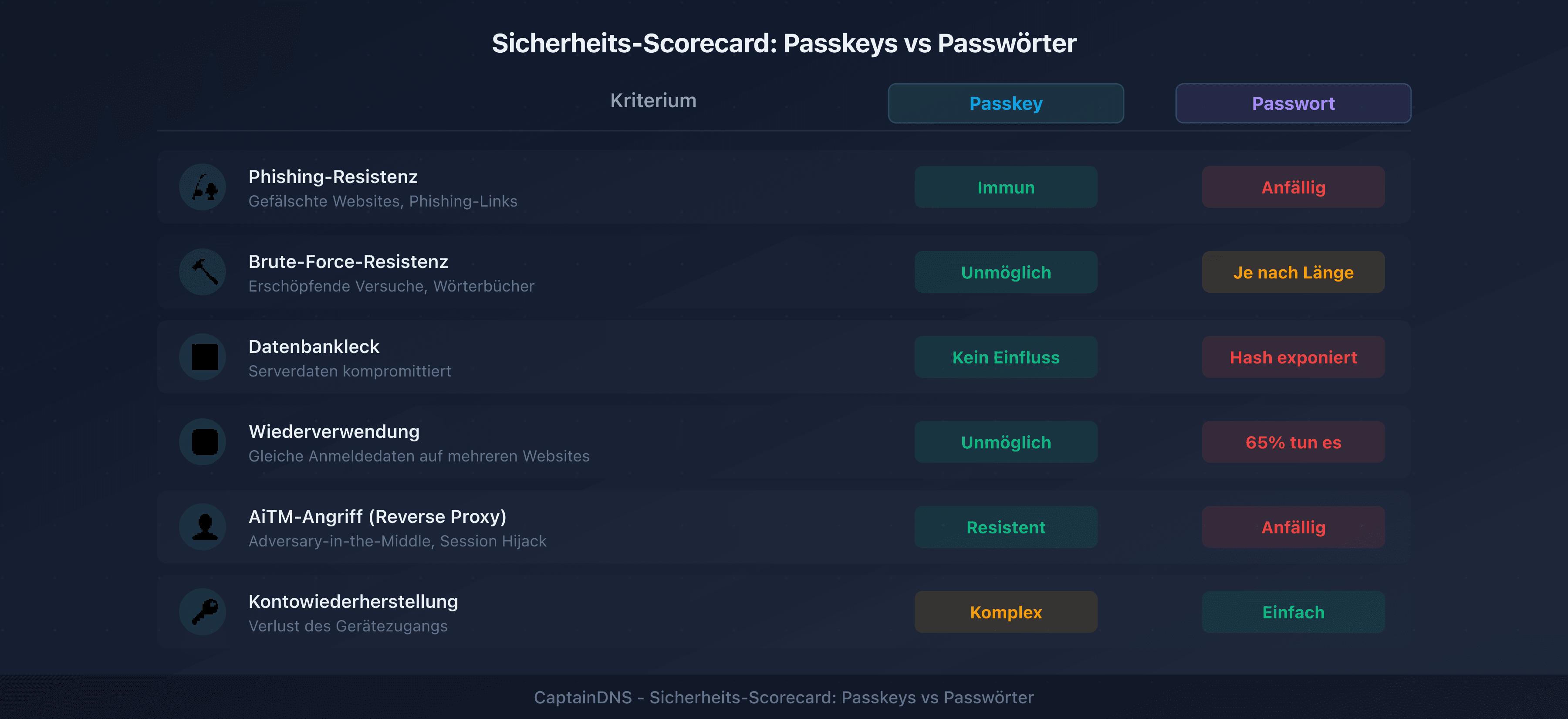

Passkeys vs Passwörter: detaillierter Vergleich

| Kriterium | Passwörter | Passkeys |

|---|---|---|

| Speicherung | Server (Hash) + Nutzer (Gedächtnis oder Manager) | Privater Schlüssel auf dem Gerät, öffentlicher Schlüssel auf dem Server |

| Phishing-Resistenz | Schwach: der Nutzer kann sein Passwort auf einer gefälschten Website eingeben | Stark: die Authentifizierung ist an die Domain gebunden |

| Brute Force | Anfällig bei schwachem Passwort | Unmöglich: asymmetrische Kryptografie |

| Leak auf Serverseite | Risiko: knackbare Hashes (MD5, SHA-1) oder Klartext | Nutzlos: nur der öffentliche Schlüssel wird gespeichert |

| Proxy-Phishing (AiTM) | Anfällig, selbst mit klassischer MFA | Resistent: integrierte Domain-Verifizierung |

| Wiederverwendung | Häufig: 65 % der Nutzer verwenden ihre Passwörter erneut | Unmöglich: jede Passkey ist pro Dienst einzigartig |

| Merkbarkeit | Erforderlich (oder Passwort-Manager) | Nicht nötig: Biometrie oder lokale PIN |

| Portabilität | Universell: funktioniert überall | Eingeschränkt: abhängig vom Ökosystem (Apple, Google, Microsoft) |

| Recovery | Zurücksetzen per E-Mail, Sicherheitsfragen | Komplex: abhängig von Cloud-Synchronisierung oder Backup |

| Verbreitung | 100 % der Dienste | ~20 % der 100 beliebtesten Websites (Passkeys Directory, 2025) |

Die Vorteile von Passkeys

Phishing wird unmöglich

Das ist das Hauptargument, und es ist stichhaltig. Mit einem Passwort kann eine Phishing-Website deine Zugangsdaten abgreifen. Mit einer Passkey verifiziert die Authentifizierung kryptografisch die Domain der Website. Eine gefälschte Website g00gle.com kann die für google.com vorgesehene Authentifizierung nicht auslösen, selbst wenn die Oberfläche identisch aussieht.

Diese Phishing-Resistenz wirkt auch gegen Adversary-in-the-Middle-Angriffe (AiTM), die klassische MFA umgehen. Die Domain-Bindung macht transparente Proxies wirkungslos.

Keine Passwörter mehr merken

Ein durchschnittlicher Nutzer hat über 100 Online-Konten. Selbst mit einem Passwort-Manager bleibt Reibung: generieren, speichern, automatisch ausfüllen, Konflikte verwalten. Mit Passkeys erfolgt die Authentifizierung per Fingerabdruck oder Gesichtserkennung: eine Geste, die 1 bis 2 Sekunden dauert.

Datenbankleaks verlieren ihre Wirkung

Wenn ein Dienst kompromittiert wird, erbeuten Angreifer Passwort-Hashes und versuchen, diese zu knacken. Mit Passkeys speichert der Server nur den öffentlichen Schlüssel: nutzlos für einen Angreifer. Massive Credential-Sammlungen (wie die "Collection #1" bis "#5") sind in einer passwordless-Welt hinfällig.

Die Anmeldung geht schneller

Laut einer Studie der FIDO Alliance (2024) ist die Anmeldung per Passkey 75 % schneller als mit Passwort + MFA und 40 % schneller als mit einem Passwort und Auto-Vervollständigung allein. Der Abbruch während der Anmeldung (Login Abandonment) sinkt um 20 % auf Websites, die Passkeys anbieten.

Die aktuellen Grenzen von Passkeys

Passkeys sind 2025 keine universelle Lösung. Mehrere Hindernisse bremsen die Verbreitung.

Die plattformübergreifende Portabilität bleibt eingeschränkt

Eine im iCloud-Schlüsselbund erstellte Passkey funktioniert auf all deinen Apple-Geräten. Aber wenn du von einem iPhone zu einem Android-Smartphone wechselst, ist die Migration nicht nahtlos. Drittanbieter-Manager (1Password, Bitwarden, Dashlane) lösen dieses Problem teilweise, fügen aber eine Abhängigkeit von einem zusätzlichen Dienst hinzu.

Die FIDO Alliance hat 2024 das CXP-Protokoll (Credential Exchange Protocol) veröffentlicht, um den Export/Import von Passkeys zwischen Plattformen zu standardisieren. Die Implementierung bei den großen Anbietern ist noch in Arbeit.

Recovery bei Geräteverlust

Sein einziges Gerät mit Passwörtern zu verlieren, ist handhabbar: Zurücksetzen per E-Mail. Sein Gerät mit in der Cloud synchronisierten Passkeys zu verlieren, ist ebenfalls handhabbar, solange du Zugriff auf dein Cloud-Konto hast. Aber wenn du den Zugang zum Cloud-Konto selbst verlierst (vergessenes Passwort, unzugängliche 2FA), wird die Situation kritisch.

Die Recovery-Verfahren variieren je nach Anbieter und sind nicht standardisiert. Das ist die Achillesferse der Passkeys für die breite Öffentlichkeit.

Die Verbreitung bei Diensten bleibt lückenhaft

Im Februar 2026 unterstützen etwa 20 % der 100 beliebtesten Websites Passkeys (Quelle: Passkeys Directory). Die großen Namen sind dabei (Google, Apple, Microsoft, Amazon, GitHub, PayPal, WhatsApp), aber der Long Tail der Online-Dienste, Behörden und Business-Anwendungen ist weit davon entfernt.

Für Entwickler erfordert die serverseitige Implementierung die Integration der WebAuthn-API, was im Vergleich zu einem einfachen Login/Passwort-Formular einen erheblichen technischen Aufwand bedeutet.

Gemeinsam genutzte Umgebungen sind problematisch

Ein in der Familie geteilter Computer, ein öffentlicher Rechner in einer Bibliothek, ein Arbeitsgerät, das von mehreren Mitarbeitern genutzt wird: Passkeys, die an die Biometrie einer einzelnen Person gebunden sind, funktionieren in diesen Szenarien nicht. Passwörter hingegen bleiben universell einsetzbar.

Unternehmen gehen vorsichtig vor

Die Sicherheitsrichtlinien von Unternehmen erfordern eine zentrale Identitätsverwaltung (Active Directory, Okta, Azure AD). Die Integration von Passkeys in diese Umgebungen schreitet voran, aber IT-Admins müssen die Koexistenz von Passwörtern und Passkeys während einer Übergangsphase managen, die Jahre dauern wird.

Was tun, bis die Verbreitung vollständig ist?

Der Übergang zu Passkeys geschieht nicht über Nacht. In 2025-2026 ist die pragmatischste Strategie eine Kombination beider Ansätze.

1. Aktiviere Passkeys überall, wo es möglich ist

Beginne mit den kritischen Diensten: Google, Apple ID, Microsoft, GitHub, Amazon. Die Einrichtung dauert wenige Minuten pro Konto. Einmal aktiviert, werden Passkeys zur Standard-Authentifizierungsmethode.

2. Behalte starke Passwörter als Fallback

Für alle Dienste, die Passkeys noch nicht unterstützen (die Mehrheit), verwende robuste und einzigartige Passwörter. Ein zufällig generiertes Passwort mit 16+ Zeichen widersteht Brute-Force-Angriffen über Jahrtausende. Nutze einen Passwort-Generator, um zufällige Passwörter oder einprägsame Passphrasen zu erstellen.

3. Aktiviere MFA überall

Multi-Faktor-Authentifizierung bleibt unverzichtbar bei passwortgeschützten Konten. Bevorzuge TOTP-Apps (Google Authenticator, Authy) oder FIDO2-Sicherheitsschlüssel statt SMS, die anfällig für SIM-Swapping sind.

4. Verwende einen Passwort-Manager

Ein Manager (1Password, Bitwarden, KeePass) zentralisiert deine Passwörter und zunehmend auch deine Passkeys. Er ist die Brücke zwischen beiden Welten während der Übergangsphase.

5. Plane die schrittweise Migration

Für IT-Admins: inventarisiere die Passkey-kompatiblen Dienste, führe einen Pilotbetrieb mit einer kleinen Gruppe durch, dann erweitere schrittweise. Deaktiviere keine Passwörter, bevor die Recovery-Verfahren validiert sind.

Erstelle jetzt sichere Passwörter: nutze unseren Passwort-Generator, um zufällige Passwörter oder einprägsame Passphrasen mit Echtzeit-Stärkeanzeige zu erstellen.

FAQ

Was sind Passkeys?

Passkeys sind Authentifizierungs-Credentials auf Basis asymmetrischer Kryptografie (Standard FIDO2/WebAuthn). Sie ersetzen Passwörter durch ein Schlüsselpaar: einen privaten Schlüssel, der auf deinem Gerät gespeichert wird, und einen öffentlichen Schlüssel, der an den Server gesendet wird. Die Authentifizierung erfolgt per Biometrie (Fingerabdruck, Gesichtserkennung) oder lokaler PIN, ohne jemals ein Geheimnis an den Server zu übermitteln.

Ist es besser, eine Passkey oder ein Passwort zu verwenden?

Passkeys sind sicherer als Passwörter: sie widerstehen Phishing, Datenbankleaks und Brute-Force-Angriffen. Ihre Verbreitung ist allerdings noch lückenhaft (etwa 20 % der beliebten Websites in 2026). Die empfohlene Strategie ist, Passkeys zu verwenden, wo verfügbar, und starke Passwörter + MFA für die übrigen Dienste beizubehalten.

Was ist der Unterschied zwischen einem Sicherheitsschlüssel und einem Passwort?

Ein Sicherheitsschlüssel (YubiKey, Titan) ist ein Hardware-Gerät, das per Kryptografie authentifiziert, ohne ein Geheimnis zu übertragen. Ein Passwort ist eine Zeichenkette, die du kennst und an den Server sendest. Der Sicherheitsschlüssel ist resistent gegen Phishing, weil er die Domain der Website verifiziert, im Gegensatz zum Passwort, das auf einer gefälschten Website eingegeben werden kann.

Funktionieren Passkeys auf allen Geräten?

Passkeys funktionieren auf neueren Geräten: iOS 16+, Android 9+, macOS Ventura+, Windows 10+ (über Windows Hello). Sie werden innerhalb eines Ökosystems synchronisiert (Apple, Google). Die Portabilität zwischen verschiedenen Ökosystemen verbessert sich dank Drittanbieter-Managern (1Password, Bitwarden) und dem CXP-Protokoll der FIDO Alliance, ist aber noch nicht nahtlos.

Was passiert, wenn ich mein Telefon mit meinen Passkeys verliere?

Wenn deine Passkeys in der Cloud synchronisiert sind (iCloud, Google Password Manager), stellst du sie wieder her, indem du dich von einem neuen Gerät aus bei deinem Cloud-Konto anmeldest. Wenn du auch den Zugriff auf dein Cloud-Konto verlierst, musst du die Recovery-Verfahren jedes einzelnen Dienstes durchlaufen, die variieren. Deshalb wird empfohlen, ein alternatives Authentifizierungsmittel bereitzuhalten (Hardware-Sicherheitsschlüssel, Wiederherstellungscodes).

Werden Passkeys die Passwörter ersetzen?

Langfristig wahrscheinlich für die Mehrheit der Endverbraucher-Anwendungen. Aber der Übergang wird Jahre dauern. In 2025-2026 bleiben Passwörter für die meisten Dienste notwendig. Die Koexistenz von Passwörtern und Passkeys wird noch lange die Norm bleiben, besonders in Unternehmensumgebungen und im öffentlichen Sektor.

Sind Passkeys wirklich resistent gegen Phishing?

Ja. Im Gegensatz zu Passwörtern und klassischer MFA (SMS, TOTP) integrieren Passkeys eine kryptografische Verifizierung der Website-Domain. Eine Phishing-Website, die google.com unter der URL g00gle.com imitiert, kann die Authentifizierung nicht auslösen. Dieser Schutz wirkt auch gegen Adversary-in-the-Middle-Angriffe (AiTM), die herkömmliche MFA umgehen.

Wie aktiviere ich Passkeys für meine Konten?

Die Vorgehensweise variiert je nach Dienst. Im Allgemeinen: gehe in die Sicherheitseinstellungen deines Kontos, suche nach "Passkey", "Zugangsschlüssel" oder "Anmeldung ohne Passwort" und folge den Anweisungen, um dein Gerät zu registrieren. Die großen Dienste (Google, Apple, Microsoft, GitHub, Amazon) bieten diese Option alle in ihren Sicherheitseinstellungen an.

Glossar

- Passkey (Zugangsschlüssel): FIDO2-Authentifizierungs-Credential auf Basis asymmetrischer Kryptografie, zwischen Geräten synchronisierbar, das ein Passwort durch biometrische Verifizierung oder eine lokale PIN ersetzt.

- FIDO2: Sammlung von Authentifizierungsstandards, entwickelt von der FIDO Alliance, bestehend aus WebAuthn (Browser-API) und CTAP2 (Kommunikationsprotokoll mit Authenticatoren).

- WebAuthn (Web Authentication): W3C-API, die es Websites ermöglicht, eine Authentifizierung per asymmetrischer Kryptografie anzubieten, ohne Passwort. Sie ist das technische Fundament hinter Passkeys.

- Asymmetrische Kryptografie: System, das ein Schlüsselpaar nutzt (öffentlich + privat). Der private Schlüssel signiert, der öffentliche verifiziert. Der private Schlüssel verlässt das Gerät nie.

- AiTM (Adversary-in-the-Middle): Phishing-Angriff über einen transparenten Proxy, der die Kommunikation zwischen Nutzer und legitimer Website abfängt und Session-Cookies selbst nach erfolgreicher MFA-Authentifizierung stiehlt.

- CXP (Credential Exchange Protocol): Protokoll der FIDO Alliance (2024) zur Standardisierung des Exports und Imports von Passkeys zwischen verschiedenen Managern und Plattformen.

📚 Verwandte Leitfäden zur Passwortsicherheit

- Passphrase vs Passwort: was ist wirklich sicherer? (demnächst)

- NIST-Empfehlungen 2025 zu Passwörtern: was sich geändert hat (demnächst)