Passkeys vs contraseñas: ¿deberías abandonar tus contraseñas en 2025?

Por CaptainDNS

Publicado el 19 de febrero de 2026

- Las passkeys utilizan criptografía asimétrica (FIDO2/WebAuthn): la clave privada nunca sale de tu dispositivo, lo que elimina el robo de credenciales en el servidor

- El phishing se vuelve técnicamente imposible con las passkeys: la autenticación está vinculada al dominio del sitio

- En febrero de 2026, más de 15 000 millones de cuentas son compatibles con passkeys (Google, Apple, Microsoft, Amazon, GitHub, WhatsApp)

- La adopción sigue siendo parcial: portabilidad entre plataformas limitada, procedimientos de recuperación complejos y pocos servicios soportan el 100% passwordless

- Estrategia recomendada: activar las passkeys en todos los servicios disponibles, conservar contraseñas seguras + 2FA como red de seguridad

A finales de 2024, Google anuncia que más de 400 millones de cuentas utilizan passkeys. Apple las integra de forma nativa en iCloud Keychain desde iOS 16. Microsoft las despliega en Windows Hello y sus cuentas personales. El mensaje de los tres gigantes es claro: a las contraseñas les quedan pocos años de vida.

Pero entre la promesa comercial y la realidad técnica, la brecha sigue siendo importante. ¿Están las passkeys listas para reemplazar las contraseñas en todos los escenarios? Este artículo compara ambos enfoques a nivel técnico, analiza las ventajas reales y las limitaciones actuales, y propone una estrategia de transición adaptada.

¿Qué es una passkey?

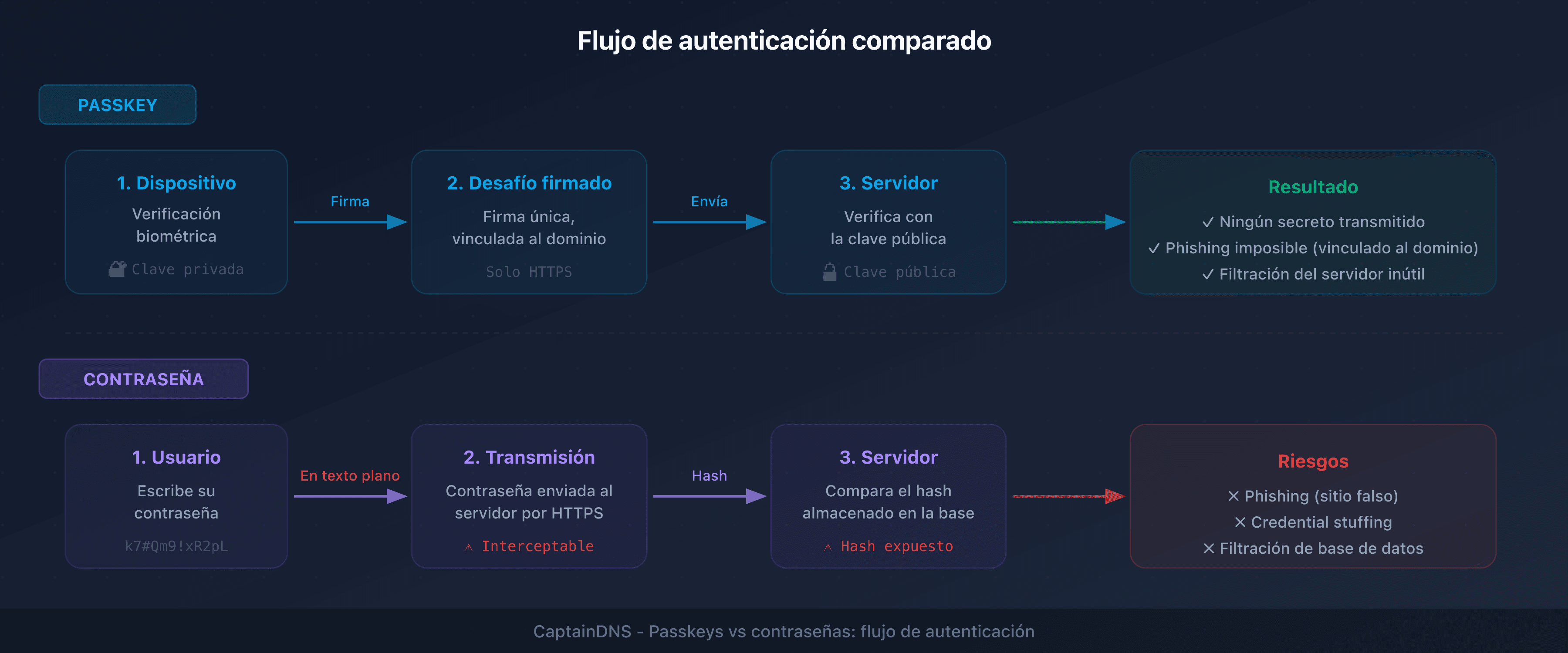

Una passkey es una credencial de autenticación basada en criptografía asimétrica, conforme a los estándares FIDO2 y WebAuthn (W3C). En la práctica, reemplaza el par usuario/contraseña por un par de claves criptográficas.

Cómo funciona

- Creación: cuando creas una cuenta o activas una passkey, tu dispositivo genera un par de claves: una clave privada (almacenada localmente, en el Secure Enclave o el TPM) y una clave pública (enviada al servidor)

- Autenticación: al iniciar sesión, el servidor envía un desafío criptográfico. Tu dispositivo firma ese desafío con la clave privada tras la verificación biométrica (huella, rostro) o PIN local

- Verificación: el servidor verifica la firma con la clave pública. Si coincide, se concede el acceso

La contraseña no existe. Nada se transmite al servidor, nada puede ser interceptado, nada puede ser objeto de phishing.

Qué diferencia a las passkeys de las llaves de seguridad

Las llaves de seguridad físicas (YubiKey, Titan) utilizan el mismo estándar FIDO2, pero las passkeys se sincronizan entre tus dispositivos mediante un gestor (iCloud Keychain, Google Password Manager, 1Password). Una llave física está vinculada a un único dispositivo. Las passkeys están pensadas para el público general, las llaves físicas para entornos de alta seguridad.

Passkeys vs contraseñas: comparación detallada

| Criterio | Contraseñas | Passkeys |

|---|---|---|

| Almacenamiento | Servidor (hash) + usuario (memoria o gestor) | Clave privada en el dispositivo, clave pública en el servidor |

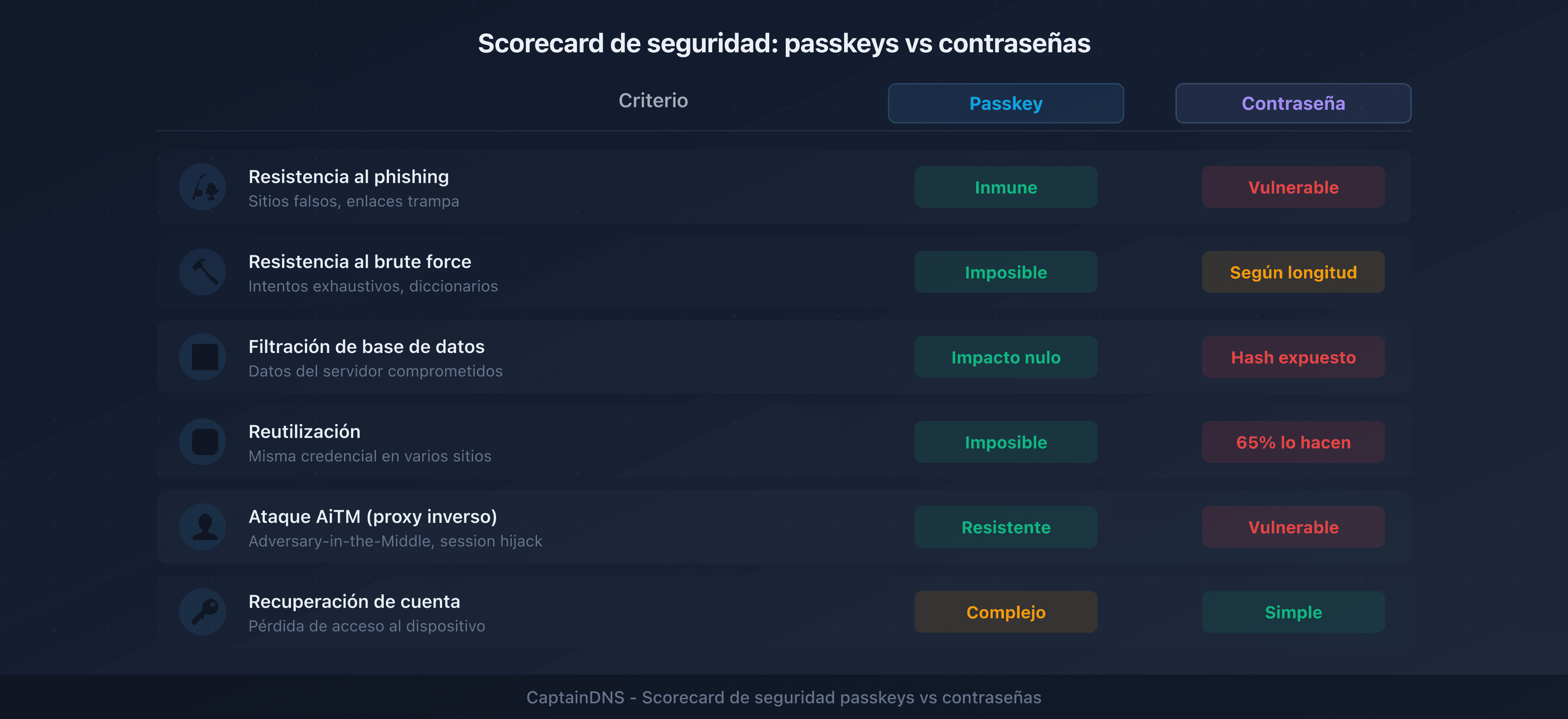

| Resistencia al phishing | Baja: el usuario puede introducir su contraseña en un sitio falso | Alta: la autenticación está vinculada al dominio |

| Fuerza bruta | Vulnerable si la contraseña es débil | Imposible: criptografía asimétrica |

| Filtración en el servidor | Riesgo: hashes descifrables (MD5, SHA-1) o texto plano | Inútil: solo la clave pública se almacena |

| Phishing por proxy (AiTM) | Vulnerable, incluso con MFA clásico | Resistente: verificación del dominio integrada |

| Reutilización | Frecuente: el 65% de los usuarios reutilizan sus contraseñas | Imposible: cada passkey es única por servicio |

| Memorización | Necesaria (o gestor de contraseñas) | Ninguna: biometría o PIN local |

| Portabilidad | Universal: funciona en cualquier lugar | Limitada: depende del ecosistema (Apple, Google, Microsoft) |

| Recuperación | Restablecimiento por email, preguntas secretas | Compleja: depende de la sincronización en la nube o backup |

| Adopción | 100% de los servicios | ~20% de los 100 sitios más populares (Passkeys Directory, 2025) |

Las ventajas de las passkeys

El phishing se vuelve imposible

Es el argumento principal, y es sólido. Con una contraseña, un sitio de phishing puede capturar tus credenciales. Con una passkey, la autenticación verifica criptográficamente el dominio del sitio. Un sitio falso g00gle.com no puede activar la autenticación prevista para google.com, aunque la interfaz sea idéntica.

Esta resistencia al phishing también funciona contra los ataques adversary-in-the-middle (AiTM) que eluden el MFA clásico. La vinculación al dominio hace que los proxies transparentes sean inoperantes.

Se acabó memorizar contraseñas

Un usuario medio tiene más de 100 cuentas en línea. Incluso con un gestor de contraseñas, la fricción existe: generar, almacenar, autocompletar, gestionar conflictos. Con las passkeys, la autenticación se hace por huella digital o reconocimiento facial: un gesto que toma de 1 a 2 segundos.

Las filtraciones de bases de datos pierden su impacto

Cuando un servicio se ve comprometido, los atacantes obtienen hashes de contraseñas que intentan descifrar. Con las passkeys, el servidor solo almacena la clave pública: inútil para un atacante. Las recopilaciones masivas de credenciales (como los archivos "Collection #1" a "#5") ya no tienen sentido en un mundo passwordless.

La experiencia de inicio de sesión es más rápida

Según un estudio de la FIDO Alliance (2024), el inicio de sesión con passkey es un 75% más rápido que una contraseña + MFA y un 40% más rápido que una contraseña sola con autocompletado. El abandono durante el inicio de sesión (login abandonment) disminuye un 20% en los sitios que ofrecen passkeys.

Las limitaciones actuales de las passkeys

Las passkeys no son una solución universal en 2025. Varios obstáculos frenan su adopción.

La portabilidad entre plataformas sigue siendo limitada

Una passkey creada en iCloud Keychain funciona en todos tus dispositivos Apple. Pero si pasas de un iPhone a un smartphone Android, la migración no es transparente. Los gestores de terceros (1Password, Bitwarden, Dashlane) resuelven parcialmente este problema, pero añaden una dependencia de un servicio adicional.

La FIDO Alliance publicó en 2024 el protocolo CXP (Credential Exchange Protocol) para estandarizar la exportación/importación de passkeys entre plataformas. La implementación aún está en curso en los principales actores del mercado.

La recuperación en caso de pérdida del dispositivo

Perder tu único dispositivo con contraseñas es manejable: restablecimiento por email. Perder tu dispositivo con passkeys sincronizadas en la nube también es manejable, siempre que tengas acceso a tu cuenta en la nube. Pero si pierdes el acceso a la cuenta en la nube (contraseña olvidada, 2FA inaccesible), la situación se vuelve crítica.

Los procedimientos de recuperación varían según los proveedores y no están estandarizados. Es el talón de Aquiles de las passkeys para el público general.

La adopción por parte de los servicios sigue siendo parcial

En febrero de 2026, aproximadamente el 20% de los 100 sitios más populares soportan passkeys (fuente: Passkeys Directory). Los grandes nombres están presentes (Google, Apple, Microsoft, Amazon, GitHub, PayPal, WhatsApp), pero la larga cola de servicios en línea, las administraciones y las aplicaciones empresariales están lejos de alcanzar ese nivel.

Para los desarrolladores, la implementación en el servidor requiere integrar la API WebAuthn, lo que representa un esfuerzo técnico considerable en comparación con un simple formulario de login/password.

Los entornos compartidos plantean problemas

Un ordenador compartido en familia, un puesto de libre acceso en una biblioteca, un dispositivo profesional utilizado por varios empleados: las passkeys vinculadas a la biometría de una sola persona no funcionan en estos contextos. Las contraseñas, en cambio, siguen siendo universales.

Las empresas avanzan con cautela

Las políticas de seguridad empresariales exigen un control centralizado de las identidades (Active Directory, Okta, Azure AD). La integración de las passkeys en estos entornos progresa, pero los admins IT deben gestionar la coexistencia contraseñas/passkeys durante un periodo de transición que durará años.

¿Qué hacer mientras se completa la adopción?

La transición hacia las passkeys no se hará de la noche a la mañana. En 2025-2026, la estrategia más pragmática combina ambos enfoques.

1. Activa las passkeys en todos los servicios posibles

Empieza por los servicios críticos: Google, Apple ID, Microsoft, GitHub, Amazon. La configuración toma unos minutos por cuenta. Una vez activadas, las passkeys se convierten en el método de autenticación por defecto.

2. Conserva contraseñas seguras como alternativa

Para todos los servicios que aún no soportan passkeys (la mayoría), usa contraseñas robustas y únicas. Una contraseña de 16+ caracteres generada aleatoriamente resiste los ataques de fuerza bruta durante milenios. Usa un generador de contraseñas para crear passwords aleatorios o frases de contraseña memorizables.

3. Activa el MFA en todos los servicios

La autenticación multifactor sigue siendo indispensable en las cuentas protegidas por contraseña. Prioriza las aplicaciones TOTP (Google Authenticator, Authy) o las llaves de seguridad FIDO2 frente a los SMS, vulnerables al SIM swapping.

4. Usa un gestor de contraseñas

Un gestor (1Password, Bitwarden, KeePass) centraliza tus contraseñas y, cada vez más, tus passkeys. Es el puente entre los dos mundos durante la transición.

5. Planifica la migración progresiva

Para los admins IT: inventaría los servicios compatibles con passkeys, despliega en piloto con un grupo reducido y luego amplía. No desactives las contraseñas antes de haber validado los procedimientos de recuperación.

Genera contraseñas robustas ahora mismo: usa nuestro generador de contraseñas para crear passwords aleatorios o frases de contraseña memorizables con indicador de fortaleza en tiempo real.

FAQ

¿Qué son las passkeys?

Las passkeys son credenciales de autenticación basadas en criptografía asimétrica (estándar FIDO2/WebAuthn). Reemplazan las contraseñas por un par de claves: una clave privada almacenada en tu dispositivo y una clave pública enviada al servidor. La autenticación se realiza mediante biometría (huella, rostro) o PIN local, sin transmitir jamás un secreto al servidor.

¿Es mejor usar una passkey o una contraseña?

Las passkeys son más seguras que las contraseñas: resisten al phishing, a las filtraciones de bases de datos y a los ataques de fuerza bruta. Sin embargo, su adopción sigue siendo parcial (aproximadamente el 20% de los sitios populares en 2026). La estrategia recomendada es usar passkeys cuando estén disponibles y conservar contraseñas seguras + MFA para los demás servicios.

¿Cuál es la diferencia entre una llave de seguridad y una contraseña?

Una llave de seguridad (YubiKey, Titan) es un dispositivo físico que autentica mediante criptografía, sin transmitir ningún secreto. Una contraseña es una cadena de caracteres que conoces y que envías al servidor. La llave de seguridad es resistente al phishing porque verifica el dominio del sitio, a diferencia de la contraseña que puede introducirse en un sitio falso.

¿Las passkeys funcionan en todos los dispositivos?

Las passkeys funcionan en dispositivos recientes: iOS 16+, Android 9+, macOS Ventura+, Windows 10+ (mediante Windows Hello). Se sincronizan dentro de un mismo ecosistema (Apple, Google). La portabilidad entre ecosistemas diferentes mejora gracias a los gestores de terceros (1Password, Bitwarden) y al protocolo CXP de la FIDO Alliance, pero aún no es totalmente transparente.

¿Qué pasa si pierdo mi teléfono con mis passkeys?

Si tus passkeys están sincronizadas en la nube (iCloud, Google Password Manager), las recuperas al iniciar sesión en tu cuenta desde un nuevo dispositivo. Si también pierdes el acceso a tu cuenta en la nube, tendrás que pasar por los procedimientos de recuperación de cada servicio, que varían. Por eso se recomienda conservar un medio de autenticación de respaldo (llave de seguridad física, códigos de recuperación).

¿Las passkeys van a reemplazar las contraseñas?

A largo plazo, probablemente para la mayoría de los usos del público general. Pero la transición llevará años. En 2025-2026, las contraseñas siguen siendo necesarias para la mayoría de los servicios. La coexistencia contraseñas + passkeys será la norma durante mucho tiempo, especialmente en entornos empresariales y administraciones.

¿Las passkeys son realmente resistentes al phishing?

Sí. A diferencia de las contraseñas y del MFA clásico (SMS, TOTP), las passkeys integran una verificación criptográfica del dominio del sitio. Un sitio de phishing que imita google.com bajo la URL g00gle.com no puede activar la autenticación. Esta protección también funciona contra los ataques adversary-in-the-middle (AiTM) que eluden el MFA tradicional.

¿Cómo activo las passkeys en mis cuentas?

El procedimiento varía según el servicio. En general: accede a la configuración de seguridad de tu cuenta, busca "Passkey", "Clave de acceso" o "Inicio de sesión sin contraseña", y sigue las instrucciones para registrar tu dispositivo. Los servicios principales (Google, Apple, Microsoft, GitHub, Amazon) ofrecen esta opción en su configuración de seguridad.

Glosario

- Passkey (clave de acceso): credencial de autenticación FIDO2 basada en criptografía asimétrica, sincronizable entre dispositivos, que reemplaza la contraseña por una verificación biométrica o un PIN local.

- FIDO2: conjunto de estándares de autenticación desarrollado por la FIDO Alliance, que incluye WebAuthn (API del navegador) y CTAP2 (protocolo de comunicación con los authenticators).

- WebAuthn (Web Authentication): API del W3C que permite a los sitios web ofrecer autenticación por criptografía asimétrica, sin contraseña. Es la pieza técnica detrás de las passkeys.

- Criptografía asimétrica: sistema que utiliza un par de claves (pública + privada). La clave privada firma, la clave pública verifica. La clave privada nunca sale del dispositivo.

- AiTM (Adversary-in-the-Middle): ataque de phishing mediante proxy transparente que intercepta las comunicaciones entre el usuario y el sitio legítimo, capturando las cookies de sesión incluso tras una autenticación MFA.

- CXP (Credential Exchange Protocol): protocolo de la FIDO Alliance (2024) destinado a estandarizar la exportación e importación de passkeys entre diferentes gestores y plataformas.

📚 Guías de seguridad de contraseñas relacionadas

- Frase de contraseña vs contraseña: ¿cuál es realmente más segura? (próximamente)

- Recomendaciones NIST 2025 sobre contraseñas: qué ha cambiado (próximamente)