Cómo encontrar tu selector DKIM: 4 métodos explicados paso a paso

Por CaptainDNS

Publicado el 18 de febrero de 2026

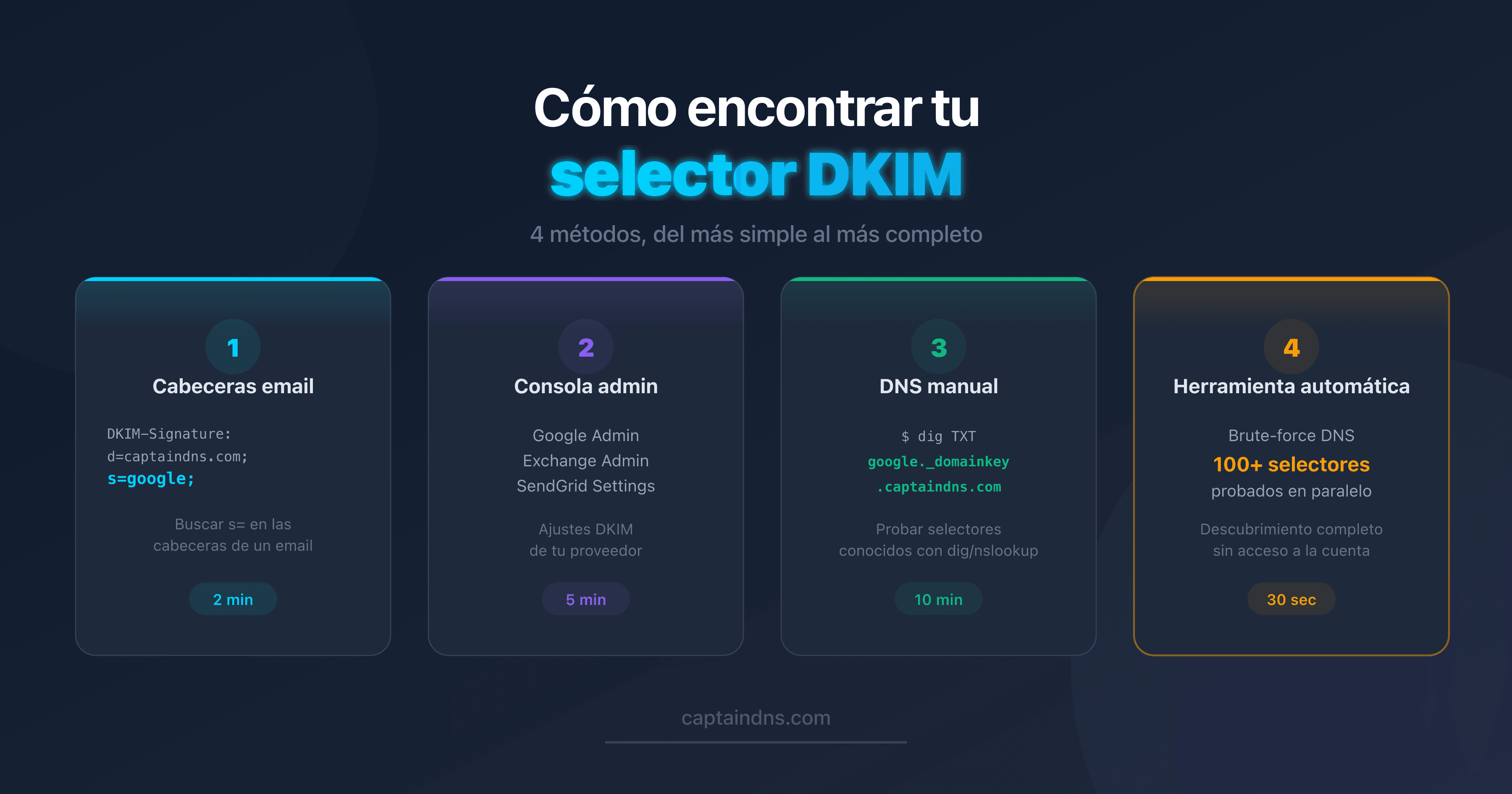

- El selector DKIM es un identificador de texto (ej:

google,selector1,k1) que localiza la clave pública en el DNS - Método 1: Abrir las cabeceras de un email recibido y buscar

s=en la líneaDKIM-Signature - Método 2: Consultar la consola admin de tu proveedor de email (Google, Microsoft, etc.)

- Método 3: Probar manualmente con

digonslookupsi conoces el proveedor - Método 4: Utilizar una herramienta de descubrimiento automático para escanear 100+ selectores conocidos por brute-force DNS

Quieres verificar tu configuración DKIM, pero la herramienta que utilizas pide un "selector" y no tienes ni idea de qué es. No eres el único. Es el primer obstáculo que encuentran la mayoría de los administradores que descubren la autenticación de email.

El selector DKIM es un identificador de texto que permite localizar la clave pública DKIM en el DNS de un dominio. Sin él, es imposible verificar una firma DKIM. La buena noticia: existen varias formas de encontrarlo, aunque nadie te lo haya comunicado.

Esta guía presenta 4 métodos concretos, del más simple al más técnico. Seas administrador de sistemas, responsable de marketing o desarrollador, alguno de ellos funcionará para tu situación.

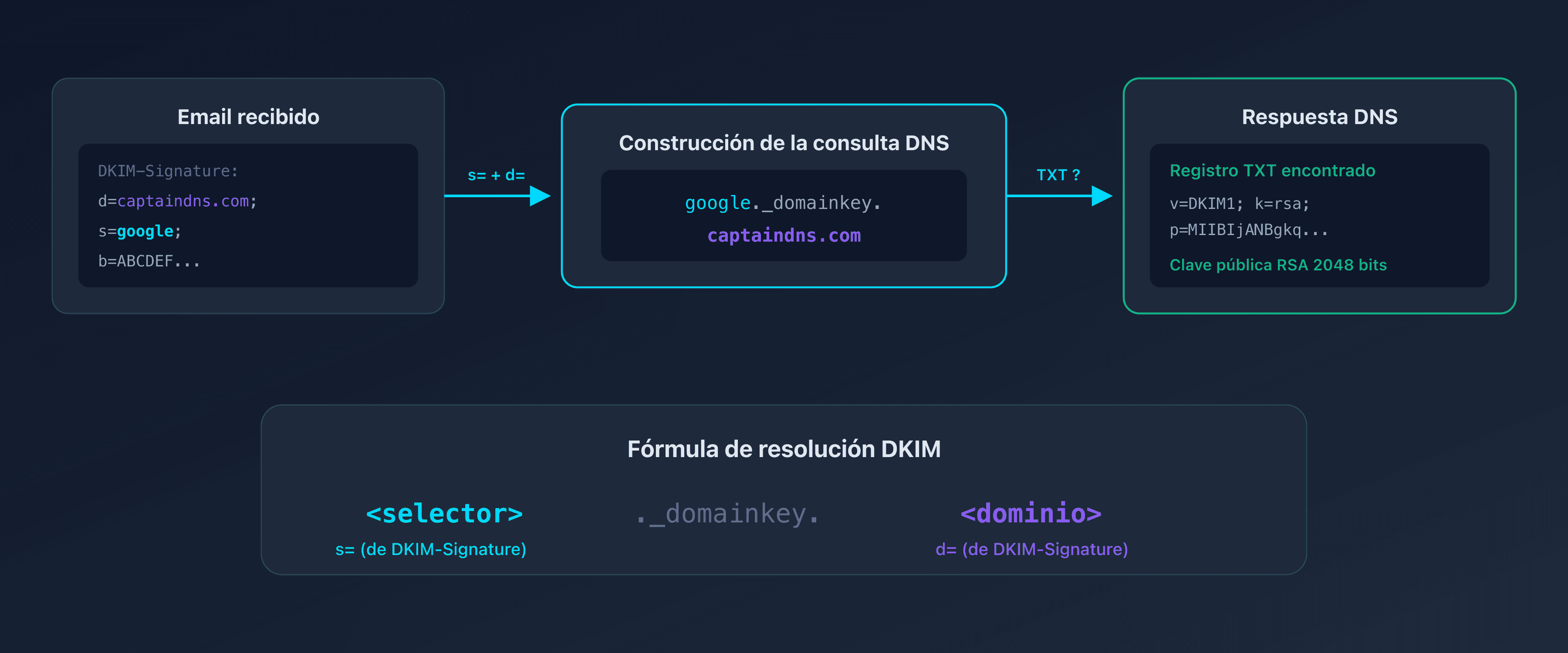

Recordatorio: ¿qué es un selector DKIM?

Cuando un servidor de email firma un mensaje con DKIM, añade una cabecera DKIM-Signature que contiene, entre otros, dos datos clave:

d=: el dominio firmante (ej:captaindns.com)s=: el selector (ej:google,selector1,s1)

El destinatario combina estos dos valores para buscar la clave pública en el DNS:

<selector>._domainkey.<dominio>

Por ejemplo, para el dominio captaindns.com con el selector google:

google._domainkey.captaindns.com TXT "v=DKIM1; k=rsa; p=MIIBIj..."

Cada proveedor de email utiliza su propio selector. Un dominio puede tener varios (uno por servicio de envío). Por eso no existe un valor "predeterminado" universal.

Método 1: Extraer el selector desde las cabeceras del email

Es el método más fiable. Cada email firmado con DKIM contiene el selector en texto plano en sus cabeceras.

Paso 1: Abrir las cabeceras completas

| Cliente de email | Acceso a las cabeceras |

|---|---|

| Gmail (web) | Abrir el mensaje > Menú ⋮ > "Mostrar original" |

| Outlook (web) | Abrir el mensaje > Menú ⋯ > "Ver origen del mensaje" |

| Apple Mail | Visualización > Mensaje > Cabeceras completas |

| Thunderbird | Ver > Cabeceras > Todas |

Paso 2: Buscar DKIM-Signature

En las cabeceras, busca la línea que comienza con DKIM-Signature::

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed;

d=captaindns.com; s=google; t=1739800000;

h=from:to:subject:date:message-id;

bh=abcdef123456...;

b=ABCDEF789012...

Paso 3: Leer el valor de s=

El selector es el valor después de s=. En el ejemplo anterior: google.

Atención: un email puede contener varias firmas DKIM (una por servicio que ha atravesado). Busca la que tenga el d= correspondiente a tu dominio.

¿Cuándo usar este método?

- Tienes acceso a un email enviado desde el dominio a verificar

- Quieres el selector exacto utilizado en producción

- Sospechas que el selector ha cambiado recientemente

Método 2: Consultar la consola admin del proveedor

Cada proveedor de email muestra el selector DKIM en su consola de administración.

Google Workspace

- Abrir la Consola de administración de Google

- Menú > Aplicaciones > Google Workspace > Gmail

- "Autenticación de correo" > clic en el dominio

- El selector se muestra (por defecto:

google)

Microsoft 365

- Abrir el Centro de administración de Exchange

- Flujo de correo > Reglas > DKIM

- Seleccionar el dominio

- Los selectores se muestran (por defecto:

selector1yselector2)

Otros proveedores

| Proveedor | Ubicación | Selector predeterminado |

|---|---|---|

| SendGrid | Settings > Sender Authentication > Domain | s1, s2 |

| Mailchimp | Website > Domains > Authentication | k1, k2, k3 |

| Postmark | Sender Signatures > DNS Settings | pm |

| HubSpot | Settings > Domain & URLs > Email Sending | hs1, hs2 |

| Brevo | Configuración > Remitentes > Dominios | mail, sendinblue |

¿Cuándo usar este método?

- Eres administrador del servicio de email

- Estás configurando DKIM por primera vez

- Buscas el selector antes de enviar un primer email

Método 3: Consultar el DNS manualmente

Si conoces el proveedor de email, puedes probar directamente los selectores conocidos mediante una consulta DNS.

Con dig (Linux/macOS)

dig TXT google._domainkey.captaindns.com +short

Resultado si el selector existe:

"v=DKIM1; k=rsa; p=MIIBIjANBgkqhkiG9w0BAQEFAAOC..."

Resultado si el selector no existe: sin salida (NXDOMAIN).

Con nslookup (Windows)

nslookup -type=TXT google._domainkey.captaindns.com

Con PowerShell

Resolve-DnsName -Name "google._domainkey.captaindns.com" -Type TXT

¿Qué selectores probar?

Si no sabes qué proveedor se utiliza, prueba primero los más comunes:

dig TXT google._domainkey.captaindns.com +short

dig TXT selector1._domainkey.captaindns.com +short

dig TXT selector2._domainkey.captaindns.com +short

dig TXT s1._domainkey.captaindns.com +short

dig TXT k1._domainkey.captaindns.com +short

dig TXT default._domainkey.captaindns.com +short

¿Cuándo usar este método?

- Tienes acceso a un terminal/CLI

- Conoces el proveedor probable

- Quieres verificar si un selector específico existe en el DNS

Método 4: Herramienta de descubrimiento automático

Si no sabes qué proveedor se utiliza, o si quieres un inventario completo, una herramienta de brute-force DNS automatizada es la solución más eficaz.

El principio: la herramienta prueba automáticamente decenas de selectores conocidos consultando el DNS. Es exactamente el método 3, pero automatizado sobre 50 a 120 selectores.

¿Cómo funciona?

- La herramienta detecta tus proveedores de email a través de los registros MX

- Prioriza los selectores conocidos de esos proveedores

- Prueba en paralelo cada selector mediante consultas DNS TXT

- Analiza cada registro DKIM encontrado (tipo de clave, longitud, validez)

Ventajas

| Ventaja | Detalle |

|---|---|

| No necesitas un email | Funciona únicamente con el DNS |

| No necesitas acceso admin | Verificación desde el exterior |

| Descubre selectores olvidados | Antiguos proveedores aún configurados |

| Análisis automático | Alerta sobre claves débiles (1024 bits) |

Limitaciones

El DNS no permite listar todos los subdominios de una zona. Los selectores personalizados (ej: campaign-2024-q3) o generados dinámicamente (hash, UUID) no serán detectados por brute-force.

¿Cuándo usar este método?

- No conoces el proveedor de email

- Estás auditando un dominio de terceros

- Quieres un inventario completo antes de un despliegue DMARC

p=reject

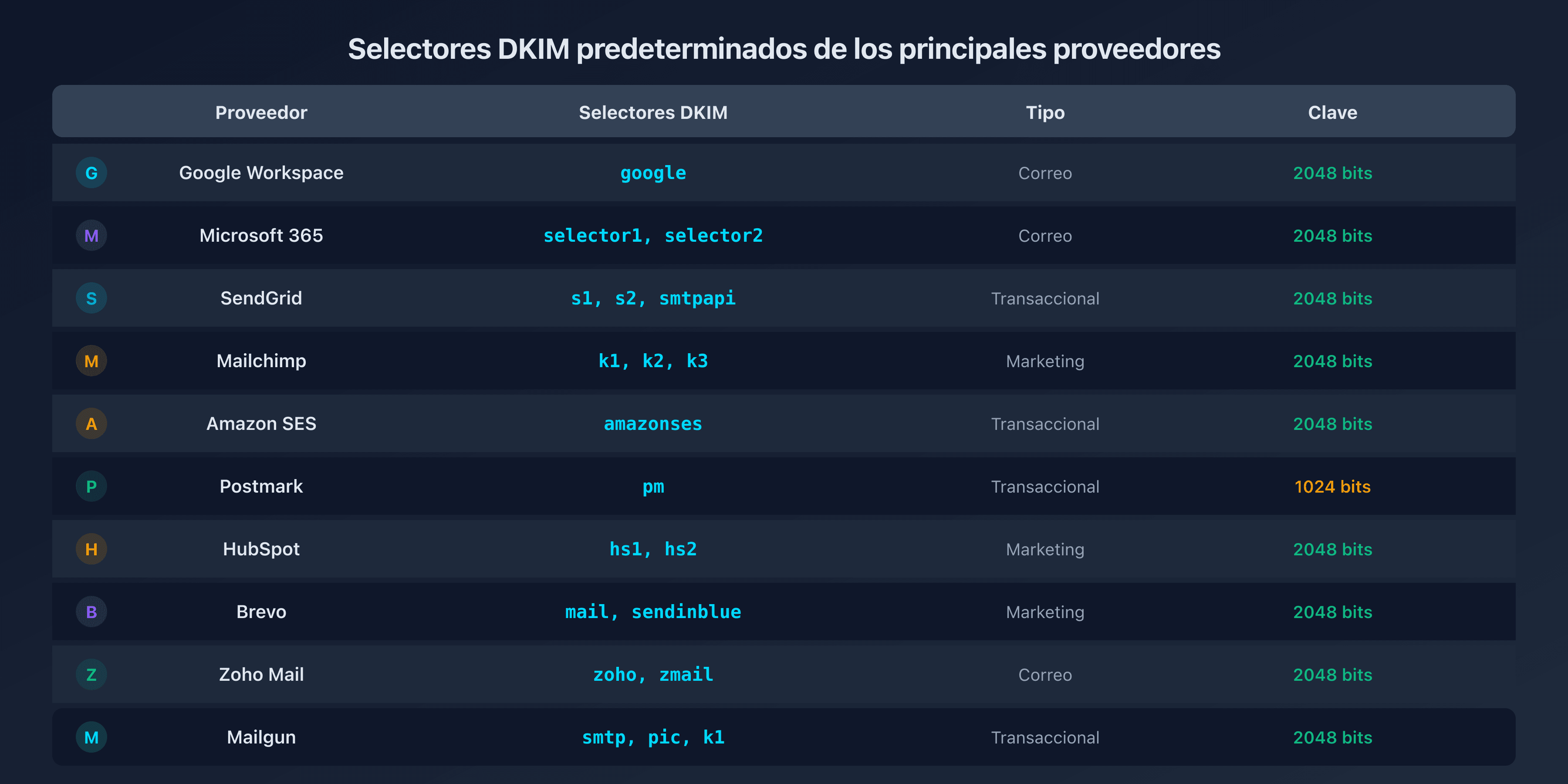

Selectores DKIM predeterminados: la referencia rápida

| Proveedor | Selectores DKIM | Tipo |

|---|---|---|

| Google Workspace | google | Correo |

| Microsoft 365 | selector1, selector2 | Correo |

| SendGrid | s1, s2, smtpapi | Transaccional |

| Mailchimp | k1, k2, k3 | Marketing |

| Amazon SES | amazonses | Transaccional |

| Postmark | pm | Transaccional |

| HubSpot | hs1, hs2 | Marketing |

| Brevo (Sendinblue) | mail, sendinblue | Marketing |

| Zoho Mail | zoho, zmail | Correo |

| Mailgun | smtp, pic, k1 | Transaccional |

Un dominio activo suele utilizar de 2 a 4 selectores: uno para el correo principal, uno o dos para las herramientas de marketing, y a veces uno para el transaccional.

Comparación de los 4 métodos

| Criterio | Cabeceras email | Consola admin | DNS manual | Herramienta automática |

|---|---|---|---|---|

| Fiabilidad | Muy alta | Alta | Alta | Alta |

| Acceso requerido | Email recibido | Cuenta admin | Terminal | Ninguno |

| Descubre todos los selectores | No (1 por email) | No (1 proveedor) | No (1 por consulta) | Sí (50-120 probados) |

| Nivel técnico | Bajo | Bajo | Medio | Bajo |

| Tiempo | 2 min | 5 min | 10 min | 30 seg |

| Selector exacto en prod | Sí | No siempre | Si se adivina | Sí |

Recomendación: empieza por el método 1 si tienes un email a mano. Utiliza el método 4 para una auditoría completa.

Plan de acción recomendado

- Verificación rápida: abre un email recibido, busca

s=enDKIM-Signature(método 1) - Inventario completo: lanza un escaneo automático para descubrir todos los selectores activos (método 4)

- Validación: verifica cada selector encontrado con un DKIM Checker para confirmar la validez de la clave pública

- Documentación: anota tus selectores activos y el proveedor asociado para referencia futura

- Limpieza: elimina los registros DNS de los selectores DKIM de proveedores que ya no utilizas

FAQ

¿Qué es un selector DKIM?

Un selector DKIM es un identificador de texto que permite localizar la clave pública DKIM en el DNS. Se publica en la dirección selector._domainkey.dominio.com. Cada proveedor de email utiliza su propio selector: Google usa google, Microsoft usa selector1 y selector2, SendGrid usa s1 y s2.

¿Dónde encontrar el selector DKIM en un email?

Abre las cabeceras completas del email (en Gmail: menú ⋮ > "Mostrar original"). Busca la línea DKIM-Signature: y lee el valor después de s=. Ese es tu selector. Atención, un email puede contener varias firmas DKIM si el mensaje ha atravesado varios servicios.

¿Cómo encontrar el selector DKIM sin tener un email?

Dos opciones: consulta la consola admin de tu proveedor de email (Google Admin, Exchange, etc.), o utiliza una herramienta de descubrimiento automático que prueba los selectores conocidos por brute-force DNS. La segunda opción no requiere ningún acceso a la cuenta.

¿Cuáles son los selectores DKIM predeterminados de Google Workspace?

Google Workspace utiliza el selector google por defecto. El registro DKIM se publica en google._domainkey.captaindns.com. Algunas configuraciones avanzadas pueden usar un selector personalizado definido en la Consola de administración de Google.

¿Cuáles son los selectores DKIM de Microsoft 365?

Microsoft 365 utiliza dos selectores: selector1 y selector2. Se publican mediante registros CNAME que apuntan a los servidores de Microsoft. La rotación entre los dos selectores se gestiona automáticamente por Microsoft.

¿Se pueden tener varios selectores DKIM en un mismo dominio?

Sí, y es bastante habitual. Un dominio activo suele utilizar de 2 a 4 selectores: uno para el correo (Google/Microsoft), uno para marketing (Mailchimp/HubSpot), y uno para el transaccional (SendGrid/Postmark). Cada selector tiene su propia clave pública en el DNS.

¿El selector DKIM es confidencial?

No. El selector DKIM es información pública. Es visible en las cabeceras de cada email enviado y apunta a un registro DNS público. Conocer el selector no compromete la seguridad, solo la clave privada (almacenada en el servidor de envío) debe permanecer confidencial.

Glosario

- Selector DKIM: identificador de texto que permite localizar la clave pública DKIM en el DNS en la dirección

selector._domainkey.dominio. - DKIM-Signature: cabecera añadida a un email por el servidor de envío, que contiene la firma criptográfica y los metadatos (dominio, selector, algoritmo).

- _domainkey: espacio de nombres DNS reservado para las claves DKIM. Todos los registros DKIM se publican bajo

<selector>._domainkey.<dominio>. - CNAME: tipo de registro DNS utilizado por algunos proveedores (Microsoft, SendGrid) para delegar la gestión de la clave DKIM hacia sus propios servidores.

- Brute-force DNS: técnica que consiste en probar un catálogo de selectores conocidos consultando el DNS, para descubrir los selectores configurados para un dominio.

Descubre tus selectores DKIM en segundos: utiliza el DKIM Selector Finder para escanear automáticamente 100+ selectores conocidos en tu dominio.

Guías DKIM relacionadas

- ¿Qué es un registro DKIM? La guía completa: funcionamiento, etiquetas DNS, RSA vs Ed25519 y rotación de claves.

- DKIM fail: todas las causas y cómo corregirlas (próximamente)