Passkeys vs senhas: vale a pena abandonar as senhas em 2025?

Por CaptainDNS

Publicado em 19 de fevereiro de 2026

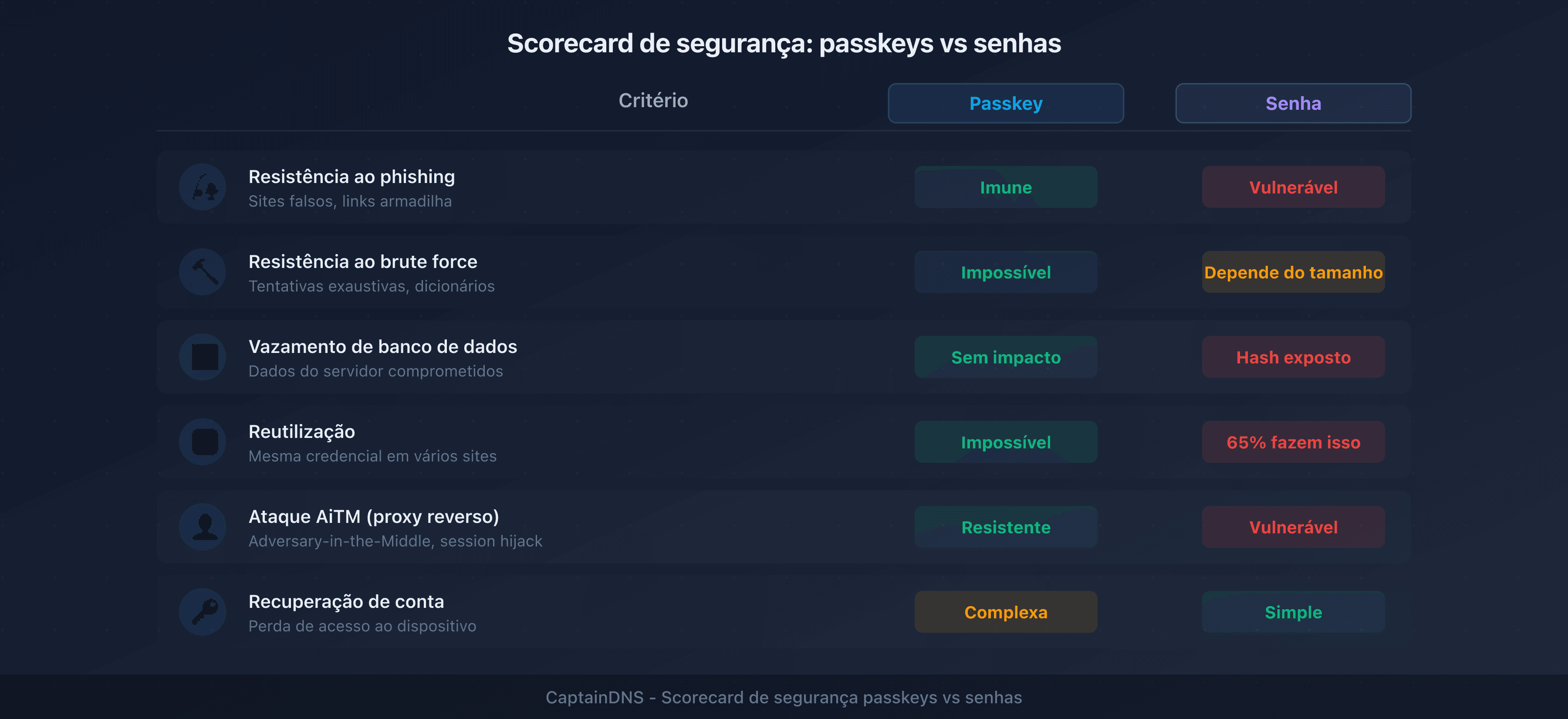

- As passkeys utilizam criptografia assimétrica (FIDO2/WebAuthn): a chave privada nunca sai do seu dispositivo, o que elimina o roubo de credenciais no lado do servidor

- O phishing se torna tecnicamente impossível com passkeys: a autenticação está vinculada ao domínio do site

- Em fevereiro de 2026, mais de 15 bilhões de contas são compatíveis com passkeys (Google, Apple, Microsoft, Amazon, GitHub, WhatsApp)

- A adoção ainda é parcial: portabilidade entre plataformas limitada, procedimentos de recovery complexos, e poucos serviços suportam 100% passwordless

- Estratégia recomendada: ativar as passkeys em todos os serviços disponíveis e manter senhas fortes + 2FA como rede de segurança

No final de 2024, o Google anuncia que as passkeys são usadas por mais de 400 milhões de contas. A Apple as integra nativamente no iCloud Keychain desde o iOS 16. A Microsoft as implementa no Windows Hello e em suas contas pessoais. A mensagem dos três gigantes é clara: as senhas estão vivendo seus últimos anos.

Mas entre a promessa de marketing e a realidade técnica, a distância ainda é grande. As passkeys estão prontas para substituir as senhas em todos os cenários? Este artigo compara as duas abordagens no plano técnico, analisa as vantagens reais e as limitações atuais, e propõe uma estratégia de transição adaptada.

O que é uma passkey?

Uma passkey é uma credencial de autenticação baseada em criptografia assimétrica, conforme os padrões FIDO2 e WebAuthn (W3C). Na prática, ela substitui o par login/senha por um par de chaves criptográficas.

Como funciona

- Criação: quando você cria uma conta ou ativa uma passkey, seu dispositivo gera um par de chaves: uma chave privada (armazenada localmente, no Secure Enclave ou no TPM) e uma chave pública (enviada ao servidor)

- Autenticação: na conexão, o servidor envia um desafio criptográfico. Seu dispositivo assina esse desafio com a chave privada após verificação biométrica (impressão digital, rosto) ou PIN local

- Verificação: o servidor verifica a assinatura com a chave pública. Se ela corresponder, o acesso é concedido

A senha não existe. Nada é transmitido ao servidor, nada pode ser interceptado, nada pode ser alvo de phishing.

O que diferencia as passkeys das chaves de segurança

As chaves de segurança físicas (YubiKey, Titan) utilizam o mesmo padrão FIDO2, mas as passkeys são sincronizadas entre seus dispositivos por meio de um gerenciador (iCloud Keychain, Google Password Manager, 1Password). Uma chave física está vinculada a um único dispositivo. As passkeys são voltadas para o público geral, as chaves físicas para ambientes de alta segurança.

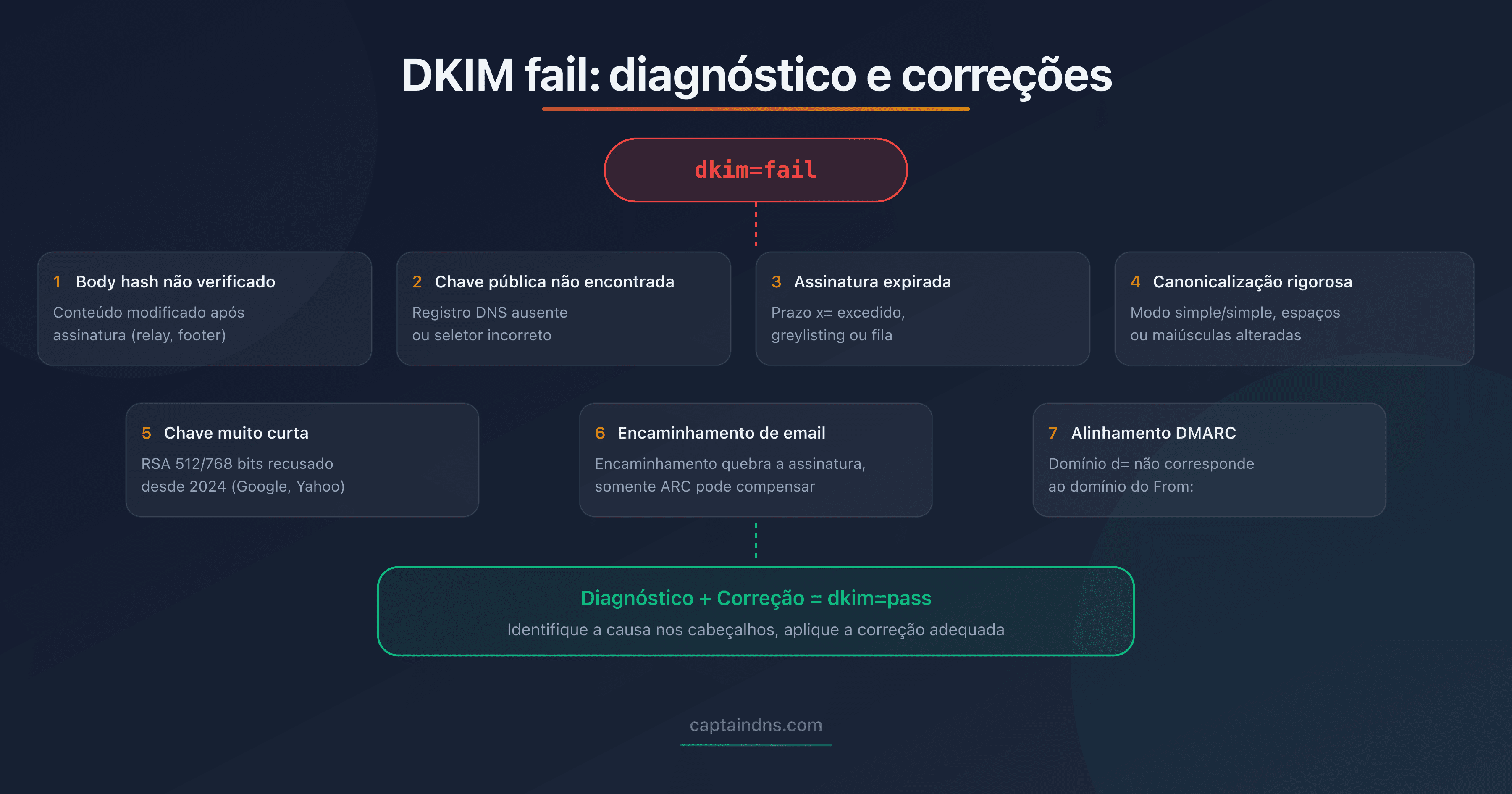

Passkeys vs senhas: comparação detalhada

| Critério | Senhas | Passkeys |

|---|---|---|

| Armazenamento | Servidor (hash) + usuário (memória ou gerenciador) | Chave privada no dispositivo, chave pública no servidor |

| Resistência ao phishing | Baixa: o usuário pode digitar sua senha em um site falso | Alta: a autenticação está vinculada ao domínio |

| Força bruta | Vulnerável se a senha for fraca | Impossível: criptografia assimétrica |

| Vazamento no servidor | Risco: hashes quebrável (MD5, SHA-1) ou plaintext | Inútil: apenas a chave pública é armazenada |

| Phishing por proxy (AiTM) | Vulnerável, mesmo com MFA tradicional | Resistente: verificação de domínio integrada |

| Reutilização | Comum: 65% dos usuários reutilizam suas senhas | Impossível: cada passkey é única por serviço |

| Memorização | Necessária (ou gerenciador de senhas) | Nenhuma: biometria ou PIN local |

| Portabilidade | Universal: funciona em qualquer lugar | Limitada: depende do ecossistema (Apple, Google, Microsoft) |

| Recovery | Redefinição por email, perguntas secretas | Complexo: depende da sincronização em nuvem ou backup |

| Adoção | 100% dos serviços | ~20% dos 100 sites mais populares (Passkeys Directory, 2025) |

As vantagens das passkeys

O phishing se torna impossível

Este é o argumento principal, e é sólido. Com uma senha, um site de phishing pode capturar suas credenciais. Com uma passkey, a autenticação verifica criptograficamente o domínio do site. Um site falso g00gle.com não pode acionar a autenticação prevista para google.com, mesmo que a interface seja idêntica.

Essa resistência ao phishing também funciona contra ataques adversary-in-the-middle (AiTM) que contornam o MFA tradicional. A vinculação ao domínio torna os proxies transparentes inoperantes.

Chega de senhas para memorizar

Um usuário médio possui mais de 100 contas online. Mesmo com um gerenciador de senhas, o atrito existe: gerar, armazenar, autopreencher, gerenciar conflitos. Com as passkeys, a autenticação é feita por impressão digital ou reconhecimento facial: um gesto que leva de 1 a 2 segundos.

Os vazamentos de bancos de dados perdem seu impacto

Quando um serviço é comprometido, os atacantes recuperam hashes de senhas que tentam quebrar. Com as passkeys, o servidor armazena apenas a chave pública: inútil para um atacante. As compilações massivas de credenciais (como os arquivos "Collection #1" a "#5") não fazem mais sentido em um mundo passwordless.

A experiência de login é mais rápida

Segundo um estudo da FIDO Alliance (2024), o login por passkey é 75% mais rápido que uma senha + MFA e 40% mais rápido que uma senha sozinha com autopreenchimento. O abandono durante o login (login abandonment) diminui 20% nos sites que oferecem passkeys.

As limitações atuais das passkeys

As passkeys não são uma solução universal em 2025. Vários obstáculos freiam a adoção.

A portabilidade entre plataformas ainda é limitada

Uma passkey criada no iCloud Keychain funciona em todos os seus dispositivos Apple. Mas se você trocar de um iPhone para um smartphone Android, a migração não é transparente. Os gerenciadores terceiros (1Password, Bitwarden, Dashlane) resolvem parcialmente esse problema, mas adicionam uma dependência a um serviço adicional.

A FIDO Alliance publicou em 2024 o protocolo CXP (Credential Exchange Protocol) para padronizar a exportação/importação de passkeys entre plataformas. A implementação ainda está em andamento nos principais players.

O recovery em caso de perda do dispositivo

Perder seu único dispositivo com senhas é gerenciável: redefinição por email. Perder seu dispositivo com passkeys sincronizadas na nuvem também é gerenciável, desde que você tenha acesso à sua conta na nuvem. Mas se você perder o acesso à própria conta na nuvem (senha esquecida, 2FA inacessível), a situação se torna crítica.

Os procedimentos de recovery variam conforme o fornecedor e não são padronizados. Este é o calcanhar de Aquiles das passkeys para o público geral.

A adoção pelos serviços ainda é parcial

Em fevereiro de 2026, cerca de 20% dos 100 sites mais populares suportam passkeys (fonte: Passkeys Directory). Os grandes nomes estão presentes (Google, Apple, Microsoft, Amazon, GitHub, PayPal, WhatsApp), mas a longa cauda de serviços online, administrações públicas e aplicações empresariais estão longe de acompanhar.

Para os desenvolvedores, a implementação no servidor exige integrar a API WebAuthn, o que representa um esforço técnico considerável comparado a um simples formulário de login/senha.

Ambientes compartilhados são um problema

Um computador compartilhado em família, um terminal de uso público em uma biblioteca, um dispositivo profissional usado por vários funcionários: as passkeys vinculadas à biometria de uma única pessoa não funcionam nesses contextos. As senhas, por outro lado, continuam universais.

As empresas avançam com cautela

As políticas de segurança corporativas exigem controle centralizado de identidades (Active Directory, Okta, Azure AD). A integração das passkeys nesses ambientes está progredindo, mas os admins de TI precisam gerenciar a coexistência senhas/passkeys durante um período de transição que durará anos.

O que fazer enquanto a adoção não é completa?

A transição para as passkeys não acontecerá da noite para o dia. Em 2025-2026, a estratégia mais pragmática combina as duas abordagens.

1. Ative as passkeys onde for possível

Comece pelos serviços críticos: Google, Apple ID, Microsoft, GitHub, Amazon. A configuração leva poucos minutos por conta. Uma vez ativadas, as passkeys se tornam o método de autenticação padrão.

2. Mantenha senhas fortes como solução de fallback

Para todos os serviços que ainda não suportam passkeys (a maioria), use senhas robustas e únicas. Uma senha de 16+ caracteres gerada aleatoriamente resiste a ataques de força bruta por milênios. Use um gerador de senhas para criar senhas aleatórias ou frases de passe memorizáveis.

3. Ative o MFA em todos os lugares

A autenticação multifator continua indispensável nas contas protegidas por senha. Prefira aplicativos TOTP (Google Authenticator, Authy) ou chaves de segurança FIDO2 em vez de SMS, vulnerável a SIM swapping.

4. Use um gerenciador de senhas

Um gerenciador (1Password, Bitwarden, KeePass) centraliza suas senhas e, cada vez mais, suas passkeys. É a ponte entre os dois mundos durante a transição.

5. Planeje a migração progressiva

Para os admins de TI: inventariem os serviços compatíveis com passkeys, façam um piloto com um grupo restrito e depois ampliem. Não desativem as senhas antes de validar os procedimentos de recovery.

Gere senhas robustas agora mesmo: use nosso gerador de senhas para criar senhas aleatórias ou frases de passe memorizáveis com indicador de força em tempo real.

FAQ

O que são passkeys?

As passkeys são credenciais de autenticação baseadas em criptografia assimétrica (padrão FIDO2/WebAuthn). Elas substituem as senhas por um par de chaves: uma chave privada armazenada no seu dispositivo e uma chave pública enviada ao servidor. A autenticação é feita por biometria (impressão digital, rosto) ou PIN local, sem jamais transmitir um segredo ao servidor.

É melhor usar uma passkey ou uma senha?

As passkeys são mais seguras que as senhas: elas resistem ao phishing, a vazamentos de bancos de dados e a ataques de força bruta. No entanto, sua adoção ainda é parcial (cerca de 20% dos sites populares em 2026). A estratégia recomendada é usar passkeys quando disponíveis e manter senhas fortes + MFA para os demais serviços.

Qual é a diferença entre uma chave de segurança e uma senha?

Uma chave de segurança (YubiKey, Titan) é um dispositivo físico que autentica por criptografia, sem transmitir segredos. Uma senha é uma sequência de caracteres que você conhece e envia ao servidor. A chave de segurança é resistente ao phishing porque verifica o domínio do site, ao contrário da senha, que pode ser digitada em um site falso.

As passkeys funcionam em todos os dispositivos?

As passkeys funcionam em dispositivos recentes: iOS 16+, Android 9+, macOS Ventura+, Windows 10+ (via Windows Hello). Elas se sincronizam dentro de um mesmo ecossistema (Apple, Google). A portabilidade entre ecossistemas diferentes está melhorando graças a gerenciadores terceiros (1Password, Bitwarden) e ao protocolo CXP da FIDO Alliance, mas ainda não é totalmente transparente.

O que acontece se eu perder meu celular com minhas passkeys?

Se suas passkeys estão sincronizadas na nuvem (iCloud, Google Password Manager), você as recupera conectando-se à sua conta na nuvem a partir de um novo dispositivo. Se você também perder o acesso à sua conta na nuvem, precisará passar pelos procedimentos de recovery de cada serviço, que variam. Por isso, é recomendado manter um meio de autenticação de backup (chave de segurança física, códigos de recuperação).

As passkeys vão substituir as senhas?

A longo prazo, provavelmente para a maioria dos usos do público geral. Mas a transição levará anos. Em 2025-2026, as senhas continuam necessárias para a maioria dos serviços. A coexistência senhas + passkeys será a norma por muito tempo ainda, especialmente em ambientes corporativos e administrações públicas.

As passkeys são realmente resistentes ao phishing?

Sim. Ao contrário das senhas e do MFA tradicional (SMS, TOTP), as passkeys integram uma verificação criptográfica do domínio do site. Um site de phishing que imita google.com na URL g00gle.com não consegue acionar a autenticação. Essa proteção também funciona contra ataques adversary-in-the-middle (AiTM) que contornam o MFA tradicional.

Como ativar as passkeys nas minhas contas?

O procedimento varia por serviço. Em geral: acesse as configurações de segurança da sua conta, procure "Passkey", "Chave de acesso" ou "Login sem senha", e siga as instruções para registrar seu dispositivo. Os principais serviços (Google, Apple, Microsoft, GitHub, Amazon) oferecem essa opção nas configurações de segurança.

Glossário

- Passkey (chave de acesso): credencial de autenticação FIDO2 baseada em criptografia assimétrica, sincronizável entre dispositivos, que substitui a senha por uma verificação biométrica ou PIN local.

- FIDO2: conjunto de padrões de autenticação desenvolvido pela FIDO Alliance, composto por WebAuthn (API do navegador) e CTAP2 (protocolo de comunicação com os autenticadores).

- WebAuthn (Web Authentication): API W3C que permite aos sites oferecer autenticação por criptografia assimétrica, sem senha. É a base técnica por trás das passkeys.

- Criptografia assimétrica: sistema que utiliza um par de chaves (pública + privada). A chave privada assina, a chave pública verifica. A chave privada nunca sai do dispositivo.

- AiTM (Adversary-in-the-Middle): ataque de phishing por proxy transparente que intercepta as comunicações entre o usuário e o site legítimo, capturando cookies de sessão mesmo após autenticação MFA.

- CXP (Credential Exchange Protocol): protocolo da FIDO Alliance (2024) que visa padronizar a exportação e importação de passkeys entre diferentes gerenciadores e plataformas.

📚 Guias de segurança de senhas relacionados

- Frase de passe vs senha: qual é realmente mais segura? (em breve)

- Recomendações NIST 2025 sobre senhas: o que mudou (em breve)