Passkey vs password: vale la pena abbandonare le password nel 2025?

Di CaptainDNS

Pubblicato il 19 febbraio 2026

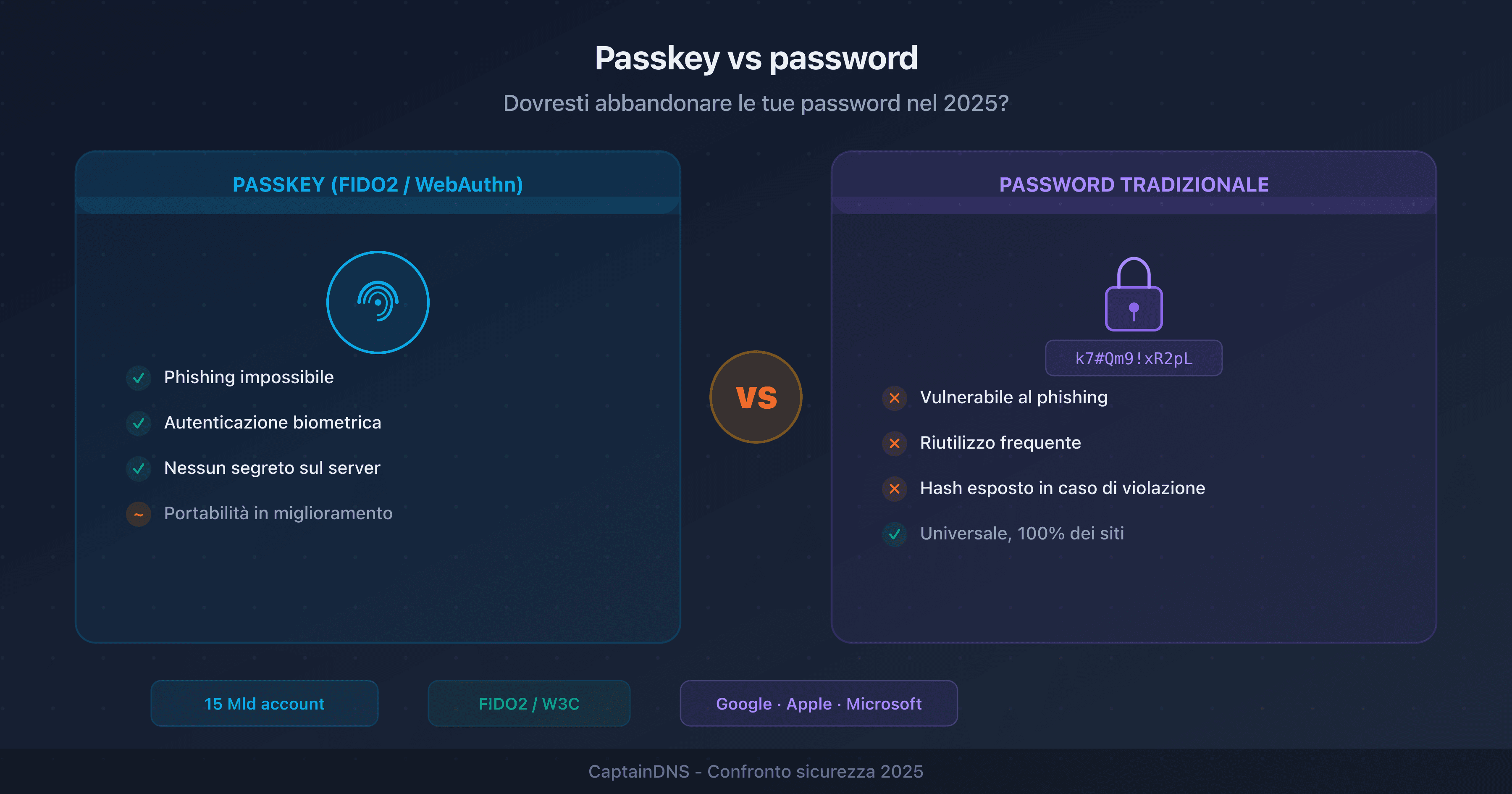

- Le passkey usano la crittografia asimmetrica (FIDO2/WebAuthn): la chiave privata non lascia mai il tuo dispositivo, eliminando il furto di credenziali lato server

- Con le passkey il phishing diventa tecnicamente impossibile: l'autenticazione è vincolata al dominio del sito

- A febbraio 2026, oltre 15 miliardi di account sono compatibili con le passkey (Google, Apple, Microsoft, Amazon, GitHub, WhatsApp)

- L'adozione resta parziale: portabilità cross-platform limitata, procedure di recovery complesse, e pochi servizi supportano il 100% passwordless

- Strategia consigliata: attivare le passkey ovunque siano disponibili, mantenere password robuste + 2FA come rete di sicurezza

A fine 2024, Google annuncia che le passkey sono utilizzate da oltre 400 milioni di account. Apple le integra nativamente in iCloud Keychain da iOS 16. Microsoft le distribuisce su Windows Hello e i suoi account personali. Il messaggio dei tre colossi è chiaro: le password vivono i loro ultimi anni.

Ma tra la promessa di marketing e la realtà tecnica, il divario resta importante. Le passkey sono pronte a sostituire le password per tutti gli usi? Questo articolo confronta i due approcci sul piano tecnico, analizza i vantaggi reali e i limiti attuali, e propone una strategia di transizione adeguata.

Cos'è una passkey?

Una passkey è una credenziale di autenticazione basata sulla crittografia asimmetrica, conforme agli standard FIDO2 e WebAuthn (W3C). In pratica, sostituisce la coppia nome utente/password con una coppia di chiavi crittografiche.

Come funziona

- Creazione: quando crei un account o attivi una passkey, il tuo dispositivo genera una coppia di chiavi: una chiave privata (conservata localmente, nel Secure Enclave o nel TPM) e una chiave pubblica (inviata al server)

- Autenticazione: al momento del login, il server invia un challenge crittografico. Il tuo dispositivo firma questo challenge con la chiave privata dopo la verifica biometrica (impronta, volto) o il PIN locale

- Verifica: il server verifica la firma con la chiave pubblica. Se corrisponde, l'accesso viene concesso

La password non esiste. Nulla viene trasmesso al server, nulla può essere intercettato, nulla può essere oggetto di phishing.

Cosa distingue le passkey dalle chiavi di sicurezza

Le chiavi di sicurezza hardware (YubiKey, Titan) utilizzano lo stesso standard FIDO2, ma le passkey vengono sincronizzate tra i tuoi dispositivi tramite un gestore (iCloud Keychain, Google Password Manager, 1Password). Una chiave hardware è legata a un singolo dispositivo fisico. Le passkey puntano al grande pubblico, le chiavi hardware agli ambienti ad alta sicurezza.

Passkey vs password: confronto dettagliato

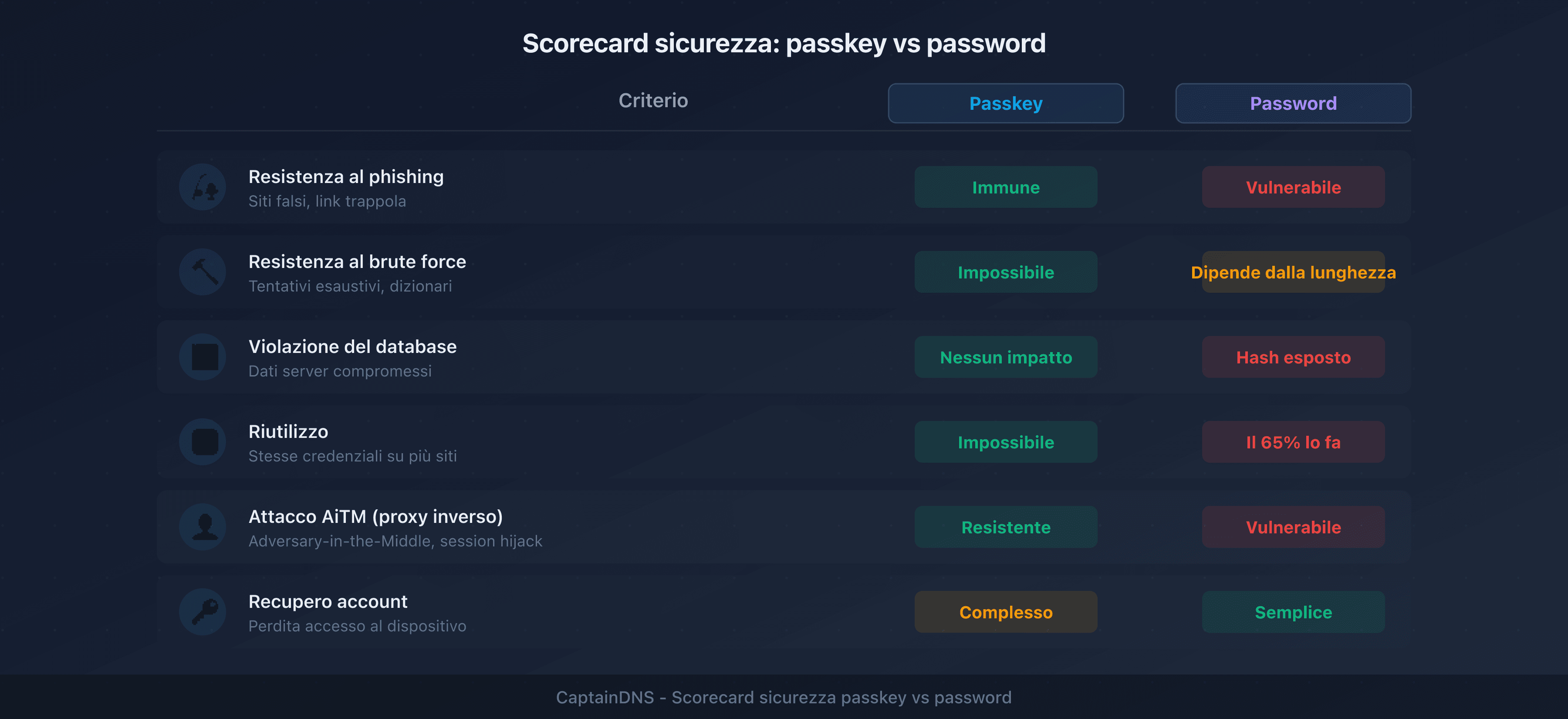

| Criterio | Password | Passkey |

|---|---|---|

| Archiviazione | Server (hash) + utente (memoria o gestore) | Chiave privata sul dispositivo, chiave pubblica sul server |

| Resistenza al phishing | Debole: l'utente può inserire la password su un sito falso | Forte: l'autenticazione è vincolata al dominio |

| Brute force | Vulnerabile se la password è debole | Impossibile: crittografia asimmetrica |

| Fuga lato server | Rischio: hash craccabili (MD5, SHA-1) o plaintext | Inutile: solo la chiave pubblica è memorizzata |

| Phishing tramite proxy (AiTM) | Vulnerabile, anche con MFA classico | Resistente: verifica del dominio integrata |

| Riutilizzo | Frequente: il 65% degli utenti riutilizza le proprie password | Impossibile: ogni passkey è unica per servizio |

| Memorizzazione | Necessaria (o gestore di password) | Nessuna: biometria o PIN locale |

| Portabilità | Universale: funziona ovunque | Limitata: dipende dall'ecosistema (Apple, Google, Microsoft) |

| Recovery | Reset tramite email, domande segrete | Complesso: dipende dalla sincronizzazione cloud o dal backup |

| Adozione | 100% dei servizi | ~20% dei 100 siti più popolari (Passkeys Directory, 2025) |

I vantaggi delle passkey

Il phishing diventa impossibile

È l'argomento principale, ed è solido. Con una password, un sito di phishing può catturare le tue credenziali. Con una passkey, l'autenticazione verifica crittograficamente il dominio del sito. Un sito falso g00gle.com non può attivare l'autenticazione prevista per google.com, anche se l'interfaccia è identica.

Questa resistenza al phishing funziona anche contro gli attacchi adversary-in-the-middle (AiTM) che aggirano il MFA classico. Il vincolo al dominio rende i proxy trasparenti inefficaci.

Niente più password da ricordare

Un utente medio possiede più di 100 account online. Anche con un gestore di password, l'attrito esiste: generare, salvare, auto-completare, gestire i conflitti. Con le passkey, l'autenticazione avviene tramite impronta digitale o riconoscimento facciale: un gesto che richiede 1-2 secondi.

Le fughe di database perdono il loro impatto

Quando un servizio viene compromesso, gli attaccanti recuperano hash di password e tentano di craccarli. Con le passkey, il server conserva solo la chiave pubblica: inutile per un attaccante. Le raccolte massicce di credenziali (come i file "Collection #1" - "#5") non hanno più senso in un mondo passwordless.

L'esperienza di login è più veloce

Secondo uno studio della FIDO Alliance (2024), il login tramite passkey è il 75% più veloce di una password + MFA e il 40% più veloce di una password con auto-completamento. L'abbandono durante il login (login abandonment) diminuisce del 20% sui siti che offrono le passkey.

I limiti attuali delle passkey

Le passkey non sono una soluzione universale nel 2025. Diversi ostacoli frenano l'adozione.

La portabilità cross-platform resta limitata

Una passkey creata in iCloud Keychain funziona su tutti i tuoi dispositivi Apple. Ma se passi da un iPhone a uno smartphone Android, la migrazione non è trasparente. I gestori di terze parti (1Password, Bitwarden, Dashlane) risolvono parzialmente questo problema, ma aggiungono una dipendenza da un servizio aggiuntivo.

La FIDO Alliance ha pubblicato nel 2024 il protocollo CXP (Credential Exchange Protocol) per standardizzare l'export/import di passkey tra piattaforme. L'implementazione è ancora in corso presso i principali attori.

Il recovery in caso di perdita del dispositivo

Perdere il proprio unico dispositivo con le password è gestibile: reset tramite email. Perdere il dispositivo con passkey sincronizzate nel cloud è gestibile anche quello, a patto di avere accesso al proprio account cloud. Ma se perdi l'accesso all'account cloud stesso (password dimenticata, 2FA inaccessibile), la situazione diventa critica.

Le procedure di recovery variano a seconda dei provider e non sono standardizzate. È il tallone d'Achille delle passkey per il grande pubblico.

L'adozione da parte dei servizi resta parziale

A febbraio 2026, circa il 20% dei 100 siti più popolari supporta le passkey (fonte: Passkeys Directory). I grandi nomi sono presenti (Google, Apple, Microsoft, Amazon, GitHub, PayPal, WhatsApp), ma la coda lunga dei servizi online, le amministrazioni pubbliche e le applicazioni aziendali sono ancora lontane.

Per gli sviluppatori, l'implementazione lato server richiede l'integrazione dell'API WebAuthn, uno sforzo tecnico non trascurabile rispetto a un semplice modulo login/password.

Gli ambienti condivisi creano problemi

Un computer condiviso in famiglia, una postazione pubblica in biblioteca, un dispositivo aziendale usato da più dipendenti: le passkey legate alla biometria di una sola persona non funzionano in questi contesti. Le password, invece, restano universali.

Le aziende procedono con cautela

Le policy di sicurezza aziendali richiedono un controllo centralizzato delle identità (Active Directory, Okta, Azure AD). L'integrazione delle passkey in questi ambienti progredisce, ma gli admin IT devono gestire la coesistenza password/passkey durante un periodo di transizione che durerà anni.

Cosa fare in attesa dell'adozione completa?

La transizione verso le passkey non avverrà dall'oggi al domani. Nel 2025-2026, la strategia più pragmatica combina i due approcci.

1. Attiva le passkey ovunque sia possibile

Inizia dai servizi critici: Google, Apple ID, Microsoft, GitHub, Amazon. La configurazione richiede pochi minuti per account. Una volta attivate, le passkey diventano il metodo di autenticazione predefinito.

2. Mantieni password robuste come soluzione di riserva

Per tutti i servizi che non supportano ancora le passkey (la maggioranza), usa password robuste e uniche. Una password di 16+ caratteri generata casualmente resiste agli attacchi brute force per millenni. Usa un generatore di password per creare password casuali o passphrase facili da ricordare.

3. Attiva il MFA ovunque

L'autenticazione multi-fattore resta indispensabile sugli account protetti da password. Privilegia le app TOTP (Google Authenticator, Authy) o le chiavi di sicurezza FIDO2 rispetto agli SMS, vulnerabili al SIM swapping.

4. Usa un gestore di password

Un gestore (1Password, Bitwarden, KeePass) centralizza le tue password e, sempre più spesso, le tue passkey. È il ponte tra i due mondi durante la transizione.

5. Pianifica la migrazione progressiva

Per gli admin IT: inventariate i servizi compatibili con le passkey, distribuiteli in fase pilota su un gruppo ristretto, poi ampliate. Non disattivate le password prima di aver validato le procedure di recovery.

Genera subito password robuste: usa il nostro generatore di password per creare password casuali o passphrase facili da ricordare con indicatore di forza in tempo reale.

FAQ

Cosa sono le passkey?

Le passkey sono credenziali di autenticazione basate sulla crittografia asimmetrica (standard FIDO2/WebAuthn). Sostituiscono le password con una coppia di chiavi: una chiave privata conservata sul tuo dispositivo e una chiave pubblica inviata al server. L'autenticazione avviene tramite biometria (impronta, volto) o PIN locale, senza mai trasmettere un segreto al server.

È meglio usare una passkey o una password?

Le passkey sono più sicure delle password: resistono al phishing, alle fughe di database e agli attacchi brute force. Tuttavia, la loro adozione resta parziale (circa il 20% dei siti popolari nel 2026). La strategia consigliata è usare le passkey quando disponibili e mantenere password robuste + MFA per gli altri servizi.

Qual è la differenza tra una chiave di sicurezza e una password?

Una chiave di sicurezza (YubiKey, Titan) è un dispositivo hardware che autentica tramite crittografia, senza trasmettere alcun segreto. Una password è una stringa di caratteri che conosci e che invii al server. La chiave di sicurezza è resistente al phishing perché verifica il dominio del sito, a differenza della password che può essere inserita su un sito falso.

Le passkey funzionano su tutti i dispositivi?

Le passkey funzionano sui dispositivi recenti: iOS 16+, Android 9+, macOS Ventura+, Windows 10+ (tramite Windows Hello). Si sincronizzano all'interno dello stesso ecosistema (Apple, Google). La portabilità tra ecosistemi diversi migliora grazie ai gestori di terze parti (1Password, Bitwarden) e al protocollo CXP della FIDO Alliance, ma non è ancora trasparente.

Cosa succede se perdo il telefono con le mie passkey?

Se le tue passkey sono sincronizzate nel cloud (iCloud, Google Password Manager), le recuperi accedendo al tuo account cloud da un nuovo dispositivo. Se perdi anche l'accesso all'account cloud, dovrai utilizzare le procedure di recovery di ciascun servizio, che variano. Per questo è consigliato conservare un metodo di autenticazione di riserva (chiave di sicurezza hardware, codici di recupero).

Le passkey sostituiranno le password?

A lungo termine, probabilmente per la maggior parte degli usi consumer. Ma la transizione richiederà anni. Nel 2025-2026, le password restano necessarie per la maggior parte dei servizi. La coesistenza password + passkey sarà la norma ancora a lungo, soprattutto negli ambienti aziendali e nelle amministrazioni pubbliche.

Le passkey sono davvero resistenti al phishing?

Sì. A differenza delle password e del MFA classico (SMS, TOTP), le passkey integrano una verifica crittografica del dominio del sito. Un sito di phishing che imita google.com sotto l'URL g00gle.com non può attivare l'autenticazione. Questa protezione funziona anche contro gli attacchi adversary-in-the-middle (AiTM) che aggirano il MFA tradizionale.

Come attivare le passkey sui miei account?

La procedura varia a seconda del servizio. In generale: accedi alle impostazioni di sicurezza del tuo account, cerca "Passkey", "Chiave d'accesso" o "Accesso senza password", poi segui le istruzioni per registrare il tuo dispositivo. I servizi principali (Google, Apple, Microsoft, GitHub, Amazon) offrono tutti questa opzione nelle impostazioni di sicurezza.

Glossario

- Passkey (chiave d'accesso): credenziale di autenticazione FIDO2 basata sulla crittografia asimmetrica, sincronizzabile tra dispositivi, che sostituisce la password con una verifica biometrica o un PIN locale.

- FIDO2: insieme di standard di autenticazione sviluppati dalla FIDO Alliance, che comprende WebAuthn (API browser) e CTAP2 (protocollo di comunicazione con gli authenticator).

- WebAuthn (Web Authentication): API W3C che consente ai siti web di offrire un'autenticazione tramite crittografia asimmetrica, senza password. È il componente tecnico alla base delle passkey.

- Crittografia asimmetrica: sistema che utilizza una coppia di chiavi (pubblica + privata). La chiave privata firma, la chiave pubblica verifica. La chiave privata non lascia mai il dispositivo.

- AiTM (Adversary-in-the-Middle): attacco di phishing tramite proxy trasparente che intercetta le comunicazioni tra l'utente e il sito legittimo, catturando i cookie di sessione anche dopo un'autenticazione MFA.

- CXP (Credential Exchange Protocol): protocollo della FIDO Alliance (2024) finalizzato a standardizzare l'export e l'import di passkey tra diversi gestori e piattaforme.

📚 Guide correlate sulla sicurezza delle password

- Passphrase vs password: qual è davvero più sicura? (prossimamente)

- Raccomandazioni NIST 2025 sulle password: cosa è cambiato (prossimamente)